Managed Load Balancer / Managed Firewall 構成ガイド(ツーアーム構成)¶

Managed Firewall / Managed Load Balancer の構成パターンを紹介します。

この構成は、次のような前提の構成です。

ご利用用途 |

Internet公開/組織内利用 |

DoS攻撃対策 |

なし |

クライアントのIPアドレス変換(Source NAT) |

あり |

論理構成 |

ツーアーム |

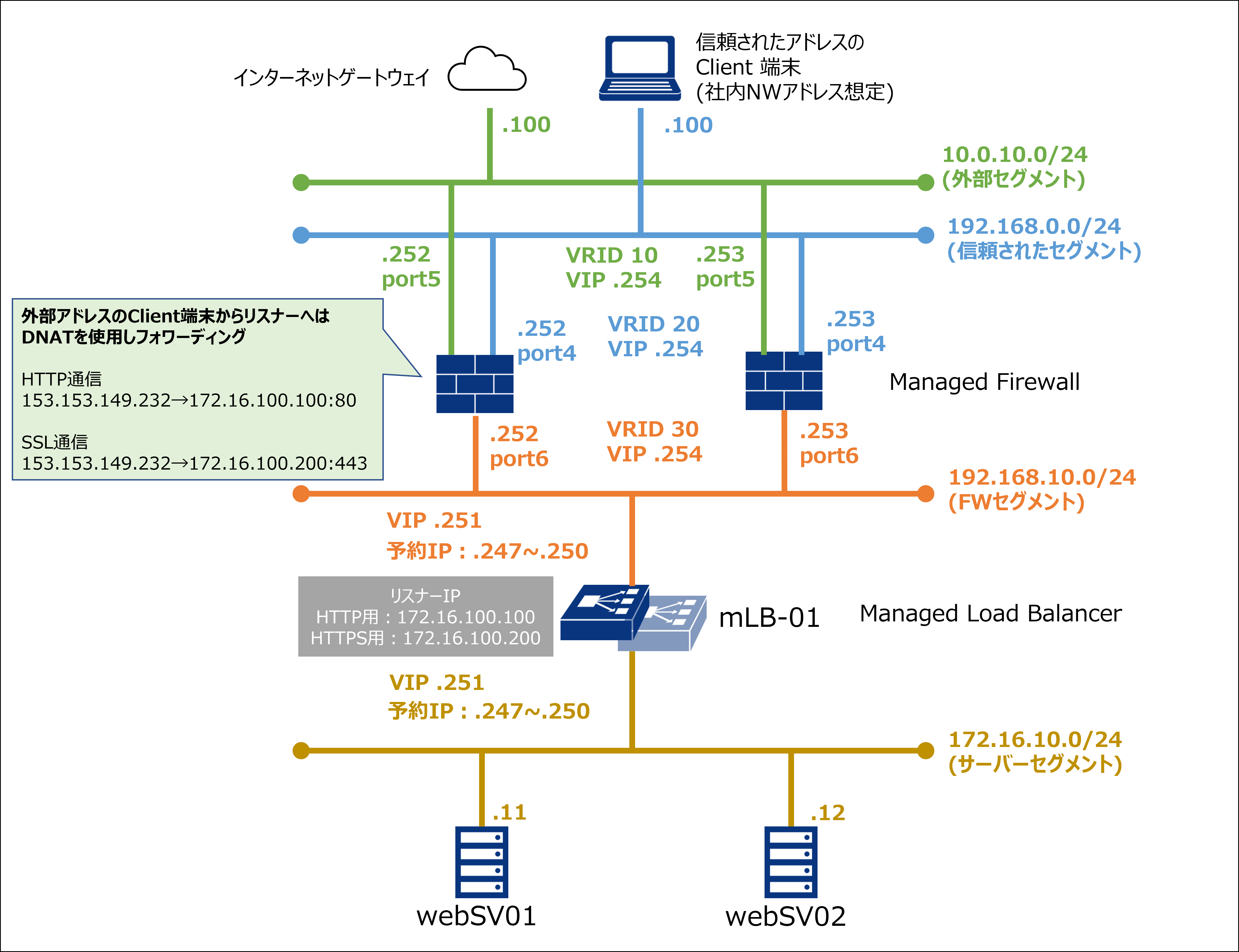

システム構成例 (ツーアーム)¶

WEBサーバを外部に公開するシステムを想定しています。システムの全体構成図は次の図の通りです。

外部セグメントはインターネットからのアクセスを想定しています。

外部セグメントにあるClientからのアクセスは取得したグローバルIP(153.153.149.232)で受け、Destination NATでManaged Load BalancerのリスナーIPへフォワーディングします。

Managed Load Balancerは、2つのリスナーIP(HTTP通信用:172.16.100.100、SSL通信用:172.16.100.200)でリクエストを受けます。

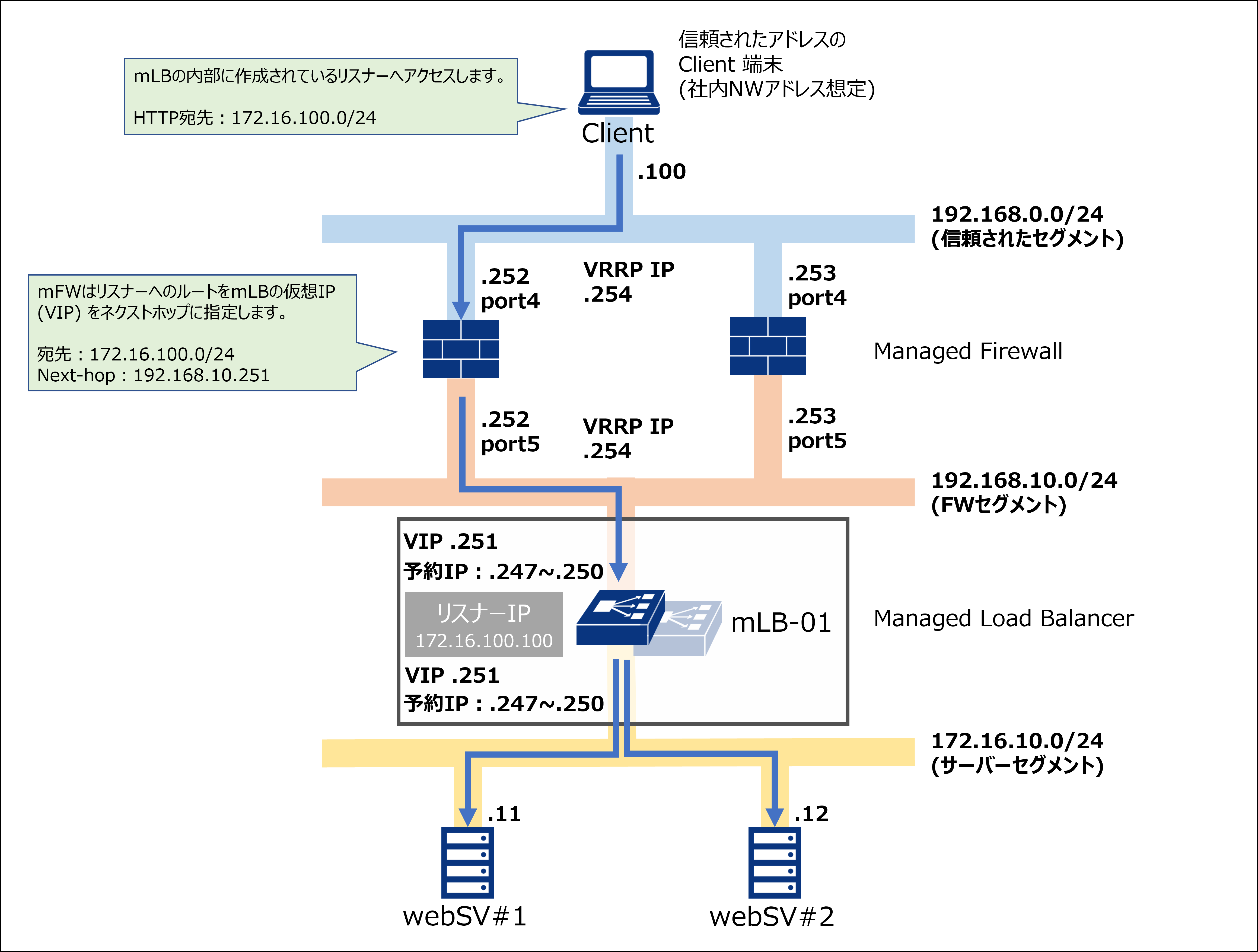

信頼されたセグメントは、組織内のネットワークからのアクセスを想定しています。

組織内のClientからのアクセスは、HTTP通信のみを想定しており、HTTP通信用のリスナーIP(172.16.100.100)で受けます。(グローバルIPは使用しないためNATは不要)

注釈

その他のコンポーネントの利用OSやVersionは以下のとおりです。

WebServer01,02 CentOS7.3.1611

Webサーバ Apache 2.4.6

Client端末 Windows Server 2012R2

---

設計内容の説明¶

WEBサーバを外部に公開するため、Managed Firewall(mFW)とManaged Load Balancer(mLB)を使用して、次のような設計にしました。

Managed Firewall

冗長化:VRRPを使用して2台冗長構成をとります。全てのネットワークセグメントでVRRPを設定します。

アクセスポリシー:mFWルールは外部セグメントからは基本全て拒否し、特定のHTTP/HTTPSアクセスのみ許可します。信頼されたセグメントからはHTTPのみ許可とします。

NAT:外部セグメントからはmLBのリスナーのIPアドレスではなく、取得したグローバルIPアドレスにアクセスさせ、NAT変換で宛先をリスナーのIPアドレスに変換します。

注意:VRRPのpreemptはデフォルトのまま有効(True)として頂くようお願い致します。preemptが無効になっている場合、全インターフェイスでステータスが一致せず、通信断が継続する場合があります。

Managed Load Balancer

冗長化:HA構成(冗長構成)プランを選択します。(冗長化のための設定をする必要はありません)

リスナー:2つのリスナーIP(HTTP通信用:172.16.100.100、SSL通信用:172.16.100.200)を設定します。

負荷分散方式:2台のWEBサーバーにラウンドロビンで通信を分散します。

SSL通信:SSLオフロードを行います。

組織内からの通信のイメージ

目次

システム構成例

VMware各種ガイド

- 1. VMware環境構築ガイド

- 1.1. vSphere ESXi 8.0環境への移行手順

- 1.2. vSphere 8.0 編

- 1.3. vSphere 7.0 編

- 1.4. vSphere 7.0 移行編(v2 vSphere6.5->v3 vSphere7.0)

- 1.5. vSphere 7.0 移行編(v2 vSphere6.7->v3 vSphere7.0)

- 1.6. vSphere 8.0 移行編(v4 vSphere7.0->v4 vSphere8.0)

- 1.7. vSphere 5.5 編 (参考情報)

- 1.8. vSphere 6.0 編 (参考情報)

- 1.9. BYOL環境編 (参考情報)

- 1.10. 改訂履歴

Oracle各種ガイド

Arcserve構成ガイド

- 1. Arcserve UDP 7.0を用いたSmart Data Platform でのバックアップリストア運用例

- 2. Arcserve UDP 8.xを用いたSmart Data Platform でのバックアップリストア運用例

- 3. Arcserve UDP 9.0を用いたSmart Data Platform でのバックアップリストア運用例

- 4. Arcserve UDP 10.0を用いたSmart Data Platform でのバックアップリストア運用例

- 5. Arcserve UDP 7.0 から 8.x へのアップグレード手順

- 6. Arcserve UDP 7.0 から 9.0 へのアップグレード手順

- 7. Arcserve UDP 8.x から 9.0 へのアップグレード手順

- 8. Arcserve UDP 8.xおよび9.x からArcserve UDP 10.0 へのアップグレード手順

- Arcserve Cloud Direct環境構築手順書

- 9. Arcserve Replication and High Availabilityのレプリケーション機能を用いたDRソリューションガイド(Hybrid Cloud with Azureとの複合ソリューション)

- 10. <参考>ArcserveUDP バックアップ/リストア時間

ベアメタルサーバー バックアップ&リストアガイド

- 1. ベアメタルサーバーのバックアップ&リストア概要および手順 RHEL8.1編

- 1.1. ベアメタルサーバーのバックアップ&リストア概要および手順 RHEL8.1編

- 1.2. CIFSサーバー構築 RHEL8.1編

- 1.3. インストーラーのダウンロード RHEL8.1編

- 1.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール RHEL8.1編

- 1.5. バックアッププラン設定とバックアップ実行 RHEL8.1編

- 1.6. リストア先ベアメタルサーバー(v3フレーバー)のデプロイ RHEL8.1編

- 1.7. リストア先ベアメタルサーバーのコンソールアクセス RHEL8.1編

- 1.8. リストア先ベアメタルサーバーへArcserveUDPインストール RHEL8.1編

- 1.9. 復旧メディアのアップロード RHEL8.1編

- 1.10. 復旧メディアのマウントおよびISOブートの実行 RHEL8.1編

- 1.11. ArcserveUDPのリストア実行 RHEL8.1編

- 1.12. リストア実行後の操作 RHEL8.1編

- 1.13. バックアップ元ベアメタルサーバーの削除 RHEL8.1編

- 1.14. リストア先ベアメタルサーバーからArcserveUDPのアンインストール RHEL8.1編

- 1.15. CIFSサーバーの削除実行 RHEL8.1編

- 2. ベアメタルサーバーのバックアップ&リストア概要および手順 RHEL8.8編

- 2.1. ベアメタルサーバーのバックアップ&リストア概要および手順 RHEL8.8編

- 2.2. CIFSサーバー構築 RHEL8.8編

- 2.3. インストーラーのダウンロード RHEL8.8編

- 2.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール RHEL8.8編

- 2.5. バックアッププラン設定とバックアップ実行 RHEL8.8編

- 2.6. リストア先ベアメタルサーバー(v4フレーバー)のデプロイ RHEL8.8編

- 2.7. リストア先ベアメタルサーバーのコンソールアクセス RHEL8.8編

- 2.8. リストア先ベアメタルサーバーへArcserveUDPインストール RHEL8.8編

- 2.9. 復旧メディアのアップロード RHEL8.8編

- 2.10. 復旧メディアのマウントおよびISOブートの実行 RHEL8.8編

- 2.11. ArcserveUDPのリストア実行 RHEL8.8編

- 2.12. リストア実行後の操作 RHEL8.8編

- 2.13. バックアップ元ベアメタルサーバーの削除 RHEL8.8編

- 2.14. リストア先ベアメタルサーバーからArcserveUDPのアンインストール RHEL8.8編

- 2.15. CIFSサーバーの削除実行 RHEL8.8編

- 3. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2016編

- 3.1. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2016編

- 3.2. CIFSサーバー構築 Windows Server2016編

- 3.3. インストーラーのダウンロード Windows Server2016編

- 3.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール Windows Server2016編

- 3.5. バックアッププラン設定とバックアップ実行 Windows Server2016編

- 3.6. リストア先ベアメタルサーバー(v3フレーバー)のデプロイ Windows Server2016編

- 3.7. リストア先ベアメタルサーバーへのコンソールアクセス Windows Server2016編

- 3.8. リストア先ベアメタルサーバーへのArcserveUDPインストール Windows Server2016編

- 3.9. WindowsADKインストール Windows Server2016編

- 3.10. 復旧メディア作成 Windows Server2016編

- 3.11. 復旧メディアのアップロード Windows Server2016編

- 3.12. 復旧メディアのマウントおよびISOブートの実行 Windows Server2016編

- 3.13. ArcserveUDPのリストア実行 Windows Server2016編

- 3.14. リストア実行後の操作 Windows Server2016編

- 3.15. バックアップ元ベアメタルサーバーの削除 Windows Server編

- 3.16. リストア先ベアメタルサーバーからArcserveUDPのアンインストール Windows Server編

- 3.17. CIFSサーバーの削除実行 Windows Server2016編

- 4. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2019編

- 4.1. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2019編

- 4.2. CIFSサーバー構築 Windows Server2019編

- 4.3. インストーラーのダウンロード Windows Server2019編

- 4.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール Windows Server2019編

- 4.5. バックアッププラン設定とバックアップ実行 Windows Server2019編

- 4.6. リストア先ベアメタルサーバー(v3フレーバー)のデプロイ Windows Server2019編

- 4.7. リストア先ベアメタルサーバーへのコンソールアクセス Windows Server2019編

- 4.8. リストア先ベアメタルサーバーへのArcserveUDPインストール Windows Server2019編

- 4.9. WindowsADKおよびWindowsPEインストール Windows Server2019編

- 4.10. 復旧メディア作成 Windows Server2019編

- 4.11. 復旧メディアのアップロード Windows Server2019編

- 4.12. 復旧メディアのマウントおよびISOブートの実行 Windows Server2019編

- 4.13. ArcserveUDPのリストア実行 Windows Server2019編

- 4.14. リストア実行後の操作 Windows Server2019編

- 4.15. バックアップ元ベアメタルサーバーの削除 Windows Server2019編

- 4.16. リストア先ベアメタルサーバーからArcserveUDPのアンインストール Windows Server2019編

- 4.17. CIFSサーバーの削除実行 Windows Server2019編

- 5. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2019編(v4フレーバー)

- 5.1. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2019編(v4フレーバー)

- 5.2. CIFSサーバー構築 Windows Server2019編(v4フレーバー)

- 5.3. インストーラーのダウンロード Windows Server2019編(v4フレーバー)

- 5.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール Windows Server2019編(v4フレーバー)

- 5.5. バックアッププラン設定とバックアップ実行 Windows Server2019編(v4フレーバー)

- 5.6. リストア先ベアメタルサーバー(v4フレーバー)のデプロイ Windows Server2019編(v4フレーバー)

- 5.7. リストア先ベアメタルサーバーへのコンソールアクセス Windows Server2019編(v4フレーバー)

- 5.8. リストア先ベアメタルサーバーへのArcserveUDPインストール Windows Server2019編(v4フレーバー)

- 5.9. WindowsADKおよびWindowsPEインストール Windows Server2019編(v4フレーバー)

- 5.10. 復旧メディア作成 Windows Server2019編(v4フレーバー)

- 5.11. 復旧メディアのアップロード Windows Server2019編(v4フレーバー)

- 5.12. 復旧メディアのマウントおよびISOブートの実行 Windows Server2019編(v4フレーバー)

- 5.13. ArcserveUDPのリストア実行 Windows Server2019編(v4フレーバー)

- 5.14. リストア実行後の操作 Windows Server2019編(v4フレーバー)

- 5.15. バックアップ元ベアメタルサーバーの削除 Windows Server2019編(v4フレーバー)

- 5.16. リストア先ベアメタルサーバーからArcserveUDPのアンインストール Windows Server2019編(v4フレーバー)

- 5.17. CIFSサーバーの削除実行 Windows Server2019編(v4フレーバー)

- 6. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2022編

- 6.1. ベアメタルサーバーのバックアップ&リストア概要および手順 Windows Server2022編

- 6.2. CIFSサーバー構築 Windows Server2022編

- 6.3. インストーラーのダウンロード Windows Server2022編

- 6.4. バックアップ元ベアメタルサーバーへArcserveUDPインストール Windows Server2022編

- 6.5. バックアッププラン設定とバックアップ実行 Windows Server2022編

- 6.6. リストア先ベアメタルサーバーのデプロイ Windows Server2022編

- 6.7. リストア先ベアメタルサーバーへのコンソールアクセス Windows Server2022編

- 6.8. リストア先ベアメタルサーバーへのArcserveUDPインストール Windows Server2022編

- 6.9. WindowsADKおよびWindowsPEインストール Windows Server2022編

- 6.10. 復旧メディア作成 Windows Server2022編

- 6.11. 復旧メディアのアップロード Windows Server2022編

- 6.12. 復旧メディアのマウントおよびISOブートの実行 Windows Server2022編

- 6.13. ArcserveUDPのリストア実行 Windows Server2022編

- 6.14. リストア実行後の操作 Windows Server2022編

- 6.15. バックアップ元ベアメタルサーバーの削除 Windows Server2022編

- 6.16. リストア先ベアメタルサーバーからArcserveUDPのアンインストール Windows Server2022編

- 6.17. CIFSサーバーの削除実行 Windows Server2022編

ファイアウォール(vSRX)構成ガイド

Managed Load Balancer 構成ガイド

- 1. Managed Load Balancer 構成ガイド

- Managed Load Balancer / Managed Firewall 構成ガイド(ツーアーム構成)

- Managed Load Balancer / Managed Firewall 構成ガイド(ワンアーム構成)

ロードバランサー(Netscaler VPX)構成ガイド

- 1. ロードバランサー(NetScaler VPX)構成ガイド

- 2. ファイアウォール・ロードバランサー構成例(ツーアーム)※クライアントのIPアドレス変換なし

- 3. ファイアウォール・ロードバランサー構成例(ワンアーム)※クライアントのIPアドレス変換なし

- 4. ファイアウォール・ロードバランサー・Managed WAF 構成例(ツーアーム)※クライアントのIPアドレス変換なし

- 5. ファイアウォール・ロードバランサー・Managed WAF構成例(ワンアーム)※クライアントのIPアドレス変換なし

バックアップソリューション

暗号化ソリューション

バックアップソリューション

ログ蓄積・活用ソリューション

- 1. FSGログ蓄積・活用ソリューション

- 2. FRAログ保存ソリューション

- 3. ログ蓄積・活用ソリューション Flexible InterConnect/Wasabiオブジェクトストレージ/ログ管理ツール/Windows用S3互換ストレージマウントツール

DNSセキュリティ対策ソリューション

ランサムウェア対策ソリューション

M365バックアップソリューション

バックアップ回線ソリューション

IoT機器導入ソリューション【手動構築】

IoT機器導入ソリューション【自動構築】

IoT機器活用ソリューション

Things CloudによるIoTデータ予測ソリューション

Node-AIによる時系列予測ソリューション

操作ログ転送機能ログ一覧化手順

改訂履歴