Managed Load Balancer / Managed Firewall 構成ガイド(ワンアーム構成)¶

Managed Firewall / Managed Load Balancer(ワンアーム構成) の構成パターンを紹介します。

この構成は、次のような前提の構成です。

ご利用用途 |

Internet公開/組織内利用 |

DoS攻撃対策 |

なし |

クライアントのIPアドレス変換(Source NAT) |

あり |

論理構成 |

ワンアーム |

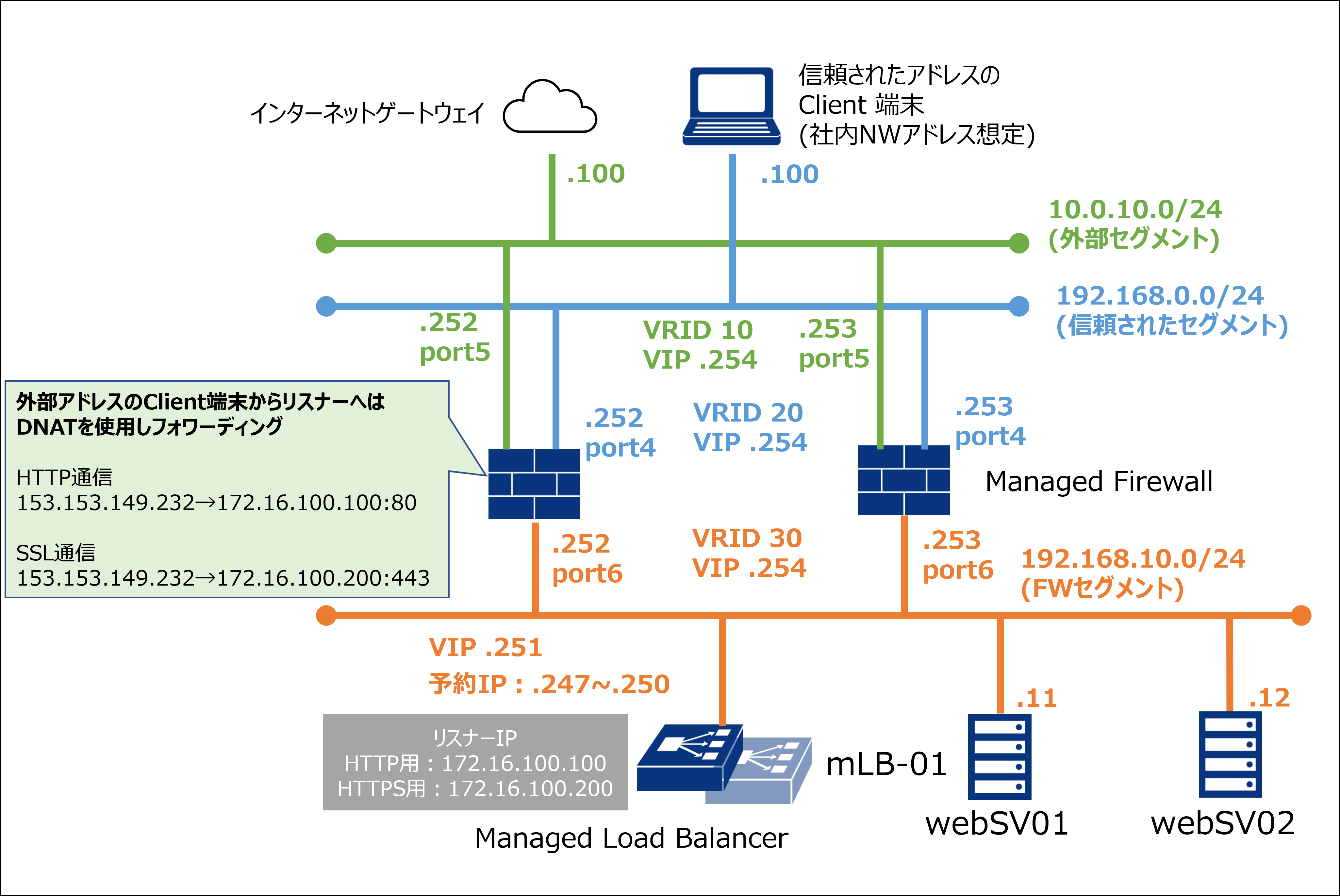

システム構成例 (ワンアーム)¶

WEBサーバを外部に公開するシステムを想定しています。システムの全体構成図は次の図の通りです。

外部セグメントはインターネットからのアクセスを想定してしています。

外部セグメントにあるClientからのアクセスは、取得したグローバルIP(153.153.149.232)で受け、Destination NATでManaged Load BalancerのリスナーIPアドレスにNAT変換します。

Managed Load Balancerは、2つのリスナーIP(HTTP通信用:172.16.100.100、HTTPS通信用:172.16.100.200)でリクエストを受けます。

信頼されたセグメントは、組織内のネットワークからのアクセスを想定しています。

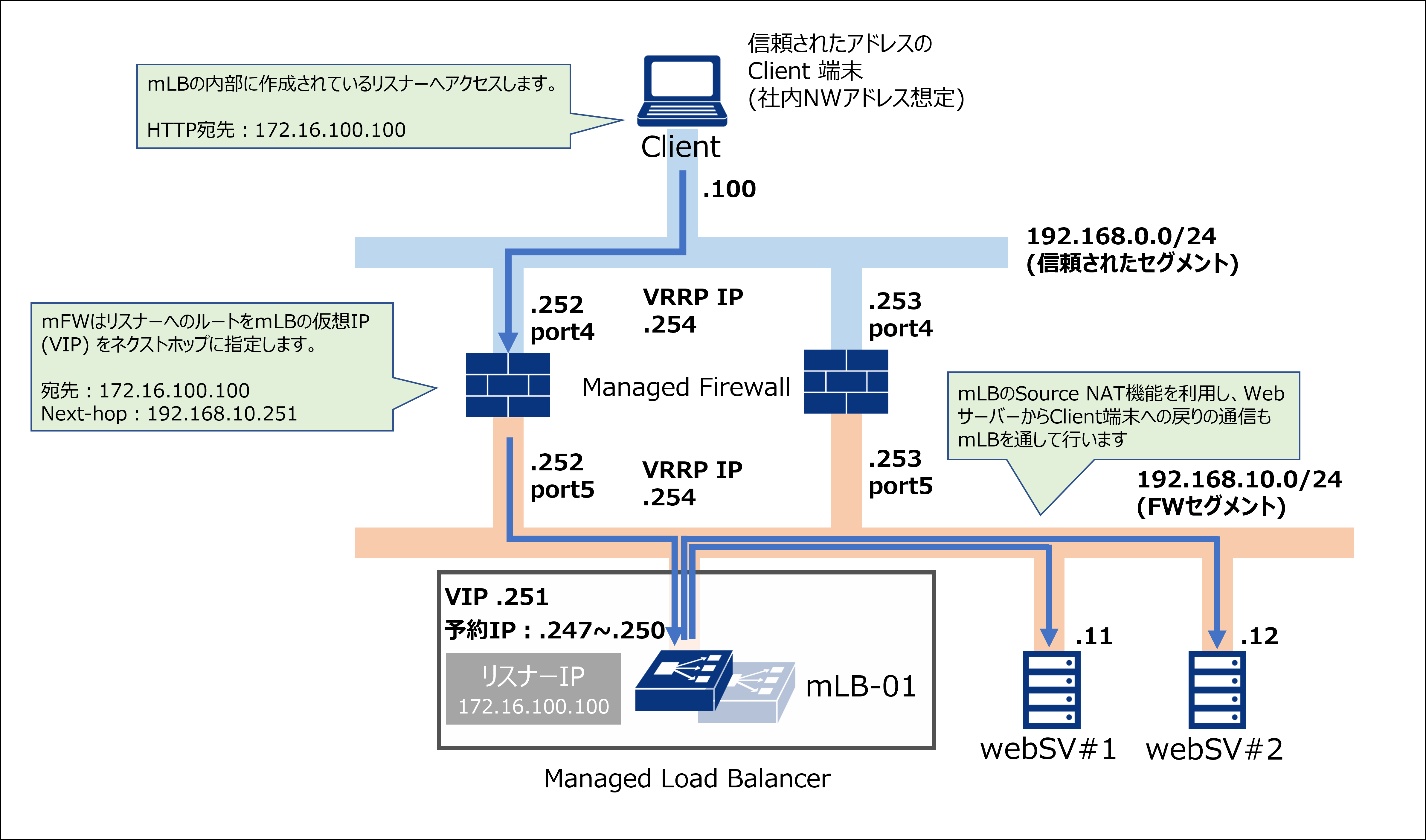

組織内のClientからのアクセスは、 Managed Load BalancerのリスナーIP(HTTP通信用:172.16.100.100)で受けます。(グローバルIPは使用しないためNATは不要)

Managed Load BalancerのSource NAT機能を利用し、WebサーバーからClient端末への戻りの通信もManaged Load Balancerを通して行います

注釈

その他のコンポーネントの利用OSやVersionは以下のとおりです。

WebServer01,02 CentOS7.3.1611

Webサーバ Apache 2.4.6

Client端末 Windows Server 2012R2

---

設計内容の説明¶

WEBサーバを外部に公開するため、Managed Firewall(mFW)とManaged Load Balancer(mLB)を使用して、次のような設計にしました。

Managed Firewall

冗長化:VRRPを使用して2台冗長構成をとります。全てのネットワークセグメントでVRRPを設定します。

アクセスポリシー:mFWルールは外部セグメントからは基本全て拒否し、HTTP/HTTPSアクセスのみ許可します。信頼されたセグメントからはHTTPのみ許可とします。

NAT:外部セグメントからはmLBのリスナーのIPアドレスではなく、取得したグローバルIPアドレスにアクセスさせ、NAT変換で宛先をリスナーのIPアドレスに変換します。

注意:VRRPのpreemptはデフォルトのまま有効(True)として頂くようお願い致します。preemptが無効になっている場合、全インターフェイスでステータスが一致せず、通信断が継続する場合があります。

Managed Load Balancer

冗長化:HA構成(冗長構成)プランを選択します。(冗長化のための設定をする必要はありません)

リスナー:2つのリスナーIP(HTTP通信用:172.16.100.100、SSL通信用:172.16.100.200)を設定します。

負荷分散方式:2台のWEBサーバーにラウンドロビンで通信を分散します。

SSL通信:SSLオフロードを行います。

組織内からの通信のイメージ