1.4. 共通機能をファイアウォール経由で利用する際のNAT構成例¶

1.4.1. システム構成図¶

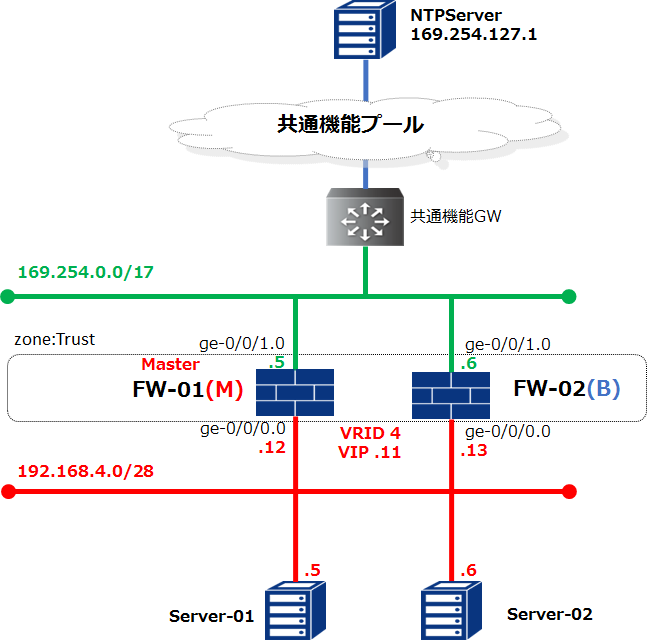

Server-01、02 がFWを経由し、共通機能プールのNTPサーバーへアクセスできるよう構成しています。

Server-01、02のGWとして、FW-01、02でVRRPを設定し冗長構成としています。

Server-01、02からFWでSNAT変換し、NTPサーバーへと通信するよう構成しています。

FW-01、02のインターフェイス(ge-0/0/0、ge-0/0/1)は内部ネットワークを想定しているためゾーンをtrustとしています。

1.4.2. ファイアウォール設定の内容¶

ファイアウォールインターフェイス設定

注釈

vSRXへのインターフェイスへのIPアドレス設定前に、Smart Data Platformポータル(以下SDPFポータル)画面で利用インターフェイスとIPアドレスを設定します。

FW-01

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28

# set interfaces ge-0/0/1 unit 0 family inet address 169.254.0.5/17

FW-02

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28

# set interfaces ge-0/0/1 unit 0 family inet address 169.254.0.6/17

VRRP設定

FW-01

# set security zones security-zone trust host-inbound-traffic protocols all

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28 vrrp-group 4 virtual-address 192.168.4.11

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28 vrrp-group 4 priority 110

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28 vrrp-group 4 preempt

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28 vrrp-group 4 accept-data

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.12/28 vrrp-group 4 advertise-interval 5

FW-02

# set security zones security-zone trust host-inbound-traffic protocols all

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28 vrrp-group 4 virtual-address 192.168.4.11

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28 vrrp-group 4 priority 90

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28 vrrp-group 4 preempt

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28 vrrp-group 4 accept-data

# set interfaces ge-0/0/0 unit 0 family inet address 192.168.4.13/28 vrrp-group 4 advertise-interval 5

NAT設定(SNAT)

サーバーの送信元IPアドレスを、FWにて共通機能GWセグメントのIPアドレスへSNATを行う設定を以下に示します。

FW-01, FW-02

# set security nat source rule-set 1 from zone trust

# set security nat source rule-set 1 to interface ge-0/0/1.0

# set security nat source rule-set 1 rule 1 match source-address 192.168.4.4/30

# set security nat source rule-set 1 rule 1 then source-nat interface

設定内容の確認

前述の設定が正しく投入されている場合、以下の出力を確認できます。

FW-01, FW-02

security {

nat {

source {

rule-set 1 {

from zone trust;

to interface ge-0/0/1.0;

rule 1 {

match {

source-address 192.168.4.4/30;

}

then {

source-nat {

interface;

}

}

}

}

}

}

}

1.4.3. 通信の流れ¶

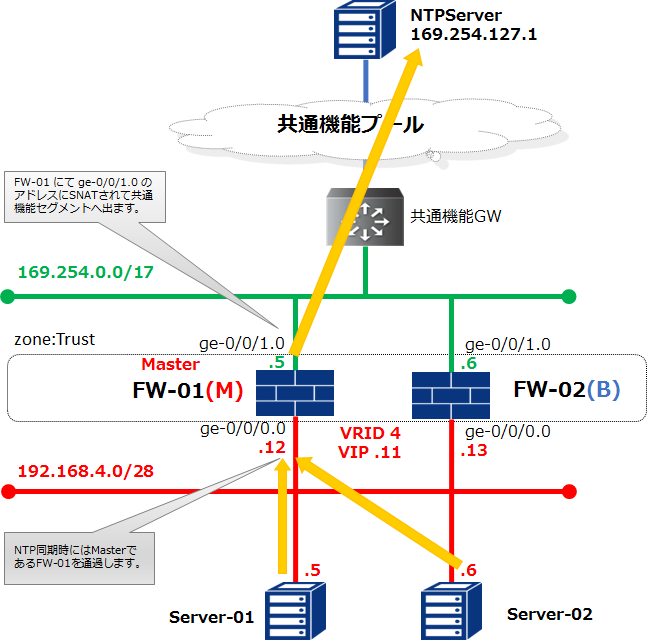

Server-01、02は正常時、MasterであるFW-01を通りNTPサーバーと通信します。

正常通信時の状態確認

正常通信時のFWの状態は以下のように確認できます。

VRRPの状態

FW-01がMasterであること。

user01@FW-01> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/0.0 up 4 master Active A 0.933 lcl 192.168.4.12

vip 192.168.4.11

FW-02がBackupであること。

user01@FW-02> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/0.0 up 4 backup Active D 2.719 lcl 192.168.4.13

vip 192.168.4.11

mas 192.168.4.12

NAT変換の状態

FW-01を通過するServer-01、02の送信元IPアドレスが、SNATの設定どおり変換されていることが確認できます。

user01@FW-01> show security flow session

Session ID: 4601, Policy name: default-permit/4, Timeout: 52, Valid

In: 192.168.4.6/37534 --> 169.254.127.1/123;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 76,

Out: 169.254.127.1/123 --> 169.254.0.5/22817;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 1, Bytes: 76,

Session ID: 4602, Policy name: default-permit/4, Timeout: 52, Valid

In: 192.168.4.5/38655 --> 169.254.127.1/123;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 76,

Out: 169.254.127.1/123 --> 169.254.0.5/30005;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 1, Bytes: 76,

(省略)

注釈

FW-02のVRRPは(Backup)であるためサーバーからの通信はありません。よってNATの変換ログはありません。

Serverでの同期確認

Server-01

[root@server01 user01]# chronyc sources

210 Number of sources = 1

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^* 169.254.127.1 2 6 17 29 -156us[ -465us] +/- 36ms

Server-02

[root@server02 user01]# chronyc sources

210 Number of sources = 1

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^* 169.254.127.1 2 6 17 1 -36us[ -130us] +/- 34ms

1.4.4. 障害発生時の通信の流れ¶

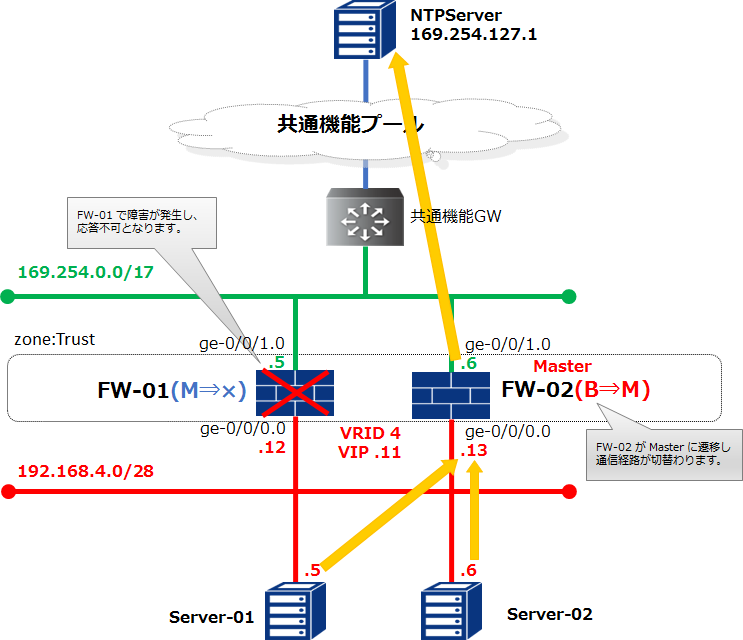

FW-01にインスタンス障害が発生した場合、Server-01、02はFW-02を通してNTPサーバーと通信します。

注釈

インターフェイス無効化の設定コマンド

# set interfaces ge-0/0/0.0 disable# set interfaces ge-0/0/1.0 disableインターフェイス有効化の設定コマンド

# delete interfaces ge-0/0/0.0 disable# delete interfaces ge-0/0/1.0 disable

障害発生時の状態確認

障害発生時のFWの状態は以下のように確認できます。

VRRPの状態

FW-01のVRRPが起動していないこと。

user01@FW-01> show vrrp

VRRP is not running

注釈

先ほどのインターフェイス無効化設定によりFW-01のVRRPは停止中のため、状態は表示されません。

FW-02がMasterであること。

user01@FW-02> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/0.0 up 4 master Active A 0.115 lcl 192.168.4.13

vip 192.168.4.11

NAT変換の状態

FW-02を通過するServer-01、02の送信元IPアドレスが、SNATの設定どおり変換されていることが確認できます。

user01@FW-02> show security flow session

(中略)

Session ID: 4719, Policy name: default-permit/4, Timeout: 18, Valid

In: 192.168.4.6/33963 --> 169.254.127.1/123;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 76,

Out: 169.254.127.1/123 --> 169.254.0.6/8795;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 1, Bytes: 76,

Session ID: 4720, Policy name: default-permit/4, Timeout: 18, Valid

In: 192.168.4.5/51084 --> 169.254.127.1/123;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 76,

Out: 169.254.127.1/123 --> 169.254.0.6/10739;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 1, Bytes: 76,

Total sessions: 3

注釈

FW-01のVRRPは停止中のため、通信はありません。よってNAT変換のログはありません。

サーバーでの同期確認

Server-01 NTP同期確認ログ

[root@server01 user01]# chronyc sources

210 Number of sources = 1

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^* 169.254.127.1 2 6 17 10 +86us[ +882us] +/- 39ms

Server-02NTP同期確認ログ

[root@server02 user01]# chronyc sources

210 Number of sources = 1

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^* 169.254.127.1 2 6 77 56 -358us[-1294us] +/- 38ms