1.1. InfoCage FileShellを導入する¶

1.1.1. 本文書の説明¶

1.1.1.1. 本文書について¶

1.1.1.2. 本文書のご利用にあたって¶

本書で紹介する構成は、実際に当社にて構築した一例として紹介します。実際の設定内容は、お客さま環境によって大きく異なる点についてご了承ください。

本書で紹介する構成は、機能を検証するうえで最低限必要な構成になります。

商用環境の構成については要件に応じた設計が必要となるため、販売元である日本電気株式会社やSIベンダーとご契約いただき、設計・構築を進めていただくことになります。

本書では、OSはWindows Server 2016を利用して環境を構築しております。OSのバージョン、FileShellのバージョンや構成によって手順が異なることがあるため、詳細な手順は販売元である日本電気株式会社やSIベンダーにご確認ください。

導入する機能やオプションによっては、手順が不要になったり、追加されることがあります。詳細な手順は販売元である日本電気株式会社やSIベンダーにご確認ください。

本書の記載は予告なく変更となる場合がありますので、あらかじめご了承ください。

1.1.1.3. お問い合わせ先について¶

1.1.2. 評価を行った環境¶

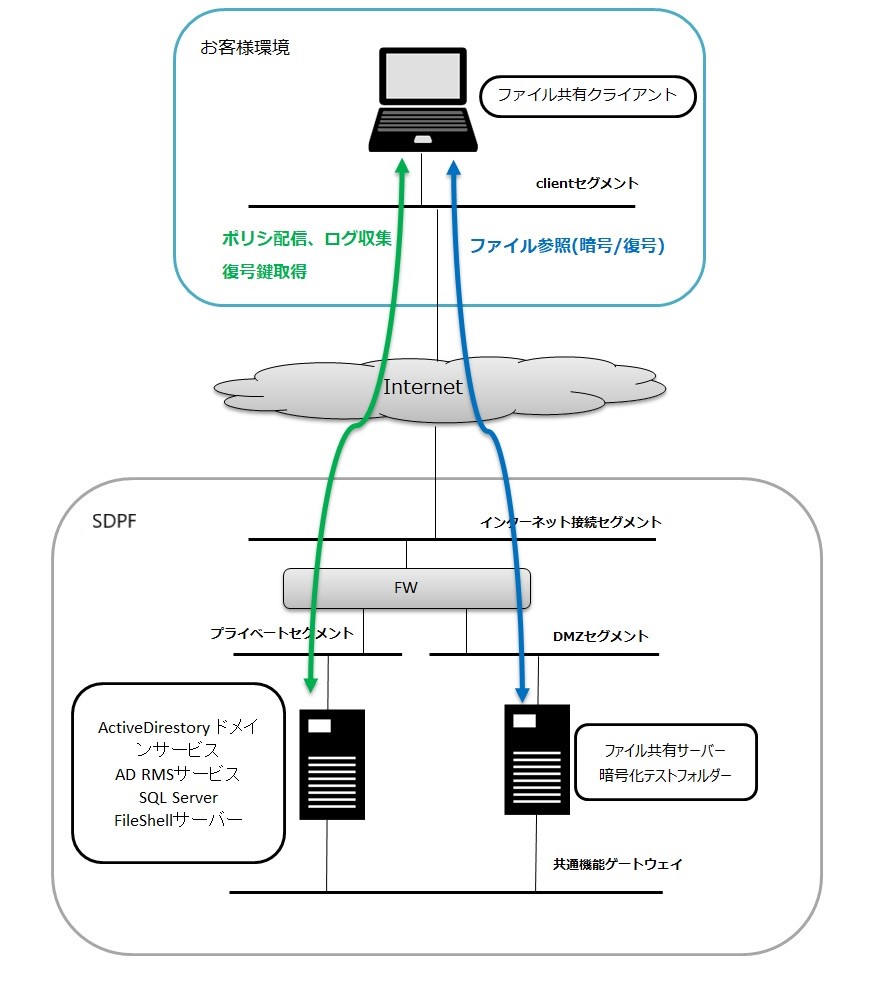

1.1.3. SDPF環境構築¶

1.1.3.1. ネットワークの環境構築¶

ロジカルネットワークの構築¶

No |

ロジカルNW名 |

NW種別 |

割当サブネット |

1 |

client-seg |

ファイル共有クライアント用 |

192.168.100.0/24 |

2 |

private-seg |

各種サーバー用 |

192.168.100.0/24 |

3 |

DMZ-seg |

ファイル共有サーバー用 |

192.168.200.0/24 |

インターネット接続の構築¶

No |

ロジカルNW名 |

NW種別 |

割当サブネット |

4 |

internet-seg |

インターネット接続用 |

共通機能ゲートウェイの構築¶

No |

ロジカルNW名 |

NW種別 |

割当サブネット |

5 |

common_function_gw |

共通機能ゲートウェイ |

169.254.0.0/17 |

ファイアウォールの構築¶

1.1.3.2. SDPFサーバーの環境構築¶

名称 |

用途 |

|

1 |

FileShellサーバー |

・Active Direstoryドメインサービス(AD RMSを導入するために必要、ユーザー管理)

・AD RMSサービス(暗号化のアルゴリズムを提供)

・SQL Server(AD RMS用のデータベース、FileShellポリシー格納用データベースとログ格納用データベースとして利用)

・FileShellサーバー(Infocage FileShellをインストール)

|

2 |

ファイル共有サーバー |

・暗号化したファイルを共有するための共有フォルダーを提供 |

1.1.4. Infocage FileShell環境構築¶

FileShellサーバーを構築するコンピューターの事前準備(ADドメイン、AD RMSの構築など)

FileShellサーバーが利用するSQL Serverのインストール

FileShellサーバーのインストール

FileShellサーバーでの組織、FileShellポリシーの作成

FileShellクライアントを構築するコンピューターの事前準備(ADドメイン参加、AD RMS接続確認など)

FileShellクライアントのインストール

FileShellクライアントでのポリシー受信およびファイル保護の確認