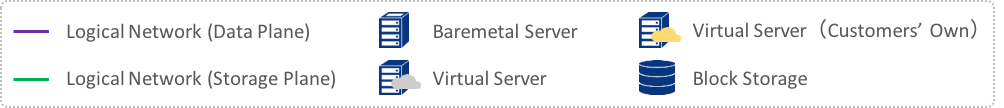

インターネットGWシステム¶

想定するシステム¶

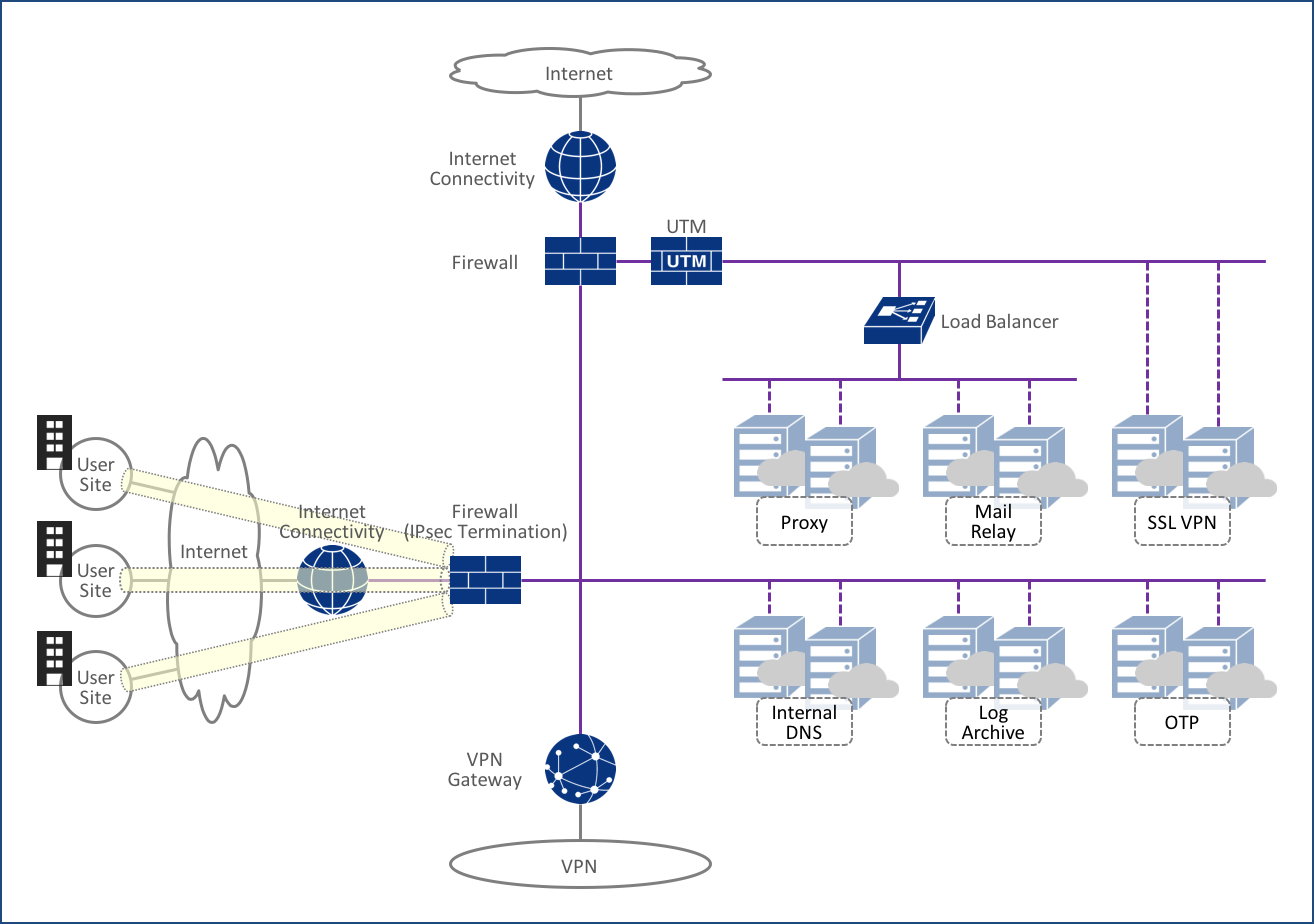

インターネット接続するWebブラウジングのアクセスに対して、Proxyサーバーを配置したり、各種セキュリティ対策を実施する。

VPNが接続されないような小規模なオフィスに対して、インターネットVPN(IPsec)を用いて、クラウド環境/VPN内へ接続する。

SSL-VPNを用いて、インターネットからクラウド環境およびVPN内へのリモートアクセスを行う。

システム構成¶

注釈

DRサイトとして利用できるリージョンについては、各リージョンで提供しているサービス を参照してください。

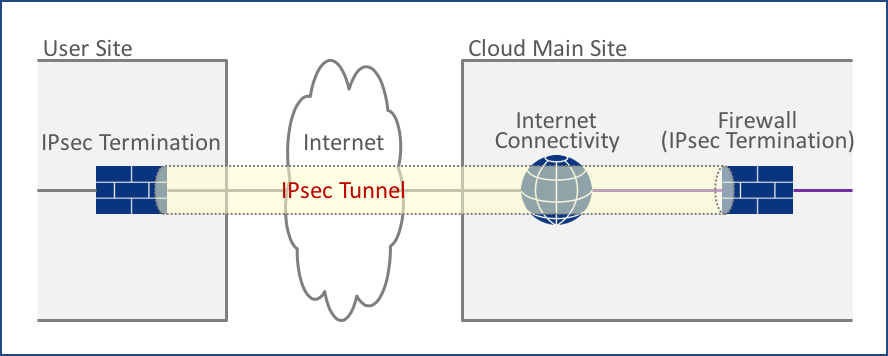

メインサイトのシステム構成¶

DMZセグメントに配置したシステムの停止時間を最小化するために、物理配置を意識して各種サーバーを配置

外部との通信時のセキュリティ対策としてUTM を適用

無償/安価なVPN接続サービスを用いた多数の拠点との接続

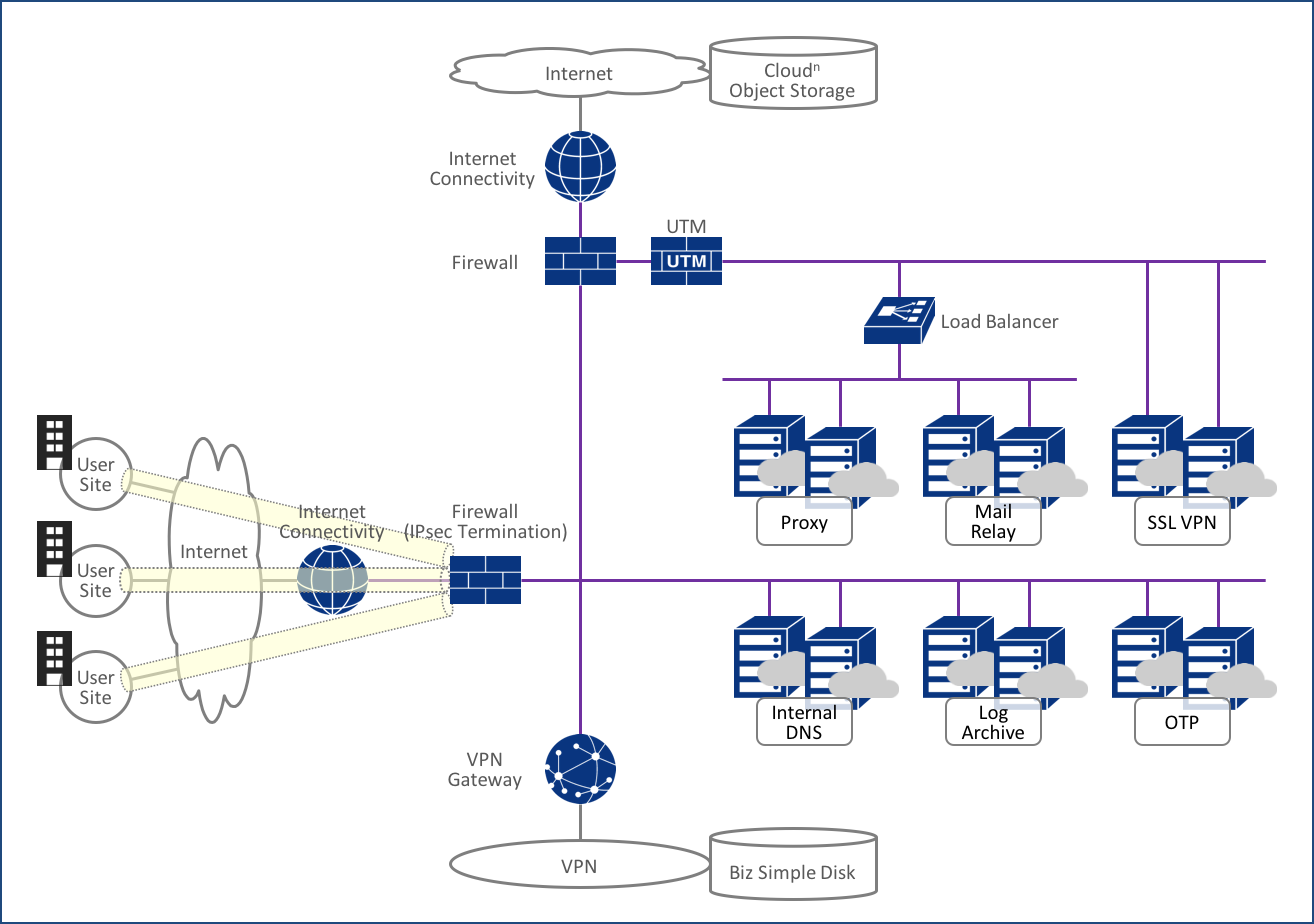

VPNを設置しない小規模拠点に対するIPsecを用いたサイト間接続

利用状況に応じたVPN/インターネット接続¶

IPsecによるサイト間VPNの終端¶

注釈

ファイアウォールにて、IPsec通信を許可するためのNAT Traversalの設定が必要です。

セキュリティ対策の強化¶

サーバーの物理レベルでの冗長構成¶

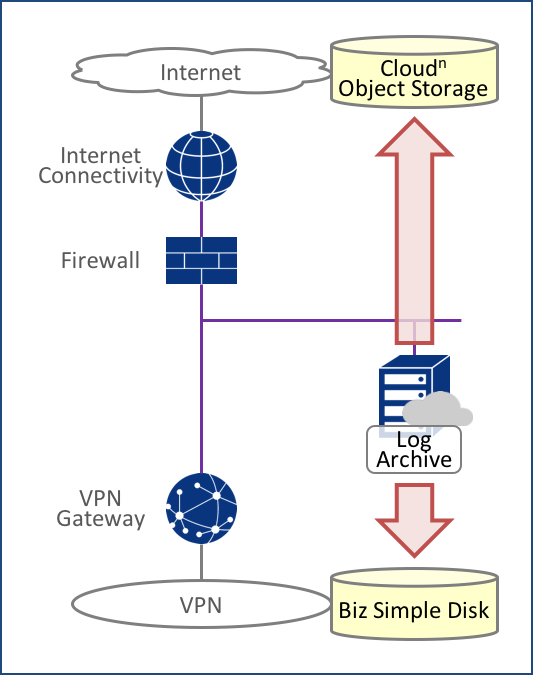

大容量・低価格・高信頼のデータアーカイブ¶

注釈

Cloudn Object Storageは、日本国内のみの提供です。

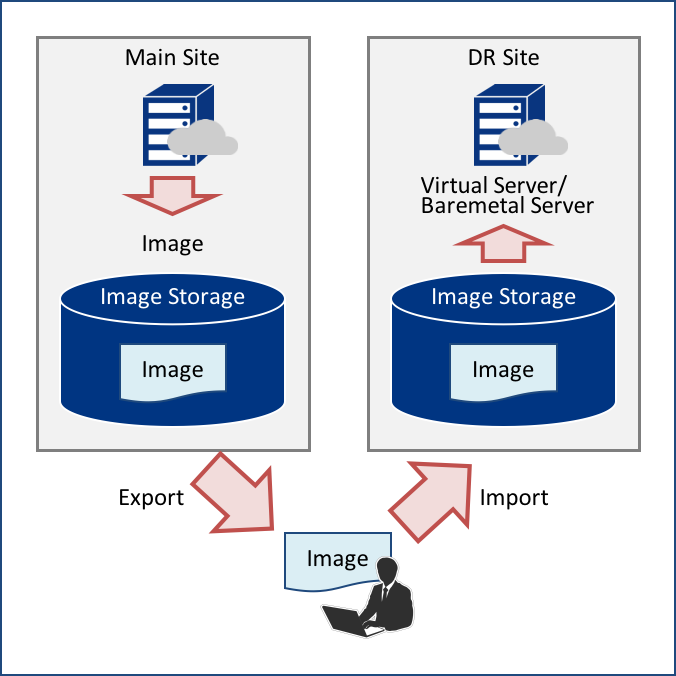

DRサイトのシステム構成¶

災害発生時までは、DRサイトは必要最小限のサーバーを起動し、他はテンプレートなどの形で保持する。

インターネット接続で使用するグローバルIPアドレス、VPN接続設定はDR切り替えを迅速に行えるように事前に設定しておく。

災害発生後は、保持しておいたサーバーのテンプレートやファイアウォール等の設定情報を利用して、DRサイトのシステムを構築する。

サーバーインスタンスのイメージ事前取得¶

注釈

ライセンスサービスが紐づいたボリュームは、エクスポートすることができません。

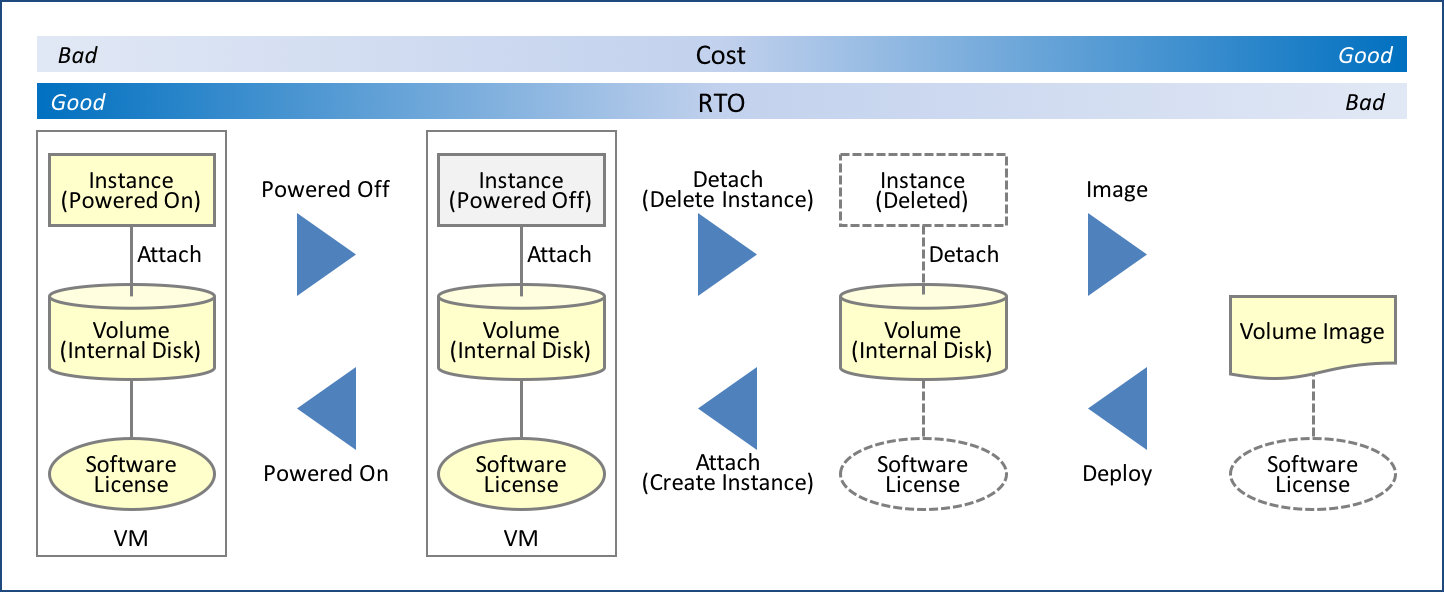

サーバーの特性として平時からデータ同期等が必要な場合、インスタンスを起動したまま待機させておきます(ホットスタンバイ)。

データ同期が不要な場合には、平時にはインスタンスを停止した状態にしておき、災害発生後にサーバーインスタンスを起動します。この場合、インスタンスに対する課金は停止時料金が適応されるため、起動時料金と比べてランニングコストを削減することができます(コールドスタンバイ)。

ある程度の切り替え時間が許容される場合には、インスタンスを削除して、ボリュームだけの状態にしておきます(ディスク保存)。災害発生後に、保存しておいたボリュームをもとにインスタンスを作成します。これにより、ボリューム料金のみが課金され、インスタンスに対する課金は発生しないため、さらにランニングコストを削減することができます。

事前のインターネット接続¶

ユーザーアクセス経路の切替¶

平時からDRサイトの各ノードには新たなプライベートIPアドレスを割り振っておき、予めVPNを接続しておきます。DR発動時には、社内で利用されている内部用のDNSレコードを変更し、ユーザーからの接続先をメインサイトからリカバリサイトへの切り替えます。切り替え先のプライベートIPアドレスが確定しているので、ゾーンファイルや変更スクリプトを平時から予め準備しておくことで、切り替え作業をスムーズに実施することができます。

事前に、DRサイトで、サービス面にメインサイトと同じプライベートIPアドレスを割り振った、レプリカ構成を構築しておきます。この時、DRサイトでは経路広告をしていないため、メインサイト/DRサイトそれぞれで同一アドレスが割り振られていても、通信に異常をきたすことはありません。メインサイトの異常時には、予め用意しておいたAPIを用いて、DRサイトから経路を広告することにより、通信をDRサイトへ誘導することができます。