連携先Microsoft Entra IDの設定変更¶

連携先Microsoft Entra IDの設定の変更方法について説明します。

手順¶

左ペインのドロップダウンリストから操作対象のセルグループを選択します。

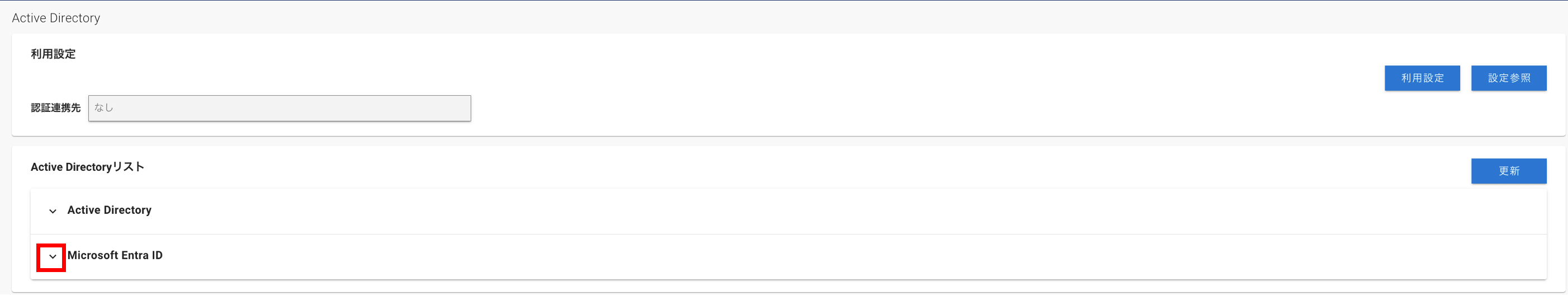

左ペインの[Active Directory]を押下します。

Microsoft Entra ID左の[v]を押下して、Microsoft Entra IDサーバーに関する設定アコーディオンを展開します。

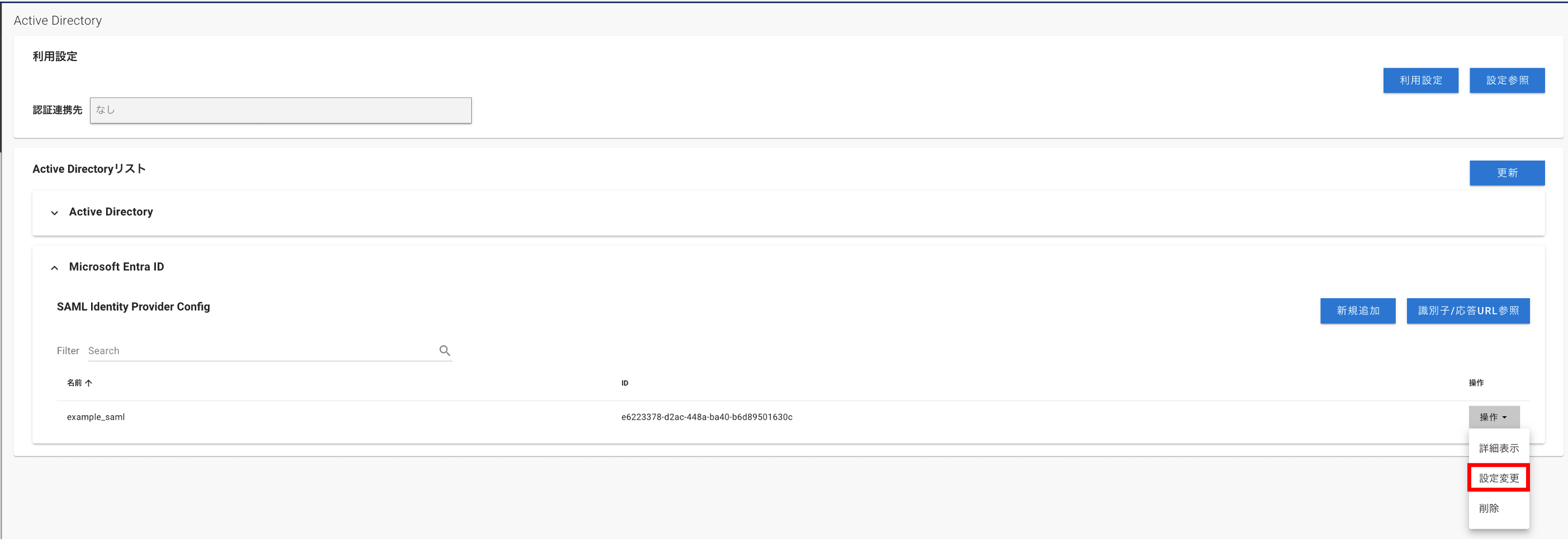

設定を変更したいSAML Identity Provider Configを選択し[操作]→[設定変更]を押下します。

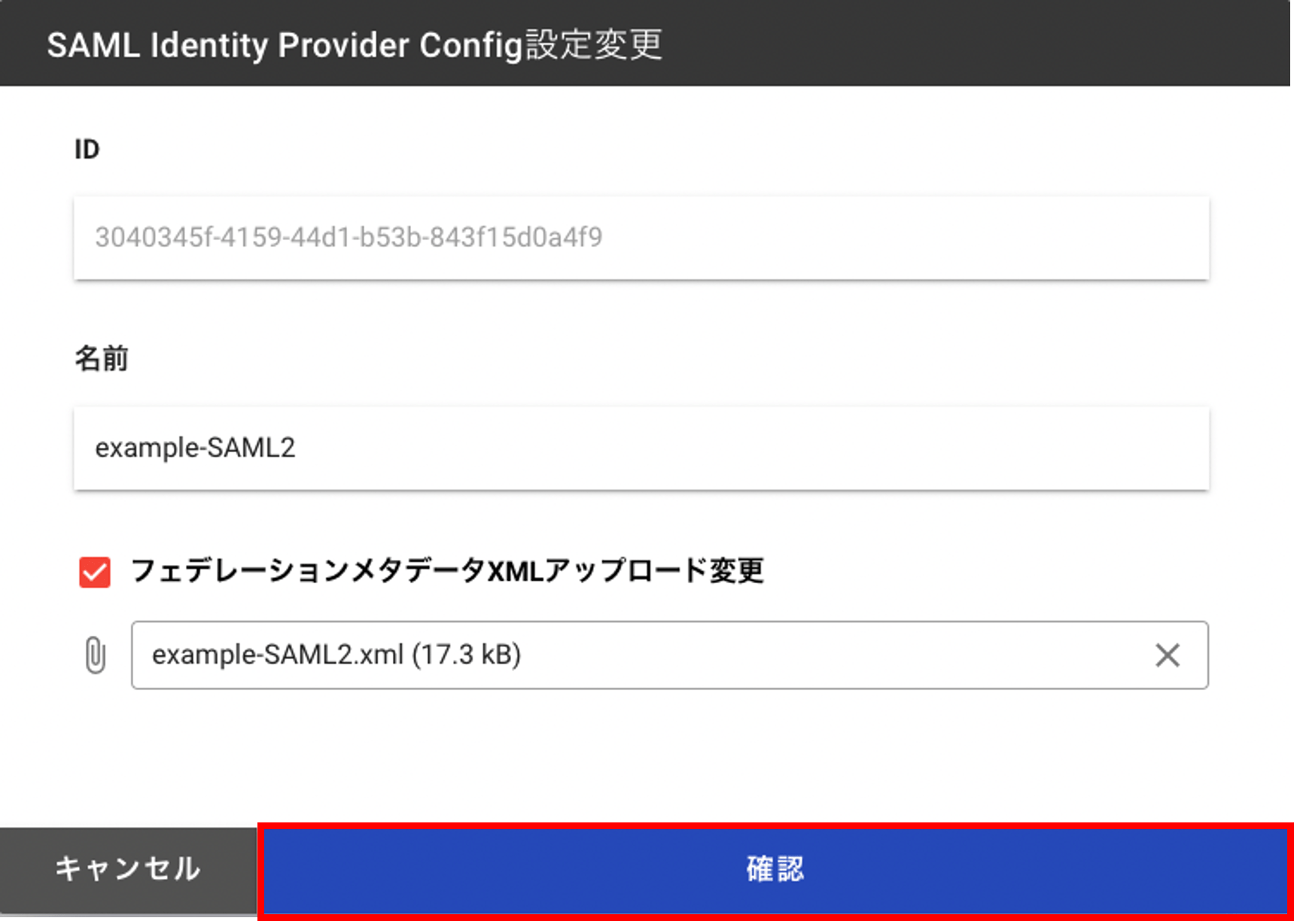

変更する項目を記載し[確認]を押下します。

項目 |

説明 |

名前 |

SAML Identity Provider Configの名前

(本設定はActive Directory利用設定で利用するため、わかりやすい名前を付けることをお勧めします)

|

フェデレーションメタデータXMLアップロード |

Azure PortalからダウンロードしたフェデレーションメタデータXMLファイルをアップロードしてください。

|

注釈

- Azure PortalからダウンロードしたフェデレーションメタデータXMLファイルには証明書が2つ記述されている場合、XMLファイルを編集せずにアップロードすると[A single IDPSSO certificate]エラーとなります。詳しい修正方法は本ページのTipsをご参照ください。 (フェデレーションメタデータXMLファイルのサポートはFSGのサポート範囲外となります)

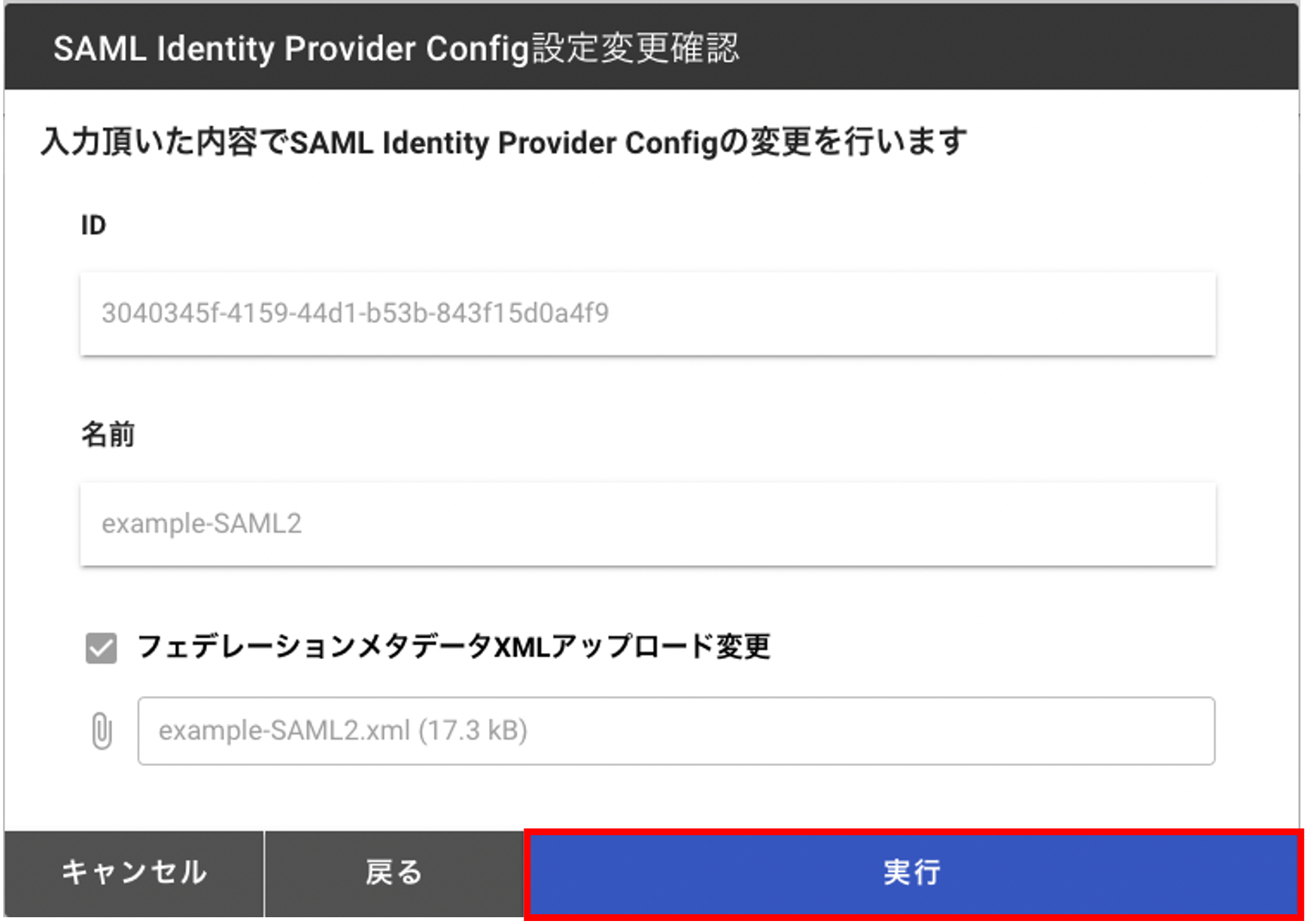

編集内容に問題がなければ[実行]を押下します。

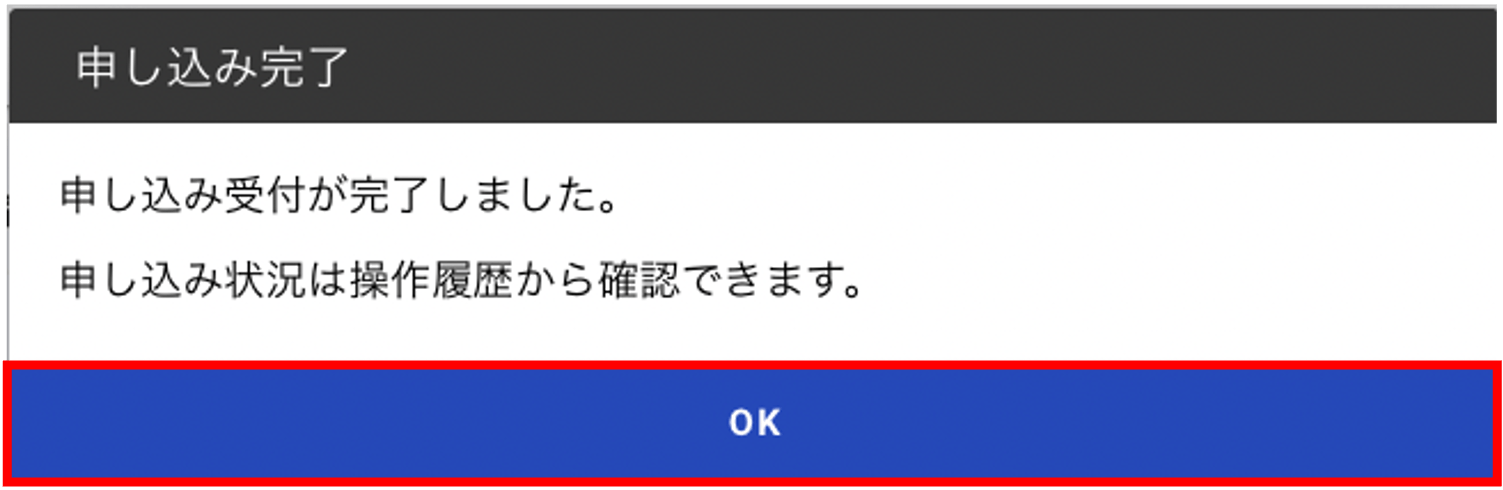

オーダーを受領後、下記のように申込受付画面が表示されます。

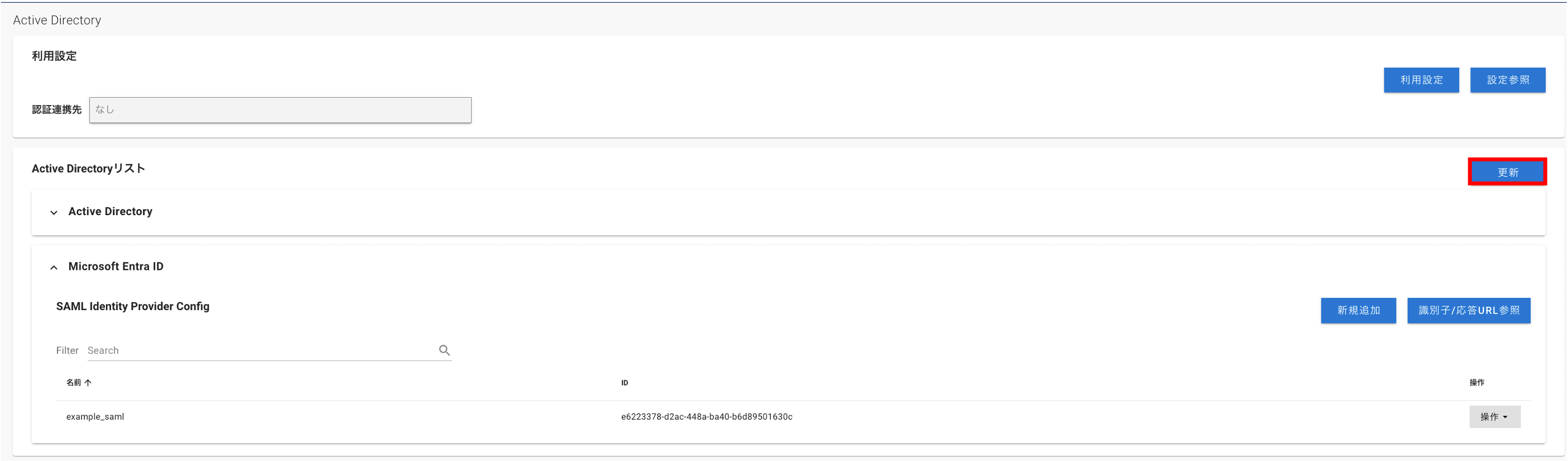

[更新]を押下すると最新の情報が表示されます。編集内容が反映されていることを確認してください。

Tips¶

参考情報として、Microsoft Entra ID連携に必要な情報を確認/取得する方法について説明します。

注釈

Microsoft Entra IDの設定/保守に関するお問い合わせは、FSGのサポート範囲外になります。

Microsoft Entra IDの操作例は[Active Directoryユーザーとコンピュータ]を用いて説明します。

Azure側の操作方法は、Microsoftの 説明ページ をご参照ください。

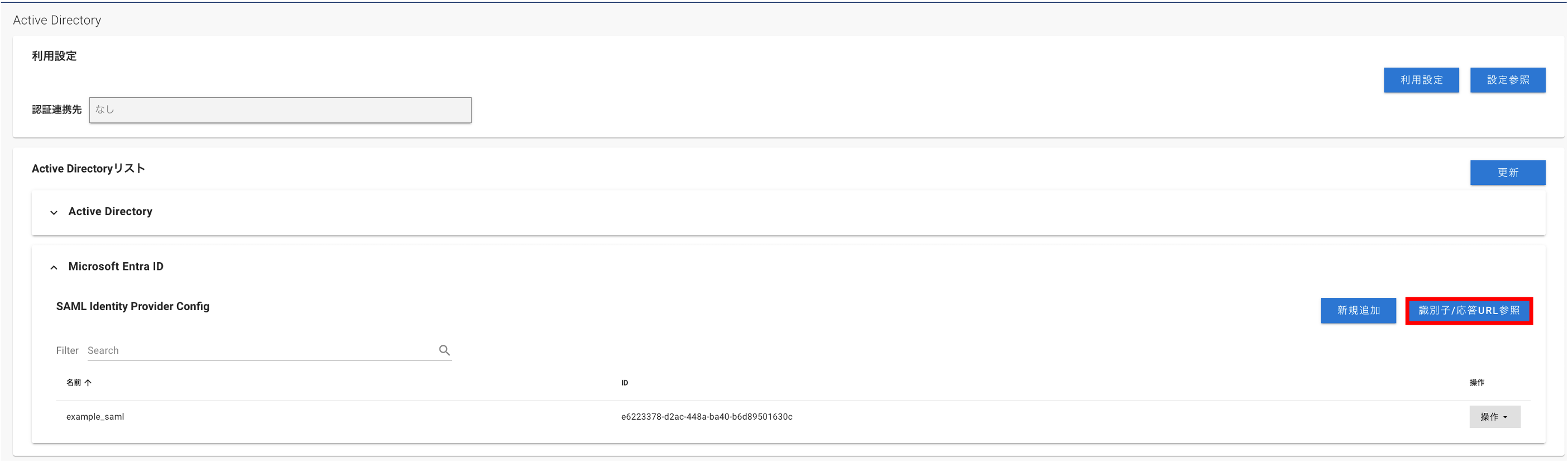

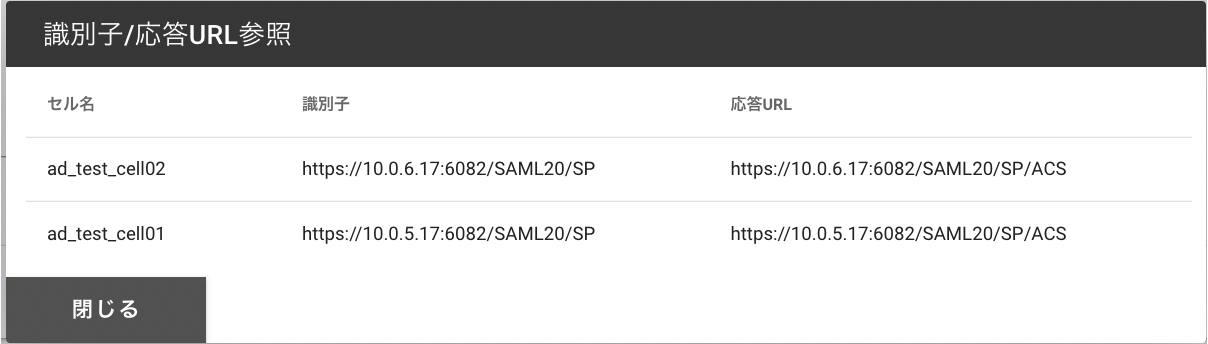

FSGコンソールでのAzureに登録する識別子と応答URLの確認方法¶

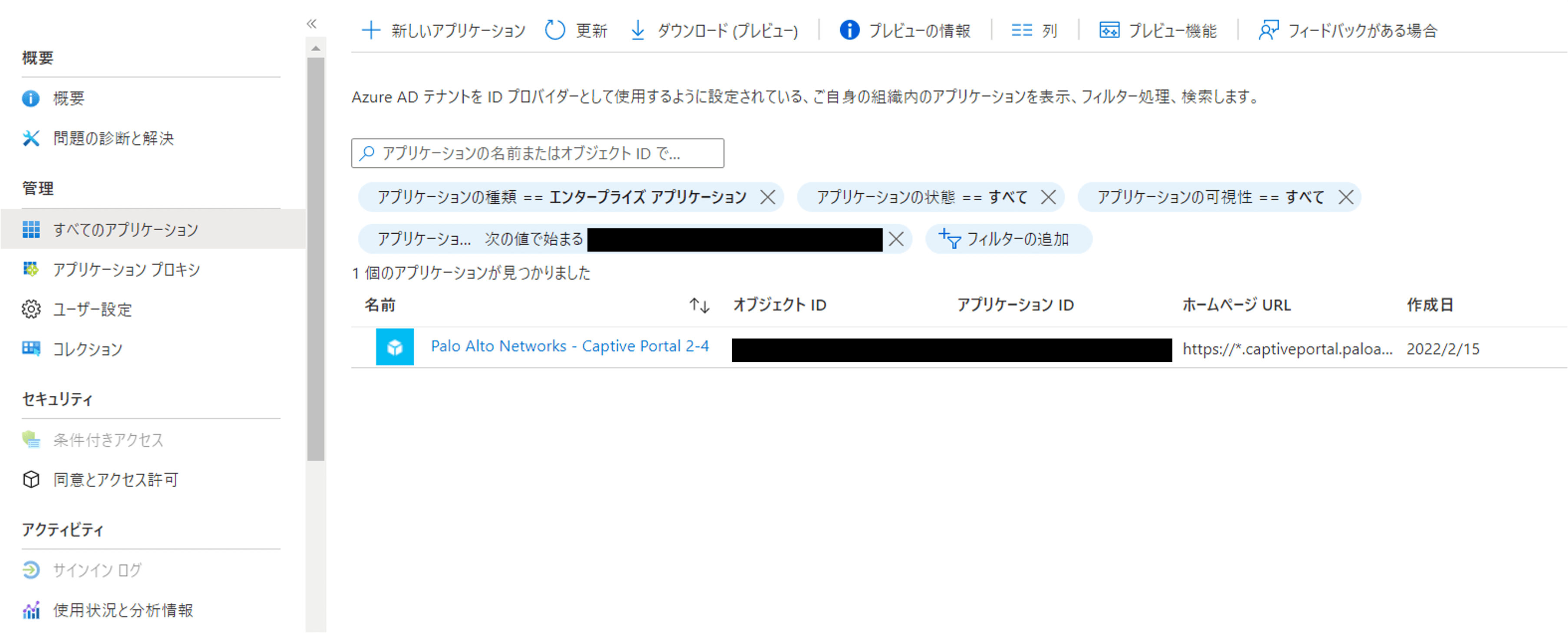

Azure Portalでのアプリケーションの登録¶

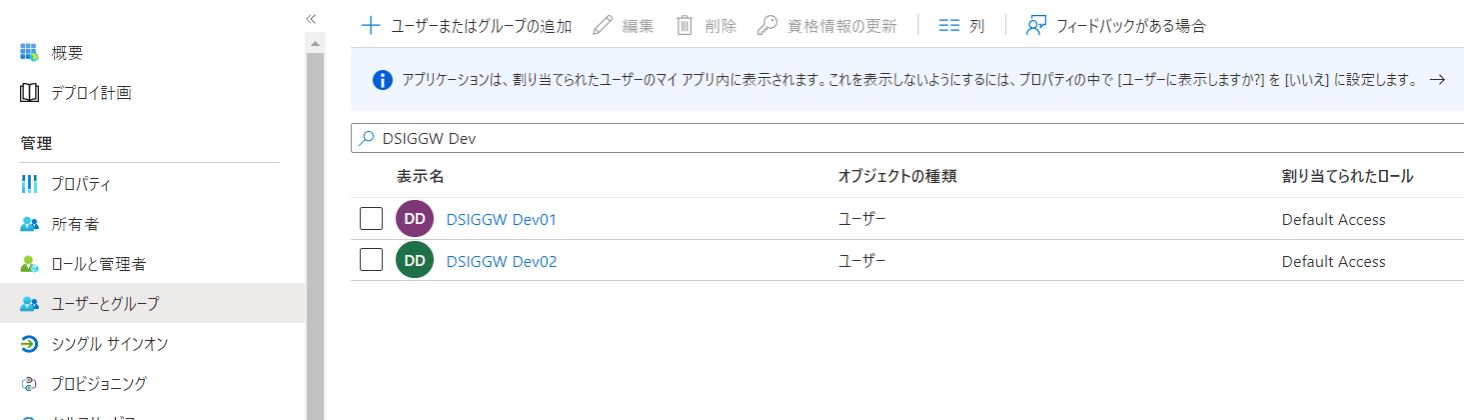

Azure Portalでのユーザとグループ設定¶

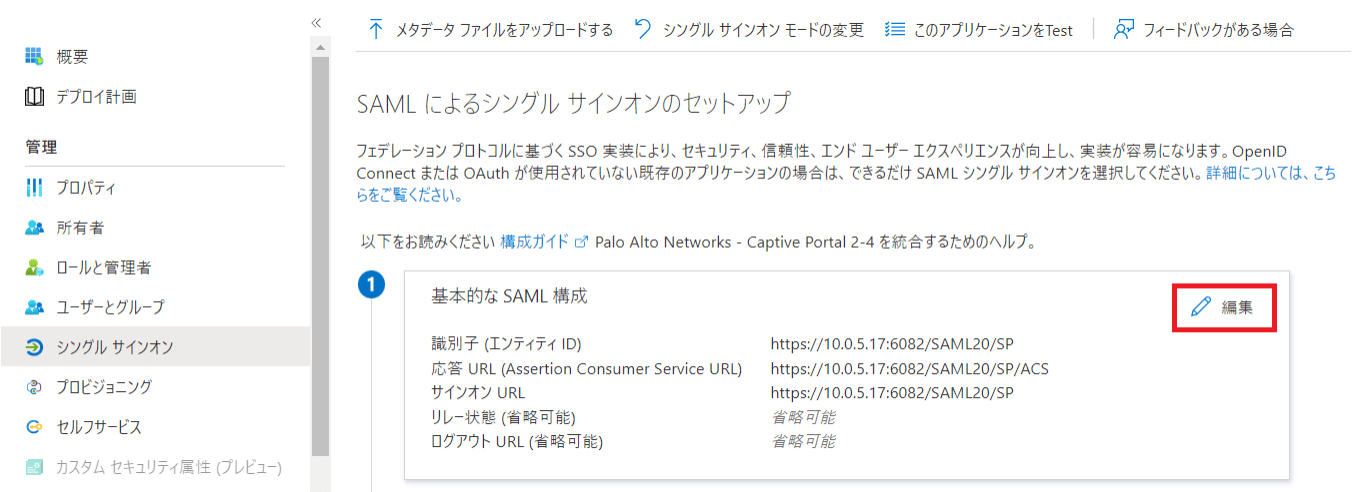

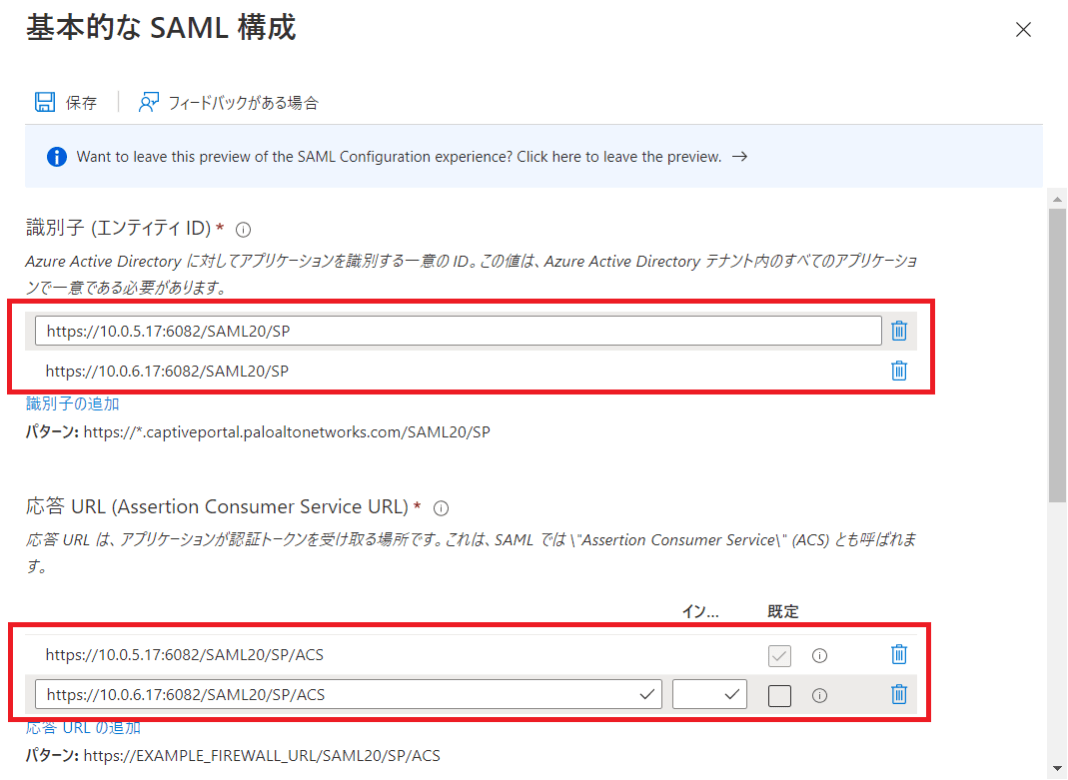

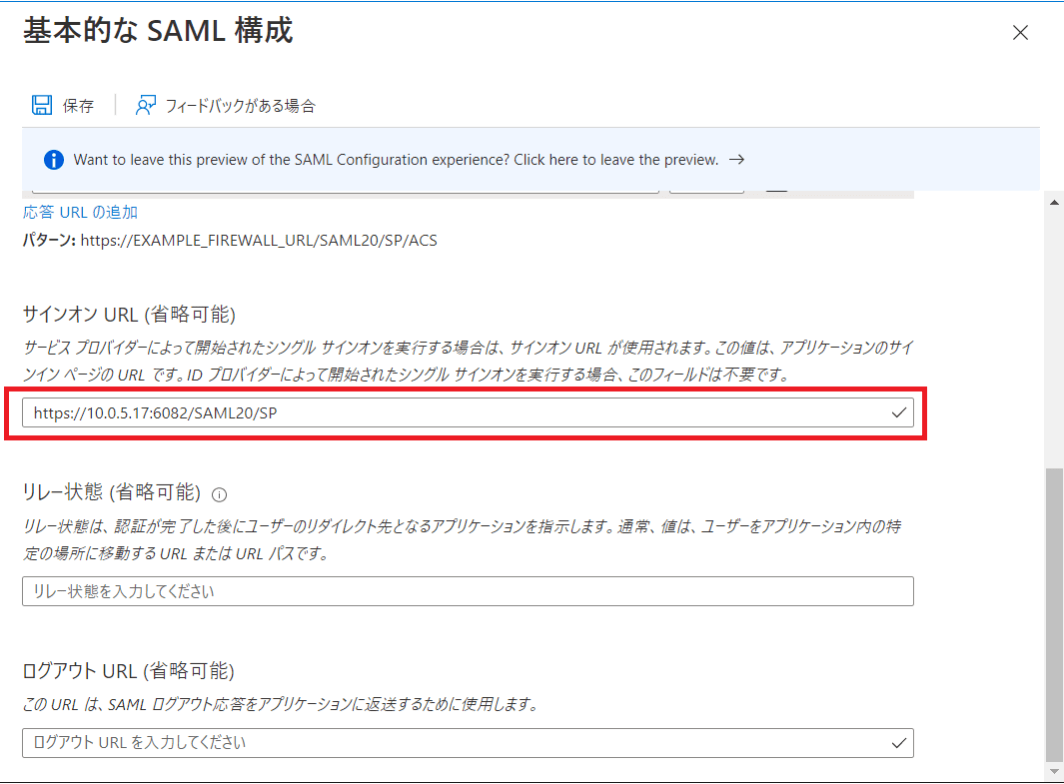

Azure Portalでのシングル サインオン設定¶

注釈

全セルの識別子と応答URLを登録してください

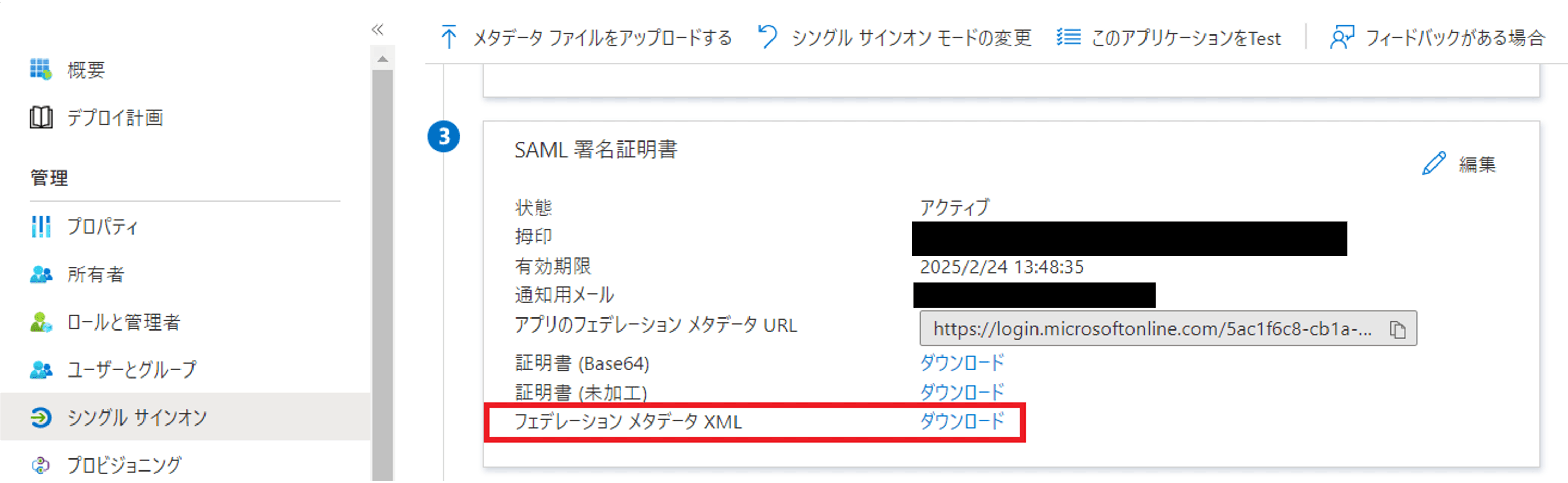

Azure PortalでのフェデレーションメタデータXMLダウンロード¶

注釈

識別子、応答URL、サインオンURLが設定されていない場合、フェデレーションメタデータXMLをダウンロードできません。

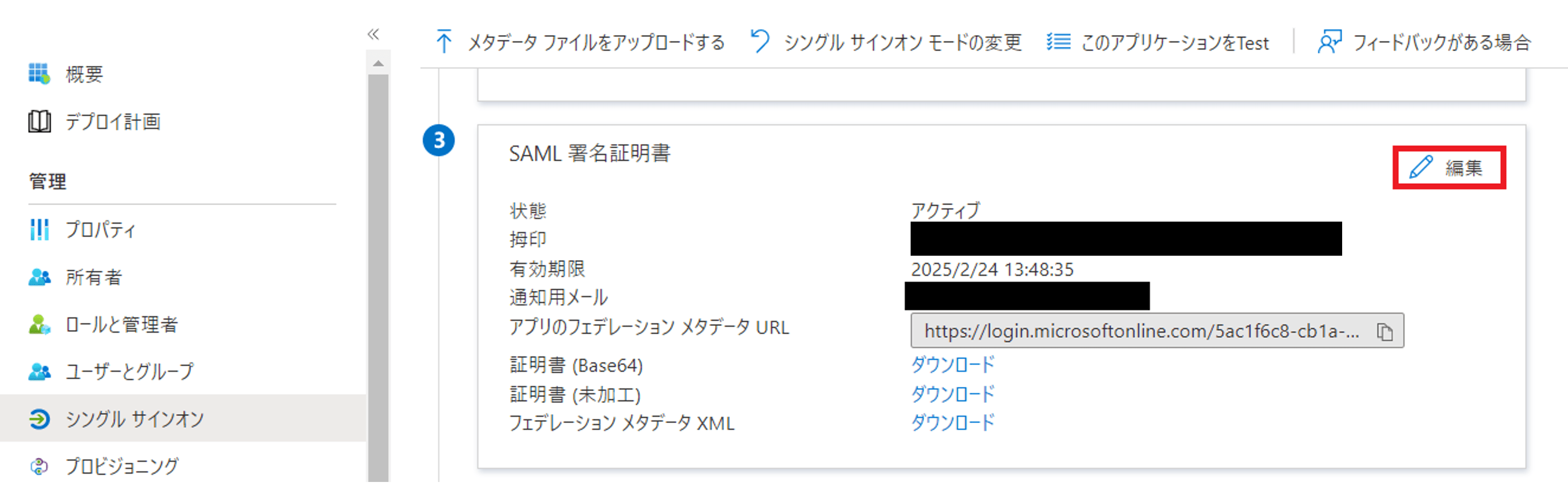

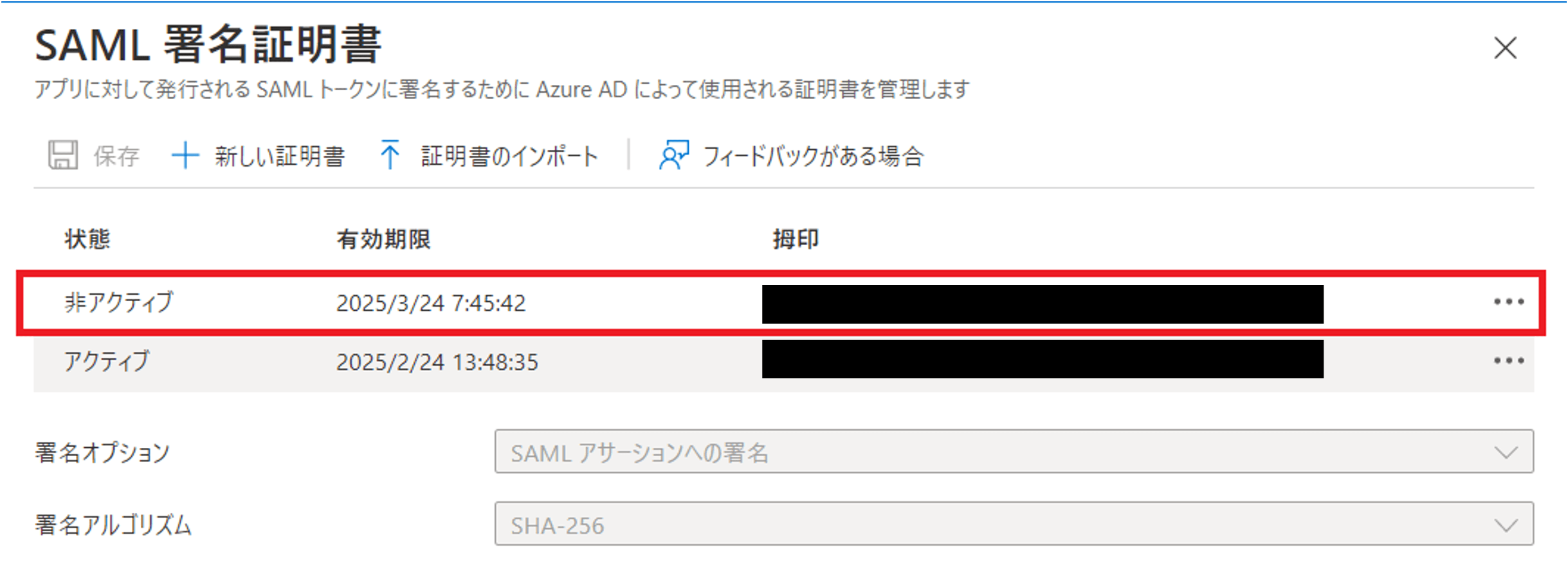

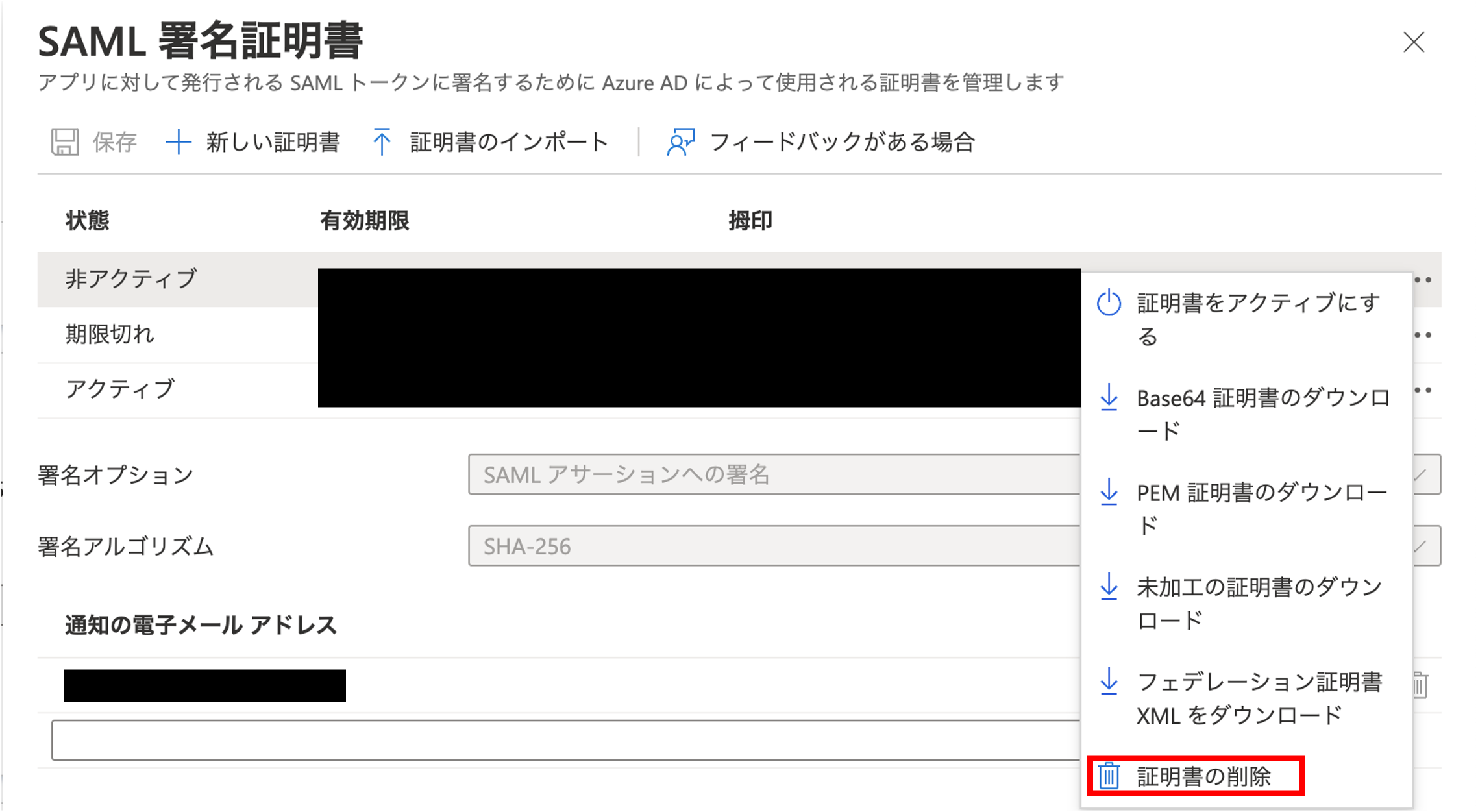

フェデレーションメタデータファイルに複数個の証明書が登録されている場合、FSGへの登録時にエラーとなります。

証明書が複数個登録されている場合、エディタ か Azure Portal で不要な証明書を削除する必要があります。