Active Directoryの利用有無変更¶

Active Directory連携の実施有無に関する設定変更方法について説明します。

注釈

Active Directoryサーバー連携機能をご利用いただくためには、お客様側でActive Directoryサーバーを用意していただく必要があります。

Microsoft Entra IDとの認証連携機能をご利用いただくためには、お客様側でMicrosoft Entra IDサービスを契約していただく必要があります。

docomo business RINK IDaaSと連携するためには、お客様側で予めdocomo business RINK IDaaSを契約していただく必要があります。

詳細は docomo business RINK IDaaS をご確認ください。

FSGサービスとしては、両Active Directoryサーバーはサービスサポート対象外となります。

手順¶

操作対象のセルグループを左ペインの[セルグループ情報]ドロップダウンリストから選択します。

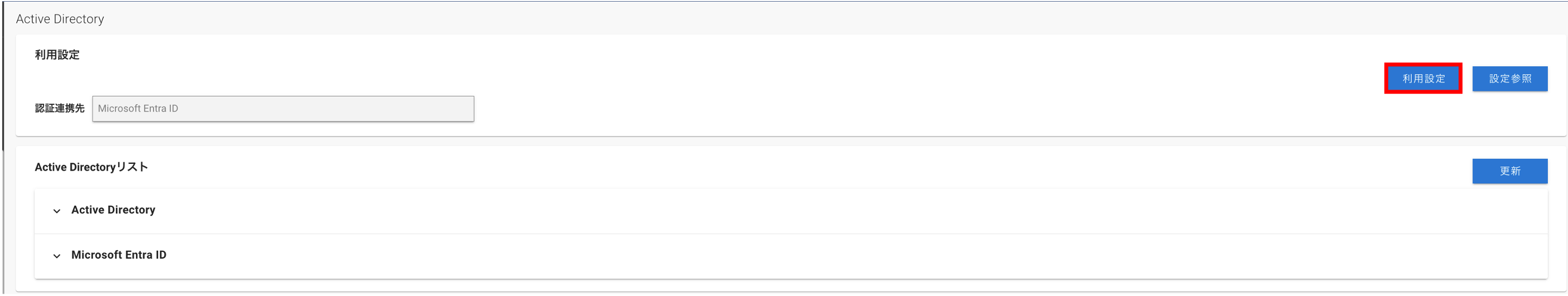

左ペインの[Active Directory]を押下します。

[利用設定]を押下します。

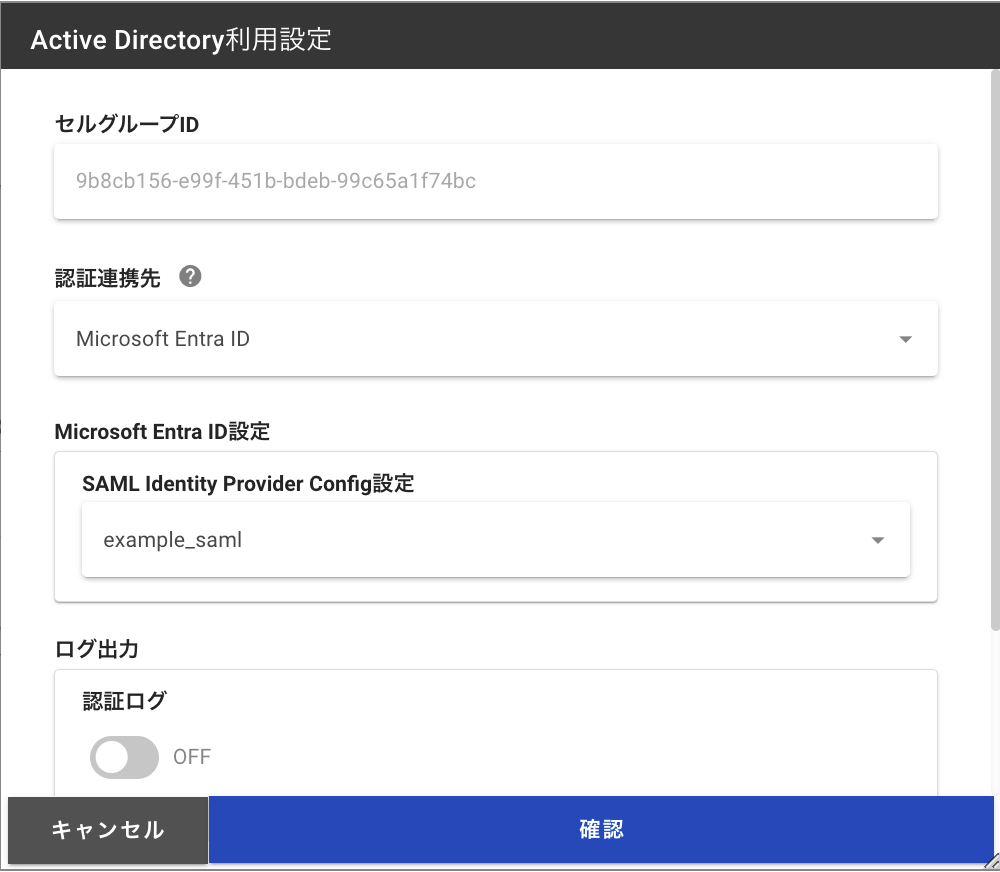

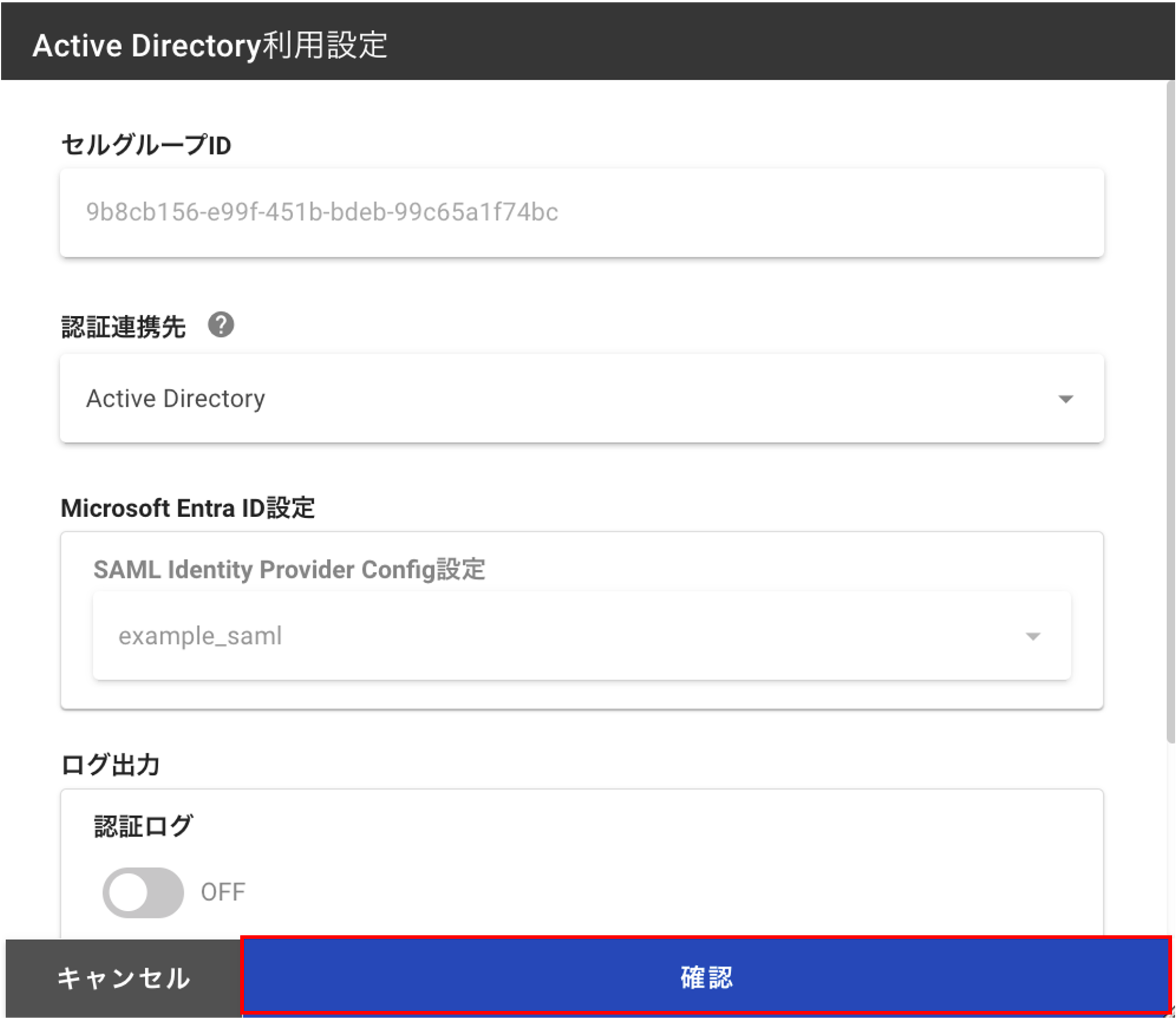

必要な項目を記載します。

項目 |

説明 |

認証連携先 |

AD連携する対象を選択してください。

"なし"、"Active Directory"(オンプレミス環境), "Microsoft Entra ID"から選択することができます。

Microsoft Entra IDを選択される場合は、事前にAzure側にSAML Identity Provider Configの設定が必要になります。

docomo business RINK IDaaSによる認証連携利用時においても本項では"Microsoft Entra ID"を選択ください。

選択にあたっては同様に、事前にdocomo business RINK IDaaS側にてSAML Identity Provider Configの設定が必要になります。

|

SAML Identity Provider Config設定 |

お客様が登録した "SAML Identity Provider Config" の中から選択することができます。

"なし"または"Active Directory"を選択した場合は、不要なパラメーターになります。

"SAML Identity Provider Config"は、同ページの"Microsoft Entra ID"アコーディオンを展開した先で登録することができます。

|

認証ログ |

Captive Portalのログを出力する場合はトグルスイッチをONにしてください。 |

User-IDログ |

User-IDログを取得する場合は、User-ID Agentのログ設定を実施してください。 |

注釈

Microsoft Entra ID、並びにdocomo business RINK IDaaSと認証連携する場合は、自動的にCaptive Portalの利用設定が[利用する]に変更されます。

- 認証連携先に 'Microsoft Entra ID'を選択した場合、Microsoft Entra IDと連携するために必要な通信を通すために、 "login.microsoftonline.com"、"aadcdn.msauth.net","aadcdn.msftauth.net"宛の通信が認証除外リストに自動登録されます。注意: 自動登録した3つの宛先はFSGコンソールに表示されません。注意: docomo business RINK IDaaSにおいては、別途連携に必要な通信を通すための設定が必要となります。

編集が完了したら[確認]をクリックします。

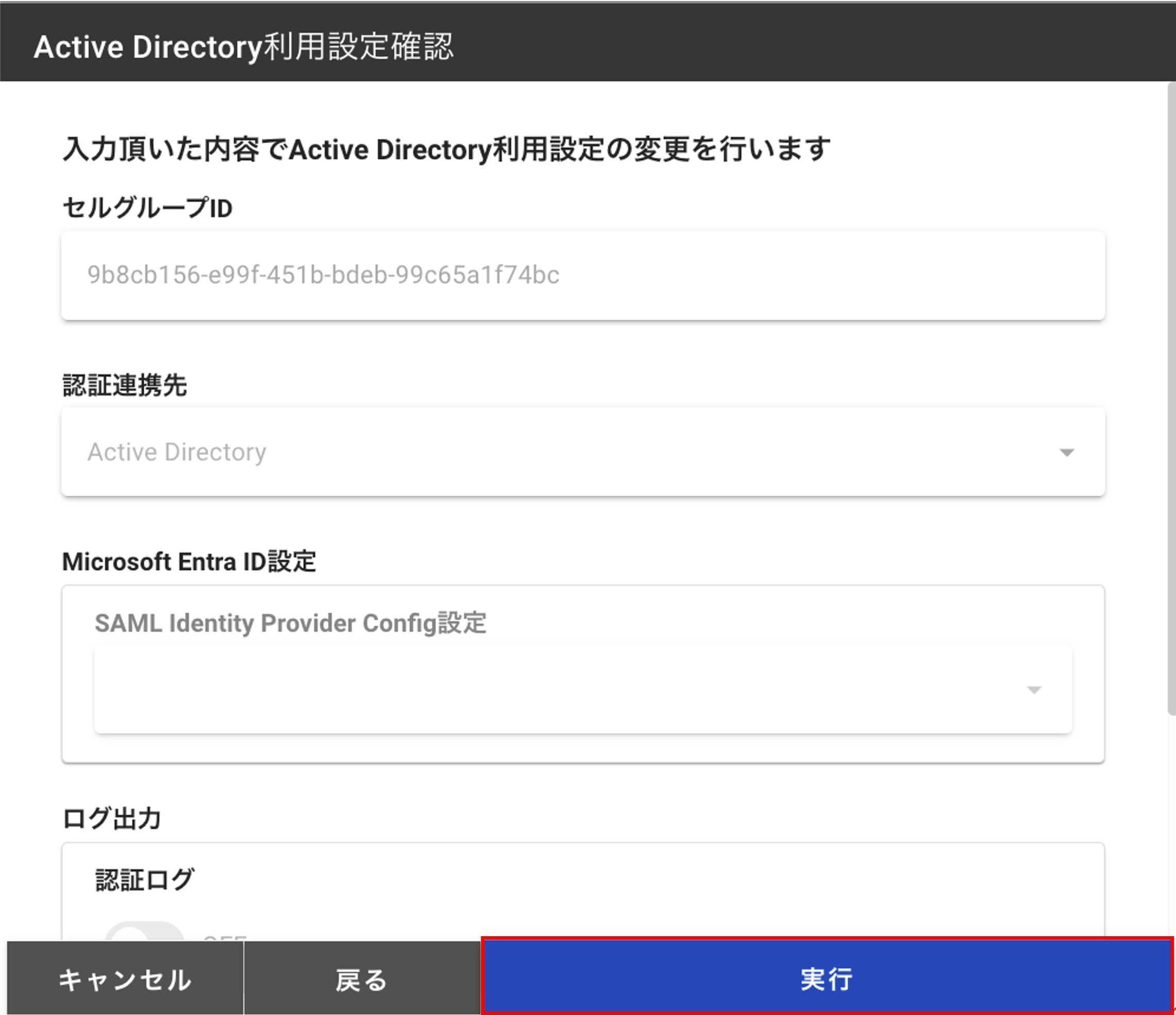

編集内容を確認し、[実行]をクリックします。

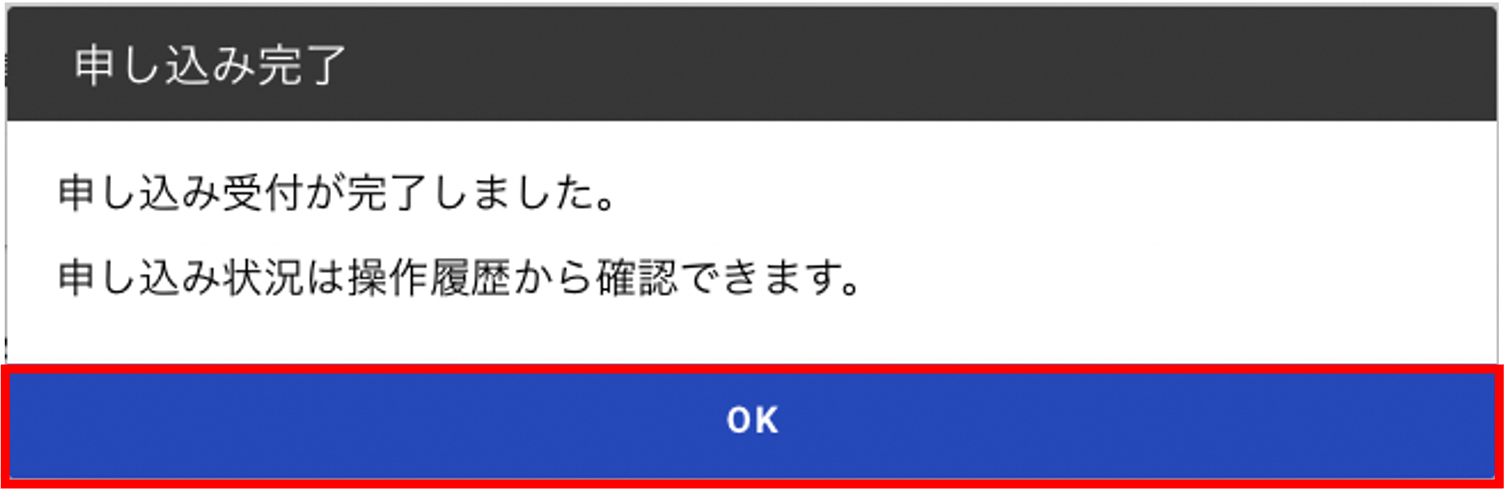

オーダーを受領後、下記のように申込受付画面が表示されます。

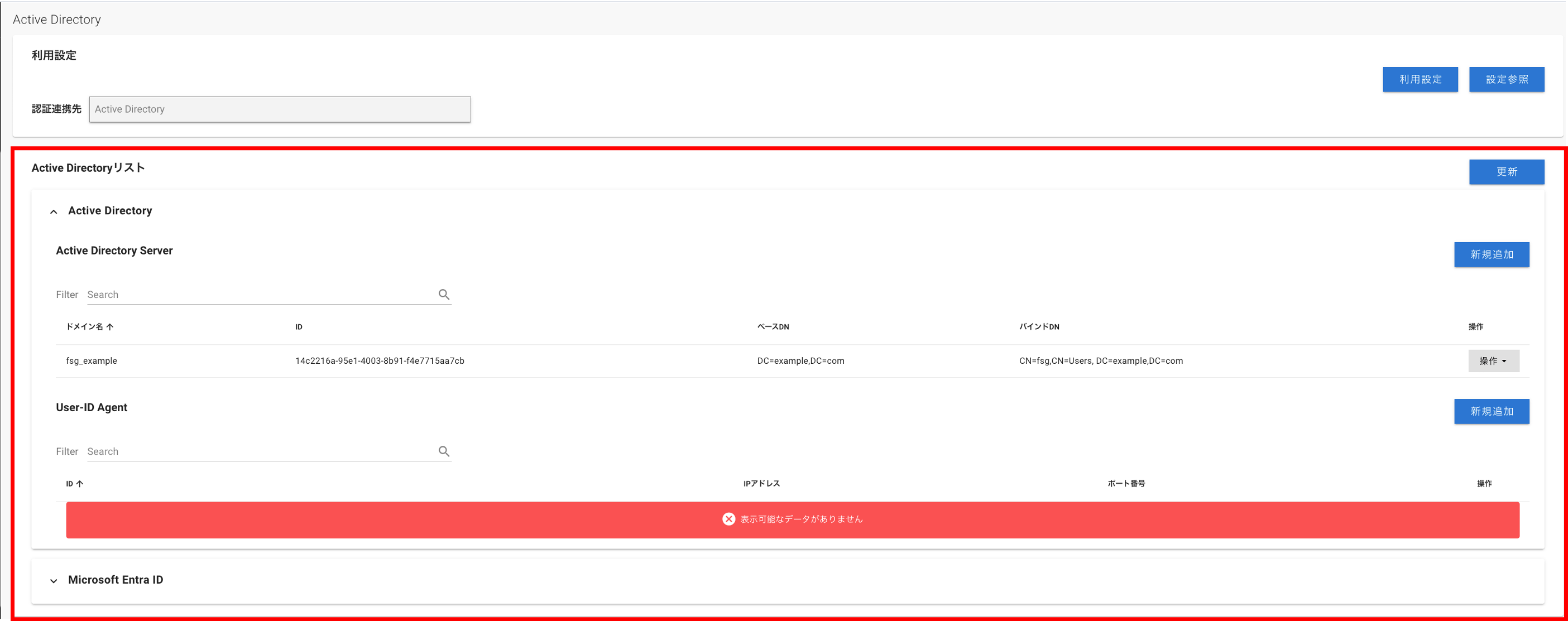

最新の情報を表示する際は、[更新]ボタンをクリックしてください。

注釈

認証連携先を"Active Directory"または"Microsoft Entra ID"に設定した場合、該当のアコーディオンが展開されます。

Tips¶

参考情報として、AD連携に必要な情報をActive Directoryサーバーで確認する方法について説明します。

注釈

Active Directoryの設定/保守に関するお問い合わせは、FSGのサービスサポート範囲外になります。

Active Directoryの操作例は[Active Directoryユーザーとコンピュータ]を用いて説明します。

[Active Directoryユーザーとコンピュータ]の開き方はwindowsアプリの[dsa.msc]を実行してください。

デフォルトの[Active Directoryユーザーとコンピュータ]では[属性エディタ]タブ等が表示されません。右クリックの[表示]から[コンテナーとしてのユーザ、連携先、グループ、コンピュータ]と[拡張機能]を有効化することで、本チュートリアルを再現することができます。

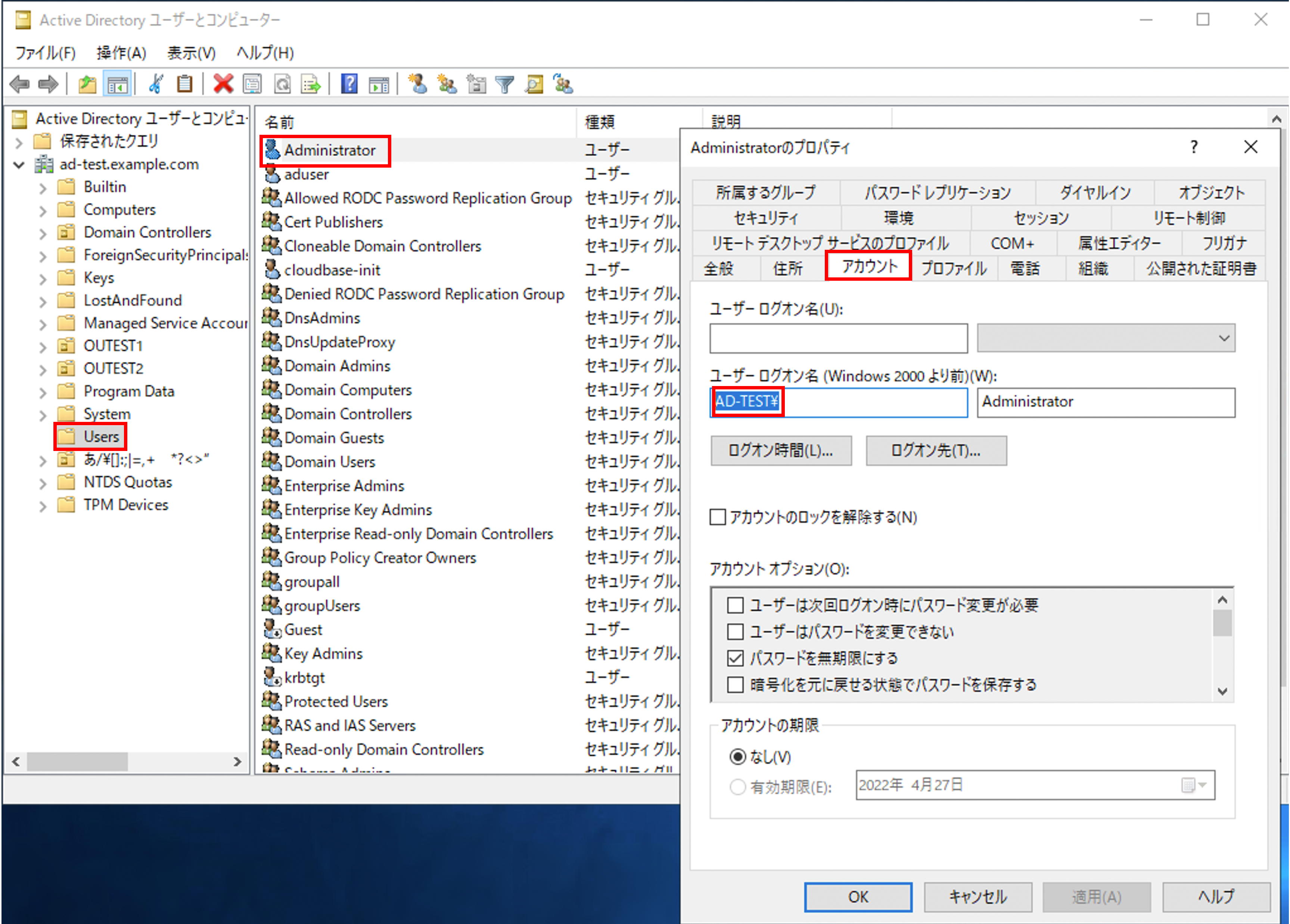

ドメイン名の確認方法¶

- 登録したいドメインに所属するユーザーのプロパティを開き、[アカウント]タブの[ユーザー ログオン名]で確認することができます。プロパティでは[¥]が含まれていますが、FSGの設定には不要です。(チュートリアルの例では、[ad-test]がドメイン名になります)

注釈

FSGの設定として登録するドメイン名は[NetBIOSドメイン名]になります

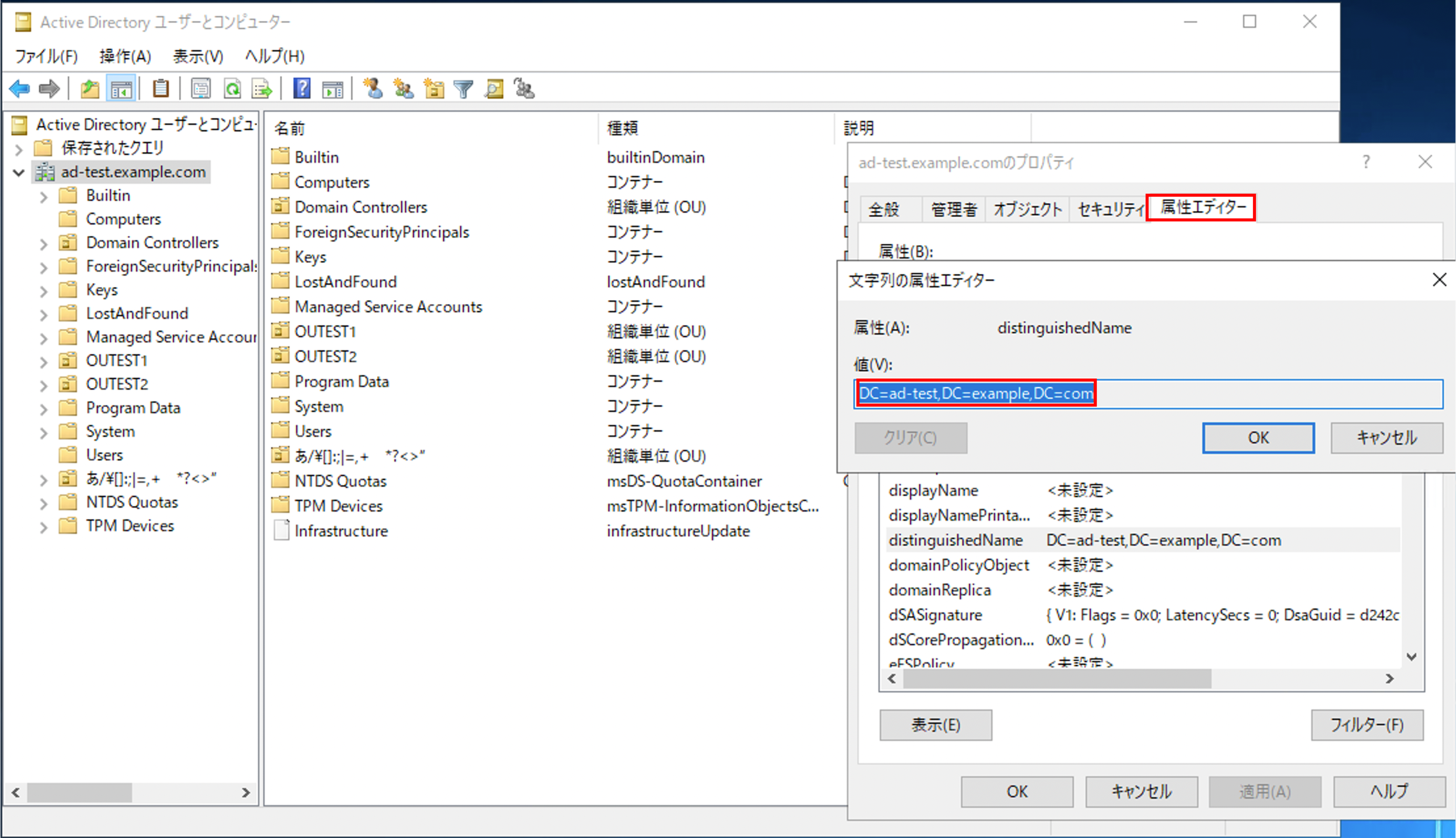

ベースDN名の確認方法¶

- 登録したいドメインのプロパティを開き、[属性エディタ]タブの[distinguishedName]で確認することができます。表示されている値をそのままFSG GUIで入力してください。

FSGにおける入力例

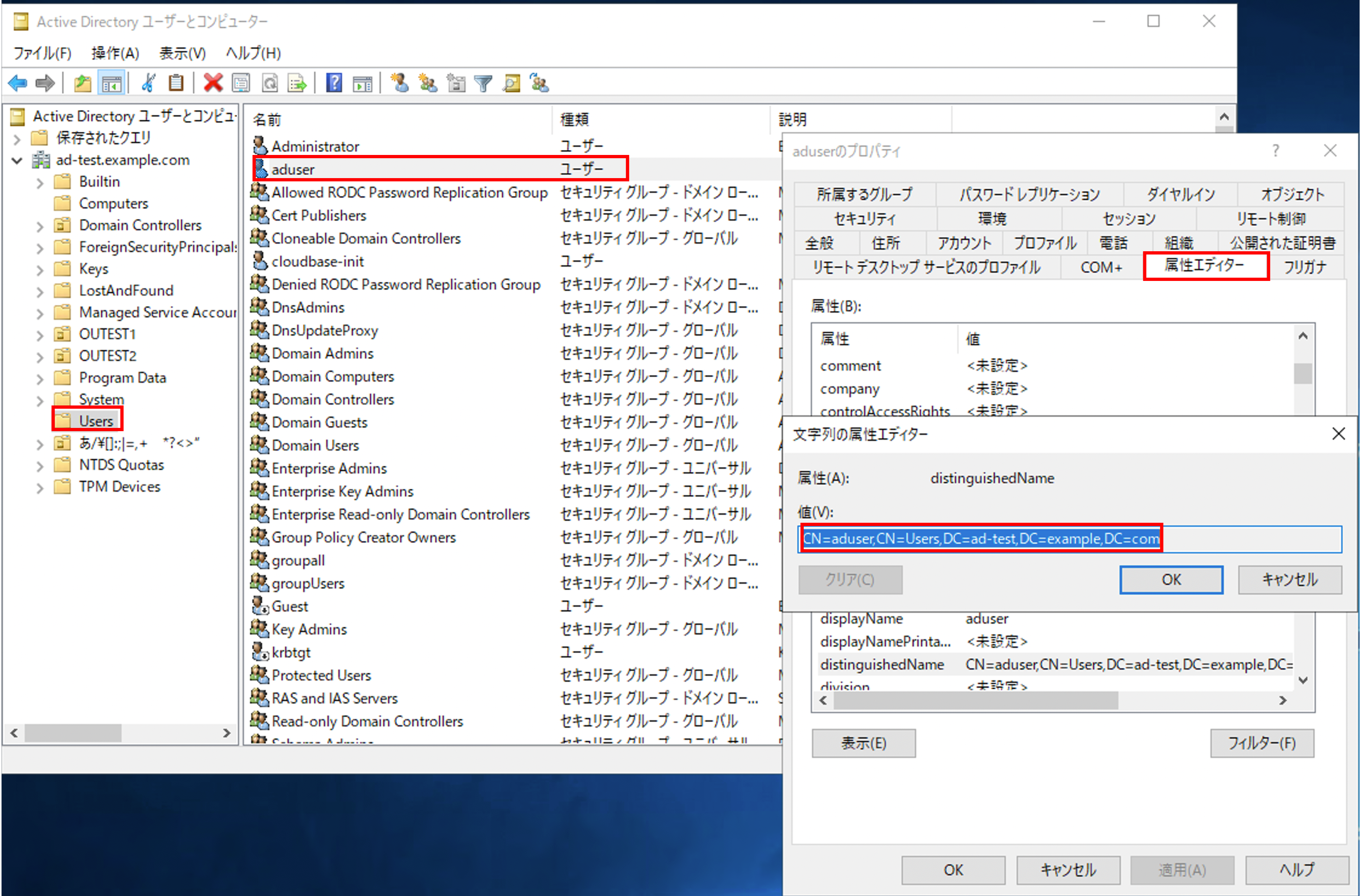

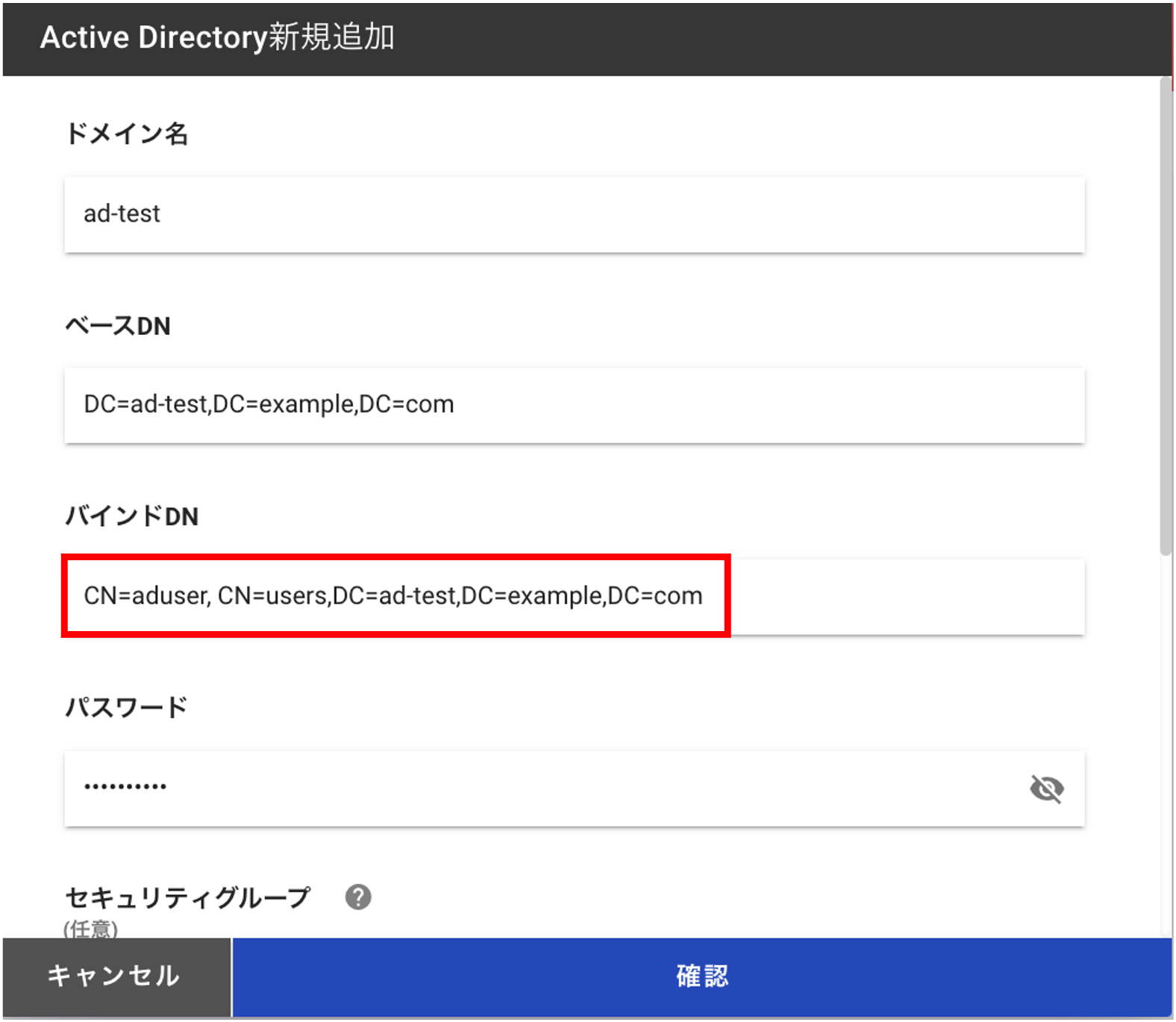

バインドDNの確認方法¶

- LDAP認証情報の取得に利用するユーザーのプロパティを開き、[属性エディタ]タブの[distinguishedName]で確認することができます。表示されている値をそのままFSG GUIで入力してください。

FSGにおける入力例

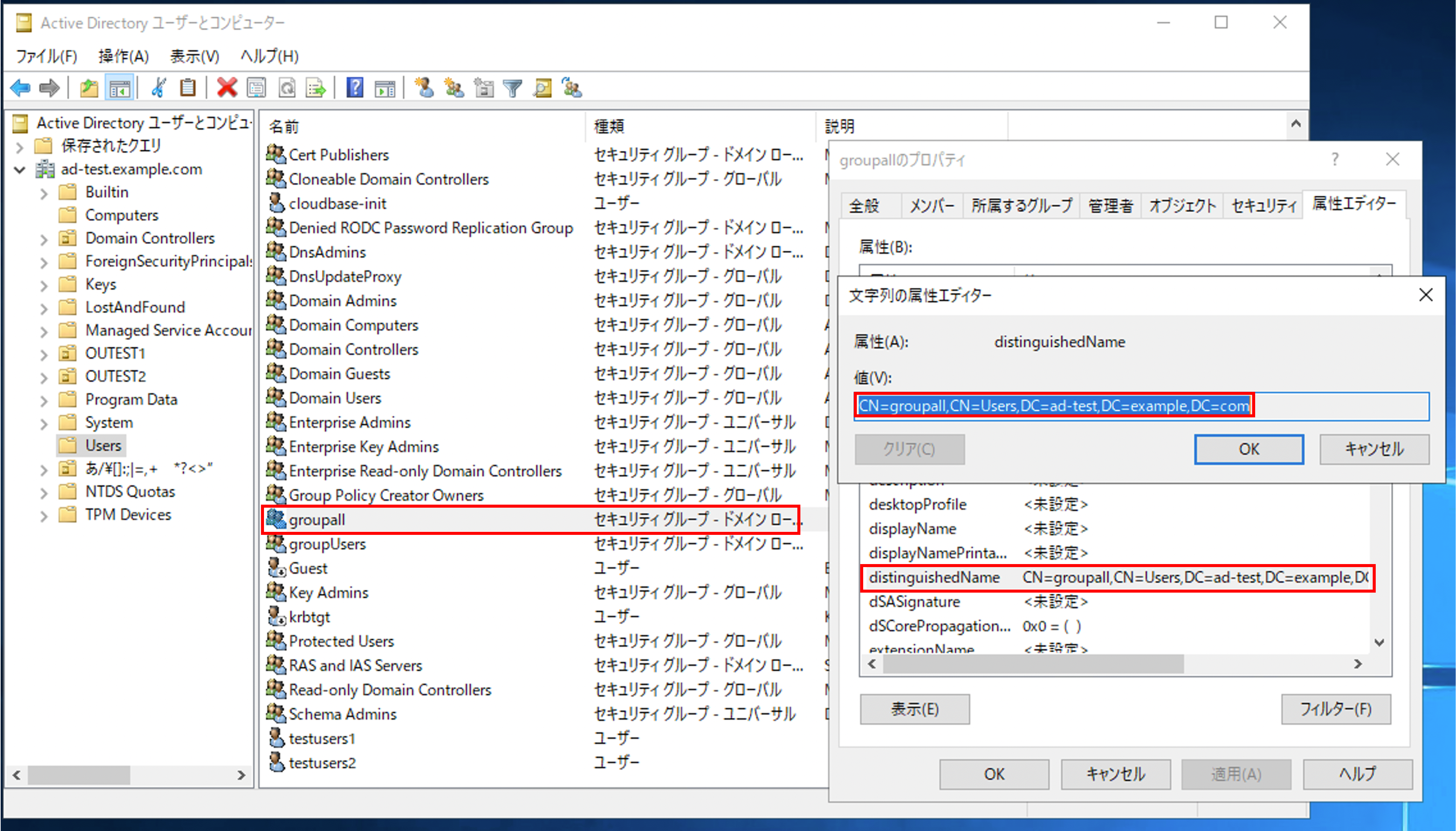

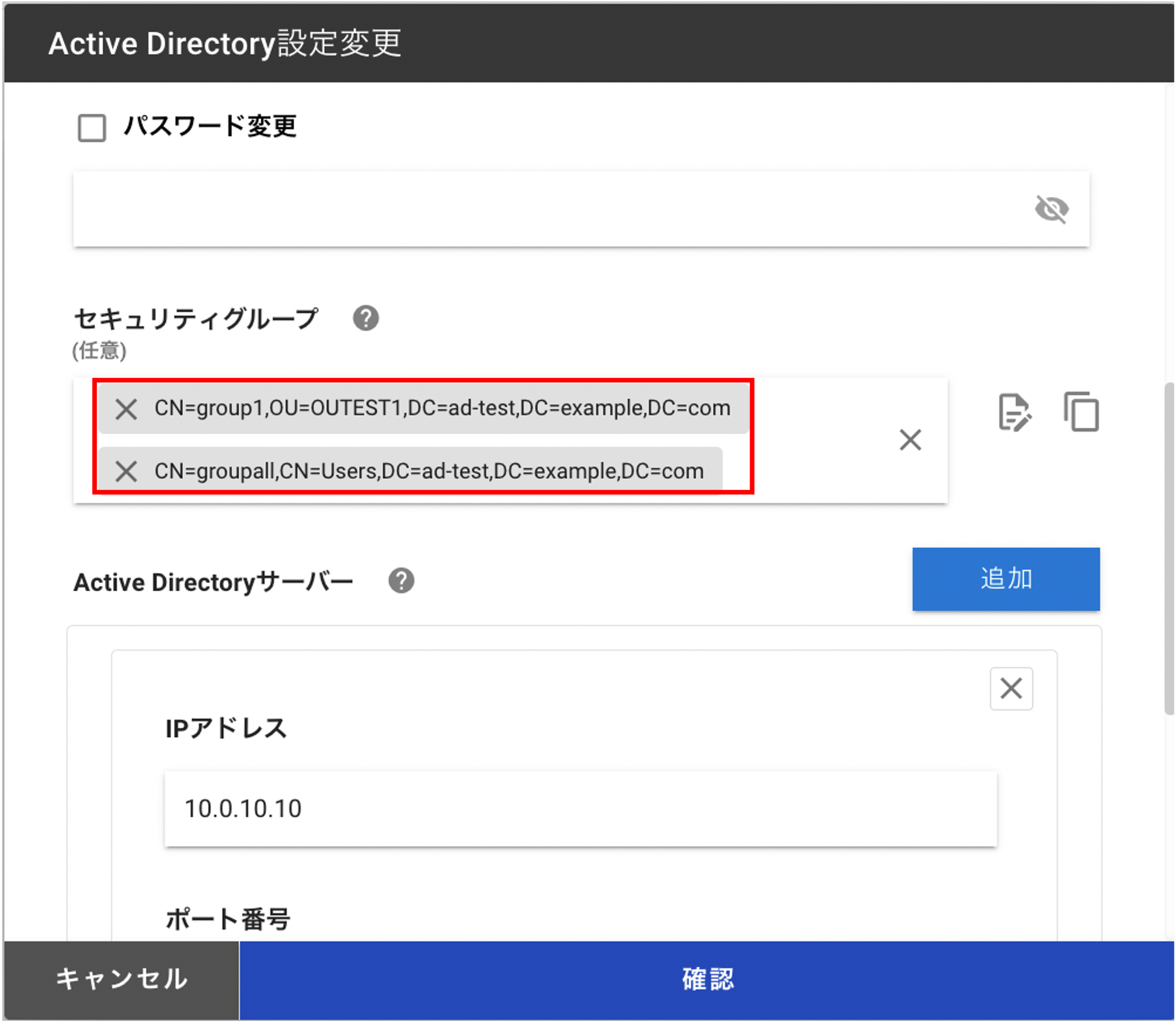

セキュリティグループの設定内容について¶

Active Directory設定の [セキュリティグループ (任意)]に値を入力することでセキュリティグループ(Active Directoryの設定)ごとにセキュリティポリシールール(FSGの設定)を設定することができます

[セキュリティグループ]に値を入力します。

- [セキュリティグループ]に入力する値は登録したいセキュリティグループのプロパティーから[distinguishedName]を選択することで確認できます。例では [CN=groupall,CN=Users,DC=ad-test,DC=example,DC=com]を表示していますが、[CN=group1,OU=OUTEST1,DC=ad-test,DC=example,DC=com]も同様の手順で確認することができます。