5.4. LDAP認証連携の設定をする¶

5.4.1. 注意事項、前提条件¶

各変更手順にて注意事項・前提条件をご確認ください。

- LDAPSを利用している場合、Fsecコンソールに表示されるLDAPS用CA証明書の有効期限が切れるとLDAPS認証が利用できなくなるので、ご注意ください。有効期限が切れる前に 5.4.4.4. LDAPS用CA証明書追加手順 を行ってください。

5.4.2. 事前に準備いただくもの¶

LDAPSを利用する場合は、LDAPS用CA証明書

5.4.4. LDAP認証連携の設定をする¶

5.4.4.1. 注意事項、前提条件¶

設定は必ず0系/1系(東西冗長を利用している場合は各エリアの0系/1系)で同じ設定にしてください。

設定変更後、0系/1系で必ずコミットを実施してください。

設定変更後、FRAクライアントを再接続すると設定が反映されます。

サービス作成時に指定するプロトコルとポート番号は、LDAPサーバーと通信可能な値を指定頂く必要があります。

ポリシーを追加する場合は、 変更可能なルールの間または直上直下に設定してください。

- ポリシーは設定した上から順に優先して実行します。たとえば、本来許可したい通信の上に拒否ポリシーがある場合、拒否ポリシーが優先されるため許可したい通信が実行されません。ポリシーの設定位置について注意してください。

ポリシーを追加、編集する際は必要な通信先のみ許可するなど最小限のポリシー設定を推奨します。

各サーバープロファイルに適用する認証プロファイルの関連付けに誤りがあると、正しく動作しないためご注意ください。

5.4.4.2. 事前に準備いただくもの¶

なし

5.4.4.3. LDAPサーバーへの通信経路変更手順¶

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.4.4.3.1 サービスグループ選択¶

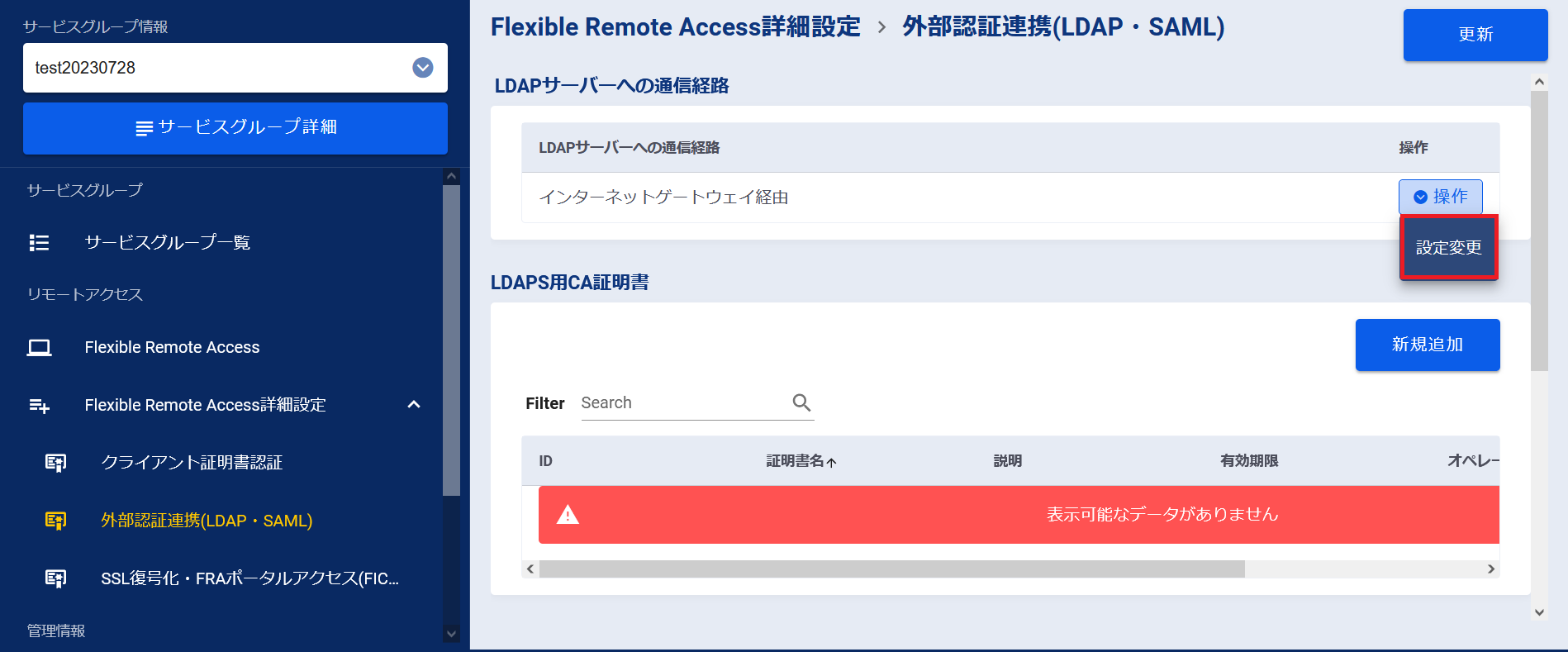

「外部認証連携(LDAP・SAML)」画面で[サービスルートの通信経路画面へ]をクリックします。

図5.4.4.3.2 外部認証連携(LDAP・SAML)画面¶

「サービスルートの通信経路」画面で[LDAPサーバー]の[操作]ボタンを押下し[設定変更]をクリックします。

図5.4.4.3.3 LDAPサーバーへの通信経路設定変更¶

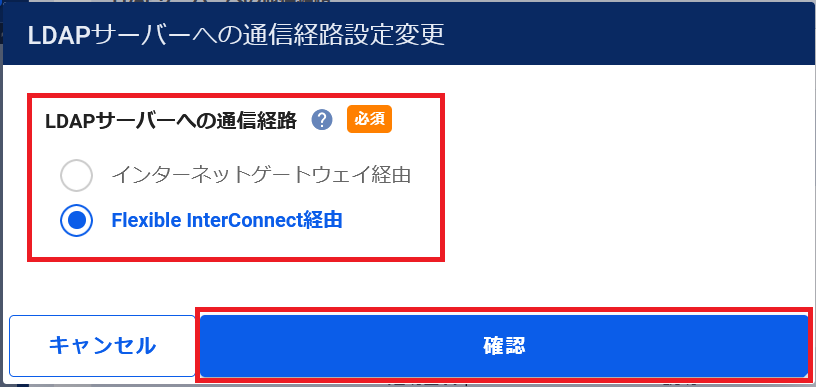

「LDAPサーバーへの通信経路設定変更」画面で必要な情報を入力します。入力が完了したら[確認]ボタンを押下します。

図5.4.4.3.4 LDAPサーバーへの通信経路設定変更¶

項番 |

項目 |

説明 |

変更可否 |

1 |

LDAPサーバーへの通信経路 |

「Flexible InterConnent経由」を選択してください。 |

〇 |

注釈

- サービスルートの通信経路画面では、LDAPサーバーの通信経路とCRLサーバーの通信経路を一括で変更することも可能です。[一括設定変更]ボタンを押下し、それぞれの設定変更内容を入力します。

図5.4.4.3.5 サービスルート一括設定変更①¶

図5.4.4.3.6 サービスルート一括設定変更②¶

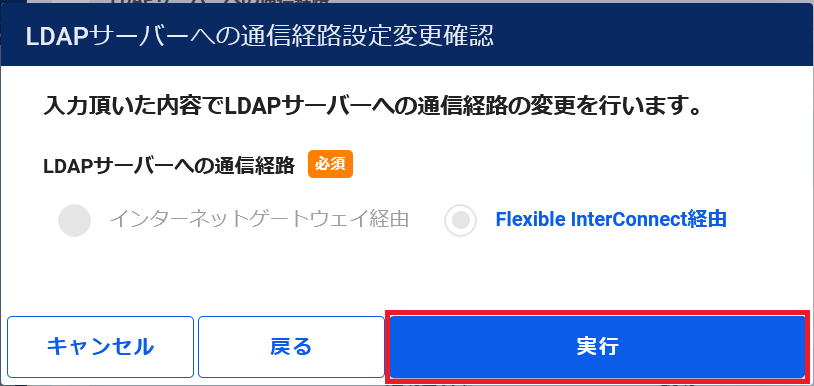

入力内容の確認を行い、[実行]ボタンを押下します。

図5.4.4.3.7 実行ボタン¶

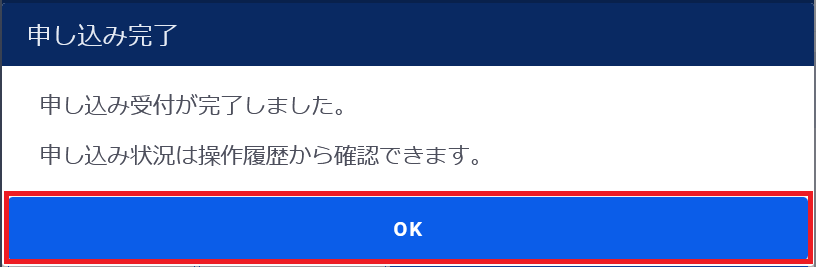

[OK]ボタンを押下します。

図5.4.4.3.8 申し込み完了¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。

5.4.4.4. LDAPS用CA証明書追加手順¶

注釈

- 本手順はLDAPSを使用する場合のみ実施してください。

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

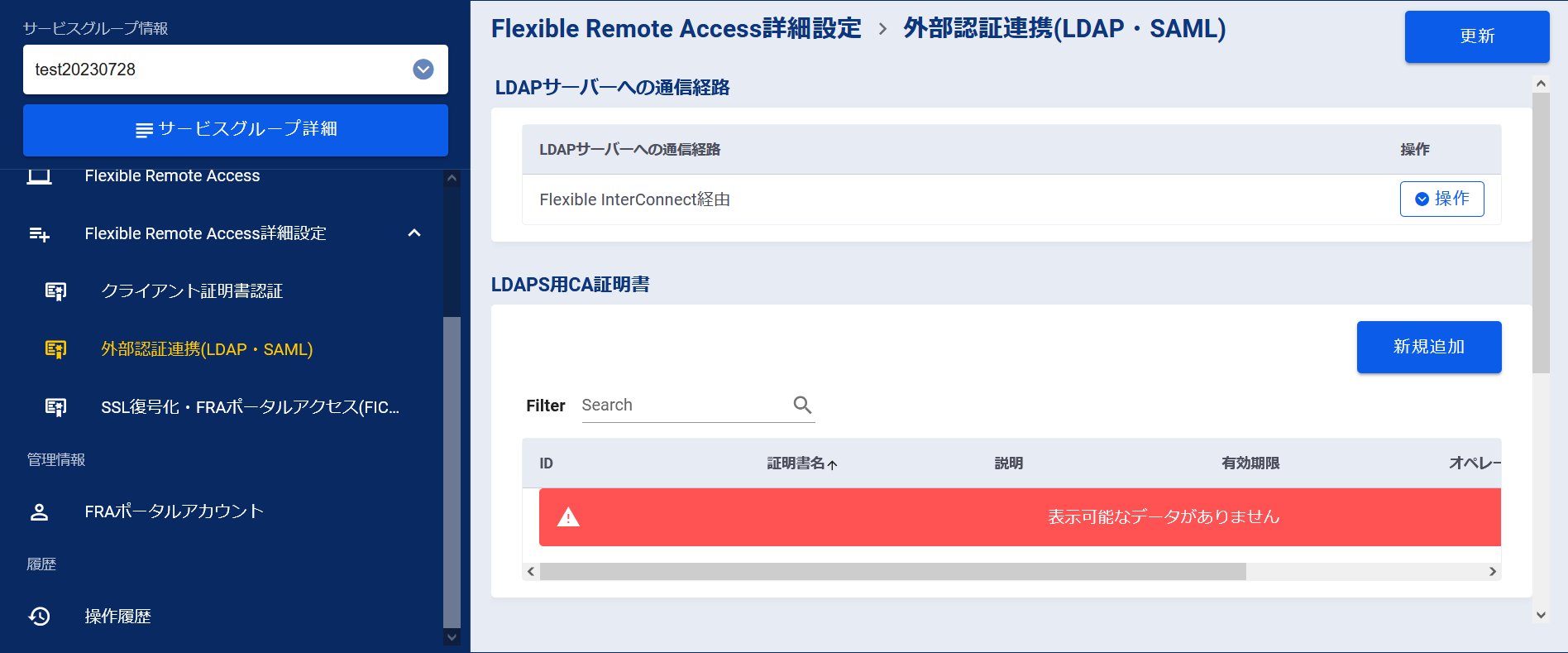

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.4.4.4.1 サービスグループ選択¶

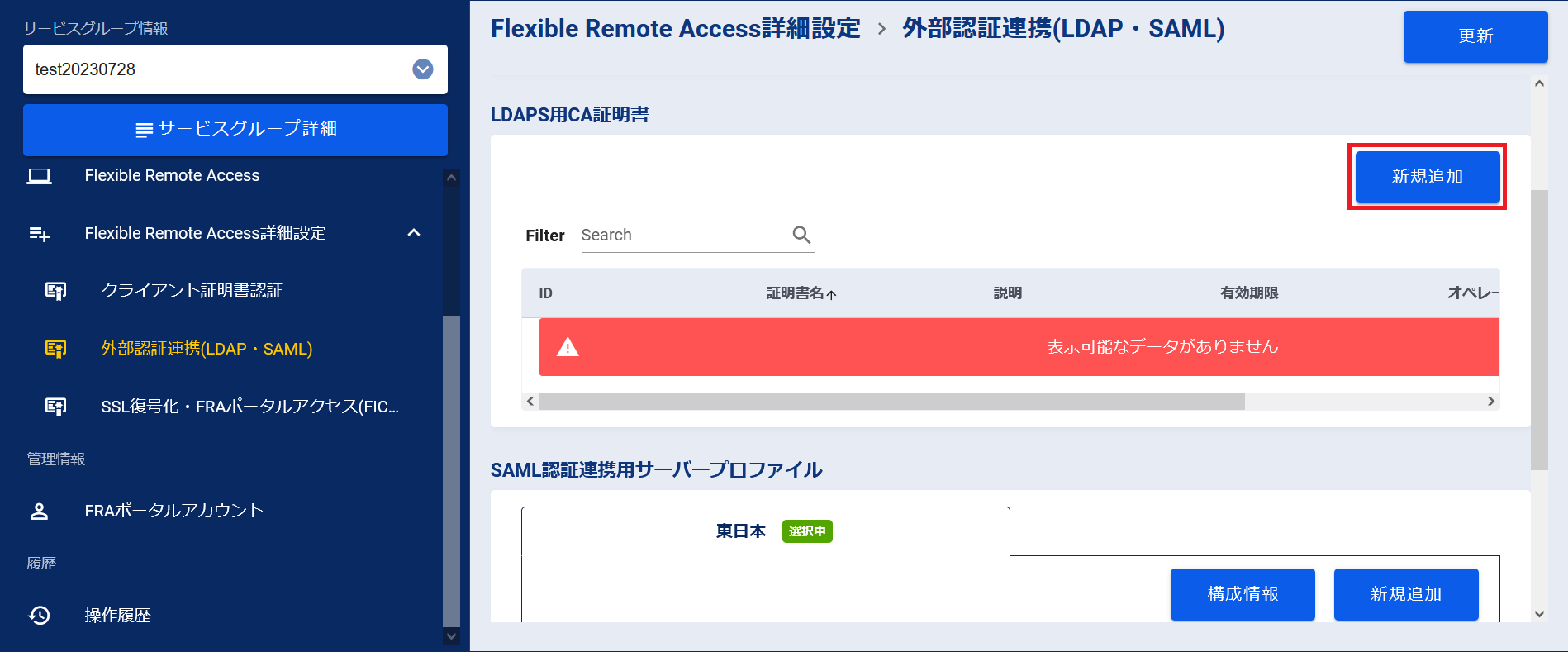

[新規追加]ボタンを押下します。

図5.4.4.4.2 [新規追加]ボタン¶

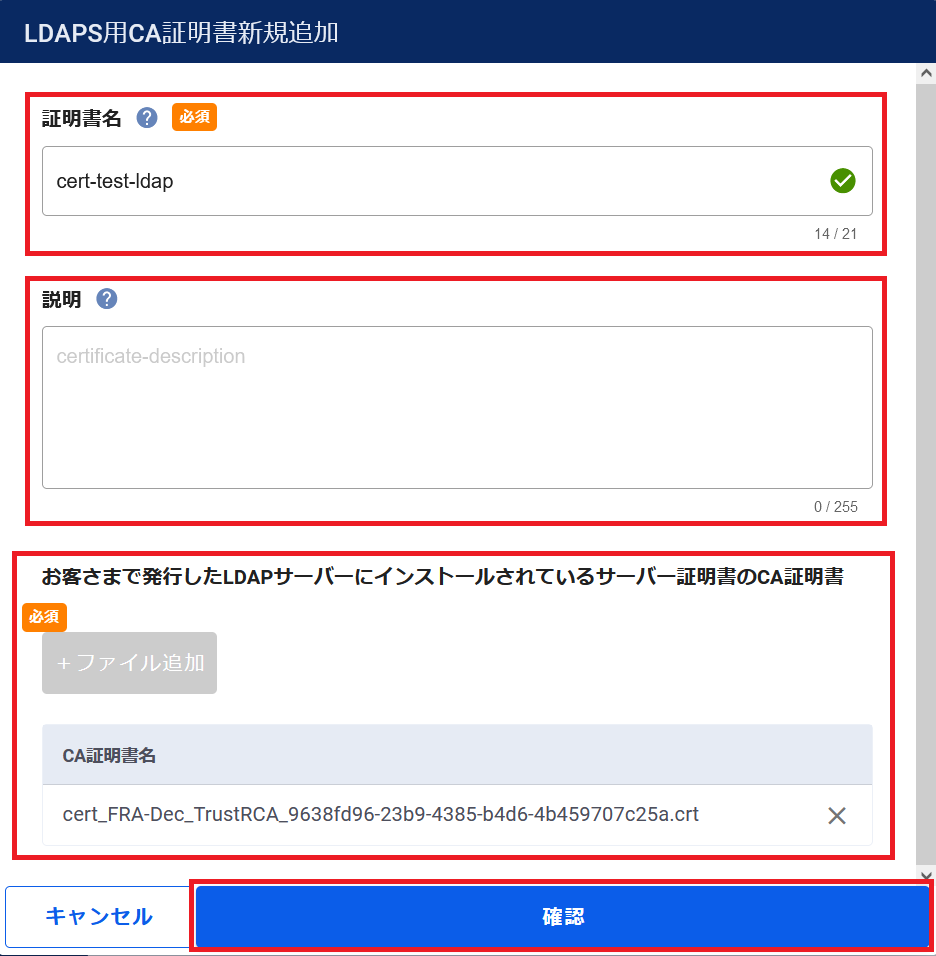

「LDAPS用CA証明書新規追加」画面で必要な情報を入力します。入力が完了したら[確認]ボタンを押下します。

図5.4.4.4.3 LDAPS用CA証明書新規追加¶

項番 |

項目 |

説明 |

変更可否 |

1 |

証明書名 |

証明書の名前を入力してください。半角英数記号(-_)のみ使用可能です。 |

× |

2 |

説明 |

本設定に任意の説明文を登録することができます。説明文は半角英数記号(-_) のみ使用可能です。 |

× |

3 |

お客さまで発行したLDAPサーバーにインストールされているサーバー証明書のCA証明書 |

LDAPサーバーにインストールされているサーバー証明書のCA証明書を追加してください。

1つのサーバー証明書に複数のCA証明書が紐づいている場合、すべてのCA証明書のファイルを追加してください。

証明書ファイルの拡張子は「.crt」または「.cer」としてください。

証明書ファイルのフォーマット形式は、「Base 64 encoded X.509」としてください。

|

× |

入力内容の確認を行い、[実行]ボタンを押下します。

図5.4.4.4.4 設定内容の確認¶

[OK]ボタンを押下します。

図5.4.4.4.5 申し込み完了¶

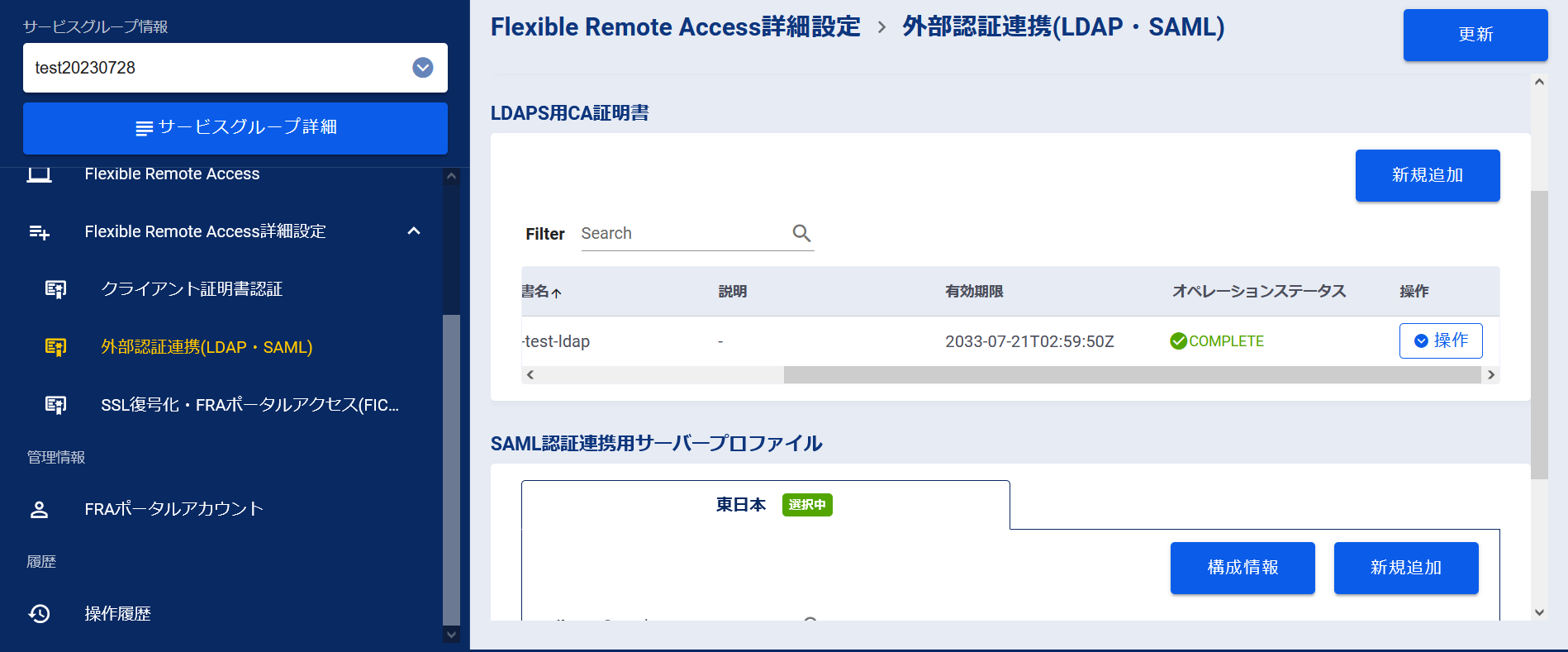

「外部認証連携(LDAP・SAML)」画面でLDAPS用CA証明書が追加されたことを確認します。

図5.4.4.4.6 申し込み完了後の外部認証連携(LDAP・SAML)画面¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。

5.4.4.5. LDAPサーバープロファイルの設定手順¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

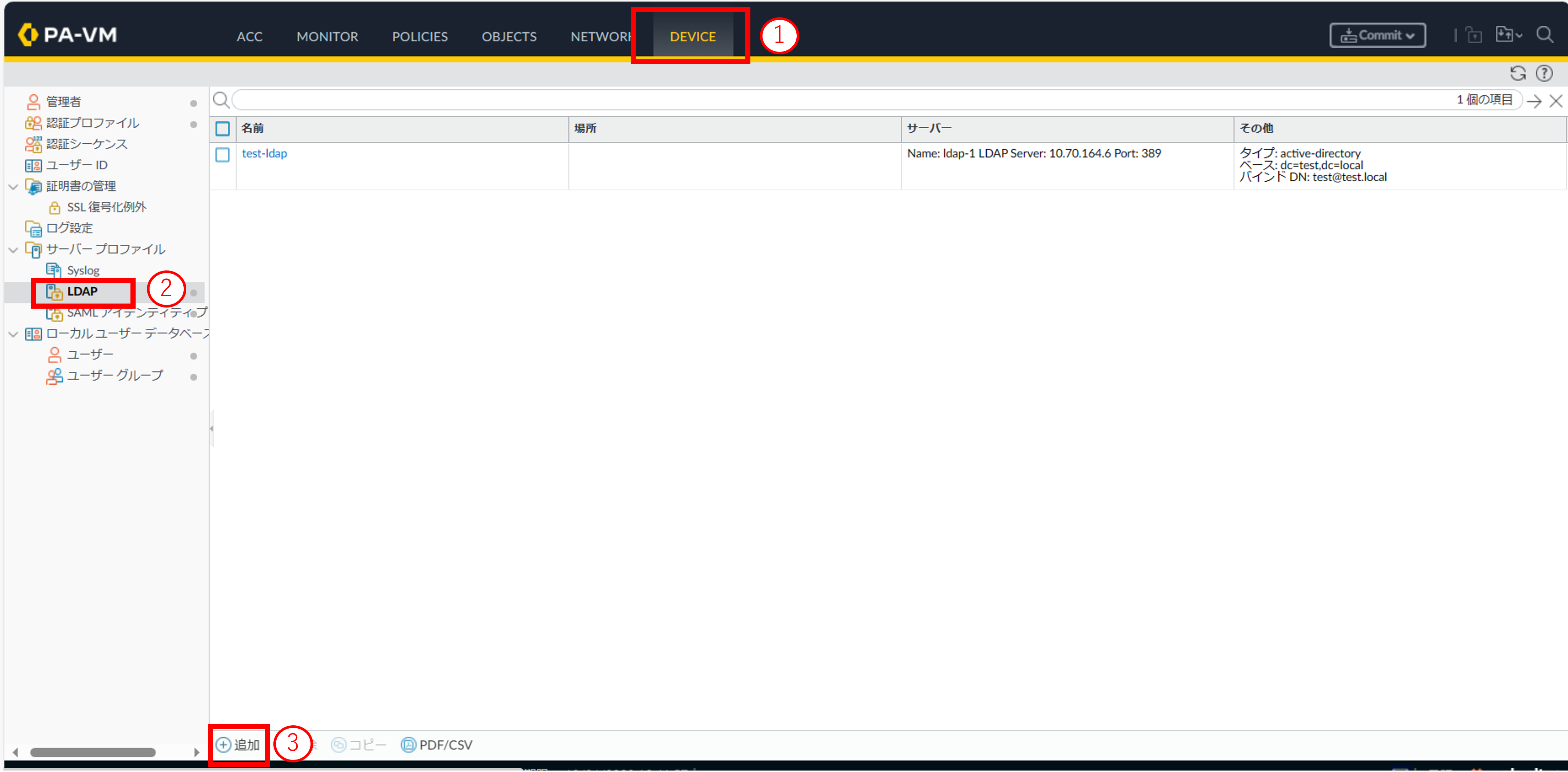

- グループマッピング機能利用するためのLDAPサーバープロファイルを作成します。①[Device]をクリックします。②サーバープロファイルの[LDAP]をクリックします。③[追加]をクリックします。

図5.4.4.5.1. LDAPサーバープロファイル一覧画面¶

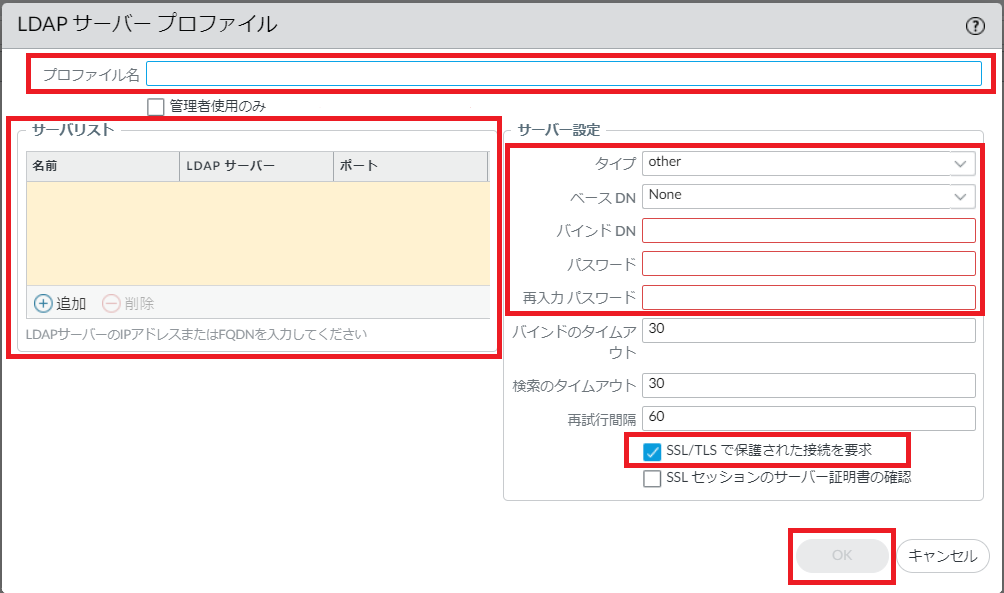

項目を入力し[OK]ボタンを押下します。

図5.4.4.5.2. LDAPサーバープロファイル¶

項番 |

項目 |

説明 |

1 |

プロファイル名 |

プロファイルの識別に使用する任意の名前を入力してください。 |

2 |

名前 |

サーバーリスト名に使用する任意の名前を入力してください。 |

3 |

LDAPサーバー |

LDAPサーバーのIPアドレスを入力してください。 |

4 |

ポート |

LDAPサーバーで使用しているポート番号を入力してください。 |

5 |

タイプ |

ドロップダウンリストからサーバータイプを選択します。 |

6 |

ベースDN |

ユーザーまたはグループ情報の検索を絞り込むためのLDAPサーバーのルートコンテクストを指定します。 |

7 |

バインドDN |

LDAPサーバーのログイン名を指定します。 |

8 |

パスワード/パスワード再入力 |

バインドアカウントのパスワードを指定します。エージェントは暗号化したパスワードを設定ファイルに保存します。 |

9 |

SSL/TLSで保護された接続を要求 |

LDAPSで通信させる場合はこちらにチェックを入れてください。 |

5.4.4.6. LDAP認証プロファイルの作成手順(0系/1系)¶

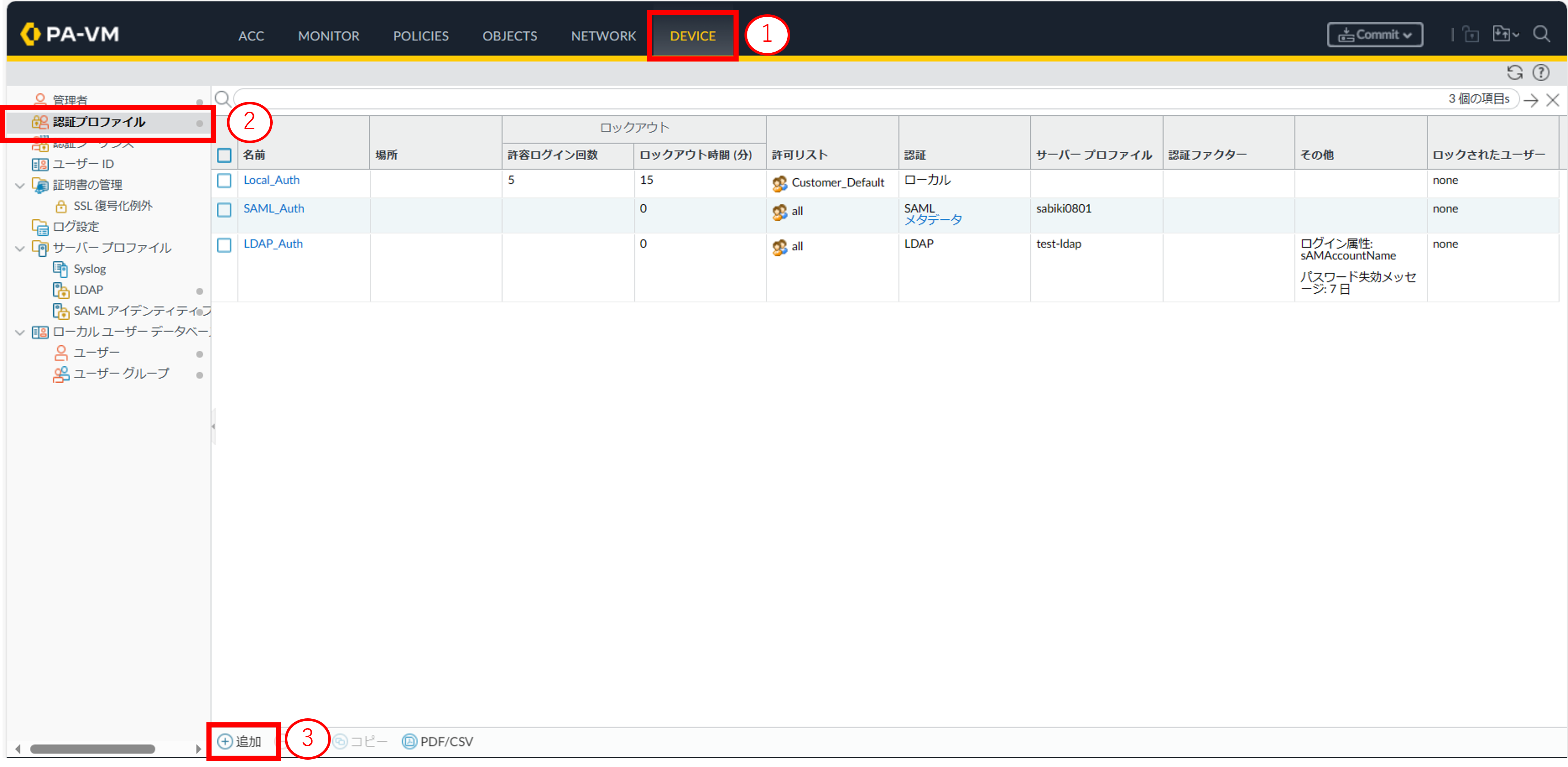

- ①[Device]をクリックします。②[認証プロファイル]をクリックします。③[追加]をクリックします。

図5.4.4.6.1 認証プロファイル画面¶

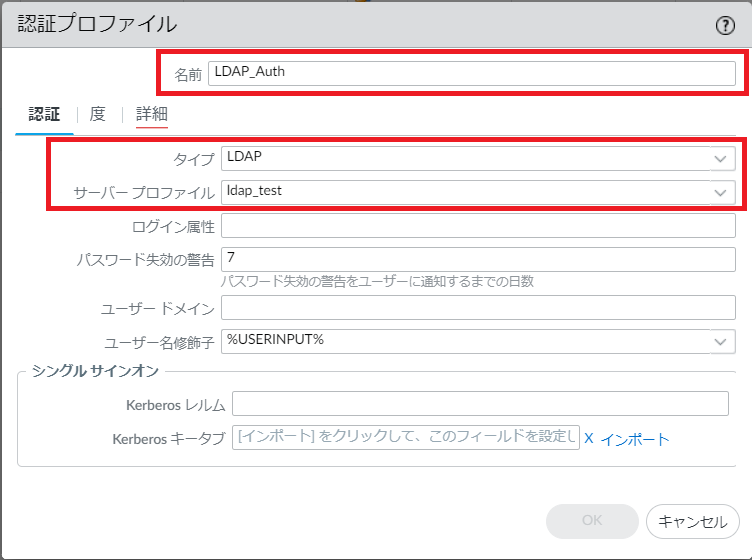

認証プロファイルの作成画面が表示されます。[認証]の項目を入力します。

図5.4.4.6.2 認証プロファイル作成画面(認証)¶

項番 |

項目 |

説明 |

1 |

名前 |

プロファイルの識別に使用する任意の名前を入力してください。

ポータル用LDAP認証プロファイルと分かる名前にしてください。

|

2 |

タイプ |

SAMLを選択してください。 |

3 |

サーバープロファイル |

ドロップダウンリストから 「5.4.4.5. LDAPサーバープロファイルの設定手順」 で作成したLDAPサーバープロファイルを選択してください。 |

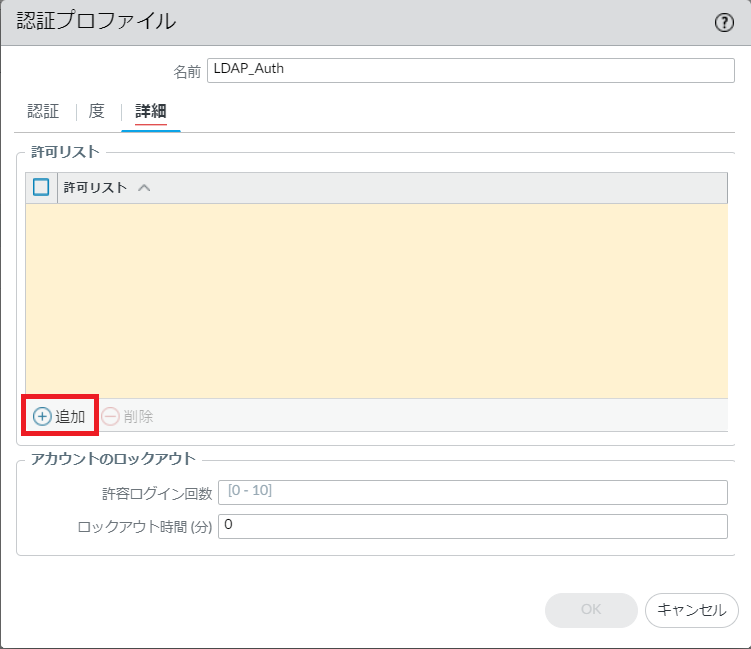

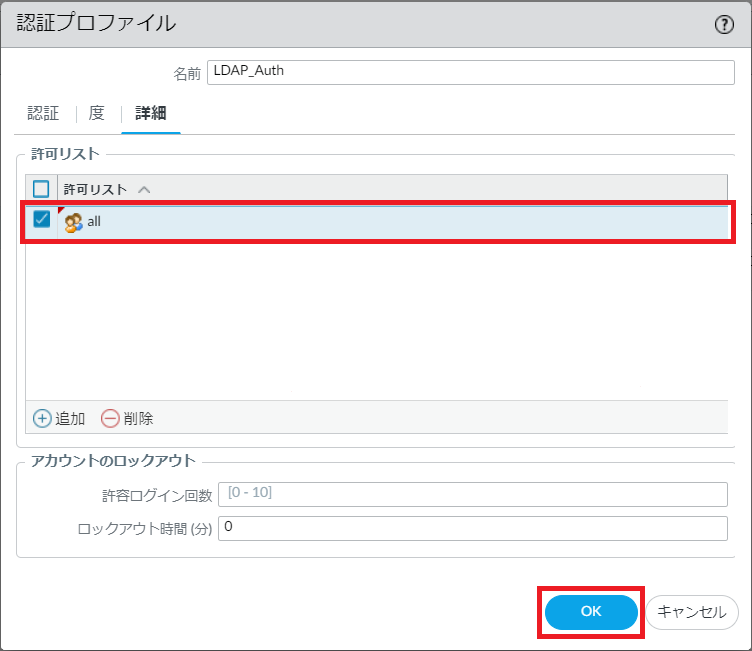

[詳細]をクリックし、許可リストの[追加]をクリックします。

図5.4.4.6.3 認証プロファイル作成画面(詳細)¶

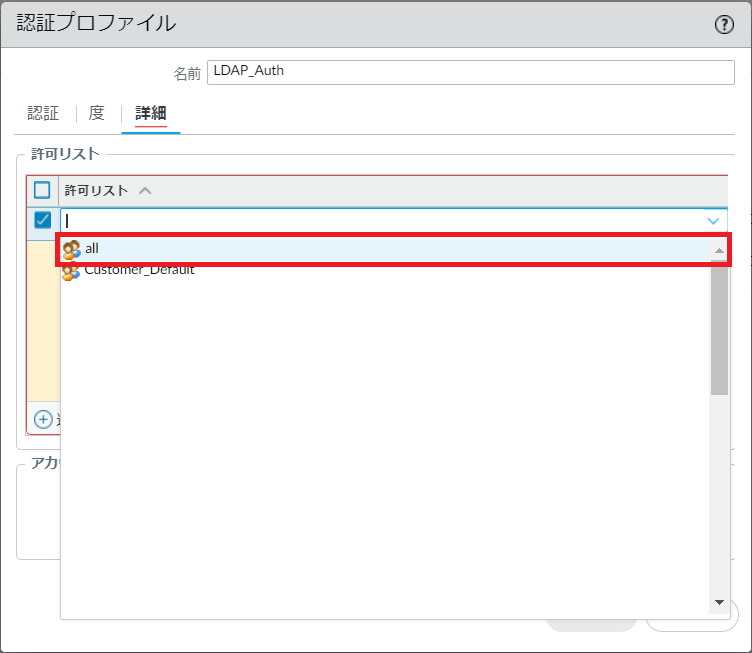

allを選択します。

図5.4.4.6.4 詳細リスト¶

[許可リスト]にallが追加された事を確認し[OK]ボタンを押下します。

図5.4.4.6.5 許可リストの追加確認¶

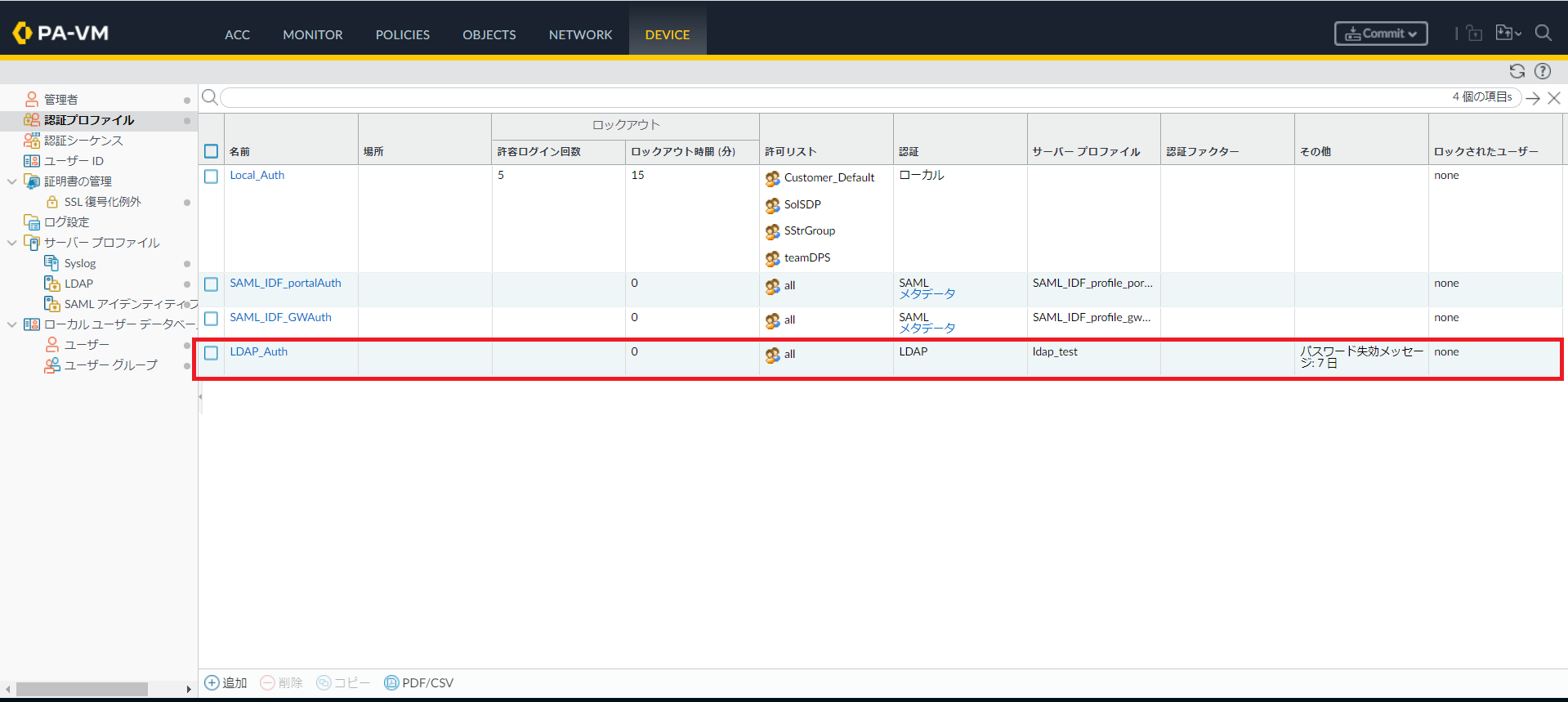

作成後、認証プロファイルが追加されたことを確認します。

図5.4.4.6.6 認証プロファイル追加後の画面¶

5.4.4.7. ポータル認証の設定手順(0系/1系)¶

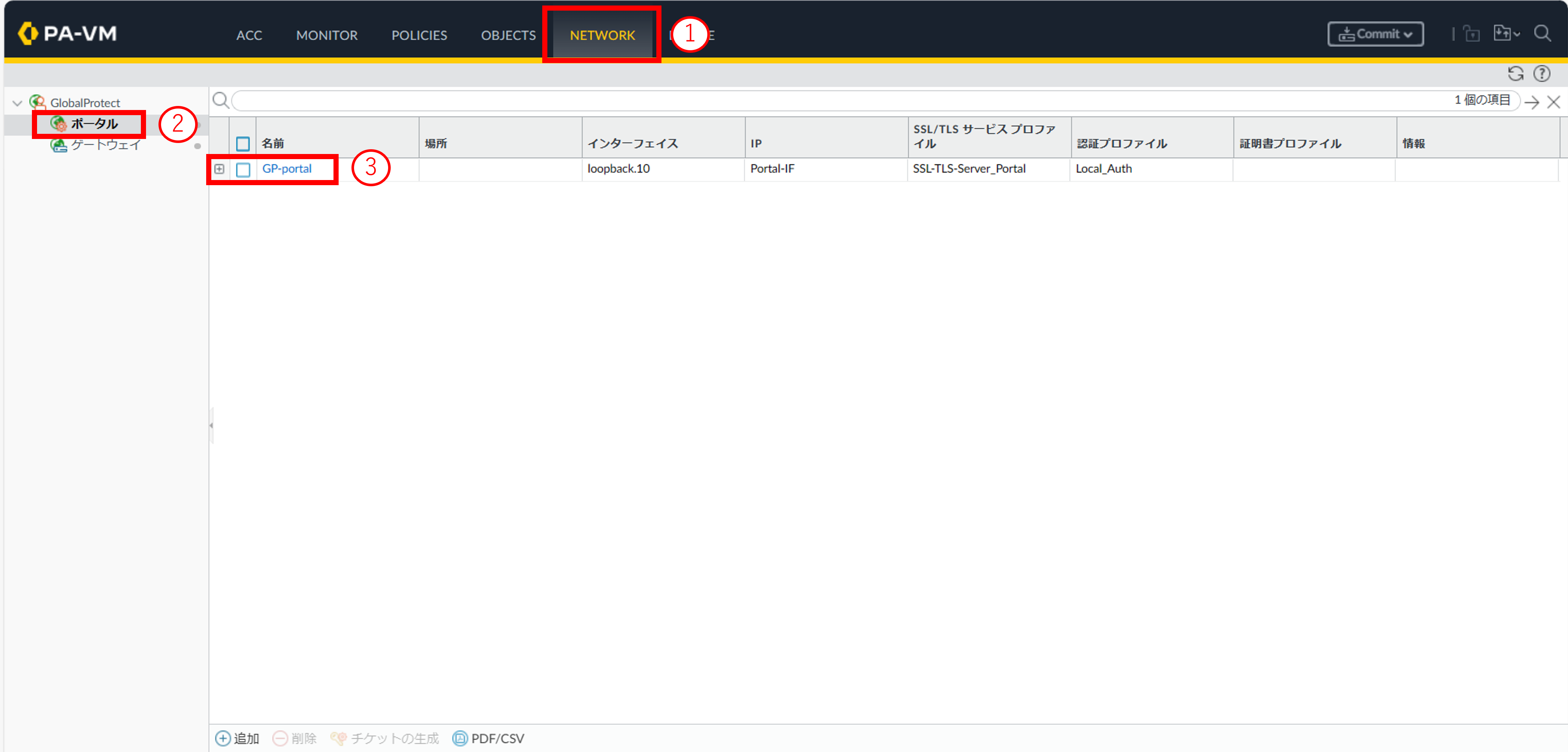

- ①[Network]をクリックします。②GlobalProtectの[ポータル]をクリックします。③[GP-portal]をクリックします。

図5.4.4.7.1 ポータル画面¶

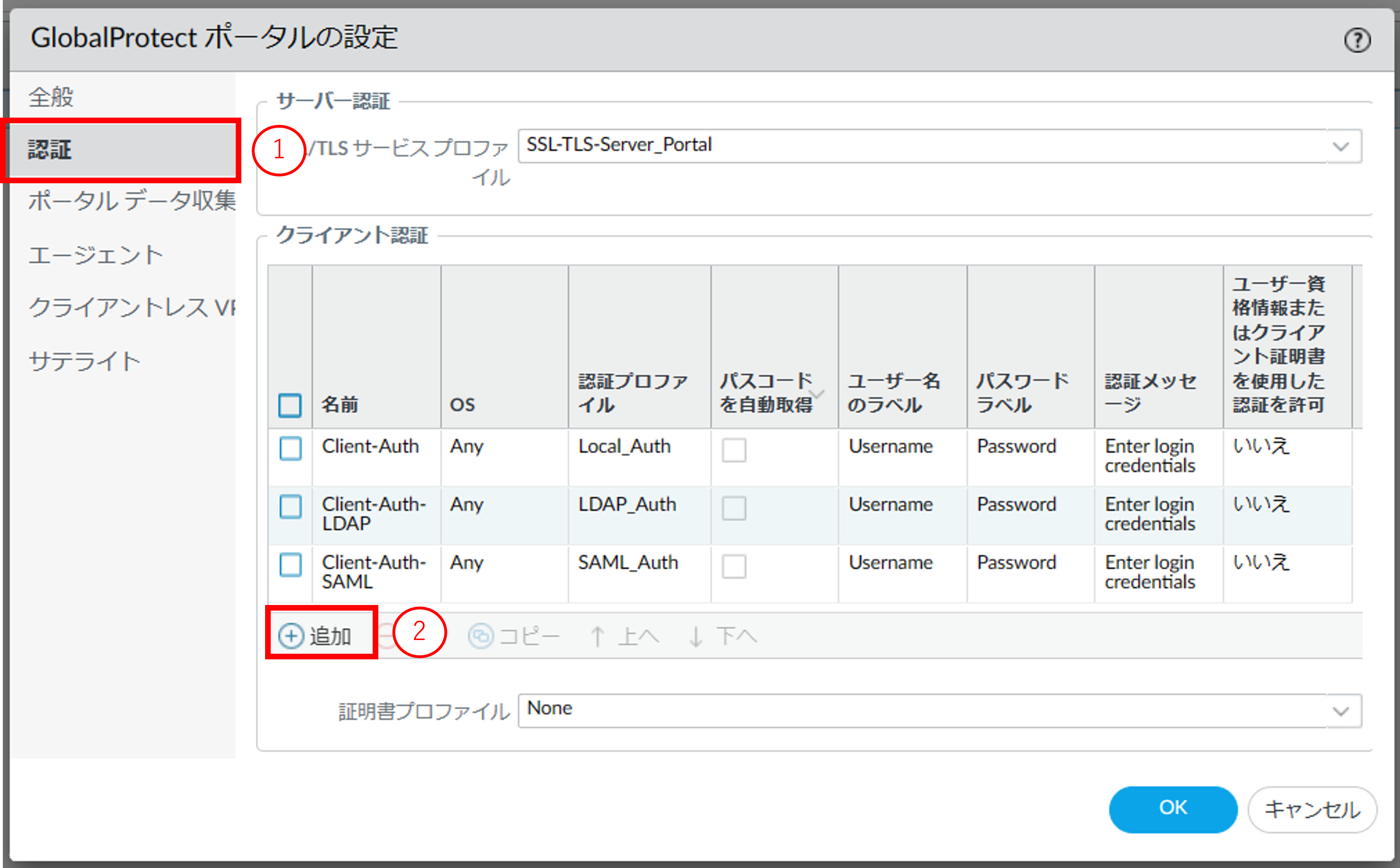

- ①[認証]をクリックします。②[追加]をクリックします。

図5.4.4.7.2 GlobalProtectポータル設定画面(認証)¶

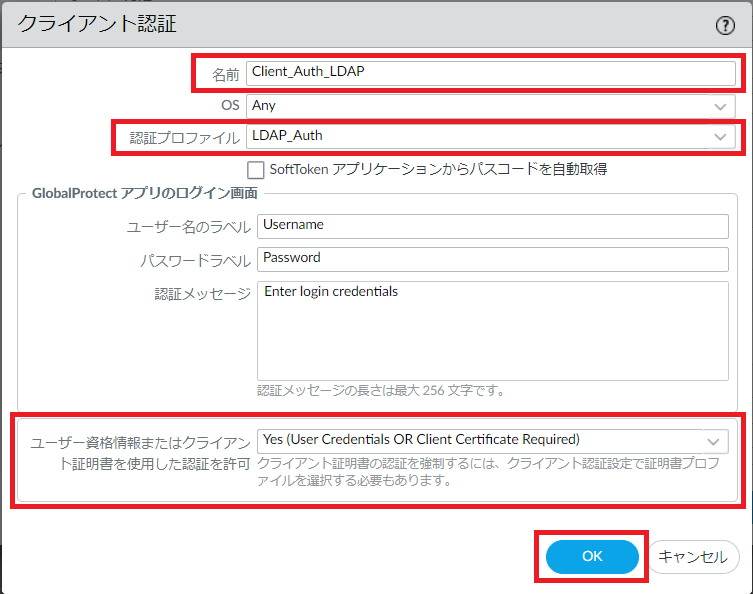

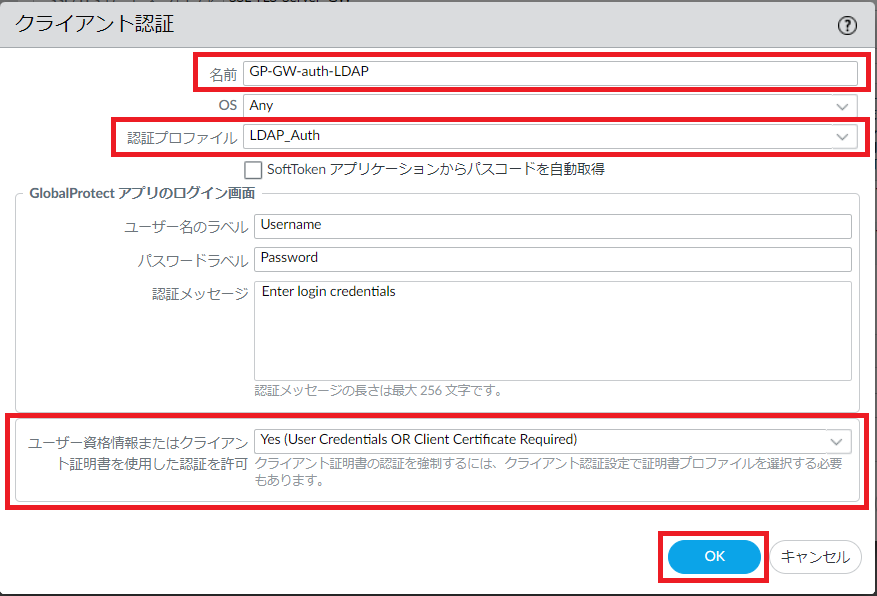

- クライアント認証の認証プロファイル設定画面が表示されます。項目を入力し[OK]ボタンを押下後、GlobalProtect ポータルの設定画面に戻ります。

図5.4.4.7.3 クライアント認証の認証プロファイル設定画面¶

項番 |

項目 |

説明 |

1 |

名前 |

クライアント認証設定の識別に使用する任意の名前を入力してください。

LDAP認証連携と分かる名前にしてください。

|

2 |

認証プロファイル |

ドロップダウンリストから作成済みの認証プロファイルを選択してください。 |

3 |

ユーザー資格情報またはクライアント証明書を使用した認証を許可 |

Yesを選択してください。 |

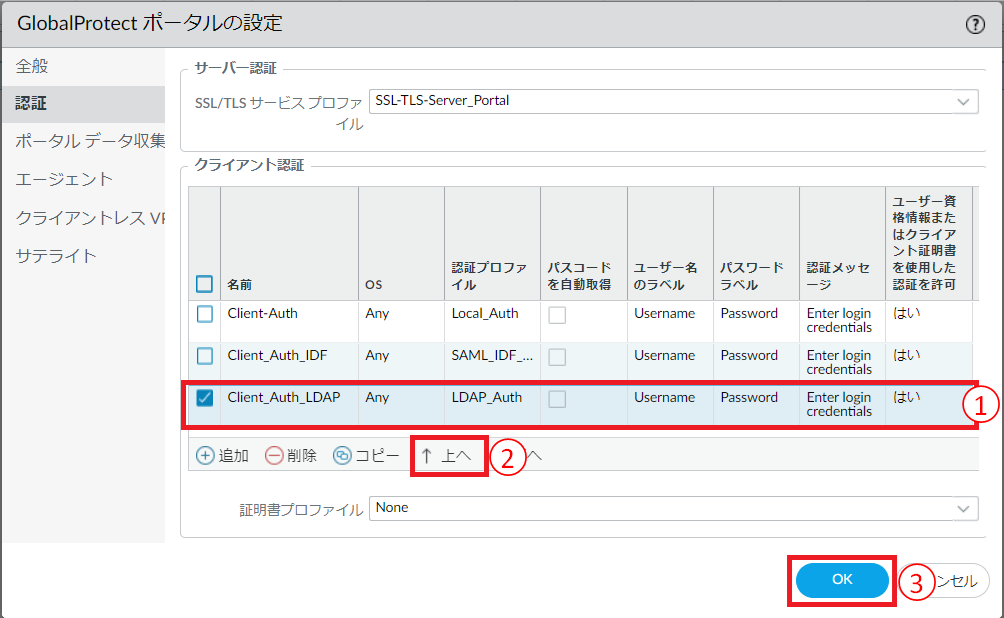

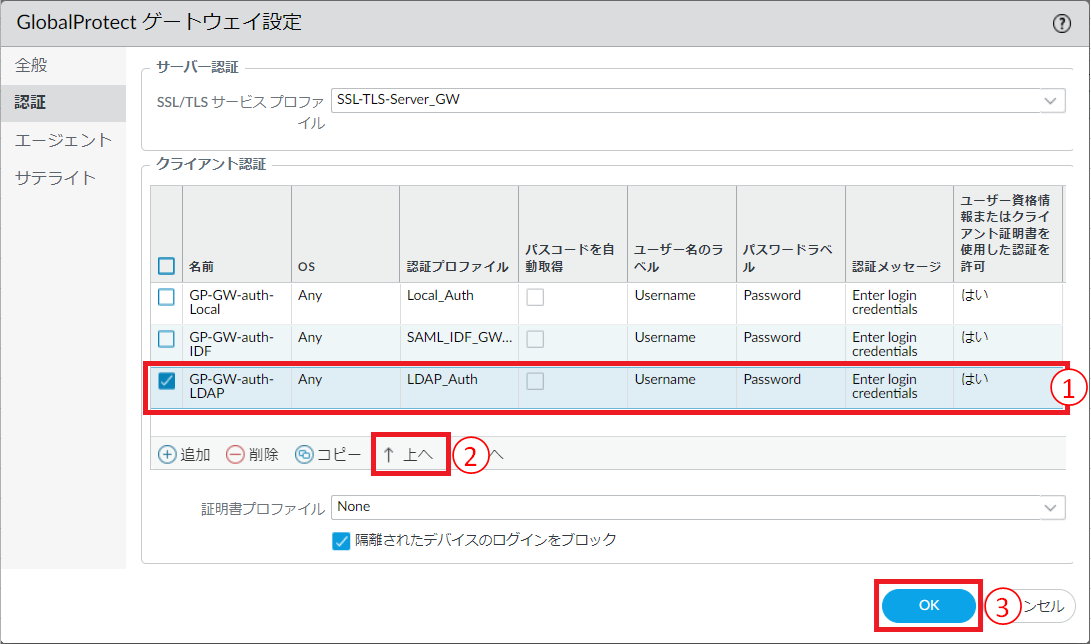

- 追加した認証設定を一番上に配置します。①手順3. で作成したクライアント認証の名前を選択します。②[上へ]をクリックします。③一番上まで移動できたことを確認し[OK]ボタンを押下します。

図5.4.4.7.4 クライアント認証一覧¶

5.4.4.8. ゲートウェイ認証の設定手順(0系/1系)¶

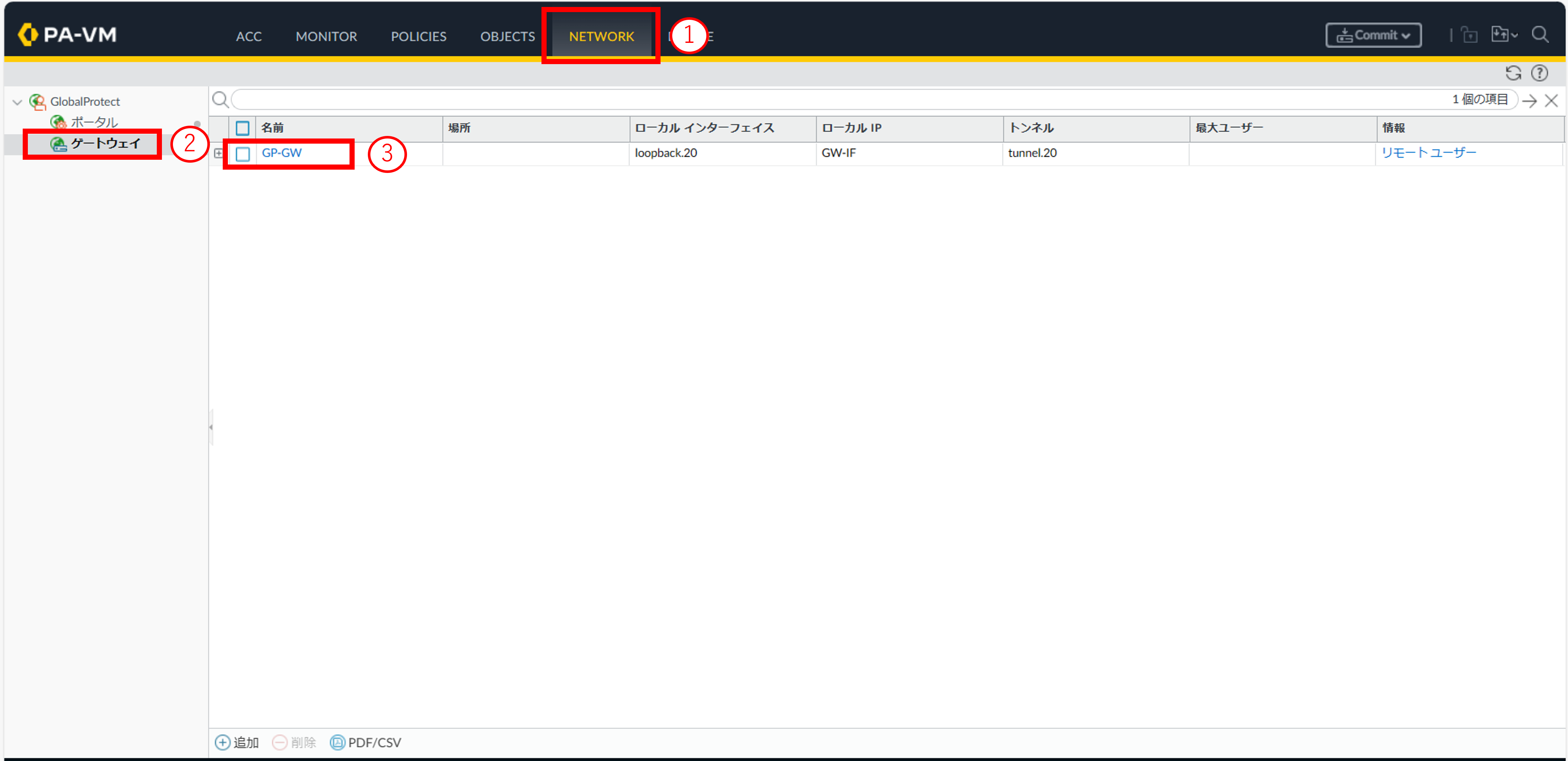

- ①[Network]をクリックします。②GlobalProtectの[ゲートウェイ]をクリックします。③[GP-GW]をクリックします。

図5.4.4.8.1 ゲートウェイ画面¶

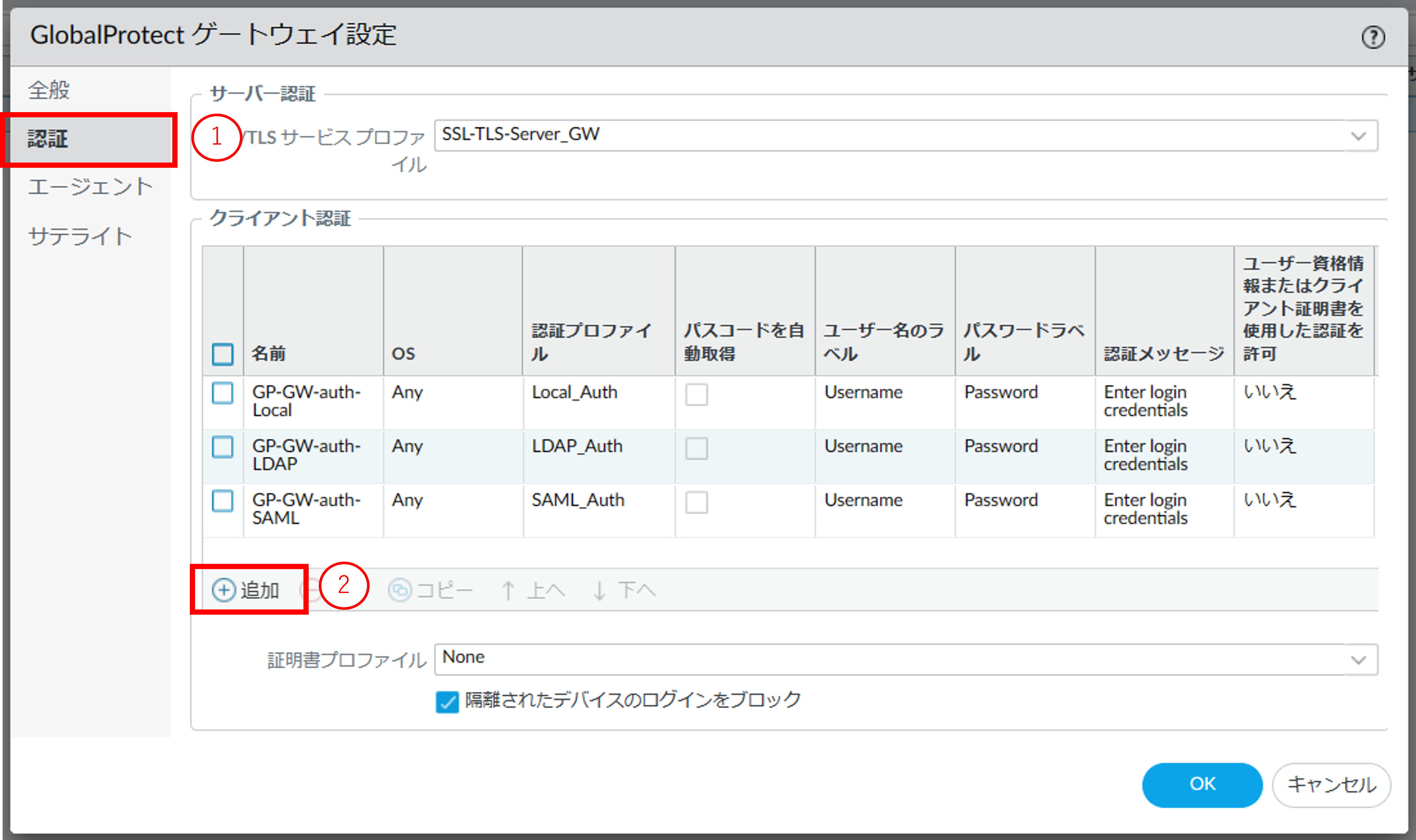

- ①[認証]をクリックします。②[追加]をクリックします。

図5.4.4.8.2 GlobalProtectゲートウェイ設定画面(認証)¶

- クライアント認証の認証プロファイル設定画面が表示されます。項目を入力し[OK]ボタンを押下後、GlobalProtect ポータルの設定画面に戻ります。

図5.4.4.8.3 クライアント認証の認証プロファイル設定画面¶

項番 |

項目 |

説明 |

1 |

名前 |

クライアント認証設定の識別に使用する任意の名前を入力してください。

LDAP認証連携と分かる名前にしてください。

|

2 |

認証プロファイル |

ドロップダウンリストから作成済みの認証プロファイルを選択してください。 |

3 |

ユーザー資格情報またはクライアント証明書を使用した認証を許可 |

Yesを選択してください。 |

- 追加した認証設定を一番上に配置します。①手順3. で作成したクライアント認証の名前を選択します。②[上へ]をクリックします。③一番上まで移動できたことを確認し[OK]ボタンを押下します。

図5.4.4.8.4 クライアント認証一覧¶

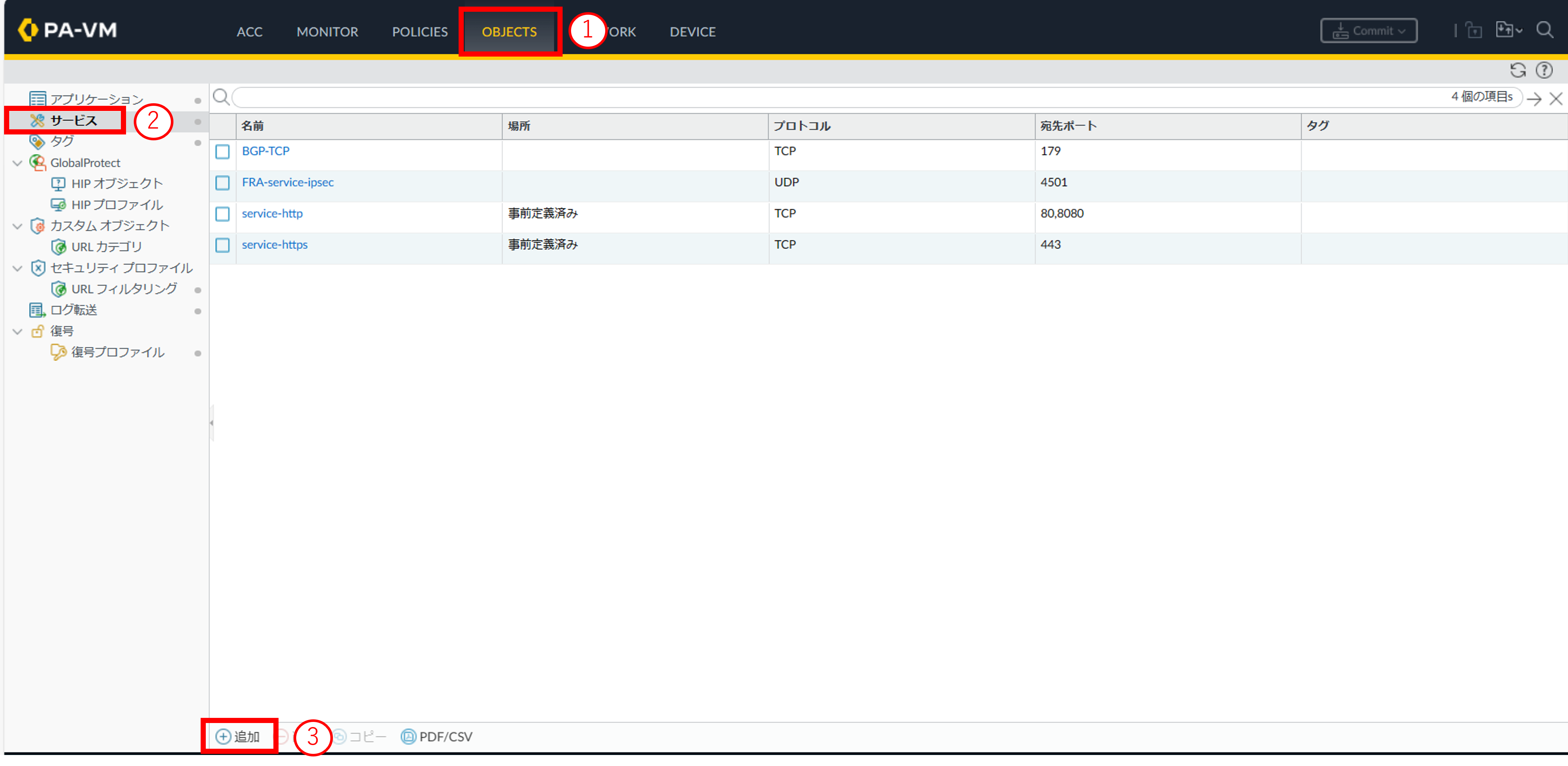

5.4.4.9. LDAP認証サーバーと通信可能なサービスの作成手順¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

- ①[Objects]をクリックします。②[サービス]をクリックします。③[追加]をクリックします。

図5.4.4.9.1 Objectsタブ¶

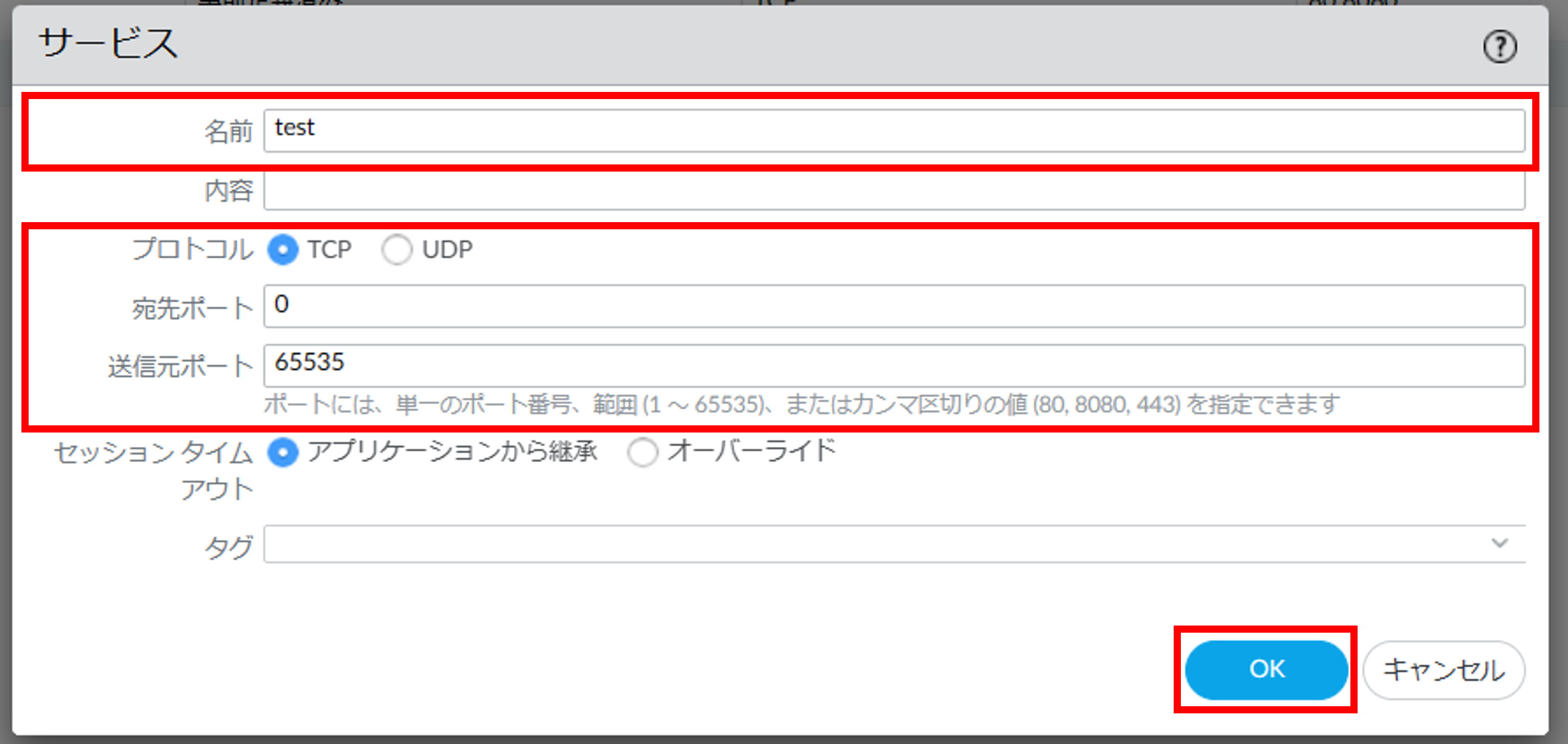

新規サービスがポップアップされます。項目を入力し[OK]ボタンを押下します。

図5.4.4.9.2 新規サービス¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

プロトコル |

TCPかUDPのどちらかにチェックを入れてください。

LDAPサーバーと通信可能な値を指定してください。

|

3 |

宛先ポート |

通信先のポート番号を入力してください。

LDAPサーバーと通信可能な値を指定してください。

単一のポート番号、範囲(1~65535)またはカンマ区切りの値(80,443)を指定できます。

|

4 |

送信元ポート |

通信元のポート番号を入力してください。

LDAPサーバーと通信可能な値を指定してください。

単一のポート番号、範囲(1~65535)またはカンマ区切りの値(80,443)を指定できます。

|

5.4.4.10. LDAP認証サーバーと通信可能なセキュリティポリシーの作成手順¶

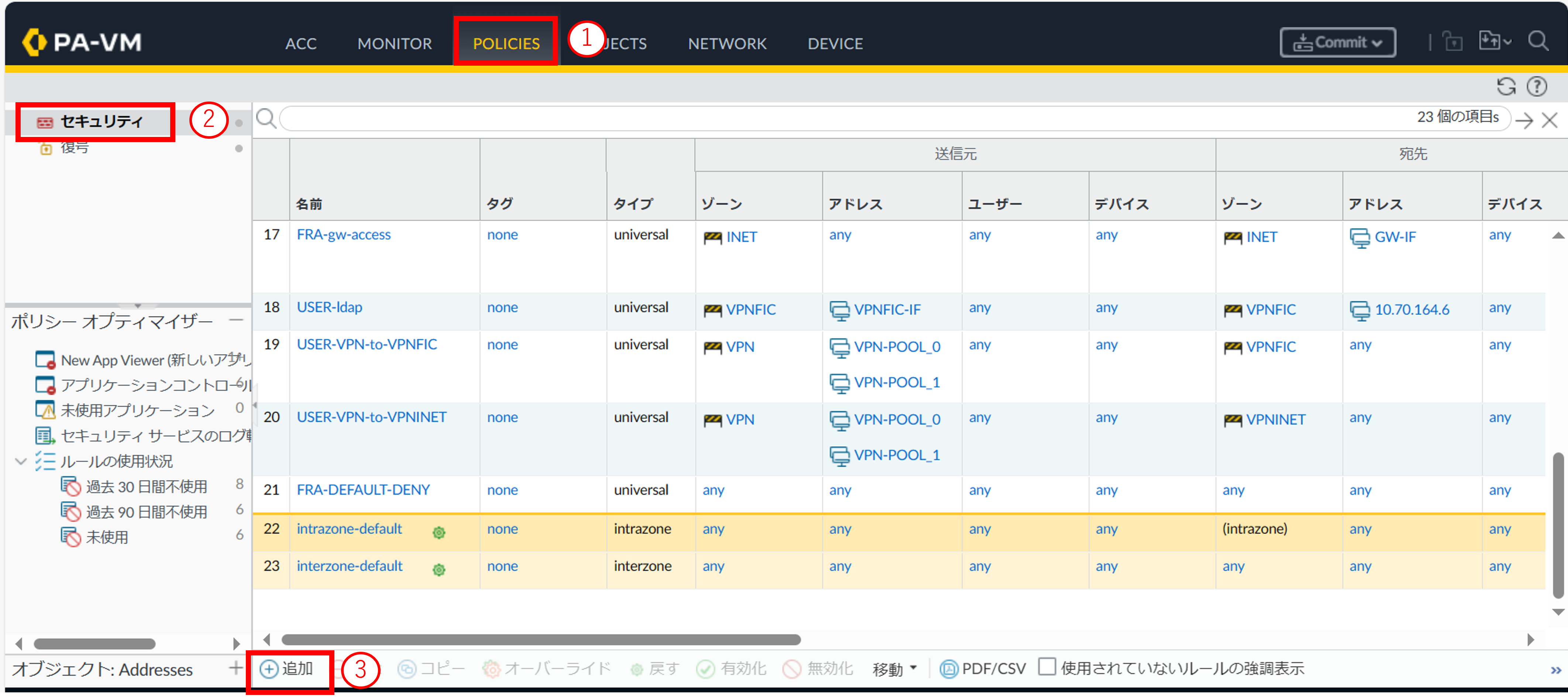

- ①[Policies]をクリックします。②[セキュリティ]をクリックします。③[追加]をクリックします。クリックすると新規ポリシー画面が表示されます。

図5.4.4.10.1 Policiesタブ¶

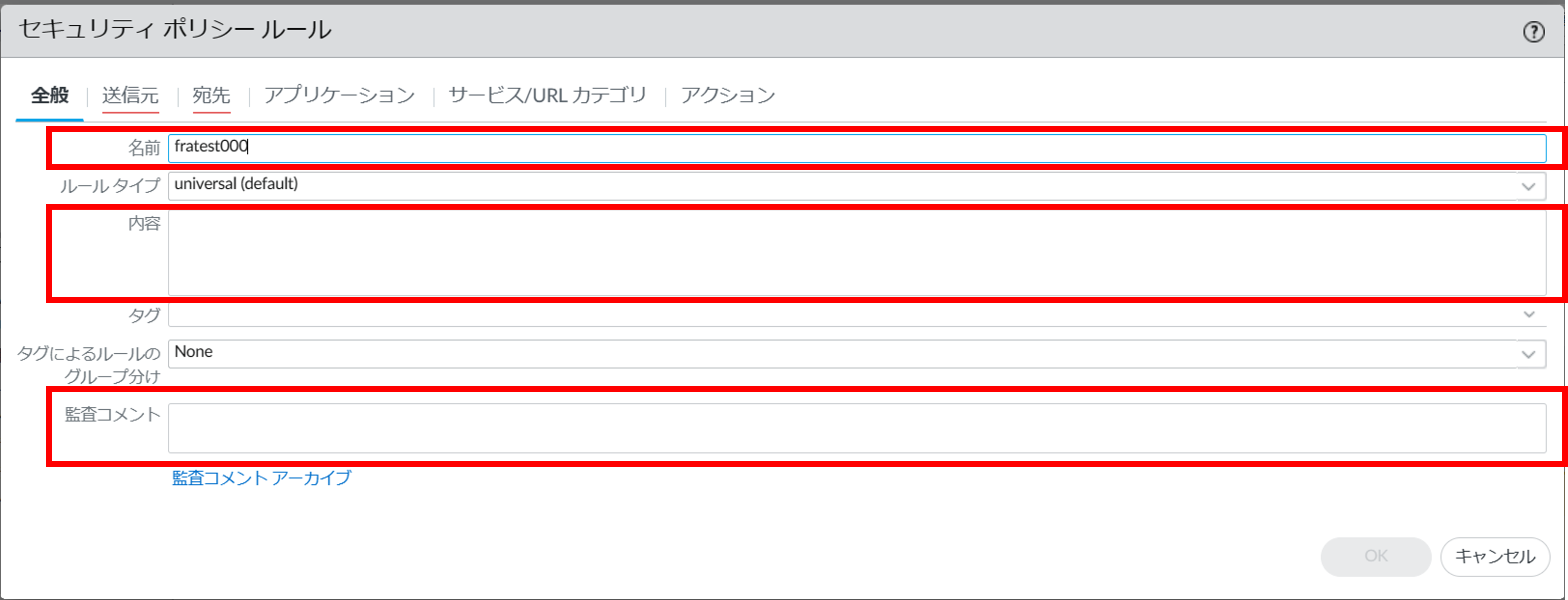

[全般]の項目を入力します。

図5.4.4.10.2 セキュリティポリシールール(全般)¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

内容 |

作成したポリシーの説明を入力してください。省略可能です。 |

3 |

監査コメント |

ポリシーの設定変更時に変更内容の履歴を残したい場合に入力してください。省略可能です。 |

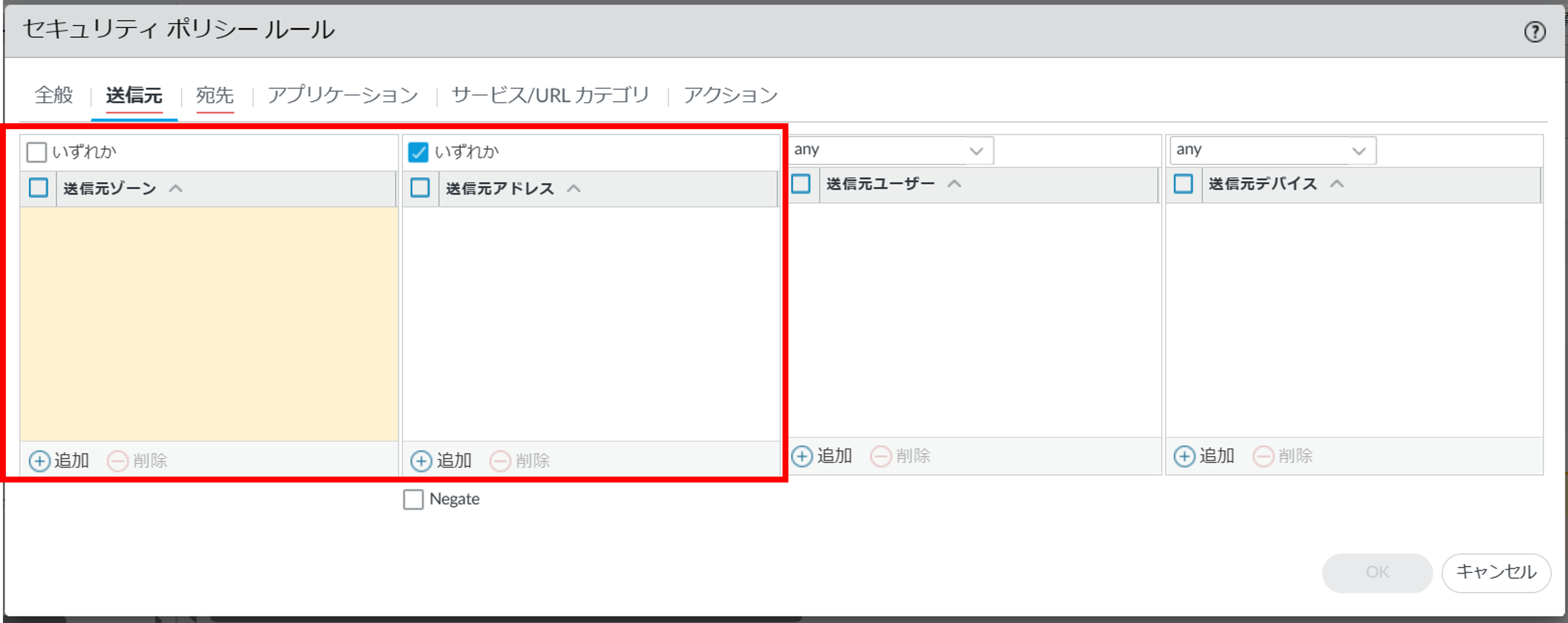

[送信元]の項目を入力します。

図5.4.4.10.3 セキュリティポリシールール(送信元)¶

項番 |

項目 |

説明 |

1 |

送信元ゾーン |

VPNFICを指定してください。 |

2 |

送信元アドレス |

VPNFIC-IFを指定してください。 |

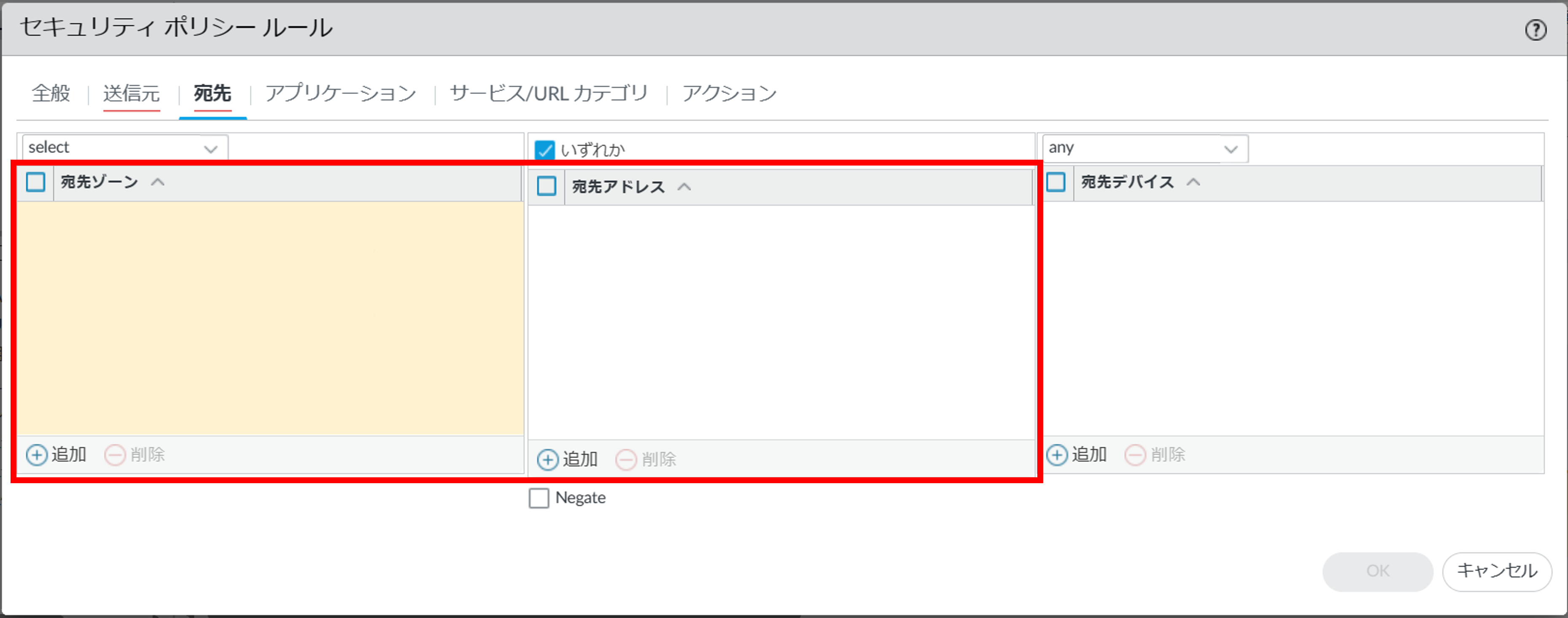

[宛先]の項目を入力します。

図5.4.4.10.4 セキュリティポリシールール(宛先)¶

項番 |

項目 |

説明 |

1 |

宛先ゾーン |

VPNFICを指定してください。 |

2 |

宛先アドレス |

LDAPサーバーのIPアドレスを指定してください。 |

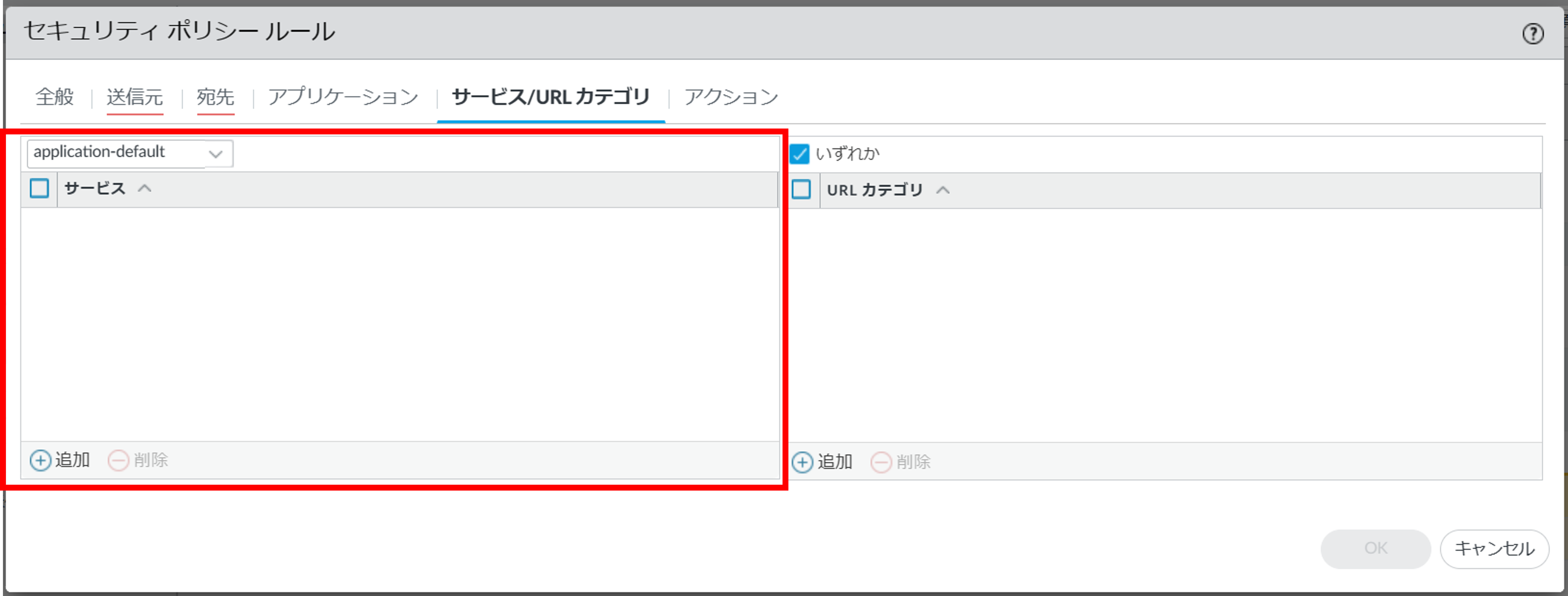

[サービス/URLカテゴリ]の項目を入力します。

図5.4.4.10.5 セキュリティポリシールール(サービス/URLカテゴリ)¶

項番 |

項目 |

説明 |

1 |

サービス |

5.4.4.9. LDAP認証サーバーと通信可能なサービスの作成手順 で作成したサービスを指定してください。 |

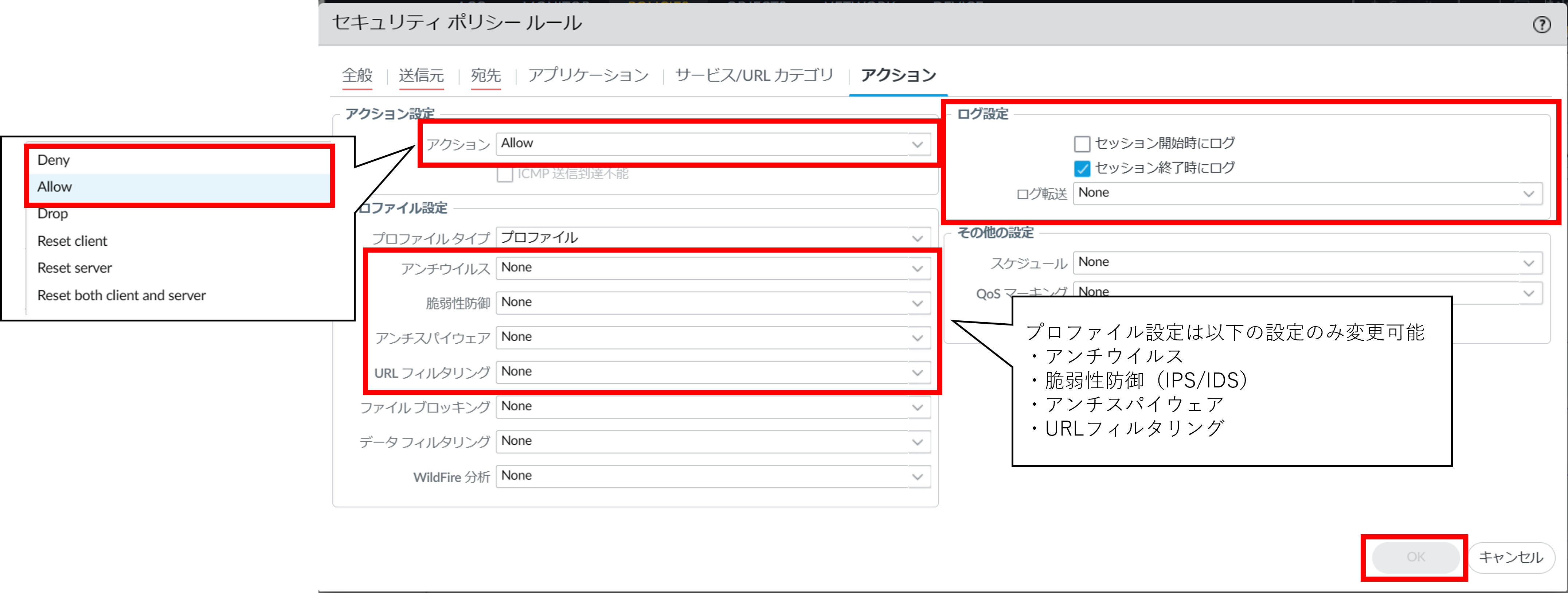

[アクション]の項目を入力し[OK]ボタンを押下します。

図5.4.4.10.6 セキュリティポリシールール(アクション)¶

項番 |

項目 |

説明 |

1 |

アクション設定 |

allowを選択してください。通信を拒否する場合はdenyを選択してください。 |

2 |

ログ設定 |

通信開始時のログを記録したい場合はセッション開始時にログにチェックを入れてください。通信終了時のログを記録したい場合はセッション終了時にログにチェックを入れてください。通信の開始/終了を記録したい場合は両方にチェックを入れてください。Syslogサーバーにログを転送する場合はログ転送からログ転送プロファイルを選択してください。 |

3 |

プロファイル設定 |

UTM機能(アンチウイルス/アンチスパイウェア/脆弱性防御(IDS/IPS))を使用する場合は以下のプロファイルタイプから使用したいプロファイルを選択します。

アンチウイルス :FRA-Antivirus-Strict/FRA-Antivirus-Medium/FRA-Antivirus-LogOnly

アンチスパイウェア :FRA-Antispyware-High/FRA-Antispyware-Medium/FRA-Antispyware-Low/FRA-Antispyware-LogOnly

脆弱性防御(IDS/IPS) :FRA-IPS-High/FRA-IPS-Medium/FRA-IPS-Low/FRA-IPS-Log-Only/FRA-IDS-High/FRA-IDS-Medium/FRA-IDS-Low

URLフィルタリングはdefaultか作成したURLフィルタリングプロファイルを選択します。

|

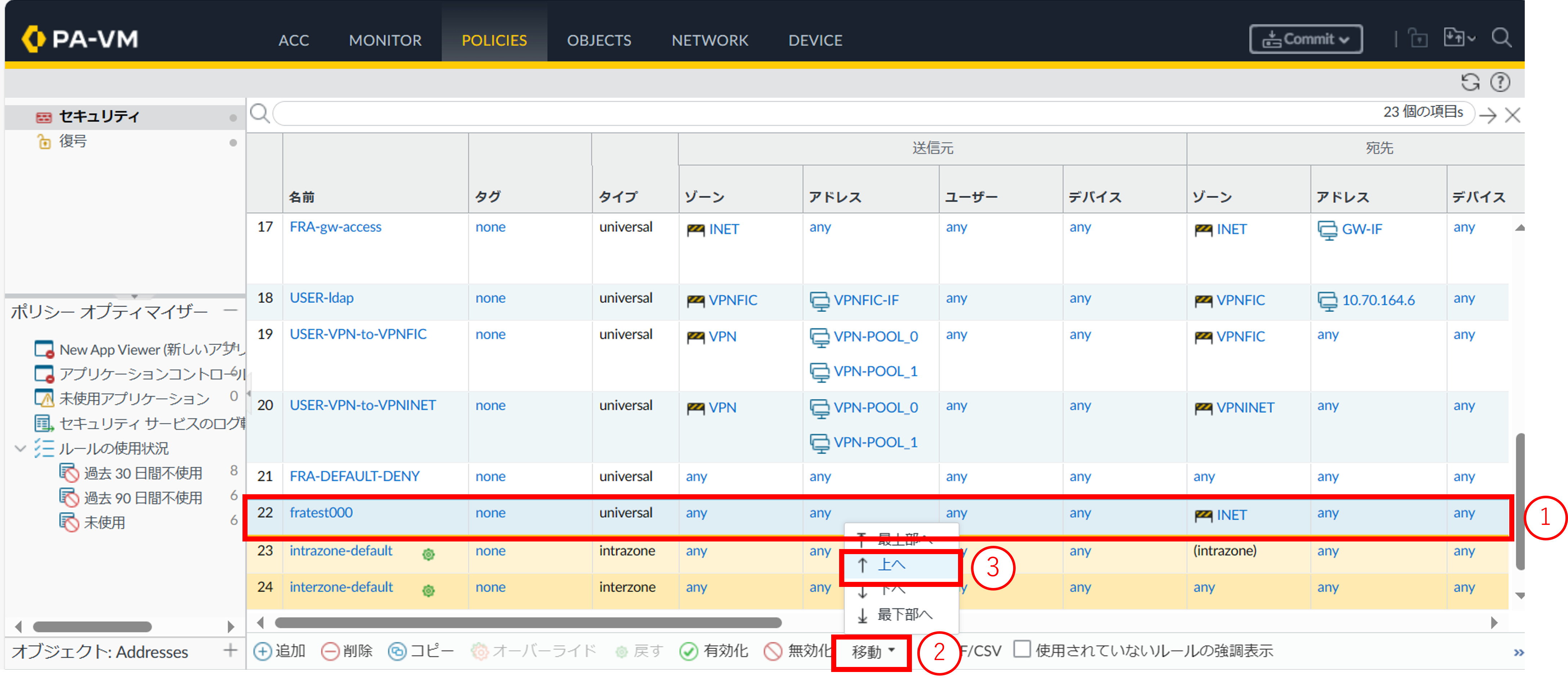

- ①追加したポリシーを選択します。②[移動]をクリックします。③[上へ]をクリックし、変更可能なルールの間または直上直下に移動します。

図5.4.4.10.7 ルール移動¶

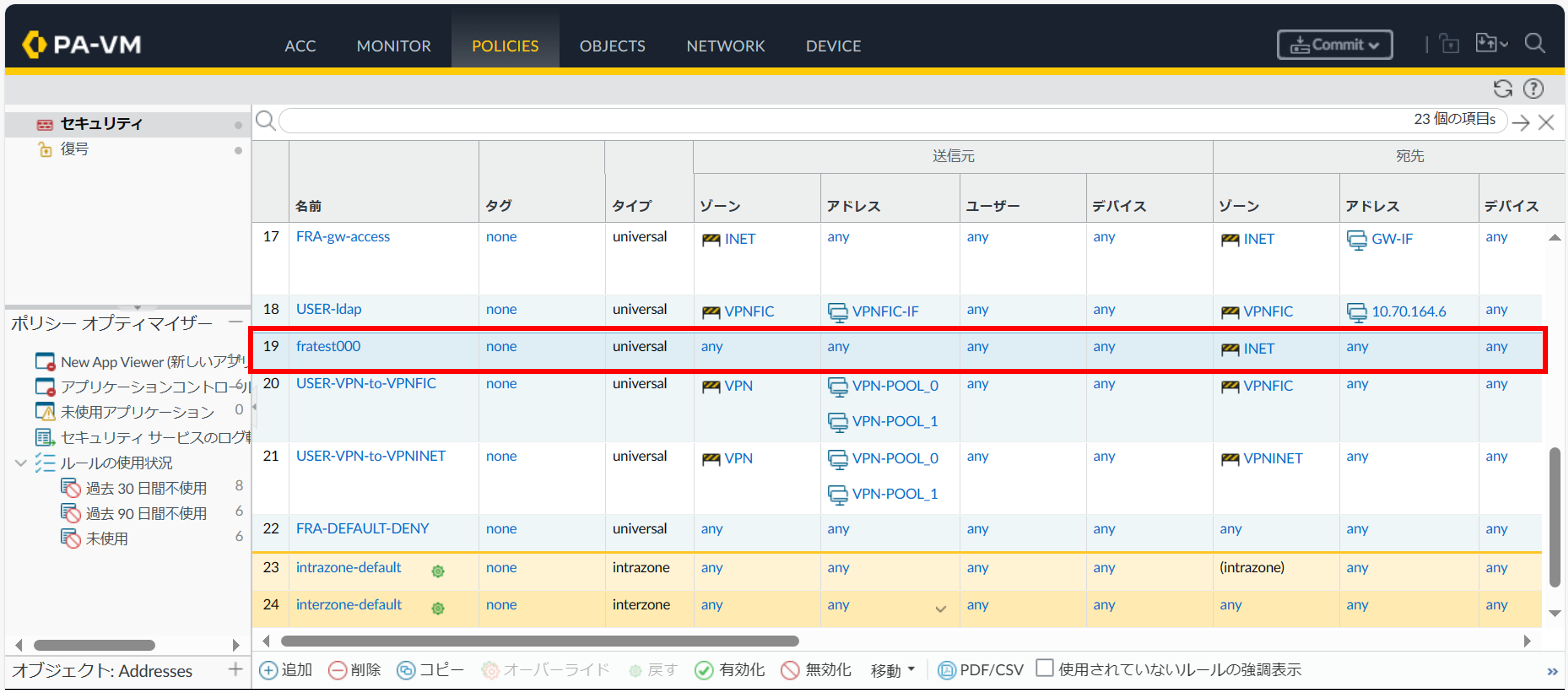

以下のように変更可能なルールの直上に移動しポリシーの移動が完了となります。

図5.4.4.10.8 ルール移動完了後の画面¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

5.4.6. LDAPS用CA証明書を削除する¶

5.4.6.1. 注意事項、前提条件¶

なし

5.4.6.2. 事前に準備いただくもの¶

なし

5.4.6.3. LDAPS用CA証明書の削除手順¶

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

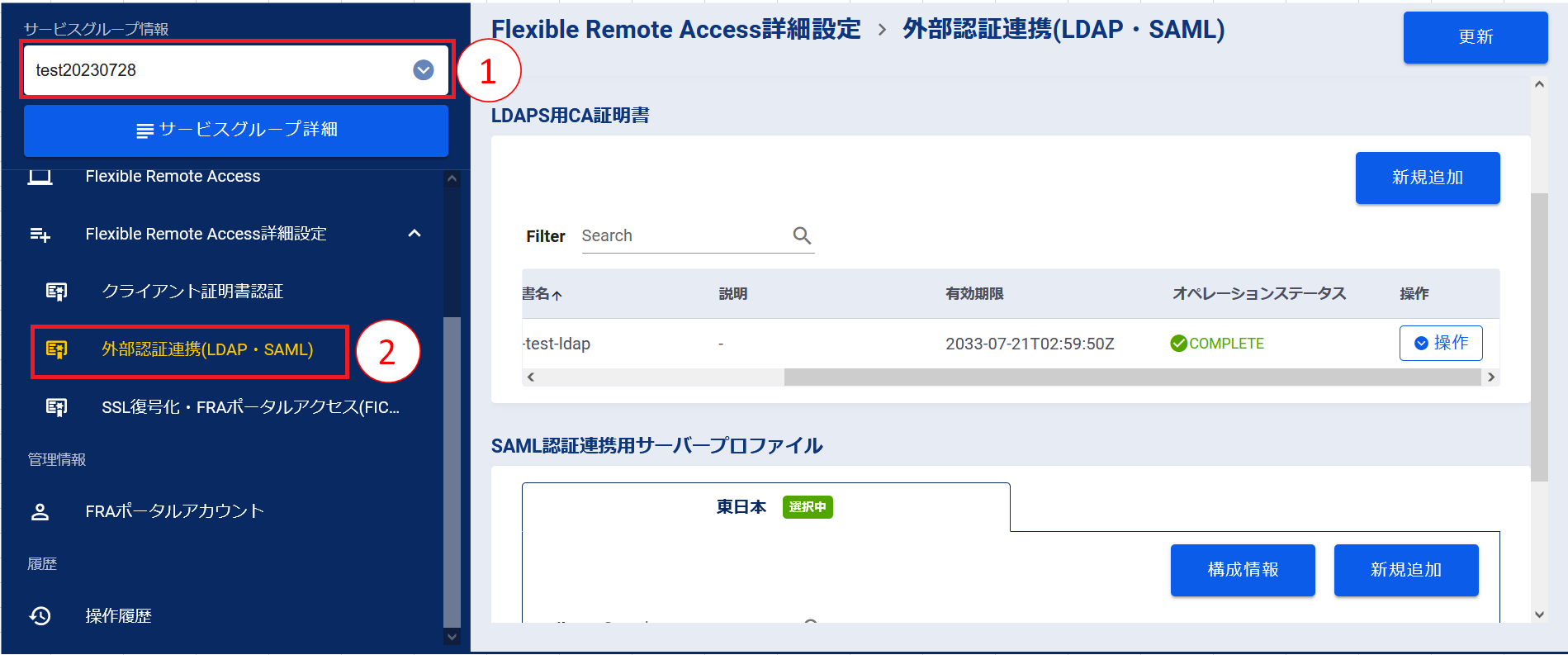

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.4.6.3.1 サービスグループ選択¶

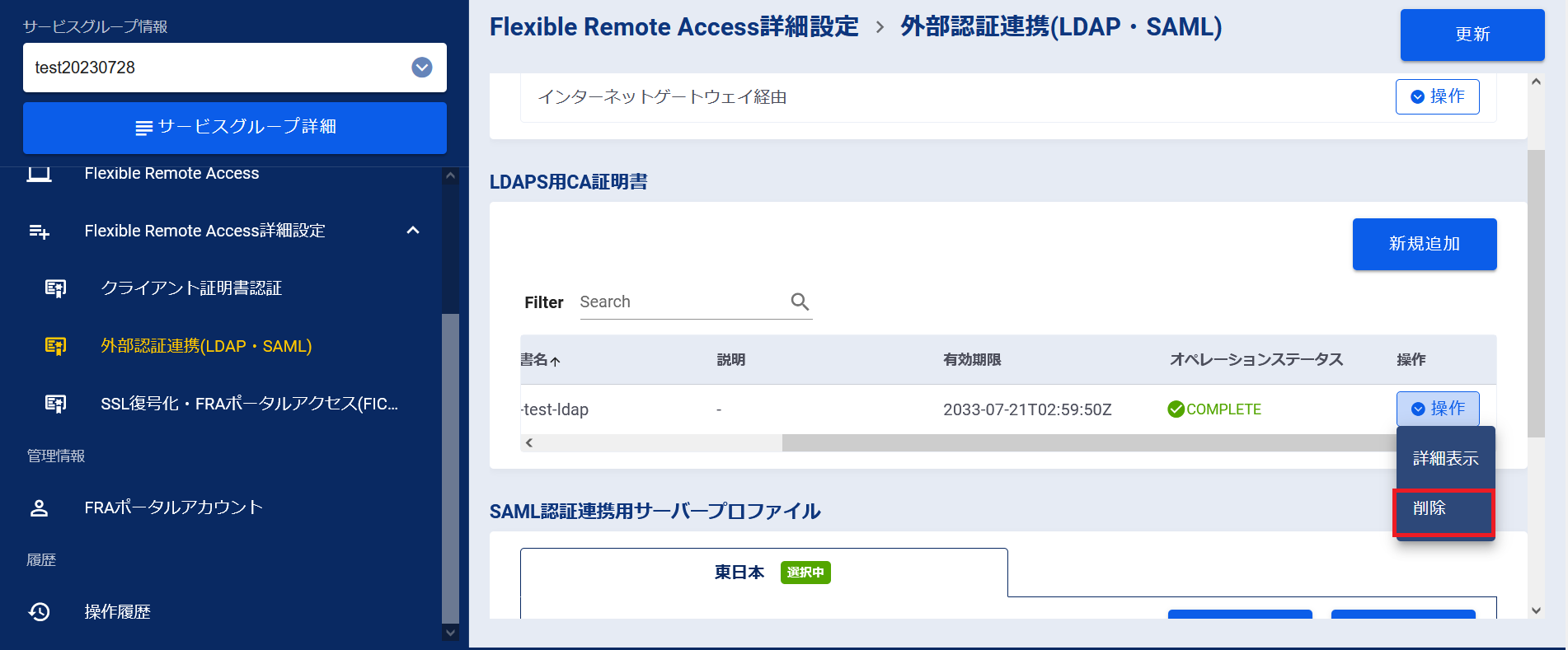

「外部認証連携(LDAP・SAML)」画面で削除するLDAPS用CA証明書の[操作]プルダウンメニューより、[削除]をクリックします。

図5.4.6.3.2 [削除]ボタン¶

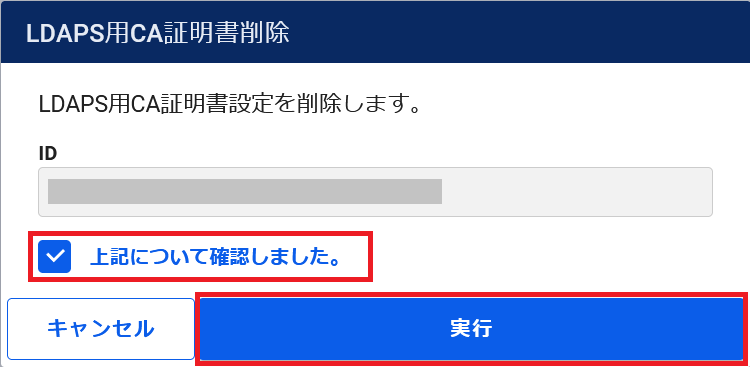

内容を確認し、 [上記について確認しました。]にチェックを入れ、[実行]ボタンを押下します。

図5.4.6.3.3 LDAPS用CA証明書削除の確認¶

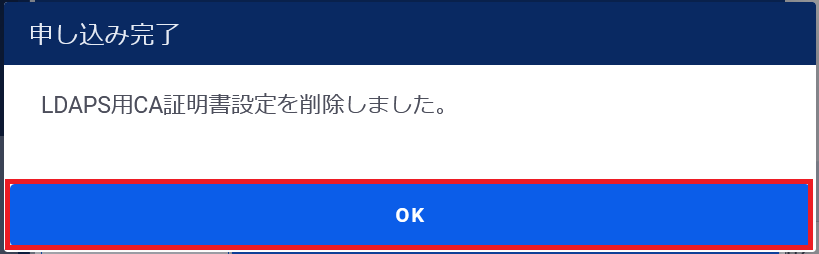

[OK]ボタンを押下します。

図5.4.6.3.4 削除お申し込み完了¶

「外部認証連携(LDAP・SAML)」画面で削除したいLDAPS用CA証明書が削除されたことを確認します。

図5.4.6.3.5 削除お申し込み完了後の外部認証連携(LDAP・SAML)画面¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。