1. Flexible Remote Access¶

1.1. 概要¶

1.2. ネットワーク構成¶

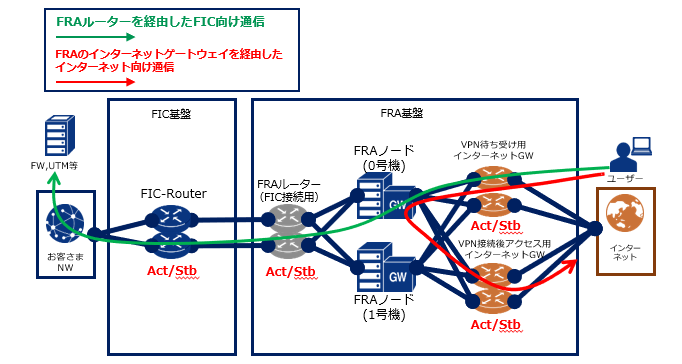

FRAサービスは冗長構成をとっており、Act-Actでのご提供となります。インターネット接続時はエリア毎にグローバルIPアドレス(2IP固定)を付与いたします。

図1.2.1 FRAネットワーク構成

項番 |

項目 |

機能 |

説明 |

1 |

エリア |

東日本エリア

西日本エリア

|

お申し込みいただく際に利用するエリアを選択することが可能です |

2 |

東西冗長 |

東日本/西日本エリア間での冗長化機能を提供いたします |

ご利用時は東日本エリアと西日本エリアにFRAをお申し込みいただく必要がございます |

3 |

インターネット接続 |

FRA基盤を経由したインターネット接続機能を提供いたします |

Tier2/3/4/5は1Gベストエフォートでのご提供です

Tier1は100Mべストエフォートでのご提供です

オプションサービスとして帯域確保をお申し込みいただくことが可能です

詳細は 1.4.プラン を参照ください

|

4 |

FIC接続 |

FICとの接続機能を提供いたします |

Tier2/3/4/5は1Gベストエフォートでのご提供です

Tier1は100Mべストエフォートでのご提供です

オプションサービスとして帯域確保をお申し込みいただくことが可能です

詳細は 1.4.プラン を参照ください

FIC-Connectionはお客さまにてお申し込みいただきます

各Tier毎のFIC-Connectionの推奨接続帯域は以下の通りとなります

Tier2/3/4/5:10M,100M,200M,300M,500M,1G

Tier1:10M,100M

帯域確保を利用する場合は以下の帯域から選択してください

Tier2/3/4/5:10M,100M,200M,300M,500M,1G,2G,3G,4G,5G

Tier1:10M,100M

※帯域確保とFIC接続の帯域は同一にすることを推奨いたします

各Tier毎にFRA側で受信できる経路数には上限がございます

FICよりFRAへ伝達される経路数をご契約Tierに応じて制御していただきますようお願いいたします

※ご契約Tierの経路数上限を超過すると一部通信に影響が出る場合がございます

各Tier毎にFRA側で受信できる経路数上限は以下の通りとなります

Tier1:500、Tier2:1,400、Tier3:3,400、Tier4:5,000、Tier5:5,000

|

5 |

最大同時セッション数(目安) |

Tier1:64,000

Tier2:250,000

Tier3:819,200

Tier4:2,000,000

Tier5:10,000,000

|

最大同時セッション数はFRAノード1台当たりの数値です

お客さまの利用環境(セキュリティ機能の利用やSSL復号化機能 など)によっては最大同時セッション数までご利用できない場合がございます

|

注釈

FRA側からFIC-Router向けに広告される経路は、 ご利用前に準備をいただくもの のうち「プールIPアドレス」「サービス基盤利用アドレス②③」となります

FRA基盤において、FRAノードのASは「64606」、対向のインターネットGWおよびFRAルーター(FIC接続用)のASは「64605」となります

1.3. 機能一覧¶

本サービスで提供する機能一覧は以下の通りとなります

項番 |

機能名 |

説明 |

1 |

リモートアクセス機能 |

リモートアクセス時の認証やDNSサーバーの機能をご提供いたします

リモートアクセスに必要なFRAクライアントソフトもご提供しております

スプリットトンネル機能を利用し端末から特定のSaaS通信へ直接接続することも可能です

|

2 |

セキュリティ機能 |

セキュリティ(UTM)機能をご提供いたします |

3 |

ポータル機能 |

アカウント管理やログ、レポート作成など管理機能をご提供いたします |

1.3.1. リモートアクセス機能¶

1.3.1.1. リモートアクセス¶

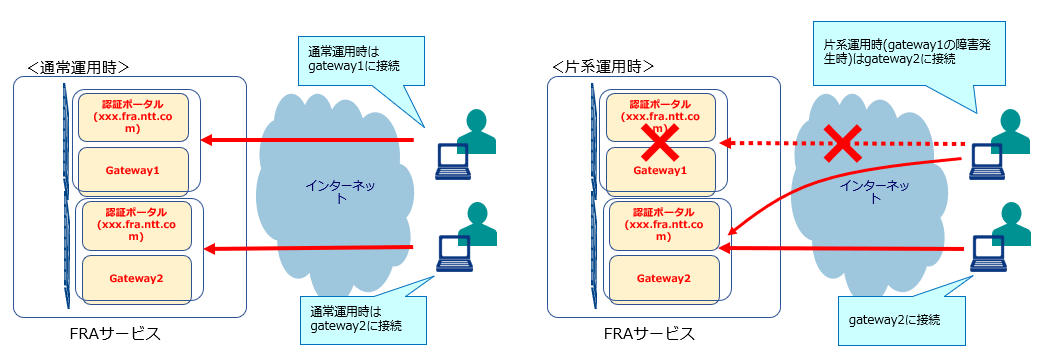

図1.3.1.1.1 片系運用時に認証ポータルへ接続する際の動作¶

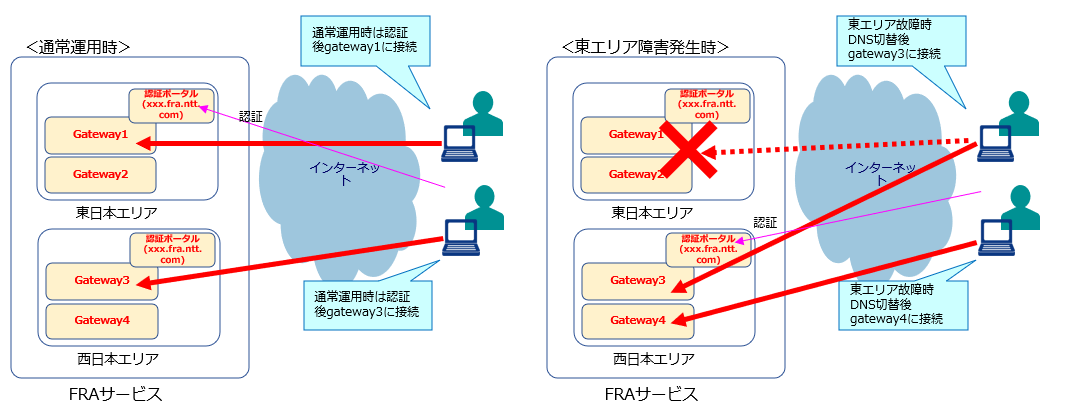

1.3.1.2. 東西冗長をご利用いただいている場合¶

注釈

お客さまの利用環境によっては通信回復までに2時間以上かかる場合がございます

- SAML認証の場合は、通信回復に手動切替が必要な場合があります手動切替の手順については こちら を参照ください

図1.3.1.2.1. 東日本エリア障害時に認証ポータルへ接続する際の動作¶

1.3.1.3. 接続方式¶

本サービスにおいて提供する接続方式は以下の通りです

項番 |

項目 |

説明 |

1 |

FRAクライアントソフト |

FRAクライアントソフトの接続方式は「手動接続」または「自動接続」を提供します

- 「手動接続」は、FRAクライアントソフトの「接続」ボタンを押下するまでFRAへの接続を試行しない設定です

FRAポータルで接続手段を「On-demand」に設定することで機能します

- 「自動接続」は、FRAクライアントソフトの「接続」ボタンを押下しなくてもFRAへの接続を試行する設定です

FRAポータルで接続手段を「User-logon(Always On)」に設定することで機能します

初期設定の接続方式は「手動接続」となります

FRAクライアントの接続に必要なポータルおよびGWのURLをFQDNで提供します

FRAポータルでの設定方法は こちら を参照ください

|

2 |

IPSec/SSL-VPN方式 |

IPSecまたは、SSL-VPNを用い接続します

初期設定ではIPsec接続がNGの場合、自動的にSSL接続します

SSL-VPNのみで接続する場合の設定方法は こちら を参照ください。

IPsec:UDP 4501,SSL:TCP 443で通信します

本サービスではIPv4通信に対応しています

IPsec接続またはSSL接続が可能なプロトコルであれば意図的な制限はございません

ただし、全てのプロトコルおよびアプリケーションの組合せを担保するものではございません

お客さま環境下における組み合わせによっては、本サービスをご利用いただくことで通信が不可になる場合がございます

|

3 |

内外判定 |

FRAクライアントソフトで接続する際に社内社外を自動判別することが可能です

FRAポータルにて内外判定するためのホスト情報を登録しておくことにより、端末はFRAへの接続を試行する際に登録されているIPアドレスの逆引きを実施します

逆引きが成功すると社内にいると判断し、FRAに接続しない制御が可能になります

内外判定をするためには、社内のみで解決するホスト情報を登録したDNSサーバーを用意いただく必要がございます

本機能はFRAクライアントソフトの接続方式が自動接続でのみ有効となります

FRAポータルでの設定方法は こちら を参照ください

|

注釈

FRAクライアントソフトの接続方式で提供している「自動接続」や内外判定はMDM等のアプリケーションの利用状況や端末種別等の組合せにより、サービス仕様として規定する動作にならない場合がございます。事前にお客さま環境下で動作確認をした上で利用することを推奨いたします

お客さま社内でプロキシを利用している場合、内外判定が正常に動作しない場合がございます。その場合、FRAサービスで利用するURLをプロキシから除外設定をすると動作が安定する場合がございます

注釈

1.3.1.4. リゾルバDNS¶

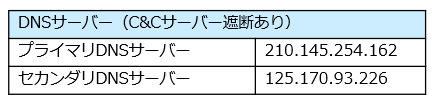

図1.3.1.4.1. DNSサーバーのIPアドレス(C&Cサーバー遮断あり)¶

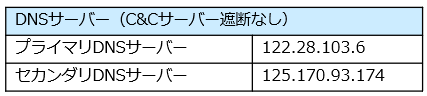

C&Cサーバーへのブロックを希望しない場合は、DNSサーバーのIPアドレス情報を以下の通りに設定してください

図1.3.1.4.2. DNSサーバーのIPアドレス(C&Cサーバー遮断なし)¶

注釈

本サービスで提供するDNSサーバーの利用想定台数は1000台以下となります

1.3.1.5. スプリットトンネル¶

FRAサービスを経由せずに端末から直接インターネットにアクセスするスプリットトンネル機能を提供いたします

項番 |

項目 |

説明 |

1 |

NWアドレス |

200個まで |

2 |

FQDN |

200個まで

スプリット対象となるプロトコルは以下の通りです

WindowsOS:TCPのみ(UDP,ICMPはスプリット対象外となります)

MacOS:TCP,UDP(ICMPはスプリット対象外となります)

iPad,iPhone,Androidは対象外となります

|

3 |

アプリケーション |

200個まで

実行ファイルパスで指定することが可能です

|

注釈

- アプリケーション指定のスプリットトンネルは、インストール場所や利用するバージョン等、お客さまにより設定内容が異なるためサポート対象外となります動作確認を行ったバージョン等の参考情報は こちら をご確認ください

注釈

1.3.1.6. 認証¶

注釈

- FRAサービスのご利用時に、クライアント証明書認証による多要素認証やデバイスポスチャ(HIP検疫)機能を使用した端末固有IDに基づく接続制限をご利用いただくことにより、アカウントのセキュリティを強化し、第三者による不正侵入からの防御をより高めることができます。クライアント証明書認証またはデバイスポスチャ機能を利用しない場合、アカウントのセキュリティを脆弱にする恐れがあるため、利用されることを強く推奨いたします。

項番 |

項目 |

説明 |

1 |

Basic(ローカルDB)認証 |

ID/Passによる認証

Basic(ローカルDB)認証用のリモートアクセスユーザーとグループの作成上限は以下の通りです

- リモートアクセスユーザーID:最大接続ID数まで

- ユーザーグループ:100まで

ロックアウトの設定が可能です、初期設定では以下の値が設定されています

- 許容ログイン回数:5回

※ロックアウトするまでの最大試行回数です

- ロックアウト時間:15分

|

2 |

外部認証連携 |

SAML認証連携

LDAP認証連携

※認証連携先のサービスまで含めた全体の動作保証はいたしません

※認証連携時のリモートアクセスユーザーIDは最大80文字まで利用可能となります

※LDAP認証連携時において、連携できるのは10個のドメインまでとなります

※LDAP連携を利用することでグループ別アクセス制御が可能です(Microsoft Entra ID(旧AzureAD)にて動作確認済みです)

|

3 |

多要素認証 |

各認証方式+クライアント証明書による認証 |

注釈

- 認証方式はBasic(ローカルDB)認証またはSAML認証またはLDAP認証の認証方式を利用することが可能ですLDAP認証とBasic(ローカルDB)認証を併用利用することは可能です同一OSにおいてSAML認証は複数の認証方式を併用利用(Basic(ローカルDB)認証とSAML認証 など)することはできません

注釈

- SAML認証連携をする場合、連携先のサービス(IdP)にエンティティIDとACS URLをそれぞれ3つ設定する必要があります

- SAML認証連携において、docomo business RINK IDaaS 並びに Microsoft Entra ID(旧AzureAD)にて動作確認を行っております

- 各SAML認証連携の詳細な設定については、下記の基本構築ガイドをご確認ください

- SAML認証連携でグループ別アクセス制御をする場合、連携先サーバーは「インターネットGW経由のみ」となります

注釈

- LDAP認証連携をする場合、連携先サーバーは「FIC接続経由」のみとなりますLDAPサーバーの登録は4台までとなります

- LDAPSを利用する場合は、登録するLDAPサーバーに対応するCA証明書をfsecコンソールにて登録を行う必要がございます

注釈

項番 |

項目 |

説明 |

1 |

クライアント証明書 |

クライアント証明書によるアクセス制御 |

注釈

- クライアント証明書による認証を行う場合は、お客さまにて証明書を作成いただくか、Fsecコンソールにてクライアント証明書を作成必要がございますFsecコンソールでのクライアント証明書作成手順につきましては こちら を参照ください

- お客さまにてクライアント証明書(秘密鍵あり)を作成し、対応するCA証明書(秘密鍵なし)をFsecコンソールに登録する必要があります

- クライアントCA証明書を更新する場合はFsecコンソールにて証明書を再登録する必要がございます※有効期限切れ等で登録済みの証明書が無効化された場合は証明書による認証が出来なくなる点、ご容赦願います

- クライアント証明書を利用して認証を行う場合は登録している全てのリモートアクセスユーザーが対象となります

注釈

1.3.2. セキュリティ機能¶

1.3.2.1. アクセス制御¶

本サービスにおいて以下アクセス制御機能をご提供しております

項番 |

機能 |

説明 |

1 |

ポリシー管理 |

ポリシールールを作成する事が可能です

送信元/送信先IP制御、FQDN制御、アプリケーション制御、ポート番号制御、リモートアクセスユーザー、グループ単位の制御が実施頂けます

※ただし、FQDN制御においてはHTTP(HTTPSは復号化している通信)のみ制御対象となります

ご契約いただいておりますTierに応じて、作成可能なポリシー上限値が異なります

Tier1:100

Tier2:500

Tier3:1000

Tier4:1000

Tier5:2000

|

1.3.2.2. URLフィルタリング¶

本サービスにおいて以下URLフィルタリング機能をご提供しております

項番 |

機能 |

説明 |

1 |

URLフィルタリングプロファイル |

URLフィルタリングプロファイルを作成し、好ましくないWebサイトへの通信を遮断することができます

プロファイルの作成はTier1は10個まで、Tier2~5は100個までとなります

※ただし、Tier1においてはSSL復号化を利用している場合、復号プロファイルと合計して10個までとなります

事前に定義済みのプロファイルを提供いたします

1ポリシーに割り当てられるプロファイルは1つまでとなります

|

2 |

カスタムURLカテゴリ |

URLのみ登録可能です(ワイルドカードの利用も可能)

カスタムURLカテゴリの作成は100個までとなります

1つのカスタムURLカテゴリには1000行まで登録することが可能です

カスタムURL全体で登録可能なURLの行数は合計で20000行までとなります

|

3 |

アクション |

「許可」,「監視」,「拒否」,「継続」の中から指定いただくことができます

許可(allow):Webサイトへのアクセスを許可

監視(alert):Webサイトへのアクセスは許可されるが、URLフィルタリングログへの記録がされる

拒否(block):Webサイトへのアクセスを拒否しブロック画面を通知

※復号化していないhttpsサイトへアクセスした場合は通知画面が表示できないため、ブラウザのエラー画面が表示されます

継続(continue):Webサイトへアクセスする前に警告画面を表示し、画面上の「continue」ボタンを押下すると15分間ほどアクセスすることが可能

※復号化していないhttpsサイトでは確認画面が表示できないため、continueボタンによる一時アクセス許可はできません

|

4 |

適用順位 |

カスタムURLカテゴリ→URLフィルタリングの順で評価します

|

注釈

URLフィルタリングにおいて復号化されていないhttps通信では、Server Name Indication(SNI)または証明書のCommon Name(CN)を用いてカテゴリ、URL単位の制御を行います

1.3.2.3. アンチウイルス¶

本サービスにおいて以下アンチウイルス機能をご提供しております

項番 |

機能 |

説明 |

1 |

アンチウイルスプロファイル |

通信を許可するルールに対してアンチウイルスの機能を有効にすることができます

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

2 |

対象プロトコル |

HTTP,HTTP2,FTP,SMTP,IMAP,POP3,SMB

|

3 |

圧縮ファイルへの適用 |

zip,gzipファイルのスキャンが可能

|

4 |

定義済みプロファイル |

「高」,「中」,「ログのみ」

|

5 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

高

プロファイル名:FRA-Antivirus-Strict

|

HTTP,HTTP2,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

|

2 |

中

プロファイル名:FRA-Antivirus-Medium

|

HTTP,HTTP2,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

SMTP, IMAP,POP3通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

3 |

ログのみ

プロファイル名:FRA-Antivirus-LogOnly

|

HTTP,HTTP2,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

注釈

復号化されていないHTTP2通信は、プロファイルの定義はしておりますが暗号化されているため検査対象とはなりません

復号化されていない暗号化ファイルは対象外です

ブロックされた対象ファイルのキャプチャは行われません

1.3.2.4. アンチスパイウェア¶

本サービスにおいて以下アンチスパイウェア機能をご提供しております

項番 |

機能 |

説明 |

1 |

アンチスパイウェアプロファイル |

スパイウェアおよびマルウェアのネットワーク通信を検知して防御することができます

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

2 |

定義済みプロファイル |

「高」,「中」,「低」,「ログのみ」

|

3 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

高

プロファイル名:FRA-Antispyware-High

|

シグネチャと一致する通信が発生した場合は、重大度Critical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

2 |

中

プロファイル名:FRA-Antispyware-Medium

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

3 |

低

プロファイル名:FRA-Antispyware-Low

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

4 |

ログのみ

プロファイル名:FRA-Antispyware-LogOnly

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

注釈

復号化していない場合、SSL/SSH通信では暗号化されているためUTMで検査し制御することはできません

1.3.2.5. 脆弱性防御(IPS/IDS)¶

本サービスにおいて以下脆弱性防御機能をご提供しております

項番 |

機能 |

説明 |

1 |

脆弱性防御プロファイル |

シグネチャによるパターンマッチングを行います

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

2 |

定義済みプロファイル |

「IPS高」,「IPS中」,「IPS低」,「IPSログのみ」,「IDS高」,「IDS中」,「IDS低」

|

3 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

IPS高

プロファイル名:FRA-IPS-High

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

2 |

IPS中

プロファイル名:FRA-IPS-Medium

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

3 |

IPS低

プロファイル名:FRA-IPS-Low

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

4 |

IPSログのみ

プロファイル名:FRA-IPS-Log-Only

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

5 |

IDS高

プロファイル名:FRA-IDS-High

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

6 |

IDS中

プロファイル名:FRA-IDS-Medium

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

7 |

IDS低

プロファイル名:FRA-IDS-Low

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

注釈

復号化されていない場合、SSL/SSH通信では暗号化されているためUTMで検査し制御することはできません

注釈

- 重大度critical:広く配布されたソフトウェアのデフォルトのインストール状態で影響を受け、サーバーのルート権限を搾取し、攻撃者が攻撃に必要な情報を広く利用可能である脆弱性high:Criticalになる可能性を持っているが、攻撃するのが難しかったり、上位権限を獲得できなかったり、攻撃対象が少なかったりするなど、攻撃者にとって攻撃する魅力を抑制するいくつかの要因がある脆弱性medium:Dos攻撃のように情報搾取までいかない潜在的攻撃や、標準ではない設定、人気のないアプリケーション、なりすまし、非常に限られた環境からしか攻撃できない場合mediumとなるlow:ローカルまたは物理的なシステムアクセスを必要とするか、クライアント側のプライバシーやDoSに関する問題、システム構成やバージョン、ネットワーク構成の情報漏出を起こすような影響の小さい脅威informational:実際には脆弱性ではないかもしれないが、より深い問題が内在する可能性があり、セキュリティ専門家に注意を促すことが報告される疑わしいイベント

1.3.2.6. SSL復号化機能¶

本サービスにおいて以下SSL復号化機能をご提供しております

項番 |

機能 |

説明 |

1 |

SSL復号化 |

SSLで暗号化されている通信をFRA基盤で復号化し、UTMの各機能で制御することを可能にします

SSL復号化を利用するにあたり、端末にFRAサービスで発行したSSL復号化用証明書をインストールする必要があります

|

2 |

SSL復号セッション数 |

SSL復号化が可能なセッション数はTier毎に以下の通りとなります

Tier1:1,024、Tier2:6,400、Tier3:15,000、Tier4:50,000、Tier5:100,000

※復号可能なセッション上限を超過したトラフィックはプロファイルの設定によります(事前定義済みのプロファイルでは超過した分は復号化をせず透過します)

※SSL復号セッション数はFRAノード1台当たりの上限です

|

3 |

復号プロファイル |

SSL復号化に関する復号プロファイルを作成することができます

プロファイルの作成はTier1は10個まで、Tier2~5は20個までとなります

※ただし、Tier1においてはURLフィルタリングプロファイルと合計して10個までとなります

事前に定義済みのプロファイルを提供いたします

|

4 |

復号ポリシー |

復号化ポリシーを作成し、復号化したいトラフィックを定義することができます

復号化ポリシーの作成上限は各Tier毎に以下の通りとなります

Tier1:50個まで Tier2~5:100個まで

|

5 |

SSL復号例外リスト |

復号化をしないホスト名を事前に登録することができます

事前定義済みのリストを提供いたします

復号例外リストに登録できる上限は事前定義済みのリストを含めて1,024個までとなります

|

注釈

SSL復号化をするためには端末にFsecコンソールで発行したSSL復号化・FRAポータルアクセス(FIC経由)共通証明書をインストールする必要があります

SSL復号セッション数の上限を超過しなくても装置が高負荷の状態において、プロファイルの設定によらず復号化はされません

SSL復号化の機能を有効にすることにより装置に負荷がかかるため、スループットや最大同時セッション数が低下することがあります

帯域確保オプションを利用している場合においても、SSL復号化機能を利用することにより契約帯域までスループットが出ない場合があります

SSL復号化をすることにより装置に負荷がかかり、VPN接続エラーが発生することがあります

注釈

1.3.2.7. デバイスポスチャ機能(HIP検疫)¶

本サービスにおいて以下デバイスポスチャ機能をご提供しております

項番 |

機能 |

説明 |

1 |

デバイスポスチャ |

端末にインストールされているOSやアンチマルウェアソフトのバージョンやパッチ情報を識別し接続可否を判別します

判別に必要なHIPオブジェクトおよびプロファイルの作成上限は以下の通りです

HIPオブジェクト:最大接続ID数まで

HIPプロファイル:50個まで

|

項番 |

項目 |

詳細 |

説明 |

Win |

Mac |

iPad/iPhone |

Android |

1 |

全般 |

OS |

WindowsOS/MacOS/iPadOS/iOS/AndroidOS |

〇 |

〇 |

〇 |

〇 |

2 |

クライアントバージョン |

FRAクライアントソフトのバージョンをチェック |

〇 |

〇 |

〇 |

〇 |

|

3 |

ホストID |

Windows端末:GUID

Mac端末:Macアドレス

|

〇 |

〇 |

- |

- |

|

4 |

パッチ管理 |

パッチ番号 |

WindowsOSのパッチ情報をチェック |

〇 |

- |

- |

- |

5 |

パッチ管理ソフト |

WindowsUpdateの情報をチェック |

〇 |

- |

- |

- |

|

6 |

アンチマルウェア |

アンチウイルスソフト |

端末にインストールされているアンチウイルスソフトをチェック |

〇 |

〇 |

- |

- |

7 |

ソフトウェアバージョン |

アンチウイルスソフトのバージョン情報をチェック |

〇 |

〇 |

- |

- |

|

8 |

ウイルス定義バージョン |

アンチウイルスソフトのウイルス定義バージョン情報をチェック |

〇 |

〇 |

- |

- |

|

9 |

最終スキャン時間 |

アンチウイルスソフトで最終スキャンをした時間をチェック |

〇 |

〇 |

- |

- |

|

10 |

カスタムチェック |

プロセスリスト |

指定したプロセス名の起動をチェック |

〇 |

〇 |

- |

- |

11 |

レジストリキー |

指定したレジストリキーの存在をチェック |

〇 |

- |

- |

- |

|

12 |

Plist |

指定したPlistの存在をチェック |

- |

〇 |

- |

- |

注釈

アンチマルウェアにおいては、利用するソフトウェアにより取得できる情報に差分があり、設定できる値が異なります

1.3.2.8. テナントアクセス制御サポート機能¶

本サービスにおいて以下テナントアクセス制御サポート機能をご提供しております

項番 |

機能 |

説明 |

1 |

テナントアクセス制御サポート機能 |

対象アプリケーション:Microsoft 365(以下M365)

M365のログインURLに対してHTTPヘッダを挿入することでM365側でアクセスするテナントを制限します

M365のテナントに登録されている「ドメイン」または「テナントID」単位で指定することが可能です

対象となる通信はFRAのインターネットゲートウェイを経由したインターネット向け通信のみとなります

本機能を利用するにはSSL復号化の利用が必須となります

SSL復号化やURLフィルタ等の設定を行う必要があります

FRAポータルでの設定方法は こちら を参照ください

|

注釈

1.3.3. ポータル機能¶

1.3.3.1. 管理機能¶

各権限に応じてお客さまにて変更が可能です

項番 |

機能 |

説明 |

1 |

FRAポータルアカウント |

FRAポータルにアクセスするためのアカウントを最大20個まで提供いたします

権限は管理者権限、閲覧権限のいずれかとなります

管理者権限ではリモートアクセスユーザーのアカウントを発行することが可能です

|

2 |

言語 |

日本語/英語 |

3 |

リモートアクセスユーザー管理(管理者権限) |

リモートアクセスユーザーのアカウント管理が可能です

リモートアクセスユーザーのID/パスワードの登録削除、利用停止、パスワード管理、無操作時のタイムアウト時間設定がご利用いただけます

|

1.3.3.2. ログ¶

ご利用可能なログ機能は以下の通りです

項番 |

機能 |

説明 |

1 |

ログ種別 |

各種ログを閲覧することが可能です

トラフィックログ、GlobalProtect(認証ログ)、HIPマッチログ(アクセスログ)、脅威ログ、URLフィルタリングログ、復号ログ

|

2 |

ログ保管 |

ログ種別毎にパーティションが設定されており、パーティションを超過してもログはログ領域に保存されます

ただし、ログ出力時にログ容量を超過すると古いログから順次削除されます

各ログのパーティションは次の通りです

Tier1:トラフィックログ約1.3G/GlobalProtectログ約40M/HIPマッチログ約130M/脅威ログとURLフィルタリングログの合計約640M/復号ログ約40M

Tier2~5:トラフィックログ約4.6G/GlobalProtectログ約150M/HIPマッチログ約450M/脅威ログとURLフィルタリングログの合計約2G/復号ログ約150M

|

3 |

ログ転送 |

外部ストレージサーバーに対して、ログをSyslogメッセージとして転送することが可能です

転送サーバーの指定は2つまで、転送先はFIC接続経由のみ指定可能です

転送プロトコルはTCP,UDPから選択いただけます

ログはCSV形式で転送します

ログ転送を行うためには外部ストレージサーバーに対するポリシー追加が必要となります

※ログ転送の設定方法については こちら を参照ください

ログ転送の送信元IPアドレスは、Fsecコンソールに表示されているサービス基盤利用アドレス➁のうち、末尾2つのアドレスになります

例)サービス基盤利用アドレス➁が192.168.1.0/27の場合、192.168.1.29と192.168.1.30となります

|

注釈

ログ保管において、故障発生時のログなどは保存出来ていない可能性がございます

故障発生により、保存されているログが消失する可能性がございます

本サービスで提供するログ機能はログの完全性を保証するものではございません

パーティションログ容量に不足が懸念される場合は、外部ストレージへの転送を推奨いたします

ログを転送することにより欠損が発生する場合がございます

閲覧可能なログと転送された先のサーバーで確認できるログには差分が発生することがございます

FRA基盤のOSバージョンアップにより、保存されているログは消去されます

1.3.3.6. ログモニター画面¶

項番 |

項目 |

説明 |

お客さま権限 |

1 |

トラフィック |

トラフィックログ(セッション単位で表示) |

Read/Write |

2 |

脅威 |

ウイルスやスパイウェア検出などのログ |

Read/Write |

3 |

URLフィルタリング |

URLフィルタリングログ |

Read/Write |

4 |

HIPマッチ |

HIP検疫を有効にした端末のアクセスログ |

Read/Write |

5 |

Global Protect |

Global Protectのアクセスログ(認証ログ) |

Read/Write |

6 |

復号 |

復号ログ |

Read/Write |

1.3.3.7. ポリシー¶

項番 |

項目 |

説明 |

お客さま権限 |

1 |

セキュリティ |

セキュリティポリシー設定(送信元アドレス/宛先アドレス/サービス(プロトコル、ポートなど)/各種プロファイル) |

Read/Write |

2 |

復号 |

復号ポリシー設定(送信元/宛先/サービス/URLカテゴリなど) |

Read/Write |

1.3.3.8. オブジェクト¶

項番 |

項目 |

説明 |

お客さま権限 |

1 |

アプリケーション |

メーカー定義のアプリケーション一覧が参照可能 |

Read only |

2 |

サービス |

セキュリティポリシー設定時に指定するサービス(プロトコル、ポート)の作成 |

Read/Write |

3 |

HIPオブジェクト |

HIP検疫をする際の端末情報の登録 |

Read/Write |

4 |

HIPプロファイル |

HIP検疫時のプロファイルを登録する |

Read/Write |

5 |

URLカテゴリ |

URLリストの作成 |

Read/Write |

6 |

URLフィルタリング |

URLフィルタリングのプロファイル作成 |

Read/Write |

7 |

ログ転送 |

ログ転送のプロファイル作成 |

Read/Write |

8 |

復号 |

復号プロファイル作成 |

Read/Write |

1.3.3.9. ネットワーク¶

項番 |

項目 |

説明 |

お客さま権限 |

1 |

Global Protectポータル |

Global Protectポータルのグローバルアドレス、認証プロファイル、証明書プロファイル、エージェント設定等 |

Read/Write |

2 |

Global Protectゲートウェイ |

FRAノードのグローバルアドレス、リモートアクセスユーザーに割り当てるクライアントプールIP、接続先FRAノードの優先度設定等を設定する |

Read/Write |

1.3.3.10. デバイス¶

項番 |

項目 |

説明 |

お客さま権限 |

1 |

管理者 |

FRAポータルアカウント情報が確認できます

また、FRAポータルアカウントのみパスワード変更が可能です

|

Read/Write |

2 |

認証プロファイル |

認証方式の設定項目 |

Read/Write |

3 |

認証シーケンス |

LDAP認証における複数ドメイン利用時の設定項目 |

Read/Write |

4 |

ユーザID |

認証連携時の設定項目

グループマッピングの設定を行えます

|

Read/Write |

5 |

SSL復号化例外 |

復号化しないホスト名を登録する |

Read/Write |

6 |

ログ設定 |

ログ転送の設定を行えます |

Read/Write |

7 |

Syslog |

ログ転送先の設定を行えます |

Read/Write |

8 |

LDAP |

認証連携時の設定項目

LDAPサーバーのサーバープロファイル情報を登録いただけます

|

Read/Write |

9 |

SAMLアイデンティティプロバイダ |

認証連携時の設定項目

SAMLのサーバープロファイル情報を登録いただけます

|

Read/Write |

10 |

ユーザ |

Basic(ローカルDB)認証するリモートアクセスユーザーの登録を実施いただけます |

Read/Write |

11 |

ユーザグループ |

リモートアクセスユーザーのグループ化を行えます |

Read/Write |

1.4. プラン¶

1.4.1. 東西冗長¶

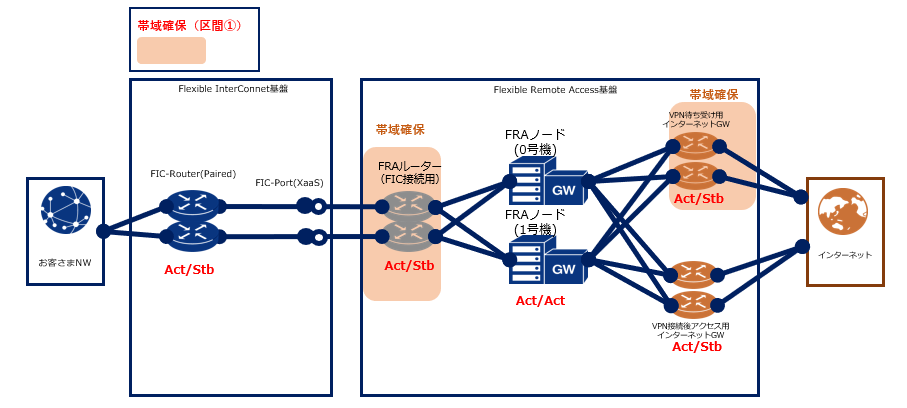

1.4.2. 帯域確保(区間①)¶

図1.4.2.1. 帯域確保の提供範囲¶

項番 |

Tier |

帯域 |

1 |

Tier1 |

100M |

2 |

Tier2 |

100M,200M,300M,500M,1G |

3 |

Tier3 |

100M,200M,300M,500M,1G,2G |

4 |

Tier4 |

100M,200M,300M,500M,1G,2G,3G,4G |

5 |

Tier5 |

100M,200M,300M,500M,1G,2G,3G,4G,5G |

注釈

帯域確保をお申し込みいただいても、利用環境(セキュリティ機能の利用やSSL復号化機能の利用等)により契約帯域までスループットが出ない場合がございます

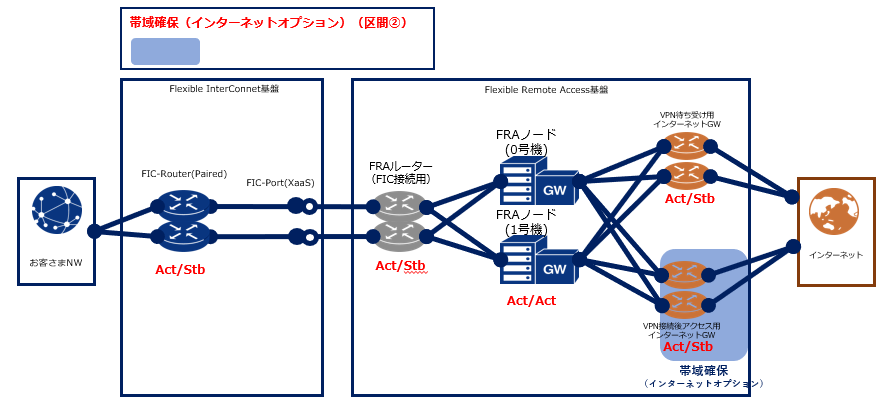

1.4.3. 帯域確保(インターネットオプション)(区間②)¶

図1.4.3.1. 帯域確保(インターネットオプション)の提供範囲¶

項番 |

Tier |

帯域 |

1 |

Tier1 |

100M |

2 |

Tier2 |

100M,200M,300M,500M,1G |

3 |

Tier3 |

100M,200M,300M,500M,1G,2G |

4 |

Tier4 |

100M,200M,300M,500M,1G,2G,3G,4G |

5 |

Tier5 |

100M,200M,300M,500M,1G,2G,3G,4G,5G |

注釈

帯域確保をお申し込みいただいても、利用環境(セキュリティ機能の利用やSSL復号化機能の利用等)により契約帯域までスループットが出ない場合がございます

1.5. 連携サービス¶

1.5.1. WideAngle¶

注釈

WideAngleと連携するには、FRAのログ転送を活用いたします(FRAのログ転送はFIC接続経由となります)

Flexible InterConnectの基盤上でWideAngle向けのFIC-Connection(XaaS)をご購入いただくことで、WideAngleをご利用いただけます。

FIC-Connection(XaaS)については こちら を参照ください。

WideAngleは、FRAおよびFIC契約には含まれておりません。

WideAngleをご利用いただく際の構成については個別に協議・決定させていただきます

WideAngleの詳細については弊社営業担当にお問い合わせください

WideAngleの概要については こちら を参照ください