7.3. Syslog転送の設定をする¶

FRAポータルにて設定するSyslogサーバーに転送する際の利用手順について説明します。

7.3.1. 注意事項、前提条件¶

設定は必ず0系/1系(東西冗長を利用している場合は各エリアの0系/1系)で同じ設定にしてください。

設定変更後、0系/1系で必ずコミットを実施してください。

ポリシーを追加する場合は、 変更可能なルールの間または直上直下に設定してください。

- ポリシーは設定した上から順に優先して実行します。たとえば、本来許可したい通信の上に拒否ポリシーがある場合、拒否ポリシーが優先されるため許可したい通信が実行されません。ポリシーの設定位置について注意してください。

ポリシーを追加、編集する際は必要な通信先のみ許可するなど最小限のポリシー設定を推奨します。

- ログはCSV形式またはCEF形式で転送します。CEF形式を使用する場合、トラフィックログ、脅威ログ、URLログ、SSL復号ログ、GrobalProtectログ、HIPマッチログに対し、CEF形式のログフォーマットを設定する必要があります。

CEF形式のログフォーマットは2048字以内で設定してください。

7.3.2. 事前に準備いただくもの¶

- SyslogサーバーのIPアドレス

- ログ転送時のポート番号

7.3.4. Syslog転送の設定手順¶

7.3.4.1. Syslogサーバープロファイルを作成する¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

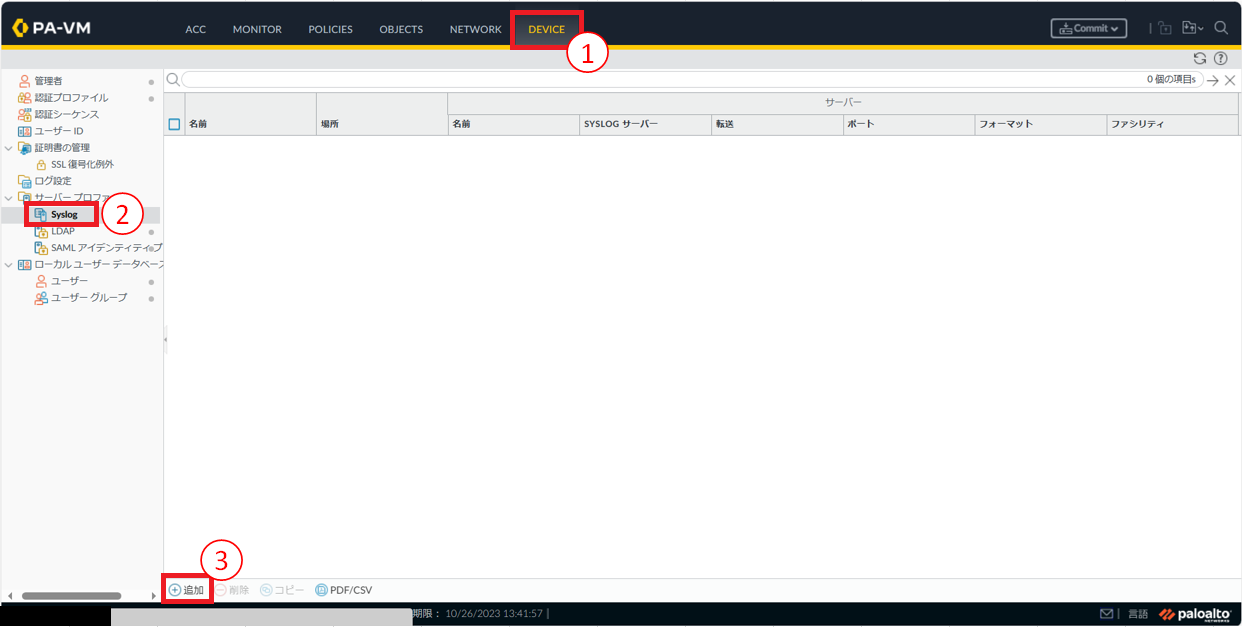

- ①[Device]をクリックします。②サーバープロファイルの[Syslog]をクリックします。③[追加]をクリックします。

図7.3.4.1.1 サーバープロファイルのSyslog画面¶

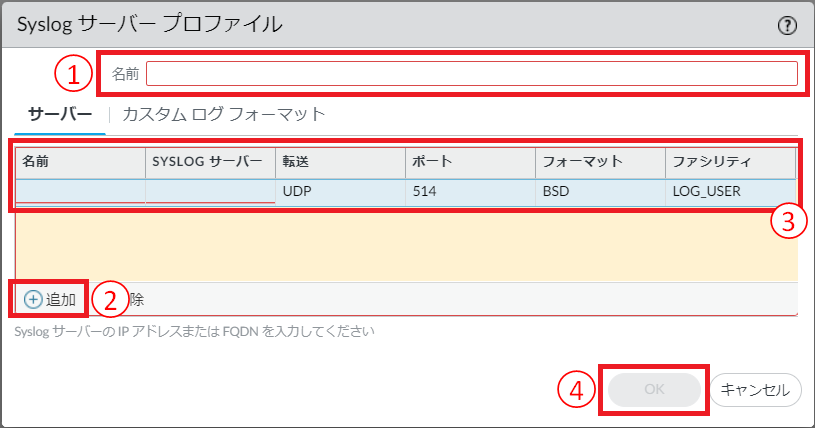

- ①Syslogサーバープロファイルの設定画面が表示されます。名前を入力します。②[追加]をクリックします。③項目を入力します。④CSV形式でログ転送する場合は[OK]ボタンを押下します。CEF形式でログ転送する場合は、手順4~6を実施します。

図7.3.4.1.2 Syslogサーバープロファイルの設定画面¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

Syslogサーバー |

SyslogサーバーのIPアドレスを指定してください。 |

3 |

転送 |

ログの転送方式を指定してください。TCPまたはUDPを指定してください。 |

4 |

ポート |

ログ転送時のポート番号を指定してください。デフォルトは514番です。 |

5 |

フォーマット |

BSD(デフォルト)を指定してください。 |

6 |

ファシリティ |

LOG_USER(デフォルト)を指定してください。 |

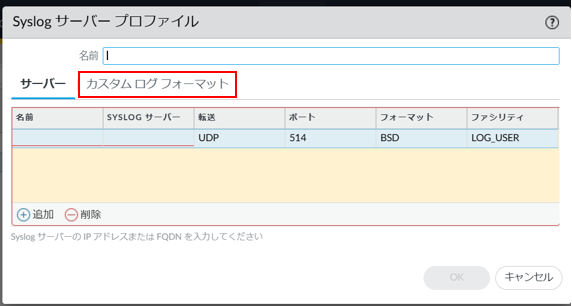

- カスタムログフォーマットをクリックします。

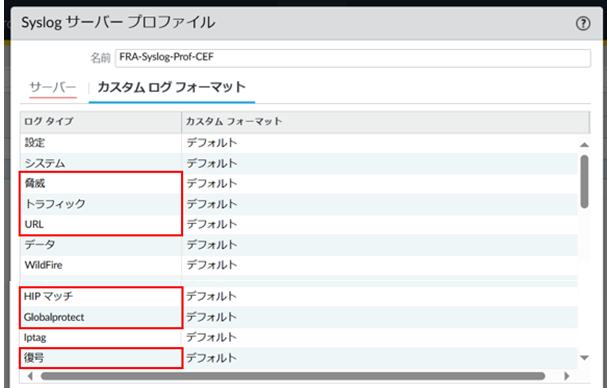

図7.3.4.1.3 カスタムログフォーマット編集の設定画面¶

- ログタイプでCEF形式を使用する対象ログ(脅威/トラフィック/URL/復号/GrobalProtect/HIPマッチ)をクリックします。手順5、手順6の設定をCEF形式で転送したい対象のログタイプで行ってください。

図7.3.4.1.4 ログタイプの設定画面¶

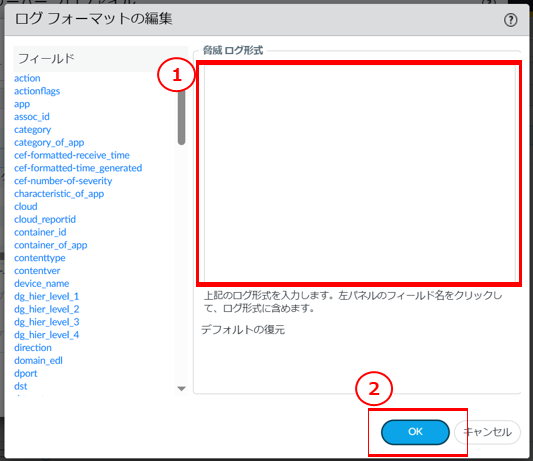

- 選択したログフォーマットの編集画面が表示されます。(画面は脅威ログの設定画面です)①ログ形式を入力します。ログ形式のフォーマットは表7.3.4.1.2を参考にしてください。②[OK]ボタンを押下します。

図7.3.4.1.5 ログフォーマットの設定画面¶

項番 |

ログタイプ |

サンプルログフォーマット |

1 |

脅威ログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$subtype fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 dvchost=$device_name PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanSrcDeviceOS=$src_osfamily PanSrcDeviceOSv=$src_osversion PanSrcHostname=$src_host PanContainerName=$container_id PanPODNamespace=$pod_namespace PanPODName=$pod_name PanEPSerial=$serialnumber PanDomainEDL=$domain_edl PanPartialHash=$partial_hash PanTimeHighRes=$high_res_timestamp PanReasonFilteringAction=$reason PanJustification=$justification

|

2 |

トラフィックログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanLinkChange=$link_change_count PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSrcDeviceVendor=$src_vendor PanContainerName=$container_id PanPODNamespace=$pod_namespace PanPODName=$pod_name PanEPSerial=$serialnumber PanTimeHighRes=$high_res_timestamp

|

3 |

URLログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno requestContext=$contenttype cat=$threatid fileId=$pcap_id requestMethod=$http_method requestClientApplication=$user_agent PanOSXForwarderfor=$xff PanOSReferer=$referer PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanXFFIP=$xff_ip PanDstDeviceVendor=$dst_vendor PanContainerName=$container_id PanPODNamespace=$pod_namespace PanPODName=$pod_name PanGPHostID=$hostid PanEPSerial=$serialnumber PanDomainEDL=$domain_edl PanPartialHash=$partial_hash PanTimeHighRes=$high_res_timestamp PanReasonFilteringAction=$reason PanJustification=$justification

|

4 |

復号ログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSConfigVersion=$config_ver PanOSLogTimeStamp=$time_generated src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset PanOSTimeReceivedManagementPlane=$time_received cn1Label=SessionID cn1=$sessionid PanOSCountOfRepeats=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport =$flags proto=$proto act=$actionflags PanOSTunnel=$tunnel =$ =$ PanOSSourceUUID=$src_uuid PanOSDestinationUUID=$dst_uuid PanOSRuleUUID=$rule_uuid PanOSClientToFirewall=$hs_stage_c2f PanOSFirewallToServer=$hs_stage_f2s PanOSTLSVersion=$tls_version PanOSTLSKeyExchange=$tls_keyxchg PanOSTLSEncryptionAlgorithm=$tls_enc PanOSTLSAuth=$tls_auth PanOSPolicyName=$policy_name PanOSEllipticCurve=$ec_curve PanOSErrorIndex=$err_index PanOSRootStatus=$root_status PanOSChainStatus=$chain_status PanOSProxyType=$proxy_type PanOSCertificateSerial=$cert_serial PanOSFingerprint=$fingerprint PanOSTimeNotBefore=$notbefore PanOSTimeNotAfter=$notafter PanOSCertificateVersion=$cert_ver PanOSCertificateSize=$cert_size PanOSCommonNameLength=$cn_len PanOSIssuerNameLength=$issuer_len PanOSRootCNLength=$rootcn_len PanOSSNILength=$sni_len PanOSCertificateFlags=$cert_flags PanOSCommonName=$cn PanOSIssuerCommonName=$issuer_cn PanOSRootCommonName=$root_cn PanOSServerNameIndication=$sni_len PanOSErrorMessage=$error PanOSContainerID=$container_id PanOSContainerNameSpace=$pod_namespace PanOSContainerName=$pod_name PanOSTimeGeneratedHighResolution=$high_res_timestamp PanOSLogTypeSeqNo=$seqno PanOSActionFlags=$actionflag

|

5 |

HIPマッチログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$matchtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial suser=$srcuser shost=$machinename src=$src cnt=$repeatcnt externalId=$seqno cat=$matchname start=$cef-formatted-time_generated cs2Label=Operating System cs2=$os PanOSActionFlags=$actionflags PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 dvchost=$device_name cn2Label=Virtual System ID cn2=$vsys_id PanOSHostID=$hostid PanOSEndpointSerialNumber=$serialnumber PanOSEndpointMac=$mac PanOSTimeGeneratedHighResolution=$high_res_timestamp

|

6 |

GlobalProtectログ |

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPrivateIPv4=$private_ip PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags PanOSTimeGeneratedHighResolution=$high_res_timestamp PanOSGatewaySelectionType=$selection_type PanOSSSLResponseTime=$response_time PanOSGatewayPriority=$priority PanOSAttemptedGateways=$attempted_gateways PanOSGateway=$gateway

|

7.3.4.2. ログ転送プロファイルを作成する(Traffic/Threat/url/decryption)¶

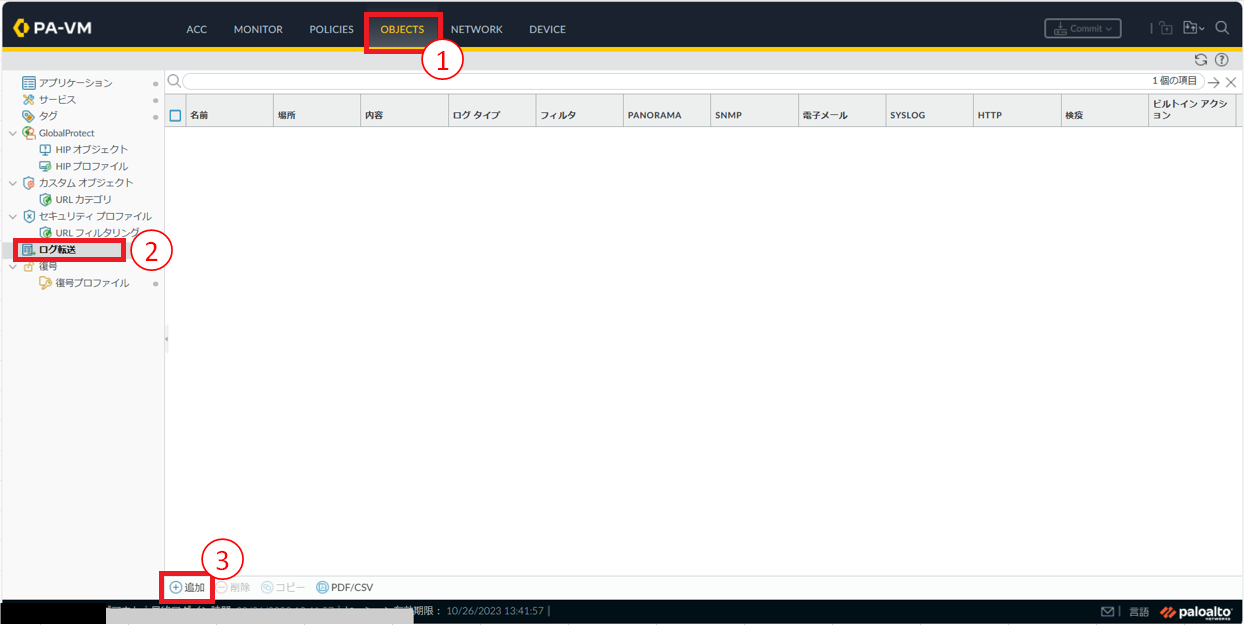

- ①[Objects]をクリックします。②[ログ転送]をクリックします。③[追加]をクリックします。

図7.3.4.2.1 ログ転送画面¶

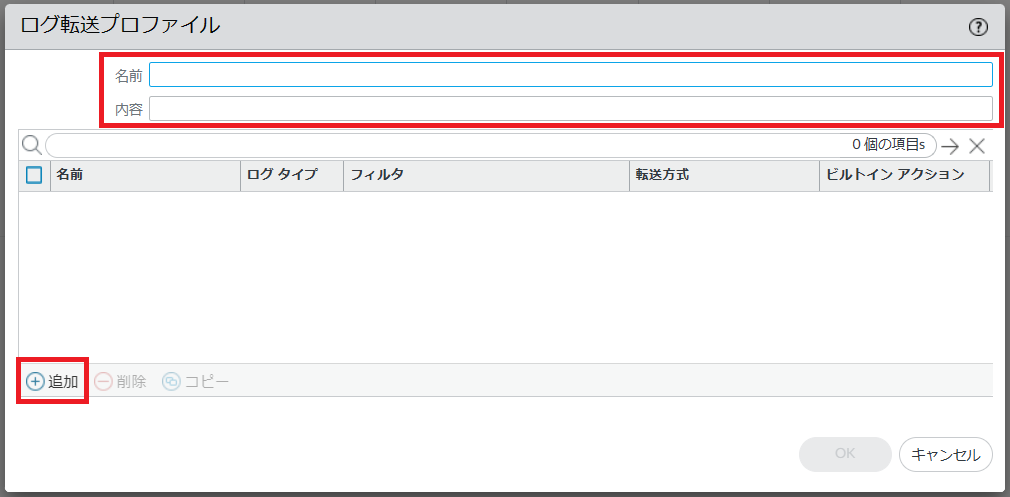

項目を入力し、[追加]をクリックします。

図7.3.4.2.2 ログ転送プロファイル¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

内容 |

任意の内容を入力してください。省略可能です。 |

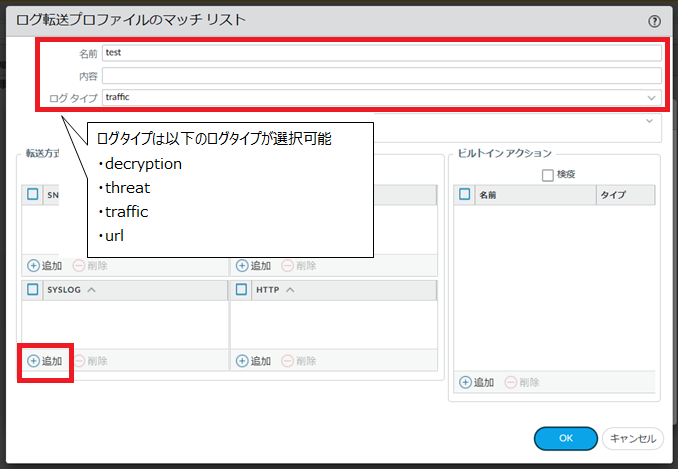

ログ転送プロファイルのマッチリストで項目を入力し、[追加]をクリックします。

図7.3.4.2.3 ログ転送プロファイルのマッチリスト¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

内容 |

ログ転送プロファイルのマッチリストの説明を記載してください。省略可能です。 |

3 |

ログタイプ |

以下のいずれかを選択しSyslogサーバーに転送するログを指定します。

Traffic:トラフィックログを転送します

Threat:脅威ログを転送します

url:URLフィルタリングログを転送します

decryption:復号ログを転送します

|

4 |

転送方式(syslog) |

[追加]をクリックし「7.3.4.1 Syslogサーバープロファイルを作成する」で作成したsyslogサーバープロファイル選択してください。 |

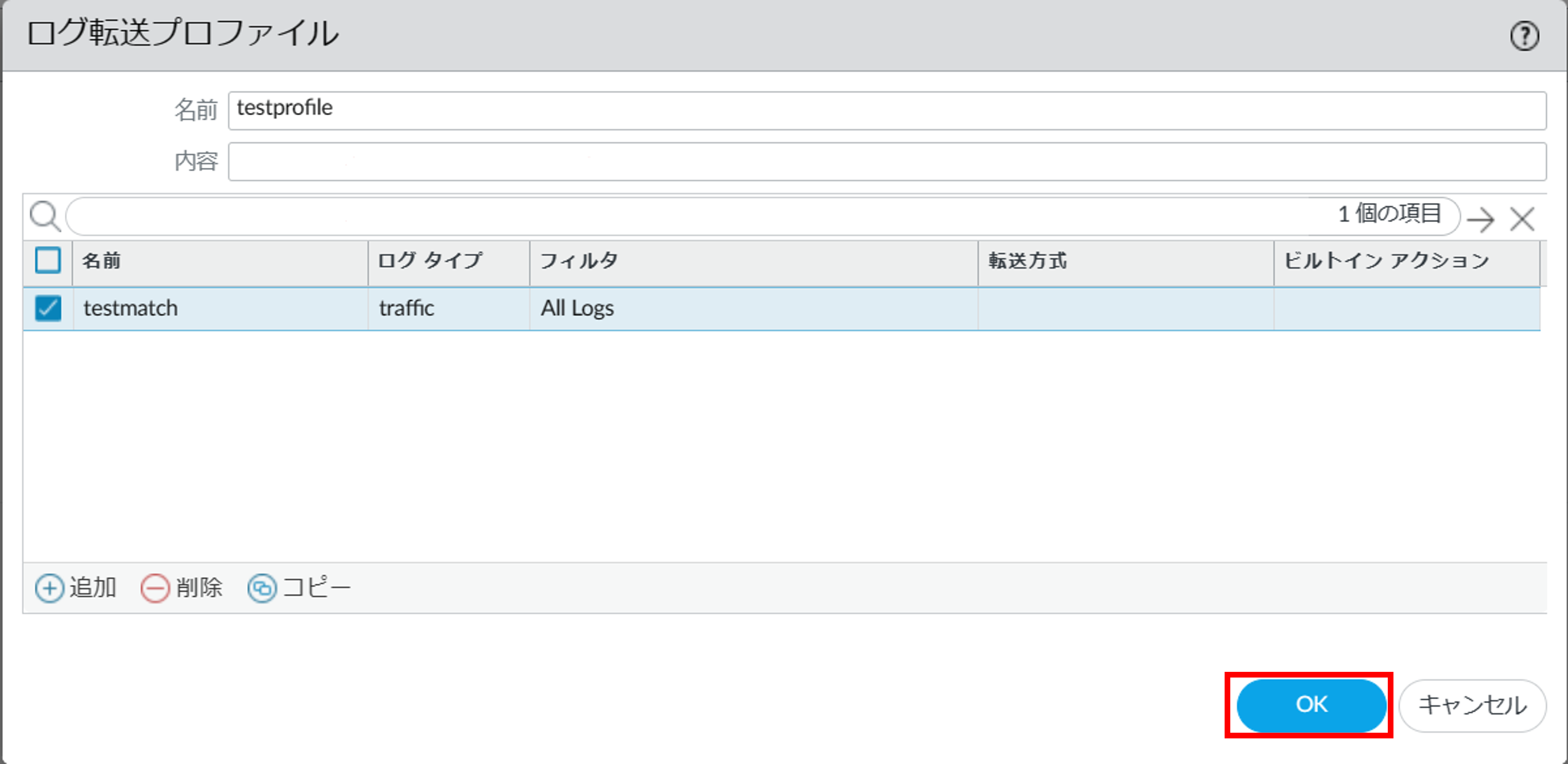

ログ転送プロファイルの画面に戻ります。[OK]ボタンを押下します。

図7.3.4.2.4 ログ転送プロファイルの追加¶

7.3.4.3. ログ転送の設定をする(HIPマッチ/Global Protect)¶

HIPマッチ・Global Protectのログ転送の設定手順は 「8.7.10. HIPマッチ・Global Protectのログ転送の設定をする」 を参照してください。

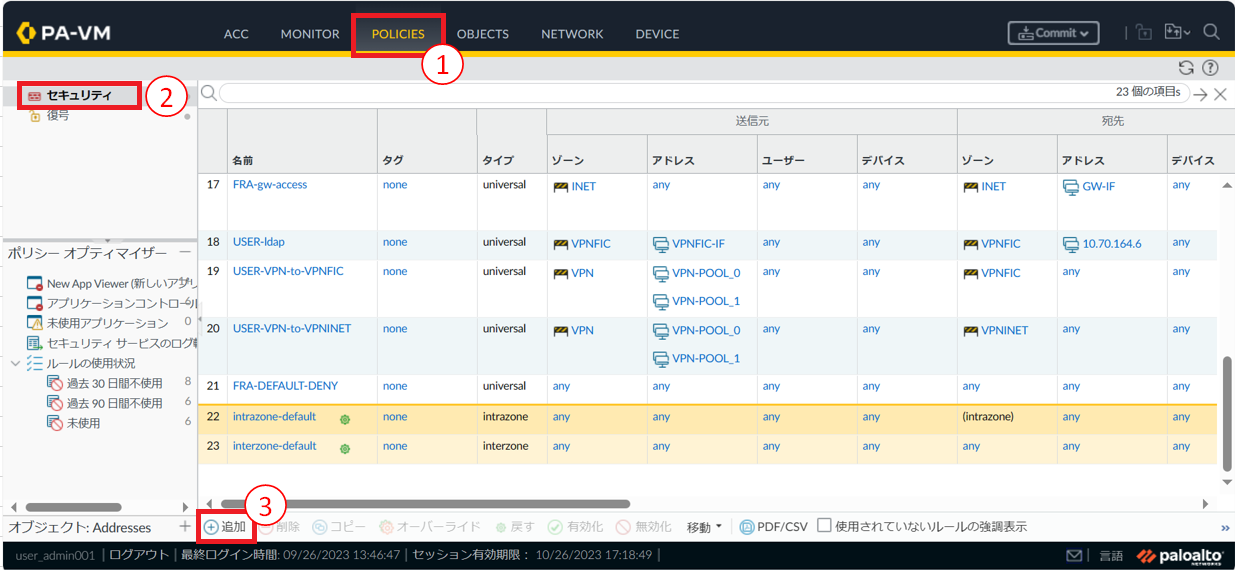

7.3.4.4. セキュリティポリシーを作成する¶

- ①[Policies]をクリックします。②[セキュリティ]をクリックします。③[追加]をクリックします。クリックすると新規ポリシー画面が表示されます。

図7.3.4.4.1 Policiesタブ¶

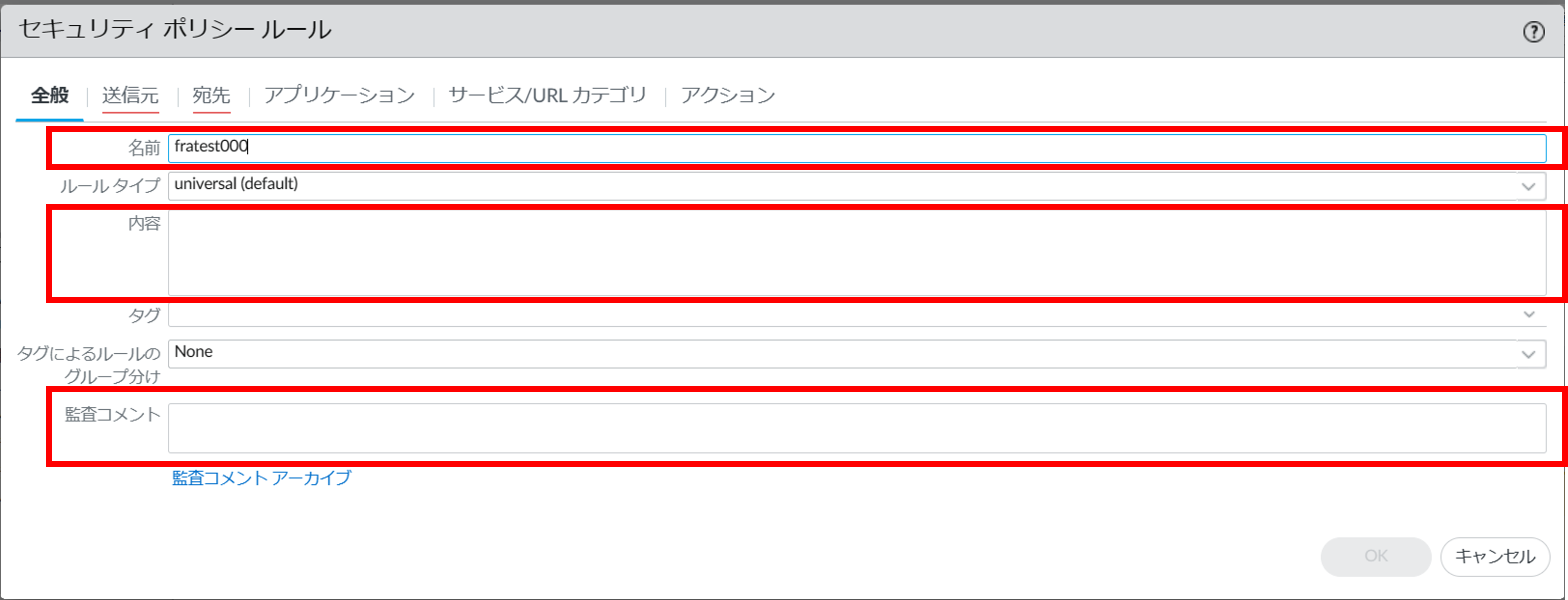

[全般]の項目を入力します。

図7.3.4.4.2 セキュリティポリシールール(全般)¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力してください。 |

2 |

内容 |

作成したポリシーの説明を入力してください。省略可能です。 |

3 |

監査コメント |

ポリシーの設定変更時に変更内容の履歴を残したい場合に入力してください。省略可能です。 |

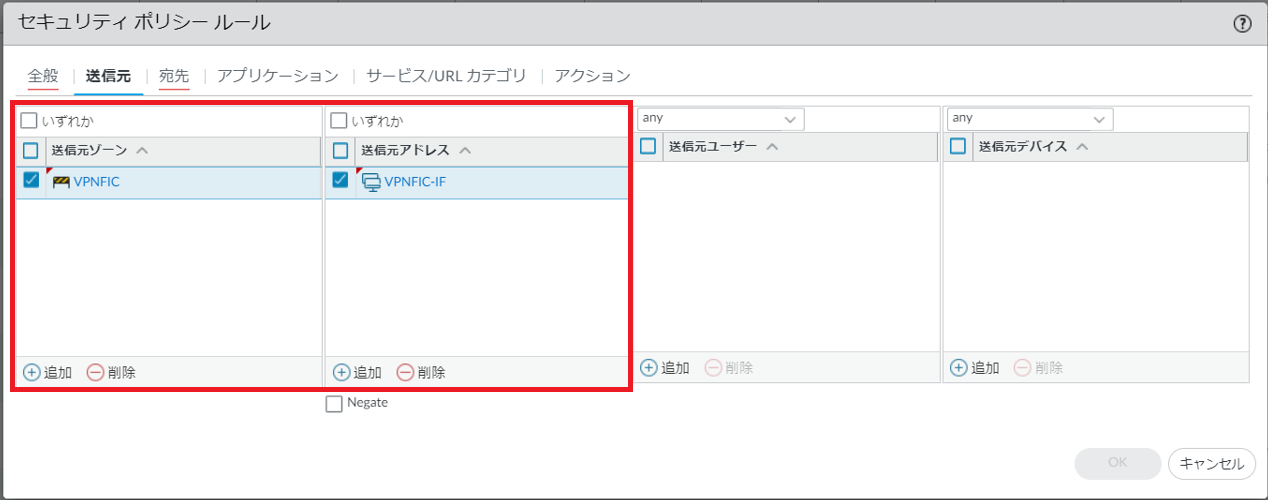

[送信元]の項目を入力します。

図7.3.4.4.3 セキュリティポリシールール(送信元)¶

項番 |

項目 |

説明 |

1 |

送信元ゾーン |

VPNFICを指定してください。 |

2 |

送信元アドレス |

VPNFIC-IFを指定してください。 |

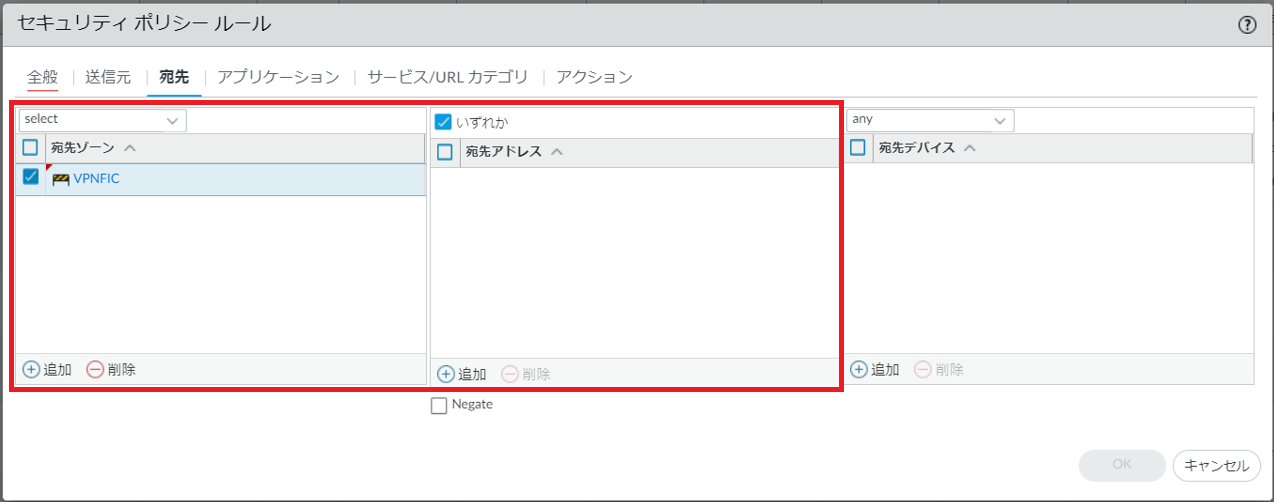

[宛先]の項目を入力します。

図7.3.4.4.4 セキュリティポリシールール(宛先)¶

項番 |

項目 |

説明 |

1 |

宛先ゾーン |

VPNFICを指定してください。 |

2 |

宛先アドレス |

SyslogサーバーのIPアドレスを指定してください。 |

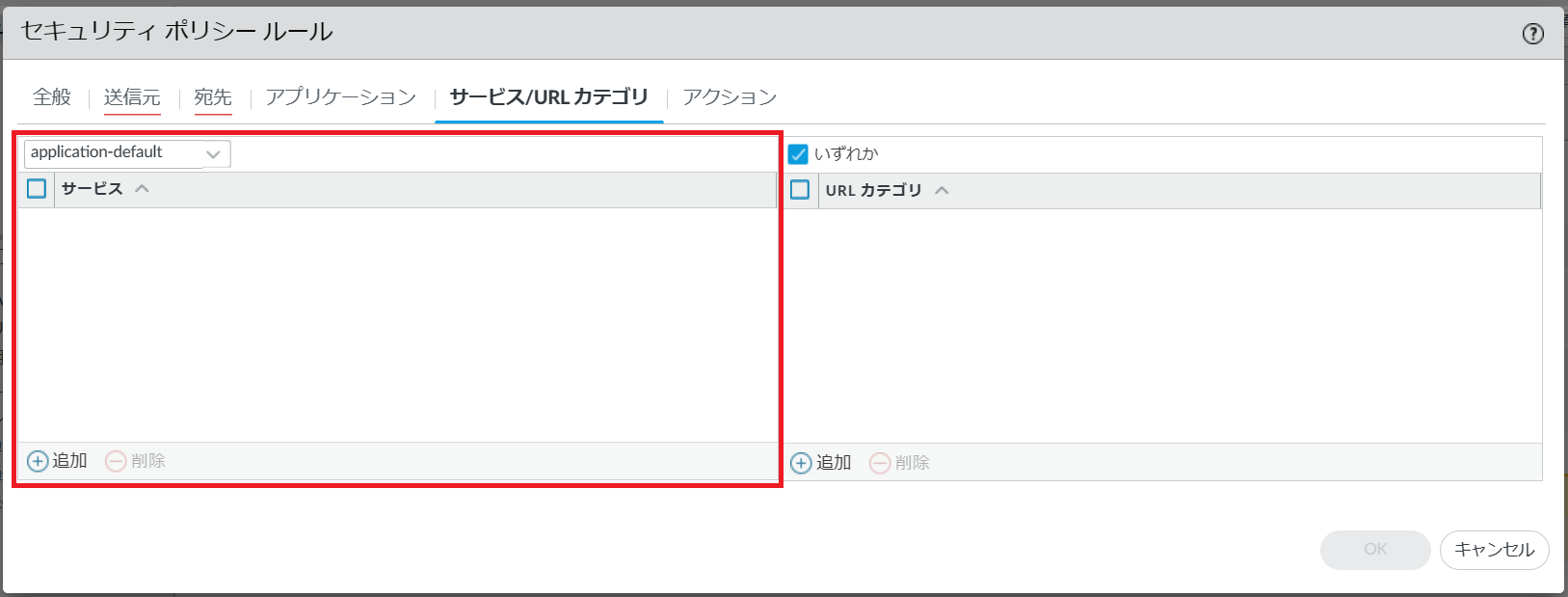

[サービス/URLカテゴリ]の項目を入力します。

図7.3.4.4.5 セキュリティポリシールール(サービス/URLカテゴリ)¶

項番 |

項目 |

説明 |

1 |

サービス |

ログ転送先のプロトコルとポートをサービスに追加して指定してください。

サービスの追加方法は こちら を参照ください。

|

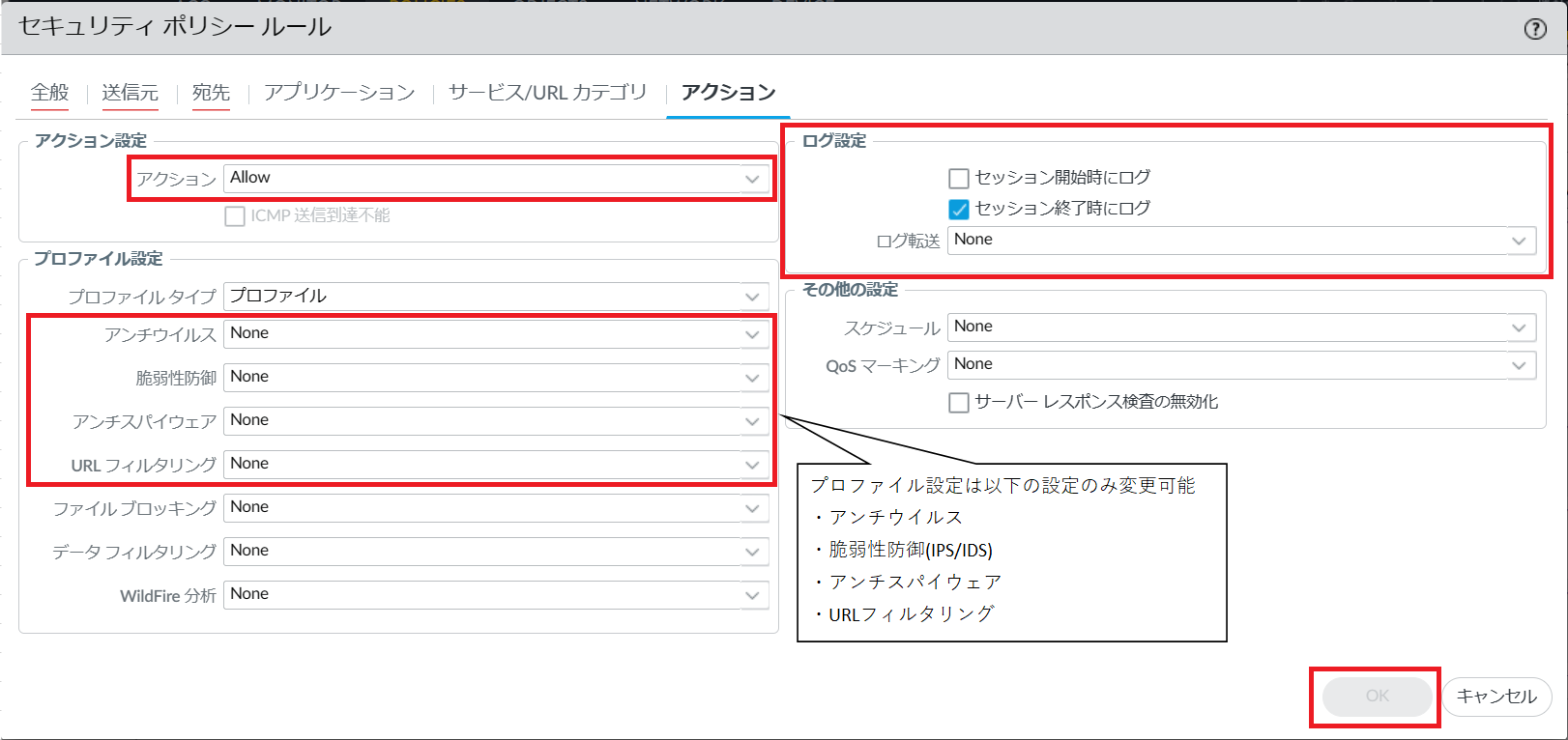

[アクション]の項目を入力し[OK]ボタンを押下します。

図7.3.4.4.6 セキュリティポリシールール(アクション)¶

項番 |

項目 |

説明 |

1 |

アクション設定 |

allowを選択してください。通信を拒否する場合はdenyを選択してください。 |

2 |

ログ設定 |

ログ転送から「7.3.4.2 ログ転送プロファイルを作成する」で作成したログ転送プロファイルを選択してください。通信開始時のログを記録したい場合はセッション開始時にログにチェックをしてください。通信終了時のログを記録したい場合はセッション終了時にログにチェックをしてください。通信の開始/終了を記録したい場合は両方にチェックをしてください。 |

3 |

プロファイル設定 |

Noneを選択してください。 |

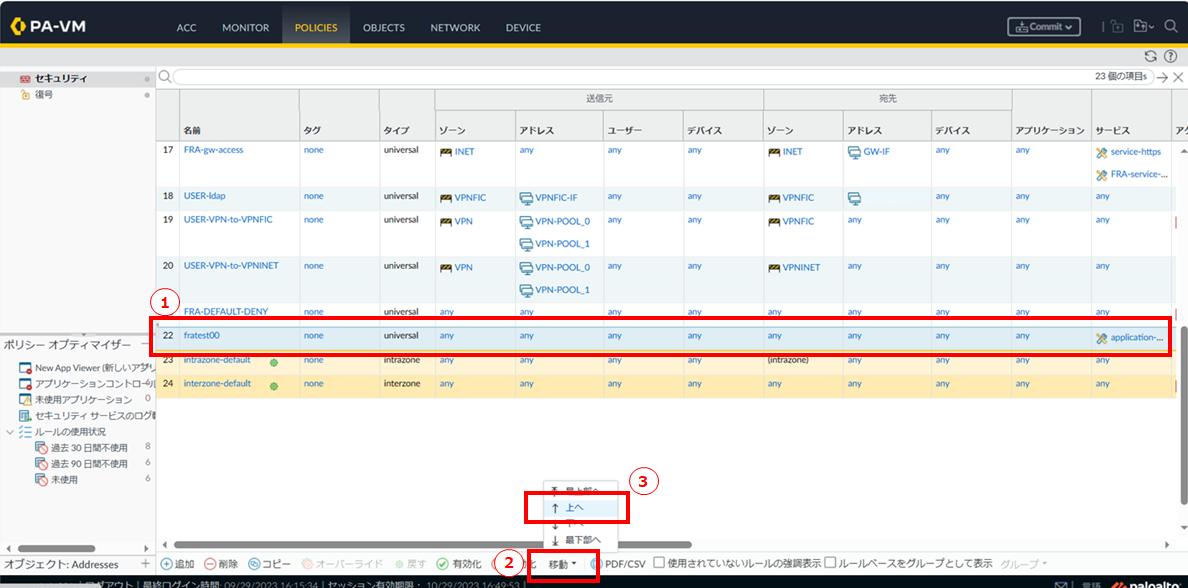

- ①追加したポリシーを選択します。②[移動]をクリックします。③[上へ]をクリックし変更可能なルールの間または直上直下に移動します。

図7.3.4.4.7 追加ポリシー選択¶

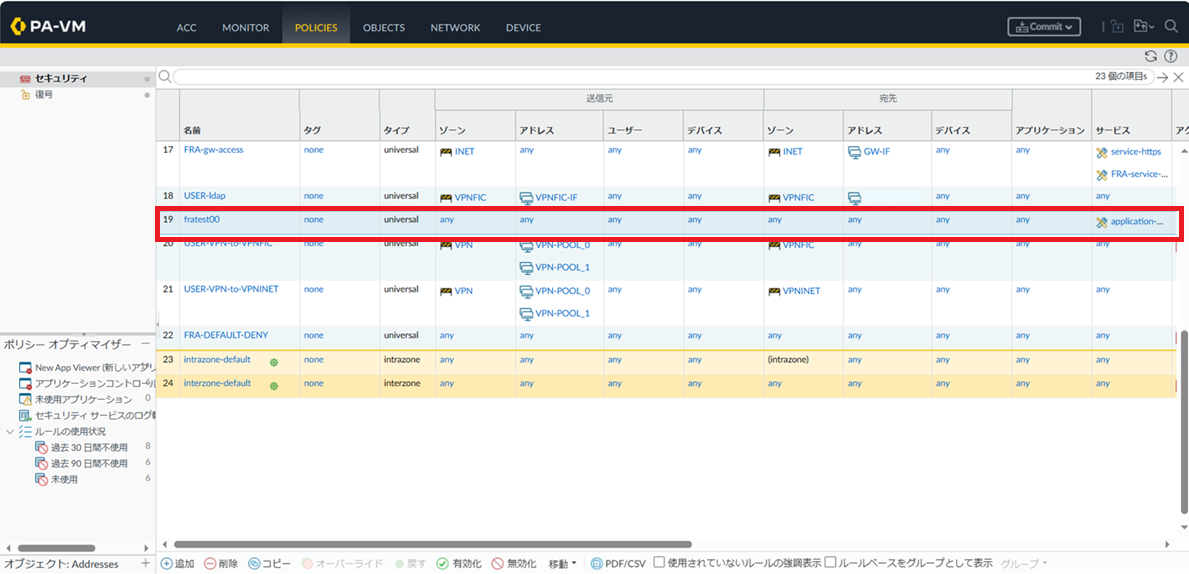

以下のように変更可能なルールの直上に移動しポリシーの移動が完了となります。

図7.3.4.4.8 ルール移動完了後の画面¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

転送先のSyslogサーバーでログを受信していることを確認してください。