8.7. Device¶

8.7.1. 注意事項、前提条件¶

各変更手順にて注意事項・前提条件をご確認ください。

設定変更後、0系/1系で必ずコミットを実施してください。

設定変更後、FRAクライアントソフトを再接続すると設定が反映されます。

8.7.2. 事前に準備いただくもの¶

8.7.4. FRAポータルアカウントのパスワードを変更する¶

8.7.5. SAML認証プロファイルを作成する¶

8.7.5.1. 注意事項、前提条件¶

- SAML認証連携用サーバープロファイルはFsecコンソールから作成していただく必要があります。作成手順については 「5.3. SAML認証連携の設定をする」 を参照してください。

SAML連携認証プロファイルを利用してID Federationと連携する場合は 「5.3. SAML認証連携の設定をする」 を参照してください。

SAML認証連携プロファイルを利用してdocomo business RINK IDaaSと連携する場合は 基本構築ガイド「docomo business RINK IDaaS との認証連携」 を参照してください。

SAML認証連携時、連携先サービスがMicrosoft Entra ID(旧AzureAD)の場合SAML連携時に使うユーザ属性のソースを「変換」にして認証をすることはできません。

ユーザ属性のソースは「属性」を指定して任意の値を設定してください。

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

8.7.5.2. 事前に準備いただくもの¶

なし

8.7.5.3. SAML認証プロファイルの設定手順(0系/1系)¶

ポータル用のSAML認証プロファイルの設定手順については 「5.3.4.5. ポータル用SAML認証プロファイルの作成手順(0系/1系)」 をご参照ください。

ゲートウェイ用のSAML認証プロファイルの設定手順については 「5.3.4.6. ゲートウェイ用SAML認証プロファイルの作成手順(0系/1系)」 をご参照ください。

8.7.6. LDAP認証プロファイルを作成する¶

8.7.6.1. 注意事項、前提条件¶

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

8.7.6.2. 事前に準備いただくもの¶

なし

8.7.7. ユーザーIDを設定する¶

8.7.7.1. 注意事項、前提条件¶

なし

8.7.7.2. 事前に準備いただくもの¶

なし

8.7.7.3. ユーザーIDの設定手順¶

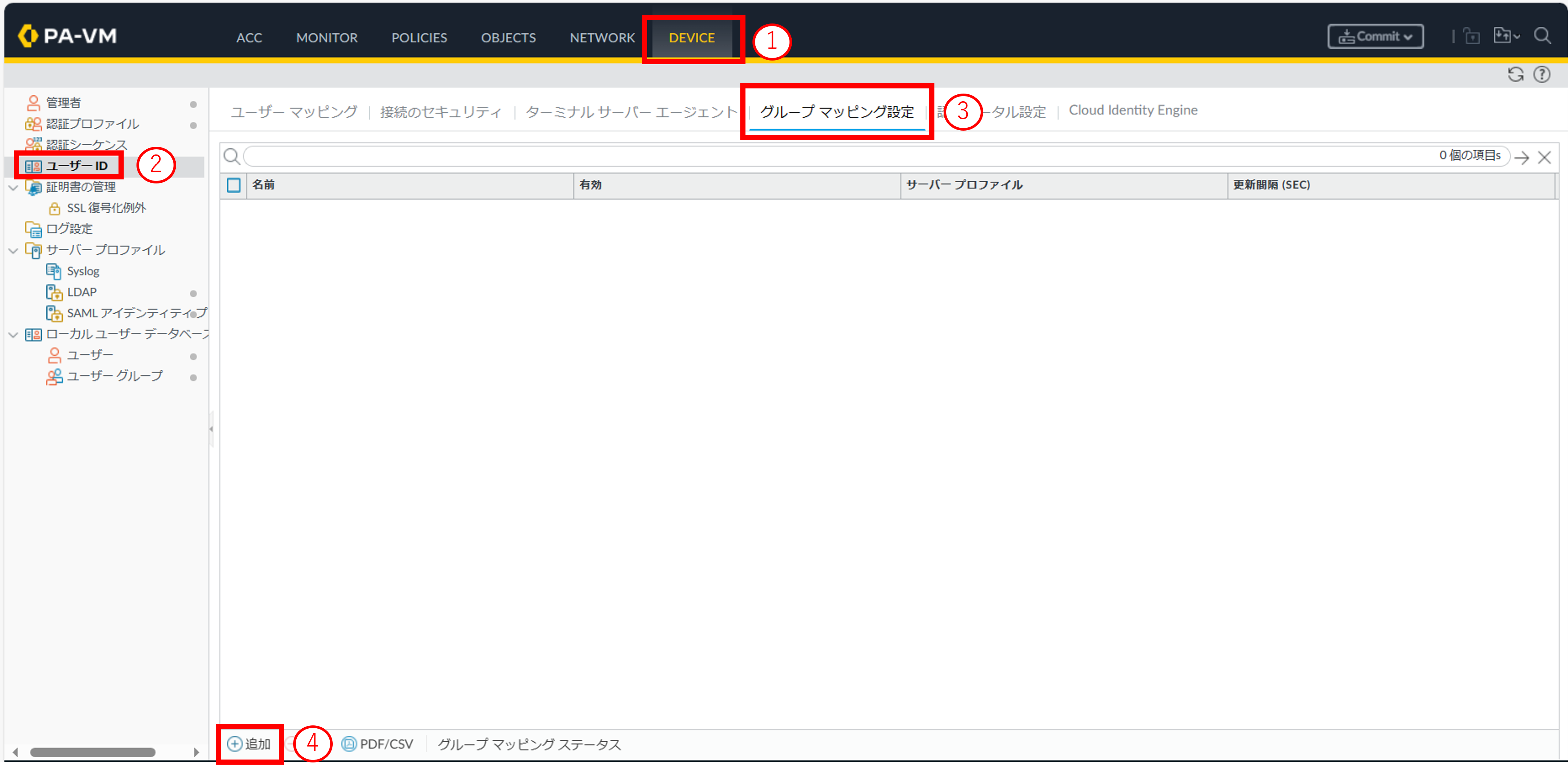

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

- ①[Device]をクリックします。②[ユーザーID]をクリックします。③[グループマッピング設定]をクリックします。④[追加]をクリックします。

図8.7.7.3.1. ユーザーID画面¶

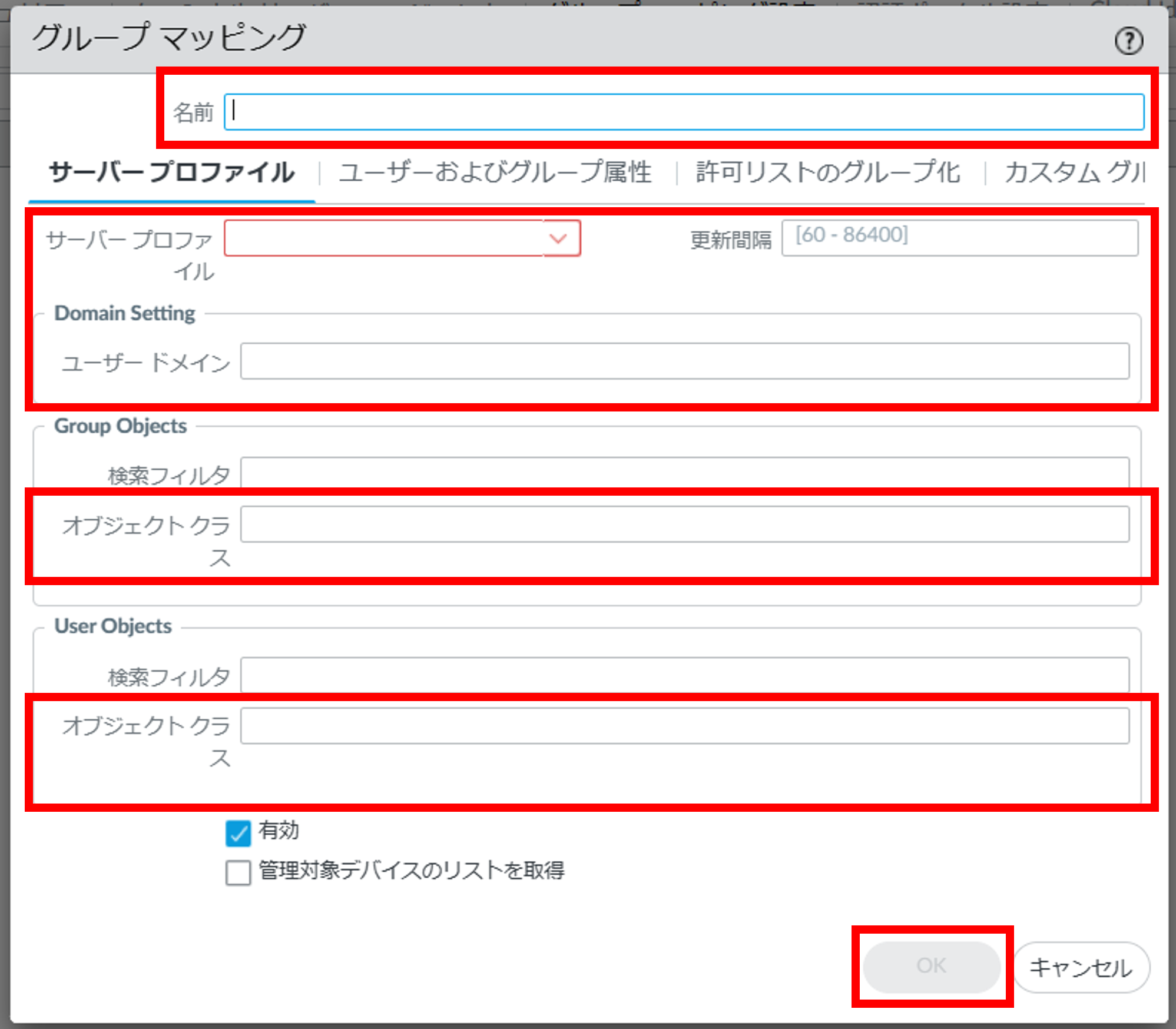

項目を入力し[OK]ボタンを押下します。

図8.7.7.3.2. グループマッピング¶

項番 |

項目 |

説明 |

1 |

名前 |

グループマッピング情報の識別に使用する任意の名前を入力してください。 |

2 |

サーバープロファイル |

ドロップダウンリストから作成済みのLDAPサーバープロファイルを選択してください。 |

3 |

更新間隔(秒) |

任意の更新間隔を入力してください。デフォルトは3600秒です。

ファイアウォールポリシーが使用するグループの更新情報を取得するため、ファイアウォールがLDAPディレクトリサーバーと接続を行う間隔を秒数で入力してください。

|

4 |

ユーザードメイン |

認証プロファイルで設定したユーザードメインを入力してください。 |

5 |

グループオブジェクト |

全てのグループが対象の場合は空白にしてください。 |

5 |

ユーザーオブジェクト |

全てのユーザーが対象の場合は空白にしてください。 |

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.8. 認証シーケンスを作成する¶

8.7.8.1. 注意事項、前提条件¶

認証シーケンスを複数設定した場合、一番上に設定されたものから順番に評価されます。

LDAP連携でマルチドメインに対応したい場合は認証シーケンスを複数作成する必要があります。

認証プロファイルは最大10個まで作成可能です。

- 認証シーケンスはLDAP認証とBasic(ローカルDB)認証の組み合わせ設定が可能です。LDAP認証とBasic(ローカルDB)認証を組み合わせる場合、Basic(ローカルDB)認証プロファイルをプロファイル一覧の一番下に設定していただく必要があります。設定後、Basic(ローカルDB)認証プロファイルを選択し[下へ]をクリックして認証プロファイル一覧の一番下に設定してください。

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

8.7.8.2. 事前に準備いただくもの¶

なし

8.7.8.3. 認証シーケンスの設定手順¶

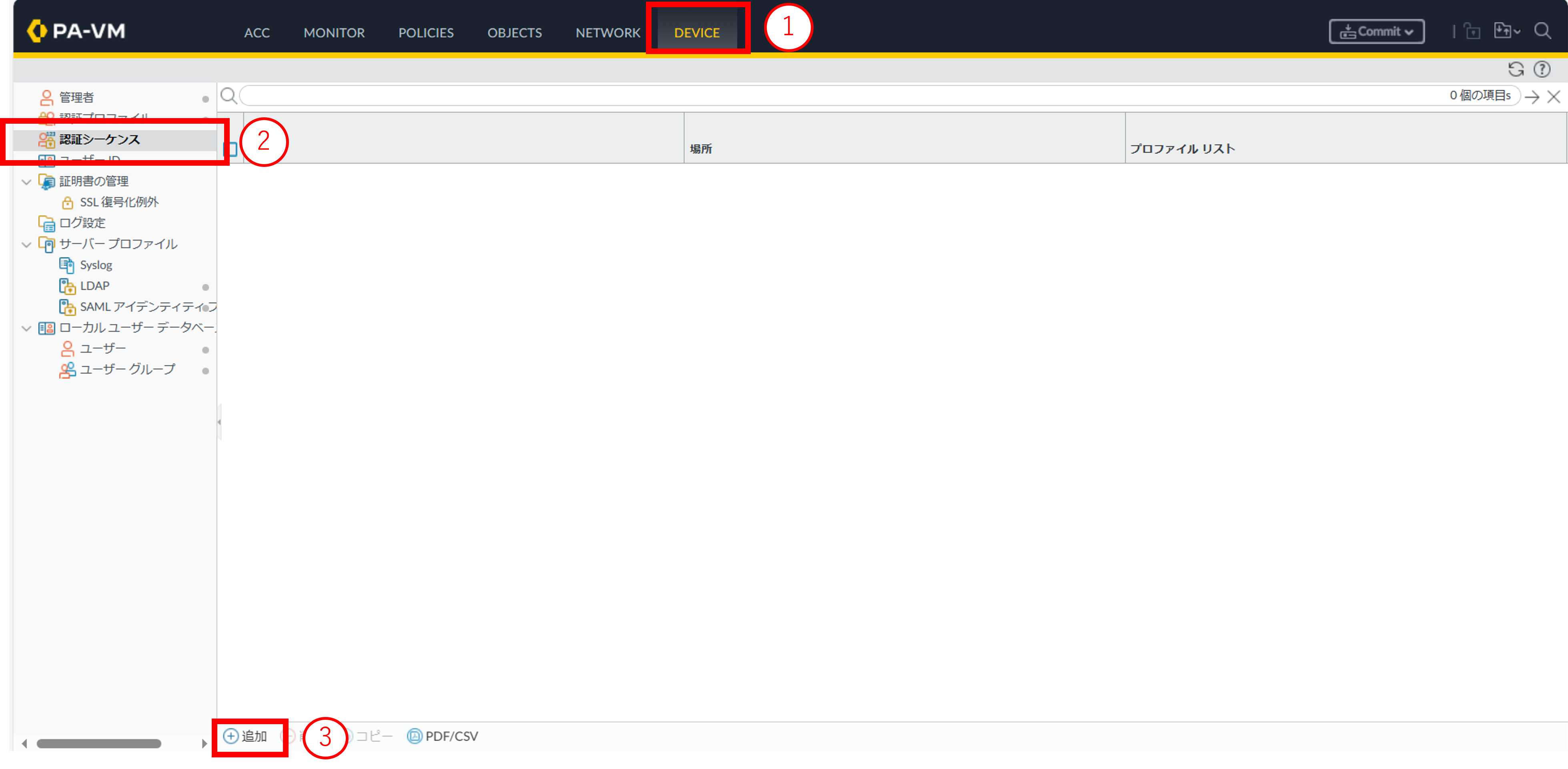

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

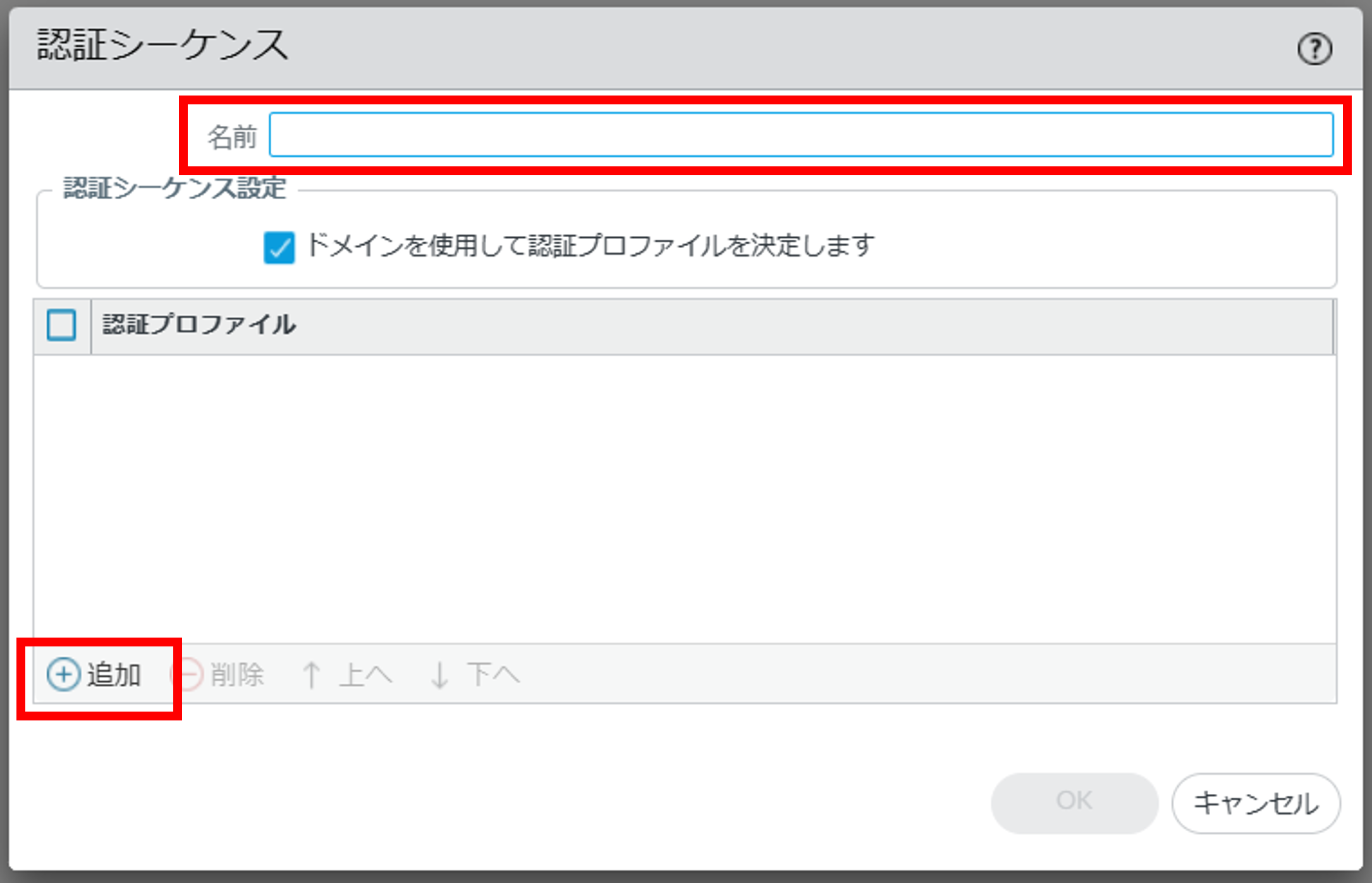

- ①[Device]をクリックします。②[認証シーケンス]をクリックします。③[追加]をクリックします。

図8.7.8.3.1. 認証シーケンス画面¶

名前に任意の名前を入力し、[追加]をクリックします。

図8.7.8.3.2. 認証シーケンス追加¶

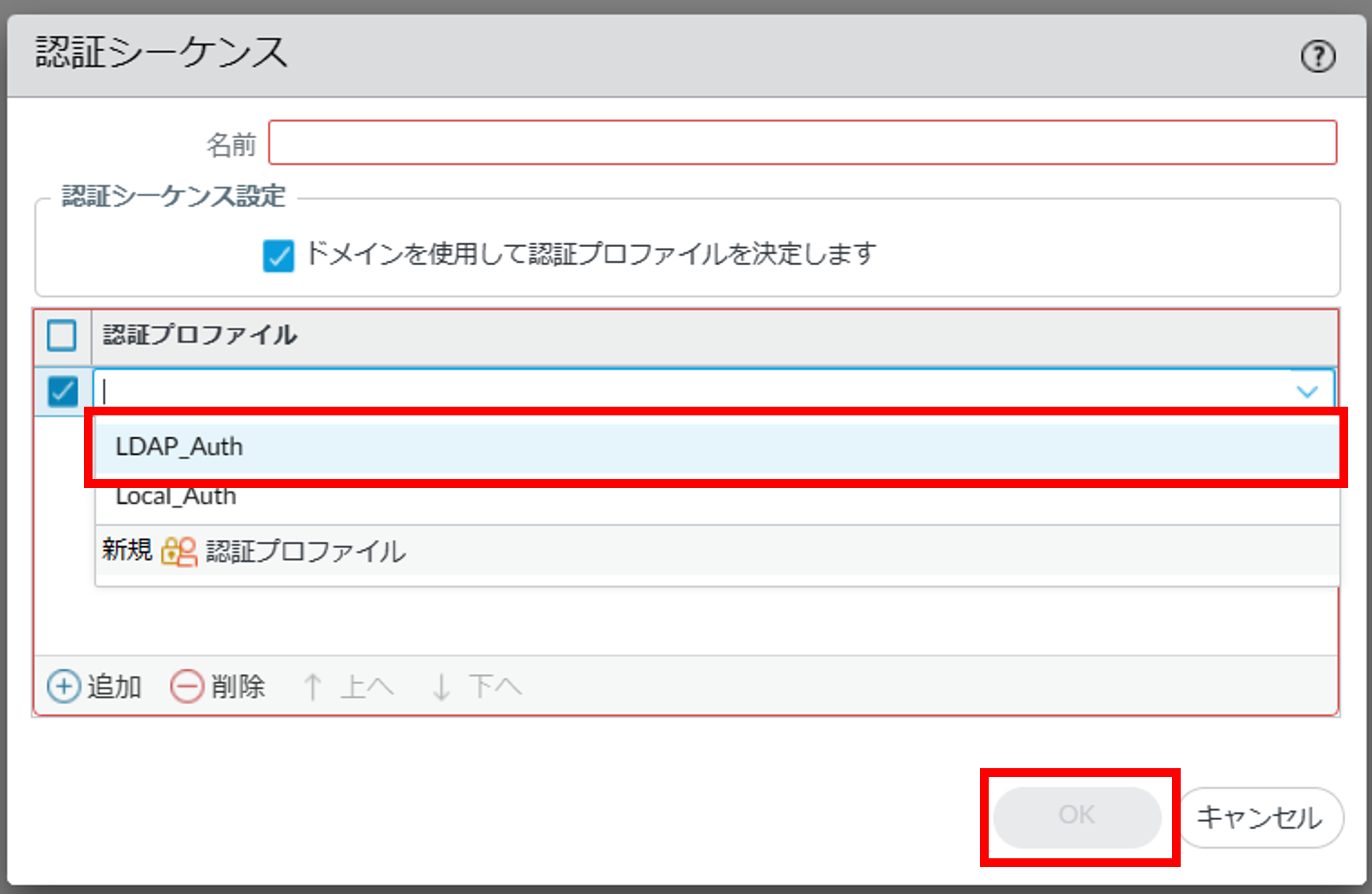

対象の認証プロファイルを選択した後、[OK]ボタンを押下します。

図8.7.8.3.3. 認証シーケンス追加(認証プロファイル選択)¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.9. SSL復号例外を設定する¶

8.7.9.1. 注意事項、前提条件¶

- 例外対象の設定はワイルドカード(*)を使用する事も可能です。ワイルドカードは文字の冒頭または区切り文字の間に入力可能です。

例外対象に設定可能な登録上限数は事前定義済みの設定も含めて1024個までです。

8.7.9.2. 事前に準備いただくもの¶

なし

8.7.9.3. SSL復号例外の設定手順¶

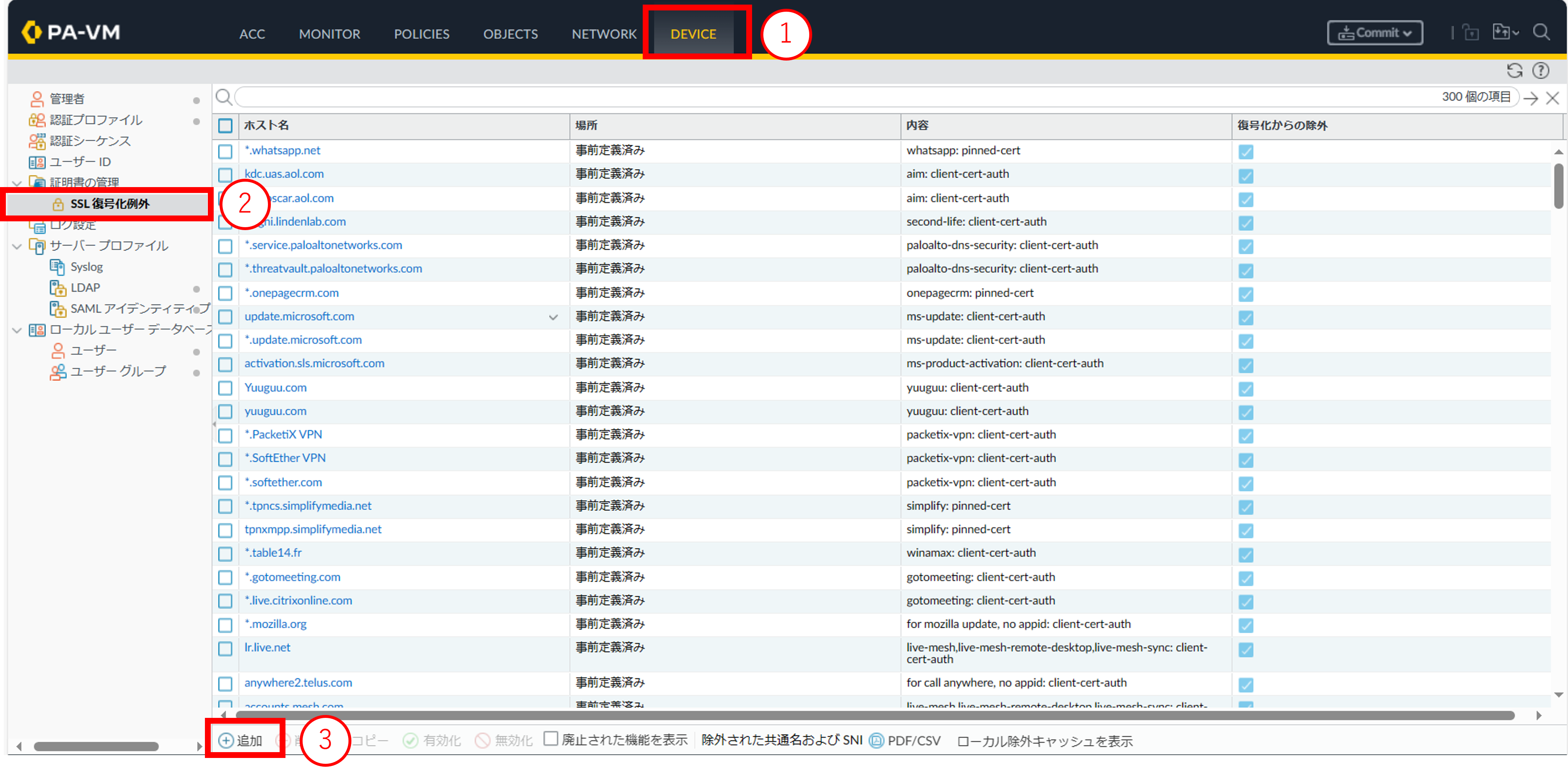

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

- ①[Device]をクリックします。②[SSL復号化例外]をクリックします。③[追加]をクリックします。

図8.7.9.3.1. SSL復号例外画面¶

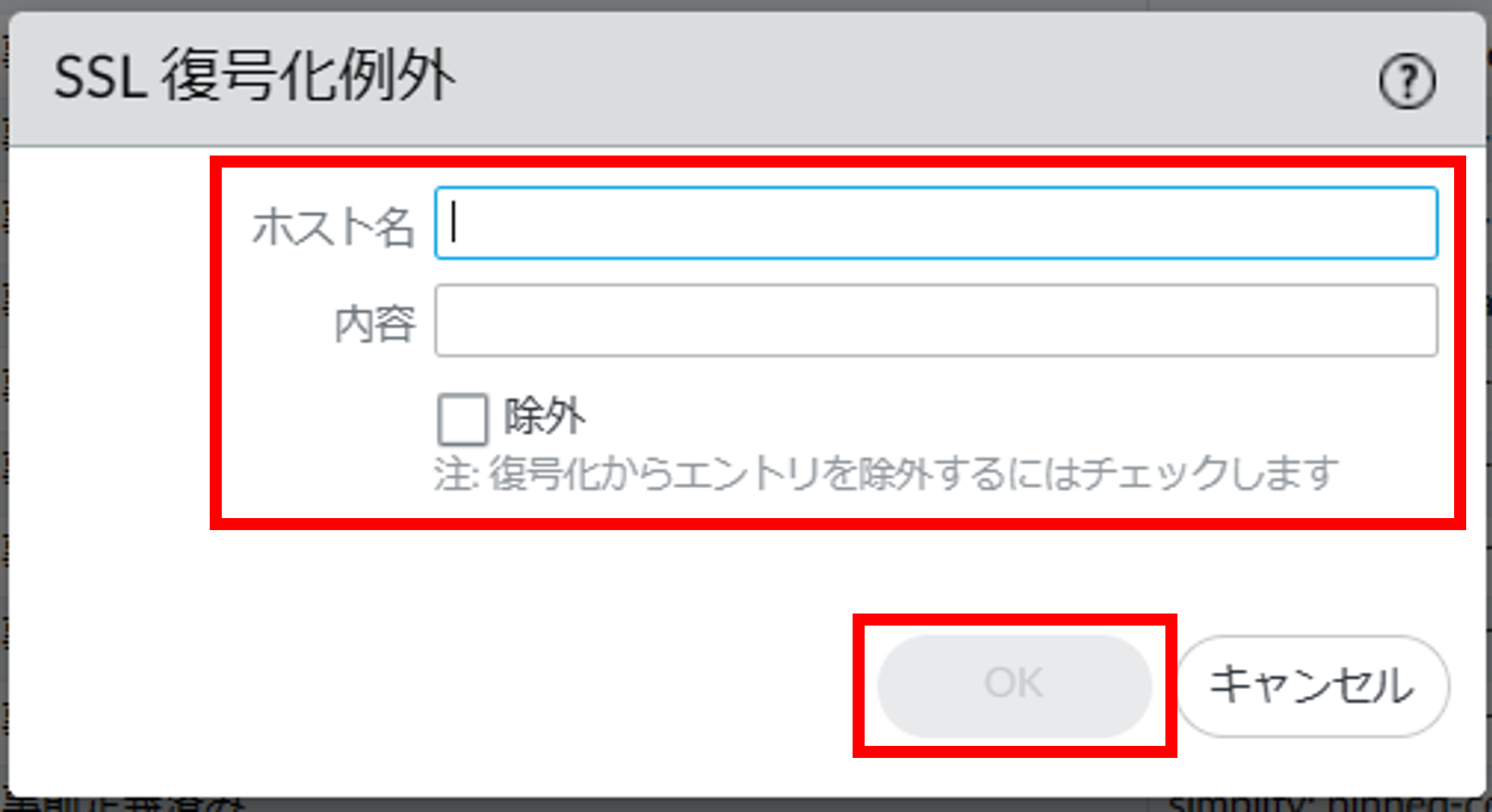

例外対象にしたいホスト情報を入力し、[OK]ボタンを押下します。

図8.7.9.3.2. SSL復号例外追加¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.10. HIPマッチ・Global Protectのログ転送の設定をする¶

8.7.10.1. 注意事項、前提条件¶

なし

8.7.10.2. 事前に準備いただくもの¶

なし

8.7.10.3. HIPマッチ・Global Protectのログ転送設定手順¶

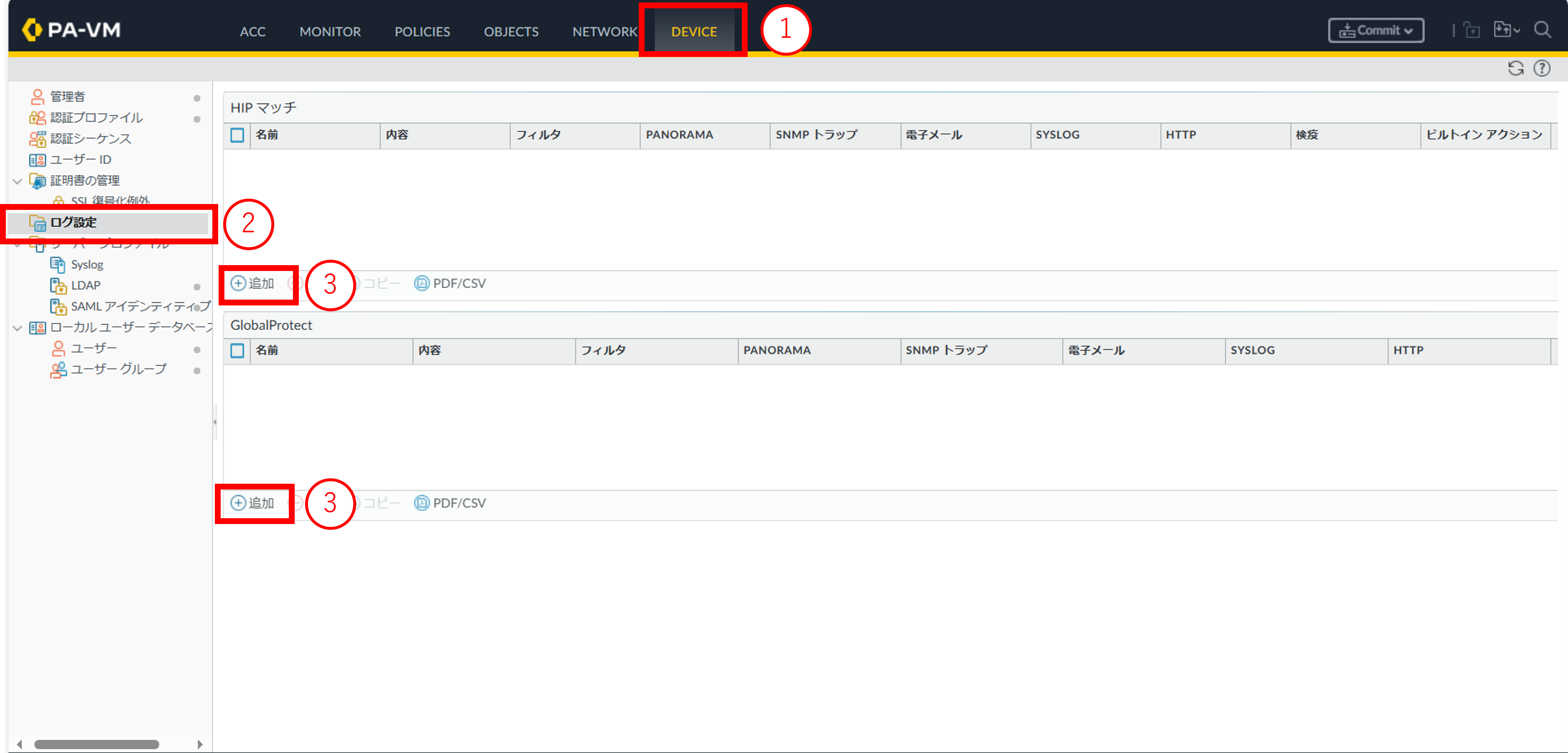

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

- ①[Device]をクリックします。②[ログ設定]をクリックします。③HIPマッチまたはGlobal Protect の[追加]をクリックします。

図8.7.10.3.1. ログ設定画面¶

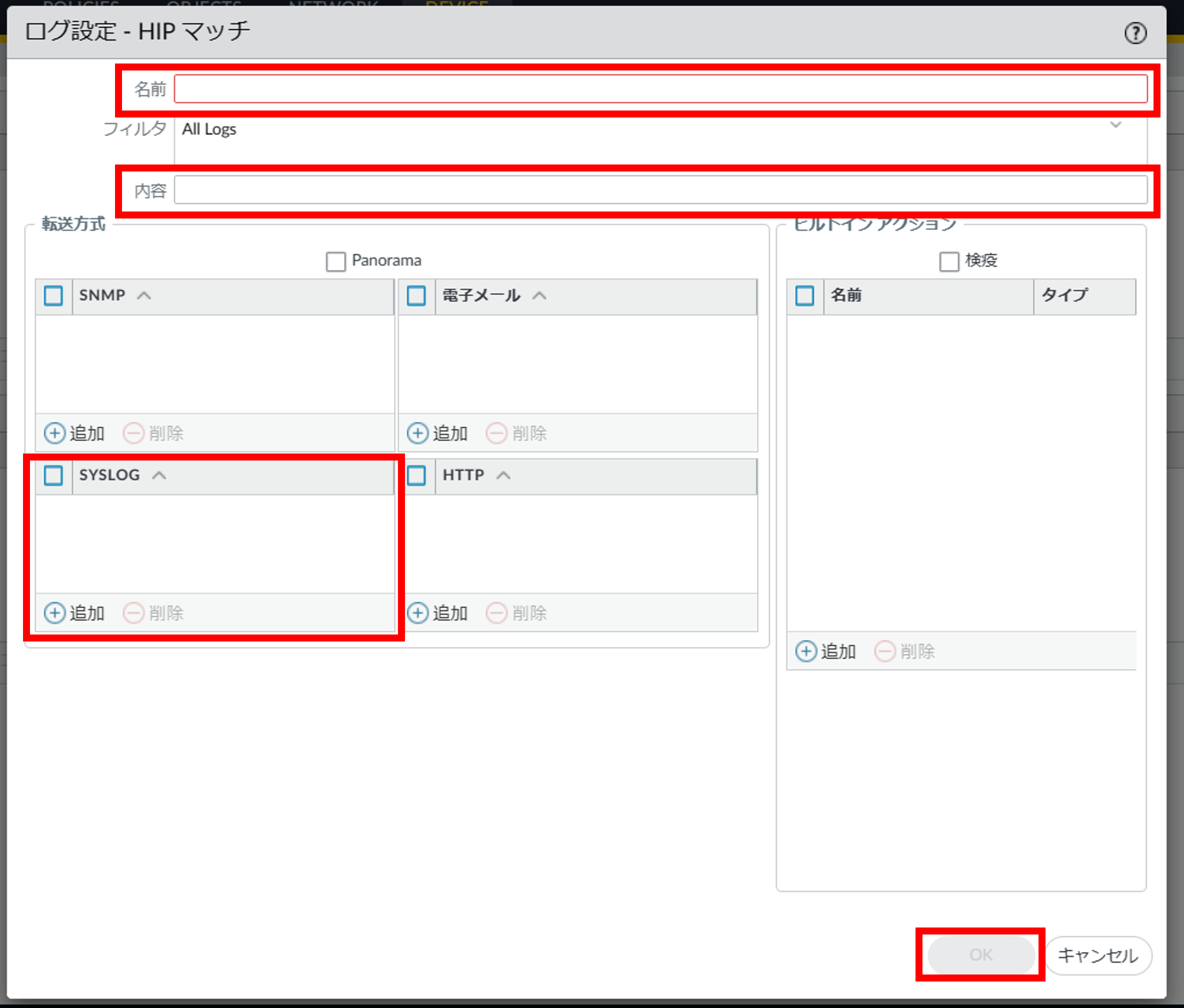

項目を入力し[OK]ボタンを押下します。

図8.7.10.3.2. ログ設定の作成画面¶

項番 |

項目 |

説明 |

1 |

名前 |

任意の名前を入力します。 |

2 |

内容 |

ログ設定の説明を入力します。 |

3 |

転送方式(Syslog) |

[追加]をクリックしSyslogサーバープロファイル選択します。Syslogサーバープロファイルの作成手順は 「7.3. Syslog転送の設定をする」 を参照してください。 |

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.12. LDAPサーバープロファイルを作成する¶

8.7.12.1. 注意事項、前提条件¶

LDAPサーバー複数台利用する場合、バインドのタイムアウト、検索のタイムアウトのタイムアウトの推奨値は5秒です。

LDAPSではなくLDAPで認証連携を行いたい場合、「SSL/TLSで保護された接続を要求」のチェックを外してください。

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

8.7.12.2. 事前に準備いただくもの¶

なし

8.7.12.3. LDAPサーバープロファイルの設定手順¶

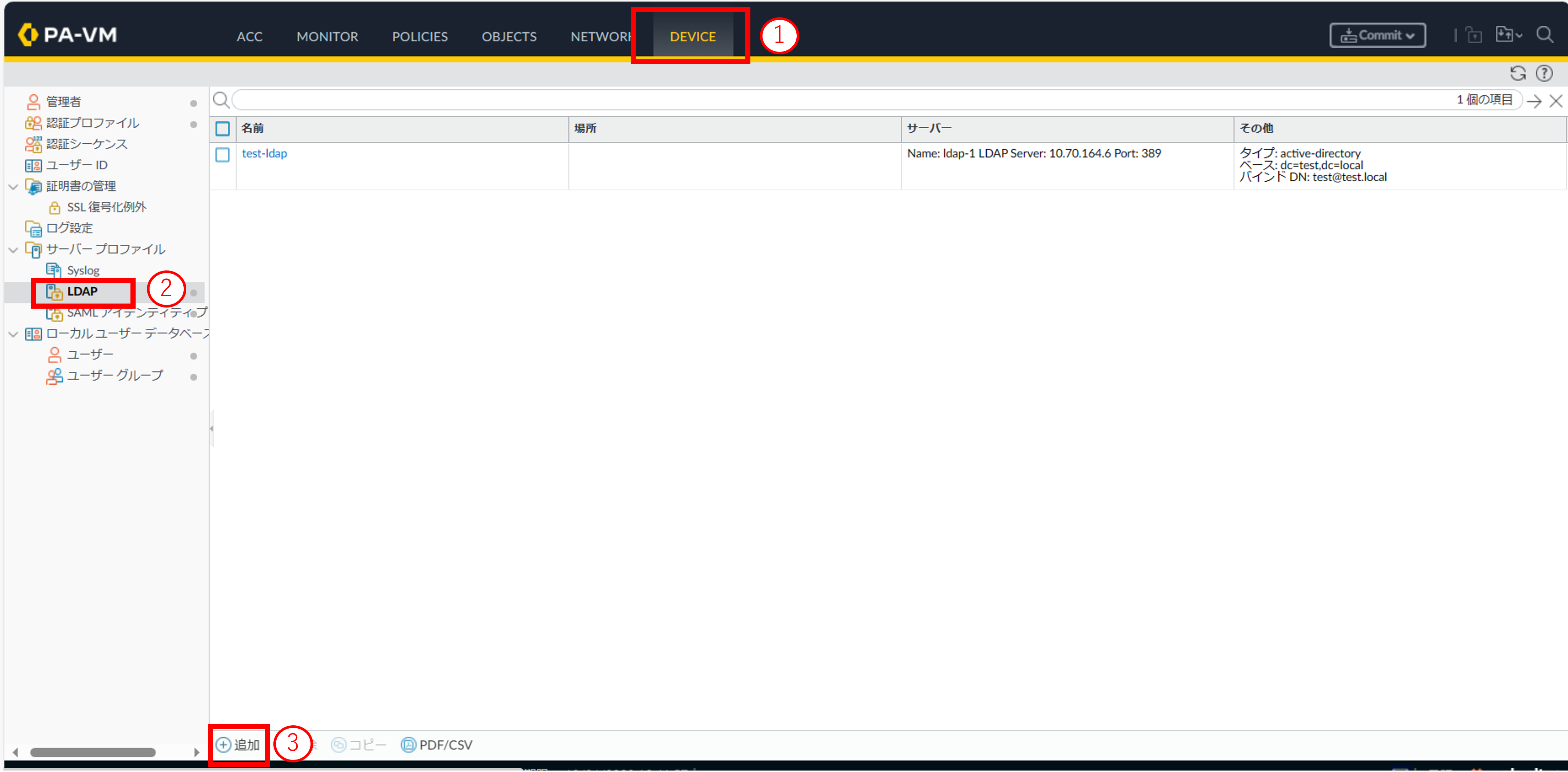

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

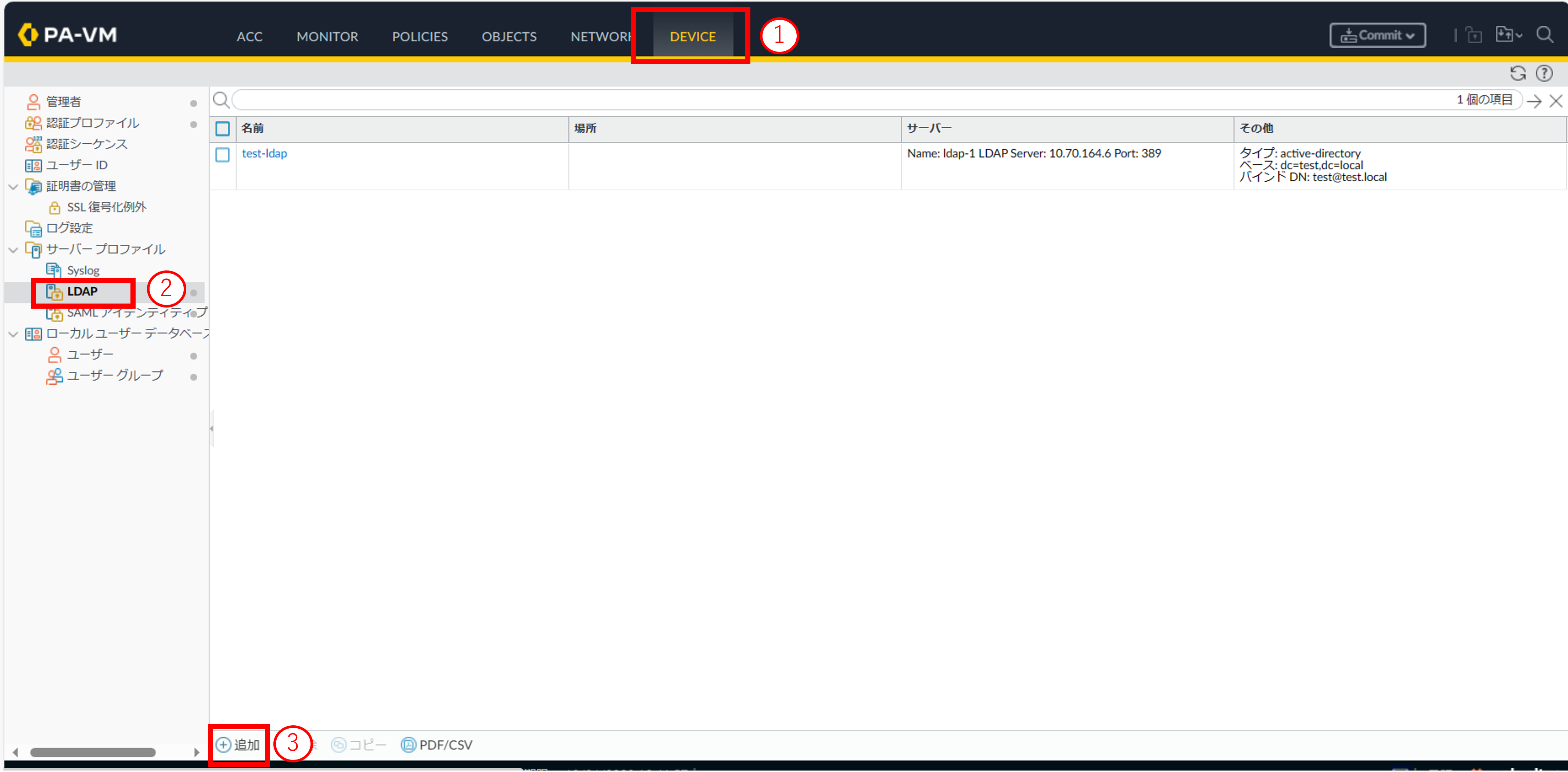

- ①[Device]をクリックします。②サーバープロファイルの[LDAP]をクリックします。③[追加]をクリックします。

図8.7.12.3.1. LDAPサーバープロファイル一覧画面¶

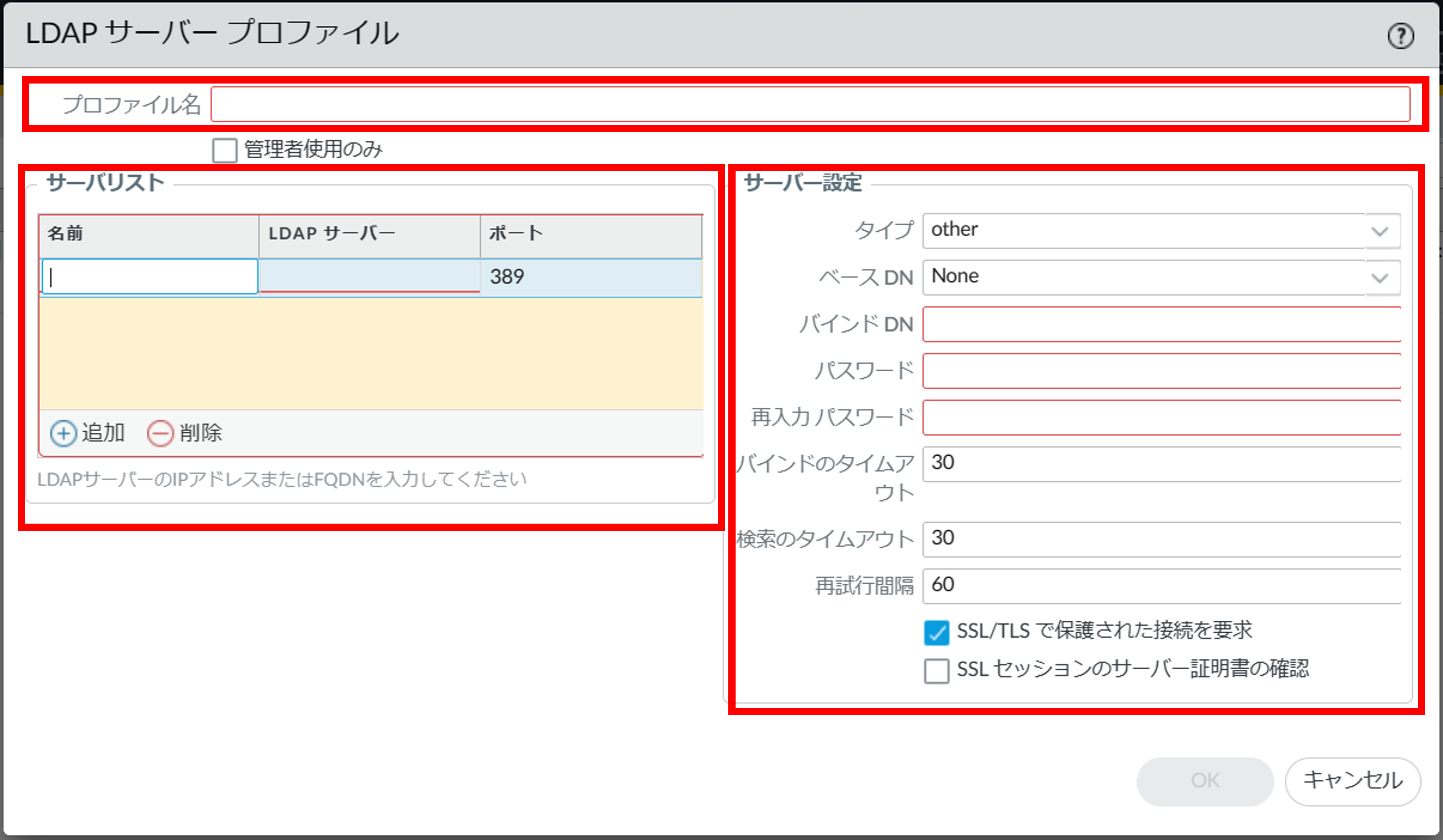

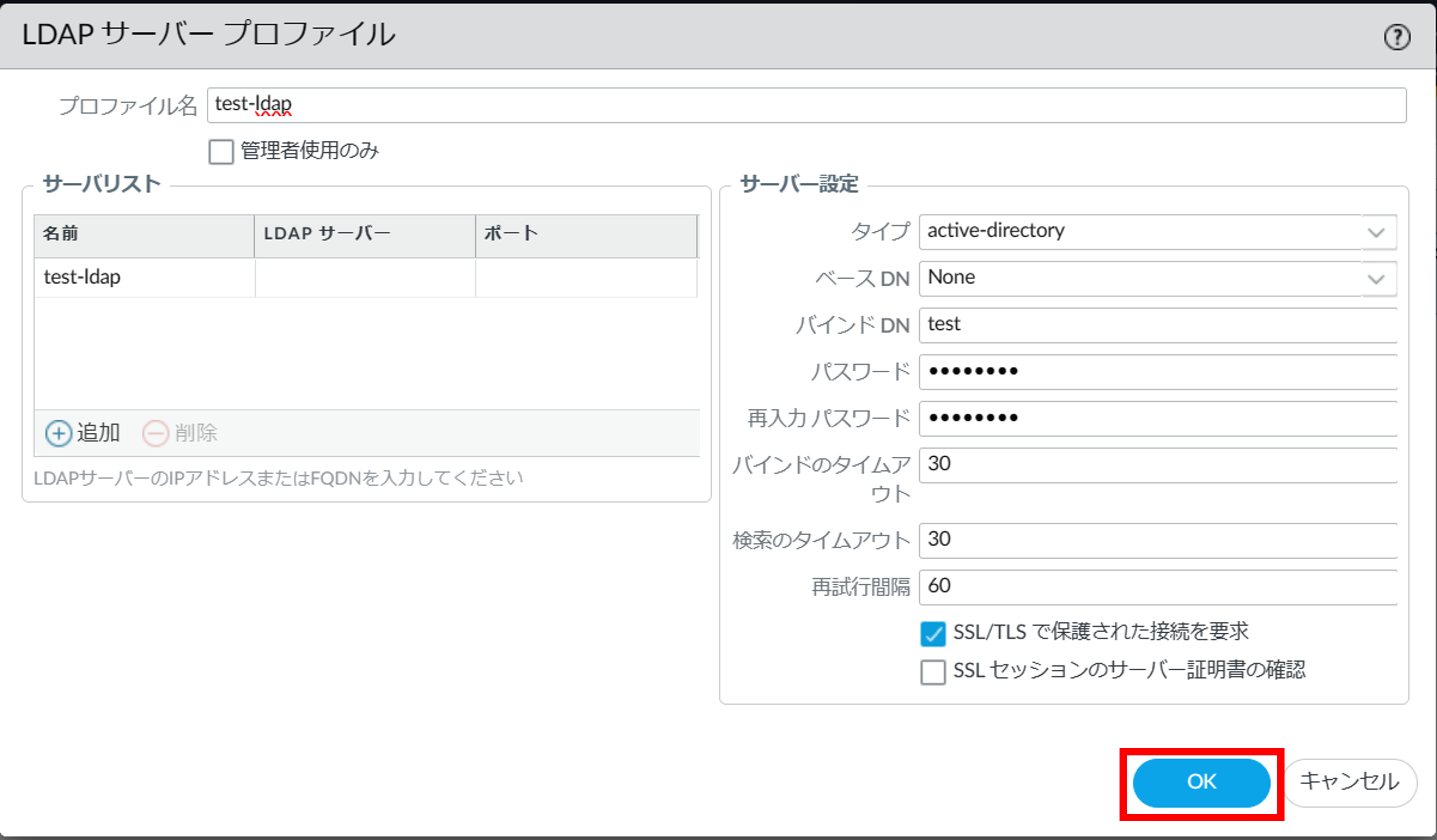

項目を入力し[OK]ボタンを押下します。

図8.7.12.3.2. LDAPサーバープロファイル¶

項番 |

項目 |

説明 |

1 |

プロファイル名 |

プロファイルの識別に使用する任意の名前を入力してください。 |

2 |

サーバーリスト |

サーバーリストの説明については こちら をご参照ください。

LDAPサーバーを複数台利用する場合は[追加]をクリックし項目を入力してください。

|

3 |

タイプ |

ドロップダウンリストからサーバータイプを選択します。 |

4 |

ベースDN |

ユーザーまたはグループ情報の検索を絞り込むためのLDAPサーバーのルートコンテクストを指定します。 |

5 |

バインドDN |

LDAPサーバーのログイン名を指定します。 |

6 |

パスワード/パスワード再入力 |

バインドアカウントのパスワードを指定します。エージェントは暗号化したパスワードを設定ファイルに保存します。 |

7 |

バインドのタイムアウト |

LDAPサーバーに接続する際の時間制限を指定します。 |

8 |

検索のタイムアウト |

LDAPサーバーのディレクトリ検索を実行する時の時間制限を指定します。 |

9 |

再試行間隔 |

FRAがLDAPサーバーへの接続施行に失敗してから次に接続を試みるまでの間隔を秒単位で指定します。 |

10 |

SSL/TLSで保護された接続を要求 |

LDAPSで通信させる場合はこちらにチェックを入れてください。 |

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.13. LDAPサーバープロファイルを変更する¶

8.7.13.1. 注意事項、前提条件¶

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

8.7.13.2. 事前に準備いただくもの¶

なし

8.7.13.3. LDAPサーバープロファイルの変更手順¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

- ①[Device]をクリックします。②サーバープロファイルの[LDAP]をクリックします。③変更対象のプロファイルをクリックします。

図8.7.13.3.1. LDAPサーバープロファイル一覧画面¶

変更内容を入力し[OK]ボタンを押下します。

図8.7.13.3.2. LDAPサーバープロファイル¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

8.7.14. ユーザーグループを作成する¶

8.7.14.1. 注意事項、前提条件¶

本手順はBasic(ローカルDB)認証を利用している場合を想定しています。

8.7.14.2. 事前に準備いただくもの¶

なし

8.7.14.3. ユーザーグループの作成手順¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

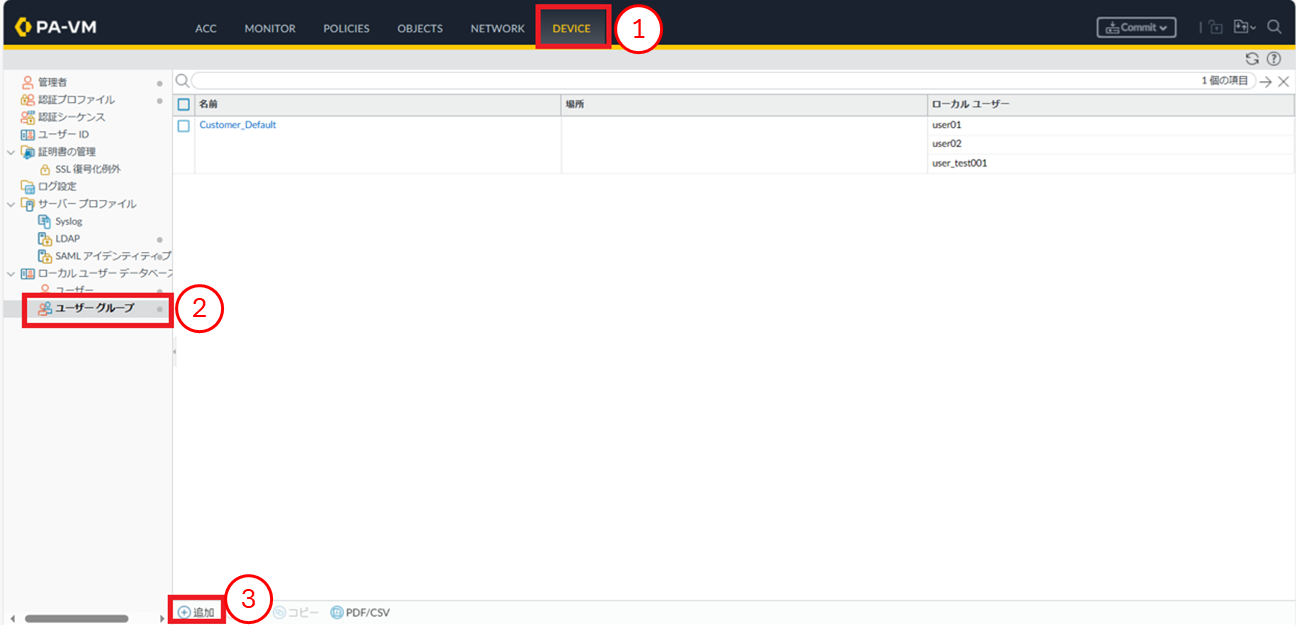

- ①[Device]をクリックします。②ローカルユーザーデータベースの[ユーザーグループ]をクリックします。③[追加]をクリックします。

図8.7.14.3.1. ユーザーグループ一覧画面¶

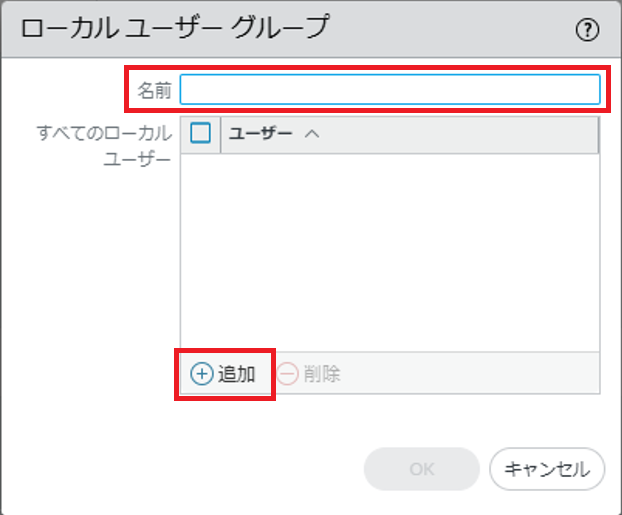

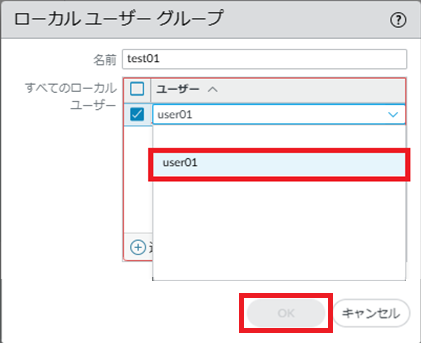

名前に任意の名前を入力し、[追加]をクリックします。

図8.7.14.3.2. ローカルユーザーグループ追加¶

対象のユーザーを選択した後、[OK]ボタンを押下します。

図8.7.14.3.3. ローカルユーザーグループ追加(ユーザー選択)¶

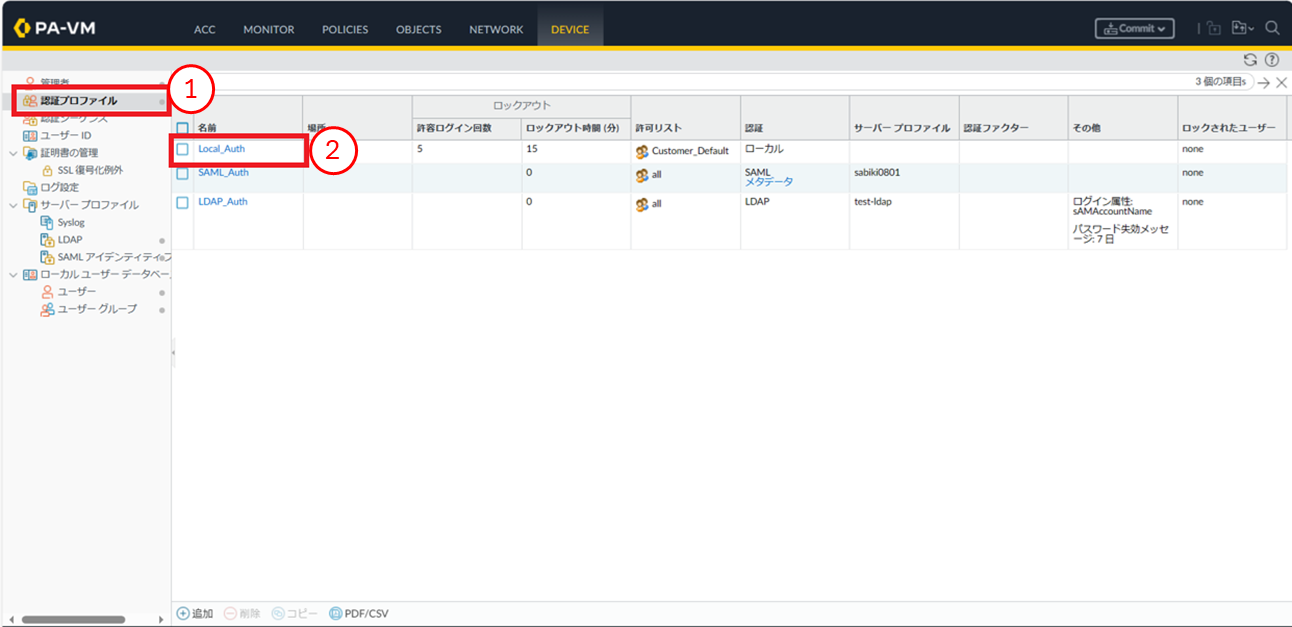

- ①[認証プロファイル]をクリックします。②[Local_Auth]をクリックします。

図8.7.14.3.4. 認証プロファイル一覧画面¶

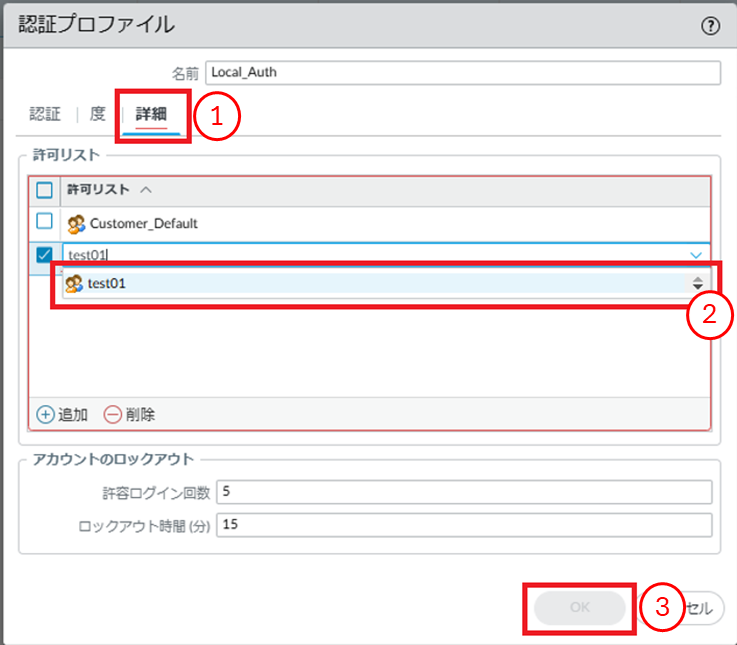

- ①[詳細]タブをクリックします。②対象のユーザーグループを選択します。③[OK]ボタンを押下します。

図8.7.14.3.5. 認証プロファイル変更¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。