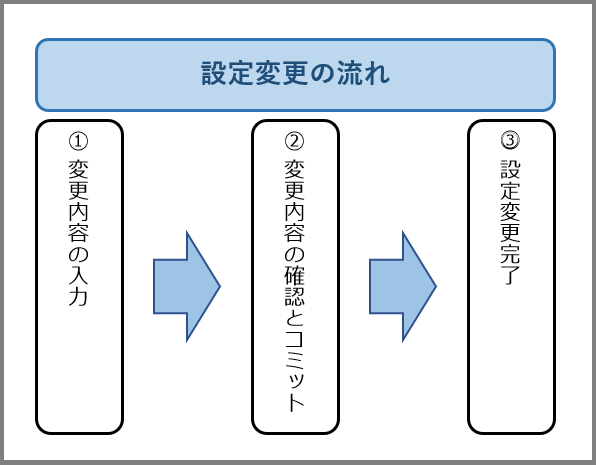

4.2. UTM機能の推奨設定をする¶

FRAポータルにて設定する推奨設定の利用手順について説明します。 FRAサービスではセキュリティ機能(UTM機能)についてあらかじめ推奨設定が用意されています。 推奨設定は初期構築時に作成したポリシーに設定できます。

4.2.1. 注意事項、前提条件¶

- 設定は必ず0系/1系(東西冗長を利用している場合は各エリアの0系/1系)で同じ設定にしてください。

- 設定変更後、0系/1系で必ずコミットを実施してください。

- 設定変更後、FRAクライアントソフトを再接続すると設定が反映されます。

4.2.2. 事前に準備いただくもの¶

4.2.4. 推奨設定のポリシー設定手順¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

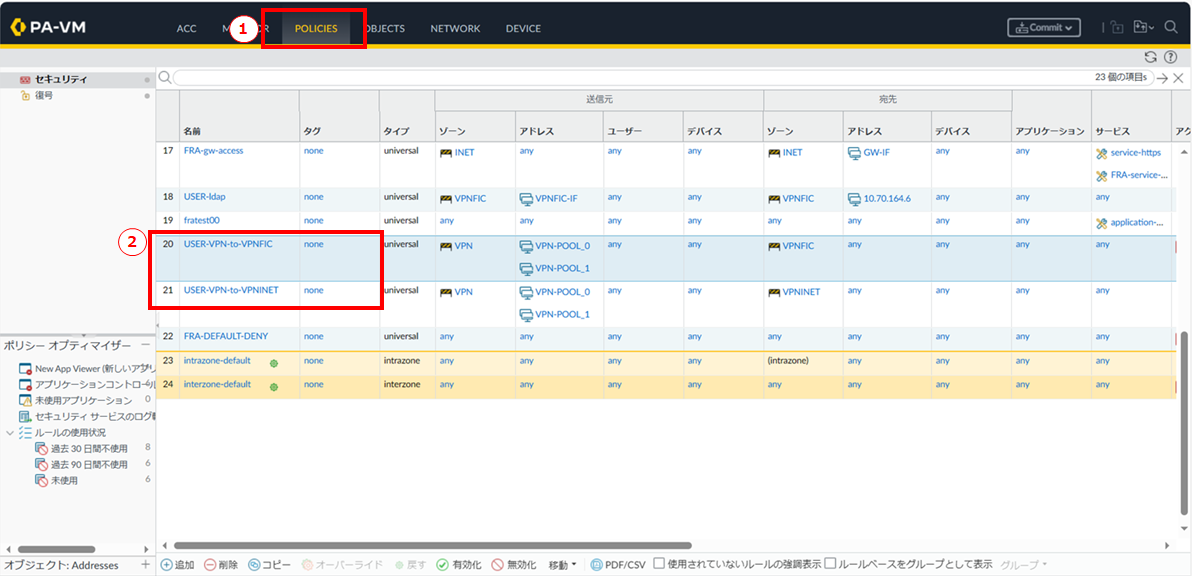

- ➀[Policies]をクリックします。➁ポリシー名の[USER-VPN-to-VPNINET]または[USER-VPN-to-VPNFIC]をクリックします。

図4.2.4.1 ポリシー選択¶

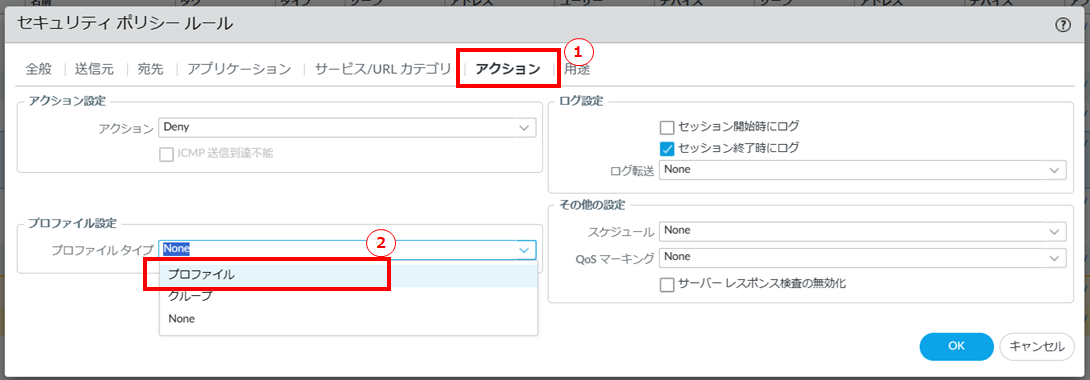

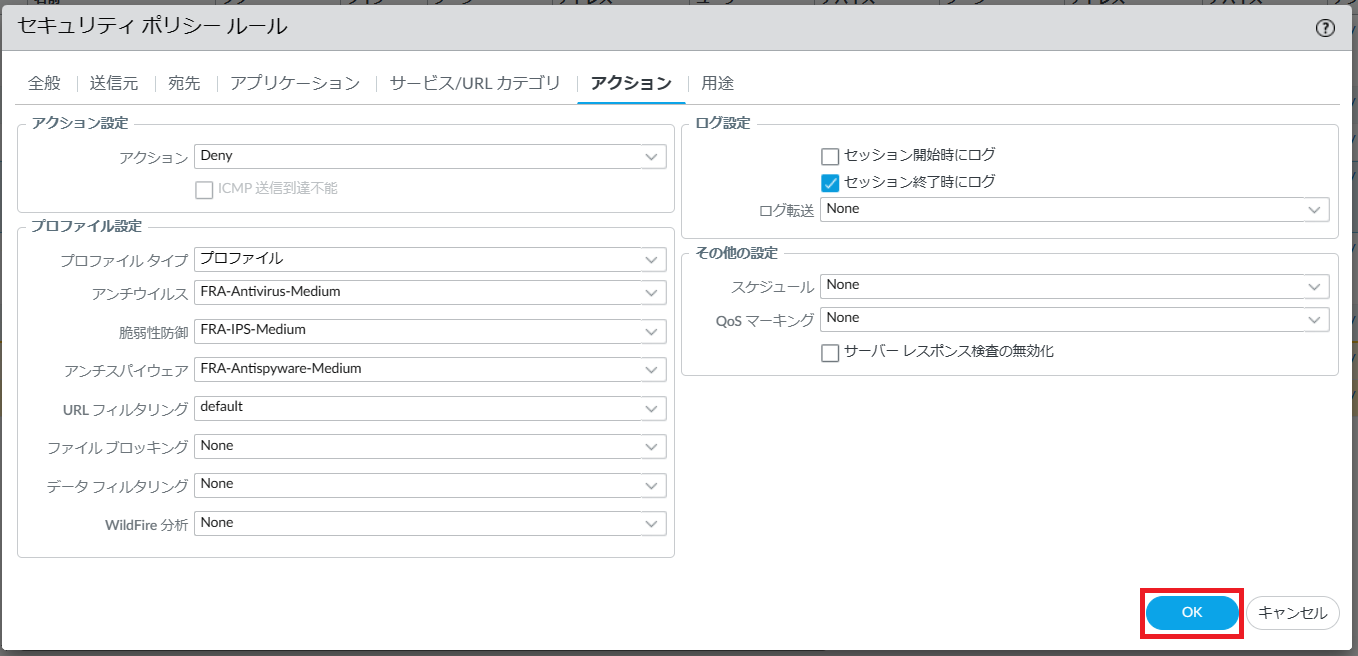

- ➀[アクション]をクリックします。➁プロファイル設定のプロファイルタイプからプロファイルを選択します。

図4.2.4.2 プロファイルを選択¶

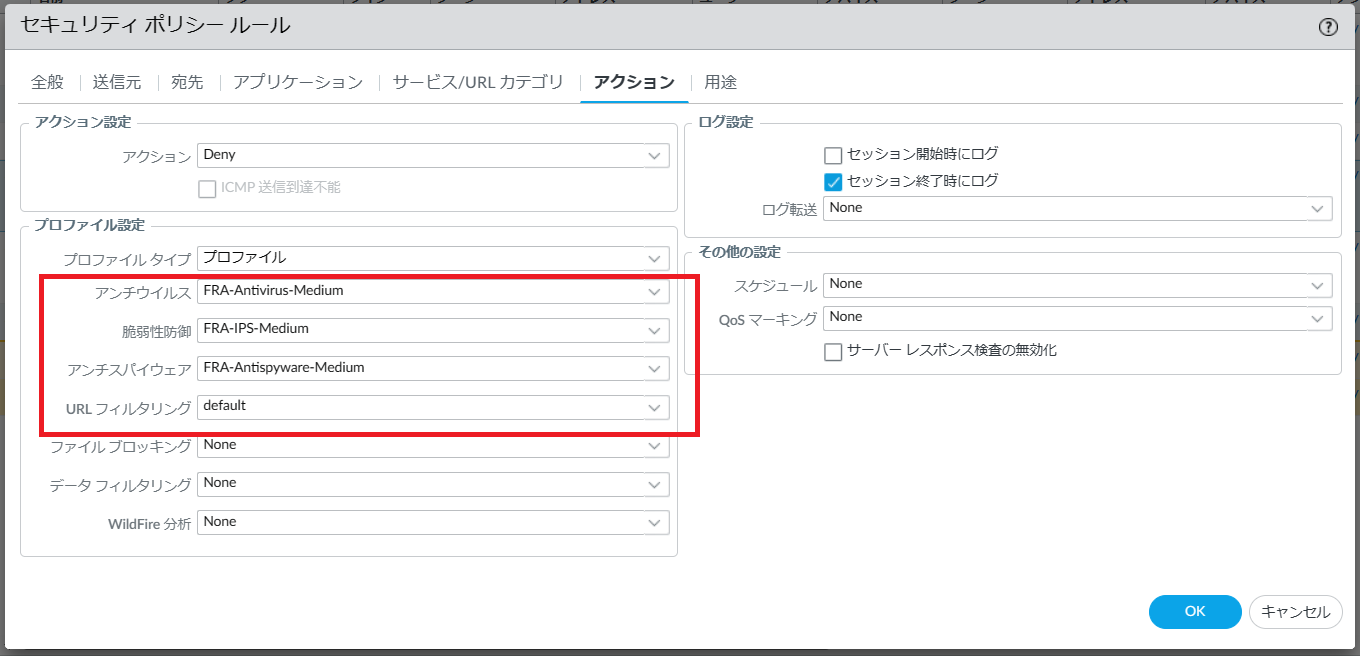

以下のプロファイル項目を選択します。

図4.2.4.3 プロファイル変更¶

Internet通信向け推奨設定(ポリシー名:USER-VPN-to-VPNINET)

項番 |

項目 |

設定値 |

説明 |

1 |

IPS/IDS |

有効(IPS 中)

プロファイル名:FRA-IPS-Medium

|

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し防御する。「シグネチャ」と呼ばれる攻撃パターンのデータベースと一致する通信が発生し、重大度がCritical,High,Mediumに当てはまった場合にブロックする。 |

2 |

アンチウイルス |

有効(中)

プロファイル名:FRA-Antivirus-Medium

|

HTTP,FTP,SMB通信でアンチウイルスシグネチャに一致した場合は、全てブロックする。SMTP,MAP,POP3通信でアンチウィルスシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可する。 |

3 |

アンチスパイウェア |

有効(中)

プロファイル名:FRA-Antispyware-Medium

|

スパイウェアおよびマルウェアのネットワーク通信を検知し防御する。アンチスパイウェアのシグネチャと一致する通信が発生し、重大度がCritical,High,Mediumに当てはまった場合にブロックする。 |

4 |

URLフィルタリング |

有効(デフォルト)

プロファイル名:default

|

「ドラッグ」「アダルト」「コマンドアンドコントロール」「ギャンブル」「グレーウェア」「ハッキング」「マルウェア」「フィッシング」「ランサムウェア」「疑わしいサイト」「兵器」「スキャンアクティビティ」「侵害されたWebサイト」のURLカテゴリに属するWebサイトへの通信をブロックする。「暗号通貨」「人工知能(細分化された「AIコードアシスタント」「AI会話アシスタント」「AIライティングアシスタント」「AIメディアサービス」「AI データおよびワークフロー最適化ツール」「AIプラットフォームサービス」「AI会議アシスタント」「AIウェブサイトジェネレーター」も含む)」「高リスク」「中リスク」「新規登録ドメイン」「リアルタイム検出」「リモートアクセス」「ファイルコンバーター」のURLカテゴリに属するWebサイトへの通信を監視する。 |

FIC接続向け推奨設定(ポリシー名:USER-VPN-to-VPNFIC)

項番 |

項目 |

設定値 |

説明 |

1 |

IPS/IDS |

有効(IPS 中)

プロファイル名:FRA-IPS-Medium

|

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し防御する。「シグネチャ」と呼ばれる攻撃パターンのデータベースと一致する通信が発生し、重大度がCritical,High,Mediumに当てはまった場合にブロックする。 |

2 |

アンチウイルス |

有効(中)

プロファイル名:FRA-Antivirus-Medium

|

HTTP,FTP,SMB通信でアンチウイルスシグネチャに一致した場合は、全てブロックする。SMTP,MAP,POP3通信でアンチウィルスシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可する。 |

3 |

アンチスパイウェア |

有効(中)

プロファイル名:FRA-Antispyware-Medium

|

スパイウェアおよびマルウェアのネットワーク通信を検知し防御する。アンチスパイウェアのシグネチャと一致する通信が発生し、重大度がCritical,High,Mediumに当てはまった場合にブロックする。 |

[OK]ボタンを押下します。

図4.2.4.4 [OK]ボタン¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。