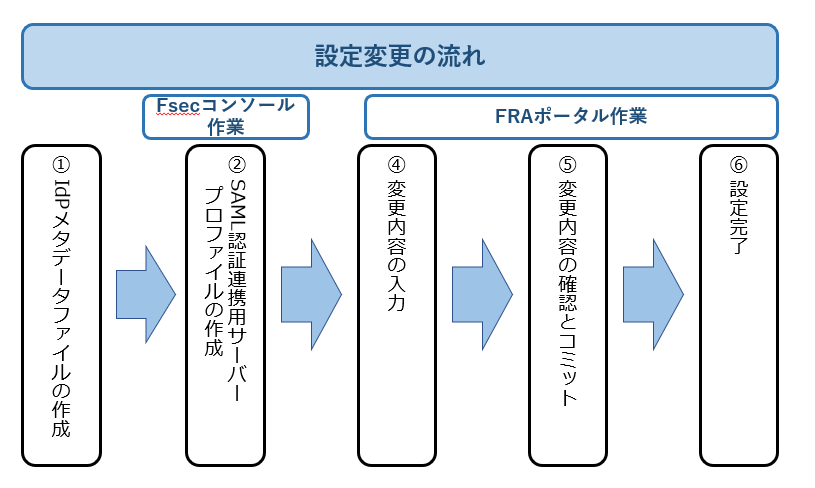

5.3. SAML認証連携の設定をする¶

図5.3.1 IDF認証連携の設定と docomo business RINK IDaaS、Microsoft Entra ID(旧AzureAD)連携設定の違い¶

5.3.1. 注意事項、前提条件¶

- SAML認証連携を利用している場合、FRAに接続できなくなる(メタデータファイルに含まれる証明書の有効期限が切れた場合など)とFRA経由でのFRAポータルアクセスができなくなるため、事前にFIC経由でのFRAポータルアクセスの設定をしてください。設定方法は こちら を参照ください。

各変更手順の注意事項・前提条件もご確認ください。

5.3.2. 事前に準備いただくもの¶

- 連携先のIdPサービスで作成したメタデータファイル

5.3.4. SAML認証連携の設定をする¶

5.3.4.1. 注意事項、前提条件¶

IDF認証連携を利用する場合は0系/1系(東西冗長を利用している場合は各エリアの0系/1系)で異なる設定にしてください。

設定変更後、0系/1系で必ずコミットを実施してください。

設定変更後、FRAクライアントを再接続すると設定が反映されます。

コミット実施する際は、片系で実施し接続可能な事を確認後、もう片系のコミットを実施頂くことを推奨します。

東西冗長を申し込んでいて、かつ、東西エリアでそれぞれ別のポータル用メタデータをFRAに登録する必要がある場合、エリア障害発生時にDNS切替による自動切替ができません。

各サーバープロファイルに適用する認証プロファイルの関連付けに誤りがあると、正しく動作しないためご注意ください。

使用するメタデータファイルに含まれる証明書の有効期限が失効すると認証をパスできなくなります。証明書の有効期限が失効する前に、新しい(有効期限を更新した)証明書を登録したメタデータファイルの作成とSAML認証連携用サーバープロファイルの作成、ポータル認証/ゲートウェイ認証の設定が必要です。

メタデータファイルに複数個の証明書が登録されている場合、「SAML認証連携用サーバープロファイル新規追加」でメタデータファイルを追加する際にエラーとなります。メタデータファイルに登録する証明書は1つにしてください。

5.3.4.2. 事前に準備いただくもの¶

なし

5.3.4.3. IdPメタデータファイルの作成手順¶

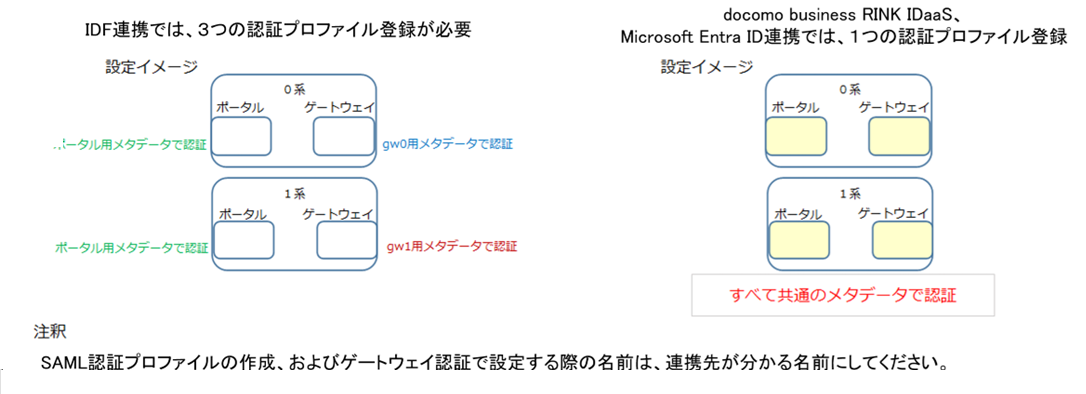

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.3.4.3.1 サービスグループ選択¶

[構成情報]ボタンを押下します。

図5.3.4.3.2 [構成情報]ボタン¶

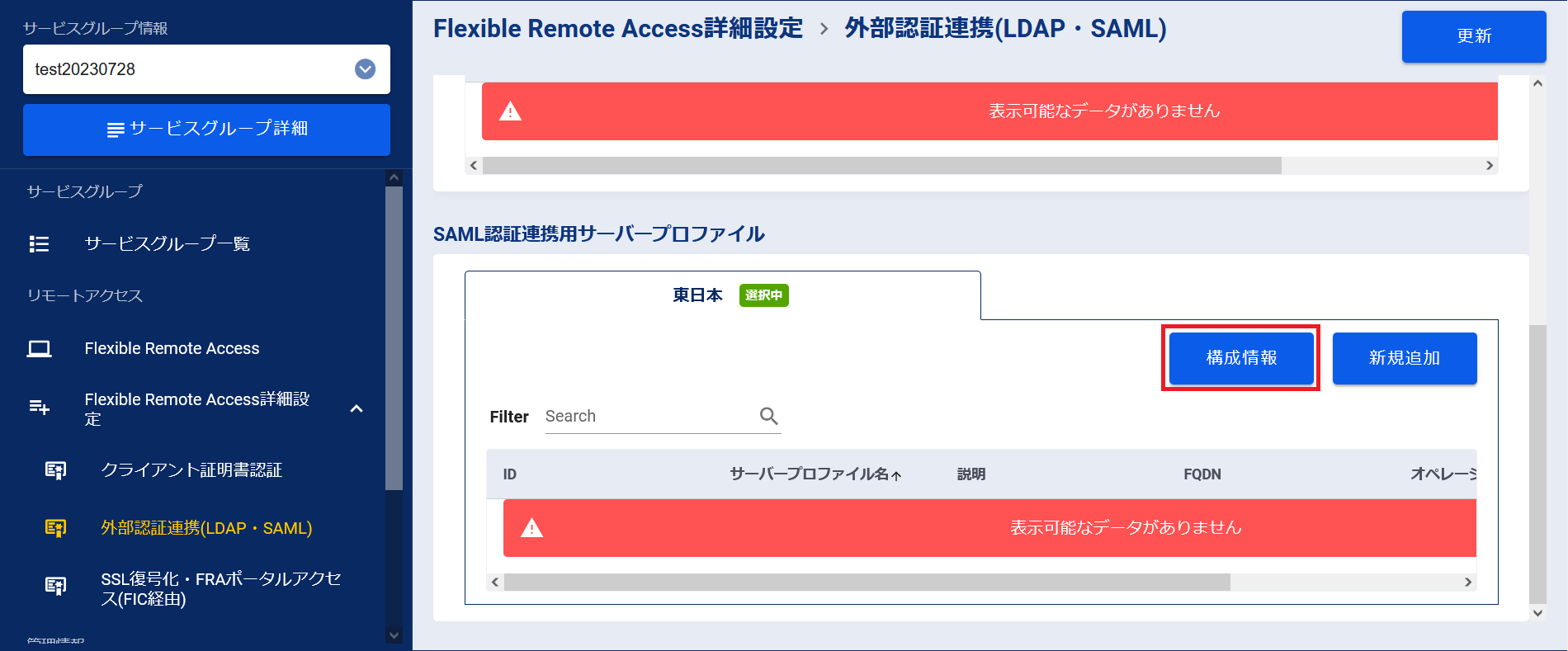

- 構成情報が表示されるため、SAML連携先であるサービス(例:Azure AD)へ登録します。識別子(エンティティID)、応答 URL (Assertion Consumer Service URL)は3つ全ての登録が必要です。

注釈

- 認証サービスによってはIdPメタデータファイルの作成に際し情報が登録不要の場合があります。その場合は、次の手順にお進みください。

図5.3.4.3.3 構成情報画面¶

項番 |

説明 |

①,④ |

認証ポータルのアドレス(ポータル用) |

②,⑤ |

VPN待ち受け用ゲートウェイのアドレス(0系用) |

③,⑥ |

VPN待ち受け用ゲートウェイのアドレス(1系用) |

⑦ |

サインオンURL(共通) |

5.3.4.4. SAML認証連携用サーバープロファイルの作成手順¶

注釈

- IdPサービスで作成したメタデータファイル単位にSAML認証連携用サーバープロファイルの作成が必要です。

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

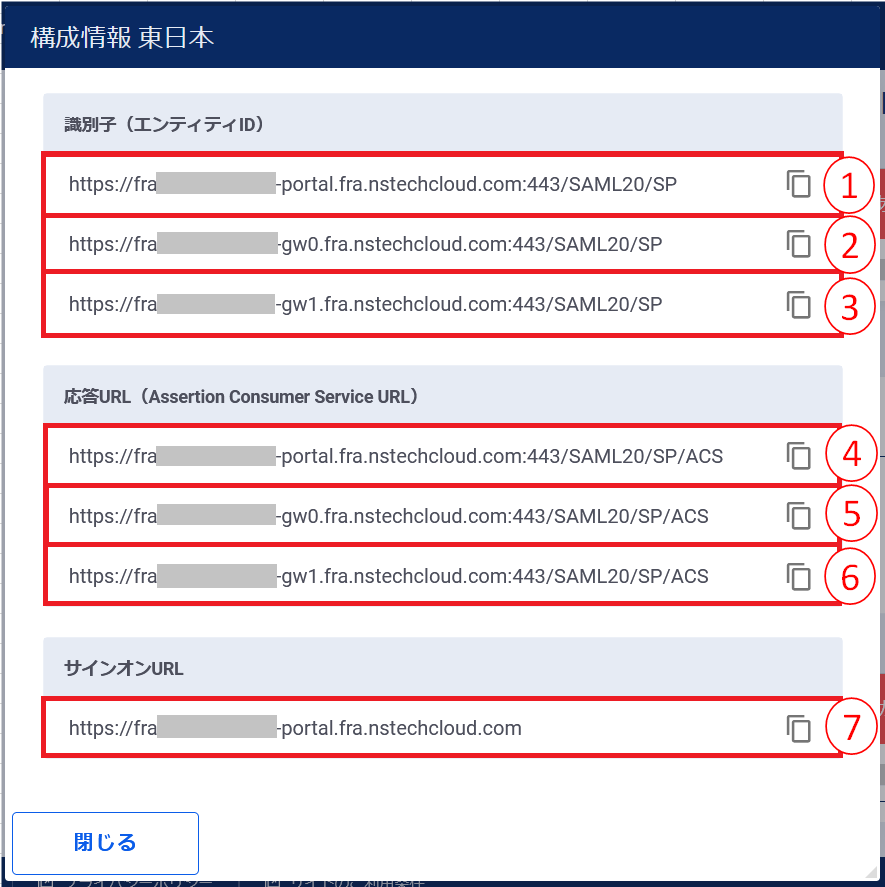

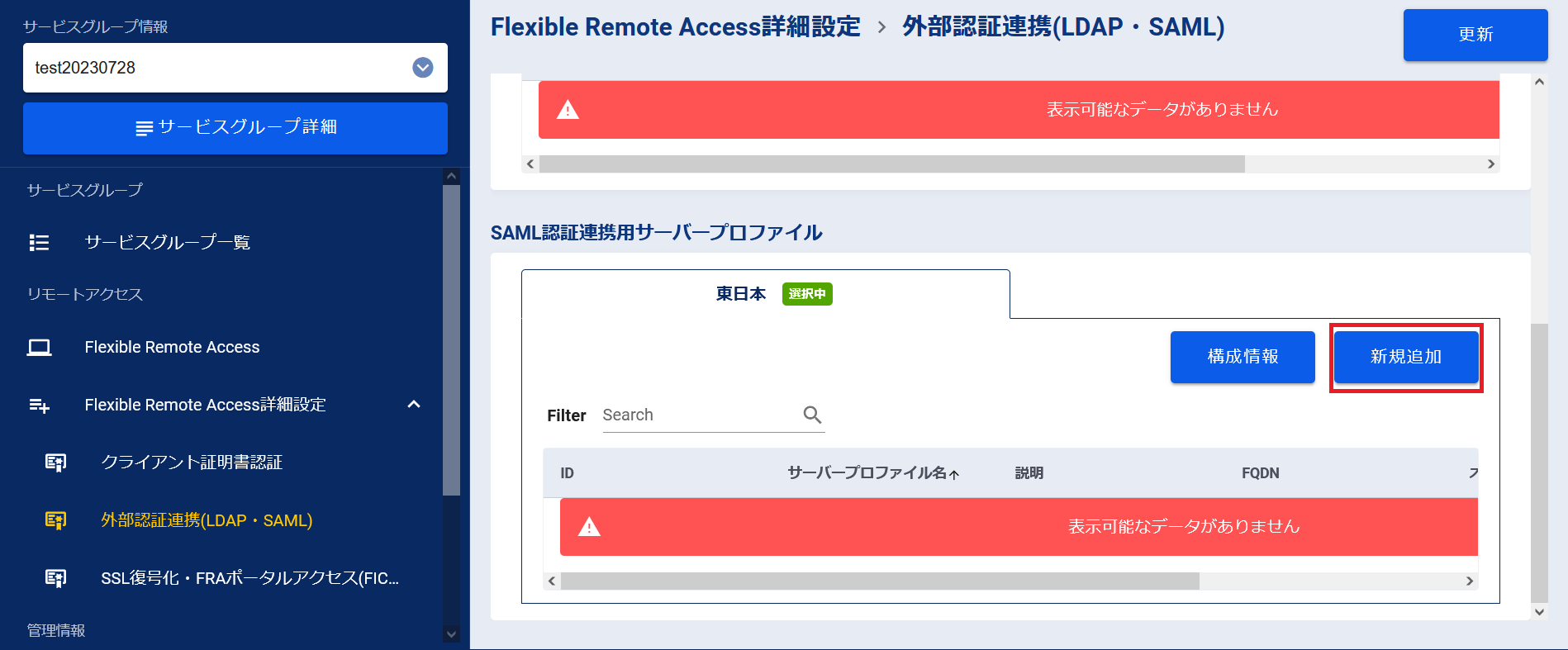

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.3.4.4.1 サービスグループ選択¶

[新規追加]ボタンを押下します。

図5.3.4.4.2 [新規追加]ボタン¶

「SAML認証連携用サーバープロファイル新規追加」画面で必要な情報を入力します。入力が完了したら[確認]ボタンを押下します。

図5.3.4.4.3 SAML認証連携用サーバープロファイル新規追加¶

項番 |

項目 |

説明 |

変更可否 |

1 |

サーバープロファイル名 |

サーバープロファイルの名前を入力してください。半角英数記号(-_) のみ使用可能です。 |

× |

2 |

説明 |

本設定に任意の説明文を登録することができます。説明文は半角英数記号(-_) のみ使用可能です。 |

× |

3 |

メタデータファイル作成時に指定したFQDN |

SAML認証連携に使用するIdPサービスでメタデータファイルを作成した際に指定した、FRA側のFQDNを選択してください。1つのメタデータファイルに複数のFQDNが紐づいている場合、対象のFQDNをすべて選択してください。 |

× |

4 |

メタデータファイル |

[ファイル追加]ボタンを押下し、連携先のIdPサービスで作成されたメタデータファイルを追加してください。

メタデータファイルの拡張子は「.xml」としてください。

|

× |

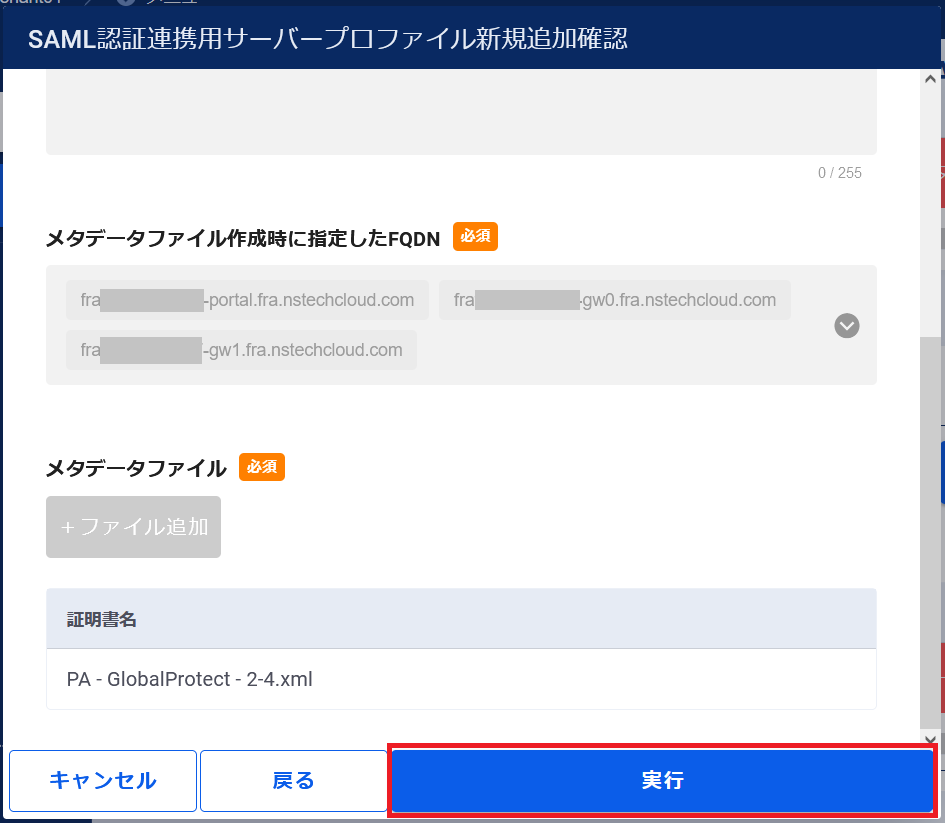

入力内容の確認を行い、[実行]ボタンを押下します。

図5.3.4.4.4 設定内容の確認¶

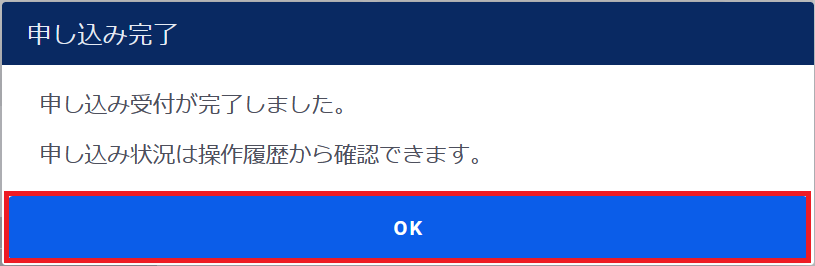

[OK]ボタンを押下します。

図5.3.4.4.5 申し込み完了¶

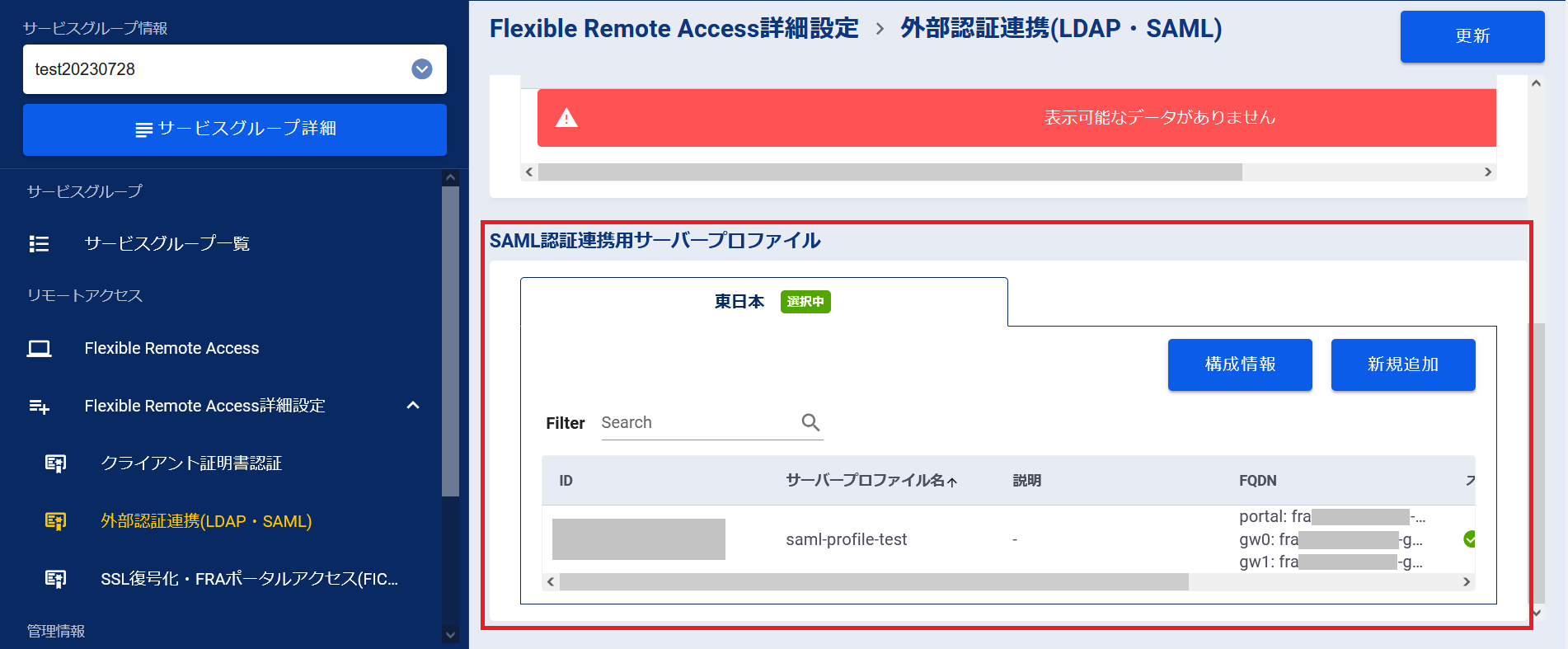

「外部認証連携(LDAP・SAML)」画面でSAML認証連携用サーバープロファイルが作成されたことを確認します。

図5.3.4.4.6 申し込み完了後の外部認証連携(LDAP・SAML)画面¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。

5.3.4.5. ポータル用SAML認証プロファイルの作成手順(0系/1系)¶

FRAクライアントソフトでVPN接続後、FRAポータルにアクセスします。

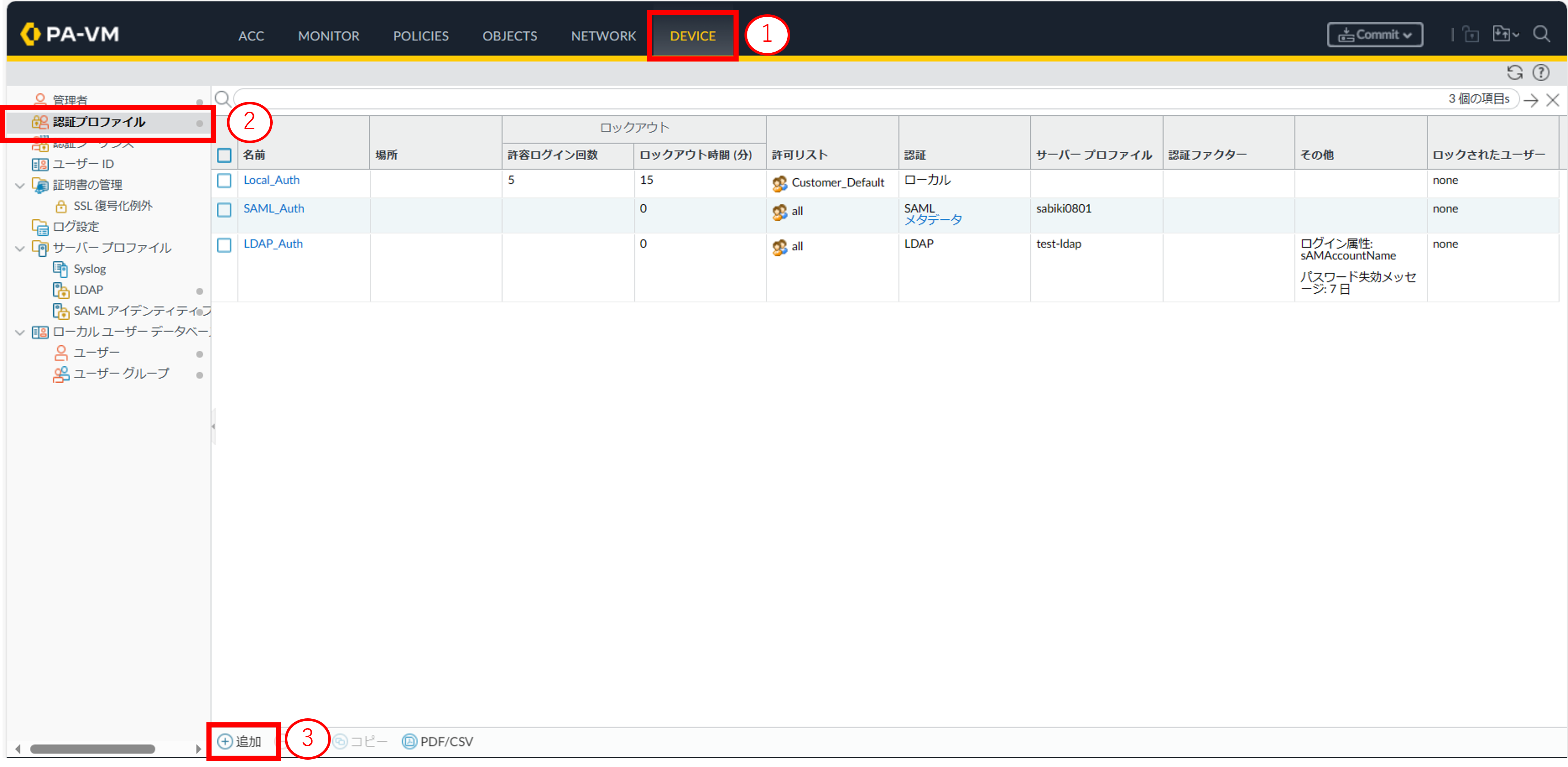

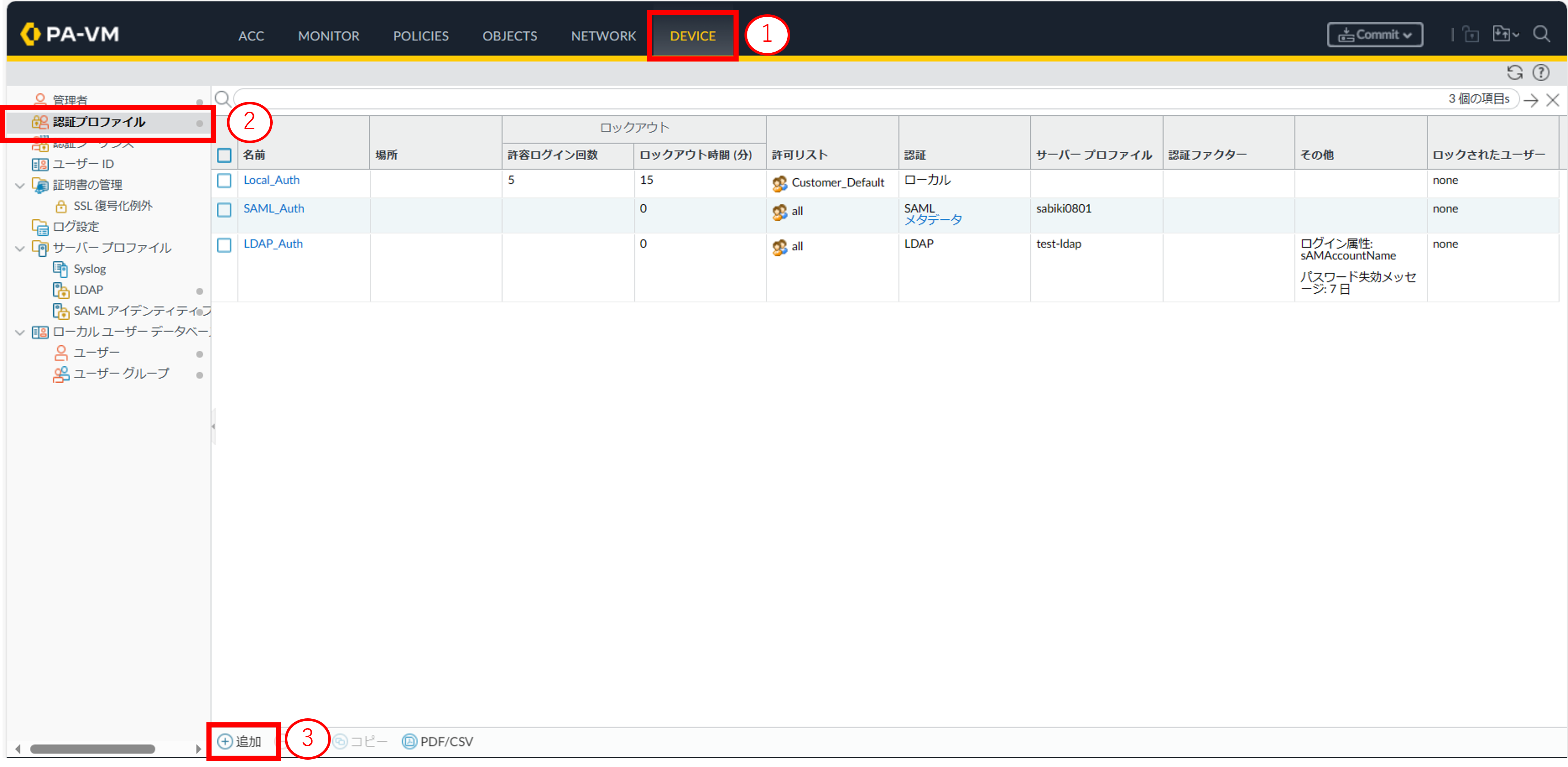

- ①[Device]をクリックします。②[認証プロファイル]をクリックします。③[追加]をクリックします。

図5.3.4.5.1 認証プロファイル画面¶

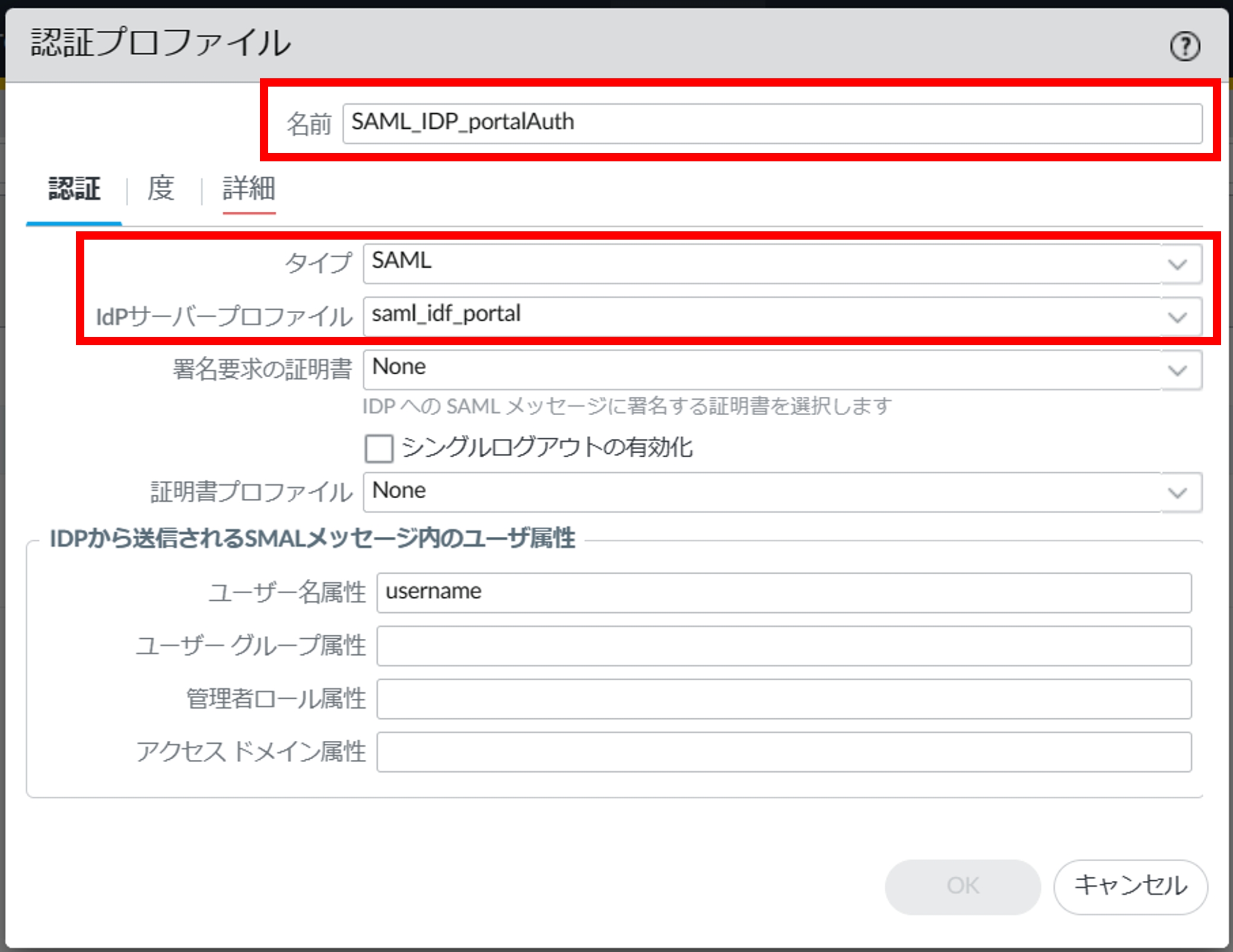

認証プロファイルの作成画面が表示されます。[認証]の項目を入力します。

図5.3.4.5.2 認証プロファイル作成画面(認証)¶

項番 |

項目 |

説明 |

1 |

名前 |

プロファイルの識別に使用する任意の名前を入力してください。

ポータル用SAML認証プロファイルと分かる名前にしてください。

|

2 |

タイプ |

SAMLを選択してください。 |

3 |

IdPサーバープロファイル |

ドロップダウンリストから作成済みのSAML認証連携用のサーバープロファイルを選択してください。

作成したサーバープロファイル名はFsecコンソールの「外部認証連携(LDAP・SAML)」画面から確認してください。

サーバープロファイルを複数作成した場合は認証ポータルのアドレス(ポータル用)から作成したサーバープロファイルを選択してください。

|

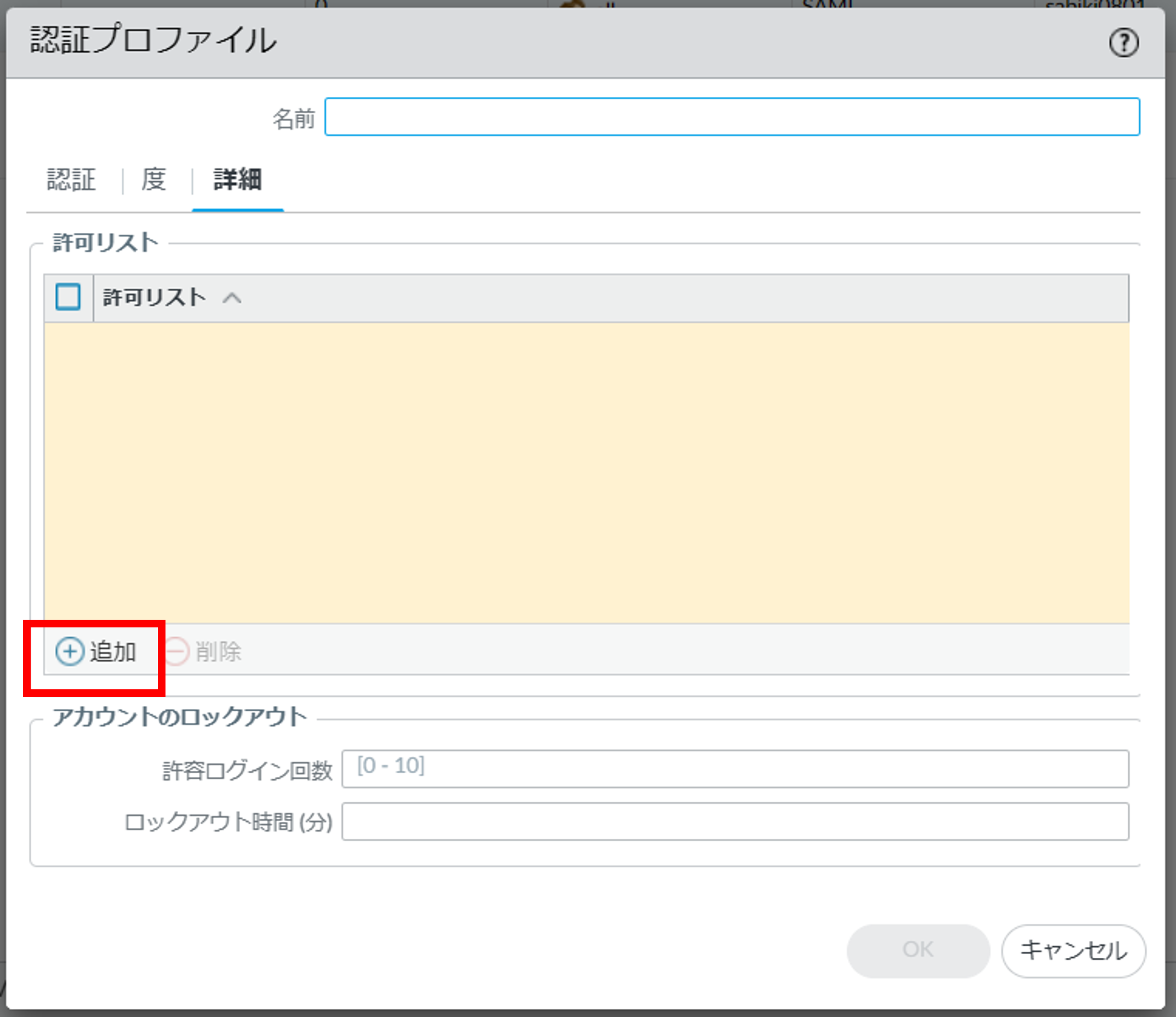

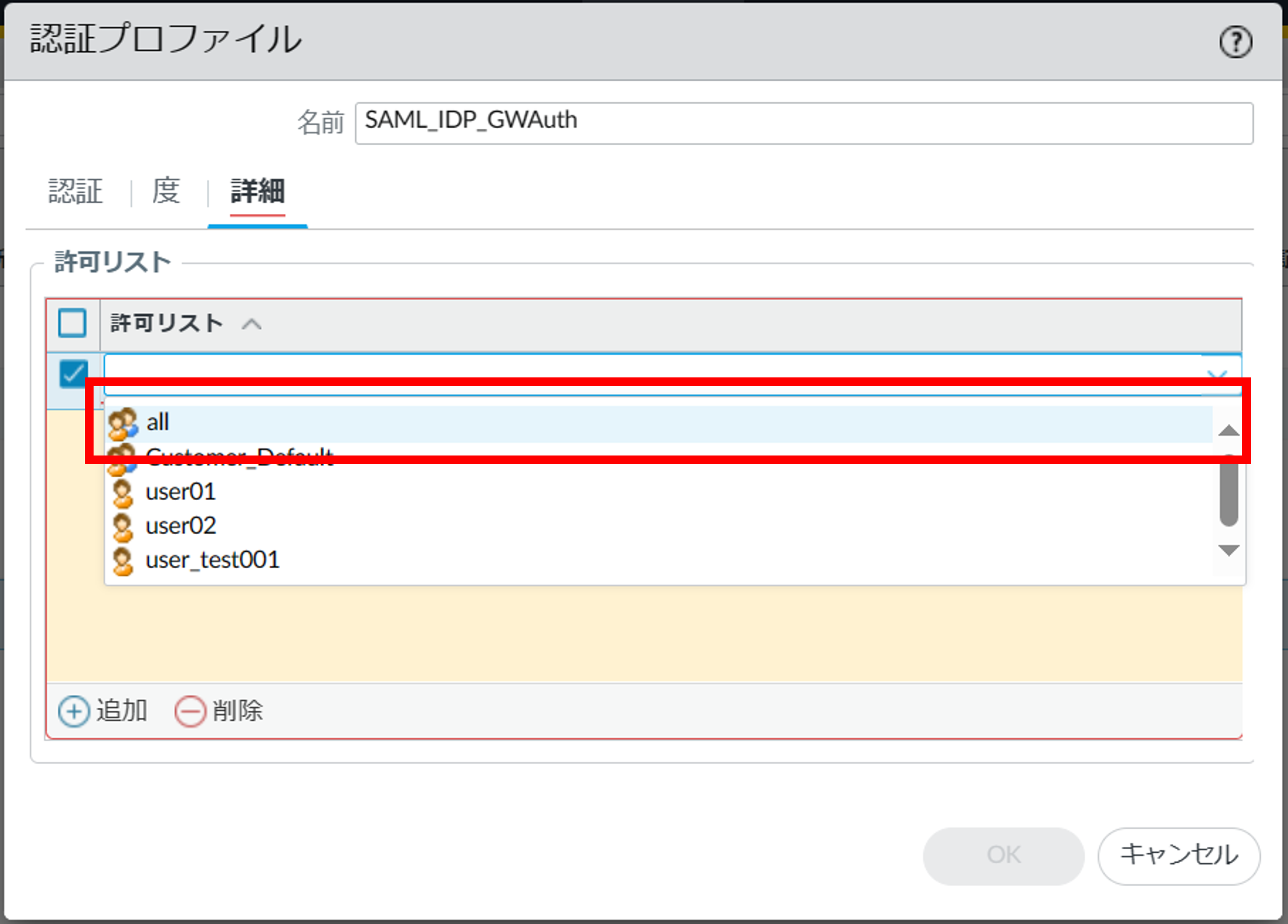

[詳細]をクリックし、許可リストの[追加]をクリックします。

図5.3.4.5.3 認証プロファイル作成画面(詳細)¶

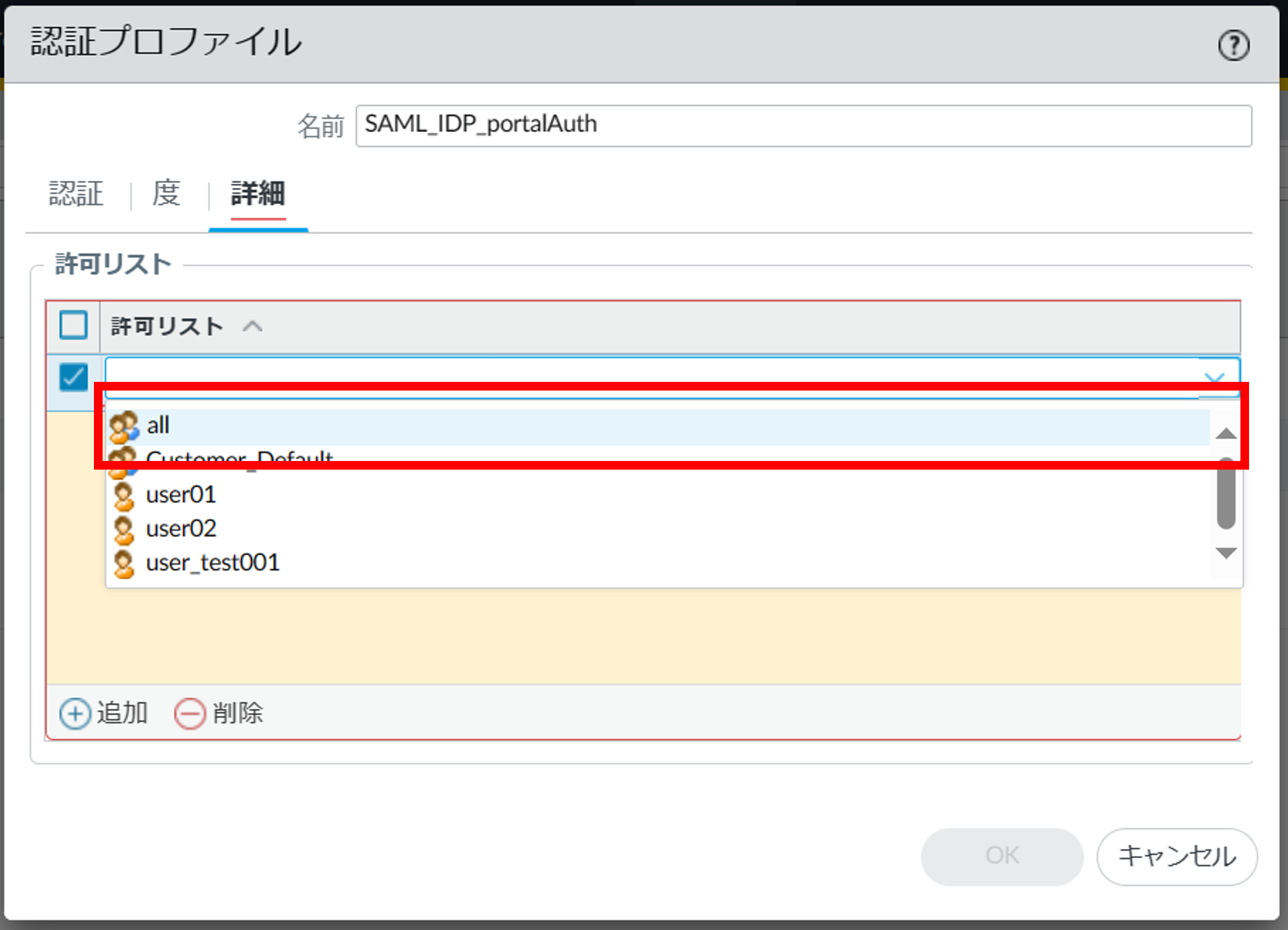

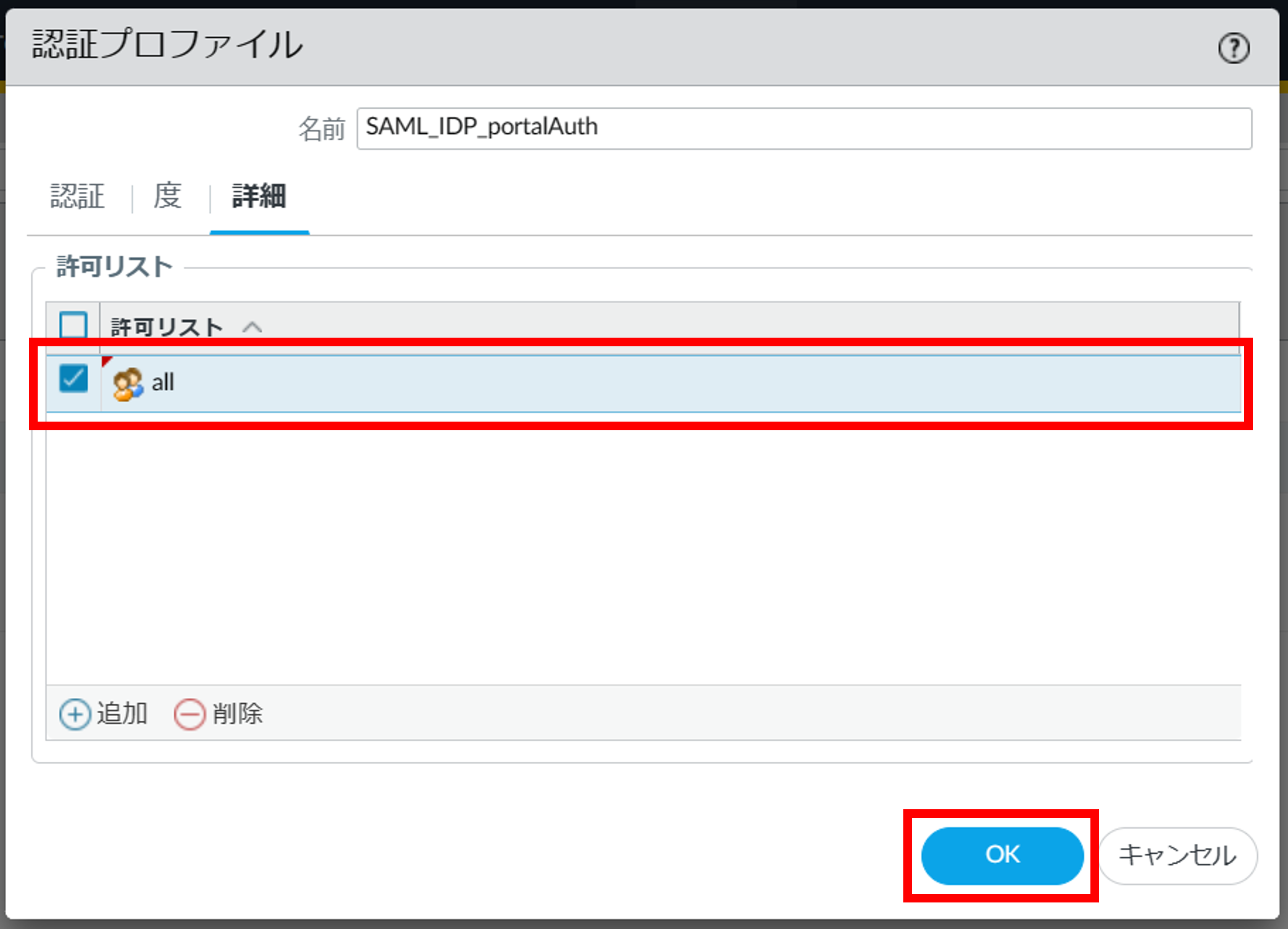

allを選択します。

図5.3.4.5.4 詳細リスト¶

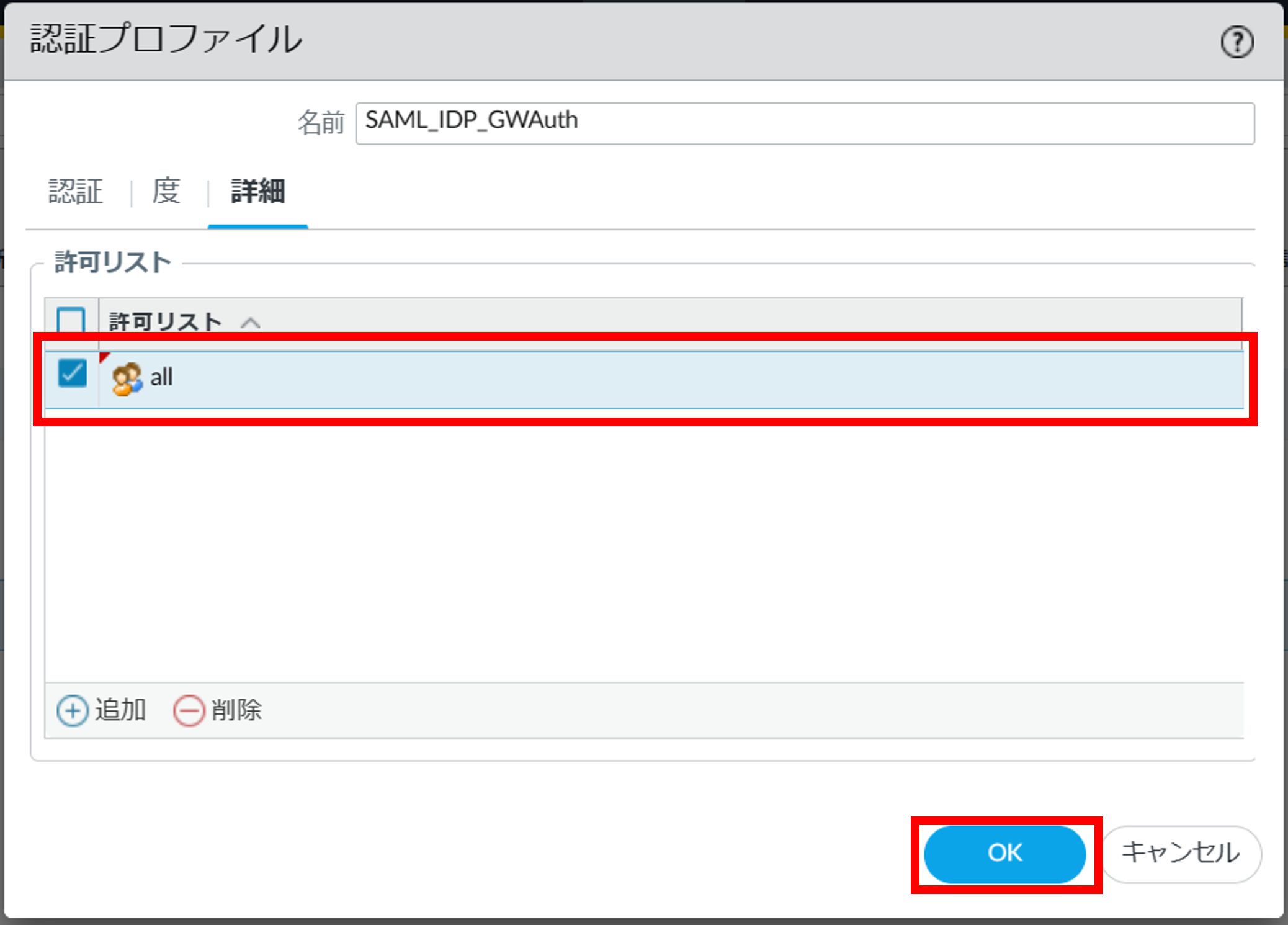

[許可リスト]にallが追加された事を確認し[OK]ボタンを押下します。

図5.3.4.5.5 許可リストの追加確認¶

5.3.4.6. ゲートウェイ用SAML認証プロファイルの作成手順(0系/1系)¶

- ①[Device]をクリックします。②[認証プロファイル]をクリックします。③[追加]をクリックします。

図5.3.4.6.1 認証プロファイル画面¶

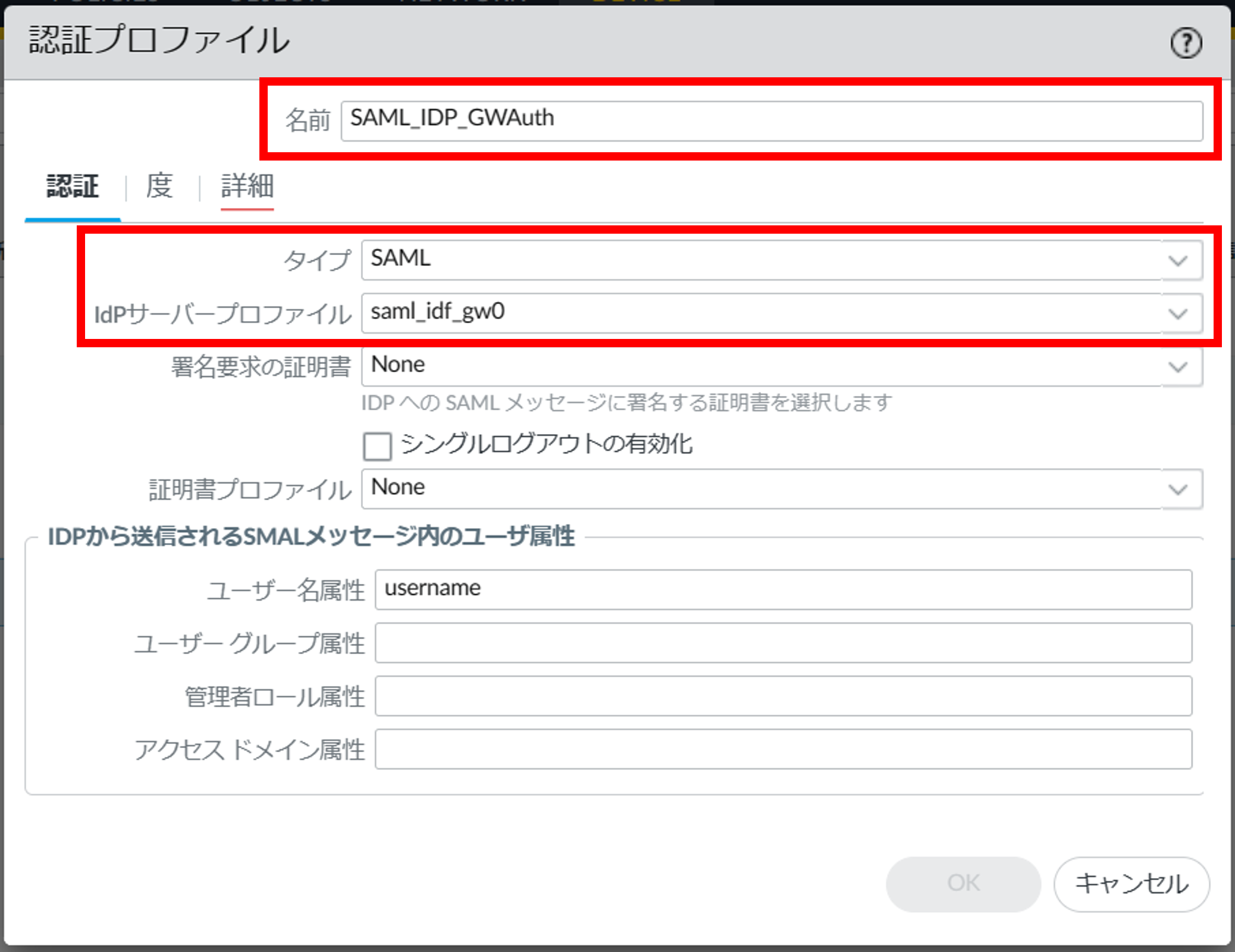

認証プロファイルの作成画面が表示されます。[認証]の項目を入力します。

図5.3.4.6.2 認証プロファイル作成画面(認証)¶

項番 |

項目 |

説明 |

1 |

名前 |

プロファイルの識別に使用する任意の名前を入力してください。

ゲートウェイ用SAML認証プロファイルと分かる名前にしてください。

|

2 |

タイプ |

SAMLを選択してください。 |

3 |

IdPサーバープロファイル |

ドロップダウンリストから作成済みのSAML認証連携用のサーバープロファイルを選択してください。

作成したサーバプロファイル名はFsecコンソールの「外部認証連携(LDAP・SAML)」画面から確認してください。

サーバープロファイルを複数作成した場合は以下を選択してください。

0系の場合はVPN待ち受け用ゲートウェイのアドレス(0系用)から作成したサーバープロファイルを選択してください。

1系の場合はVPN待ち受け用ゲートウェイのアドレス(1系用)から作成したサーバープロファイルを選択してください。

|

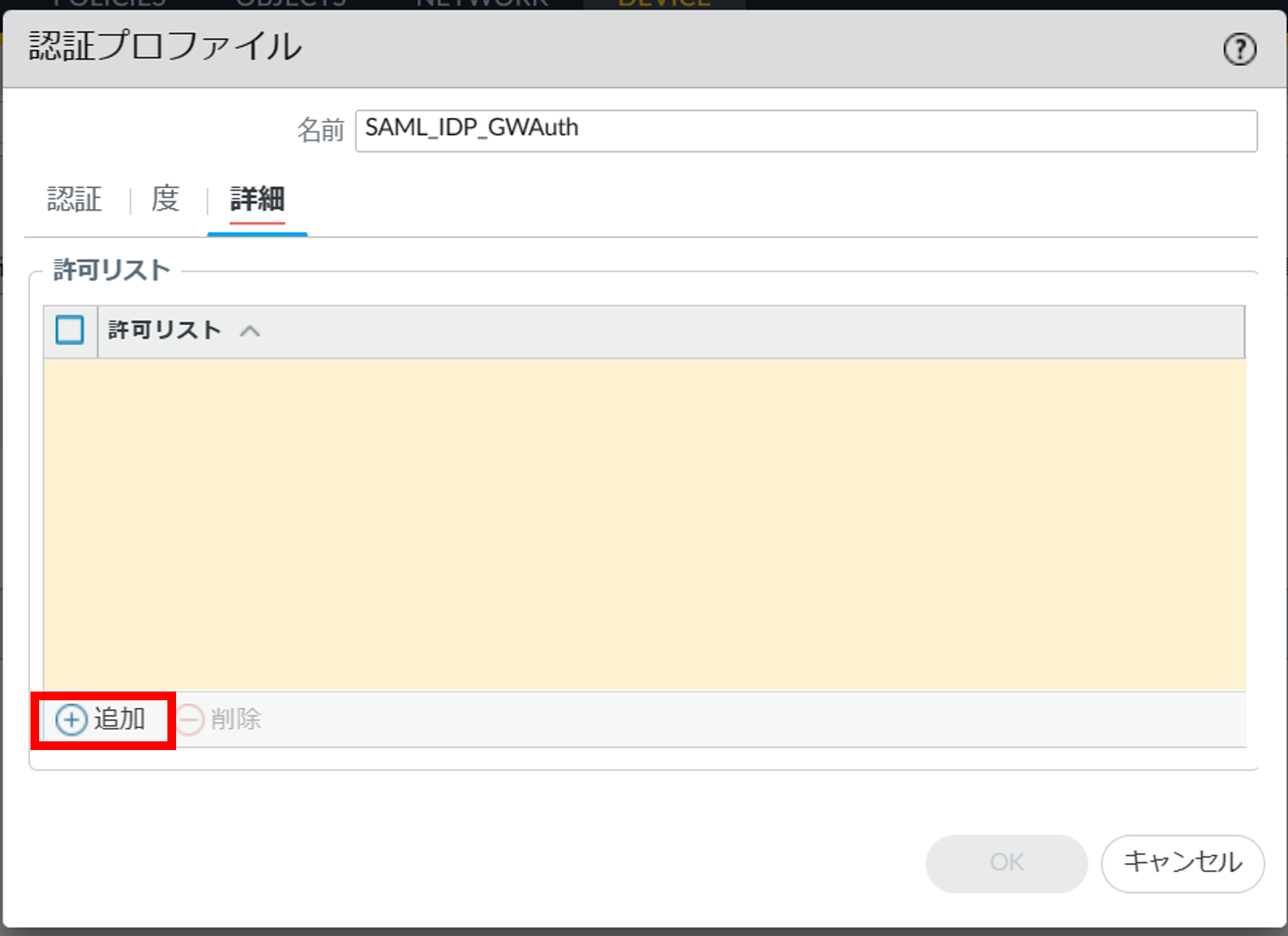

[詳細]をクリックし、許可リストの[追加]をクリックします。

図5.3.4.6.3 認証プロファイル作成画面(詳細)¶

allを選択します。

図5.3.4.6.4 詳細リスト¶

[許可リスト]にallが追加された事を確認し[OK]ボタンを押下します。

図5.3.4.6.5 許可リストの追加確認¶

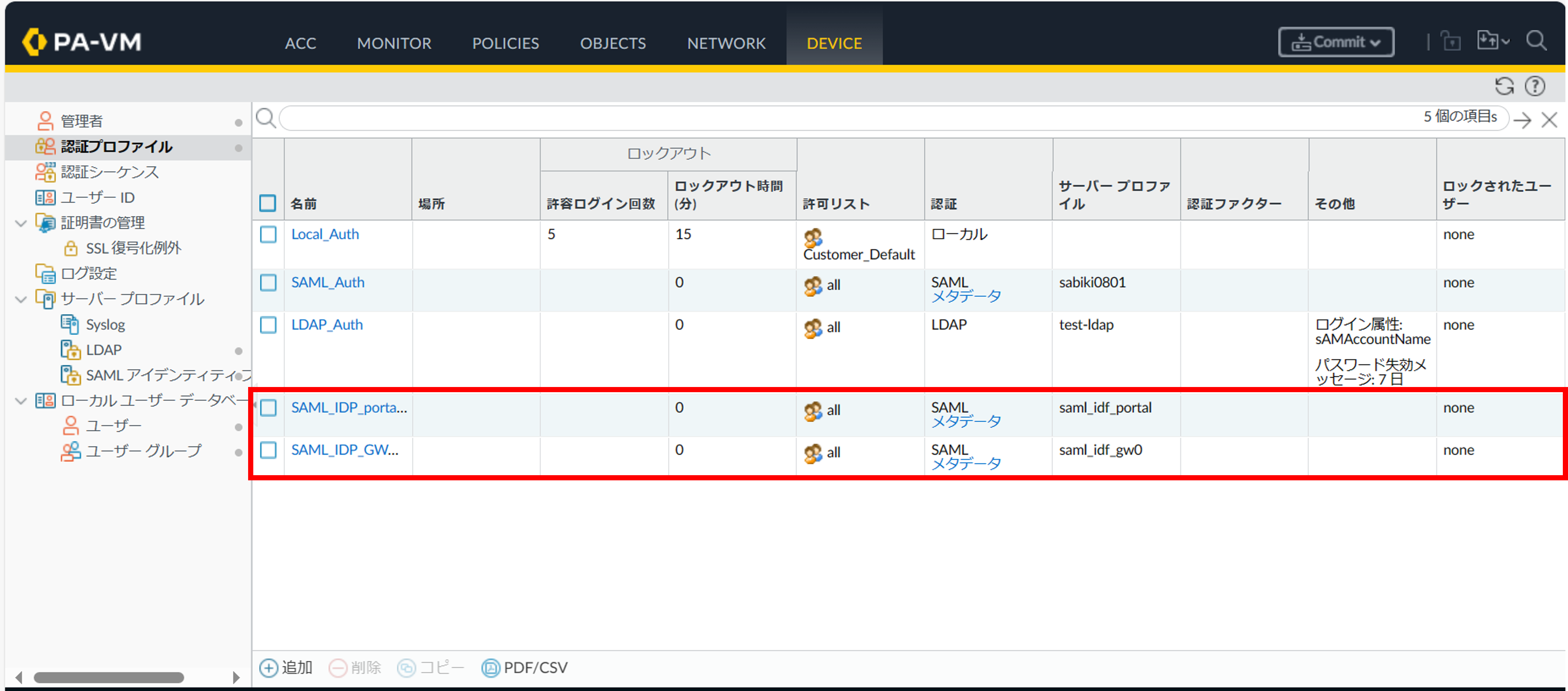

作成後、2つの認証プロファイルが追加されたことを確認します。

図5.3.4.6.6 認証プロファイル追加後の画面¶

5.3.4.7. ポータル認証の設定手順(0系/1系)¶

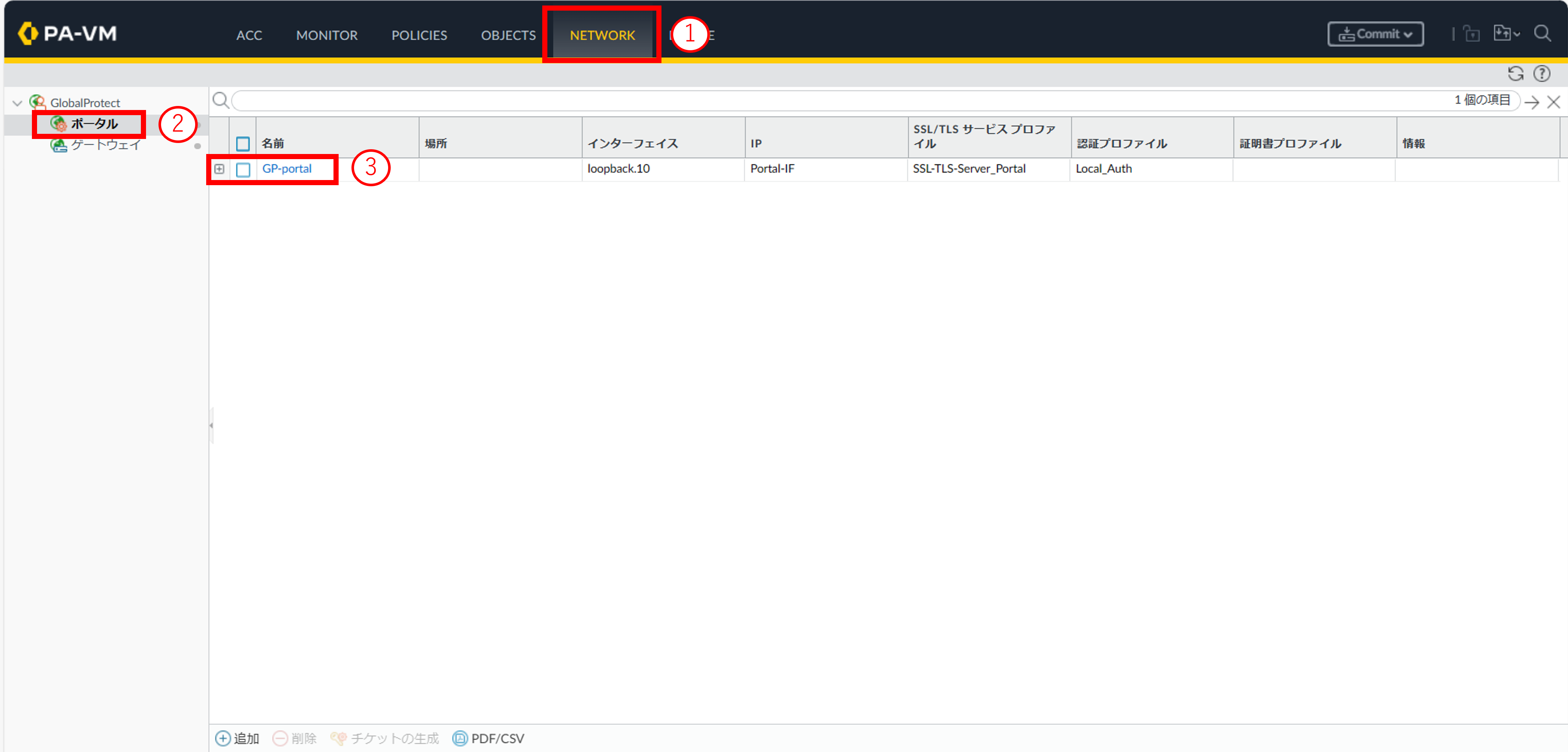

- ①[Network]をクリックします。②GlobalProtectの[ポータル]をクリックします。③[GP-portal]をクリックします。

図5.3.4.7.1 ポータル画面¶

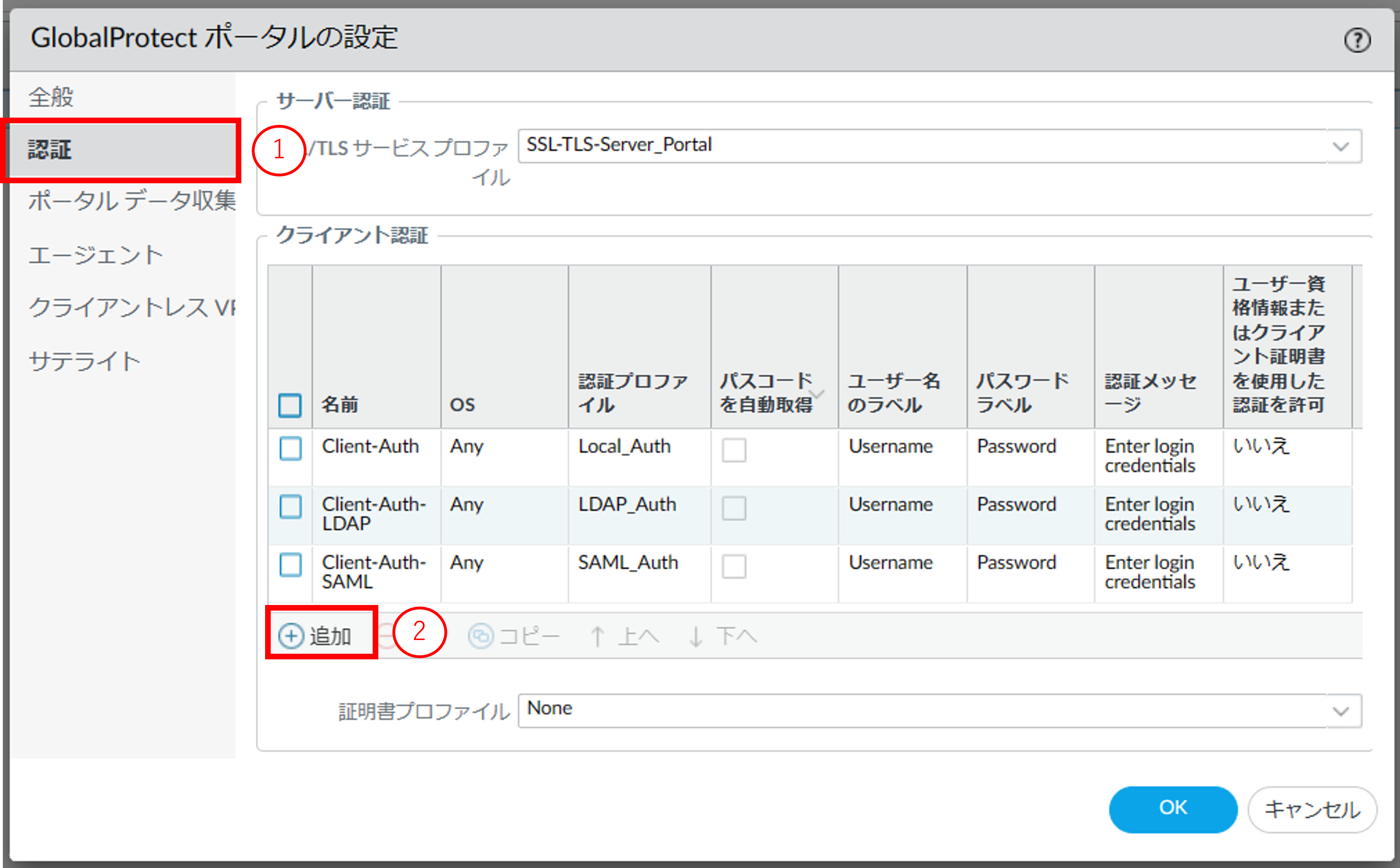

- ①[認証]をクリックします。②[追加]をクリックします。

図5.3.4.7.2 GlobalProtectポータル設定画面(認証)¶

- クライアント認証の認証プロファイル設定画面が表示されます。項目を入力し[OK]ボタンを押下後、GlobalProtect ポータルの設定画面に戻ります。

図5.3.4.7.3 クライアント認証の認証プロファイル設定画面¶

項番 |

項目 |

説明 |

1 |

名前 |

クライアント認証設定の識別に使用する任意の名前を入力してください。

IDF認証連携または、docomo business RINK IDaaS連携、AzureAD連携と分かる名前にしてください。

|

2 |

認証プロファイル |

ドロップダウンリストから作成済みの認証プロファイル(ポータル用SAML認証プロファイル)を選択してください。 |

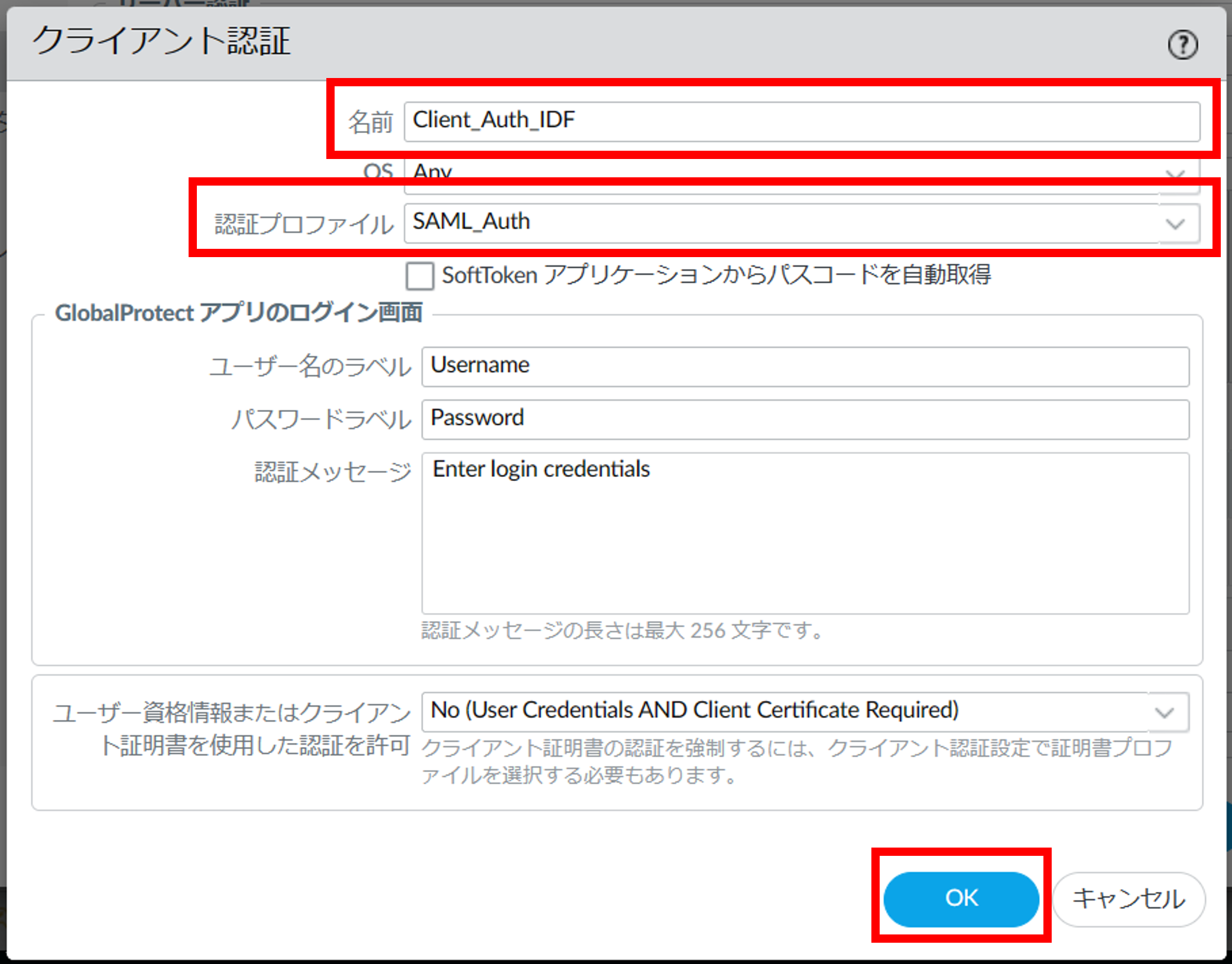

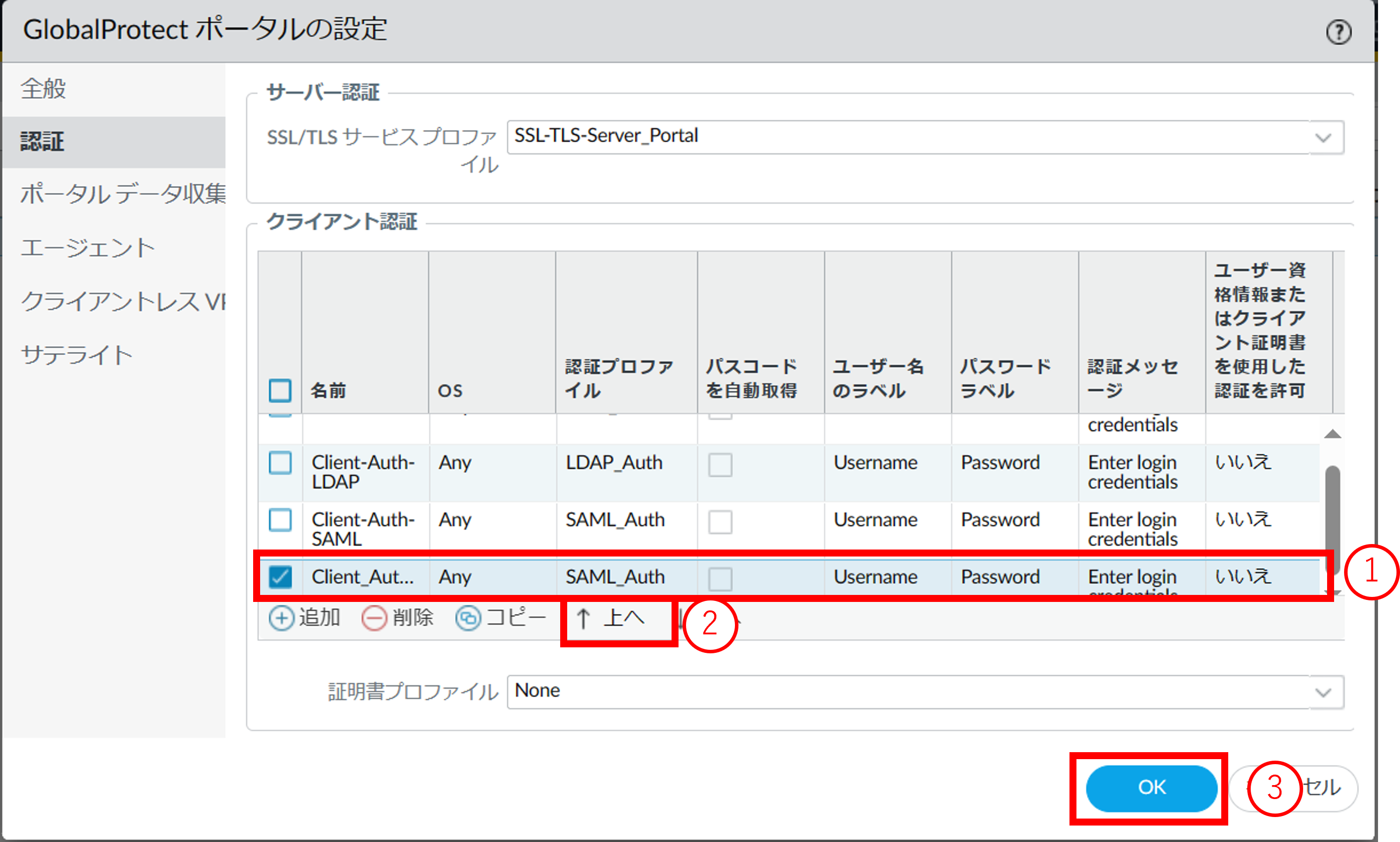

- 追加した認証設定を一番上に配置します。①手順3. で作成したクライアント認証の名前を選択します。②[上へ]をクリックします。③一番上まで移動できたことを確認し[OK]ボタンを押下します。

図5.3.4.7.4 クライアント認証一覧¶

5.3.4.8. ゲートウェイ認証の設定手順(0系/1系)¶

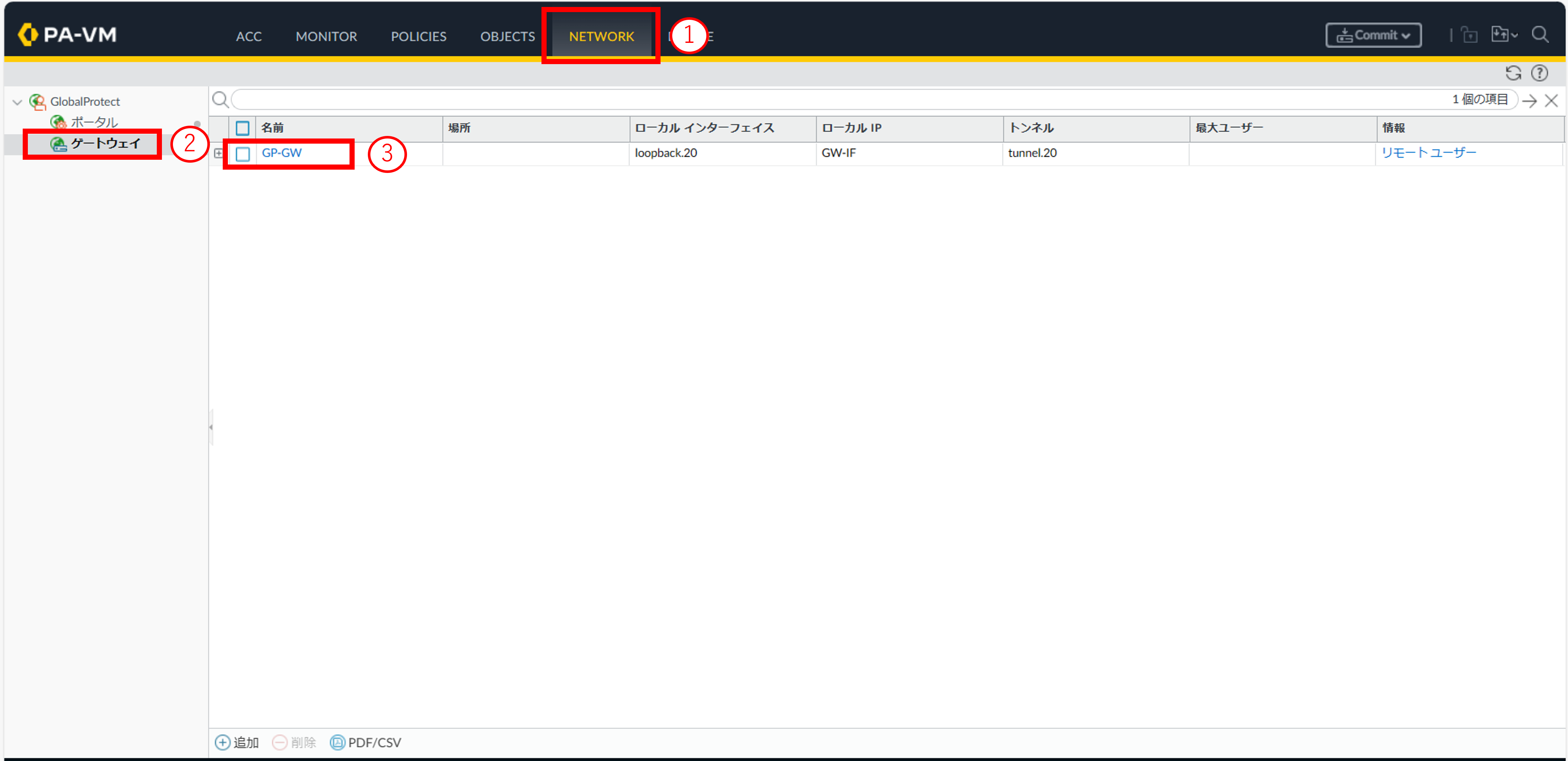

- ①[Network]をクリックします。②GlobalProtectの[ゲートウェイ]をクリックします。③[GP-GW]をクリックします。

図5.3.4.8.1 ゲートウェイ画面¶

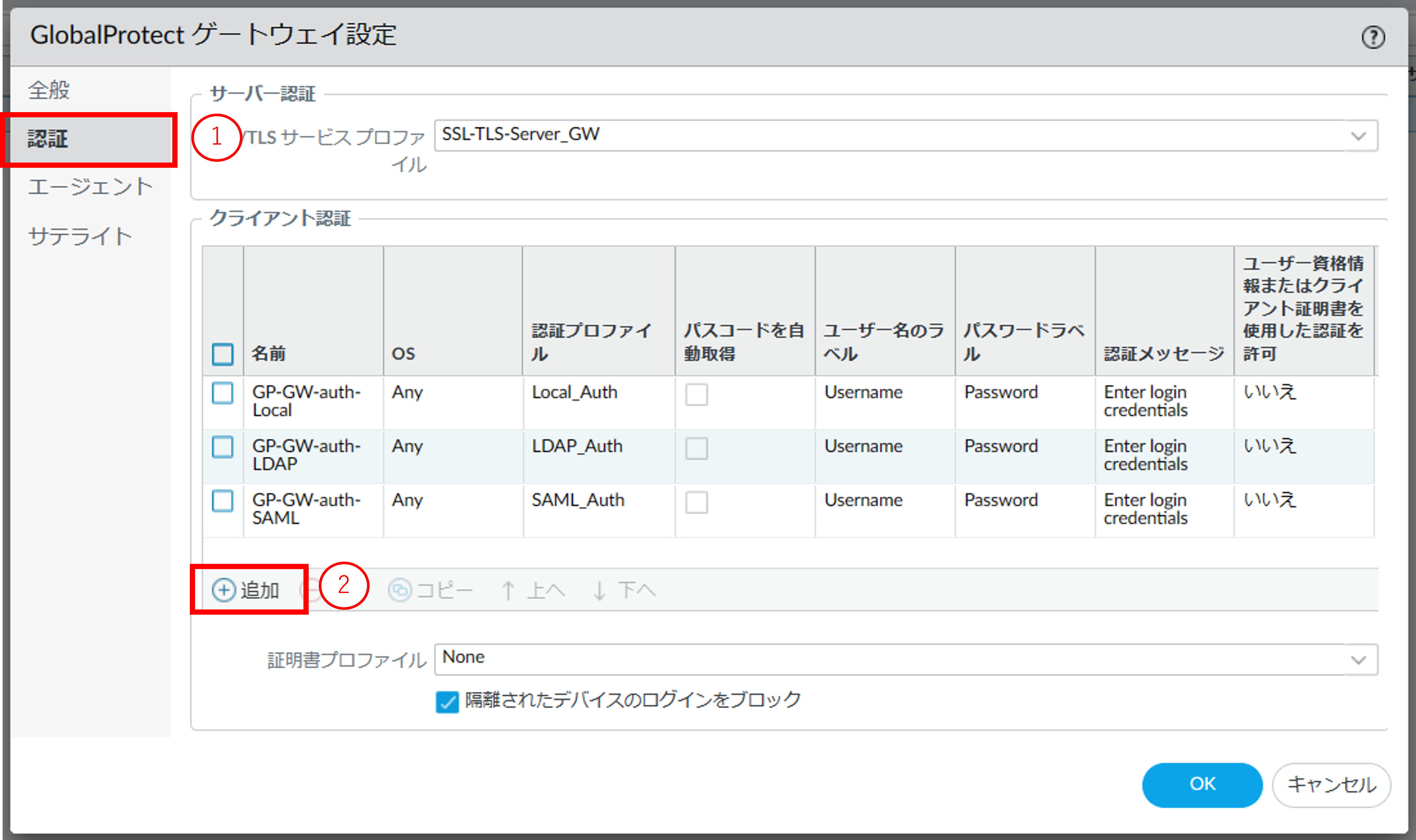

- ①[認証]をクリックします。②[追加]をクリックします。

図5.3.4.8.2 GlobalProtectゲートウェイ設定画面(認証)¶

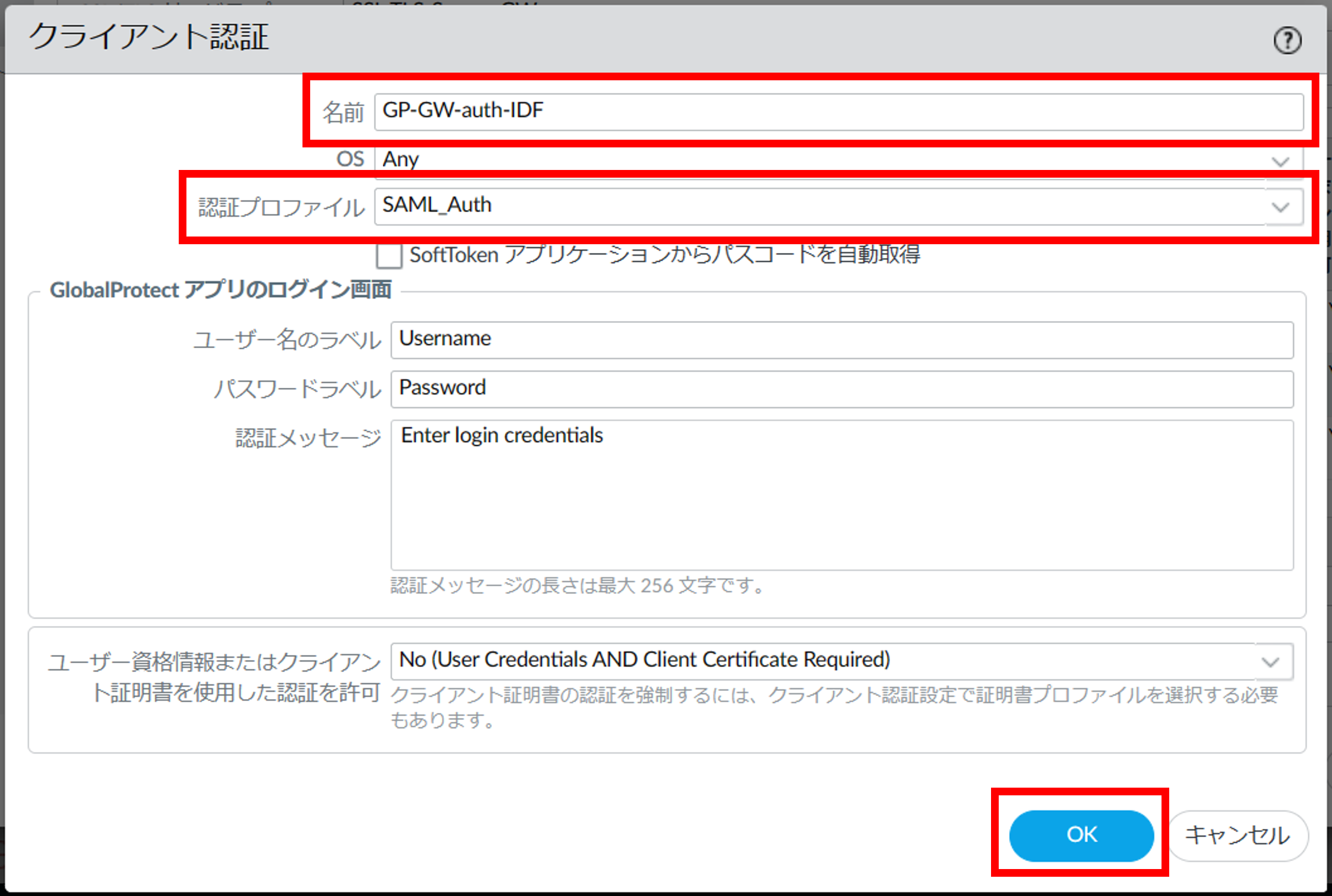

- クライアント認証の認証プロファイル設定画面が表示されます。項目を入力し[OK]ボタンを押下後、GlobalProtect ポータルの設定画面に戻ります。

図5.3.4.8.3 クライアント認証の認証プロファイル設定画面¶

項番 |

項目 |

説明 |

1 |

名前 |

クライアント認証設定の識別に使用する任意の名前を入力してください。

IDF認証連携または、docomo business RINK IDaaS連携、AzureAD連携と分かる名前にしてください。

|

2 |

認証プロファイル |

ドロップダウンリストから作成済みの認証プロファイルを選択してください。

IDF認証連携の場合は以下を選択してください。

0系の場合は 0系用SAML認証プロファイル を選択してください。

1系の場合は 1系用SAML認証プロファイル を選択してください。

|

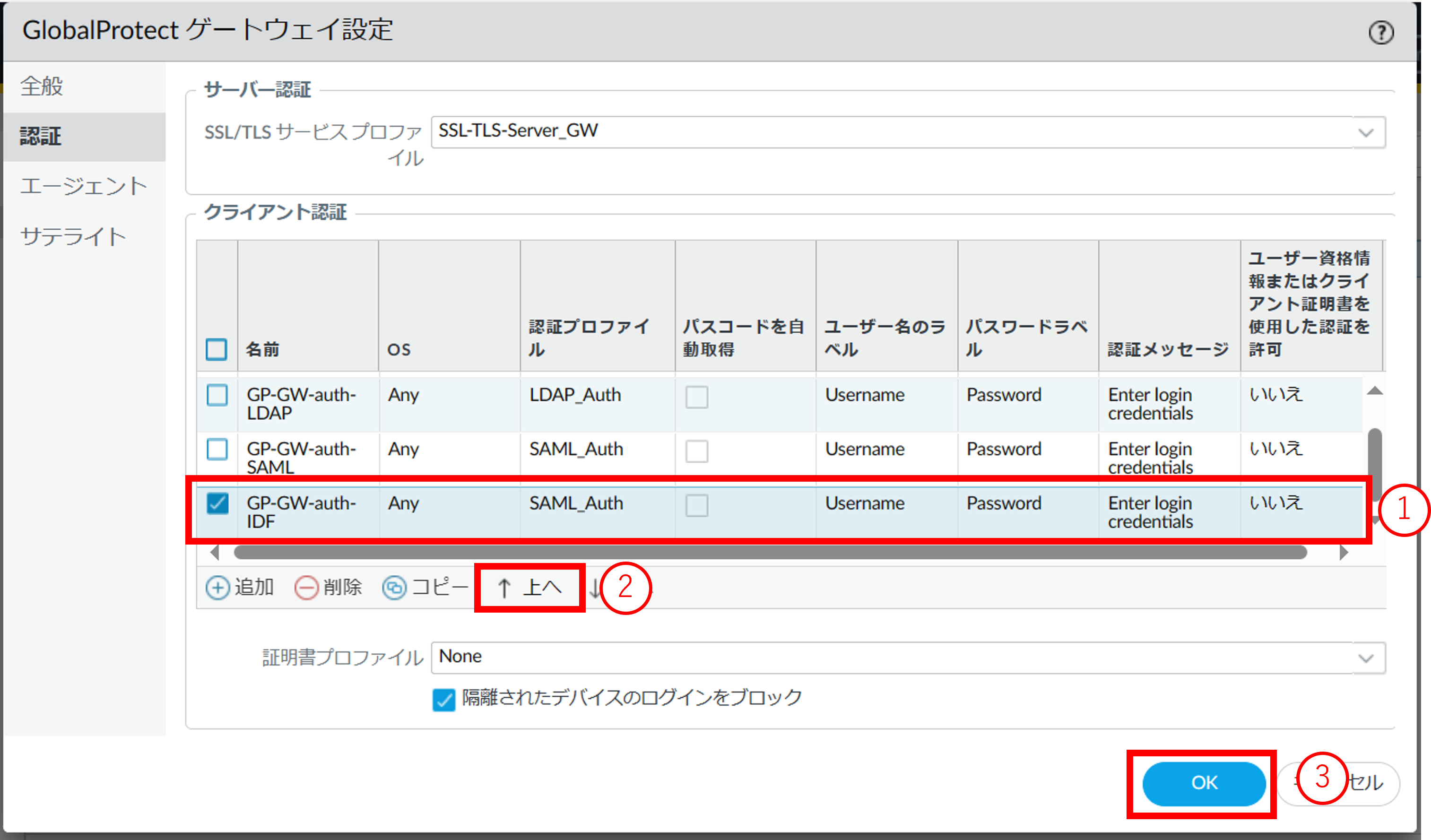

- 追加した認証設定を一番上に配置します。①手順3. で作成したクライアント認証の名前を選択します。②[上へ]をクリックします。③一番上まで移動できたことを確認し[OK]ボタンを押下します。

図5.3.4.8.4 クライアント認証一覧¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「2.2.7. 設定を反映する(0系と1系の両方で作業を実施)」 を参照してください。

5.3.5. SAML認証連携用サーバープロファイルを削除する¶

5.3.5.1. 注意事項、前提条件¶

削除対象のサーバプロファイルが認証プロファイルに使用されていないことを確認してから実施してください。

5.3.5.2. 事前に準備いただくもの¶

なし

5.3.5.3. SAML認証連携用サーバープロファイルの削除手順¶

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。

図5.3.5.3.1 サービスグループ選択¶

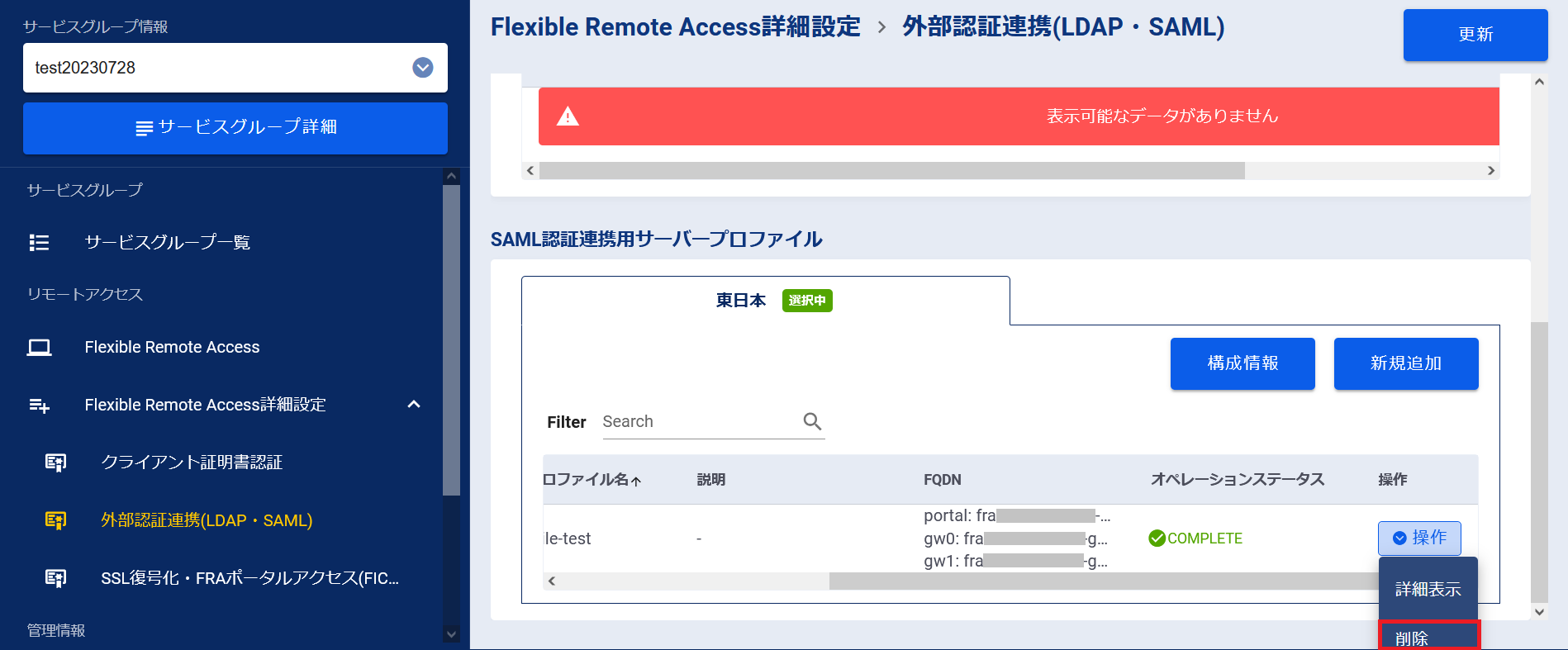

「外部認証連携(LDAP・SAML)」画面で削除するSAML認証連携用サーバープロファイルの[操作]プルダウンメニューより、[削除]をクリックします。

図5.3.5.3.2 [削除]ボタン¶

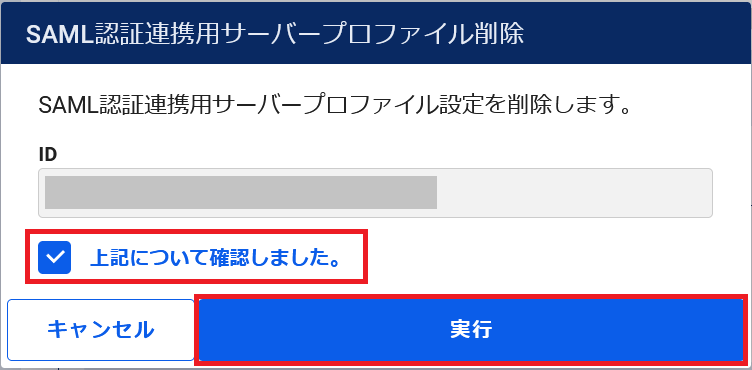

内容を確認し、 [上記について確認しました。]にチェックを入れ、[実行]ボタンを押下します。

図5.3.5.3.3 SAML認証連携用サーバープロファイル削除の確認¶

[OK]ボタンを押下します。

図5.3.5.3.4 削除お申し込み完了¶

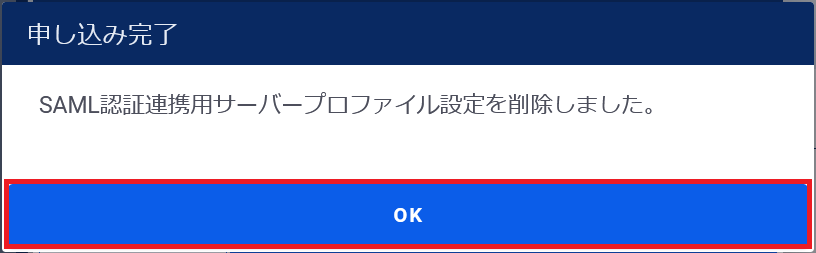

「外部認証連携(LDAP・SAML)」画面で削除したいSAML認証連携用サーバープロファイルが削除されたことを確認します。

図5.3.5.3.5 削除お申し込み完了後の外部認証連携(LDAP・SAML)画面¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。

5.3.6. メタデータファイルに含まれる証明書の有効期限を確認する¶

5.3.6.1. 注意事項、前提条件¶

なし

5.3.6.2. 事前に準備いただくもの¶

なし

5.3.6.3. メタデータファイルに含まれる証明書の有効期限の確認手順¶

SDPFポータルメニューより、「Flexible Remote Access」を選択しFsecコンソールにアクセスします。

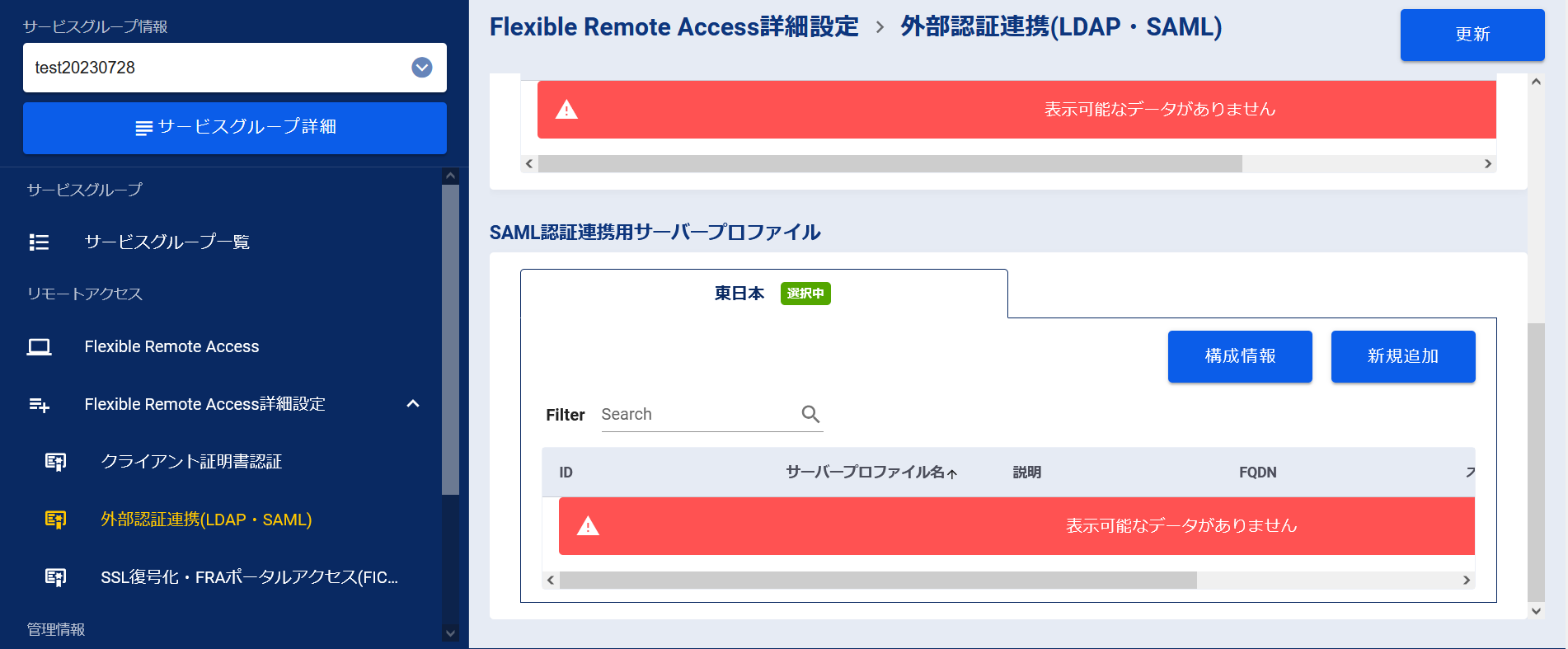

- ①左メニューの「サービスグループ情報」から作成したサービスグループを選択します。②[外部認証連携(LDAP・SAML)]をクリックします。③証明書の有効期限を確認します。

図5.3.6.3.1 メタデータに含まれる証明書の有効期限確認¶

注釈

有効期限の時刻表記はUTCです

注釈

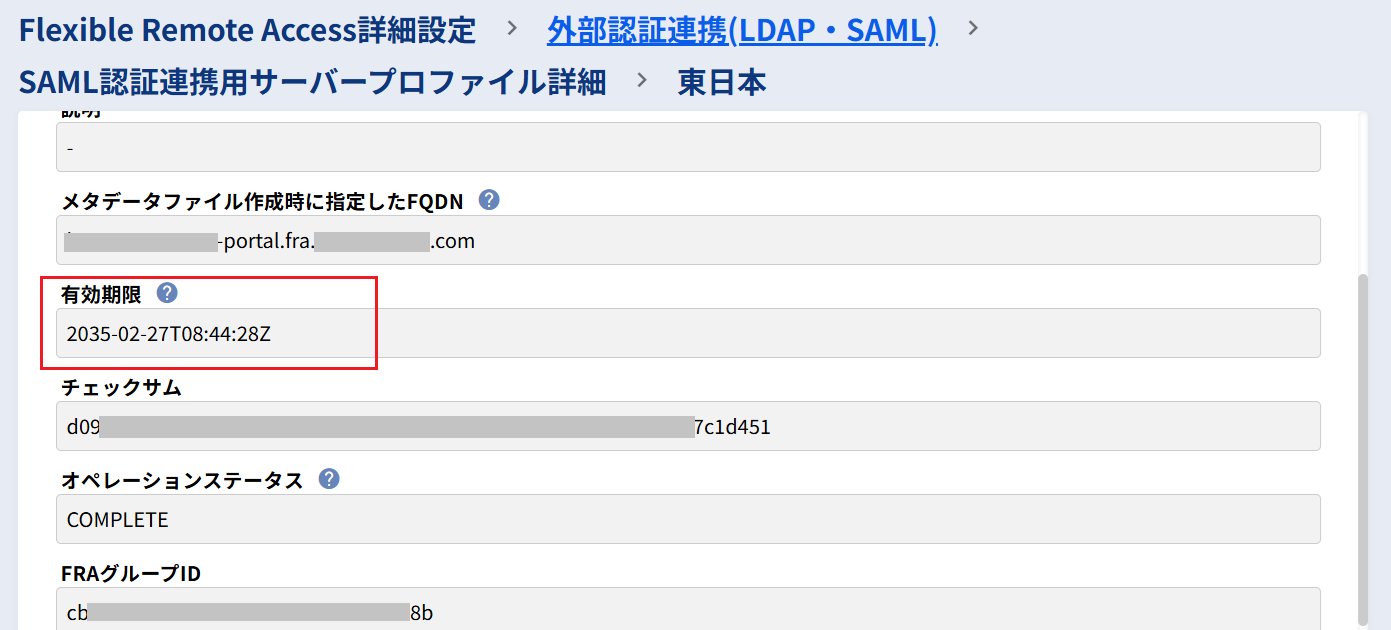

「SAML認証連携用サーバープロファイル」の詳細からも証明書の有効期限を確認することができます。

図5.3.6.3.2 メタデータに含まれる証明書の有効期限確認(SAML認証連携用サーバープロファイル詳細)¶