セキュリティ機能(UTM機能)の推奨設定について¶

Internet通信向け推奨設定(ポリシー名:USER-VPN-to-VPNINET)¶

項番 |

項目 |

設定値 |

説明 |

1 |

IPS/IDS |

有効(IPS 中)

プロファイル名:FRA-IPS-Medium

|

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し防御する。「シグネチャ」と呼ばれる攻撃パターンのデータベースと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

2 |

アンチウイルス |

有効(中)

プロファイル名:FRA-Antivirus-Medium

|

HTTP,FTP,SMB通信でアンチウイルスシグネチャに一致した場合は、全てブロックする。SMTP,MAP,POP3通信でアンチウィルスシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可する。 |

3 |

アンチスパイウェア |

有効(中)

プロファイル名:FRA-Antispyware-Medium

|

スパイウェアおよびマルウェアのネットワーク通信を検知し防御する。アンチスパイウェアのシグネチャと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

4 |

URLフィルタリング |

有効(デフォルト)

プロファイル名:default

|

「ドラッグ」「アダルト」「コマンドアンドコントロール」「ギャンブル」「グレーウェア」「ハッキング」「マルウェア」「フィッシング」「疑わしいサイト」「ランサムウェア」「兵器」のURLカテゴリに属するWebサイトへの通信をブロックする。「暗号通貨」「高リスク」「中リスク」「新しく登録されたドメイン」「リアルタイム検出」のURLカテゴリに属するWebサイトへの通信を監視する。 |

FIC接続向け推奨設定(ポリシー名:USER-VPN-to-VPNFIC)¶

項番 |

項目 |

設定値 |

説明 |

1 |

IPS/IDS |

有効(IPS 中)

プロファイル名:FRA-IPS-Medium

|

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し防御する。「シグネチャ」と呼ばれる攻撃パターンのデータベースと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

2 |

アンチウイルス |

有効(中)

プロファイル名:FRA-Antivirus-Medium

|

HTTP,FTP,SMB通信でアンチウイルスシグネチャに一致した場合は、全てブロックする。SMTP,MAP,POP3通信でアンチウィルスシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可する。 |

3 |

アンチスパイウェア |

有効(中)

プロファイル名:FRA-Antispyware-Medium

|

スパイウェアおよびマルウェアのネットワーク通信を検知し防御する。アンチスパイウェアのシグネチャと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

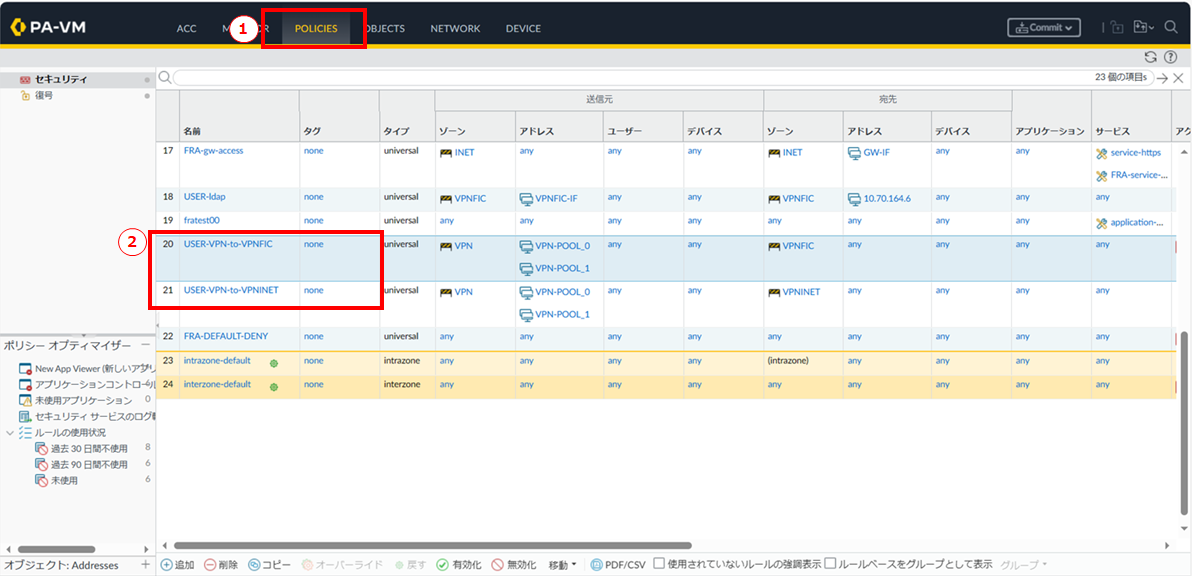

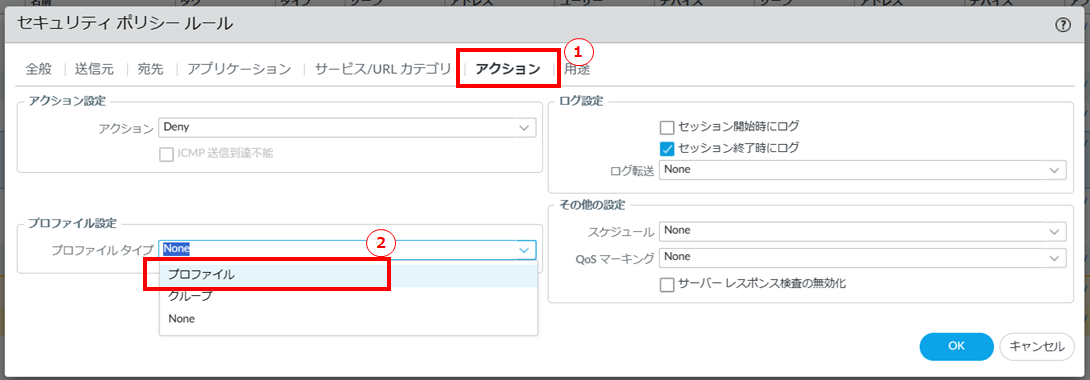

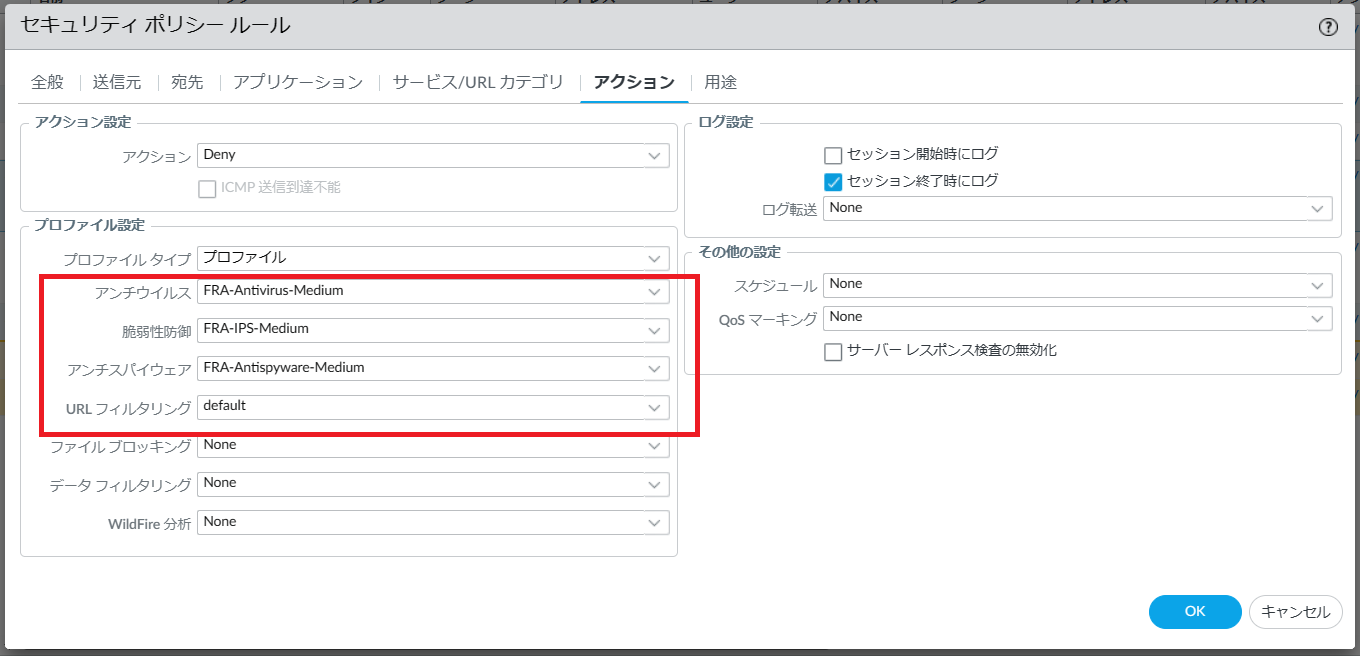

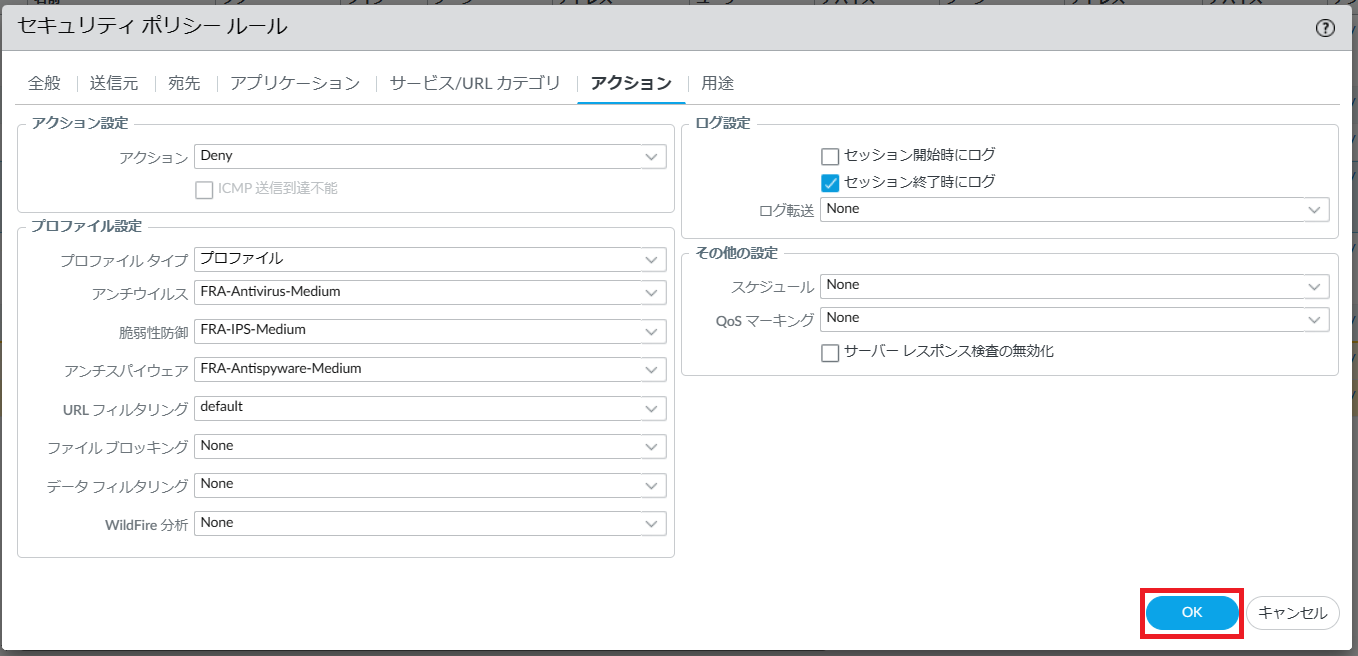

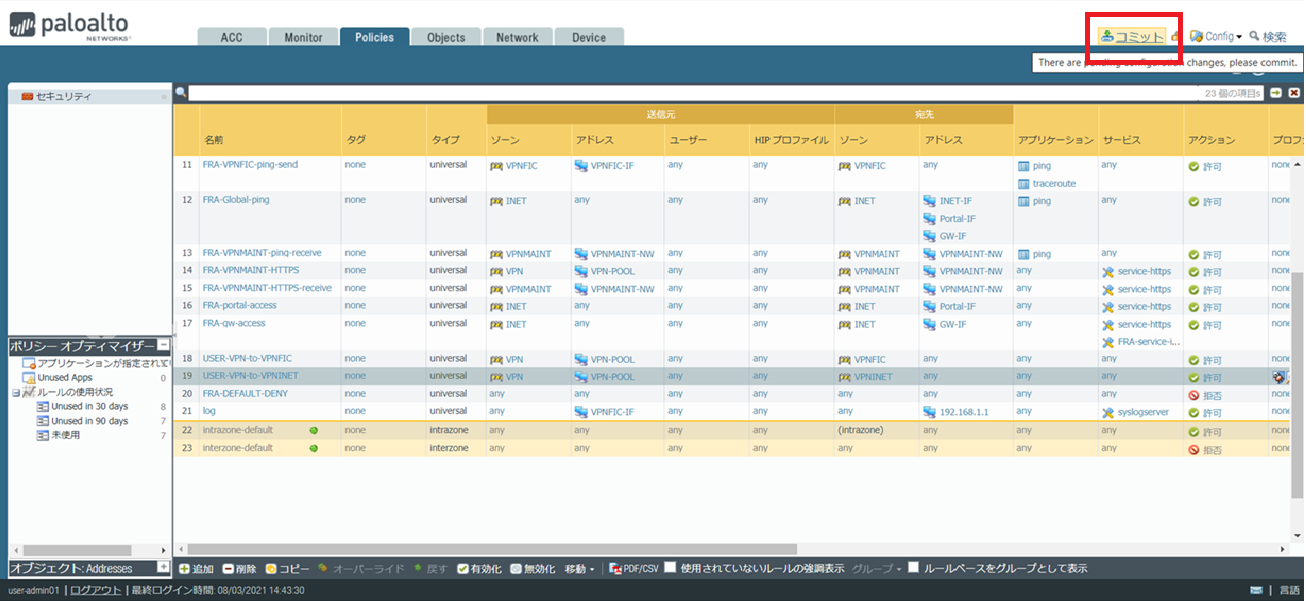

推奨設定のポリシー設定手順¶

図15.3.1 ポリシー選択¶

図15.3.2 プロファイルを選択¶

図15.3.3 プロファイル変更¶

図15.3.4 変更確認¶

図15.3.5 [コミット]をクリック¶