12. FICルータとAzure OpenAI Serviceの閉域接続¶

12.1. 目的¶

12.3. 事前準備¶

- Smart Data Platformのお申込みを完了させていること

- Arcstar Universal Oneは導入済のことArcstar Universal Oneのご契約時に送付される代表番号(Nから始まる10桁のID)とVPN番号(Vから始まる9桁のID)をご確認ください。

- 基本構築ガイドでは構成図の内容を構築することが可能

- Azureポータルでリソースグループが作成されていること

- FIC-Console及びAzureポータルの操作には、インターネット接続が必要です。

- FIC-Consoleの画面については2023年9月時点の画面になります。

- Azureポータルの画面については2023年9月時点の画面になります。

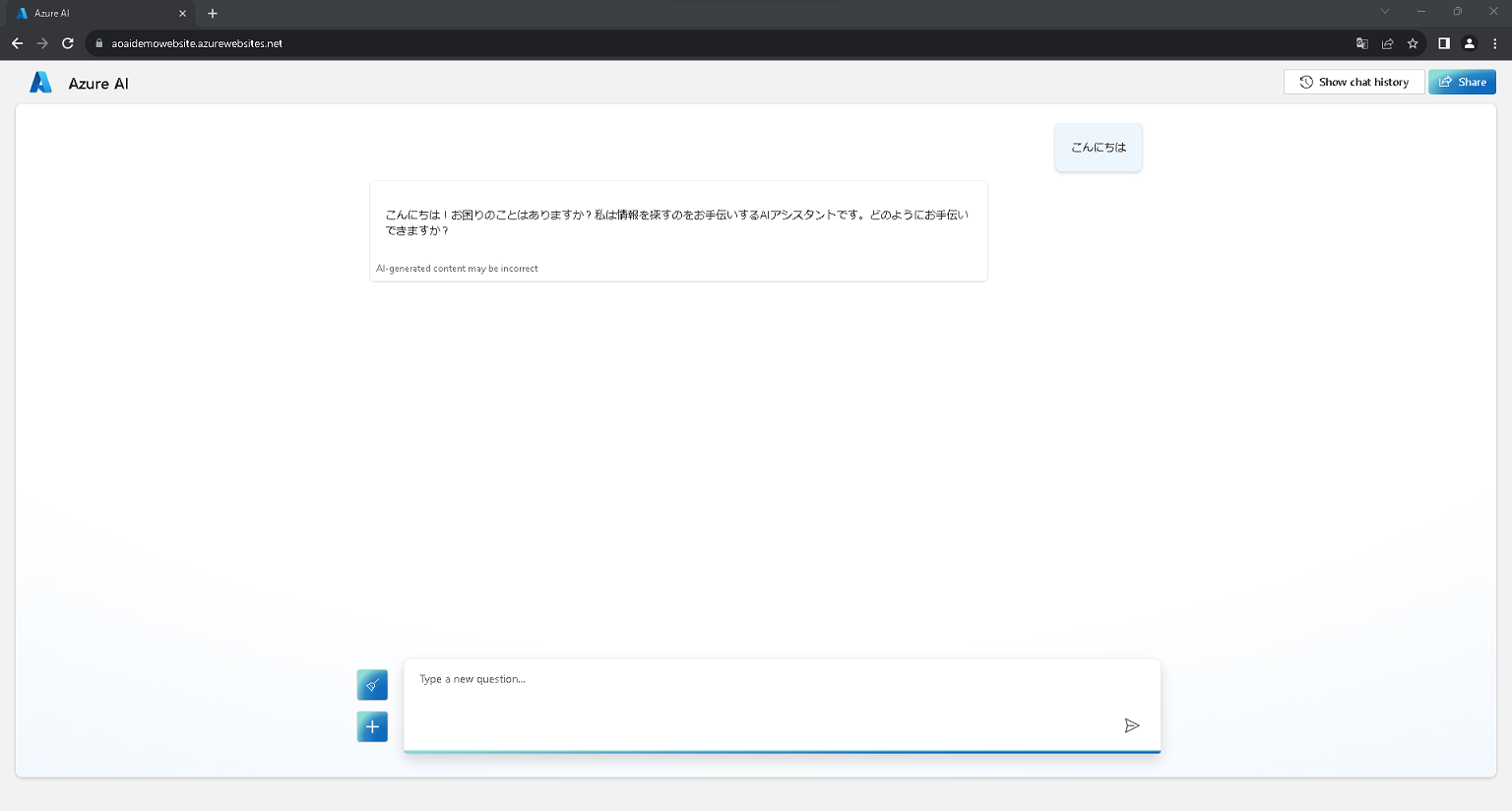

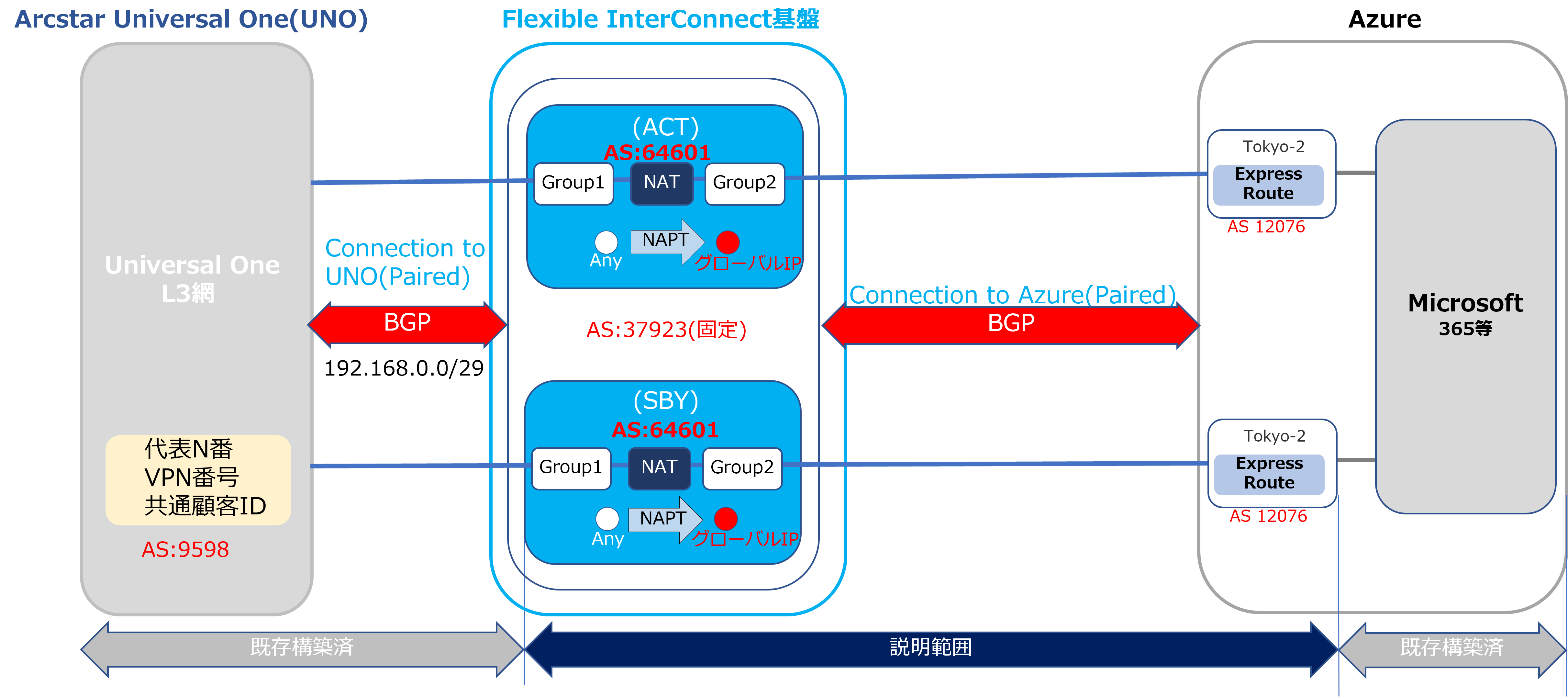

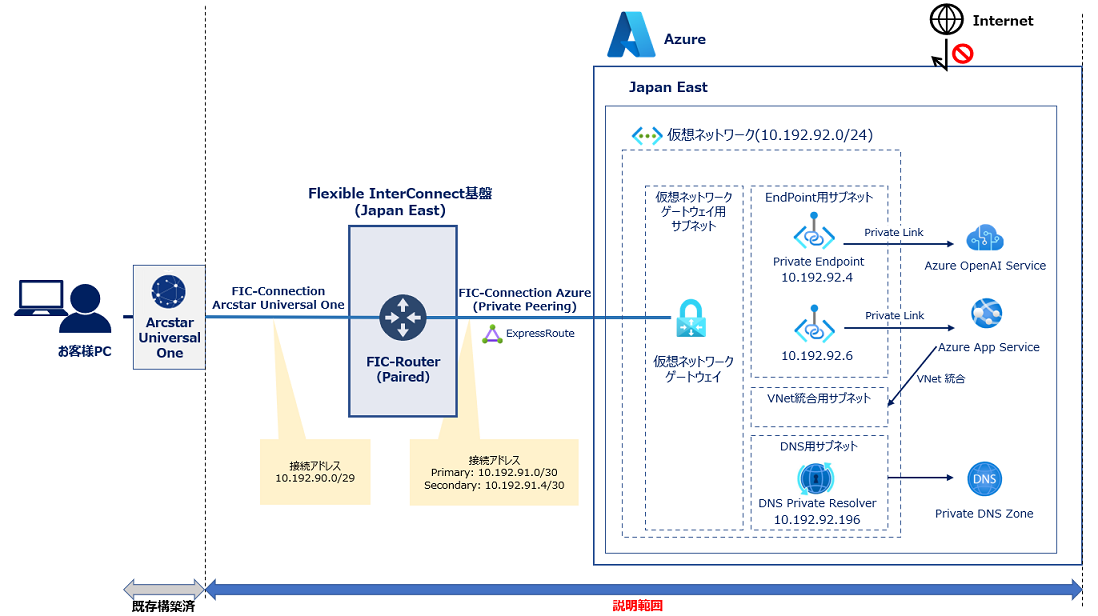

12.4. 構成図および各構成リソースの概要¶

- 本書では以下の構成図の青の矢印の範囲について構築手順を説明します。

- 構成図ではオンプレミス環境から閉域NWであるArcstar Universal Oneを用いてAzure OpenAI Serviceに閉域で接続する構成となっています。

- 本書ではAzureのリソースを作成するリージョンとして「Japan East」を選択しています。他のリージョンでも同様の構成を実現いただけますが、詳細につきましてはMicrosoft社にお問い合わせください。

構成図¶

12.4.1. 各構成リソースの概要¶

- 各構成リソースについて概要を記載しています。

- FICの各リソースの料金については こちら をご参照ください。

- Azureの各リソースの料金についてはMicrosoft社のサイトをご参照ください。

No |

リソース |

概要・役割 |

1 |

FIC-Router |

Flexible InterConnectにおいてIPアドレスによる経路制御を担うFICリソースであり、仮想的なBGPルーターとして機能 |

2 |

FIC-Connection Arcstar Universal One |

Arcstar Universal OneサービスとFlexible InterConnectを接続するFICリソース |

3 |

FIC-Connection Azure(Private Peering) |

ExpressRouteを利用してAzureとFlexible InterConnectを接続するFICリソース |

4 |

仮想ネットワーク(VNet) |

Azure内に作成する、他ネットワークと論理的に分離されたプライベートな仮想ネットワーク |

5 |

仮想ネットワーク ゲートウェイ(VNetGW) |

VNetとExpressRouteを接続するためのゲートウェイ |

6 |

Private Endpoint |

VNetからAzure PaaS等にプライベート接続をするためのEndpoint |

7 |

Azure OpenAI Service(AOAI) |

Azure上でOpenAIが手掛けるオープンソースのAIを利用できるサービス |

8 |

Azure App Service |

Webアプリケーションをホストする環境を提供するPaaS

本書ではAzure OpenAIが利用できるWebサイトを構築する用途として利用

|

9 |

Private DNS Zone |

DNS Private Resolver内に保持される、ホスト名とIPアドレスのマッピング |

10 |

DNS Private Resolver |

仮想ネットワークでのみ機能する、Microsoft Azure が提供している Private DNS サービス

本書では閉域環境から構築したWebサイトへの名前解決する用途として利用

|

11 |

ExpressRoute |

ネットワークサービスプロバイダーが提供する専用回線やWAN回線からMicrosoft Azureへ直接接続する帯域保証型のネットワークサービス |

12.6. 構築・検証手順¶

12.7. Azureポータル作業(リソースの作成)¶

ここでは、Azureリソースを作成する手順について説明します。

12.7.1. VNetとサブネットの作成¶

12.7.1.1 Microsft Azure ホーム画面の上の検索欄で [仮想ネットワーク] と検索の上、 「仮想ネットワーク」 画面を開いてください。

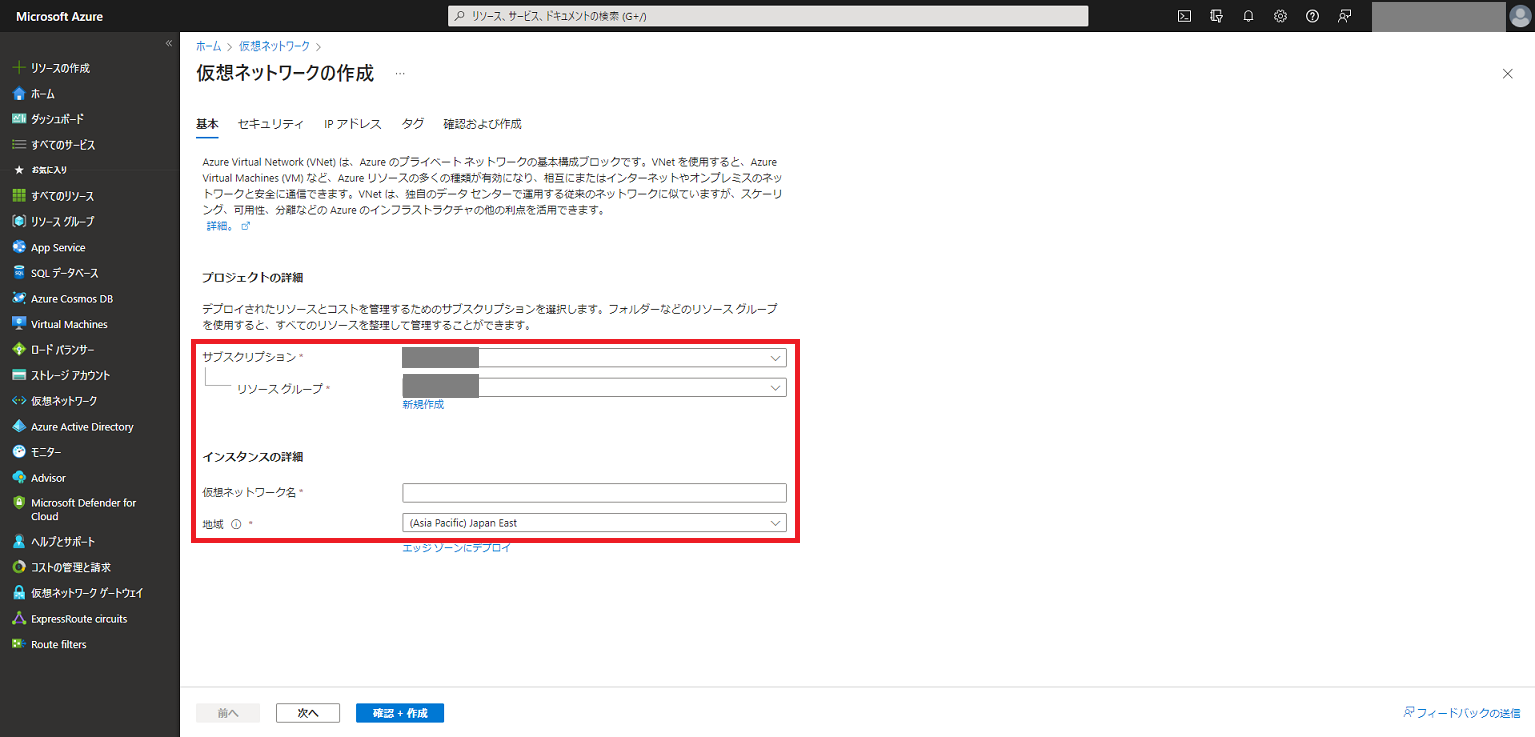

12.7.1.2 開いた画面で [作成] を押下すると、以下のような 「仮想ネットワークの作成」 画面が表示されます。

12.7.1.3 上記画面の [基本] タブで、以下項目を入力して [次へ] を押下してください。なお、 [セキュリティ] タブではそのまま何も入力せず [次へ] で結構です。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

リソースグループ |

作成済みのリソースグループを選択 |

仮想ネットワーク名 |

任意 |

地域 |

Japan East |

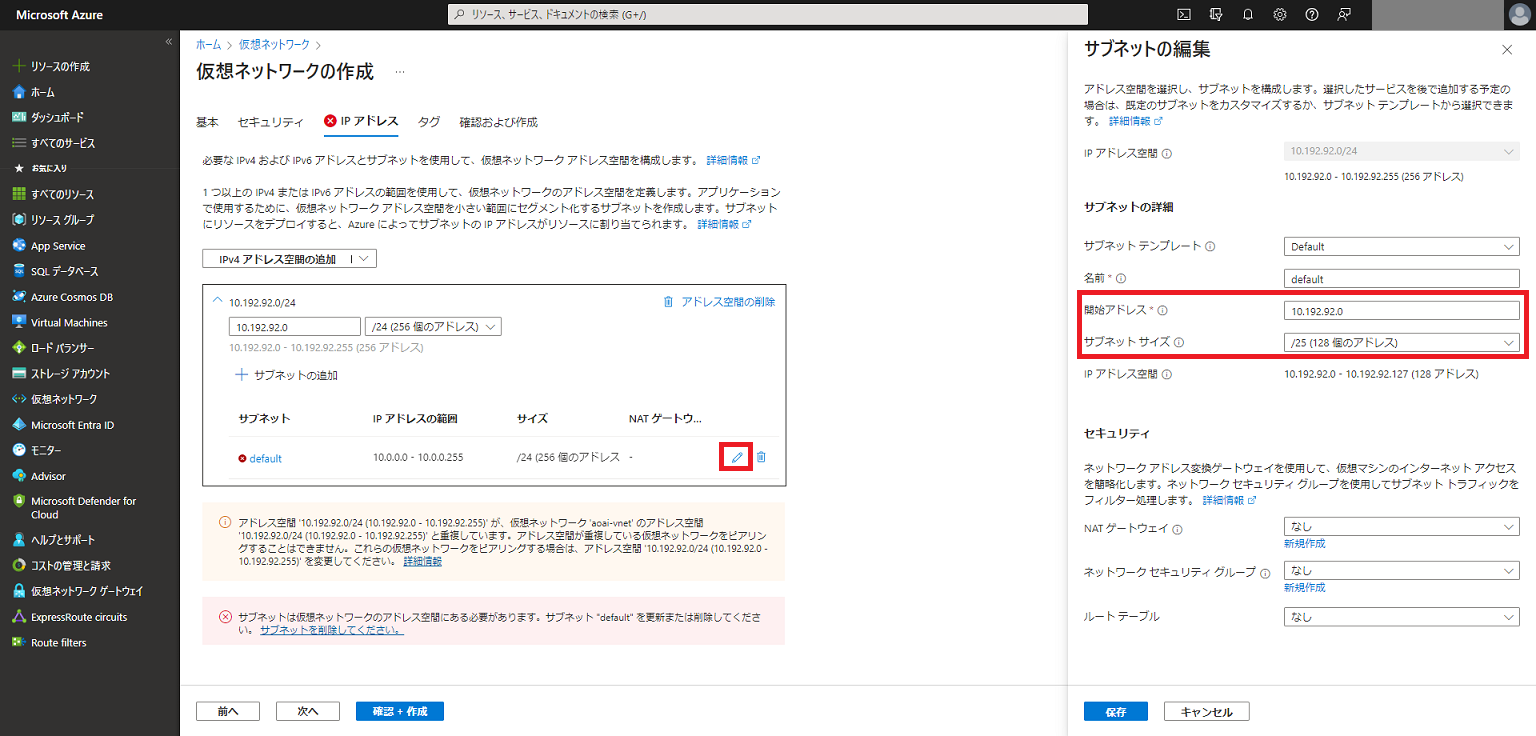

12.7.1.4 [IPアドレス] タブで、VNetに割り当てる任意のIPアドレス(本書では10.192.92.0/24)を入力ください。また、「default」 サブネットの鉛筆マークを入力し、開始アドレスとサブネットサイズを編集し、[保存] を押下してください。

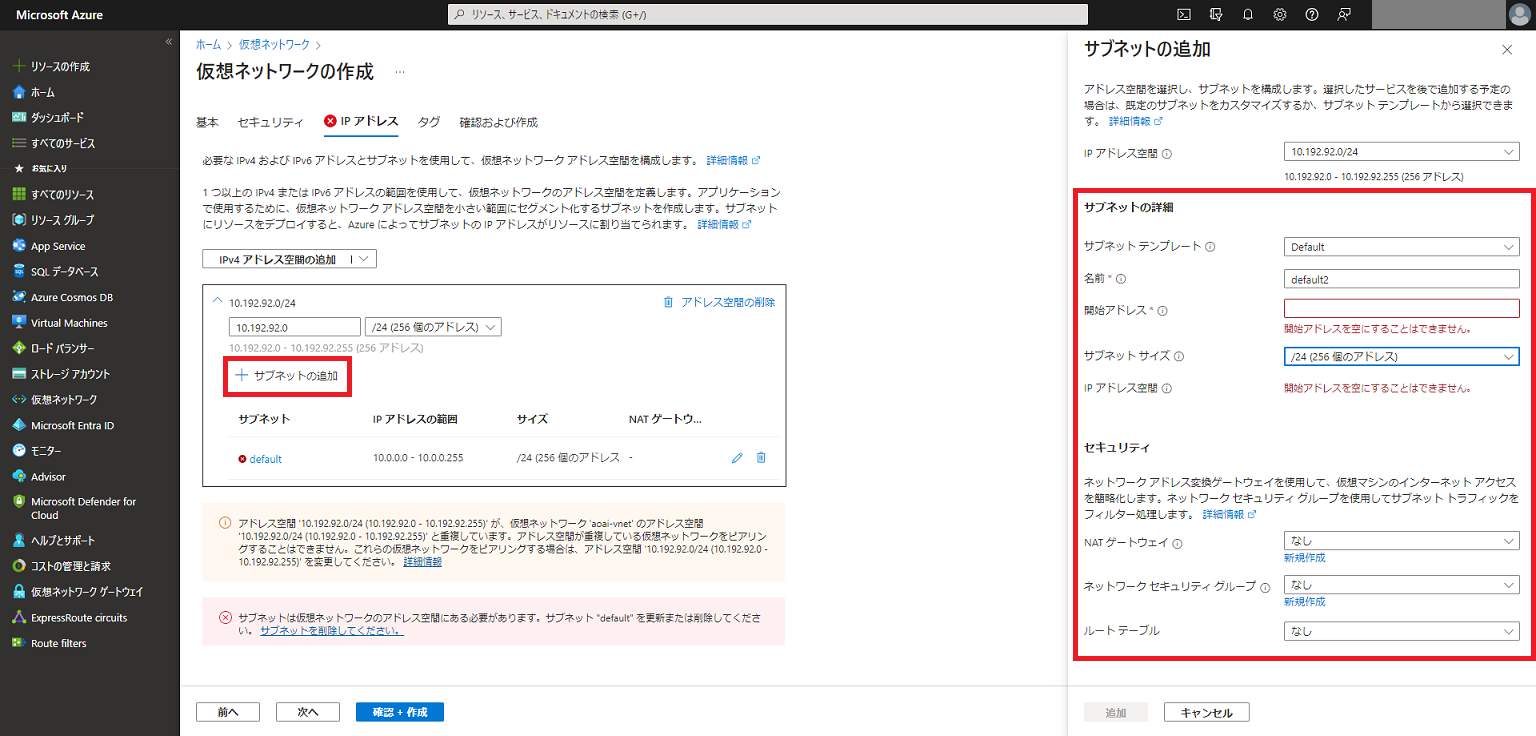

12.7.1.5 さらに、 [IPアドレス] タブで、 [+ サブネットの追加] を押下し、 「サブネットの追加」 画面から 4つ(仮想ネットワークゲートウェイ用、EndPoint用、VNet統合用、DNS用)のサブネット を以下項目を参考に追加してください。

項目 |

パラメータ |

サブネットテンプレート |

Default |

開始アドレス |

お客様環境に従い設定 |

サブネット サイズ |

お客様環境に従い設定 |

名前 |

任意 |

NATゲートウェイ |

なし |

ネットワーク セキュリティ グループ |

お客様の必要に応じて設定 |

ルートテーブル |

お客様の必要に応じて設定 |

12.7.1.6 [確認 + 作成] を押下し、確認後 [作成] を押下することで仮想ネットワークおよびサブネットが作成されます。

12.7.2. 仮想ネットワーク ゲートウェイの作成¶

12.7.2.1 Microsoft Azure ホーム画面の上の検索欄で [仮想ネットワーク ゲートウェイ] と検索の上、 「仮想ネットワーク ゲートウェイ」 画面を開いてください。

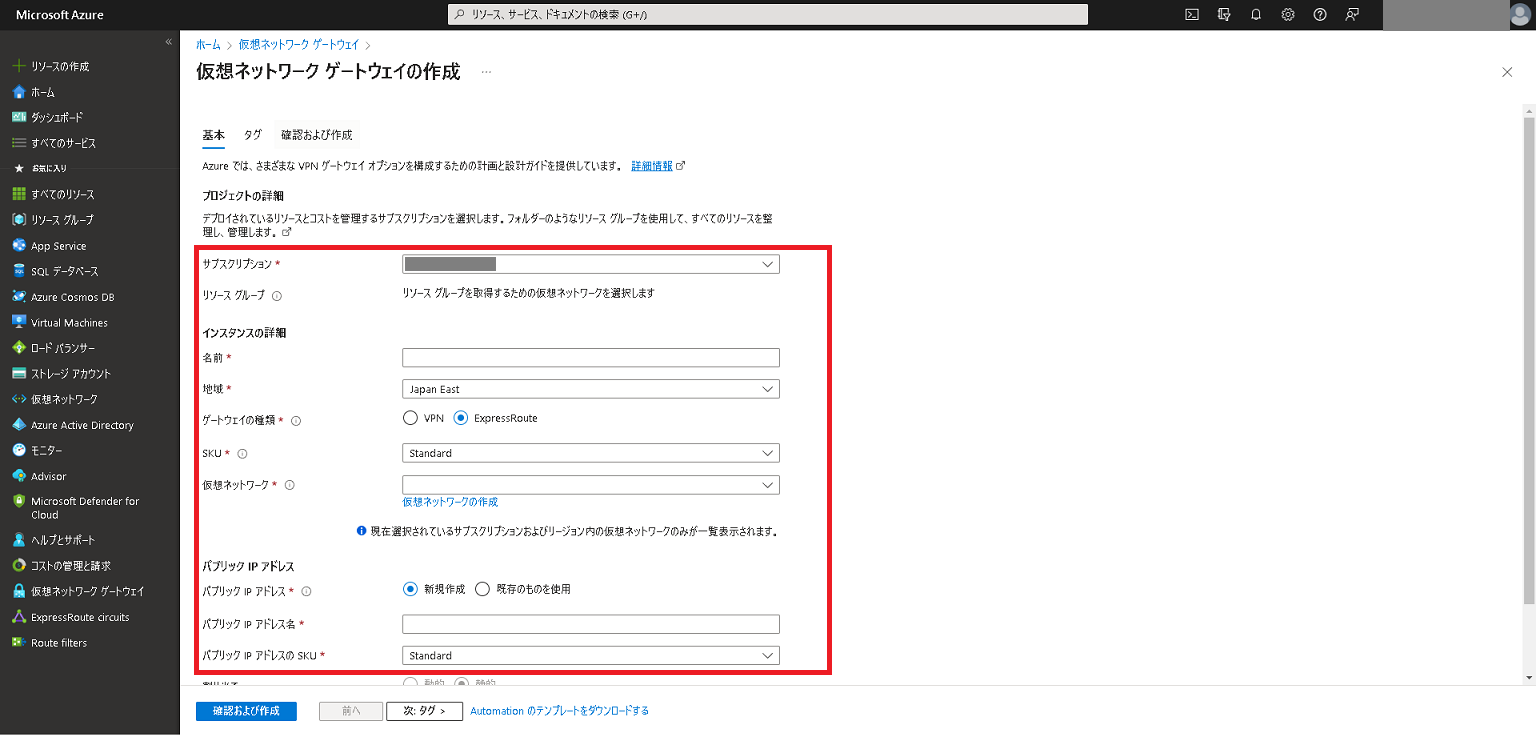

12.7.2.2 開いた画面で [作成] を押下すると、以下のような 「仮想ネットワーク ゲートウェイの作成」 画面が表示されます。

12.7.2.3 「仮想ネットワーク ゲートウェイの作成」 画面にて以下項目を入力して [確認および作成] を押下し、確認後 [作成] を押下することで仮想ネットワーク ゲートウェイが作成されます。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

仮想ネットワーク |

作成した仮想ネットワークを選択 |

地域 |

Japan East |

ゲートウェイの種類 |

ExpressRoute |

SKU |

Standard |

仮想ネットワーク |

作成した仮想ネットワークを選択 |

パブリックIPアドレス |

新規作成を選択 |

パブリックIPアドレス名 |

任意 |

パブリックIPアドレスのSKU |

Standard |

12.7.3. Azure OpenAI Serviceの作成と閉域設定¶

注釈

- Azure OpenAIを利用するためにはMicrosoftへの申請が必要となります。申請方法はMicrosoft社へご確認ください。

12.7.3.1 Microsoft Azure ホーム画面の上の検索欄で [Azure OpenAI] と検索の上、 「Azure OpenAI」 画面を開いてください。

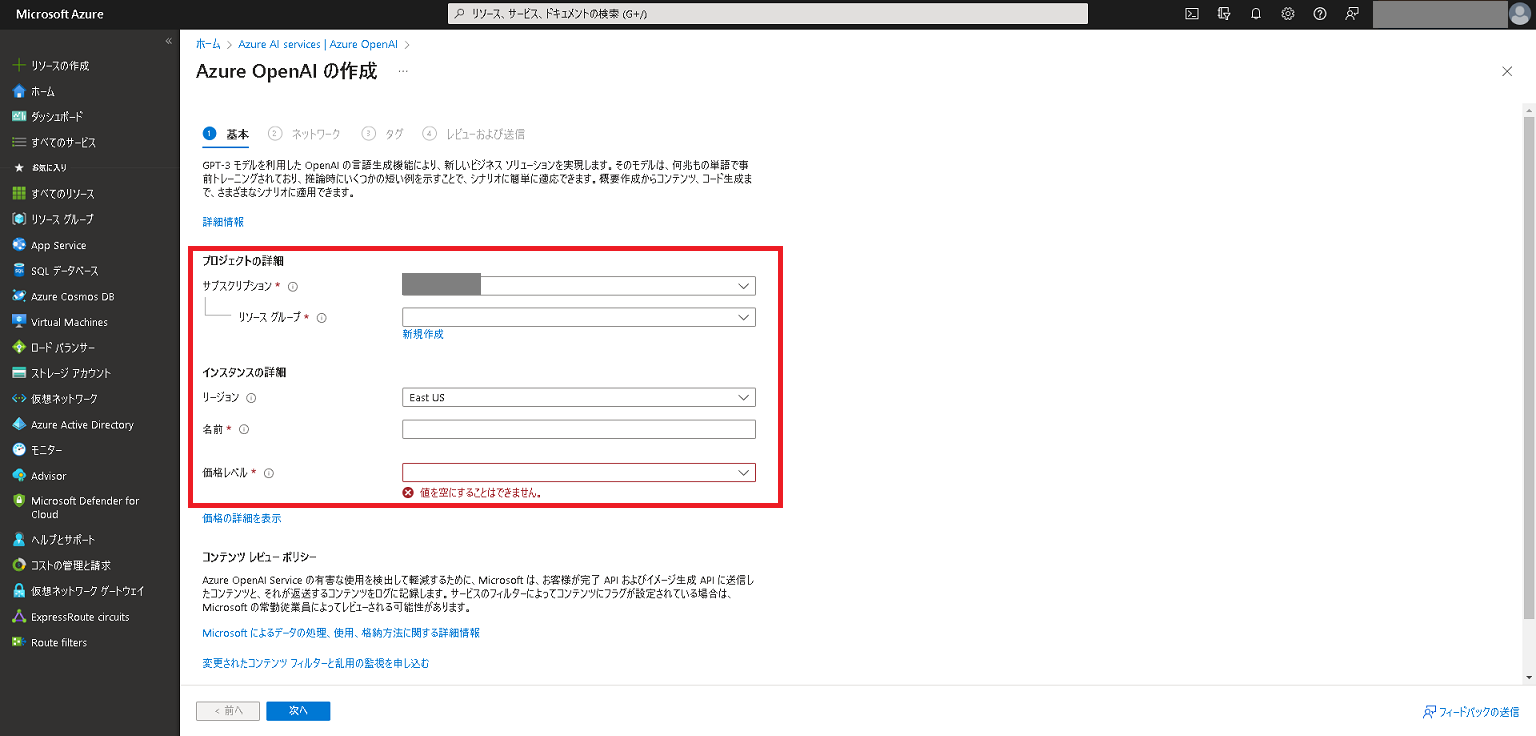

12.7.3.2 開いた画面で [作成] を押下すると、以下のような 「Azure OpenAI の作成」 画面が表示されます。

12.7.3.3 「Azure OpenAI の作成」 画面における [基本] タブにて以下項目を入力して [次へ] を押下してください。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

リソースグループ |

作成済みのリソースグループを選択 |

リージョン |

Japan East |

名前 |

任意 |

価格レベル |

任意 |

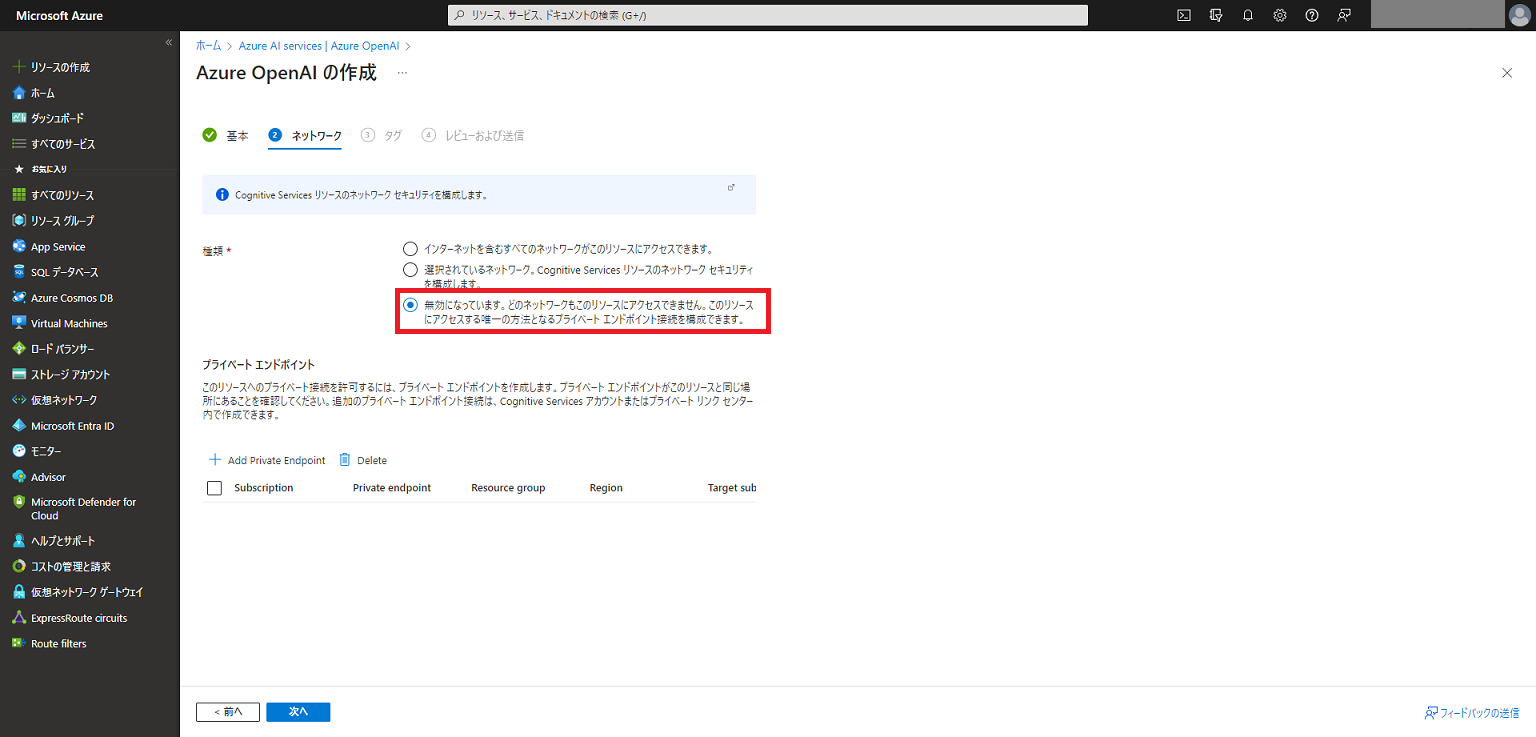

12.7.3.4 [ネットワーク] タブで、 「無効になっています。どのネットワークからもこのリソースにアクセスできません。このリソースにアクセスする唯一の方法となるプライベートエンドポイント接続を構成できます。」 を選択します。

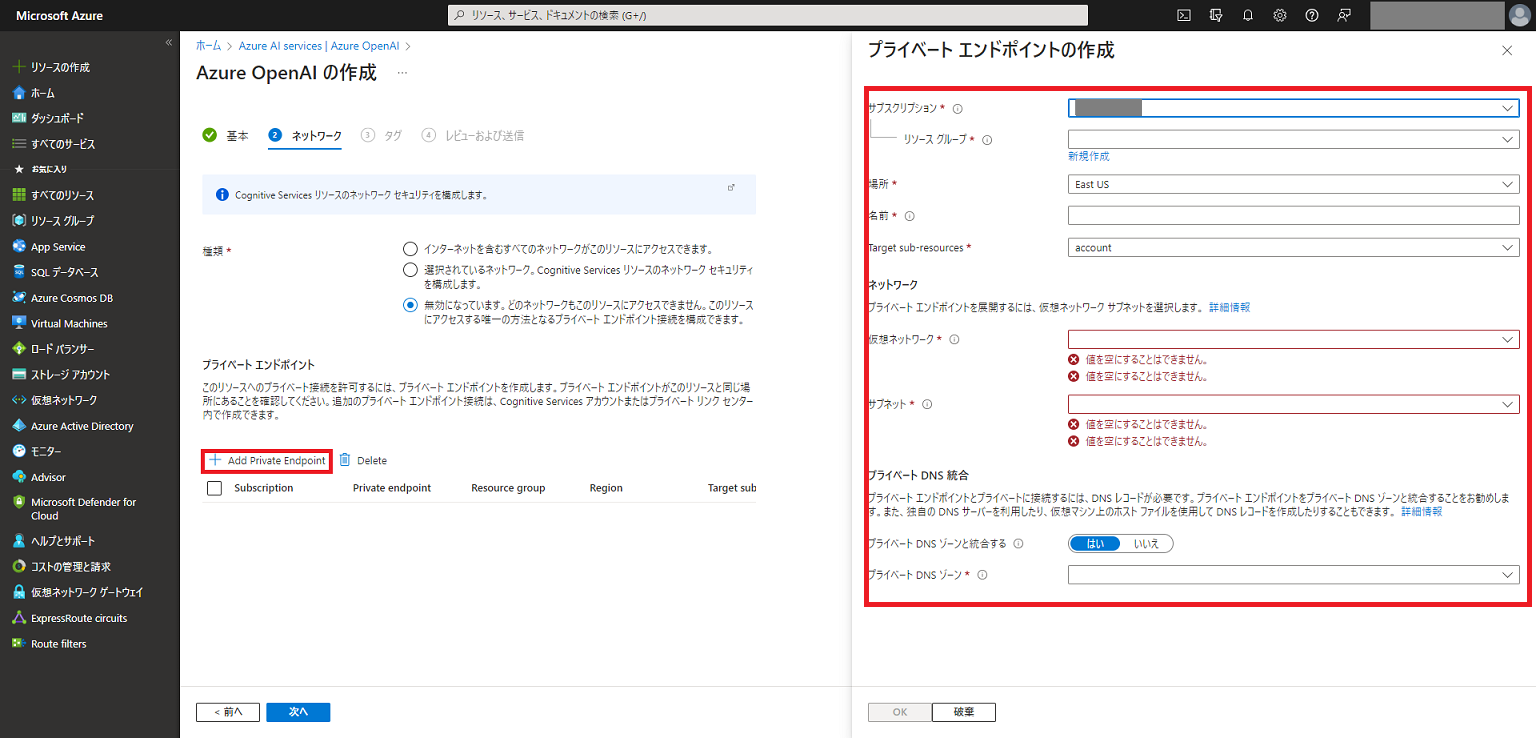

12.7.3.5 引き続き [ネットワーク] タブで、 [+ Add Private Endpoint] を押下し、 「プライベート エンドポイントの作成」 を実施します。以下項目を入力して、 [OK] を押下してください。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

場所 |

Japan East |

名前 |

任意 |

Target sub-resources |

account |

仮想ネットワーク |

作成した仮想ネットワークを選択 |

サブネット |

作成したEndpoint用サブネットを選択 |

プライベートDNSと統合する |

はいを選択 |

プライベートDNSゾーン |

作成したPrivate DNS Zoneを選択 |

12.7.3.6 手順に沿って [次へ] を押下し、 [作成] を押下するとAzure OpenAIリソースとPrivate Endpointが作成されます。

12.7.4. App Serviceの作成と閉域設定¶

注釈

- 記載の手順で実装をする場合Azure ADの認証設定をする必要がありますが、本記事ではその設定方法については割愛させていただきます。

- 本記事では簡素にするため、参考例として本方式でのDeployを採用させていただいています。

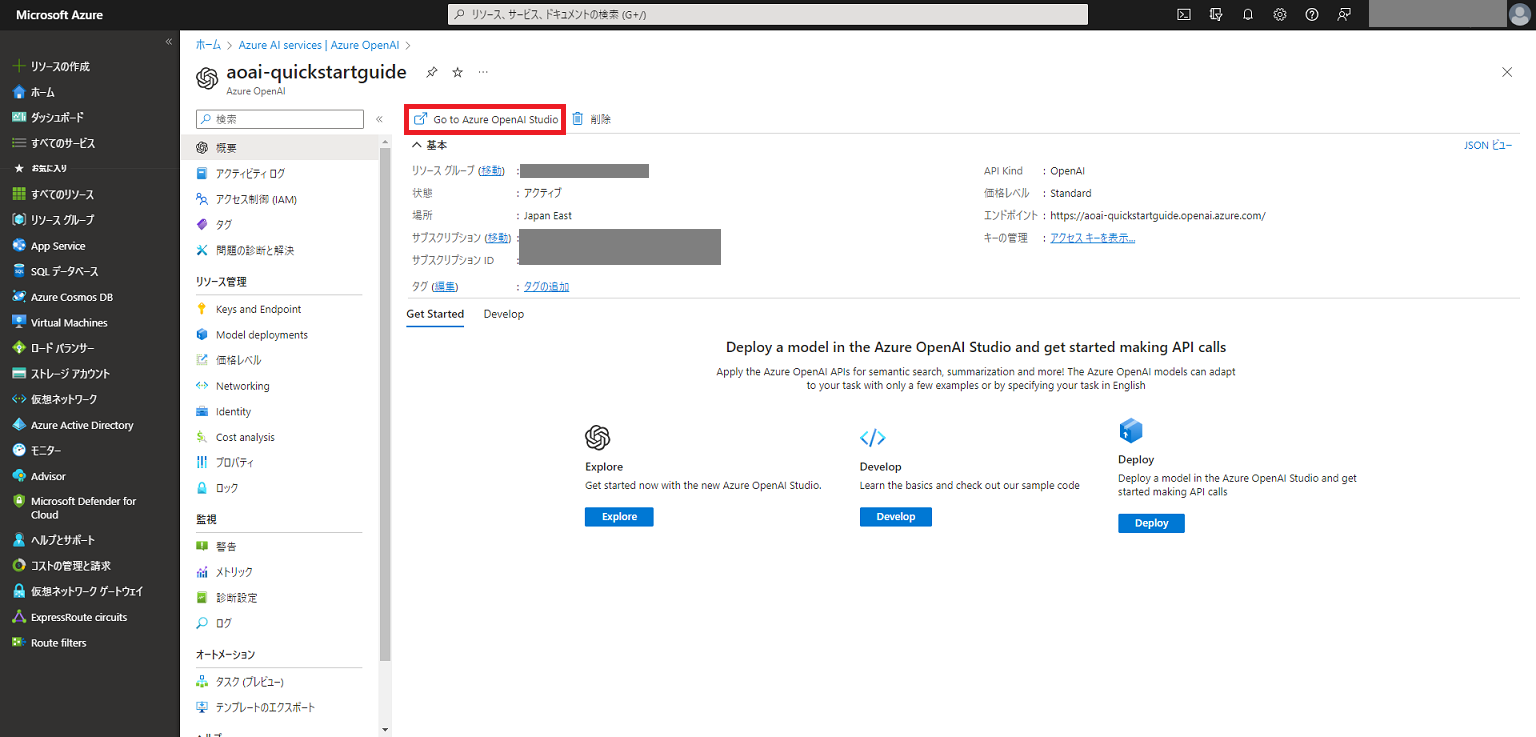

12.7.4.1 作成した以下のようなAzure OpenAIリソース画面を開き、 [Go to Azure OpenAI Studio] を押下してください。

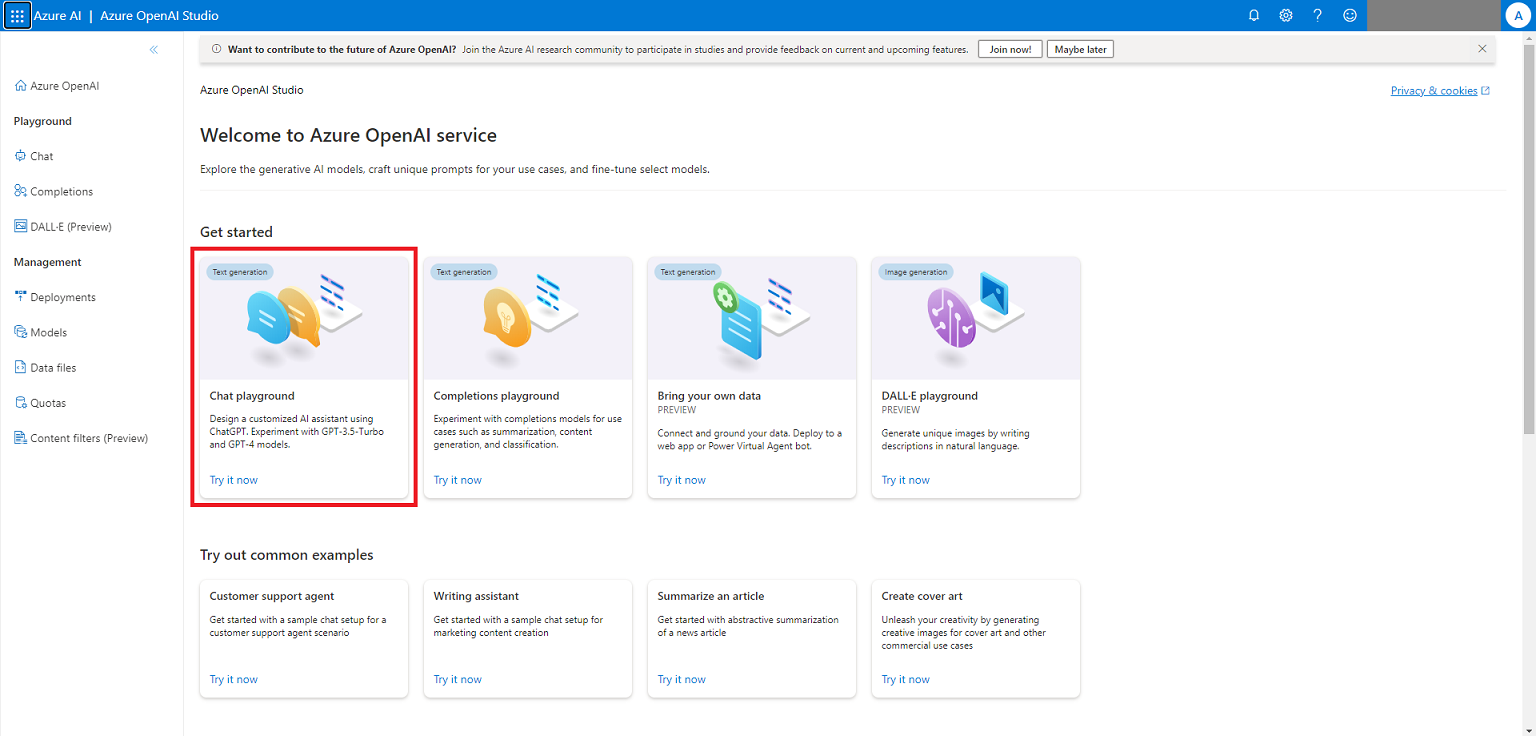

12.7.4.2 開いた 「Azure OpenAI Studio」 画面で [Chat Playground] を押下してください。

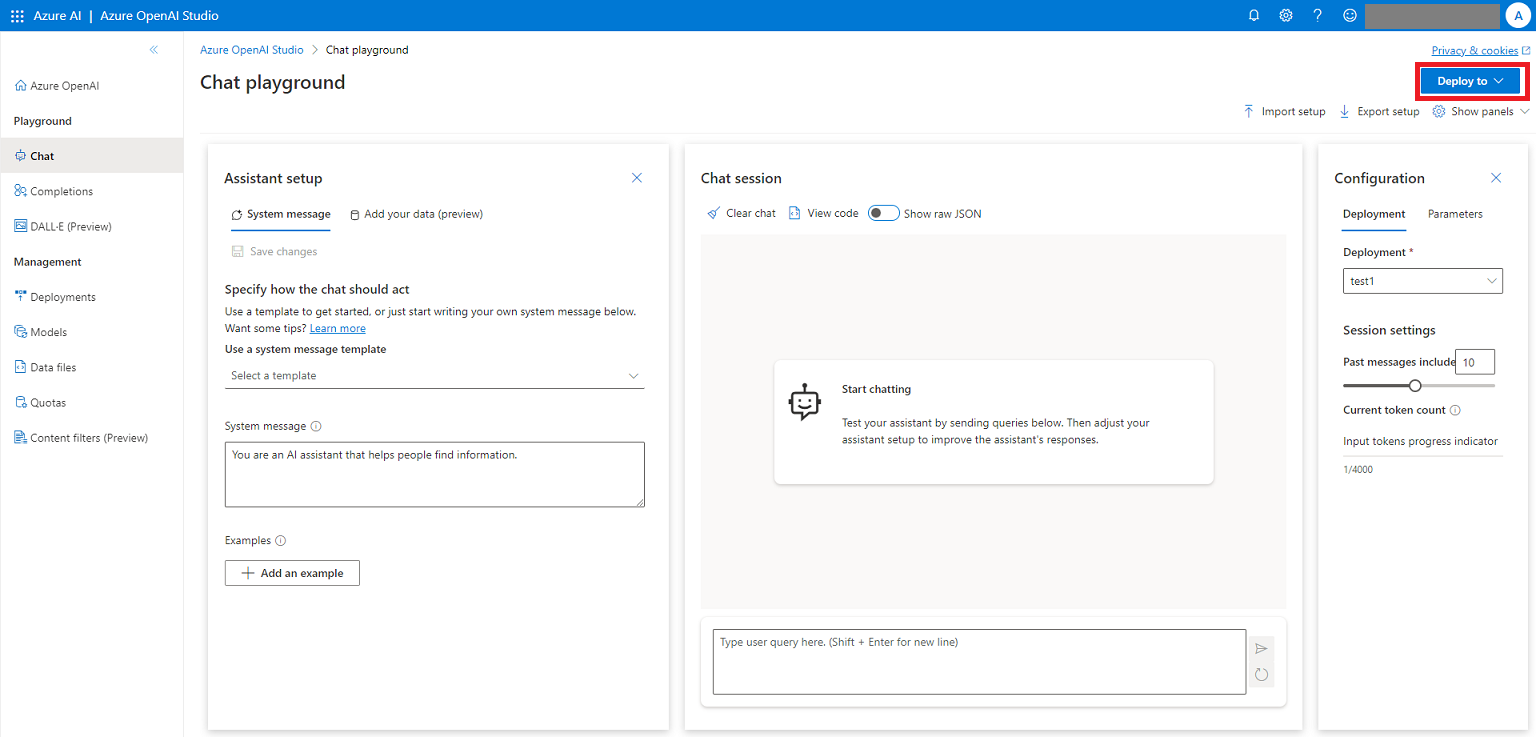

12.7.4.3 開いた 「Chat Playground」 画面で [Deploy to] を押下してください。

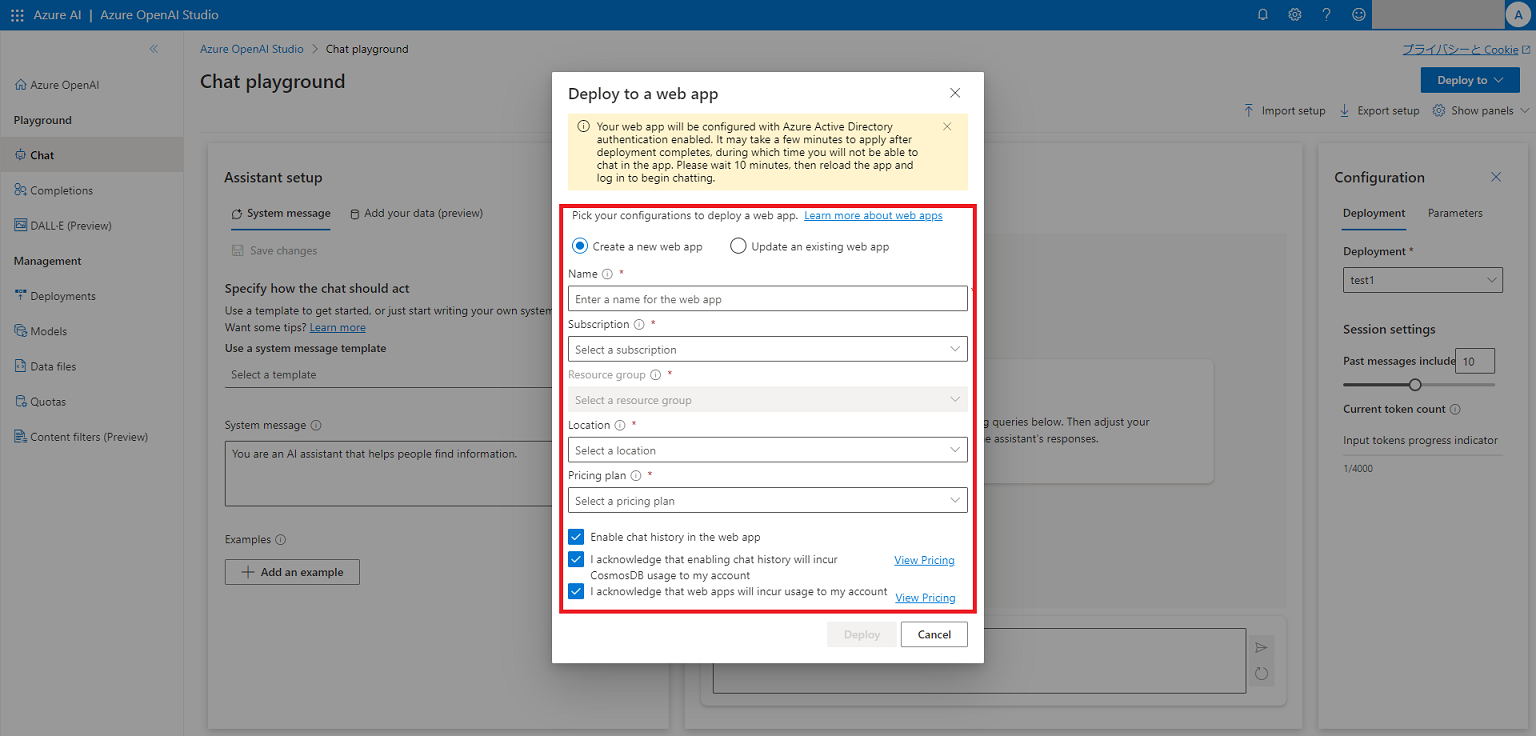

12.7.4.4 開いた画面で以下項目を入力し、全てのチェックボックスにチェックを入れ [Deploy] を押下すると、Webサイトが作成されます。

項目 |

パラメータ |

Name |

任意 |

Subscription |

該当のサブスクリプションを選択 |

Resource Group |

作成済みのリソースグループを選択 |

Location |

Japan East |

pricing plan |

任意 |

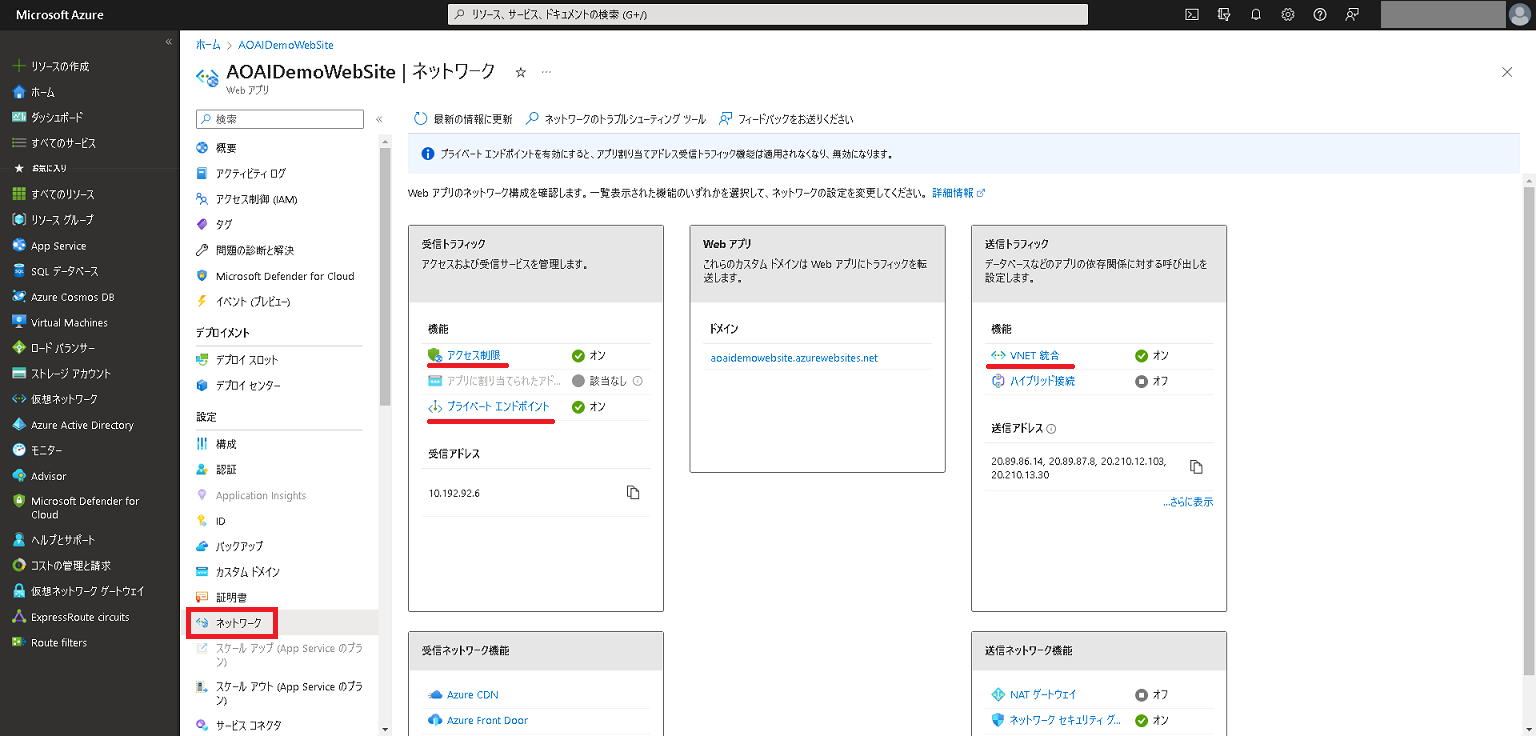

12.7.4.5 App Serviceの該当リソース画面にて [ネットワーク] を選択して以下の項目を押下し、各種設定を行います。

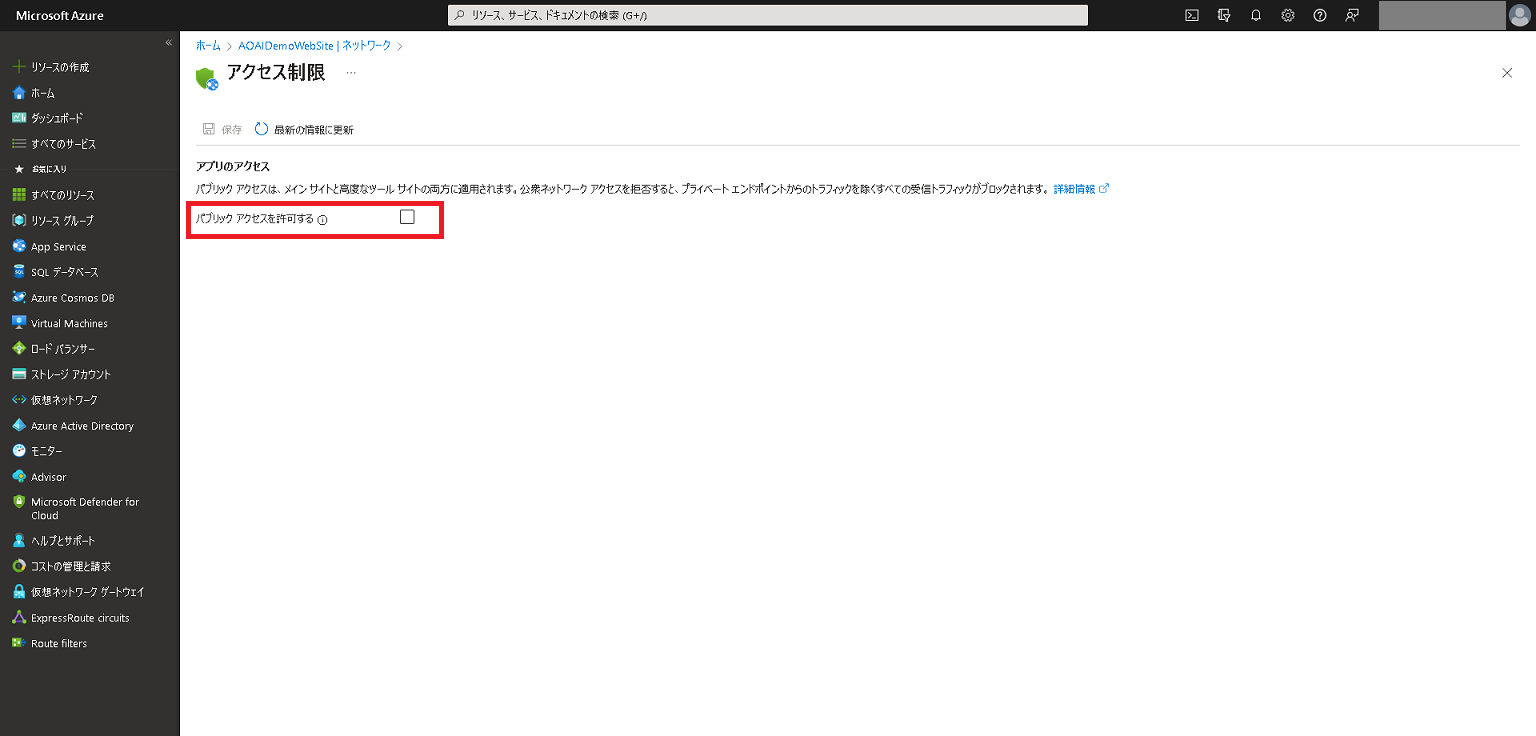

12.7.4.6 ネットワーク画面より、[アクセス制限] を押下し、 「パブリックアクセスを許可する。」 のチェックを外します。

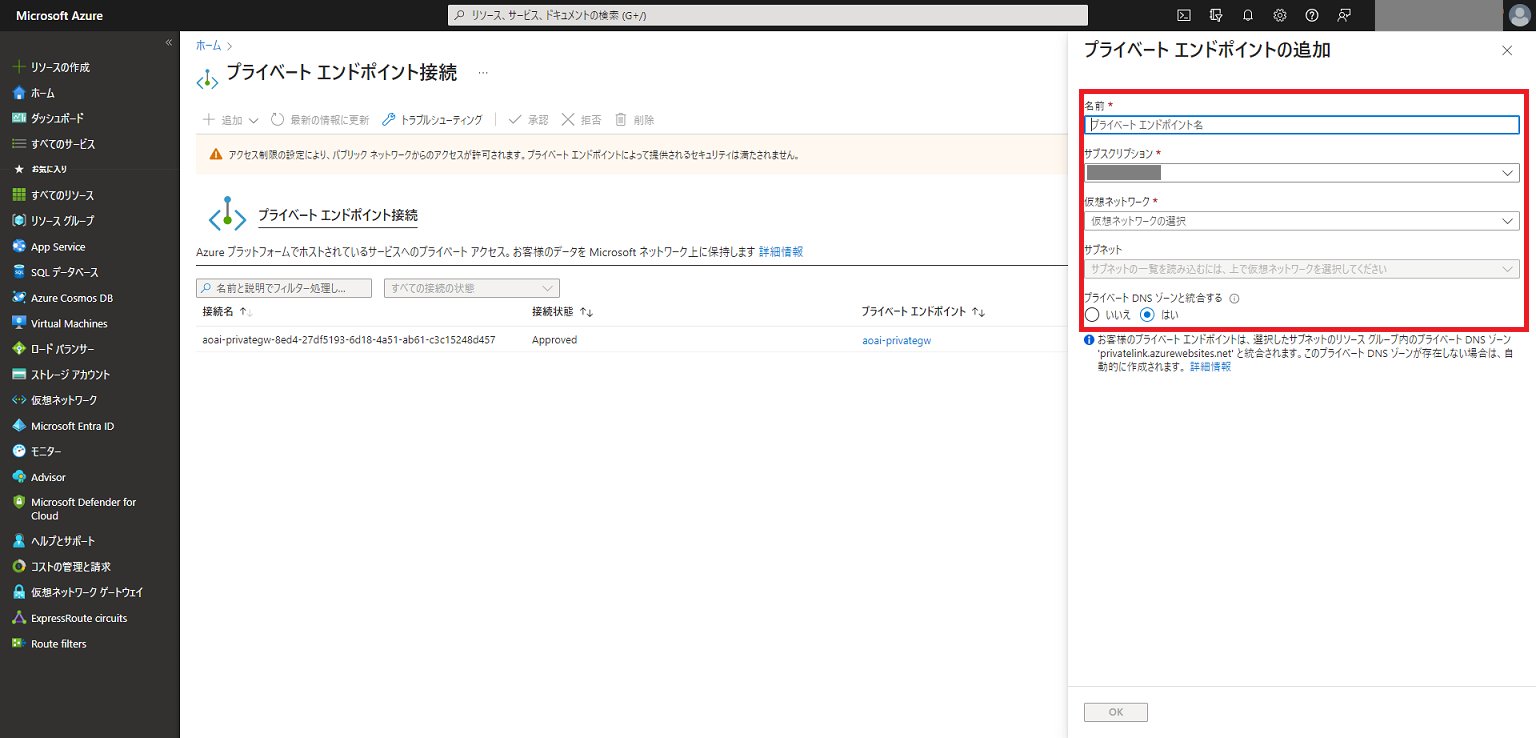

12.7.4.7 ネットワーク画面より、[プライベートエンドポイント] を押下し、以下項目を入力してPrivate Endpointを作成します。

項目 |

パラメータ |

名前 |

任意 |

サブスクリプション |

該当のサブスクリプションを選択 |

サブネット |

作成したEndPoint用サブネットを選択 |

プライベートDNSゾーンと統合する |

はいを選択 |

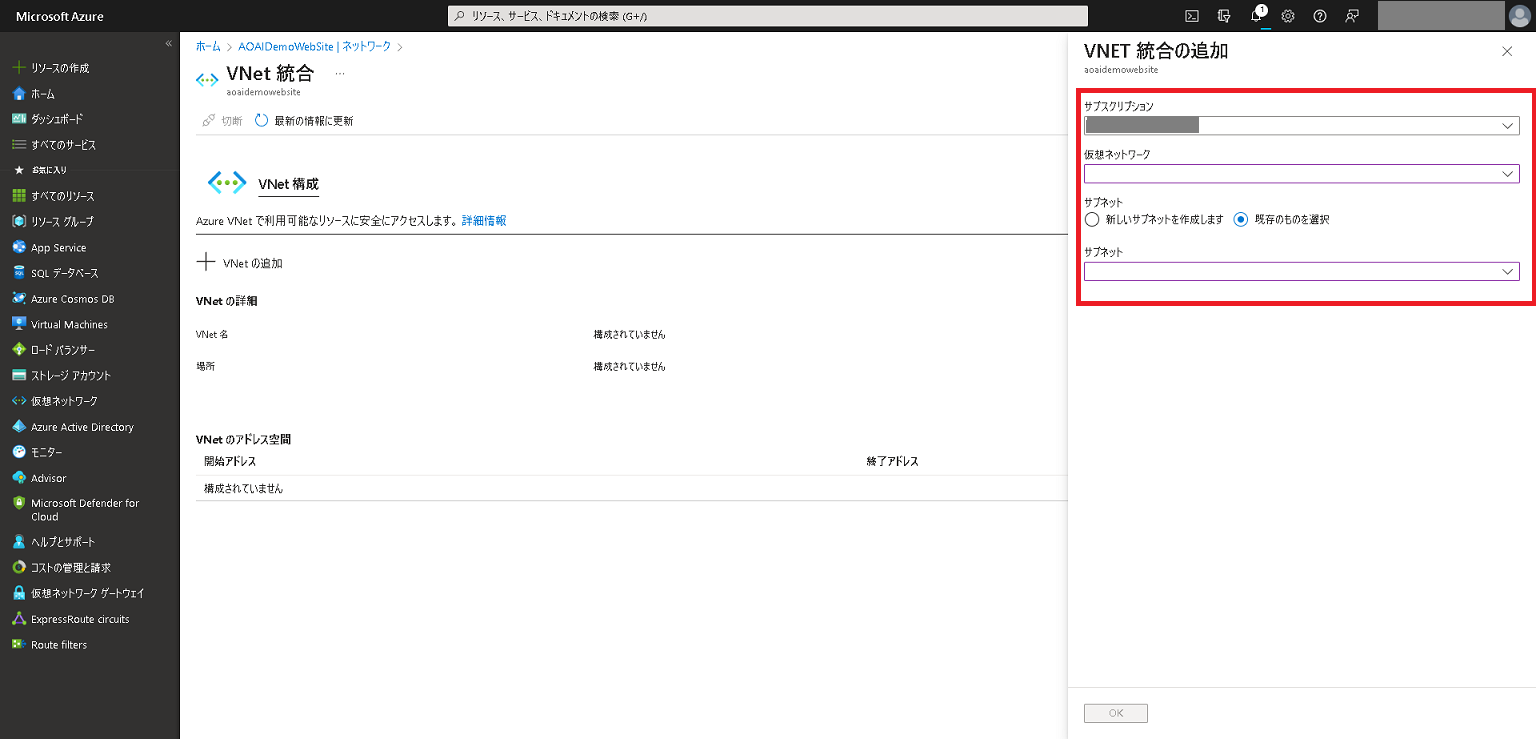

12.7.4.8 ネットワーク画面より、[VNET 統合] 、さらに [+ VNet の追加] を押下し、以下項目を入力してVNet統合を追加します。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

仮想ネットワーク |

作成した仮想ネットワークを選択 |

サブネット |

既存のもの(VNet統合用サブネット)を選択 |

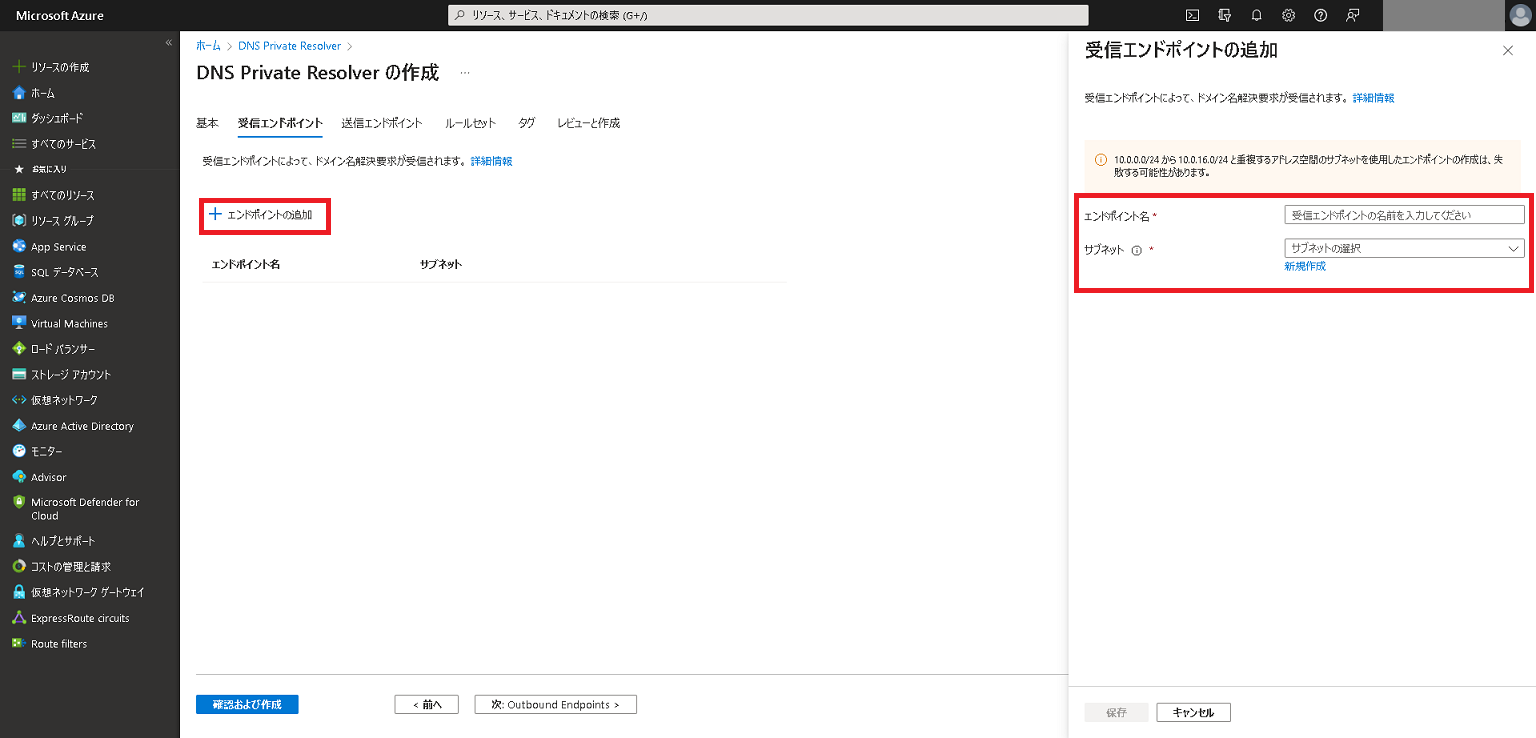

12.7.5. DNS Private Resolverの作成¶

12.7.5.1 Microsft Azure ホーム画面の上の検索欄で [DNS Private Resolver] と検索の上、 [DNS Private Resolver] 画面を開いてください。

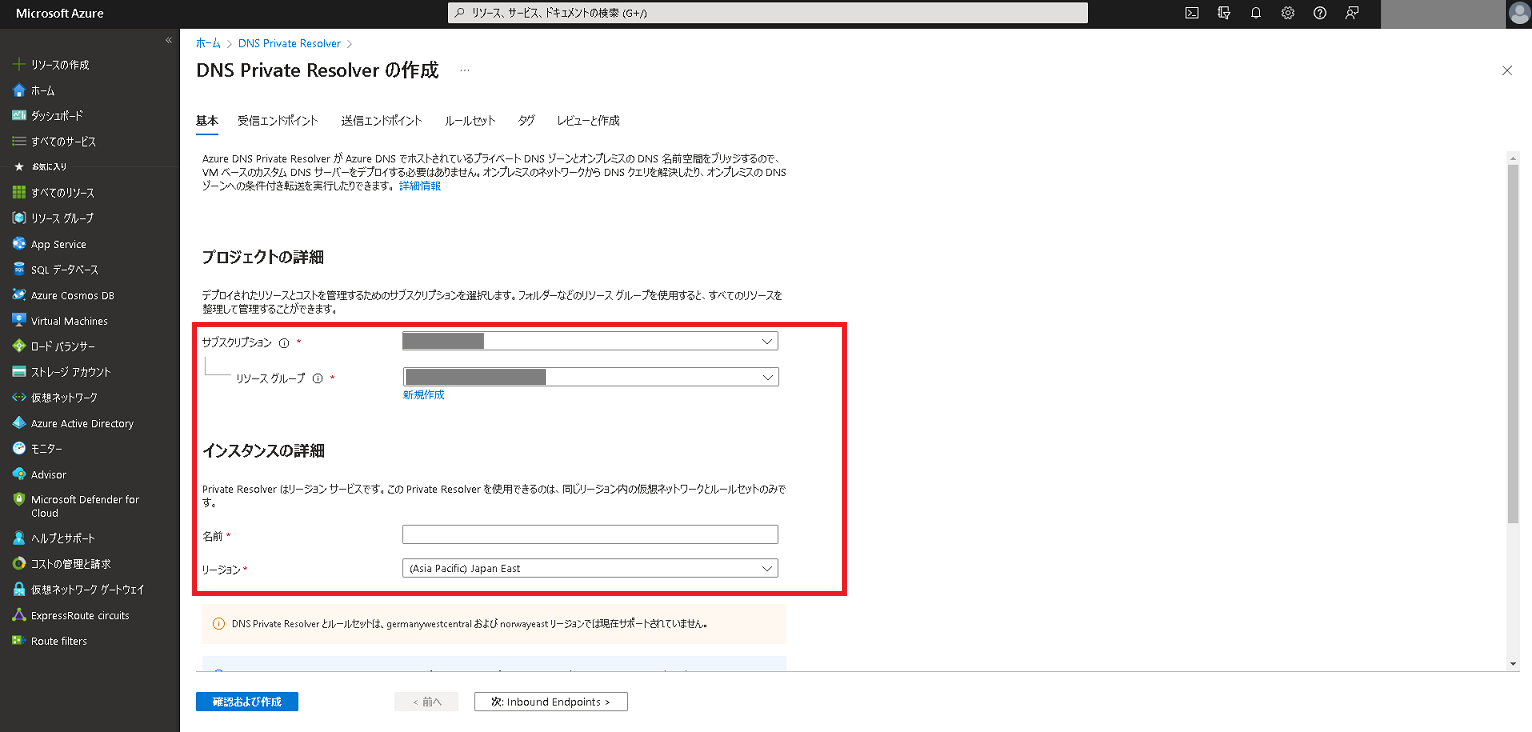

12.7.5.2 開いた画面で [作成] を押下すると、以下のような 「DNS Private Resolver の作成」 画面が表示されます。

12.7.5.3 「DNS Private Resolver の作成」 画面における [基本] タブにて以下項目を入力して [次へ] を押下してください。

項目 |

パラメータ |

サブスクリプション |

該当のサブスクリプションを選択 |

リソースグループ |

作成済みのリソースグループを選択 |

名前 |

任意 |

リージョン |

Japan East |

仮想ネットワーク |

作成した仮想ネットワークを選択 |

12.7.5.4 [受信エンドポイント] タブで、 [+ エンドポイントの追加] を押下し、以下項目を入力して [保存] を押下します。

項目 |

パラメータ |

エンドポイント名 |

任意 |

サブネット |

作成したDNS用サブネットを選択 |

12.7.5.5 [確認および作成] を押下すると、DNS Private Resolverが作成されます。

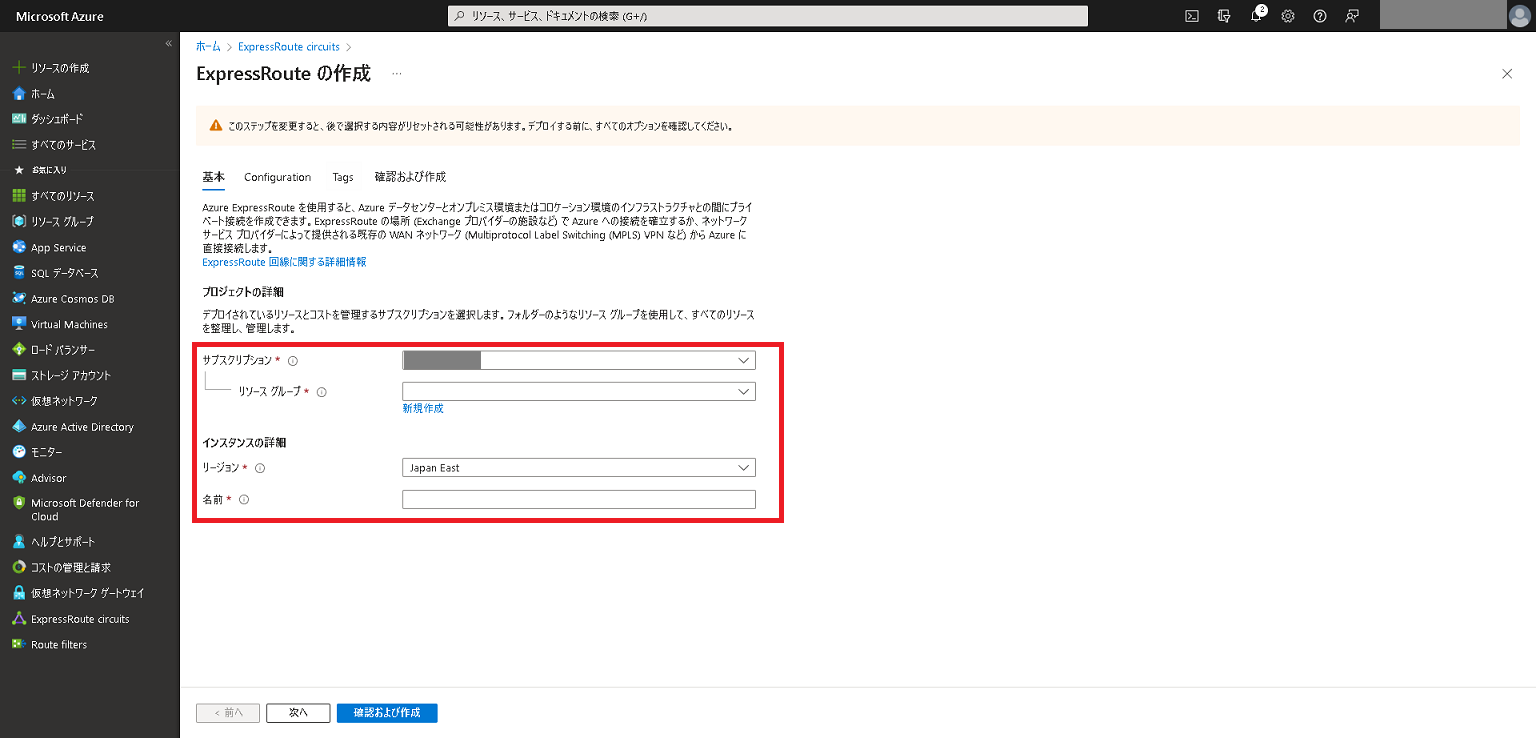

12.7.6. ExpressRouteの作成¶

12.7.6.1 Microsft Azure ホーム画面の上の検索欄で 「Express Route circuits」 と検索の上、 「Express Route circuits」 画面を開いてください。

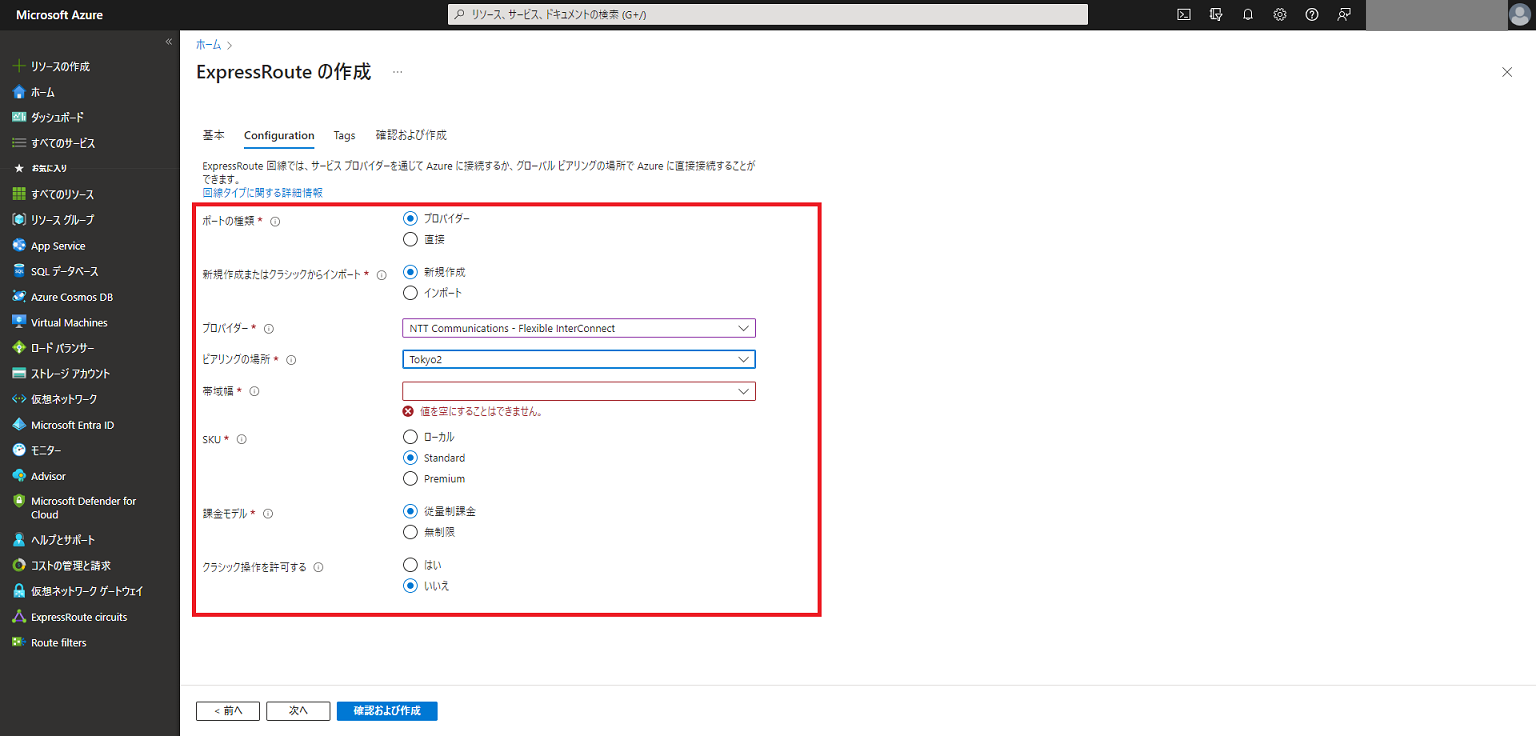

12.7.6.2 開いた画面で [作成] を押下すると、以下のような 「ExpressRoute の作成」 画面が表示されます。 「ExpressRoute の作成」 画面における各種タブにて以下項目を入力して [次へ] を押下してください。

タブ |

項目 |

パラメータ |

基本 |

サブスクリプション |

該当のサブスクリプションを選択 |

リージョン |

Japan East |

|

名前 |

任意 |

|

Configuration |

ポートの種類 |

プロバイダー |

新規作成またはクラシックからインポート |

新規作成 |

|

ピアリングの場所 |

Tokyo2 |

|

帯域幅 |

任意 |

|

プロバイダー |

NTT Communications - Flexible InterConnect

※「NTT Communications」、「NTT Communications - Flexible InterConnect Premium」の選択肢もありますが、こちらを選択するとFIC-Connectionの申し込み時にエラーとなり接続できませんのでご注意ください。

|

|

SKU |

Standard |

|

課金モデル |

従量制課金 |

|

クラシック操作を許可する |

いいえ |

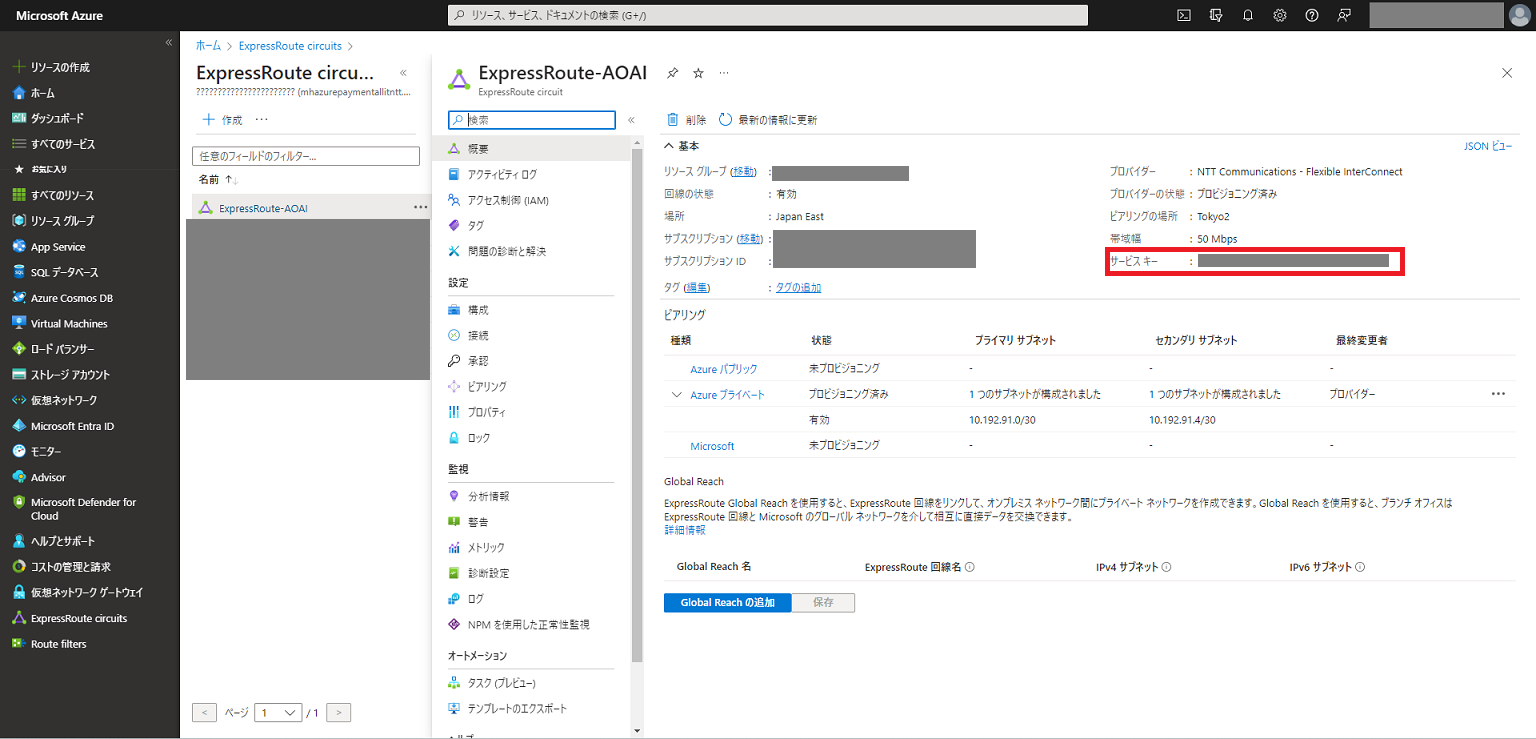

12.7.6.3 [確認および作成] を押下すると、ExpressRouteが作成されます。作成をした後、ExpressRoute リソースにて 「サービスキー」 をご確認ください。後述のFIC-Connectionとの接続の際に利用します。

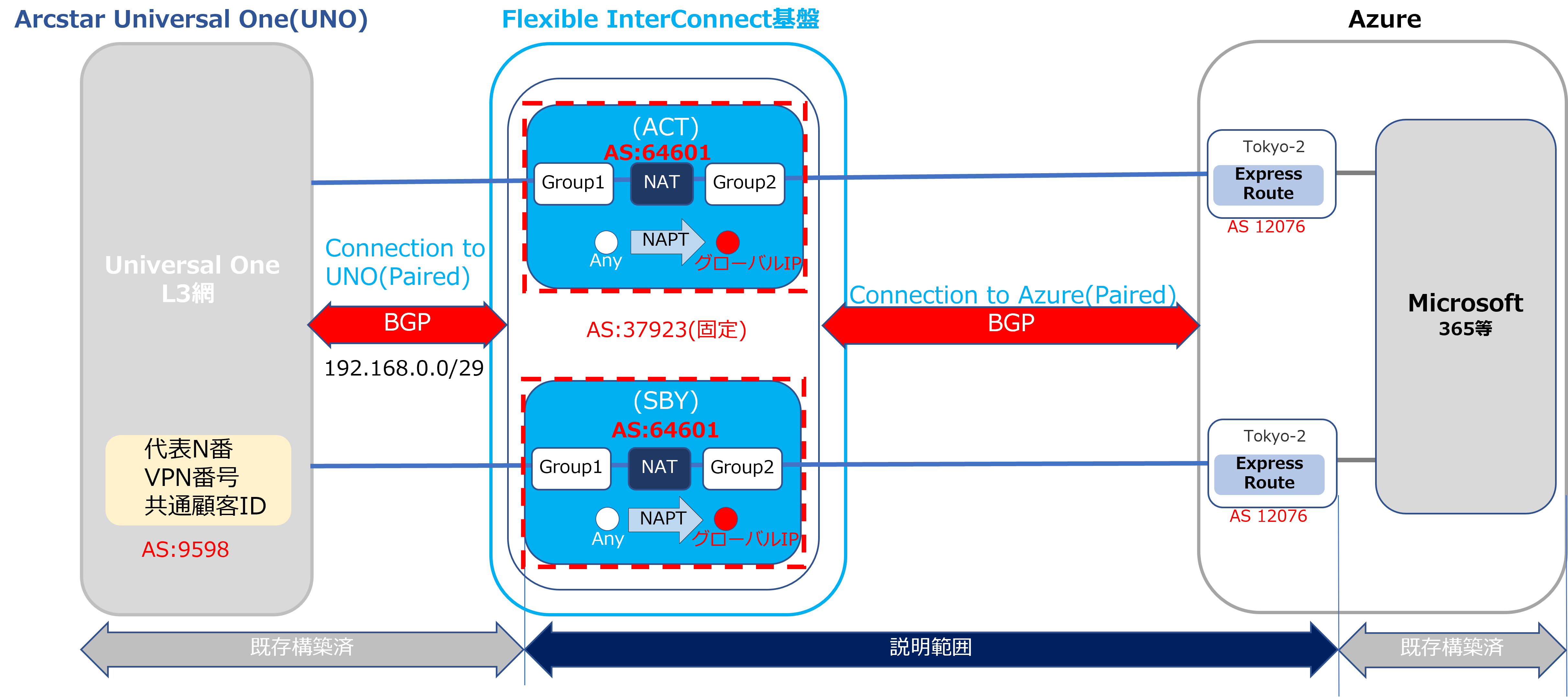

12.8. FICポータル作業(FIC-Connectionの作成)¶

ここでは、FIC-Connectionを作成する手順について説明します。

事前にご準備いただくもの

Microsoft側で作成したサービスキー

- FIC-Router(Paired)

- FIC-Routerの経路数を確認すること

- FIC-RouterからAzureへのコネクションアドレスは設計が必要※お客様NW内でアドレス重複がしない/30の接続ネットワークアドレス2つと/29の接続ネットワークアドレス

12.8.1. L3接続のFIC-Connection Azure ExpressRoute(Private Peering)の購入¶

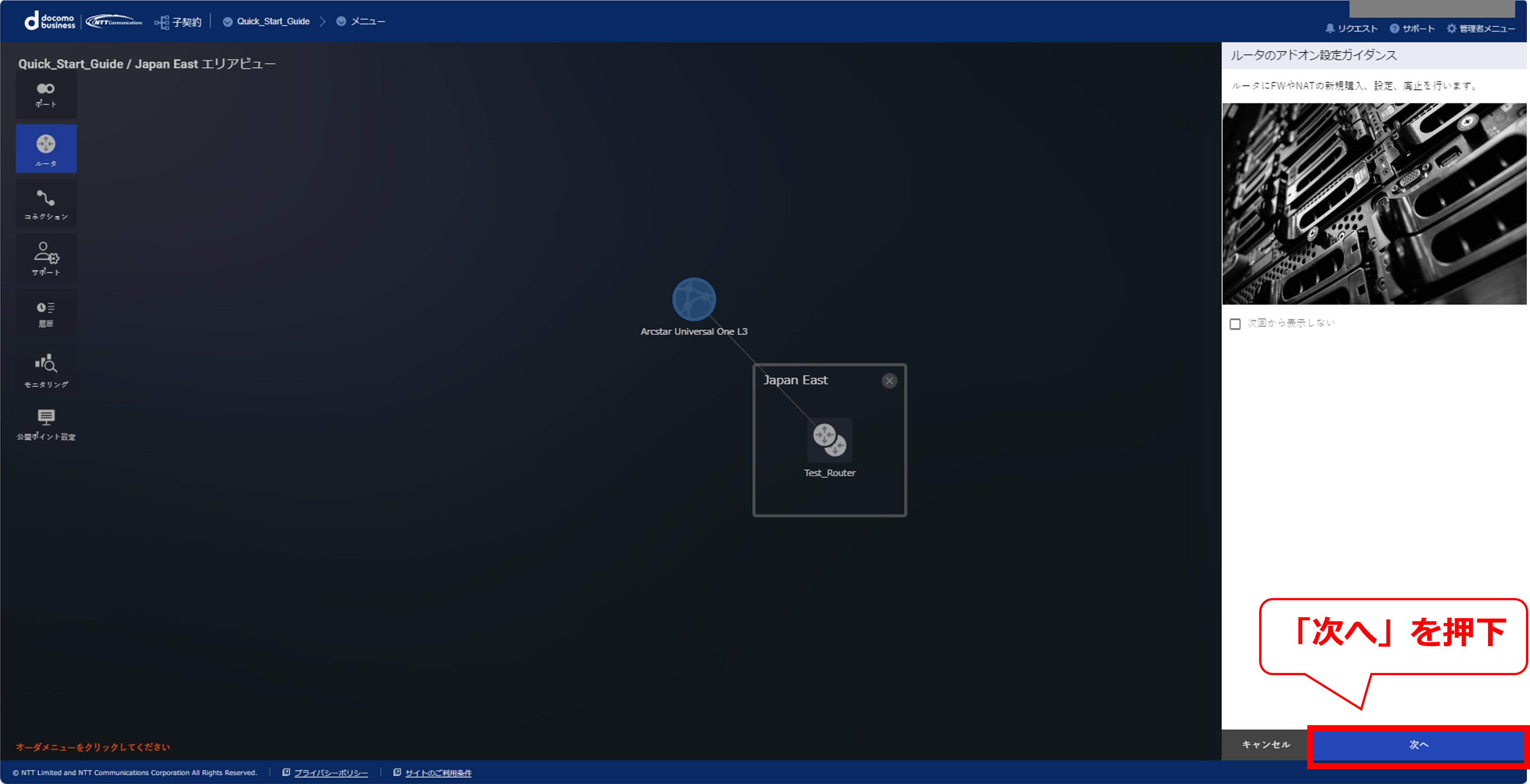

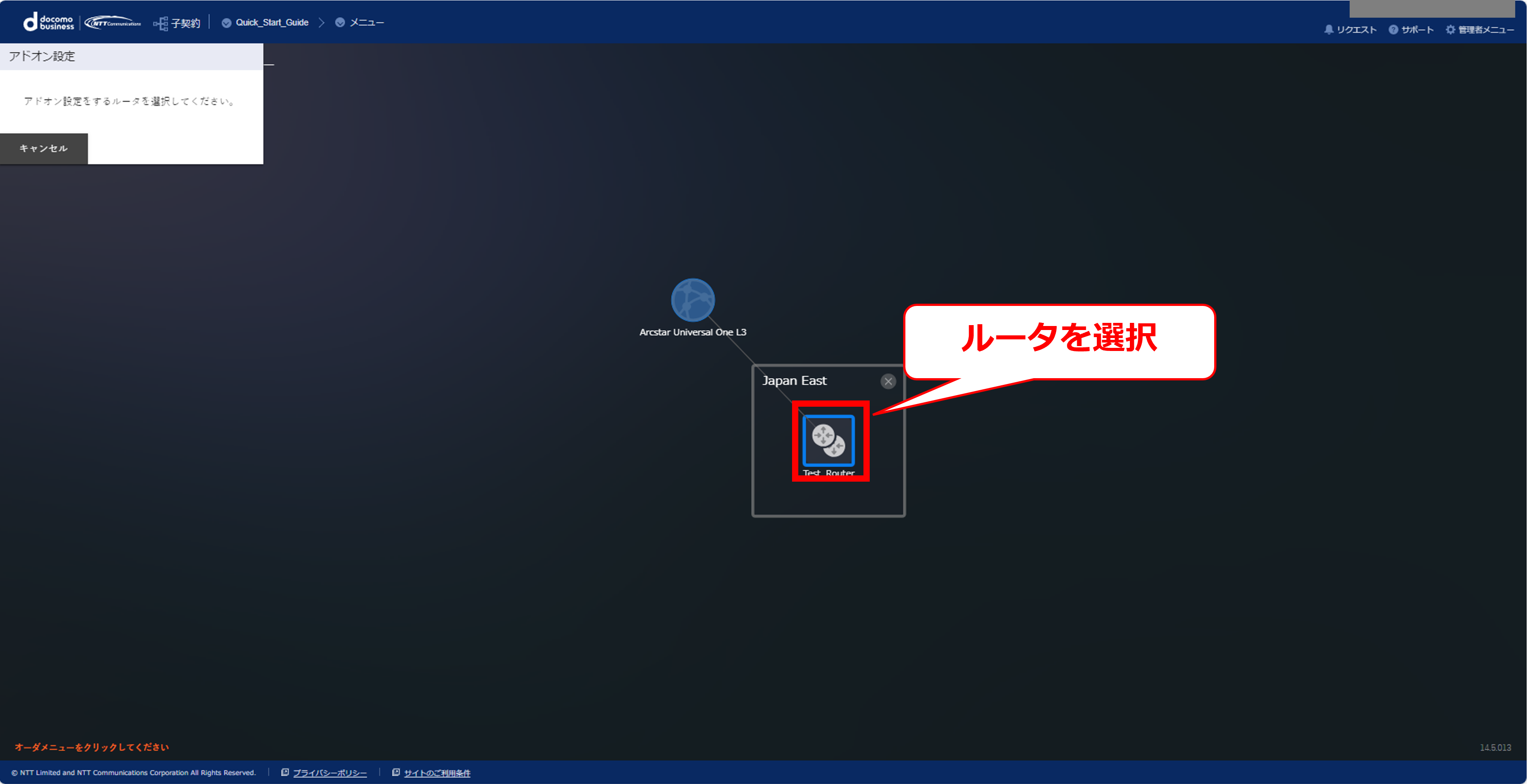

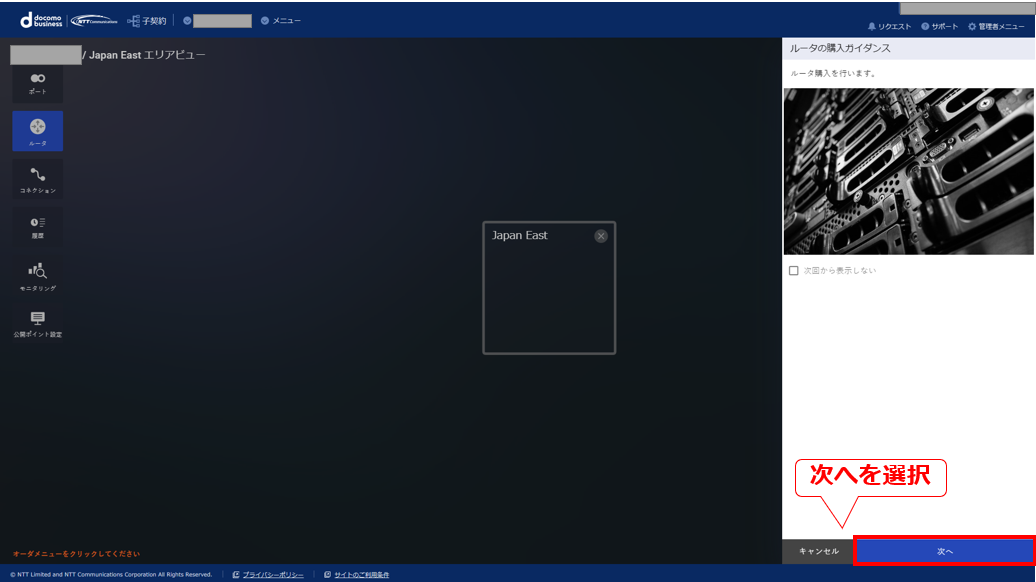

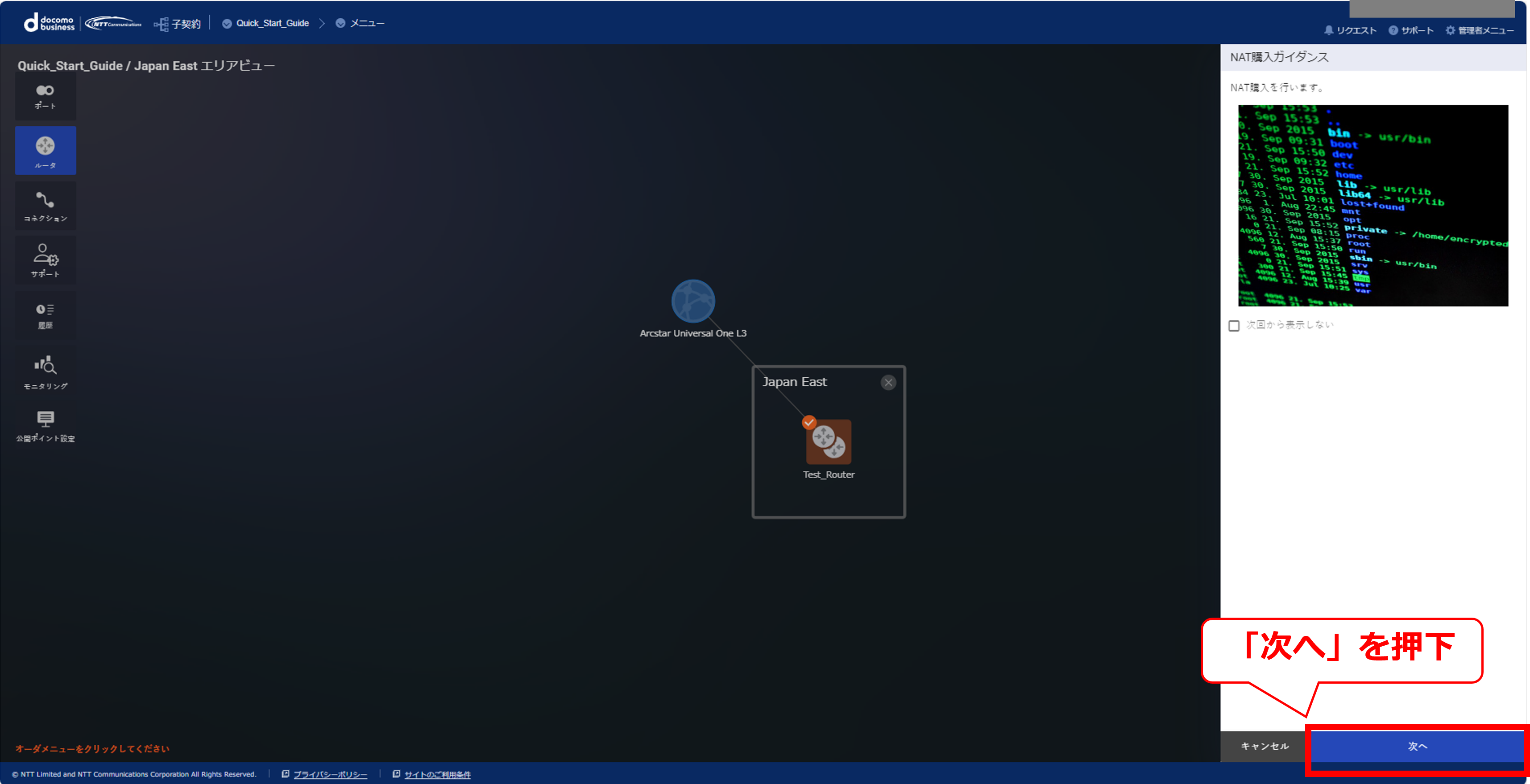

L3接続のFIC-Connection Azure Expressroute(Private Peering)を購入し、FIC-RouterからExpressRoute(Private Peering)を利用してVNetGWに接続する手順を説明します。

12.8.1.1 「エリアビュー」 画面左側のメニューの [コネクション] を押下すると、「コネクションメニュー」 が開きます。 [購入] ボタンを押下して 「コネクション購入メニュー」 画面を開いてください。

12.8.1.2 「コネクション購入メニュー」 画面にて [Azure ER] を選択し、続いて [Microsoft Azure ExpressRoute - Private Peering] ボタンを押下してください。

12.8.1.3 「クラウド接続の購入手続き」 ダイアログに従って、接続元のFIC-Routerを指定してください。

12.8.1.4 「コネクションの購入情報入力(Azure(Private Peering))」 画面にて必要な情報を入力して [確認] ボタンを押下します。

項目 |

入力内容 |

コネクション名 |

このFIC-Connectionを識別する名称を、64文字以内の半角英数および「&()-_」の記号で指定する |

接続帯域 |

接続先とFlexible InterConnect間の帯域をプルダウンから選択 |

ルータID |

固定値のID |

Routing Group |

接続先と経路情報をやり取りするRouting Groupをプルダウンから選択(※今回の構成例ではRG1を選択) |

BGP Filter Ingress |

Azureから受信するルートに関して、「フルルート」をプルダウンから選択 |

BGP Filter Ingress prefix list |

任意で設定(「BGP Filter Ingress」で「フルルート」を選択した場合、プレフィックスによる受信経路のフィルタリングが設定可能) |

BGP Filter Ingress 受信設定 |

「BGP Filter Ingress prefix list」をONにすると表示され、プレフィックスによるフィルタを最大10個設定可能 |

BGP Filter Egress |

FIC-RouterからAzureへ送信するルートに関して、「フルルート(デフォルトルート込み)」を選択 |

BGP Filter Egress prefix list |

任意で設定(「BGP Filter Egress」で「フルルート(デフォルトルート除外)」または「フルルート(デフォルトルート込み)」を設定した場合、広告経路のプレフィックスによるフィルタリングを設定可能) |

BGP Filter Egress 広告設定 |

「BGP Filter Egress prefix list」をONにすると表示され、プレフィックスによるフィルタを最大10個設定できる。 |

AS-Path Prepend Egress |

追加しない、または2を設定可能(FIC-Connectionを冗長構成とした場合には、セカンダリには自動的にプライマリの値に1を加算した値が設定される) |

Connecting Point |

ExpressRoute回線を作成する際に「ピアリングの場所」として指定したのと同じ拠点(※今回の構成例ではTokyo-2を選択) |

Service Key |

ExpressRoute回線を作成した際のサービスキーを入力 |

接続ネットワークアドレス |

10.192.91.0/30 10.192.91.4/30 |

12.8.1.5 内容を確認して [購入] すると、 「エリアビュー」 のFIC-Routerのアイコンから 「Azure ER」 のアイコンとの間が接続されます。 画面左側のサイドメニューから [履歴] ボタンを押下し、 申し込み履歴画面 でステータスが 「Completed」 となっていることを確認してください。

12.8.1.6 Azure Portal上にて、FIC-Routerとの接続が完了したExpressRoute回線をVNetGWに接続してください。

12.8.2. FIC-Connection Arcstar Universal Oneの購入¶

Arcstar Universal OneとFlexible InterConnectとの接続には、FIC-Routerを接続元として、専用のFIC-Connetionを購入します。

12.8.2.1 「エリアビュー」 画面左側のメニューの [コネクション] を押下すると、「コネクションメニュー」 が開きます。 [購入] ボタンを押下して 「コネクション購入メニュー」 画面を開き、[Arcstar Universal One L3] を選択します。

12.8.2.2 「相互接続の購入手続き」 ダイアログに従って、接続元のFIC-Routerを指定してください。

12.8.2.3 「コネクションの購入情報入力(Arcstar Universal One)」 画面にて必要な情報を入力し、 [確認] ボタンを押下します。

項目 |

入力内容 |

コネクション名 |

このFIC-Connectionを識別する名称を、64文字以内の半角英数および「&()-_」の記号で指定する |

接続帯域 |

接続先とFlexible InterConnect間の帯域をプルダウンから選択 |

ルータID |

固定値のID |

Routing Group |

接続先と経路情報をやり取りするRouting Groupをプルダウンから選択(※今回の構成例ではRG1を選択) |

BGP Filter Ingress |

Azureから受信するルートに関して、「フルルート」をプルダウンから選択 |

BGP Filter Ingress prefix list Prefix Type |

「BGP Filter Ingress」で「フルルート」を設定した場合、プルダウンの中で「off/permit/ deny」から選択する |

BGP Filter Ingress 受信設定 |

任意(「BGP Filter Ingress prefix list」をONにすると表示され、プレフィックスによるフィルタを最大10個(無償)設定できる。) |

BGP Filter Egress |

FIC-RouterからAzureへ送信するルートに関して、「フルルート(デフォルトルート込み)」を選択 |

BGP Filter Egress prefix list Prefix Type |

「BGP Filter Egress」で「フルルート(デフォルトルート除外)」または「フルルート(デフォルトルート込み)」を設定した場合、Prefix Typeのプルダウンの中で「off/permit/ deny」から選択する |

BGP Filter Egress 広告設定 |

任意(「BGP Filter Egress prefix list」をONにすると表示され、プレフィックスによるフィルタを最大10個(無償)設定できる。) |

AS-Path Prepend Ingress |

任意(追加しない、または1~5を設定可能(Arcstar Universal One以外の接続先クラウドにおいて、FIC-Connectionを冗長構成とした場合には設定不可)) |

MED Egress |

任意( 10、または30を設定可能(FIC-Connectionを冗長構成とした場合にはプライマリ側にのみ設定可能で、セカンダリには自動的にプライマリの値に10を加算した値が設定される)) |

Connecting Point |

接続するArcstar Universal Oneのロケーション |

代表番号 |

Arcstar Universal One側の代表番号(Nから始まる番号) |

VPN番号 |

Arcstar Universal One側のVPN番号(Vから始まる番号) |

BGP Filter Egress(接続先 Arcstar Universal One L3) |

任意( 経路制御で利用するパラメータ を参照) |

共通顧客ID |

Arcstar Universal Oneの共通顧客ID。 |

接続ネットワークアドレス |

10.192.90.0/29 |

AS-Override |

OFFをプルダウンから選択 |

12.8.2.4 内容を確認して [購入] すると、 「エリアビュー」 のFIC-Routerのアイコンから 「Arcstar Universal One L3」 のアイコンとの間が接続されます。 画面左側のサイドメニューから [履歴] ボタンを押下し、 申し込み履歴画面 でステータスが 「Completed」 となっていることを確認してください。

12.9. 【参考】モニタリングの確認¶

12.9.1 モニタリング画面

12.9.2 FICリソースの確認①

12.9.3 FICリソースの確認②

12.9.4 トラフィックの確認

12.9.5 経路情報の確認①

12.9.6 経路情報の確認②

12.9.7 経路情報の確認③

12.10. Azureポータル作業(ExpressRoute回線とVNetGWの接続)¶

ここでは、ExpressRoute回線とVNetGWを接続する手順について説明します。

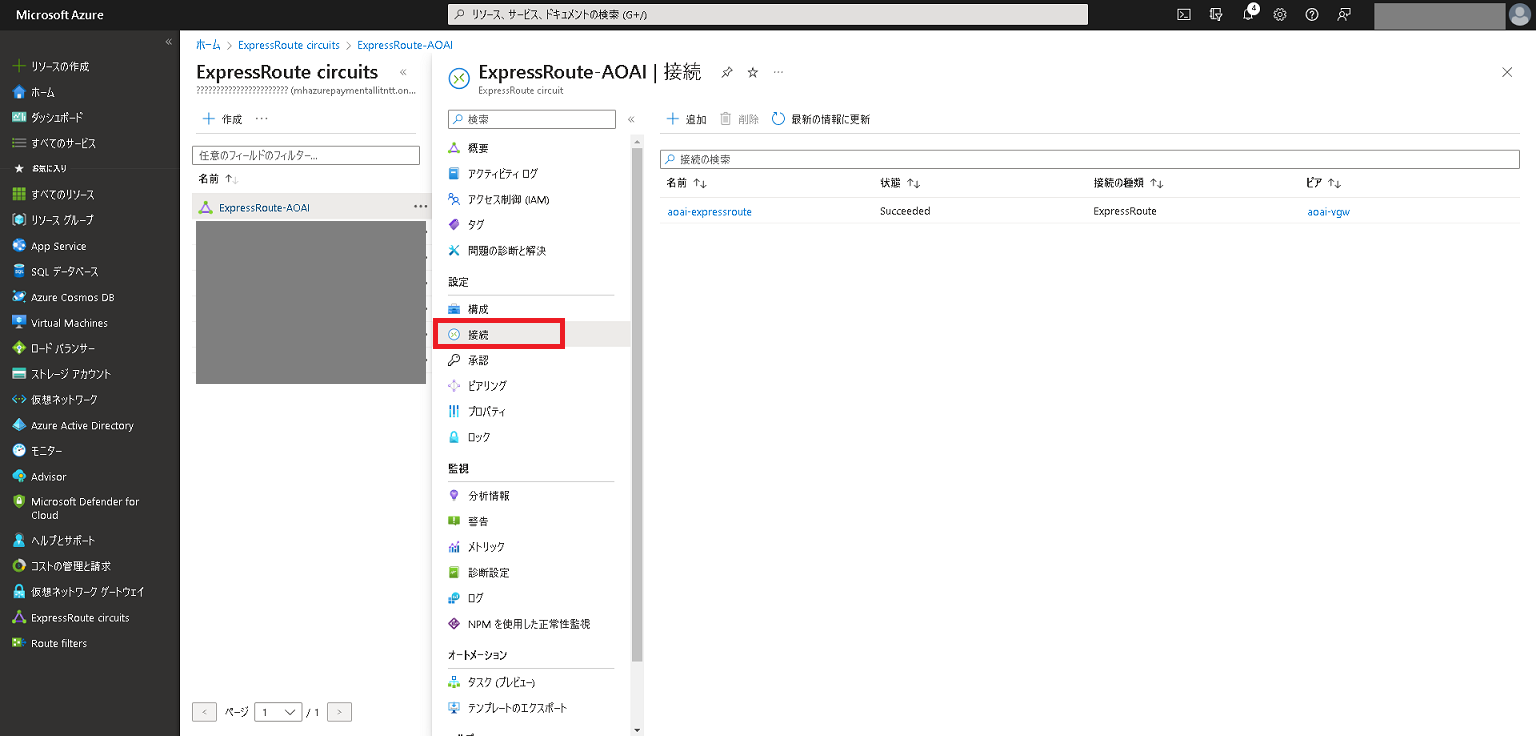

12.10.1 左列の [接続] を選択し、[+ 追加] を選択してください。

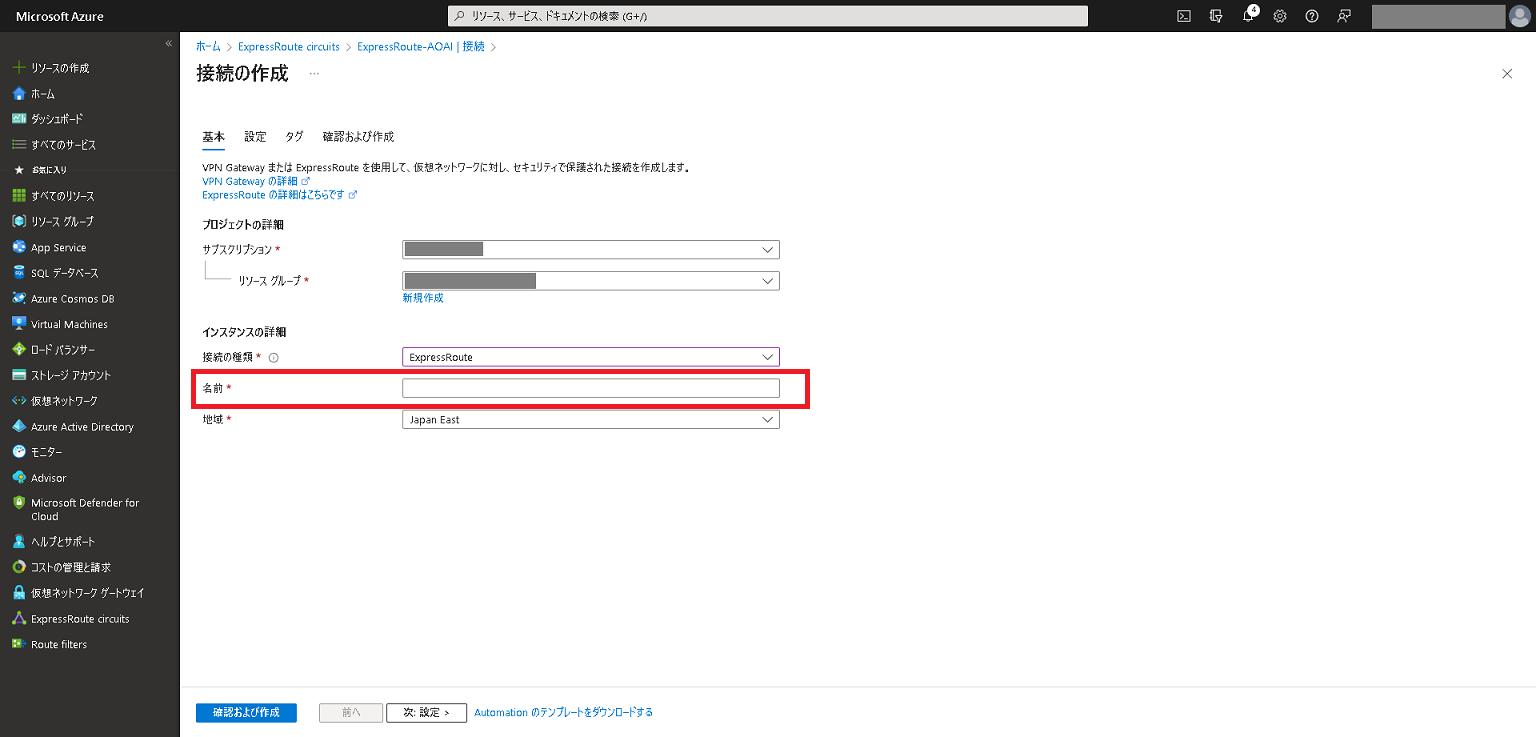

12.10.2 [基本] タブ内 「名前」 に任意の名称を記入し、 [次:設定] を選択してください。

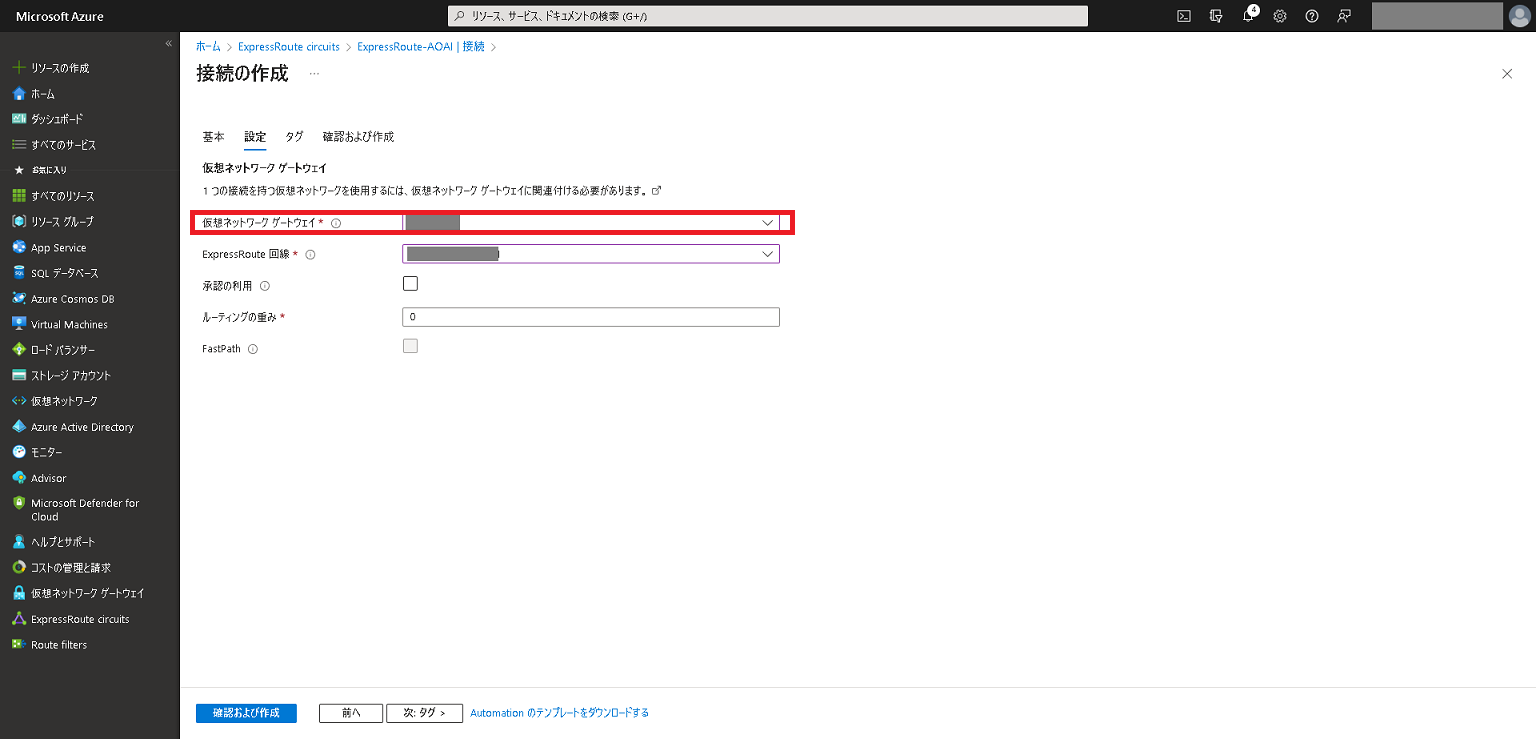

12.10.3 [設定] タブ内 「仮想ネットワークゲートウェイ」 にて作成済みの仮想ネットワークゲートウェイを入力し、左下青色の [確認および作成] を選択してください。

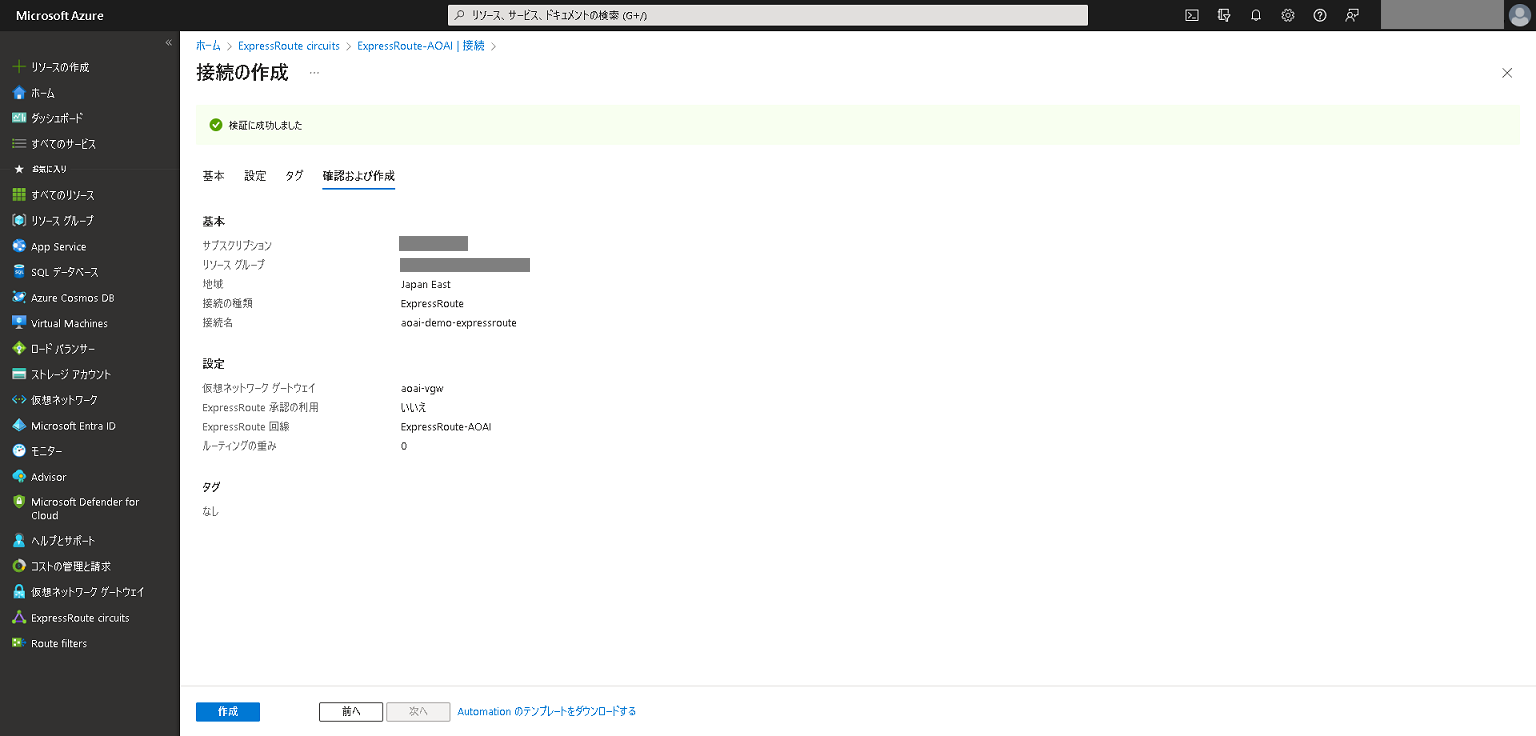

12.10.4 内容確認後、左下青色の [作成] を選択してください。

12.10.5 「概要」 にて 「デプロイが進行中です」 のステータスが表示されます。( 「接続」 では、デプロイ中は状態が 「Updating」 となります)

12.10.6 デプロイ完了後、「概要」 にて緑色のチェックマークとともに 「デプロイが完了しました」 のステータスが表示されます。( 「接続」 では、デプロイ後は状態が 「Suceeded」 となります)

12.11. 検証¶

ここでは、Azure OpenAI serviceへの閉域接続環境が構築されたことを検証する方法について説明します。

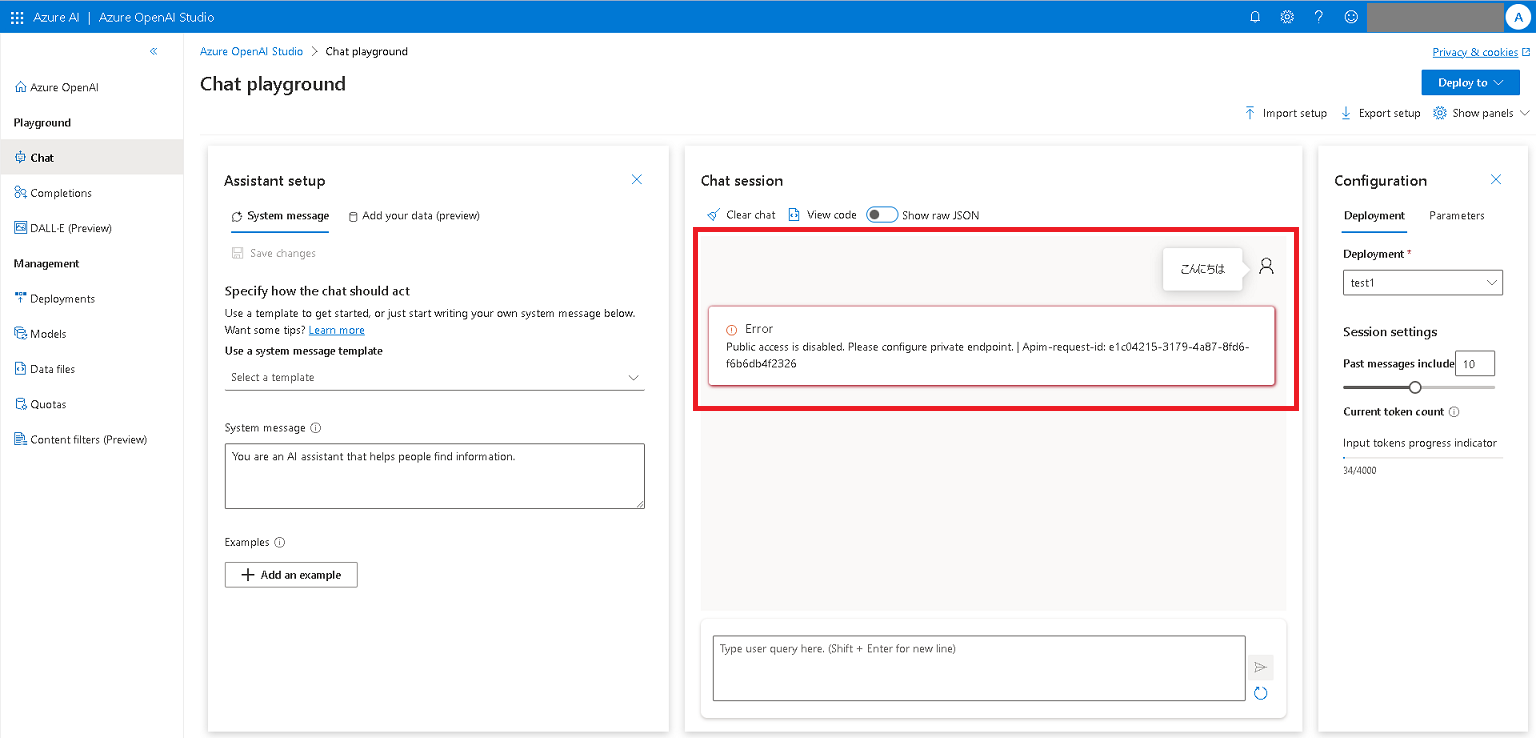

12.11.1. Azure OpenAI Serviceがインターネット経由でアクセス不可であることを確認¶

この検証では、インターネットに接続したPCを使用します。

Azure OpenAI Studio の 「Chat Playground」 を開きます。Chat Playgroundより文字を打ち込むと、インターネット経由ではアクセスできないためErrorが返ってきます。

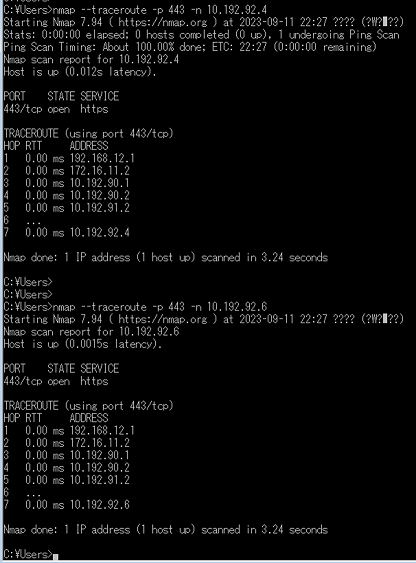

12.11.2. Private Endpointに対して閉域からアクセス可能であることを確認¶

閉域NWに接続したPCで、作成したPrivate EndPointに対しtcptraceにて経路を確認します。 FICを経由して該当IPアドレスへの疎通ができることを確認します。

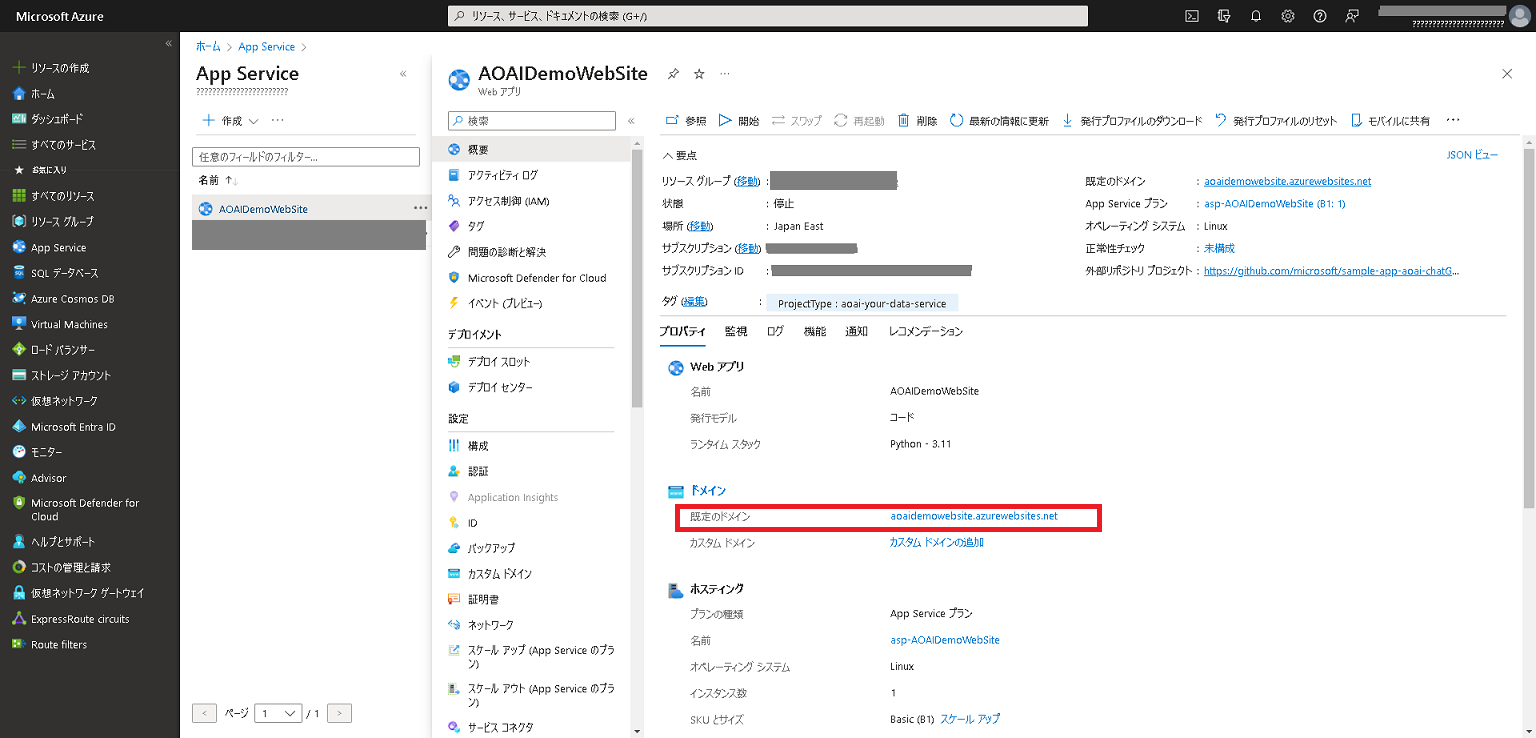

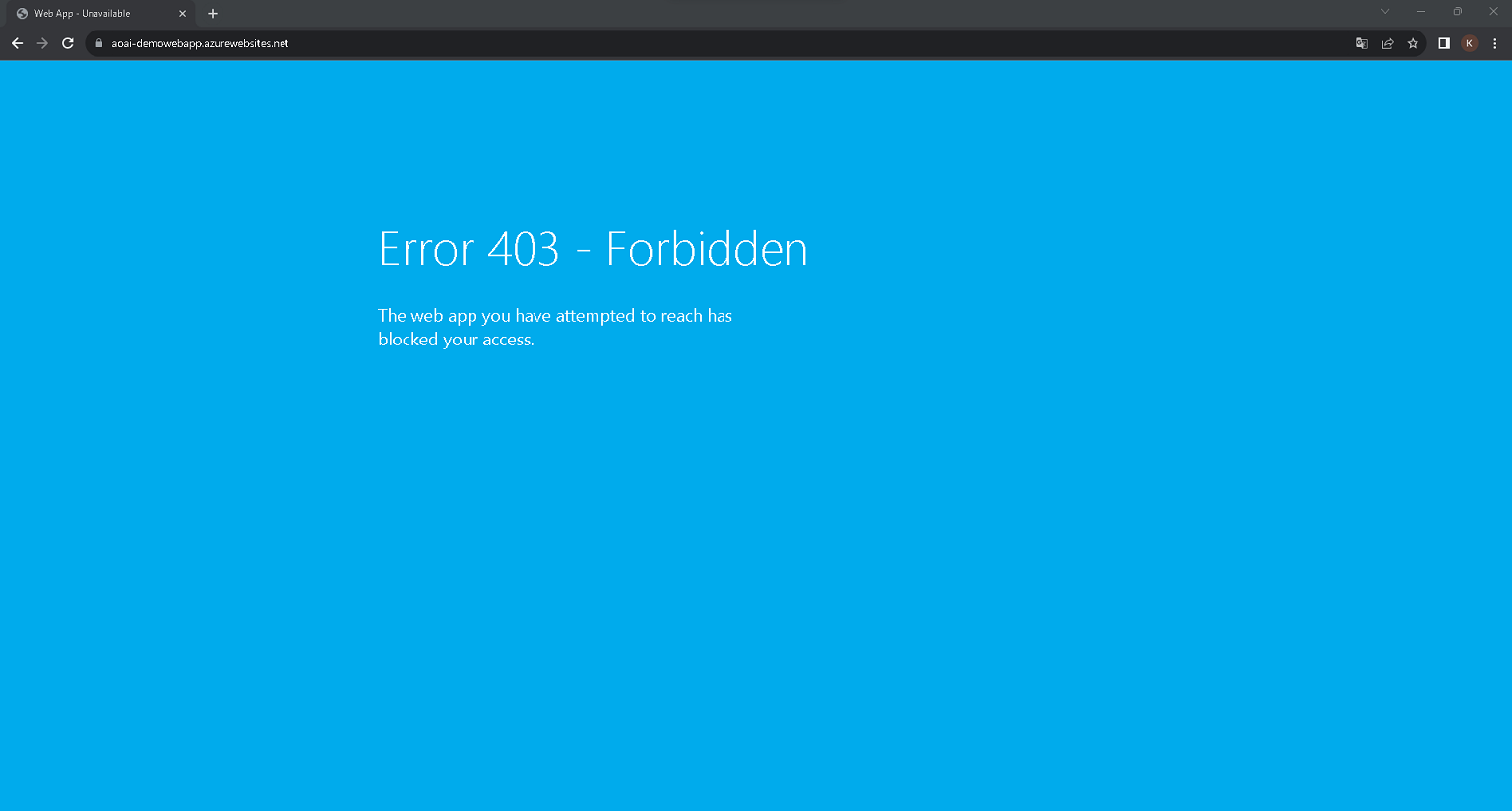

12.11.3. Webサイトにインターネット経由でアクセス不可であることを確認¶

この検証では、インターネットに接続したPCを使用します。

ブラウザを立ち上げ、作成したURLにインターネット経由でアクセスします。 作成したURLは下図の赤枠部分です。

インターネット経由ではアクセスできないように設定されていれば、 「Error 403 - Forbidden」 が表示されます。

注釈

- 入力するURLの名前解決をするため、お客様環境にて名前解決をPrivate DNS Resolverに向ける設定をする必要がございます。

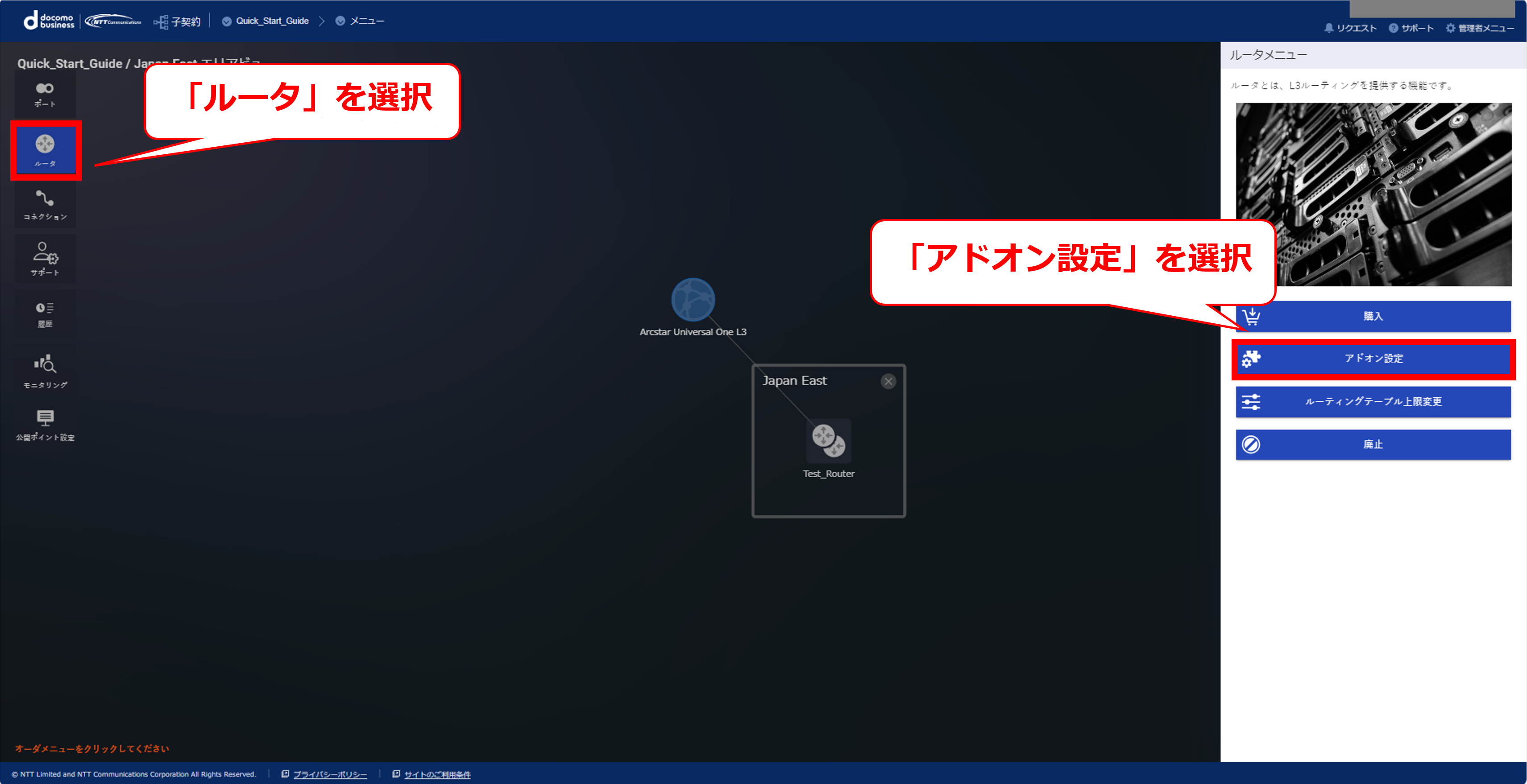

12.11.4. Webサイトに閉域からアクセス可能であることを確認¶

閉域NWに接続したPCよりブラウザを立ち上げ、作成したURLにアクセスします。該当のページが表示され、文字を入力すると回答が返ってくることを確認します。