1. docomo business RINK IDaaSとの認証連携¶

1.1. 目的¶

- docomo business RINK IDaaSの設定方法並びに保守運用については、下記をご参照ください。

1.3. 事前準備¶

docomo business RINK IDaaS、FRAにて環境構築作業を行う為には以下の環境を事前に準備する必要があります。

- Smart Data Platform/ Flexible Remote Accessのお申込みを完了させていること

- docomo business RINK IDaaS上でSAML連携したいユーザが登録されていること

- docomo business RINK IDaaS、FRAポータルの画面については2024年10月時点の画面になります。

1.5. 概要手順¶

手順 |

該当ページ |

作業内容 |

1 |

docomo business RINK IDaaS上でFRAアプリケーションを設定 |

|

2 |

Fsecコンソール上でSAML認証連携用のサーバープロファイルの作成 |

|

3 |

FRAポータル上でdocomo business RINK IDaaSとのSAML連携を設定 |

|

4 |

||

5 |

||

6 |

1.6. docomo business RINK IDaaS上の設定¶

1.6.1 docomo business RINK IDaaSのトップ画面

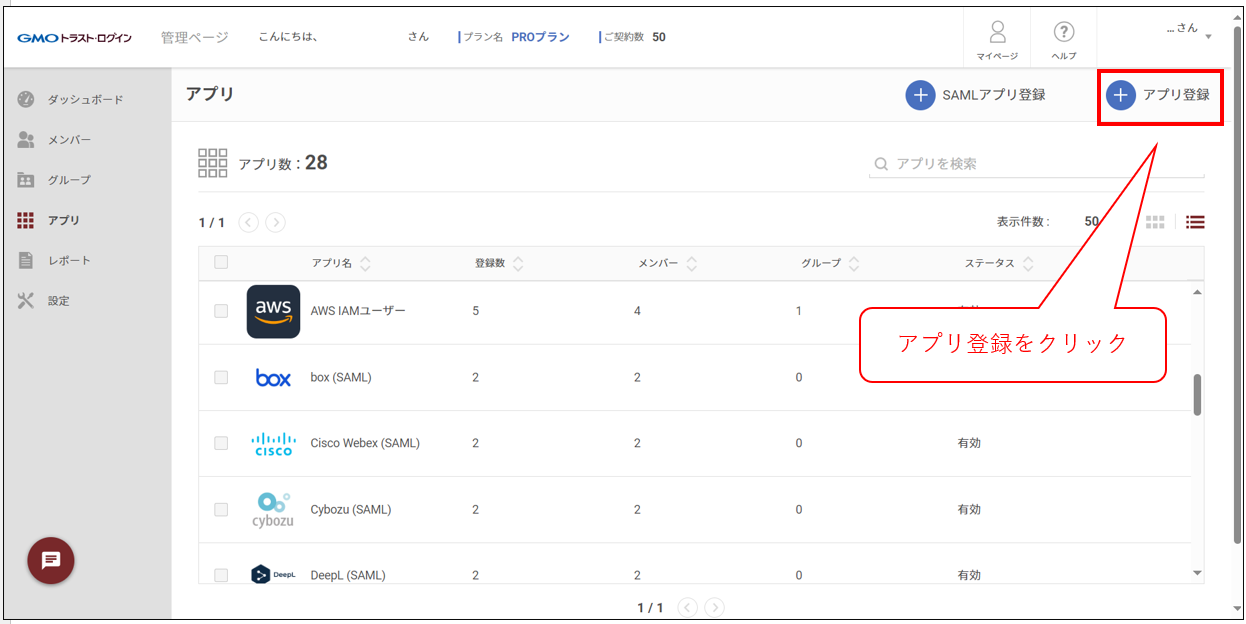

1.6.2 管理ページ画面

1.6.3 アプリ管理画面

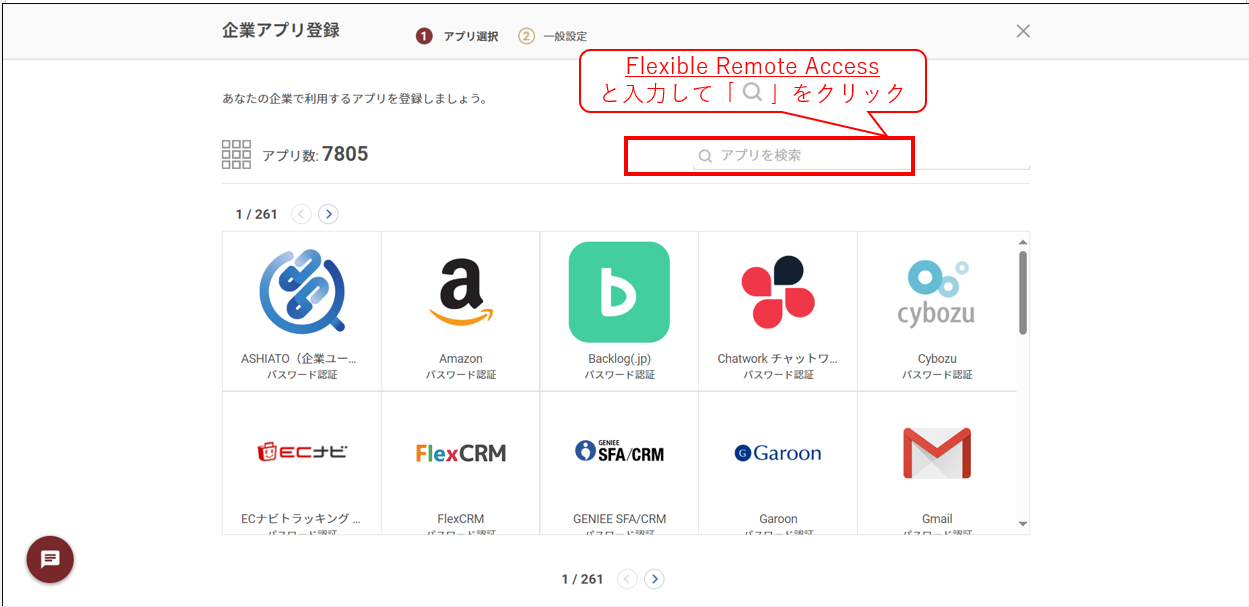

1.6.4 アプリ選択画面

1.6.5 アプリ検索後の画面

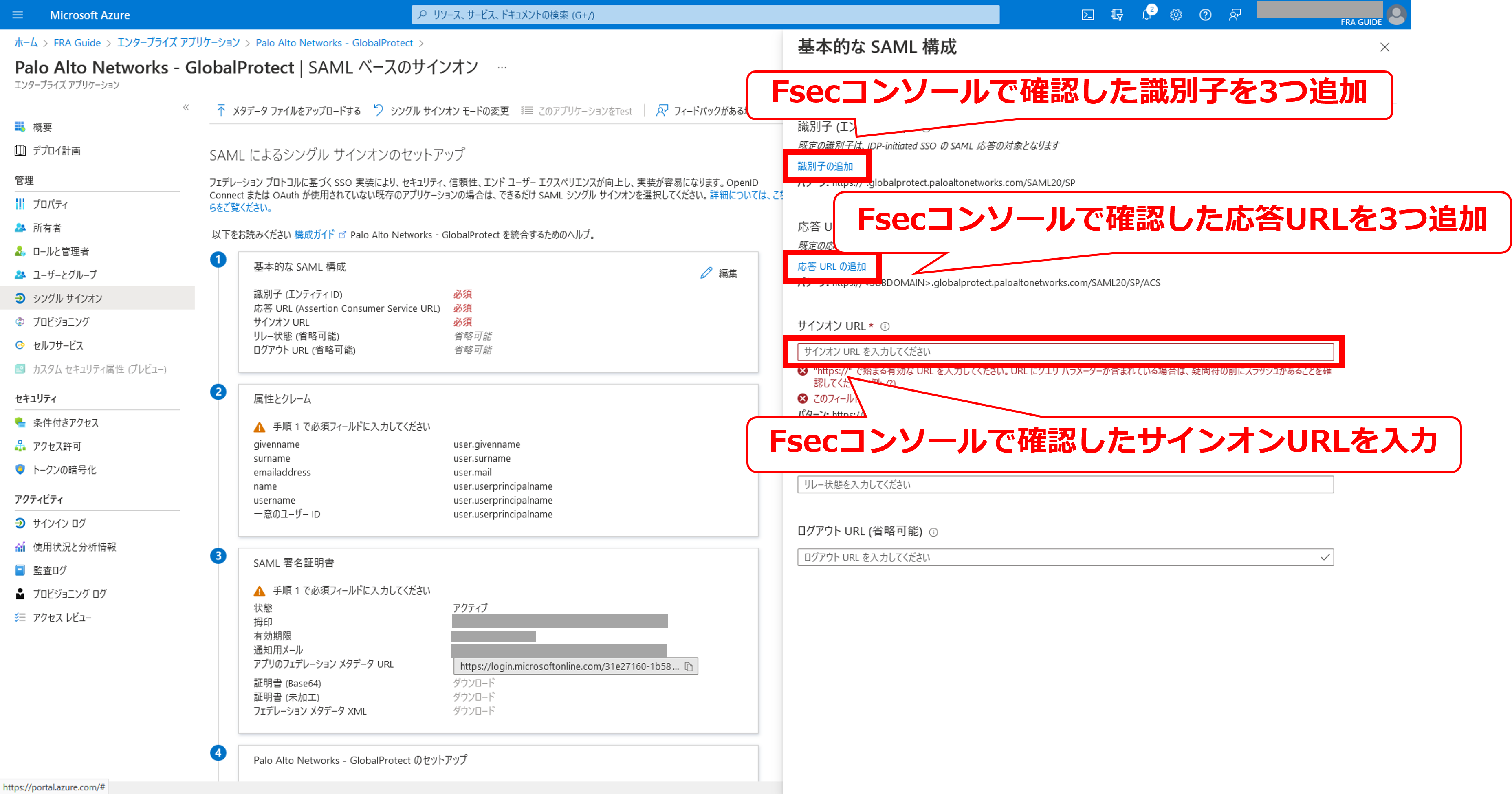

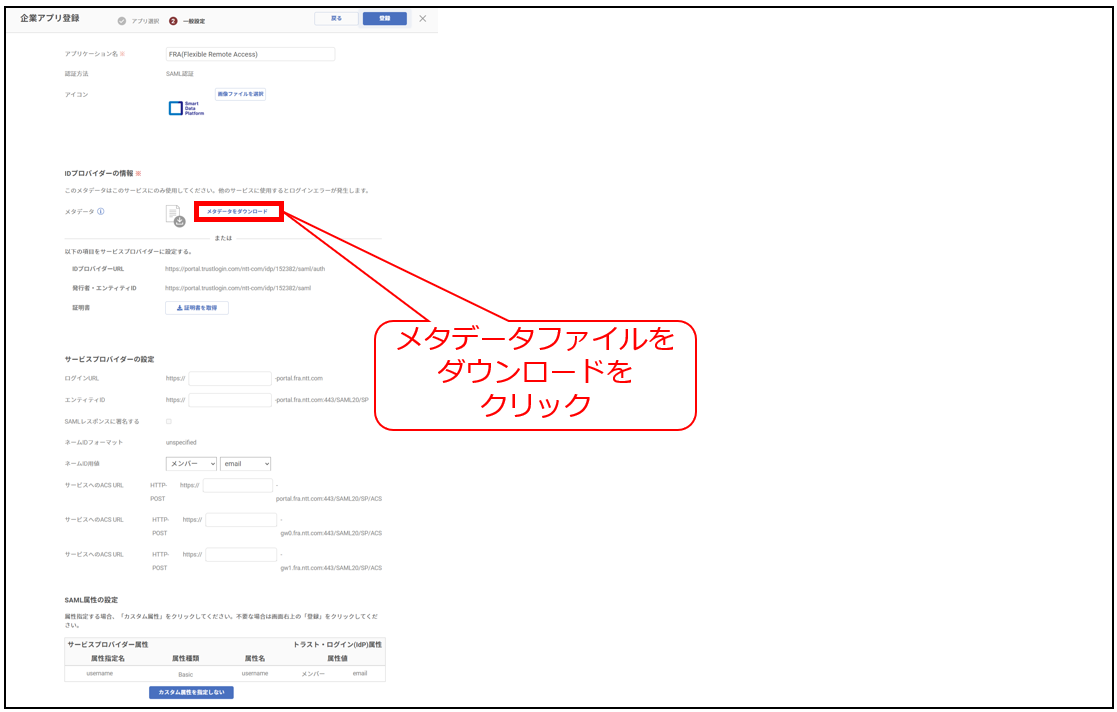

1.6.6 アプリの設定画面(メタデータダウンロード)

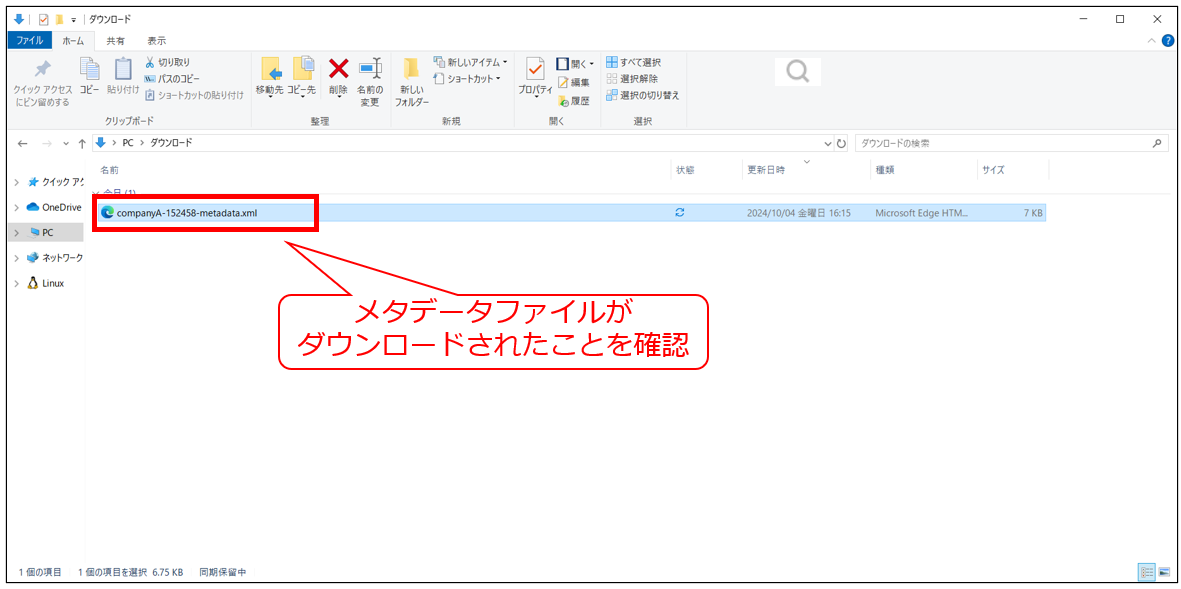

1.6.7 ダウンロード先のフォルダ画面

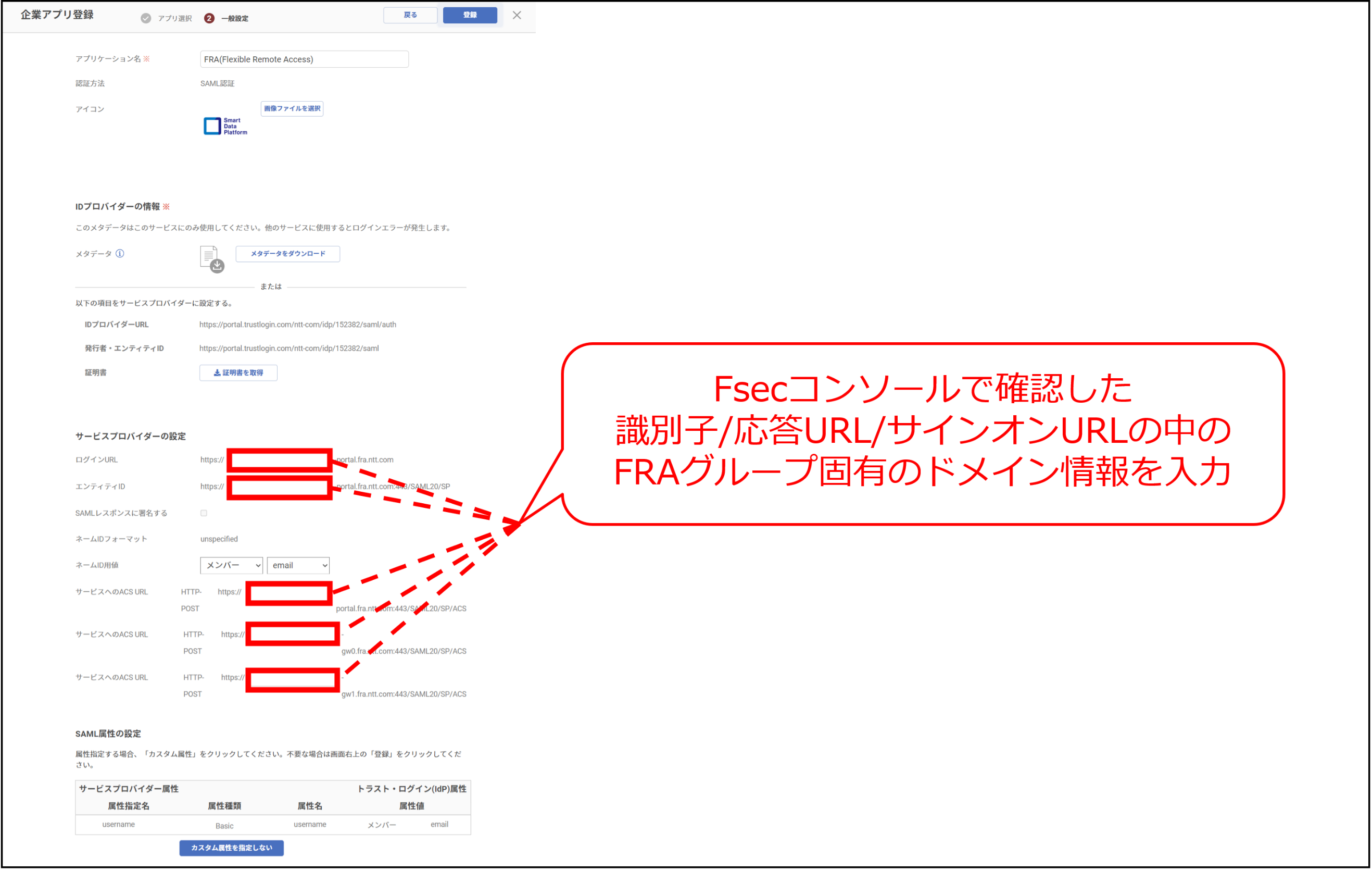

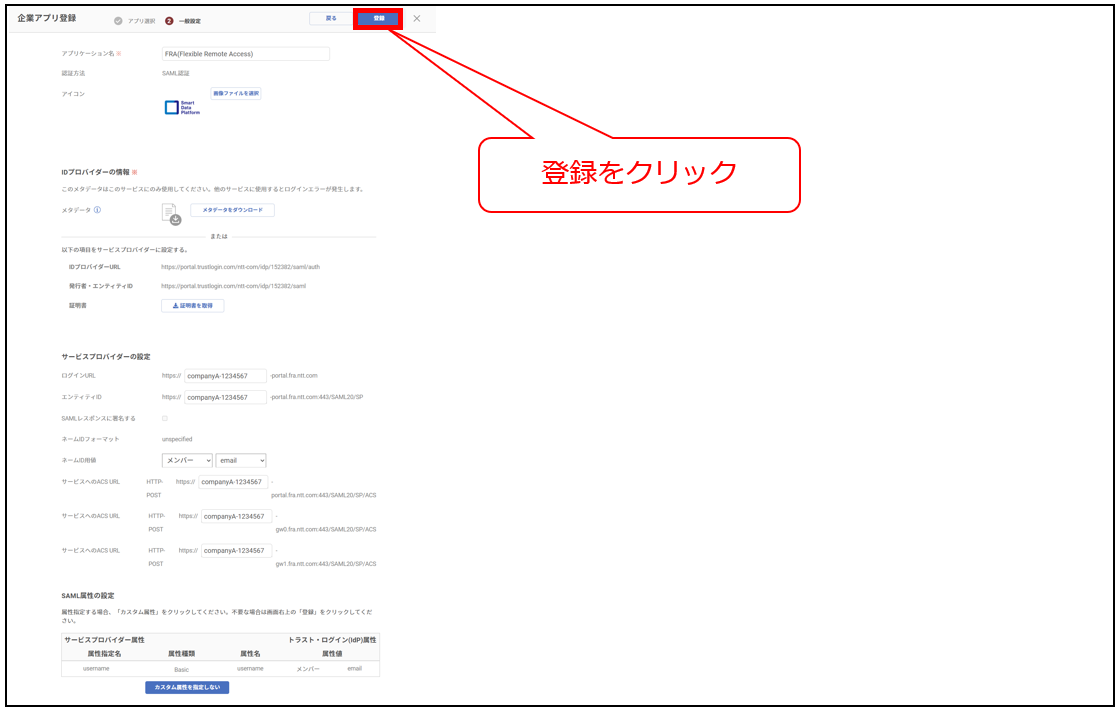

1.6.8 アプリの設定画面(設定入力)

注釈

- アプリに入力する識別子/応答URL/サインオンURL情報は、URL内でFRAグループごとに同じ値となる固有のドメイン情報のみとなります。

- FRAグループ固有のドメイン情報はポータルや各ゲートウェイのURLのうち下記の箇所の情報となります。認証ポータル:https://**-***-portal.fra.ntt.com の「https://」と「-portal.fra.ntt.com」に挟まれた「**-***」の部分ゲートウェイ(0系):https://**-***-gw0.fra.ntt.com の「https//」と「-gw0.fra.ntt.com」に挟まれた「**-***」の部分ゲートウェイ(1系):https://**-***-gw1.fra.ntt.com の「https://」と「-gw1.fra.ntt.com」に挟まれた「**-***」の部分

- 識別子、応答URL、サインオンURLはFsecコンソール上の「構成情報」からご確認いただけます。

- 確認方法は こちら をご参照ください。

1.6.9 ユーザー選択画面

1.6.10 アプリ作成後の管理画面

1.6.11 FRAアプリの管理画面

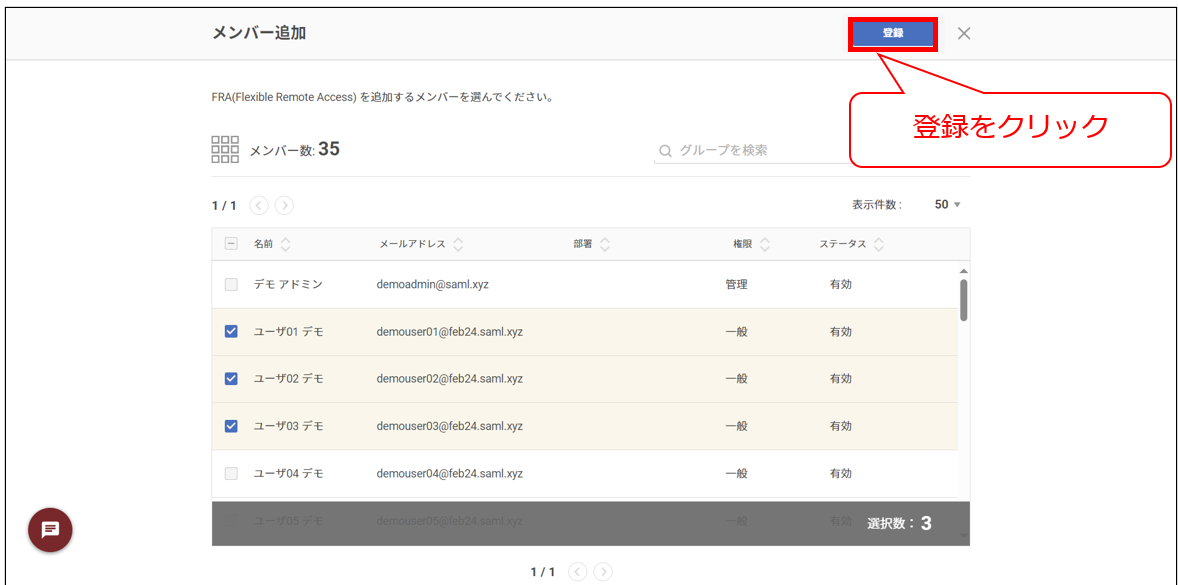

1.6.12 メンバー追加の画面

1.6.13 メンバー追加の画面(メンバー選択後)

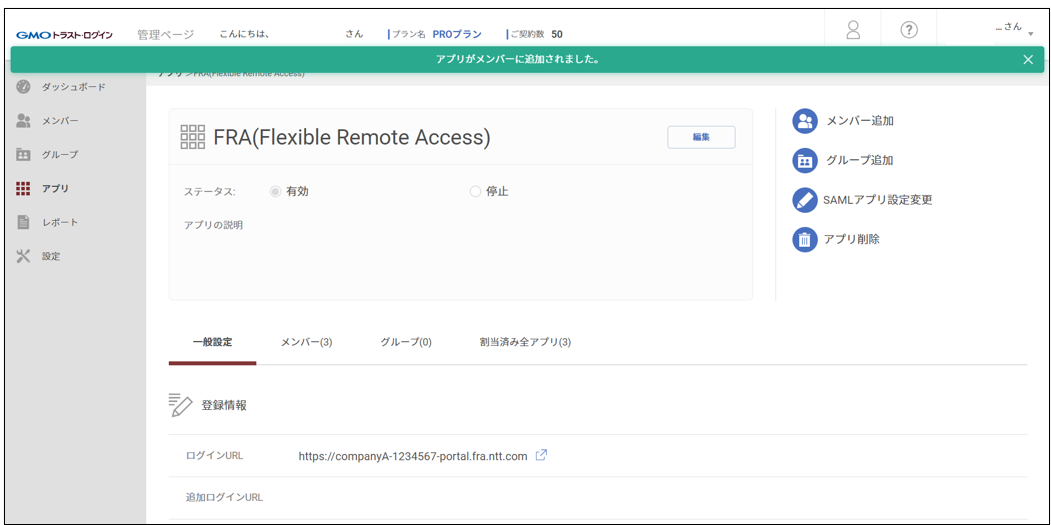

1.6.14 FRAアプリの管理画面(メンバー追加後)

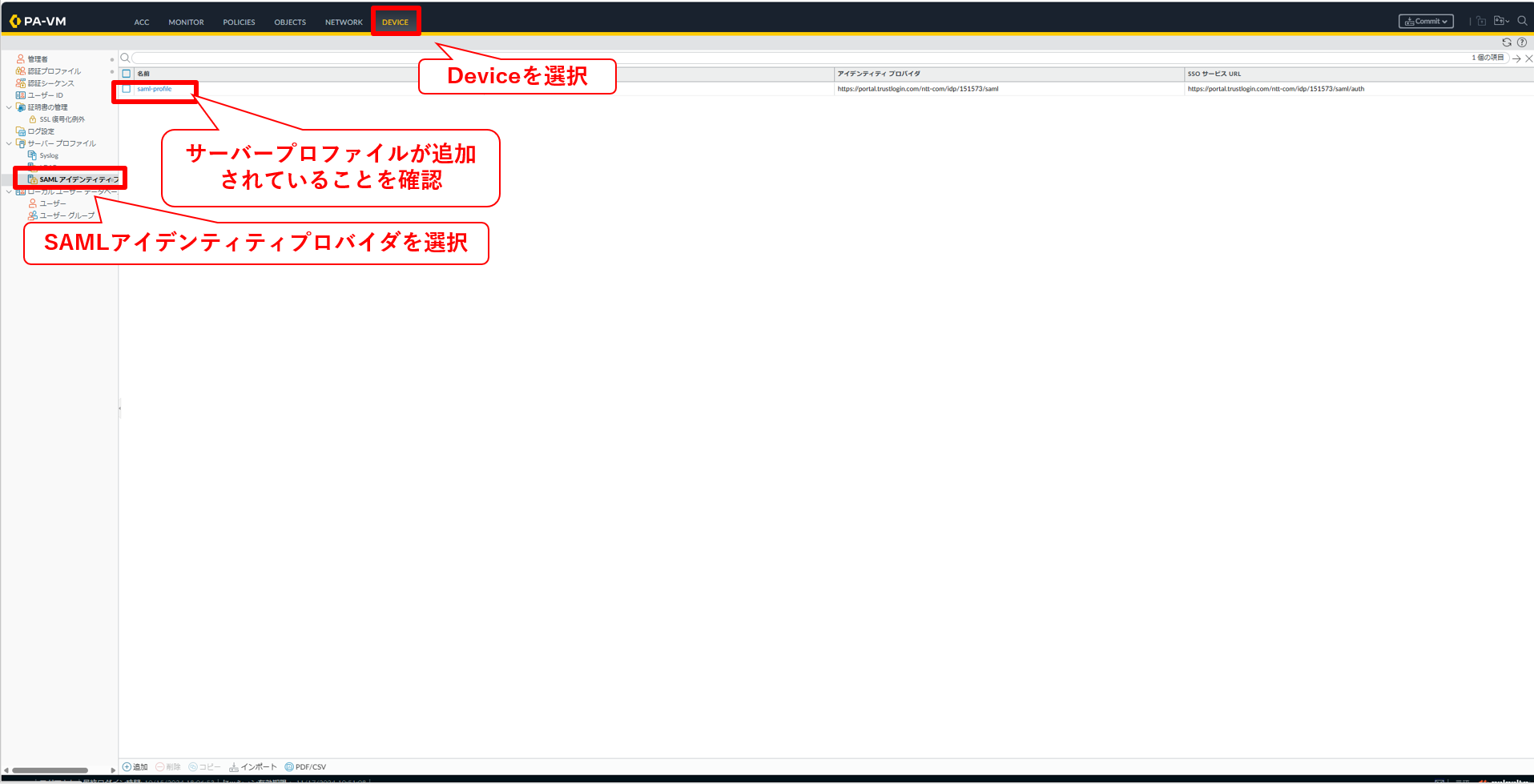

1.7. Fsecコンソール上の設定¶

- 詳細は下記をご参照ください。

注釈

- 「メタデータファイル作成時に指定したFQDN」につきましては、1つのメタデータファイルに複数のFQDNが紐づいているため、対象のFQDNをすべて選択してください。

1.8. FRAポータル上の設定¶

1.8.1 サーバープロファイル画面

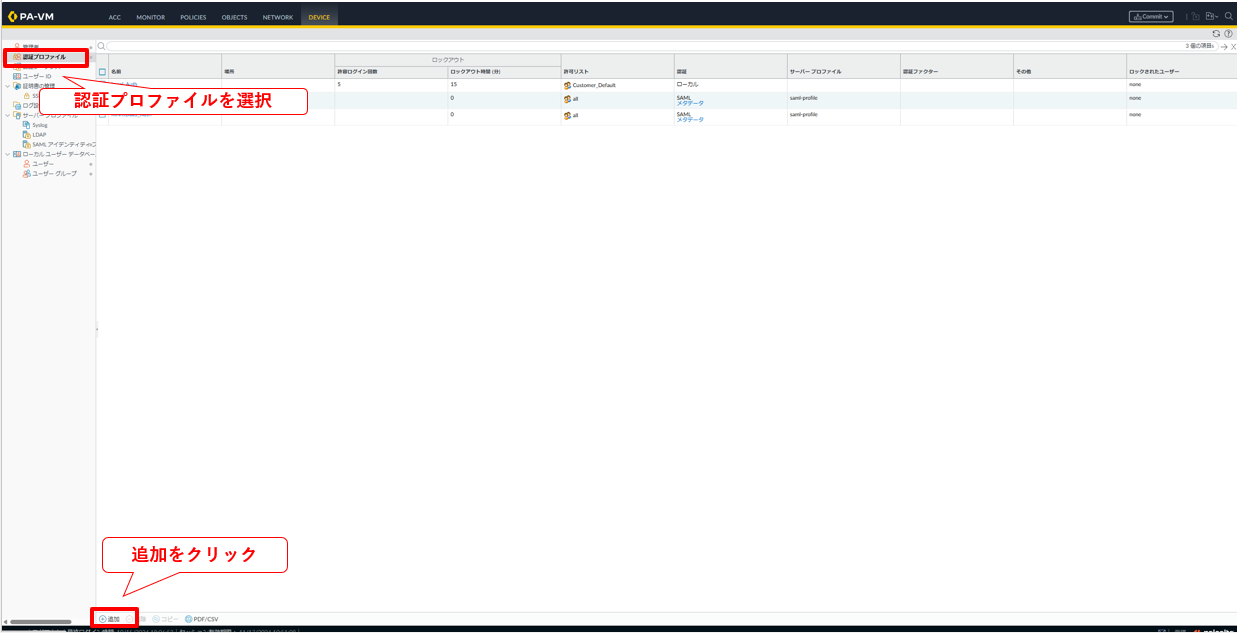

1.8.2 認証プロファイル画面

1.8.3 認証プロファイルの追加画面①

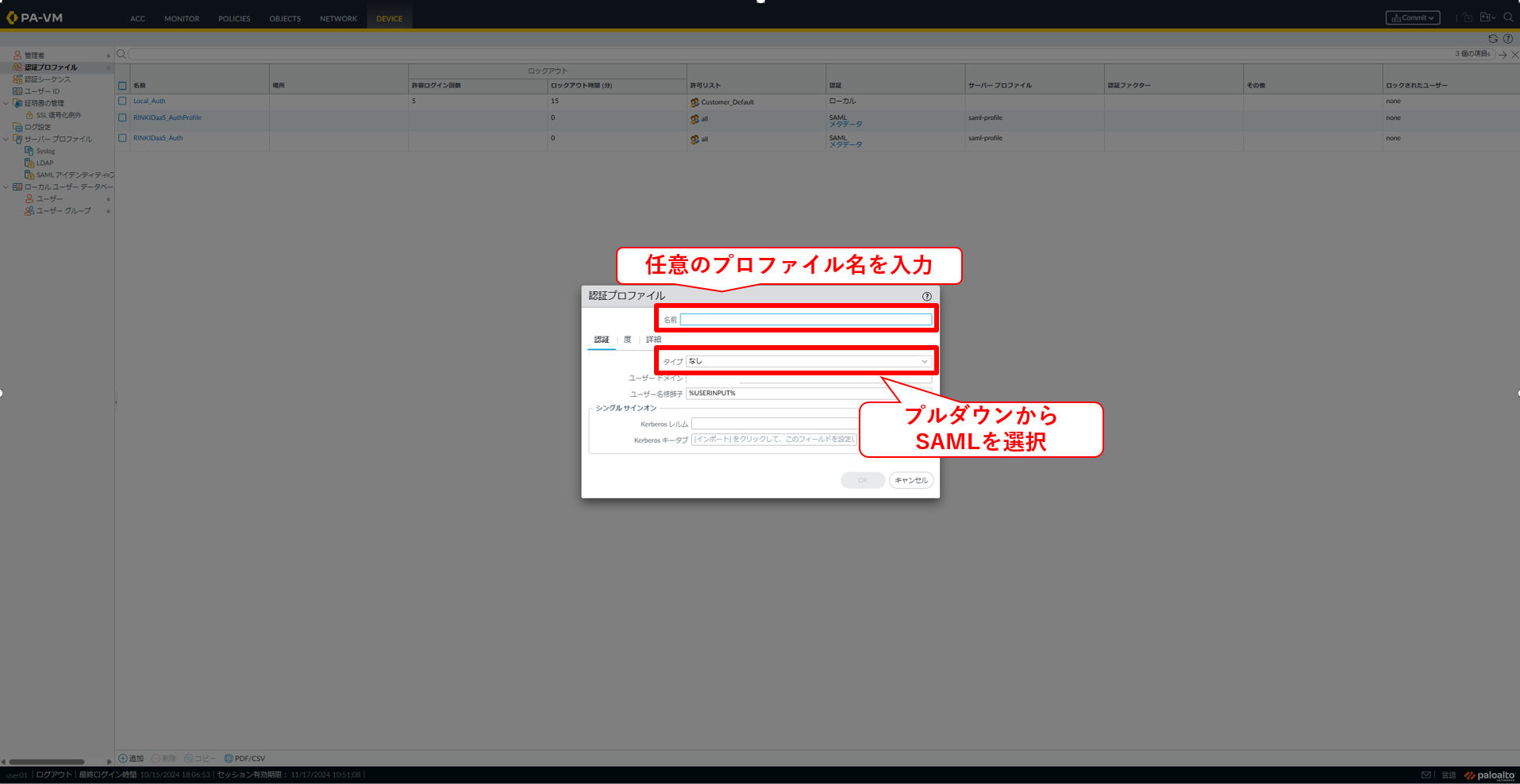

1.8.4 認証プロファイルの追加画面②

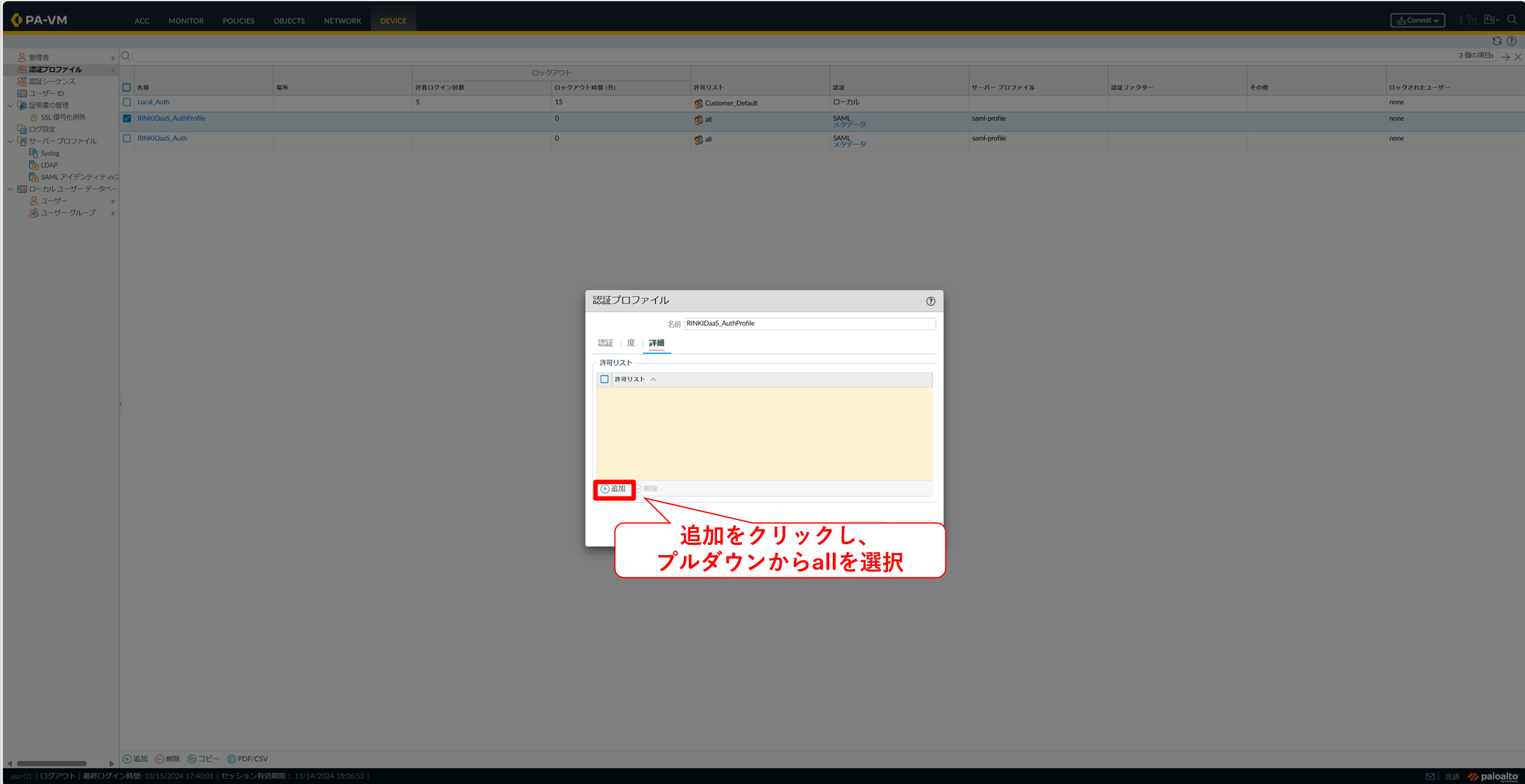

1.8.5 認証プロファイルの追加画面③

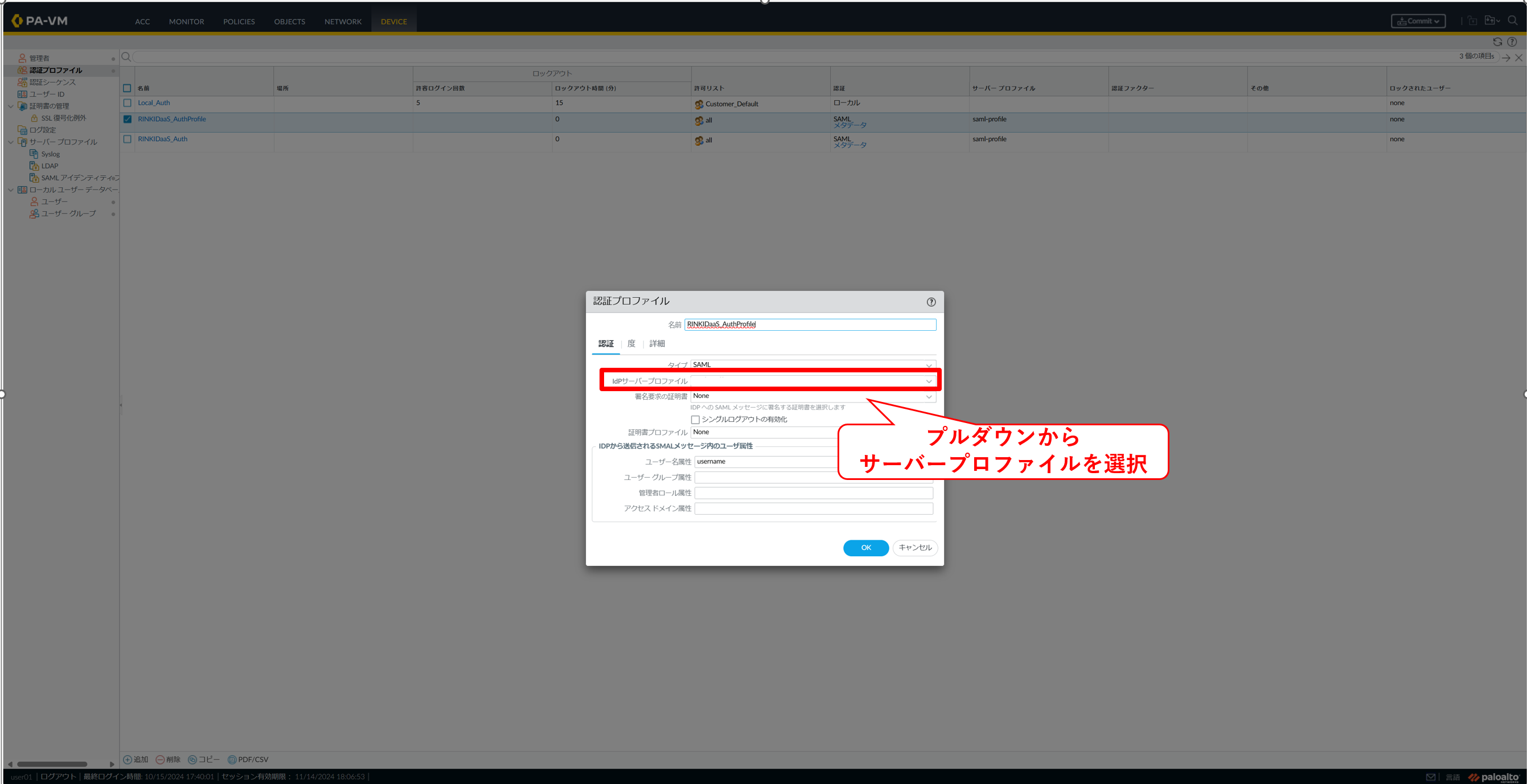

1.8.6 認証プロファイルの追加画面④

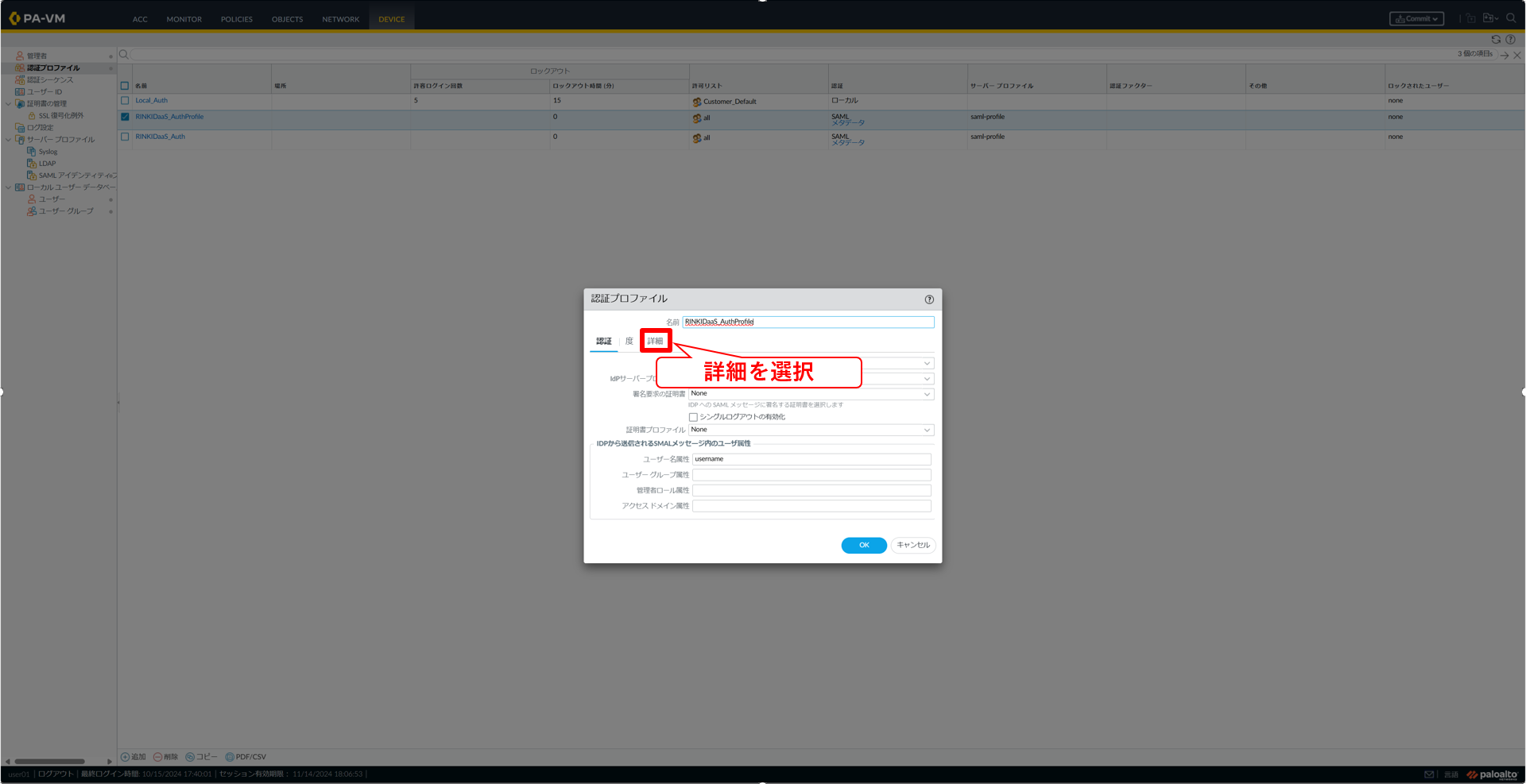

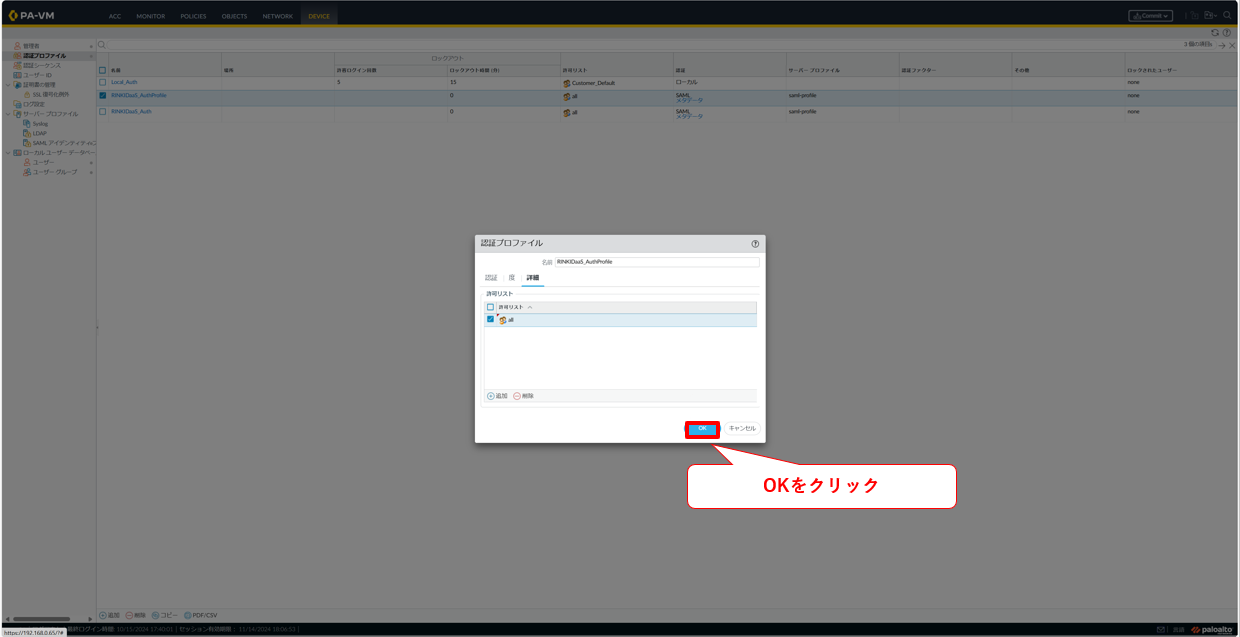

1.8.7 認証プロファイルの追加画面⑤

1.8.8 認証プロファイルを追加後の画面

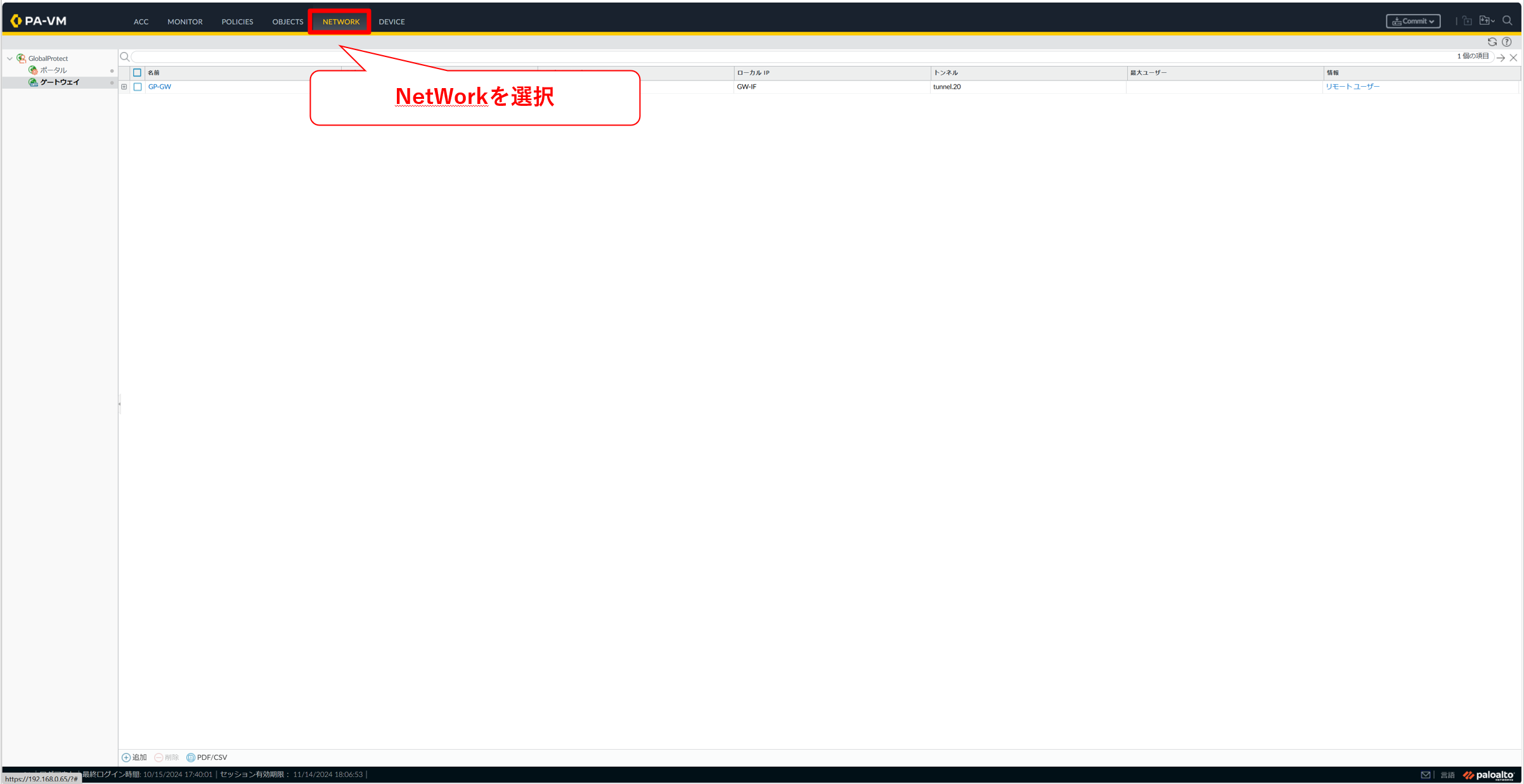

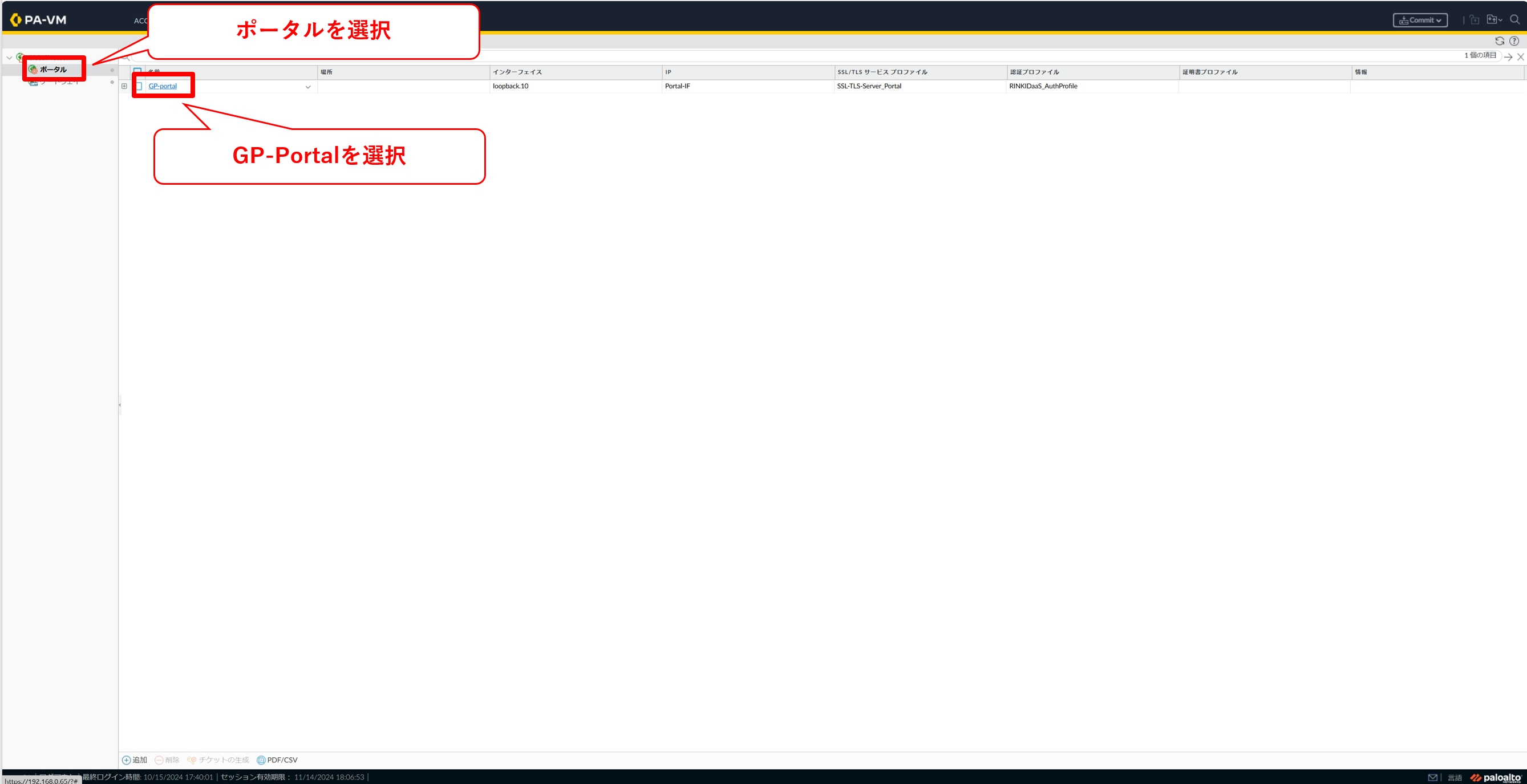

1.8.9 ポータル画面

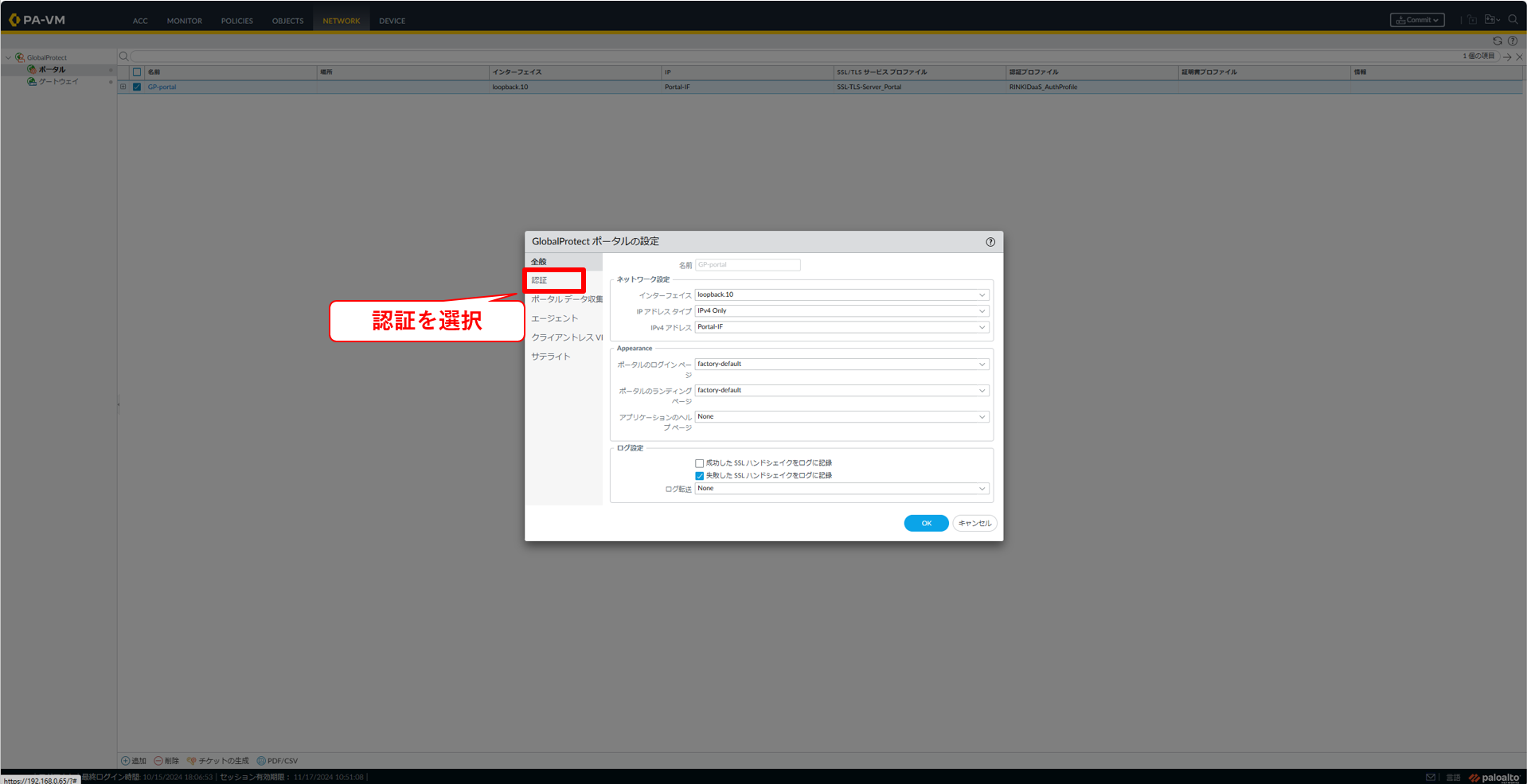

1.8.10 GP-portalを選択後の画面

1.8.11 認証を選択後の画面

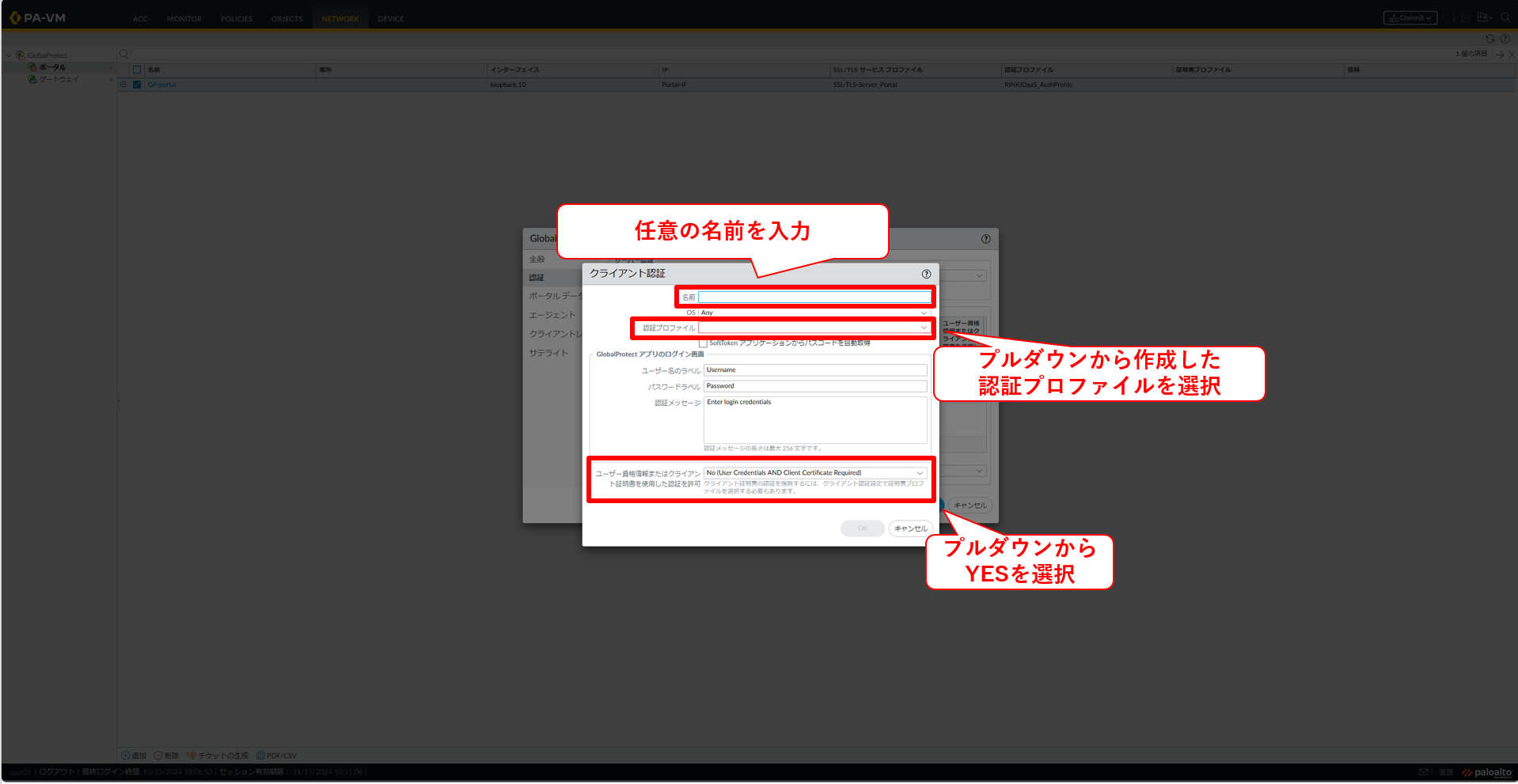

1.8.12 クライアント認証の追加画面①

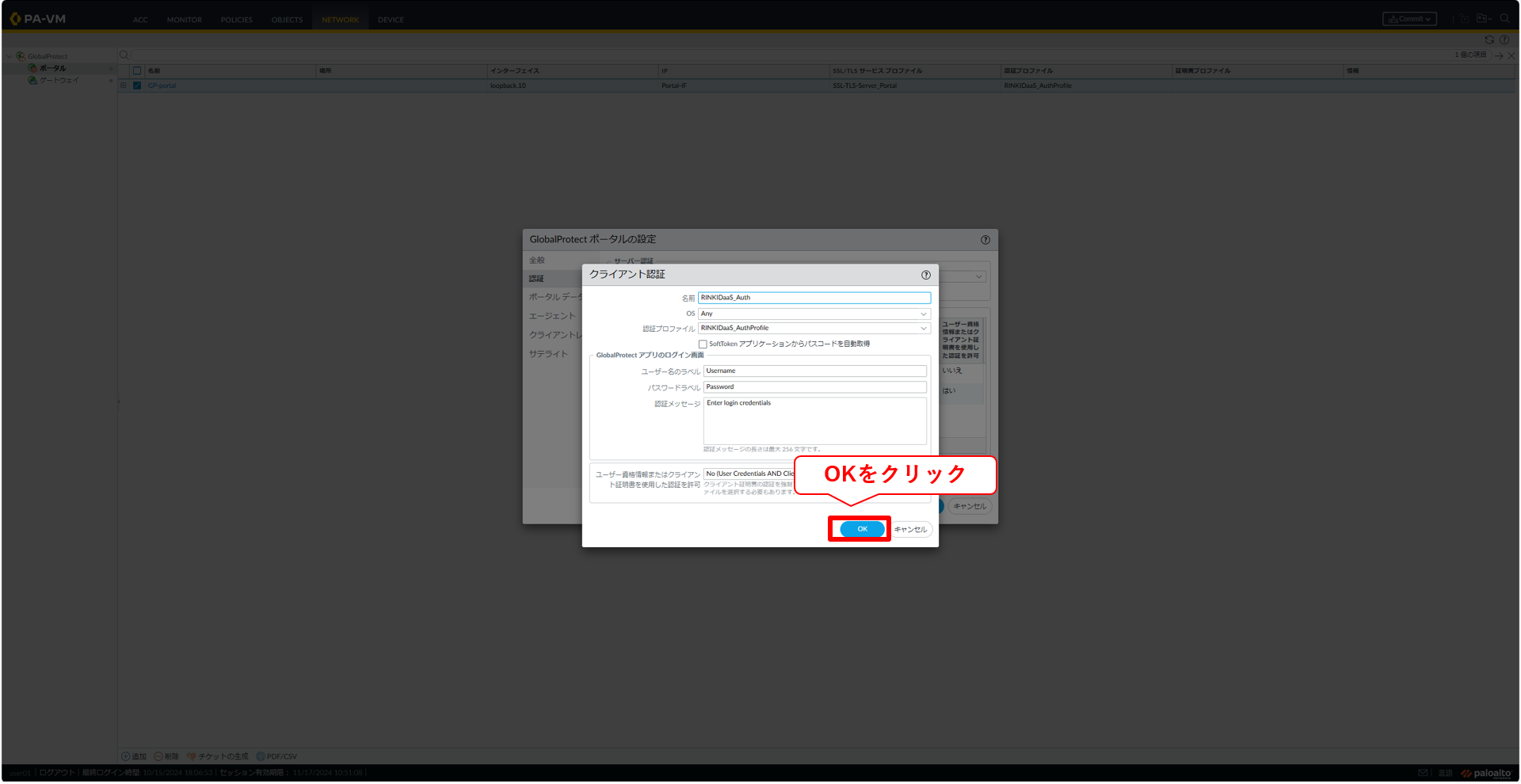

1.8.13 クライアント認証の追加画面②

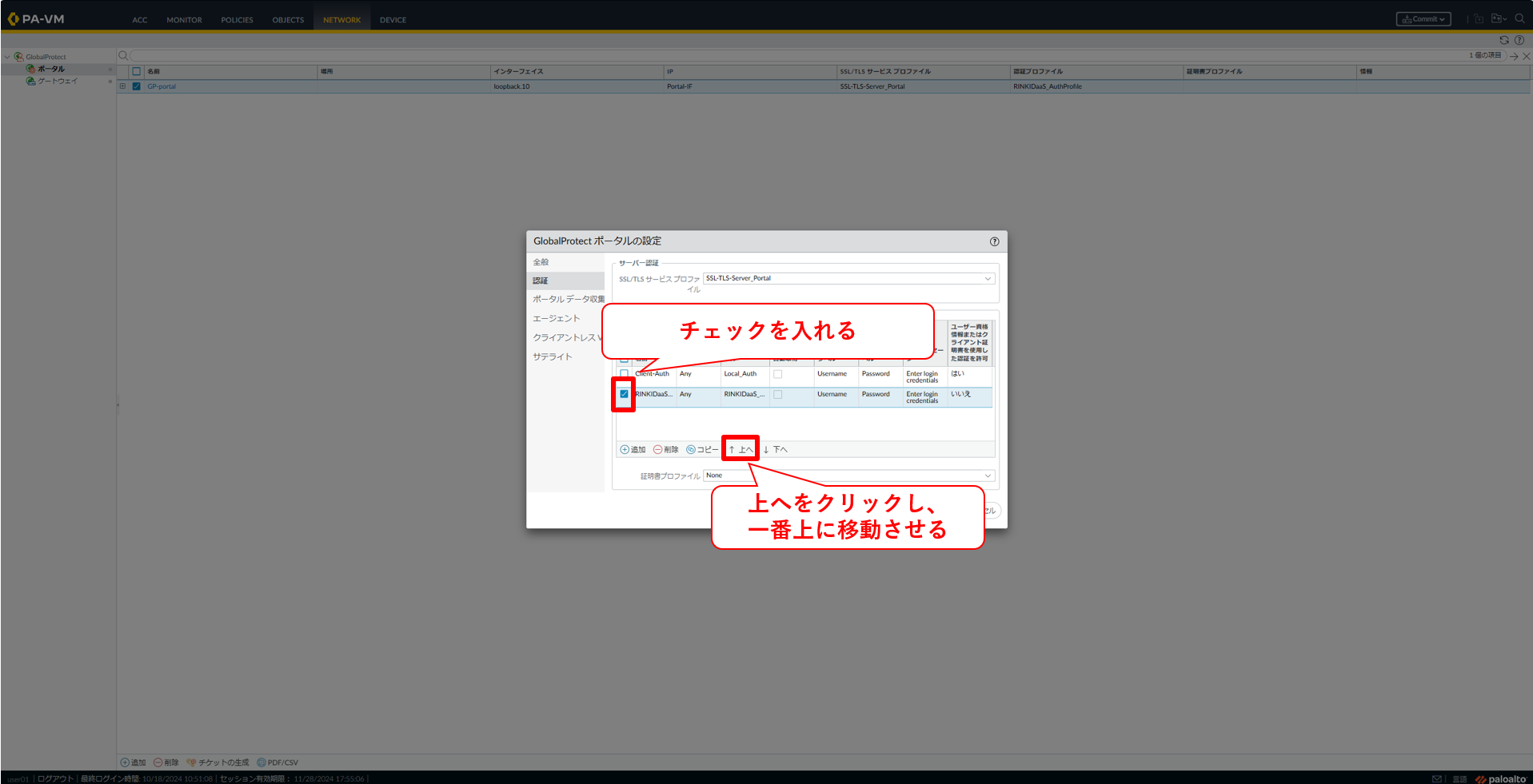

1.8.14 クライアント認証を追加後の画面①

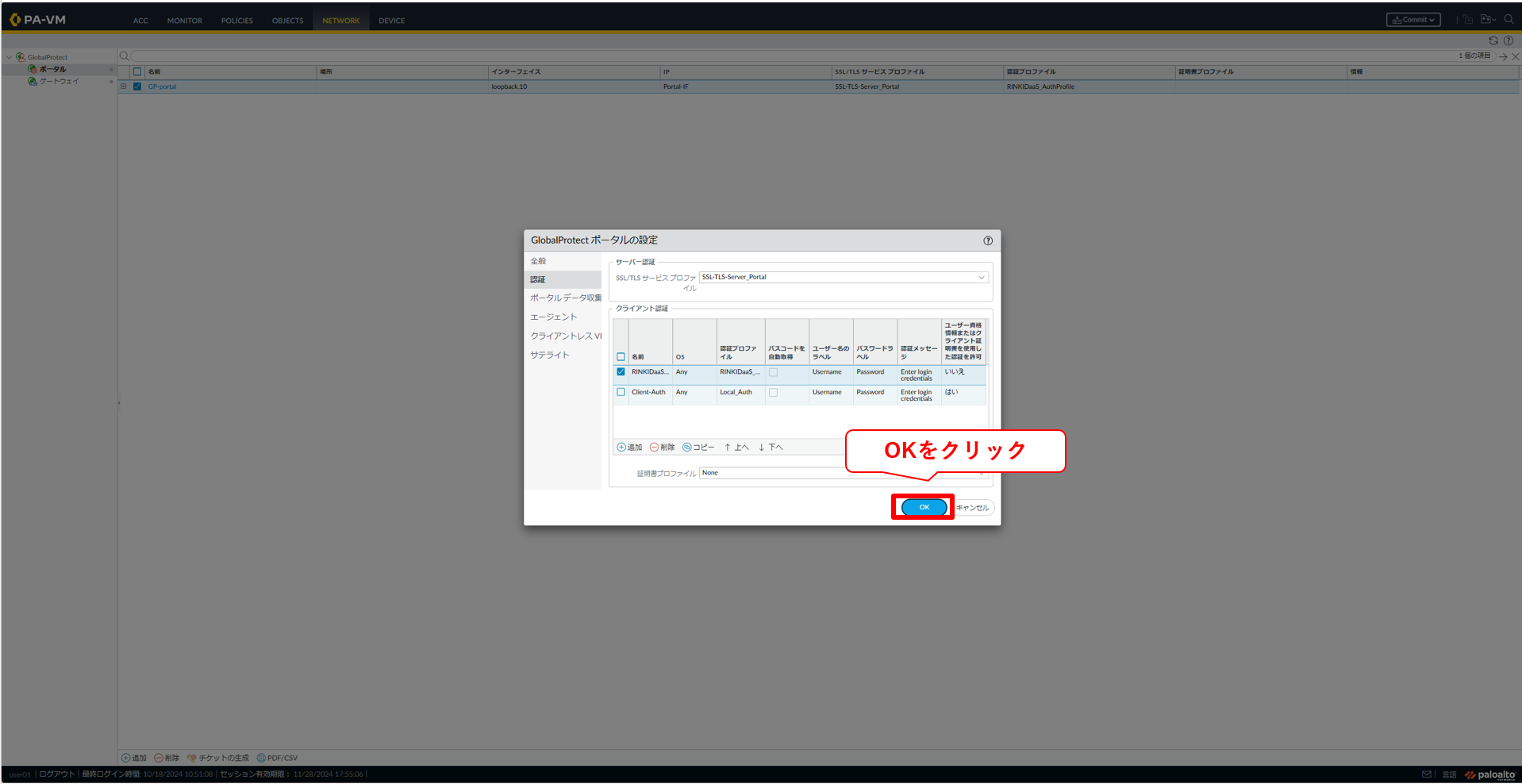

1.8.15 クライアント認証を追加後の画面②

1.8.16 クライアント認証を追加後の画面③

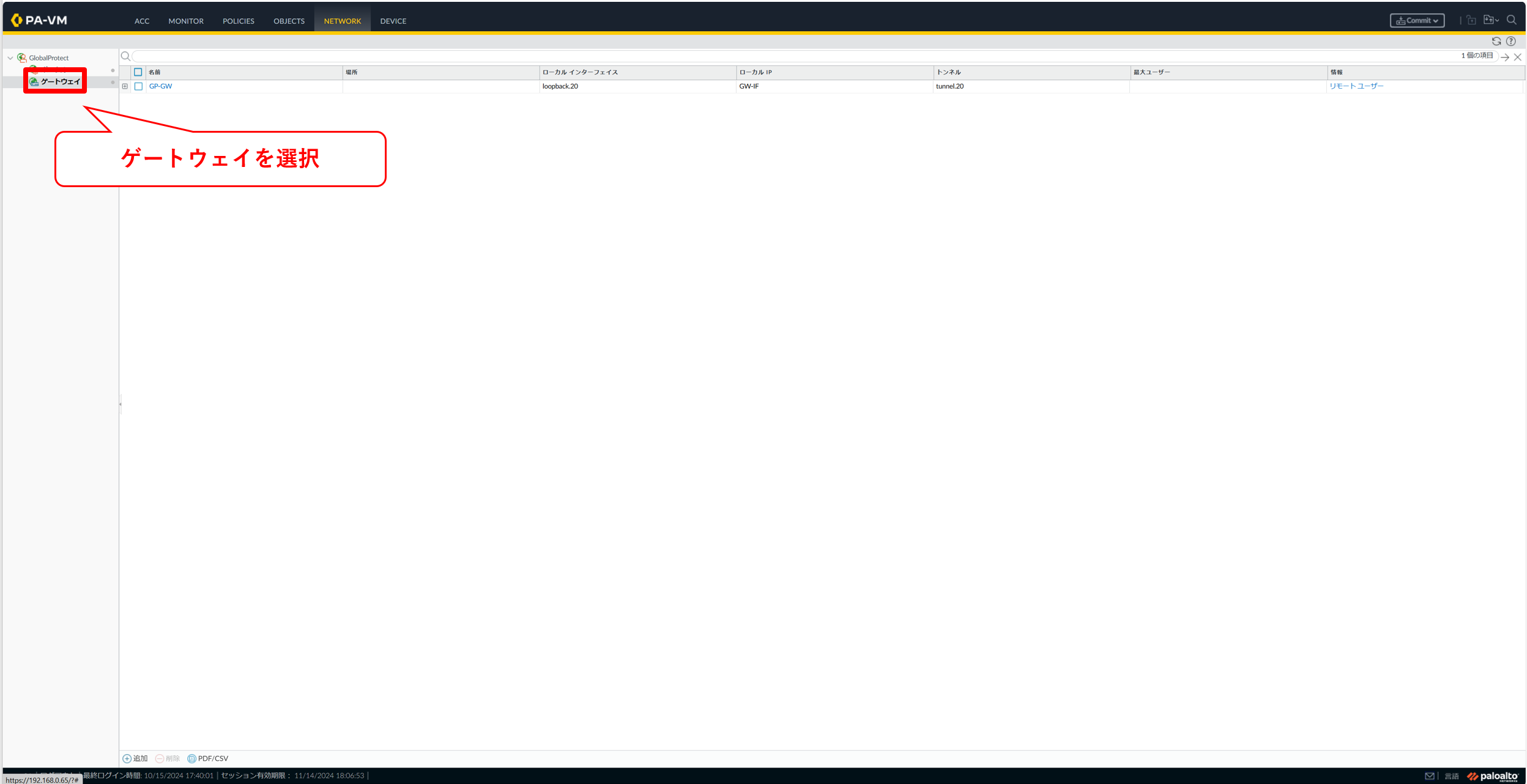

1.8.17 ゲートウェイ画面

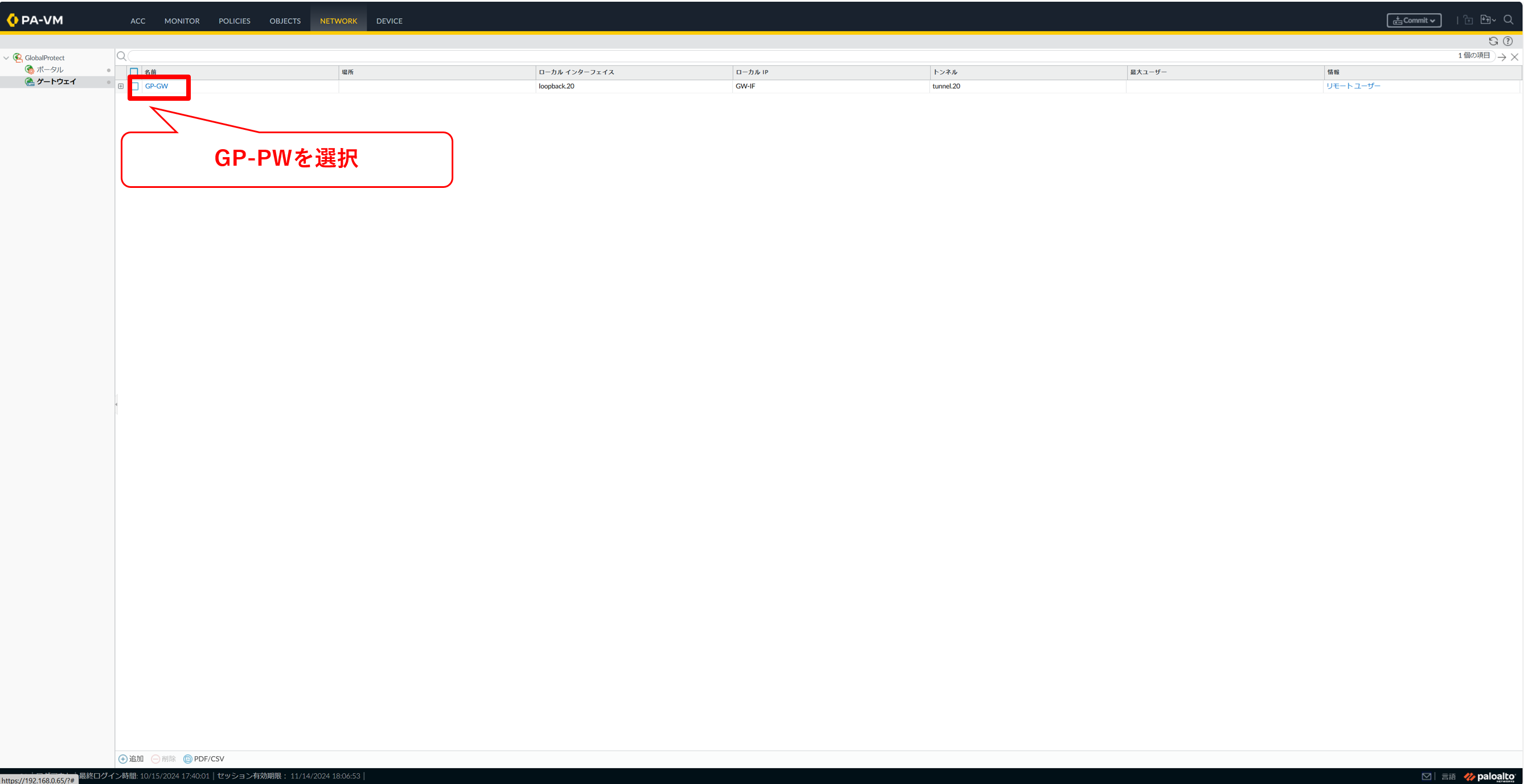

1.8.18 GP-GWを選択後の画面

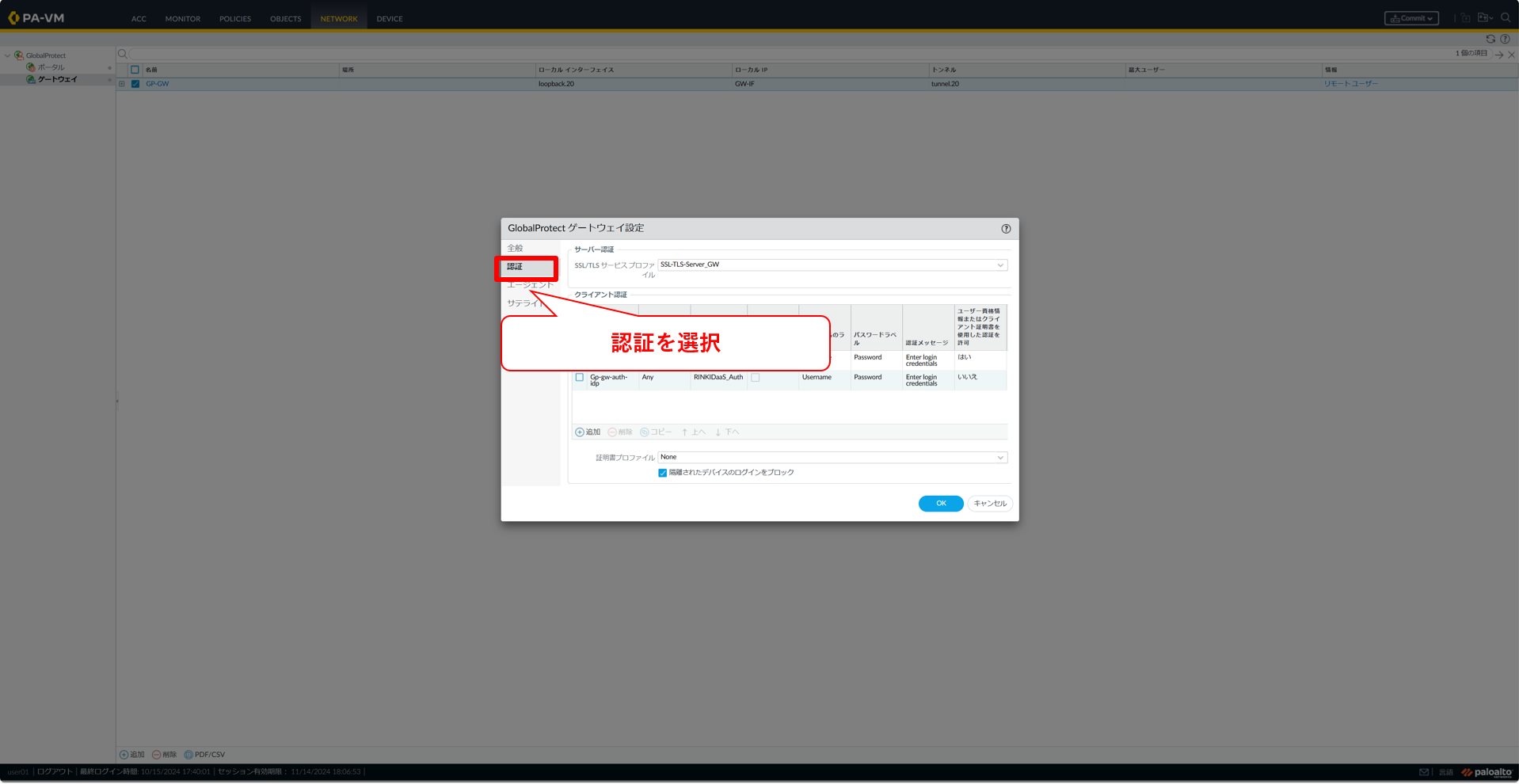

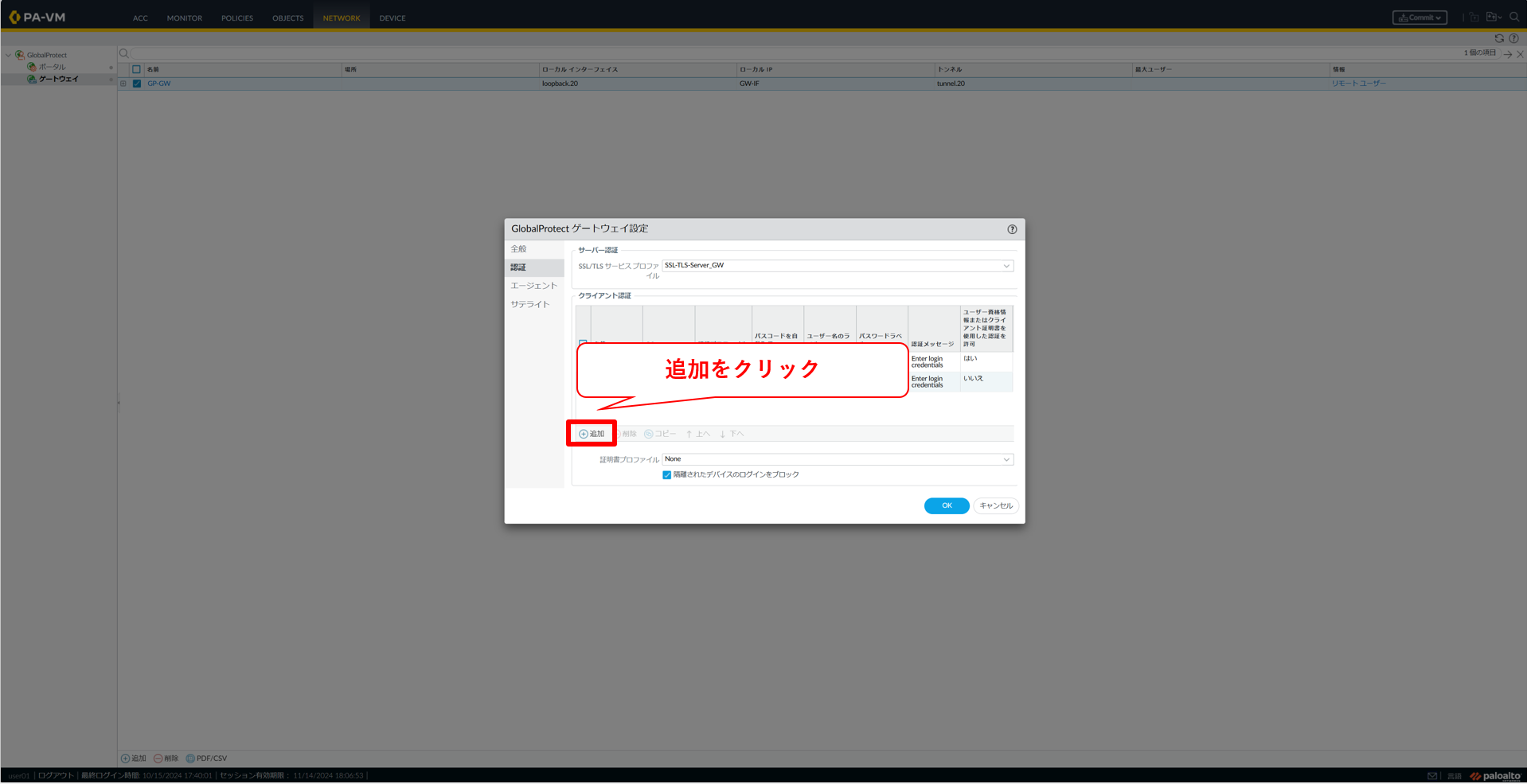

1.8.19 認証を選択後の画面

1.8.20 クライアント認証の追加画面①

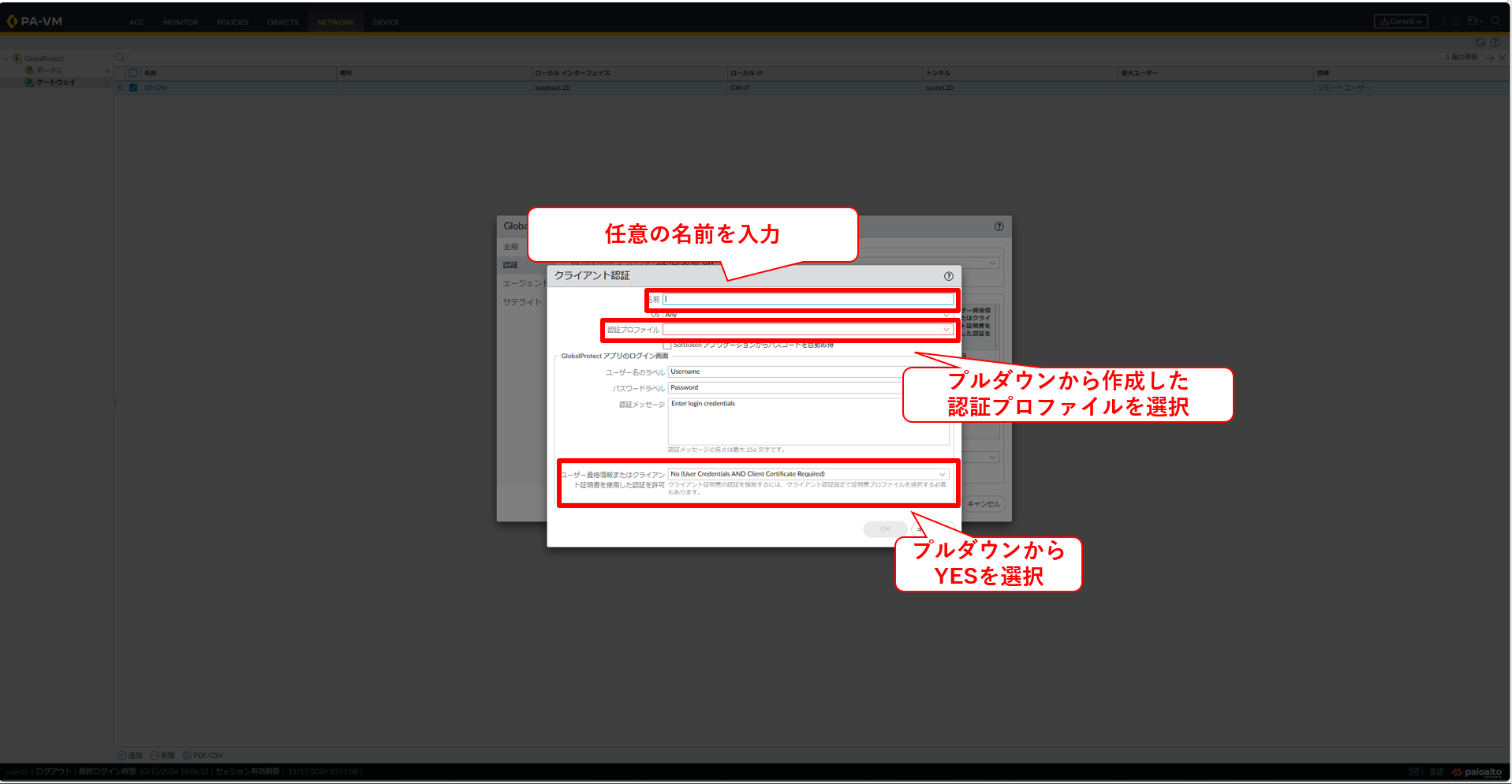

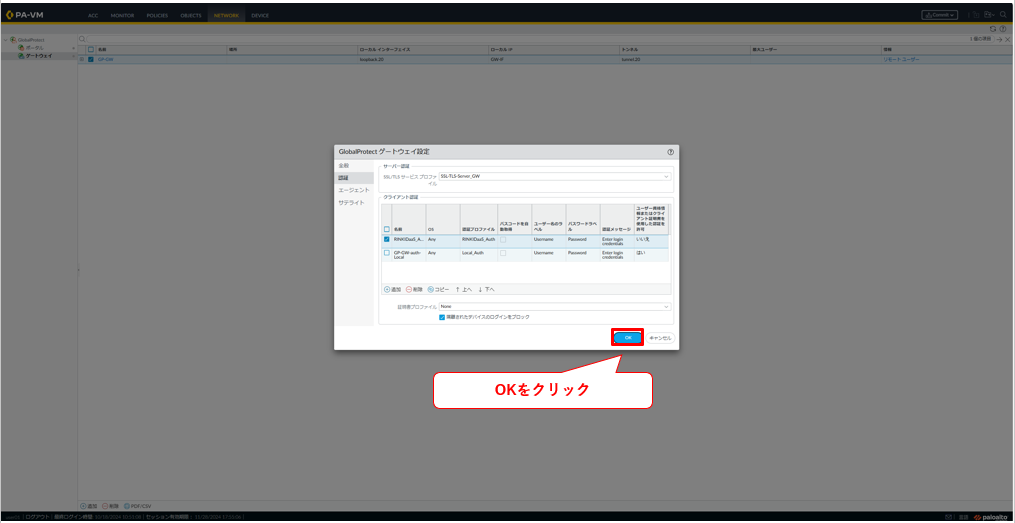

1.8.21 クライアント認証の追加画面②

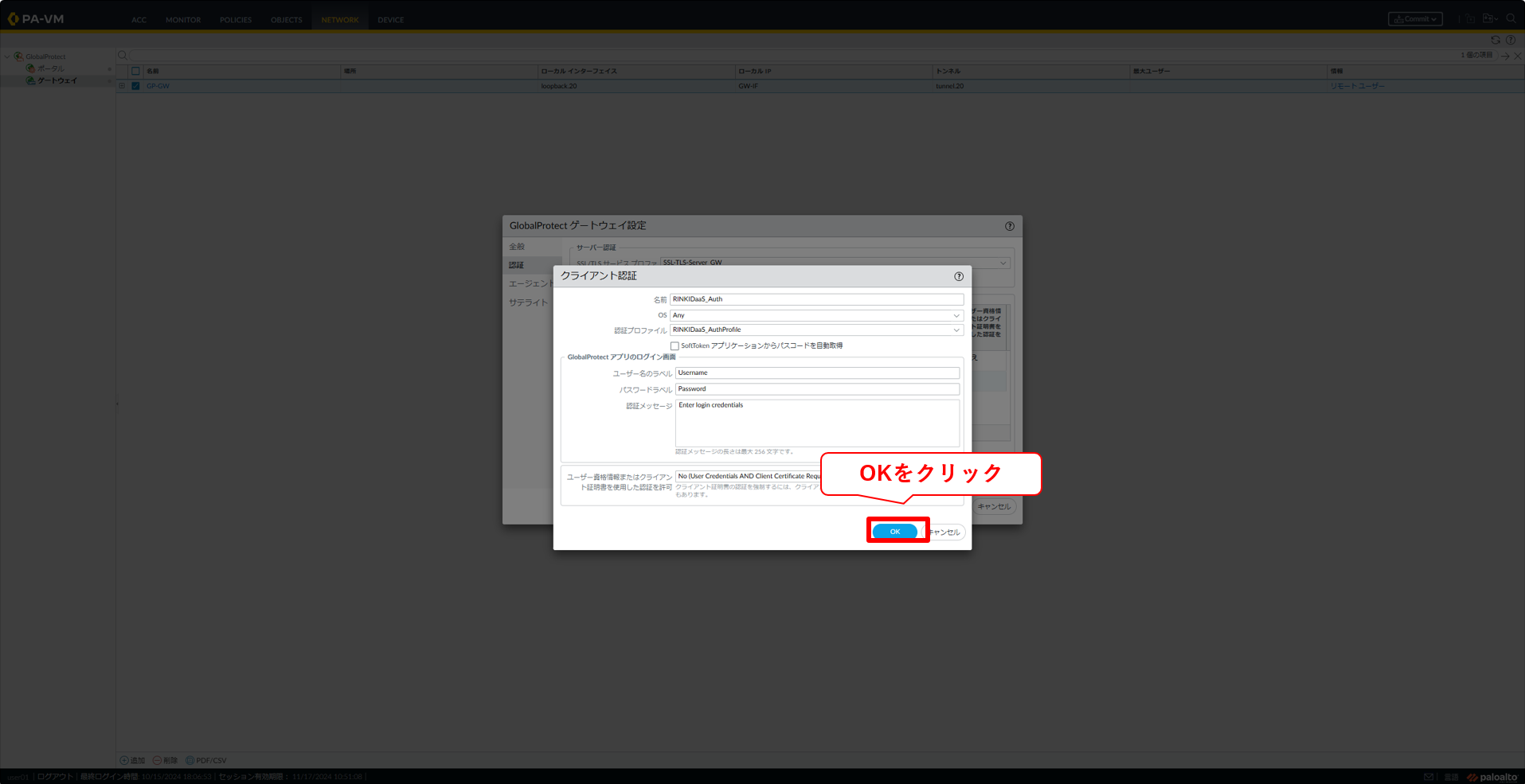

1.8.22 クライアント認証を追加後の画面①

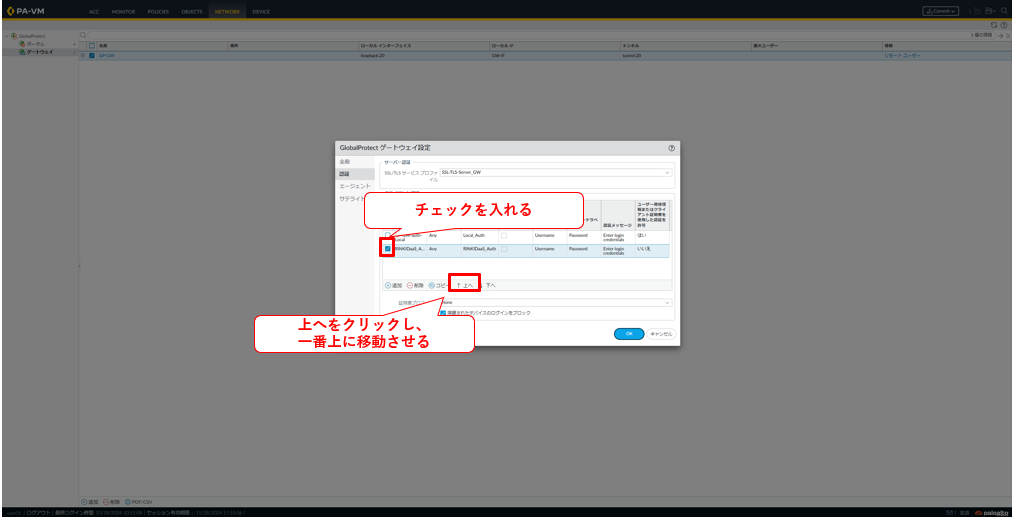

1.8.23 クライアント認証を追加後の画面②

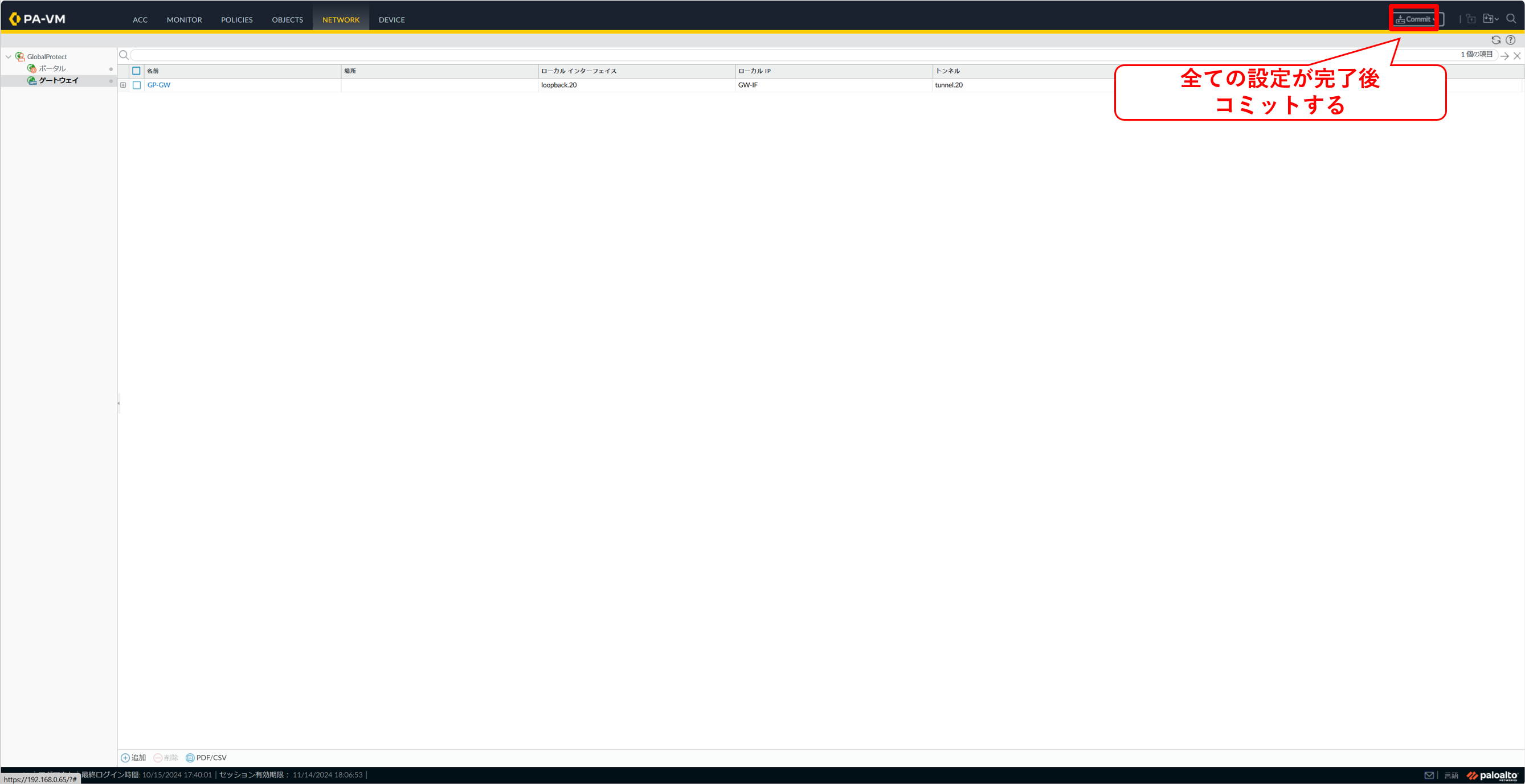

1.8.24 設定完了後の画面

1.9. 【参考】FRAへの接続確認¶

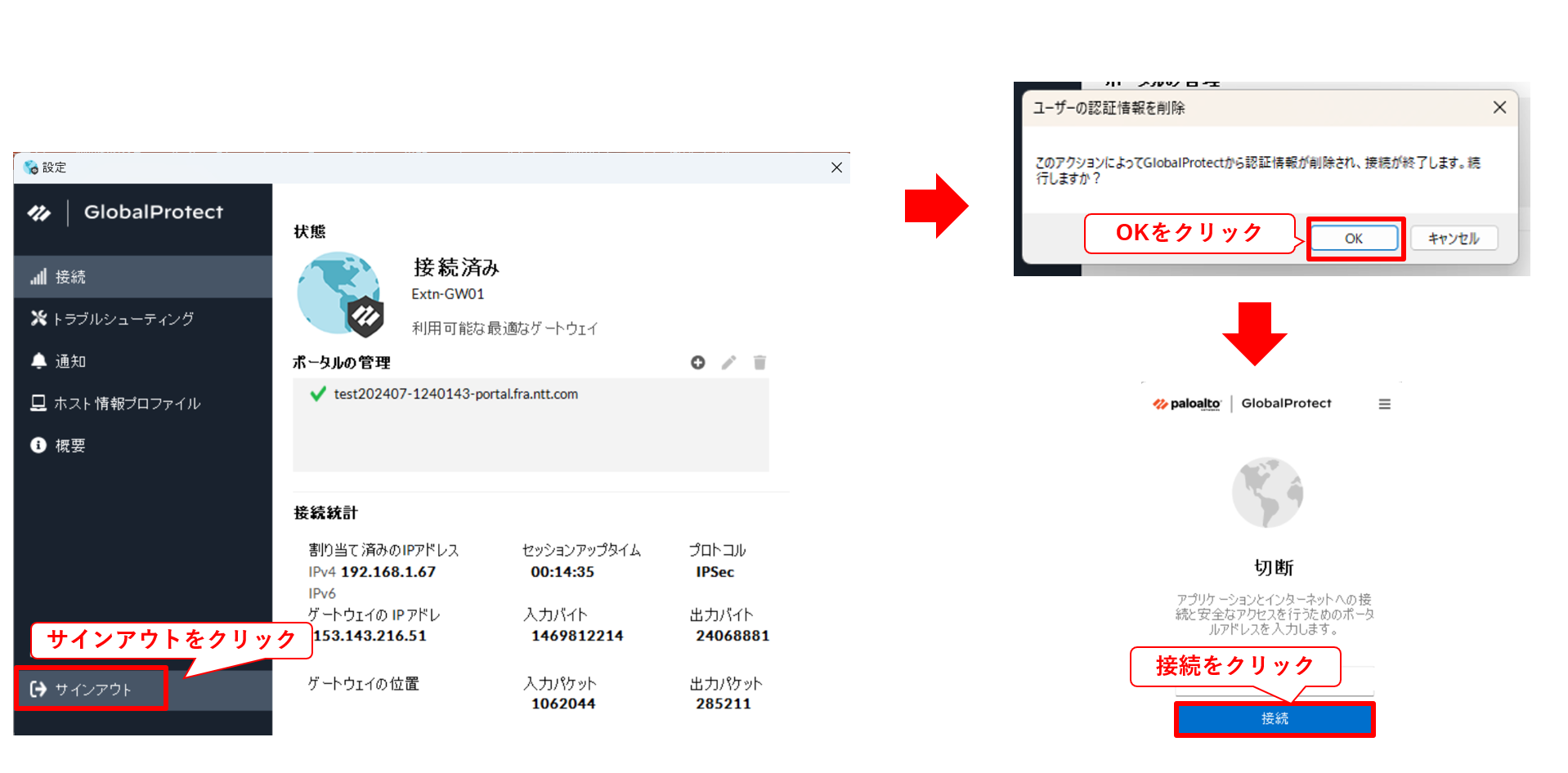

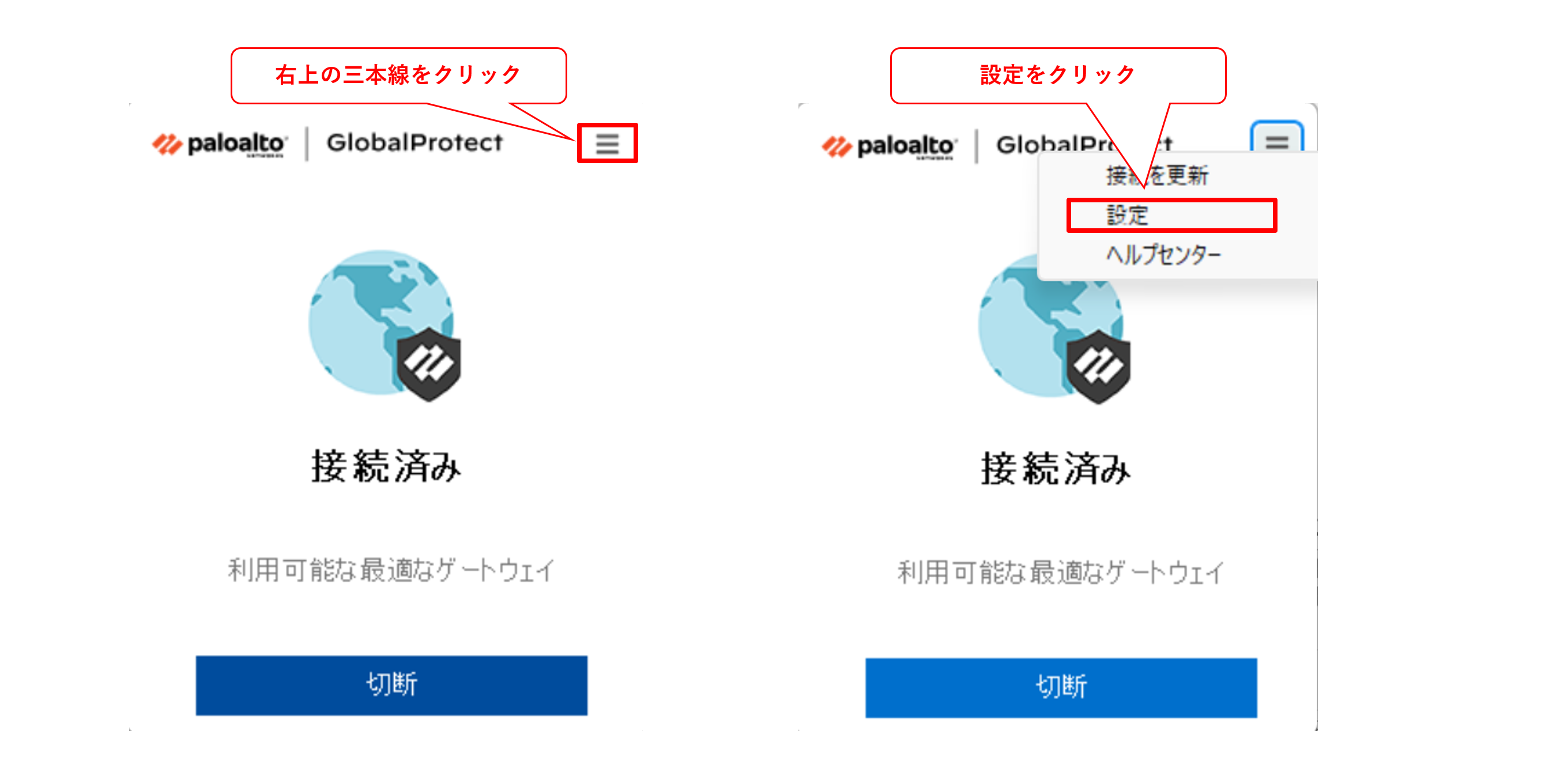

1.9.1 FRAエージェントの画面

1.9.2 FRAエージェントの設定画面

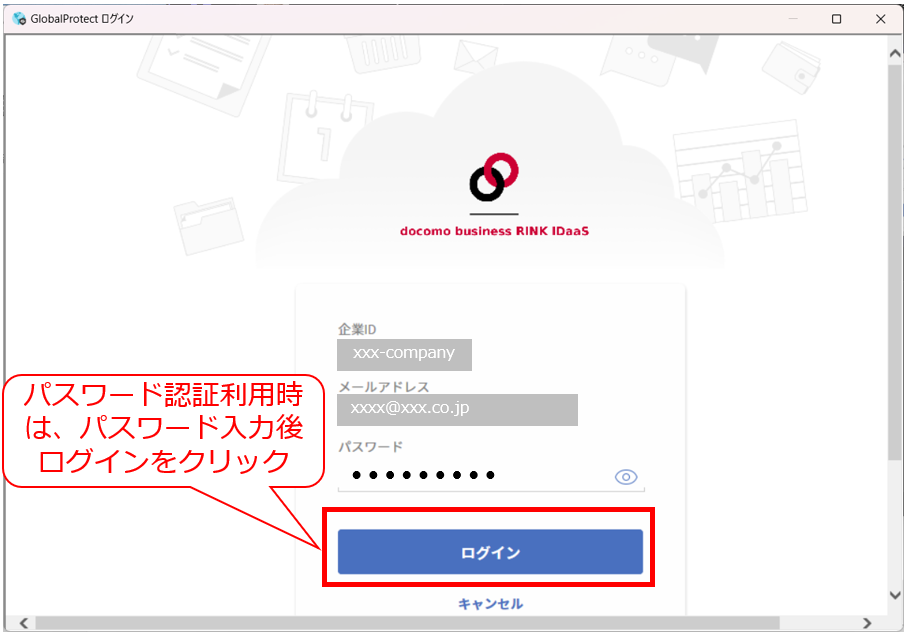

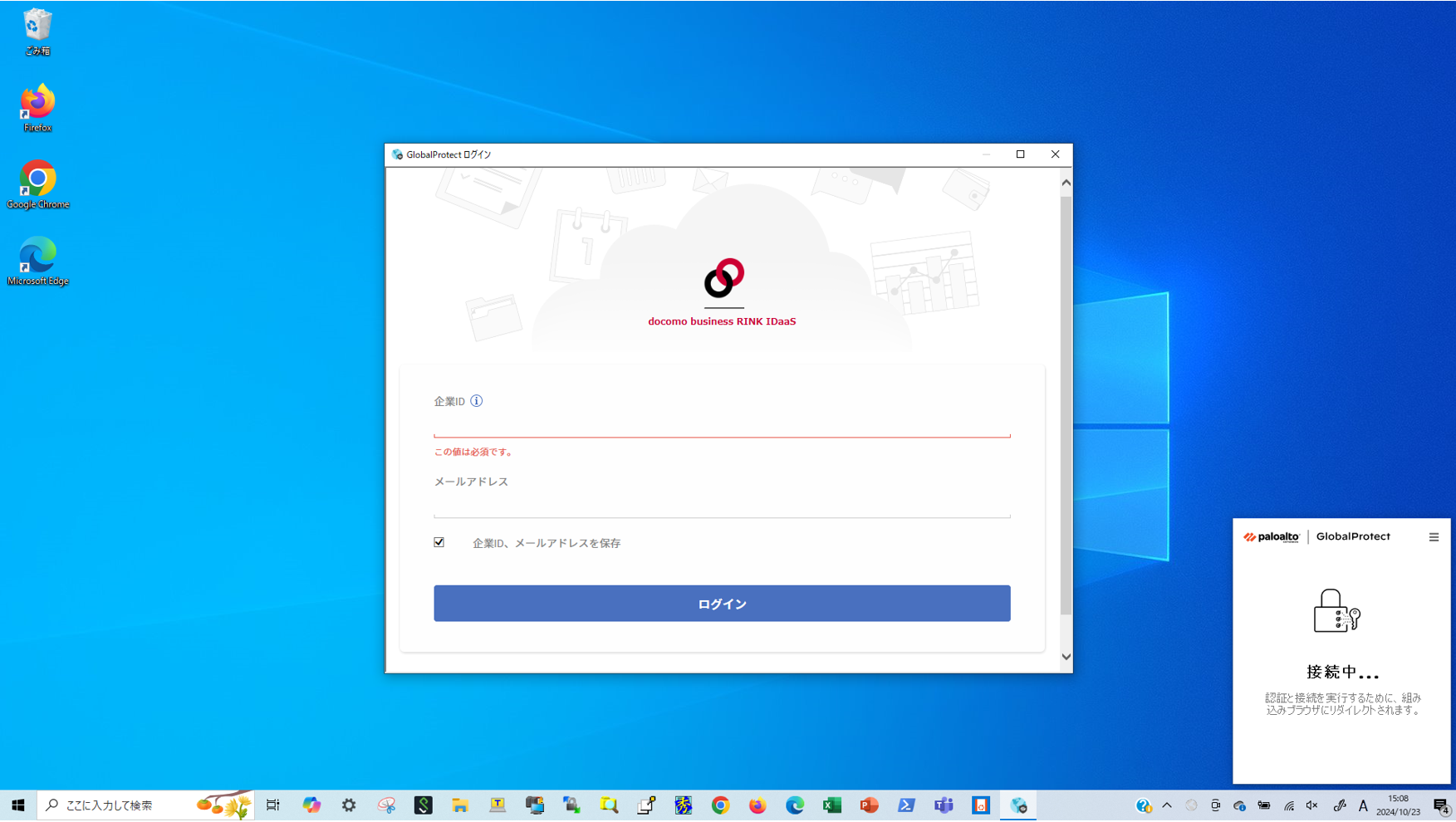

1.9.3 docomo business RINK IDaaSの認証画面①

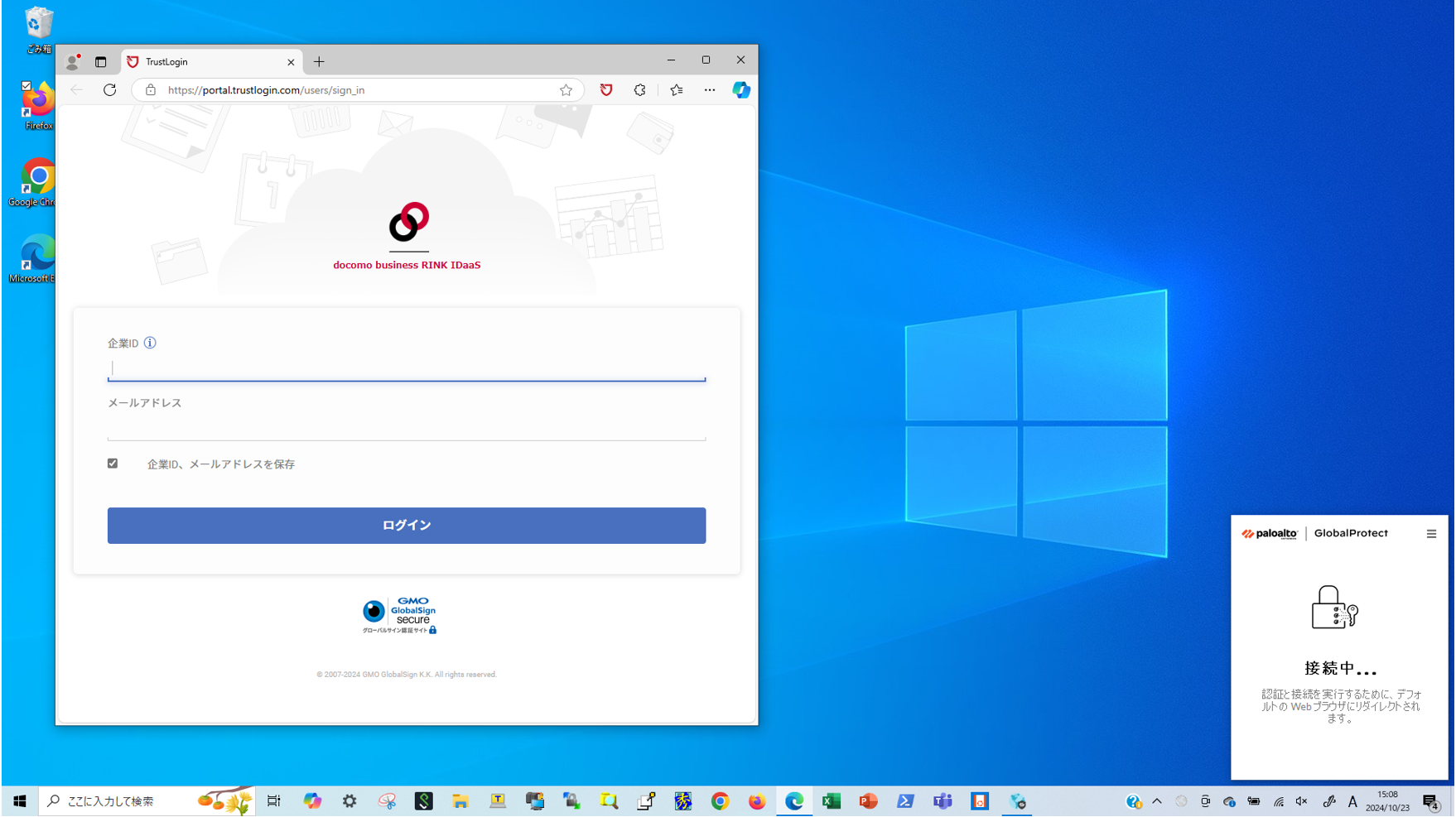

1.9.4 docomo business RINK IDaaSの認証画面②

1.9.5 docomo business RINK IDaaSの認証画面③

1.9.6 docomo business RINK IDaaSの認証画面④

1.9.7 接続完了後のFRAエージェントの画面

1.10. 【参考】サインインしているユーザー名の確認¶

1.10.1 FRAエージェントの画面

1.10.2 FRAエージェントの設定画面

1.11. 【参考】FRAのdocomo business RINK IDaaS認証連携時のサポート環境について¶

1.11.1 FRAエージェントの内蔵ブラウザによりdocomo business RINK IDaaSと認証連携を行う場合(デフォルト/推奨)

サポートする認証方式 |

Windows |

Mac |

iOS/iPadOS |

Android |

パスワード認証 |

〇 |

〇 |

〇 |

〇 |

ワンタイムパスワード |

〇 |

〇 |

〇 |

〇 |

FIDOパスワードレス認証 |

〇 |

× ※1 |

× |

× |

クライアント認証 |

〇 |

× |

× |

× |

プッシュ通知認証 |

〇 |

〇 |

〇 |

〇 |

注釈

- 一部の認証方式については内蔵ブラウザでは利用ができず、設定変更により端末の標準ブラウザ(Edge/Safari)による認証連携を行うことで利用ができる可能性があります。

- 標準ブラウザを利用することにより、自動接続機能など一部のFRAの機能が利用できなくなるため、原則エージェント内蔵ブラウザの利用を推奨させて頂きます。

- 端末標準ブラウザ利用時における個々の機能制約については、FRA並びにdocomo business RINK IDaaSではご案内できかねますので、ご利用に際してはお客様方での責任の下で、事前に実機確認を行ったうえでご利用ください。

(参考) 端末標準ブラウザによりdocomo business RINK IDaaSと認証連携を行う場合(非推奨)

サポートする認証方式 |

Windows |

Mac |

iOS/iPadOS |

Android |

パスワード認証 |

〇 |

〇 |

× |

× |

ワンタイムパスワード |

〇 |

〇 |

× |

× |

FIDOパスワードレス認証 |

〇 |

〇 |

× |

× |

クライアント認証 |

〇 |

〇 |

× |

× |

プッシュ通知認証 |

〇 |

〇 |

× |

× |

1.11.2 認証連携時に利用するブラウザについて

- FRAエージェント内蔵ブラウザ:FRAエージェントの内部に組み込まれている独自のブラウザ。FRAのSAML認証連携時にのみ利用される。

- 端末標準ブラウザ:PCやモバイル等の各端末にてインストール済みの一般的なブラウザ(Microsoft Edge/Safari/Google Chrome等)。