マネージドファイアウォール構築手順¶

マネージドファイアウォールは、SDPF クラウド/サーバーのテナント内で利用することができるファイアウォール機能を提供します。

外部からの攻撃を防ぐため、インターネットゲートウェイとサーバーインスタンスはファイアウォールを介して接続することが推奨されています。 ファイアウォールは、パケットのフィルタリングを行い、悪意のあるアクセスを防ぐことができます。

ここでは、ファイアウォールの作成及び必要な設定を行います。

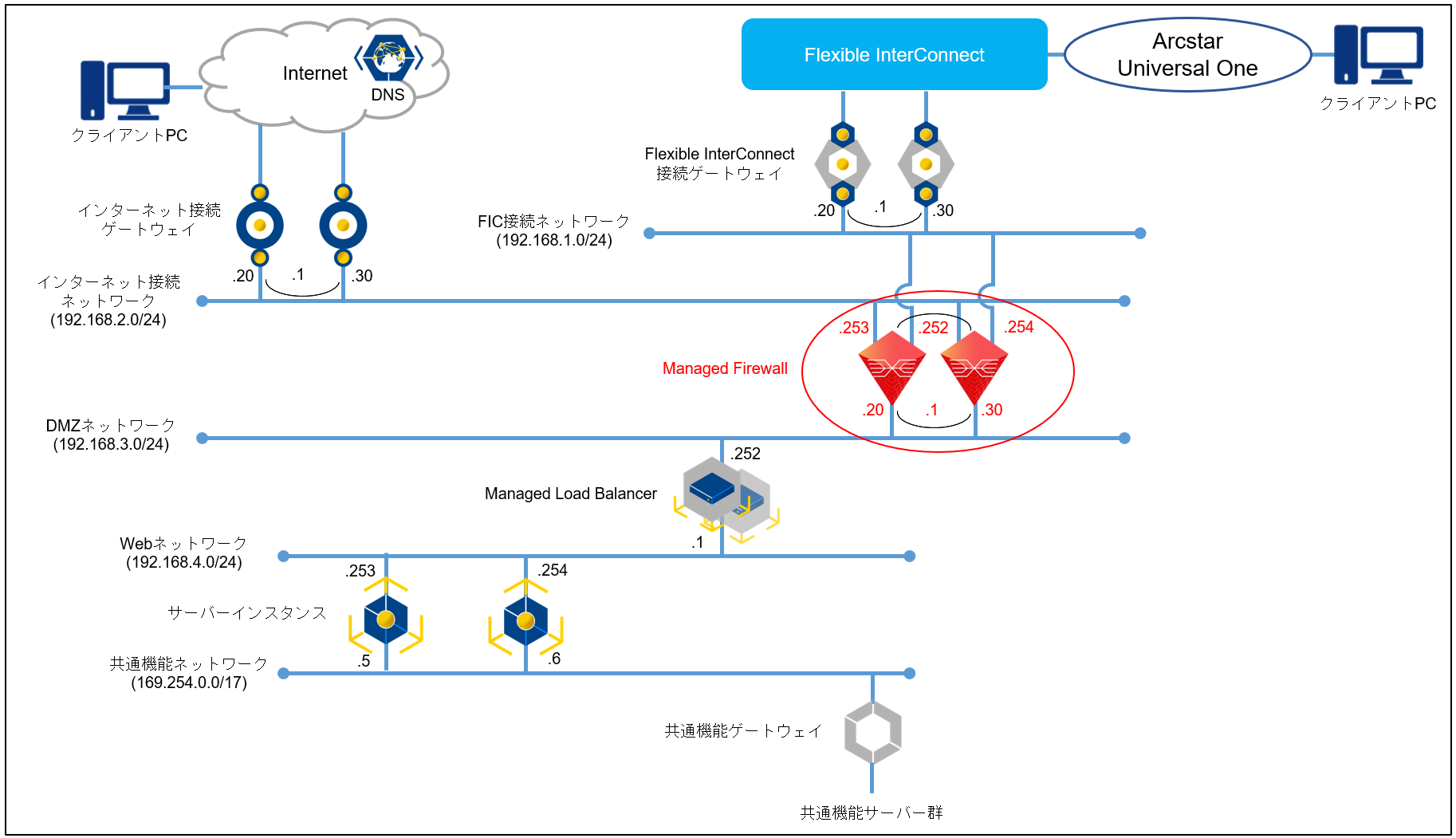

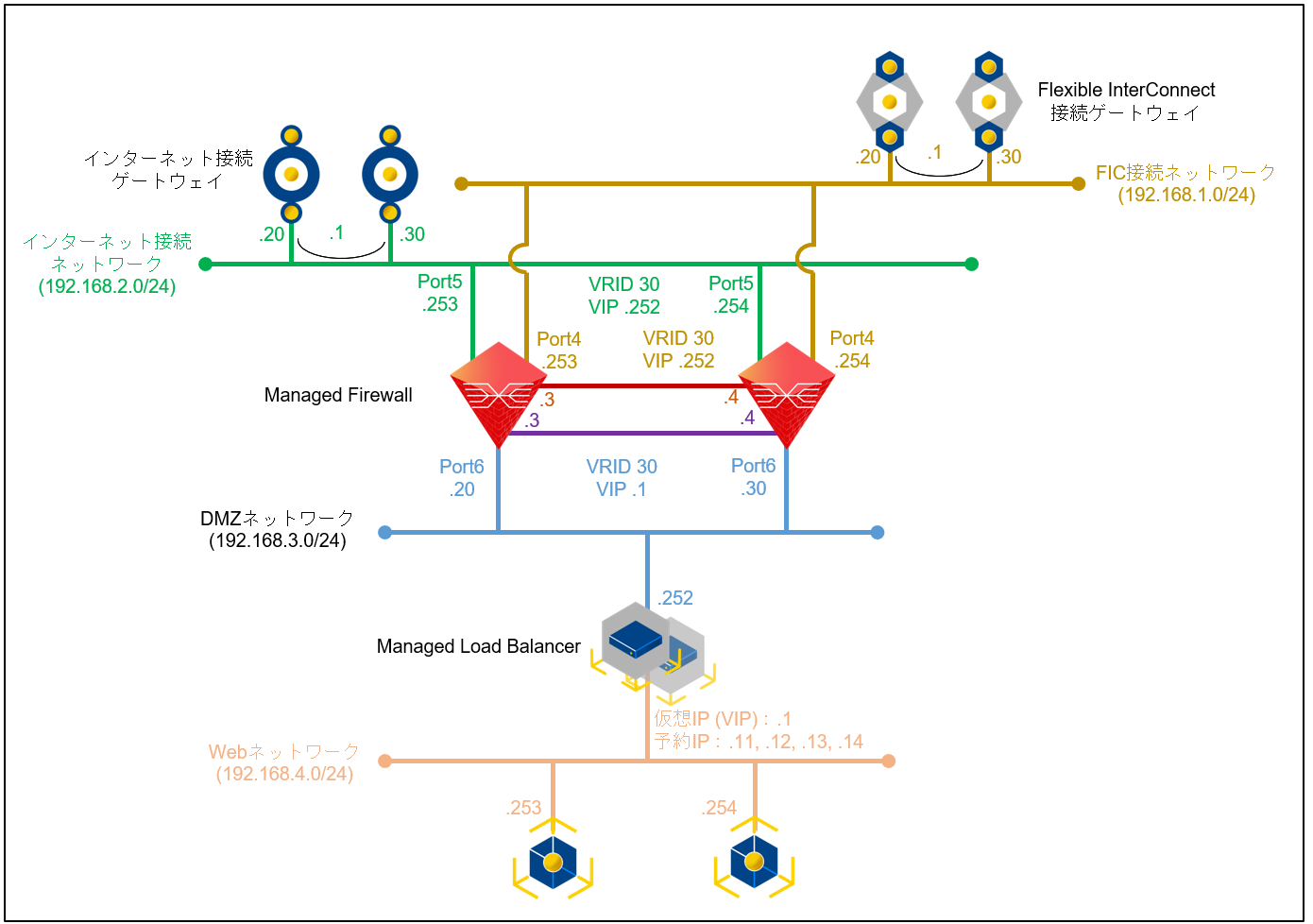

本項では図中の赤枠部分を構築していきます。

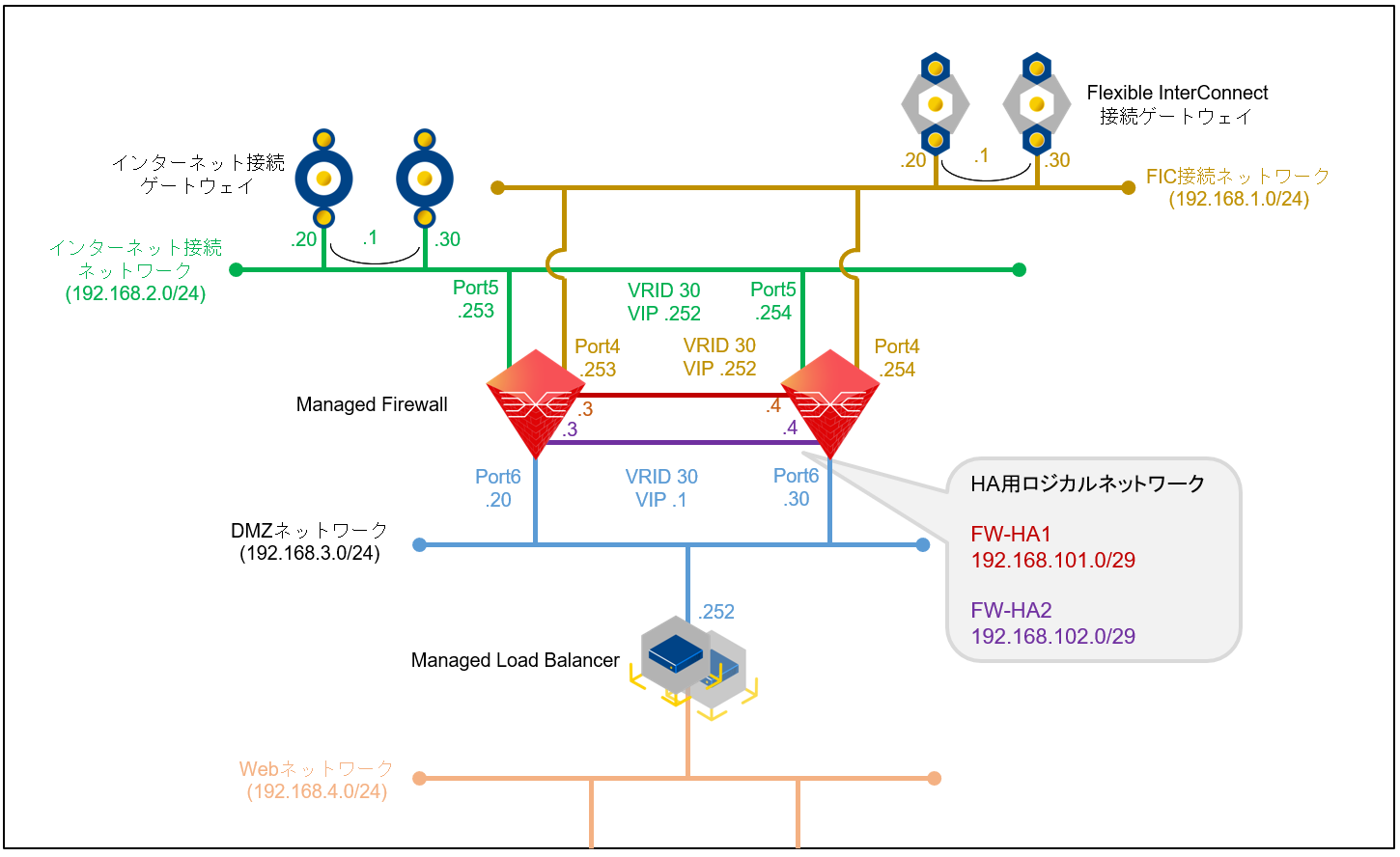

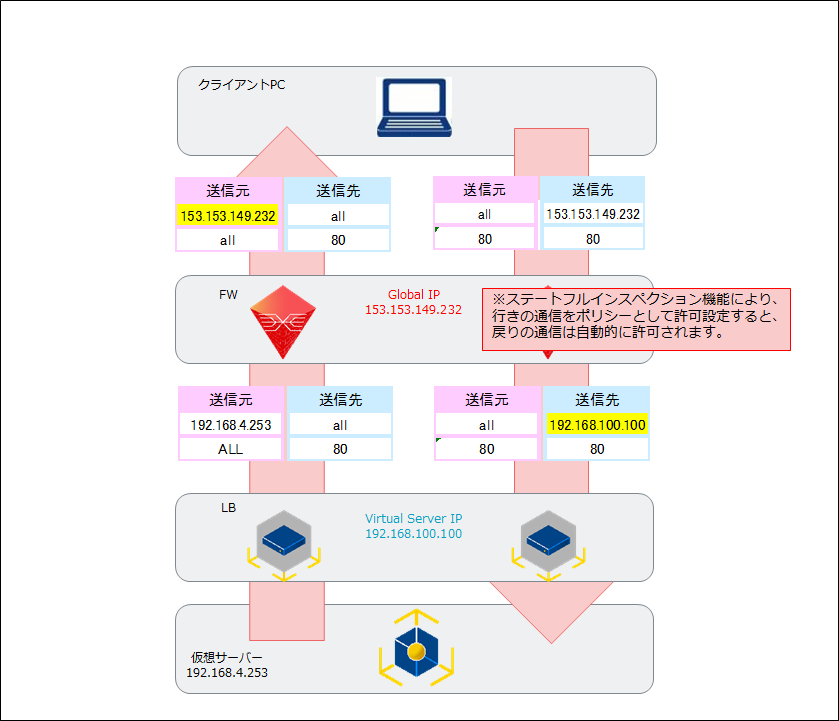

マネージドファイアウォールの詳細な構成は以下となります。

図に使用される表記の凡例は 凡例一覧 を参照してください。

Contents

1. セキュリティコントロールパネルへのアクセス¶

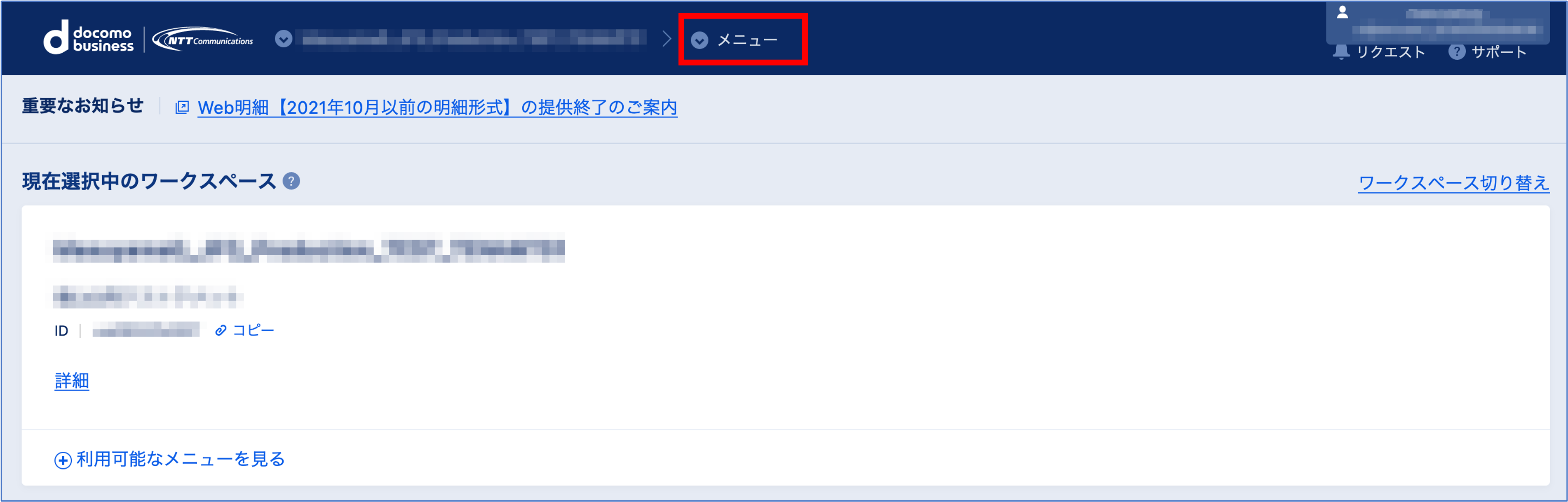

Smart Data Platformポータルにてワークスペースを選択後、「メニュー」をクリックします。

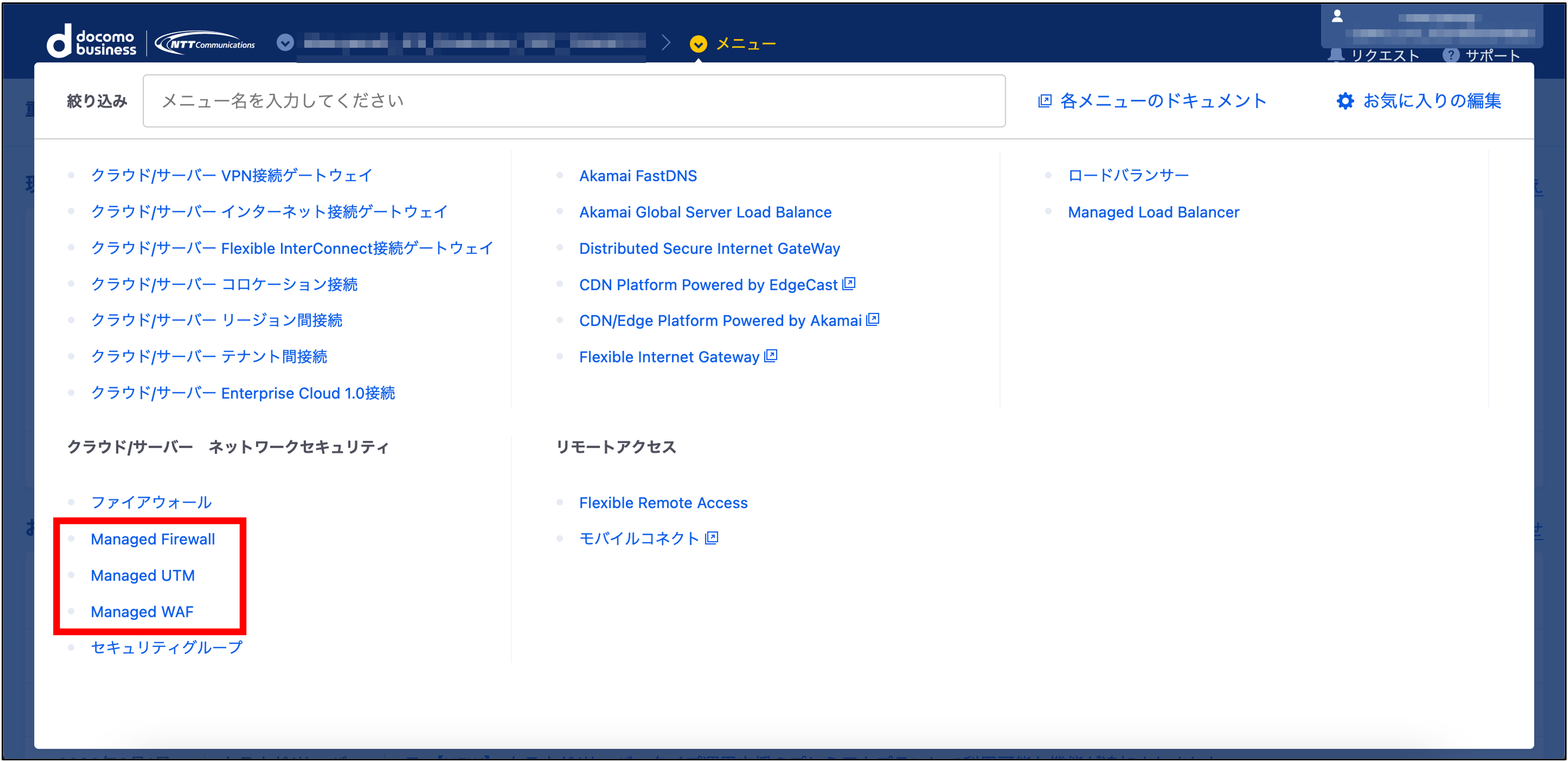

「クラウド/サーバー ネットワークセキュリティ」の「Managed Firewall」、「Managed UTM」、「Managed WAF」のいずれかをクリックします。

セキュリティコントロールパネルのトップページが表示されます。

2. ブラウザーの設定¶

セキュリティメニューのオーダーにあたっては、ご利用のブラウザーにおいて、ポップアップロックの解除が必要となります。

詳細についてはチュートリアル 「ブラウザーの設定」 を確認してください。

3. マネージドファイアウォールの構築(HA構成)¶

基本的な設定は、以下のような流れで進めます。

マネージドファイアウォールの申し込み

インターフェイスの設定

ルーティングの設定

オブジェクトの設定

ファイアウォールポリシーの設定

その他必要に応じて下記の設定も可能となります。詳細は下記チュートリアルをご確認ください。

syslogサーバへのログ送信 |

|

タイムゾーンの設定 |

|

タイムゾーンの設定 |

3.1. マネージドファイアウォールの申し込み¶

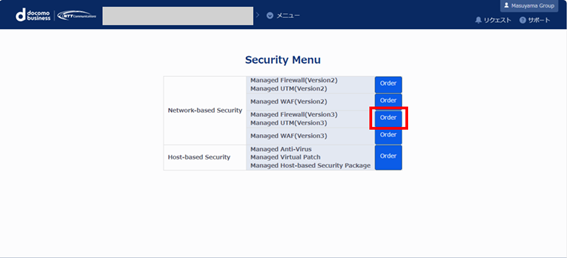

「Network-based Security」→「Managed Firewall/Managed UTM」の「Order」をクリックします。

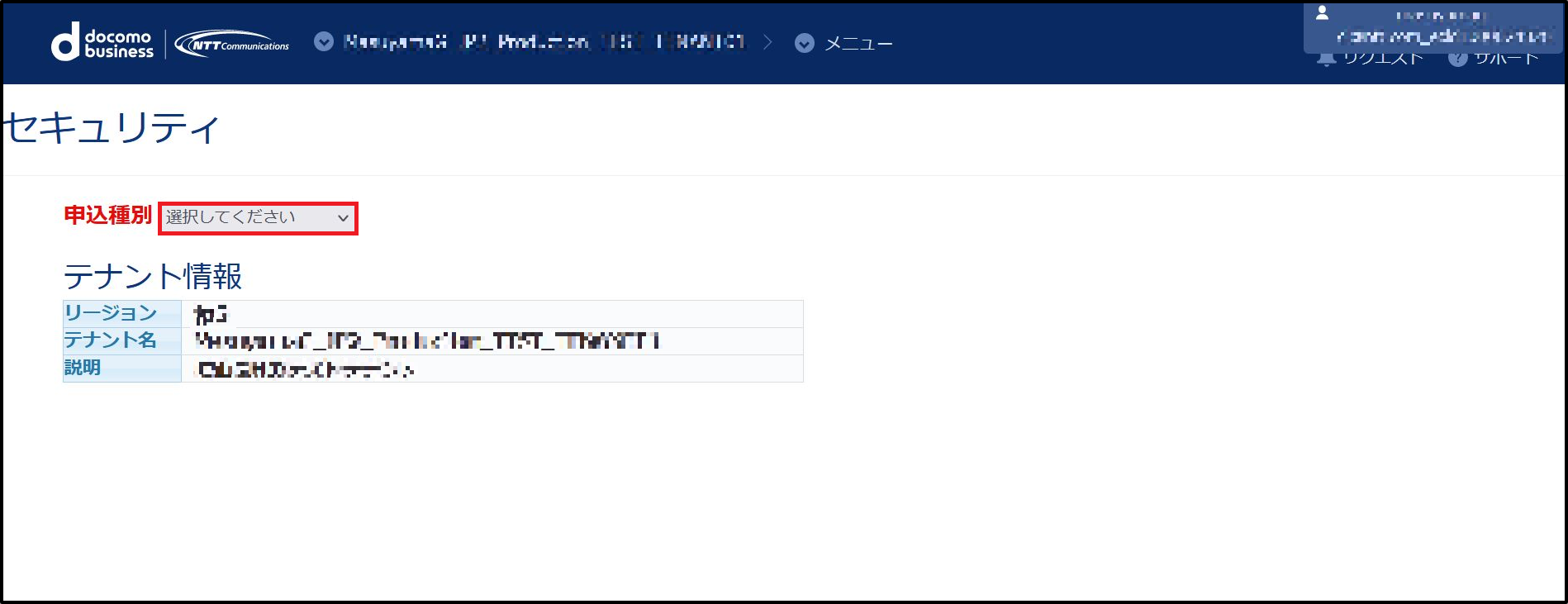

Order画面が表示されるため、「申込種別」で「デバイス追加(HA)」を選択します。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

1-1 |

メニュー |

選択 |

Managed Firewall |

|

1-2 |

プラン |

選択 |

2CPU-4GB |

|

1-3 |

ゾーン/グループ |

選択 |

zone1-groupa

zone1-groupb

|

No1で選択してください。

No2で選択してください。

障害耐性のため、No1とNo2でグループを分けて下さい

|

1-4 |

HAリンク1 ネットワークID01 |

選択 |

"ネットワークID"/FW-HA1 |

HA線用に作成したロジカルネットワークを選択してください |

1-5 |

HAリンク1 サブネットID01 |

手動 |

192.168.101.2 ~ 192.168.101.6 |

|

1-6 |

HAリンク1 IPアドレス01 |

手動 |

192.168.101.3

192.168.101.4

|

No1に入力してください

No2に入力してください

|

1-7 |

HAリンク2 ネットワークID01 |

選択 |

"ネットワークID"/FW-HA2 |

HA線用に作成したロジカルネットワークを選択してください |

1-8 |

HAリンク2 サブネットID01 |

手動 |

192.168.102.2 ~ 192.168.102.6 |

|

1-9 |

HAリンク2 IPアドレス01 |

手動 |

192.168.102.3

192.168.102.4

|

No1に入力してください

No2に入力してください

|

注釈

No.2の行でグレーアウトされている項目は、No.1の行で入力した値が自動でコピーされるため、入力する必要はありません。

「送信」をクリックしてください。

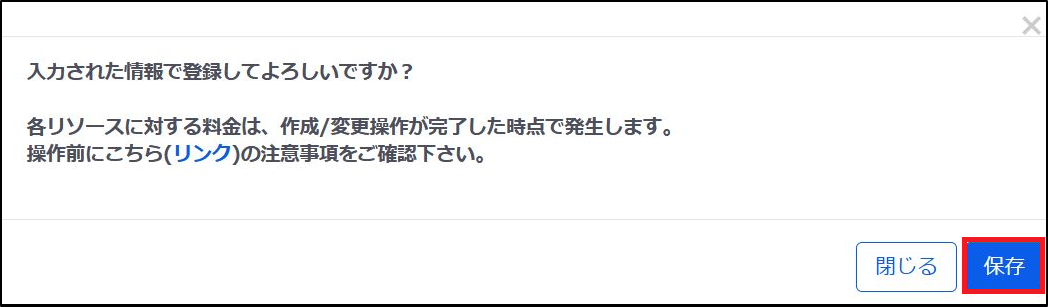

確認ダイアログが表示されるため、申し込む場合は「保存」をクリックしてください。 ※取り止める場合は「閉じる」をクリックしてください。

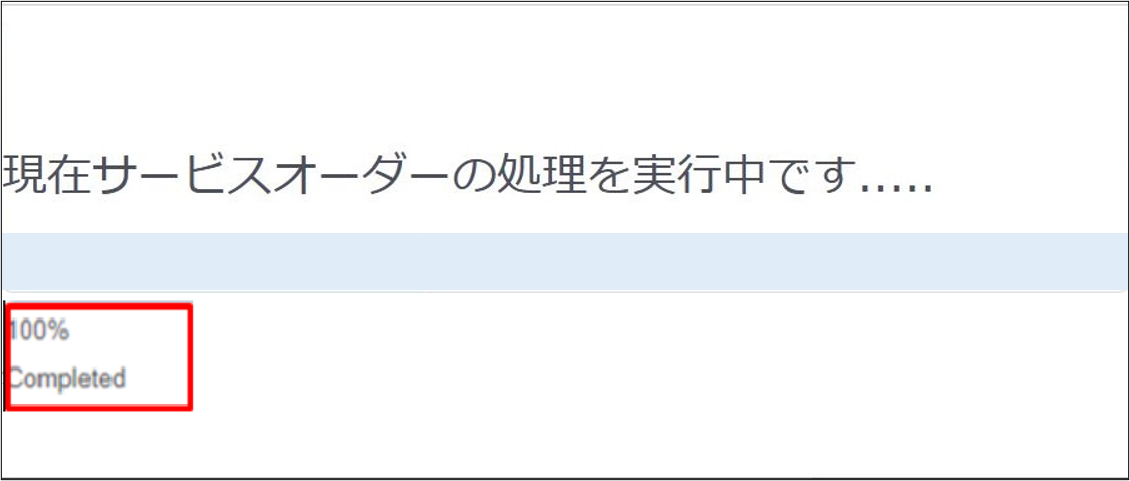

申し込んだオーダーの処理が完了すると、下記のメッセージが表示されます。その後、ポップアップ画面は自動で閉じ、Order画面がリロードされます。

「オーダー状況のお知らせ」が表示されます。内容を確認後、「オーダー状況確認チェック」にチェックを入れて、「OK」をクリックしてください。

注釈

「オーダー状況確認チェック」には、必ずチェックを入れてください。入れずにダイアログを閉じますと、次にOrder画面に遷移した際にも再び表示されます。

エラーメッセージが表示される場合は、Smart Data Platform チケットシステムでお問い合わせください。

3.2. HA構成のインターフェイス設定¶

初期状態は未設定となります。

重要

HAインターフェイス設定の制約事項は、以下の通りです。

使用禁止IP address

次のIPアドレスは、インターフェイス、ルーティング、アドレスオブジェクト、Destination NAT、Source NATに使用することができません。 これらのIPアドレスを使用すると、正常に動作しない場合があります。

100.65.0.0/16

100.66.0.0/15

100.68.0.0/14

100.72.0.0/14

100.76.0.0/15

100.78.0.0/16

100.80.0.0/13

100.88.0.0/15

100.91.0.0/16

100.92.0.0/14

100.126.0.0/15

使用禁止VRRP ID

次の VRRP ID は、Managed Firewall/UTM および隣接する機器のVRRP ID に使用できません。

ID 11(仮想MACアドレス00:00:5e:00:01:0b)

注釈

Port 1は、本メニュー提供のために必要なポートとしてあらかじめ確保されており、非表示です。

Port 2, 3はHA構成のために必要なポートです。あらかじめ設定済の内容が表示され、お客さまによる変更はできません。

Port 4~10は、お客さまで利用できるインターフェイスです。

3.2.1 設定準備¶

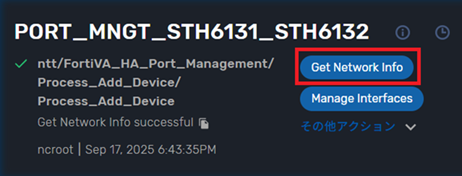

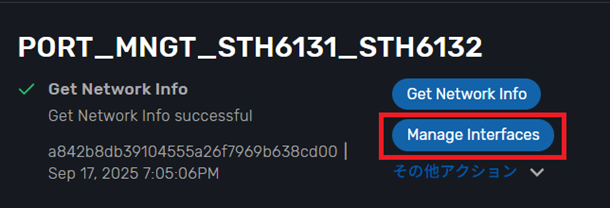

セキュリティコントロールパネルから「オートメーション」をクリックし、ワークフローの一覧から「Cluster Port Management」をクリックすると詳細画面が開きます。

最新のお客さまネットワーク情報を参照可能にするため、「Get Network Info」をクリックし、「実行」をクリックします。

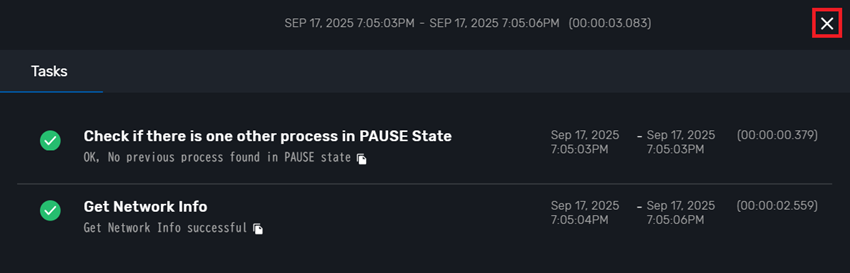

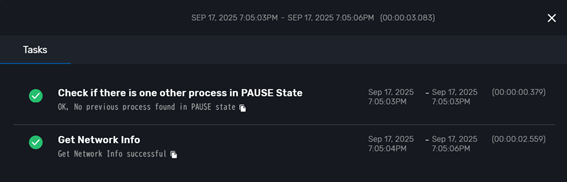

「Tasks」が表示されます。「Get Network Info」のタスクが「緑色」になれば正常終了です。[×]で閉じてください。

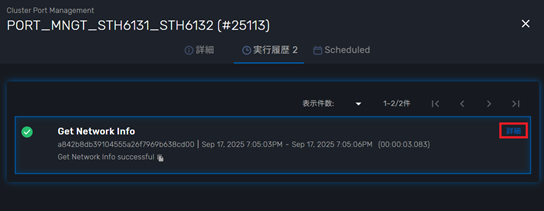

画面上部の「実行履歴」ボタンをクリックすると、実行履歴が表示されます。

履歴が表示され「Get Network Info」プロセスの開始時刻、進捗が表示されます。

履歴の右端の「詳細」ボタンをクリックすると内容を確認できます。

3.2.2.1. FIC側インターフェイス設定¶

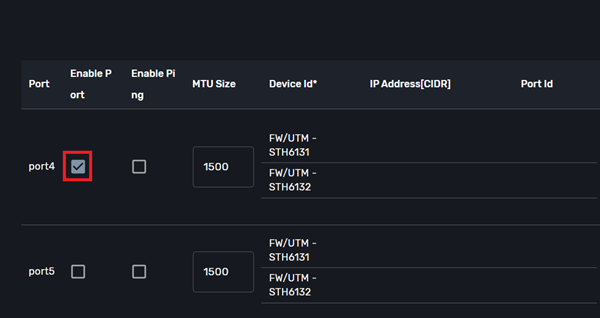

[Manage Interfaces]をクリックします。

「Manage Interfaces」の画面が開きます。Port 2,3は「Manage Interfaces」の画面には表示されません。 Port4の「Enable Port」をチェックすると設定値を入力できます。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

2-4 |

IP Address[CIDR] |

手動 |

192.168.1.253/24 |

プレフィックス表記で入力してください。 |

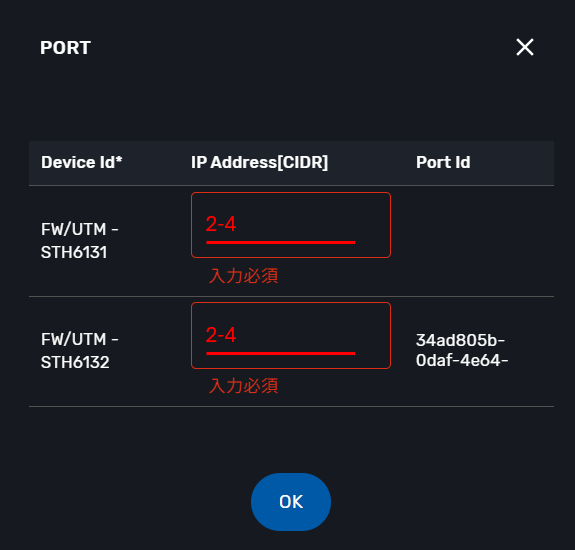

入力が完了したら、「OK」をクリックしてください。

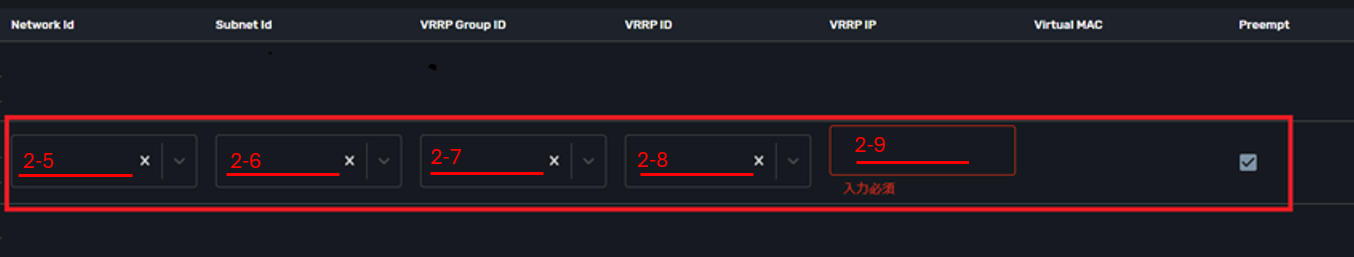

次に、Networkの設定を行います。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

2-5 |

Network Id |

選択 |

FICGW-FW_NW |

|

2-6 |

Subnet Id |

選択 |

192.168.1.0/24 |

|

2-7 |

VRRP Group ID |

手動 |

30 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、同じグループIDを使用してください。異なるグループIDを使用すると、フェイルオーバーが発生したときなどに正常に動作できなくなる場合があります。 |

2-8 |

VRRP ID |

手動 |

35 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、異なるIDを使用してください。同じVRRP IDを使用すると正常に通信できません。 |

2-9 |

VRRP IP |

手動 |

192.168.1.252 |

次に設定したインターフェイスを適用します。

Manage Interfaces画面で「実行」をクリックします。

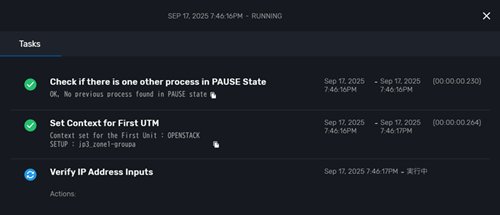

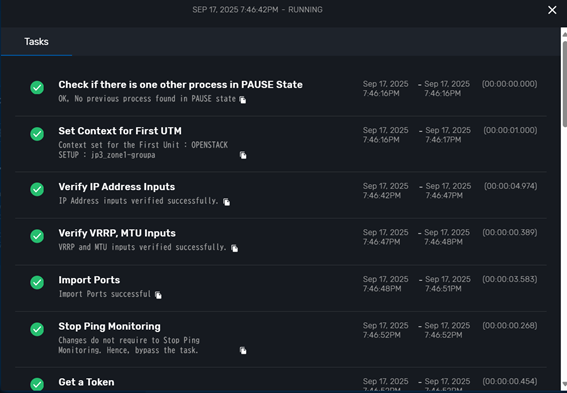

「Tasks」が表示され、各タスクが実行されます。

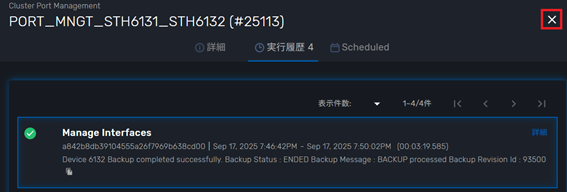

「Cluster Port Management」画面の「実行履歴」をクリックすると、実行履歴が表示されます。

「Manage Interfaces」プロセスの開始時刻、進捗が表示されます。

履歴の右端の「詳細」ボタンをクリックすると内容を確認できます。

タスクの色 |

タスクのステータス |

灰色 |

未実行のタスク |

青色 |

実行中のタスク |

緑色 |

正常終了したタスク |

赤色 |

問題が発生したタスク |

すべてのステータスが「緑色」になれば正常終了です。[×]で閉じてください。

注釈

タスクステータス問題発生時にはチュートリアル 「2.1.2.2.7. タスク ステータスと問題発生(赤色)時の対応」 を確認してください。

[Manage Interfaces]プロセスが正常終了すると、ステータスが緑色になり終了時刻が表示されます。[×]で閉じてください。

3.2.2.2. Internet側インターフェイス設定¶

「3.2.2.1. FIC側インターフェイス設定」 と同様の手順でInternet側のインターフェイス設定をPort5に行います。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

2-5 |

Network Id |

選択 |

INTGW-FW_NW |

|

2-6 |

Subnet Id |

選択 |

192.168.2.0/24 |

|

2-7 |

VRRP Group ID |

手動 |

30 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、同じグループIDを使用してください。異なるグループIDを使用すると、フェイルオーバーが発生したときなどに正常に動作できなくなる場合があります。 |

2-8 |

VRRP ID |

手動 |

36 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、異なるIDを使用してください。同じVRRP IDを使用すると正常に通信できません。 |

2-9 |

VRRP IP |

手動 |

192.168.2.252 |

3.2.2.3. ロードバランサー側インターフェイス設定¶

「3.2.2.1. FIC側インターフェイス設定」 と同様の手順で ロードバランサー側のインターフェイス設定をPort6に行います。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

2-5 |

Network Id |

選択 |

FW-LB_NW |

|

2-6 |

Subnet Id |

選択 |

192.168.3.0/24 |

|

2-7 |

VRRP Group ID |

手動 |

30 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、同じグループIDを使用してください。異なるグループIDを使用すると、フェイルオーバーが発生したときなどに正常に動作できなくなる場合があります。 |

2-8 |

VRRP ID |

手動 |

37 |

Port4からPort10のうち、VRRPを設定するインターフェイスは、異なるIDを使用してください。同じVRRP IDを使用すると正常に通信できません。 |

2-9 |

VRRP IP |

手動 |

192.168.3.1 |

3.3. ルーティングの設定¶

デバイスにスタティックルートを設定します。

セキュリティコントロールパネルから「オートメーション」をクリックし、ワークフローの一覧から「Cluster Route Management」をクリックすると詳細画面が開きます。

注釈

初期状態ではお客さまネットワーク用のルートは設定されていません。 デフォルト ゲートウェイも設定されていないため、お客さまのネットワーク環境に応じて設定する必要があります。

3.3.1. ルーティング追加¶

ここでは、以下の宛先に対してルーティングを追加します。

FIC向け

インターネットクライアント向け

Webネットワーク向け

ロードバランサーリスナーIP向け

3.3.1.1. FIC向けルーティング追加¶

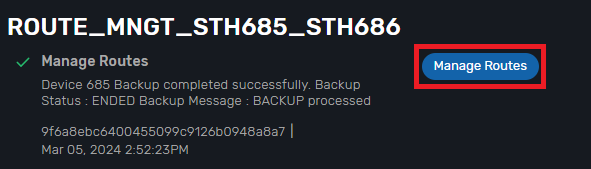

画面中央に表示されている「Manage Routes」をクリックします。

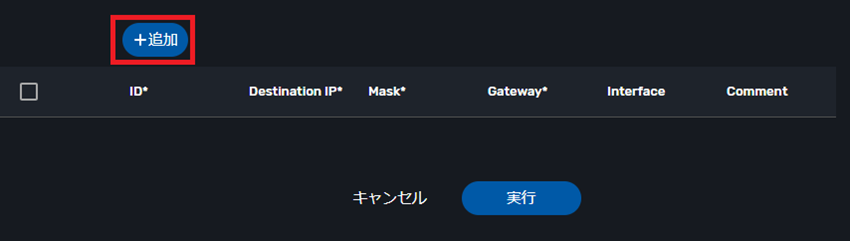

「+追加」をクリックします。

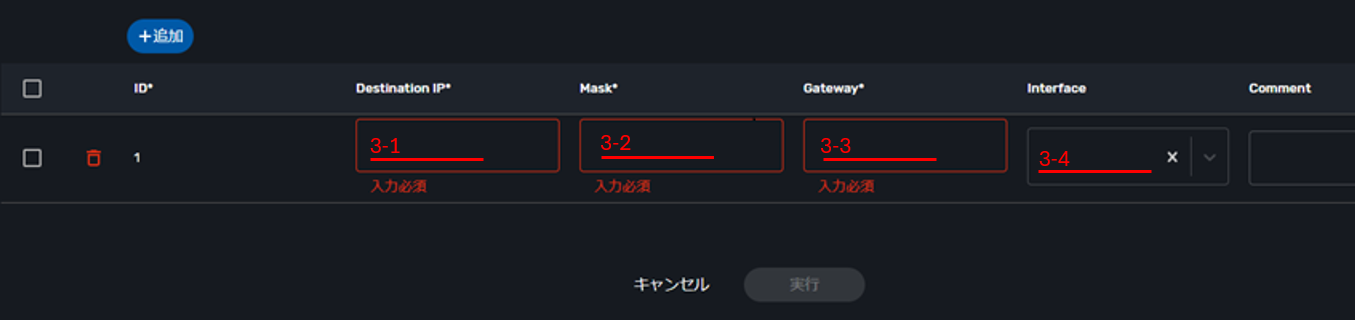

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

3-1 |

Destination IP |

手動 |

XXX.XXX.XXX.XXX |

FIC接続先のお客様環境のアドレスを入力してください |

3-2 |

Mask |

手動 |

XXX.XXX.XXX.XXX |

FIC接続先のお客様環境のアドレスマスクを入力してください |

3-3 |

Gateway |

手動 |

192.168.1.1 |

|

3-4 |

Interface |

選択 |

Port4 |

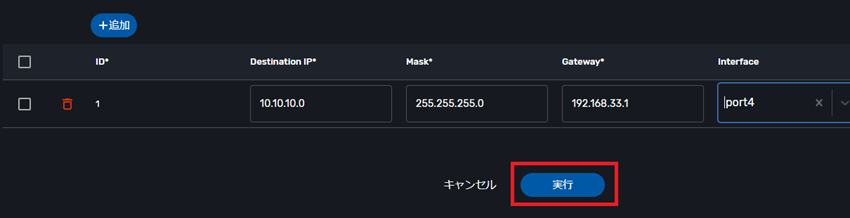

設定が準備できたら、「実行」をクリックして設定の適用を開始します。

3.3.1.2. インターネット向けルーティング追加¶

「3.3.1.1. FIC向けルーティング追加」 と同様の手順でインターネット向けのルーティングを追加します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

3-1 |

Destination IP |

手動 |

0.0.0.0 |

|

3-2 |

Mask |

手動 |

0.0.0.0 |

|

3-3 |

Gateway |

手動 |

192.168.2.1 |

|

3-4 |

Interface |

選択 |

Port5 |

3.3.1.3. Webネットワーク向けルーティング追加¶

「3.3.1.1. FIC向けルーティング追加」 と同様の手順でWebネットワーク向けのルーティングを追加します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

3-1 |

Destination IP |

手動 |

192.168.4.0 |

|

3-2 |

Mask |

手動 |

255.255.255.0 |

|

3-3 |

Gateway |

手動 |

192.168.3.252 |

|

3-4 |

Interface |

選択 |

Port6 |

3.3.1.4. ロードバランサーリスナーIP向けルーティング追加¶

「3.3.1.1. FIC向けルーティング追加」 と同様の手順でロードバランサーのリスナーIP向けのルーティングを追加します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

3-1 |

Destination IP |

手動 |

192.168.100.100 |

|

3-2 |

Mask |

手動 |

255.255.255.255 |

|

3-3 |

Gateway |

手動 |

192.168.3.252 |

|

3-4 |

Interface |

選択 |

Port6 |

3.3.1.4. スタティックルートの確認¶

スタティックルートの一覧に作成した4個のスタティックルートが存在していることを確認してください。

Destination IP/Mask/Gateway/Interfaceがパラメータシート通りになっているか確認してください。

3.4. オブジェクトの設定¶

ファイアウォール ポリシーの設定は、IPアドレスを直接入力するのではなく、アドレス オブジェクトとして設定して使用します。

追加するポリシーは以下になります。

クライアントPCからFIC経由でWebサーバーへのSSHを許可

クライアントPCからFIC経由でWebサーバーへのhttp、httpsを許可

クライアントPCからインターネット経由でWebサーバーへのhttp、httpsを許可

各コンポーネントからインターネットへ抜けていく全通信を許可

注釈

初期状態で [All] という、全てのアドレスを表す アドレス オブジェクト が利用できます。[All] は変更せずに、ご利用ください。

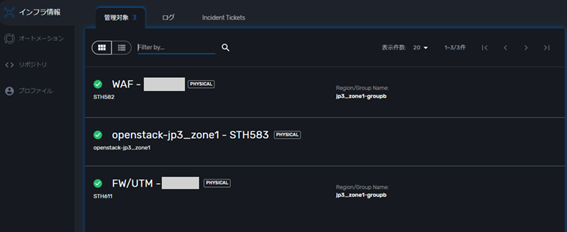

セキュリティコントロールパネルから「インフラ情報」をクリックすると、デバイスの一覧が表示されるため、現在設定しているデバイスのデバイス名をクリックしてください。

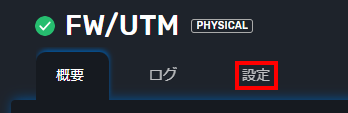

デバイスの概要が表示されるため、「設定」をクリックしてください。

3.4.1.1. アドレスオブジェクトの設定:FIC接続ネットワークアドレス¶

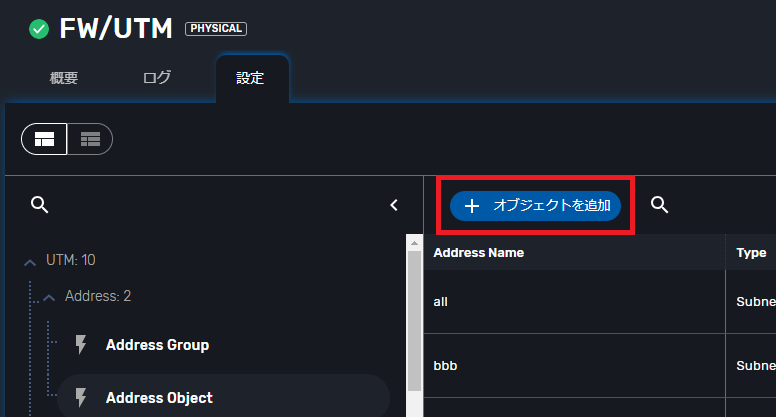

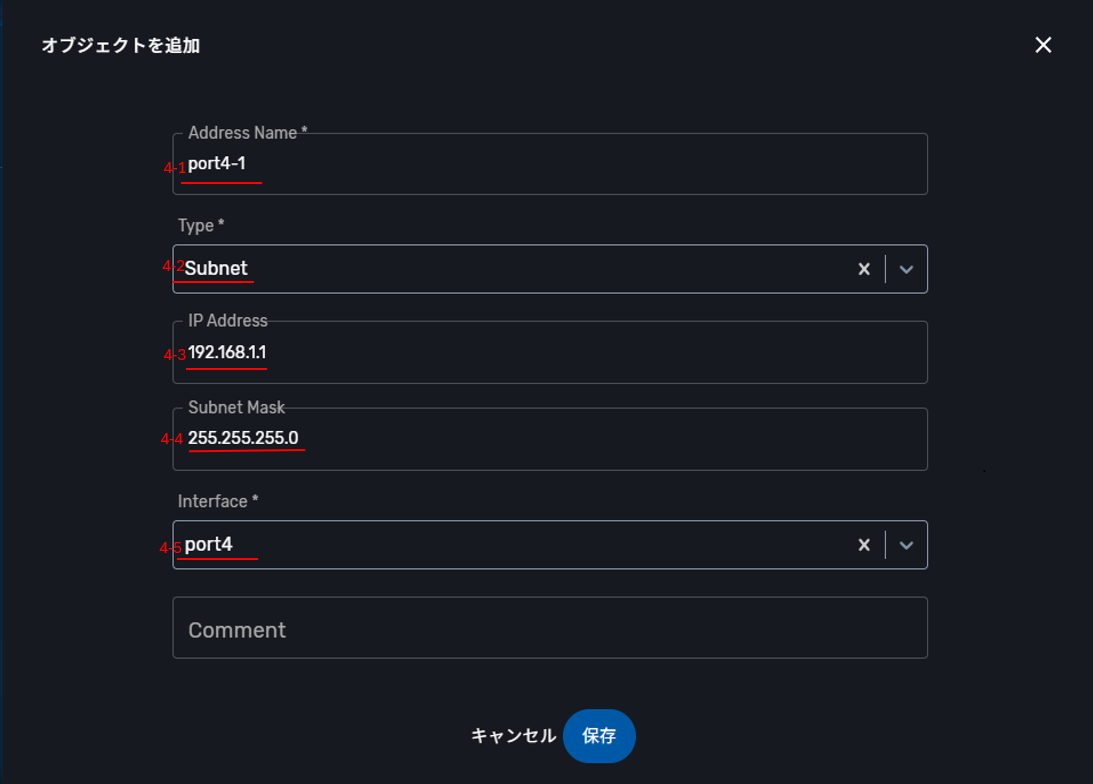

画面左側の「Address Object」をクリックし、画面中央の「オブジェクトを追加」をクリックします。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

4-1 |

Address Name |

手動 |

client_FIC |

英数字のみ入力が可能です。 |

4-2 |

Type |

選択 |

Subnet |

|

4-3 |

IP Address |

入力 |

XXX.XXX.XXX.XXX |

FIC接続先のお客様環境のアドレスを入力してください |

4-4 |

Subnet Mask |

入力 |

XXX.XXX.XXX.XXX |

FIC接続先のお客様環境のアドレスマスクを入力してください |

4-7 |

Interface |

選択 |

Port4 |

入力が完了したら、「保存」をクリックします。

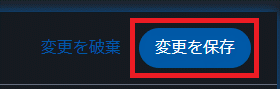

「変更の保存」をクリックして、設定をデバイスへ適用します。

注釈

ファイアウォールポリシーを作成する前に、必ずオブジェクトの保存[変更の保存]を実施してください。

3.4.1.2. アドレスオブジェクトの設定:ロードバランサーのリスナーIPアドレス¶

「3.4.1.1. アドレスオブジェクトの設定:FIC接続ネットワークアドレス」 と同様の手順でロードバランサーのリスナーIPアドレスをアドレスオブジェクトとして設定します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

4-1 |

Address Name |

手動 |

service_web |

英数字のみ入力が可能です。 |

4-2 |

Type |

選択 |

Subnet |

|

4-3 |

IP Address |

入力 |

192.168.100.100 |

ロードバランサーのリスナーIPアドレスを入力してください。 |

4-4 |

Subnet Mask |

入力 |

255.255.255.255 |

|

4-7 |

Interface |

選択 |

Port6 |

3.4.1.3. アドレスオブジェクトの設定:サーバーインスタンスアドレス¶

「3.4.1.1. アドレスオブジェクトの設定:FIC接続ネットワークアドレス」 と同様の手順でサーバーインスタンスのアドレスをアドレスオブジェクトとして設定します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

4-1 |

Address Name |

手動 |

mainte_SV |

英数字のみ入力が可能です。 |

4-2 |

Type |

選択 |

IP Range |

|

4-5 |

Start IP Address |

入力 |

192.168.4.253 |

サーバーインスタンス1号機のアドレスを入力してください。 |

4-6 |

End IP Address |

入力 |

192.168.4.254 |

サーバーインスタンス2号機のアドレスを入力してください。 |

4-7 |

Interface |

選択 |

Port6 |

3.5. Address Groupの設定¶

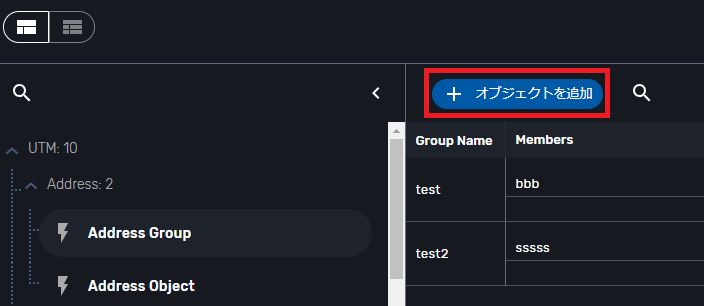

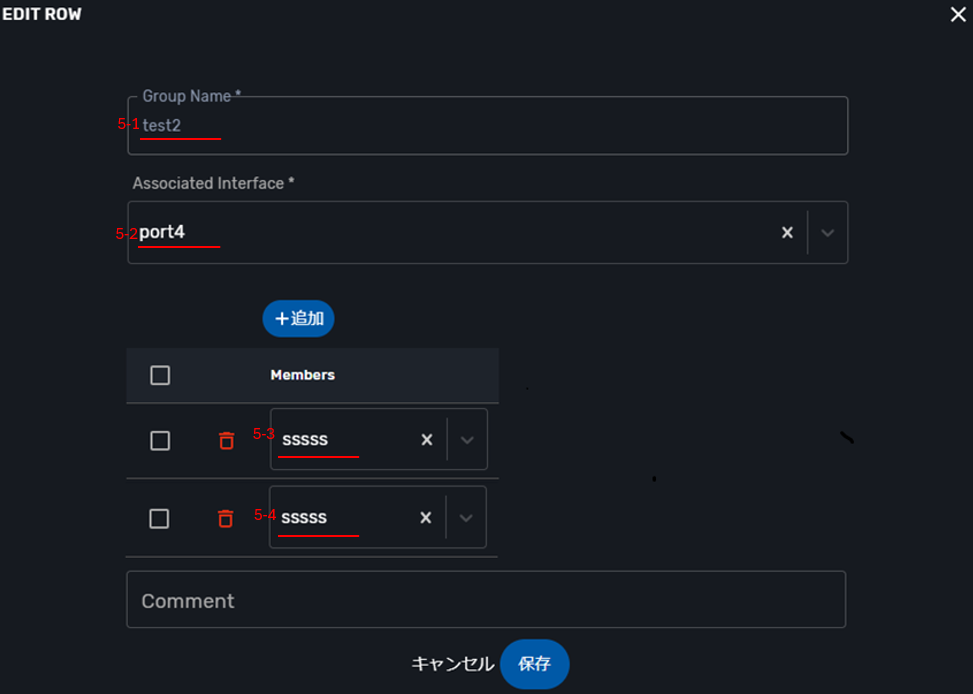

画面左側の「Address Group」をクリックし、画面中央の「オブジェクトを追加」をクリックします。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

5-1 |

Group Name |

手動 |

access_WEB |

|

5-2 |

Associated Interface |

選択 |

port4 |

|

5-3 |

Members |

選択 |

HTTP |

|

5-4 |

Members |

選択 |

HTTPS |

入力が完了したら、「保存」をクリックします。

「変更の保存」をクリックして、設定をデバイスへ適用します。

3.5.1. Destination NATの設定(Internet側)¶

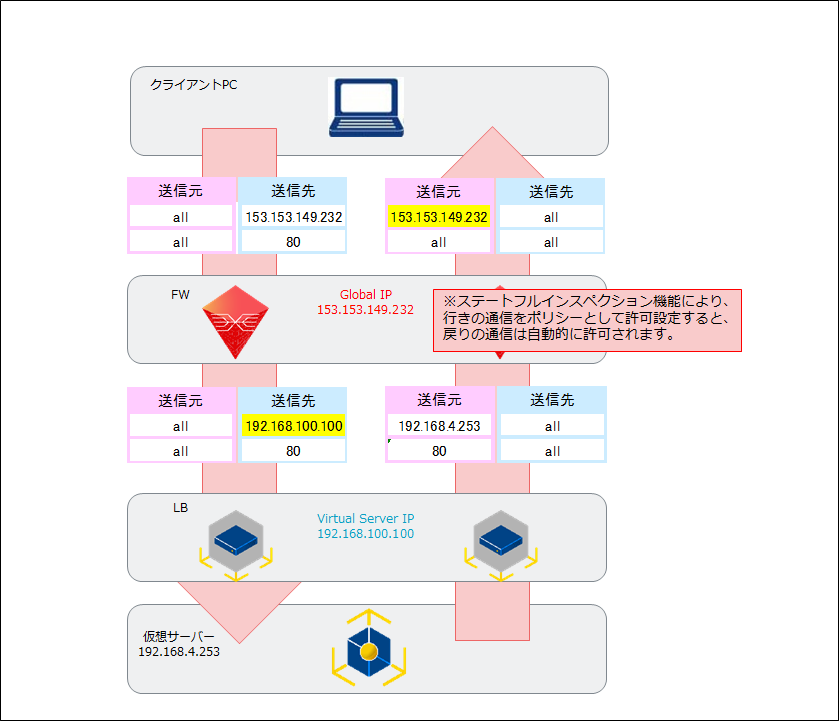

Destination NATのイメージ図は以下になります。

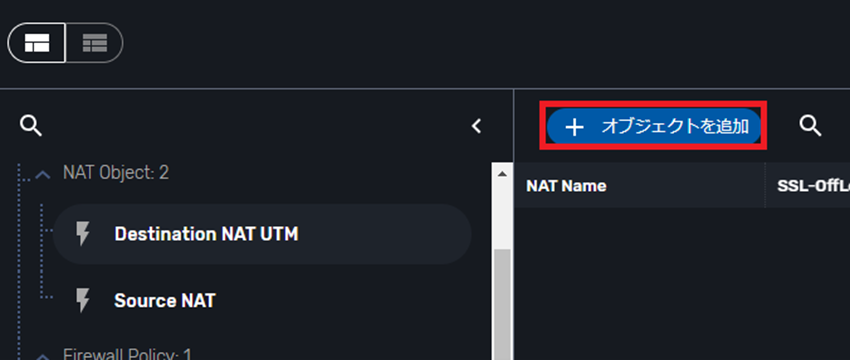

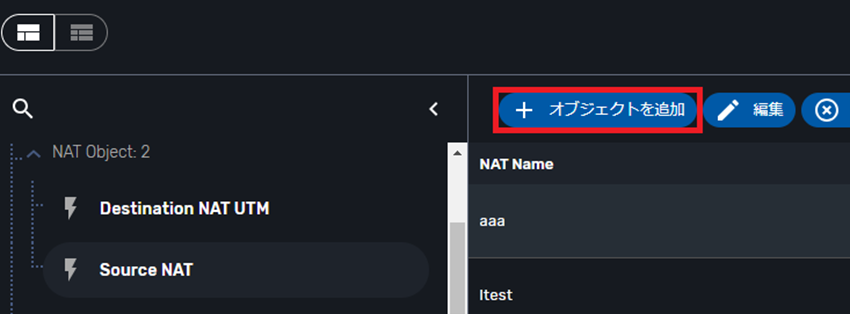

画面左側の「Destination NAT UTM」をクリックし、画面中央の「オブジェクトを追加」をクリックします。

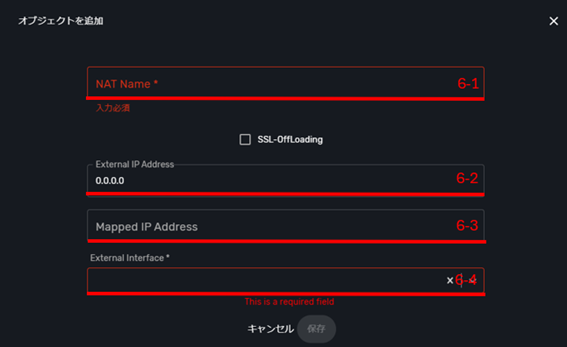

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

6-1 |

NAT Name |

手動 |

DNAT_INT |

英数字のみ入力が可能です。 |

6-2 |

External IP Address |

手動 |

XXX.XXX.XXX.XXX |

払い出されたグローバルIPアドレス(可変)を入力してください。 |

6-3 |

Mapped IP Address |

手動 |

192.168.100.100 |

ロードバランサーのリスナーIPを入力してください。 |

6-4 |

Exteernal Interface |

選択 |

Port5 |

Internet側のポート番号を選択してください。 |

入力が完了したら、「保存」をクリックします。

「変更の保存」をクリックして、設定をデバイスへ適用します。

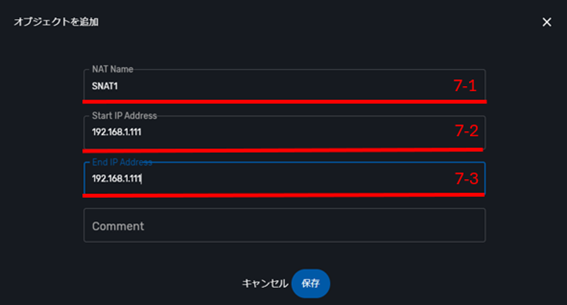

3.5.2. Source NATの設定¶

Source NATのイメージ図は以下になります。

画面左側の「Source NAT」をクリックし、画面中央の「オブジェクトを追加」をクリックします。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

7-1 |

NAT Name |

手動 |

SNAT |

英数字のみ入力が可能です。 |

7-2 |

Start IP Addresss |

手動 |

XXX.XXX.XXX.XXX |

払い出されたグローバルIPアドレス(可変)を入力してください。 |

7-3 |

End IP Addresss |

手動 |

XXX.XXX.XXX.XXX |

払い出されたグローバルIPアドレス(可変)を入力してください。 |

入力が完了したら、「保存」をクリックします。

「変更の保存」をクリックして、設定をデバイスへ適用します。

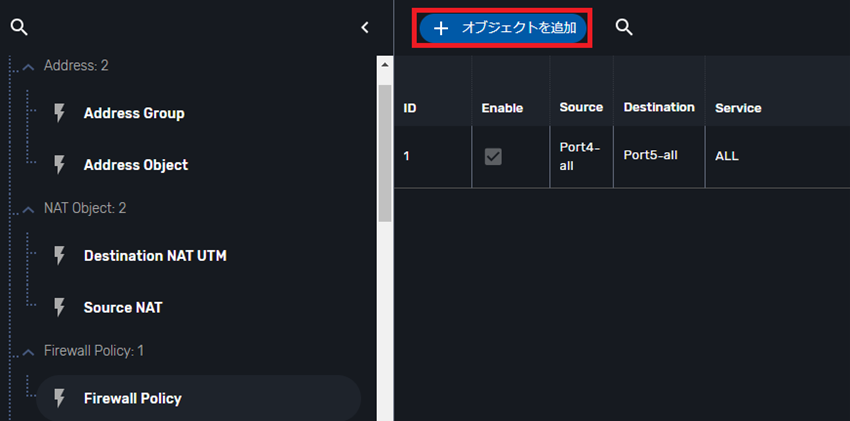

3.6. ファイアウォールポリシーの設定¶

追加するポリシーは以下になります。

クライアントPCからFIC経由でWebサーバーへのSSHを許可

クライアントPCからFIC経由でWebサーバーへのhttp、httpsを許可

クライアントPCからインターネット経由でWebサーバーへのhttp、httpsを許可

各コンポーネントからインターネットへ抜けていく全通信を許可

3.6.1. ポリシーの設定:クライアントPCからFIC経由でWebサーバーへのSSHを許可¶

注釈

ファイアウォール ポリシーは上から順に判定し、合致するものがあればそのポリシーを適用する(それより下のポリシーでは判定されない)ため、ポリシーの並び順に注意してください。IDはポリシーの作成順であり並び順を示しません。

ポリシーのオブジェクト画面で[Move befor/Move after]を指定しても[変更の保存]で設定を適用するまで画面上の並び順は追加順のまま表示されます。

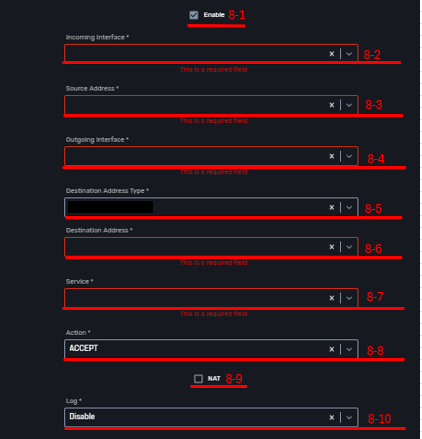

画面左側の「Firewall Policy」をクリックし、画面中央の「オブジェクトを追加」をクリックします。

入力が必要な項目は以下になります。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

8-1 |

Enable |

選択 |

チェック有り |

|

8-2 |

Incoming Interface |

選択 |

Port4 |

|

8-3 |

Source Address |

選択 |

client_FIC |

|

8-4 |

Outgoing Interface |

選択 |

Port6 |

|

8-5 |

Destination Address Type |

選択 |

Address Object |

|

8-6 |

Destination Address |

選択 |

mainte_SV |

|

8-7 |

Service |

選択 |

SSH |

|

8-8 |

Action |

選択 |

ACCEPT |

|

8-9 |

NAT |

選択 |

チェック無し |

|

8-10 |

Log |

選択 |

disable |

入力が完了したら、「保存」をクリックします。

「変更の保存」をクリックして、設定をデバイスへ適用します。

3.6.2. ポリシーの設定:クライアントPCからFIC経由でWebサーバーへのhttp、hpptsを許可¶

「3.6.1. ポリシーの設定:クライアントPCからFIC経由でWebサーバーへのSSHを許可」 と同様の手順でクライアントPCからFIC経由でWebサーバーへのhttp、hpptsを許可するポリシーを設定します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

8-1 |

Enable |

選択 |

チェック有り |

|

8-2 |

Incoming Interface |

選択 |

Port4 |

|

8-3 |

Source Address |

選択 |

client_FIC |

|

8-4 |

Outgoing Interface |

選択 |

Port6 |

|

8-5 |

Destination Address Type |

選択 |

Address Object |

|

8-6 |

Destination Address |

選択 |

service_web |

|

8-7 |

Service |

選択 |

access_WEB |

|

8-8 |

Action |

選択 |

ACCEPT |

|

8-9 |

NAT |

選択 |

チェック無し |

|

8-10 |

Log |

選択 |

disable |

3.6.3. ポリシーの設定:クライアントPCからインターネット経由でWebサーバーへのhttp、httpsを許可¶

「3.6.1. ポリシーの設定:クライアントPCからFIC経由でWebサーバーへのSSHを許可」 と同様の手順でクライアントPCからインターネット経由でWebサーバーへのhttp、httpsを許可するポリシーを設定します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

8-1 |

Enable |

選択 |

チェック有り |

|

8-2 |

Incoming Interface |

選択 |

Port5 |

|

8-3 |

Source Address |

選択 |

all |

|

8-4 |

Outgoing Interface |

選択 |

Port6 |

|

8-5 |

Destination Address Type |

選択 |

NAT Object |

|

8-6 |

Destination NAT |

選択 |

DNAT_INT |

|

8-7 |

Service |

選択 |

access_WEB |

|

8-8 |

Action |

選択 |

ACCEPT |

|

8-9 |

NAT |

選択 |

チェック無し |

|

8-10 |

Log |

選択 |

disable |

3.6.4. ポリシーの設定:各コンポーネントからインターネットへ抜けていく全通信を許可¶

「3.6.1. ポリシーの設定:クライアントPCからFIC経由でWebサーバーへのSSHを許可」 と同様の手順で各コンポーネントからインターネットへ抜けていく全通信を許可するポリシーを設定します。

設定値は次の通りです。

項番 |

項目名 |

入力形式 |

入力値 |

注意事項 |

8-1 |

Enable |

選択 |

チェック有り |

|

8-2 |

Incoming Interface |

選択 |

Port6 |

|

8-3 |

Source Address |

選択 |

all |

|

8-4 |

Outgoing Interface |

選択 |

Port5 |

|

8-5 |

Destination Address Type |

選択 |

Address Object |

|

8-6 |

Destination Address |

選択 |

all |

|

8-7 |

Service |

選択 |

all |

|

8-8 |

Action |

選択 |

ACCEPT |

|

8-9 |

NAT |

選択 |

チェック有り |

|

8-10 |

NAPT Object |

選択 |

SNAT |

|

8-11 |

Log |

選択 |

disable |

3.7. ファイアウォールポリシーの変更(編集/削除/複製)¶

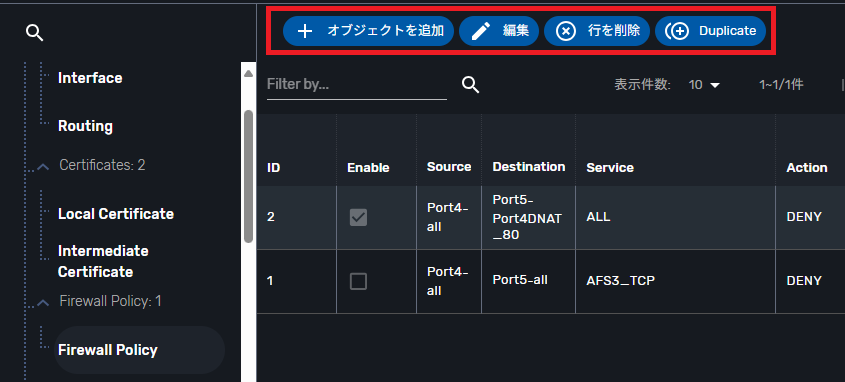

画面左側の「Firewall Policy」をクリックし、変更対象の行を選択して操作内容に応じてボタンをクリックします。

ボタン |

説明 |

編集 |

選択した ファイアウォールポリシーの設定を変更します。 |

行を削除 |

選択した ファイアウォールポリシー を削除します。 |

Duplicate |

選択した ファイアウォールポリシーを複製して、同じ設定値が入力されたファイアウォールポリシー設定画面が開きます。同じような値で別のファイアウォールポリシーを定義したいときに便利です。 |