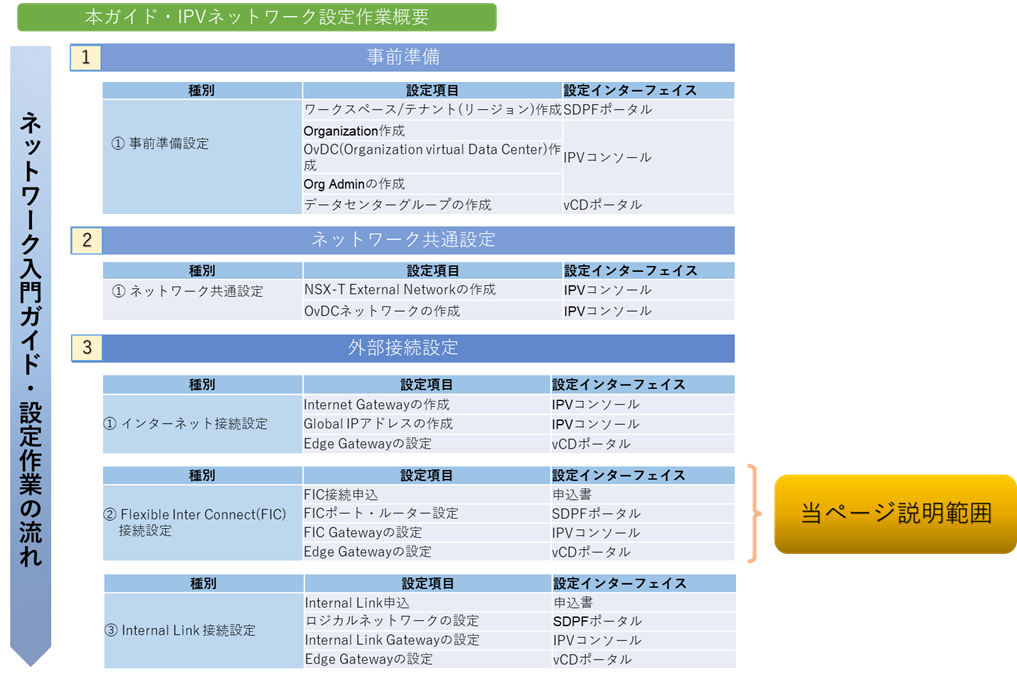

IPVネットワーク設定入門ガイド - Flexible InterConnect 接続設定編¶

注釈

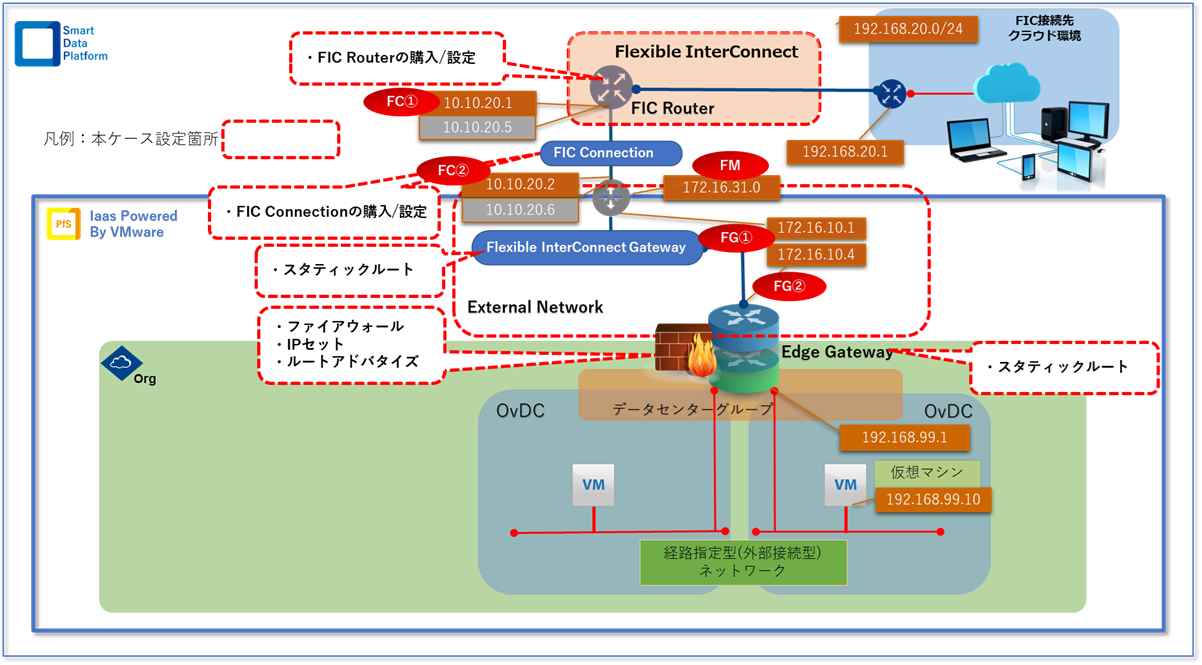

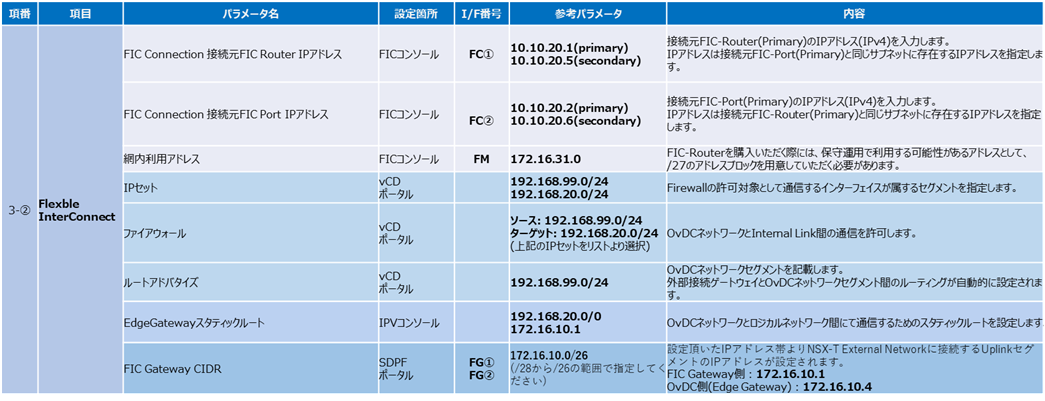

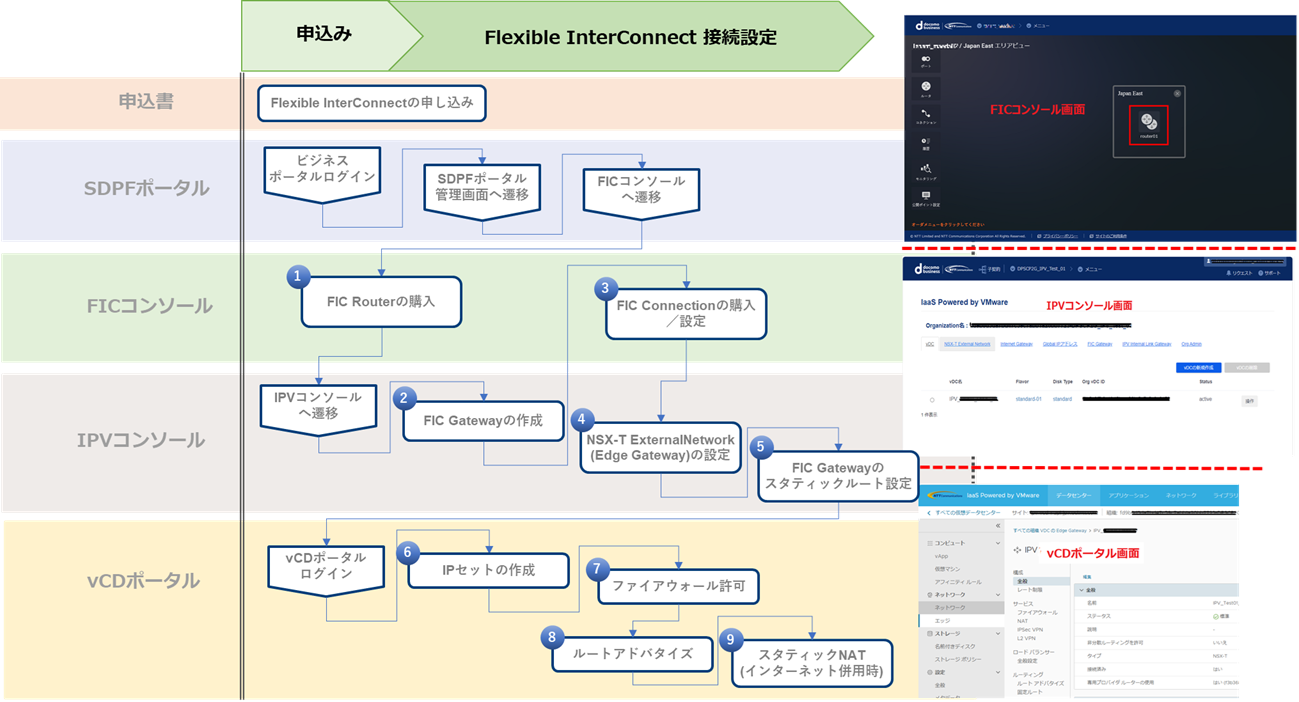

1.FICの構築¶

注釈

注釈

(1) FIC-Routerの購入・構築¶

- FICコンソールの「グローバルビュー」で、利用するエリア (「Japan East」または「Japan West」)を選択します。

- 「エリアビュー」画面左側のサイドメニューから[ルータ]を選択後、「購入」ボタンをクリックします。

- 「ルータ購入手続き」画面で必要な情報を入力し、[確認]ボタンをクリックします。

設定項目 |

設定例 |

購入後変更 |

|---|---|---|

名前

|

FIC-Routerに設定する識別名を、64文字以内の半角英数および「&()-_」の記号で指定

|

〇

|

エリア

|

ルーターを購入するロケーションが自動的に表示されます。

|

X

|

網内利用アドレス

|

172.16.31.0

(FIC-Routerを購入時、保守運用で利用する可能性があるアドレスとして、/27のアドレスブロックを用意する必要があります。)

|

X

|

冗長構成 |

あり (IPVと接続する場合は冗長構成が必要です。) |

X

|

XaaS Type |

なし

|

X

|

- 「ルータ購入確認」画面が表示されたら、内容を確認して問題がなければ[購入]ボタンをクリックしてください。

- 「ルータ購入申し込み受付完了」画面が表示されたら、確認して[OK]ボタンをクリックしてください。 処理が完了すると、購入したFIC-Routerが「エリアビュー」に表示されます。

(2) FIC Gatewayの構築¶

注釈

- 設定箇所

- 必要な項目を記入後「作成」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

FIC Gateway名 |

IPV-Test_FIC_Gateway (任意の名称を記入) |

NSX-T External Network ID |

自動入力値 |

Gateway CIDR |

172.16.10.0/26 (/28から/26の範囲で指定してください)

※ 設定頂いたIPアドレス帯から、NSX-T External Networkに接続するUplinkセグメントのIPアドレス(VIP)が設定されます。

|

Bandwidth |

10M (リストより選択)

※FICコンソールからConnectionを申し込む際には、必ずここで指定したものと同じ帯域メニューを選択してください。

|

Description |

Sample FIC Connection (任意の説明を記入) |

- 作成が完了すると「Gateway CIDR」で指定したIPアドレス帯から、下記のインターフェイスにIPアドレスが自動的に割り当てられます。

- 次に、FICコネクション設定に必要な「Seller Key」を確認します。

- 設定箇所

- [FIC Connection Detail]ダイアログで「FIC Seller Key」を控えた後、[閉じる]をクリックします。

(3) FIC Connectionの購入・設定¶

① FIC Connectionの情報登録¶

以下の手順でFIC Connectionの情報を登録します。

- 設定箇所

- FICコンソールの「グローバルビュー」で 利用するエリア (「Japan East」または「Japan West」)を選択します。

- 「エリアビュー」画面左側のメニューから[コネクション]をクリックし、「コネクションメニューの選択」で「スタンダード」を選択します。次に、[購入] ボタンをクリックして 「コネクション購入メニュー」画面を開いてください。

- 公開サービスの名称に「IaaS Powered by VMware」という項目が見つかったら、その項目の左側にあるファイル形のアイコンをクリックすると、「公開サービス情報」ダイアログが開きます。該当サービスの詳細情報を確認後、[閉じる]ボタンをクリックしてダイアログを閉じてください。

- 再度「コネクション購入メニュー」画面で、該当するサービスに対応する「IaaS Powered by VMware」メニューを選択してください。「XaaS接続メニュー」の[STEP1 接続承認申請] ボタンクリックすると、「XaaS接続承認申請ガイダンス」画面が開くので[次へ]ボタンをクリックしてください。

- 「XaaS接続の購入手続き」ダイアログの指示に従い、接続元とするFIC-Routerを「エリアビュー」から選択してください。

- 「コネクションの購入情報入力(Port(XaaS))」 画面で必要な情報を入力し、[確認]ボタンをクリックします。

番号 |

入力項目 |

設定例 |

購入後変更 |

|---|---|---|---|

①

|

コネクション名

|

IPV_Test_FIC

(任意の名称を入力)

|

X

|

②

|

接続帯域

|

10M (プルダウンメニューより選択)

(購入した内容を選択してください)

|

X

|

接続元Router

ルータID

|

固定値のID

|

X

|

|

③

|

Routing Group |

group_1 (プルダウンメニューより選択)

|

X

|

④

|

primary

接続IPアドレス

|

10.10.20.1 : (接続元FIC-Router(Primary)のIPアドレス(IPv4)を入力。IPアドレスは接続元FIC-Port(Primary)と同じサブネットに存在するIPアドレスを指定

※FIC-RouterとIPVのFIC-Portとの間のBGP Peeringを確立する際に用いるアドレスです。

|

X

|

⑤

|

BGP Filter Ingress

|

フルルート (変更しないでください)

|

X

|

⑥

|

BGP Filter Ingress prefix list

Prefix Type

|

off (変更しないでください)

|

X

|

⑦

|

BGP Filter Egress |

フルルート (デフォルトルート除外): (変更しないでください)

|

X

|

⑧

|

BGP Filter Egress prefix list

Prefix Type

|

off (変更しないでください) |

X

|

⑨

|

AS-Path Prepend Ingress |

off (変更しないでください)

|

〇

|

⑩

|

MED Egress |

10 (変更しないでください) |

〇

|

⑪

|

secondary

接続IPアドレス

|

10.10.20.5 (接続元FIC-Router(Secondary)のIPアドレス(IPv4)を入力。IPアドレスは、接続元FIC-Port(Secondary)と同じサブネットに存在するIPアドレスを指定

|

X

|

BGP Filter Ingress

|

フルルート (primaryのフィルタが設定されます)

|

X

|

|

BGP Filter Egress |

フルルート (デフォルトルート除外) : (primaryのフィルタが設定されます)

|

X

|

|

⑫

|

AS-Path Prepend Ingress |

off (変更しないでください)

|

〇

|

MED Egress

|

20 (primaryの値に応じて自動で設定されます)

|

X

|

|

⑬

|

接続先 エヌ・ティ・ティ・」コミュニケーションズ株式会社

Seller側キー情報

|

前項にて確認したSeller Keyを使用して登録します。

[FIC Connection Detail]ダイアログで確認した「FIC Seller Key」を入力してください。

|

X

|

⑭

|

primary

公開リソース名

|

JP7-1-ACT (プルダウンメニューから選択)

|

X

|

⑮

|

接続IPアドレス |

10.10.20.2 (接続元FIC-Port(Primary)のIPアドレス(IPv4)を入力。IPアドレスは、接続元FIC-Router(Primary)と同じサブネットに存在するIPアドレスを指定

※FIC-RouterとIPVのFIC-Portとの間のBGP Peeringを確立する際に用いるアドレスです。

|

X

|

⑯

|

secondary

公開リソース名

|

JP7-1-SBY (プルダウンメニューより選択) |

X

|

⑰

|

接続IPアドレス

|

10.10.20.6 (接続元FIC-Port(Secondary)のIPアドレス(IPv4)を入力。IPアドレスは接続元FIC-Router(Secondary)と同じサブネットに存在するIPアドレスを指定

|

X

|

- 「コネクションの購入確認」 画面の内容を確認後、[申請]をクリックし、「コネクション購入申し込み受付完了」画面が開いたら、[OK]をクリックしてください。同画面に表示されている「リクエスト番号」で「許可リクエスト」が発行され、承認待ちの状態になります。

注釈

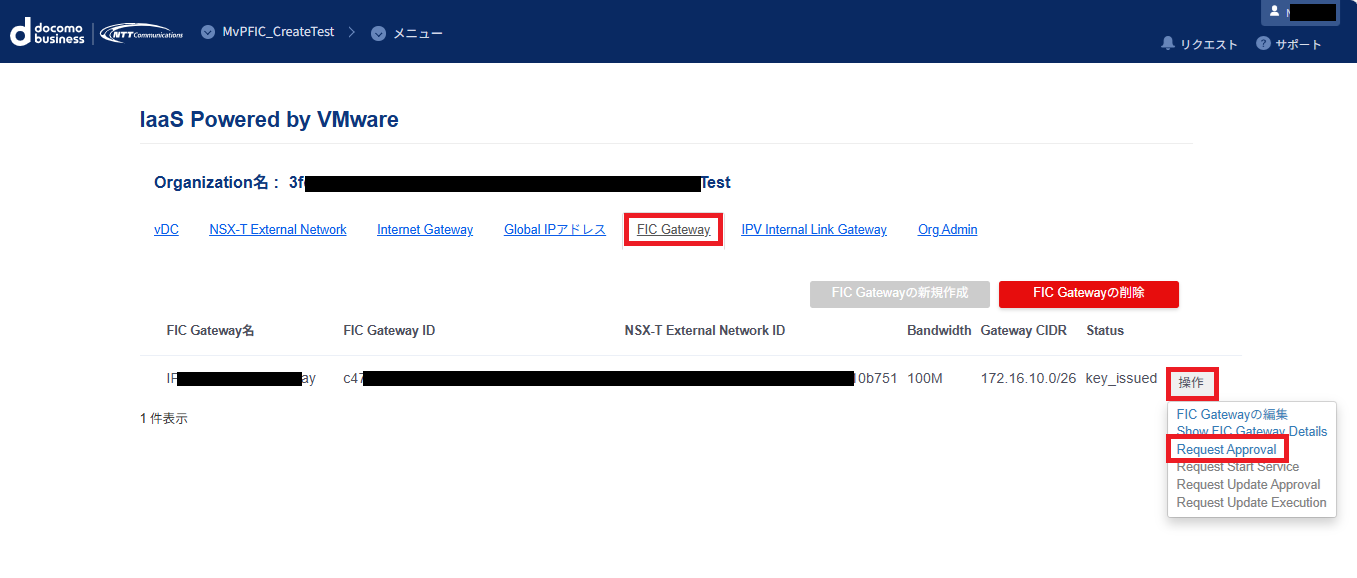

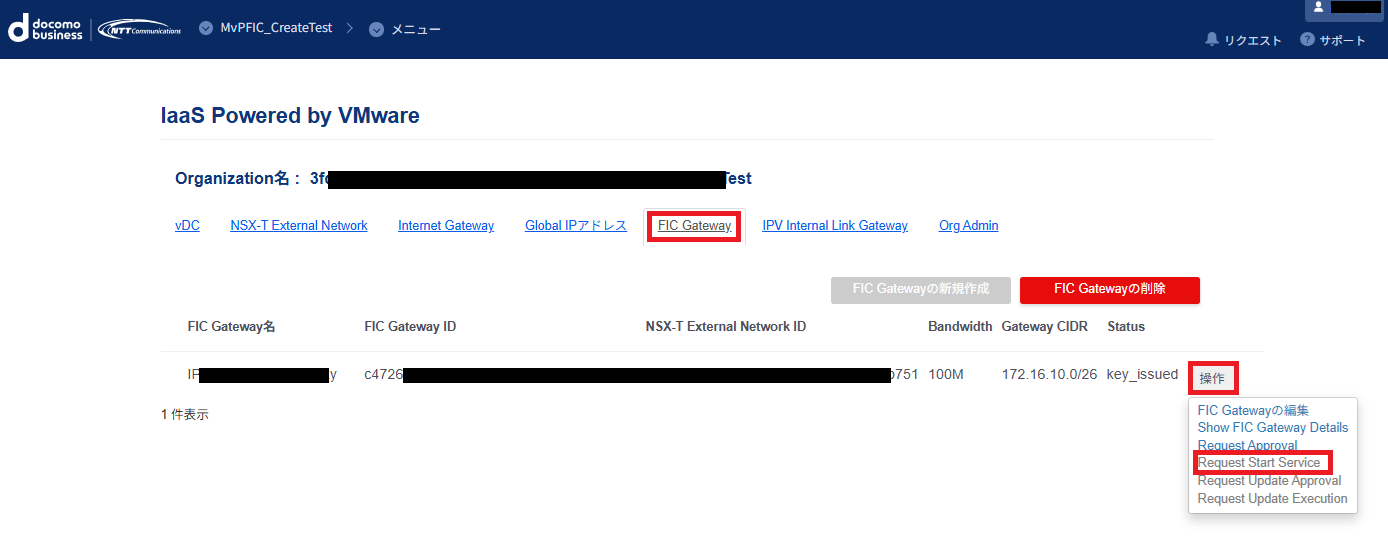

② Request Approvalの発行¶

コネクション購入が完了し、手続き完了の通知を受領後、IPVコンソールから「Request Approval」を発行します。

- 設定箇所

- [Request Approval]ダイアログが表示されますので、「更新」をクリックします。

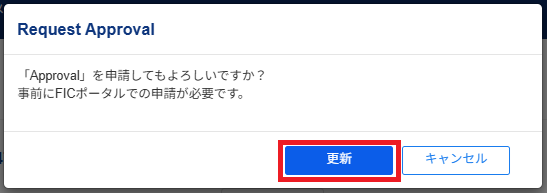

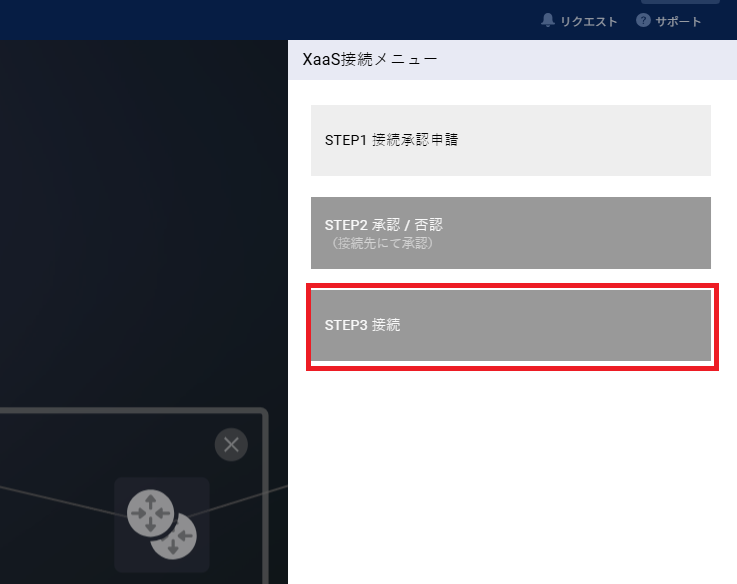

③ FIC Connectionの購入¶

FICコンソールからFIC Connectionを購入します。

- FICコンソールの「グローバルビュー」で 利用するエリア (「Japan East」または「Japan West」)を選択します。

- 「エリアビュー」 画面左側のメニューの[コネクション]をクリックし、「コネクションメニューの選択」から「スタンダード」を選択します。[購入] ボタンをクリックして 「コネクション購入メニュー」 画面を開いてください。

- 「コネクション購入メニュー」画面にて、該当するサービスに対応する「IaaS Powered by VMware」メニューを選択してください。

- 「XaaS接続メニュー」が表示されら、[STEP3 接続]ボタンをクリックします。「XaaS接続ガイダンス」画面が開くので、[次へ]ボタンをクリックしてください。

- 「リクエストID選択」画面が開き、接続先が承認したリクエストが表示されます。該当するリクエストIDを選択し、[次へ]ボタンをクリックします。

- 「コネクションの購入確認」 画面の内容を確認して[購入]をクリックし、「コネクション購入申し込み受付完了」画面が開きましたら、[OK]をクリックしてください。その後、画面左側のサイドメニューから [履歴] ボタンをクリックし、申し込み履歴画面 でステータスが「Completed」になっていることを確認します。

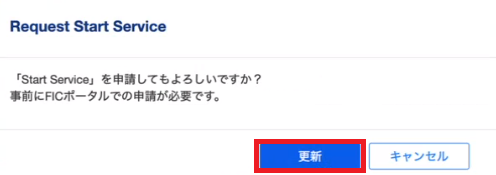

④ FIC Connectionの開始¶

コネクションの購入が完了した後、IPVコンソールからFIC Connection構成を開始します。

- 設定箇所

- [RequestStart Service]ダイアログが表示されますので、「更新」をクリックします。

- 処理が完了し"Status"が「active」になることを確認します。

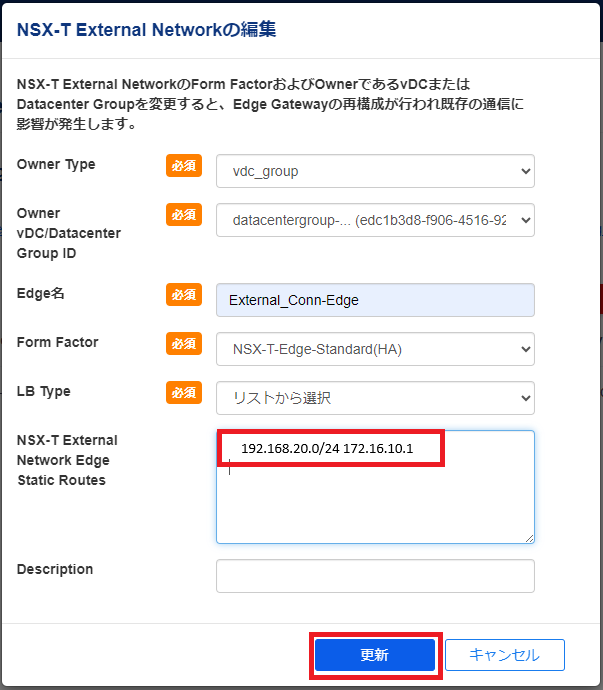

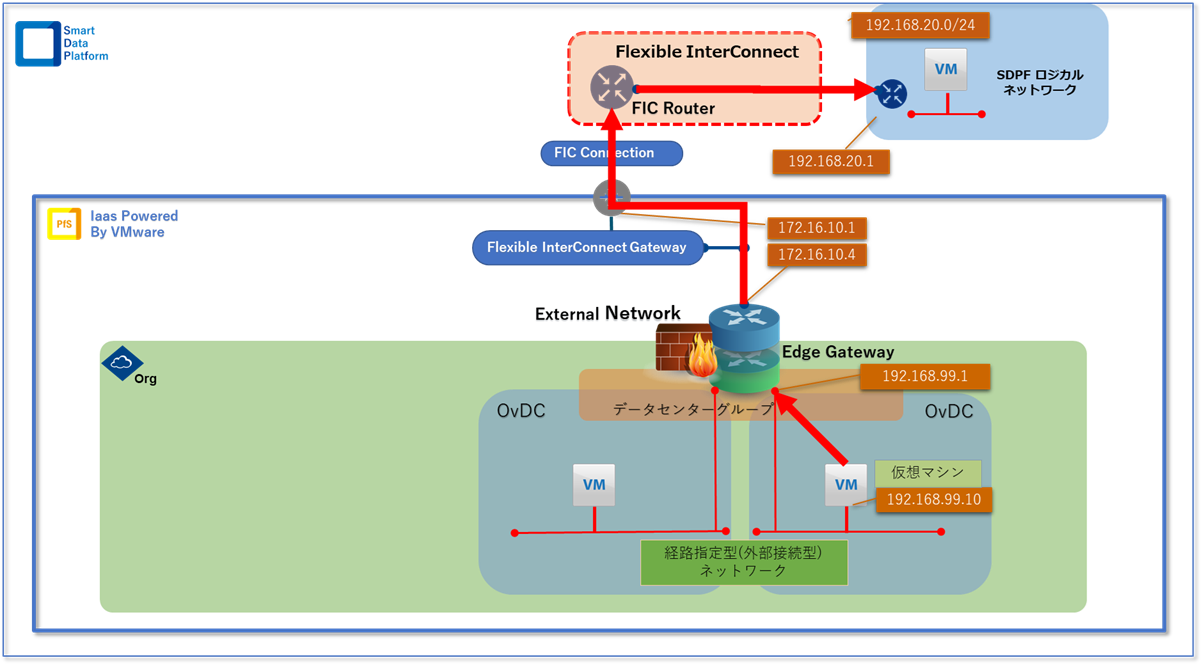

(4) NSX-T External Network(Edge Gateway)のスタティックルート設定¶

- 設定箇所

- 「NSX-T External Network Edge Static Routes」欄にスタティックルートを記述し「更新」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

NSX-T External Network Edge Static Routes |

192.168.20.0/24 172.16.10.1 (FIC接続先宛の通信をFICゲートウェイへ向ける) |

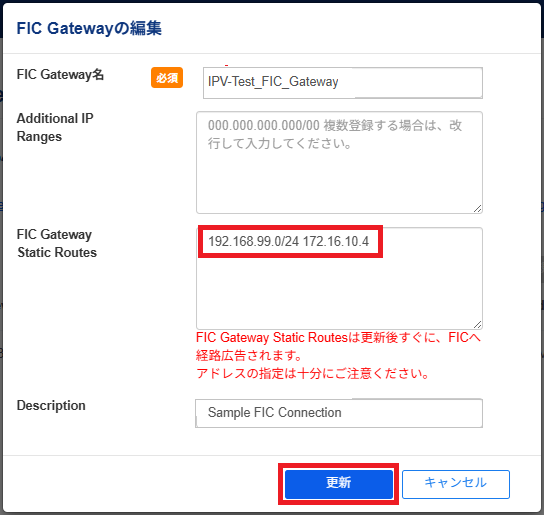

(5) FICゲートウェイ スタティックルートの設定¶

- 設定箇所

- 必要な項目を記入後「更新」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

FIC Gatewayy Static Routes

|

192.168.99.0/24 172.16.10.4

※送信先ネットワーク (本ケースではOvDCネットワーク) とFICゲートウェイ (IPV EdgeGateway側) のアドレスを記入

|

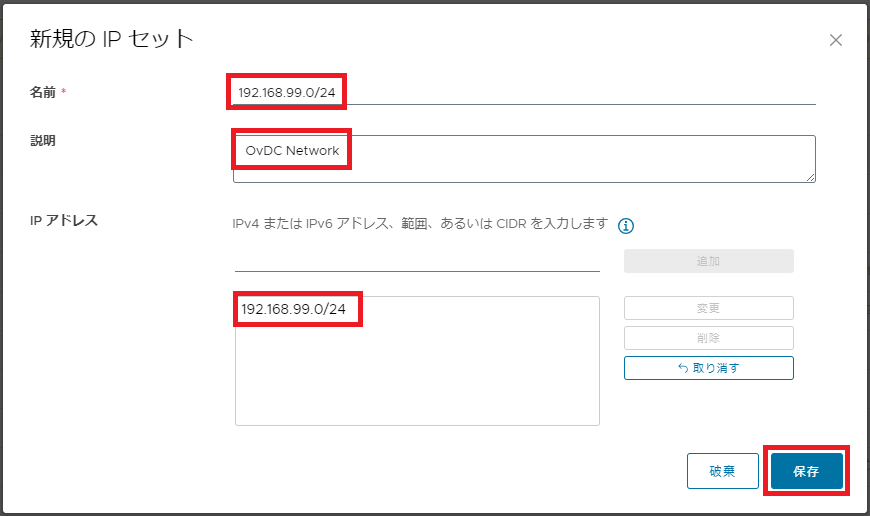

(6) IPセットの作成¶

- 設定箇所

- 必要な項目を記入後「保存」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

名前 |

192.168.99.0/24 |

説明 |

OvDC Network (任意の説明を記入) |

IP アドレス |

192.168.99.0/24 |

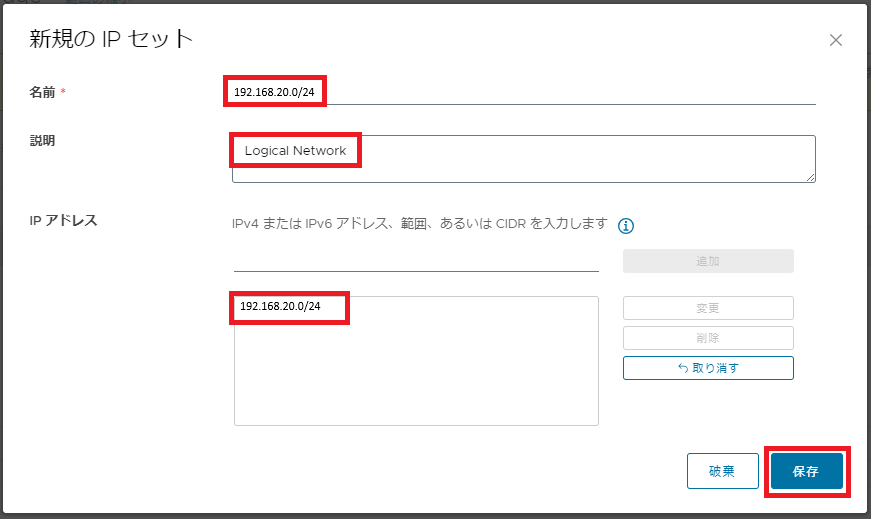

- 必要な項目を記入後「保存」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

名前 |

192.168.20.0/24 |

説明 |

Logical Network (任意の説明を記入) |

IP アドレス |

192.168.20.0/24 |

注釈

(7) ファイアウォール許可¶

- 設定箇所

- 必要な項目を記入後「保存」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

名前 |

To FIC (任意の名称を記入) |

カテゴリ |

ユーザー定義 |

状態 |

有効 |

アプリケーション |

― |

ソース |

192.168.99.0/24 (リストから前記"IPセット"で作成したネットワークを選択する) |

ターゲット |

192.168.20.0/24 (リストから前記"IPセット"で作成したネットワークを選択する) |

アクション |

許可(リストより選択) |

IP プロトコル |

IPv4(リストより選択) |

適用対象 |

― |

ログ記録 |

無効 |

コメント |

― |

注釈

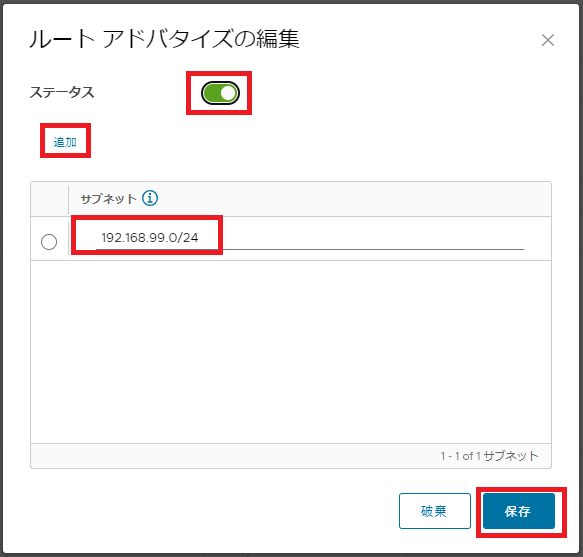

(8) ルートアドバタイズ¶

注釈

- 設定箇所

- 必要な項目を記入後「保存」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

サブネット |

192.168.99.0/24 (OvDCネットワークアドレスを設定) |

注釈

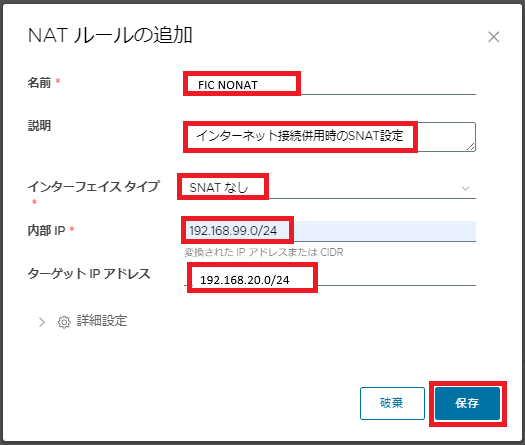

(9) NATルール(SNAT)作成 (Internet接続併用時のみ)¶

- 設定箇所

- 必要な項目を記入後「保存」ボタンをクリックします。

設定項目 |

設定例 |

|---|---|

名前 |

FIC NONAT (任意の名称を記入) |

説明 |

FIC接続用NATサンプル (任意の説明を記入) |

インターフェイス タイプ |

SNATなし (リストより選択) |

外部 IP |

Any ※このケースでは設定しません。 |

内部 IP |

192.168.99.0/24 (OvDCネットワーク[経路指定型] Gateway CIDR) |

ターゲット IP |

192.168.20.0/24 (ロジカルネットワーク・通信先IPアドレス/ネットワークアドレス) |

注釈

2. 疎通確認¶

FICの構築後、IPVのOvDCに仮想マシンを配置して疎通確認を行います。

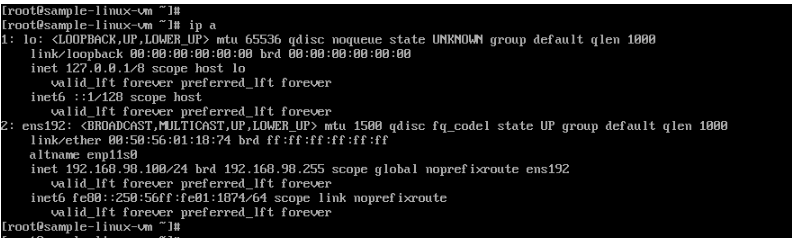

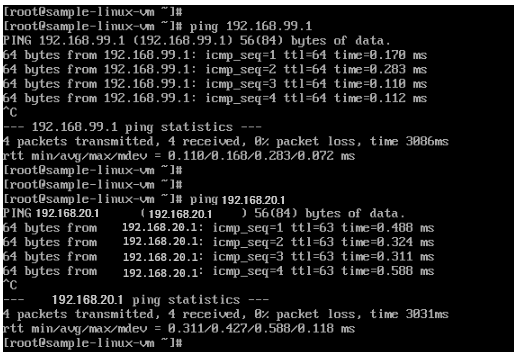

(1) 仮想マシンからの疎通確認¶

- OvDC上の仮想マシンにログインし、以下のコマンドを実行して各IPアドレスへの疎通確認を行います。※以下の記載例における仮想マシンは、Linux OS搭載機です。仮想マシンの作成方法が不明な場合は こちらのリンク を参照して仮想マシンを作成後、疎通確認を行ってください。

# NICに設定されているIPアドレスを確認

ip a

# デフォルトゲートウェイへの通信

ping 192.168.99.1

# ロジカルネットワークのゲートウェイへの通信

ping 192.168.20.1

IPVネットワーク設定入門ガイド - FIC 設定編の説明は以上です。

■ 関連ドキュメント