EdgeGateway操作手順¶

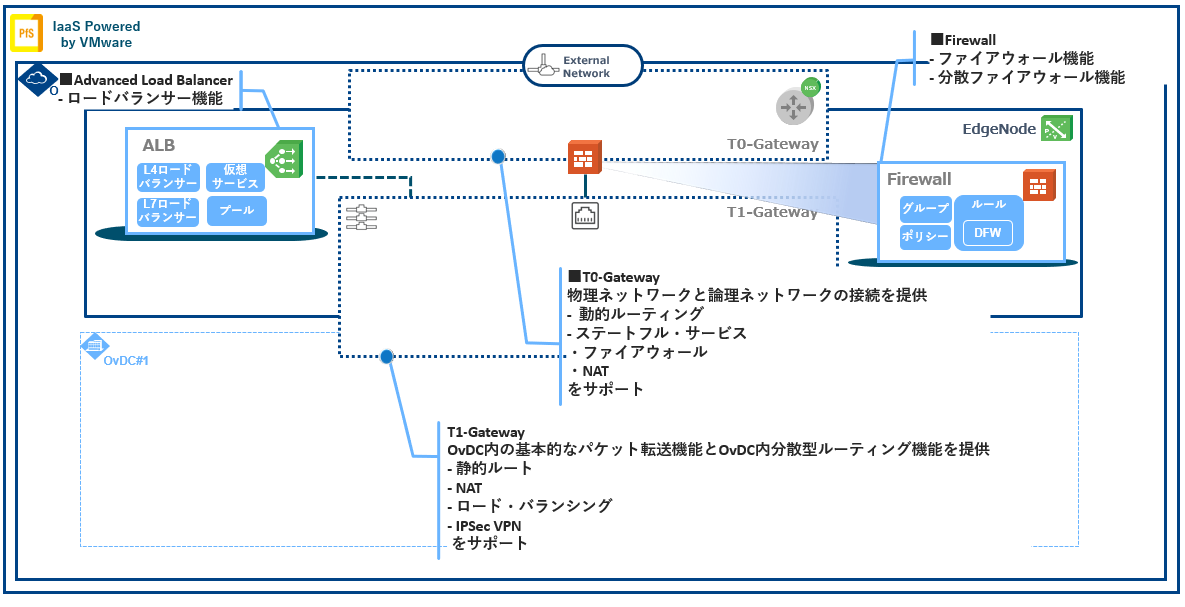

機能 |

概要 |

|---|---|

サービス |

ファイアウォール/NAT等のネットワーク機能を提供 |

ロードバランサー |

Advanced Load Balancerの提供 |

ルーティング |

ルートアドバタイズ、Edge内固定ルートの提供 |

セキュリティ |

ファイアウォール、NAT等で利用するグループ、IPアドレスセット、カスタムアプリケーションプロファイルの提供 |

IPアドレス管理 |

IPの割り当て管理、DNS、DHCP転送の提供 |

注釈

セキュリティ¶

IPセット設定¶

1. IPセットの追加¶

上部ナビゲーションバーで[ネットワーク ]をクリックし、[Edge Gateway]タブをクリックします。

追加対象のEdge Gatewayをクリックします。

[セキュリティ]->[IP セット]タブをクリックし、[新規]をクリックします。

新規に作成するIPセットの名前と、必要に応じて説明を入力します。

IPセットに含める仮想マシンのIPアドレスまたはIPアドレス範囲を入力し、[追加]をクリックします。

[保存]をクリックします。

2. IP セットの削除¶

上部ナビゲーションバーで[ネットワーク ]をクリックし、[Edge Gateway]タブをクリックします。

追加対象のEdge Gatewayをクリックします。

- [セキュリティ]->[IP セット]をクリックします。削除対象IPセットのラジオボタンをクリックします。画面上部の[削除]をクリックします。

- 警告ダイアログ内の削除対象IPセット名を確認し[削除]をクリックします。画面内IPセットリストから対象IPセットが削除されたことを確認し削除完了となります。

サービス¶

ファイアウォール¶

順序 |

適用ルール |

|---|---|

1 |

内部ルール |

2 |

ユーザー定義ルール |

3 |

デフォルトルール |

注釈

1. ファイアウォールルールの追加¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

設定対象のEdgeGatewayをクリックし[サービス]内、[ファイアウォール]をクリックします。

[ルールの編集]をクリックします。

[最上部に新規作成]をクリックし、最上部に新規ルール行が追加されます。

ファイアウォールルールを構成します。

アクション |

説明 |

|---|---|

名前 |

ルールの名前を入力します。

|

カテゴリ |

ルール定義カテゴリが表示されます。

|

状態 |

作成時にルールを有効にするには、[状態]トグルをオンにします。

|

アプリケーション |

鉛筆アイコンをクリックし設定を行います。

ルールが適用される特定のポートプロファイルを選択する際に設定します。

[アプリケーションの選択]より"特定のアプリケーションを選択します"を有効にしてプロファイルを選択し[保存]をクリックします。(オプション)

|

ソース |

鉛筆アイコンより設定内容を選択し[保持]をクリックします。

1.任意のソースアドレスからのトラフィックを許可または拒否するには、[任意のソース]を有効にします。(Anyとなります。)

2.特定のファイアウォールグループからのトラフィックを許可または拒否するには、リストからファイアウォールグループを選択します。

|

ターゲット |

鉛筆アイコンより設定内容を選択し[保持]をクリックします。

1.任意のターゲットアドレスからのトラフィックを許可または拒否するには、[任意のターゲット]を有効にします。(Anyとなります。)

2.特定のファイアウォールグループからのトラフィックを許可または拒否するには、リストからファイアウォールグループを選択します。

|

アクション |

[アクション] ドロップダウン メニューからオプションを選択します。

1.指定されたソース、ターゲット、およびサービスとの間のトラフィックを許可するには[許可]を選択します。

2.指定されたソース、ターゲット、およびサービスとの間のトラフィックをブロックし、ブロックされたクライアントにトラフィックが拒否されたことを通知するには、[拒否]を選択します。

3.ブロックされたクライアントに通知せずに指定されたソース、ターゲット、およびサービスとの間のトラフィックをブロックするには、[ドロップ]を選択します。

|

IPプロトコル |

IPv4またはIPv6のトラフィックにルールを適用するかどうかを選択します。

|

適用対象 |

(オプション)ドロップダウン メニューより、ルールを適用する特定のネットワークを選択します。

本オプションはご利用できません

|

ログの記録 |

このルールによって実行されたアドレス変換をログに記録する際に有効化します。

|

コメント |

このルールの備考を記載する項目となります。

|

- [保存]をクリックします。

注釈

保存操作が完了するまでに1分ほどかかることがあります。

2. ファイアウォールルールの編集/削除¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[サービス]内、[ファイアウォール]をクリックします。

対象ルール名の鉛筆アイコンをクリックし、ファイアウォールルールの編集を行います。

アクション |

編集方法 |

|---|---|

ルールの有効/無効化 |

[状態]トグルにて有効/無効化を行います。

|

ルール名を編集 |

[名前]セルをクリックして、新しい名前を入力することで行います。

|

ルールの設定(ソース設定やアクション設定など)変更 |

変更対象セル内"鉛筆アイコン"を選択し、表示されたコントロールを用いて行います。

|

ルールの削除 |

ルールテーブル上部の[削除]ボタンをクリックすることで行います。

|

ルールの移動 |

移動対象ルールを選択し、ルールテーブル上部にある[上へ移動][下へ移動]をクリックすることで行います。

|

- [保存]をクリックします。

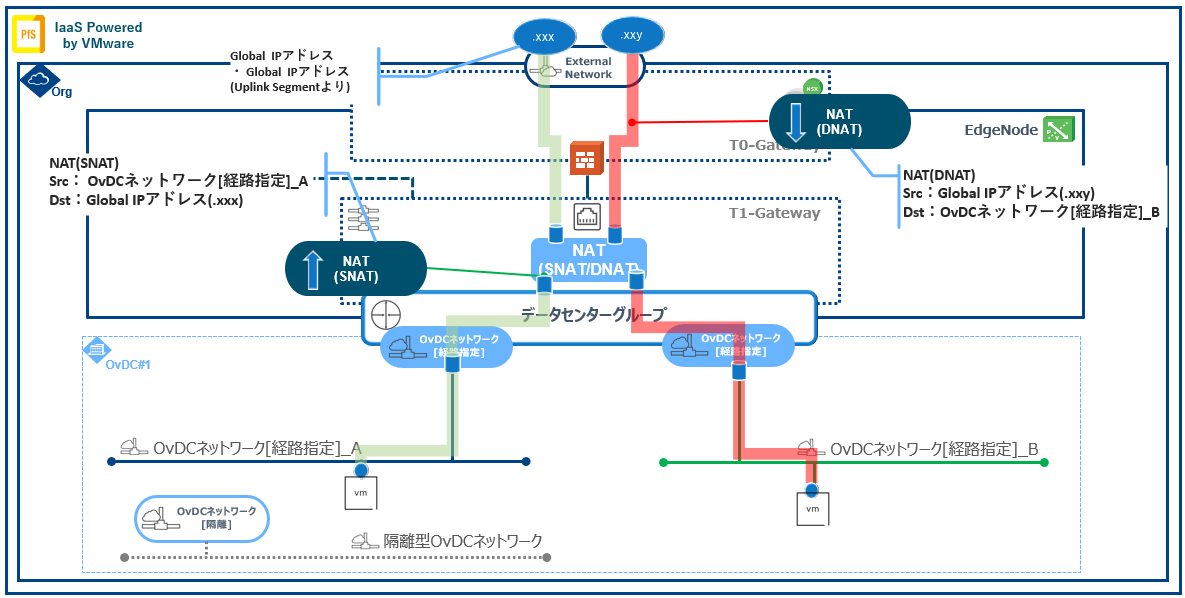

NAT(ネットワークアドレス変換)¶

- EdgeGatewayはネットワークアドレス変換(NAT)サービスを提供できます。この機能を使用すると、コスト上およびセキュリティ上の目的で、組織で使用するパブリックIPアドレスの数を減らすことができます。NATサービスの設定は、送信元NAT(SNAT)ルールと宛先NAT(DNAT)ルールに分けられます。ソースIPアドレスをパブリックからプライベートIPアドレスへ、またはその逆方向へ変更するにはソースNAT(SNAT)ルールを作成します。ターゲットIPアドレスをパブリックからプライベートIPアドレスへ、またはその逆方向へ変更するには、ターゲットNAT(DNAT)ルールを作成します。本機能で作成可能なNATルールは以下となります。

NATルール |

概要 |

|---|---|

DNAT |

外部ネットワークまたは別のOvDCネットワークから発信されてOvDCネットワークが受信したパケットのIPアドレスとオプションでポートを変換します。

|

SNAT |

OvDCネットワークから送信されたパケットのソースIPアドレスを外部ネットワークまたは別のOvDCネットワークに変換します

|

DNAT なし |

外部ネットワークまたは別のOvDCネットワークから発信されて組織仮想データセンターが受信したパケットの外部IPアドレスを変換しません。

|

SNAT なし |

組織仮想データセンターから送信されたパケットの内部ソースIPアドレスを外部ネットワークまたは別のOvDCネットワークに変換しません。

|

送信元NAT(SNAT)または宛先NAT(DNAT)ルールの追加¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[サービス]内、[NAT]へ遷移します。

[新規]をクリックします。

- NATルールを構成します。作成ルール時の構成内容を以下に記載します。

ターゲットNATルール(外部から内部へ)構成

オプション |

概要 |

|---|---|

名前 |

ルールに意味のある名前を入力します。

|

説明 |

ルールの説明を入力します。(オプション)

|

インターフェイス タイプ |

ドロップダウンメニューから、[DNAT]または[DNAT なし]を選択します。

|

外部 IP |

DNATルールを設定するEdge GatewayのパブリックIPアドレスを入力します。

入力したIPアドレスは、Edge Gatewayの細分割り当てされたIPアドレス範囲に属している必要があります。

|

外部ポート |

DNATルールが仮想マシンで受信したパケットの変換先としているポートを入力します。(オプション)

|

内部 IP |

作成するルールのタイプに応じて、いずれかのオプションを選択します。

1.DNATルールを作成している場合、DNATルールを設定する仮想マシンのIPアドレスまたはIPアドレス範囲を入力し、外部ネットワークからトラフィックを受信できるようにします。

2.NO DNATルールを作成している場合、テキストボックスは空白のままにします。

|

アプリケーション |

ルールを適用する特定のアプリケーション ポート プロファイルを選択します。

アプリケーションポートプロファイルには、内部ネットワークに接続するためにEdge Gatewayで受信トラフィックが使用するポートとプロトコルが含まれています。

|

詳細設定 |

追加設定を行うには、[詳細設定] タブをクリックします。

詳細設定にて指定可能な設定項目は以下となります。

1.状態

作成時にルールを有効にするには、[状態]オプションを有効にします。

2.ログ記録

このルールによって実行されたアドレス変換をログに記録するには、 [ログ記録] オプションを有効にします。

3.優先度

アドレスに複数のNATルールが設定されている場合、優先順位を割り当てて適用される順序を制御できます。

値が小さいほど、このルールの優先順位は高くなります。

4.ファイアウォールによる一致

ファイアウォール一致ルールを設定すると、NAT中にファイアウォールを適用する方法を決定できます。

ドロップダウン メニューから、次のいずれかのオプションを選択します。

・[内部アドレスとの一致]…NATルールの内部アドレスにファイアウォールルールを適用します。

・[外部アドレスとの一致]…NATルールの外部アドレスにファイアウォールルールを適用します。

5.適用対象

デフォルトでは、EdgeGatewayに接続されているすべてのネットワークにNATルールが適用されます。

NATルールを特定のネットワークに適用する場合に使用します。

※分散ルーティングが無効になっているネットワークのみが選択可能です。

本オプションは利用不可となります

|

ソースNATルール(内部から外部へ)構成

オプション |

概要 |

|---|---|

名前 |

ルールに意味のある名前を入力します。

|

説明 |

ルールの説明を入力します。(オプション)

|

インターフェイス タイプ |

ドロップダウンメニューから、[SNAT]または[SNAT なし]を選択します。

|

外部 IP |

作成するルールのタイプに応じて、いずれかのオプションを選択します。

1.SNATルールを作成している場合、SNATルールを設定するEdge GatewayのパブリックIPアドレスを入力します。

2.NO SNATルールを作成している場合、テキストボックスは空白のままにします。

|

内部 IP |

SNATを設定する仮想マシンのIPアドレスまたはIPアドレス範囲を入力し、外部ネットワークにトラフィックを送信できるようにします。

|

ターゲットIPアドレス |

ルールを特定のドメインへのトラフィックにのみ適用する場合、このドメインのIPアドレスまたはIPアドレス範囲をCIDR 形式で入力します。

このテキストボックスを空白のままにすると、SNATルールはローカル サブネット外のすべてのターゲットに適用されます。

|

詳細設定 |

追加設定を行うには、[詳細設定] タブをクリックします。

詳細設定にて指定可能な設定項目は以下となります。

1.状態

作成時にルールを有効にするには、[状態]オプションを有効にします。

2.ログ記録

このルールによって実行されたアドレス変換をログに記録するには、 [ログ記録] オプションを有効にします。

3.優先度

アドレスに複数のNATルールが設定されている場合、優先順位を割り当てて適用される順序を制御できます。

値が小さいほど、このルールの優先順位は高くなります。

4.ファイアウォールによる一致

ファイアウォール一致ルールを設定すると、NAT中にファイアウォールを適用する方法を決定できます。

ドロップダウン メニューから、次のいずれかのオプションを選択します。

・[内部アドレスとの一致]…NATルールの内部アドレスにファイアウォールルールを適用します。

・[外部アドレスとの一致]…NATルールの外部アドレスにファイアウォールルールを適用します。

5.適用対象

デフォルトでは、EdgeGatewayに接続されているすべてのネットワークにNATルールが適用されます。

NATルールを特定のネットワークに適用する場合に使用します。

※分散ルーティングが無効になっているネットワークのみが選択可能です。

本オプションは利用不可となります

|

- [保存]をクリックして、テーブルにルールを追加します。※ 設定するルールごとに、この手順を繰り返します。

送信元NAT(SNAT)または宛先NAT(DNAT)ルールの削除¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[サービス]内、[NAT]へ遷移します。

- 削除対象ルール名のラジオボタンをクリックします。画面上部の[削除]をクリックします。

- 警告ダイアログ内の削除対象ルール名を確認し[削除]をクリックします。画面内ルールリストから対象ルールが削除されたことを確認し削除完了となります。

IPSec VPN¶

1. IPSec VPN設定¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

編集対象のEdgeゲートウェイをクリックします。

- [サービス]->[IPSec VPN]をクリックします。IPSec VPNトンネルを設定するには、[新規]をクリックします。

- [IPsec VPN トンネルの追加]ダイアログが表示されます。設定項目に従い各種設定を実施します。

[1 全般設定]にて必要項目を設定します。

設定項目 |

概要 |

|---|---|

名前 |

IPSec VPNトンネルの名前を入力します。 |

説明 |

説明を入力します。(オプション)

|

セキュリティプロファイル |

標準では事前定義されている"デフォルト"が適用されます。

ユーザー定義プロファイルを使用する場合には編集にて"ユーザー定義プロファイル"を作成します。

|

ステータス |

作成時にトンネルを有効にするには、オプションをオンにします。(オプション) |

ログ記録 |

ログ記録を有効にするには、[ログ記録] オプションをオンにします。(オプション)

|

[2 ピア認証モード]を設定します。

設定項目 |

概要 |

|---|---|

認証モード |

認証モードを以下から指定します。

・事前共有キー

・証明書

"証明書"利用時は、1 つ以上のサーバー証明書、それに対応するCA署名付き証明書を保持している必要があります。

証明書は[管理]->[証明書の管理]にてインポートを行ってください。

なお、本機能では自己証明書は利用できません。

|

事前共有キー(事前共有キー選択時) |

事前共有キーを入力します。

※事前共有キーは、IPSec VPNトンネルの相手側でも同じにする必要があります。

|

サーバー証明書(証明書選択時) |

サーバー証明書を指定します。

|

CA 証明書(証明書選択時) |

CA署名付き証明書を指定します。 |

[3 エンドポイント構成]にてローカル/リモートエンドポイントを設定します。

設定項目 |

概要 |

|---|---|

IP アドレス(ローカルエンドポイント)※事前共有キー指定時 |

Edge Gatewayで使用できるIPアドレスを設定します。

IPアドレスは、EdgeGatewayのプライマリIPアドレス、または利用可能なパブリックIPアドレスのいずれかにする必要があります。

|

ネットワーク(ローカルエンドポイント) |

IPsec VPNトンネルに使用する1つ以上のローカルIPサブネットアドレスをCIDR表記で入力します。

|

IP アドレス(リモートエンドポイント) |

リモートサイトのIPアドレスを入力します。

|

ネットワーク(リモートエンドポイント) |

IPsec VPNトンネルに使用する1つ以上のリモートIPサブネットアドレスをCIDR表記で入力します。

|

リモート ID(リモートエンドポイント) |

このリモートIDは、ピアサイトを一意に識別しトンネルの認証モードに依存します。

設定しない場合、リモートIDはリモートIPアドレスがデフォルトとなります。

|

[4 設定内容の確認]にて設定内容を確認し[完了]をクリックします。

注釈

完了するまで1分少々の時間を要します。

2. IPSec VPN編集¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

編集対象のEdgeゲートウェイをクリックします。

- [サービス]->[IPSec VPN]をクリックします。IPSec VPNトンネルを選択し、[セキュリティプロファイルのカスタマイズ]をクリックします。

IKEプロファイルを構成します。

注釈

[バージョン]ドロップダウンメニューから、IPsecプロトコルスイートでSecurityAssociation(SA)を設定するIKEプロトコルのバージョンを選択します。

オプション |

概要 |

|---|---|

IKEv1 |

IPSec VPNはIKEv1プロトコルのみを開始し、応答します。 |

IKEv2 |

IPSec VPNはIKEv2プロトコルのみを開始し、応答します。(デフォルト)

|

IKE-Flex |

IKEv2プロトコルでトンネルの確立が失敗した場合、ソースサイトはフォールバックせず、IKEv1プロトコルで接続を開始します。

また、リモートサイトがIKEv1プロトコルで接続を開始した場合には、接続を受け入れます。

|

[暗号化]ドロップダウンメニューから、Internet Key Exchange(IKE)ネゴシエーション中に使用する、サポートされている暗号化アルゴリズムを選択します。

[ダイジェスト]ドロップダウンメニューから、IKEネゴシエーション中に使用するセキュアハッシュアルゴリズムを選択します。

[Diffie-Hellman グループ]ドロップダウンメニューからピアサイトとEdge Gatewayが安全でない通信チャネルを介して共有シークレットキーを確立できるように暗号化スキームを選択します。

[関連付けの有効時間]テキストボックスで、IPsecトンネルの再確立が必要になるまでのデフォルトの秒数を変更します。(オプション)

- IPSec VPNトンネルを構成します。1.Perfect Forward Secrecy を有効にするには、オプションをオンにします。2.最適化ポリシーを選択します。最適化ポリシーは、内部パケットにある最適化ビットを処理するのに役立ちます。利用できるオプションは下表参照。- [暗号化]ドロップダウンメニューから、Internet Key Exchange(IKE)ネゴシエーション中に使用する、サポートされている暗号化アルゴリズムを選択します。- [ダイジェスト]ドロップダウンメニューから、IKEネゴシエーション中に使用するセキュアハッシュアルゴリズムを選択します。- [Diffie-Hellman グループ]ドロップダウンメニューよりピアサイトとEdge Gatewayが安全でない通信チャネルを介して共有シークレットキーを確立できるように暗号化スキームを選択します。- [関連付けの有効時間]テキストボックスで、IPsecトンネルの再確立が必要になるまでのデフォルトの秒数を変更します。(オプション)

[プローブ間隔]テキストボックスで、Deadピア検出のデフォルトの秒数を変更します。(オプション)

[保存] をクリックします。

オプション |

概要 |

|---|---|

コピー |

内部IPパケットから外部パケットに最適化ビットをコピーします。 |

クリア |

内部パケットにある最適化ビットを無視します。 |

ロードバランサー¶

ルーティング¶

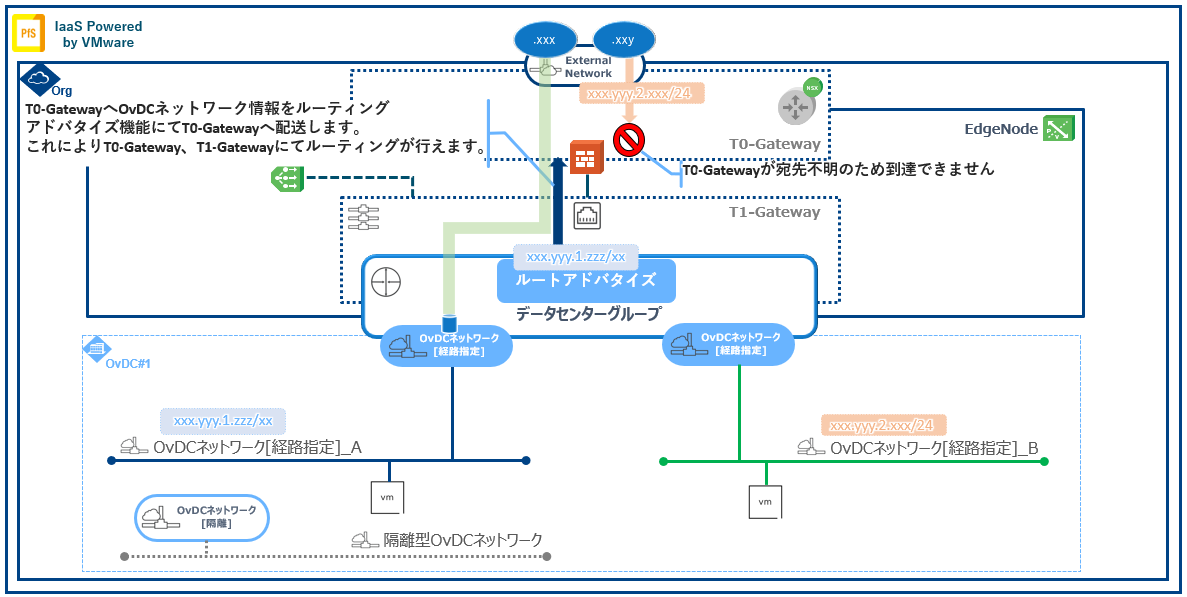

ルートアドバタイズ¶

注釈

1. ルートアドバタイズの追加¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[ルーティング]項目内[ルート アドバタイズ]をクリックし、[編集]をクリックします。

アドバタイズするサブネットを追加するには、[追加]をクリックします。

オプション |

概要 |

|---|---|

サブネット |

ネットワークをCIDR表記で入力します。

|

[保存]をクリックします。

2. ルートアドバタイズの削除¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[ルーティング]項目内[ルート アドバタイズ]をクリックし、[編集]をクリックします。

削除するサブネットのラジオボタンをクリックし、上部メニュー[削除]をクリックします。

[保存]をクリックします。

固定ルート¶

1. 固定ルートの追加¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[ルーティング]項目内[固定ルート]をクリックし、[新規]をクリックします。

- 全般タブにて新しいルートの名前と、オプションで説明を入力します。ネットワーク欄にトラフィックの転送先となるネットワークアドレスをCIDR形式で入力します。

[ネクスト ホップ]タブをクリックし、[追加]をクリックします。

- ネクストホップのIPアドレスを追加します。最大で 5 個のネクストホップを追加できます。

- アドミニストレーティブディスタンスを指定します。アドミニストレーティブディスタンスは、特定のネットワークのルートが複数ある場合に使用するルートを選択するために使用されます。アドミニストレーティブディスタンスが小さいほど、ルートの優先度は高くなります。固定ルートのデフォルトのアドミニストレーティブディスタンスは 1 です。

- (オプション)範囲項目にてドロップダウンリストから固定ルートの範囲を選択します。範囲は、ネクストホップが配置されているOvDCネットワーク接続または外部ネットワーク接続となります。

[保存]をクリックします。

2. 固定ルートの編集¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[ルーティング]項目内[固定ルート]をクリックし、編集対象の固定ルートのラジオボタンをクリックします。

上部メニュー[編集]をクリックし、設定情報の編集を行います。

[保存]をクリックします。

3. 固定ルートの削除¶

[仮想データセンター](以下、OvDC)内、左ペインメニューより[エッジ]を押下します。

[ルーティング]項目内[固定ルート]をクリックし、編集対象の固定ルートのラジオボタンをクリックします。

上部メニュー[削除]をクリックします。

確認ダイアログにて対象を確認し[削除]をクリックします。

IPアドレス管理¶

DNS¶

[ネットワーク]->[Edge Gateway]、左ペインメニュー[IPアドレス管理]->[DNS]を押下します。

[DNSフォワーダー]にて[編集]をクリックします。

- [DNSの編集]ダイアログにてDNSフォワーダーを構成します。構成項目を以下に記載します。

設定項目 |

概要 |

|---|---|

状態 |

DNSフォワーダサービスを有効にするには、[状態]切り替えを有効にします。

|

リスナーIPアドレス |

デフォルトのIPアドレスを使用する場合は[デフォルトを使用]を有効化し、任意のIPアドレスを指定する場合には[IPアドレス]に指定IPアドレスを入力します。

|

デフォルトゾーン |

デフォルトDNSゾーンの名前と、1つ以上のアップストリームサーバーのIPアドレスをカンマで区切って入力します。

|

[保存] をクリックします。

DHCP 転送¶

[ネットワーク]->[Edge Gateway]、左ペインメニュー[IPアドレス管理]->[DHCP 転送]を押下します。

[DHCP 転送の有効化]をクリックします。

- [DHCP 転送の有効化]ダイアログにてDHCPサーバーを入力します。IPv4にてDHCPサーバー アドレスを1つ以上入力し、[有効化]をクリックします。