ID Federationサービスを利用した vCloud Directorテナントポータルの2要素認証の設定方法¶

IDプロバイダ機能を使ったvCloud Directorテナントポータル(以下、vCDテナントポータル)のログインを2要素認証化する方法を紹介します。

本ガイドでは、IDプロバイダとして当社が提供するID Federationサービス(以下、IDFサービス)を利用します。

IaaS Powered by VMwaerとは別にIDFサービスを契約いただく必要があります。

本ガイドでは、2要素認証としてパスワード、ワンタイムパスワード(TOTP)を使用します。

目次

事前準備¶

事前にIDFサービスの申込みを行います。

IDFサービスを申し込みは、SSO方式に"SAML"を、URLに"vCDテナントポータルアクセスリンクのURL"をそれぞれ指定します。

IDFサービス開通後に送付された、設定に必要なメタデータを保管しておきます。

作業手順¶

1. vCDテナントポータルからメタデータのダウンロード¶

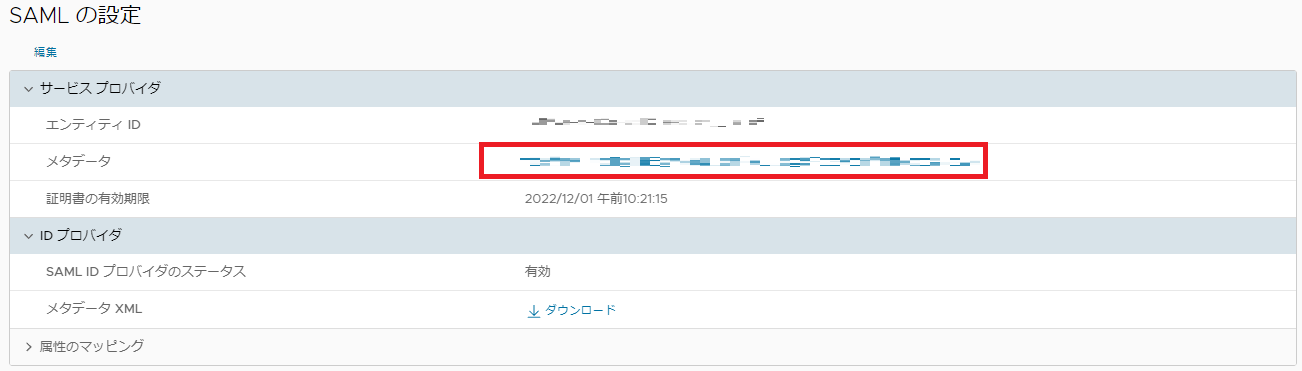

vCDテナントポータルで、SAMLのエンティティIDを決定し、メタデータをダウンロードします。

Organization Administratorロールを持つユーザーで、vCDテナントポータルへログインします。

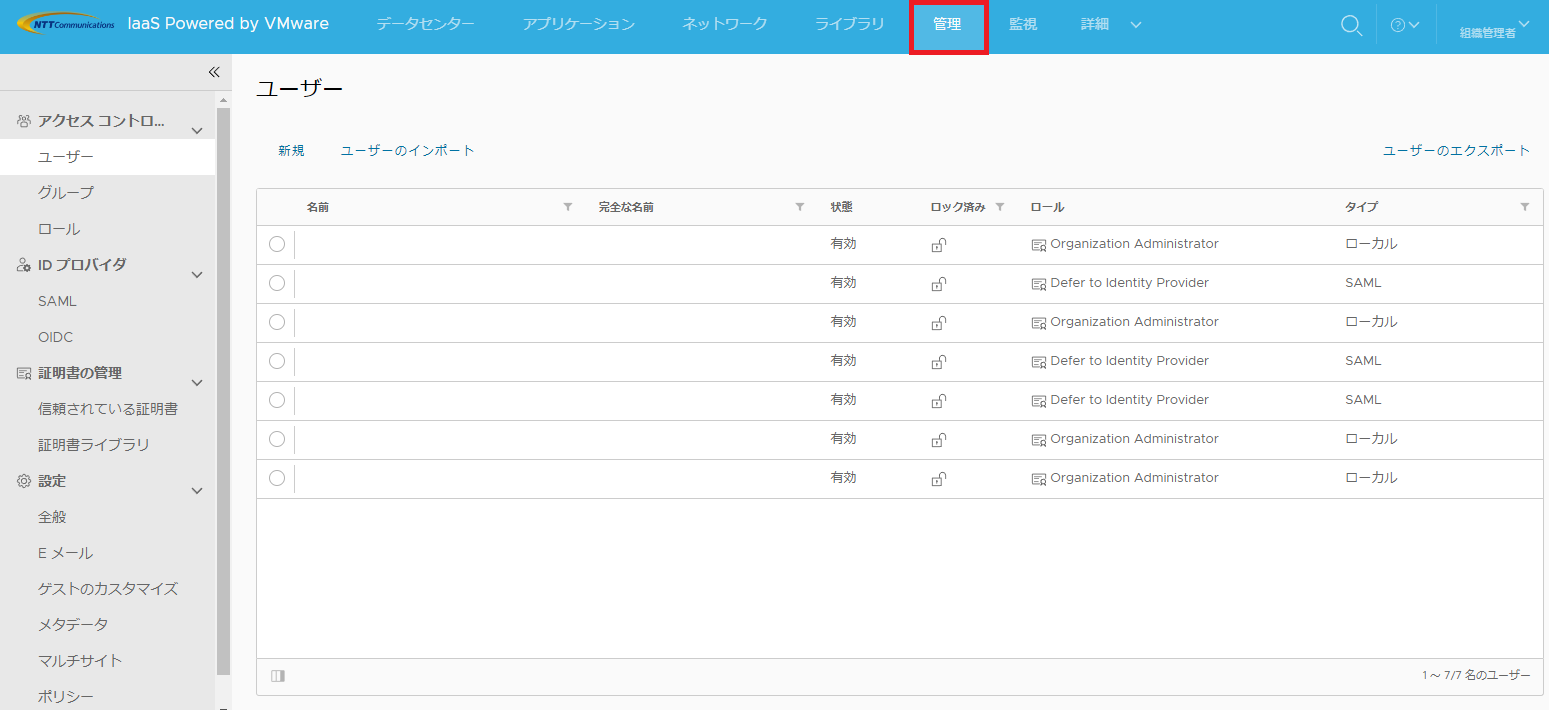

Topメニューより[管理]をクリックします。

左メニューより[IDプロバイダ]->[SAML]をクリックします。

SAMLの設定画面にて、[編集]をクリックします。

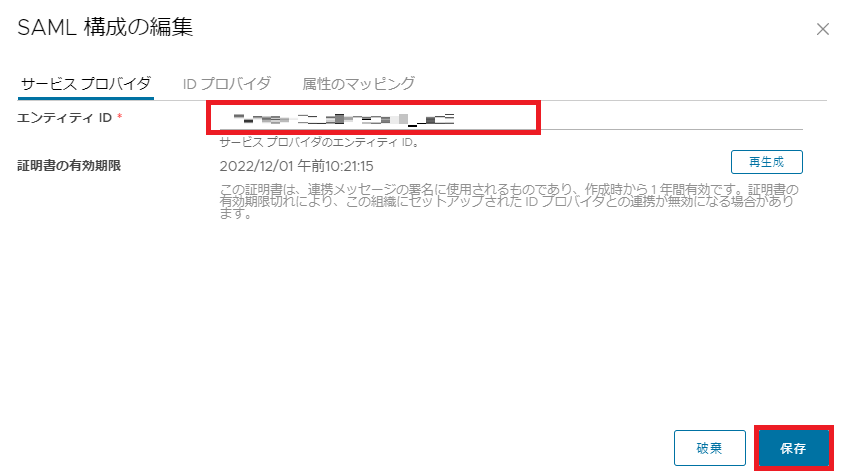

SAML構成の編集画面が、[サービスプロバイダ]タブが選択された状態でポップアップします。

エンティティIDを入力して[保存]をクリックします。

注釈

エンティティIDは任意の文字列で入力します。

ただし、IDプロバイダ側で制約を設けている場合は、それに準拠してください。

SAMLの設定画面から、メタデータをダウンロードします。(spring_saml_metadata.xmlという名称のXMLファイルがダウンロードされます。)

2. IDFサービスへのメタデータの送付とアトリビュートの設定依頼¶

vCDテナントポータルからダウンロードしたメタデータをIDFサービスへ送付します。

また、以下の通り、アトリビュートの設定を依頼します。

Name |

Name Format |

ID Fedelation対応カラム |

備考 |

|---|---|---|---|

NameID |

ユーザーID |

AttributeName |

Name Format |

ID Fedelation対応カラム |

備考 |

|---|---|---|---|

EmailAddress |

連絡先メールアドレス |

||

UserName |

ユーザーID |

||

FullName |

ユーザー名(姓) |

||

Groups |

拡張ユーザー情報01 |

||

Roles |

拡張ユーザー情報02 |

注釈

上記は設定の一例であり、この設定方法を推奨するものではありません。また、同様に設定したとしても動作保証をするものでもありません。

本ガイドの設定例では、vCDテナントポータルのユーザーのロールを、IDFサービス側で設定します。

GroupsおよびRolesにの設定は拡張ユーザー情報フィールドを利用しています。

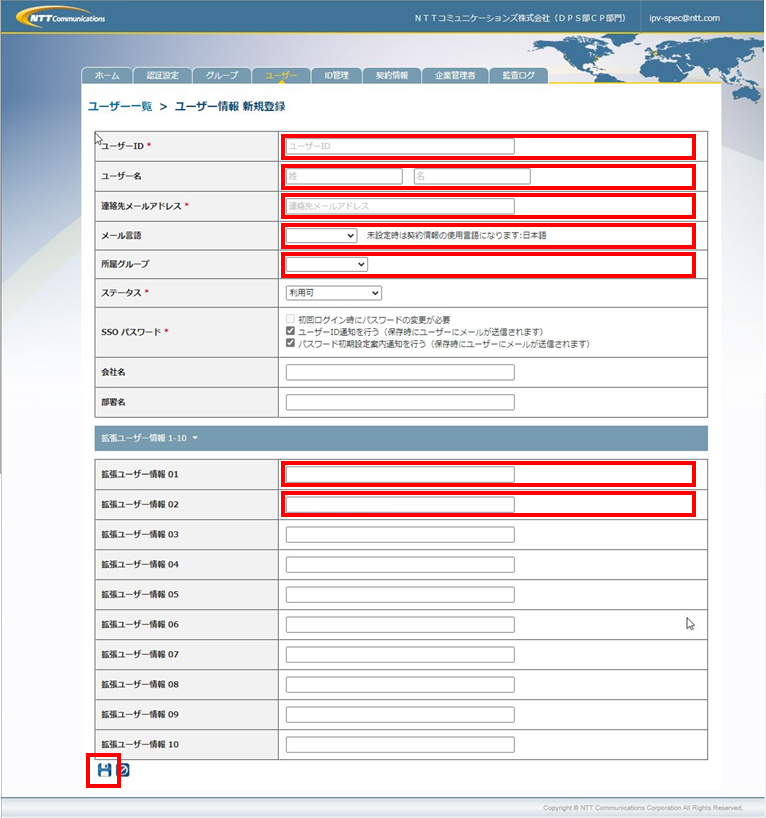

3. IDFサービスへ、TOTPおよびvCDにログインするユーザーの設定¶

IDFサービスのIDポータル上での作業を行います。

注釈

本ガイドでは、IDポータル上での作業手順のみ記載します。

設定内容の詳細などはIDFサービスから提供されておりますマニュアルをご参照ください。

企業管理者としてIDFサービスのポータルへログインします。

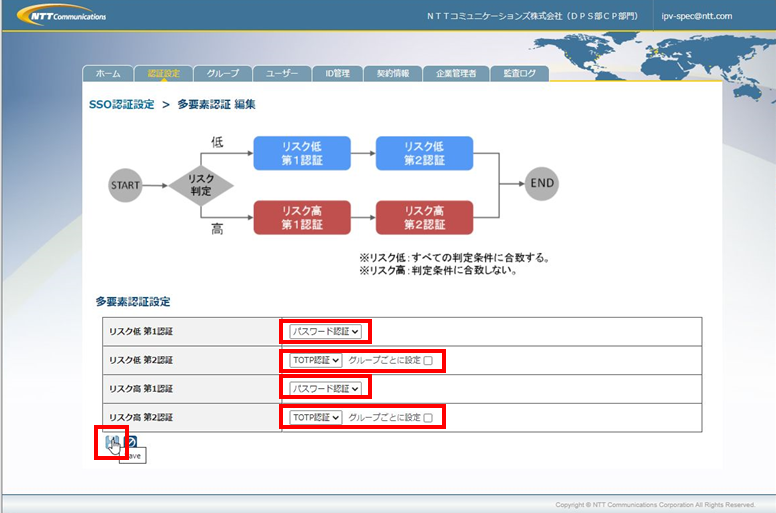

3.1. 認証設定¶

認証設定タブを選択します。

多要素認証の[Edit]ボタンをクリックします。

リスク低・リスク高ともに 第一認証:パスワード認証、第二認証:TOTP認証を設定し、[Save]ボタンをクリックします。

4. vCDテナントポータルへ、IDFサービスより受領したメタデータの登録¶

vCDテナントポータルで、IDFサービスより受領したメタデータを登録します。

Organization Administratorロールを持つユーザーで、vCDテナントポータルへアクセスします。

Topメニューより[管理]をクリックします。

左メニューより[IDプロバイダ]->[SAML]をクリックします。

SAMLの設定画面にて、[編集]をクリックします。

SAML構成の編集画面がポップアップします。

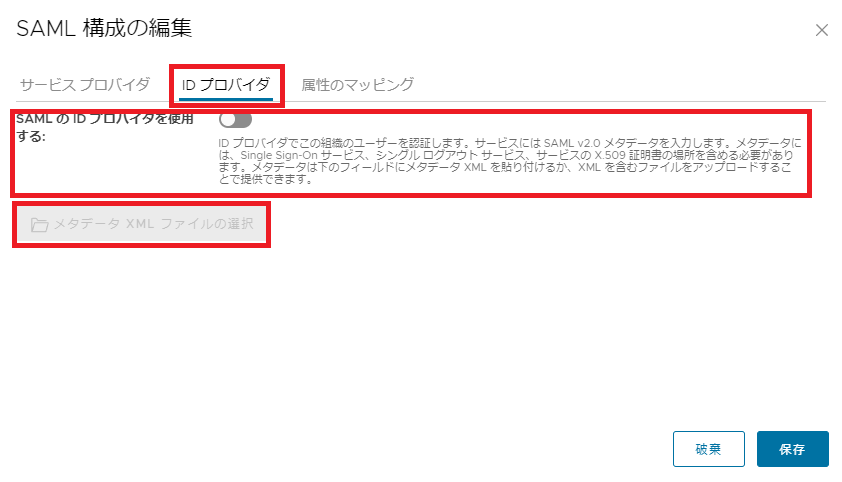

[IDプロバイダ]タブを選択します。

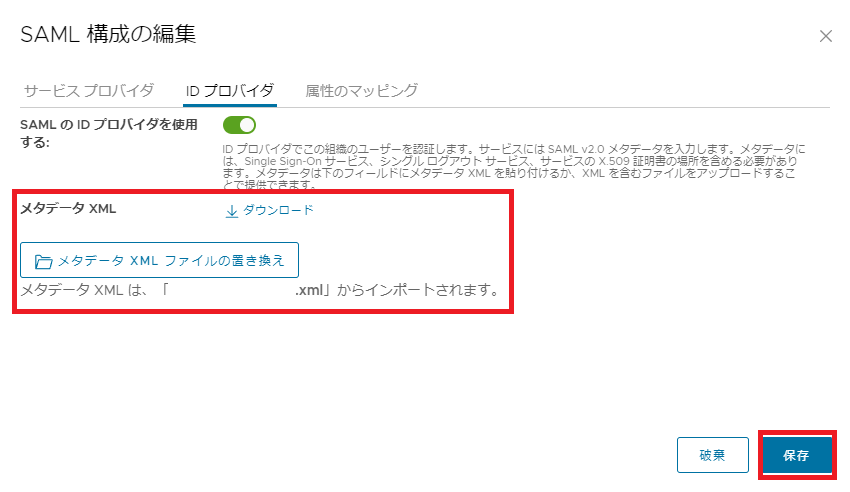

[SAMLのIDプロバイダを使用する]を有効にします。

[参照]ボタンをクリックし、IDFサービスより受領したメタデータをアップロードします。

[保存]をクリックします。

注釈

[SAMLのIDプロバイダを使用する]を有効にしたOrgでは、"vCDテナントポータルアクセスリンクのURL"へアクセスすると、IDFサービスのSSO画面が表示されます。

ローカルユーザーでログインしたい場合は、以下のURLをブラウザで開いて[統合ユーザーとしてログイン]リンクをクリックしてください。

※ $1,$2の内訳は以下の通りです。

$1 : jp7

$2 : Organaization Name

5. vCDテナントポータルへ、ユーザーおよびグループのインポート¶

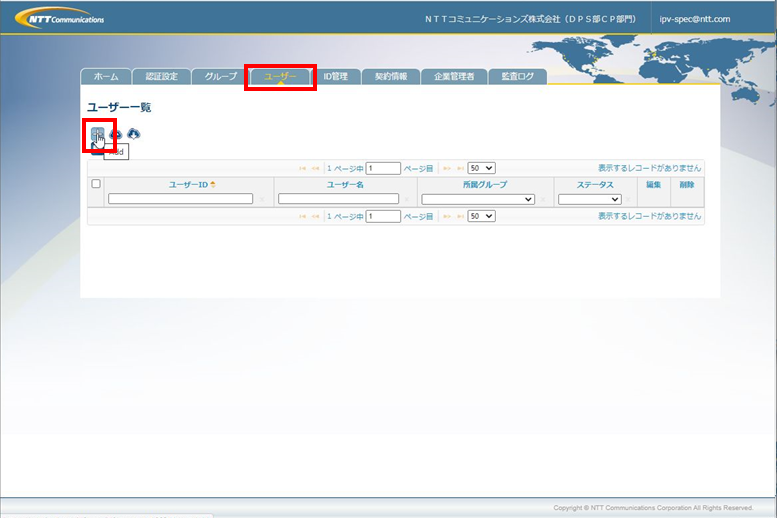

5.1. ユーザーのインポート¶

左メニューより[アクセスコントロール]->[ユーザー]をクリックします。

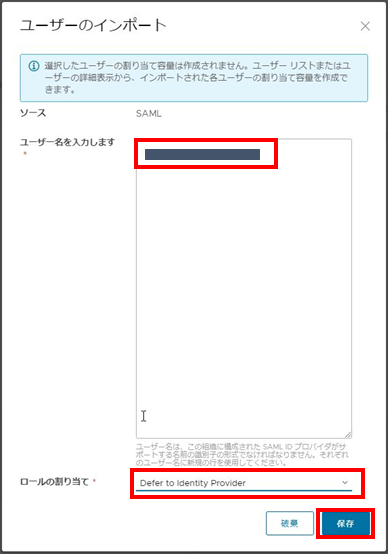

ユーザー画面にて、[ユーザーのインポート]をクリックします。

IDFサービス上で設定した[ユーザー名を入力します]へIDFサービスで登録した[ユーザーID]を入力し、ロールに"Defer to Identitiy Provider"を選択して[Save]ボタンをクリックします。

注釈

今回の設定例では、vCDテナントポータルのユーザー名としてIDFサービスの[ユーザーID]を紐づかせています。

また、ロールはIDFサービスで設定することとしたため、"Defer to Identitiy Provider"を選択しています。

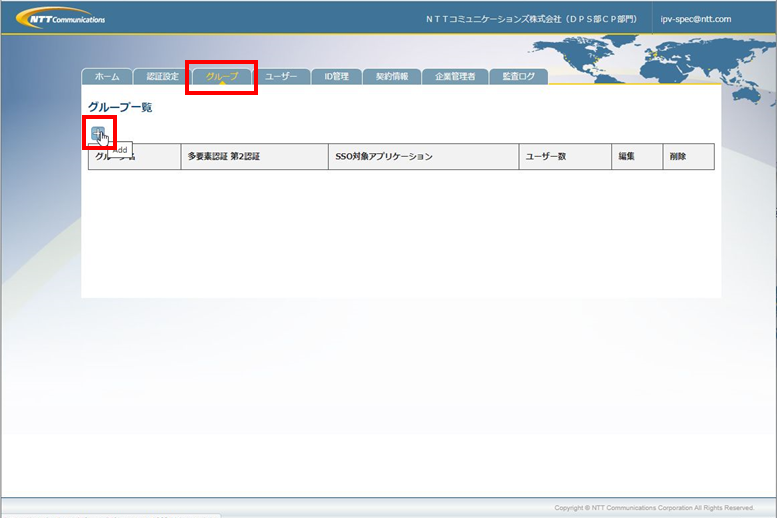

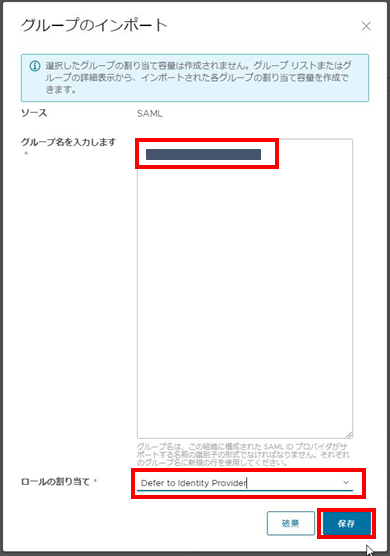

5.2. グループのインポート¶

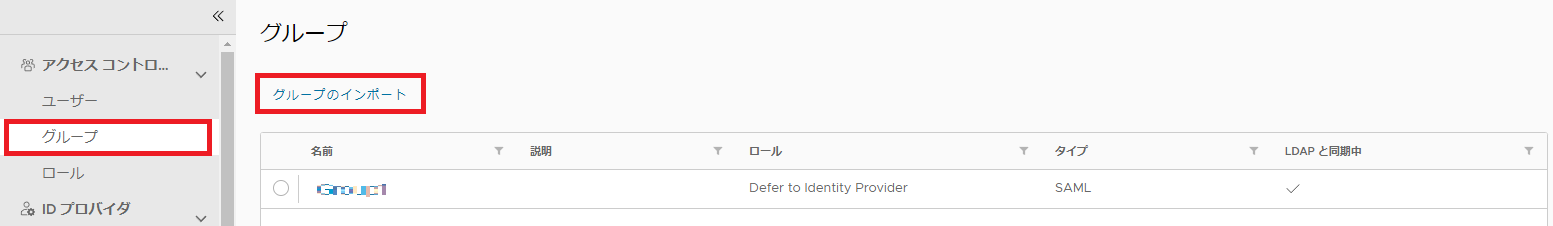

左メニューより[アクセスコントロール]->[グループ]をクリックします。

ユーザー画面にて、[グループのインポート]をクリックします。

注釈

[グループのインポート]が表示されない場合は、画面の再表示を行ってください。

IDFサービス上で設定した[グループ名を入力します]へIDFサービスで登録した[グループ名]を入力し、ロールに"Defer to Identitiy Provider"を選択して[Save]ボタンをクリックします。

注釈

グループは、IDFサービスのグループではなく、"拡張ユーザー情報01"に設定したグループを入力します。

ユーザのグループ割り当ては、ユーザーがログインする際に自動で行われます。

以上でvCD上での設定が完了しました。

このあと動作確認を行いますが、ログイン出来ない場合に備えてこの段階ではローカルユーザを無効化・削除しません。

動作確認¶

注釈

動作確認を行う前に、IDFサービスのマニュアルに従い、パスワードの初期化、TOTPの初期設定を実施しておきます。

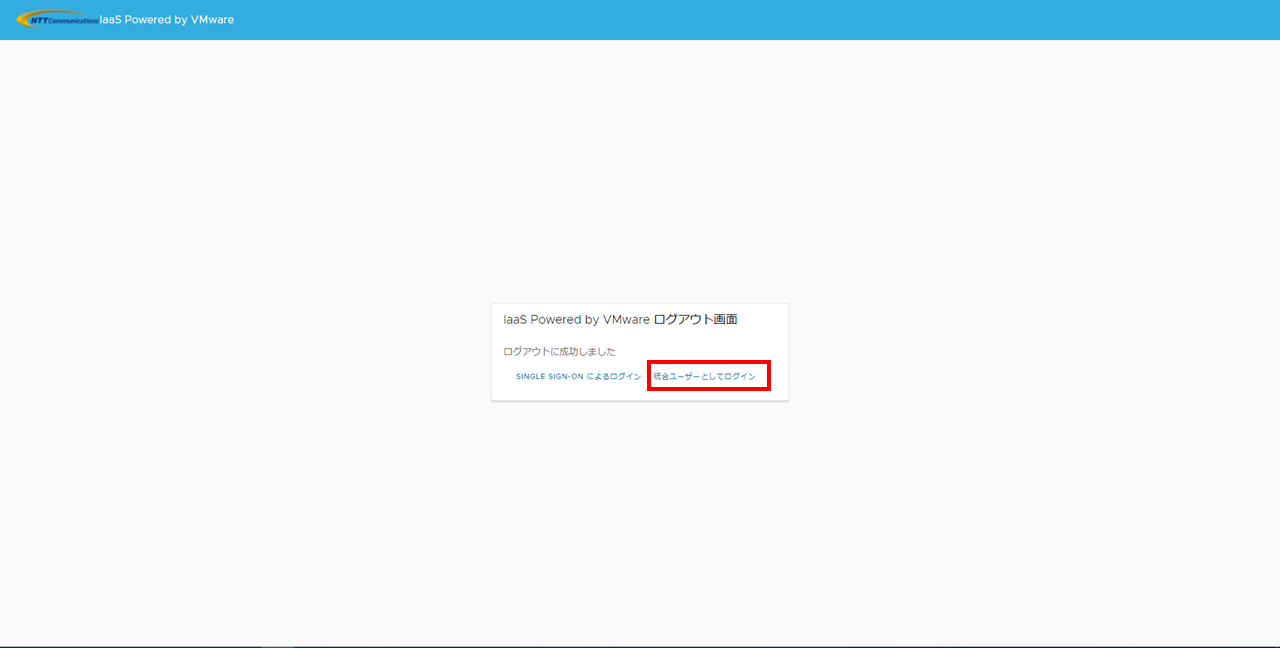

動作確認をします。vCDテナントポータルへログインしている場合は、ログアウトします。

ログアウト画面の[SINGLE SIGN-ONによるログイン]を選択します。

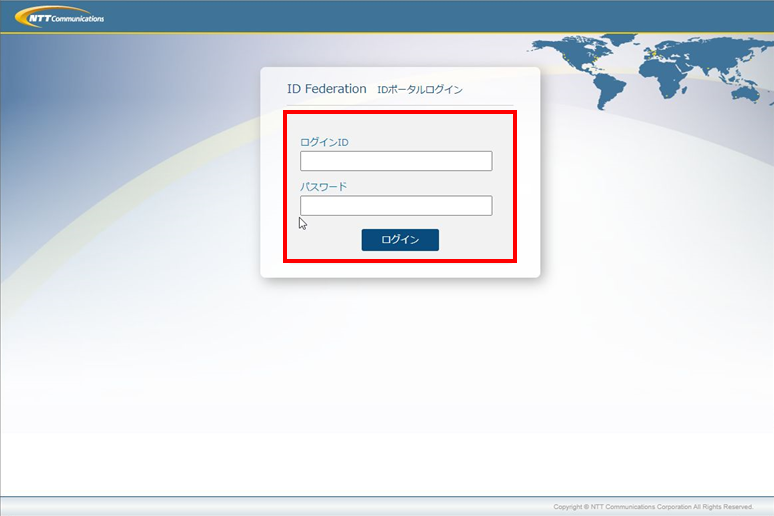

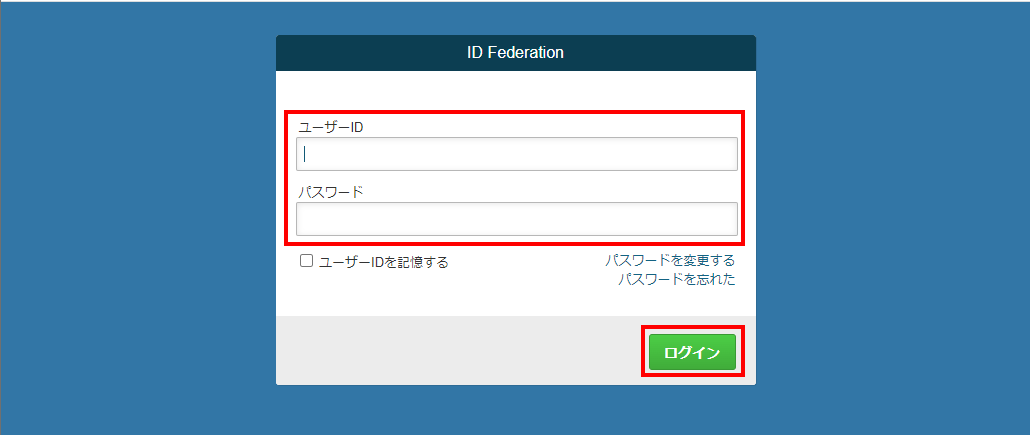

IDFサービスの認証画面に遷移します。

[ユーザーID]と[パスワード]を入力して、[ログイン]ボタンをクリックします。

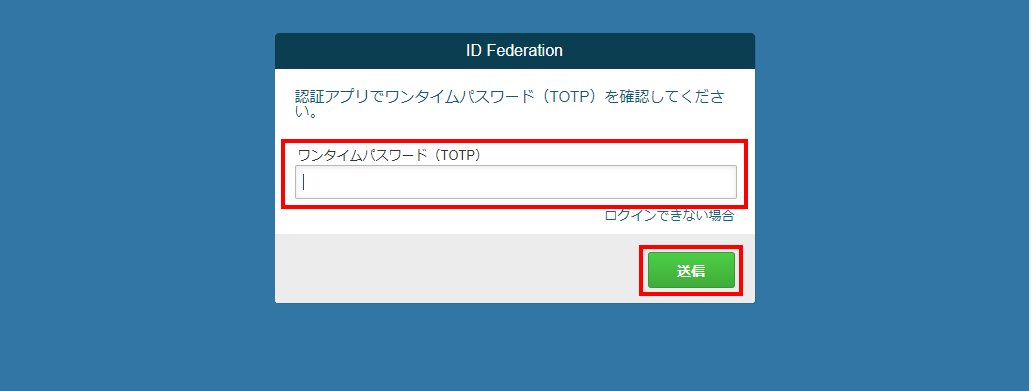

[TOTP]を入力して、[送信]ボタンをクリックします。

認証に成功すると、vCDテナントポータルにログインできます。

ログイン後、権限およグループ等が設定通りになっていることを確認します。