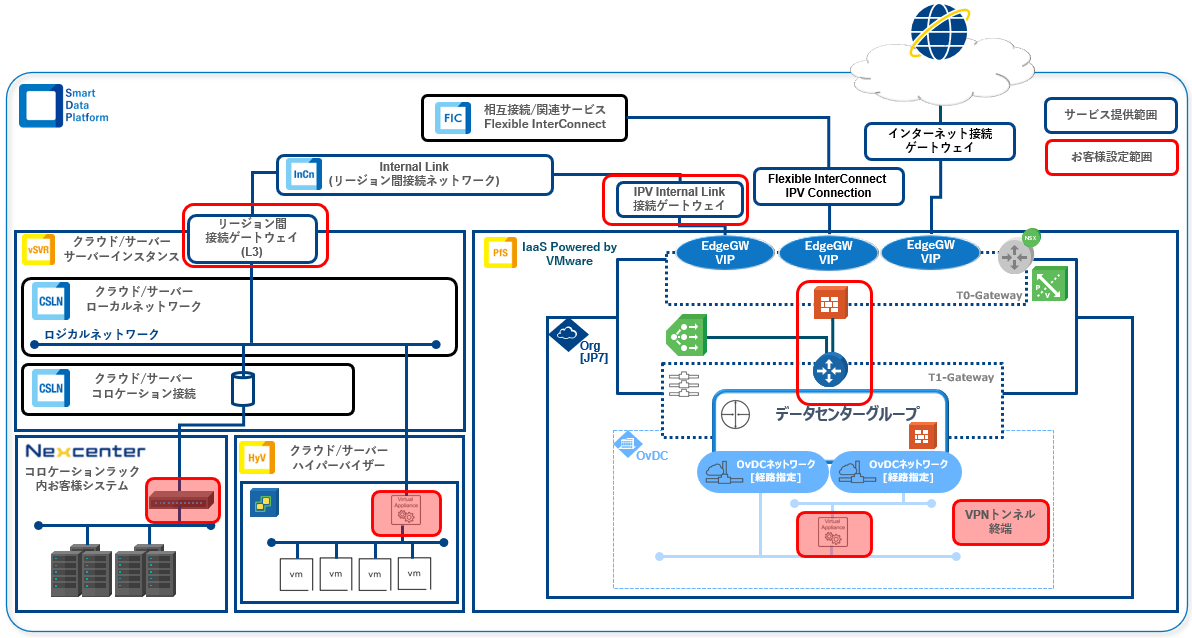

IPV Internal Linkを活用した他サービス間VPN接続¶

構築ガイド¶

注釈

注釈

サービス間VPN接続構成留意事項¶

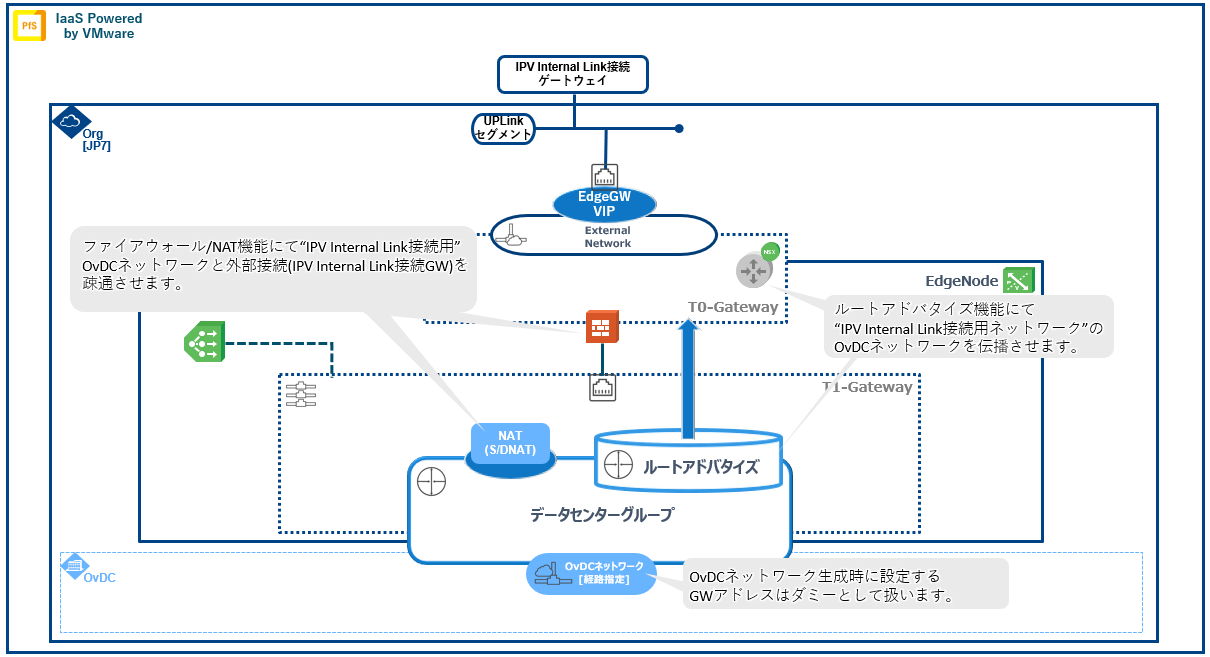

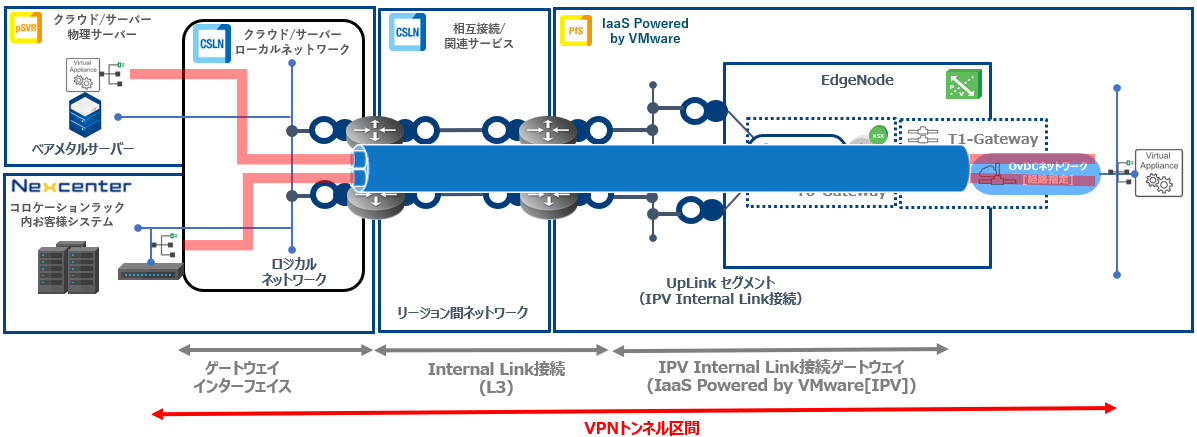

- 1)外部接続ネットワークとの接続を要するテナントIPV Internal Linkを使用するテナントではOrg毎に生成されたEdgeNode(T0/T1-Gateway)を外部接続ネットワークへ接続する為のGatewayとして利用します。EdgeNodeが提供するファイアウォール、ロードバランサー機能は外部接続ネットワークとの接続に特化させることでセキュリティポイントを分離することが可能です。また、ネットワーク仮想アプライアンスを導入頂く事により高度で柔軟なネットワークを構成することが可能となります。

- 2)テナント内ネットワークを構成する場合テナント内に配備する業務システムワークロード用とシステムコンポーネント間ワークロードトラフィックはOvDCネットワーク(隔離型)、vAppネットワークを利用する事でシステムレベルでのサイロ化が可能です。システムコンポーネント毎に接続ポイントを分離することでセキュアに構築することが可能となり、業務システムのワークロードを配備先のテナント内に留め、他テナントおよび外部接続ネットワークとの境界に当たるEdgeNodeへ伝播することを防ぐことが可能です。ただし、OvDCネットワーク[隔離型]はルートテーブルを保持することができない為、ネットワーク仮想アプライアンス等を用いてOvDCネットワーク[隔離型]を適切に運用する必要があります。

構成概要¶

仮想サーバ名 |

役割 |

IPアドレス |

ディスクサイズ |

OS |

|---|---|---|---|---|

vThunder-a-rt01 |

OvDC_A用VPNゲートウェイ

|

vNIC0:172.16.1.250/24 (管理用)

vNIC1:172.16.11.250/24 (VPNコネクション用)

vNIC2:172.16.2.250/24 (ローカルネットワーク)

|

16GB |

ACOS(64bit) |

ovdc-a-mon01 |

疎通確認用サーバー |

vNIC0:172.16.2.1/24

|

80GB |

Ubuntu 21.04 LTS |

仮想サーバ名 |

役割 |

IPアドレス |

ディスクサイズ |

OS |

|---|---|---|---|---|

vThunder-a-rt01 |

SDPFクラウド/サーバー ハイパーバイザー用VPNゲートウェイ

|

vNIC0:10.1.1.252/24 (管理用)

vNIC1:192.168.111.251/24 (VPNコネクション用)

vNIC2:172.16.30.251/24 (ローカルネットワーク)

|

16GB |

ACOS(64bit) |

hyv-a-mon01 |

疎通確認用サーバー |

vNIC0:172.16.30.1/24

|

80GB |

Ubuntu 21.04 LTS |

名称 |

バージョン |

|---|---|

qperf |

0.4.11 |

構築手順¶

1. 事前準備¶

1.2. カタログの作成¶

1.3. vAppテンプレートの作成¶

項目 |

設定内容 |

|---|---|

1 ソースを選択参照 |

参照:OVAファイル(vThunder_5.2.1-p5.114.ova)を指定

ファイル:vThunder_5.2.1-p5.114.ova

|

2 vAppテンプレート名の選択 |

名前:vThundr_5.2.1-p5.114

説明:

カタログ:作成したプライベートカタログ

|

項目 |

設定内容 |

|---|---|

1 ソースを選択参照 |

参照:OVAファイル(ubuntu-21.04-server-cloudimg-amd64.ova)を指定

ファイル:ubuntu-21.04-server-cloudimg-amd64.ova

|

2 vAppテンプレート名の選択 |

名前:Ubuntu-21.04-sv

説明:

カタログ:作成したプライベートカタログ

|

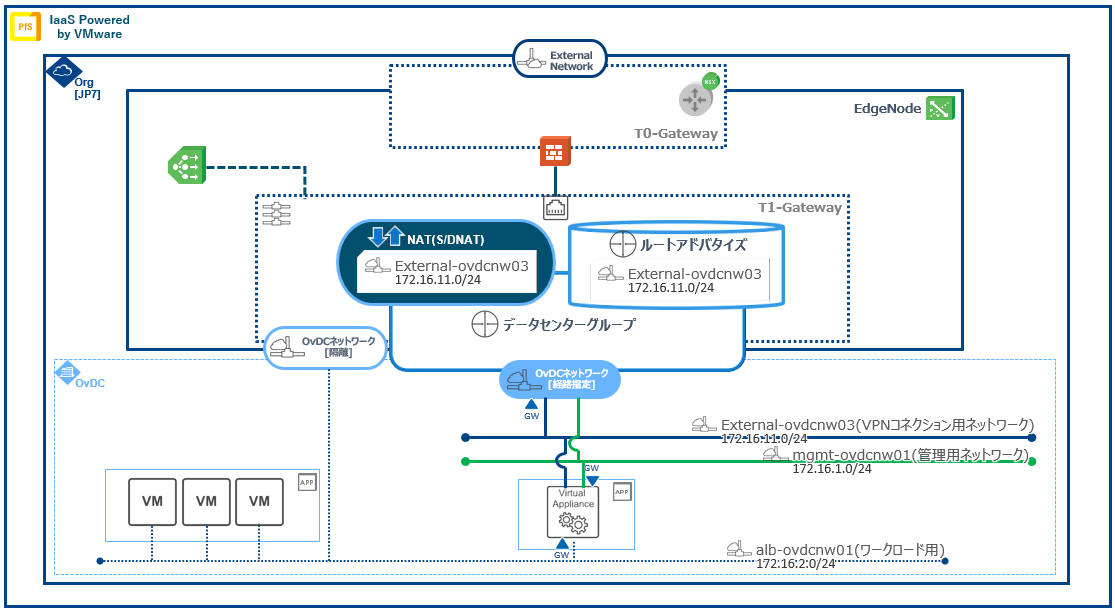

2. OvDCネットワークの作成¶

2.1. 利用OvDCネットワークについて¶

本ガイドでの名称 |

説明 |

|---|---|

VPNコネクション用ネットワーク |

VPNゲートウェイ間接続で使用するOvDCネットワークです。 |

管理用ネットワーク |

VPNゲートウェイの管理に使用するOvDCネットワークです。 |

ワークロード用 |

延伸対象のOvDCネットワークです。 |

注釈

2.2. VPNコネクション用ネットワークの作成¶

項目 |

設定内容 |

|---|---|

1 範囲 |

データセンターグループ |

2 ネットワークタイプ |

経路指定 |

3 全般 |

名前:External-ovdcnw03

ゲートウェイCIDR:172.16.11.254/24

説明:

|

4 固定 IP プール |

ゲートウェイCIDR:

固定IPプール:

|

5 DNS |

プライマリDNS:

セカンダリDNS:

DNSサフィックス:

|

2.3. 管理用ネットワークの作成¶

項目 |

設定内容 |

|---|---|

1 範囲 |

データセンターグループ |

2 ネットワークタイプ |

経路指定 |

3 全般 |

名前:mgmt-ovdcnw01

ゲートウェイCIDR:172.16.1.254/24

説明:

|

4 固定 IP プール |

ゲートウェイCIDR:

固定IPプール:

|

5 DNS |

プライマリDNS:

セカンダリDNS:

DNSサフィックス:

|

2.4. ワークロードネットワークの作成¶

項目 |

設定内容 |

|---|---|

1 範囲 |

現在の組織仮想データセンター |

2 ネットワークタイプ |

隔離 |

3 全般 |

名前:alb-ovdcnw01

ゲートウェイCIDR:172.16.2.254/24

説明:

|

4 固定 IP プール |

ゲートウェイCIDR:

固定IPプール:

|

5 DNS |

プライマリDNS:

セカンダリDNS:

DNSサフィックス:

|

2.5. OvDCネットワーク拡張設定[Segment Profiles設定]¶

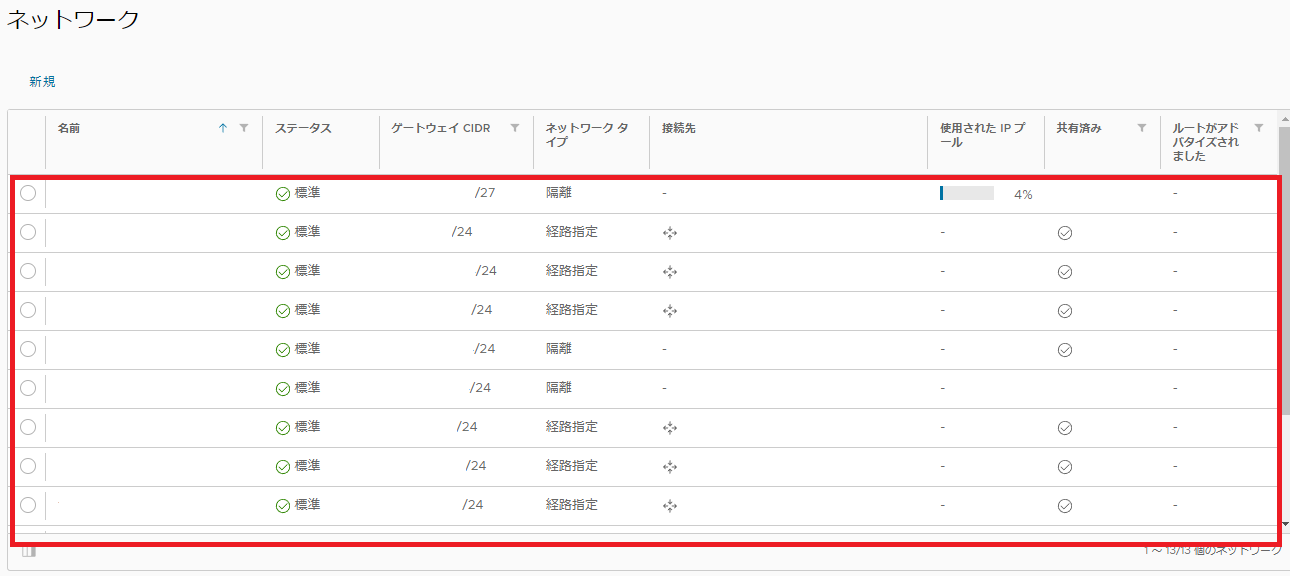

「仮想データセンター」(以下、OvDC)内、左ペインメニューより[ネットワーク]を押下します。

[ネットワーク] リストより編集対象のOvDCネットワーク名をクリックします。

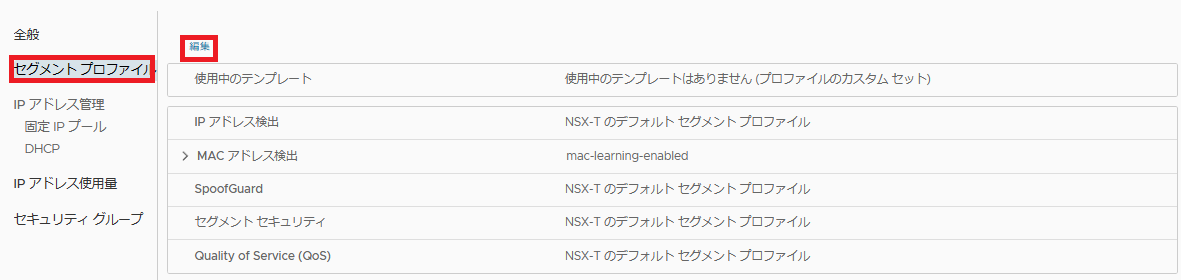

[Segment Profiles]タブで、[編集]をクリックします。

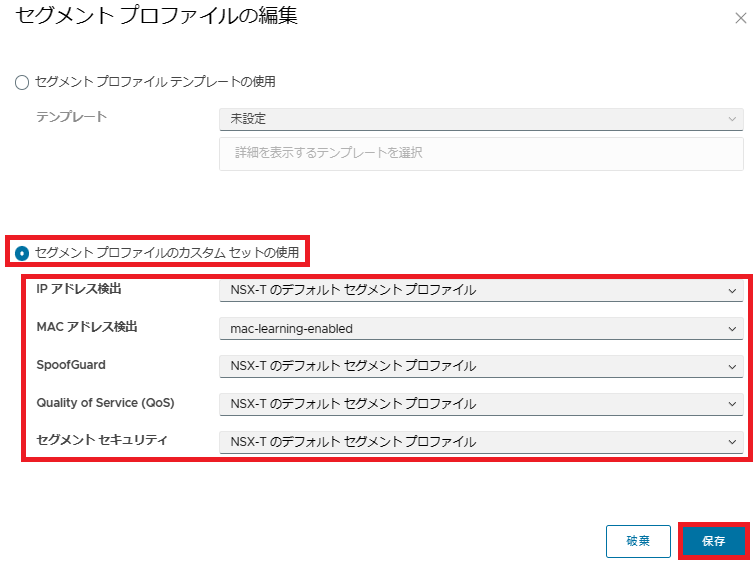

- [Edit Segment Profiles]ダイアログにて「Use a Custom set of Segment Profiles」にチェックします。[MACアドレス検出]->[mac-learning-enabled]を選択し、mac-learning-enabled機能を有効化します。編集完了後、[保存]をクリックします。

対象OvDCネットワーク |

用途 |

|---|---|

External-ovdcnw03 |

VPNゲートウェイ間接続で使用するOvDCネットワーク |

alb-ovdcnw01 |

ワークロード対象OvDCネットワーク |

3. VPNゲートウェイの構築¶

注釈

3.1. VPNゲートウェイのデプロイ¶

3.1.1. VPNゲートウェイ用vAppの作成¶

項目 |

設定内容 |

|---|---|

名前 |

l2vpn-gw-site-A |

説明 |

‐ |

パワーオン |

チェックなし |

3.1.2.VPNゲートウェイ用vAppへのネットワークの追加¶

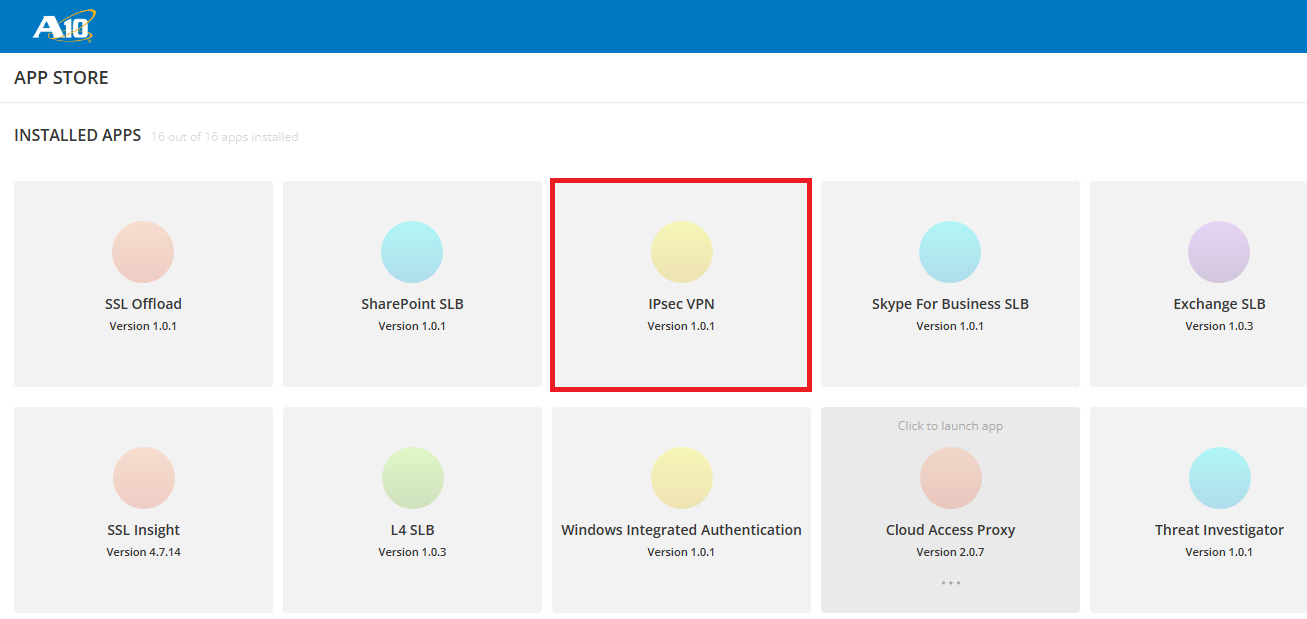

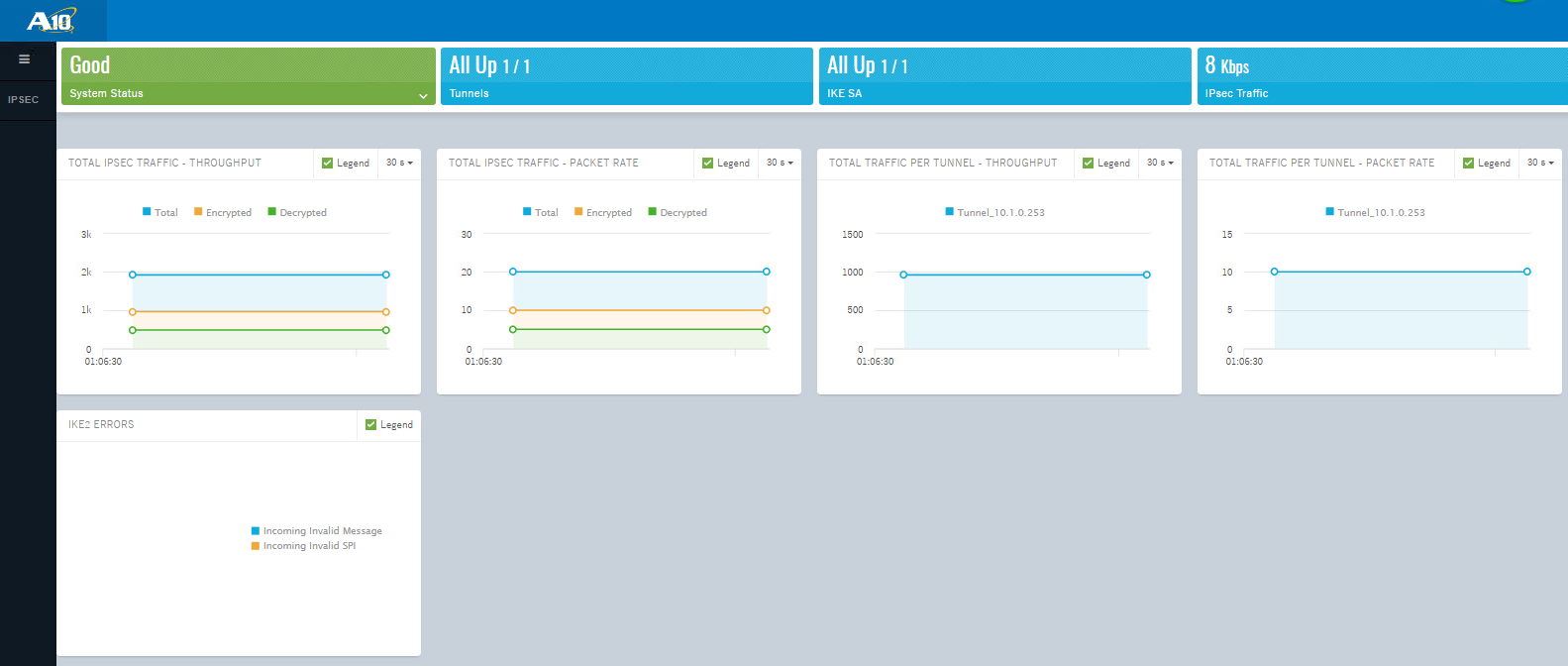

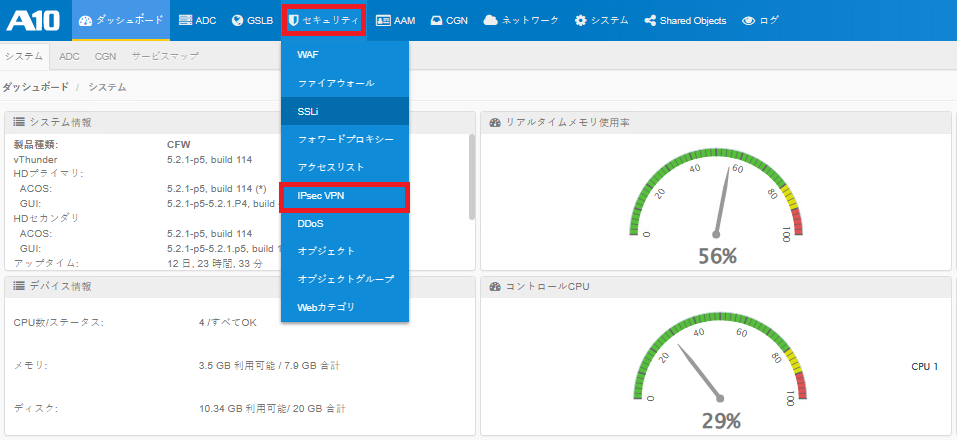

3.2. サービス間VPN(IPSecVPN)の構築¶

セクション |

内容 |

|---|---|

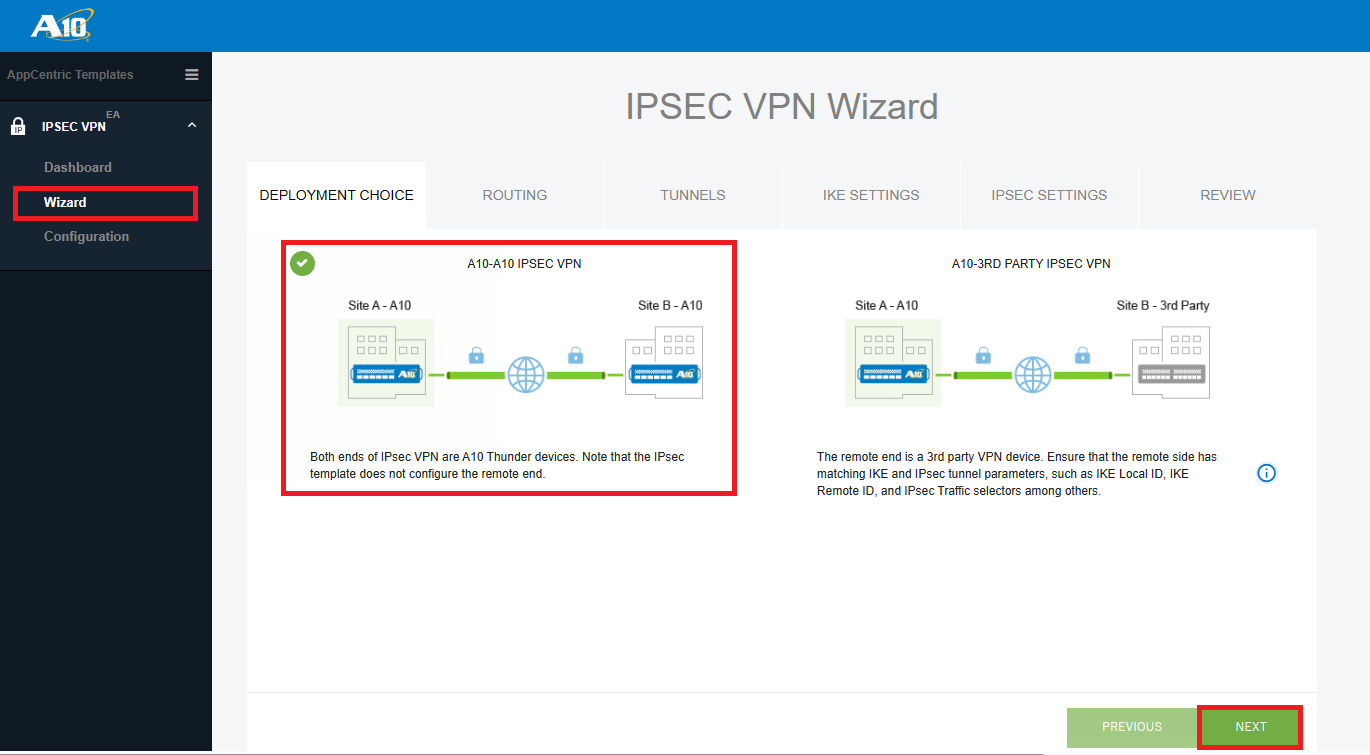

Wizard |

フローベースのIPSecVPN設定を提供 |

DashBoard |

システムの現在の状態に関する統計情報(IPSecトラフィック統計含む)を提供 |

Configuration |

現在の設定といくつかの高度なオプション設定を提供 |

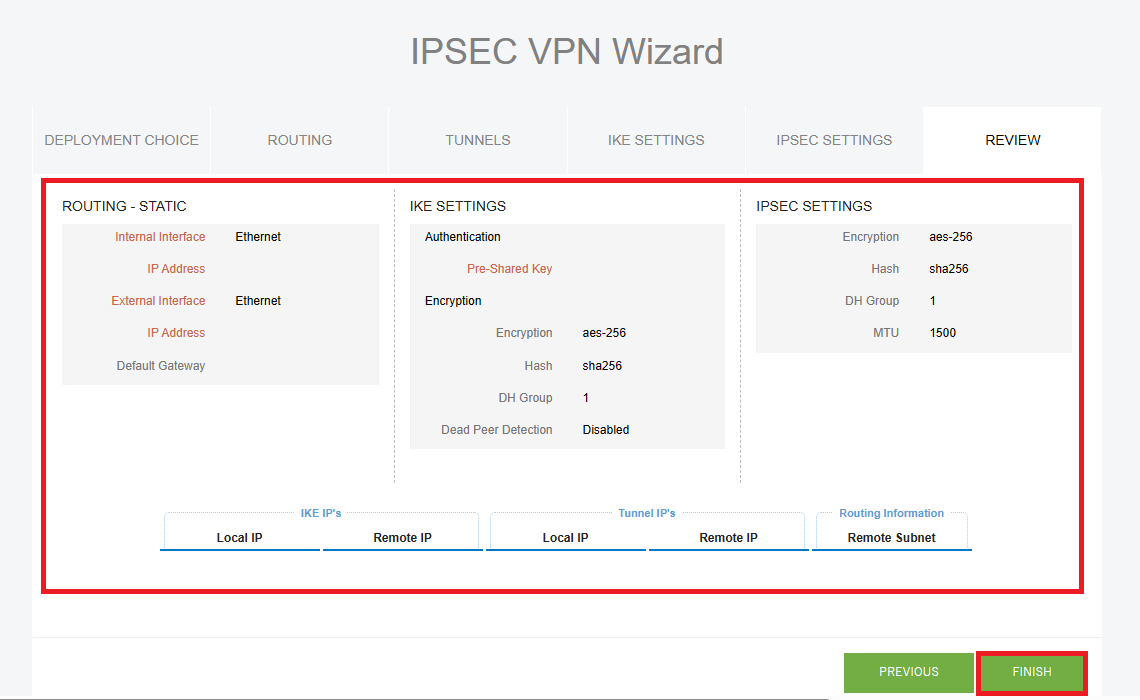

トポロジー選択

ルーティング設定

注釈

設定項目 |

設定値 |

|---|---|

Interface |

ethernet 2 |

IP Address |

172.16.2.249/24 |

設定項目 |

設定値 |

|---|---|

Interface |

ethernet 1 |

IP Address |

172.16.11.249/24 |

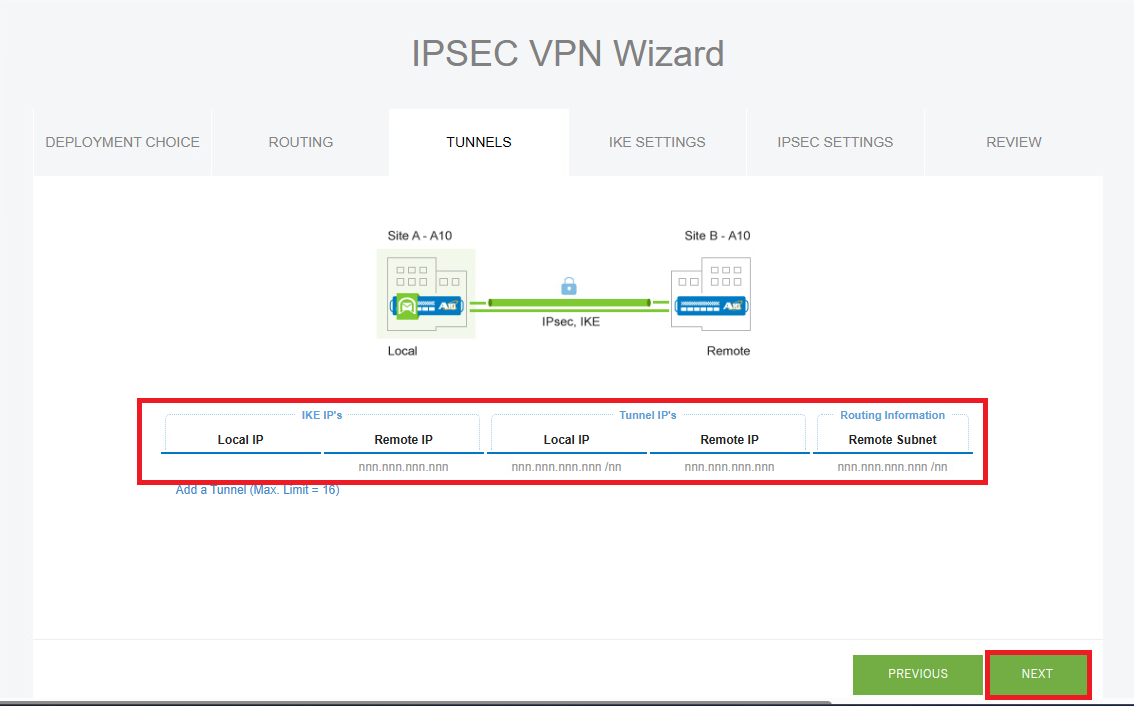

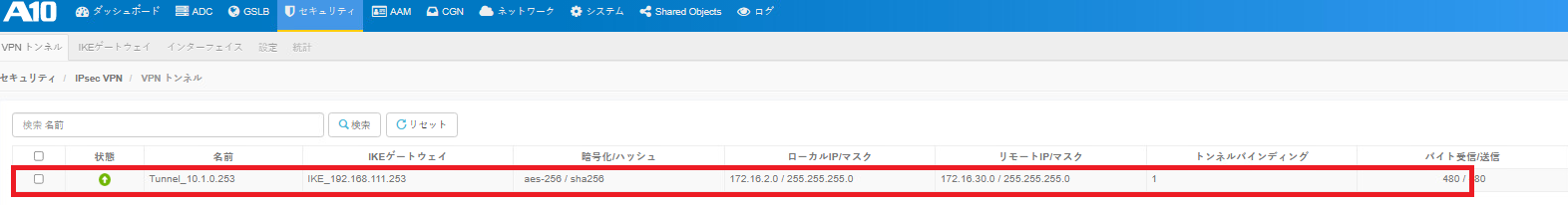

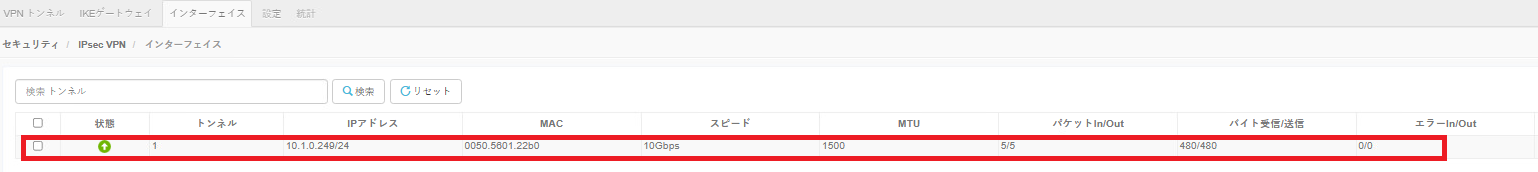

トンネルインターフェイス設定

設定項目 |

設定値 |

|---|---|

Local IP |

172.16.11.249/24 |

Remote IP |

192.168.111.253 |

設定項目 |

設定値 |

|---|---|

Local IP |

10.1.0.249/24 |

Remote IP |

10.1.0.253 |

設定項目 |

設定値 |

|---|---|

Remote Subnet |

172.16.30.0/24 |

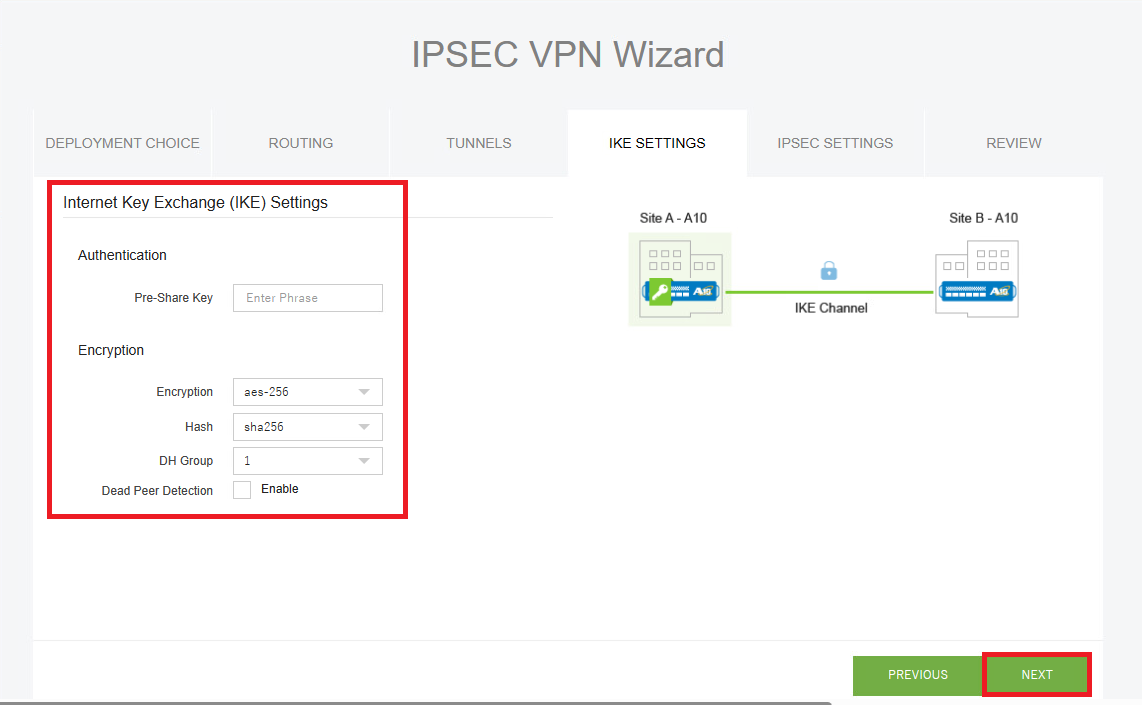

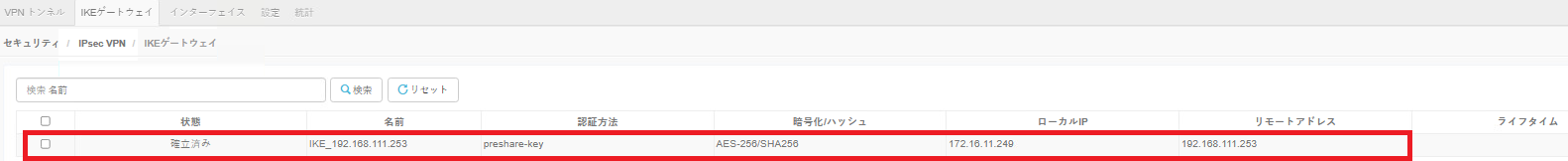

IKEゲートウェイ設定

設定項目 |

設定値 |

|---|---|

Pre-Share Key |

パスフレーズを入力 ※対向側と合わせて下さい |

設定項目 |

設定値 |

|---|---|

Encryption |

sha256 |

Hash |

sha256 |

DH Group |

1 |

Dead Peer Detection |

チェックなし |

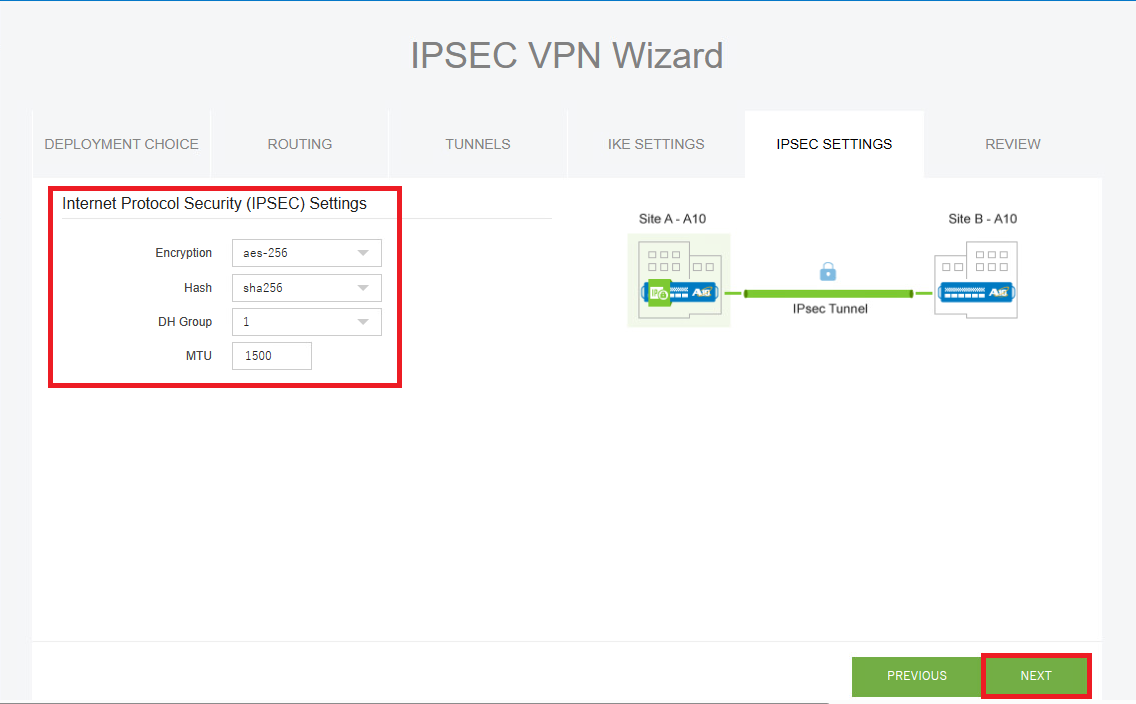

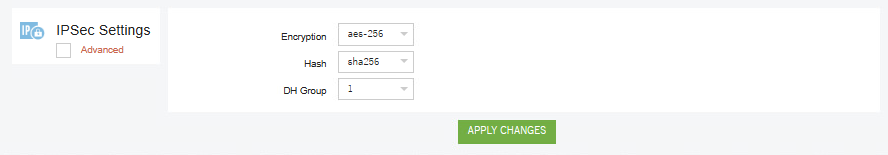

IPSec設定

設定項目 |

設定値 |

|---|---|

Encryption |

sha256 |

Hash |

sha256 |

DH Group |

1 |

MTU |

1500 |

## トンネルインターフェイスのUPコマンド

#管理権限へ遷移

vThunder> enable

#Config設定権限へ遷移

vThunder# configure

#インターフェイス権限へ移行

vThunder(config)# vpn ipsec Tunnel_{Wizardにて設定したトンネルIPアドレス}

#トンネルインターフェイス起動

vThunder(config-ipsec:Tunnel_{Wizardにて設定したトンネルIPアドレス})# up

## インターフェイス設定

interface ve XXX

user-tag uiext_vpn_internal_routing_ve_XXX

ip address 172.16.2.249 255.255.255.0

interface ve XXY

user-tag uiext_vpn_external_routing_ve_XXY

ip address 172.16.11.249 255.255.255.0

interface tunnel 1

user-tag uiext_vpn_interface_tunnel_1

ip address 10.1.0.249 255.255.255.0

## VLAN設定

vlan XXX

untagged ethernet 2

router-interface ve XXX

user-tag uiext_vpn_internal_routing_vlan_XXX

vlan XXY

untagged ethernet 1

router-interface ve XXY

user-tag uiext_vpn_external_routing_vlan_XXY

## IPSecVPN設定

vpn nat-traversal-flow-affinity

vpn ike-gateway IKE_192.168.111.253

auth-method preshare-key encrypted SqPs7PiN2OXRFh1UAgTa2Nuov+pKnuE0KkQU9WDd4uRiX8gqygmo/7onCm5TN89/

encryption aes-256 hash sha256

local-address ip 172.16.11.249

remote-address ip 192.168.111.253

nat-traversal

user-tag uiext_vpn_IKE_192.168.111.253

vpn ipsec Tunnel_10.1.0.253

dh-group 1

encryption aes-256 hash sha256

traffic-selector ipv4 local 172.16.2.0 255.255.255.0 remote 172.16.30.0 255.255.255.0

user-tag uiext_vpn_tunnel_10.1.0.253

sampling-enable packets-encrypted

sampling-enable packets-decrypted

sampling-enable bytes-encrypted

sampling-enable bytes-decrypted

bind tunnel 1 10.1.0.253

ike-gateway IKE_192.168.111.253

3.3. VPNコネクション疎通確認用VM構築¶

注釈

項目 |

設定内容 |

|---|---|

名前 |

ovdc-{n}-mon01 |

説明 |

‐ |

タイプ |

テンプレートから |

テンプレート |

Ubuntu-21.0.4-SV ※tutorial-catalog |

ストレージ |

|

コンピュート |

項目なし

|

NIC |

項目なし※別途、仮想マシン構成設定にて追加するため、空欄となります。

|

カスタムプロパティ |

項目なし

|

エンドユーザー使用許諾契約書(EULA) |

項目なし

|

NIC No |

ネットワーク |

ネットワークアダプタ タイプ |

IPモード |

IPアドレス |

プライマリNIC |

|---|---|---|---|---|---|

0 |

alb-ovdcnw01 |

VMXNET3 |

固定 - 手動 |

172.16.2.248 |

‐ |

ログインID |

パスワード |

|---|---|

root |

[ゲストOSのカスタマイズ]->[編集]、[ゲストプロパティの編集]->[パスワードを指定]に記載された値 |

3.3.1.仮想マシンのネットワーク設定¶

注釈

sudo rmmod floppy

echo "blacklist floppy" | sudo tee /etc/modprobe.d/blacklist-floppy.conf

sudo dpkg-reconfigure initramfs-tools

sudo dpkg-reconfigure keyboard-configuration

# 設定変更用GUIに遷移します

#1. Keyboard model項目にて"Generic 105-key(Intl)PC"を選択

#2. country of origin for the keyboard項目にて"Japanese"を選択

#3. keyboard layout項目にて"Japanese"を選択

#4. 以降、各キー、ファンクション設定を必要に応じて項目を選択

# 設定変更用GUIが終了した後に再起動をすることでKeyBoard設定が変更されます

reboot

# 変更前のネットワーク設定を確認します

ip addr show

# 出力結果

# 0: lo: ~

# 1: ens{No}: ~ ← ens{No}が仮想マシンに追加したNICのデバイス名となります。

#

# 50-cloud-init.yamlファイルをコピーして01-netcfg.yamlファイルを作成します。

sudo cp /etc/netplan/50-cloud-init.yaml /etc/netplan/01-netcfg.yaml

# 50-cloud-init.yamlファイルをリネームします。

sudo mv /etc/netplan/50-cloud-init.yaml /etc/netplan/50-cloud-init.yaml.org

# 01-netcfg.yamlファイルを編集します。

sudo vi /etc/netplan/01-netcfg.yaml

# vi 編集内容

# This file is generated from information provided by the datasource.

## 中略

# network: {config: disabled}

network:

ethernets:

ens{xxx}: # デバイス名は"ip addr show"コマンドにて確認したものとなります。

dhcp4: no

addresses: [{テナントポータルにて指定したIPアドレス}/{サブネット}]

gateway4: {VPNゲートウェイブリッジインターフェイスIPアドレス}

nameservers:

addresses: # DNSサーバー

dhcp6: no

version: 2

# netplan設定内容を反映します。

netplan apply

# 変更が反映されていることを確認します

ip addr show

3.3.2. 疎通確認用ツールの導入、設定¶

# パッケージの最新化を行います。

sudo apt update -y

sudo apt upgrade -y

# qperfパッケージ導入。

sudo apt install qperf -y

# TCP帯域幅・待機時間測定

qperf {xxx.xxx.xxx.xxx} tcp_bw tcp_lat

# UDP待機時間測定

qperf {xxx.xxx.xxx.xxx} udp_lat quit

# TCP帯域幅/待機時間+メッセージサイズ(1~64K)測定

qperf –vvu –oo msg_size:1:64K:*2 -ub {xxx.xxx.xxx.xxx} conf tcp_bw tcp_lat

# UDP帯域幅/待機時間+メッセージサイズ(1~64K)測定

qperf –vvu –oo msg_size:1:64K:*2 -ub {xxx.xxx.xxx.xxx} conf udb_bw udp_lat