docomo business RINK IDaaSサービスを利用した vCloud Directorテナントポータルの2要素認証の設定方法¶

IDプロバイダ機能とSAML連携することによりvCloud Directorテナントポータル(以下、vCDテナントポータル)のログインを2要素認証化する方法を紹介します。

本ガイドでは、IDプロバイダとして当社が提供するdocomo business RINK IDaaSサービス(以下、RINK IDaaSサービス)を利用します。

IaaS Powered by VMwareとは別にRINK IDaaSサービスの契約が必要です。

本ガイドでは、2要素認証としてパスワードとワンタイムパスワード(OTP)を使用します。

目次

作業手順¶

1. vCDテナントポータルからメタデータのダウンロード¶

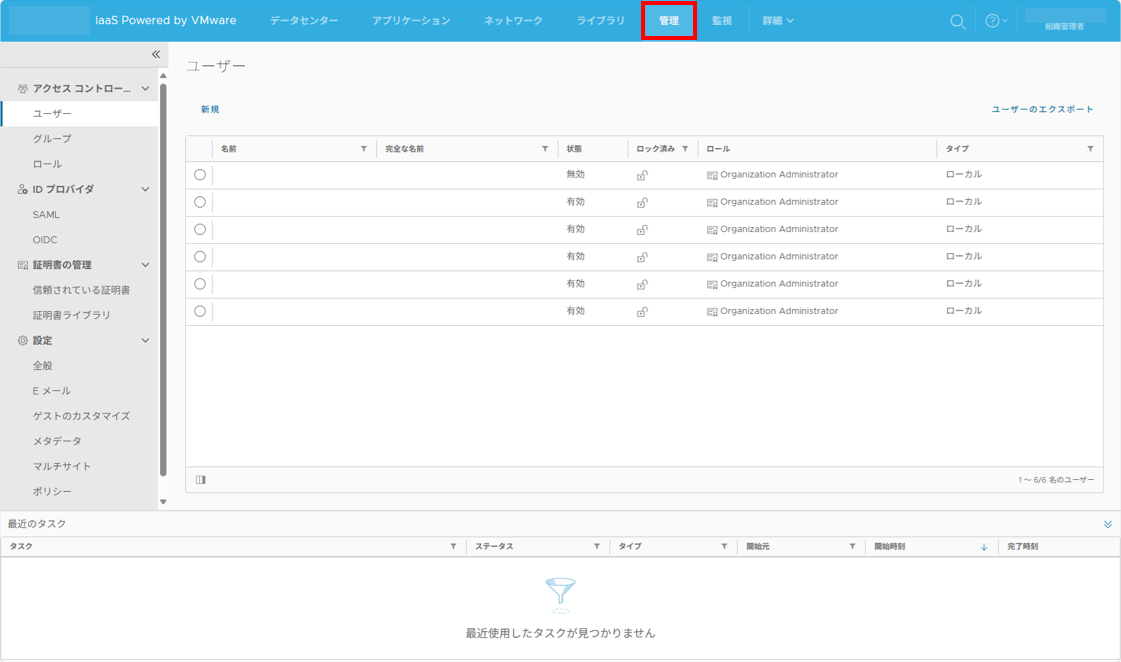

Organization Administratorロールを持つユーザーで、vCDテナントポータルへログインします。

vCDテナントポータルにてSAMLのエンティティIDを設定し、メタデータをダウンロードします。

Topメニューより[管理]をクリックします。

左メニューより[IDプロバイダ]->[SAML]をクリックします。

SAMLの設定画面にて、[編集]をクリックします。

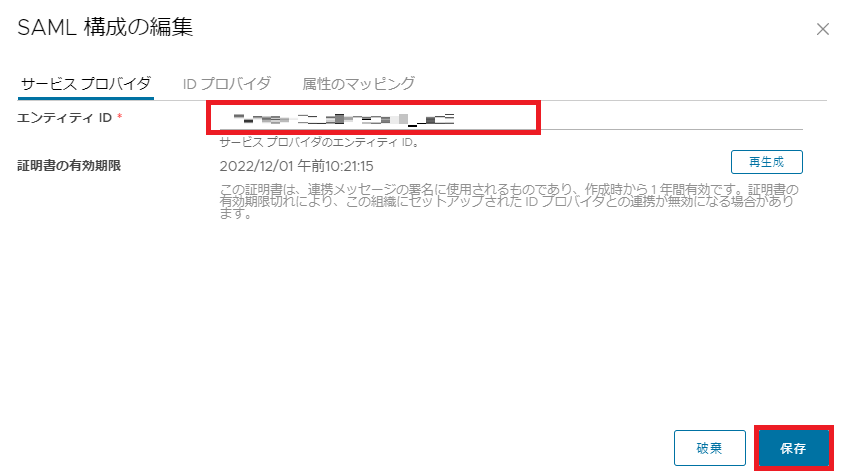

SAML構成の編集画面が、[サービスプロバイダ]タブが選択された状態でポップアップします。

エンティティIDを入力して[保存]をクリックします。

注釈

エンティティIDは任意の文字列で入力します。

ただし、IDプロバイダ側で制約を設けている場合は、それに準拠してください。

SAMLの設定画面にて、[メタデータの取得]をクリックし、サービスプロバイダのメタデータをダウンロードします。(spring_saml_metadata.xmlという名称のXMLファイルがダウンロードされます。)

RINK IDaaSサービスが対応する「AssertionConsumerServiceバインディング」は「HTTP-Redirect」と「HTTP-POST」のみとなります。それ以外のバインディング設定が含まれていた場合はインポート時に500(Internal Server Error)エラーが発生するため、ダウンロードしたメタデータ(xmlファイル)から該当箇所を削除します。

注釈

削除する文字列の一例を下記に示します。

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:profiles:holder-of-key:SSO:browser" Location="

https://ipv-vcd-1-gui-$1.ecl.ntt.com/login/org/$2/saml/HoKSSO/alias/vcd" hoksso:ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" index="1" xmlns:hoksso="urn:oasis:names:tc:SAML:2.0:profiles:holder-of-key:SSO:browser"/>※ $1,$2の内訳は以下の通りです。

$1 : jp7 or jp8

$2 : Organaization Name

2. RINK IDaaSサービスでのSAMLアプリの登録とメタデータのアップロード¶

RINK IDaaSサービスにてSAMLアプリを登録し、メタデータをダウンロードします。

また、vCDテナントポータルからダウンロードしたメタデータをRINK IDaaSサービスへアップロードします。

注釈

本ガイドでは、基本的な作業手順のみ記載します。

詳細はRINK IDaaSサービスから提供されているマニュアルを参照ください。

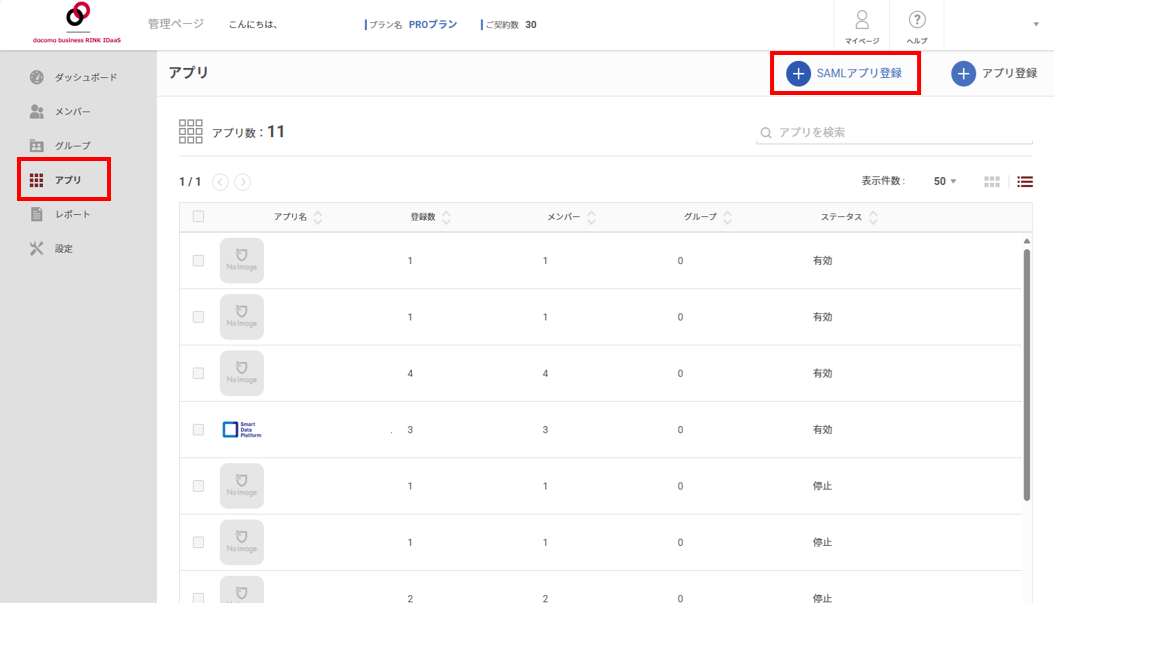

RINK IDaaSへ管理者ユーザーでログインし、[管理]をクリックします。

管理ページにて[アプリ]メニューを選択し、画面右上の[SAMLアプリ登録]をクリックします。

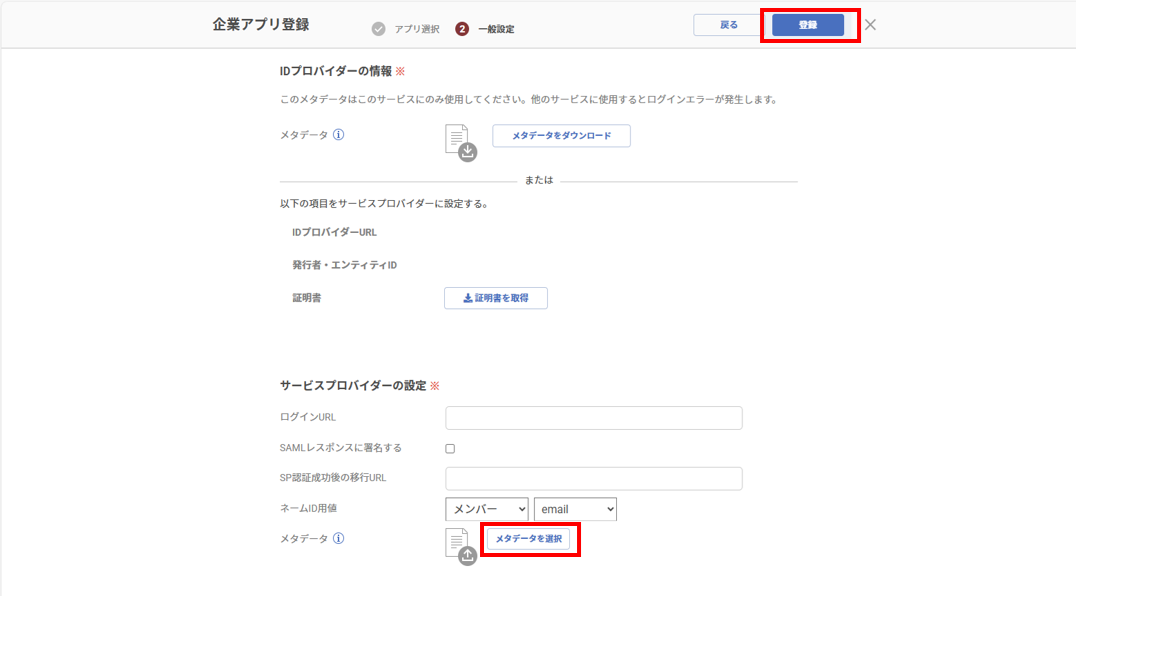

アプリケーション名に任意の名前を入力し、IDプロバイダーの情報にて[メタデータをダウンロード]をクリックします。

サービスプロバイダーの設定にて[メタデータを選択]をクリックし、vCDテナントポータルからダウンロードしたメタデータをアップロードします。

その後、画面右上の[登録]をクリックします。

3. RINK IDaaSサービスにてvCDにログインするためのユーザー作成とアプリへのメンバー追加¶

RINK IDaaSサービスのポータル上で作業を行います。

注釈

本ガイドでは、メンバーを個別追加するケースについて記載します。

一括追加についてはRINK IDaaSサービスから提供されているマニュアルを参照ください。

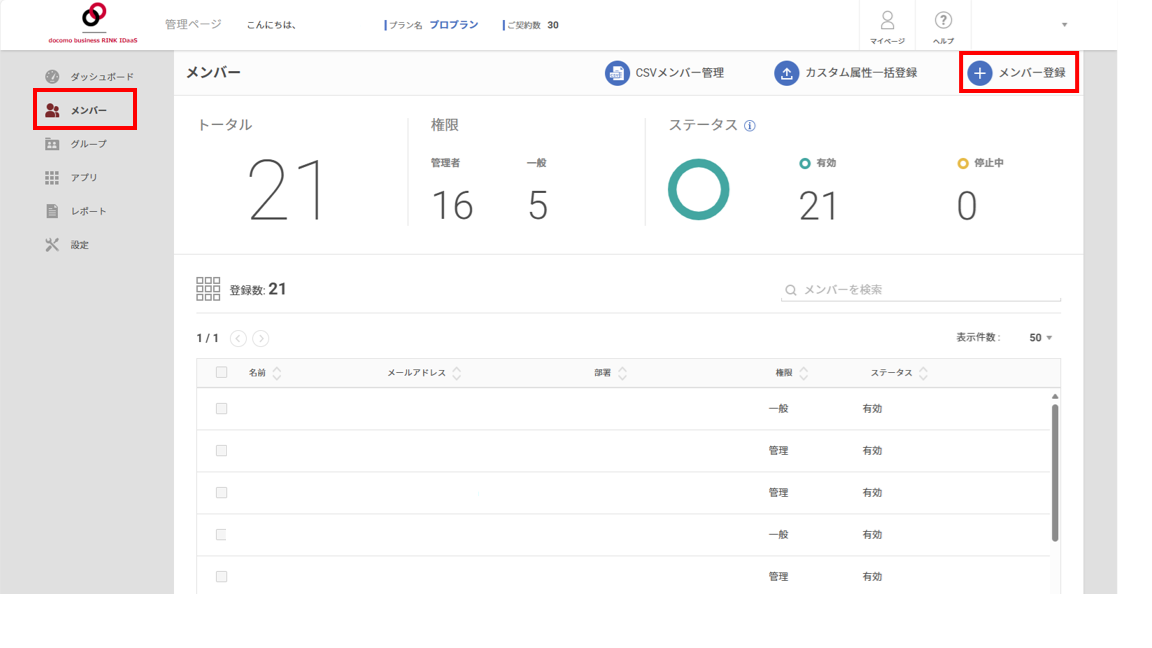

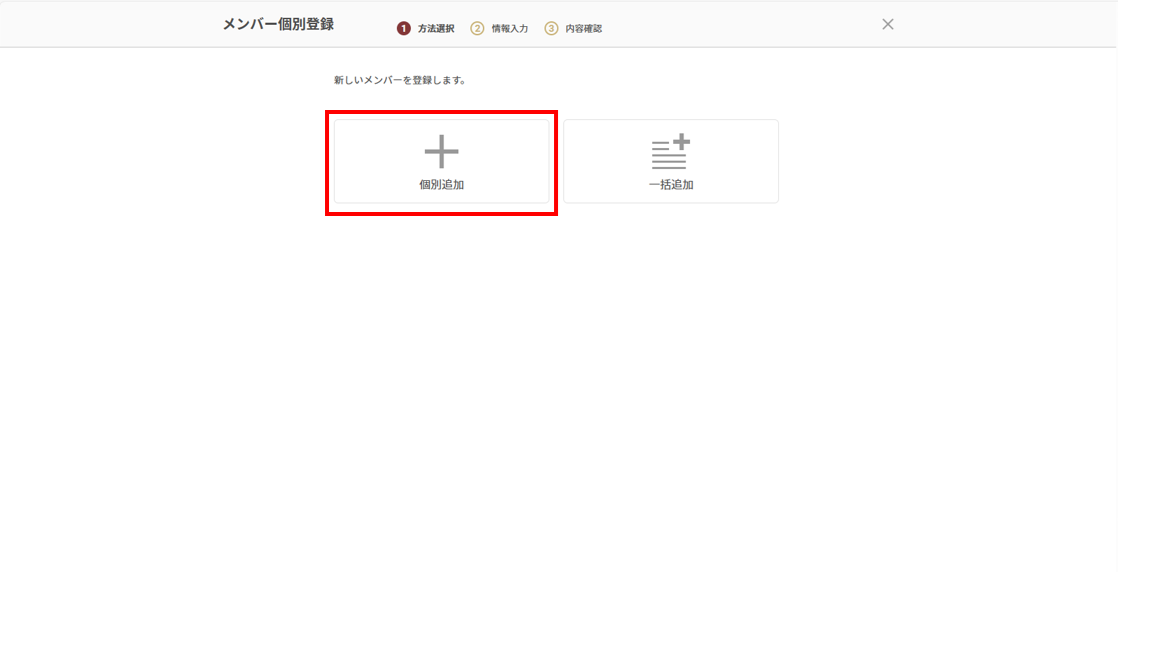

管理者としてRINK IDaaSサービスのポータルへログインし、管理ページにて[メンバー]メニューを選択し、画面右上の[メンバー登録]をクリックします。

[個別追加]をクリックします。

お名前とメールアドレスを入力し、権限を選択した上で画面右上の[次へ]をクリックします。

登録内容が正しいことを確認し、画面右上の[登録]をクリックします。

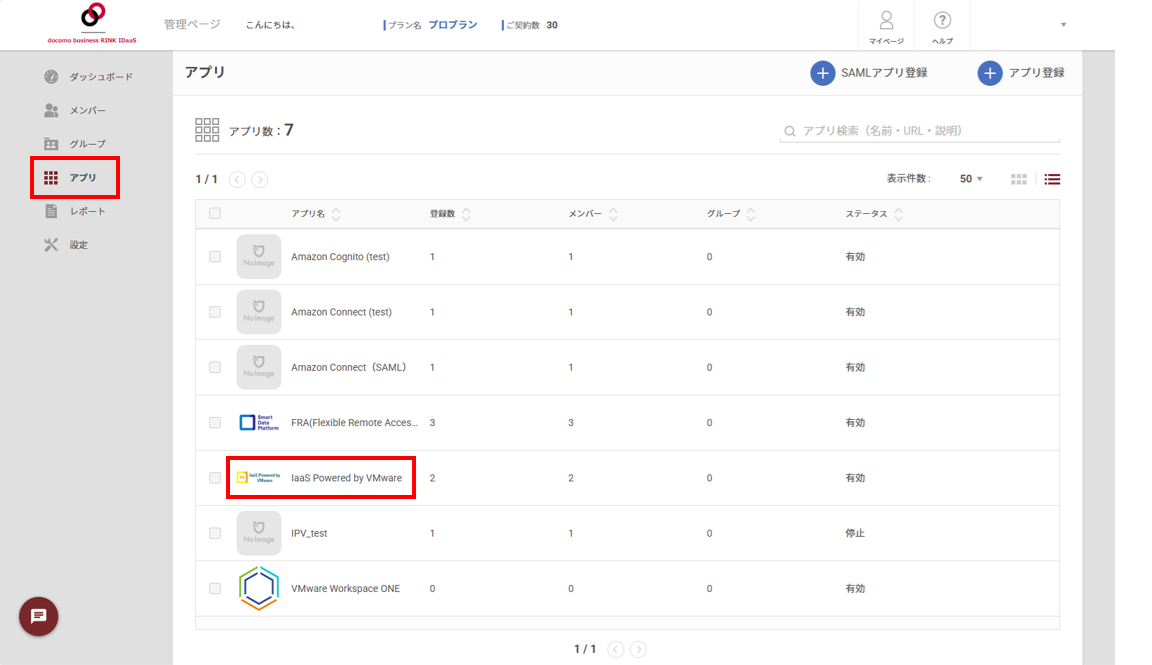

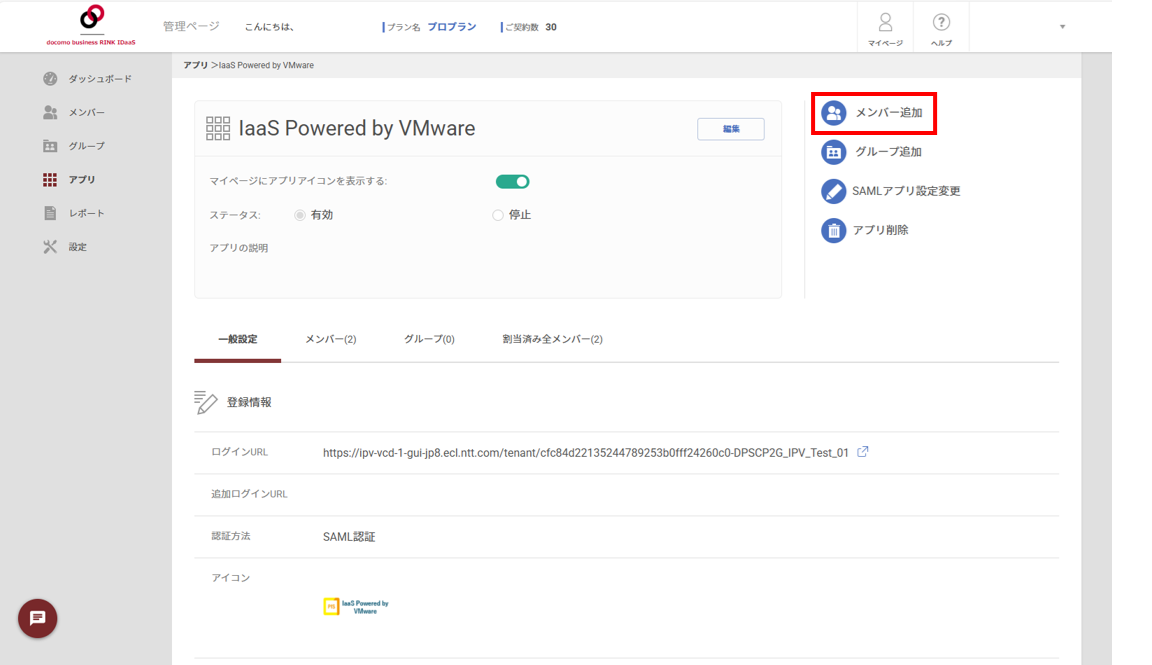

管理ページにて[アプリ]メニューを選択し、アプリ名の一覧よりの手順の2で作成したアプリケーション名をクリックします。

画面右上の[メンバー追加]をクリックします。

メンバーリストより、追加するメンバーのチェックボックスをチェックした上で画面右上の[登録]をクリックします。

4. vCDテナントポータルへ、RINK IDaaSサービスより受領したメタデータの登録¶

vCDテナントポータルで、RINK IDaaSサービスより受領したメタデータを登録します。

Organization Administratorロールを持つユーザーで、vCDテナントポータルへアクセスします。

Topメニューより[管理]をクリックします。

左メニューより[IDプロバイダ]->[SAML]をクリックします。

SAMLの設定画面にて、[編集]をクリックします。

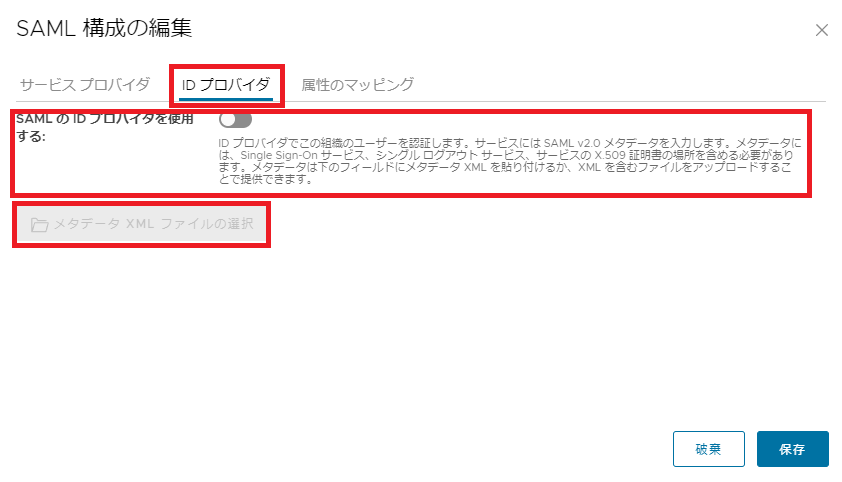

SAML構成の編集画面がポップアップします。

[IDプロバイダ]タブを選択します。

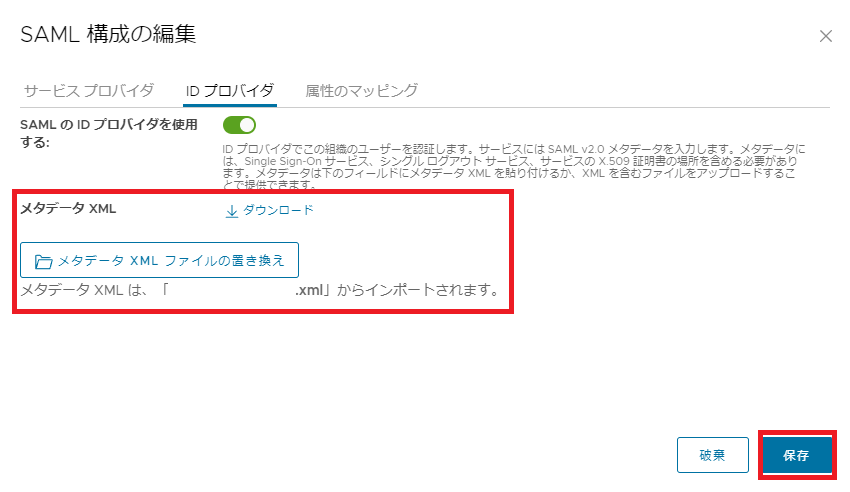

[SAMLのIDプロバイダを使用する]を有効にします。

[参照](以前にアップロード済の場合は[メタデータXMLファイルの置き換え])ボタンをクリックし、RINK IDaaSサービスより受領したメタデータをアップロードします。

[保存]をクリックします。

注釈

[SAMLのIDプロバイダを使用する]を有効にしたOrgでは、"vCDテナントポータルアクセスリンクのURL"へアクセスすると、RINK IDaaSサービスのSSO画面が表示されます。

ローカルユーザーでログインしたい場合は、以下のURLをブラウザで開いて[統合ユーザーとしてログイン]リンクをクリックしてください。

※ $1,$2の内訳は以下の通りです。

$1 : jp7 or jp8

$2 : Organaization Name

5. vCDテナントポータルへ、ユーザーのインポート¶

左メニューより[アクセスコントロール]->[ユーザー]をクリックします。

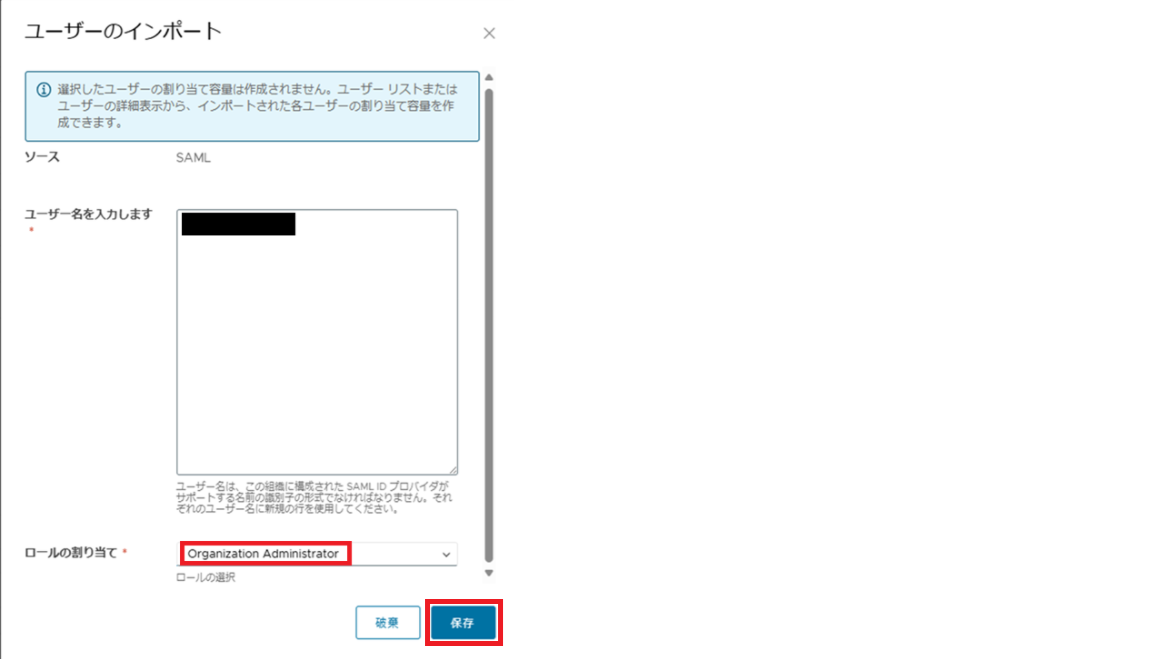

ユーザー画面にて、[ユーザーのインポート]をクリックします。

注釈

本ガイドでは、Organization Administratorのロールをもったユーザーを設定する手順を記載します。

要件に応じて適宜必要なロールの割り当てを行ってください。

[ユーザー名を入力します]へRINK IDaaSサービスで登録した[ユーザーID]を入力し、ロールに"Organization Administrator"を選択して[保存]ボタンをクリックします。

注釈

今回の設定例では、vCDテナントポータルのユーザー名としてRINK IDaaSサービスの[ユーザーID]を紐づかせています。

また、ロールはvCD側で設定することとしたため、"Organization Administrator"を選択しています。

以上でvCD上での設定が完了しました。

このあと動作確認を行いますが、ログイン出来ない場合に備えてこの段階ではローカルユーザを無効化・削除しません。

動作確認¶

注釈

動作確認を行う前に、RINK IDaaSサービスのマニュアルに従い、パスワードの初期化、OTPの初期設定を実施しておきます。

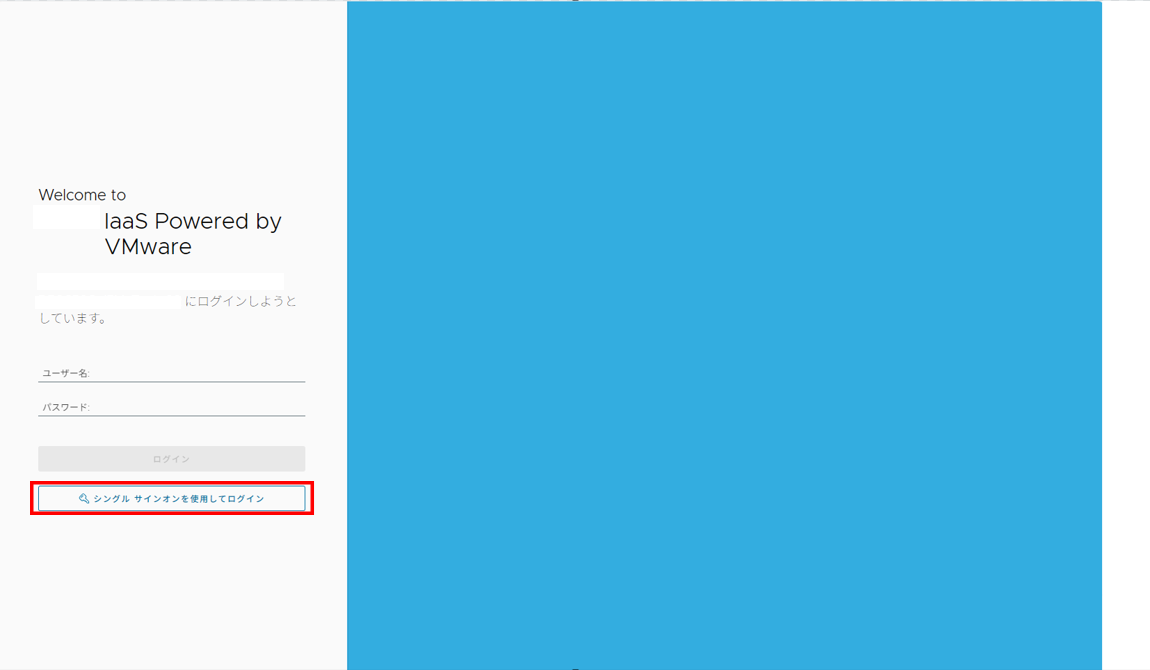

動作確認をします。vCDテナントポータルへログインしている場合は、ログアウトします。

ログイン画面の[シングル サインオンを使用してログイン]をクリックします。

RINK IDaaSサービスの認証画面に遷移します。

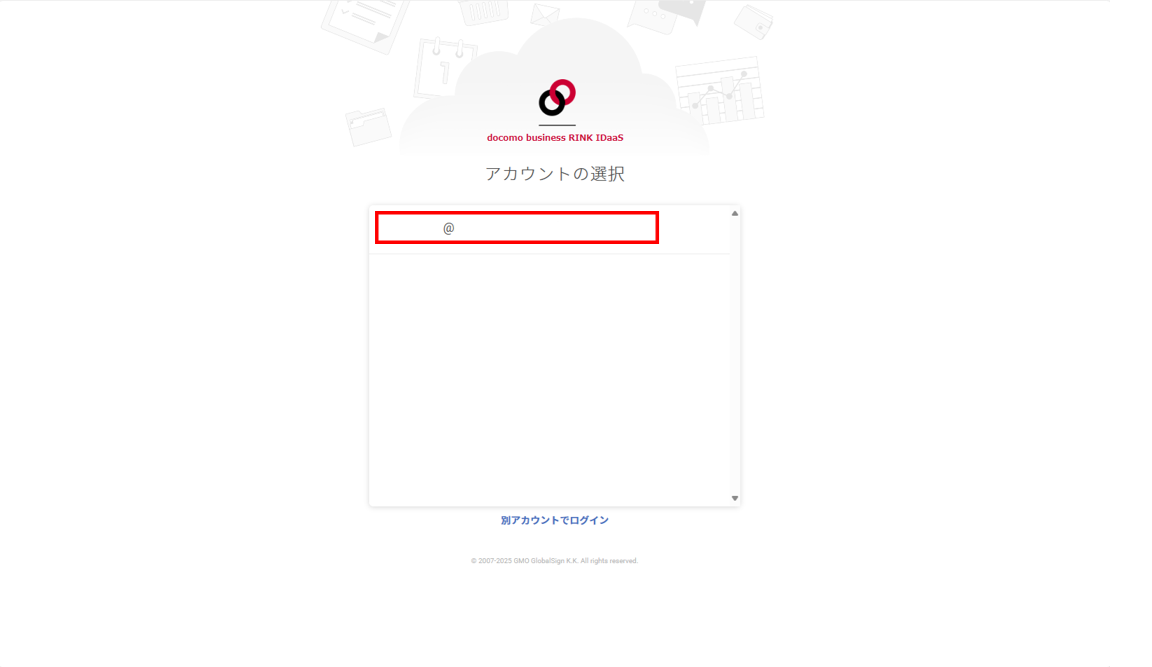

ログインに用いる[ユーザーID]のボタンをクリックします。

RINK IDaaSサービスの認証画面に遷移します。

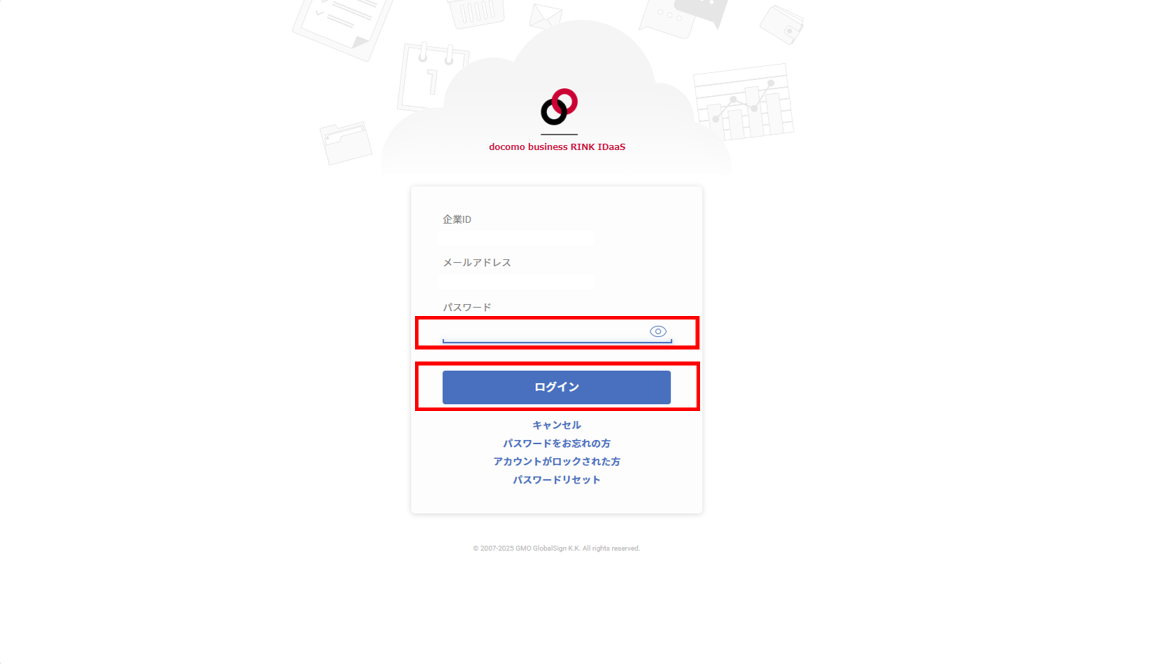

[パスワード]を入力して、[ログイン]ボタンをクリックします。

設定したOTPから生成された[確認コード]を入力して、[認証]ボタンをクリックします。

認証に成功すると、vCDテナントポータルにログインできます。

ログイン後、権限が設定通りになっていることを確認します。