3.5. セキュリティポリシールールを変更する¶

3.5.1. 注意事項、前提条件¶

- 変更したセキュリティポリシールールは元に戻すことはできません。設定を戻したい場合はあらかじめセキュリティポリシールールをエクスポートしてください。エクスポート方法については こちら を参照してください。

3.5.2. 事前に準備いただくもの¶

なし

3.5.4. セキュリティポリシールールの変更手順¶

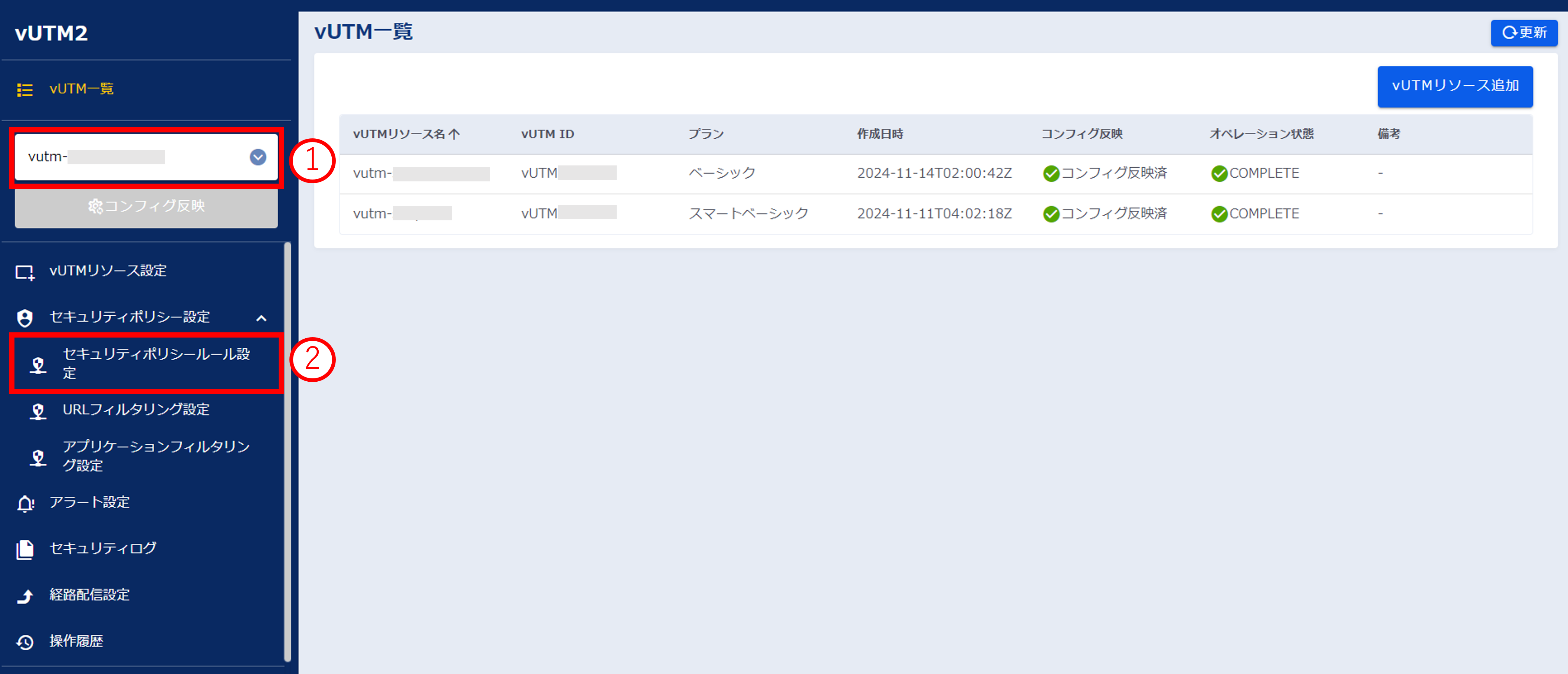

SDPFポータルメニューより、「vUTM2」を選択しvUTMコンソールにアクセスします。

- ①左メニューの「vUTM一覧」から作成したvUTMリソースを選択します。➁左メニューの[セキュリティポリシールール設定]をクリックします。

図3.5.4.1. セキュリティポリシールール設定画面¶

変更したいポリシールールのプルダウンメニューより[設定変更]をクリックします

図3.5.4.2. プルダウンメニューの[設定変更]ボタン¶

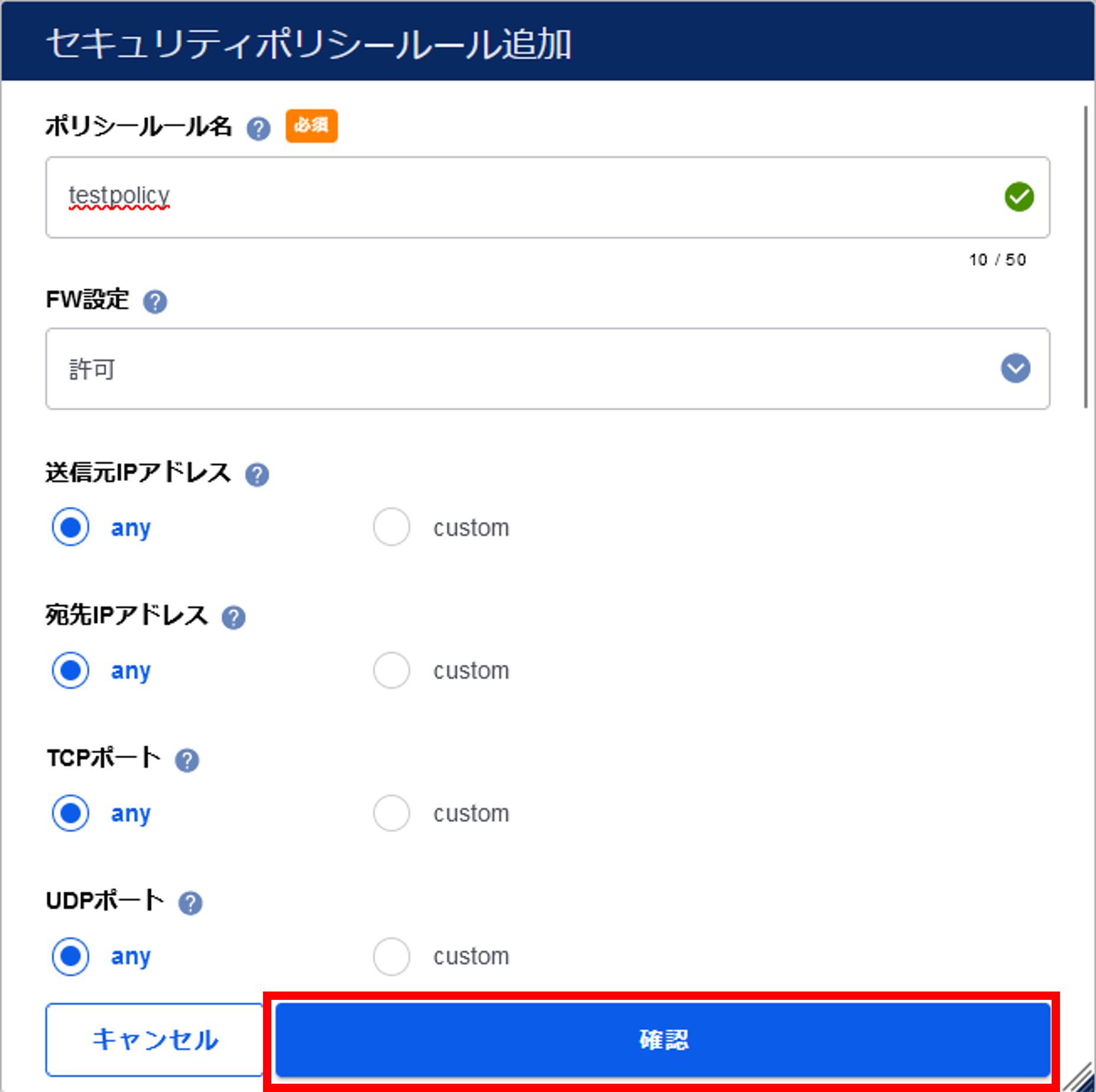

「セキュリティポリシー設定変更」画面で変更したい内容を入力または選択します。

図3.5.4.3. セキュリティポリシールール設定画面①¶

項番 |

項目 |

説明 |

1 |

ポリシールール名 |

任意のポリシールール名を入力します

|

2 |

FW設定 |

適合したトラフィックに対し、「許可」または「拒否」を選択します

|

3 |

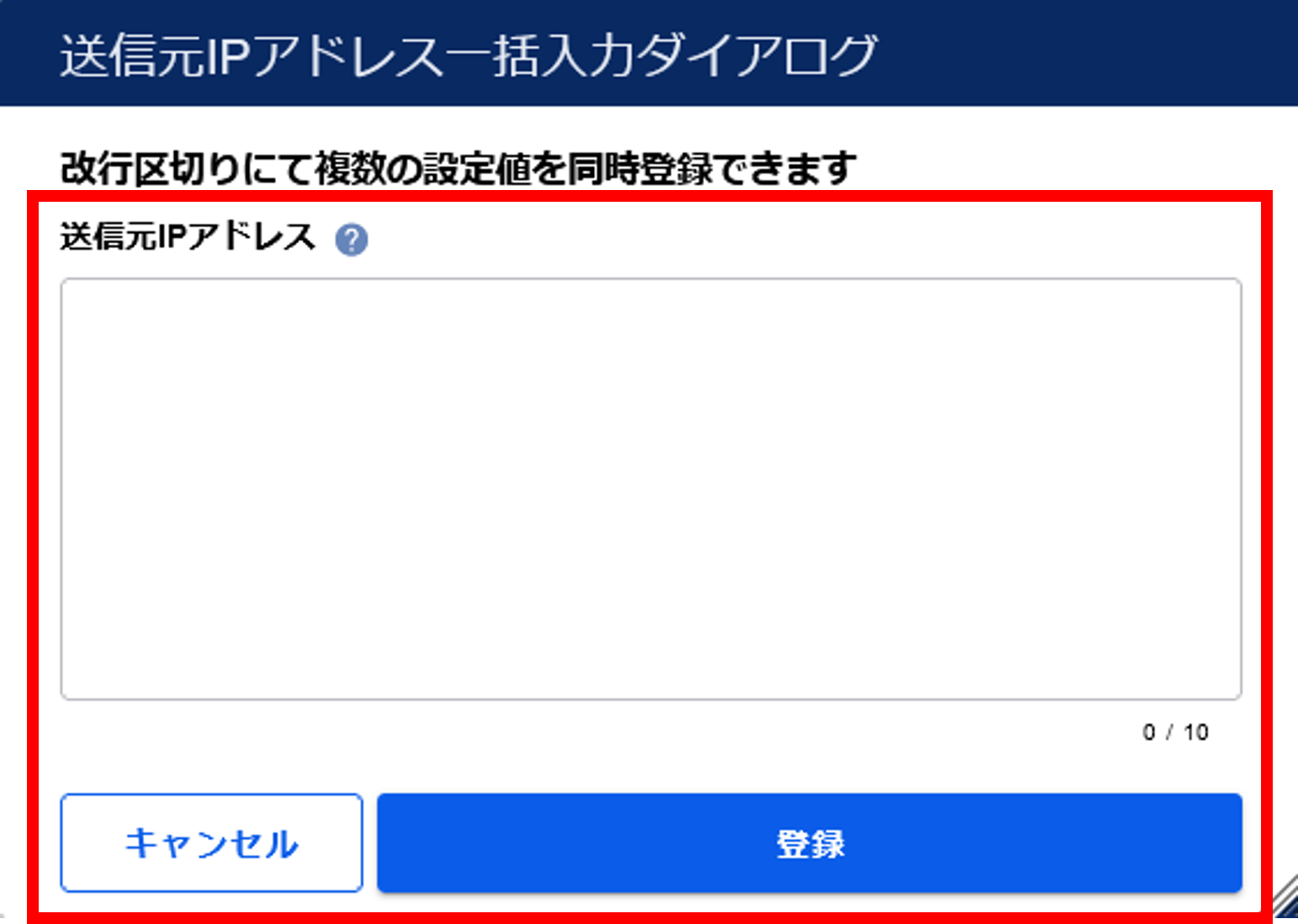

送信元IPアドレス |

通信の送信元アドレスを指定します。すべてのアドレスを対象とする場合は「any」を選択します。特定のアドレスを指定したい場合は「custom」を選択し、対象のIPアドレスを入力します。IPアドレスは以下のアドレスで最大10個まで指定することが可能です。

・ホストアドレス(Ex 192.168.1.1)

・アドレスレンジ(Ex 192.168.1.0-192.168.1.255)

・サブネットマスク(Ex 192.168.1.1/32)

|

4 |

宛先IPアドレス |

通信の宛先アドレスを指定します。すべてのアドレスを対象とする場合は「any」を選択します。特定のアドレスを指定したい場合は「custom」を選択し、IPアドレスを入力します。IPアドレスは以下のアドレスで最大10個まで指定することが可能です。

・ホストアドレス(Ex 192.168.1.1)

・アドレスレンジ(Ex 192.168.1.0-192.168.1.255)

・サブネットマスク(Ex 192.168.1.1/32)

|

5 |

TCPポート |

TCPのポートを1~65535の範囲で指定します。すべてのTCPポートを対象とする場合は「any」と選択します。特定のポートを指定したい場合は「custom」を選択し、ポート番号を入力します。ポートはハイフンを使ってレンジで指定することも可能です。複数のポートを指定したい場合、最大50個指定することが可能です。

|

6 |

UDPポート |

UDPのポートを1~65535の範囲で指定します。すべてのUDPポートを対象とする場合は「any」と選択します。特定のポートを指定したい場合は「custom」を選択し、ポート番号を入力します。ポートはハイフンを使ってレンジで指定することも可能です。複数のポートを指定したい場合、最大50個指定することが可能です。

|

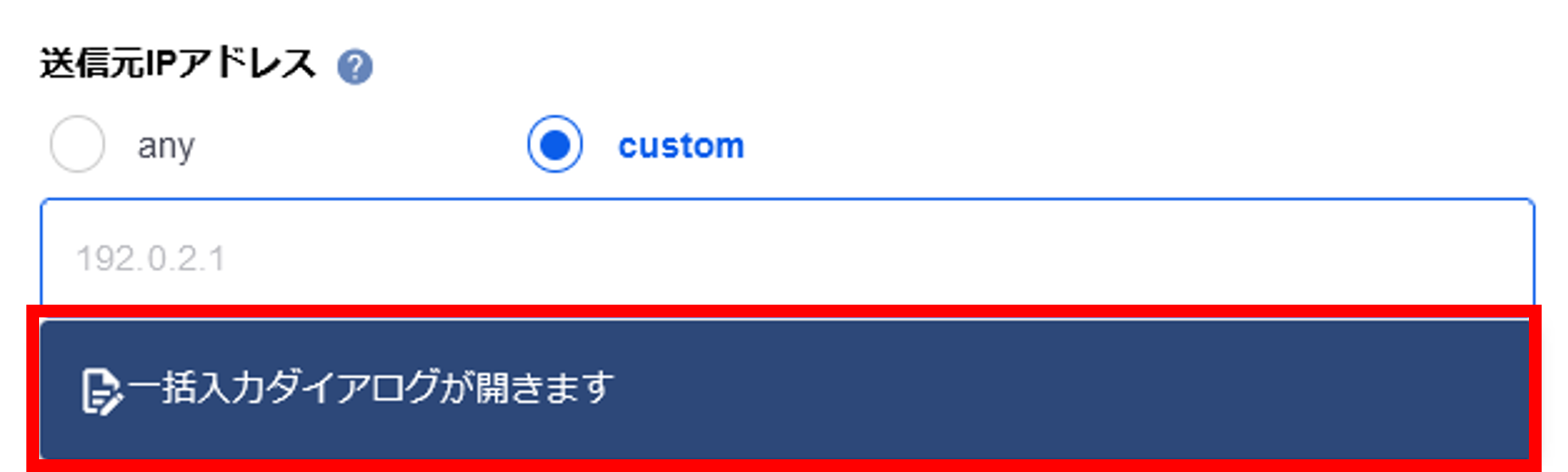

注釈

図3.5.4.6. [一括入力ダイアログが開きます]ボタン¶

図3.5.4.7. 一括入力画面¶

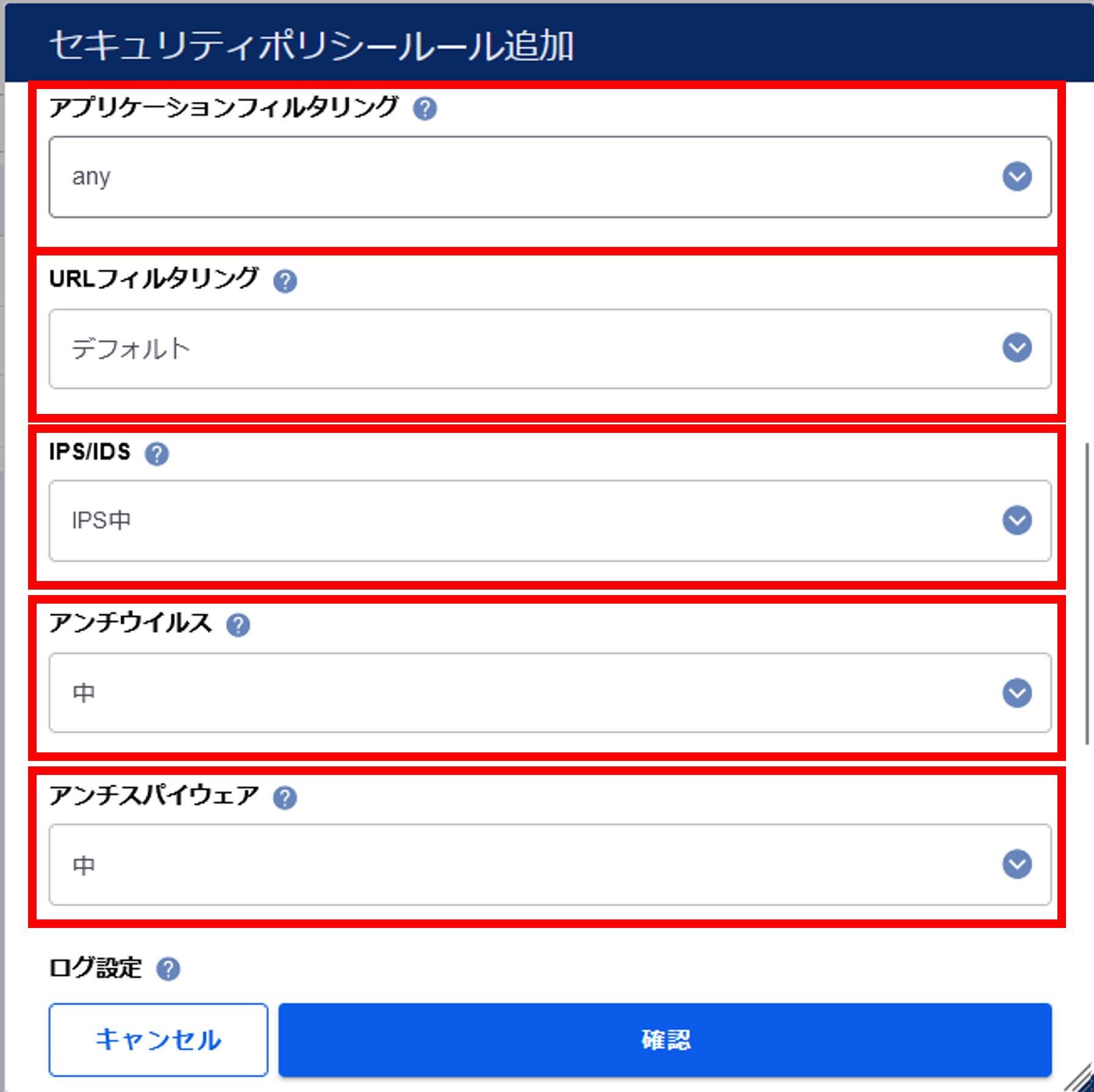

図3.5.4.4. セキュリティポリシールール設定画面➁¶

項番 |

項目 |

説明 |

1 |

アプリケーションフィルタリング |

アプリケーションフィルタリング設定で作成したプロファイルを選択します。アプリケーションフィルタリングを設定しない場合は「any」を選択します。

アプリケーションフィルタリングプロファイルの作成方法については 3.4.4. アプリケーションフィルタリングプロファイルを作成する を参照してください。

|

2 |

URLフィルタリング |

URLフィルタリング設定で作成したプロファイルを選択します。あらかじめ用意されているNTTドコモビジネス定義済みのプロファイルを利用する場合は「デフォルト」を選択します。

URLフィルタリングプロファイルの作成方法については 3.3.4. URLフィルタリングプロファイルを作成する を参照してください。設定しない場合は「設定なし」を選択します。

|

3 |

IPS/IDS |

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し通信制御を行います。セキュリティレベルに応じて、「IPS 高」「IPS 中」「IPS 低」「IPS ログのみ」「IDS 高」「IDS 中」「IDS 低」の中から一つプロファイルを選択します。設定しない場合は「無効」を選択します。

|

4 |

アンチウイルス |

アンチウイルス機能を有効にできます。セキュリティレベルに応じて、「中」「高」「ログのみ」の中から一つプロファイルを選択します。設定しない場合は「無効」を選択します。

|

5 |

アンチスパイウェア |

スパイウェアおよびマルウェアのネットワーク通信を検知し防御できます。セキュリティレベルに応じて、「中」「高」「低」「ログのみ」の中から一つプロファイルを選択します。設定しない場合は「無効」を選択します。

|

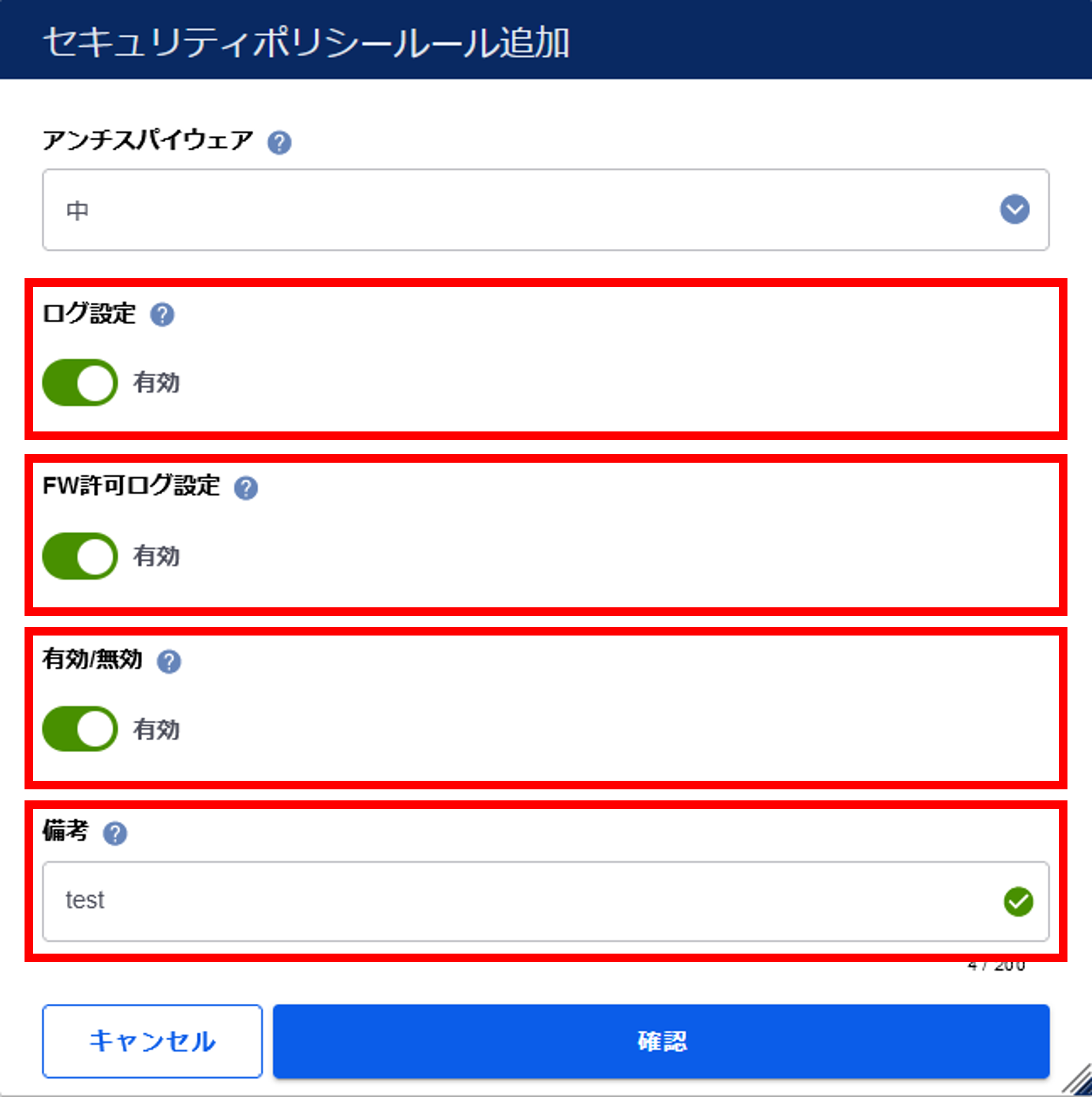

図3.5.4.5. セキュリティポリシールール設定画面③¶

項番 |

項目 |

説明 |

1 |

ログ設定 |

ポリシールールが適用された場合に、ログとして記録する場合は「有効」、記録しない場合は「無効」を選択します。

|

2 |

FW許可ログ設定 |

FW設定を許可にしたログを記録する場合は、「有効」、記録しない場合は「無効」を選択します。

※ログ設定が「無効」の場合、FW許可ログはチェックの有無に関わらず記録されません。FW許可ログを記録したい場合は必ずログ設定も「有効」にしてください。

|

3 |

有効/無効 |

ポリシー単位で有効/無効を選択することができます。

ポリシールールを有効にする場合は「有効」、無効にする場合は「無効」を選択します。

※すべてのセキュリティポリシールールを「無効」にすることはできません。

|

4 |

備考 |

ポリシールールの説明の用途として、任意の文字列を入力します。

|

注釈

入力または選択が完了したら[確認]ボタンを押下します。

図3.5.4.8. [確認]ボタン

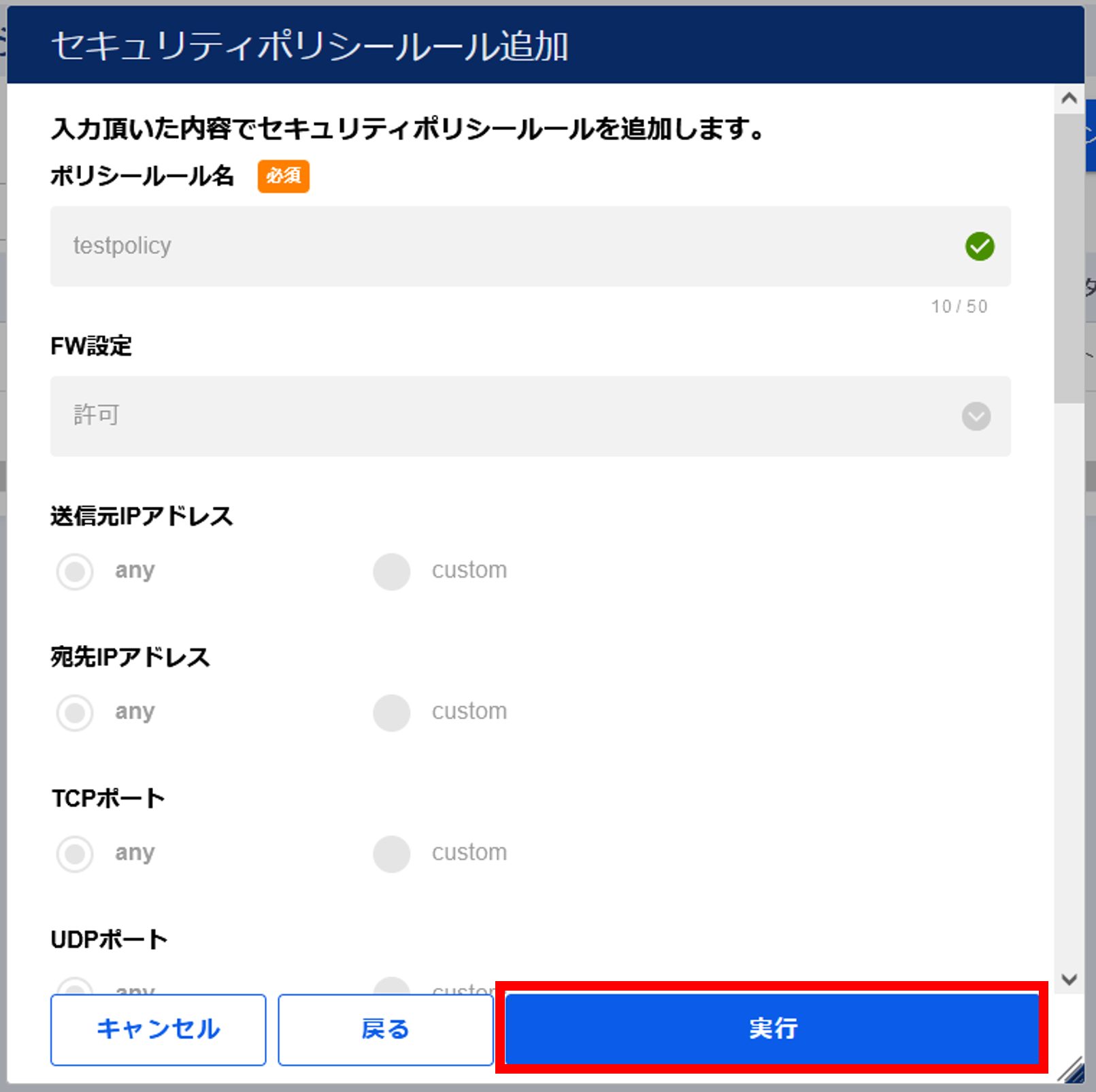

内容を確認し、[実行]ボタンを押下します。

図3.5.4.9. セキュリティポリシールールの確認¶

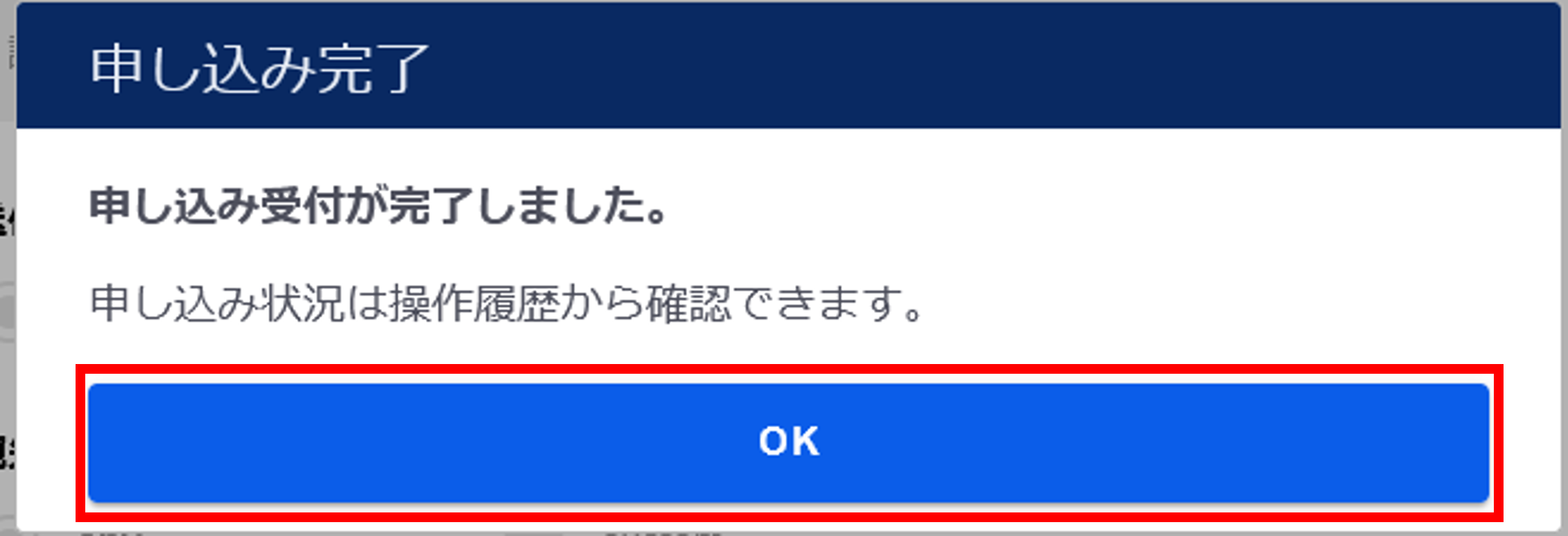

[OK]ボタンを押下します。

図3.5.4.10. 申し込み完了¶

「セキュリティポリシールール設定」画面でセキュリティポリシールールが追加されたことを確認します。

図3.5.4.11. 申し込み完了後の「セキュリティポリシールール設定」画面¶

左メニューの[操作履歴]をクリックし、 「操作履歴」画面 でステータスが「COMPLETE」になっていることを確認します。

警告

左メニューの[コンフィグ反映]ボタンを押下します。

図3.5.4.12. [コンフィグ反映]ボタン¶

注釈

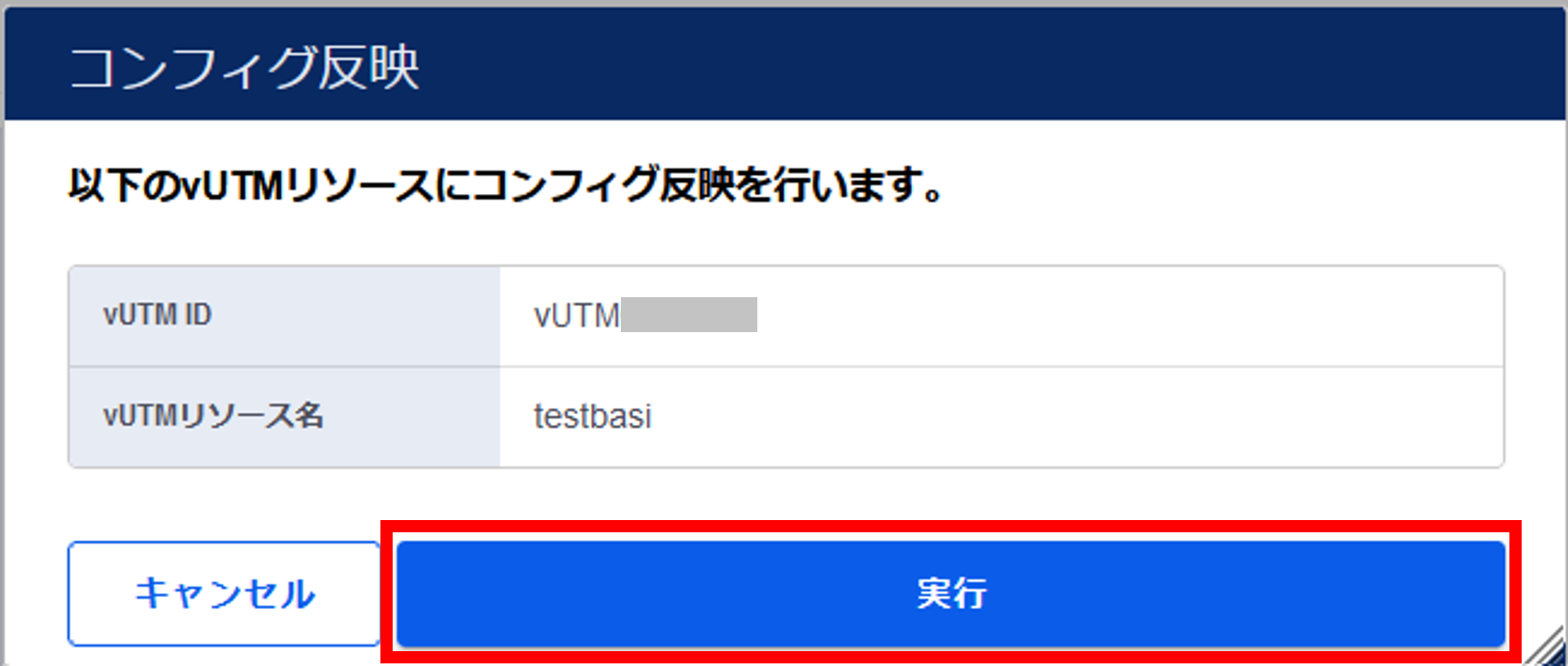

「コンフィグ反映」画面が表示されるので、[実行]ボタンを押下します。

図3.5.4.13. コンフィグ反映の確認¶

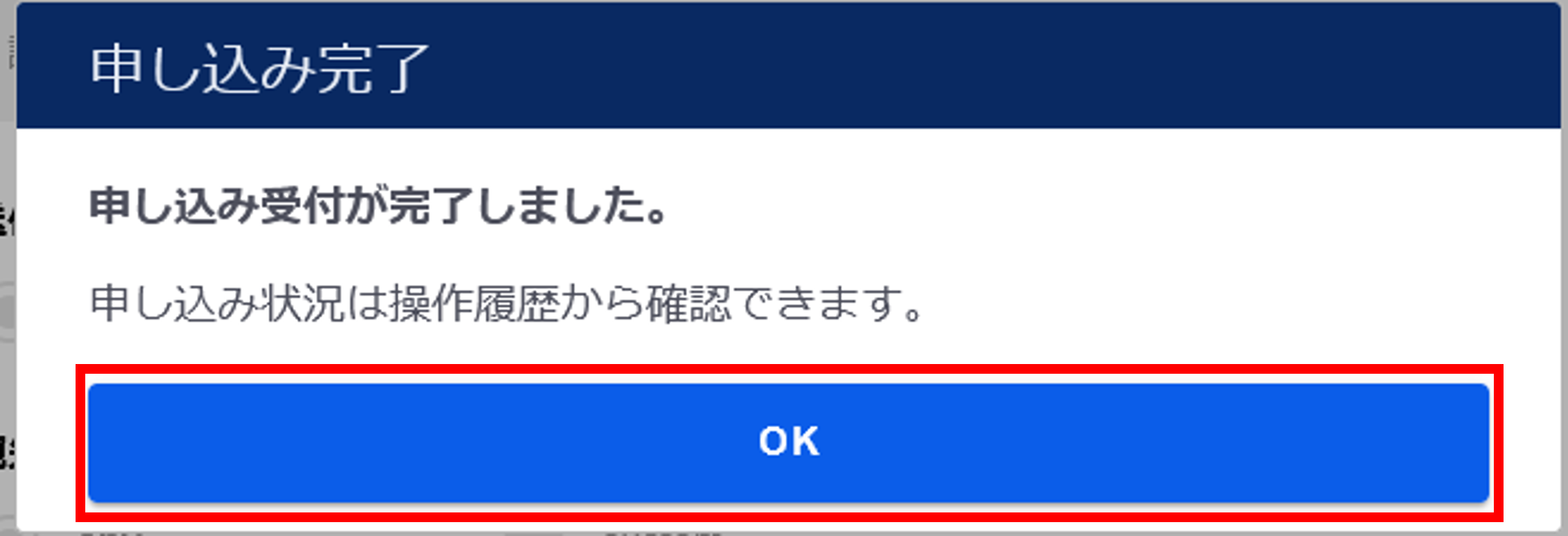

[OK]ボタンを押下します。

図3.5.4.14. 申し込み完了¶