(参考)OS上の一般的なセキュリティ設定方法¶

本ページでは、サーバーインスタンスやベアメタルサーバーのリソースを直接インターネットゲートウェイに接続する際に、外部からの攻撃の被害を防ぐために実施するセキュリティ設定の推奨例を説明しています。

注釈

本ページはお客さまサーバー上のOS設定など、サポート対象外の部分の記述を多く含みます。 必ずお客様ご自身で編集前やインストール前に、設定のバックアップや設定項目の理解をされた上でのご実施をお願い致します。

ゲストOSパスワードに対して強度の高いパスワード設定¶

下記のポリシーに基づいて設定されることをお勧めします。サーバーインスタンスでは、初期ログイン時にパスワード変更を求められます。上記ポリシーを満たしたパスワードを設定されることを強く推奨いたします。

8文字以上の文字列

大文字、小文字および記号の3種類を混ぜた文字列

”password”、”admin”などの一般的な用語や、姓名などの文字列、さらにその一部を変更した文字列を使用しない。

ゲストOSでのIPフィルタ/ファイアウォールでのアクセス制限¶

ゲストOSのファイアウォール等を有効にし、必要なポート以外は開放しないことを推奨します。CentOS7.1 / Windows Server 2019 での設定例を記載しますので、参考に設定ください。また直接グローバルネットワークからアクセスする必要のないサーバーインスタンスやベアメタルサーバーについては、アクセス用のゲートウェイサーバを配置し、ゲートウェイサーバ経由でログインするようにすることでセキュリティをより向上することができます。

CentOS 7.1の設定例¶

1.firewalldを有効にします。statusコマンドでactive(running)となっていることを確認し、再起動時の設定もenableに設定したことを確認します。

# /bin/systemctl start firewalld

# /bin/systemctl status firewalld

firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled)

Active: active (running) since Sun 2015-12-27 13:56:12 UTC; 1s ago

Main PID: 9844 (firewalld)

CGroup: /system.slice/firewalld.service

9844 /usr/bin/python -Es /usr/sbin/firewalld --nofork –nopid

# /bin/systemctl enable firewalld

ln -s '/usr/lib/systemd/system/firewalld.service' '/etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service'

ln -s '/usr/lib/systemd/system/firewalld.service' '/etc/systemd/system/basic.target.wants/firewalld.service'

# /bin/systemctl list-unit-files -t service | grep firewalld

firewalld.service enabled

2.必要なサービスを追加します。ここではhttpsの追加例を説明しています。最後に --list-serivceオプションで設定されたプロトコルを確認します。

# /bin/firewall-cmd --list-service

dhcpv6-client ssh

# /bin/firewall-cmd --add-service=https --permanent

success

※もし不要なサービスがあれば/bin/firewall-cmd –remove-service=XXX --permanentで削除します。

# /bin/firewall-cmd --reload

success

# /bin/firewall-cmd --list-service

dhcpv6-client https ssh

※サービスの追加は必要なもののみとし、追加したサービスは認証や脆弱性対応などに注意して運用することをお勧めします。

Windows Server 2019 の設定例¶

1.WindowsではデフォルトでFirewallが有効になっています。

[サーバマネージャ]-[ローカルサーバ]を開いて設定を確認します。リンクをクリックして設定画面を開きます。

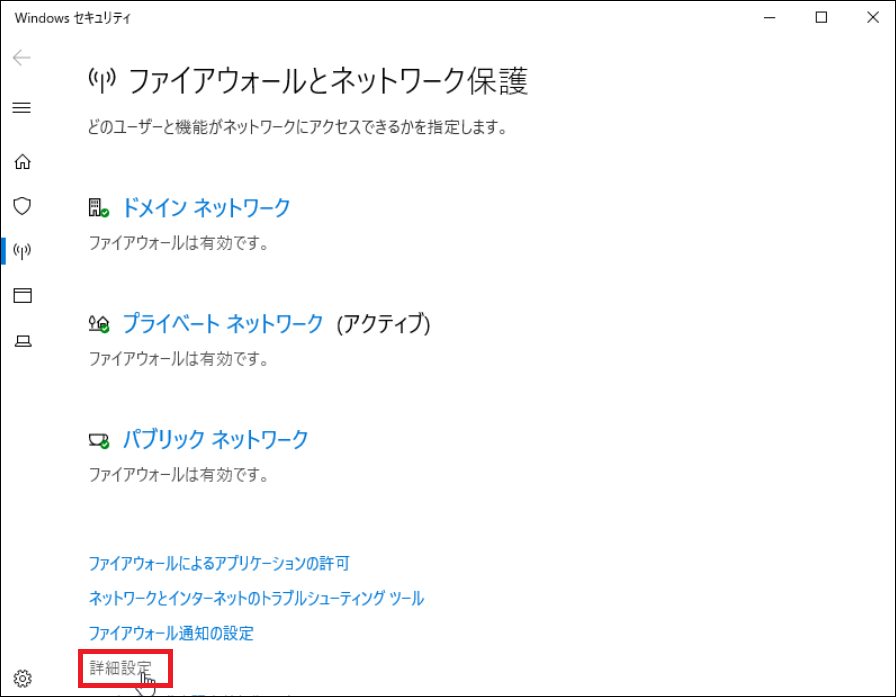

2.Windowsファイアウォール設定画面が開いたら、詳細設定をクリックします。

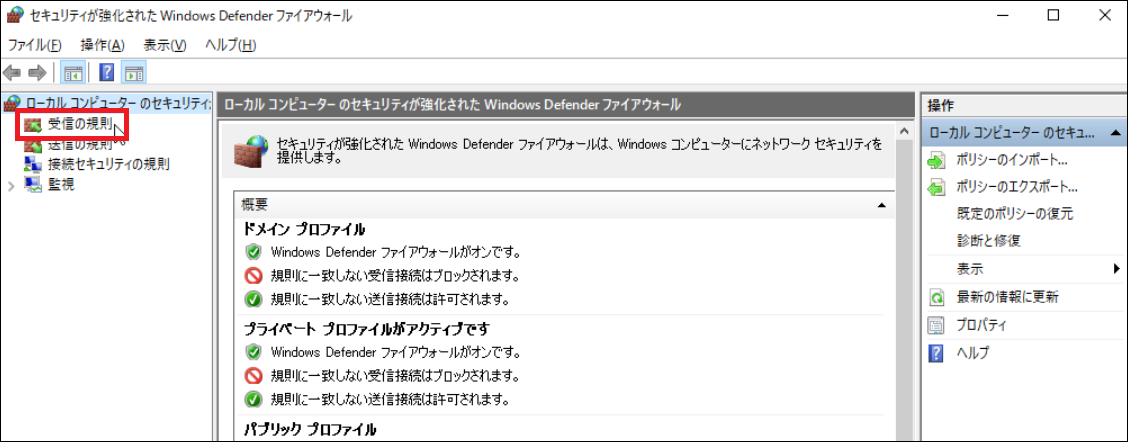

3.Windowsファイアウォールの詳細設定画面で受信の規則をクリックします。

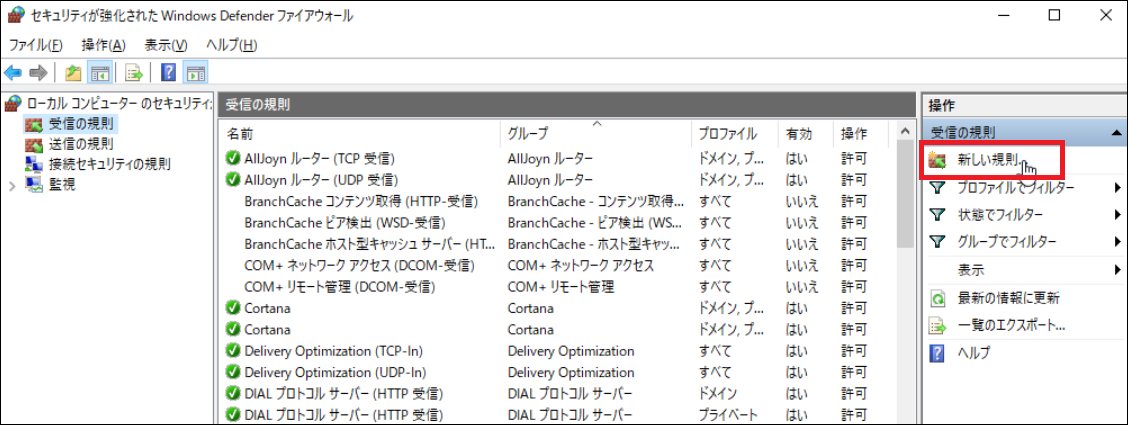

4.受信規則が開いたら新しい規則をクリックします。

5.新規の受信の規則を追加する例を説明します。

規則の追加はなるべくポートやスコープのIPアドレスを限定した形で指定されることをお勧めします。詳細はMicrosoftのページを参照ください。 https://technet.microsoft.com/ja-jp/library/cc753558.aspx