手順の概要¶

- お客さまのシステム構成と各手順書の想定構成を比較していただき、条件が合致すると判断できる場合に、参考としてご利用いただくことを想定しております。

- 設定値等は、お客さまの環境に合わせて置き換えていただく必要があります。

- 制約事項や通信への影響および各サービス・メニューの仕様をご理解いただいた上でご利用いただくようお願いします。

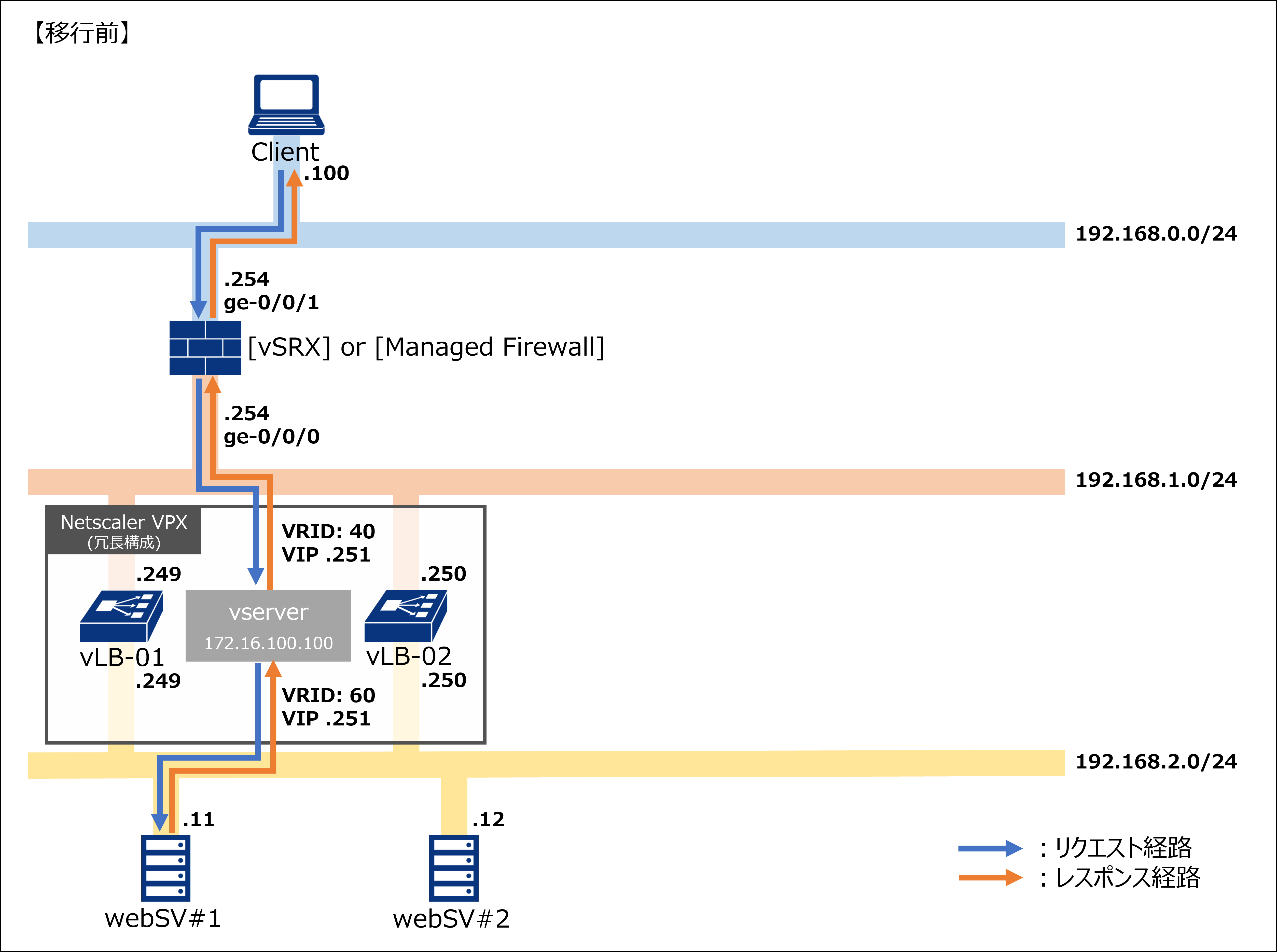

想定するシステム構成¶

- 構成図では、使用する各サービスを冗長構成(またはHAプランを選択)にしていますが、この限りではございません。冗長構成に関する注意は、本ページの「冗長構成に関する考慮事項」の章をご確認ください。

- 構成図に登場する各サービスにおける想定する設定値については、本ページの「想定するシステムの設定」の章をご確認ください。

- 上図内の "vserver" は、こちら のリンク先にて説明される Virtual Server を表します。

手順書のご利用にあたっての注意¶

次のようなケースでは、本手順書は使用できません。

ワンアーム構成の場合など、「想定するシステム構成」とお客さまの実際の構成が大きく異なる場合

SNATを使用している場合

- Managed Load Balancerの機能は、ロードバランサー(NetScaler VPX)が持つ機能と完全に同一ではありません。お客さまが現在お使いのロードバランサー(NetScaler VPX)の機能をご確認の上、Managed Load Balancerで機能が充足しているかを判断してから実施するようお願いします。Managed Load Balancer と ロードバランサー(NetScaler VPX)の機能比較表は こちら をご覧ください。(機能比較表には、当社にて検証済みの機能のみを掲載しております。未検証の機能についてはこの限りではありません。)

本手順を事前に検証する場合には、お客さまの検証環境など実際の通信に影響を及ぼさない環境で行ってください。本番環境での検証は推奨いたしかねます。また、当社にて移行に関する責任は負いかねます。お客さまご自身で検証をするなど、安全性を確認の上ご利用いただくようお願いします。

作業による通信への影響¶

本手順書における「移行作業」の実施に係る工程において、通信断が発生します。

当社による計測では、5分程度 通信断が発生しました。

通信断の時間には作業時間が含めれているため、通信断の見積もりには作業時間もご考慮ください。

冗長構成に関する考慮事項¶

冗長構成にしている場合、下記の前提で作業していただくようお願いします。

ロードバランサー(NetScaler VPX)を冗長化している場合は、両方のリソースに対して作業する必要があります。

ファイアウォール(vSRX)を冗長化している場合は、両方のリソースに対して作業する必要があります。

ファイアウォール(Managed Firewall)でHA構成を利用している場合は、設定変更作業をした内容が自動でActive/Standby機に同期されるため、両方のリソースでの作業は不要です。(参考:https://sdpf.ntt.com/faq/security-nw-52/)

Managed Load BalancerにてHAプランを利用している場合は自動的に冗長化の設定が行われるため、両方のリソースでの作業は不要です。

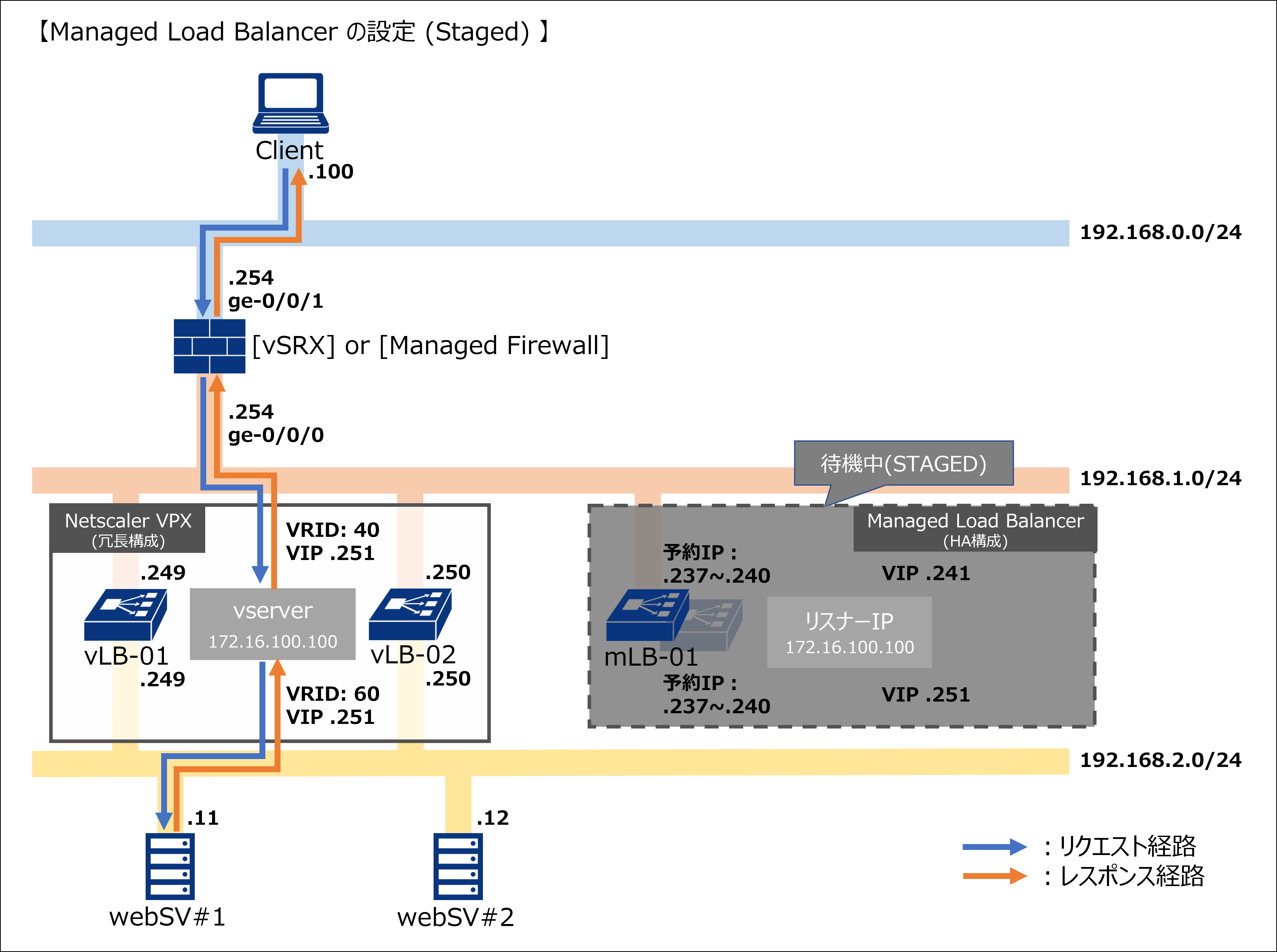

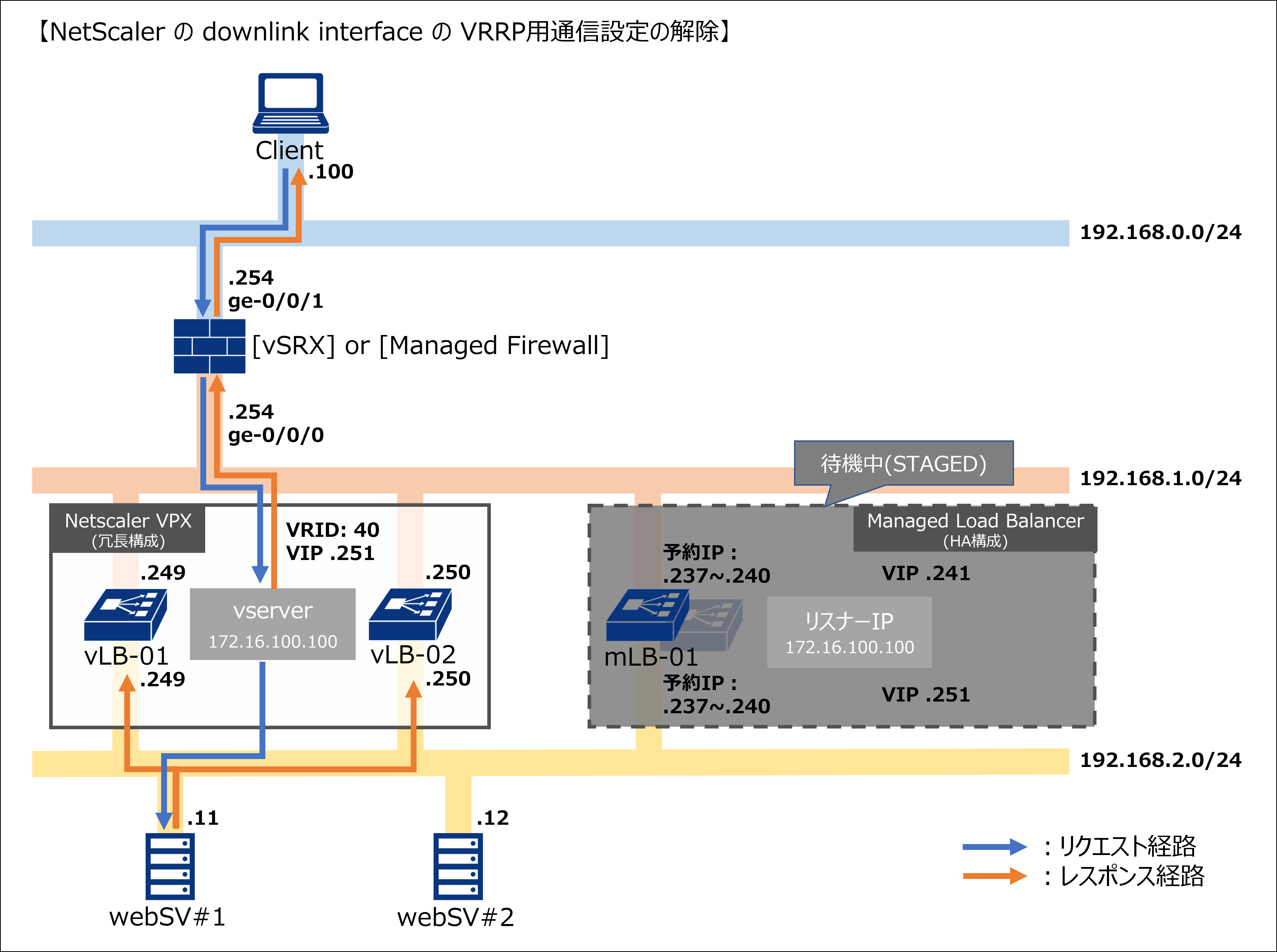

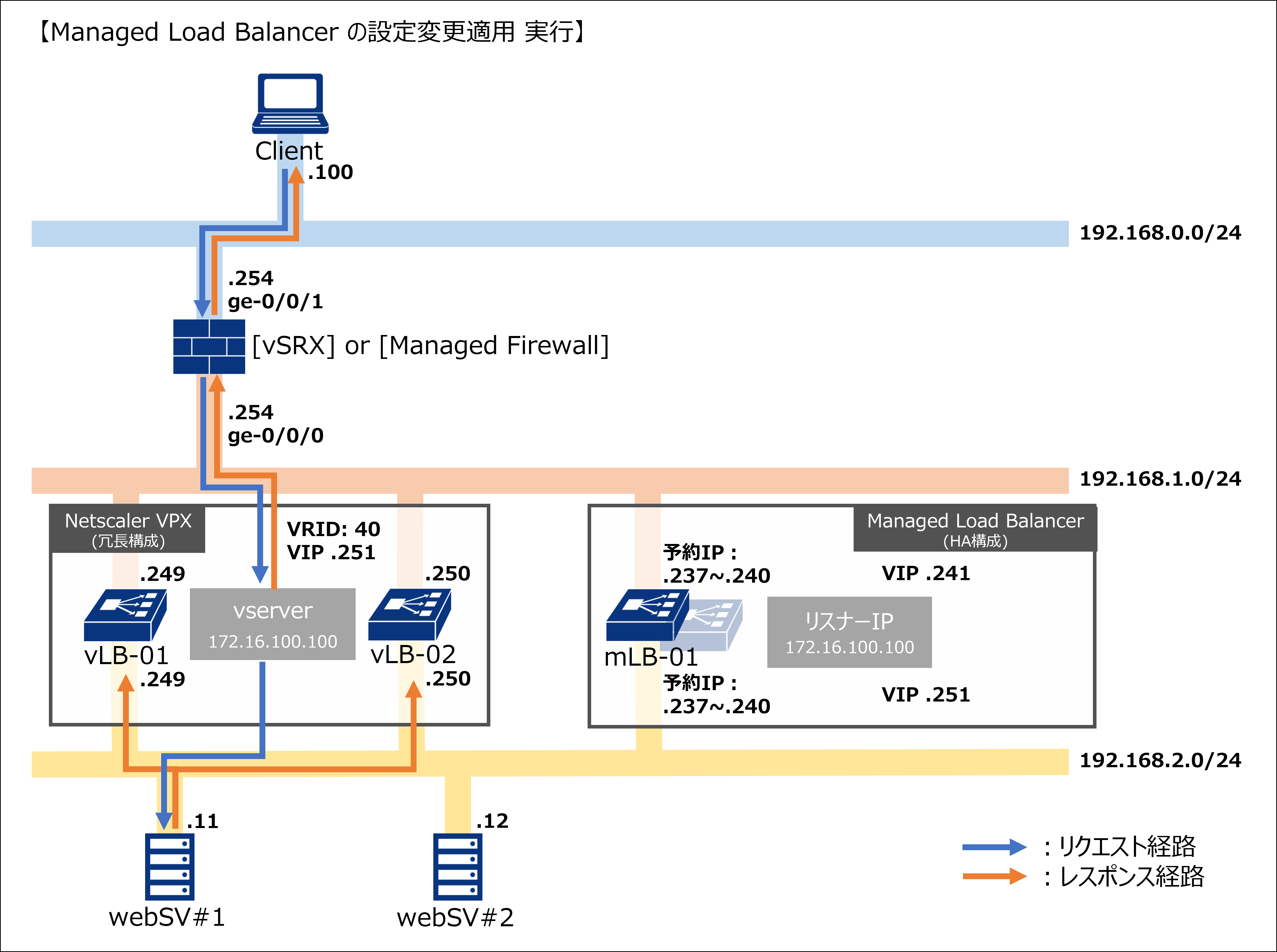

移行にともなう環境遷移¶

移行にともない、下記の8段階にわけ環境を遷移させます。

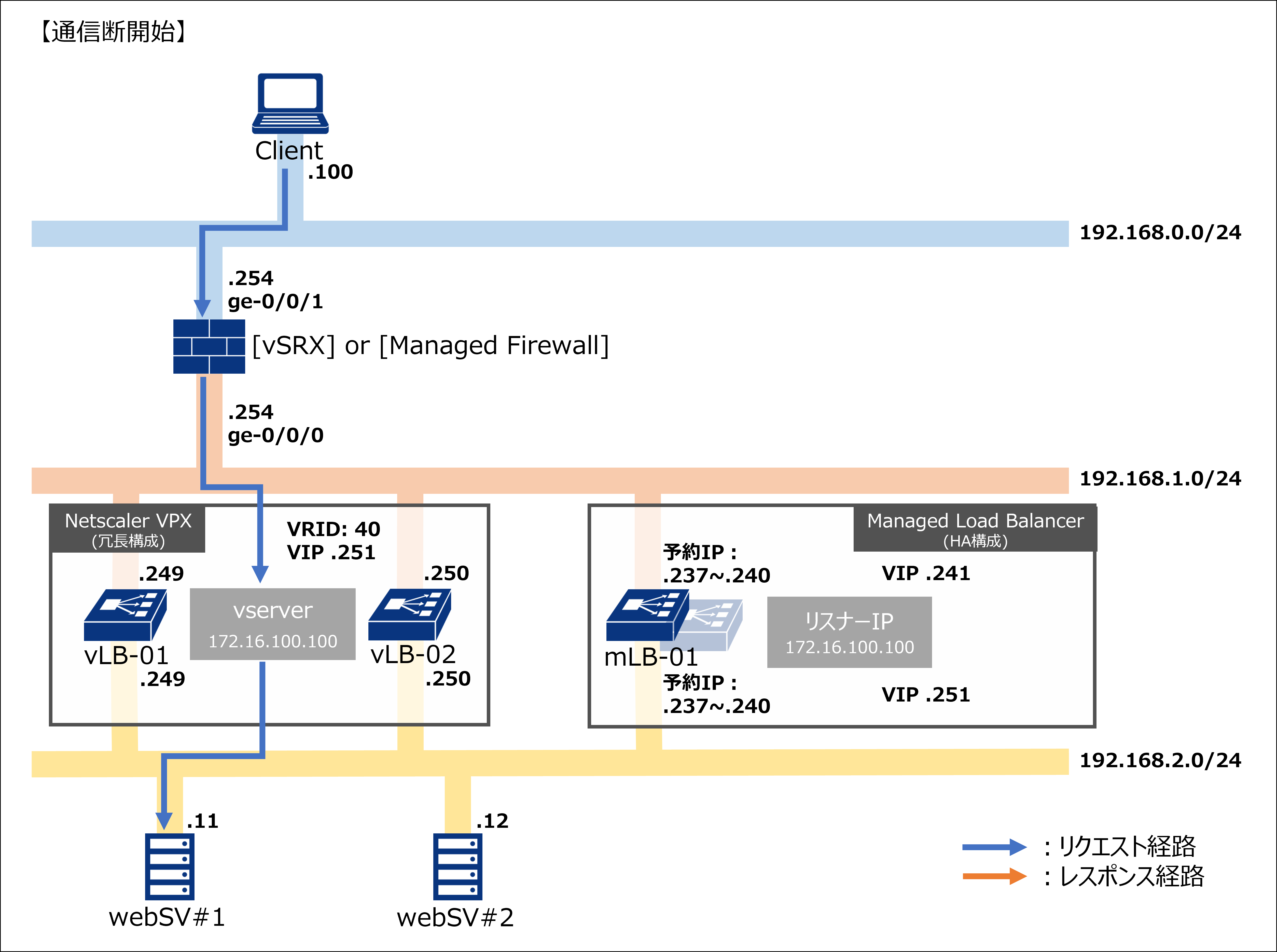

移行前の状態

事前準備

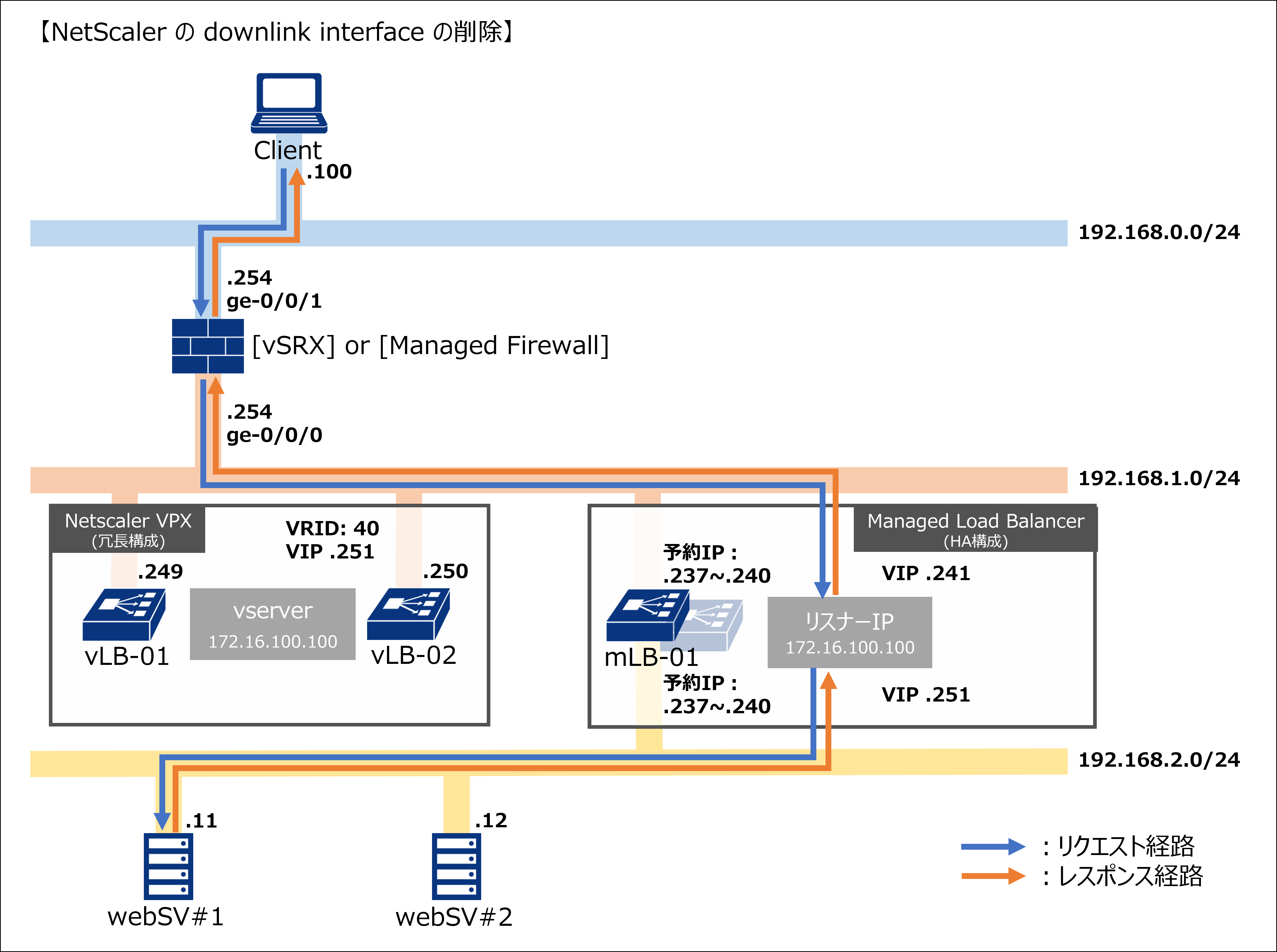

移行作業-1 旧ロードバランサーのDownlink側インターフェースを切り離し

移行作業-2 新ロードバランサーのdownlink側インターフェースを接続

移行作業-3 通信断の開始

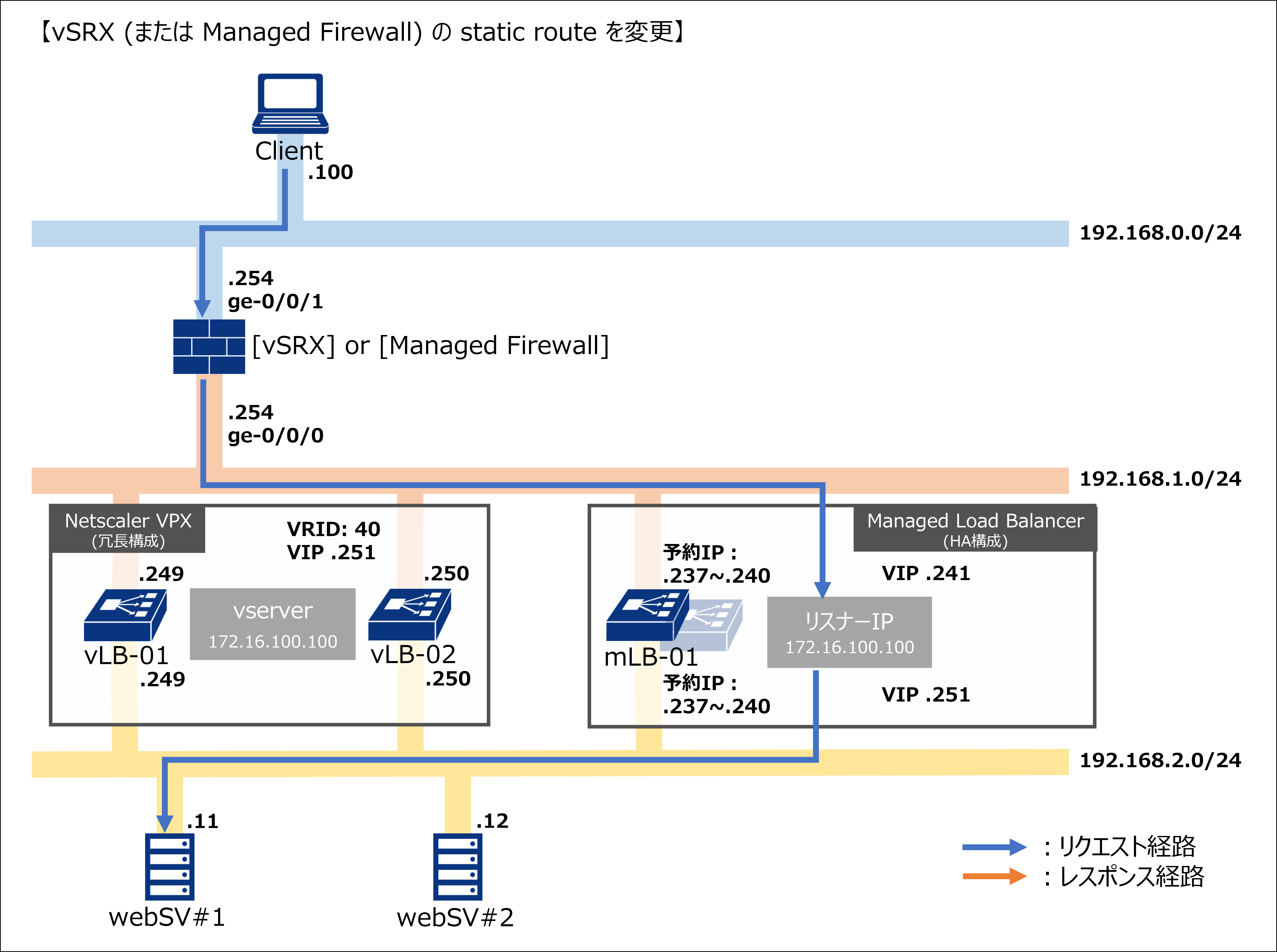

移行作業-4 ファイアウォールにて経路(スタティックルート)の切り替えを実施

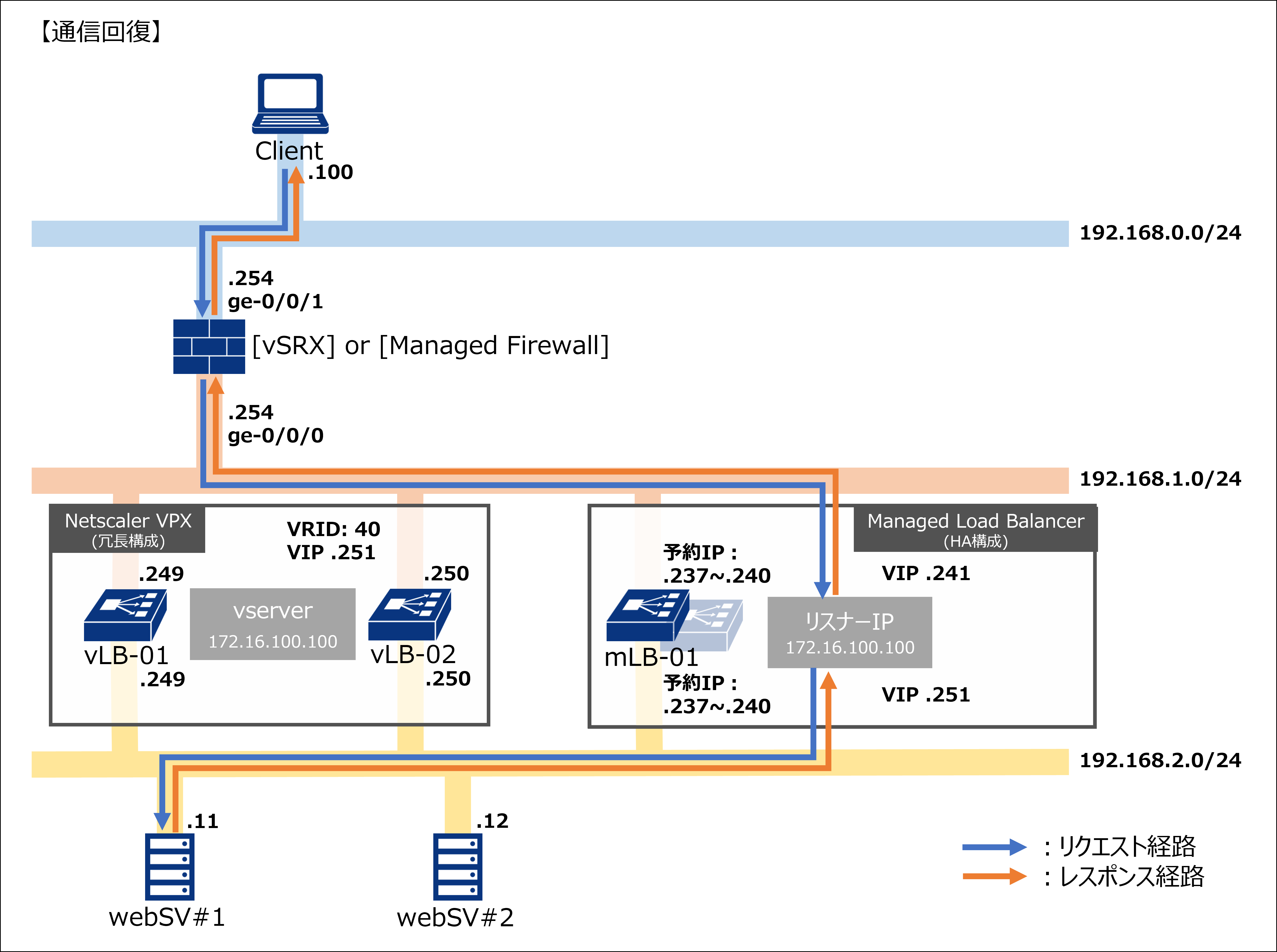

移行作業-5 移行が完了し、新ロードバランサーでの通信が開始

事後作業

想定するシステムの設定¶

想定する設定(NetScaler VPX)¶

リソース |

設定項目 |

設定値 |

vLB-01 |

uplinkインタフェース設定 (IP) |

192.168.1.249 |

uplinkインタフェース設定 (仮想IP(VIP)) |

192.168.1.251 |

|

downlinkインタフェース設定 (IP) |

192.168.2.249 |

|

downlinkインタフェース設定 (仮想IP(VIP)) |

192.168.2.251 |

|

デフォルトゲートウェイ設定 |

192.168.1.254 |

|

Load Balancing設定1-1([Servers]-[IPaddress]) |

192.168.2.11 |

|

Load Balancing設定1-2([Servers]-[IPaddress]) |

192.168.2.12 |

|

Load Balancing設定2-1([Services]-[Existing Server]) |

192.168.2.11 |

|

Load Balancing設定2-2([Services]-[Protocol]) |

HTTP |

|

Load Balancing設定2-3([Services]-[Port]) |

80 |

|

Load Balancing設定3-1([Services]-[Existing Server]) |

192.168.2.12 |

|

Load Balancing設定3-2([Services]-[Protocol]) |

HTTP |

|

Load Balancing設定3-3([Services]-[Port]) |

80 |

|

vLB-02 |

uplinkインタフェース設定 (IP) |

192.168.1.250 |

uplinkインタフェース設定 (仮想IP(VIP)) |

192.168.1.251 |

|

downlinkインタフェース設定 (IP) |

192.168.2.250 |

|

downlinkインタフェース設定 (仮想IP(VIP)) |

192.168.2.251 |

|

デフォルトゲートウェイ設定 |

192.168.1.254 |

|

Load Balancing設定1-1([Servers]-[IPaddress]) |

192.168.2.11 |

|

Load Balancing設定1-2([Servers]-[IPaddress]) |

192.168.2.12 |

|

Load Balancing設定2-1([Services]-[Existing Server]) |

192.168.2.11 |

|

Load Balancing設定2-2([Services]-[Protocol]) |

HTTP |

|

Load Balancing設定2-3([Services]-[Port]) |

80 |

|

Load Balancing設定3-1([Services]-[Existing Server]) |

192.168.2.12 |

|

Load Balancing設定3-2([Services]-[Protocol]) |

HTTP |

|

Load Balancing設定3-3([Services]-[Port]) |

80 |

想定する設定(Managed Firewall)¶

設定項目 |

設定区分 |

設定値 |

Interface設定 |

Port4 |

192.168.1.254/24 |

Port5 |

192.168.0.254/24 |

|

Routing設定 |

ID |

1 |

Destination IP |

172.16.100.0 |

|

Subnet Mask |

255.255.255.0 |

|

Gateway |

192.168.1.251 |

|

Interface |

Port4 |

|

Destination NAT設定 |

External IP Address |

192.168.0.254 |

Mapped IP Address |

172.16.100.100 |

|

Address Object |

Address Name |

vserver |

Type |

Subnet |

|

IP Address |

172.16.100.0 |

|

Subnet Mask |

255.255.255.0 |

|

Interface |

Port4 |

|

Firewall Policy設定 |

Source |

Port5-all |

Destination |

Port4-vserver |

|

Service |

HTTP |

|

Action |

ACCEPT |

|

NAT |

enable |

|

Log |

ALL |

想定する設定(vSRX)[冗長構成(VRRP)におけるリソース個別設定]¶

リソース |

設定区分 |

設定値 |

vSRX #1 (Active) |

interfaces設定1(ge-0/0/0) |

inet address 192.168.1.252/24 vrrp-group 1 virtual-address 192.168.1.254 |

inet address 192.168.1.252/24 vrrp-group 1 priority 200 |

||

inet address 192.168.1.252/24 vrrp-group 1 accept-data |

||

interfaces設定2(ge-0/0/1) |

inet address 192.168.0.252/24 vrrp-group 1 virtual-address 192.168.0.254 |

|

inet address 192.168.0.252/24 vrrp-group 1 priority 150 |

||

inet address 192.168.0.252/24 vrrp-group 1 accept-data |

||

vSRX #2 (Standby) |

interfaces設定1(ge-0/0/0) |

inet address 192.168.1.253/24 vrrp-group 1 virtual-address 192.168.1.254 |

inet address 192.168.1.253/24 vrrp-group 1 priority 200 |

||

inet address 192.168.1.253/24 vrrp-group 1 accept-data |

||

interfaces設定2(ge-0/0/1) |

inet address 192.168.0.253/24 vrrp-group 1 virtual-address 192.168.0.254 |

|

inet address 192.168.0.253/24 vrrp-group 1 priority 150 |

||

inet address 192.168.0.253/24 vrrp-group 1 accept-data |

想定する設定(vSRX)[冗長構成(VRRP)におけるリソース共通設定]¶

設定項目 |

設定区分 |

設定値 |

zones設定 |

Trust |

interfaces ge-0/0/0.0 |

host-inbound-traffic system-services all |

||

host-inbound-traffic protocols all |

||

Untrust |

interfaces ge-0/0/1.0 |

|

host-inbound-traffic system-services all |

||

host-inbound-traffic protocols all |

||

filter設定(ge-0/0/1) |

許可(from) |

destination-address 192.168.0.254/32 |

protocol tcp |

||

destination-port http |

||

拒否 |

上記の許可定義(from)以外 |

|

NAT設定(destination) |

pool |

HTTP_NAT address 172.16.100.100/32 |

rule-set 1 |

rule 1 match destination-address 192.168.0.254/32 |

|

rule 1 match destination-port 80 |

||

rule 1 match protocol tcp |

||

address-book設定 |

― |

global address WEB_ADDRESS 172.16.100.0/24 |

applications設定 |

application |

HTTP protocol tcp |

HTTP destination-port 80 |

||

application-set |

WEB-SERVICE application HTTP |

|

policies設定 |

通信方向(from-zone untrust to-zone trust) |

policy WEB_ACCESS match source-address any |

policy WEB_ACCESS match destination-address WEB_ADDRESS |

||

policy WEB_ACCESS match application WEB-SERVICE |

||

policy WEB_ACCESS then permit |

||

policy ALL-DENY match source-address any |

||

policy ALL-DENY match destination-address any |

||

policy ALL-DENY match application any |

||

policy ALL-DENY then deny |

||

routing-options設定 |

- |

static route 172.16.100.0/24 next-hop 192.168.1.251 |