6. API権限管理機能¶

6.1. SDPFで提供するAPI権限管理¶

注釈

SDPFで提供するGUIは、内部的には画面上の操作をその操作に該当するAPIを実行することで実現しています。 そのため、このAPI権限管理機能を利用することで、GUI上の実行権限も同様に制限できます。

項目 |

説明 |

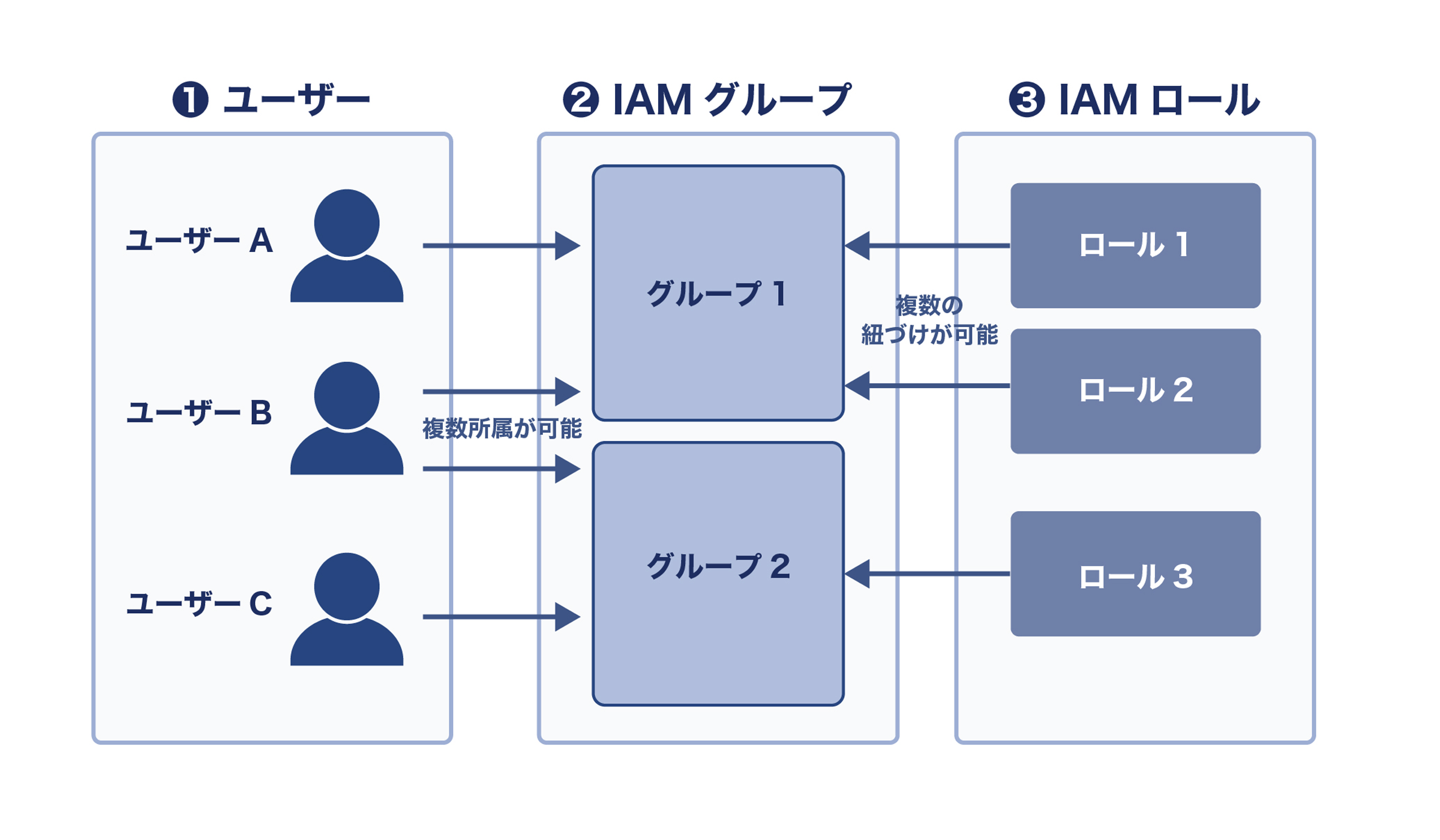

1.ユーザー |

SDPF契約に属する個々のユーザー(管理ユーザー、または一般ユーザー) |

2.IAMグループ |

IAMロールをグルーピングしたもの

ユーザーとIAMロールとの紐付ける役割を果たす

|

3.IAMロール |

利用を許可するAPIやAPIを実行する条件をホワイトリスト形式で定義したもの

1つのIAMロールの中には複数の許可APIを設定できる

|

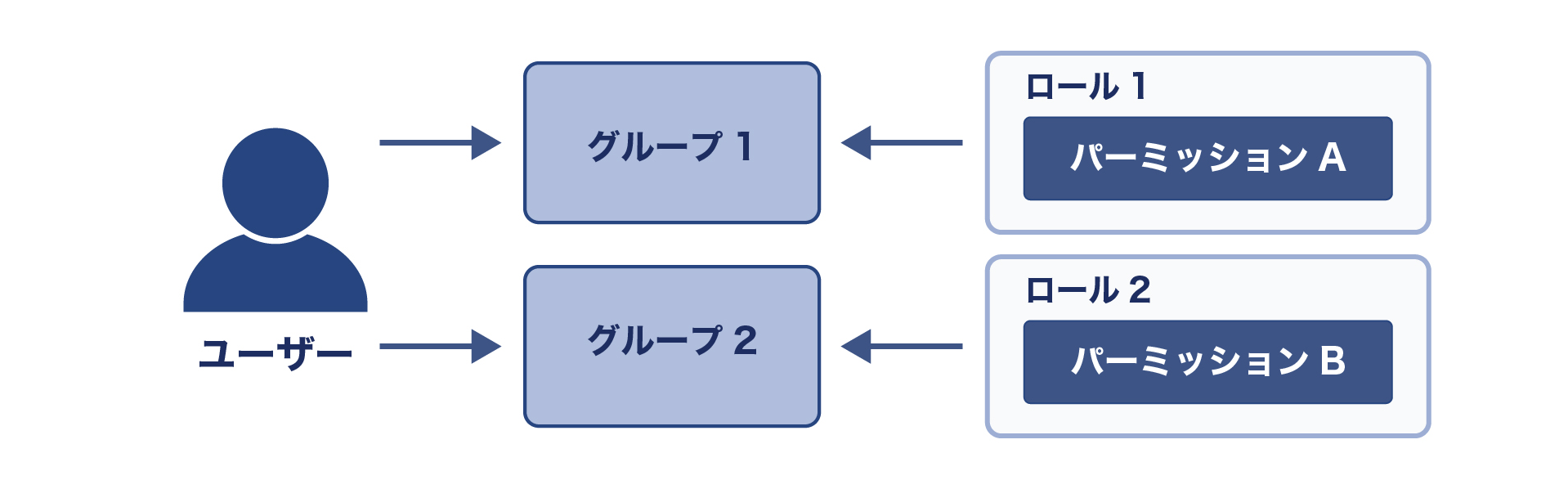

以下の図のように、ユーザーは複数のIAMグループに所属でき、IAMグループは1つまたは複数のIAMロールによって定義されます。

図 6.1.1 ユーザーとIAMグループ・IAMロールの関係¶

6.2. IAMロールの権限定義¶

項目 |

説明 |

ipAddress |

利用を許可するアクセス元グローバル IP アドレス |

basePath |

利用を許可する API 名 |

path |

利用を許可する API リソース名 |

verb |

利用を許可する Method 名 |

図 6.2.1 読み取り専用の設定¶

6.3. デフォルトIAMグループ、デフォルトIAMロール¶

6.5. 権限の判定¶

注釈

API権限管理による権限設定は、ユーザー種別による権限(管理ユーザー、または一般ユーザー)と、ワークスペースアクセス権による権限と合わせて評価されます。 たとえば、ワークスペース作成の操作は管理ユーザー権限が必要なため、一般ユーザーに対してAPI権限管理機能で権限を付与したとしても実行できません。また、ワークスペースアクセス権を持たないワークスペース内のテナントに属するリソースに対する操作も、設定は可能ですが実行はできません。 ユーザー種別については「ユーザー管理」を、ワークスペースアクセス権については「ワークスペース管理」の章をご参照ください。

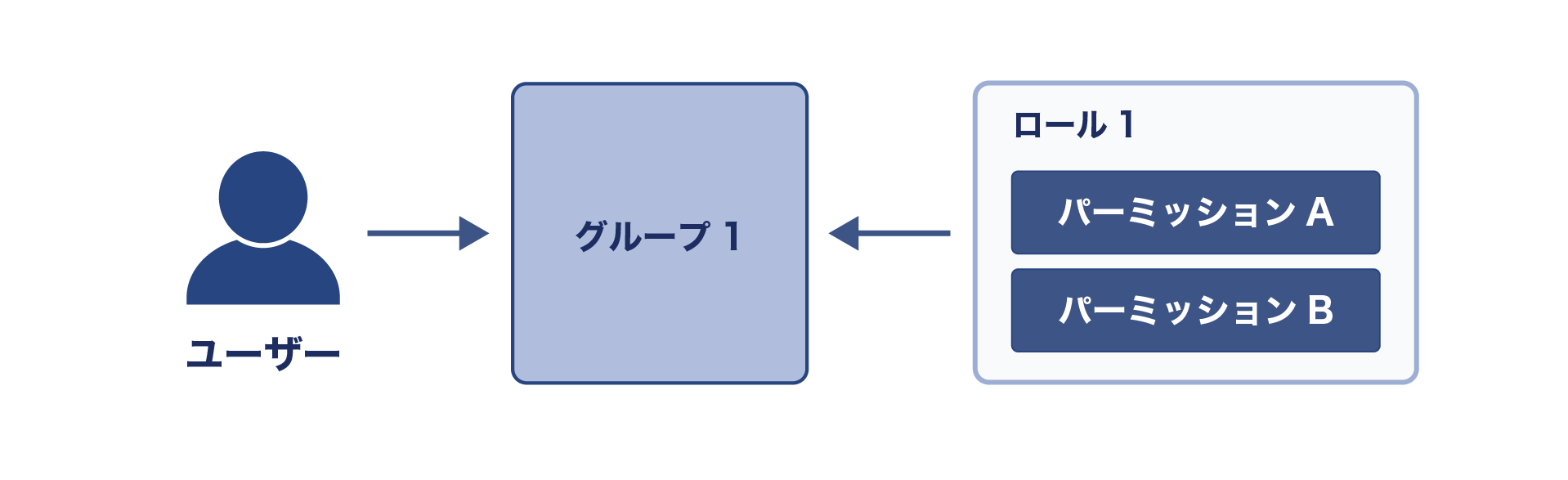

図 6.5.1 IAMロールが複数の権限定義で構成される場合¶

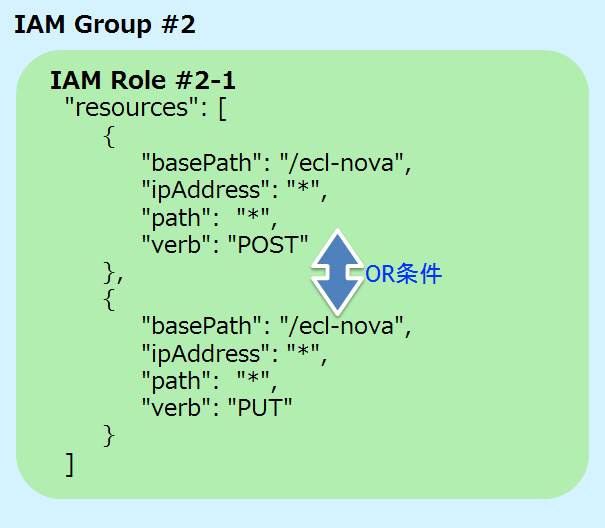

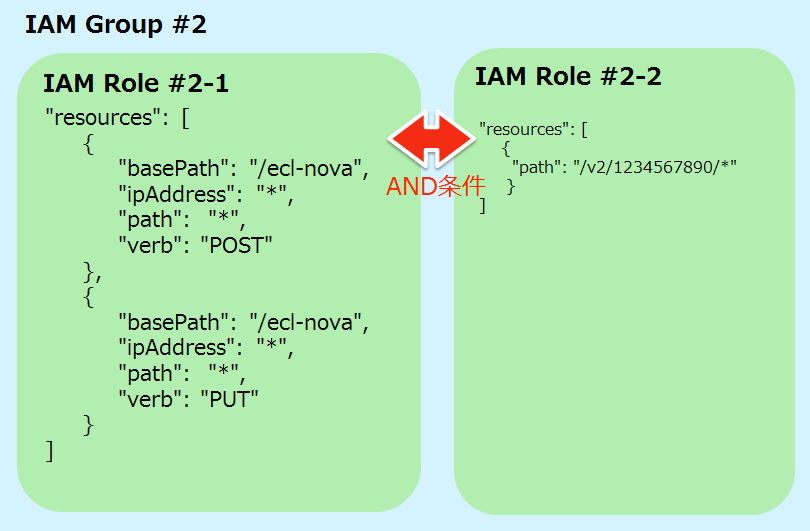

図 6.5.2 POSTまたはPUTの実行権限を持つIAMグループの設定¶

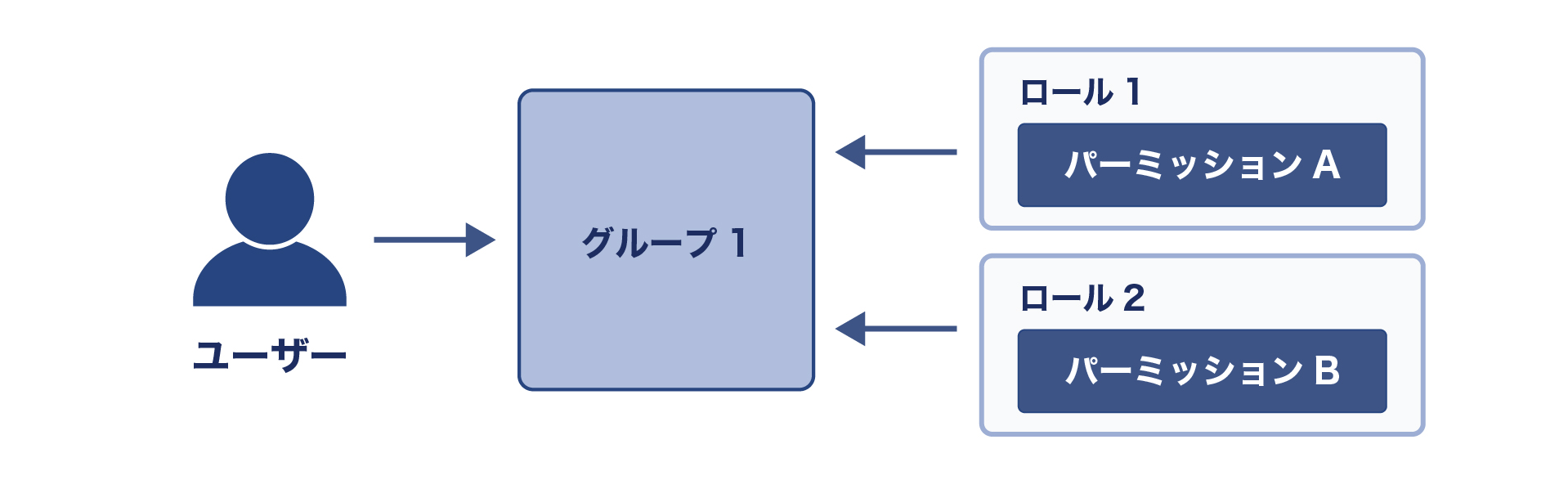

図 6.5.3 ユーザーが1つのIAMグループに属し、IAMグループが複数のIAMロールで定義される場合¶

図 6.5.4 テナントID"1234567890"の時にPOSTとPUTの実行権限を持つIAMグループの設定¶

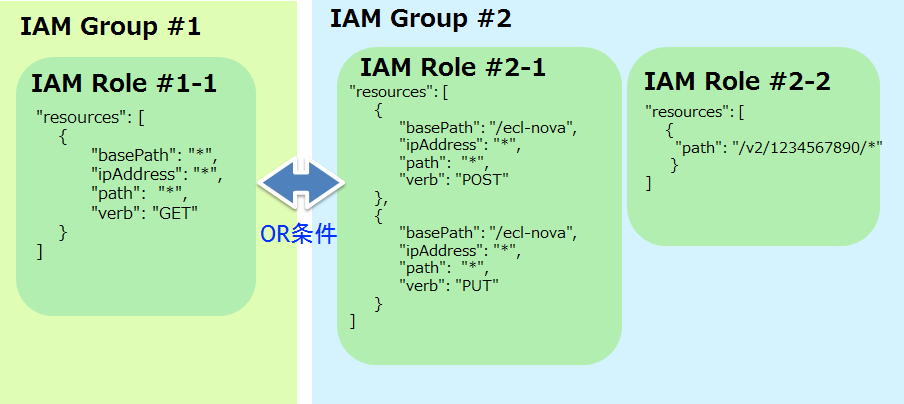

図 6.5.5 ユーザーが複数のIAMグループに属する場合¶

図 6.5.6 契約全体の読み取り権限とテナントID"1234567890"のサーバーインスタンス作成と編集の権限を許可する設定¶

6.6. ご利用条件¶

注釈

詳細な設定方法は API権限管理機能のご利用方法 をご確認ください。