SSL通信の暗号化方式を指定する方法(TLS1.3-AES256-GCM-SHA384)¶

- 動作確認バージョン

NetScaler VPX Version13.1 Standard Edition

ここでは、SSL通信方式の暗号化方式を変更する方法について紹介します。

暗号化の強度が弱い場合、その通信は秘匿できず、傍受また改竄される危険性が高くなります。また通信にはクライアント側も同じ暗号化レベルを使用できる必要があります。

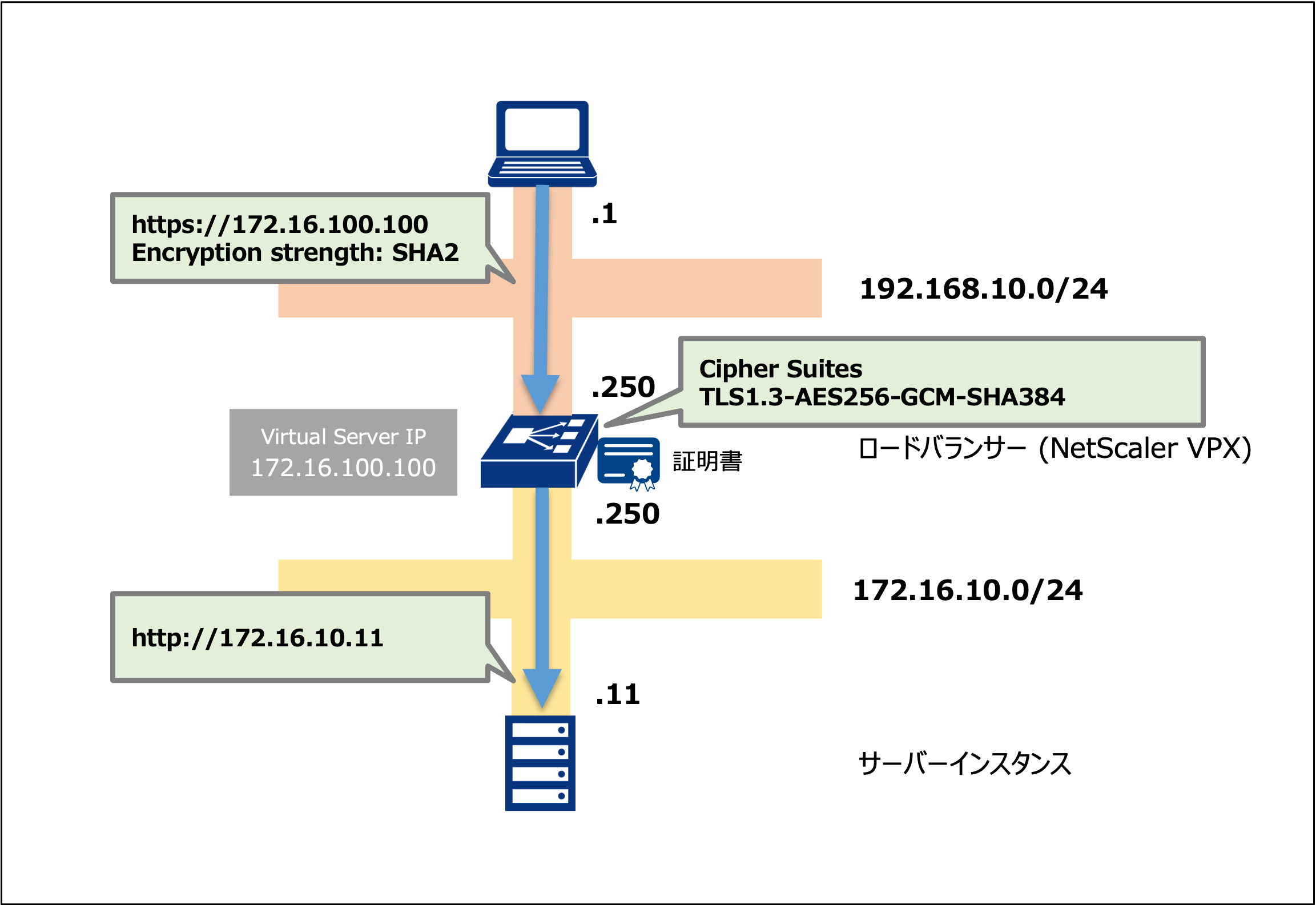

サンプル設定のシナリオ

暗号化方式を(TLS1.3-AES256-GCM-SHA384)に指定し、クライアントからOpenSSLで接続し指定の暗号化方式で接続されていることを確認します。

構成図

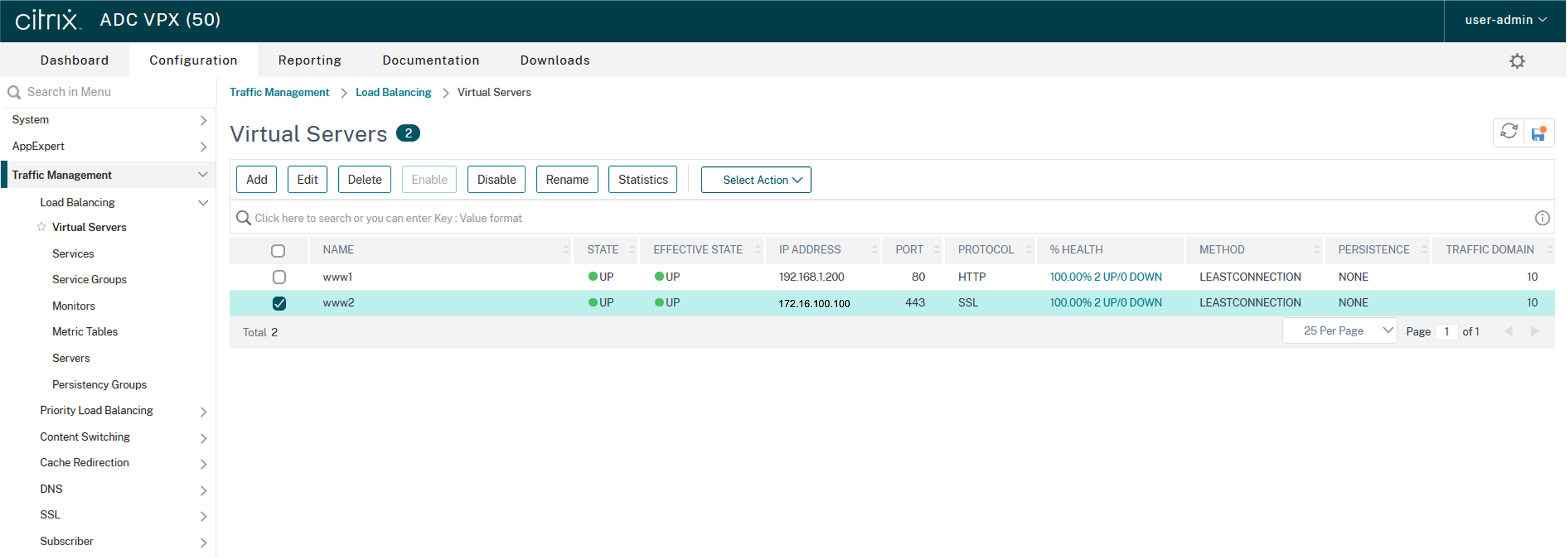

設定を変更するVirtual Serverを選択し、「Edit」ボタンをクリックします。

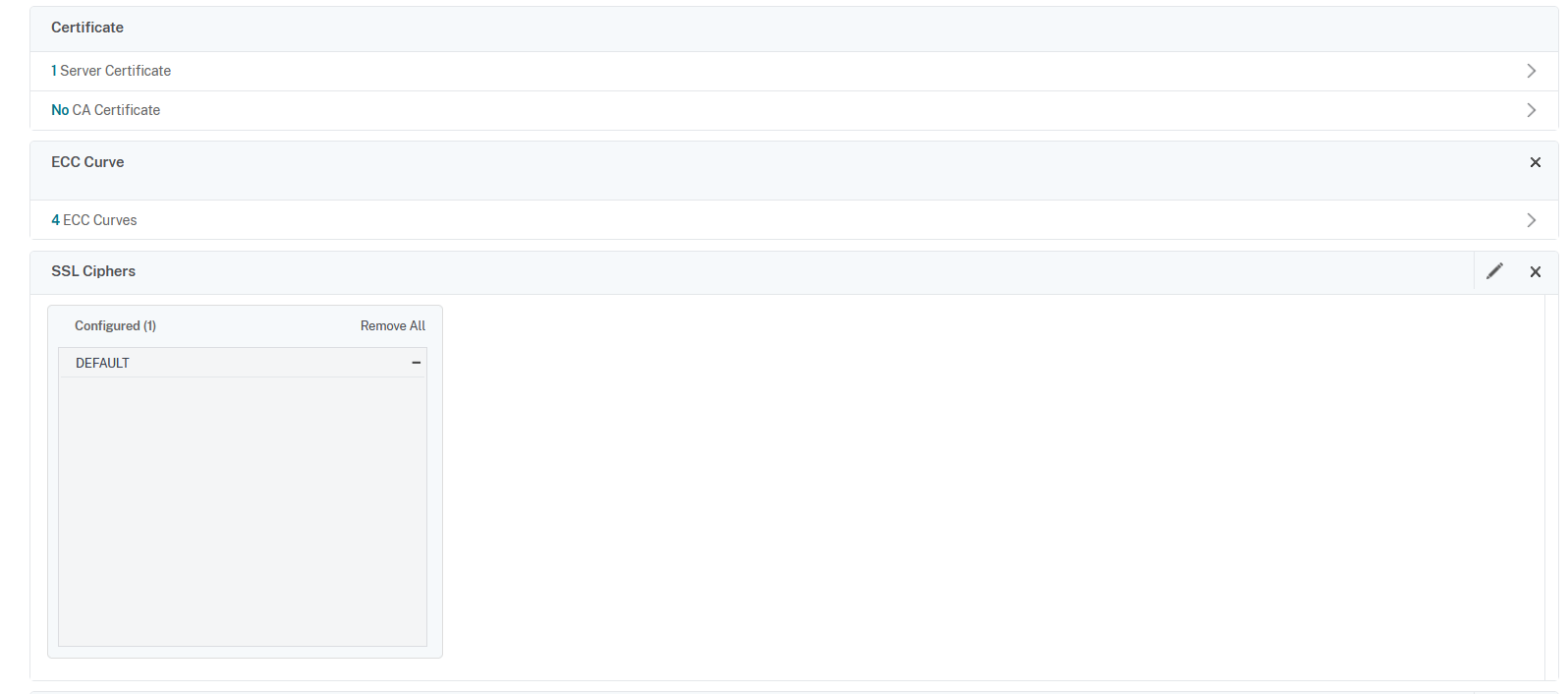

Virtual Serverの詳細表示画面が表示されるので、「SSL Ciphers」の編集アイコンをクリックします。

注釈

SSL Ciphersの項目が表示されていない場合は、画面右「Advanced Settings」から「+SSL Ciphers」を選択します。

SSL Ciphers画面では以下の暗号化方式を指定します。

設定項目 |

設定値 |

Configured |

TLS1.3-AES256-GCM-SHA384(指定する暗号方式) |

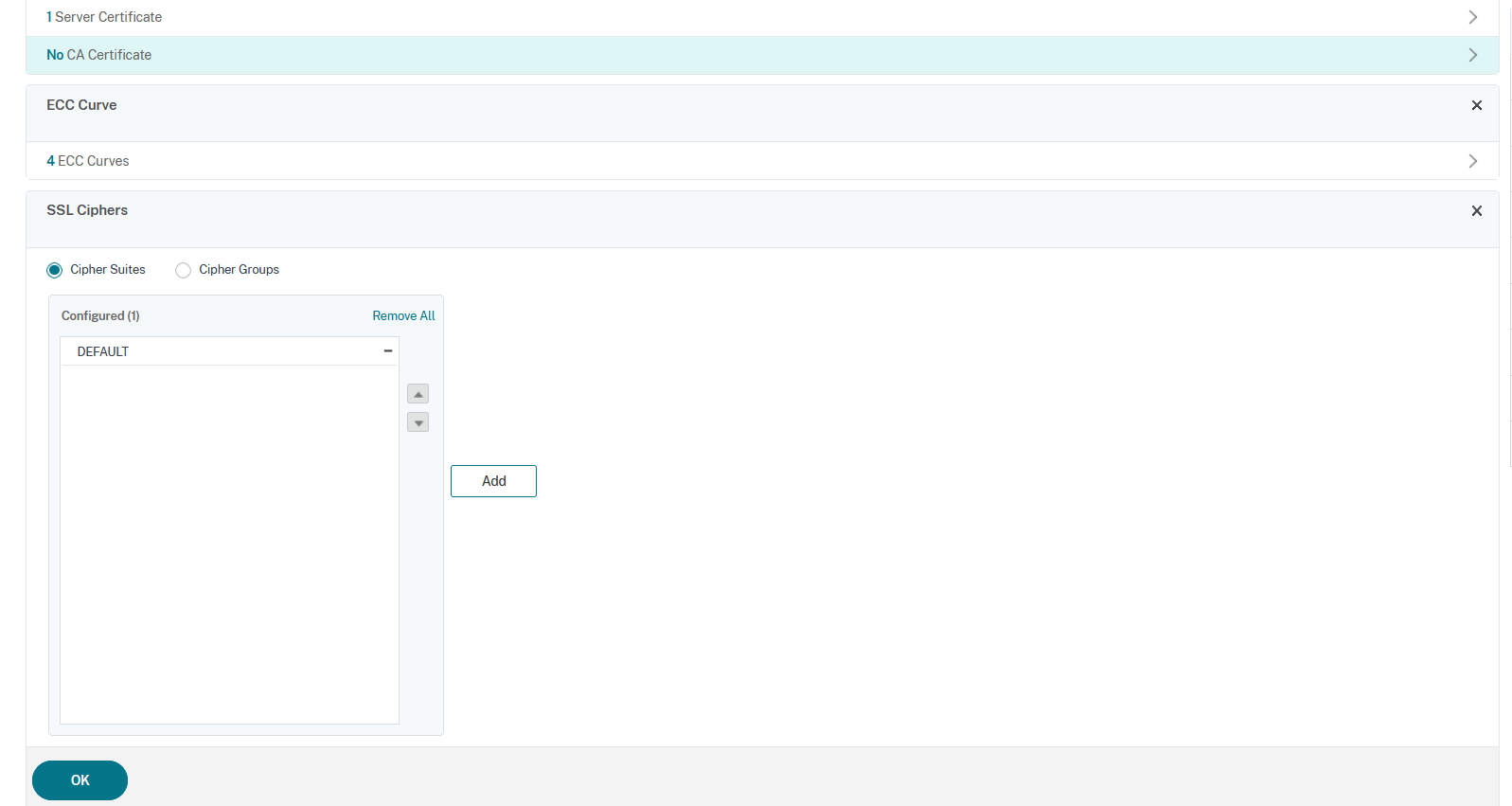

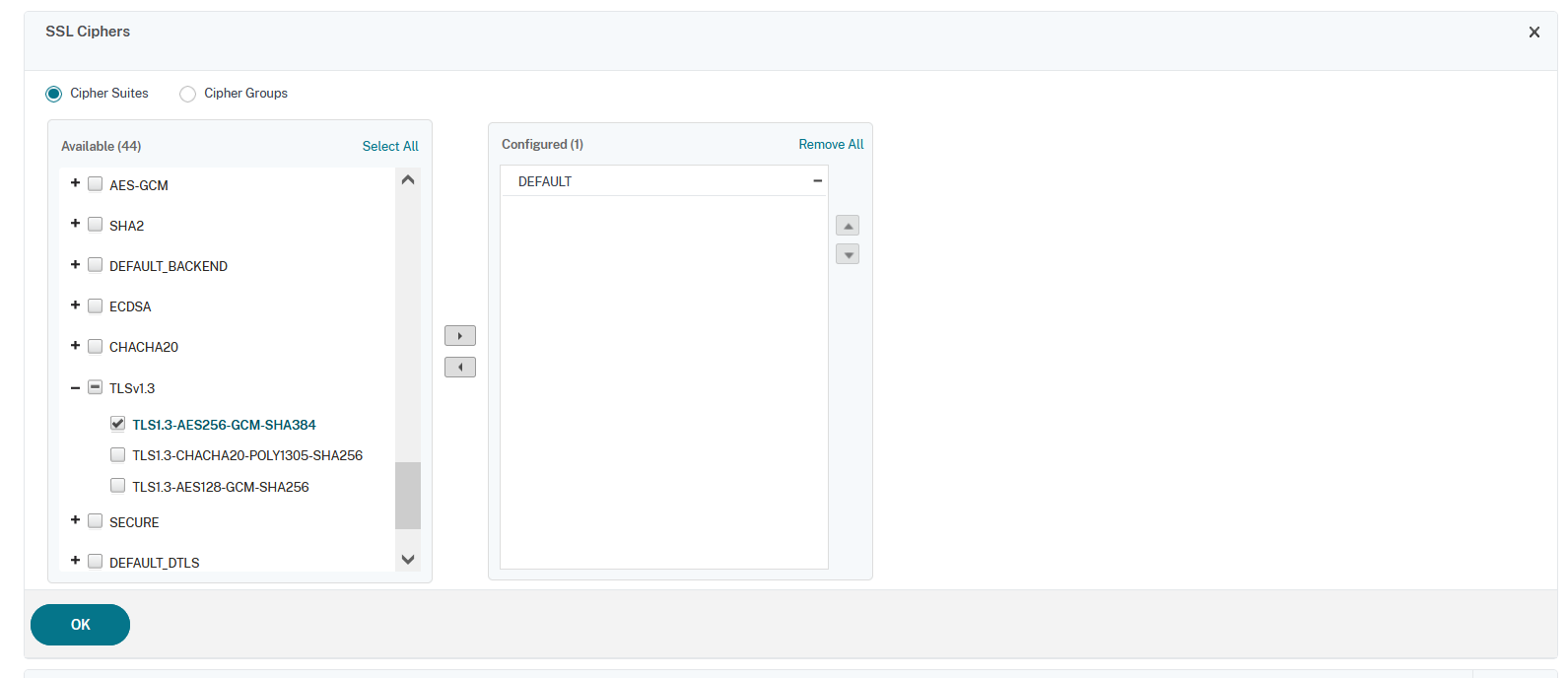

SSL Ciphers画面から、「+Add」をクリックします。

利用可能一覧画面が表示されるので、「TLSv1.3」の「TLS1.3-AES256-GCM-SHA384」を選択し、右三角をクリックし対象の「Cipher Suite」を「Configured」に移動させます。

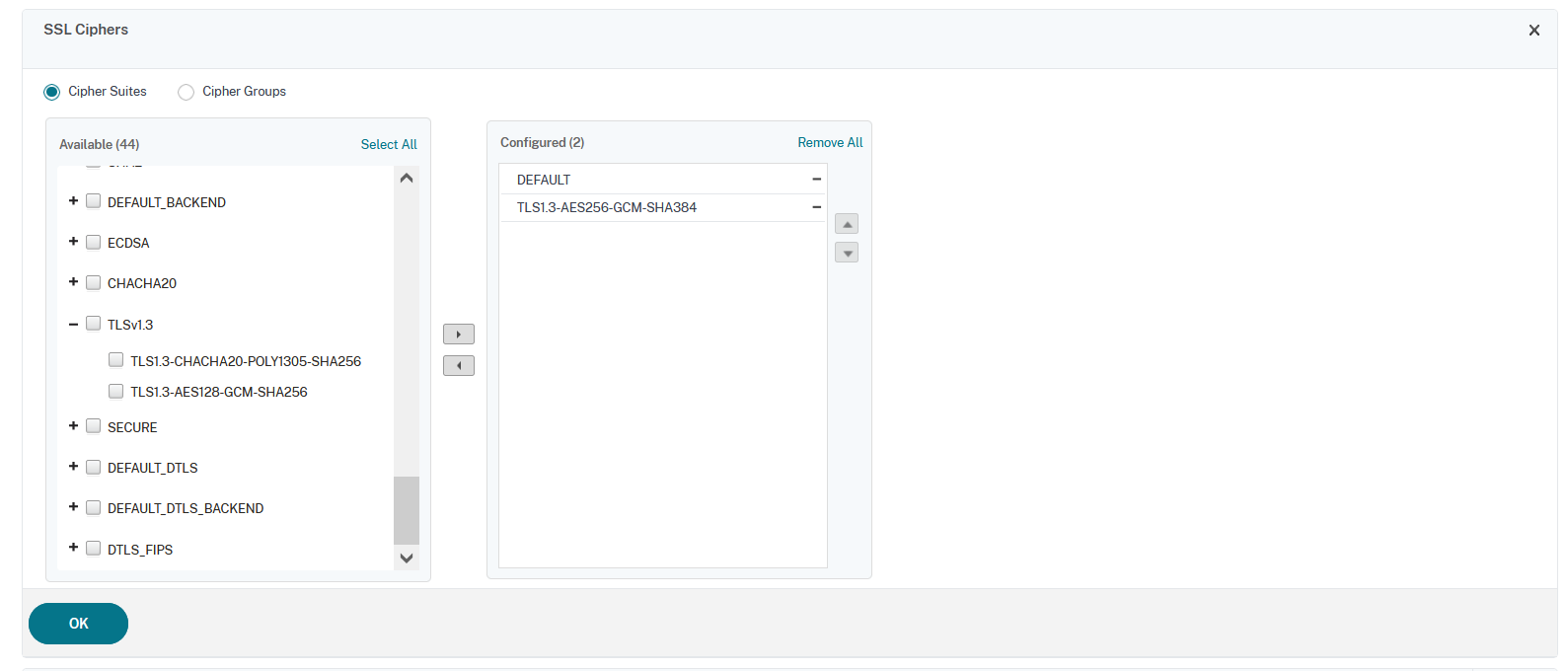

指定の暗号化方式が右側に追加されます。既に設定されている「DEFAULT」は -マークをクリックしを削除します。

注釈

ここでは指定の暗号化レベル「TLS1.3-AES256-GCM-SHA384」のみを使用したいので、ほかの項目を設定から外しています。

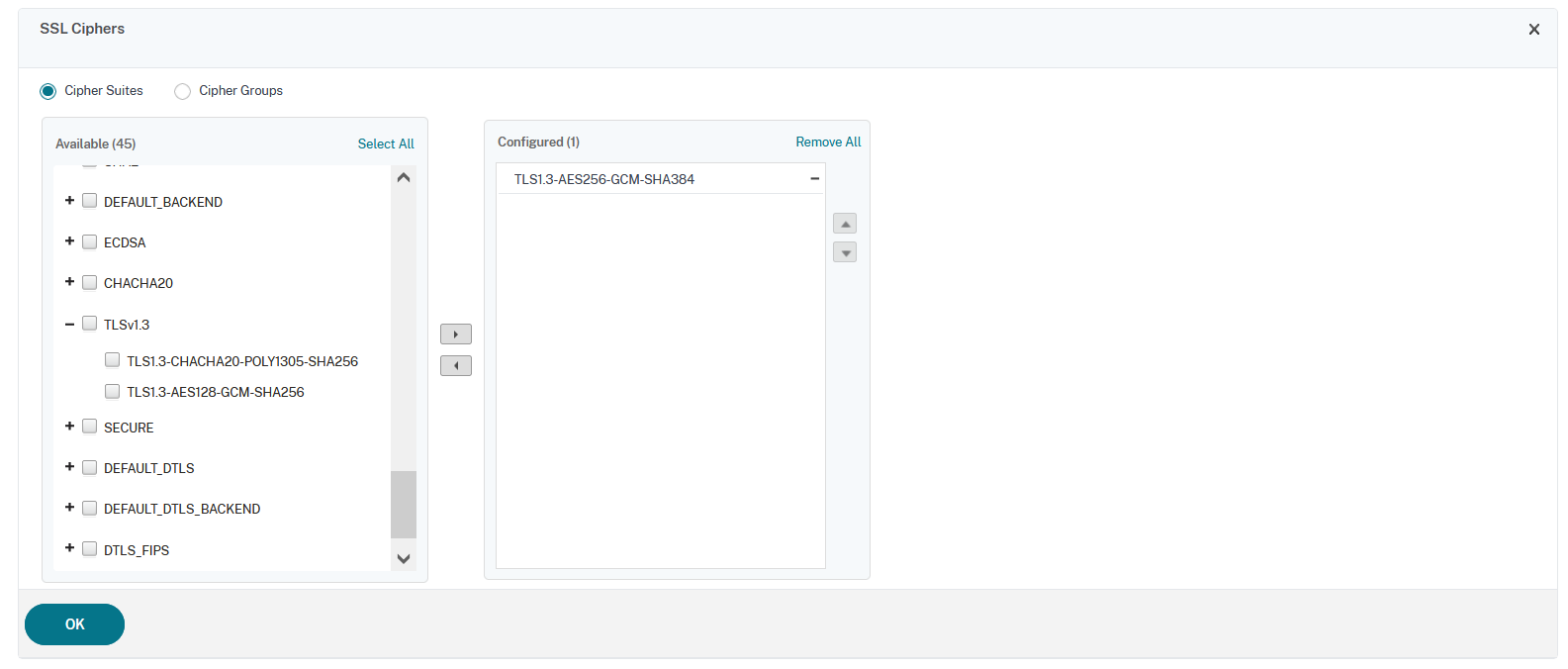

画面右側に対象の「Cipher Suite」が追加され、「DEFAULT」が削除できたことを確認できたところで「OK」をクリックします。

注釈

ここで複数の暗号化レベルを選択することも可能です。使用したい暗号化レベルを画面右側に追加することで複数の暗号化レベルを有効にできます。

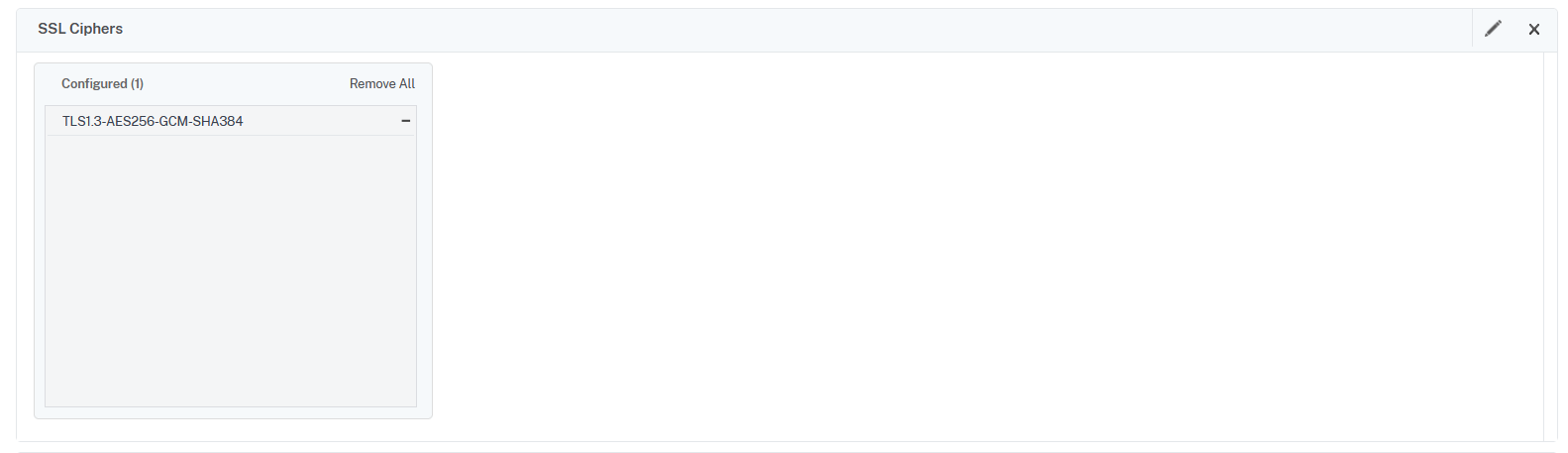

Virtual Serverの詳細表示画面が表示されるので、「SSL Ciphers」の「Configured」に「TLS1.3-AES256-GCM-SHA384」と表示されているのを確認します。

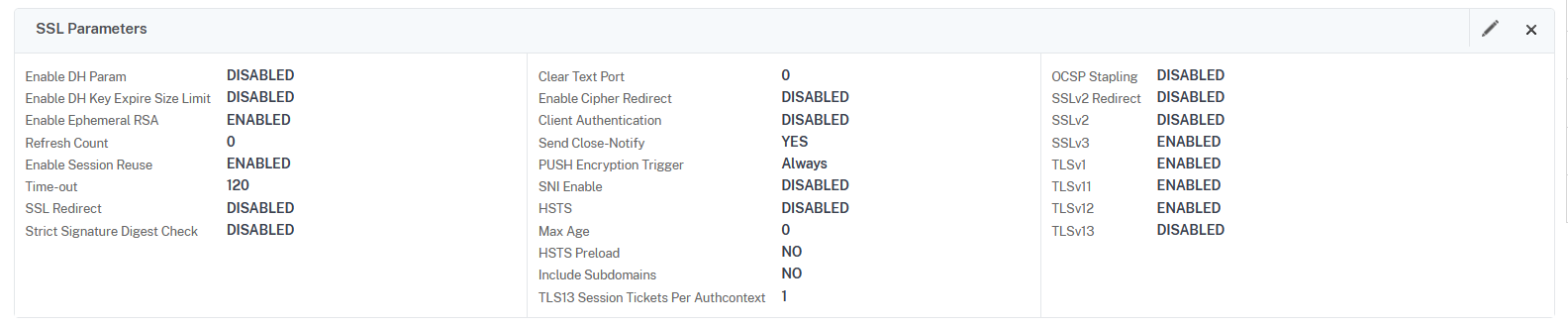

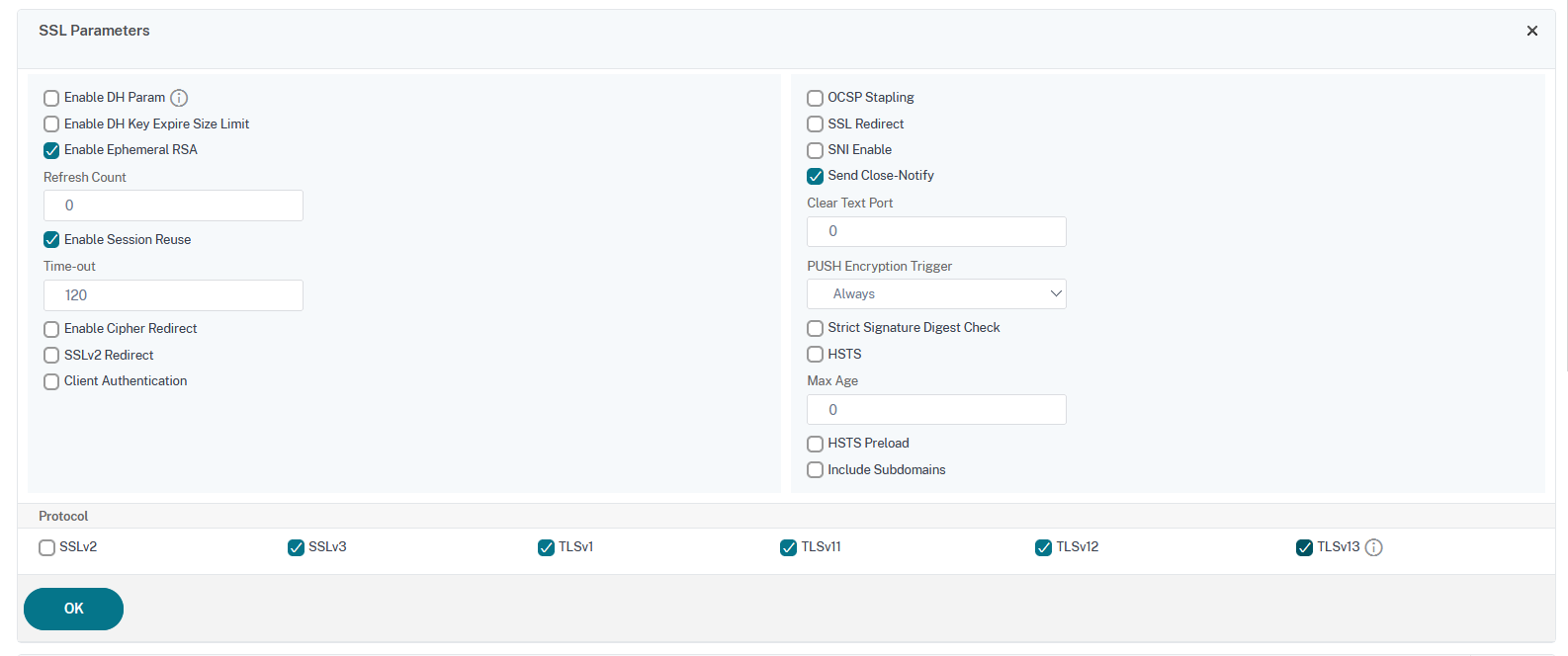

TLS1.3を設定するため、「SSL Parameters」の編集アイコンをクリックします。

注釈

SSL Parametersの項目が表示されていない場合は、画面右「Advanced Settings」から「+SSL Parameters」を選択します。

SSL Parameters画面では以下の設定を行います。設定後、「OK」ボタンをクリックします。

設定項目 |

設定値 |

TLSv1.3 |

チェックを入れる |

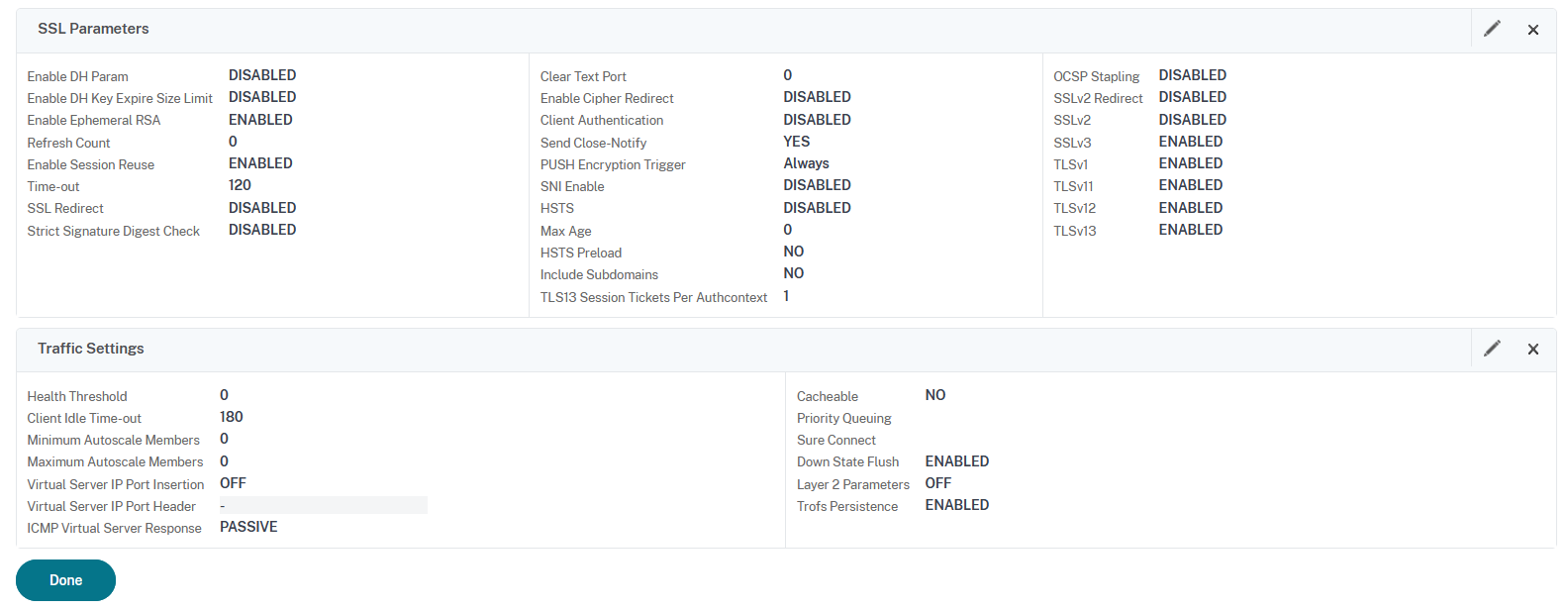

Virtual Serverの詳細表示画面が表示されるので、「SSL Parameters」の「TLSv13」に「ENABLED」と表示されているのを確認し、ページ最下部左の「Done」ボタンをクリックします。

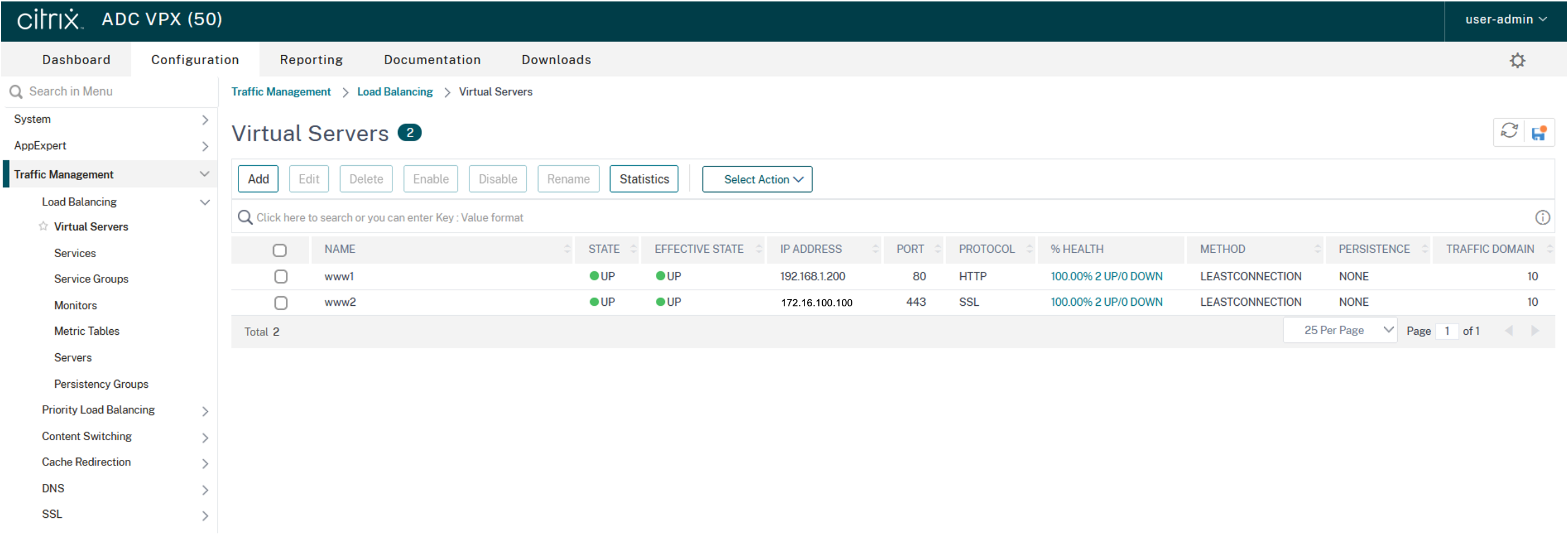

Virtual Serverの画面で対象の「State」および「Effective State]が「Up」である事を確認します。

これでSSL通信の暗号化方式を指定する設定が完了しました。

Opensslによる接続確認

クライアントからVirtual Server IPに対して、Opensslから下記コマンドを実行します。

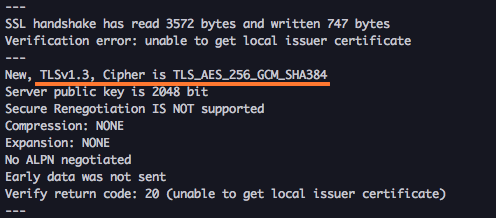

openssl s_client -connect 172.16.100.100:443 -showcerts

[実行結果]

指定した暗号化方式で接続されていることが確認できました。

注釈

OpenSSLではOpenSSL 1.1.1からTLSv1.3に対応しています。ご利用中のOpenSSLがOpenSSL 1.1.1より古い場合はOpenSSL 1.1.1以降にアップグレードの上、接続確認を実施してください。