IoT SAFE¶

IoT SAFEとは¶

IoT SAFE (IoT SIM Applet For Secure End-2-End Communication) は、GSMAによって策定された、IoT機器とクラウド間の通信を安全に行うために、SIMカードをRoot of Trustとして利用するための標準規格です。

認証や暗号化の機能をもつSIMアプレットを搭載することで、デバイス認証とデータのエンドツーエンドの暗号化を実現する仕組みであり、セルラーネットワークを利用するIoT機器におけるデバイスセキュリティを実現する技術の一つとして期待されています。

本アプレットは、IoT SAFEの標準規格に沿って実装を行ったものです。

IoT SAFEの動作概要¶

IoT SAFEアプレットは、以下の流れで動作を行います。

事前作業

SIMカードに対してIoT SAFEアプレットをインストールします。

「IoT SAFE」メニュー又はOpenAPIから「SIM個別の識別情報」または「識別情報テンプレート」を登録します。

証明書の生成処理

IoT SAFEアプレットは、起動するとキーペアの生成を行った後、Applet Consoleへコマンドの確認を行います。

Applet Consoleは、キーペア読み取りの指示(ReadPublicKeyコマンド)を行います。

IoT SAFEアプレットは、キーペアの公開鍵をApplet Consoleへ送信します。

Applet Consoleは、CSRの生成と送信の指示(GenerateCSRコマンド)を行います。

IoT SAFEアプレットは、CSRの生成を行い、Applet Consoleへ送信します。

Applet Consoleは、CSRをもとにクライアント証明書を署名します。

Applet Consoleは、クライアント証明書の配布(DeliveryClientCertコマンド)を行います。

クライアント証明書の利用

mTLS通信やVPN通信を確立します。

上記の動作により、IoT SAFEアプレットにはキーペア(秘密鍵/公開鍵)、CSR、クライアント証明書が格納され、セキュアな通信を行うことが可能になります。

IoT SAFEの動作確認¶

ここでは、IoT SAFEアプレット及びApplet Consoleを利用して、クライアント証明書を用いた「mTLS通信」及び「VPN通信」の動作確認を行います。

動作確認の環境¶

本手順では以下のソフトウェア、ハードウェアの条件で動作確認を行っています。

IoT機器

- アーキテクチャ

arm64

amd64 (x86_64)

- ディストリビューション

Raspberry Pi OS

Ubuntu

Debian

- デバイス

対応機種は こちら を参照してください。

IoTサーバ

- 任意のWEBサーバ等

クライアント証明書の検証を必須の設定とします。

VPNサーバ

- OpenVPNを構築済みのサーバ

クライアント証明書の検証を必須の設定とします。

Applet Console

アプレットのインストール操作や、公開鍵及びCSR、クライアント証明書の確認を行います。

事前準備¶

- IoT SAFEをLinux上で動作させるためのパッケージ(libifd-atcmdとpkcs11-iotsafe)をインストールします。

IoT SAFE Clientをインストールすることで、必要なパッケージを一括でインストールすることが出来ます。

IoT SAFE Clientのインストール方法は こちら を参照してください。

その他IoT SAFE Clientで利用可能なコマンドは こちら を参照してください。

IoT SAFEアプレットのインストール¶

- SIMカードにIoT SAFEアプレットをインストールします。

Applet Consoleの操作方法 を参照ください。

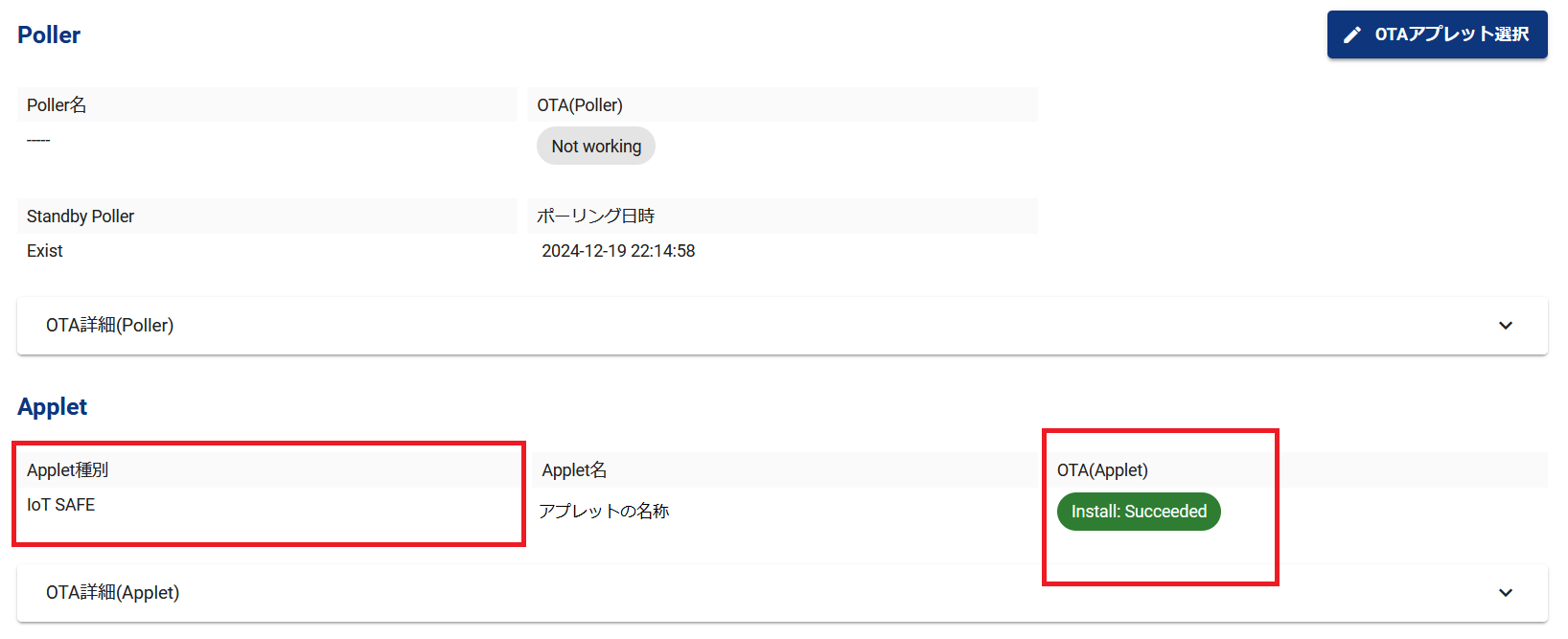

- SIMカードに正常にIoT SAFEアプレットがインストールされていることを確認します。

Applet ConsoleのSIMメニューから該当のSIMカードのSIM詳細画面を開きます。

OTAステータスが「Install:Succeeded」となっていることを確認します。

識別情報をApplet Consoleに登録する¶

「SIM個別の識別情報」または「識別情報テンプレート」の登録を行います。 ここでは識別情報テンプレートを用いて登録する方法を例として示します。 「SIM個別の識別情報」の登録方法については、こちら を参照ください。

注釈

識別情報テンプレートをすでに登録済みの場合は、この手順は不要です。 「CSRの生成とクライアント証明書の署名」へ進んでください。

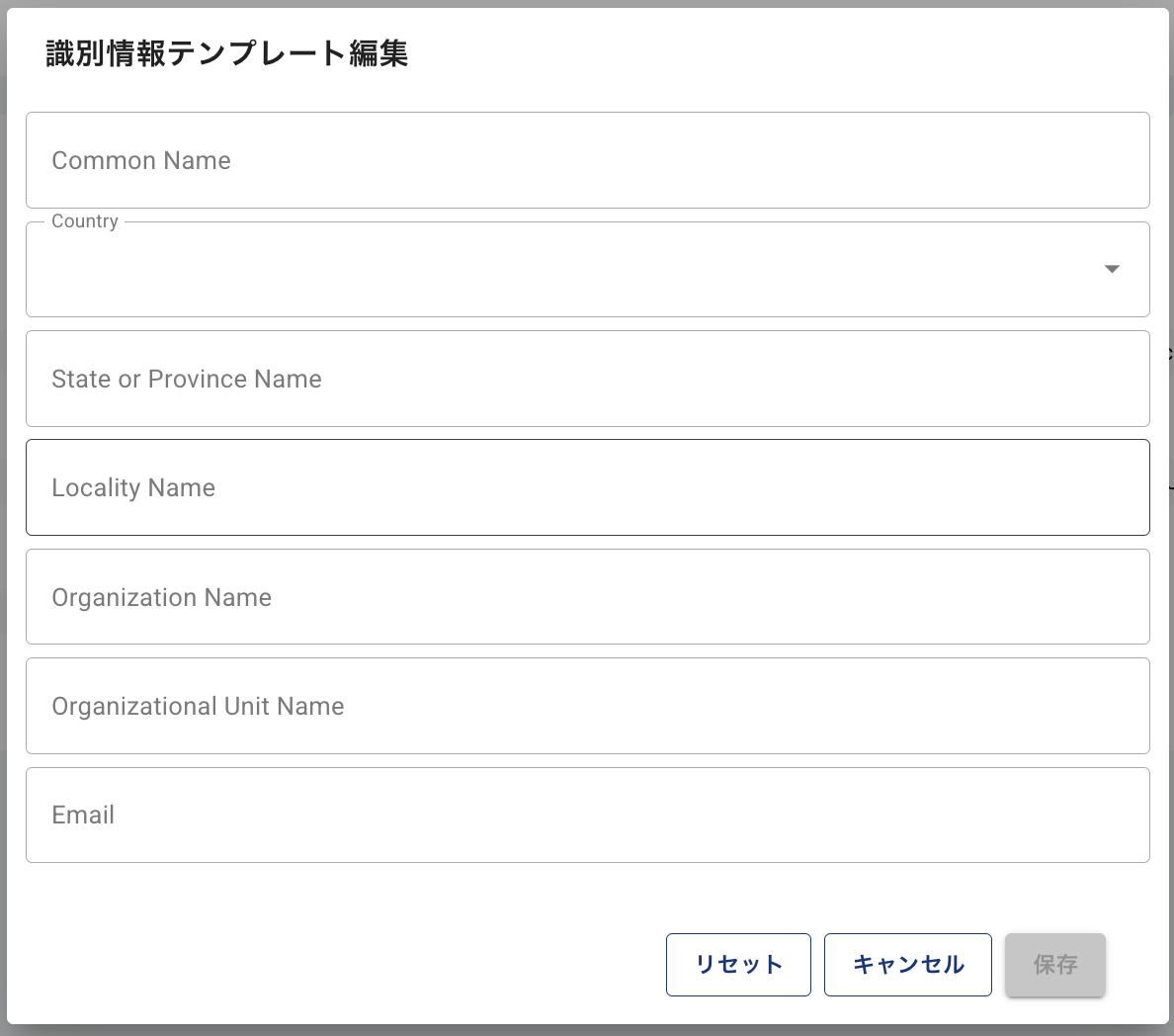

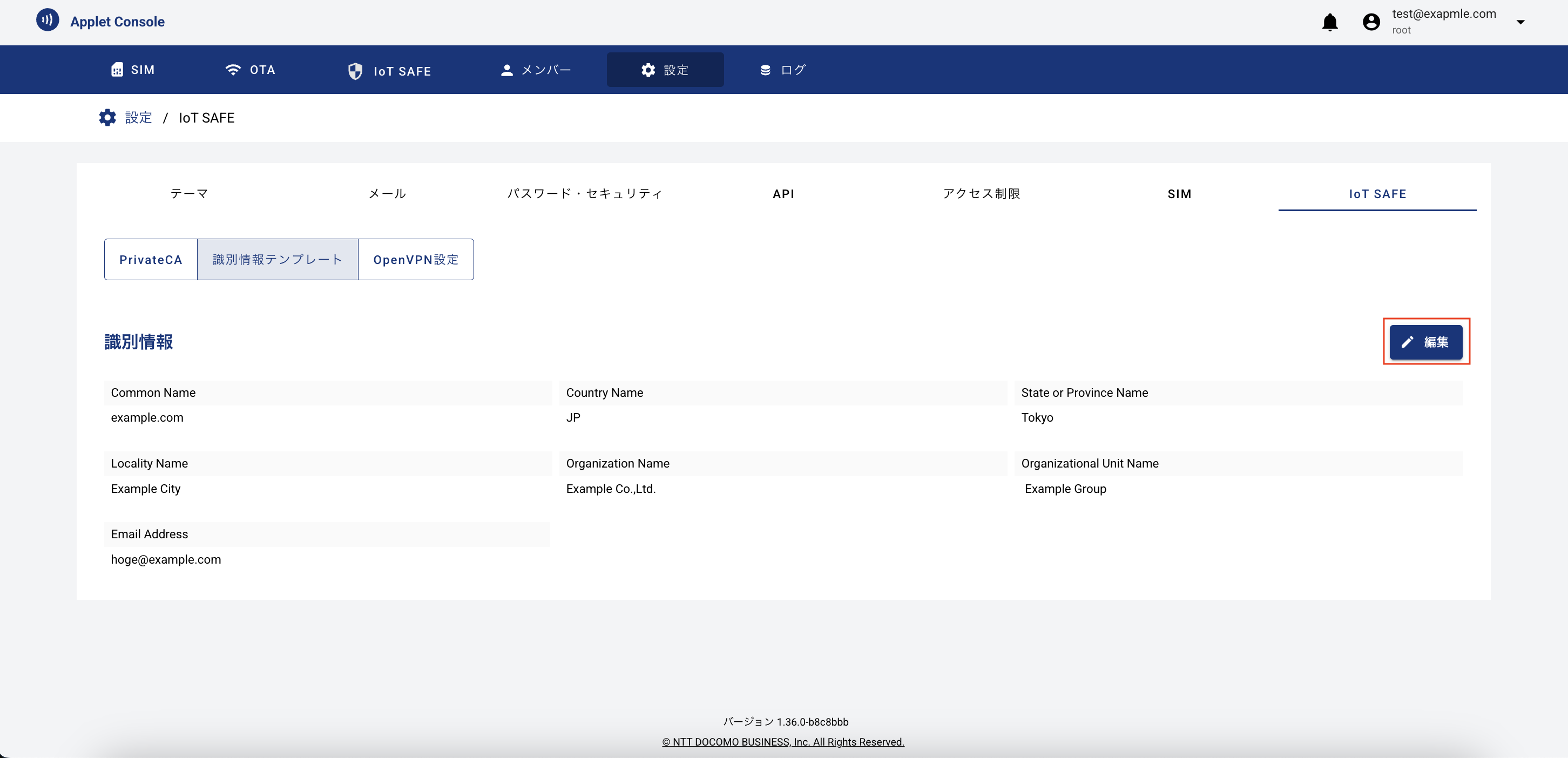

- 設定メニュー > IoT SAFEタブ > 識別情報テンプレートタブの「編集」ボタンより、識別情報テンプレートを編集します。

識別情報テンプレートが登録されたことを確認します。

CSRの生成とクライアント証明書の署名¶

IoT機器の電源を入れて、IoT SAFEアプレットを起動します。

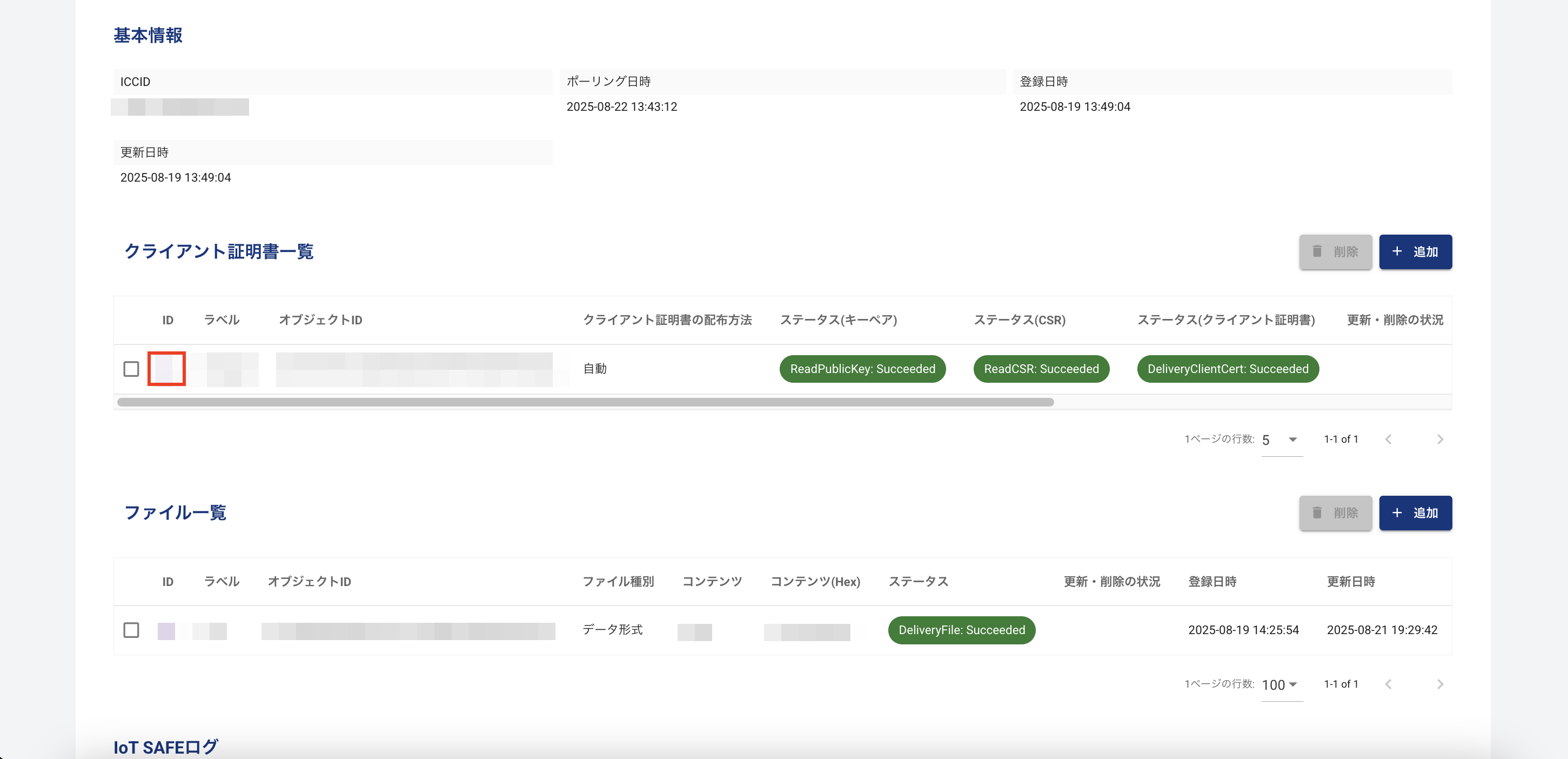

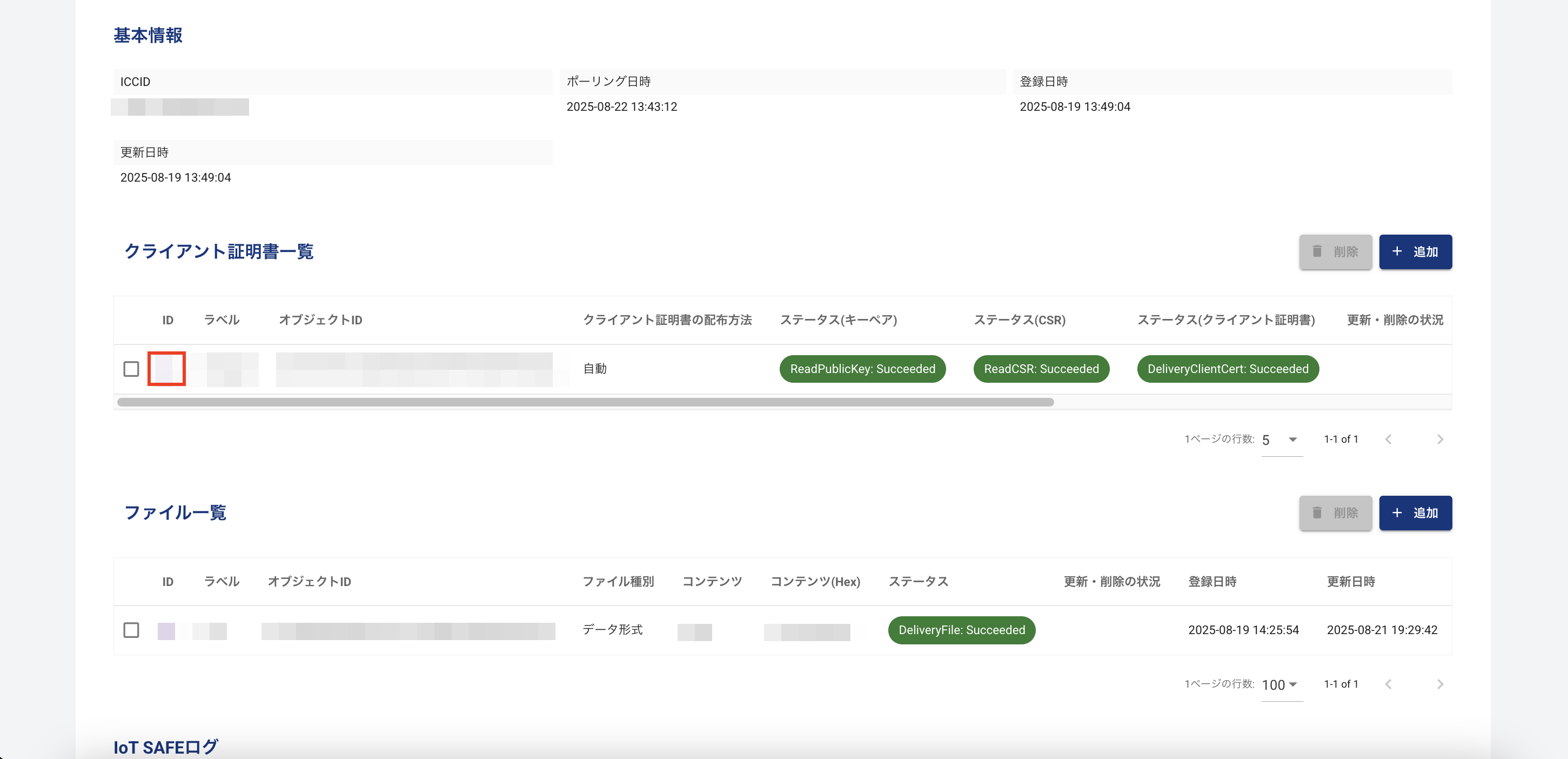

- IoT SAFEメニュー > {IoT SAFEアプレットをインストールしたSIMのICCID} > クライアント証明書一覧に表示されている「ID」をクリックし、クライアント証明書の詳細情報の表示します。

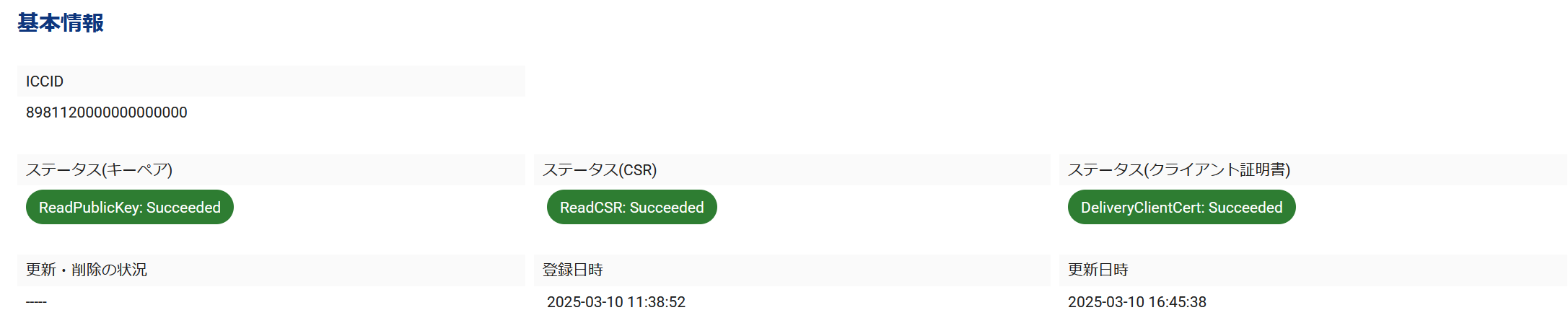

- ReadPublicKeyコマンド / ReadCSRコマンド / DeliveryClientCertコマンドの処理結果がSucceededになったことを確認します。

- 公開鍵 / CSR / クライアント証明書についても同画面の「PEM形式データ」から確認することが可能です。

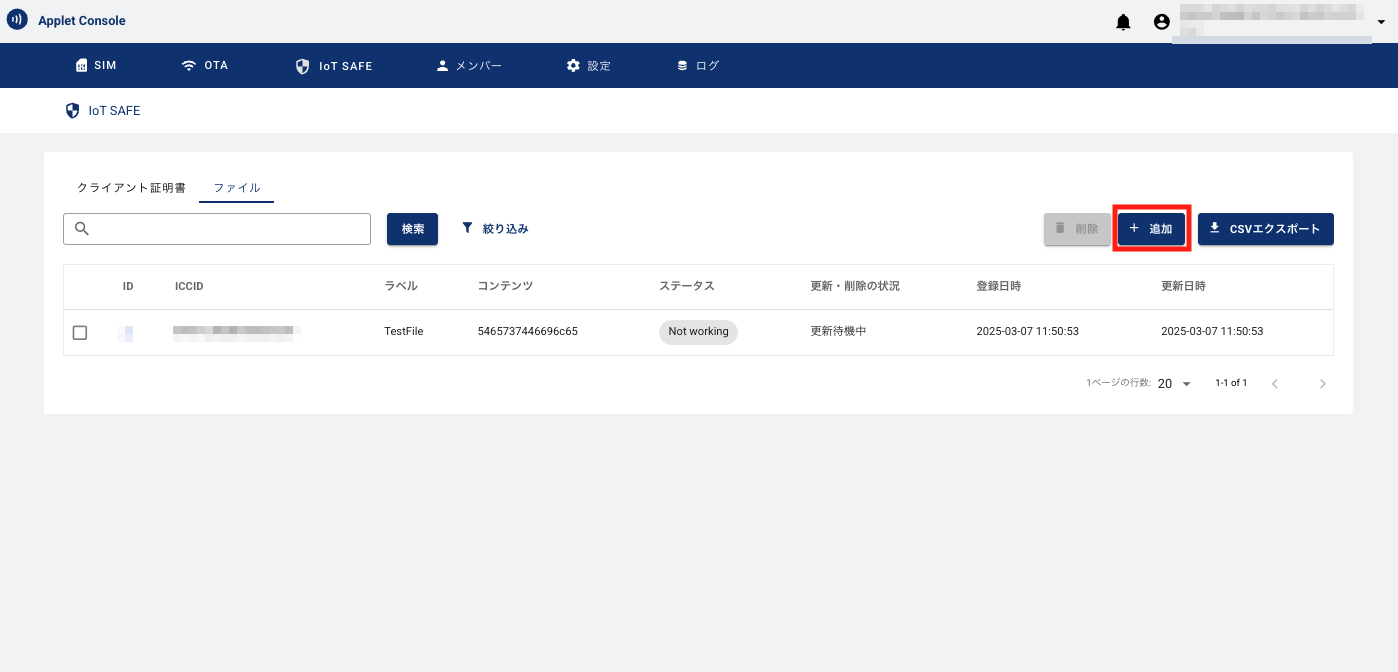

ファイルの配布¶

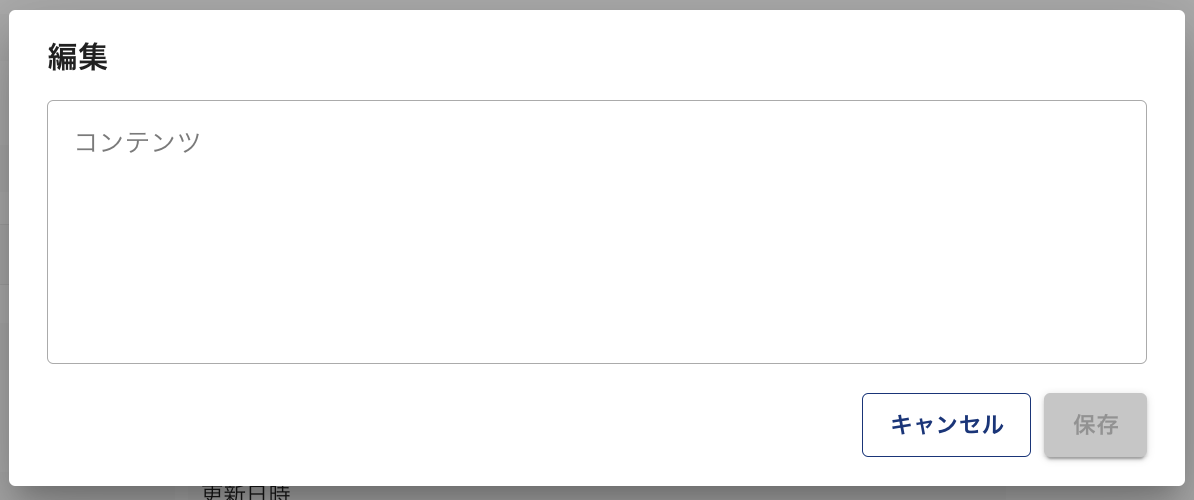

設定ファイル等をIoT SAFEアプレットに配布することができます。

- IoT SAFEメニュー > {IoT SAFEアプレットをインストールしたSIMのICCID}のファイル一覧で「追加」ボタンをクリックします。

IoT機器の電源を入れて、IoT SAFEアプレットを起動します。

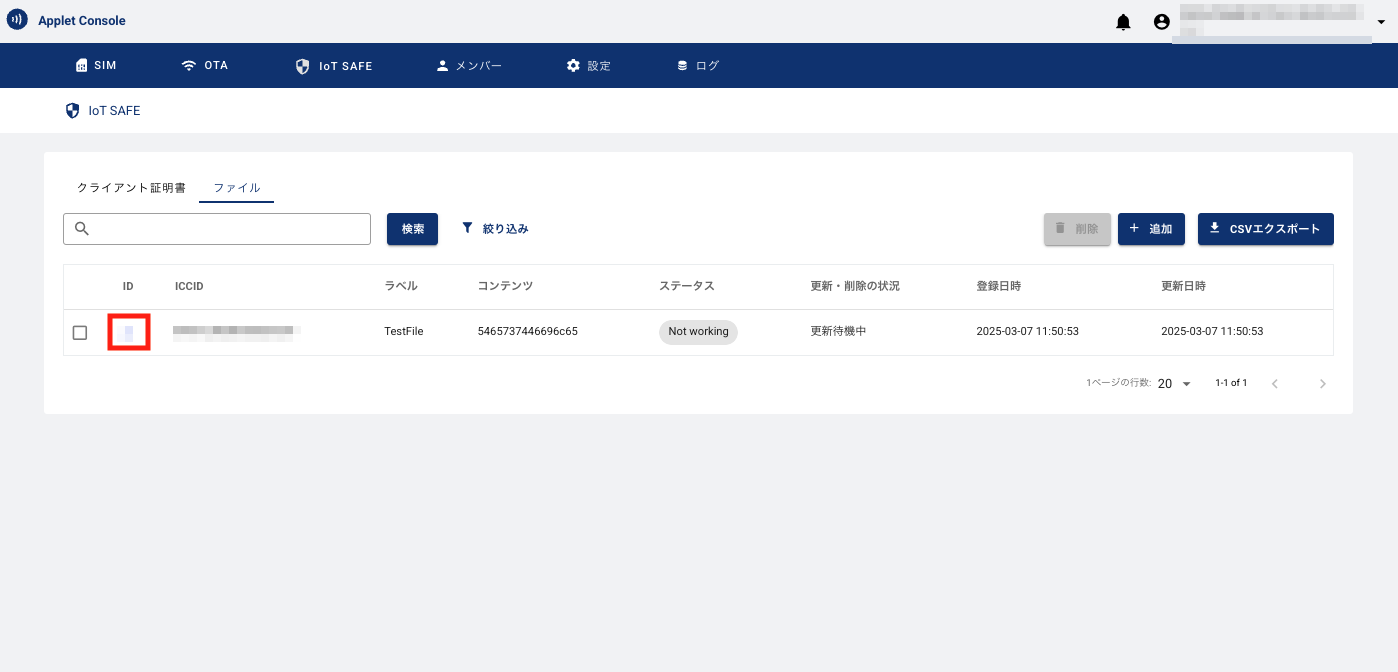

- ファイル一覧に表示されている「ID」をクリックすることで、ファイルの詳細情報の表示します。

- DeliveryFileコマンドの処理結果がSucceededになったことを確認します。

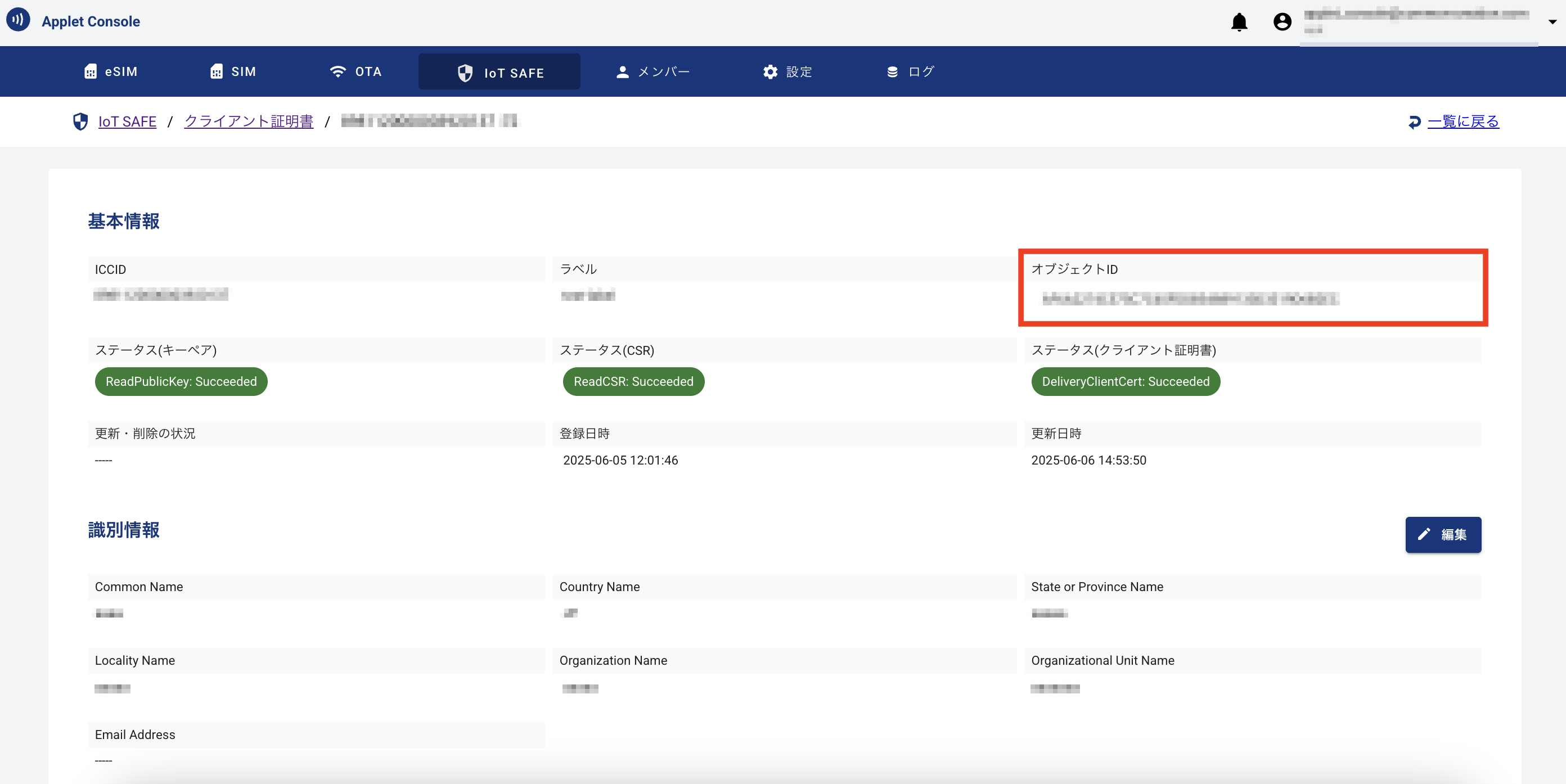

オブジェクトIDの取得¶

IoT SAFEアプレットに配布されているクライアント証明書のオブジェクトIDを取得します。

- IoT SAFEメニュー > {IoT SAFEアプレットをインストールしたSIMのICCID} > クライアント証明書一覧に表示されている「ID」をクリックし、クライアント証明書の詳細情報の表示します。

- クライアント証明書詳細画面「基本情報」に表示される「オブジェクトID」を確認します。

mTLS通信の確立¶

- 下記のコマンドでmTLS通信でIoTサーバーに接続します。

openssl s_client \ -connect {IoTサーバのIPアドレス}:{IoTサーバのポート番号} \ -cert "pkcs11:token=IoTSAFE;type=cert;id={オブジェクトID}" \ -key "pkcs11:token=IoTSAFE;type=private;id={オブジェクトID}"

VPN通信の確立 (IoT SAFE Client 使用の場合)¶

- 下記のコマンドでVPNサーバーに接続します。

iotsafe-client vpn start

- 接続状況を確認します。

iotsafe-client vpn status