1.1. 管理機能¶

ポータル・APIでの申込・設定変更を実現し、提供納期の短縮が可能となっております。

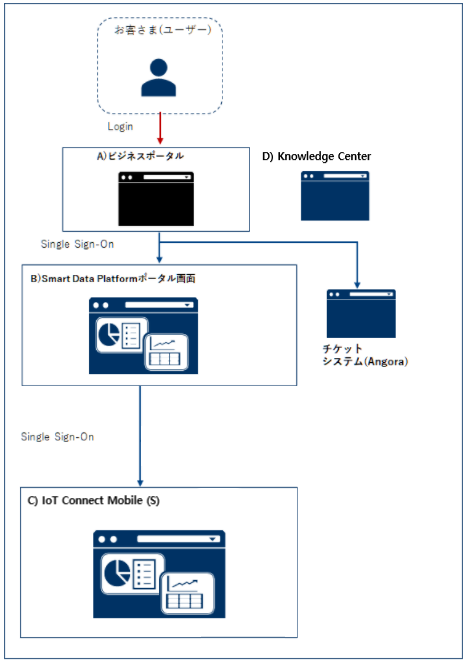

■ポータル導線イメージ

A) ビジネスポータル

NTT DOCOMO BUSINESS全体のサービスのポータル機能を提供

B) Smart Data Platformポータル(以下SDPFポータル)画面

利用開始申込:サービス利用開始の申込を受付

契約情報管理:契約者情報、請求先情報を管理するユーザー管理

サービス契約に紐づくユーザーアカウントを管理

サービス契約に紐づくユーザーアカウントのユーザー種別を変更

ユーザーアカウントに紐づくAPI鍵/秘密鍵の管理、発行、削除、再発行

Tenant管理:サービス契約に紐づくTenantと、ユーザーのTenantへのアクセス権を管理

利用状況管理:サービス契約で現在利用しているメニューとリソースのリスト、課金明細を提供

チケット管理:チケットシステムと連携し、サービス契約に紐づくお問い合わせチケットを受付

C) IoT Connect Mobile TypeSコンソール(以下ICM(S)コンソール)

リソース管理機能:申込履歴、設定確認を表示

リソース申し込み機能:SIM/プロファイルの新規/変更/廃止を申し込む機能を提供

D) Knowledge Center

規約・重要事項情報:サービスの規約・重要事項に関する情報を提供

サービス情報:サービスに関連する情報を提供

■API

サービスのインターフェイスとして、SDPFポータルと合わせてAPIを提供し、SDPFポータルを経由せずAPIに直接アクセスすることでもリクエストを受け付けます。

・APIの機能と認可

SDPFポータルに準じます。

SDPFポータルで提供する管理機能はAPIを介して受け付けます。API利用の認可によってSDPFポータルの管理機能の利用認可も同時に行います。

・認可の方式

API利用の認可のために「API鍵」と「API秘密鍵」をユーザー毎に割り当てます。

APIはインターネット経由でのAPIエンドポイントへのアクセスによりリクエストを受け付けます。

・API利用の制限

システムの健全性確保のため、ユーザーからのAPIの単位時間あたりのリクエスト数に上限を設けます。

上限を超えたリクエストが発生した場合、当該ユーザーからのリクエストを制限します。

API要素 |

概要 |

API鍵 |

・APIアクセスを可能とするための認証に必要なID

・ユーザー単位にユニークな値が割り当てられ、必要に応じて再生成可能

|

API秘密鍵 |

・APIアクセスを可能とするための認証に必要な秘密鍵

・API鍵とセットで必要

・ユーザー単位にユニークな値が割り当てられ、必要に応じて再生成可能

|

APIエンドポイント |

・APIに要求を出すためにアクセスするURL

・アクセス認証や、各種リソースのコントロールのリクエストを受け付け

・リソースの配置先やメニューごとにAPIエンドポイントが定義

|

■ユーザー種別とユーザー管理

SDPFポータルからサービスにアクセスできるユーザーアカウントは、権限と役割により、3種に分類し、定義します。

3種のユーザー種別について、「契約代表ユーザー」「管理ユーザー」「一般ユーザー」と呼びます。

ユーザー種別 |

管理機能に対する権限 |

契約に紐づくTenantへのアクセス権 |

上限・生成 |

契約代表ユーザー |

・契約情報管理を含む、全ての管理機能へのアクセス権を持ちます。

・契約代表ユーザーの管理機能へのアクセス権は剥奪できません。

・管理ユーザーの管理機能へのアクセス可否を設定できます。

・契約代表ユーザーを別の管理ユーザーに委譲できます(委譲後の契約代表ユーザーは一般ユーザーになります)

|

・全てのTenantにアクセス権を持ちます。

・契約代表ユーザーのTenantへのアクセス権は剥奪できません。

|

・1契約に必ず1存在し、1以上存在しません。

SDPFポータルで最初に規約に同意したユーザーアカウントが「契約代表ユーザー」に設定されます。

「契約代表ユーザー」が権限委譲すれば別アカウントを「契約代表ユーザ」に変更できます。

|

管理ユーザー |

・契約情報管理以外の許可された管理機能へのアクセス権を持ちます。

・管理機能毎にアクセス権を設定できます。

・管理ユーザーの管理機能のアクセス可否を設定できます。

|

・許可されたTenantへのアクセス権を持ちます。

・管理機能にアクセス権があってTenantへのアクセス権がある場合、他ユーザーのTenantへのアクセス可否を設定できます。

|

・1サービス契約に0~199紐づけ可能です。

・ユーザー種別変更で「契約に紐づく一般ユーザー」を「管理ユーザー」に変更することができます。

|

一般ユーザー |

・管理機能へのアクセス権を持ちません。

|

・許可されたTenantへのアクセス権を持ちます。

|

・1サービス契約に0~199紐づけ可能です。

・ビジネスポータルのユーザーアカウントに管理機能からサービス契約へのアクセス権を付与することで、「契約に紐づく一般ユーザー」にすることができます。

|

■Tenantの作成、削除とアクセス権の設定

・Tenant管理機能でTenantの作成/削除およびTenantへのアクセス権の設定を行う

・作成したばかりのTenantは契約代表ユーザーだけがアクセス権を持つ

・Tenantにアクセス権をもったTenant管理機能にアクセス可能なユーザーが、他のユーザーアカウントのTenantへのアクセス権を設定する

・1サービス契約に対して、1~100のTenantを作成することができる

■実行権限の制御

・各種APIの実行権限を制御する機能を提供する(APIの実行権限を制御することでSDPFポータルの実行権限も制御される)

・ユーザーのAPI実行権限は条件により制御する

特定のAPIのみ実行可能(Read Onlyに制限など)

特定のリソースに対してのみ実行可能

特定の送信元グローバルIPアドレスからのみ実行可能 など

・権限制御は、ユーザー、IAM(Identity and Access Management)グループ、IAMロールという3つの要素によって実現する

権限制御要素 |

概要 |

ユーザー |

・サービス契約に紐づけられたビジネスポータルのユーザーアカウント

|

IAMロール |

・利用を許可するAPIやAPIを実行する条件をホワイトリスト形式で定義したもの

・1つのIAMロールの中には複数の許可APIを設定

|

IAMグループ |

・IAMロールをグルーピングしたもの

・ユーザーとIAMロールを紐づける役割

|

■IAMロール設定

・IAMロールは管理ユーザーのみ設定を実施することができ、一般ユーザーは設定を実施できません。

・管理ユーザーしか実行できない管理機能の実行権限を、IAMロールの設定により一般ユーザーへ付与することはできません。

・IAMロールはAPIリクエストの実行権限を制御する。APIリクエストの実行結果(レスポンス)の制御はしません。

■IAMロールの条件定義

・IAMロールは基本的にipAddress、basePath、path、verbの4要素によって定義されます。

・各APIが個別に保持する情報を任意の要素として指定することも可能です。

・値としてアスタリスク(*)を指定することでワイルドカードを指定することも可能です。

・IAMロールの設定は典型的なロールの設定例をGUIのテンプレートとして提供し、テンプレートを選択し設定することも可能です。

■デフォルトIAMグループ、デフォルトIAMロール

・サービス契約が発生した時点で、デフォルトIAMグループとデフォルトIAMロールがシステムで生成されます。

・サービス契約に紐づけられた直後のユーザーは全てデフォルトIAMグループが割り当てられます。

・デフォルトIAMロールは全てのAPIに対して実行許可が定義されます。

・デフォルトIAMグループに紐づけられた初期状態のユーザーは、そのユーザー種別の中で実行可能な全てのAPIの実行権限を有します。

デフォルトのIAMグループ、デフォルトのIAMロールは、削除することが出来ない。また、管理ユーザーは、デフォルトのIAMグループから外れることができません。