1. vUTM2¶

1.1. 概要¶

1.3. 機能一覧¶

本サービスで提供する機能一覧は以下の通りとなります

項番 |

機能名 |

説明 |

1 |

ネットワーク機能 |

インターネット接続や名前解決に必要なDNSサーバーなどの機能をご提供いたします |

2 |

セキュリティ機能 |

セキュリティ(UTM)機能をご提供いたします |

3 |

ログ機能 |

ログの参照およびログのダウンロードができるログ機能をご提供いたします |

4 |

アラート通知機能 |

セキュリティに関するアラートメール通知機能をご提供いたします |

1.3.1. ネットワーク機能¶

1.3.1.1. インターネット接続機能¶

項番 |

機能 |

説明 |

1 |

インターネット接続 |

お客さまのアドレスをグローバルIPアドレスに変換するNAPT機能をご提供いたします

インターネット通信時の送信元となるグローバルIPアドレスを固定で1個付与いたします

|

2 |

ルーティング |

本サービスではFIC側にデフォルトルートを配信します

|

3 |

プロトコル |

IPv4通信のみ対応しております

|

注釈

本サービスにおいて意図的な通信の制限は行っておりませんが、全てのプロトコルとアプリケーションの組み合わせを担保するものではございません

1.3.1.2. FIC接続機能¶

項番 |

機能 |

説明 |

1 |

FIC接続 |

FICと接続する機能を提供いたします

FIC接続の帯域は100M固定となります

|

通信方向 |

受信可能経路数上限 |

Flexible InterConnect(FIC)からvUTM2 |

上限なし |

1.3.1.3. リゾルバDNS¶

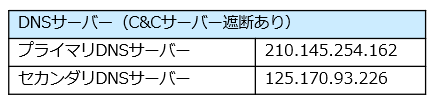

図1.3.1.3.1. DNSサーバーのIPアドレス(C&Cサーバー遮断あり)¶

注釈

※C&Cサーバー(Command and Control server):悪意のある第三者が管理し、感染端末などに遠隔指令を出すサーバー

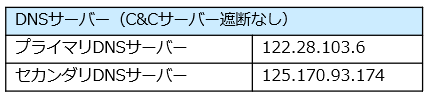

C&Cサーバーへのブロックを希望しない場合は、DNSサーバーのIPアドレス情報を以下の通りに設定してください

図1.3.1.3.2. DNSサーバーのIPアドレス(C&Cサーバー遮断なし)¶

注釈

vUTM2で提供するDNSにて、多数の端末を同時接続すると名前解決ができなくなる場合があります

1.3.2. セキュリティ機能¶

1.3.2.1. セキュリティポリシー¶

項番 |

項目 |

上限値 |

1 |

送信元IPアドレス |

10個

|

2 |

送信先IPアドレス |

10個

|

3 |

アプリケーション |

100個

|

4 |

ポート |

50個

|

5 |

アンチウイルスプロファイル |

1個

|

6 |

脆弱性防御(IPS/IDS)プロファイル |

1個

|

7 |

アンチスパイウェアプロファイル |

1個

|

8 |

URLフィルタリングプロファイル |

1個

|

1.3.2.2. 推奨設定¶

vUTMリソース作成後はNTTドコモビジネスが事前に定義したセキュリティポリシールールが適用されています

項番 |

機能 |

設定値 |

1 |

送信元IPアドレス |

制御なし(any) |

2 |

送信先IPアドレス |

制御なし(any) |

3 |

ポート |

制御なし(any) |

4 |

アプリケーションフィルタリング |

制御なし(any) |

5 |

URLフィルタリング |

デフォルト

「ドラッグ」「アダルト」「コマンドアンドコントロール」「ギャンブル」「グレーウェア」「ハッキング」「マルウェア」「フィッシング」「ランサムウェア」「疑わしいサイト」「兵器」「スキャンアクティビティ」「侵害されたWebサイト」のURLカテゴリに属するWebサイトへの通信をブロックします。

「暗号通貨」「人工知能(※)」「高リスク」「中リスク」「新規登録ドメイン」「リアルタイム検出」「リモートアクセス」「ファイルコンバーター」のURLカテゴリに属するWebサイトへの通信を監視します。

※細分化された「AIコードアシスタント」「AI会話アシスタント」「AIライティングアシスタント」「AIメディアサービス」「AI データおよびワークフロー最適化ツール」「AIプラットフォームサービス」「AIミーティング・アシスタント」「AIウェブサイト・ジェネレーター」も含む

|

6 |

IPS/IDS |

有効(IPS 中) |

7 |

アンチウイルス |

有効(中) |

8 |

アンチスパイウェア |

有効(中) |

1.3.2.3. アプリケーションフィルタリング¶

本サービスにおいて以下アプリケーションフィルタリング機能をご提供しております

項番 |

機能 |

説明 |

1 |

アプリケーションフィルタリングプロファイル |

アプリケーションフィルタリングプロファイルを作成し、通信の遮断をすることができます

web-browsingやdnsといったアプリケーションを指定して通信制御を行い、個別指定やカテゴリ/サブカテゴリ単位での指定もできます

1セキュリティポリシールールに割り当てられるプロファイルは1つまでとなります

|

1.3.2.4. URLフィルタリング¶

本サービスにおいて以下URLフィルタリング機能をご提供しております

項番 |

機能 |

説明 |

1 |

URLフィルタリングプロファイル |

URLフィルタリングプロファイルを作成し、好ましくないWebサイトへの通信を遮断することができます

事前に定義済みのプロファイルを提供いたします

1セキュリティポリシールールに割り当てられるプロファイルは1つまでとなります

|

2 |

ブロックリスト/許可リスト |

URLのみ登録できます(ワイルドカードの利用もできます)

ブロックリスト/許可リストにはそれぞれ300行まで登録できます

|

3 |

カテゴリリスト |

「警告カテゴリ」「監視カテゴリ」「ブロックカテゴリ」にそれぞれ割り当てたいWebサイトのカテゴリを指定いただくことができます

警告カテゴリ:Webサイトへアクセスする前に警告画面を表示し、画面上の「continue」ボタンを押下すると15分間ほどアクセスすることができます

※httpsサイトでは確認画面が表示できないため、continueボタンによる一時アクセス許可はできません

監視カテゴリ:Webサイトへのアクセスは許可されますが、URLフィルタリングログへ記録されます

ブロックカテゴリ:Webサイトへのアクセスを拒否しブロック画面を通知します

※httpsサイトへアクセスした場合は通知画面が表示できないため、無応答(「安全な接続ができませんでした」等の画面表示)になります

|

注釈

URLフィルタリングにおいてhttps通信では、Server Name Indication(SNI)または証明書のCommon Name(CN)を用いてカテゴリ、URL単位の制御を行います

1.3.2.5. 脆弱性防御(IPS/IDS)¶

本サービスにおいて以下脆弱性防御機能をご提供しております

項番 |

機能 |

説明 |

1 |

脆弱性防御プロファイル |

シグネチャによるパターンマッチングを行います

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

2 |

定義済みプロファイル |

「IPS高」,「IPS中」,「IPS低」,「IPSログのみ」,「IDS高」,「IDS中」,「IDS低」

|

3 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

IPS高

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

2 |

IPS中

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

3 |

IPS低

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

4 |

IPSログのみ

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

5 |

IDS高

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

6 |

IDS中

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

7 |

IDS低

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

注釈

SSL/SSH通信では暗号化されているためUTMで検査し制御することはできません

注釈

- 重大度の定義は以下のとおりですcritical:広く配布されたソフトウェアのデフォルトのインストール状態で影響を受け、サーバーのルート権限を搾取し、攻撃者が攻撃に必要な情報を広く利用可能である脆弱性high:Criticalになる可能性を持っているが、攻撃するのが難しかったり、上位権限を獲得できなかったり、攻撃対象が少なかったりするなど、攻撃者にとって攻撃する魅力を抑制するいくつかの要因がある脆弱性medium:Dos攻撃のように情報搾取までいかない潜在的攻撃や、標準ではない設定、人気のないアプリケーション、なりすまし、非常に限られた環境からしか攻撃できない場合mediumとなるlow:ローカルまたは物理的なシステムアクセスを必要とするか、クライアント側のプライバシーやDoSに関する問題、システム構成やバージョン、ネットワーク構成の情報漏出を起こすような影響の小さい脅威informational:実際には脆弱性ではないかもしれないが、より深い問題が内在する可能性があり、セキュリティ専門家に注意を促すことが報告される疑わしいイベント

1.3.2.6. アンチウイルス¶

本サービスにおいて以下アンチウイルス機能をご提供しております

項番 |

機能 |

説明 |

1 |

アンチウイルスプロファイル |

通信を許可するルールに対してアンチウイルスの機能を有効にすることができます

セキュリティレベルに応じて、定義済みのプロファイルが指定できます

|

2 |

対象プロトコル |

HTTP,FTP,SMTP,IMAP,POP3,SMB

|

3 |

圧縮ファイルへの適用 |

zip,gzipファイルのスキャンが可能

|

4 |

定義済みプロファイル |

「高」,「中」,「ログのみ」

|

5 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

高

|

HTTP,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

|

2 |

中

|

HTTP,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

SMTP, IMAP,POP3通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

3 |

ログのみ

|

HTTP,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

注釈

暗号化ファイルは対象外です

ブロックされた対象ファイルのキャプチャは行われません

1.3.2.7. アンチスパイウェア¶

本サービスにおいて以下アンチスパイウェア機能をご提供しております

項番 |

機能 |

説明 |

1 |

アンチスパイウェアプロファイル |

スパイウェアおよびマルウェアのネットワーク通信を検知して防御することができます

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

2 |

定義済みプロファイル |

「高」,「中」,「低」,「ログのみ」

|

3 |

シグネチャ更新 |

毎日

|

項番 |

プロファイル名 |

説明 |

1 |

高

|

シグネチャと一致する通信が発生した場合は、重大度Critical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

2 |

中

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

3 |

低

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

4 |

ログのみ

|

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

注釈

SSL/SSH通信では暗号化されているためUTMで検査し制御することはできません

1.3.3. ログ機能¶

vUTM2でご提供しているログ機能は以下の通りです

項番 |

機能 |

説明 |

1 |

ログタイプ |

ファイアウォール、セキュリティアラート、URLフィルタリング |

2 |

ログ保存 |

ログの保存は各セッションの終了時に行われます

|

3 |

保存内容 |

ファイアウォールでは、拒否および許可処理のログが保存されます

アンチウイルス、IPS/IDS、アンチスパイウェアではAlert、Block処理のログが保存されます

URLフィルタリングではAlert、Continue、Continue-block、Block処理のログが保存されます

※ファイアウォール許可処理のログを保存する場合、セキュリティポリシー設定で「FW許可ログ設定」を有効にする必要があります

※URLフィルタリングログは、大量のログ出力を抑えるためコンテナページのみログが保存されます

|

4 |

ログ容量 |

容量が10GB、期間は90日までとなります、10GBまたは90日間を超えた分は破棄されます

※10GBはUTMから出力される全てのログ保存容量であり、実際にダウンロードできるログ出力項目はお客さま向けに限定されますので、ダウンロードファイルのサイズは10GBを下回ります

|

5 |

ログ検索 |

|

6 |

ファイル出力 |

ログをファイル出力することができます

詳しくは こちら を参照してください

|

注釈

メンテナンス及び故障等により、ログの保存ができない場合があります

1.3.4. アラート通知機能¶

項番 |

機能 |

説明 |

1 |

日次アラート通知 |

前日のセキュリティアラートおよびファイアウォール、URLフィルタに関するアラートを翌日にまとめて通知します

前日の0時から23時59分59秒までが集計対象で、毎朝日次アラートメールが送信されます

※日次アラートメールは検出件数が0件の場合でも送信されます

|

2 |

リアルタイムアラート通知 |

指定した閾値に達したアラートが発生した場合リアルタイムでメール通知を行います

アラート種別ごとに有効/無効を選択可能で、イベント数、期間、期間の閾値をvUTMコンソールにて設定することができます

お客さまが指定した期間内で一番最初にアラートを検知した時刻から閾値件数を超えた時刻までが対象となります

お客さまが指定した閾値の件数を超えた場合メールが送信されます

※インターバルの開始は、該当するアラート種別の設定内容をUTM装置へ反映したタイミングになります

|

注釈

- セキュリティポリシールールの「ログ設定」で有効にしたログが対象になります

- メンテナンスおよび故障等により、メールが通知されない場合があります

- メンテナンスおよび故障等により、ログが保存されず欠損分のログがアラート通知に反映されない場合があります

- 通知されなかった日次アラートメールは日付を跨いでの再送は行われません

- リアルタイムアラートはセキュリティアラートを100%検知することを保証するものではありません

1.4. プラン¶

項番 |

プラン |

帯域 |

最大NAPTセッション数 |

Windows Update制御 |

1 |

スマートベーシックプラン |

ベストエフォート

(100Mbpsバースト、30Mbps確保相当)

|

最大500,000セッション

※1宛先アドレスあたり最大6.4万セッション

|

〇 |

2 |

ベーシックプラン |

ベストエフォート

(100Mbpsバースト、30Mbps確保相当)

|

最大500,000セッション

※1宛先アドレスあたり最大6.4万セッション

|

× |

注釈

- Windows Update制御機能によってMicrosoft社が提供するアプリケーションが制御される可能性があります

- vUTM2サービスはベストエフォートサービスとなりますが、収容設計により上限100Mbps、30Mbps確保と同等の品質をご提供いたします