3.1.セキュリティポリシー設定¶

セキュリティポリシー設定の基本設計、標準設定についてご説明いたします。

3.1.1 .セキュリティポリシー設定 - 基本設計 -¶

【ポリシールールの登録基準】

・セキュリティポリシーとは、指定した通信の許可もしくはブロックしたいルールを設定します。

・ステートフルファイアウォールの動作を行うため、許可されたセッションの戻りパケットは⾃動的に許可します。

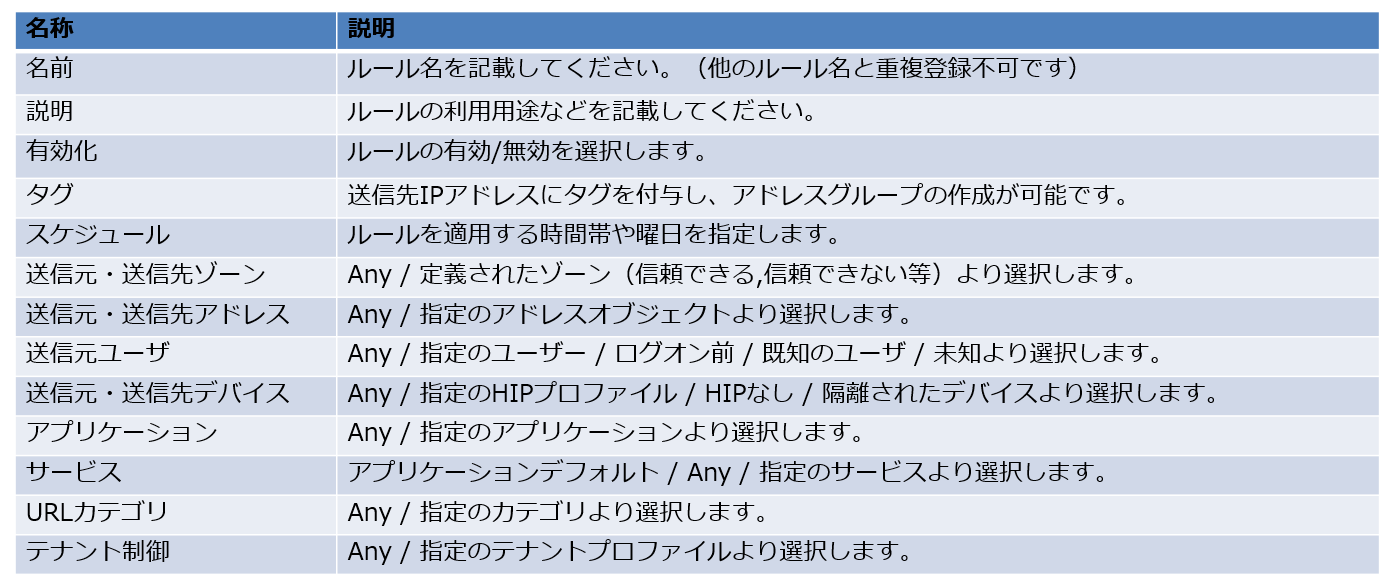

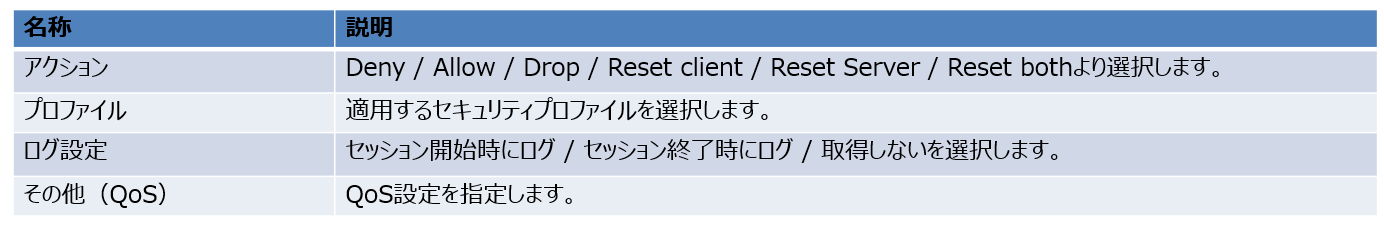

・各ルールは、送信元ゾーン、送信元 IP アドレス、送信元ユーザー、HIPプロファイル、宛先ゾーン、宛先 IPアドレス、アプリケーション、サービス(=tcp/udpポート番号)、URLカテゴリの対象トラフィック条件で通信を指定し、その通信に対してのアクションにて構成されます。

・通信を指定する全項⽬はAND条件、各項⽬内の複数の設定はOR条件として評価されます。各セッションは設定されたルールの上から順番に評価され、最初にマッチしたルールのアクションが実⾏されます。

【ポリシールールの登録順序】

グローバルSASE powered by Prisma Accessのセキュリティポリシーは以下5つの階層があり、上から順番に評価されます。

1.グローバル – プレルール

2.Prisma Access – プレルール

3.MU / RN/明示型プロキシ

4.グローバル – ポストルール

5.グローバル - デフォルトのルール

※[グローバルおよびPrisma Access]の階層で設定したルールは[モバイルユーザー/リモートネットワーク/明示型プロキシ]の階層に適用されます。

※[モバイルユーザー/リモートネットワーク/明示型プロキシ]の階層 で設定したルールはそれぞれの階層に対してのみルールを適用されます。そのため、[グローバル ポストルール/デフォルトルール]の階層には適用されません。

3.1.2 .セキュリティポリシー設定 - 標準設定 -¶

・セキュリティポリシーの設定内容は表の通りです。

・セキュリティポリシーの標準設定として2種類のルールを提供します。

・グローバルSASE powered by Prisma Accessを起動する際、お客さまに以下①②のどちらルールを適用するかを選択していただきます。

① All deny

② デフォルトルール+NTTドコモビジネスの推奨設定

<①All deny>: すべての通信をブロックします。

<②デフォルトルール>:グローバルSASE powered by Prisma Accessのセキュリティポリシーにて階層「グローバル - デフォルト」に以下2つのルールを設定します。

1.intrazone-default:同一ゾーン間(Trust to Trust、Untrust to Untrust、DMZ to DMZ)の通信を許可するルールです。

※ゾーンを追加した場合、同一ゾーン通信は自動的に許可します。

2.interzone-default:異なるゾーン間の通信をブロックするルールです。

※例:MU(Trust)→RN (Trust)の通信は許可し、 MU(Trust)→internet(Untrust)の通信はブロックします。

<②NTTドコモビジネスの推奨設定>:NTTドコモビジネスの推奨設定として以下2つのルールを設定します。

1.GP-NTT-default:MU(Global Protect)からany(Trust/Untrust/inter-FW)への通信を許可するルールです。

Global Protectのセキュリティポリシーにて階層「モバイルユーザー –GlobalProtect」に送信元:Trust/送信先:any/プロファイル:best-practiceの許可ルールを設定します。

2. RN-NTT-default:RNからany(Trust/Untrust/interFW)への通信を許可するルールです。

リモートネットワークのセキュリティポリシーにて階層「リモートネットワーク」に送信元:Trust /送信先:any/プロファイル:best-practiceの許可ルールを設定します。

・Wildfireおよびアンチウイルス

Paloaltoが用意した推奨プロファイル「best-practice」をグローバルSASE powered by Prisma Access起動時に適用しています。

・アンチスパイウェア

Paloaltoが用意した推奨プロファイル「best-practice」をグローバルSASE powered by Prisma Access起動時に適用しています。

※重大度がmedium以上をブロックするプロファイル

・脆弱性防御(IPS)

Paloaltoが用意した推奨プロファイル「best-practice」をグローバルSASE powered by Prisma Access起動時に適用しています。

※重大度がmedium以上をブロックするプロファイル

・DNSセキュリティ

Paloaltoが用意した推奨プロファイル「best-practice」をグローバルSASE powered by Prisma Access起動時に適用しています。

※Parked Domains / Proxy Avoidance and Anonymizers / Ad Tracking Domains / Command and Control Domains / Dynamic DNS Hosted Domains / Phishing Domains / Malware Domainsのカテゴリに該当するDNS通信をブロック