1. Flexible Secure Gateway¶

1.1. サービス概要¶

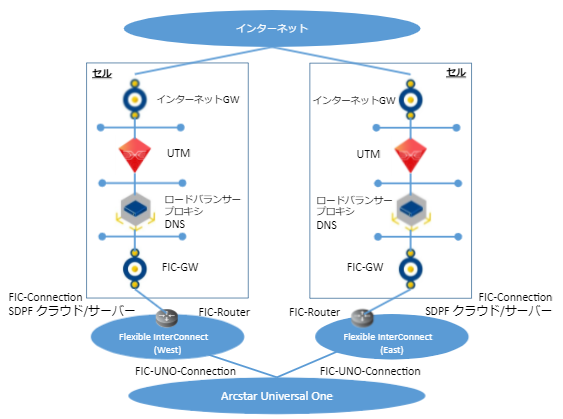

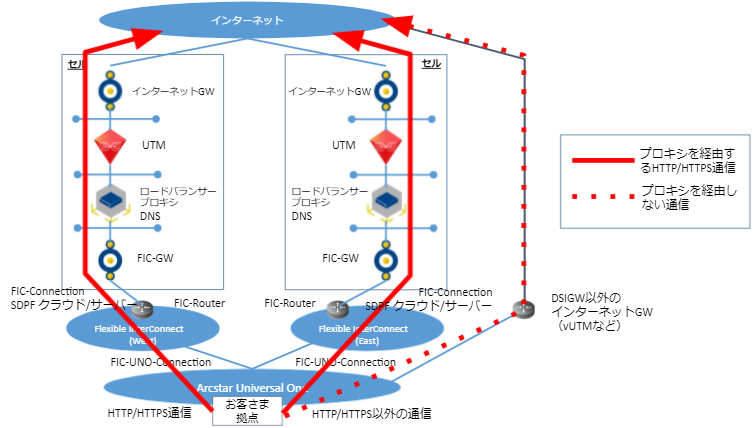

Flexible Secure Gateway(以下、FSG)では、データセンターを跨いだ広域負荷分散されたプロキシおよびセキュリティ機能一式をパッケージとして提供します。

本サービスを利用することで、Flexible InterConnect(以下、FIC)を経由し、お客さまWANからのセキュアプロキシ環境を実現できます。

オンデマンドによるサービス提供のため、リアルタイムにセキュアプロキシ環境の増減を可能とします。

サービスの特長¶

FSGは、以下の特長を持ったサービスです。

インターネット接続、UTM、ロードバランサー、プロキシ、DNS(プロキシホスト名を解決する権威DNS)およびFlexible InterConnectとの接続機能をパッケージとして、定型化された構成(以下、セル)を提供

複数のセルを用意することで、広域負荷分散されたプロキシおよびセキュリティ機能を提供

複数のセルをグループ(以下、セルグループ)として管理し、グループ内で統一管理されたセキュリティポリシーによるインターネットアクセスを提供

注釈

セルはグローバルIPアドレスを複数持つことがあります。Webアクセス中にグローバルIPアドレスが切り替わる可能性があります。切り替わる可能性のある場合は以下になります。

お客様端末でプロキシFQDNの名前解決をした場合

セルから見た送信元IPアドレスが切り替わった場合

用語定義¶

FSGでは下記のように用語を定義しています。

用語 |

概要 |

セル |

インターネット接続、UTM、ロードバランサー、プロキシ、DNS(プロキシホスト名を解決する権威DNS)およびFlexible InterConnectとの接続機能のリソース群をパッケージとしたもの。 |

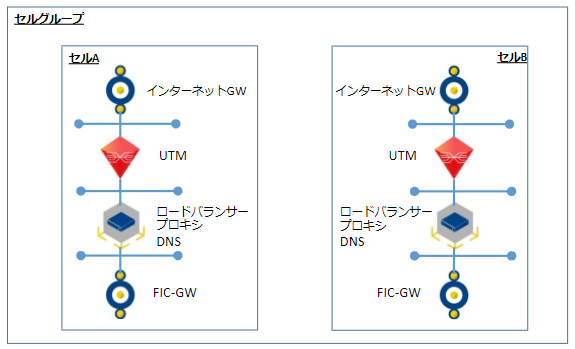

セルグループ |

同じポリシーが適用されるセル群。設定情報は「セルグループ」単位で管理されます。

上図ではセルA、セルBが同じセルグループに属し、同じセキュリティポリシーが適用されます。

|

オプション |

メインとなる処理をFSG以外のサービスで実施する場合は"機能"ではなく"オプション"と表記いたします。

FSGのオプションメニューに関する問い合わせは、FSGにおける設定のみ対応いたします。(機能の詳細な処理については連携先サービスにてお問い合わせください)

|

セキュリティログ |

UTM装置で検出された ログ情報

トラフィックログ、脅威ログ、URLフィルタリングログ、WildFire送信ログ、データフィルタリングログ、User-IDログ、認証ログの7種類の総称になります。

|

アプリケーションログ |

トラフィックログ(セキュリティログ)に含まれているアプリケーション情報を元に整形したデータ。

|

リソース配置¶

FSGでは下記のようにリソース配置されます。

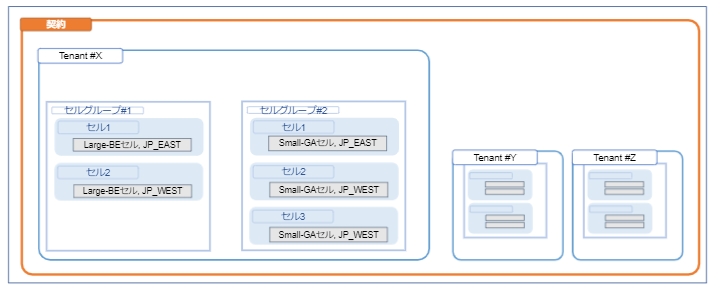

お客さまが購入したFSGリソースを管理するための単位として「Tenant」を定義しています。1契約に対して複数Tenantを作成可能です。

1つのTenantに、8個のセルグループを作成することが可能です。

1つのセルグループに、31個のセルを作成することが可能です。

注釈

複数セルを同エリアに購入した場合、可能な限り異なるゾーン(アベイラビリティゾーン)に構築いたします。

リソースの枯渇等の理由で同一ゾーンに構築する場合もございます。

構築するゾーンを手動で選択したい場合はAPIをご利用ください。

1.2. サービスを利用するための前提条件¶

FSGを利用するにあたり、お客さまにて下記を用意する必要があります。

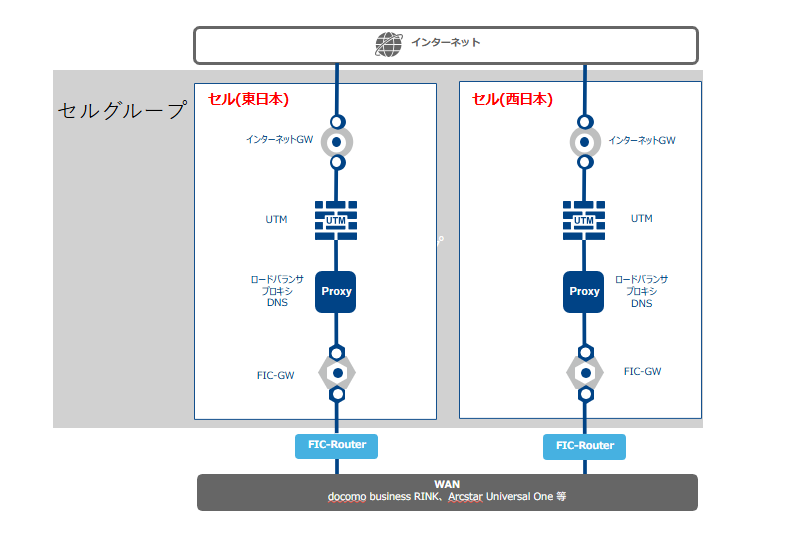

本サービスは、Flexible InterConnect との接続性を必要とするため、Flexible InterConnect サービスの FIC-Router を作成する必要があります。

1つのセルにつき/26のアドレスが必要です。(お客様が保有するグローバルIPアドレスの持ち込みも可能)

お客さまWANとお客さまFlexible InterConnectとの接続は、お客さまにて実施してください。Arcstar Universal Oneとの接続については、Flexible InterConnect サービスの FIC-Connection Arcstar Universal One を参照ください。

注釈

- /26の借用アドレスに関して下記は利用不可となります。

お客様WANおよび各拠点で利用するアドレスと重複するIPアドレス

RFC1918指定のプライベートアドレス以外のIPv4アドレス

キャリアシェアードアドレス

リンクローカルアドレス

マルチキャストアドレス

IPv6アドレス

1.3. 利用できる機能一覧¶

機能一覧¶

本サービスで利用できる機能は下記のとおりです。これら機能を一式として定型化された構成を提供します。

機能 |

機能概要 |

お客さまWANと接続するためのFlexible InterConnect接続と、インターネットへの接続機能を提供します。 |

|

お客さまがインターネット接続する際のプロキシ機能を提供します。 |

|

お客さまの通信を最適なセルに振り分けるGSLB機能を提供します。 |

|

お客さまが設定したプロキシホスト名の名前解決を行う権威DNSサーバー機能を提供します。 |

|

お客さまのインターネット接続する際の各種セキュリティ機能を提供します。 |

|

FSGの設定で利用できるオブジェクトを定義する機能を提供します。 |

|

お客さまのセルステータスや統計情報、セキュリティログ、アラート通知機能を提供します。 |

|

お客さまのセキュリティログを外部に転送する機能を提供します。 |

|

お客さまのセルのバージョンを変更する機能を提供します。 |

|

お客さまのセルのプランを変更する機能を提供します。 |

|

お客さまのADサーバーと連携した認証機能を提供します。 |

|

お客さまのFICルーターにデフォルトルートおよび特定経路情報を配信する機能を提供します。 |

|

FSG経由でアクセスできるSaaSテナントを制御する機能を提供いたします。お客さまが管理しているテナント以外へのアクセス(個人利用のテナント等)を遮断することができます。 |

|

お客様がURLカテゴリで指定したの通信を Secure Web Access へリダイレクトすることで、Web無害化を実現します。本機能を利用するためには Secure Web Access を別途契約する必要があります。 |

|

外部ソースから提供されるIPアドレスやURLのリストを定期的に取得し、ファイアウォールやセキュリティポリシーに自動的に反映する機能を提供します

セキュリティポリシールールやURLフィルタリングプロファイル等で指定することで特定のSaaS利用用途の通信や脅威IPアドレスを設定に組み込むことができます。

|

1.4. 各機能の説明¶

外部接続機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

Flexible InterConnect接続機能 |

Flexible InterConnect サービスにおけるお客さま FIC-Router とFSGセルとの接続を提供します。 |

2 |

インターネット接続機能 |

冗長化された設備で構築されたインターネット接続を提供します。 |

注釈

1つのセルにつき、Flexible InterConnect接続機能、インターネット接続機能をそれぞれ1つずつ提供します。

(推奨)東西リージョンそれぞれにセルを建てることで基盤故障に備えた冗長構成を建てることが可能です。

1. Flexible InterConnect接続機能¶

Flexible InterConnect サービスにおけるお客さま FIC-Router とお客さまFSGセルとの接続を提供します。

機能の詳細は、Flexible InterConnect サービスの FIC-Connection SDPF クラウド/サーバー を参照ください。

選択可能な情報の詳細は以下のとおりです。

選択可能なパラメータ |

詳細 |

|---|---|

FIC-Router ID |

お客さまがFIC-Consoleにて作成した同一エリアのFIC-RouterのIDが自動表示されます。必要なFIC-RouterのIDを選択してください。 |

FIC Routing Group ID |

FIC-RouterのRouting Groupをgroup_1~8までのどれかを選択可能。 |

注釈

FSGのFIC-Connectionは、Flexible InterConnect サービスのFIC-Consoleにて作成することはできません。必ず、FSGコンソールから作成する必要があります。

FSGコンソールにてFIC-Connectionを作成すると、Flexible InterConnect サービスのFIC-ConsoleにてFIC-Connection SDPF クラウド/サーバーリソース(コネクション名:FSG_connection_任意の数字羅列)が生成されます。

FIC-Connection SDPF クラウド/サーバーリソースが生成された際、Flexible InterConnect サービスにて、FIC-Connection SDPF クラウド/サーバーリソース分の料金が請求されます。料金は、 こちら を参照してください。

FSGセルと接続されたFIC-Connection ECL2.0リソース(コネクション名:FSG_connection_任意の数字羅列)を、FIC-Consoleにて削除しないでください。削除した場合、FSGサービスの利用が出来なくなります。

プロキシ機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

プロキシ機能 |

お客さまがインターネット接続する際のプロキシ機能を提供します。 |

1. プロキシ機能¶

お客さまWANからインターネットへの通信をプロキシする機能を提供します。

注釈

プロキシ機器はOCNのDNSサーバーを参照しています。(OCNのDNSサーバーに障害が発生した場合、FSGも影響を受けます)

プロキシ機器では、UTMで端末の識別をするために送信元IPアドレスをアクセス元IPアドレスから変更せずにUTMへ送信します。

ロードバランサー機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

優先セル設定機能 |

お客さまの通信を最適なセルに振り分けるGSLB機能を提供します。 |

1. 優先セル設定機能¶

お客さまにて、通信を優先的に流したいセルを設定する機能を提供します。

設定できる情報の詳細は以下のとおりです。

注釈

セル間の死活監視はお客様WAN網を経由して実施いたします。

冗長化および負荷分散を実施されるお客様はセル間の疎通性を担保してください。

参照可能なパラメータ |

詳細 |

|---|---|

名前 |

優先セル設定を行う名前を設定することが可能です。 |

セルID |

HTTP/HTTPS通信を優先的に流したいセルIDを選択することが可能です。 |

送信元IPアドレス |

優先すべき送信元IPアドレスを設定することが可能です。 |

注釈

優先セル設定を行わない場合は、ラウンドロビンにてセルを選択することになります。

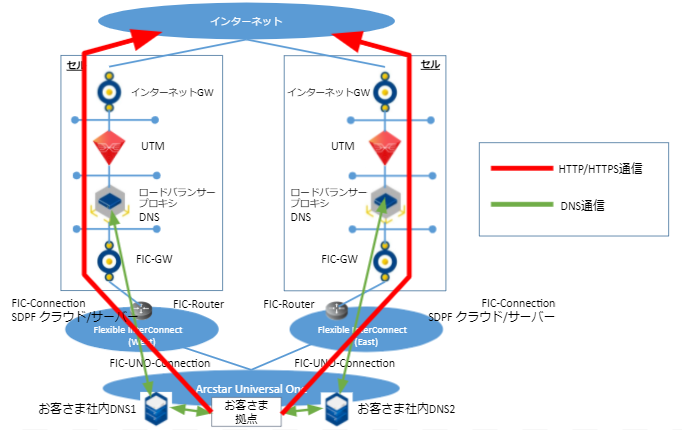

セルの優先度制御は、セルが提供するDNSサーバーへの送信元IPアドレスによって決まります。プロキシホスト名の名前解決のために社内DNSを利用する場合、端末によってセルの優先度を変更するためには、端末が参照する社内DNSを上図のように複数準備し、セルのDNSサーバーへ問い合わせを行う社内DNSのIPアドレスを分ける必要があります。

セルグループに登録可能な優先セルの最大登録数は64個になります。(同一セルとしての上限はございません)

DNS機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

権威DNS機能 |

お客さまが設定したプロキシホスト名の名前解決を行う権威DNSサーバー機能を提供します。 |

1. 権威DNS機能¶

お客さまが設定したプロキシホスト名の名前解決を行います。

設定できる情報の詳細は以下のとおりです。

設定可能なパラメータ |

詳細 |

|---|---|

DNSドメイン名 |

FSGのセルグループで利用するDNSのドメイン名を設定することが可能です。 |

プロキシホスト名 |

GSLBで用いるプロキシホスト名を設定することが可能です。 |

TTL値 |

GSLBで用いるプロキシホスト名(Aレコード)のTTLを10-86400秒の範囲で設定することが可能です。(デフォルト10秒) |

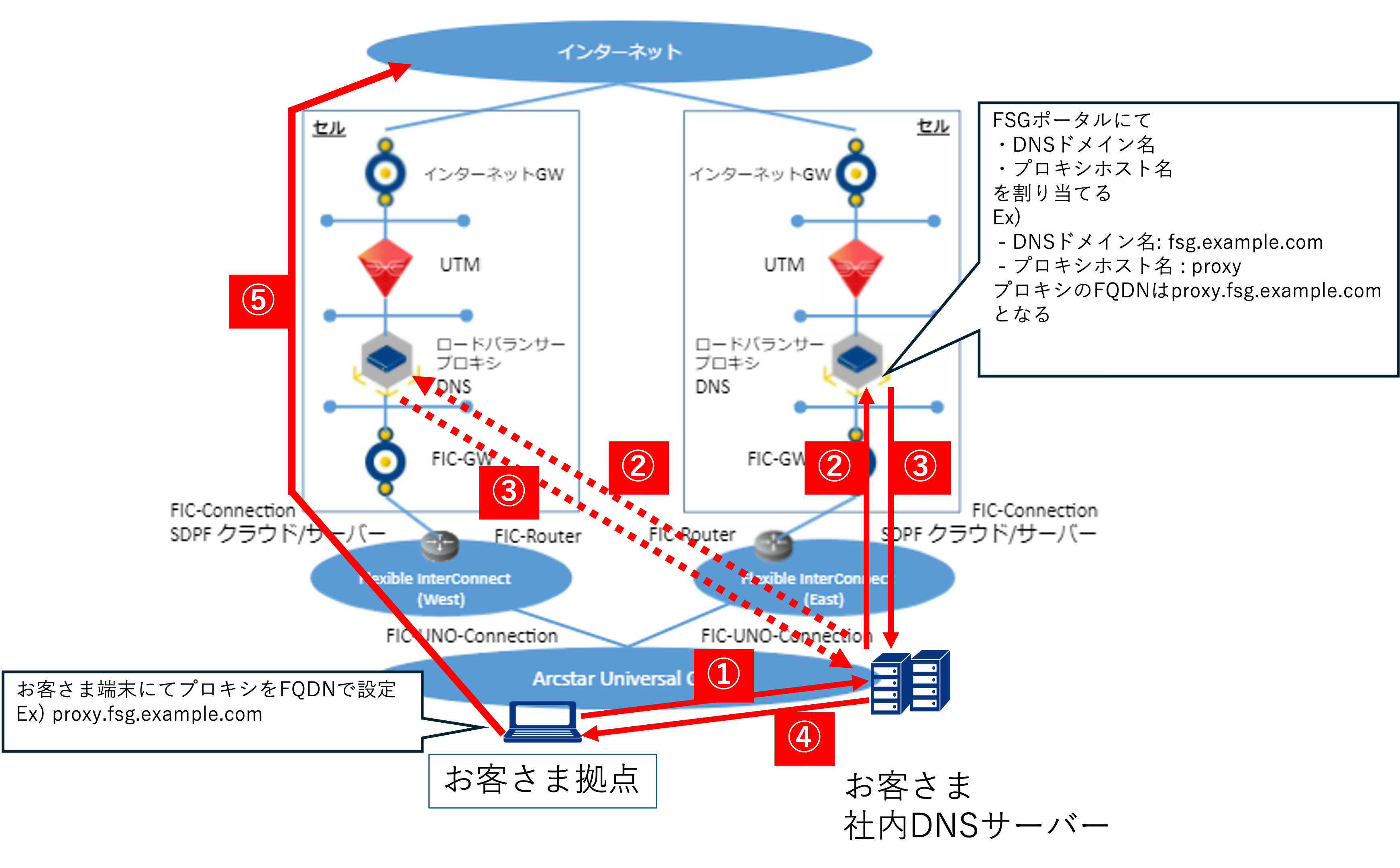

上記構成図におけるDNSの動作は下記のとおりです。

お客さま端末は、お客さま内部DNSサーバーへ、プロキシサーバー(プロキシホストのFQDN)のAレコードを問い合わせ

お客さま内部DNSサーバーは、セルの権威DNSサーバーへ、プロキシサーバー(プロキシホストのFQDN)のAレコードを問い合わせ

セルの権威DNSサーバーは、広域負荷分散機能で選定したプロキシサーバー(プロキシホストのFQDN)のIPアドレスをAレコードとして応答

お客さま内部DNSサーバーは、お客さま端末へ、セルの権威DNSサーバーから応答のあったプロキシサーバーのAレコードを応答

お客さま端末は、お客さま内部DNSサーバーから応答のあったAレコードを、プロキシサーバー(プロキシホストのFQDN)のIPアドレスとして通信を開始。

注釈

上図の例の場合、プロキシサーバーのFQDNはproxy.fsg.example.comとなります。このFQDNをお客さま端末に設定する必要があります。

セルグループに設定する"DNSドメイン名"に".local"は利用できません。

プロキシホスト名のAレコードのデフォルトTTLは10秒となります。また、プロキシサーバーのポート番号は8080となります。

お客さま社内DNSサーバー、お客さま端末のDNSキャッシュの保持の方法により、必ずしも10秒で切り替わる訳ではありません。お客さま社内DNSサーバー・お客さま端末の仕様に準じます。

セルが提供するDNSサーバーのIPアドレス¶

各セルのDNSサーバーのIPアドレスは、お客様がセルに割り当てたIPアドレスブロック(/26)の先頭アドレスに38を加えたアドレスとなります。

/26がx.x.x.0/26 (IPアドレス範囲 x.x.x.0-63)の場合、x.x.x.38

/26がx.x.x.64/26 (IPアドレス範囲 x.x.x.64-127)の場合、x.x.x.102

/26がx.x.x.128/26 (IPアドレス範囲 x.x.x.128-191)の場合、x.x.x.166

/26がx.x.x.192/26 (IPアドレス範囲 x.x.x.192-255)の場合、x.x.x.230

セキュリティ機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

IPアドレスおよびアプリケーションによりセッションを識別し、セッション個々に許可/拒否を設定できます。 |

|

2 |

脆弱性を利用した攻撃を検知、防御します。通信フレームのシグネチャから独自のルールで重要度を判定し、重要度ごとにアクションを設定できます。

お客様でIPS/IDSプロファイルを定義することでセキュリティポリシールールで指定できます。

|

|

3 |

通信をスキャンし、シグネチャと一致する場合はActionに定義された処理を行うことでウイルスを発見、感染を防御できます。

お客様でアンチウイルスプロファイルを定義することでセキュリティポリシールールで指定できます。

|

|

4 |

通信をスキャンし、シグネチャと一致する場合はActionに定義された処理を行うことでスパイウェアを発見し、感染を防御できます。

お客様でアンチスパイウェアプロファイルを定義することでセキュリティポリシールールで指定できます。

|

|

5 |

特定のWebサイト・特定カテゴリのWebサイトへの通信を制御できます。 |

|

6 |

ファイル種別を識別し、種別ごとに通信を制御できます。 |

|

7 |

通信をスキャンし、シグネチャ定義のないファイルをFSGから切り離された分析基盤へ転送し解析することができます。 |

|

8 |

暗号化通信の通信スキャンのため通信を一時的に復号します。

デフォルト設定では、Microsoft365通信のSSL/TLS復号を実施しません。(設定を変更することでMicrosoft365通信に対してSSL/TLS復号することもできます)

また、特定のサイトに対してSSL/TLS復号対象外に指定することもできます。

|

1. FireWall機能¶

FireWall機能では、送信元IPアドレス、送信先IPアドレス、アプリケーション、サービスに基づき通信の許可または遮断を行い、トラフィックログに記録します。

設定できる情報の詳細は以下のとおりです。

設定可能なパラメータ |

詳細 |

|---|---|

名前 |

セキュリティポリシールールの名前 |

送信元IPリスト |

通信の送信元IPアドレスリスト

セキュリティポリシールールごとにIPアドレスを設定する他にお客様が登録されたアドレスグループおよび IPアドレスの外部ダイナミックリスト(EDL) から選択可能

|

セキュリティグループ |

セキュリティポリシールールを適用するセキュリティグループ |

宛先IPリスト |

通信の宛先IPアドレスリスト

セキュリティポリシールールごとにIPアドレスを設定する他にお客様が登録されたアドレスグループおよび IPアドレスの外部ダイナミックリスト(EDL) から選択可能

|

宛先ポートリスト |

通信の宛先ポートリスト

1-65534の範囲または any指定可能(anyを指定した場合に通信可能なポート範囲は1-65534)

※ 65535ポートへの通信不可

|

カスタムURLカテゴリ/URLカテゴリリスト |

宛先URLリスト

お客様が登録されたカスタムURLカテゴリリストとサービスとして事前に定義されたURLカテゴリリストおよび URLアドレスの外部ダイナミックリスト(EDL) から選択可能

|

アプリケーションリスト |

any(デフォルト) のみ選択可能 |

アクション |

ポリシーに合致する通信に対する動作を allow / deny から選択 |

ログ抑制 |

セキュリティポリシールールのログの取得について ON(ログを取得しない) / OFF(ログを取得する) から選択 |

注釈

構築初期はお客様用ポリシールールが設定されていないため、すべてのインターネット向けお客様通信が遮断されます。必ずallowのポリシーを追加してください。

上記セキュリティルールは、お客さまWAN(FIC側)からインターネット方向の通信に適用されます。

インターネットからお客さまWANの方向の通信はステートフルインスペクションで許可したものを除き、すべて拒否します。

2. IPS/IDS機能¶

IPS/IDSでは、通信フレームのシグネチャから独自のルールで重要度を判定し、重要度ごとにアクションを設定します。

サービスで提供するプリセットの他にお客様が定義したIPS/IDSプロファイルを利用可能です。

お客様でIPS/IDSプロファイルを作成することで、特定のシグネチャと一致する通信を許可(または遮断)することが可能です。

種別 |

項目 |

|---|---|

重要度種別 |

Critical / High / Medium / Low / Info |

Action種別 |

|

事前に定義された下記のプロファイルを適用します。

プロファイルのデフォルト設定は「IPS中」です。IPS/IDSの無効化も可能です。

IPS/IDSプロファイル |

Critial |

High |

Medium |

Low |

Info |

|---|---|---|---|---|---|

IPS高 |

reset-both |

reset-both |

reset-both |

reset-both |

alert |

IPS中(推奨) |

reset-both |

reset-both |

reset-both |

alert |

allow |

IPS低 |

reset-both |

reset-both |

alert |

allow |

allow |

IDS高 |

alert |

alert |

alert |

alert |

alert |

IDS中 |

alert |

alert |

alert |

alert |

allow |

IDS低 |

alert |

alert |

alert |

allow |

allow |

3. アンチウイルス機能¶

シグネチャと一致する通信が発生した場合はActionに定義された処理を行います。

また、一般定義されたシグネチャの他に、サンドボックス機能により作成されたシグネチャを基にした処理ができます。

プロファイルは、「ブロック(推奨)」「ログのみ」「無効」「お客様が定義したアンチウイルスプロファイル」から選択することができます。

サービスで提供するプリセットの他にお客様が定義したアンチウイルスプロファイルを利用可能です。

お客様でアンチウイルスプロファイルを作成することで、特定のシグネチャと一致する通信を許可(または遮断)することが可能です。

プロファイル |

Action |

|---|---|

ブロック(推奨) |

reset-both |

ログのみ |

alert |

無効 |

注釈

アンチウイルス機能のシグネチャは毎時、自動更新されます

4. アンチスパイウェア機能¶

シグネチャと一致する通信が発生した場合にActionに定義された処理を行います。

サービスで提供するプリセットの他にお客様が定義したアンチスパイウェアプロファイルを利用可能です。

お客様でアンチスパイウェアプロファイルを作成することで、特定のシグネチャと一致する通信を許可(または遮断)することが可能です。

種別 |

項目 |

|---|---|

重要度種別 |

Critical / High / Medium / Low / Info |

Action種別 |

|

事前に定義された下記のプロファイルを適用します。

プロファイルのデフォルト設定は「中」です。

プロファイル |

Critial |

High |

Medium |

Low |

Info |

|---|---|---|---|---|---|

高 |

reset-both |

reset-both |

reset-both |

reset-both |

alert |

中(推奨) |

reset-both |

reset-both |

reset-both |

alert |

allow |

低 |

reset-both |

reset-both |

alert |

allow |

allow |

ログのみ |

alert |

alert |

alert |

alert |

alert |

お客様で定義可能なプロファイル設定は下記になります。

設定可能なパラメータ |

詳細 |

|---|---|

シグネチャID |

アクションを設定したいシグネチャIDを入力してください。 |

アクション |

"reset-both","reset-client","reset-server","drop","alert","allow"の6つの中から選択できます。 |

5. URLフィルタリング機能¶

オブジェクト定義機能 で定義した カスタムURLカテゴリ および URLフィルタリングプロファイル をセキュリティポリシールール(FireWall機能)に適用することができます

6. ファイルブロッキング機能¶

ファイルブロッキング機能により、FSGを特定のファイルが通過した場合のアクションとして、ブロックやアラートのアクションが設定できます。

Action種別 |

説明 |

|---|---|

alert |

ログを残します。 |

block |

ブロックします。 |

continue |

ファイルの処理をユーザーが選択するように画面を遷移します。(ログも残します) |

下記のプロファイルから選択可能です。ファイルブロッキング機能の無効化も可能です。

プロファイル |

ファイル種別 |

Action |

|---|---|---|

デフォルト設定(ログのみ) |

すべて |

alert |

個別設定(高) |

7z,bat,cab,chm,class,cpl,dll,exe,flash,hlp,hta,msi,Multi-Level-Encoding,ocx,PE,plf,rar,scr,tar,torrent,vbe,ws |

block |

encrypted-rar,encrypted-zip |

continue |

|

他 |

alert |

|

個別設定(低) |

7z,bat,chm,class,cpl,dll,exe,hlp,hta,jar,ocx,PE,plf,rar,scr,torrent,vbe,wsf |

block |

encrypted-rar,encrypted-zip |

continue |

|

他 |

alert |

7. サンドボックス機能¶

FSGを通過するファイルをクラウド上に展開し、ファイルのふるまいを検査します。

悪性のファイルと診断されたもの(製品ベンダーにて一元管理)に関しては、サンドボックスシグネチャとしてアンチウィルス機能で処理されます。

下記のプロファイルから選択可能です。

ファイルのアップロード/ダウンロードの制御方向の設定ができます。サンドボックス機能の無効化も可能です。

プロファイル |

制御方向 |

|---|---|

双方向(推奨) |

アップロード/ダウンロード双方 |

ダウンロードのみ |

ダウンロード方向のみ |

セルバージョン v10.1の検査ファイルサイズ上限

File Type |

Size Limit |

|---|---|

pe(MB) |

16 |

apk(MB) |

10 |

pdf(KB) |

3072 |

ms-office(KB) |

16384 |

jar(MB) |

5 |

flash(MB) |

5 |

MacOSX(MB) |

10 |

archive(MB) |

50 |

linux(MB) |

50 |

script(KB) |

20 |

注釈

検査するファイルのサイズは上記表を参照ください。

これを超えるファイルは検査対象外となります。

ファイルサイズの変更はできません。

サンドボックス機能のシグネチャは15分毎に自動更新されます

8. SSL/TLS復号機能¶

送信元IPアドレス、宛先URL、URLカテゴリごと(SSL/TLS復号除外ルール)にSSL/TLS復号除外するサイトを定義できます。

デフォルトではo365を含むすべてのSSL/TLS通信に対して復号処理を実施します。(設定を変更することでo365通信もSSL/TLS復号除外可能です)

除外ルールは最大400件定義できます。

除外ルールのパラメータは表をご参照ください。

設定パラメータ |

値 |

|---|---|

送信元IPアドレス |

|

宛先IPアドレス |

|

カスタムURLカテゴリ/URLカテゴリリスト |

|

URLカテゴリのリストは こちら のURLから確認できます。

除外ルールは上から順に評価されます。そのため、前述のルールが後述のルールを包含する場合、後述のルールは適用されませんのでご注意ください。

本機能はお客様WAN ⇒ インターネット方向の通信に対して、フォワードプロキシとして動作します(アウトバウンドSSL復号)

証明書がお客様端末に適切にインストールされていない場合、クライアントブラウザーは警告画面を受け取ることになります。

証明書はセルグループ作成後、FSGコンソールにてダウンロード可能です。

デフォルト設定では、SSL/TLS復号セッションの上限を超えた場合は、SSL/TLS復号処理をスキップしてパケットを転送します。(個別設定としてブロックに設定することも可能です)

SSL/TLS復号時の動作は変更可能です。

SSL/TLS復号時の動作で設定できる項目は以下になります。

項目 |

説明 |

|---|---|

O365通信の復号除外 |

Microsoftが公開しているo365のURLに対するSSL復号の動作についての設定です。「しない」を設定するとMicrosoftが公開しているo365のURLに対してもSSL復号処理を実施します。セルの負荷を軽減したい場合は「する」を設定してください。 |

SSL復号上限を超えた場合のアクション |

CPU使用率が100%に到達した場合の動作についての設定です。「ブロック」を設定した場合、SSL復号を行わず通信をブロックします。「復号しない」を設定した場合、復号せずに処理を継続いたします。 |

SSL復号時のStrip ALPNを有効化 |

HTTP/2で開始されたSSL通信対する動作についての設定です。「する」を設定するとHTTP/2はHTTP/1.1にバージョンダウンされます。SSL復号で本オプションを利用する場合、HTTP/2での通信を行うことができなくなります。 |

注釈

高負荷状態においては、SSL/TLS復号セッションの上限を超えた場合のアクションをブロックに設定した場合でもSSL/TLS復号処理をスキップしてパケットを転送する場合があります。

オブジェクト定義機能¶

機能 |

機能概要 |

|---|---|

URLリストに対して、お客さまで任意のカスタムURLカテゴリを定義する機能。 |

|

URLカテゴリ(カスタムURLカテゴリも含む)ごとに通信を制御(Allow,Alert,Continue,Block)する設定を定義する機能。

定義したURLフィルタリングプロファイルは、セキュリティポリシールールで指定することで機能します。

|

|

palo altoが定義しているアプリケーションの一覧からカテゴリ(カテゴリごとにまとまったアプリケーション)を指定してアプリケーションフィルタを定義する機能。

定義したカテゴリ指定アプリケーションフィルタは、セキュリティポリシールールで指定することで機能します。

|

|

palo altoが定義しているアプリケーションの一覧から個々のアプリケーションを指定してアプリケーションフィルタを定義する機能。

定義した個別指定アプリケーションフィルタは、セキュリティポリシールールで指定することで機能します。

|

|

複数のIPアドレスとFQDNをまとめたオブジェクトを定義する機能。

定義したアドレスグループは、セキュリティポリシールール、SSL復号除外、CaptivePortal設定で指定することで機能します。

|

1. カスタムURLカテゴリ機能¶

カスタムURLカテゴリ機能では、URLのリストに対して内部で利用可能なカスタムURLカテゴリを登録することができます。

設定できる情報の詳細は以下のとおりです。

設定可能なパラメータ |

詳細 |

|---|---|

名前 |

カスタムURLカテゴリ設定の名前。

本設定はセキュリティポリシーやSSL復号除外などの設定で利用するため、わかりやすい名前を付けることをお勧めします。

|

URLリスト |

カスタムURLリストとして取り扱うURLを登録できます。

1つのカスタムURLカテゴリに最大200件のURLを登録可能です。

|

注釈

カスタムURLカテゴリは1セルグループに最大400件登録可能です。

URLの最大文字数は255文字です。

URLに利用可能な文字は、半角英数字と半角記号 - _ . / ? & = ; + * ^ ! % ~ です。

URLのPATH部に日本語を含む場合は、URLエンコードしたものを指定してください。

URLのFQDN部に日本語を含む場合は、Punycodeに変換されたURLを指定してください。

URLリストには example.com:443 のようにポート番号を含むURLを記載することはできません。:(コロン)以下は省略した形で入力してください。

URLは、FQDNまたはIPアドレスの形式で指定することができます。

IPアドレス形式の指定は、名前解決を行わずにIPアドレスでサイトアクセスした場合にのみ機能します。ブラウザーのアドレスバーにIPアドレス形式でURLを入力した場合などがこれに該当します。

FQDN指定では、ワイルドカードとして、'*'(アスタリスク)および'^'(キャレット)を使用できます。

ワイルドカードは、FQDNおよびパスにおける区切り文字('.'または'/')で挟まれた文字列を表します。

'*'は区切り文字で連結された1つまたは複数の文字列、'^'は1つの文字列にマッチします。(sub1.sub2.sub3.comというURLは、sub1.*.comにマッチしますが、sub1.^.comにはマッチしません。)'*'を連続して利用することはできません。

指定可能な例:www.ntt.com、www.ntt.com/about-us、www.*.com、www.ntt.com/*、www.^.com、203.0.113.1、203.0.113.1/test

指定できない例(エラーになります):www.*.*.com、**/about-us、www.ntt*.com

URLフィルタリングプロファイルでPATH部を含むURLを指定する場合、SSL通信の復号化が必要です

復号除外設定によりSSL復号を行わない通信は、PATH部を含むURLでのURLフィルタリングは機能しません。

SSL復号を行わない場合は、FQDN部のみを含むURLを指定した設定を利用してください。

UTMにてSSL/TLS復号が行われないURLに対するhttps通信では、Server Name Indication(SNI)または証明書のCommon Name(CN)を用いてカテゴリ、URL単位の制御を行います。

2. URLフィルタリングプロファイル機能¶

URLフィルタリングプロファイル機能では、URLカテゴリごとのアクションを登録できます。

お客さまが登録したURLフィルタリングプロファイルは、セキュリティポリシールールで使用することができます。

URLフィルタリングプロファイルは最大100設定できます。

設定可能なパラメータ |

詳細 |

|---|---|

名前 |

URLフィルタリングプロファイルの名前

|

カスタムURLカテゴリリスト |

お客様が定義したカスタムURLカテゴリに対してアクションを選択することができます。

アクションは、無効、Allow、Alert、Continue、Blockから選択できます。

お客様が定義した全カスタムURLカテゴリに対してアクションを設定する必要があります。(デフォルトは無効)

|

外部ダイナミックリスト(EDL) |

FSGサービスが定義したURLカテゴリに対してアクションを選択することができます。

アクションは、無効、Allow、Alert、Continue、Blockから選択できます。

URLアドレスの外部ダイナミックリスト(EDL) を指定できます。

|

URLカテゴリリスト |

FSGサービスが定義したURLカテゴリに対してアクションを選択することができます。 (デフォルトは推奨値)

アクションは、無効、Allow、Alert、Continue、Block、 Web Isolationから選択できます。

デフォルト設定として、弊社が推奨するアクションが選択されています。お客様の運用ポリシーに従って、適時修正してください。

|

注釈

カスタムURLカテゴリの設定で、特定のURLに対して複数のアクションが設定されている場合、アクションは、Block > Continue > Alert > Allow の順で優先されます。

カスタムURLカテゴリで設定したアクションはURLカテゴリで設定したアクションよりも優先されます。

外部ダイナミックリストは1日1回、自動で更新されます。自動更新のタイミングによっては、最新のURLが適用されない場合があります。

URLカテゴリは1日1回、自動で更新されます。

URLカテゴリ更新時で新規追加されたURLカテゴリはFSGサービスが定義したデフォルトアクションで設定されます。

サービスで定義しているURLフィルタリングプロファイルの推奨設定(推奨プロファイル)の内容は下記のとおりです。

プロファイル |

説明 |

|---|---|

デフォルト設定(プロファイル名recommended) |

|

個別設定 |

個別に各カテゴリのアクションが指定可能です。 |

3. カテゴリ指定アプリケーションフィルタ¶

カテゴリ指定アプリケーションフィルタは、セキュリティポリシールールで利用可能なアプリケーションのオブジェクトを登録することができます。

設定できる情報の詳細は以下のとおりです。

項目 |

最大数 |

説明 |

名前 |

1~31文字

半角アルファベット、"0-9"、"_"、"-" 文字列長1~31文字

同一CellGroup内でnameの重複は不可能

(個別指定アプリケーションフィルタで設定した名前も重複不可能になります)

|

カテゴリ指定アプリケーションフィルタ設定の名前

(本設定はセキュリティポリシーのアプリケーションで利用するため、わかりやすい名前を付けることをお勧めいたします)

|

カテゴリ選択 |

全て

|

カテゴリ指定アプリケーションフィルタに登録するカテゴリを選択します。

指定したカテゴリに含まれるアプリケーションの中から特定のサブカテゴリ(またはリスク)のみを選択したい場合はサブカテゴリ(またはリスク)を選択してください。

(サブカテゴリまたはリスクを選択しない場合はそのカテゴリに含まれるすべてのアプリケーションが選択されます)

|

選択したアプリケーション |

最大100件

|

「カテゴリ選択」の欄で選択したカテゴリに含まれるアプリケーションの一覧が表示されます。

不要なアプリケーションのチェックを外すことでカテゴリ指定アプリケーションフィルタから除外することが可能です。

|

4. 個別指定アプリケーションフィルタ¶

個別指定アプリケーションフィルタは、セキュリティポリシールールで利用可能なアプリケーションのオブジェクトを登録することができます。

設定できる情報の詳細は以下のとおりです。

項目 |

最大数 |

説明 |

名前 |

1~31文字

半角アルファベット、"0-9"、"_"、"-" 文字列長1~31文字

同一CellGroup内でnameの重複は不可能

(カテゴリ指定アプリケーションフィルタで設定した名前も重複不可能になります)

|

個別指定アプリケーションフィルタ設定の名前

(本設定はセキュリティポリシーのアプリケーションで利用するため、わかりやすい名前を付けることをお勧めいたします)

|

アプリケーションリスト |

最大100件

|

個別指定アプリケーションフィルタに登録するアプリケーションを選択します。

コンテナに含まれる全てのアプリケーションを選択した場合、1件のアプリケーションとして取り扱われます。

|

5. アドレスグループ¶

アドレスグループは、セキュリティポリシールール、SSL復号除外、CaptivePortal設定で利用可能なオブジェクトを登録することができます。

設定できる情報の詳細は以下のとおりです。

項目 |

説明 |

名前 |

アドレスグループ設定の名前となります。

半角英数字、ハイフン「-」、アンダースコア「 _ 」、ドット「.」が入力可能となり文字列長は1~31文字となります。

同一CellGroup内においてアドレスオブジェクトの名前はアドレスグループと重複は不可能となります。

(本設定はセキュリティポリシーやSSL復号除外等の設定で利用するため、わかりやすい名前を付けることをお勧めいたします)

|

IP Netmask |

アドレスグループとして取り扱うネットワークアドレスを登録できます。

半角数字、ドット「.」、スラッシュ「/」が入力可能となります。「-」(ハイフン)は入力不可となります。

|

IP Range |

アドレスグループとして取り扱うIPアドレスの範囲を登録できます。

半角数字、ドット「.」、ハイフン「-」が入力可能となります。

|

FQDN |

アドレスグループとして取り扱うFQDNを登録できます。

半角英数字、ドット「.」、ハイフン「-」、アンダースコア「 _ 」が入力可能となります。

英語以外の言語での入力は不可となります。

|

アドレスグループ |

アドレスグループとして取り扱う既存のアドレスグループを登録できます。

アドレスグループのネストは個数制限はありません。

循環参照は不可となります。

|

モニタリング機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

セルの提供状態と他セルのGSLB状態の情報を提供。 |

|

2 |

セルの稼働状態として、5種類のメトリクス値の推移を時系列データで提供。 |

|

3 |

UTMで取得する5種類のセキュリティログを提供。 |

|

4 |

UTMにおいてユーザーが指定した種類のセキュリティログが含まれた場合、メールでアラート通知する機能を提供。 |

|

5 |

セキュリティログ(トラフィック)をグラフ描画して提供。 |

注釈

ネットワークのメンテナンスおよび障害発生時にはログ情報が保存されない場合がございます。

1. セルステータス表示機能¶

セルのサービス提供状態と、GSLBの機能で取得する他セルの状態について、最新の情報を提供します。

表示できる情報の詳細は以下のとおりです。

・セル提供状態

セル提供状態 |

意味 |

状態詳細 |

|---|---|---|

UP |

セルが機能している |

Proxyを介したInternet上のあるWebサーバーへのアクセスとProxyホストのDNSによる名前解決が、どちらも正常に動作しており、サービス提供可能状態を示します。 |

DOWN |

セルが機能していない |

Proxyを介したInternet上のあるWebサーバーへのアクセスとProxyホストのDNSによる名前解決の、いずれかが動作しておらず、サービス提供不可状態を示します。 |

・GSLB状態

提供状態 |

意味 |

|---|---|

All UP |

そのセルからみて、そのセル自身を含むすべてのセルがUPしている。 |

PARTIALLY DOWN |

そのセルからみて、そのセル自身を含む一部のセルがDOWNしている。 |

ALL DOWN |

そのセルからみて、そのセル自身を含むすべてのセルがDOWNしている。 |

注釈

『セル提供状態』『GSLB状態』ともに、自動更新されないため、GUIブラウザー右上の「更新」ボタンにより最新の情報が表示されます。

2. セルメトリクス表示機能¶

お客さまがセルの増設や減設を判断するために、セルごとにUTMの処理負荷に関わるメトリクス情報を時系列データとして提供します。

グラフとして表示可能な期間は最大1か月となります。(指定できる対象期間は、6か月前から現在まで)

時刻は、指定、表示ともすべてJSTとなります。

表示できる情報の詳細は以下のとおりです。

メトリクス種別 |

意味 |

|---|---|

Incoming Traffic (bps) |

Internetからセルへの内向きトラフィックの5分間平均量。単位はbps (bit per sec) |

Outgoing Traffic (bps) |

セルからInternetへの外向きトラフィックの5分間平均量。単位はbps (bit per sec) |

総セッション数 |

ポーリングしたタイミングでの総セッション数。ポーリング間隔は5分。 |

SSL/TLS復号セッション数 |

ポーリングしたタイミングでのSSL/TLSセッション数。ポーリング間隔は5分。 |

CPU使用率 (%) |

ポーリングしたタイミングでのUTMの1分間平均CPU使用率。ポーリング間隔は5分。 |

3. セキュリティログ機能¶

UTMで取得する5種類のセキュリティログを提供します。

セルグループに含まれるすべてのセルのログをまとめて表示します。

一度の検索で表示可能な期間は、最大1週間となります。

表示できる情報の詳細は以下のとおりです。

ログ種別 |

意味 |

指定可能な期間 |

|---|---|---|

Traffic |

トラフィックログ |

6か月前から現在まで |

Threat |

脅威ログ(ウィルス、スパイウェア、脆弱性) |

6か月前から現在まで |

URL Filter |

URLフィルタリングログ |

6か月前から現在まで |

WildFire |

WildFire送信ログ |

6か月前から現在まで |

DataFiltering |

データフィルタリングログ |

6か月前から現在まで |

User-IDログ |

IPアドレスとユーザー名のマッピングログ |

40日前から現在まで |

認証ログ |

Captive Portalを用いたユーザー認証のログ |

40日前から現在まで |

セキュリティログを確認する際には以下の項目でフィルタリングすることができます。

項目 |

説明 |

対象期間(JST) |

表示するログの期間をJSTで指定できます。

|

検索タイプ |

完全一致、部分一致、正規表現から選択可能です。 |

詳細条件 |

フィルター条件を最大5,000件登録することができます。

|

検索内容 |

フィルタの値を指定できます。 |

4. アラート通知機能¶

セキュリティログにおいて、お客さまが指定した種類のログが含まれた場合に、メールでのアラート通知を行います。

アラート通知先として、指定できるメールアドレスは最大3件となります。

設定可能なアラートは以下のとおりです。

ログアラート

アラート種別 |

インターバル |

インターバル時間当たりの発生件数 |

状態 |

|---|---|---|---|

ウイルス検出(Alert) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

ウイルス検出(Block) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

スパイウェア検出(Alert) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

スパイウェア検出(Block) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

IPS/IDS検知(Alert) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

IPS/IDS検知(Block) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

FWブロック検出 |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

URLフィルタ違反(Alert) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

URLフィルタ違反(Block) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

URLフィルタ違反(Block Continue) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

URLフィルタ違反(Continue) |

5分、10分、30分、1時間、2時間、6時間、12時間 |

1~10000000 |

有効/無効 |

メトリクスアラート

アラート種別 |

通知閾値 |

状態 |

|---|---|---|

Incoming Traffic(bps) |

1~99(%)の自然数で指定 |

有効/無効 |

Outgoing Traffic(bps) |

1~99(%)の自然数で指定 |

有効/無効 |

総セッション数 |

1~99(%)の自然数で指定 |

有効/無効 |

SSL/TLS復号セッション数 |

1~99(%)の自然数で指定 |

有効/無効 |

CPU使用率(%) |

1~99(%)の自然数で指定 |

有効/無効 |

5. トラフィックログ可視化機能¶

セキュリティログで提供しているトラフィックログをグラフ描画して提供します。

一度の検索で表示可能な期間は9時間になります。

検索可能な範囲は最大1ヶ月前までになります。

表示できる情報の詳細は以下のとおりです。

グラフの種別 |

内容 |

|---|---|

積み上げグラフ |

単位時間あたりに含まれるアプリケーション(プロトコル)ごとのトラフィック量を積み上げグラフで描画 |

個別グラフ |

単位時間あたりに含まれるアプリケーション(プロトコル)ごとのトラフィック量をアプリケーションごとに折れ線グラフで描画 |

円グラフ |

表示範囲に含まれるアプリケーションごとのトラフィック量の割合を円グラフで描画 |

棒グラフ |

表示範囲に含まれるアプリケーションごとのトラフィック量を棒グラフで描画 |

時系列データ |

検索範囲に含まれる単位時間あたりのトラフィック量をアプリケーションごとに表で描画 |

アプリケーションデータ |

検索範囲に含まれるアプリケーションごとのトラフィック量とリスク値を表で描画 |

セキュリティログ外部転送機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

セキュリティログ外部転送機能 |

お客さまのセキュリティログを外部に転送する機能を提供します。 |

1. セキュリティログ外部転送機能¶

各セルからお客さま指定のsyslogサーバーに対して、セルに接続するFlexible InterConnectを経由して、syslogプロトコルでログを転送します。

設定できる情報の詳細は以下のとおりです。

参照可能なパラメータ |

詳細 |

|---|---|

宛先IP |

ログ転送宛先サーバーのアドレスを設定することが可能です。 |

宛先Port |

ログ転送宛先サーバーのポート番号を設定することが可能です。 |

プロトコル |

ログ転送する際のプロトコルをtcpまたはudpから選択可能です。 |

ログフォーマット |

ログ転送する際のフォーマットをbsdまたはietfから選択可能です。 |

ログメッセージフォーマット |

ログ転送する際のメッセージフォーマットをcsvまたはcefから選択可能です。 |

ログタイプ |

|

注釈

転送されるログは、セキュリティポリシーで「ログあり」を設定したログのみとなります。

転送先の宛先は、最大2つ指定することが可能です。

セルが高負荷な状態や、セルとsyslogサーバーの間のネットワークが輻輳した場合、転送するセキュリティログが欠損する可能性があります。

ファシリティ設定はLOG_USERです。

セルバージョン変更機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

セルバージョン変更機能 |

お客さまのセルのバージョンを変更する機能を提供します。 |

1. セルバージョン変更機能¶

セルグループで利用するセルバージョンを変更することができます。

セルバージョンの変更では、まず、セルグループで利用するバージョン変更先を設定し、次に各セルのバージョン変更の操作を行います。

設定できる情報の詳細は以下のとおりです。

設定可能なパラメータ |

詳細 |

|---|---|

セルグループID |

バージョン変更対象のセルグループIDを指定することが可能です。 |

バージョン変更先 |

変更先のセルバージョンを設定することが可能です。(利用可能なバージョンがプルダウンで表示されます) |

注釈

セルのバージョン変更操作の開始から終了まで(おおむね40分)はそのセルを利用することはできません。バージョン変更の操作を開始していないその他のセルを経由した通信をご利用ください。

セルのバージョン変更はお客様がGUIを操作して実施することができます。

セキュリティ上重大な問題がない限り、弊社からのバージョンアップ操作は実施いたしません。

セルプラン変更機能¶

項番 |

機能 |

機能概要 |

|---|---|---|

1 |

セルプラン変更機能 |

お客さまのセルのプランを変更する機能を提供します。 |

1. セルプラン変更機能¶

各セルのプランを変更することができます。

設定できる情報の詳細は以下のとおりです。

設定可能なパラメータ |

詳細 |

|---|---|

セルID |

プラン変更対象のセルIDを指定することが可能です。 |

変更後のプラン |

変更先のプランを設定することが可能です。(利用可能なプランがプルダウンで表示されます) |

注釈

セルのプラン変更工程(おおむね60分~90分)の作業時間は通信断になりますのでご注意ください。プラン変更の操作を開始していないその他のセルを経由した通信をご利用ください。

セルのプラン変更はお客様がGUIを操作して実施することができます。

Smallセル(ベストエフォート)からプラン変更した場合、セルに設定されるグローバルIPが一つ増えます。(既存のグローバルIPはそのまま使用いたします)

プランを変更した月の請求金額は、料金が高いプランで計算いたしますのでご注意ください。

- プラン変更時にはFICコネクションを削除する必要があるため、FICコネクションのF番が変わります。FICコネクションの月額上限値に達している状態でFICコネクションを作り直した場合、FICコネクションの月額上限値がリセットされるため、請求金額が多くなる場合がございます。詳しくは FICの料金仕様 をご参照ください。

AD連携機能¶

機能 |

機能概要 |

|---|---|

お客さまのオンプレミス環境のActive Directoryサーバーと連携した認証機能を提供します。

Active Directoryと連携することで、Active Directoryサーバー側で定義したセキュリティグループごとにセキュリティポリシールールを適用することができます。

|

|

お客さまのMicrosoft Entra IDと連携した認証機能を提供します。

Microsoft Entra IDと連携することで、シングルサインオン(SSO)によるユーザー認証機能とセキュリティログへのエンドユーザー情報(ID)の表示を実現できます。

|

|

docomo business RINK IDaaSと連携した認証機能を提供します。

docomo business RINK IDaaSと連携することで、シングルサインオン(SSO)によるユーザー認証機能とセキュリティログへのエンドユーザー情報(ID)の表示を実現できます。

|

|

Captive Portalを用いた認証機能を提供します。

Captive Portalと連携することで、トラフィックログ(セキュリティログのログタイプ(トラフィック))を発生させたユーザーを識別することができます。

|

|

User-ID Agentを用いた認証機能を提供します。

User-ID Agentと連携するとことで、トラフィックログ(セキュリティログのログタイプ(トラフィック))を発生させたユーザーを識別することができます。

User-ID Agentをインストールするサーバー(User-ID Agentサーバー)はお客さまで用意していただく必要があります。

|

|

お客さまのオンプレミス環境のActive DirectoryサーバーとFSGのセル間で連携に成功しているか確認するための機能です。

認証に失敗している場合はエラーメッセージが表示されるため、デバッグにご活用いただけます。

|

1. Active Directory連携機能¶

セルとお客様のActive Directoryサーバー間で認証連携することができます。

Active Directory連携機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

ドメイン名 |

お客さまのActive Directoryで設定したドメイン名。 |

ベースDN |

連携先ドメイン情報。 |

バインドDN |

AD連携用ユーザー名。 |

パスワード |

AD連携用パスワード。 |

セキュリティグループ |

セキュリティポリシー設定で指定するセキュリティグループ名。 |

Active Directoryサーバー |

連携するお客さまActive Directoryサーバー情報。 |

IPアドレス |

お客さまのActive Directoryサーバーに設定したIPアドレス。 |

ポート番号 |

お客さまのActive Directoryサーバーの待受ポート番号。 |

注釈

連携するActive Directoryサーバーはお客さまで用意していただく必要があります。

Active Directory連携機能を利用するためには、User-ID Agentをお客さまで用意していただく必要があります。

FIC Routerから連携するActive Directoryサーバーへの経路を用意していただく必要があります。

Active Directoryの設定方法については本サービスの対象外になります。

Active Directoryの保守運用については本サービスの対象外になります。

Microsoft Entra ID連携機能並びにdocomo business IDaaS連携機能を利用する場合、ログに表示されるエンドユーザー情報(ID)は、認証時にFSG設備から識別される認証要求元の送信元IPアドレスにより紐づけされます。 NATなど接続元のネットワーク構成によっては紐づけが正しく行われない可能性がありますので、事前にご利用者様方のネットワークの設備構成をご確認ください。

2. Microsoft Entra ID連携機能¶

セルとお客様のMicrosoft Entra ID間で認証連携することができます。

Microsoft Entra ID連携機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

フェデレーションメタデータXML |

Azure Portalで生成したSAML連携用メタファイル。 |

注釈

Azure環境はお客さまで用意していただく必要があります。

Microsoft Entra ID連携機能をご利用される場合は、Captive Portal認証機能が有効化されます。

Azureの設定方法については本サービスの対象外になります。

Azureの保守運用については本サービスの対象外になります。

3. docomo business RINK IDaaS連携機能¶

- セルとお客様のdocomo business RINK IDaaS間で認証連携することができます。

- docomo business RINK IDaaS連携機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

フェデレーションメタデータXML |

docomo business RINK IDaaSで生成したSAML連携用メタファイル。 |

注釈

docomo business RINK IDaaS環境は予めお客さまで申し込みいただく必要があります。

docomo business RINK IDaaS連携機能をご利用される場合は、Captive Portal認証機能が有効化されます。

docomo business RINK IDaaS連携機能をご利用される場合は、認証通信の除外設定が必要となりますので、 連携先docomo business RINK IDaaSの設定を確認する を参照ください。

docomo business RINK IDaaSの設定方法並びに保守運用にはFSGサービスの対象外となりますので、 docomo business RINK IDaaS を参照ください。

4. Captive Portal認証機能¶

- ブラウザーを利用したWeb通信に対して認証を行うための機能です。ブラウザーを利用でない端末(サーバーやIoT機器など)はCaptive Portal認証をご利用できません。(Captive Portal認証除外の設定をすることで認証せずに通信することも可能です)

- Captive Portal認証機能を利用するためには、Active Directory連携機能の設定を行う必要があります。Active Directoryサーバーに登録されたID/PWを用いてCaptive Portalで認証を行います。

Captive Portal認証機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

Captive Portalの利用 |

Captive Portal機能を利用するか否か。 |

タイマー |

通信が行われている状態で再認証されるまでの時間。 |

アイドルタイマー |

通信が行われていない状態で認証情報がクリアされるまでの時間。 |

ログ |

Captive Portalのログを出力するか否か。 |

sAMAccountNameによる認証の許可 |

Captive Portal認証のUserとしてsAMAccountNameを利用するか否か。 |

注釈

sAMAccountNameによる認証を「ON(許可する)」に設定すると、Captive Portal認証のUserとして、UserPrincipleName(@を含む形式)を利用することができます。

複数のADドメインを利用する場合、sAMAccoutNameの利用を許可すると意図しないADドメインで認証される可能性がありますのでご注意ください。

認証ログの保存期間は最大40日になります。

Captive Portalを利用する場合、SSL復号除外設定が機能しなくなります。

5. User-ID Agent機能¶

User-ID Agent連携機能を利用することでActive Directoryサーバーで認証した端末のIPアドレスとユーザー情報の紐付け情報を取得できます。

User-ID Agent機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

IPアドレス |

連携したいUser-ID AgentサーバーのIPアドレス。 |

ポート番号 |

連携したいUser-ID Agentサーバーのポート番号。 |

注釈

User-ID Agentおよび、User-ID Agentサーバーはお客さまで運用していただく必要があります。

Windows版User-ID Agentのインストーラは弊社営業から配布いたします。

FIC Routerから連携するUser-ID Agentサーバーへの経路を用意していただく必要があります。

User-ID Agentの設定方法については本サービスの対象外になります。(マニュアルは弊社営業から配布いたします)

User-ID Agentサーバーの保守運用については本サービスの対象外になります。

User-IDログの保存期間は最大40日になります。

6. Active Directory連携確認機能¶

セルとお客様のActive Directory間で認証連携できているか確認する機能です。

Active Directory連携確認機能を利用するためには最低でも1つ以上のセルを用意いただく必要があります。

認証に失敗している場合はエラーメッセージを表示いたします。原因の切り分けにお役立てください。

経路配信機能¶

機能 |

機能概要 |

|---|---|

お客様のFICルーターにデフォルトルートを配信する機能を提供します。

|

|

お客様のFICルーターに経路情報を配信する機能を提供します。

|

|

リゾルバDNS機能を提供します。

|

1. デフォルトルート配信機能¶

セルグループに含まれる各セルでデフォルトルート配信のON/OFFを制御できます。

冗長性を担保するためには2セル以上でデフォルトルート配信機能をONにしてください。

デフォルトルート優先度を設定することで、デフォルトルートを配信するセルの優先度を調整可能です。

デフォルトルート配信機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

デフォルトルート配信設定 |

デフォルトルート配信機能を有効化する場合ONを選択します。 |

デフォルトルート優先度 |

デフォルトルート配信設定がONになっているセルが複数存在する場合の優先度設定。

0~255の範囲で設定可能。数値が小さいセルから優先的にデフォルトルートが配信される。

|

警告

特定の条件下において、デフォルトルート配信機能の切り替わりが発生しない場合があります。

クラウド/サーバー Flexible InterConnect接続ゲートウェイ(FIC-GW)でメンテナンスを実施中

クラウド/サーバー Flexible InterConnect接続ゲートウェイ(FIC-GW)で障害が発生中

上記の条件においては、セルを複数購入された場合でも切り替わりが発生しないことによる通信断が発生する可能性があります。 本仕様は2026年6月末に修正予定になります。

注釈

- デフォルトルート配信セルを手動で切り替える場合は、デフォルトルート優先度を変更することで任意のセルに切り替え可能です。(切り替えには約1分ほど時間を要する場合がございます)

- FICのBGPフィルタにてデフォルトルートをフィルタリングされる場合、本機能をご利用いただくことはできません。(本機能をご利用される場合は、FICルーター側でデフォルトルートの経路を受信する必要があります)

- FIC-GWより先の範囲で故障が発生した場合、優先度に従ったデフォルトルートを配信するセルの切り替えは自動で行われません。この場合、お客さまにてデフォルトルート配信設定、または優先度を変更し、故障影響を受けているセルからデフォルトルートを配信しないように設定してください。

2. 特定経路配信機能¶

セルグループに含まれる各セルから特定の宛先に対する経路情報を広告できます。

複数セルを利用している場合は、デフォルトルート配信機能と併用することでトラフィックを分散させる設計が可能です。

1セルから配信可能な経路数は25経路が上限です。

特定経路配信機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

IPアドレス |

設定対象のセルから配信したい特定の経路情報

※同じセルグループに所属するセルで同一値を設定できません。

|

警告

特定の条件下において、特定経路配信設定の変更を行えない場合があります。

クラウド/サーバー Flexible InterConnect接続ゲートウェイ(FIC-GW)でメンテナンスを実施中

クラウド/サーバー Flexible InterConnect接続ゲートウェイ(FIC-GW)で障害が発生中

特定経路配信セルで障害が発生した場合の切り替え処理には以下の制約があります。

- 障害発生時の特定経路配信セルからデフォルトルート配信セルへの切り替わりには1経路あたり約1分ほどかかる場合があります。25経路配信しているセルで障害が発生した場合、デフォルトルートへの切り替えに最大で25分ほどかかる場合があります。(1経路1分×25経路)

本仕様は2026年6月末に修正予定です。

注釈

- FICルーターに経路への経路広告はコンフィグ反映後、約1分ほどかかる場合があります。

- 特定経路配信セルのみの冗長構成は不可能になります。※デフォルトルート配信セルを用意することで、特定経路配信セルに障害が発生した場合にデフォルトルート配信セルに自動で切り替わります。

3. リゾルバDNS¶

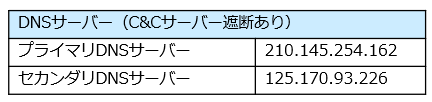

図1.5.1 DNSサーバーのIPアドレス(C&Cサーバー遮断あり)¶

注釈

C&Cサーバー(Command and Control server):悪意のある第三者が管理し、感染端末などに遠隔指令を出すサーバー

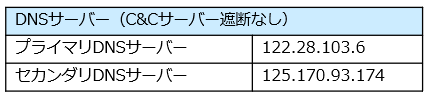

C&Cサーバーへのブロックを希望しない場合は、DNSサーバーのIPアドレス情報を以下のとおりに設定してください。

図1.5.2 DNSサーバーのIPアドレス(C&Cサーバー遮断なし)¶

注釈

本サービスで提供するDNSサーバーの利用想定台数は1000台以下となります。

SaaSテナント制御機能¶

機能 |

機能概要 |

|---|---|

お客様のMicrosoft 365テナントへのアクセス制御を行います。

|

1. Microsoft 365テナント制御機能¶

Microsoft 365テナントへのアクセス制御を設定できます。

本設定を用いることで、特定のテナント以外へのアクセスを制限することが可能です。

テナント制御機能利用するためには、セキュリティポリシールールの標準設定が必要です。

Microsoft 365テナント制御機能をご利用いただくためには、お客さま側でMicrosoft 365テナントを用意していただく必要がございます。

Microsoft 365テナント制御機能で設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

Restrict-Access-To-Tenants |

許可対象テナントのドメインもしくはテナントIDを入力してください。テナントは1つのみ指定可能です。最大512文字まで入力が可能です。 |

Restrict-Access-Context |

テナント制限に関するログの出力先のテナントIDを入力してください。1つのテナントのみ指定可能です。 |

Web無害化オプション¶

機能 |

機能概要 |

|---|---|

お客様が契約している Secure Web Access に、指定されたURLカテゴリの通信をリダイレクトすることでWeb無害化を実現します。

|

1. Web無害化オプション¶

Web無害化オプションの利用有無を設定できます。

Web無害化オプションはHTTP/HTTPS通信のみ対象になります。

本設定をONにすることで、URLフィルタリングプロファイルのアクションに"Web Isolation"(Web無害化)が表示されます。

- 「Web無害化オプションの利用には、 Secure Web Access の契約が別途必要です。FSGサービスとして、Web無害化オプションに対する追加料金はありませんが、 Secure Web Access の利用料は別途発生します。

Web無害化オプションを利用するためには、URLフィルタリングプロファイルでWeb無害化オプションを利用するURLカテゴリに対して "Web Isolation"を選択していただき、設定したURLフィルタリングプロファイルをセキュリティポリシールールで指定していただく必要があります。

Web無害化オプションで設定できる項目は以下のとおりです。

項目 |

説明 |

|---|---|

Web無害化オプションの利用 |

Web無害化オプションを利用する場合は、本項目をONにしてください。

※ Web無害化オプションの契約が完了しているお客様のみ本項目を変更できます

|

注釈

- 本設定をOFFまたは、 Secure Web Access を解約した場合、既存のURLフィルタリングプロファイルのアクションで "Web Isolation"を選択しているURLカテゴリは全て推奨値のアクションに自動で切り替わります。URLフィルタリングの設定が自動で推奨値に変更された状態で本設定をONにした場合、自動的にアクションが"Web Isolation"に戻ります。

- 本設定をOFFまたは、 Secure Web Access を解約する際には、事前にURLフィルタリングプロファイルで"Web Isolation"を選択したURLカテゴリのアクションを変更していただくことを推奨いたします

- FSGの問い合わせ窓口ではFSGコンソール上の設定( Secure Web Access へのリダイレクト)のみ回答いたします。Secure Web Access の詳細な挙動については、 Secure Web Access にてお問い合わせください。

外部ダイナミックリスト(EDL)機能¶

外部ダイナミックリスト(EDL)機能は、外部ソースから提供されるIPアドレスやURLのリストを自動的に取得し、ファイアウォールやセキュリティポリシーに動的に反映する仕組みです。

外部ダイナミックリスト(EDL)は定期的に更新しております。

セキュリティポリシールールやURLフィルタリングプロファイル等でEDLを選択することで利用可能です。

外部ダイナミックリスト(EDL)を利用することで悪意あるアクセスの遮断や、業務に必要なIPの許可設定を自動化することができます。

注釈

- 外部ダイナミックリスト(EDL)は定期的に更新されるため、リストの内容によっては通信に影響を及ぼす可能性があります。特に、業務に必要な通信先が外部ダイナミックリスト(EDL)の更新によって除外された場合、通信が遮断される可能性があります。

機能 |

機能概要 |

|---|---|

Microsoft 365 Worldwide Any IPv4 |

パロアルトネットワークス社が管理しているMicrosoft365関連のIPアドレスリストです。

Microsoft365関連のURLは含みません。Microsoft365のURLについては Microsoft 365 Worldwide Any URL で指定することができます。

Microsoft 365 Worldwide Any IPv4に含まれるIPアドレスは パロアルトネットワークス社が提供しているEDLの情報 をご参照ください。

|

Google Workspace All IPv4 |

パロアルトネットワークス社が管理しているGoogle Workspace関連のIPアドレスをまとめたIPリストです。

Google Workspace関連のURLは含みません。

Google Workspace All IPv4に含まれるIPアドレスは パロアルトネットワークス社が提供しているEDLの情報 をご参照ください。

|

Threat Intelligence by NTT DOCOMO BUSINESS IPv4 |

NTTドコモビジネスが独自に保有している脅威インテリジェンスより作成した脅威IPリストになります。

IPリストの内容は非公開です。

|

機能 |

機能概要 |

|---|---|

Microsoft 365 Worldwide Any URL |

Microsoft365関連のURLをまとめたURLリストになります。

Microsoft365関連のIPアドレスを含みません、Microsoft365のIPアドレスについては Microsoft 365 Worldwide Any IPv4 で指定することができます。

Microsoft 365 Worldwide Any URLに含まれるURLは パロアルトネットワークス社が提供しているEDLの情報 をご参照ください。

|

1.6. セルバージョン¶

バージョンリスト¶

FSGでは、最新版を含めて2バージョンサポートしております。

バージョン |

UTMバージョン |

プロキシバージョン |

提供開始日 |

提供終了日 |

備考 |

|---|---|---|---|---|---|

v6.0 |

PA-VM 8.1.19 |

ACOS 4.1.4-GR1-P1 |

2021/09/11 |

2022/03/01 |

初期バージョン |

v7.0 |

PA-VM 9.1.10 |

ACOS 4.1.4-GR1-P1 |

2022/01/08 |

2023/01/31 |

UTM装置のアップデートに伴い安定性が向上いたします。 |

v8.0 |

PA-VM 9.1.10 |

ACOS 5.2.1-P4-SP1 |

2022/09/14 |

2023/12/06 |

|

v9.0 |

PA-VM 10.2.4 |

ACOS 5.2.1-P4-SP1 |

2023/08/23 |

2024/11/10 |

UTM装置のアップデートに伴い安定性が向上いたします。 |

v10.0 |

PA-VM 10.2.11-h1 |

ACOS 5.2.1-P4-SP1 |

2024/10/09 |

2025/3/31 |

UTM装置のアップデートに伴い安定性が向上いたします |

v10.1 |

PA-VM 10.2.11-h13 |

ACOS 5.2.1-P4-SP1 |

2025/3/31 |

2026/4/4 |

UTM装置のアップデートに伴いセキュリティ強度が向上いたします。 |

v11.0 |

PA-VM 11.1.6-h14 |

ACOS 5.2.1-P4-SP1 |

2026/3/1 |

未定 |

UTM装置のアップデートに伴いセキュリティ強度が向上いたします。 |

ライフサイクルポリシー

セルのライフサイクルポリシーは以下のとおりです。

- 基本方針

原則、最大2バージョンまで提供いたします。

提供バージョンは、バージョンの安定性、利用状況、サポート期間などを考慮し、弊社にて総合的に判断いたします。

- 提供終了方針

提供終了後は、カスタマーポータル/APIの故障対応以外のサポートを提供いたしません。

- 新バージョン提供開始通知

新バージョンのリリース1か月前にお客様へメールで通知いたします。(ただし、緊急性の高いリリースについてはその限りではありません)

- バージョン切替方法

チュートリアル をご参照ください。

上記サポート情報を参考にお客様の責任により切替計画をご検討ください。

本情報は、お客さまへの事前通知なく、変更となる可能性がございます。ご了承ください。

1.7. 申込種別と方法¶

FSGコンソールから24時間365日で受け付けております。即日、開通/廃止できます。

申込種別 |

申込方法 |

納期 |

|---|---|---|

FSGセルの新設 |

FSGコンソール経由で、お客さまご自身の操作によりお申し込みいただけます。 |

即日 |

FSGセルの廃止 |

FSGコンソール経由で、お客さまご自身の操作によりお申し込みいただけます。 |

即日 |

注釈

広域負荷分散を行うため、また冗長化を担保するためには2つ以上のセルをお申し込みください。

同サイズのセルで構成することを推奨しますが、異なるサイズでの構成も可能です。

東日本/西日本エリアそれぞれにセルをご用意されることを推奨しますが、東日本のみ、西日本のみでの構成も可能です。ただし、基盤の拠点障害により通信断の可能性があるため、十分にご留意ください。

セル内部はすべてシングル構成で設計されおります。

冗長性を求められるお客様は、2つ以上のセルをご購入いただく必要がございます。

FSGでは、接続先プロキシの制御をDNSで行なっております。冗長化を実現するためにはお客様環境にDNSを用意していただき、セルグループに設定したFQDNに対して委任していただく必要がございます。

複数セル購入された場合、障害が発生したセル以外のセルに自動的に迂回いたします。(同じセルグループに所属するセル間でヘルスチェックを行なっています)

本サービスは、Flexible InterConnect との接続性を必要とするため、Flexible InterConnect サービスの FIC-Router を事前に作成頂く必要がございます。

申込時の注意事項¶

FSGの申込条件は以下となります。

本サービスは、1テナントに対し複数のセルグループをご契約頂くことが可能です。1テナントで契約できるセルグループ数は最大8個となります。

本サービスは、1セルグループに対し複数セルをご契約頂くことが可能です。1セルグループで契約できるセル数は最大31個となります。

1.8. 制約事項¶

本サービスで提供するセルを経由する通信に対してのみセキュリティ機能を提供します。

お客さまが設定したサイト・アプリケーションに対しての通信はSSL復号を適用しません。(デフォルト設定ではMicrosoft365)

1.12. サービス提供の品質¶

サポート範囲¶

「本サービス説明書(機能一覧)」に記載されている機能はサポート対象です。

なお本サービスの契約後、お客さま自身で設定したパラメータの設定誤り(セキュリティポリシーの設定など)に起因する不具合については、サポート対象外です。

(RINK IDaaSとWeb無害化についてサポート範囲を追加する)

1.13. 運用¶

通知方法¶

メンテナンスや障害に関わる通知はメールにてお客さまにご連絡します。

メンテナンス¶

品質維持を目的とした定期的なメンテナンス工事を実施します。

メンテナンス内容 |

メンテナンスウィンドウ |

工事掲載条件 |

|---|---|---|

お客さまセルに影響がある場合 |

通信に影響があるメンテナンス 日曜日 00:00~6:00

東エリア(JPEAST)の基盤メンテナンス 火曜日 22:00~6:00

西エリア(JPWEST)の基盤メンテナンス 木曜日 22:00~6:00

|

工事に伴う該当セルの通信断が1分以上の場合 |

FSGコンソール閲覧・SO処理への影響の場合 |

日本時間 土曜日20:00~翌日曜日6:00 / 火曜日20:00~翌水曜日6:00 |

工事に伴う影響が30分以上の場合 |

通信影響のないメンテナンスおよび脆弱性などの緊急を伴う対応の場合には、メンテナンスウィンドウ外で実施することがあります。

2週間前までにメールにてご連絡します。

工事連絡メールの通知先の設定は こちら をご参照ください。

工事時間の調整はできません。

FSGは"クラウド/サーバー (旧Enterprise Cloud 2.0)"のメンテナンス影響を受けます。"クラウド/サーバー"のメンテナンスウィンドウは こちら をご参照ください。

故障対応¶

設備監視を実施し、故障検知による復旧対応を実施いたします

対応時間:24時間365日

故障定義¶

本サービスの故障を以下の通り定義いたします。 故障にあたらない事象はサービス影響ありとは見なさず、故障通知は行いません

項番 |

条件 |

|---|---|

1 |

セル単体で1分以上の通信断が発生している場合

|

2 |

30分以上FSGコンソールの閲覧またはSO処理を行えない場合

|

3 |

デフォルトルート配信または特定経路配信機能を利用している状態で15分以上セルから経路配信できない場合(FICコネクションを接続していないセルは対象外とする)

|

1.14. SLA¶

本サービスにSLAはございません。