異なるバージョン間の切替 (パターン2)¶

旧バージョン |

新バージョン |

15.1X49-D105.1 |

19.2R1.8 |

19.2R1.8 |

20.4R2 |

20.4R2 |

22.4R1 |

22.4R1 |

24.4R1 |

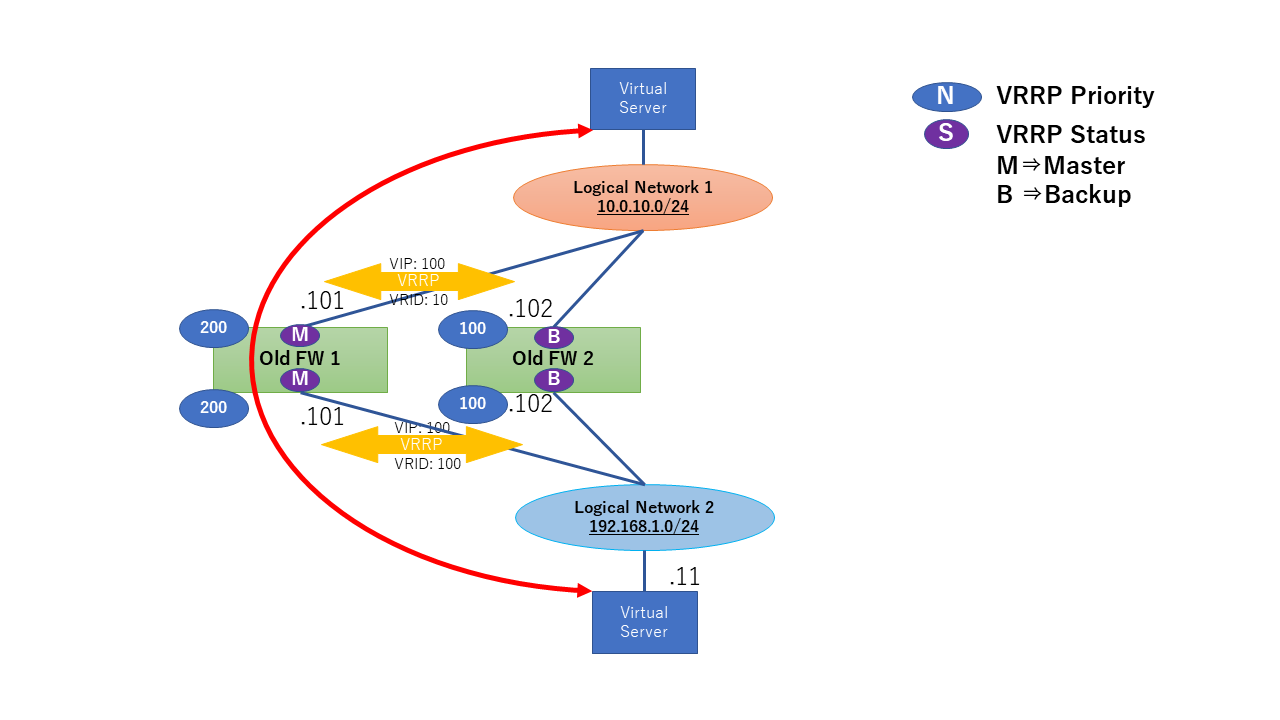

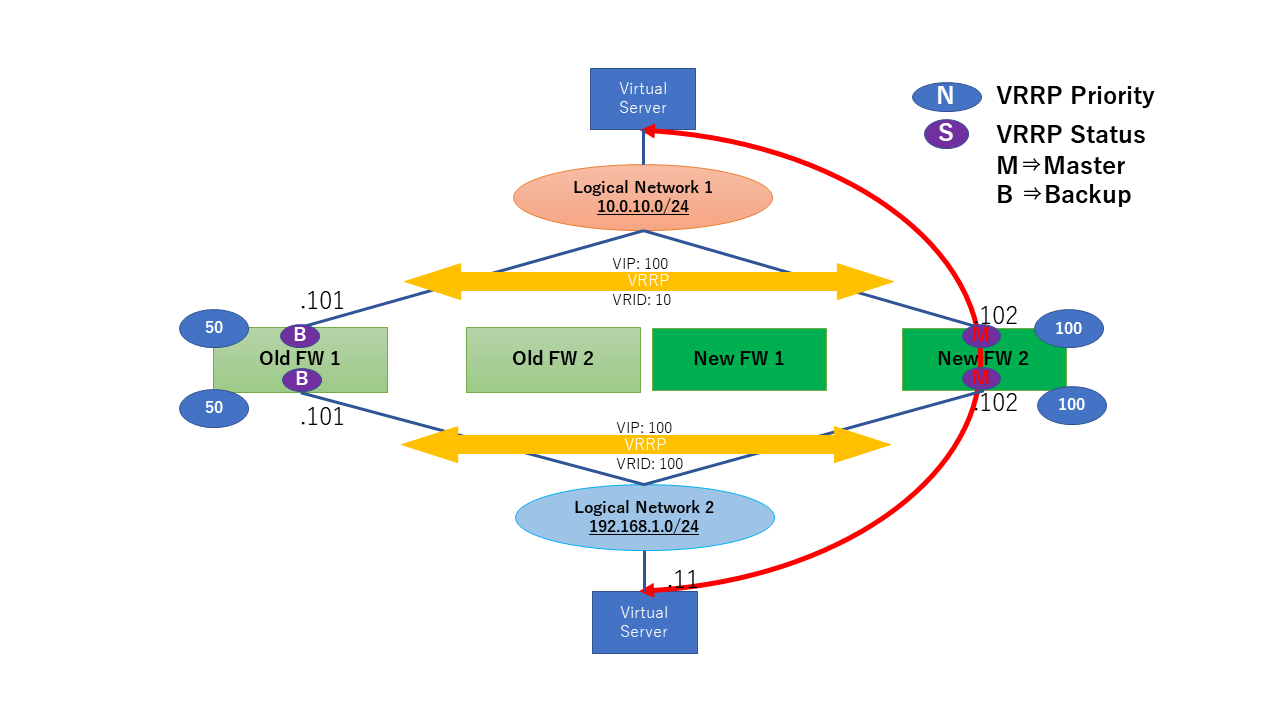

本ガイドで切替するシステム構成¶

以下のシステム構成をもとにファイアウォール (vSRX) におけるリプレース方法を説明します。

名称 |

機器 |

セグメント |

IPアドレス |

用途 |

Logical NW1 |

10.0.10.0/24 |

インターネット側(外部)用 |

||

旧FW1 / 新FW1 |

10.0.10.101 |

|||

旧FW2 / 新FW2 |

10.0.10.102 |

|||

Logical NW2 |

192.168.1.0/24 |

イントラネット側(内部)用 |

||

旧FW1 / 新FW1 |

192.168.1.101 |

|||

旧FW2 / 新FW2 |

192.168.1.102 |

|||

管理用NW |

10.0.0.0/24 |

管理接続用(図内省略) |

||

旧FW1 |

10.0.0.101 |

|||

旧FW2 |

10.0.0.102 |

|||

新FW1 |

10.0.0.111 |

|||

新FW2 |

10.0.0.112 |

|||

Public IP |

203.0.113.1 |

外部接続用IP(図内省略) |

前提条件¶

詳細情報 に記載の通り、バージョンアップはできません。

新旧バージョンでVRRPを組んで旧FWから新FWへ切替する手順としています。

新バージョンでの機能確認はお客様にて事前に実施下さい

本切替手順はパターン1と比較して、インターフェイスの接続、切断が必須のため、切戻しが発生した場合の切戻し所要時間が長くなります。

旧バージョンから新バージョンへの切替前・後で、お客様システムの通信に影響があるかどうかを含めたファイアウォールの動作確認は、お客様にて実施下さい。

本ドキュメントではPublicIPが「203.0.113.1」であるものとして記載致します。

本ドキュメントでは管理用NWが「10.0.0.0/24」、管理用IF(ge-0/0/0.0)のIPアドレスはそれぞれ、旧FW1:10.0.0.101、旧FW2:10.0.0.102として記載します。

本手順では下記に示す設定が入っている状態で動作確認を行なっています。

旧FW1の設定

#vrrp設定

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 virtual-address 10.0.10.100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 priority 200

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 preempt

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 accept-data

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 advertise-interval 5

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 virtual-address 192.168.1.100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 priority 200

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 preempt

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 accept-data

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 advertise-interval 5

#address-group設定

set security address-book global address SV01 192.168.1.11/32

#nat設定

set security nat source rule-set RULE from zone trust

set security nat source rule-set RULE to zone untrust

set security nat source rule-set RULE rule 10 match source-address 192.168.0.0/16

set security nat source rule-set RULE rule 10 then source-nat interface

set security nat destination pool POOL1 address 192.168.1.11/32

set security nat destination rule-set RULE from zone untrust

set security nat destination rule-set RULE rule 10 match destination-address 203.0.113.1/32

set security nat destination rule-set RULE rule 10 then destination-nat pool POOL1

#firewall設定

set security policies from-zone trust to-zone untrust policy rule_10 match source-address any

set security policies from-zone trust to-zone untrust policy rule_10 match destination-address any

set security policies from-zone trust to-zone untrust policy rule_10 match application HTTP_PING

set security policies from-zone trust to-zone untrust policy rule_10 then permit

set security policies from-zone trust to-zone untrust policy rule_10 then log session-init

set security policies from-zone trust to-zone untrust policy rule_10 then log session-close

set security policies from-zone untrust to-zone trust policy rule_10 match source-address any

set security policies from-zone untrust to-zone trust policy rule_10 match destination-address SV01

set security policies from-zone untrust to-zone trust policy rule_10 match application HTTP_PING

set security policies from-zone untrust to-zone trust policy rule_10 then permit

set security policies from-zone untrust to-zone trust policy rule_10 then log session-init

set security policies from-zone untrust to-zone trust policy rule_10 then log session-close

#zone設定

set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic protocols vrrp

set security zones security-zone untrust interfaces ge-0/0/1.0 host-inbound-traffic protocols vrrp

#application-set設定

set applications application HTTP application-protocol http

set applications application PING protocol icmp

set applications application-set HTTP_PING application HTTP

set applications application-set HTTP_PING application PING

#管理用インターフェイス設定

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.101/24

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ssh

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping

#system設定

set system host-name OldFW1

set system time-zone Asia/Tokyo

旧FW2の設定

#vrrp設定

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 virtual-address 10.0.10.100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 priority 100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 preempt

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 accept-data

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 advertise-interval 5

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 virtual-address 192.168.1.100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 priority 100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 preempt

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 accept-data

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 advertise-interval 5

#address-group設定

set security address-book global address SV01 192.168.1.11/32

#nat設定

set security nat source rule-set RULE from zone trust

set security nat source rule-set RULE to zone untrust

set security nat source rule-set RULE rule 10 match source-address 192.168.0.0/16

set security nat source rule-set RULE rule 10 then source-nat interface

set security nat destination pool POOL1 address 192.168.1.11/32

set security nat destination rule-set RULE from zone untrust

set security nat destination rule-set RULE rule 10 match destination-address 203.0.113.1/32

set security nat destination rule-set RULE rule 10 then destination-nat pool POOL1

#firewall設定

set security policies from-zone trust to-zone untrust policy rule_10 match source-address any

set security policies from-zone trust to-zone untrust policy rule_10 match destination-address any

set security policies from-zone trust to-zone untrust policy rule_10 match application HTTP_PING

set security policies from-zone trust to-zone untrust policy rule_10 then permit

set security policies from-zone trust to-zone untrust policy rule_10 then log session-init

set security policies from-zone trust to-zone untrust policy rule_10 then log session-close

set security policies from-zone untrust to-zone trust policy rule_10 match source-address any

set security policies from-zone untrust to-zone trust policy rule_10 match destination-address SV01

set security policies from-zone untrust to-zone trust policy rule_10 match application HTTP_PING

set security policies from-zone untrust to-zone trust policy rule_10 then permit

set security policies from-zone untrust to-zone trust policy rule_10 then log session-init

set security policies from-zone untrust to-zone trust policy rule_10 then log session-close

#zone設定

set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic protocols vrrp

set security zones security-zone untrust interfaces ge-0/0/1.0 host-inbound-traffic protocols vrrp

#application-set設定

set applications application HTTP application-protocol http

set applications application PING protocol icmp

set applications application-set HTTP_PING application HTTP

set applications application-set HTTP_PING application PING

#管理用インターフェイス設定

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.102/24

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ssh

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping

#system設定

set system host-name OldFW2

set system time-zone Asia/Tokyo

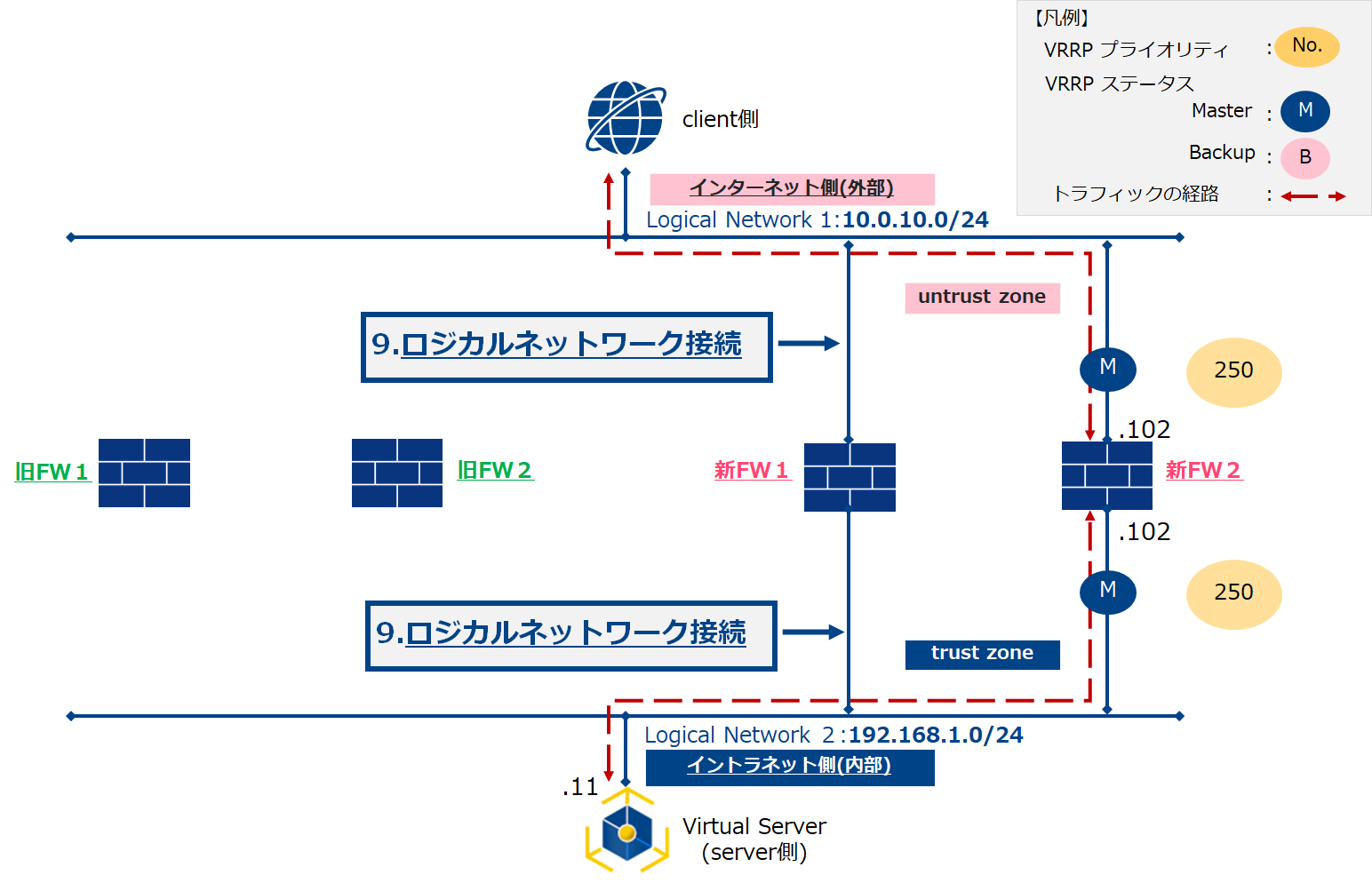

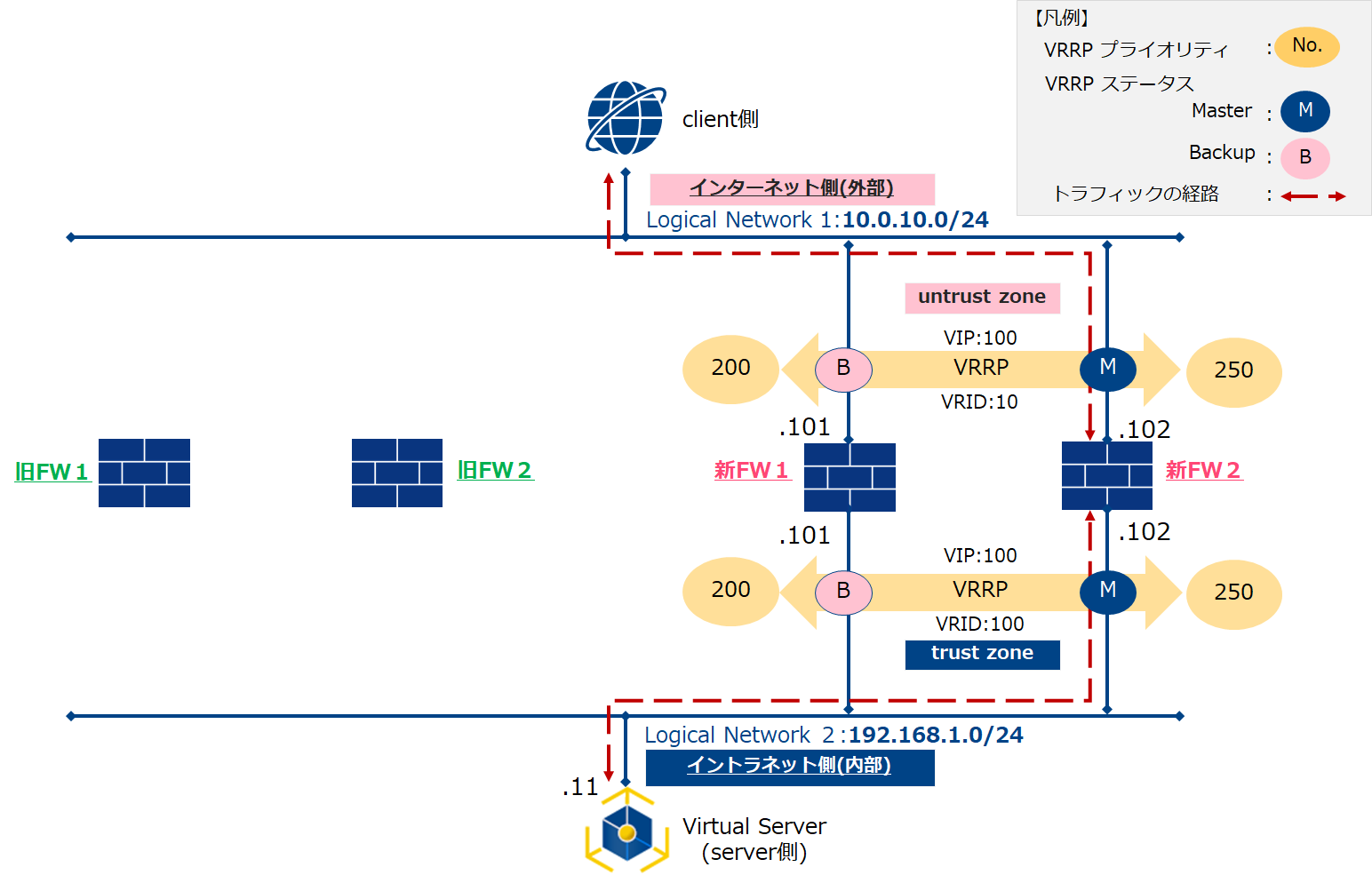

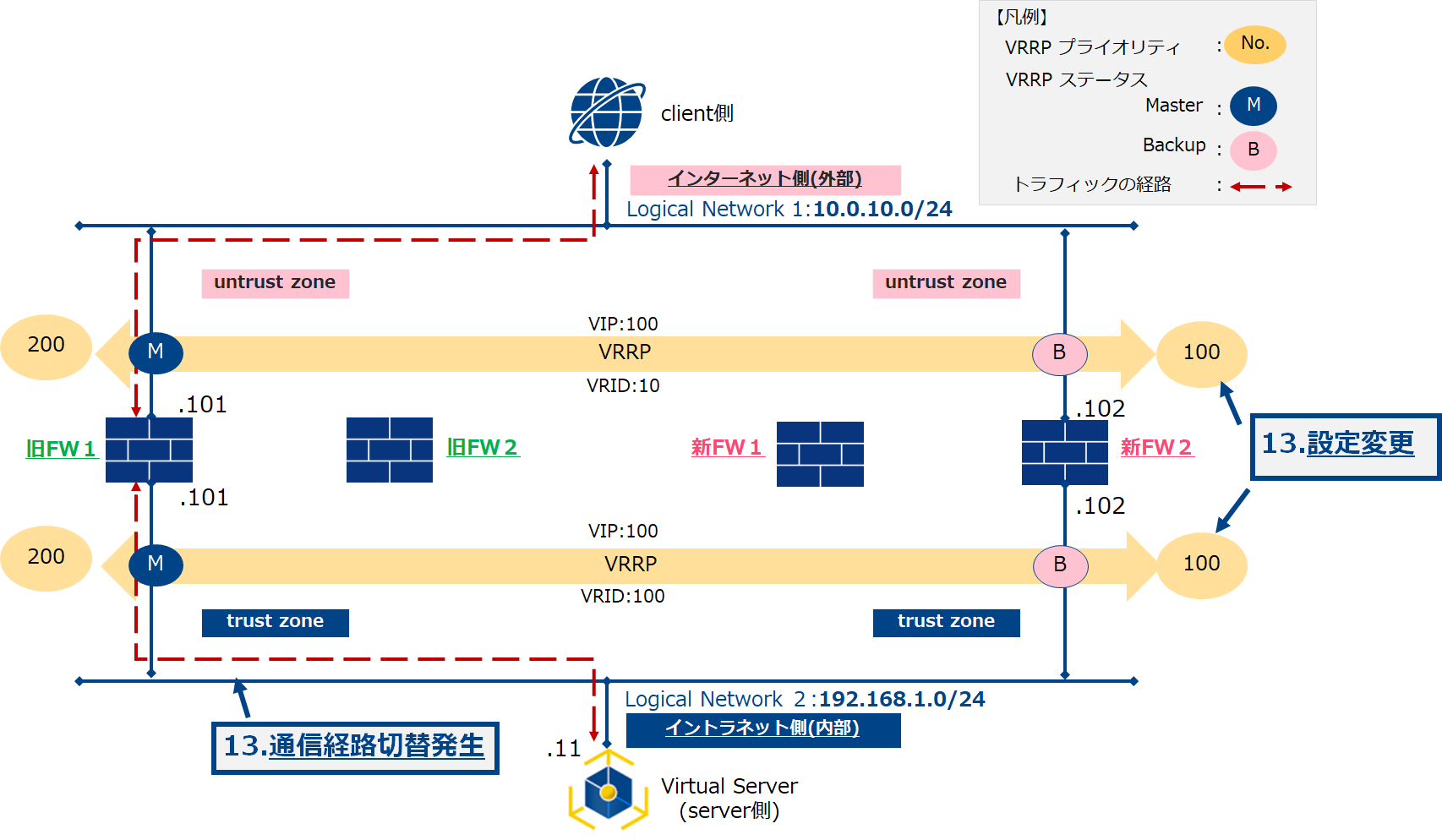

切替作業イメージ¶

ファイアウォール (vSRX) の切替作業のイメージを、以下に説明します。

注釈

ファイアウォール(vSRX)のVRRPの切り替わり時間として、Advertise Intervalに加え4秒程度必要であるため、Advertise Intervalを5秒に設定した場合、トラフィックの切り替わり完了までに9秒程度必要となる想定です。

新FW2を経由した通信がNGのまま回復しない場合、具体的な切戻し手順は、本ガイド「13. 切戻し手順」をご確認ください。

注釈

ファイアウォール(vSRX)のVRRPの切り替わり時間として、Advertise Interval回に加え4秒程度必要であるため、Advertise Intervalを5秒に設定した場合、障害発生からトラフィックの切り替わり完了までに9秒程度必要となる想定です。

新FW2でインターフェイスの切断を行います。

旧FW2でインターフェイス接続を行い、旧バージョンのファイアウォールのVRRPを設定し、旧FW1で設定しているVRRPに参加させます。

作業手順¶

1. 事前確認¶

1-1. 旧FW1のコンフィグレーションを保存する。

1-1-1. 下記のコマンドを実行して、旧FW1にログインします。

参考:(vSRXへのログイン(CLIへのアクセス方法(SSH)))

ubuntu@ubuntu:~$ ssh user@10.0.0.101

Password:

Last login: Wed Feb 12 15:16:33 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTC

1-1-2. 下記のコマンドを実行して、旧FW1のVRRPステータスを確認します。出力された結果からVRRPの[VR State]を確認し、MASTER/BACKUPのステータスが想定と一致していることを確認して下さい。

user@OldFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 8.893 lcl 10.0.10.101

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 10.864lcl 192.168.1.101

vip 192.168.1.100

1-1-3. 設定を保存します。

また、以下の下記のコマンドを実行して、出力された設定をファイルに保存して下さい。

user@OldFW1> show configuration | display set | no-more

1-1-4. 新FW1に投入するためのコンフィグレーションを作成

保存したコンフィグレーションファイルより、ホスト名、IPアドレス設定、VRRP設定等、お客様環境に応じて設定変更を行ってください。 (本ガイドで切替するシステム構成においては、ホスト名と管理用インターフェースの設定を除き旧FW1と同じコンフィグレーションとなっています。)

注釈

本手順に従って新規インスタンスを作成する際の初期設定としてコンフィグレーションを投入する場合、事業者が設定しているコンフィグレーションは自動的に上書きされますので、変更する必要はございません。

新規インスタンス作成後にコンフィグレーションを投入する場合は、事業者が設定しているコンフィグレーションは各インスタンス固有の値となりますので変更しないでください。(詳細は 事業者が設定するコンフィグレーションの説明 を参照してください。)

事業者が設定しているがお客さまの設計に合わせて削除可能なコンフィグレーションを初期設定時に削除したい場合、 set 形式で投入コンフィグレーションを用意いただき、該当する事業者の設定を削除するコマンドを含めてください。お客さまの設計に合わせて削除可能なコンフィグレーションは 事業者が設定するコンフィグレーションの説明 をご参照ください。

<新FW1に投入するためのコンフィグレーション>

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 virtual-address 10.0.10.100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 priority 200

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 preempt

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 accept-data

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.101/24 vrrp-group 10 advertise-interval 5

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 virtual-address 192.168.1.100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 priority 200

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 preempt

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 accept-data

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.101/24 vrrp-group 100 advertise-interval 5

set security address-book global address SV01 192.168.1.11/32

set security nat source rule-set RULE from zone trust

set security nat source rule-set RULE to zone untrust

set security nat source rule-set RULE rule 10 match source-address 192.168.0.0/16

set security nat source rule-set RULE rule 10 then source-nat interface

set security nat destination pool POOL1 address 192.168.1.11/32

set security nat destination rule-set RULE from zone untrust

set security nat destination rule-set RULE rule 10 match destination-address 203.0.113.1/32

set security nat destination rule-set RULE rule 10 then destination-nat pool POOL1

set security policies from-zone trust to-zone untrust policy rule_10 match source-address any

set security policies from-zone trust to-zone untrust policy rule_10 match destination-address any

set security policies from-zone trust to-zone untrust policy rule_10 match application HTTP_PING

set security policies from-zone trust to-zone untrust policy rule_10 then permit

set security policies from-zone trust to-zone untrust policy rule_10 then log session-init

set security policies from-zone trust to-zone untrust policy rule_10 then log session-close

set security policies from-zone untrust to-zone trust policy rule_10 match source-address any

set security policies from-zone untrust to-zone trust policy rule_10 match destination-address SV01

set security policies from-zone untrust to-zone trust policy rule_10 match application HTTP_PING

set security policies from-zone untrust to-zone trust policy rule_10 then permit

set security policies from-zone untrust to-zone trust policy rule_10 then log session-init

set security policies from-zone untrust to-zone trust policy rule_10 then log session-close

set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic protocols vrrp

set security zones security-zone untrust interfaces ge-0/0/1.0 host-inbound-traffic protocols vrrp

set applications application HTTP application-protocol http

set applications application PING protocol icmp

set applications application-set HTTP_PING application HTTP

set applications application-set HTTP_PING application PING

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.111/24

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ssh

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping

set system host-name NewFW1

set system time-zone Asia/Tokyo

1-2. 旧FW2のコンフィグを保存する。

1-2-1. 下記のコマンドを実行して、旧FW2にログインします。

参考:(vSRXへのログイン(CLIへのアクセス方法(SSH)))

ubuntu@ubuntu:~$ ssh user@10.0.0.102

Password:

Last login: Wed Feb 12 15:17:26 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTC

1-2-2. 下記のコマンドを実行して、旧FW2のVRRPステータスを確認します。出力された結果からVRRPの[VR State]を確認し、MASTER/BACKUPのステータスが想定と一致していることを確認して下さい。

user@OldFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 59.186lcl 10.0.10.102

vip 10.0.10.100

mas 10.0.10.101

ge-0/0/2.0 up 100 backup Active D 60.251lcl 192.168.1.102

vip 192.168.1.100

mas 192.168.1.101

1-2-3. 設定を保存します。

また、以下の下記のコマンドを実行して、出力された設定をファイルに保存して下さい。

user@OldFW2> show configuration | display set | no-more

1-2-4. 新FW2に投入するためのコンフィグレーションを作成

保存したコンフィグレーションファイルより、ホスト名、IPアドレス設定、VRRP設定等、お客様環境に応じて設定変更を行ってください。 (本ガイドで切替するシステム構成においては、ホスト名と管理用インターフェースの設定を除き旧FW2と同じコンフィグレーションとなっています。)

注釈

本手順に従って新規インスタンスを作成する際の初期設定としてコンフィグレーションを投入する場合、事業者が設定しているコンフィグレーションは自動的に上書きされますので、変更する必要はございません。

新規インスタンス作成後にコンフィグレーションを投入する場合は、事業者が設定しているコンフィグレーションは各インスタンス固有の値となりますので変更しないでください。(詳細は 事業者が設定するコンフィグレーションの説明 を参照してください。)

事業者が設定しているがお客さまの設計に合わせて削除可能なコンフィグレーションを初期設定時に削除したい場合、 set 形式で投入コンフィグレーションを用意いただき、該当する事業者の設定を削除するコマンドを含めてください。お客さまの設計に合わせて削除可能なコンフィグレーションは 事業者が設定するコンフィグレーションの説明 をご参照ください。

<新FW2に投入するためのコンフィグを以下のように作成>

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 virtual-address 10.0.10.100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 priority 100

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 preempt

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 accept-data

set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 advertise-interval 5

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 virtual-address 192.168.1.100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 priority 100

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 preempt

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 accept-data

set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 advertise-interval 5

set security address-book global address SV01 192.168.1.11/32

set security nat source rule-set RULE from zone trust

set security nat source rule-set RULE to zone untrust

set security nat source rule-set RULE rule 10 match source-address 192.168.0.0/16

set security nat source rule-set RULE rule 10 then source-nat interface

set security nat destination pool POOL1 address 192.168.1.11/32

set security nat destination rule-set RULE from zone untrust

set security nat destination rule-set RULE rule 10 match destination-address 203.0.113.1/32

set security nat destination rule-set RULE rule 10 then destination-nat pool POOL1

set security policies from-zone trust to-zone untrust policy rule_10 match source-address any

set security policies from-zone trust to-zone untrust policy rule_10 match destination-address any

set security policies from-zone trust to-zone untrust policy rule_10 match application HTTP_PING

set security policies from-zone trust to-zone untrust policy rule_10 then permit

set security policies from-zone trust to-zone untrust policy rule_10 then log session-init

set security policies from-zone trust to-zone untrust policy rule_10 then log session-close

set security policies from-zone untrust to-zone trust policy rule_10 match source-address any

set security policies from-zone untrust to-zone trust policy rule_10 match destination-address SV01

set security policies from-zone untrust to-zone trust policy rule_10 match application HTTP_PING

set security policies from-zone untrust to-zone trust policy rule_10 then permit

set security policies from-zone untrust to-zone trust policy rule_10 then log session-init

set security policies from-zone untrust to-zone trust policy rule_10 then log session-close

set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic protocols vrrp

set security zones security-zone untrust interfaces ge-0/0/1.0 host-inbound-traffic protocols vrrp

set applications application HTTP application-protocol http

set applications application PING protocol icmp

set applications application-set HTTP_PING application HTTP

set applications application-set HTTP_PING application PING

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.112/24

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ssh

set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping

set system host-name NewFW2

set system time-zone Asia/Tokyo

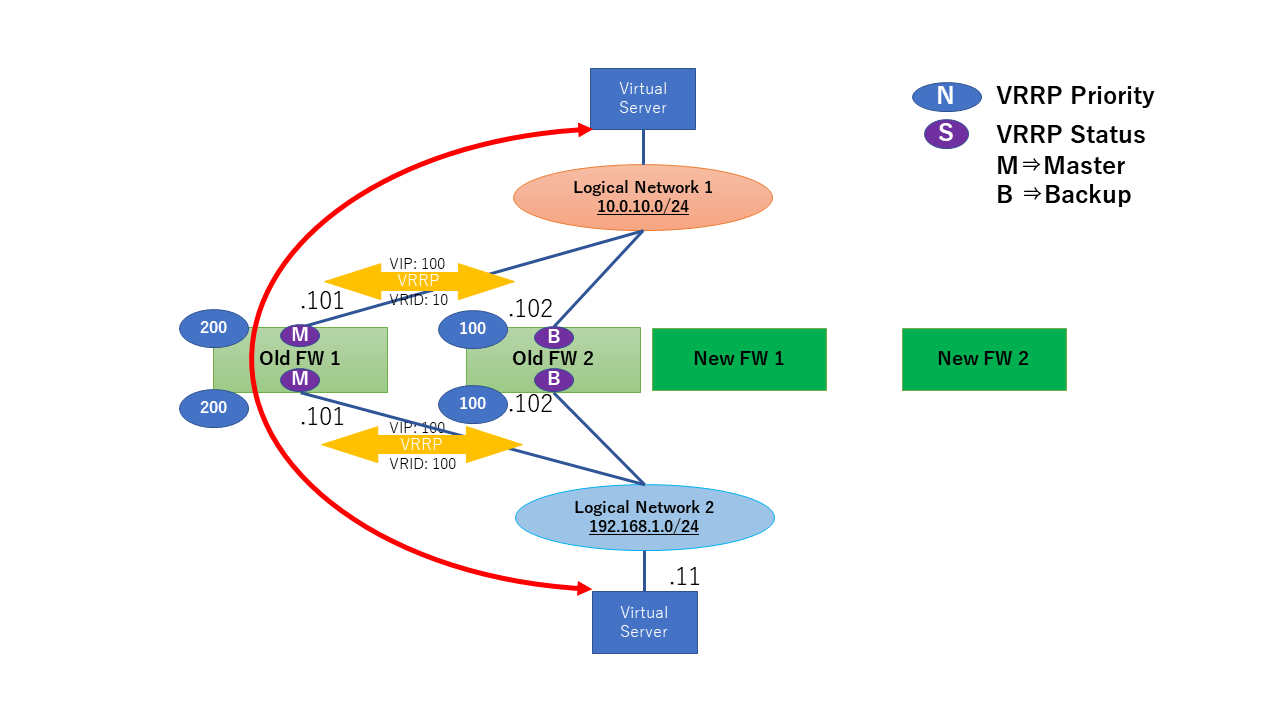

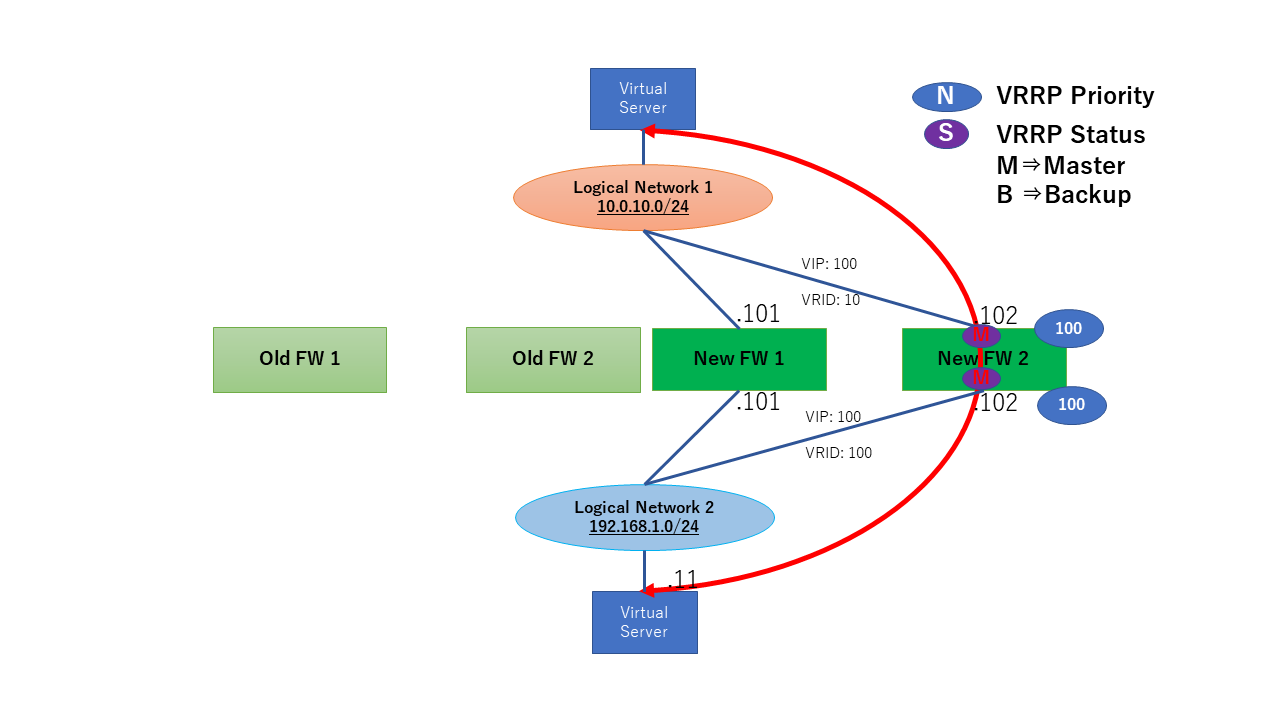

2. 新FWの作成¶

2-1. 新FW1を作成

2-1-1. SDPFカスタマーポータルから、新規に新FW1を作成します。ファイアウォール作成時に初期設定タブより、「1-1-4. 新FW1に投入するためのコンフィグレーションを作成」で作成した新FW1の設定コンフィグレーションを投入します。また、作成時にインターフェイスタブより新FW1の管理用IF(ge-0/0/0.0)とロジカルネットワークを接続します。本ドキュメントでは、新FW1の管理用IFのIPアドレスは、10.0.0.111に設定しています。

また、必要に応じてデフォルトゲートウェイを設定して下さい。

注釈

SSH接続するため、管理用IF (ここではge-0/0/0.0を使用する) のみ接続して下さい。

デフォルトゲートウェイはファイアウォール作成時にのみカスタマーポータルで設定が可能です。

ファイアウォールを作成するゾーンおよびグループを選択してください。また、指定したゾーン/グループを記録してください。

2-2. 新FW2を作成する。

2-2-1. SDPFカスタマーポータルから、新規に新FW2を作成します。ファイアウォール作成時に初期設定タブより、「1-2-4. 新FW2に投入するためのコンフィグレーションを作成」で作成した新FW2の設定コンフィグを投入します。また、作成時にインターフェイスタブより新FW2の管理用IF(ge-0/0/0.0)とロジカルネットワークを接続します。本ドキュメントでは、新FW2の管理用IFのIPアドレスは、10.0.0.112に設定しています。

また、必要に応じてデフォルトゲートウェイを設定して下さい。

注釈

SSH接続するため、管理用IF (ここではge-0/0/0.0を使用する) のみ接続して下さい。

デフォルトゲートウェイはファイアウォール作成時にのみカスタマーポータルで設定が可能です。

新FW2作成時に選択するゾーン/グループは、新FW1と異なるゾーン/グループを選択してください。

3. 新FWへ投入された設定の確認¶

3-1. 新FW1へ投入された設定を確認します。

3-1-1. 下記のコマンドを実行して、新FW1にログインします。

ubuntu@ubuntu:~$ ssh user@10.0.0.111

Password:

Last login: Fri Feb 7 16:07:30 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTC

3-1-2. 下記のコマンドを実行して、新FW1の作成時に投入したコンフィグが正しいことを確認して下さい。

user@NewFW1> show configuration | display set | no-more

3-2. 新FW2へ投入された設定を確認します。

3-2-1. 下記のコマンドを実行して、新FW2にログインします。

ubuntu@ubuntu:~$ ssh user@10.0.0.112

Password:

Last login: Fri Feb 7 16:07:30 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTC

3-2-2. 下記のコマンドを実行して、新FW2の作成時に投入したコンフィグが正しいことを確認して下さい。

user@NewFW2> show configuration | display set | no-more

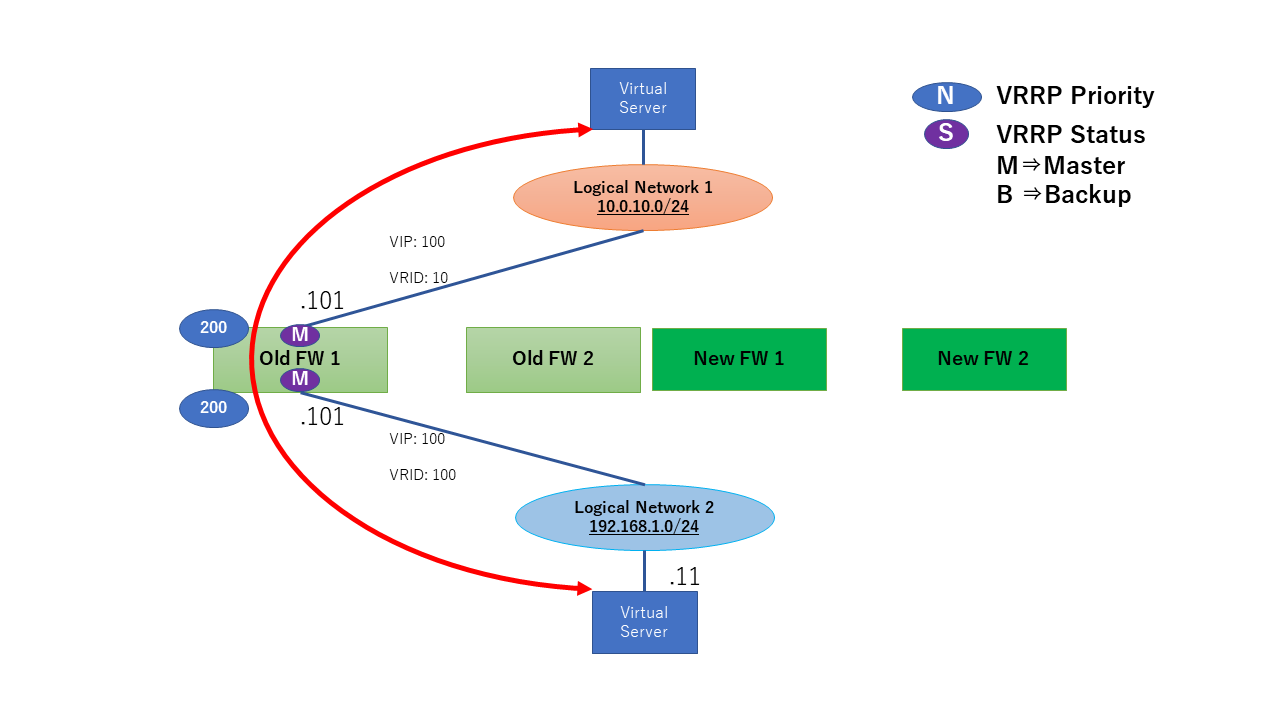

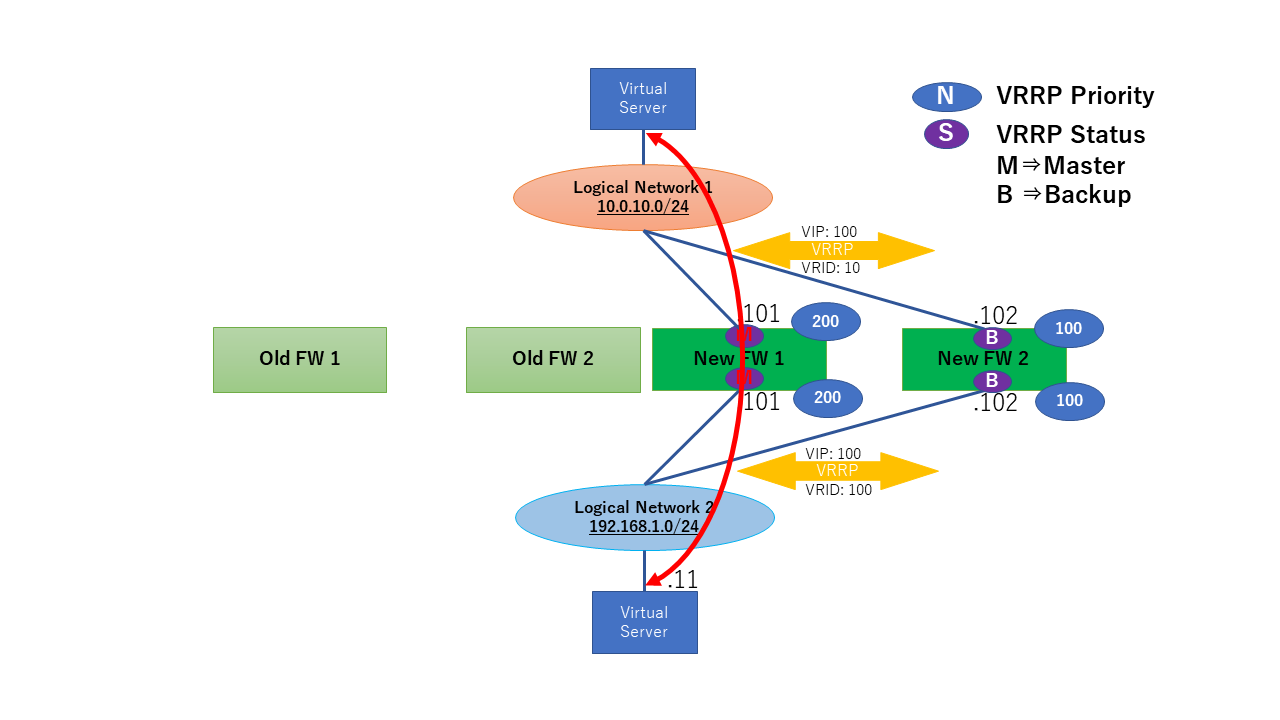

4. 旧FW2のインターフェイスの切断¶

注釈

作業後、ファイアウォールは冗長構成が解除され、シングル構成での動作となります。

4-1. 旧FW2のロジカルネットワークとの接続を切断する。

4-1-1. SDPFカスタマーポータルから、旧FW2のインターフェイスでVRRP用通信設定を解除します。

4-1-2. SDPFカスタマーポータルから、旧FW2をロジカルネットワークから切断します。

5. 新FW2の接続¶

5-1. 新FWを接続する。

5-1-1. SDPFカスタマーポータルから、作成した新FW2にロジカルネットワークを接続します。

注釈

ロジカルネットワークと接続が必要なインターフェイスは全て設定します。インターフェイスのIPアドレス設定は、旧FWのアドレスと同じアドレスで設定します。

6. 新FWのVRRP用通信設定の登録¶

6-1. 新FW2のVRRP用通信設定の登録をする。

6-1-1. SDPFカスタマーポータルから、新FW2にVRRP用通信設定を登録します。。

注釈

VRRPを設定するインターフェイスは全て設定します。VRRP用仮想IPアドレスは旧FWと同じIPアドレスで設定します。

6-1-2. 下記のコマンドを実行して、ファイアウォール (旧FW1,新FW2) のVRRPステータスを確認します。

user@OldFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 2.621 lcl 10.0.10.101

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 14.442lcl 192.168.1.101

vip 192.168.1.100

user@NewFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 55.385lcl 10.0.10.102

vip 10.0.10.100

mas 10.0.10.101

ge-0/0/2.0 up 100 backup Active D 48.355lcl 192.168.1.102

vip 192.168.1.100

mas 192.168.1.101

7. FWの切替¶

7-1. 新FW2のPriorityを変更する。

7-1-1.下記のコマンドを実行して新FW2にログインします。

ubuntu@ubuntu:~$ ssh user@10.0.0.112

Password:

Last login: Wed Feb 12 16:59:20 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTC

7-1-2. コンフィグレーションモードに入るため、下記のコマンドを実行して、プロンプトが#に変わったら、VRRP切替用投入コンフィグを貼り付けます。

#VRRP設定

user@NewFW2> configure

Entering configuration mode

[edit]

user@NewFW2#set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 priority 250

user@NewFW2#set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 priority 250

7-1-3. 下記のコマンドを実行して、設定投入したコンフィグレーションが差分として表示されていることを確認します。

user@NewFW2# show | compare

7-1-4. 下記のコマンドを実行して設定を反映、旧FW1のコンフィグレーションを取り込みます。

user@NewFW2# commit check

configuration check succeeds

user@NewFW2# commit

commit complete

注釈

ファイアウォール(vSRX)のVRRPの切り替わり時間として、Advertise Intervalに加え4秒程度必要であるため、Advertise Intervalを5秒に設定した場合、障害発生からトラフィックの切り替わり完了までに9秒程度必要となる想定です。

7-1-5. 下記のコマンドを実行して、ファイアウォール (旧FW1,新FW2) のVRRPステータスを確認します。

user@OldFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 47.035lcl 10.0.10.101

vip 10.0.10.100

mas 10.0.10.102

ge-0/0/2.0 up 100 backup Active D 46.588lcl 192.168.1.101

vip 192.168.1.100

mas 192.168.1.102

user@NewFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 3.097 lcl 10.0.10.102

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 0.262 lcl 192.168.1.102

vip 192.168.1.100

7-1-7. ファイアウォールを経由する通信確認をして下さい (HTTP通信等)

注釈

通信がNGのまま戻らない場合、切戻しを実施します。 (具体的な切戻し手順は、本ガイド13.切戻し手順をご確認下さい。)

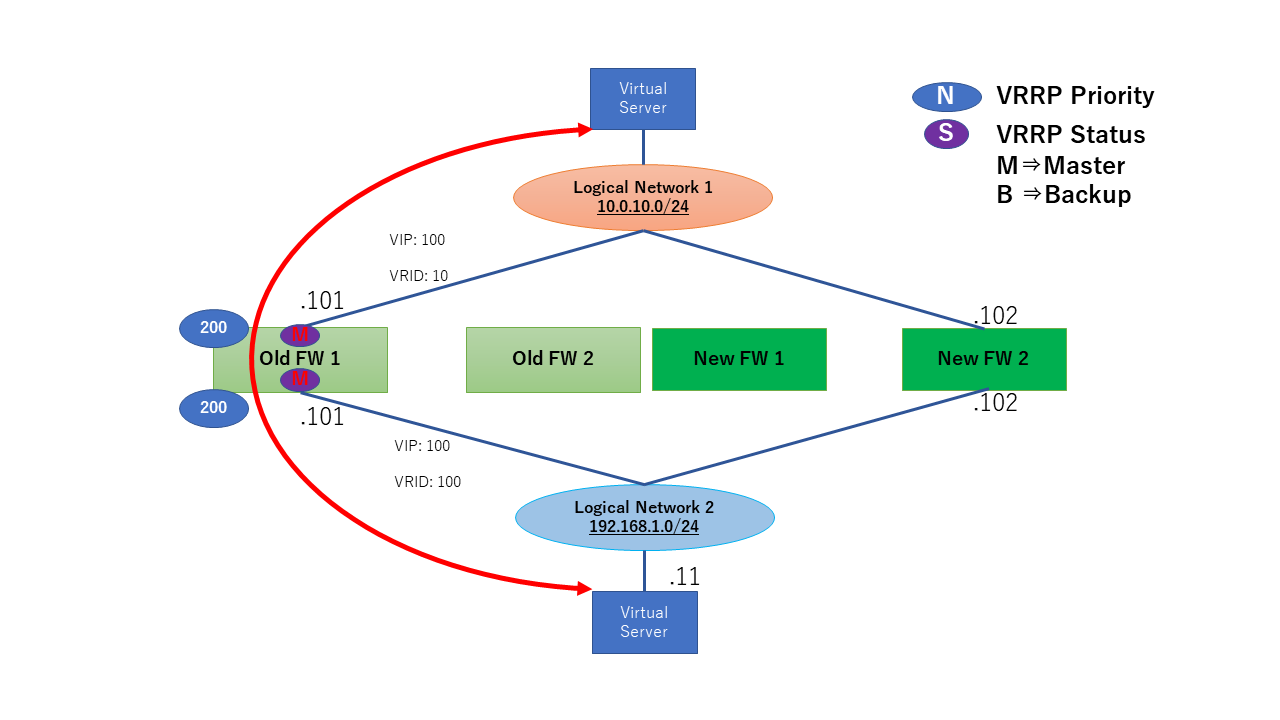

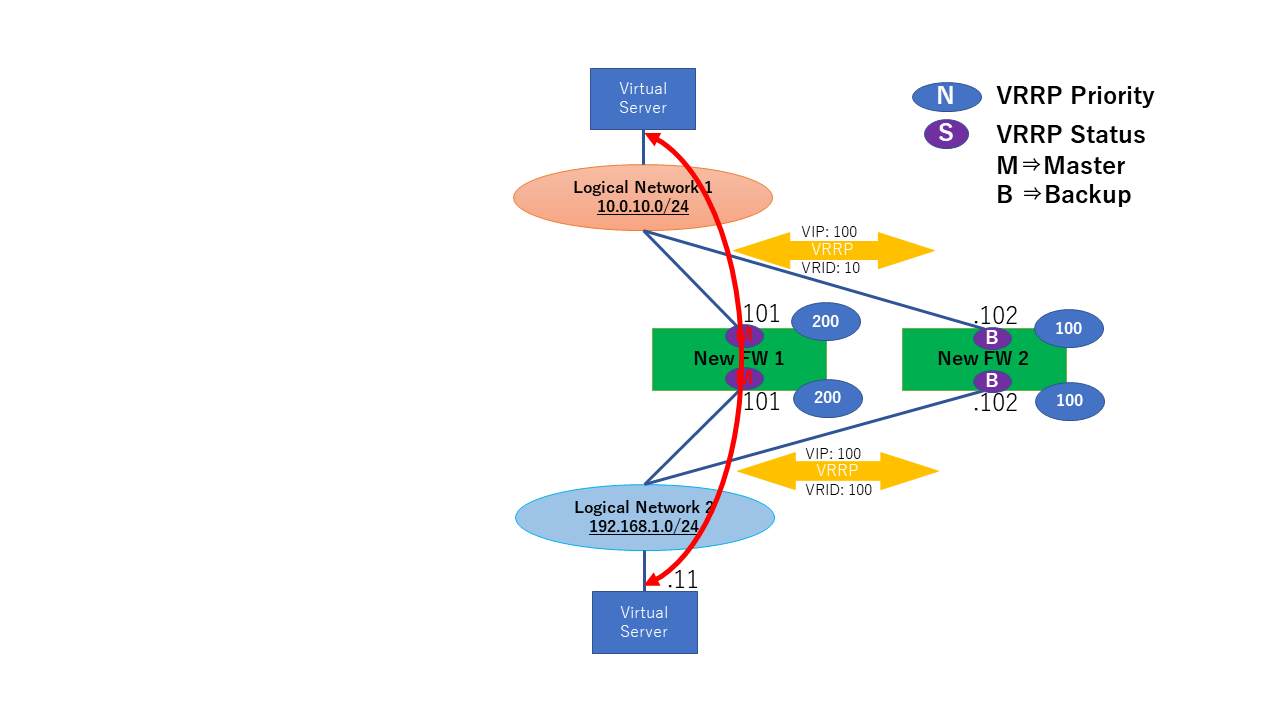

8. 旧FW1の接続の切断¶

注釈

作業後、ファイアウォールは冗長構成が解除され、シングル構成での動作となります。

8-1. 旧FW1のロジカルネットワークとの接続を切断する。

8-1-1. SDPFカスタマーポータルから、旧FW1のインターフェイスにVRRP用通信設定を解除します。

8-1-2. SDPFカスタマーポータルから、旧FW1のロジカルネットワークを切断します。

9. 新FW1の接続¶

9-1. 新FWを接続する。

9-1-1. SDPFカスタマーポータルから、作成した新FW1にロジカルネットワークを接続します。

注釈

ロジカルネットワークと接続が必要なインターフェイスは全て設定します。インターフェイスのIPアドレス設定は、旧FWと同じIPアドレスで設定します。

10. 新FWのVRRP用通信設定の登録¶

10-1. 新FW1のVRRP用通信設定の登録をする。

10-1-1. SDPFカスタマーポータルから、新FW1にVRRP用通信設定を登録します。

注釈

VRRPを設定するインターフェイスは全て設定します。VRRP用仮想IPアドレスは旧FWと同じIPアドレスで設定します。

10-1-2. 下記のコマンドを実行して、ファイアウォール (新FW1,2) のVRRPステータスを確認します。

user@NewFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 56.216lcl 10.0.10.101

vip 10.0.10.100

mas 10.0.10.102

ge-0/0/2.0 up 100 backup Active D 57.452lcl 192.168.1.101

vip 192.168.1.100

mas 192.168.1.102

user@NewFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 3.260 lcl 10.0.10.102

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 16.428lcl 192.168.1.102

vip 192.168.1.100

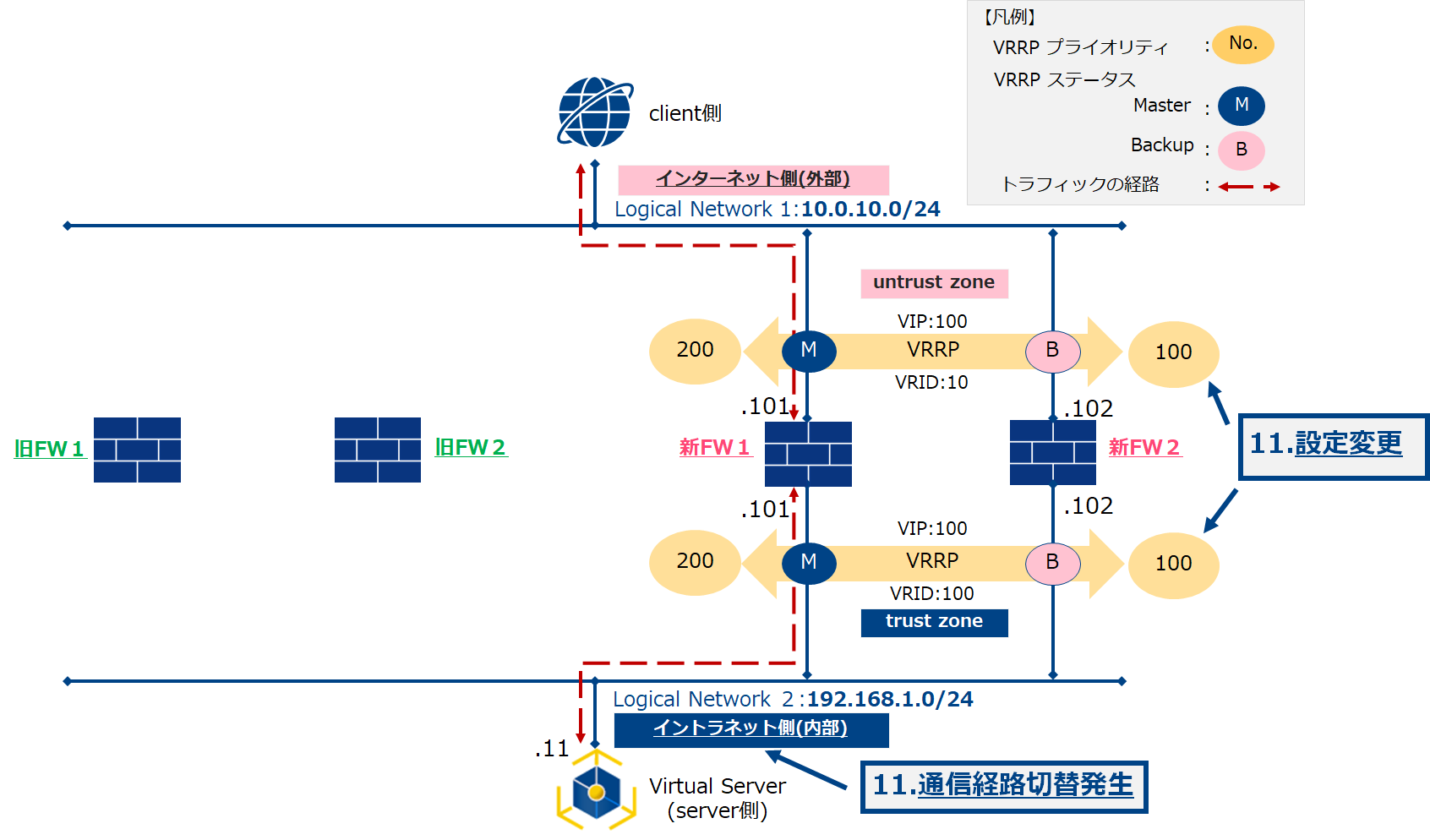

11. FWの切替¶

11-1. 新FW2のPriorityを変更する。

11-1-1. 下記のコマンドを実行して、新FW2にログインします。

ubuntu@ubuntu:~$ ssh user@10.0.0.112

Password:

Last login: Fri Feb 7 16:07:30 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTCs

11-1-2. コンフィグレーションモードに入るため、下記のコマンドを実行して、プロンプトが#に変わったら、VRRP切替用投入コンフィグを貼り付けます。

#VRRP設定

user@NewFW2> configure

Entering configuration mode

[edit]

user@NewFW2# set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 priority 100

user@NewFW2# set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 priority 100

11-1-3. 下記のコマンドを実行して、設定投入したコンフィグレーションが差分として表示されていることを確認します。

user@NewFW2# show | compare

11-1-4. 下記のコマンドを実行して設定を反映、新FW2のコンフィグレーションを取り込みます。

user@NewFW2# commit check

configuration check succeeds

user@NewFW2# commit

commit complete

11-1-5. 下記のコマンドを実行して、ファイアウォール (新FW1,2) のVRRPステータスを確認します。

user@NewFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 4.333 lcl 10.0.10.101

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 0.555 lcl 192.168.1.101

vip 192.168.1.100

user@NewFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 56.716lcl 10.0.10.102

vip 10.0.10.100

mas 10.0.10.101

ge-0/0/2.0 up 100 backup Active D 52.935lcl 192.168.1.102

vip 192.168.1.100

mas 192.168.1.101

11-1-6. ファイアウォールを経由する通信確認をして下さい (HTTP通信等)

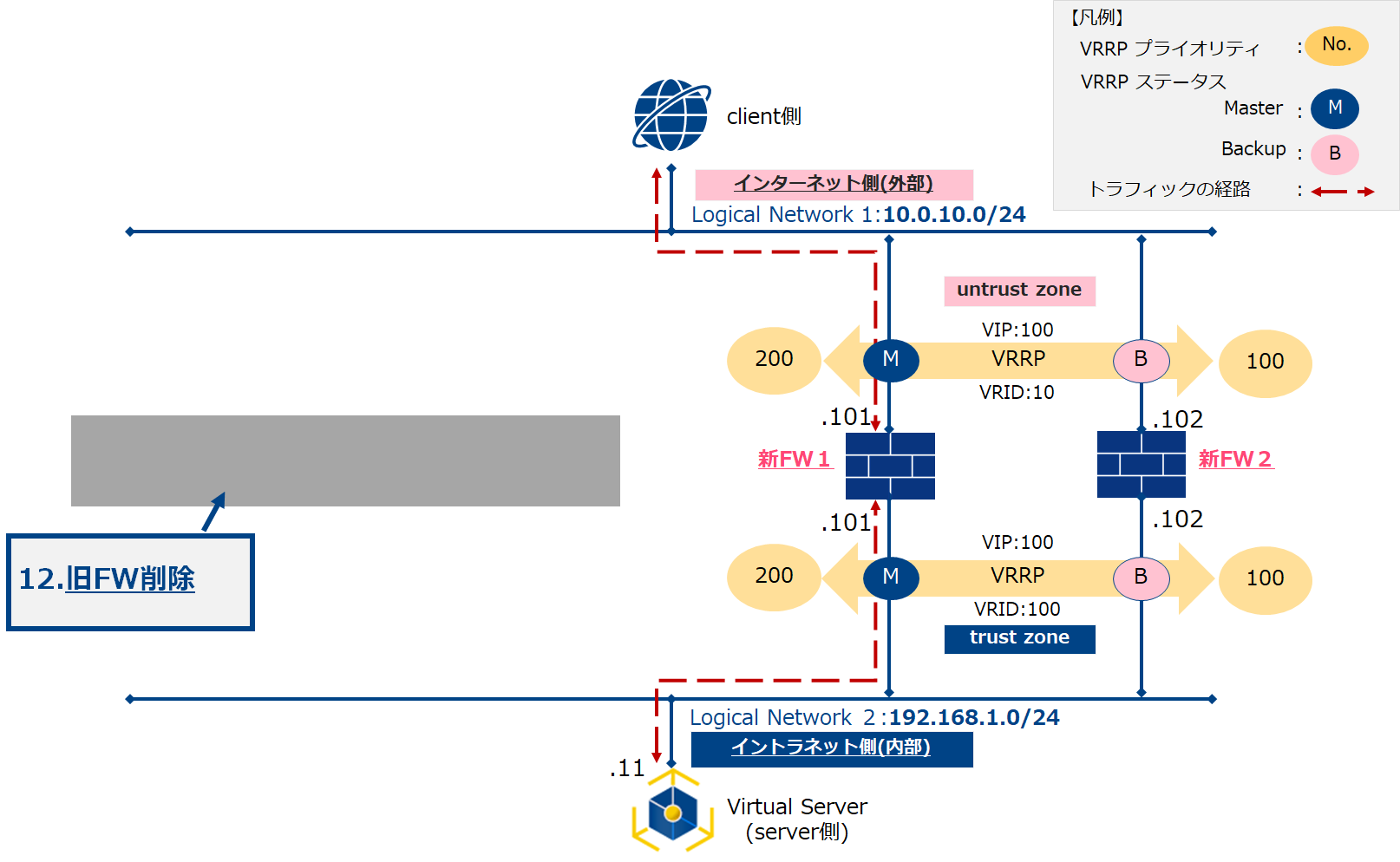

12. 旧FWの削除¶

注釈

本手順は、切替後の通信が安定していることを確認した後に実施して下さい。

12-1. SDPFカスタマーポータルから、ネットワーク→ファイアウォールへと進み、ファイアウォールの一覧を表示します。

12-2. SDPFカスタマーポータルから、ファイアウォール (旧FW1) を削除します。

注釈

削除対象のファイアウォール (旧FW1) が正しく選択されているか、再度確認して下さい。

12-3. SDPFカスタマーポータルから、ファイアウォール (旧FW2) を削除します。

注釈

旧FW1が削除されたことを確認後に、本作業を行なってください。 削除対象のファイアウォール (旧FW2) が正しく選択されているか、再度確認して下さい。

注釈

正常実行時の作業手順は以上となります。

以下では、切戻し手順及び投入コンフィグレーション例を記載します。

13. 切戻し手順¶

13-1. 新FW2のPriorityを変更する。

13-1-1. 下記のコマンドを実行して、新FW2にログインします。

ubuntu@ubuntu:~$ ssh user@10.0.0.112

Password:

Last login: Fri Feb 7 16:07:30 2020 from 10.0.0.254

--- JUNOS 15.1X49-D105.1 built 2018-03-28 00:45:38 UTCs

13-1-2. コンフィグレーションモードに入るため、下記のコマンドを実行して、プロンプトが#に変わったら、VRRP切戻し用投入コンフィグを貼り付けます。

新FW2 切戻し用投入コンフィグレーション

user> configure

Entering configuration mode

[edit]

user@NewFW2# set interfaces ge-0/0/1 unit 0 family inet address 10.0.10.102/24 vrrp-group 10 priority 100

user@NewFW2# set interfaces ge-0/0/2 unit 0 family inet address 192.168.1.102/24 vrrp-group 100 priority 100

13-1-3. 下記のコマンドを実行して、設定投入したコンフィグレーションが差分として表示されていることを確認します。

user@NewFW2# show | compare

13-1-4. 下記のコマンドを実行して設定を反映、新FW2のコンフィグレーションを取り込みます。

user@NewFW2# commit check

configuration check succeeds

user@NewFW2# commit

commit complete

13-1-5. 下記のコマンドを実行して、ファイアウォール (旧FW1、新FW2) のVRRPステータスを確認します。

user@OldFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 8.893 lcl 10.0.10.101

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 10.864lcl 192.168.1.101

vip 192.168.1.100

user@NewFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 56.716lcl 10.0.10.102

vip 10.0.10.100

mas 10.0.10.101

ge-0/0/2.0 up 100 backup Active D 52.935lcl 192.168.1.102

vip 192.168.1.100

mas 192.168.1.101

13-1-6. ファイアウォールを経由する通信確認をして下さい (HTTP通信等)

注釈

VRRPを経由した通信が回復します。

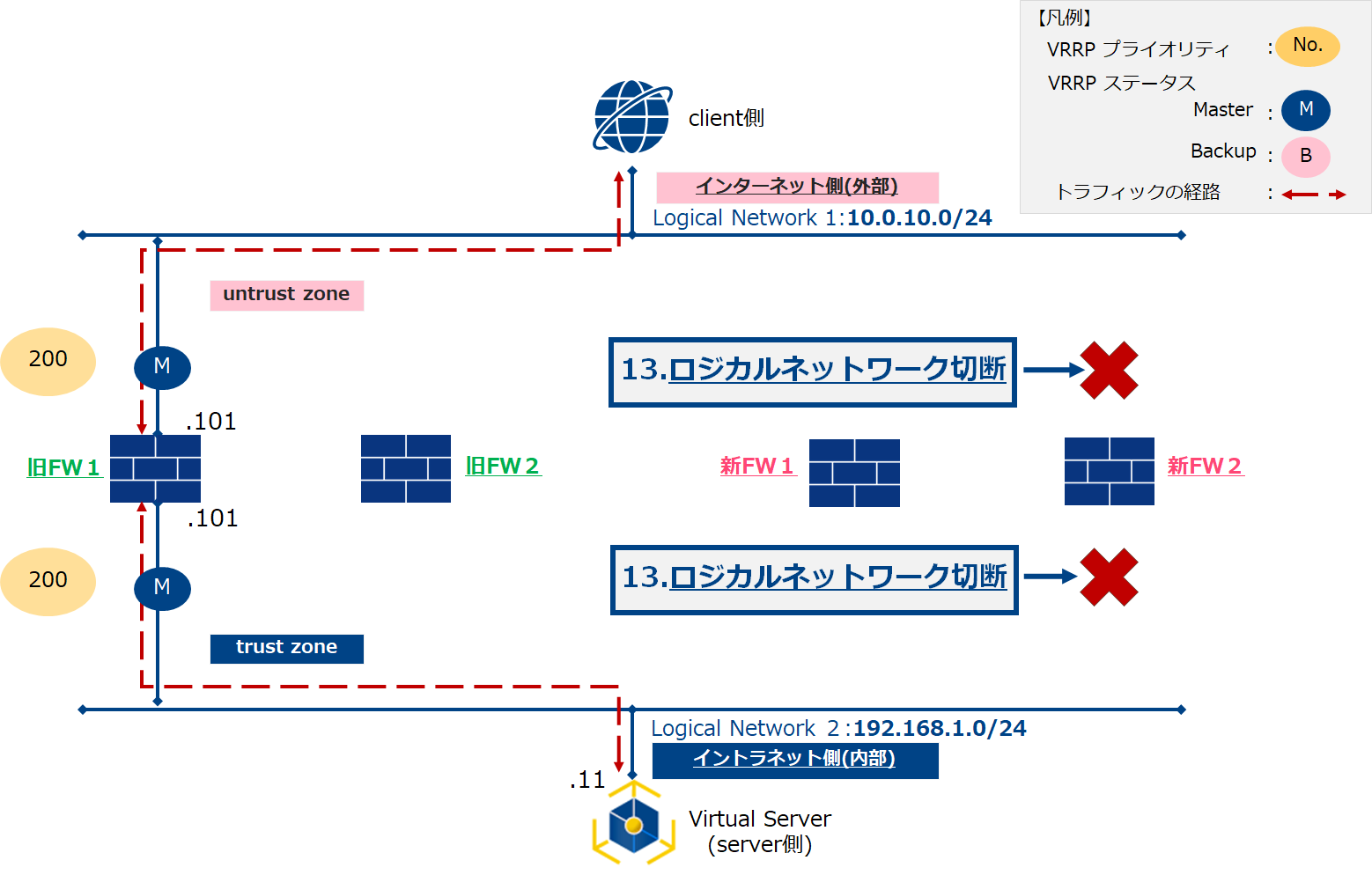

13-2. 新FW2のインターフェイスを切断する。

注釈

作業後、ファイアウォールは冗長構成が解除され、シングル構成での動作となります。

13-2-1. 新FW2のロジカルネットワークとの接続を切断する。

13-2-2. SDPFカスタマーポータルから、新FW2のインターフェイスでVRRP用通信設定を解除します。

13-2-3. SDPFカスタマーポータルから、新FW2をロジカルネットワークから切断します。

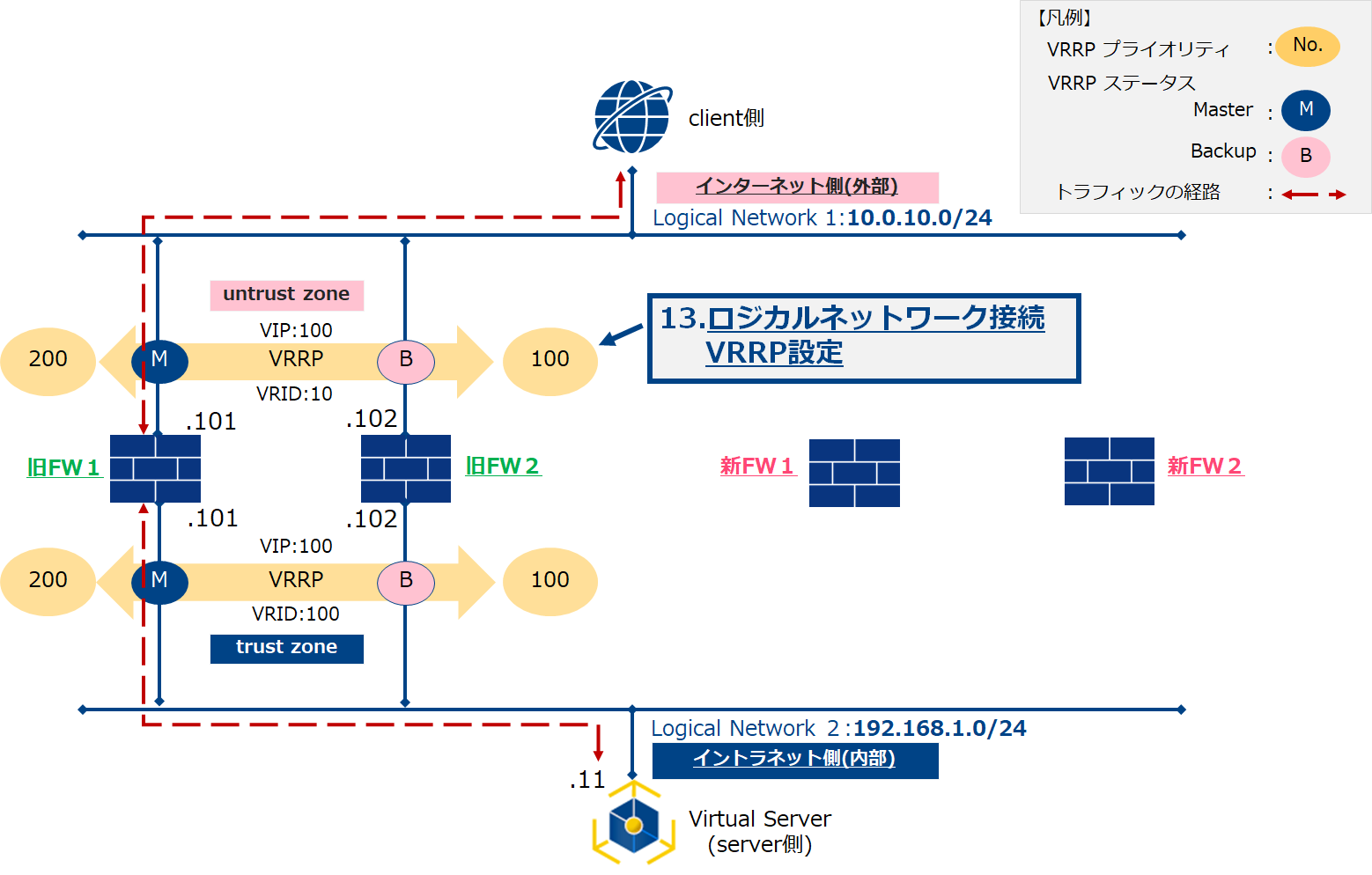

13-3. 旧FW2を接続する。

13-3-1. SDPFカスタマーポータルから、旧FW2にロジカルネットワークを接続します。

注釈

ロジカルネットワークと接続が必要なインターフェイスは全て設定します。

13-3-2. SDPFカスタマーポータルから、旧FW2にVRRP用通信設定を登録します。

13-3-3. 下記のコマンドを実行して、ファイアウォール (旧FW1、旧FW2) のVRRPステータスを確認します。

user@OldFW1> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 master Active A 8.893 lcl 10.0.10.101

vip 10.0.10.100

ge-0/0/2.0 up 100 master Active A 10.864lcl 192.168.1.101

vip 192.168.1.100

user@OldFW2> show vrrp

Interface State Group VR state VR Mode Timer Type Address

ge-0/0/1.0 up 10 backup Active D 59.186lcl 10.0.10.102

vip 10.0.10.100

mas 10.0.10.101

ge-0/0/2.0 up 100 backup Active D 60.251lcl 192.168.1.102

vip 192.168.1.100

mas 192.168.1.101

13-3-4. ファイアウォールを経由する通信確認をして下さい (HTTP通信等)