vSRXの基本機能¶

- 動作確認バージョン

vSRX Version 22.4R1, vSRX Version 24.4R1

ここでは、ファイアウォール(vSRX) で実行可能な基本機能について紹介します。

vSRXへのログイン(CLIへのアクセス方法(SSH))¶

ファイアウォールの設定を実行するためには、vSRXにログインする必要があります。ファイアウォールインスタンス作成時に表示されたパスワードが必要です。 ファイアウォールインスタンスに割り当てたIPアドレスに対して下記のようなコマンドを実行します。パスワードを求められるので、作成時に表示されたパスワードを入力します。

$ ssh root@"Firewall IP address"

Password: "Enter password"

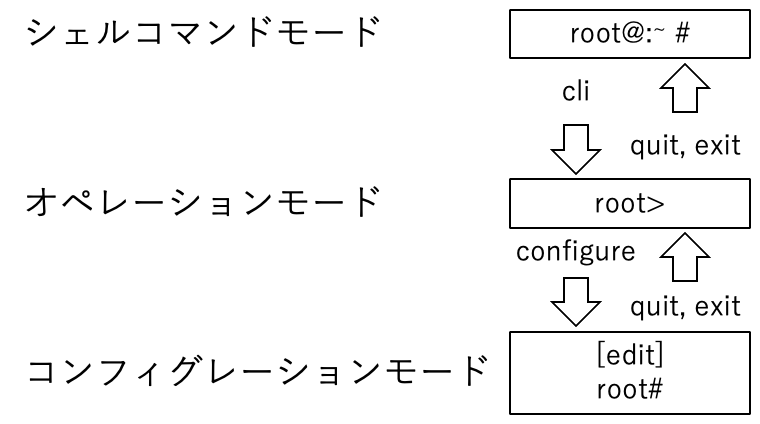

なお、シェルコマンドモード、CLIオペレーションモード、CLIコンフィグレーションモードの3つの操作モードがございます。 各操作モードにスイッチするには下記の図に記載のコマンドを入力してください。

vSRXのGUI有効化¶

vSRXのGUIはデフォルトで利用不可となっております。以下の設定をCLIで実施してからご利用ください。

user01@vSRX-01# set system services web-management http interface "GUI接続を許可したいインターフェイス名"

user01@vSRX-01# set security zones security-zone trust interfaces "GUI接続を許可したいインターフェイス名" host-inbound-traffic system-services http

user01@vSRX-01# commit

vSRXのAPI通信を許可¶

vSRXのAPIを指定のインターフェイスで利用する場合、以下の設定をCLIで実施してください。 ここでは、APIを通したいzone配下のhost-inbound-trafficにてAPIの通信を許可する設定をany-serviceで追加します。

user01@vSRX-01# set security zones security-zone "許可したいzone名" interfaces "APIの通信を許可したいインターフェイス名" host-inbound-traffic system-services any-service

user01@vSRX-01# commit

注釈

any-serviceを追加すると Juniper Networks社 公式サイト 及び Juniper Networks Community site の通り、多くのサービスが許可されます。APIを受け付けるインターフェイスが属するzoneだけを個別に設定するなどの工夫や、zone間のpolicyで許可する通信を必要最低限にするなどの工夫をお客さまにて実施ください。

インターフェイスにIPアドレスを設定して通信可能な状態にする¶

vSRXのインターフェイスにIPアドレスを設定し通信可能な状態にする方法を紹介します。

設定のながれ

注釈

インターフェイスを利用可能にするために必要な設定について

vSRXに設定するインターフェイス(ge-0/0/0~ge-0/0/7)に対してIPアドレスを設定し通信可能にするためには、SDPFのカスタマーポータル上でインターフェイスとIPアドレスの設定を実行する必要があります。

vSRXのインターフェイスはge-0/0/0を除き初期状態でゾーンに所属させる設定がされておりません。通信するためには必ずゾーンベースファイアウォールのいずれかのゾーンに所属させる必要があります。

インターフェイスのIPアドレスに着信する通信を許可するためにはhost-inbound-traffic配下で該当の通信を許可する設定が必要になります。

vSRXを通過する通信を許可するためには、各ゾーン間のポリシー設定が必要になります。詳細は ゾーンベースファイアウォール設定 をご参照ください。

CLIにて入力するコマンド

user01@vSRX-02# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.100/24

user01@vSRX-02# set security zones security-zone trust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping

user01@vSRX-02# commit

正しく設定が完了したときのコンフィグレーションは次のとおりです。

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.1.100/24;

}

}

}

}

security {

zones {

security-zone trust {

interfaces {

ge-0/0/0.0 {

host-inbound-traffic {

system-services {

ping;

}

}

}

}

}

}

}

動作確認結果

以下検証ログから、インターフェイス(ge-0/0/0 unit 0) にIPアドレスが設定されていることが確認できました。 またPingによる通信確認もできましたので、IPアドレスが正しく設定されていることが確認できました。

インターフェイスの状態確認コマンド「show interfaces terse」コマンドの出力結果

user01@vSRX-02> show interfaces terse | no-more

Interface Admin Link Proto Local Remote

ge-0/0/0 up up

ge-0/0/0.0 up up inet 192.168.1.100/24

(省略)

IPアドレス設定後にPing通信が可能かを確認するコマンドの出力結果

user01@vSRX-01> ping 192.168.1.100 rapid

PING 192.168.1.100 (192.168.1.100): 56 data bytes

!!!!!

--- 192.168.1.100 ping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max/stddev = 0.018/0.316/0.988/0.384 ms

ログインアカウントの追加設定¶

vSRXにログインするユーザアカウントとユーザの権限の登録を行います。

設定のながれ

注釈

ログインパスワードは、6文字以上かつ大文字または小文字を混在させる必要がございます。

CLIにて入力するコマンド

user01@vSRX-02# set system login user user1 class super-user

user01@vSRX-02# set system login user user1 authentication plain-text-password

New password: Password123

Retype new password: Password123

user01@vSRX-02# set system services telnet

user01@vSRX-02# commit

注釈

実際にはパスワードは入力時には表示されません。

telnetでvSRXへアクセスし、新規に設定したユーザ名とパスワードを用いてログインできることを確認します。 vSRXはデフォルトではtelnetアクセスを許可しておりませんので、telnet接続を許可するための設定を追加しています。

正しく設定が完了したときのコンフィグレーションは次のとおりです。

system {

login {

user user1 {

uid 2002;

class super-user;

authentication {

encrypted-password "$5$mysntB6x$Ulj78rNw8NZJSu/.AQ1iYE669wB8Ph59RoEQMxzc0g0"; ## SECRET-DATA

}

}

}

services {

telnet;

}

}

動作確認結果

以下検証ログから、vSRX-02にユーザ名 user1 でログインできましたので登録ができていることが確認できました。

user01@vSRX-02> telnet 10.0.0.102

Trying 10.0.0.102...

Connected to 10.0.0.102.

Escape character is '^]'.

vSRX-02 (ttyp1)

login: user1

Password:

--- JUNOS 15.1X49-D105.1 built 2017-06-28 07:33:31 UTC

user1@vSRX-02>

(参考)ログインユーザに設定できる権限には以下の種類があります。

ログインクラス |

アクセス許可 |

説明 |

operator |

clear

network

reset

trace

view

|

clearコマンドやプロセス再起動が実行できます。

|

read-only |

view

|

showコマンドのみ実行できます。

|

super-user |

全て

|

すべての操作を実行できます。

|

unauthorized |

なし

|

ログインとログアウトの操作のみ実行できます。

|

vSRXのシャットダウンコマンド¶

vSRXではコマンドラインからシャットダウンすることが可能です。ここではvSRXをシャットダウンするコマンドを紹介します。

CLIにて入力するコマンド

user01@vSRX-01> request system power-off

warning: The configuration has been changed but not committed

Power Off the system ? [yes,no] (no)

yes を入力するとvSRXのシャットダウン処理が入りPower-OFFされます。 次回起動する際には、SDPFのポータルから起動をお願い致します。

注釈

vSRXの再起動コマンド¶

vSRXではコマンドラインから再起動することが可能です。ここではvSRXを再起動するコマンドを紹介します。

CLIにて入力するコマンド

user01@vSRX-01> request system reboot

warning: The configuration has been changed but not committed

Reboot the system ? [yes,no] (no)

yes コマンドを実行すると機器の再起動処理が開始されます。

注釈

インターフェイスの無効化・有効化設定¶

vSRXではインターフェイスの無効化・有効化をコマンドにより設定可能です。 ここでは、インターフェイスを無効化・有効化する方法をご紹介します。

注釈

インターフェイスの無効化・有効化する際の注意点

vSRXでは、インターフェイスをご利用いただくためにカスタマーポータルからIPアドレス設定が必要です。

vSRXでは以下に紹介するコマンド設定によりインターフェイスの無効化・有効化が可能ですが、カスタマーポータルからIPアドレスを設定していないインターフェイスおよびJunos管理用インターフェイス(fxp0)に関しては SDPFにて管理しておりますので、ご使用いただけません。無効化・有効化をご利用いただく場合には、必ずカスタマーポータルよりIPアドレス設定を実施したインターフェイス(ge-0/0/0~ge-0/0/7)に限り設定をお願いします。

インターフェイス(fxp0)に対しては実行しないようお願いします。

ロジカルネットワークに接続されていないインターフェイスは無効化されております。使わないインターフェイスを明示的に無効化することで、お客さまが誤った設定により意図しない通信を流してしまわないよう、セキュリティの観点での仕様となっております。有効化を実施しないでください。

インターフェイス(ge-0/0/1)を無効化して有効化設定します。

CLIにて入力するコマンド

user01@vSRX-02# set interfaces ge-0/0/1 disable

user01@vSRX-02# commit

コマンド入力後のコンフィグレーションは次のとおりです。

interfaces {

ge-0/0/1 {

disable;

unit 0 {

family inet {

address 192.168.2.102/24;

}

}

}

}

動作確認結果

以下検証ログから、無効化の設定を実施した場合にvSRX-02のインターフェイス(ge-0/0/1)がAdmin downになっている事が確認できました。

user01@vSRX-02> show interfaces ge-0/0/1 terse

Interface Admin Link Proto Local Remote

ge-0/0/1 down down

ge-0/0/1.0 up down inet 192.168.2.102/24

再び有効化するためには、無効化した設定(disable)を削除することで無効化を解除可能です。

CLIにて入力するコマンド

user01@vSRX-02# delete interfaces ge-0/0/1 disable

user01@vSRX-02# commit

コマンド入力後のコンフィグレーションは次のとおりです。

interfaces {

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.2.102/24;

}

}

}

}

動作確認結果

以下検証ログから、vSRX-02のge-0/0/1がupになっている事が確認できました。

user01@vSRX-02> show interfaces ge-0/0/1 terse

Interface Admin Link Proto Local Remote

ge-0/0/1 up up

ge-0/0/1.0 up up inet 192.168.2.102/24