5. FIGポータルの操作方法について¶

警告

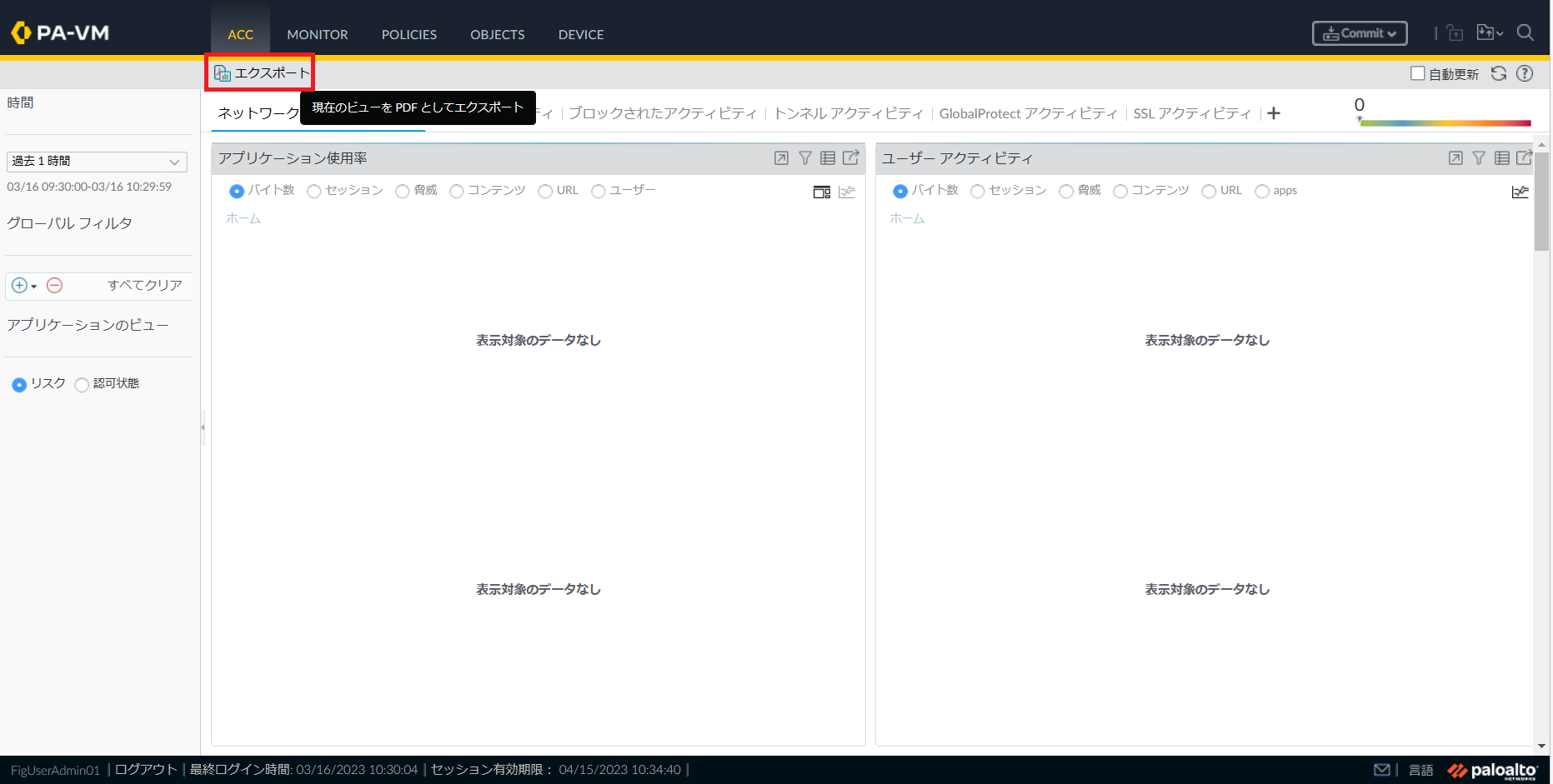

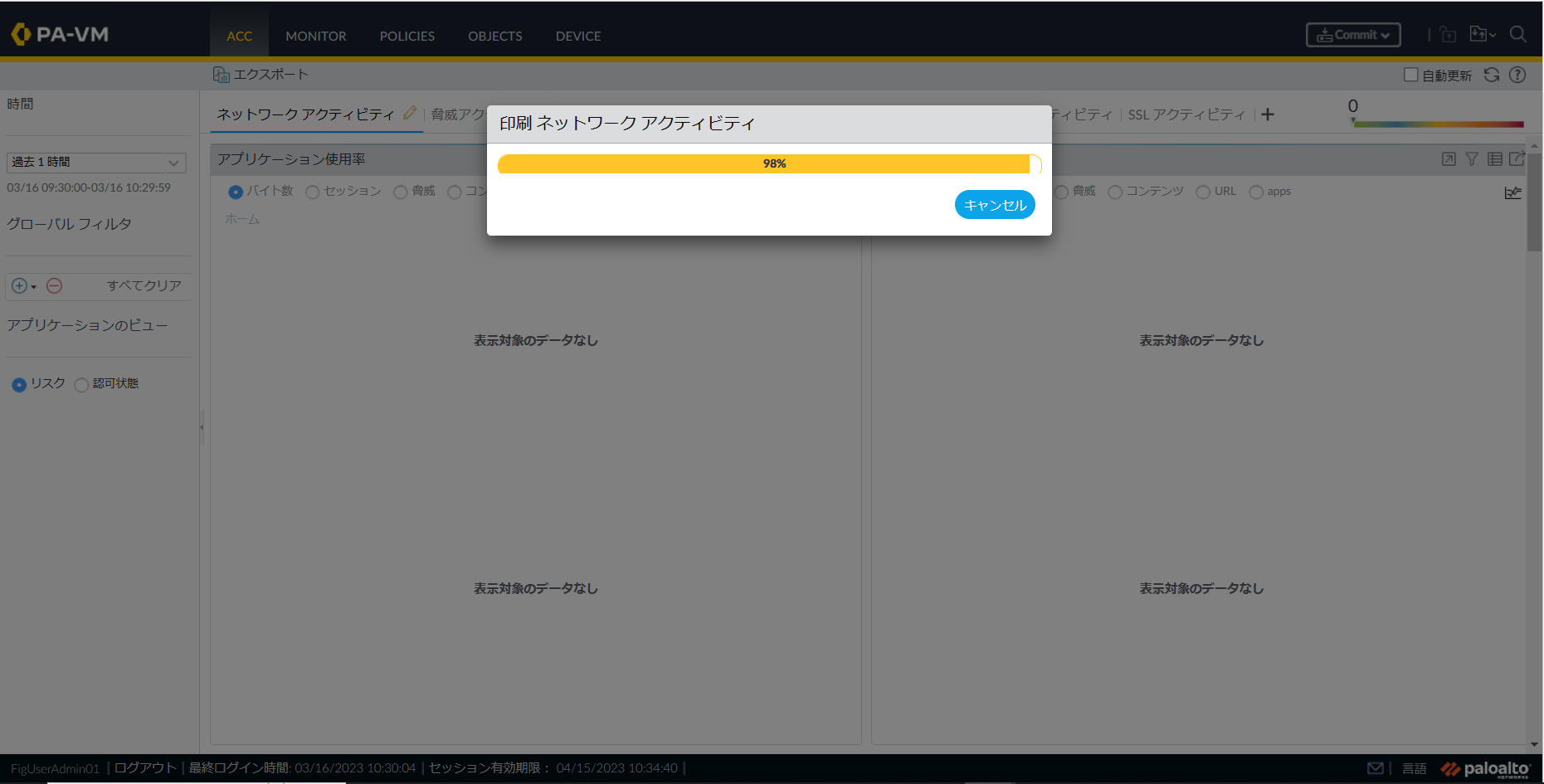

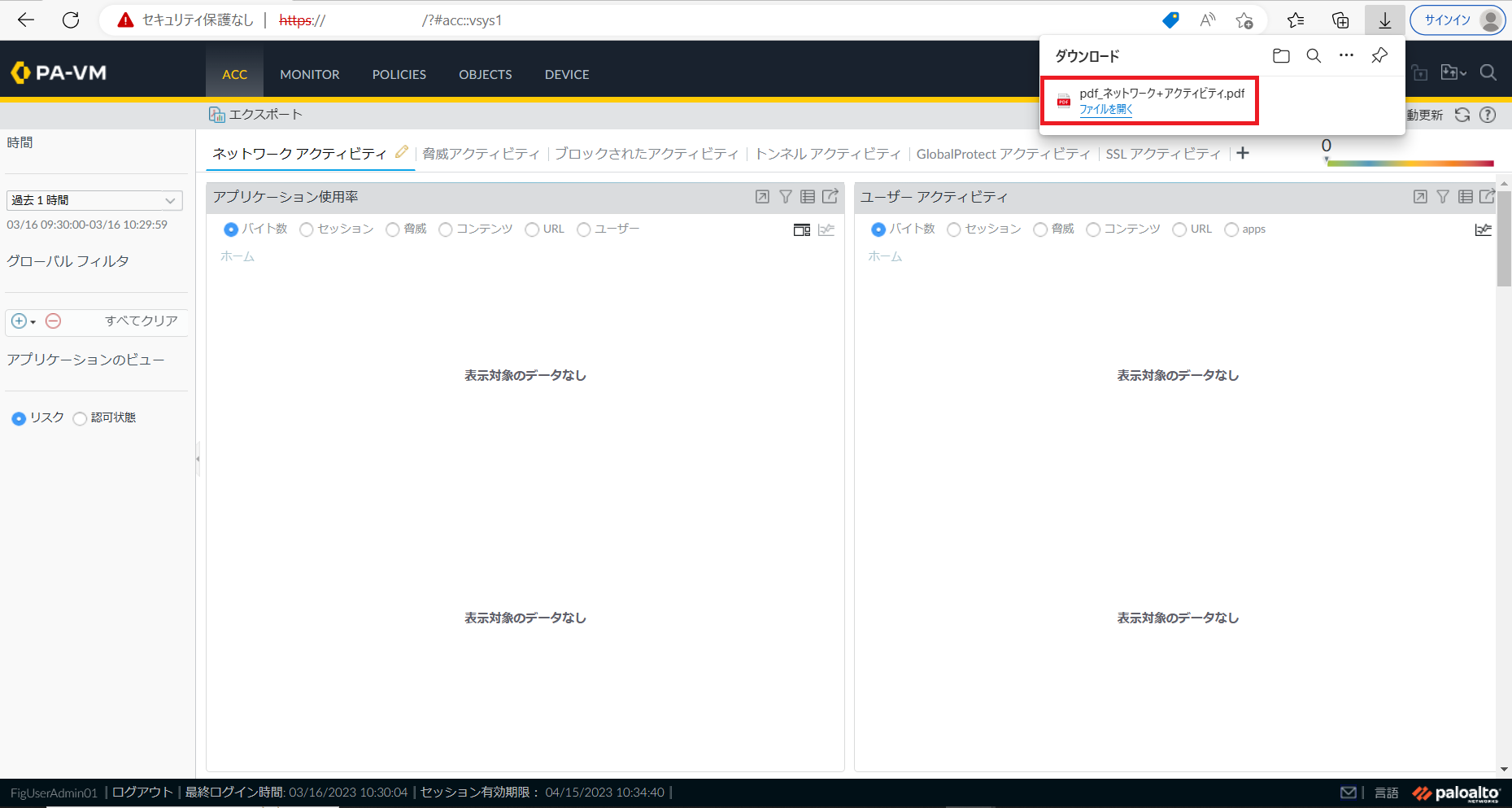

5.1. ACC¶

アプリケーションコマンドセンター(ACC)は、FIGサービス内の通信の稼働状況を提供する分析ツールです。FIGポータルのログを使用してFIGサービス内の通信の使用パターン、トラフィックパターン、疑わしい通信、異常な通信を分析し各通信の関係性をグラフィカルに表示します。また、表示した結果はレポート出力する事が可能です。レポート出力手順を以下に記載します。

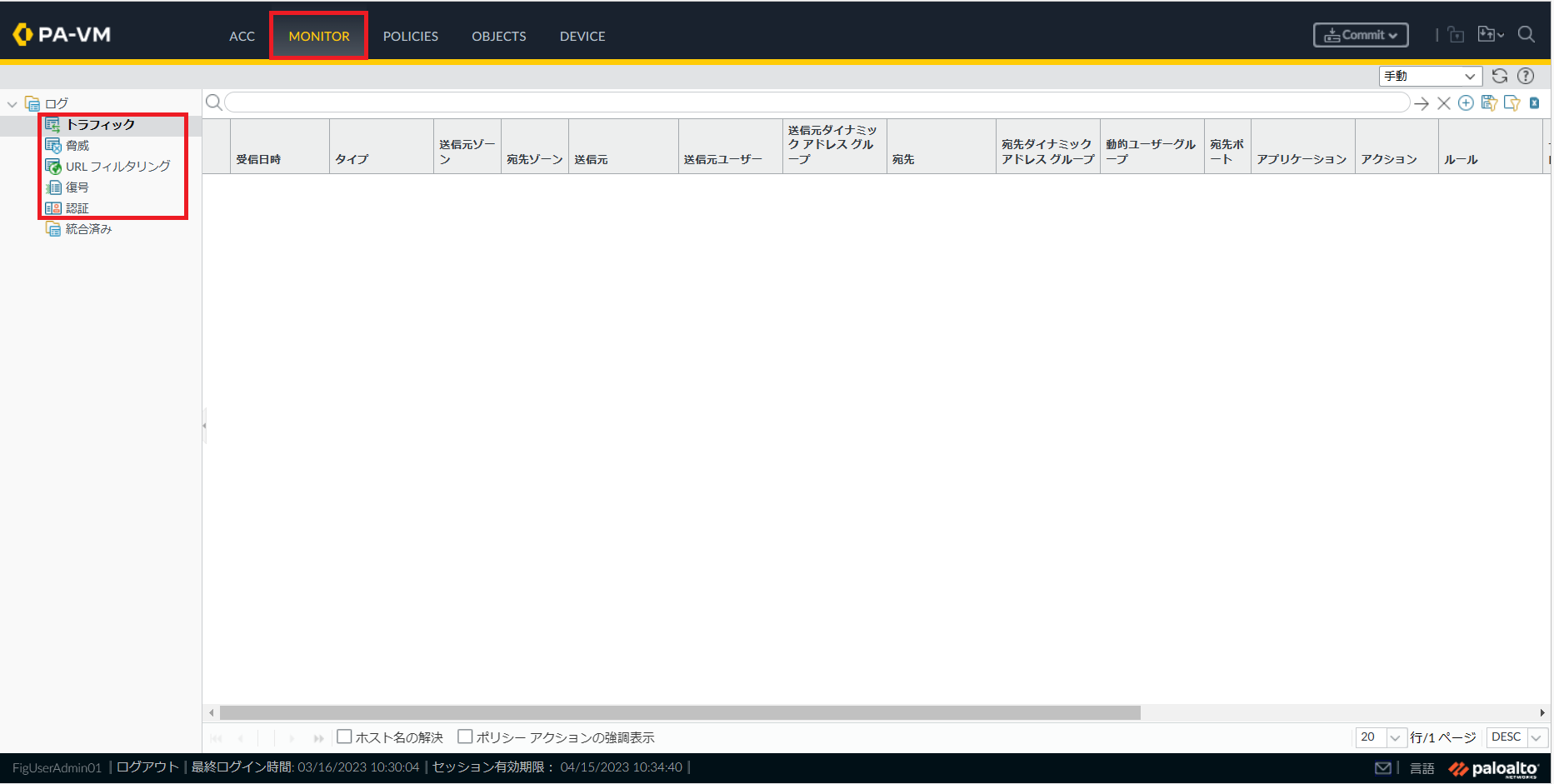

5.2. Monitor¶

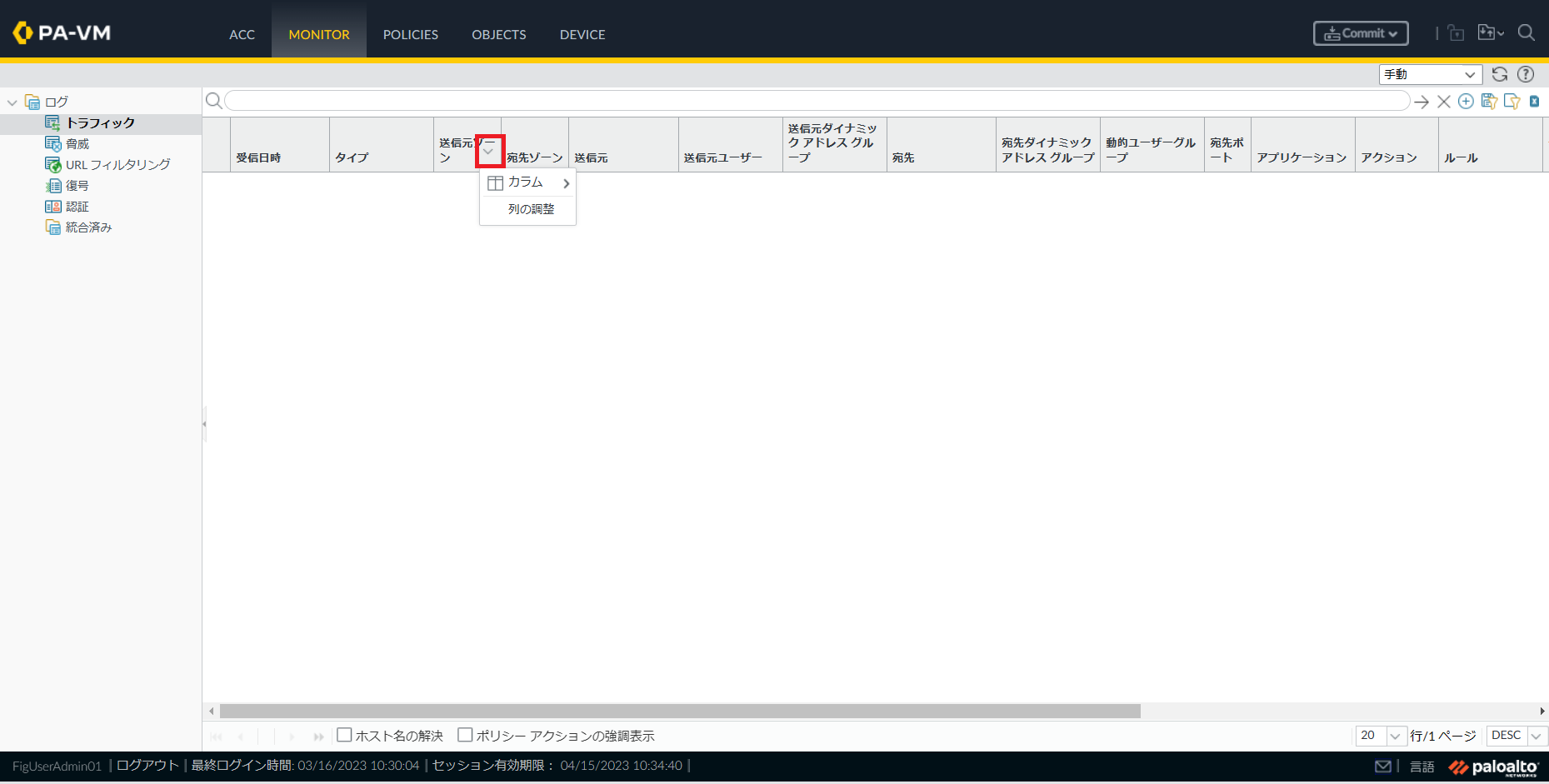

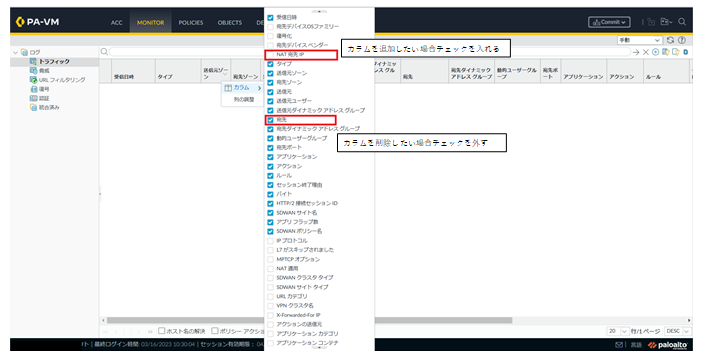

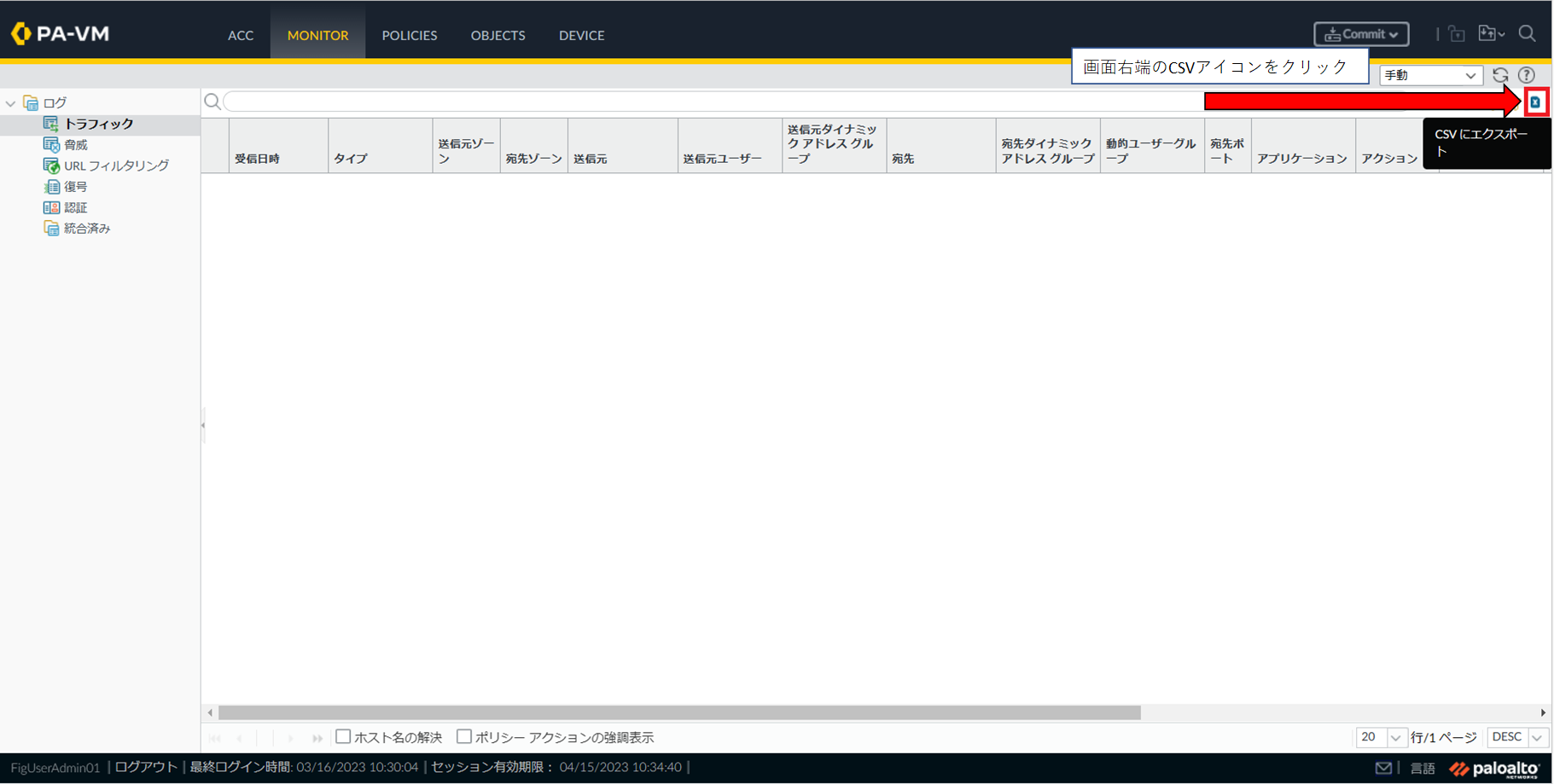

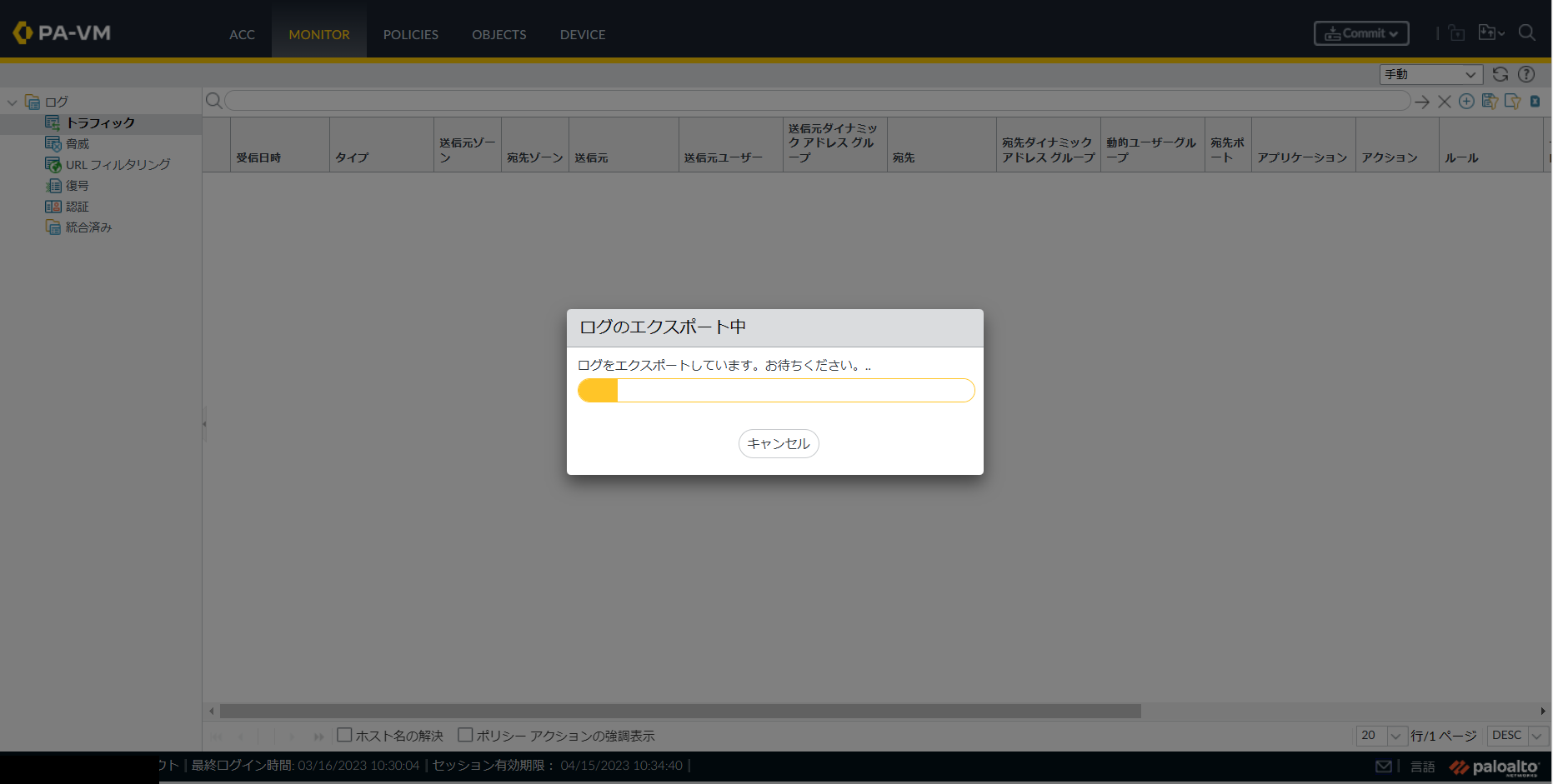

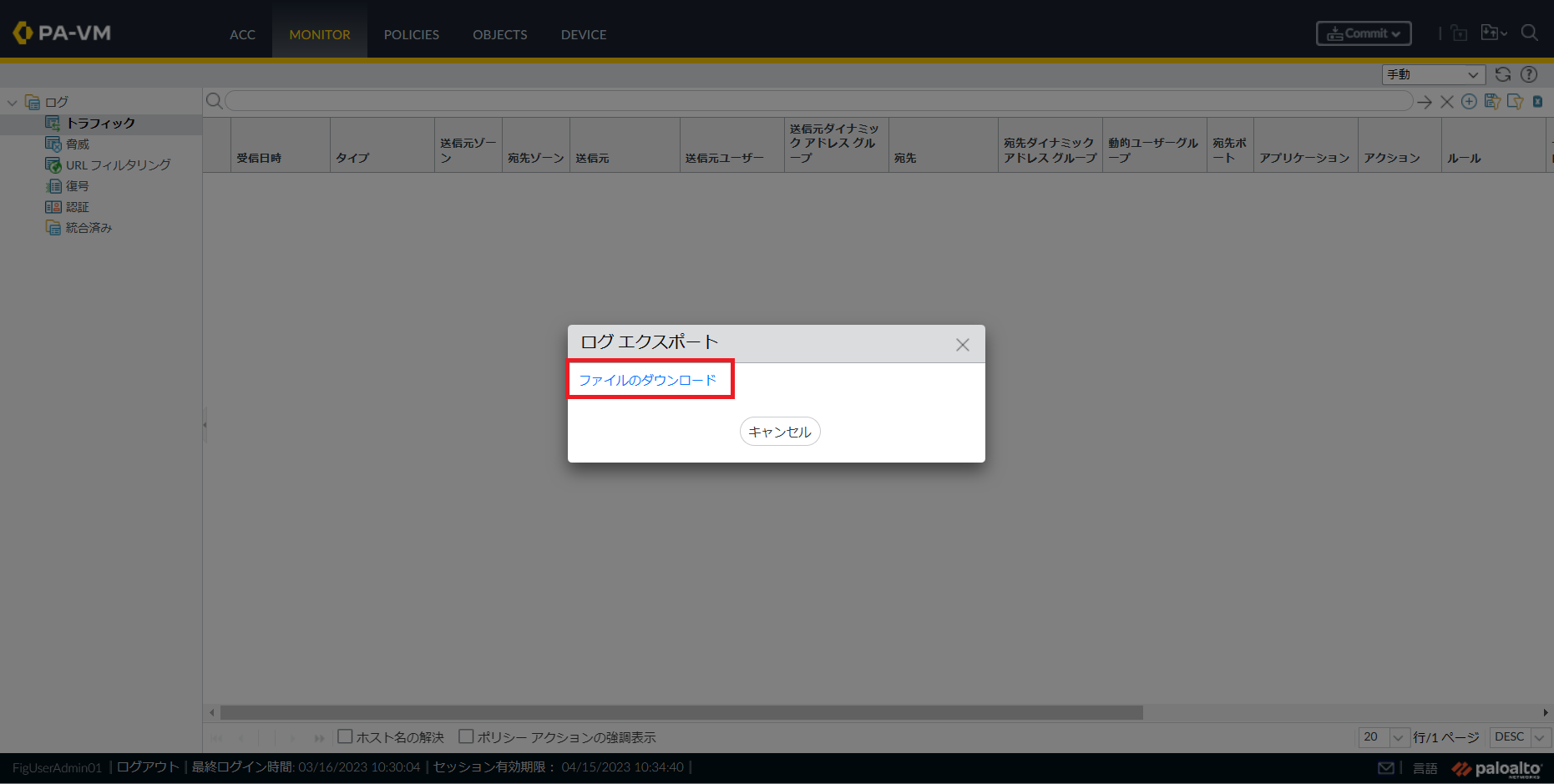

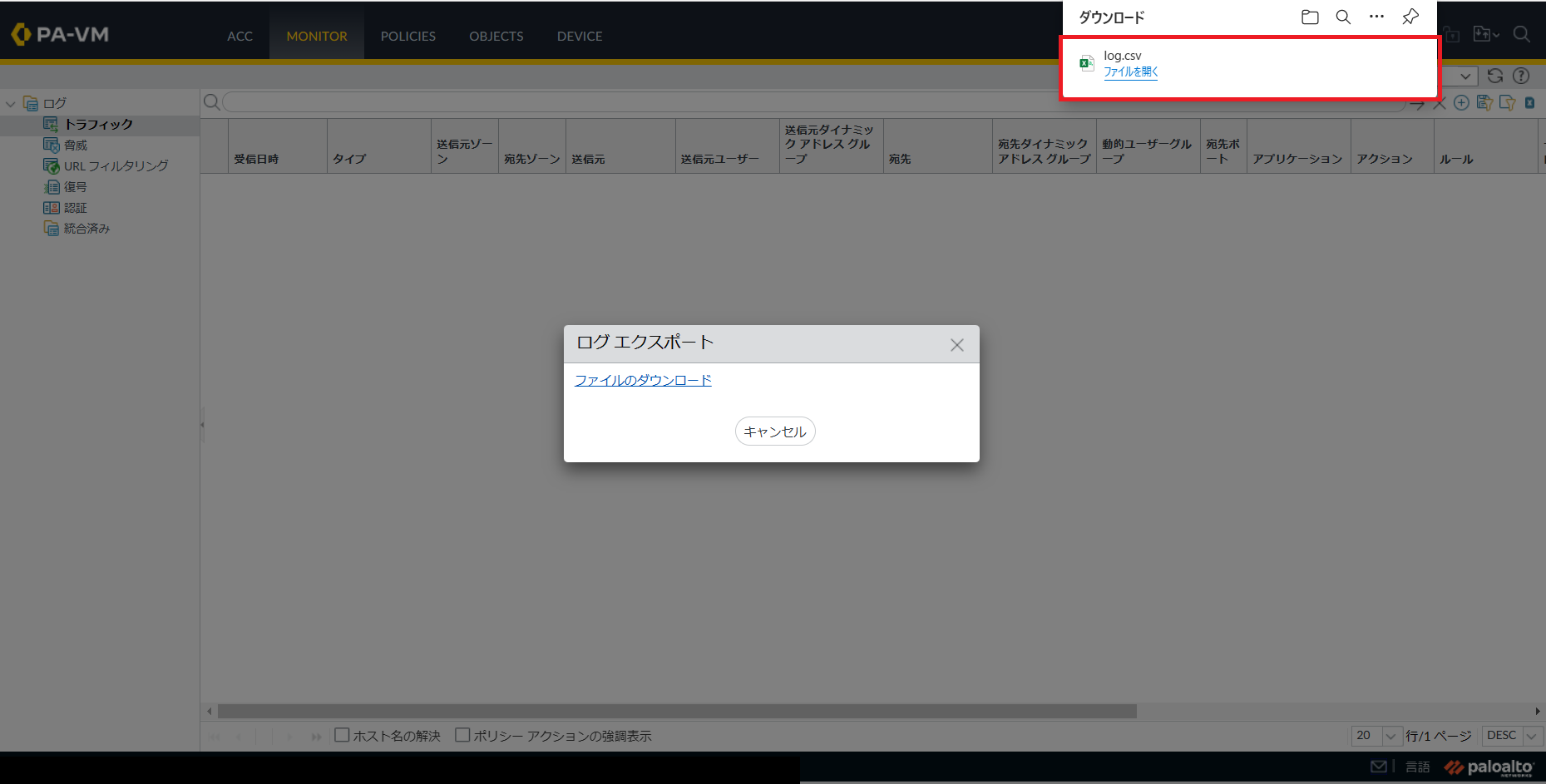

Monitorではロギング機能を提供します。FIGサービスでは、トラフィックログ、脅威ログ、URLフィルタリングログ、復号ログ、認証ログが参照できます。ログの見方については FIGポータルで参照可能なログの見方について を参照してください。ログは、初期構築時のログにカラムを追加、削除する事ができます。また、CSVにログを出力できます。カラムの追加、削除の手順とログをCSVに出力する手順を以下に記載します。

5.3. Policies¶

Policiesではポリシーの追加、変更、削除機能を提供します。ポリシーを設定すると設定に従った通信を実行します。ポリシーの追加、変更、削除の手順を以下に記載します。

注釈

警告

5.3.1. Internet通信向けデフォルト設定(ポリシー名:TRUST-to-UNTRUST)¶

初期構築時に作成したポリシーは以下の値が設定されています。

項番 |

項目 |

設定値 |

説明 |

1 |

アンチウイルス |

有効(高)

プロファイル名:FIG-Antivirus-Strict

|

HTTP,FTP,SMB通信でアンチウイルスシグネチャに一致した場合は、全てブロックする。SMTP,MAP,POP3通信でアンチウィルスシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可する。 |

2 |

脆弱性防御(IPS/IDS) |

有効(IPS 高)

プロファイル名:FIG-IPS-High

|

クライアントサーバーシステム上の脆弱性に対するネットワークを利用した攻撃を検出し防御する。「シグネチャ」と呼ばれる攻撃パターンのデータベースと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

3 |

アンチスパイウェア |

有効(高)

プロファイル名:FIG-Antispyware-High

|

スパイウェアおよびマルウェアのネットワーク通信を検知し防御する。アンチスパイウェアのシグネチャと一致する通信が発生し、重大度*がCritical,High,Mediumに当てはまった場合にブロックする。 |

4 |

URLフィルタリング |

有効(デフォルト)

プロファイル名:default

|

「ドラッグ」「アダルト」「コマンドアンドコントロール」「ギャンブル」「グレーウェア」「ハッキング」「マルウェア」「フィッシング」「疑わしいサイト」「ランサムウェア」「兵器」「スキャンアクティビティ」のURLカテゴリに属するWebサイトへの通信をブロックする。「暗号通貨」「高リスク」「中リスク」「新しく登録されたドメイン」「リアルタイム検出」「人工知能」のURLカテゴリに属するWebサイトへの通信を監視する。 |

5.3.2. ポリシー追加¶

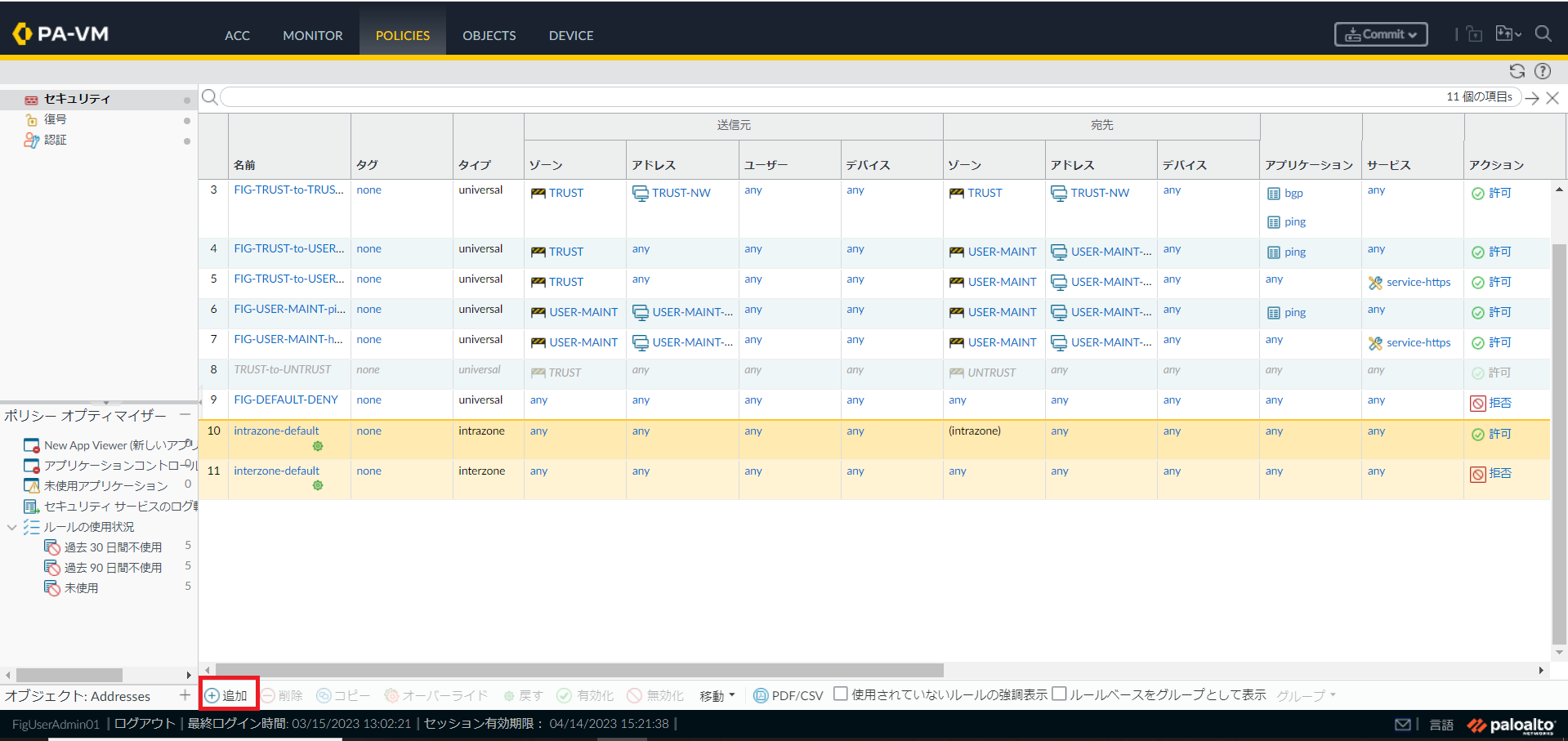

(1)Policiesタブをクリックし追加にカーソルを合わせクリックします。クリックすると新規ポリシー画面が表示されます。

図5.3.1 Policiesタブ¶

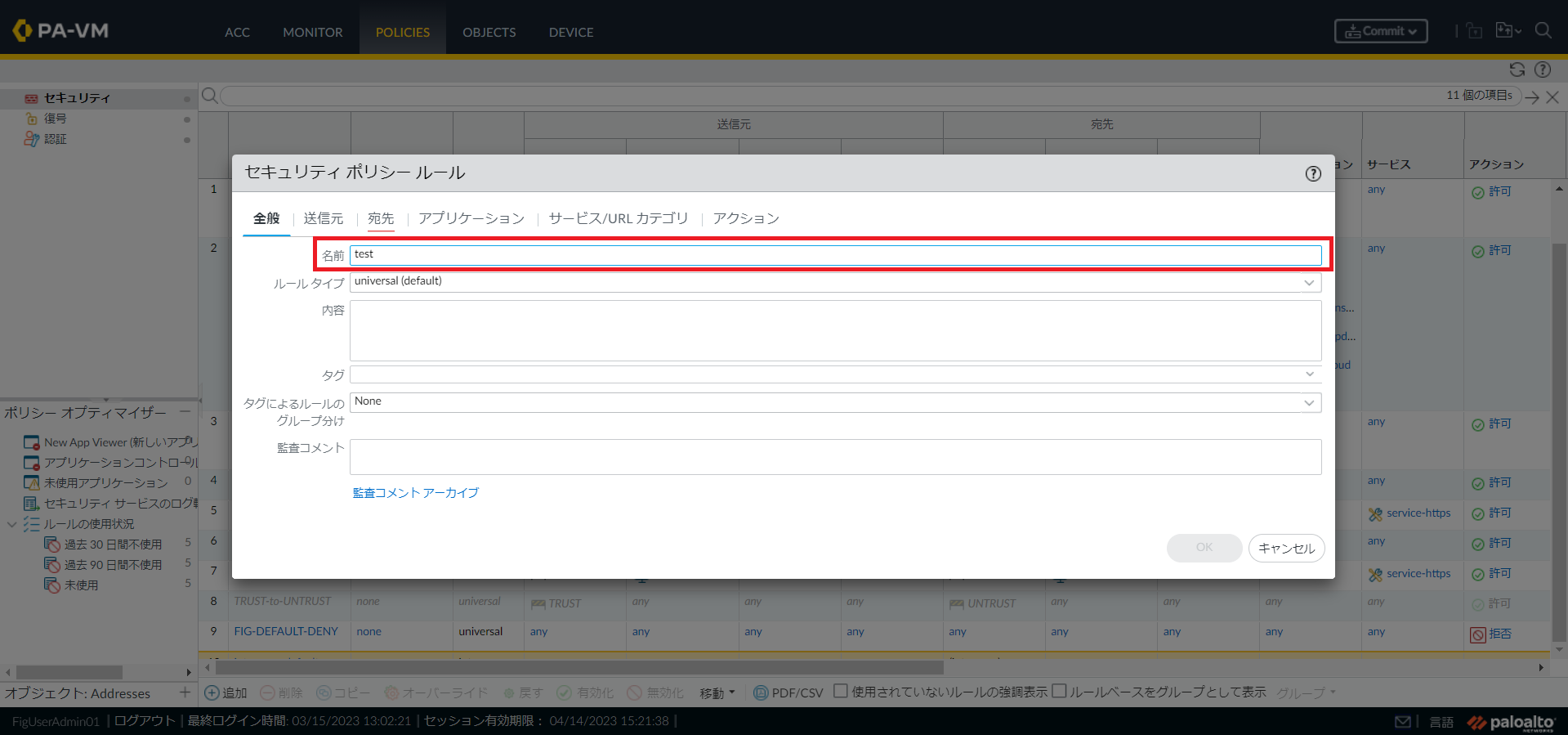

(2)全般タブの以下の項目を入力します。

図5.3.2 セキュリティポリシールール(全般)¶

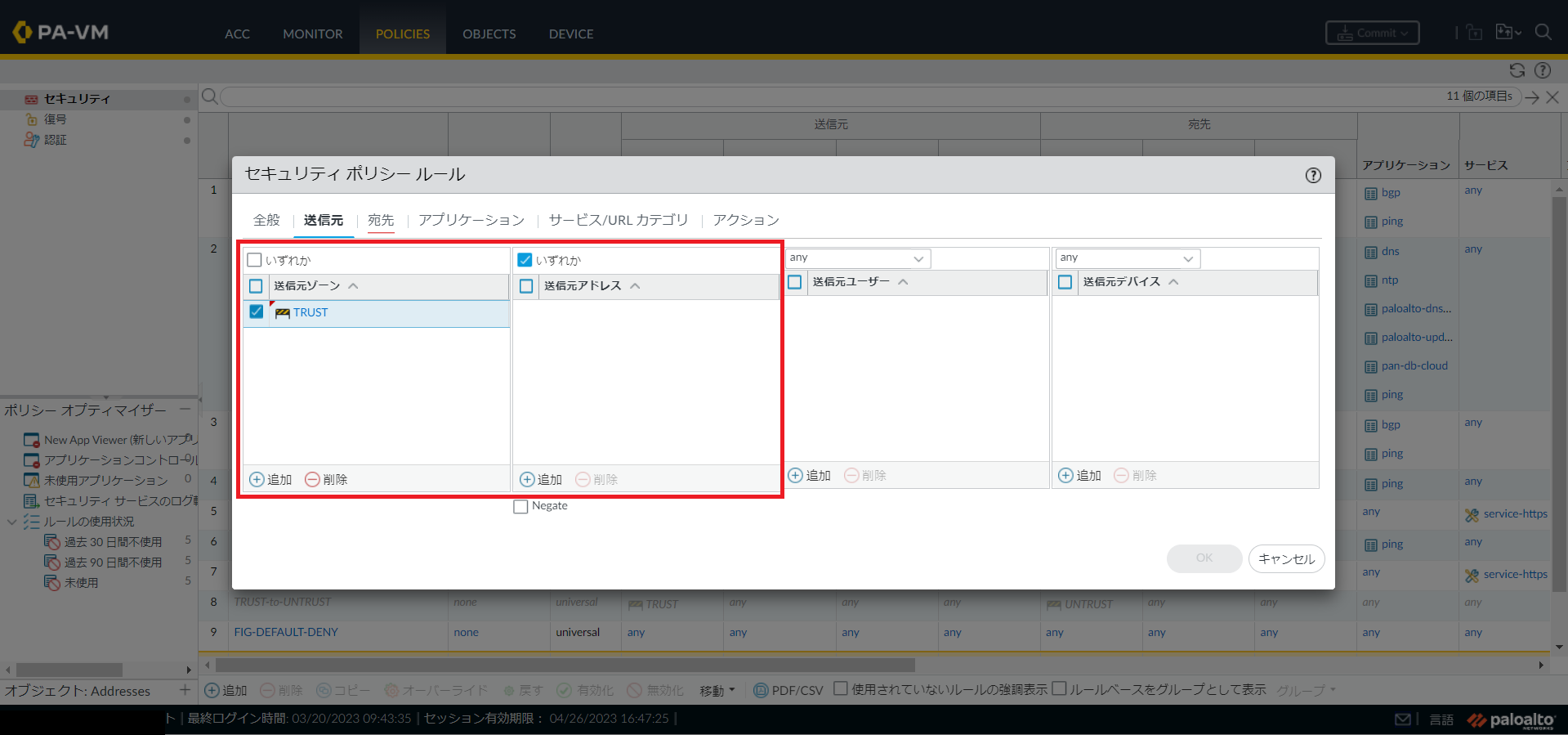

(3)送信元タブの以下の項目を入力します。

図5.3.3 セキュリティポリシールール(送信元)¶

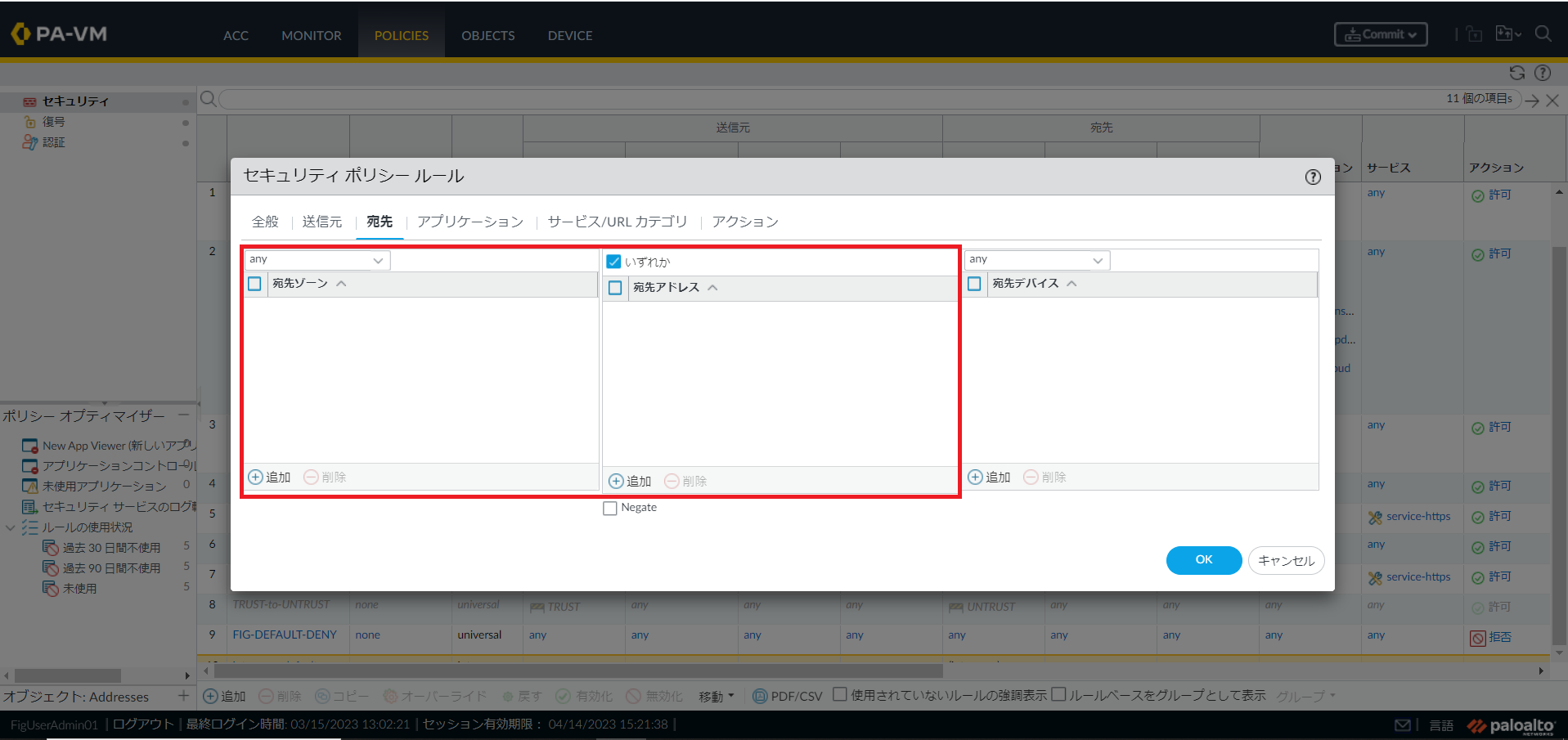

(4))宛先タブの以下の項目を入力します。

図5.3.4 セキュリティポリシールール(宛先)¶

注釈

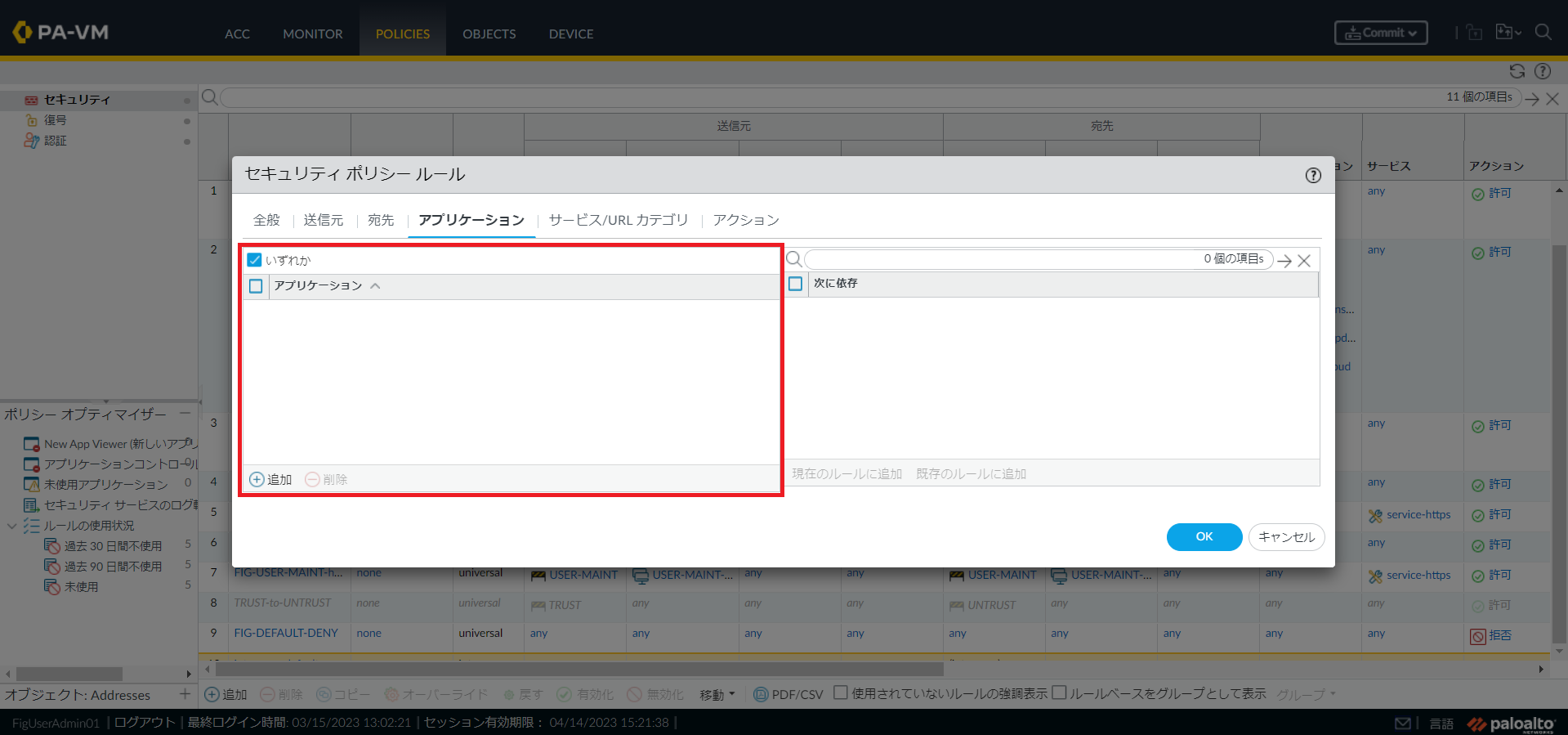

(5)アプリケーションタブの以下の項目を入力します。

図5.3.5 セキュリティポリシールール(アプリケーション)¶

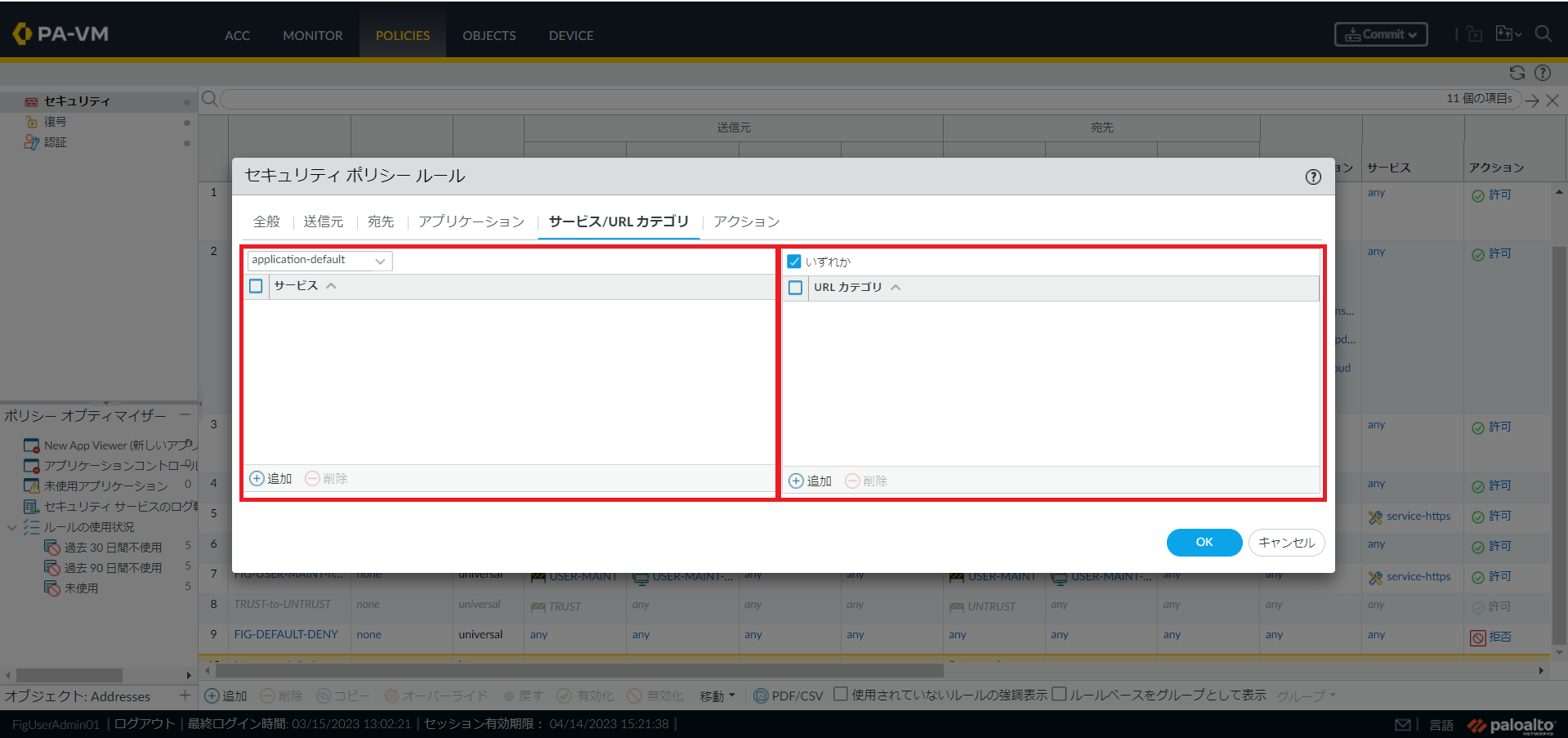

(6)サービス/URLカテゴリタブの以下の項目を入力します。

図5.3.6 セキュリティポリシールール(サービス/URLカテゴリ)¶

注釈

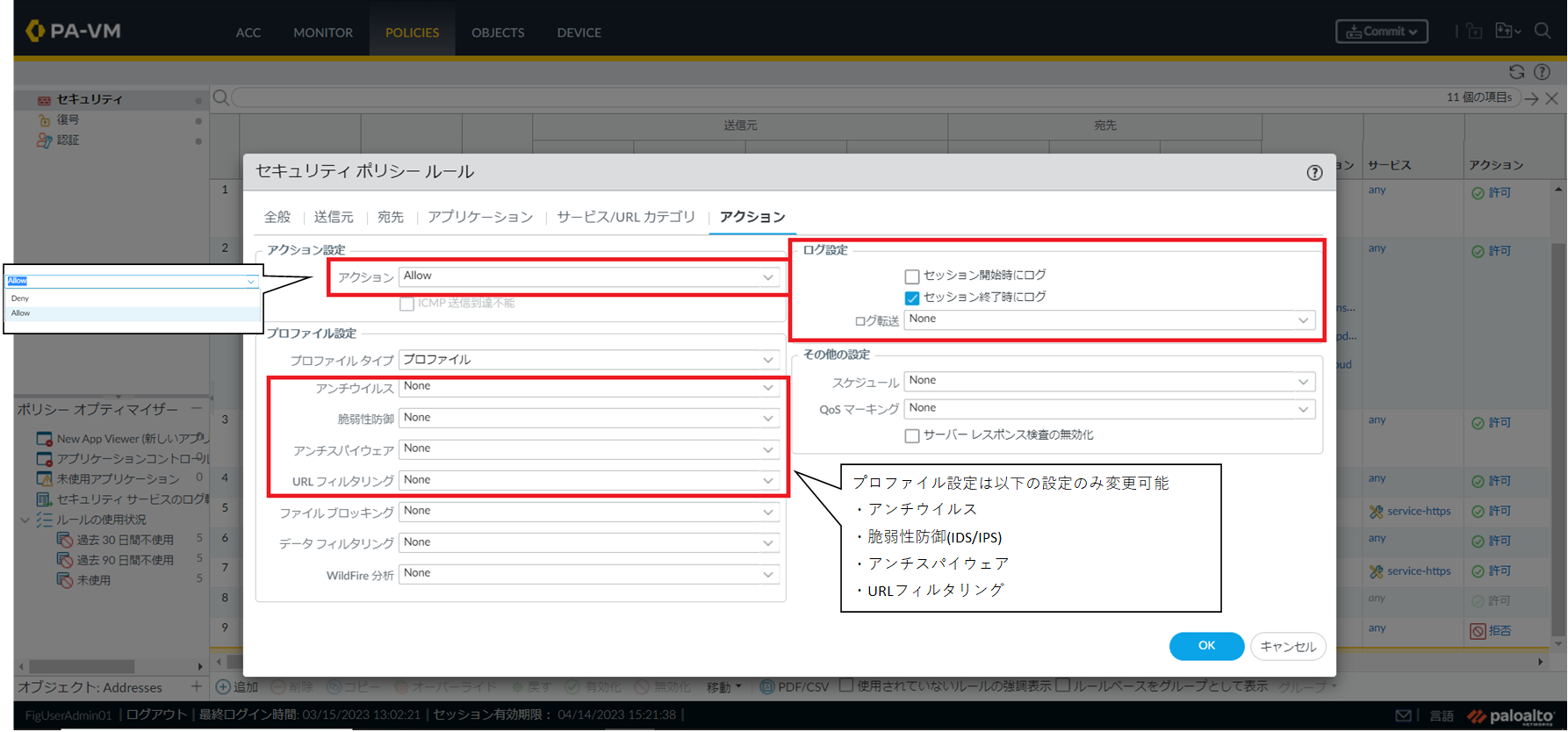

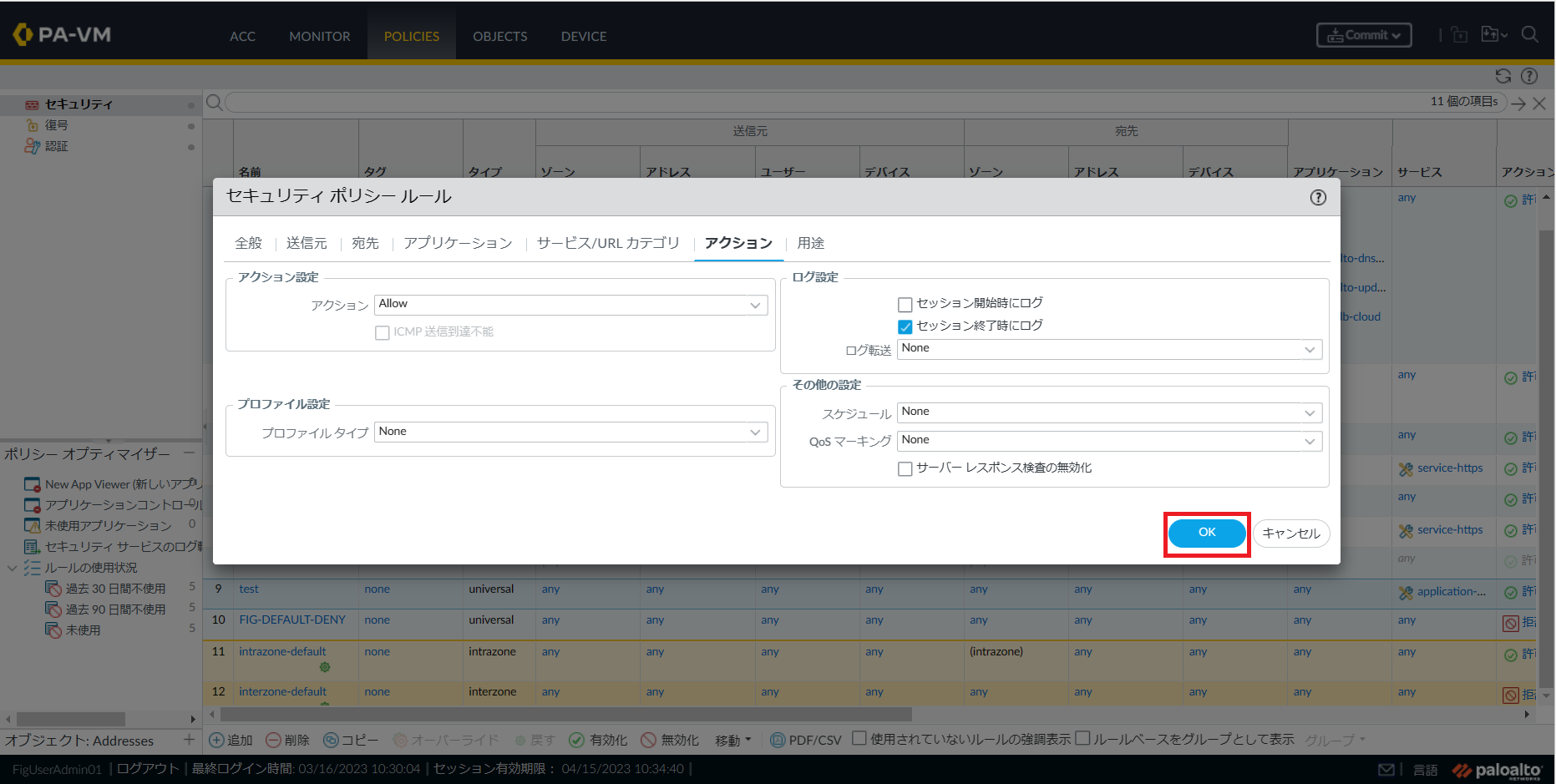

(7)アクションタブの以下の項目を入力します。入力完了後に、OKボタンをクリックします。

図5.3.7 セキュリティポリシールール(アクション)¶

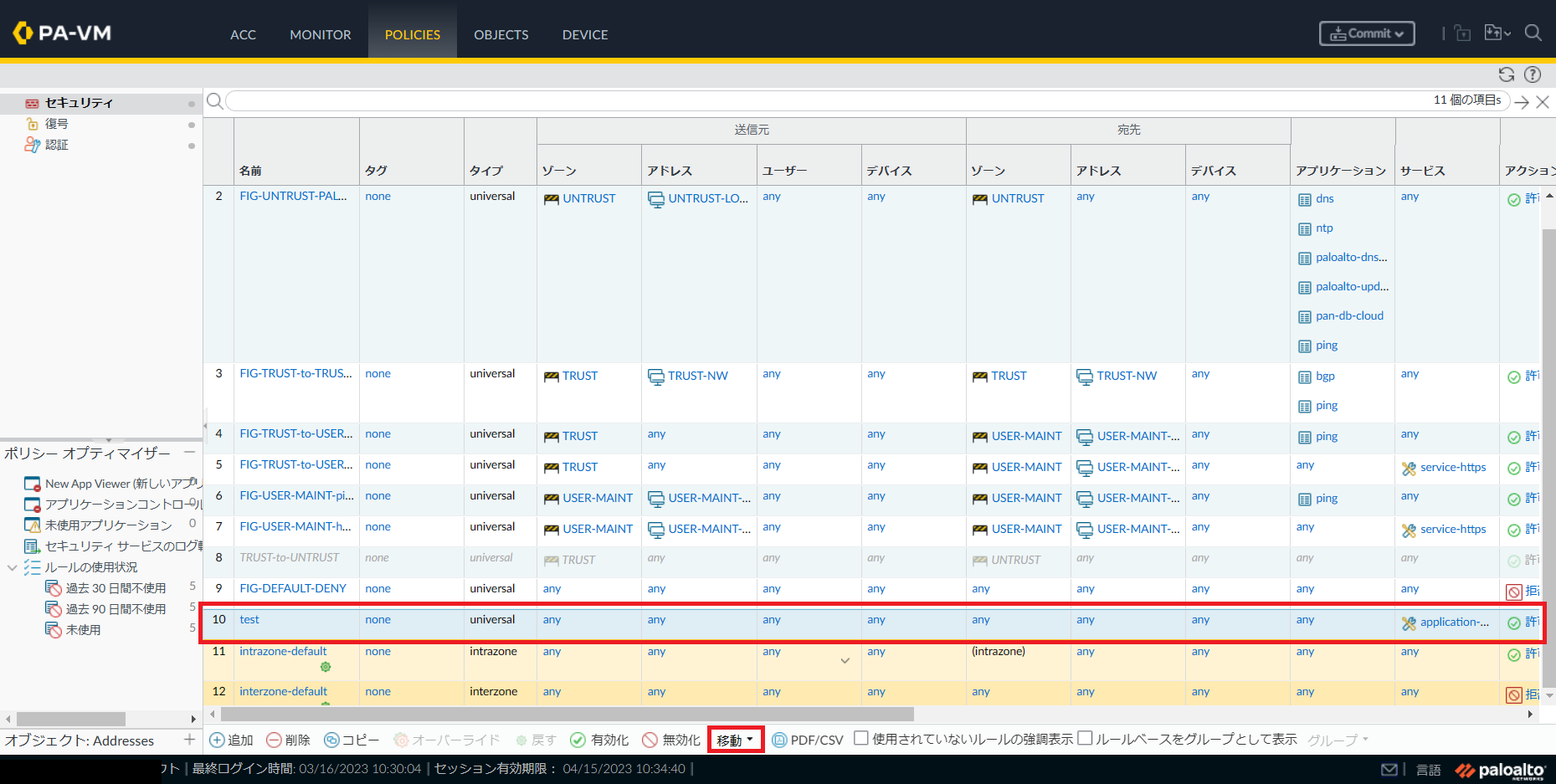

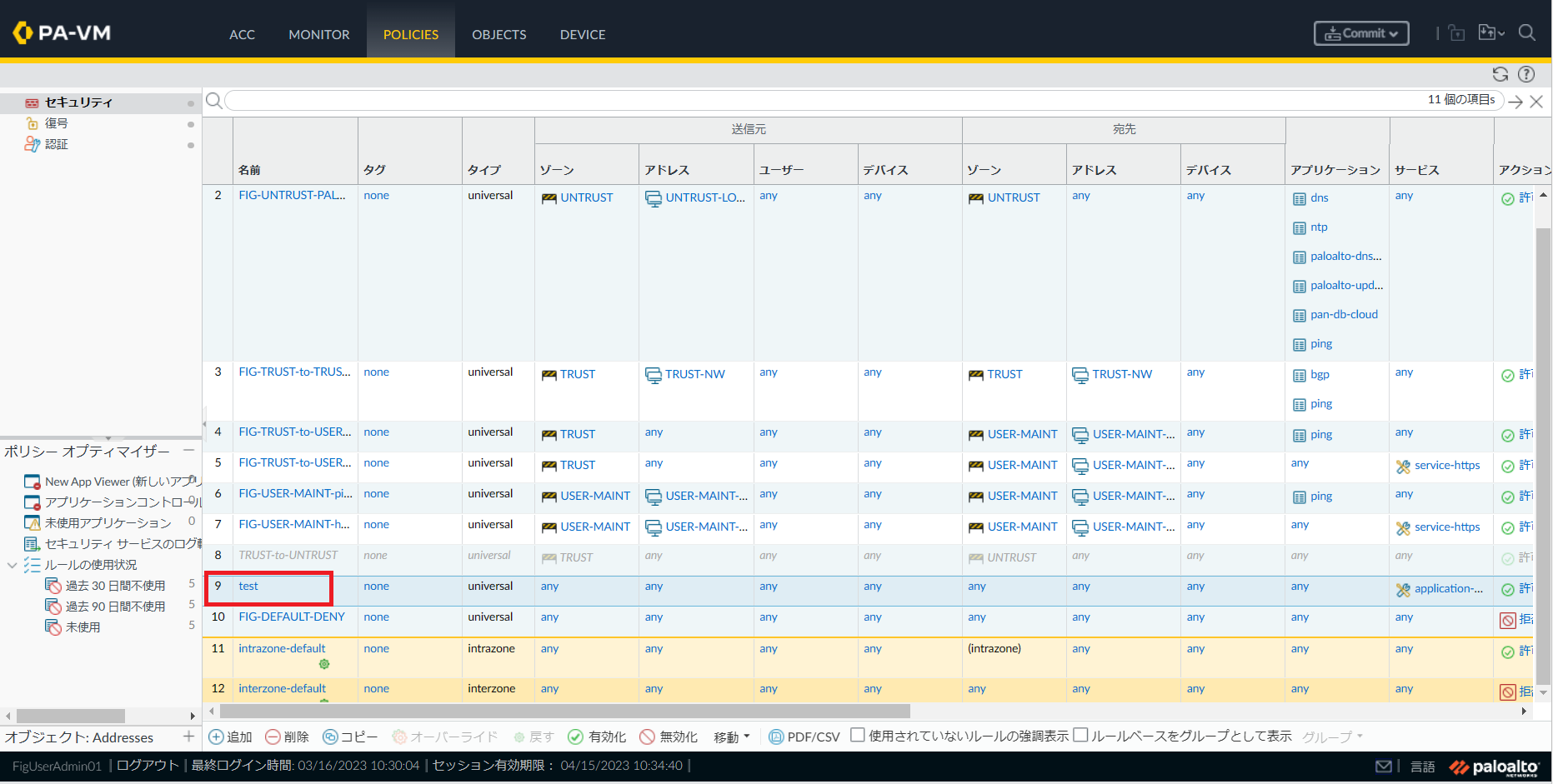

(8)ポリシー追加後、追加したポリシーを変更可能なルールの間または直上直下に設定します。追加したポリシーを選択し画面下部の移動にカーソルを合わせクリックします。

図5.3.8 追加ポリシー選択¶

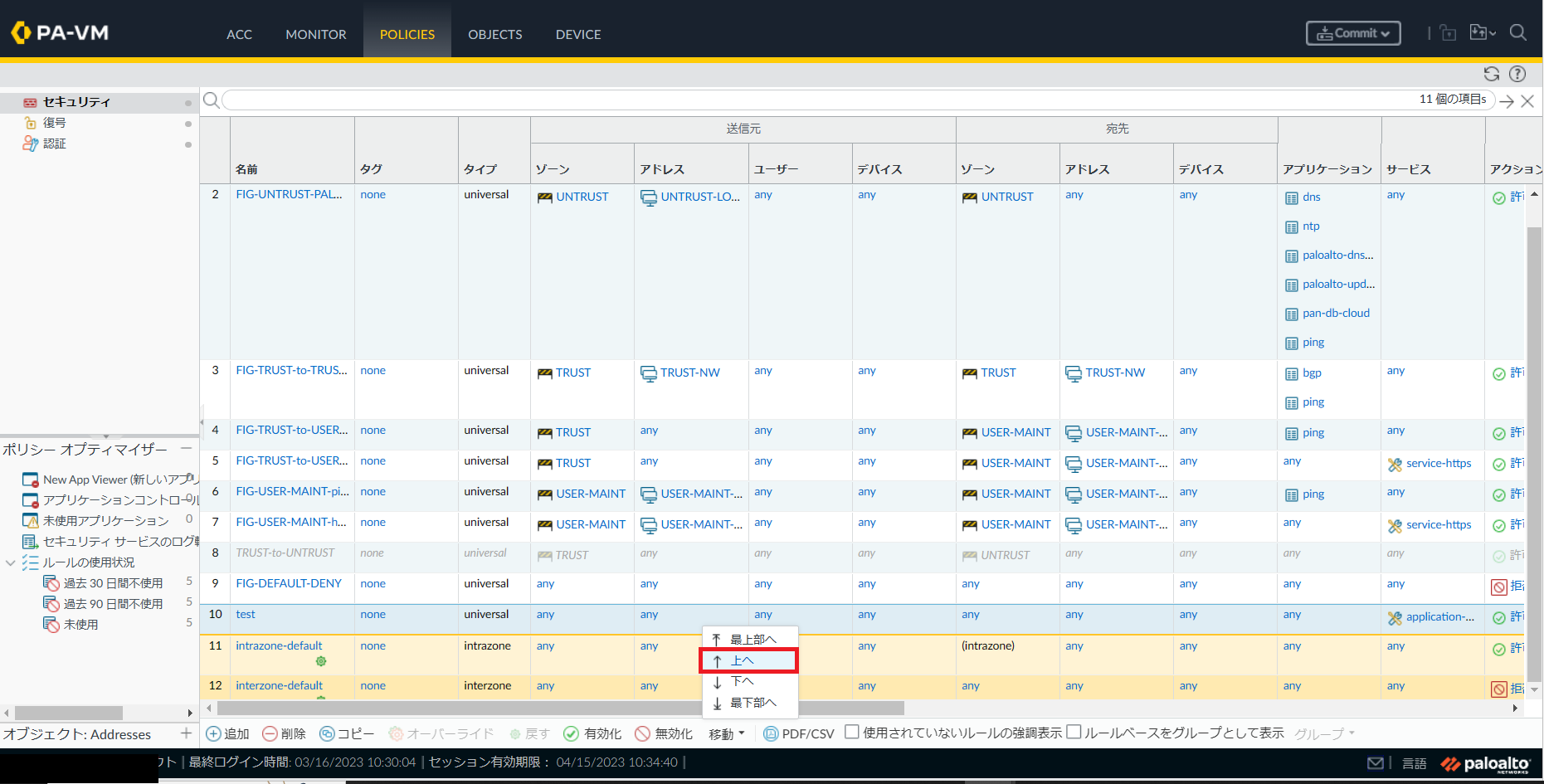

(9)上へをクリックし変更可能なルールの間または直上直下に移動します。

図5.3.9 ルール移動¶

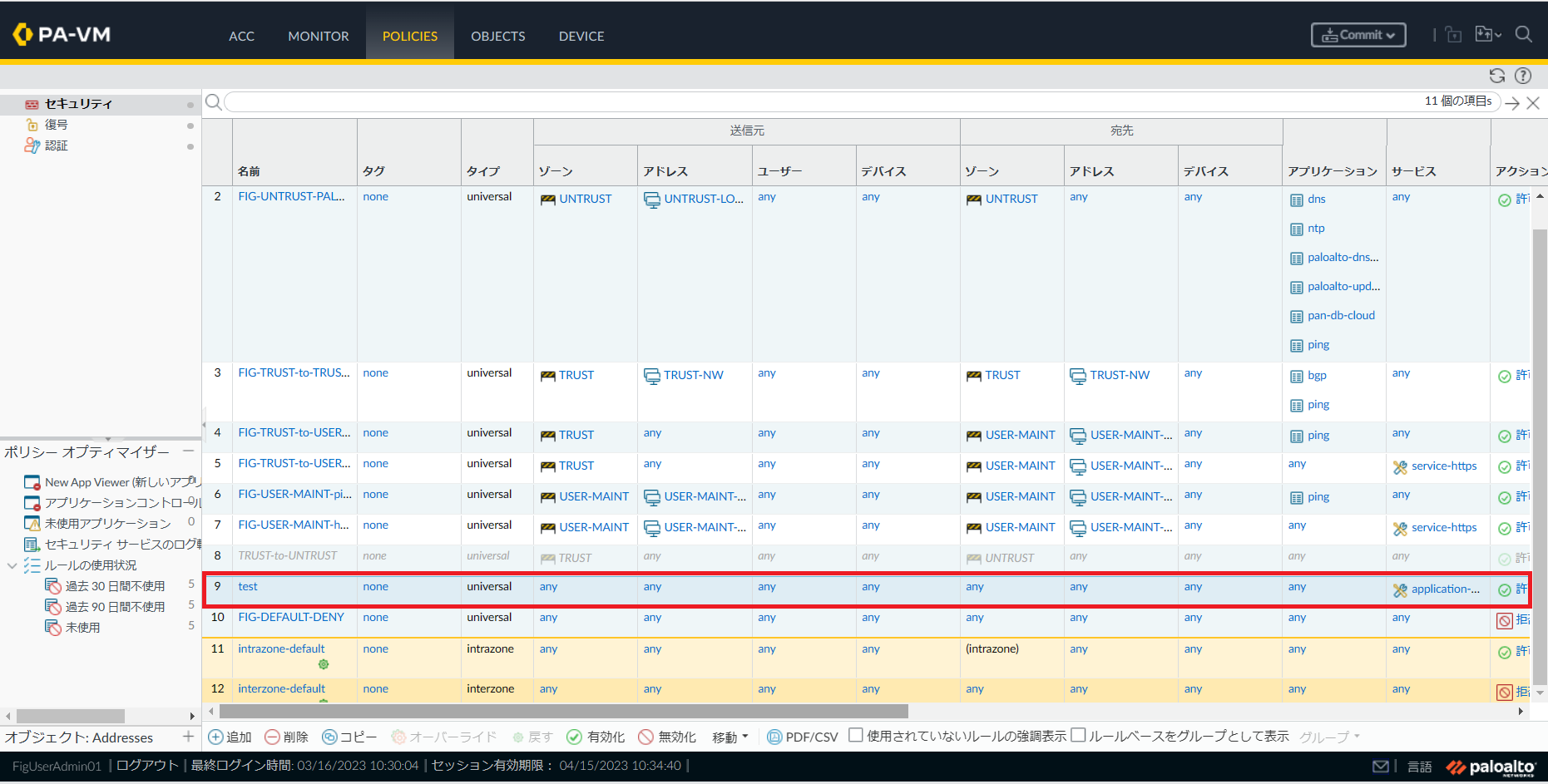

(10)以下のように変更可能なルールの直上に移動しポリシーの移動が完了となります。

図5.3.10 ルール移動完了後の画面¶

5.3.3. ポリシー変更¶

(1)Policiesタブをクリックし変更対象のポリシーにカーソルを合わせポリシー名をクリックします。

図5.3.11 ポリシー選択¶

(2)変更対象のポリシーがポップアップされます。変更内容を入力しOKをクリックします。

図5.3.12 ポリシー変更¶

5.3.4. ポリシー削除¶

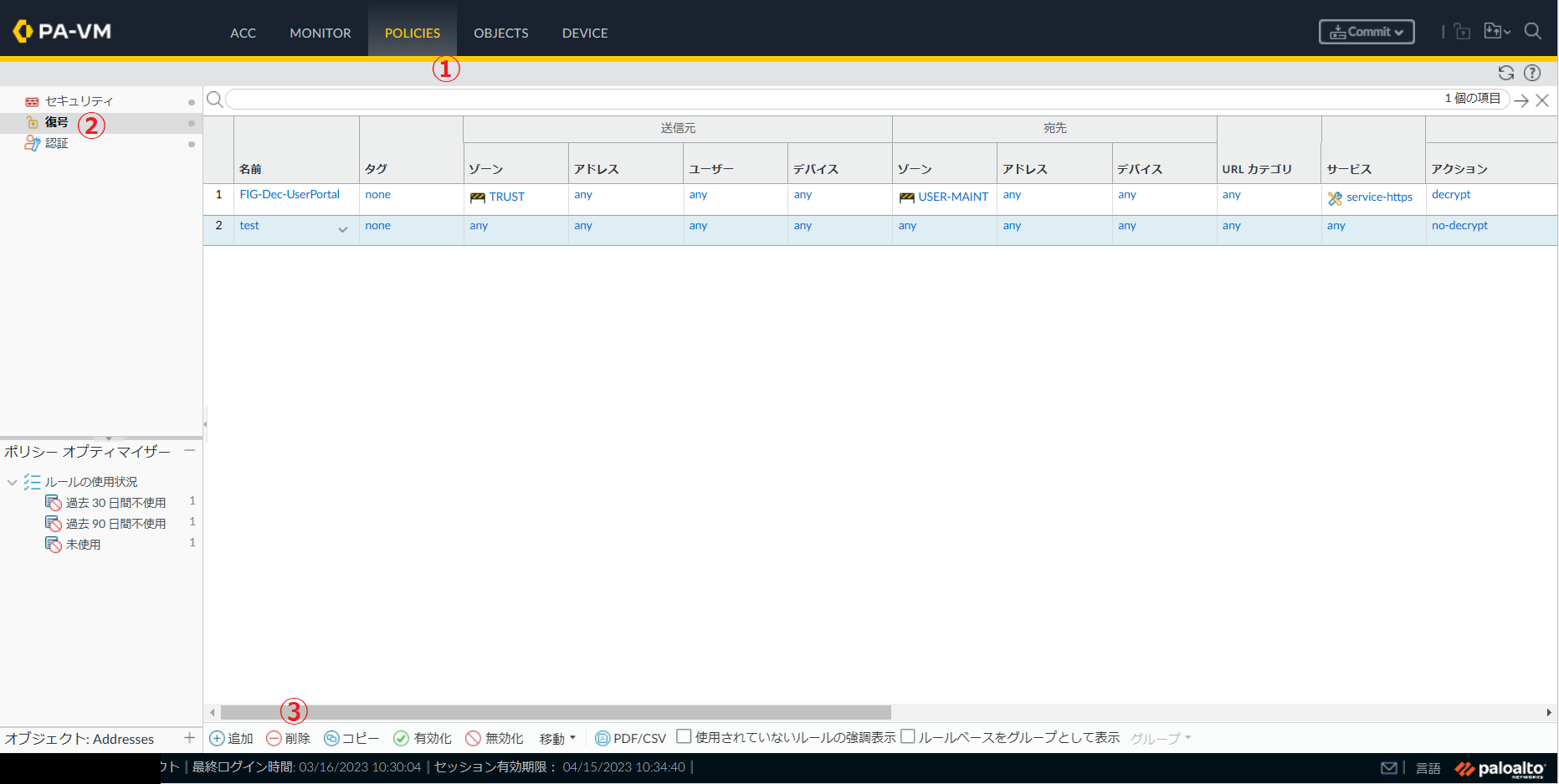

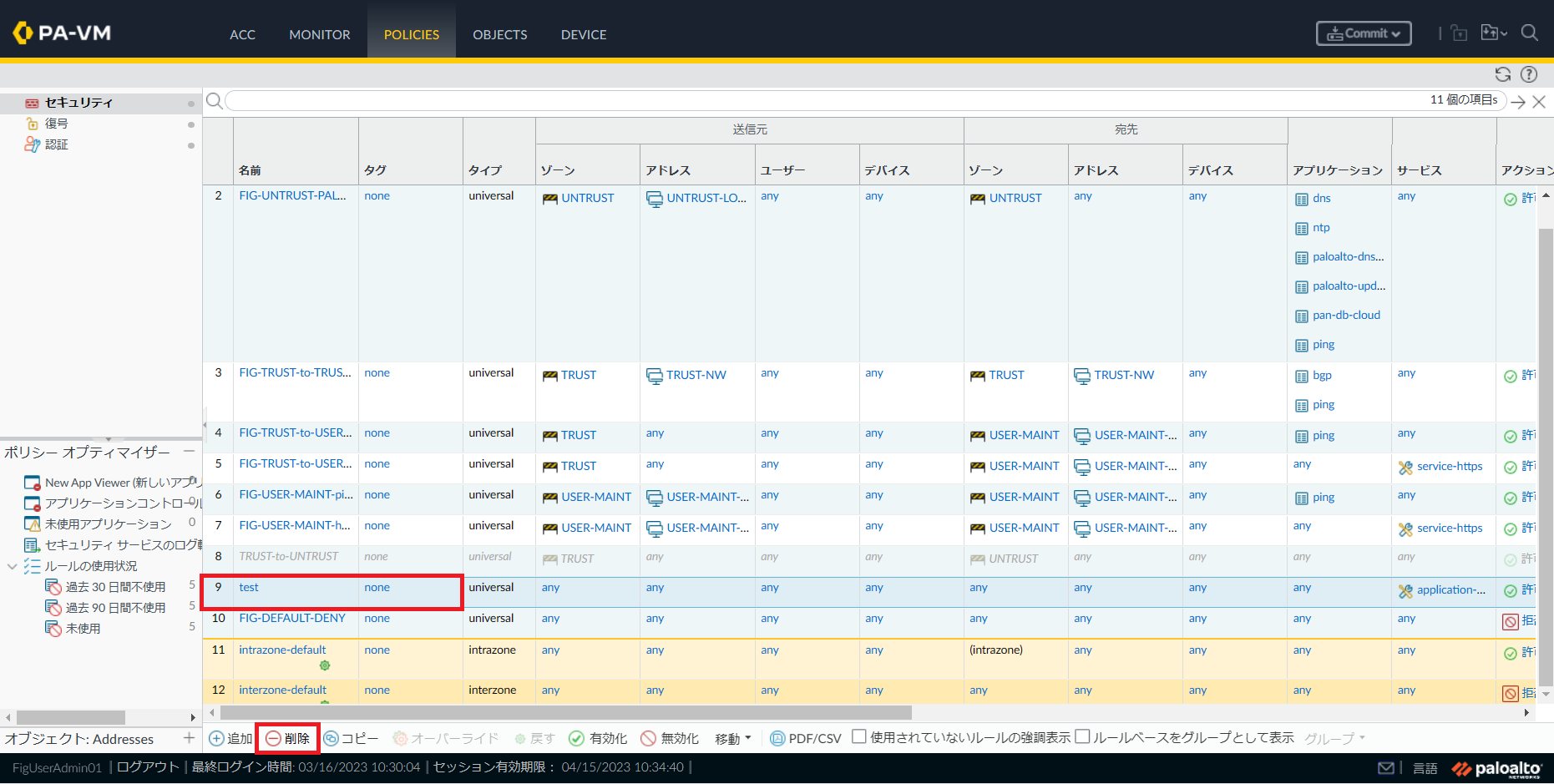

(1)Policiesタブをクリックし削除対象のポリシーにカーソルを合わせます。画面下部の削除にカーソルを合わせクリックします。

図5.3.13 ポリシー削除¶

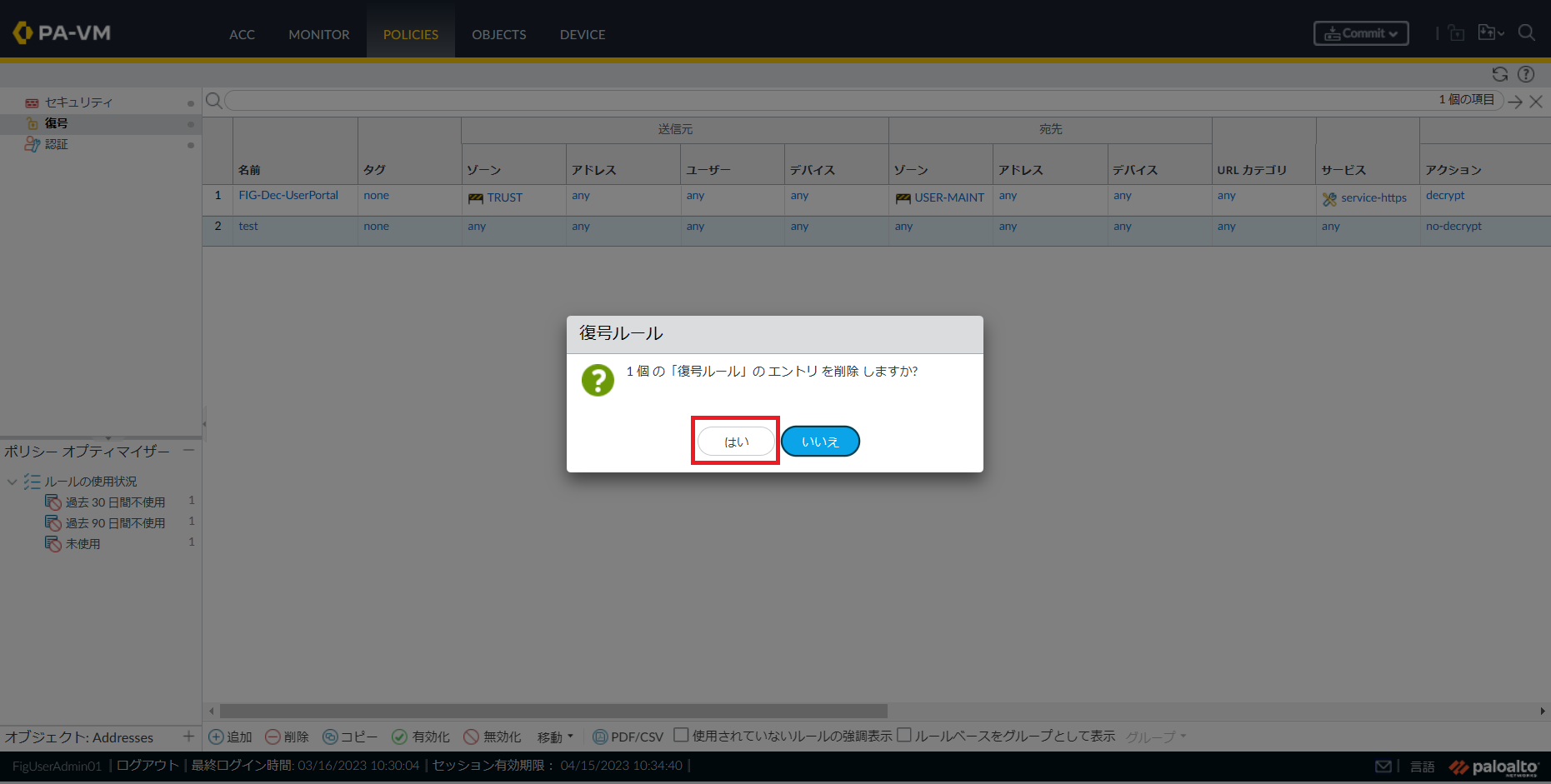

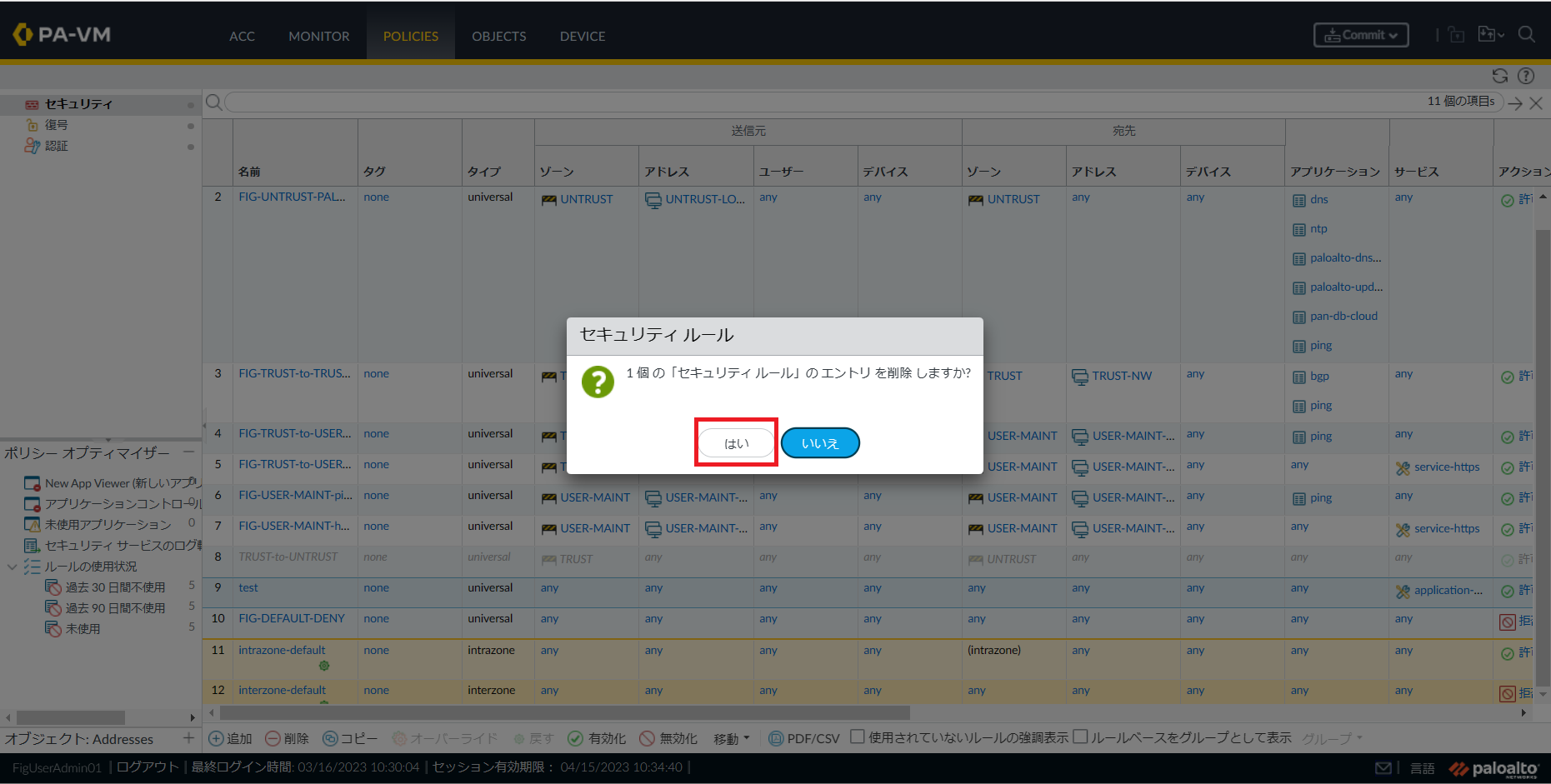

(2)削除対象のポリシーを削除しても良いかの確認画面が表示されます。はいをクリックします。

図5.3.14 ポリシー削除確認¶

5.3.5. SSL復号(追加)¶

注釈

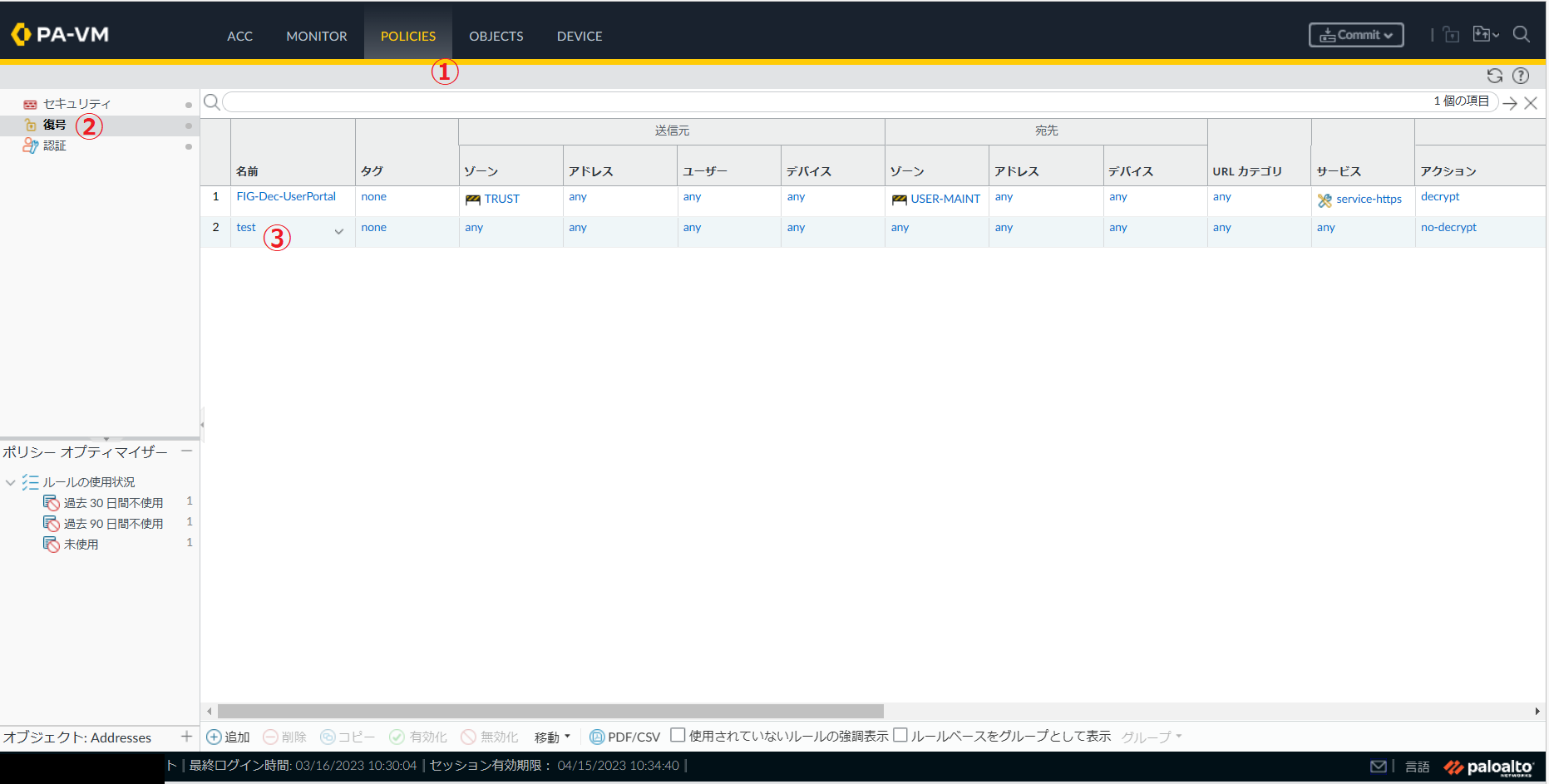

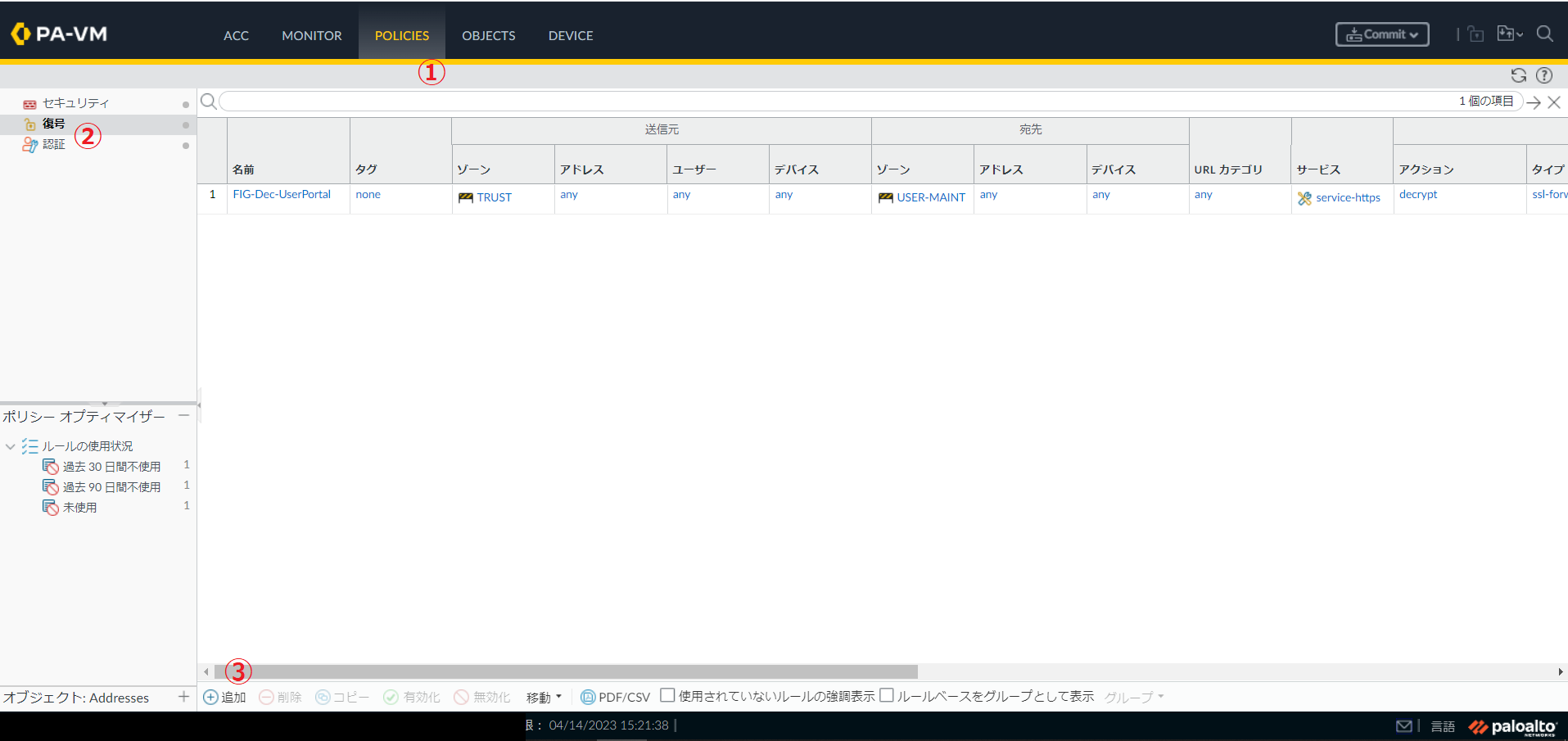

(1)Policiesタブをクリックし、復号をクリック後に追加にカーソルを合わせクリックします。クリックすると新規復号ポリシー画面が表示されます。

図5.3.15 Policiesタブ¶

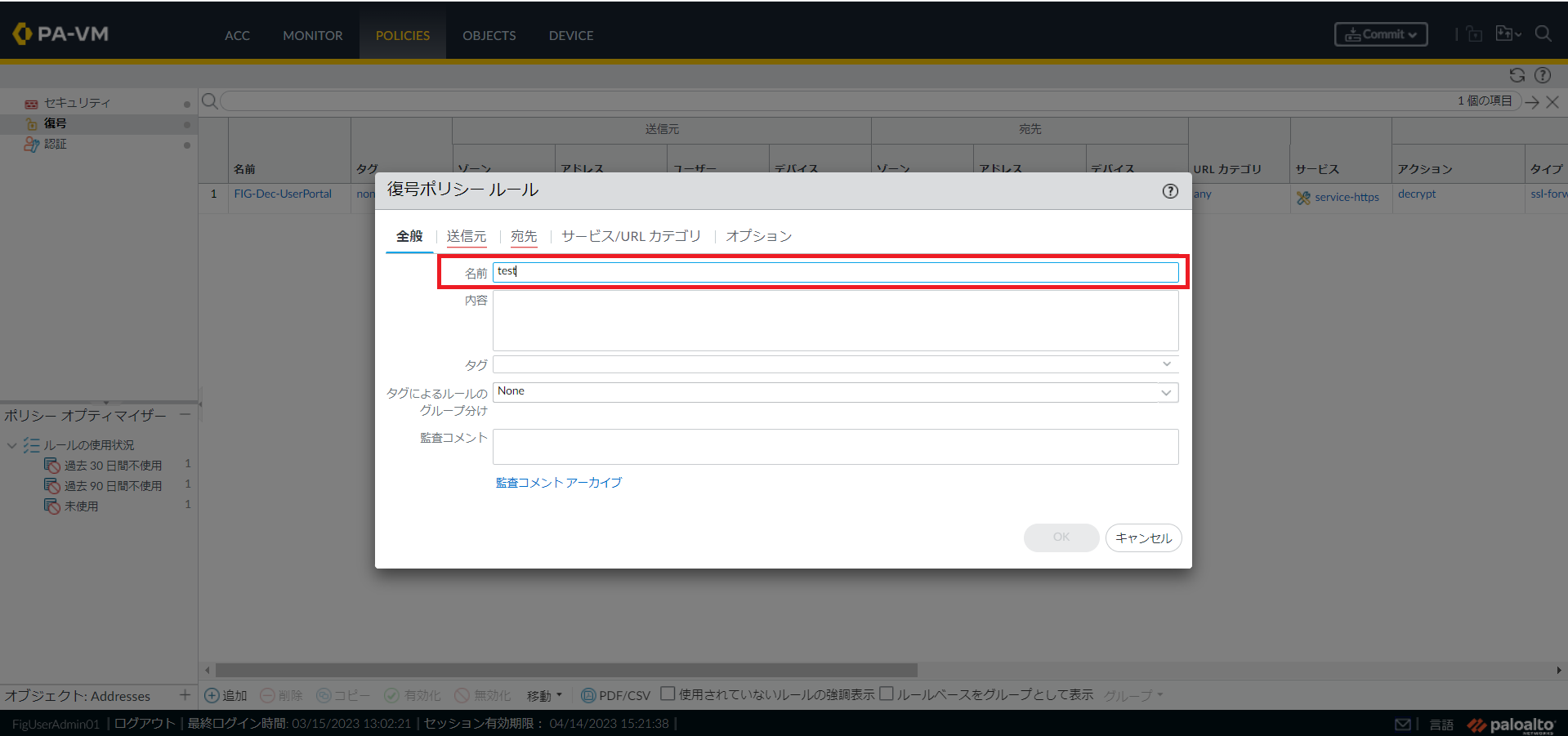

(2)全般タブの以下の項目を入力します。

図5.3.16 復号ポリシールール(全般)¶

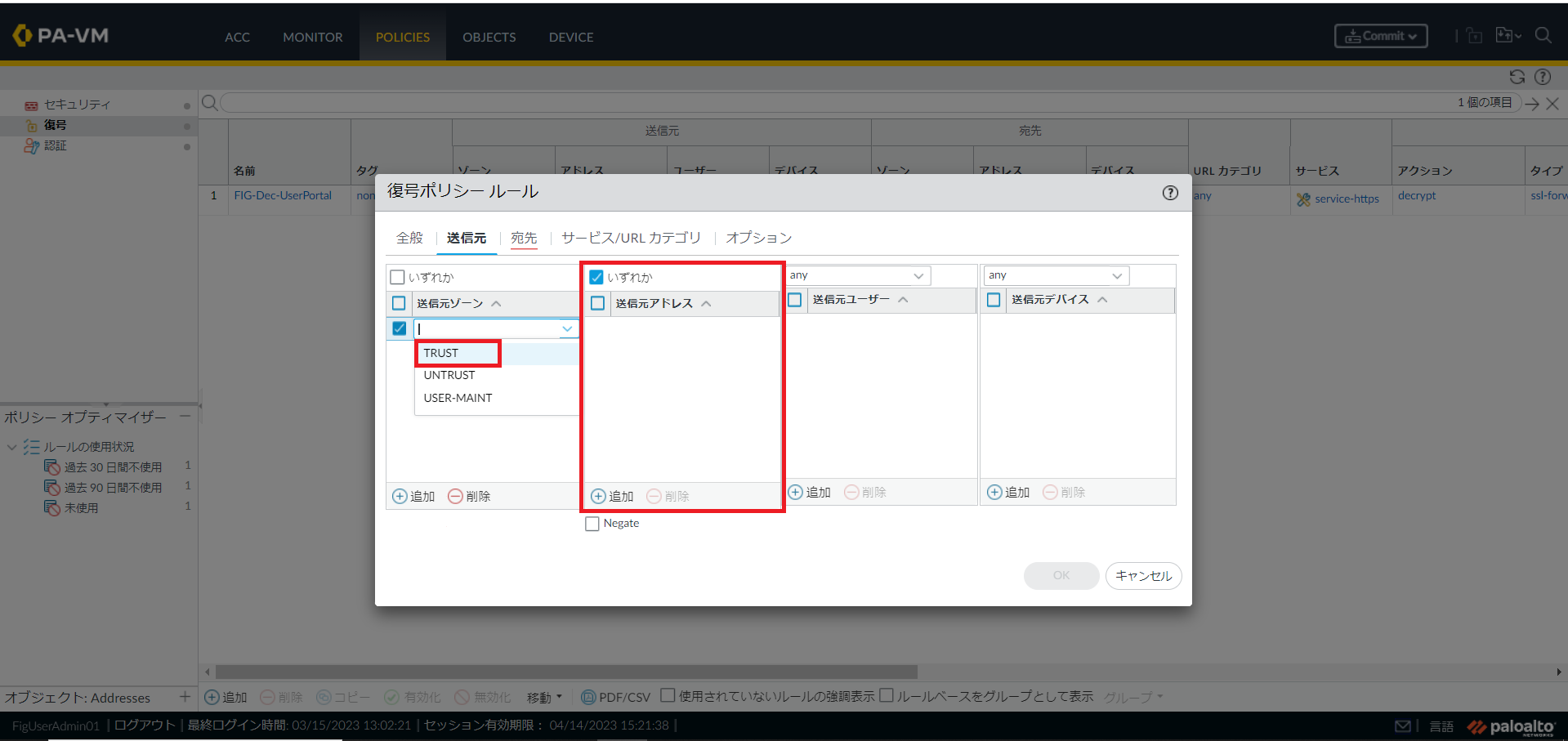

(3)送信元タブの以下の項目を入力します。

図5.3.17 復号ポリシールール(送信元)¶

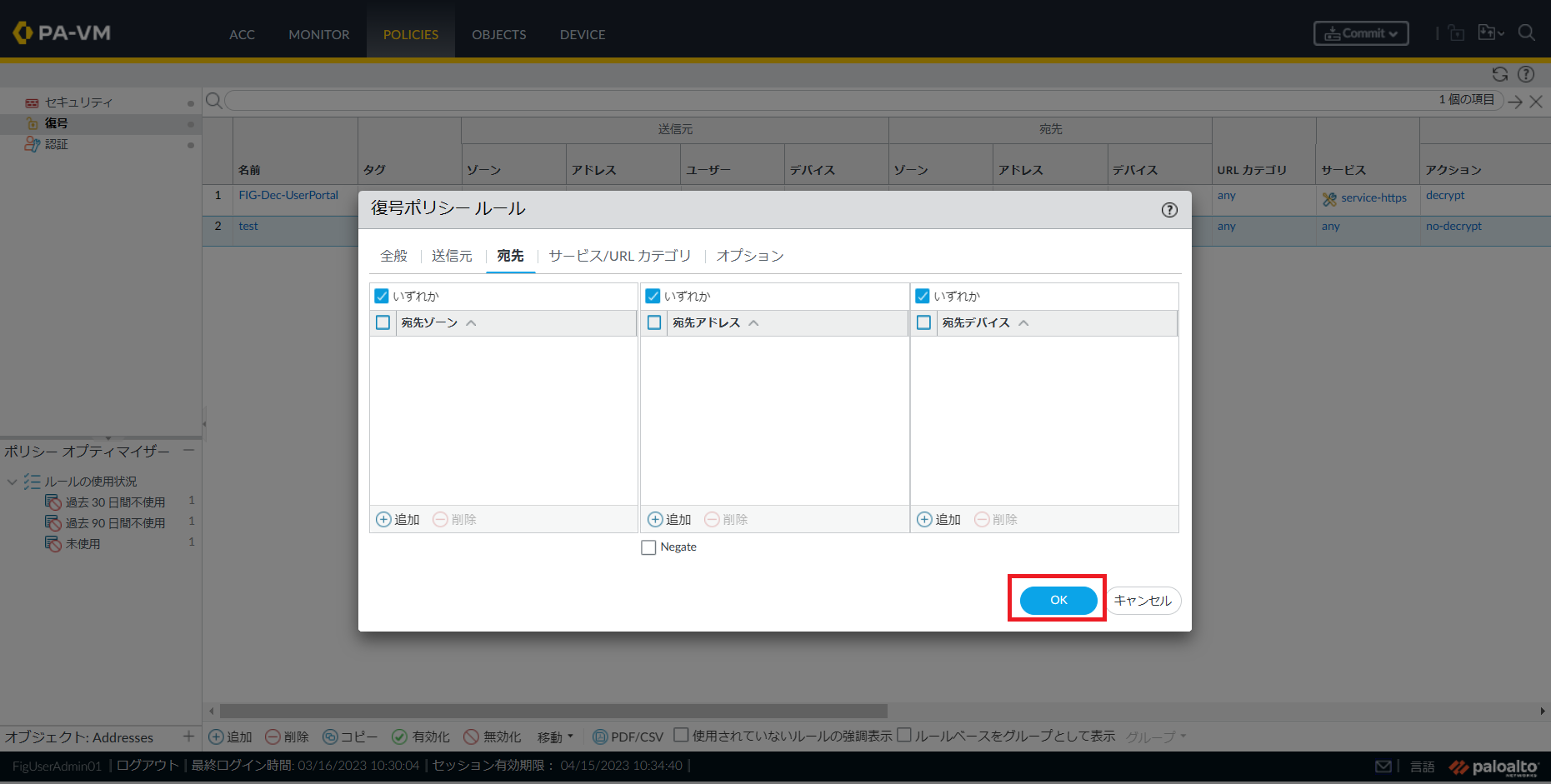

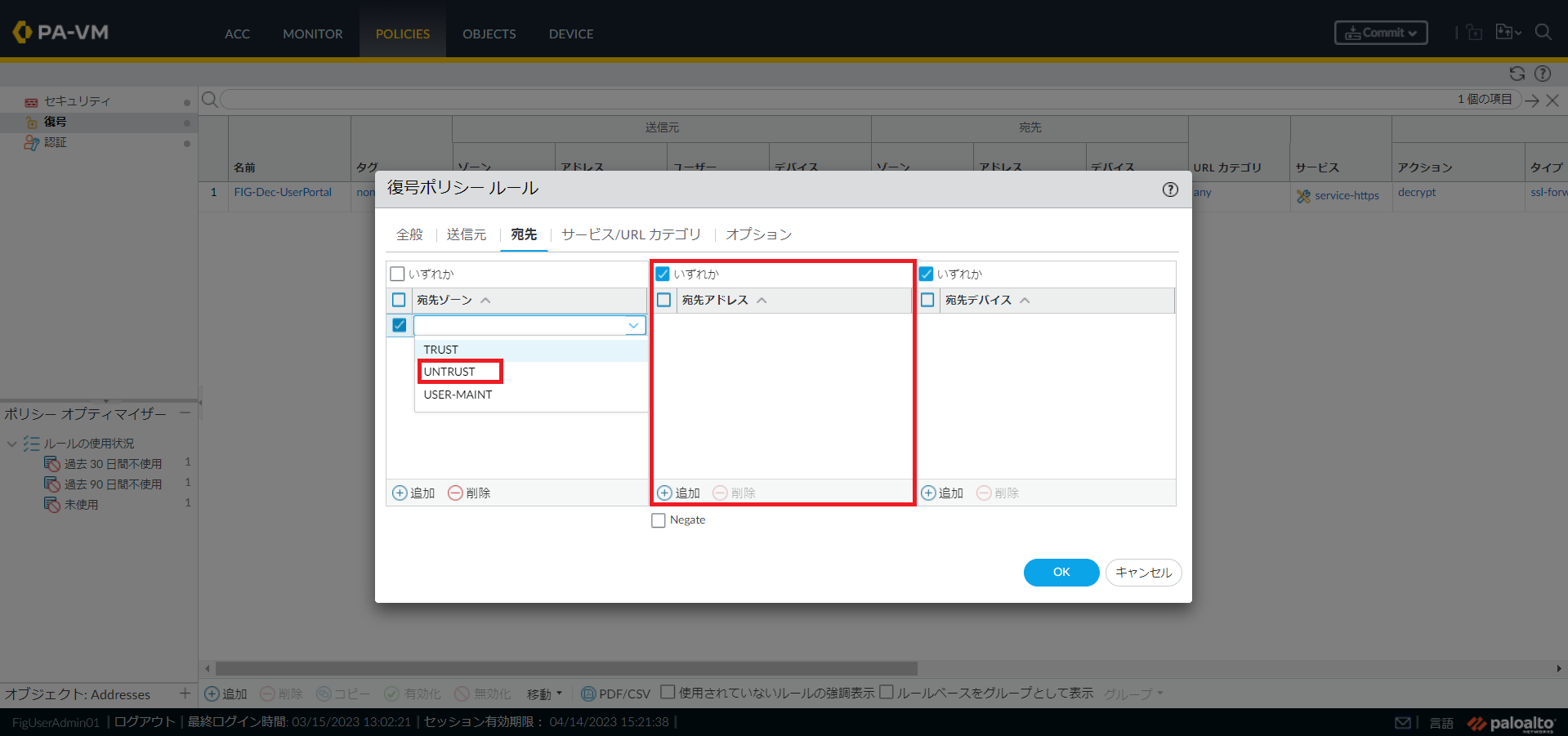

(4)宛先タブの以下の項目を入力します。

図5.3.18 復号ポリシールール(宛先)¶

注釈

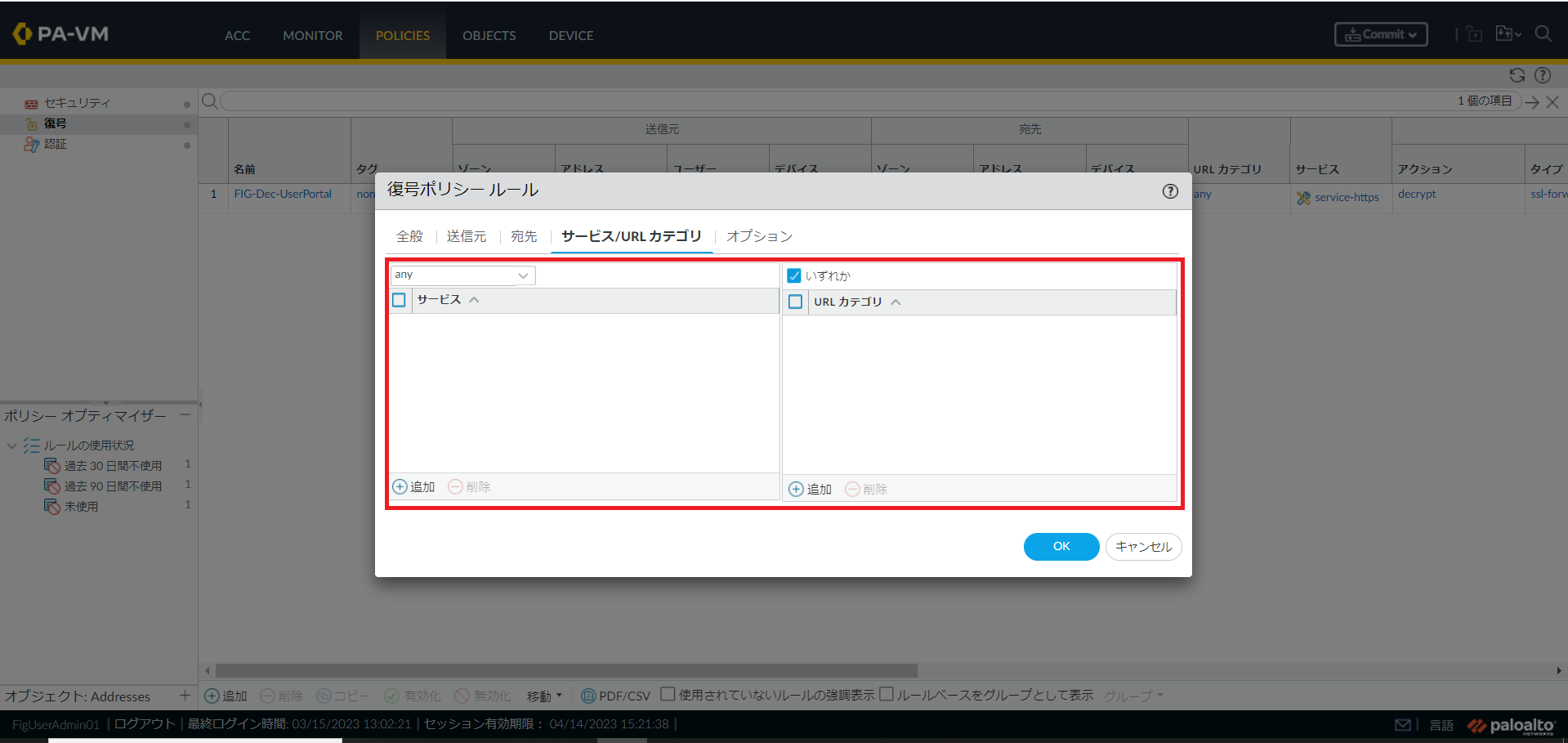

(5)サービス/URLカテゴリタブの以下の項目を入力します。

図5.3.19 復号ポリシールール(サービス/URLカテゴリ)¶

注釈

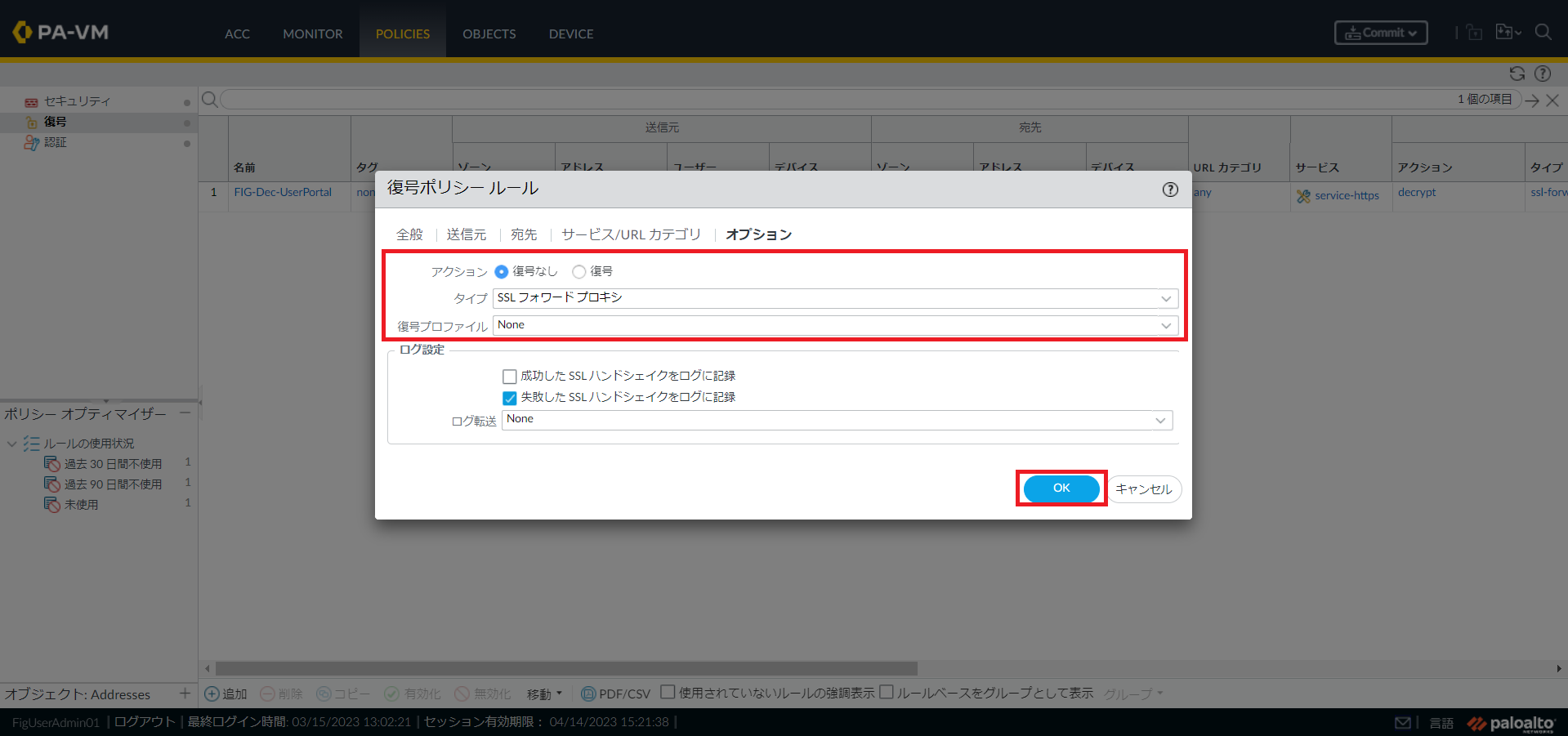

(6)オプションタブの以下の項目を入力します。

図5.3.20 復号ポリシールール(オプション)¶

5.4. Objects¶

Objectsでは以下の機能を提供します。

5.4.1. サービス追加¶

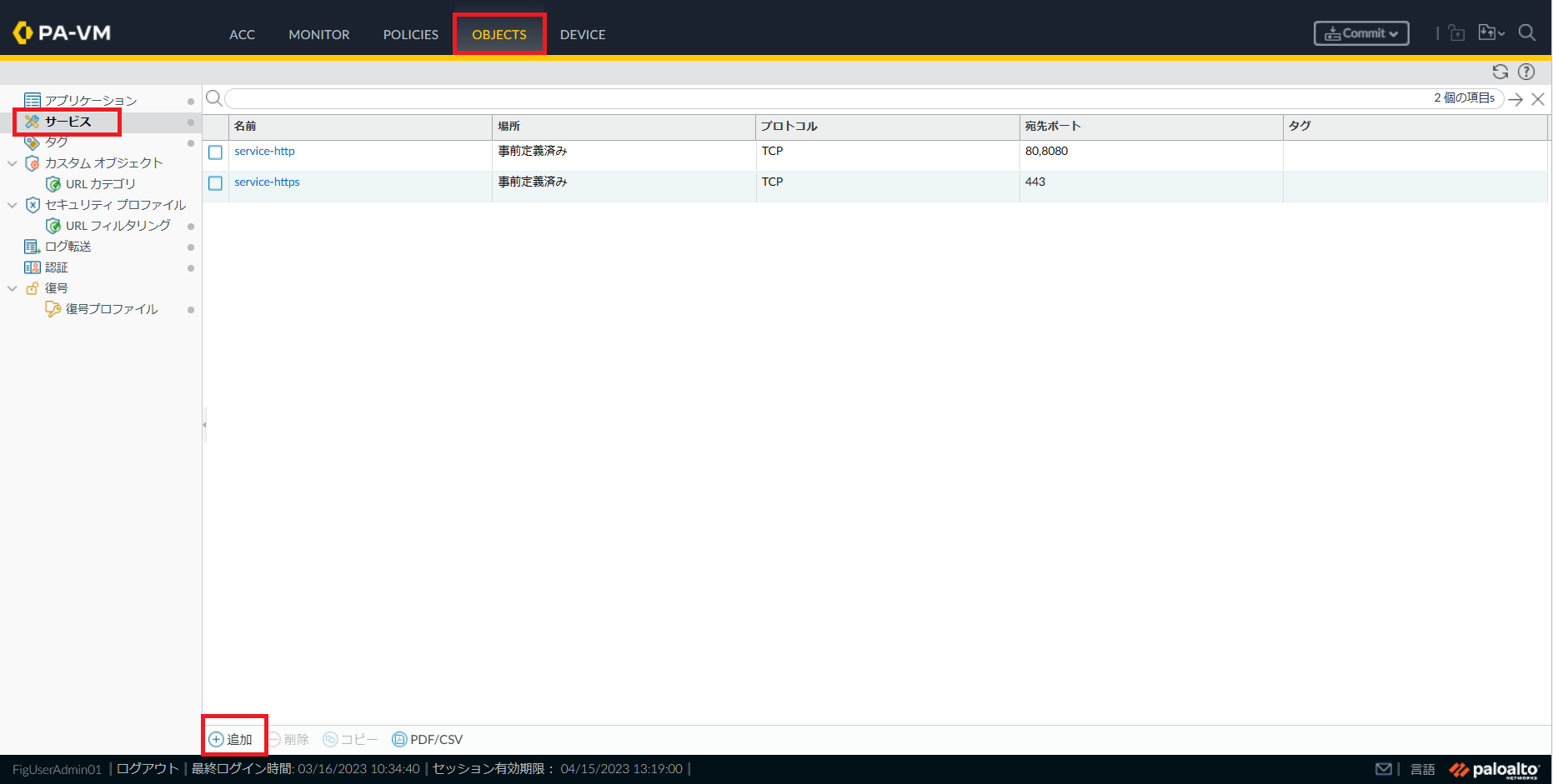

(1)Objectsタブをクリックしサービスをクリックします。画面下部の追加にカーソルを合わせクリックします。

図5.4.1 Objectsタブ¶

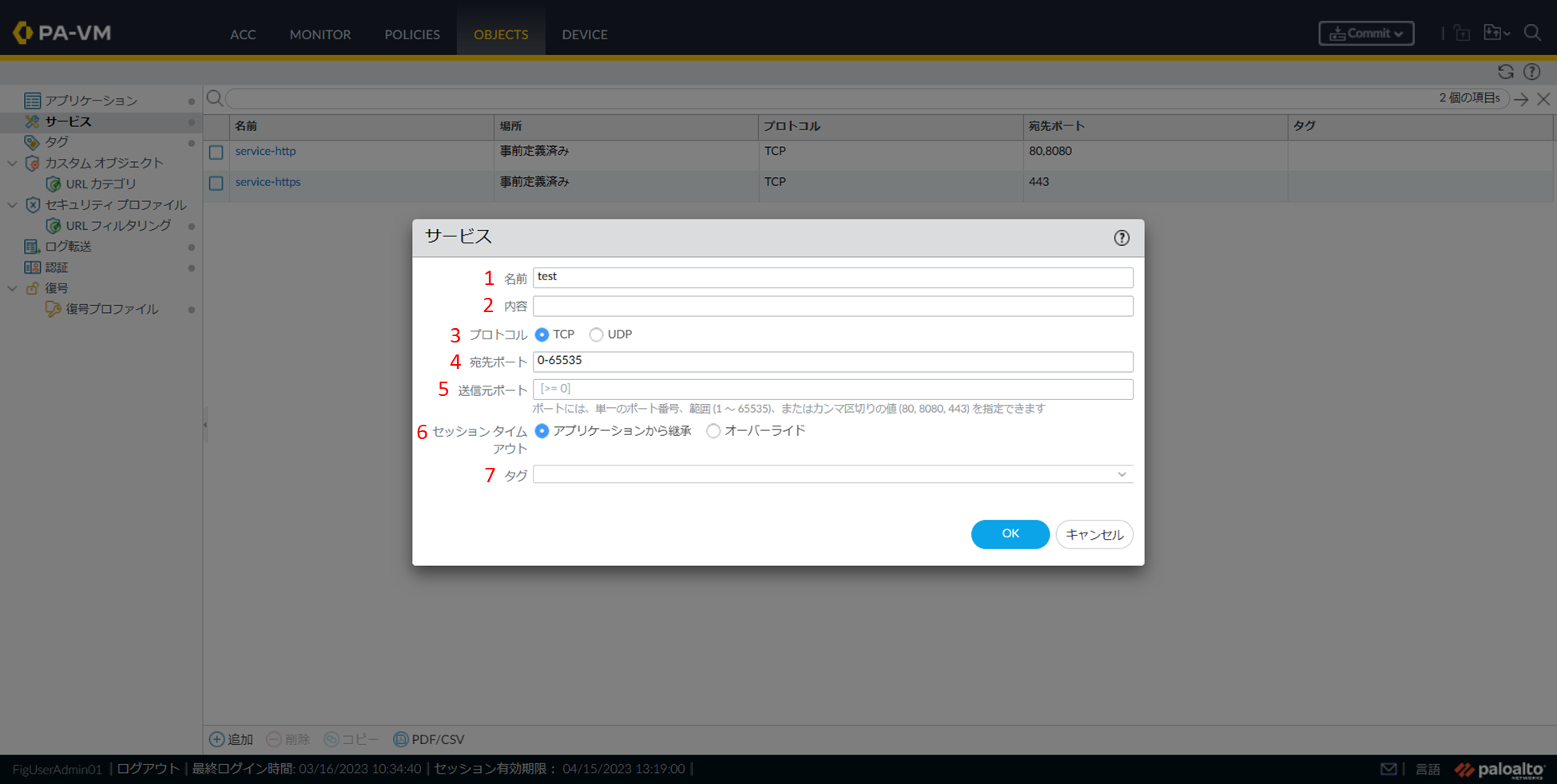

(2)新規サービスがポップアップされます。以下の項目を設定しOKをクリックします。

図5.4.2 新規サービス¶

5.4.2. サービス変更¶

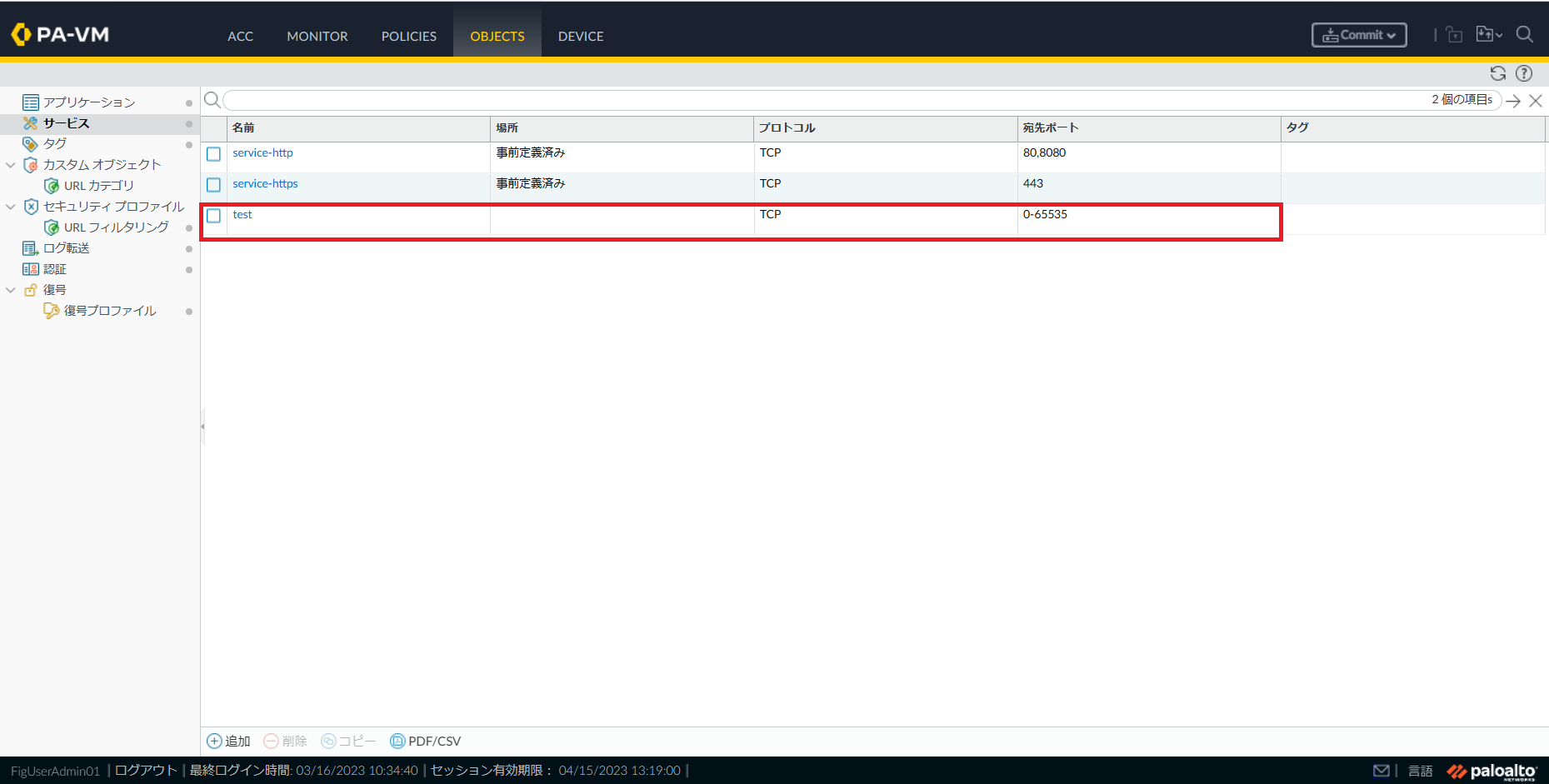

(1)Objectsタブをクリックしサービスをクリックします。変更対象のサービスにカーソルを合わせサービス名をクリックします。

図5.4.3 サービス選択¶

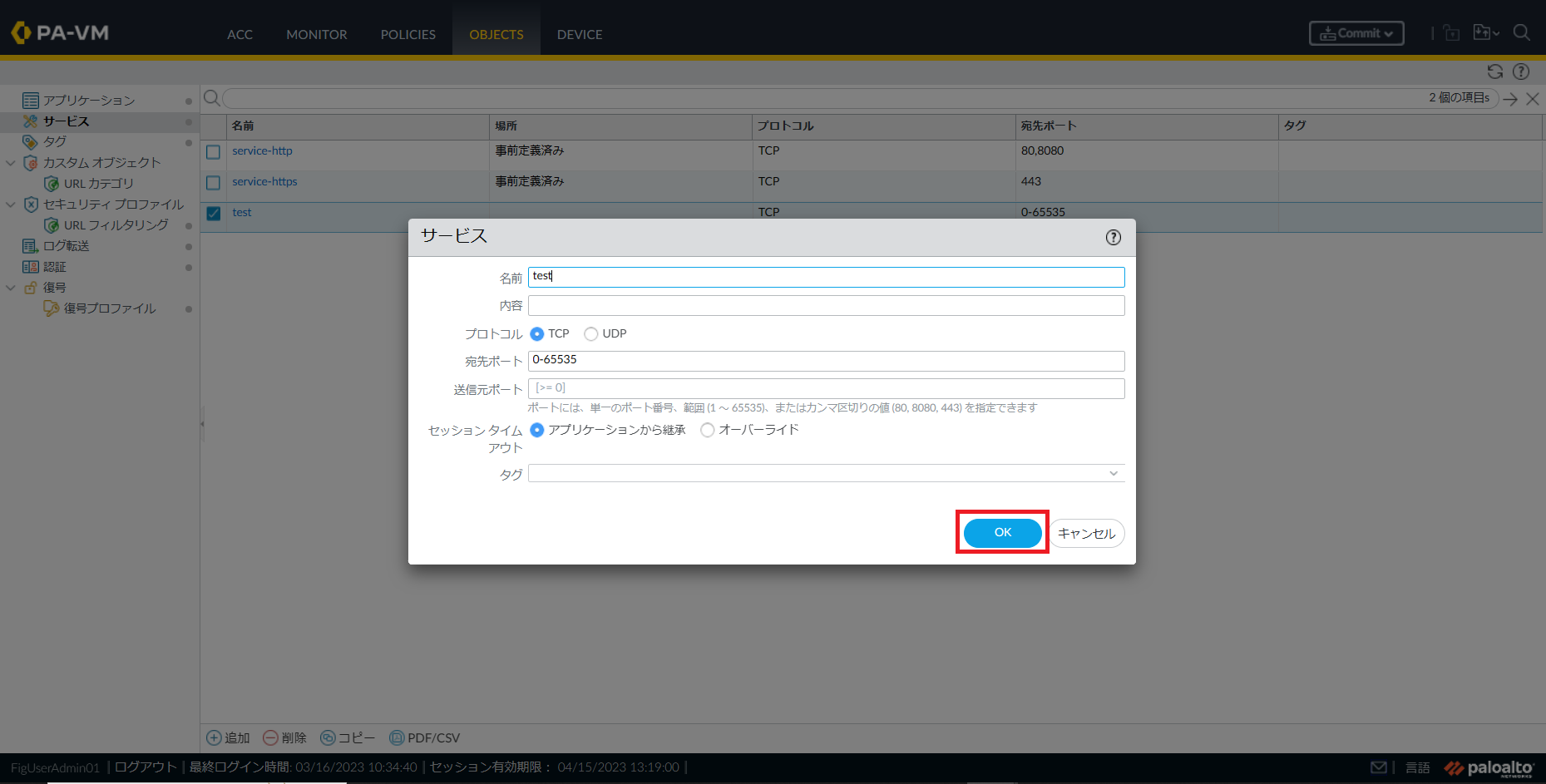

(2)変更対象のサービスがポップアップされます。変更内容を入力しOKをクリックします。

図5.4.4 サービス変更¶

5.4.3. サービス削除¶

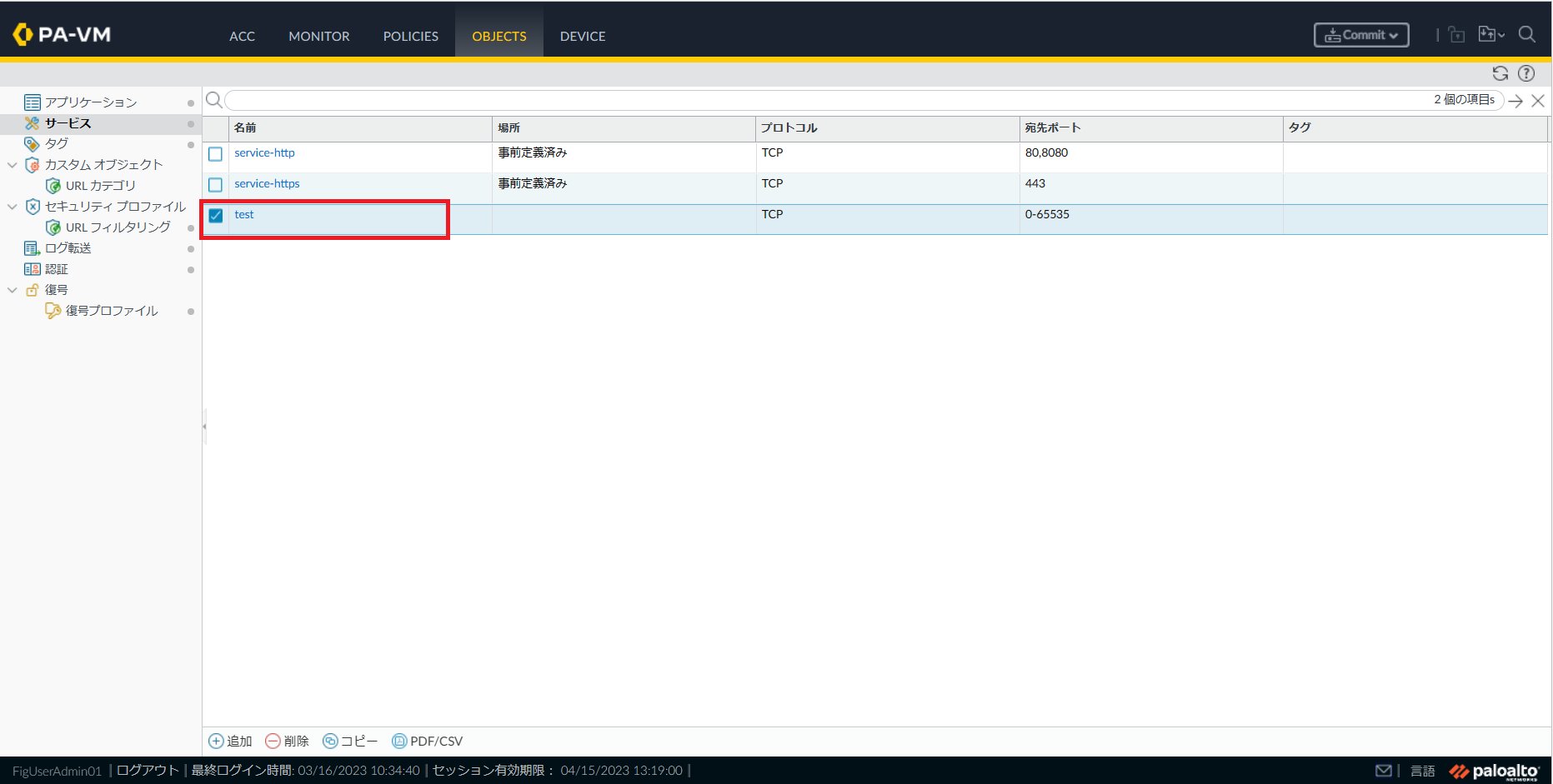

(1)Objectsタブをクリックしサービスをクリックします。削除対象のサービスにチェックを入れます。

図5.4.5 サービス選択¶

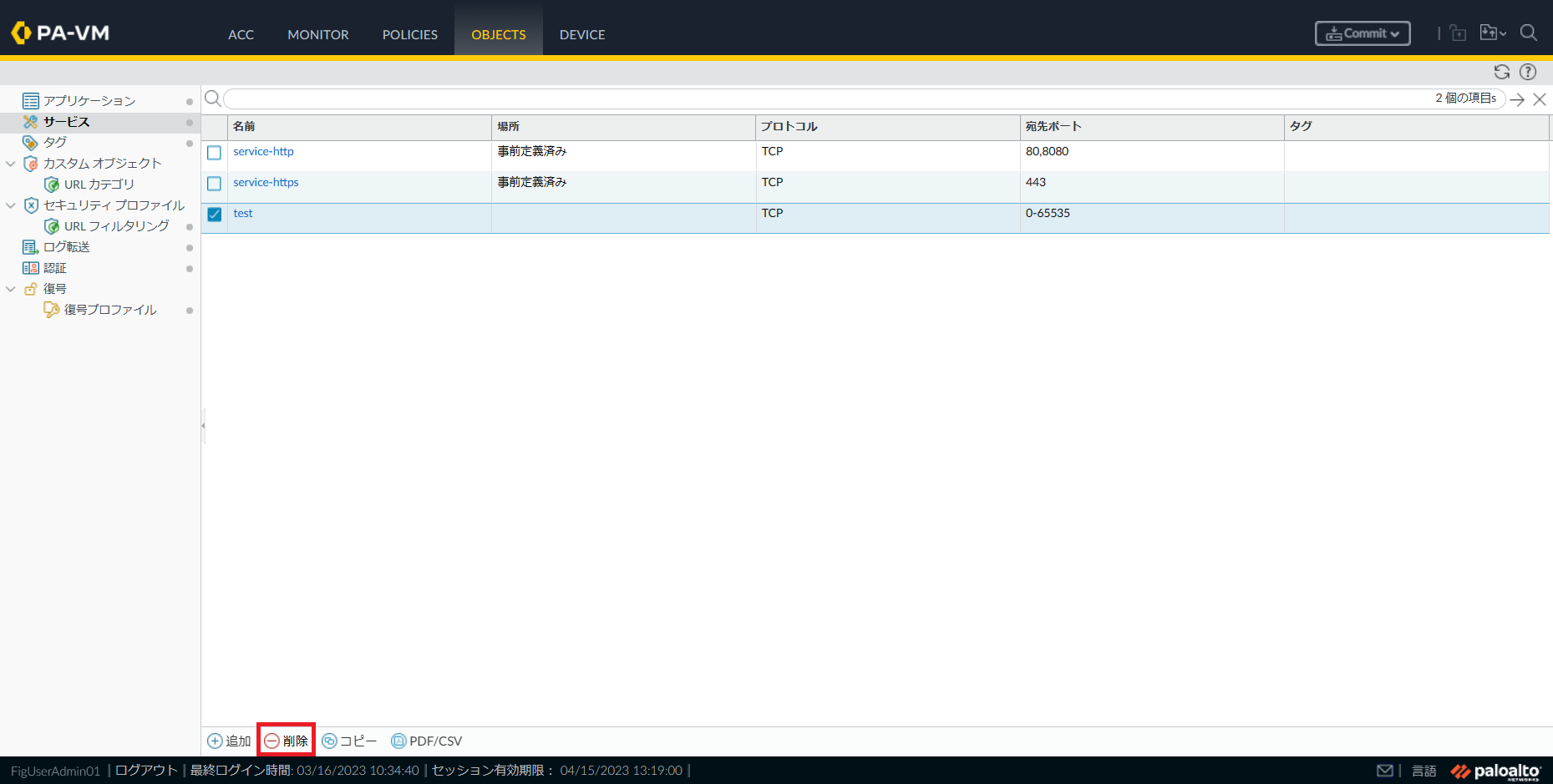

(2)画面下部の削除にカーソルを合わせクリックします。

図5.4.6 サービス削除¶

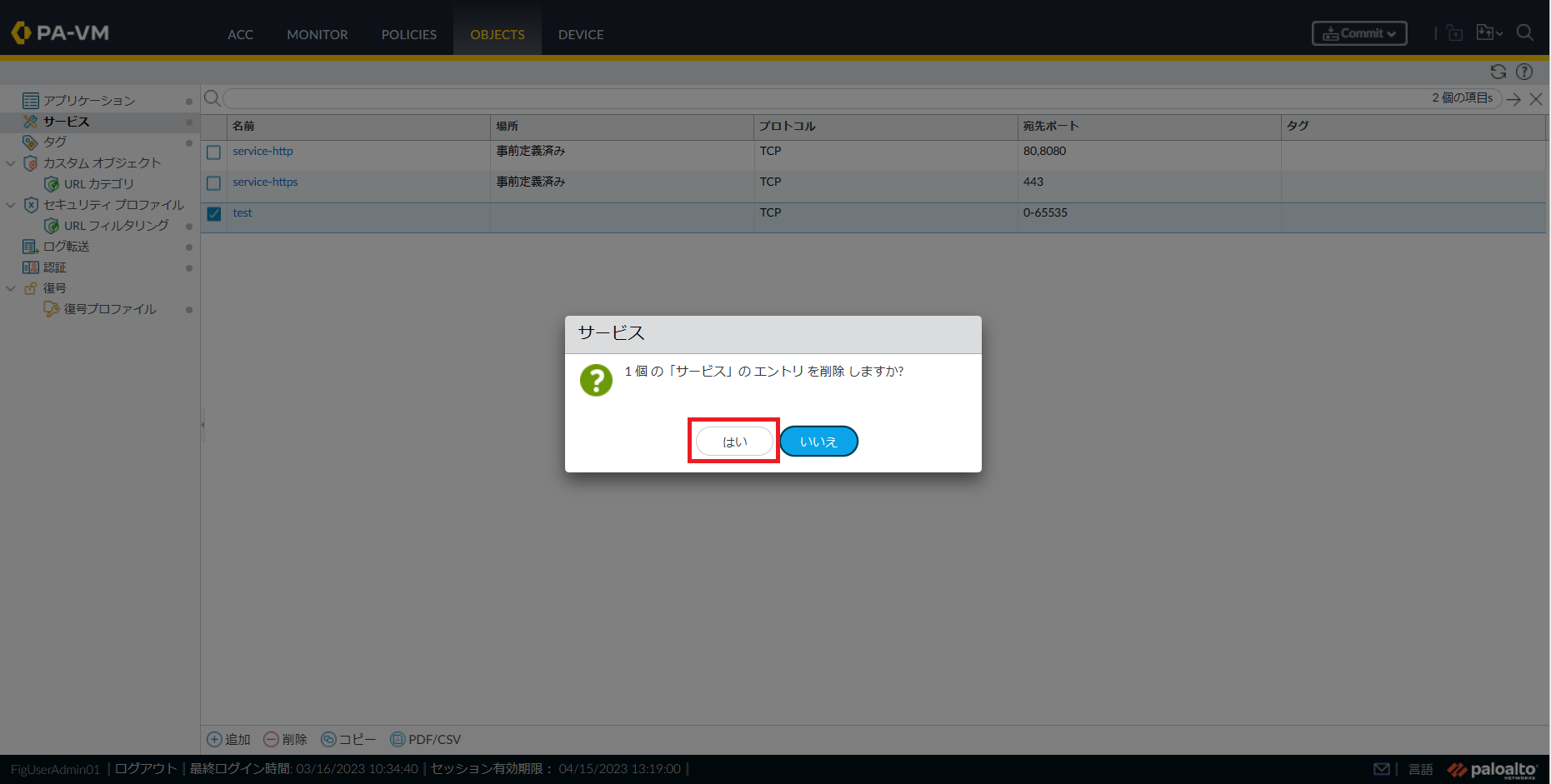

(3)削除対象のサービスを削除しても良いかの確認画面が表示されます。はいをクリックします。

図5.4.7 サービス削除確認¶

5.4.4. URLカテゴリ追加¶

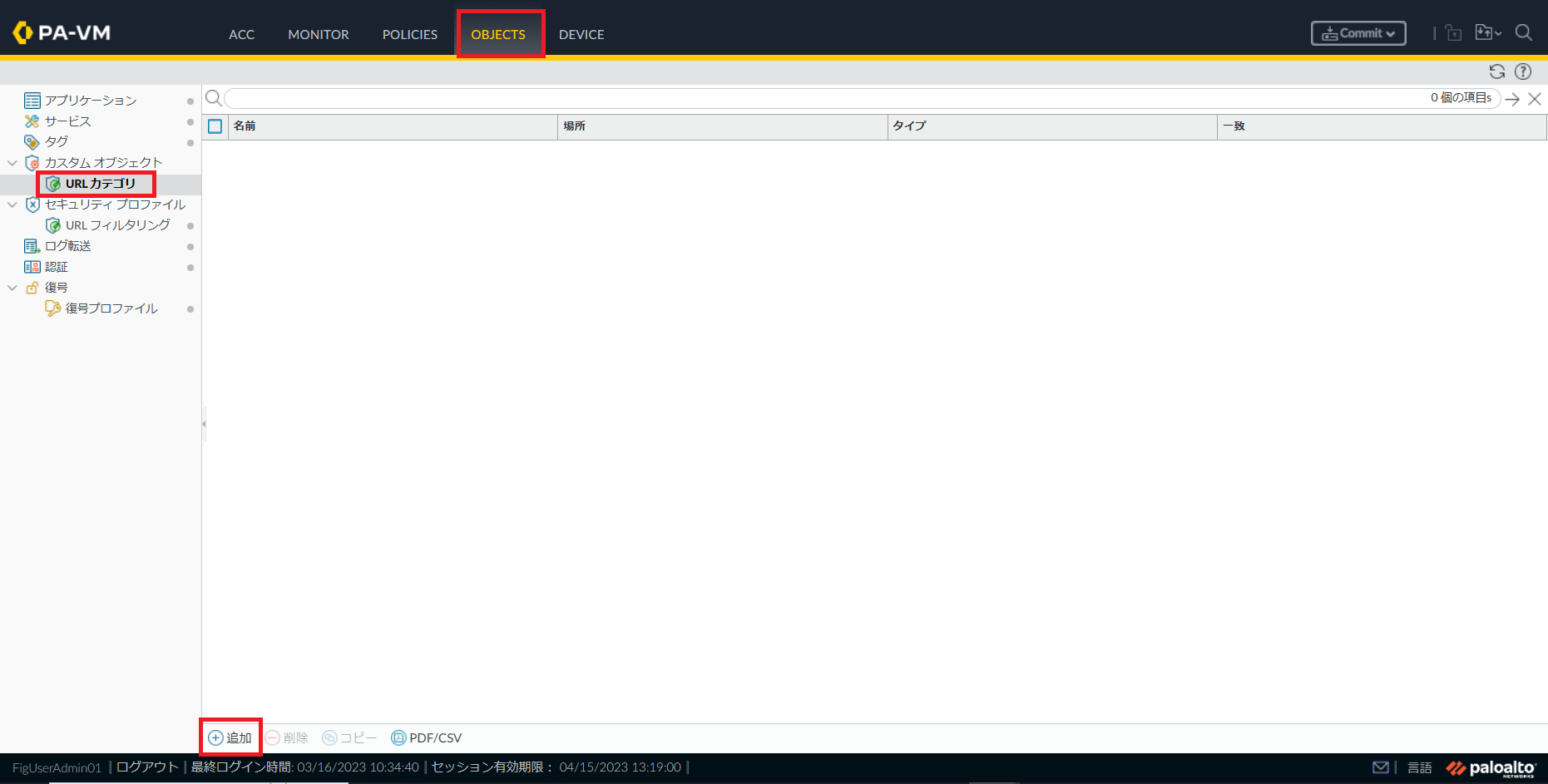

(1)ObjectsタブをクリックしURLカテゴリをクリックします。画面下部の追加にカーソルを合わせクリックします。

図5.4.8 URLカテゴリ画面¶

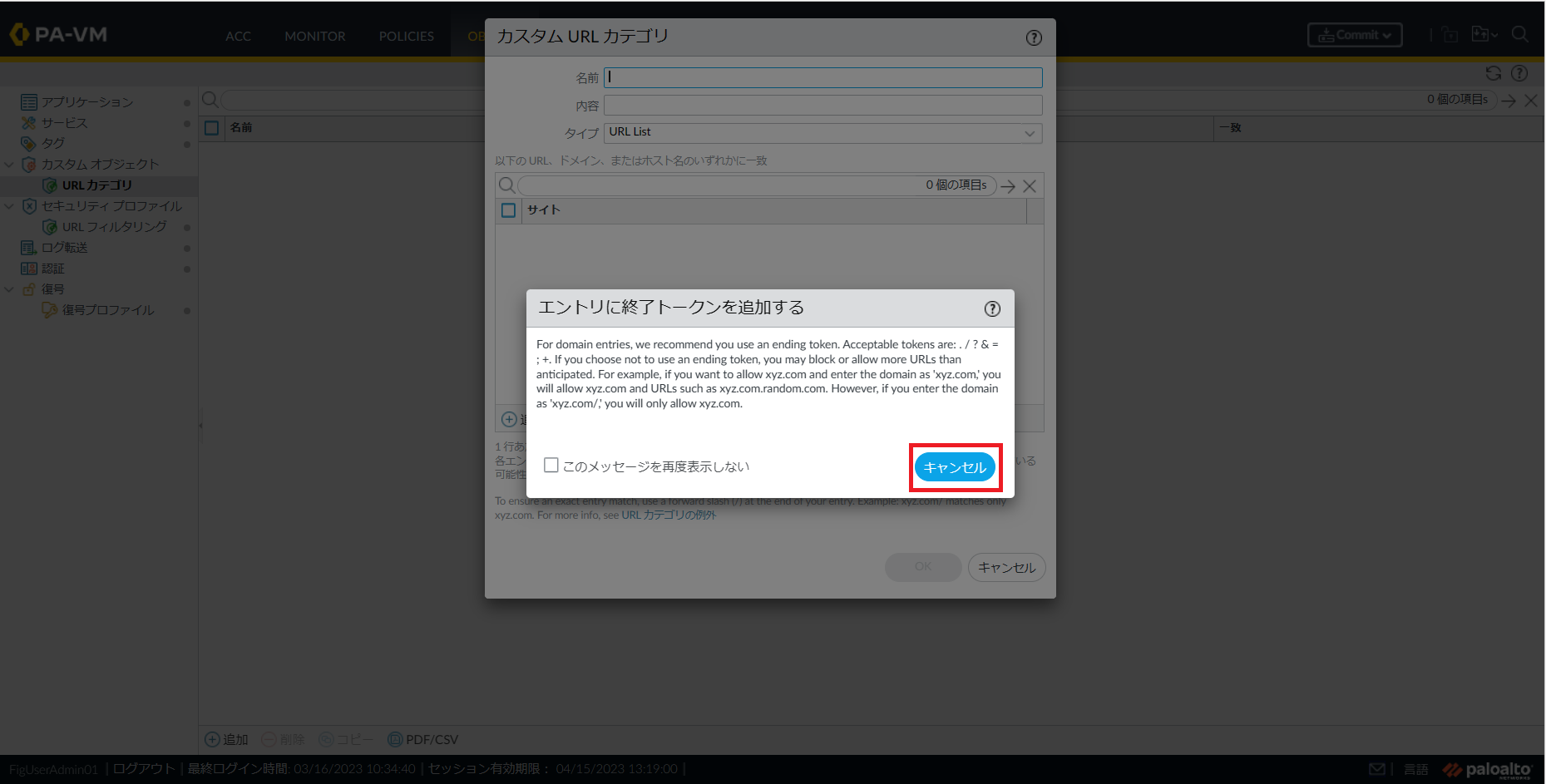

(2)ポップアップが表示されるため、キャンセルをクリックします。

図5.4.9 ポップアップ画面¶

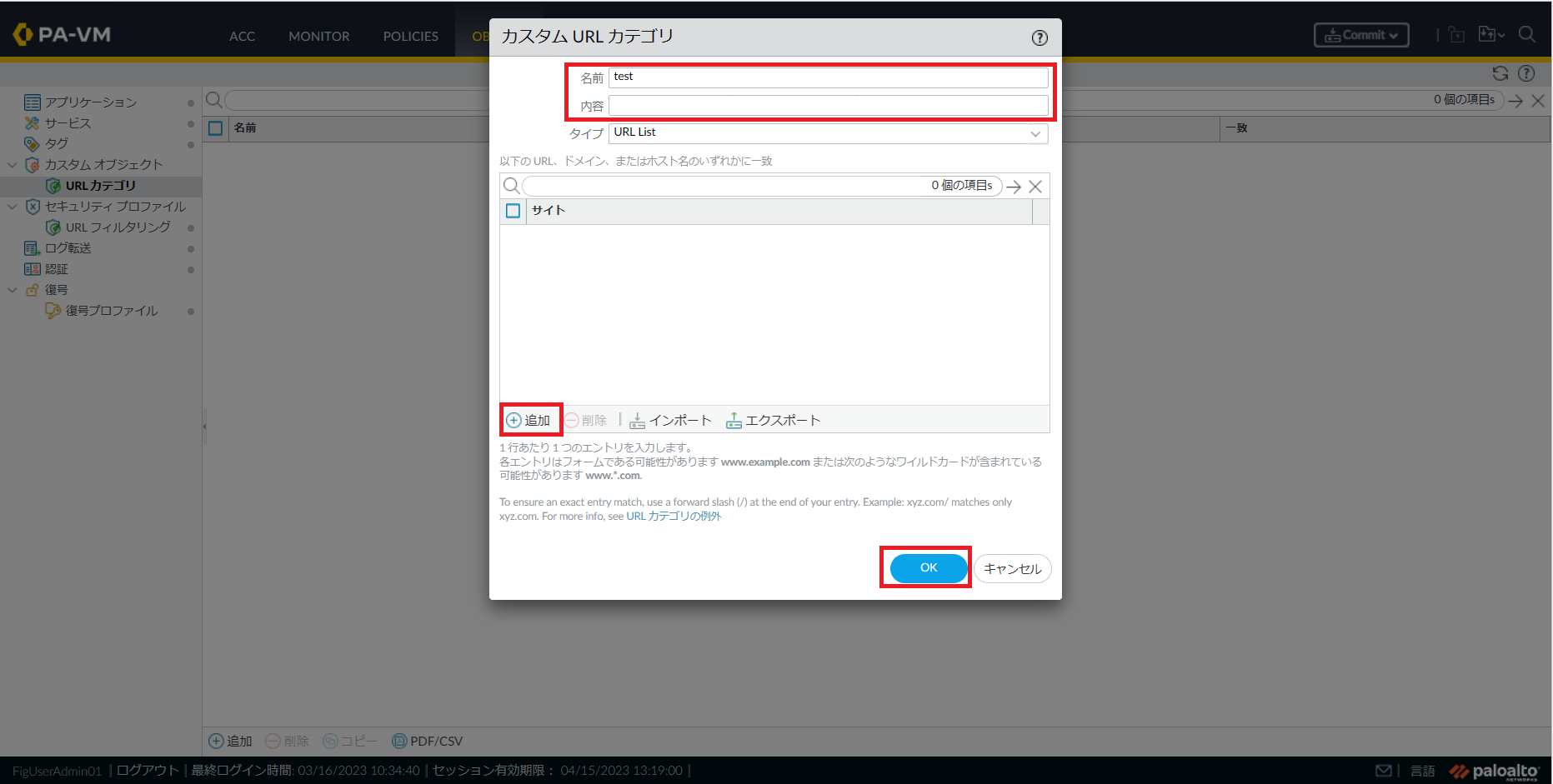

(3)以下の項目を設定しOKをクリックします。

図5.4.10 カスタムURLカテゴリ¶

5.4.5. URLカテゴリ変更¶

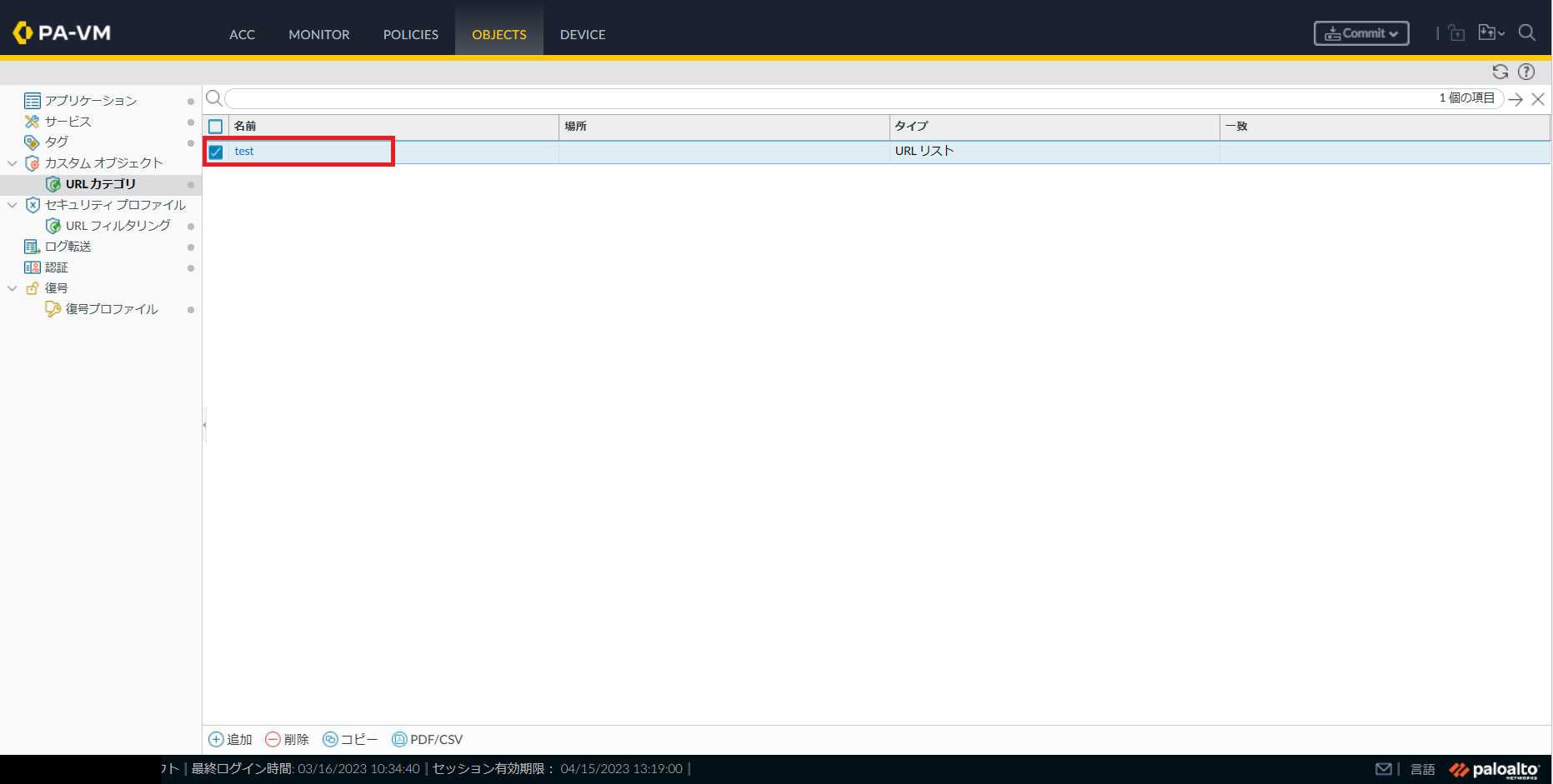

(1)ObjectsタブをクリックしURLカテゴリをクリックします。変更対象のURLカテゴリにカーソルを合わせURLカテゴリ名をクリックします。

図5.4.11 URLカテゴリ選択¶

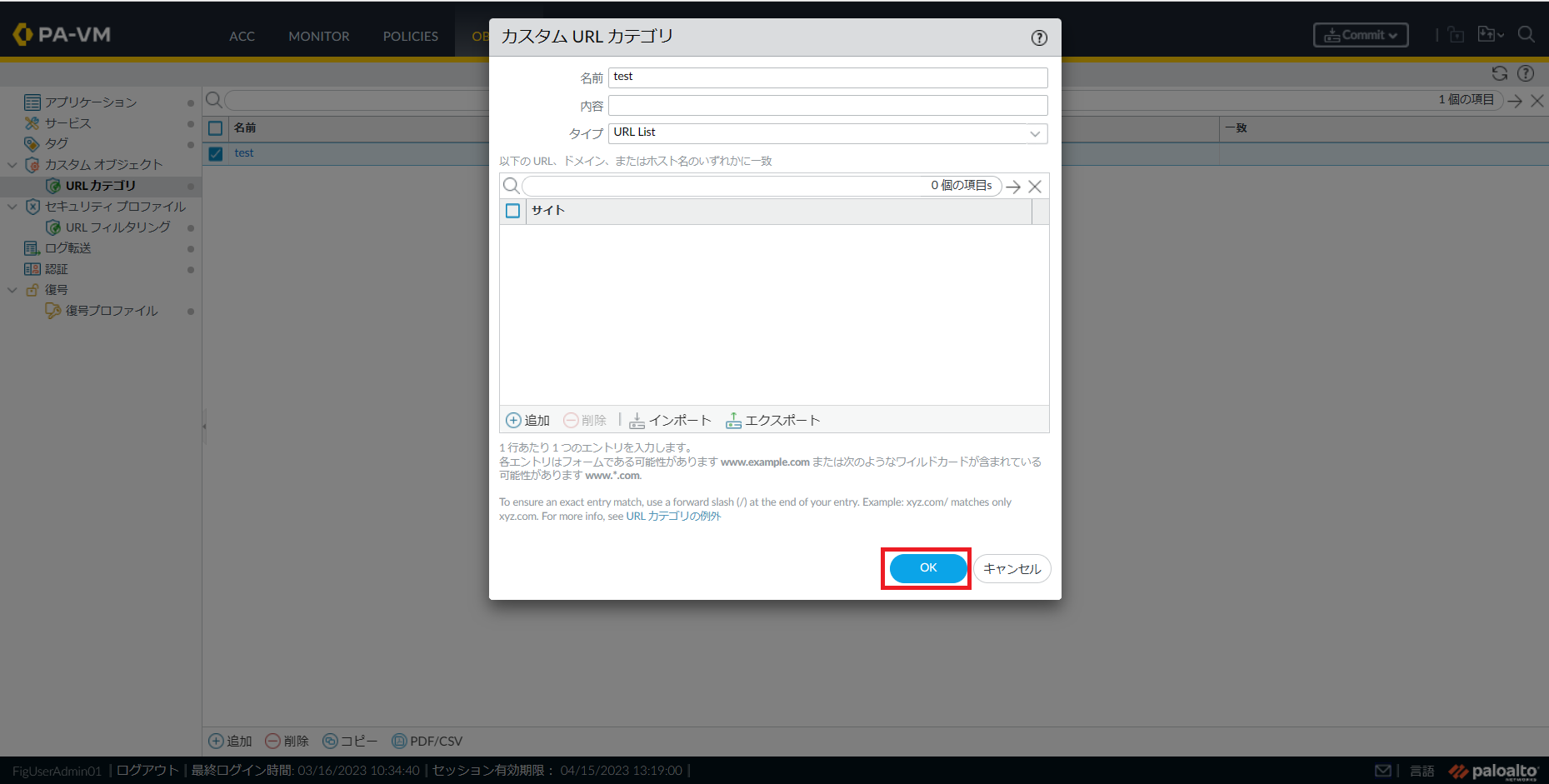

(2)変更対象のURLカテゴリがポップアップされます。変更内容を入力しOKをクリックします。

図5.4.12 URLカテゴリ変更¶

5.4.6. URLカテゴリ削除¶

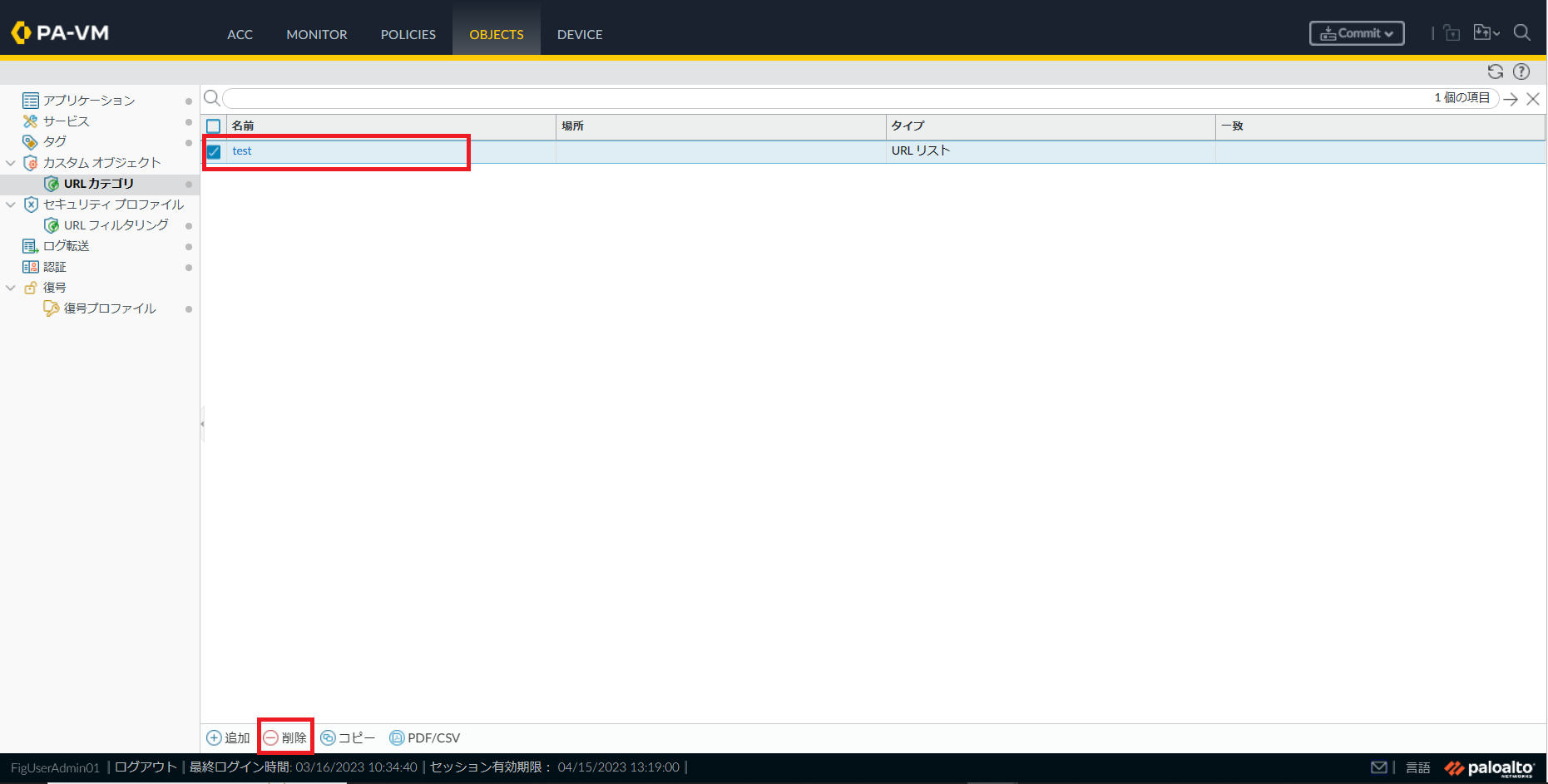

(1)ObjectsタブをクリックしURLカテゴリをクリックします。削除対象のURLカテゴリにチェックを入れます。画面下部の削除にカーソルを合わせクリックします。

図5.4.13 URLカテゴリ削除¶

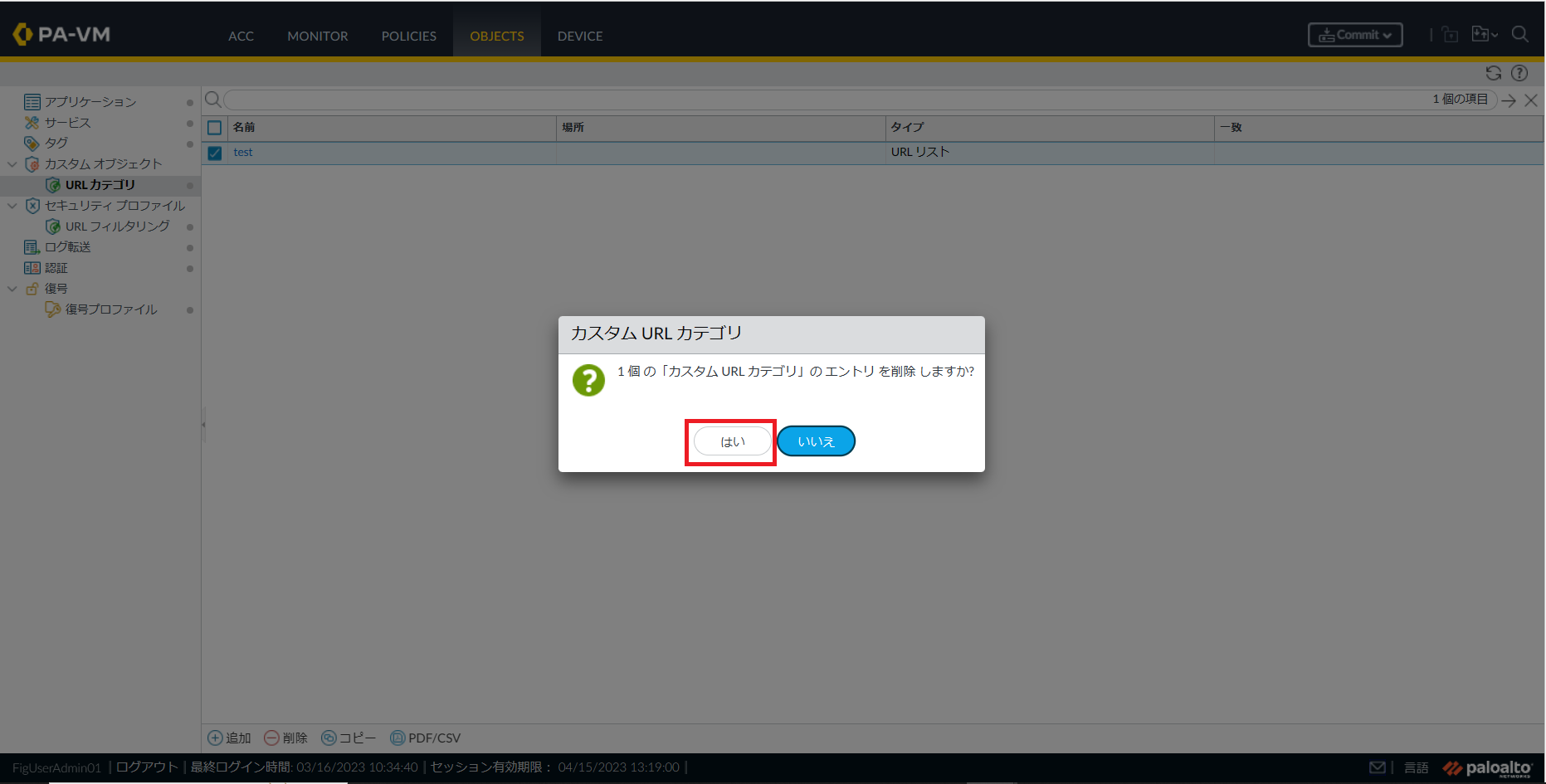

(2)削除対象のURLカテゴリを削除しても良いかの確認画面が表示されます。はいをクリックします。

図5.4.14 URLカテゴリ削除確認¶

5.4.7. URLフィルタリング追加¶

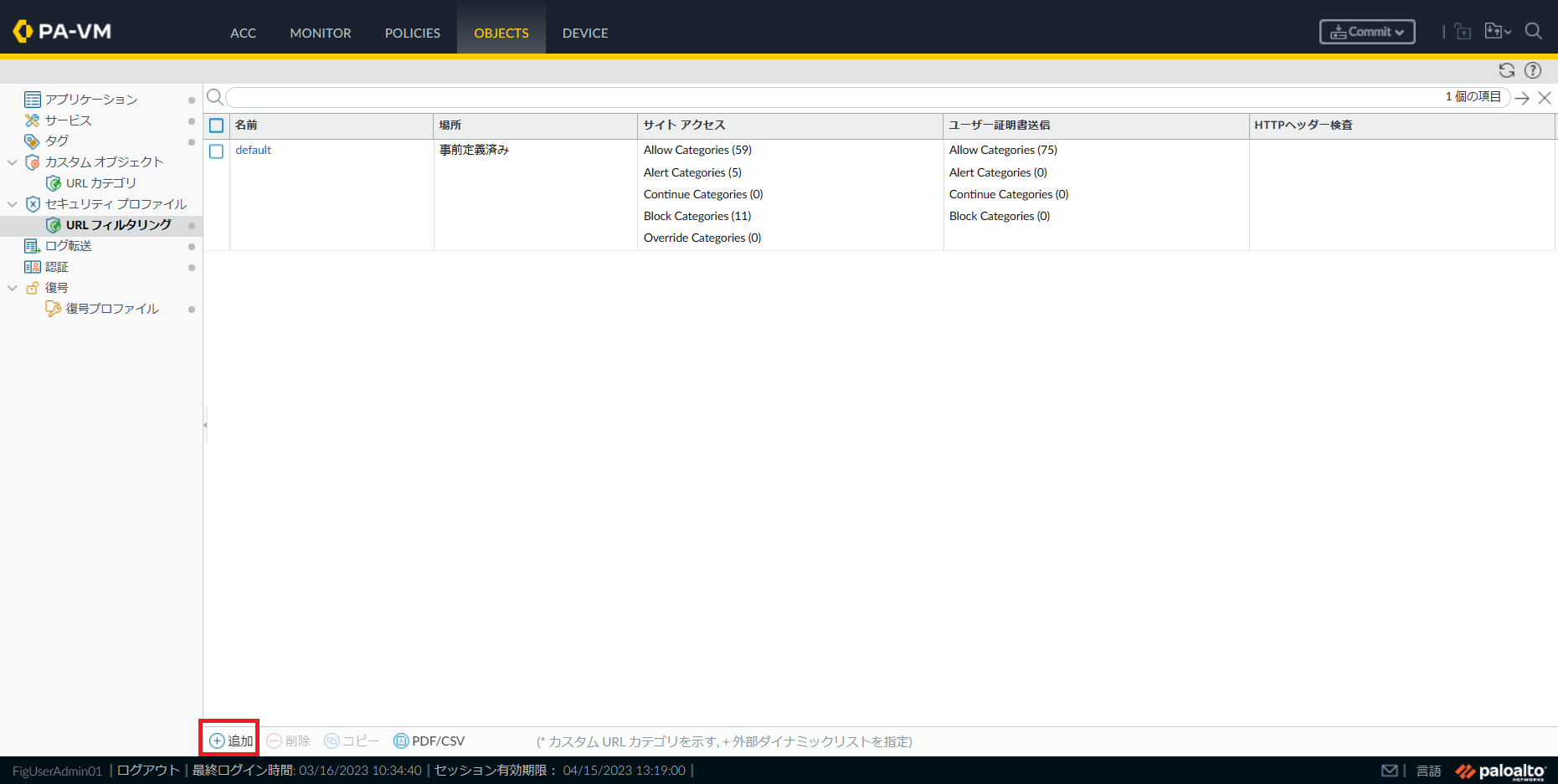

(1)ObjectsタブをクリックしURLフィルタリングをクリックします。画面下部の追加にカーソルを合わせクリックします。

図5.4.15 URLフィルタリング画面¶

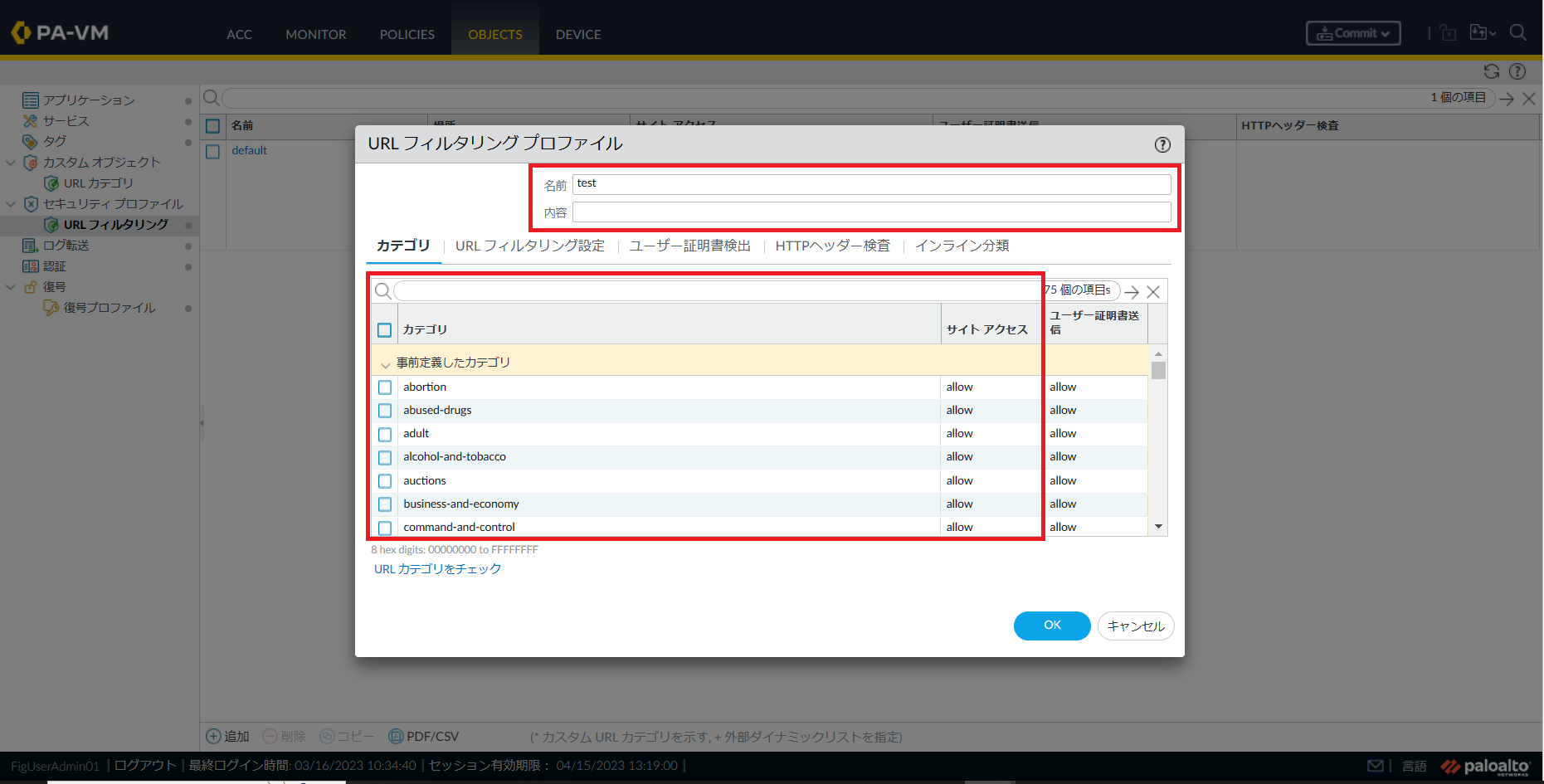

(2)以下の項目を設定しOKをクリックします。

図5.4.16 URLフィルタリングプロファイル¶

5.4.8. URLフィルタリング変更¶

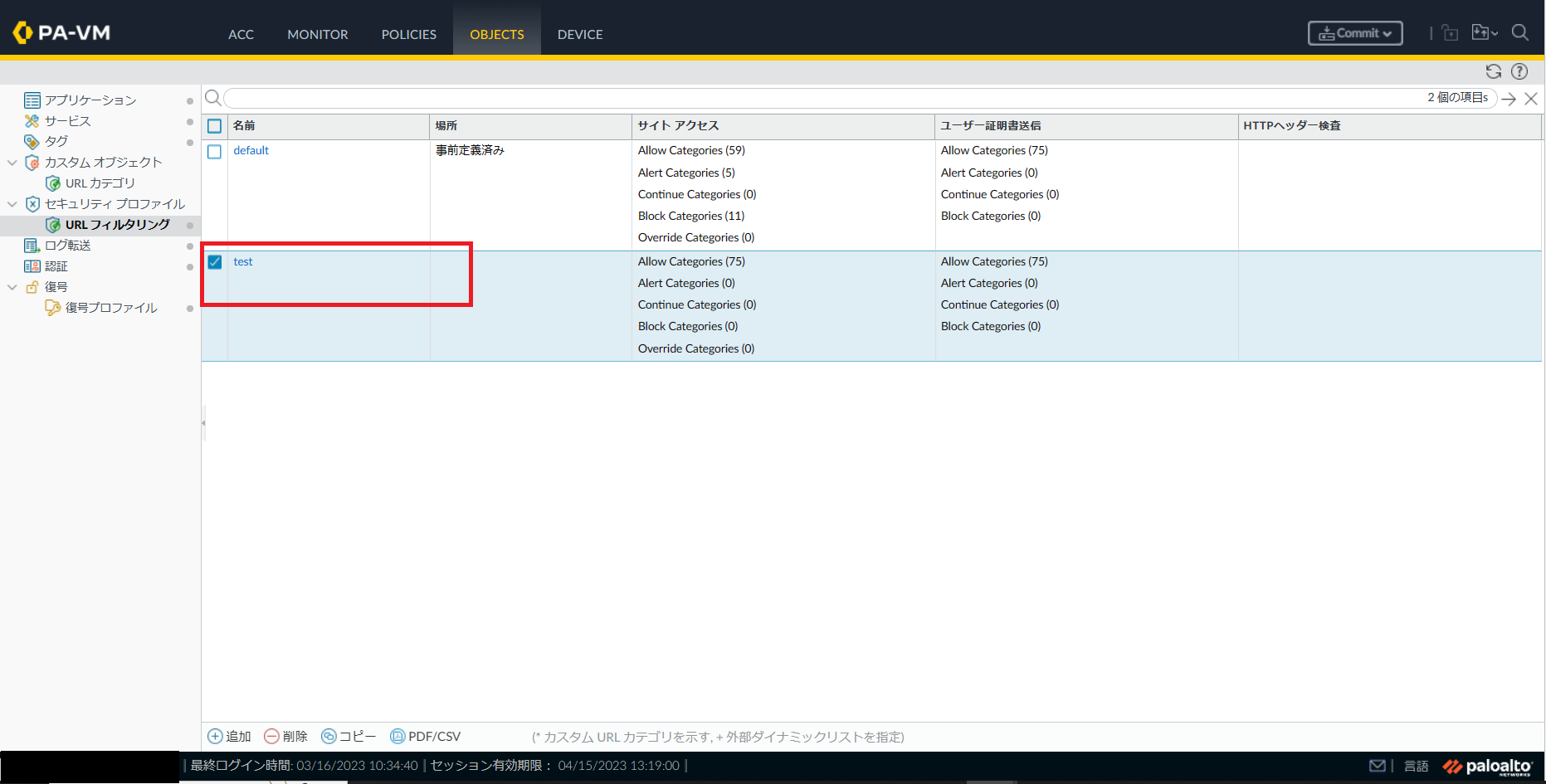

(1)ObjectsタブをクリックしURLフィルタリングをクリックします。変更対象のURLフィルタリングにカーソルを合わせURLフィルタリング名をクリックします。

図5.4.17 URLフィルタリング選択¶

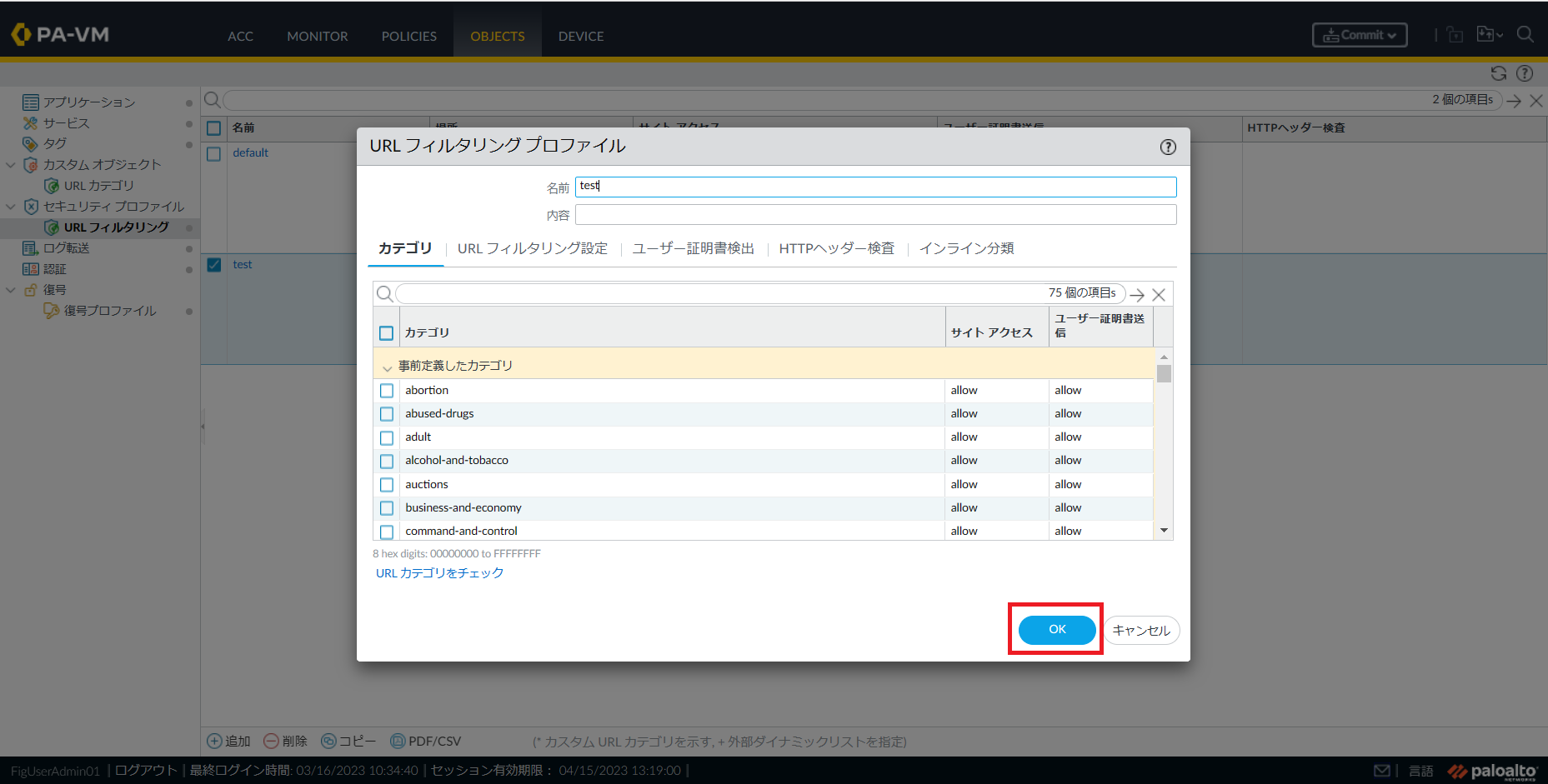

(2)変更対象のURLフィルタリングがポップアップされます。変更内容を入力しOKをクリックします。

図5.4.18 URLフィルタリング変更¶

5.4.9. URLフィルタリング削除¶

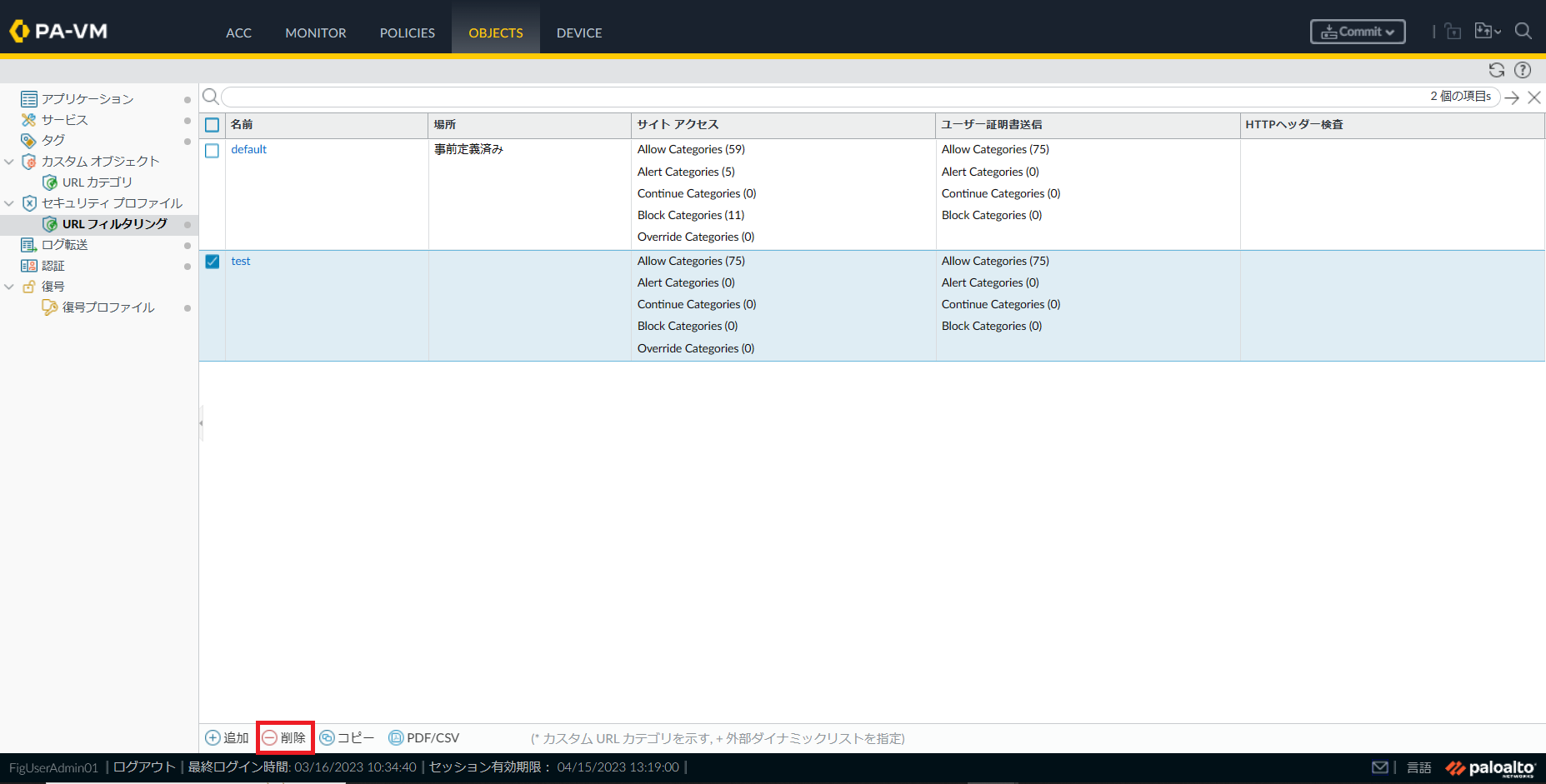

(1)ObjectsタブをクリックしURLフィルタリングをクリックします。削除対象のURLフィルタリングにチェックを入れます。画面下部の削除にカーソルを合わせクリックします。

図5.4.19 URLフィルタリング削除¶

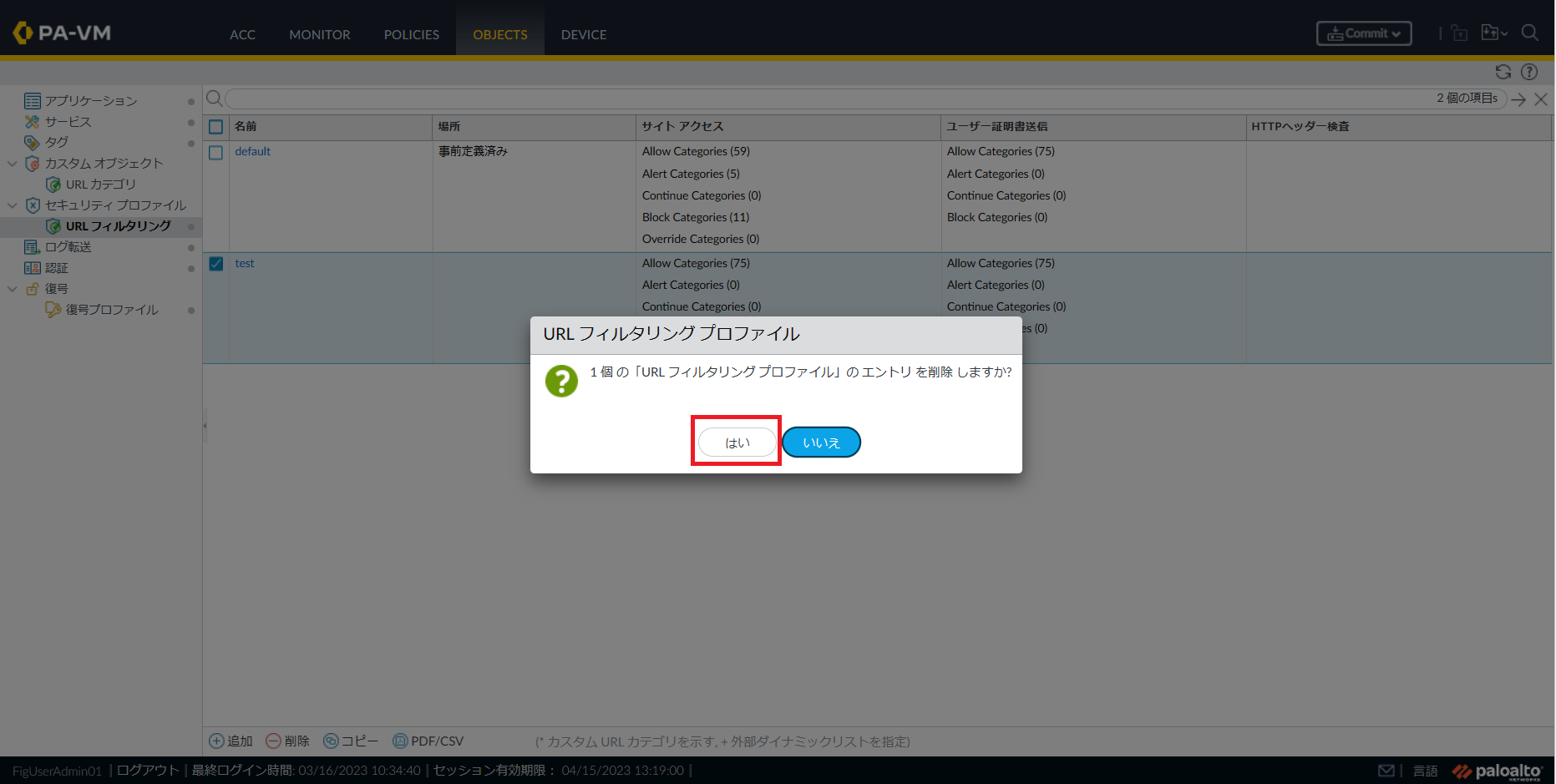

(2)削除対象のURLフィルタリングを削除しても良いかの確認画面が表示されます。はいをクリックします。

図5.4.20 URLフィルタリング削除確認¶

5.4.10. ログ転送追加¶

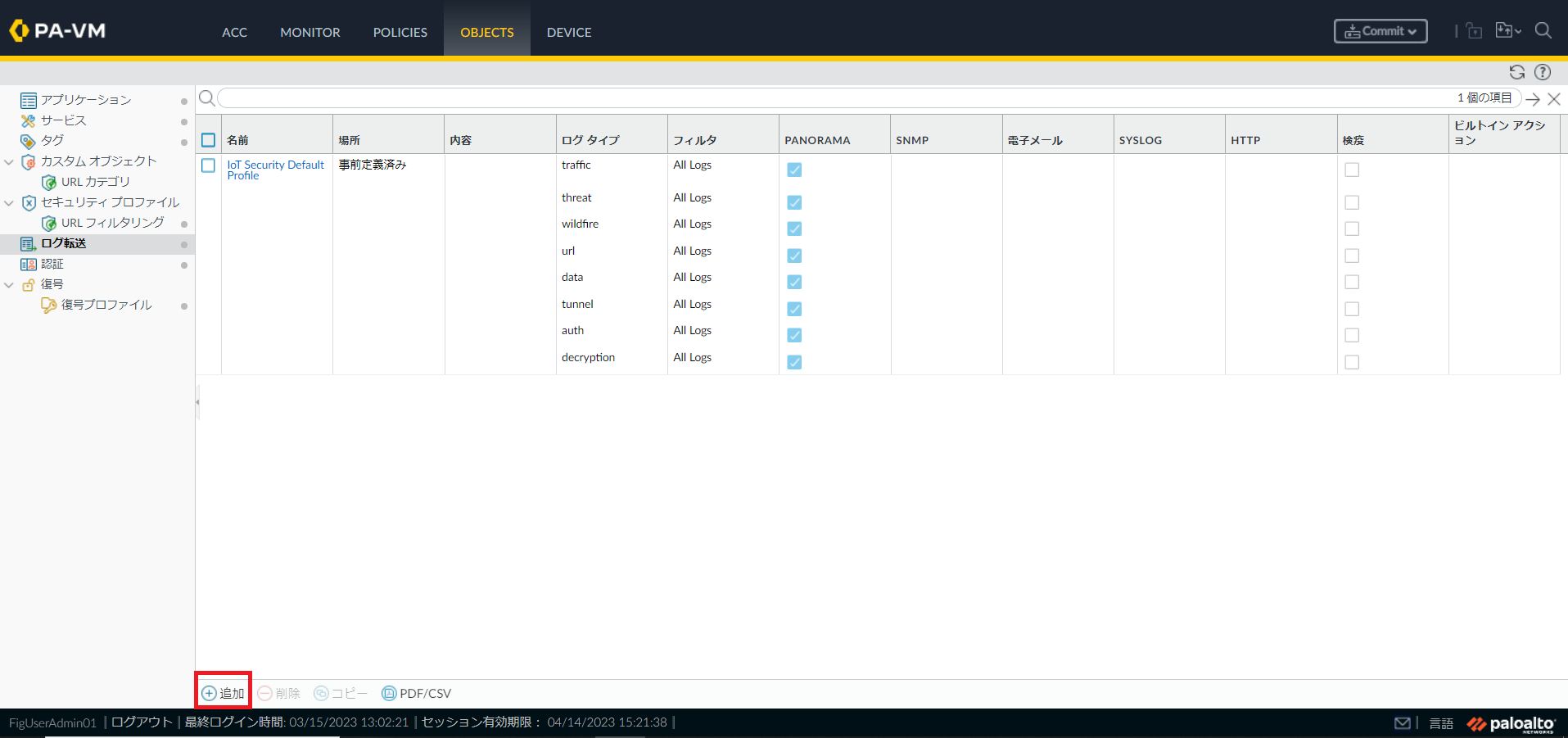

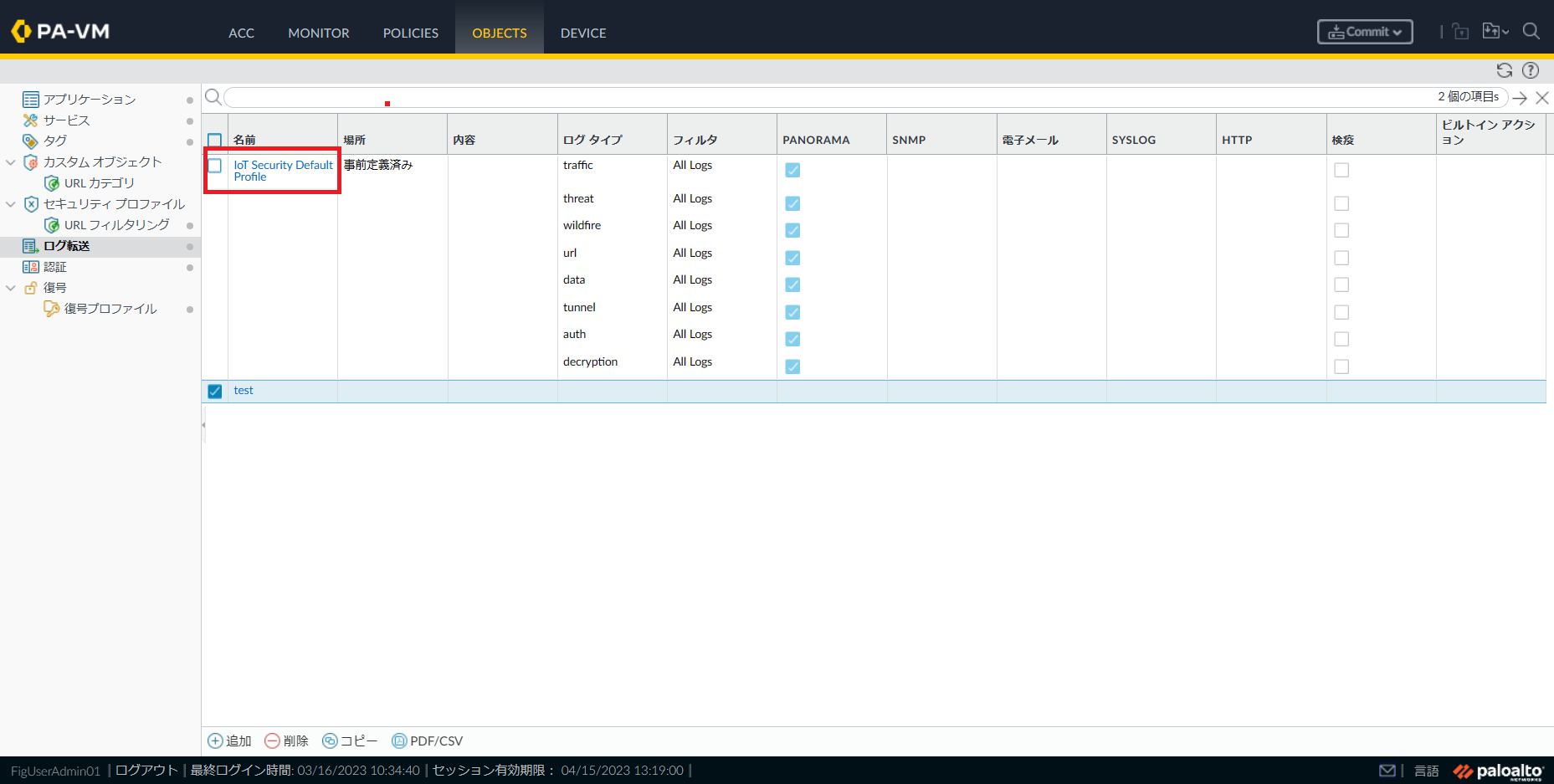

(1)Objectsタブをクリックしログ転送をクリックします。画面下部の追加にカーソルを合わせクリックします。

図5.4.21 ログ転送画面¶

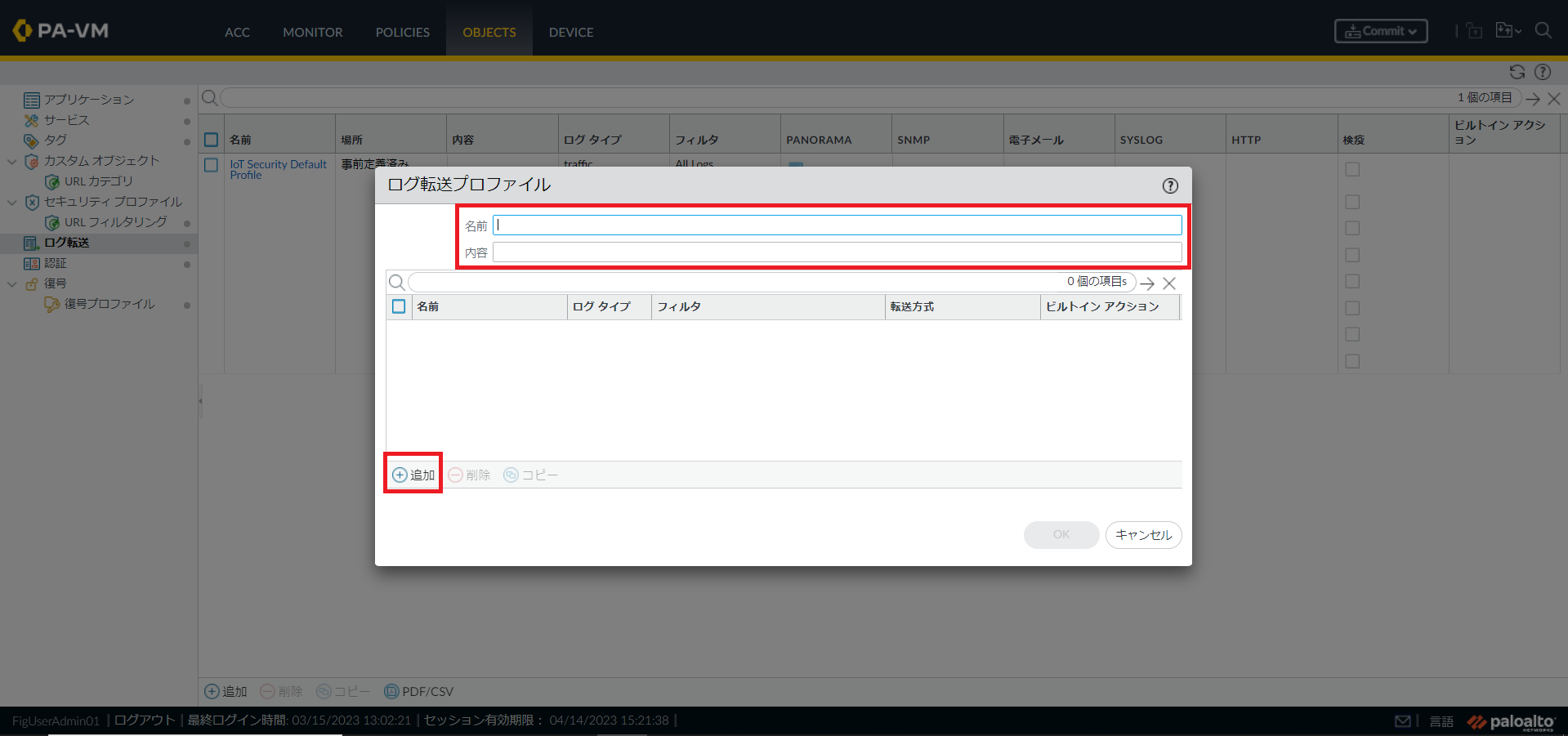

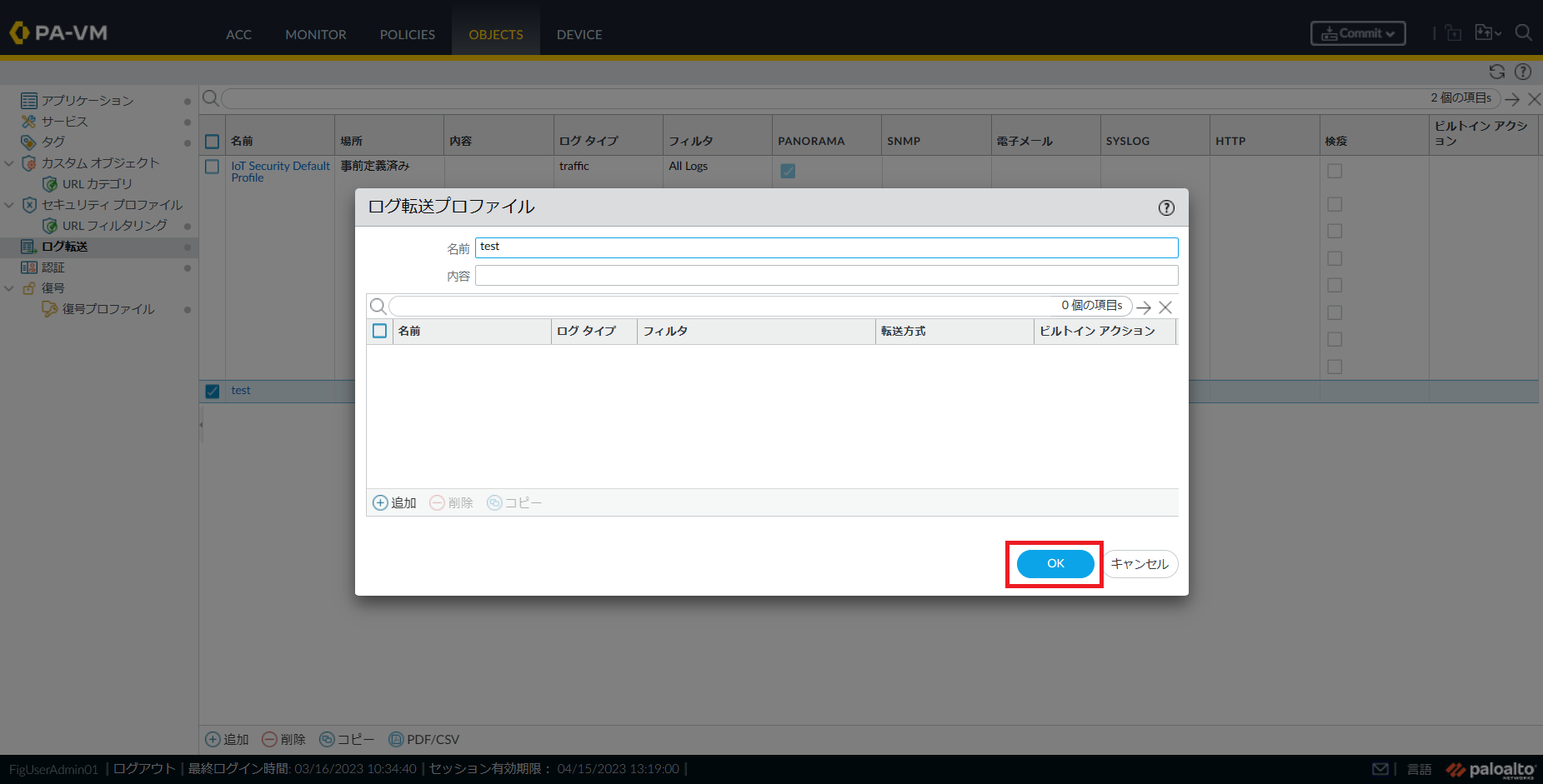

(2)ログ転送プロファイルで名前、内容(省略可能)を入力後、追加をクリックします。

図5.4.22 ログ転送プロファイル¶

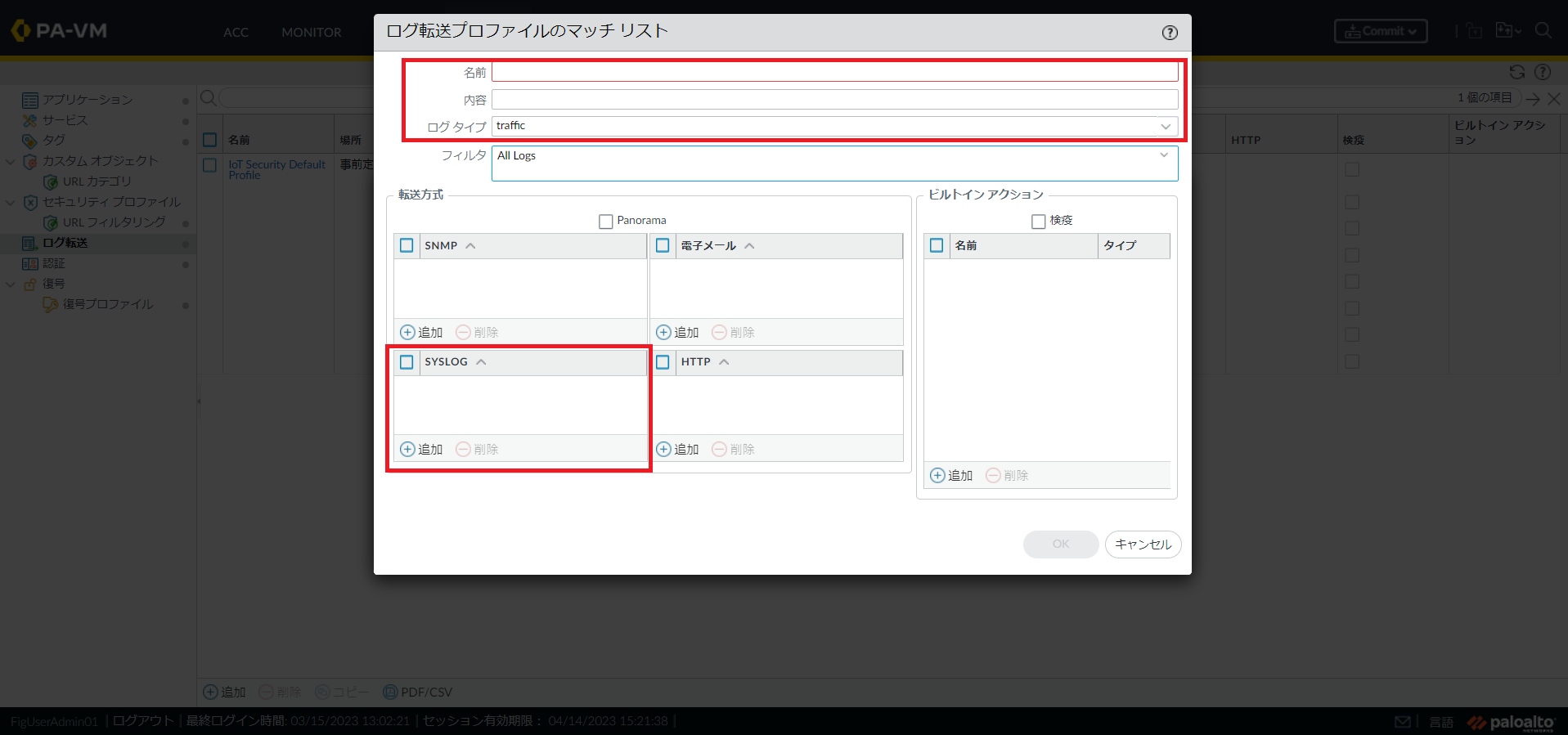

(3)ログ転送プロファイルのマッチリストで以下の項目を入力しOKをクリックします。

図5.4.23 ログ転送プロファイルのマッチリスト¶

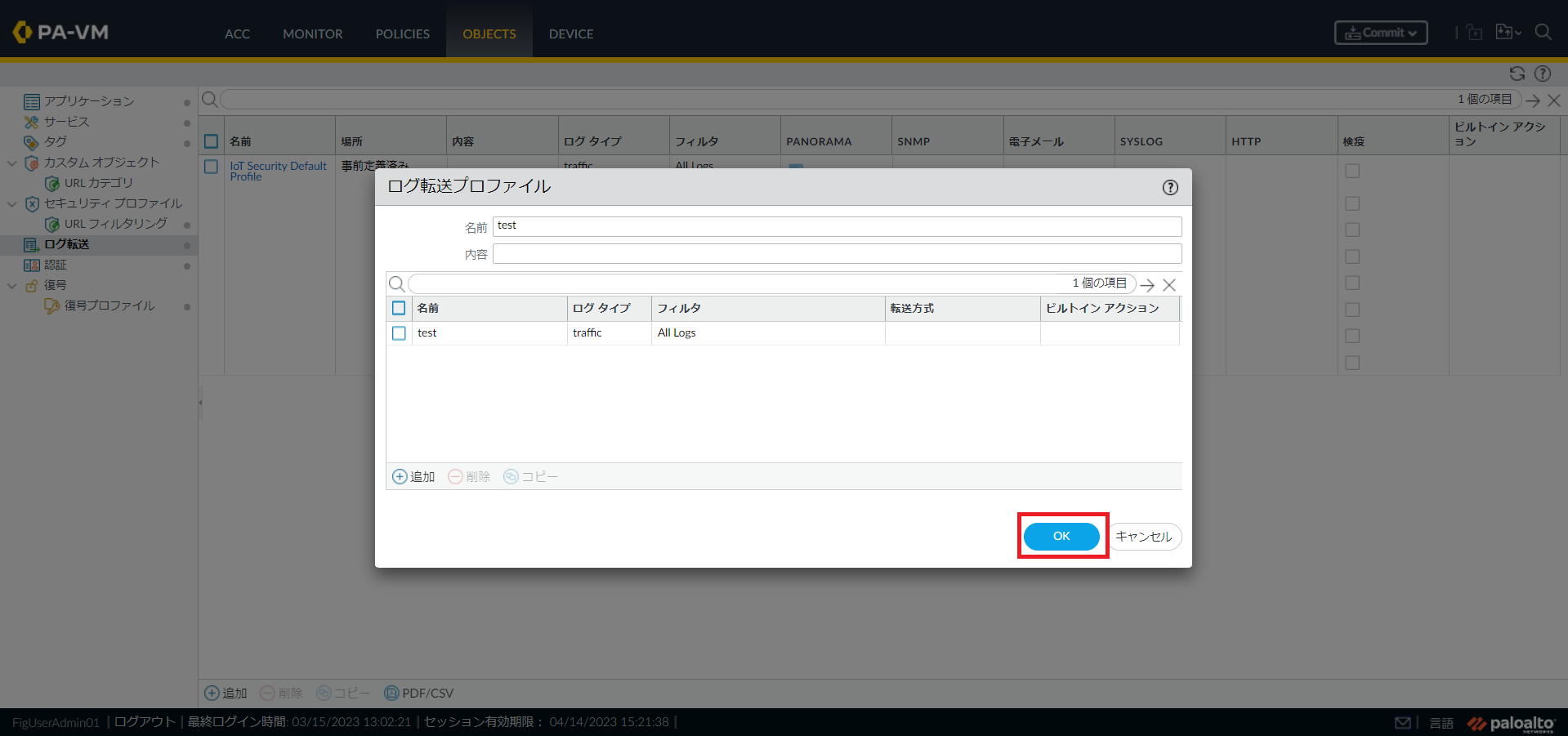

(4)ログ転送プロファイルの画面に戻ります。OKをクリックします。

図5.4.24 ログ転送プロファイルの追加¶

注釈

5.4.11. ログ転送変更¶

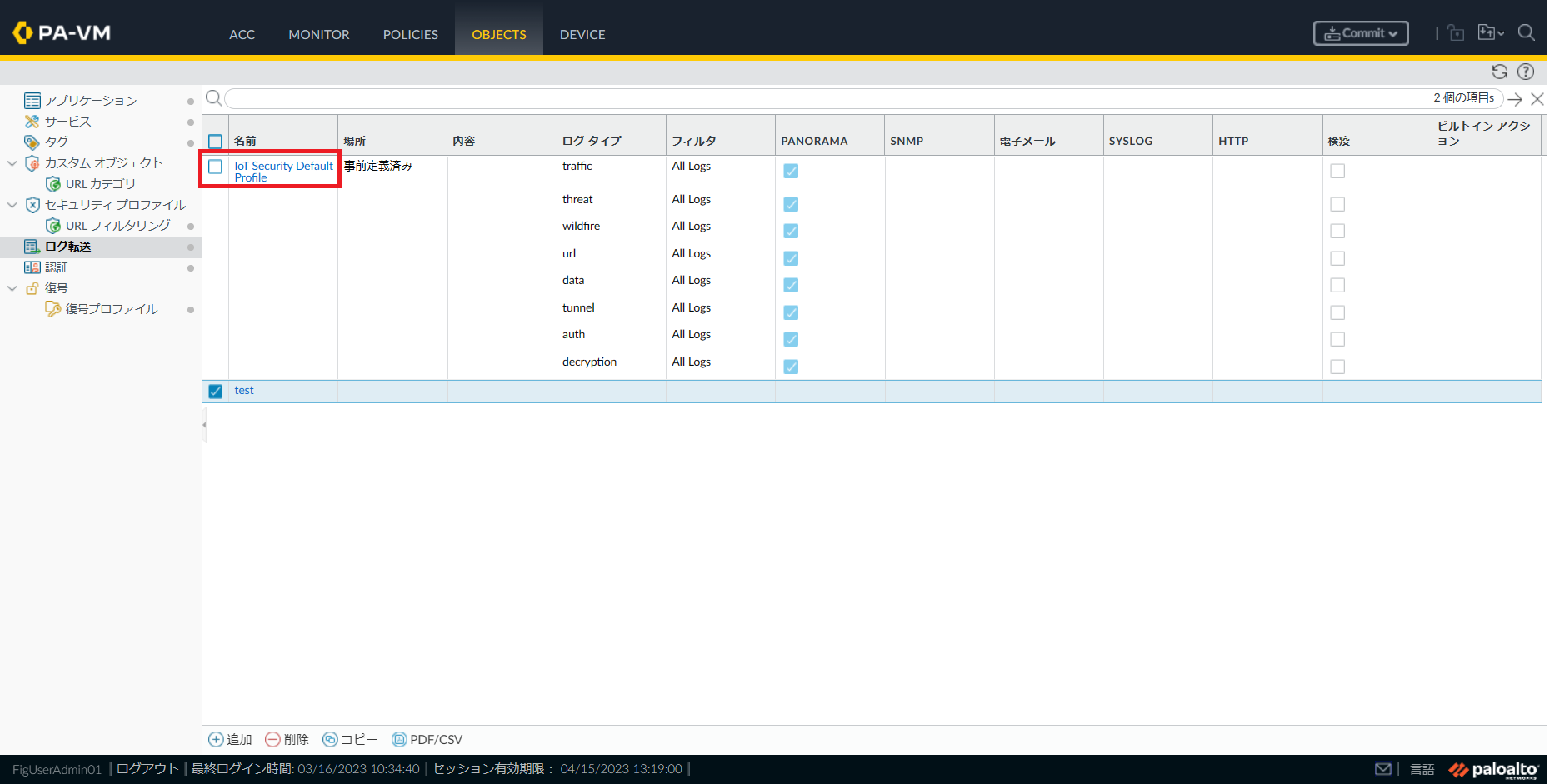

(1)Objectsタブをクリックしログ転送をクリックします。変更対象のログ転送プロファイルにカーソルを合わせログ転送プロファイル名をクリックします。

図5.4.25 ログ転送プロファイルの選択¶

(2)変更対象のログ転送プロファイルがポップアップされます。変更内容を入力しOKをクリックします。

図5.4.26 ログ転送プロファイル変更¶

5.4.12. ログ転送削除¶

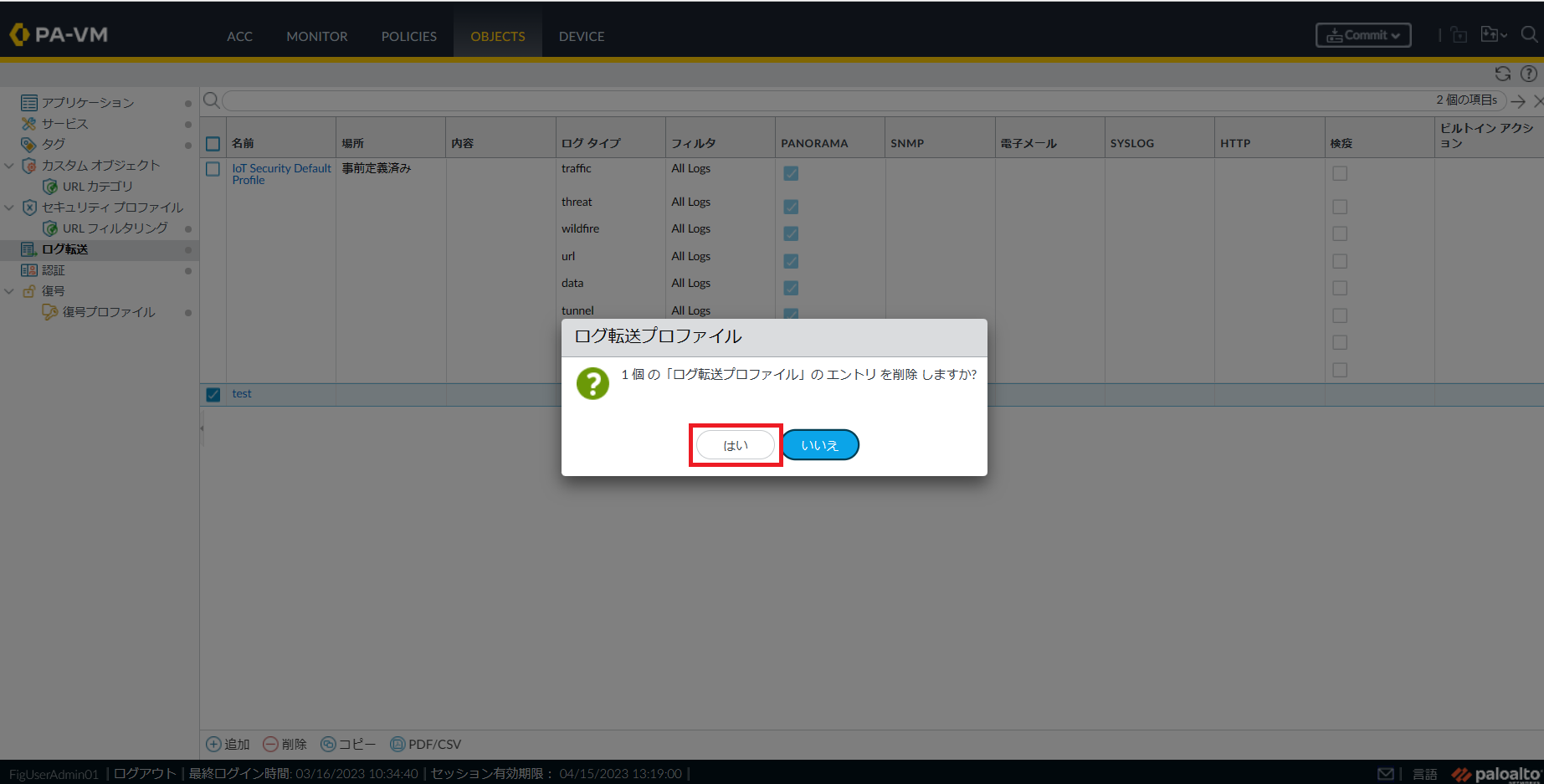

(1)Objectsタブをクリックしログ転送をクリックします。削除対象のログ転送プロファイルにチェックを入れます。画面下部の削除にカーソルを合わせクリックします。

図5.4.27 ログ転送プロファイル削除¶

(2)削除対象のログ転送プロファイルを削除しても良いかの確認画面が表示されます。はいをクリックします。

図5.4.28 ログ転送プロファイル削除確認¶

5.4.13. 復号プロファイル追加¶

注釈

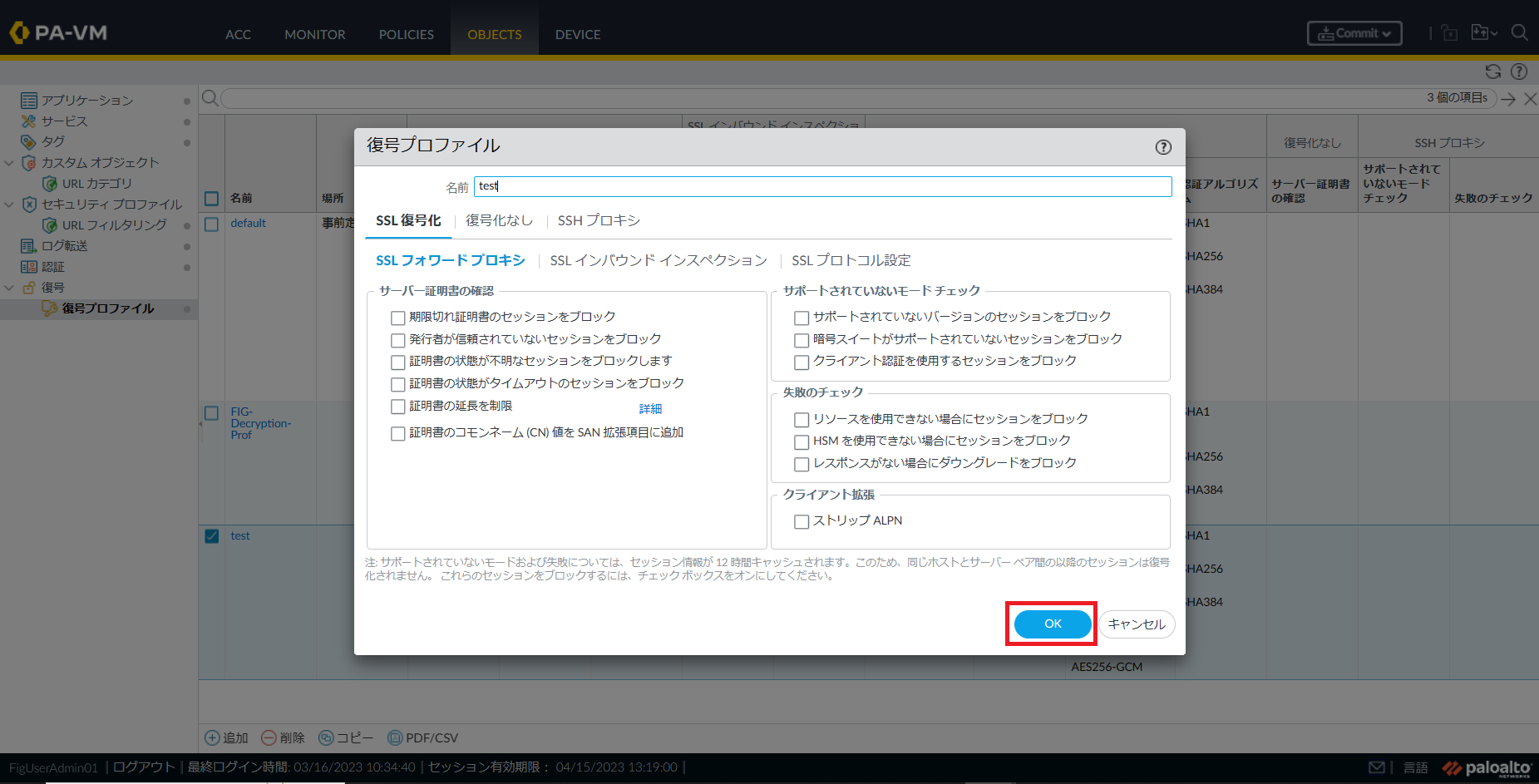

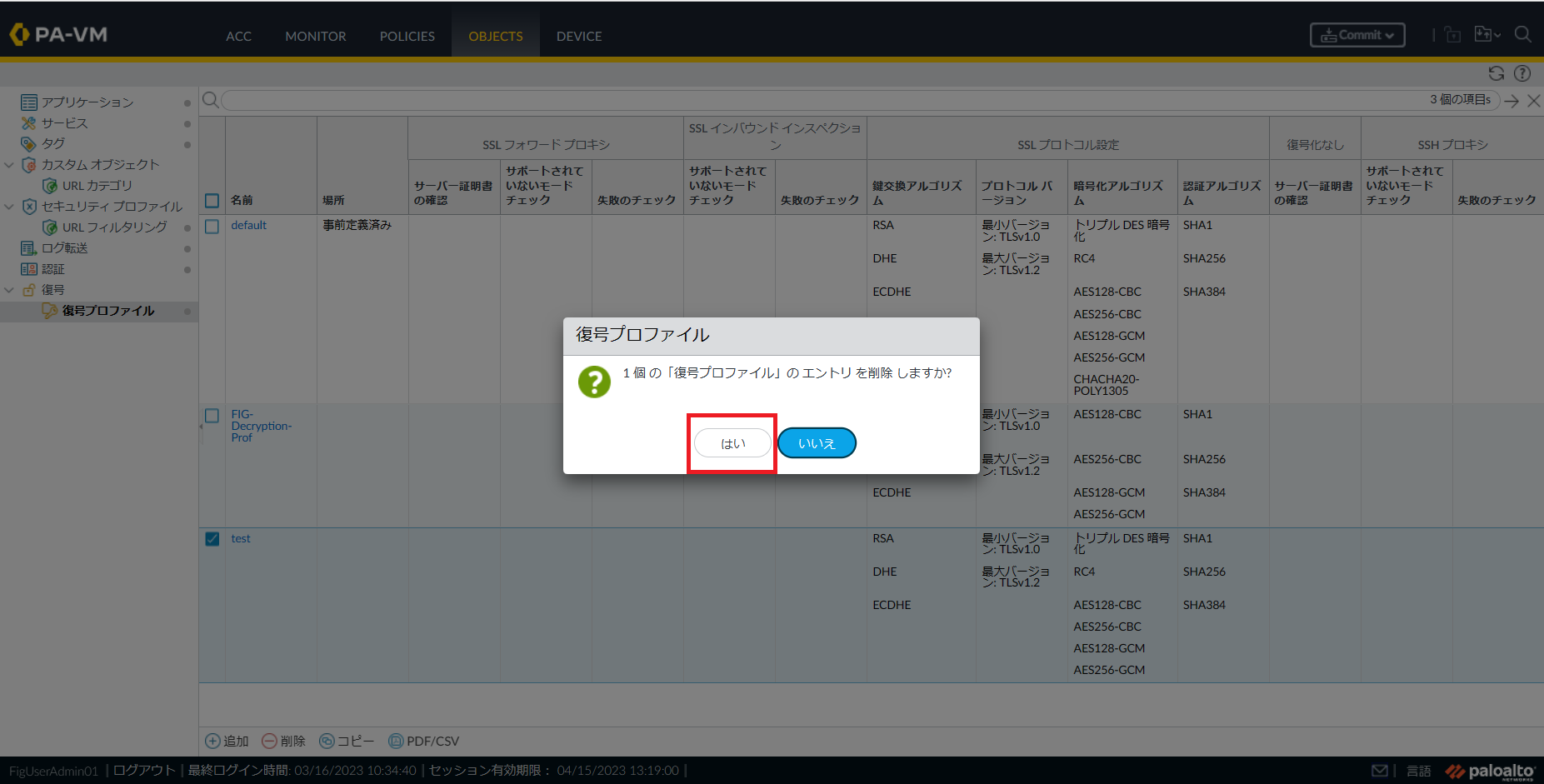

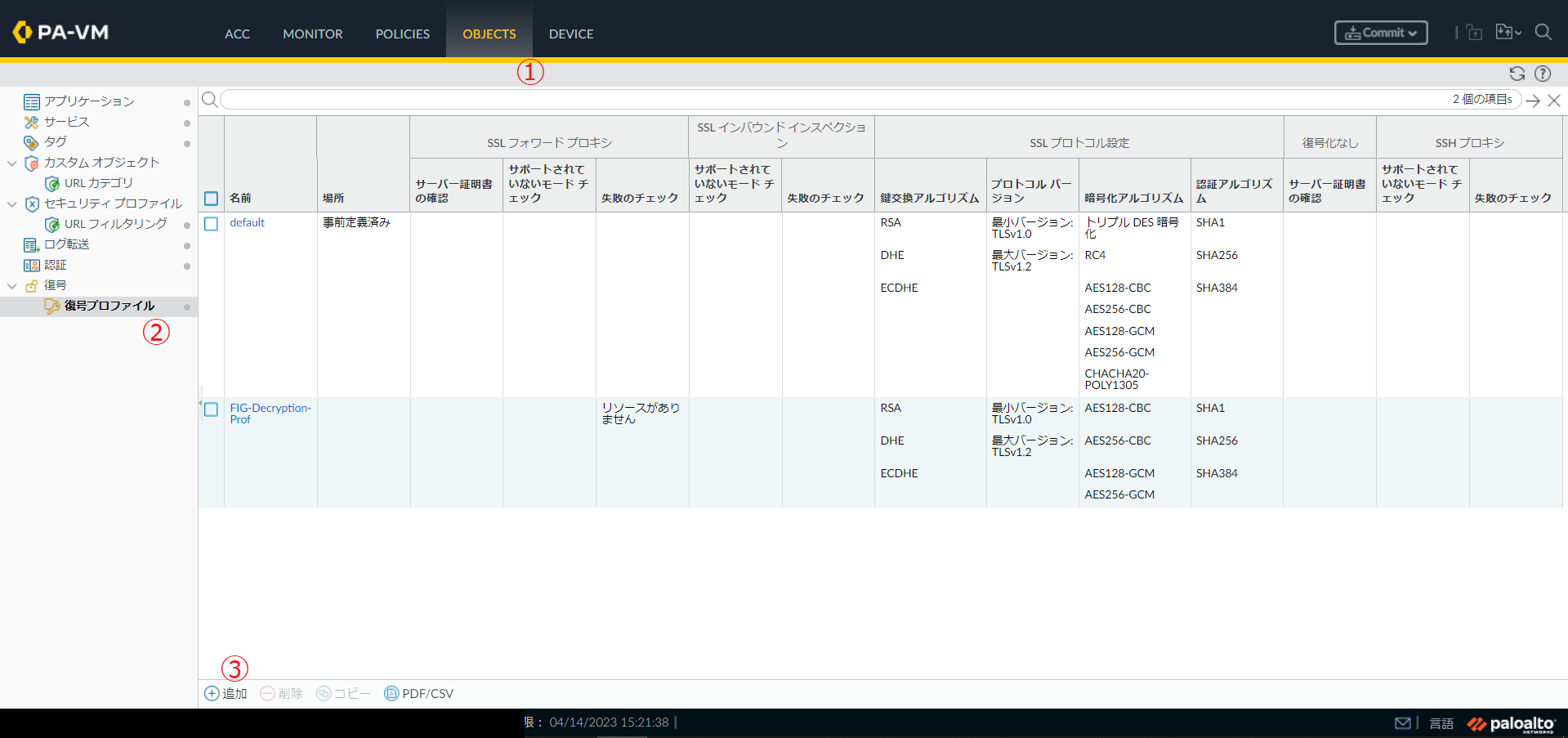

(1)Objectsタブをクリックし復号プロファイルをクリックします。画面下部の追加にカーソルを合わせクリックします。

図5.4.29 復号プロファイル画面¶

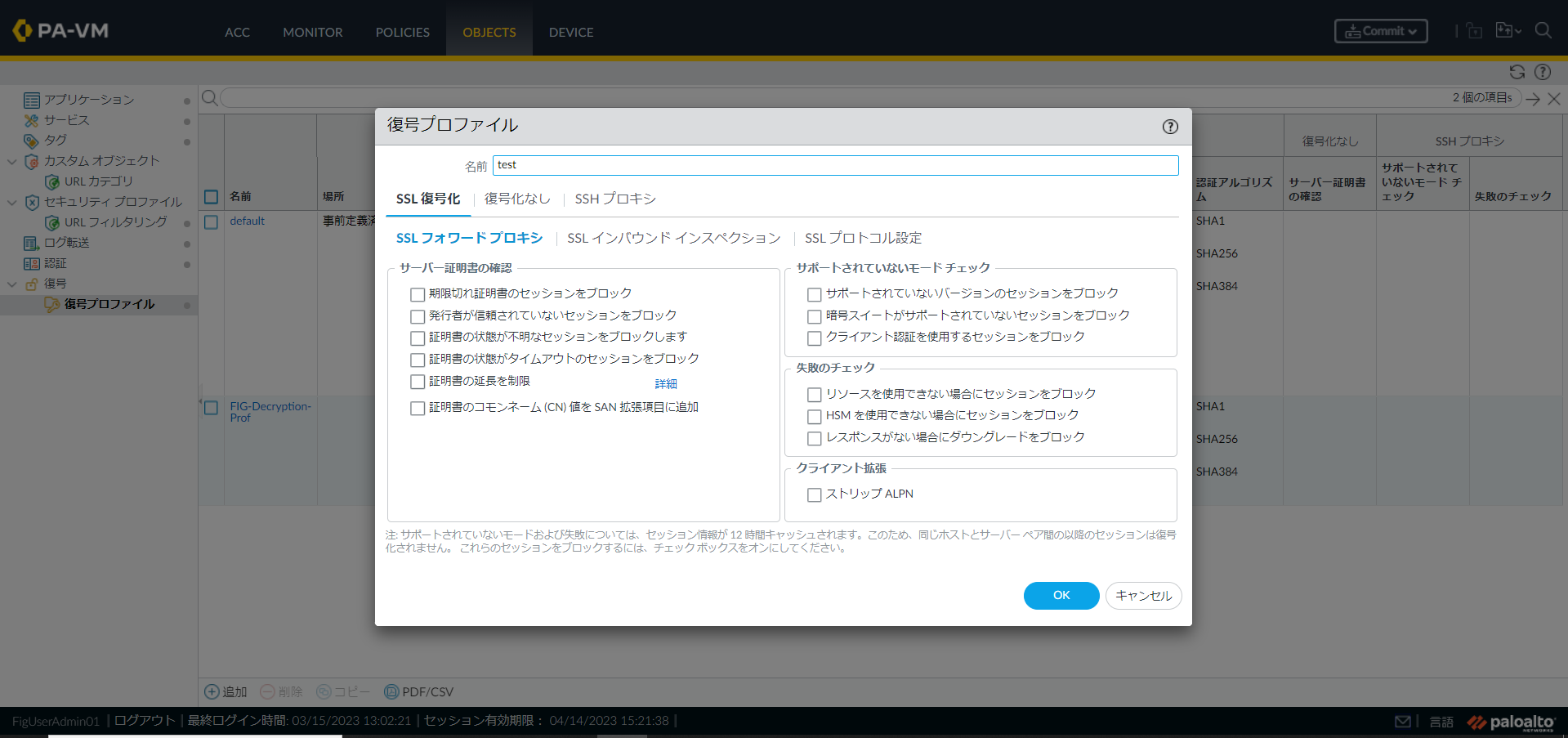

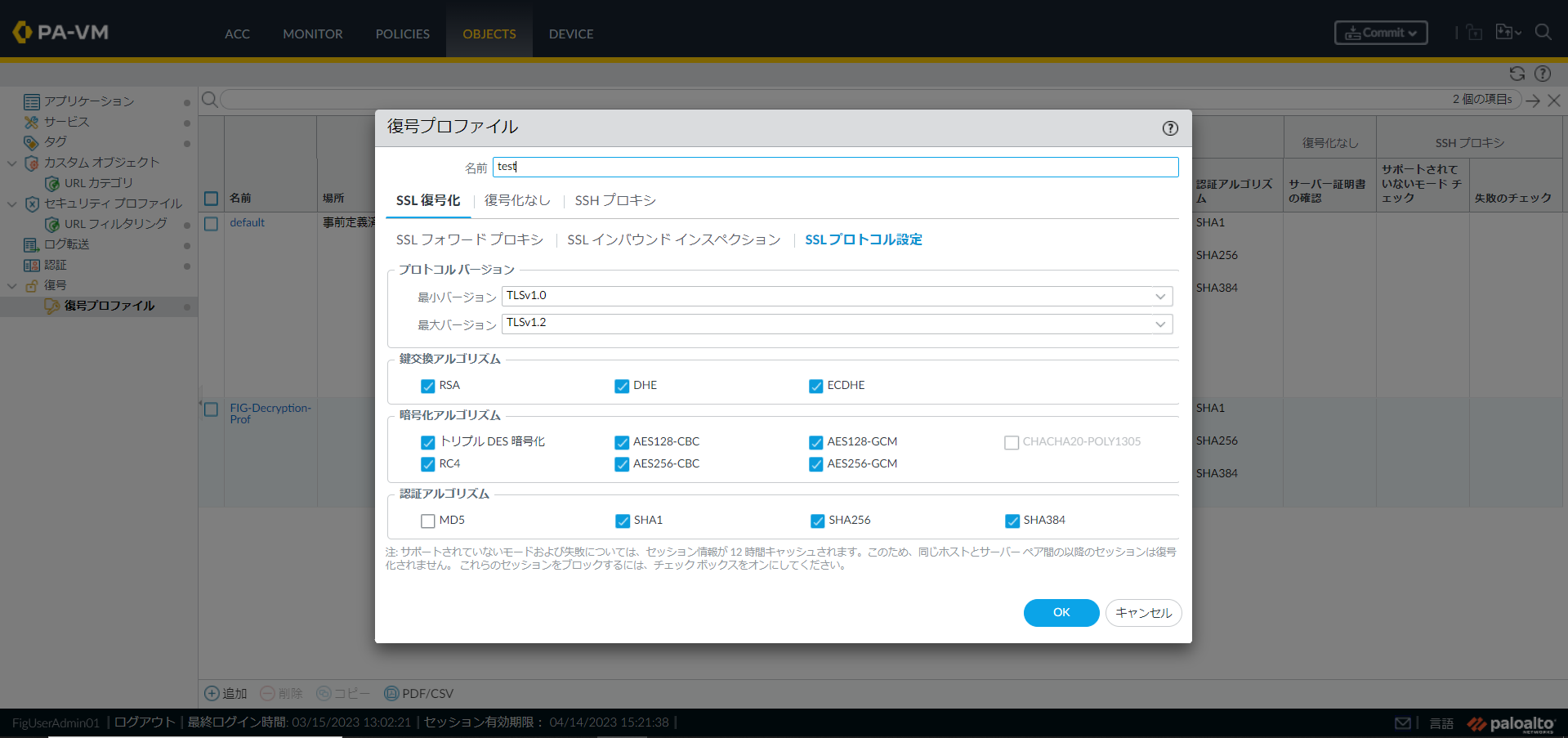

(2)SSL復号化を詳細に設定したい場合は必要な設定をSSLフォワードプロキシタブ、SSLプロトコル設定の各項目にチェックを入れOKをクリックします。

図5.4.30 復号プロファイル(SSLフォワードプロキシ)¶

図5.4.31 復号プロファイル(SSLプロトコル設定)¶

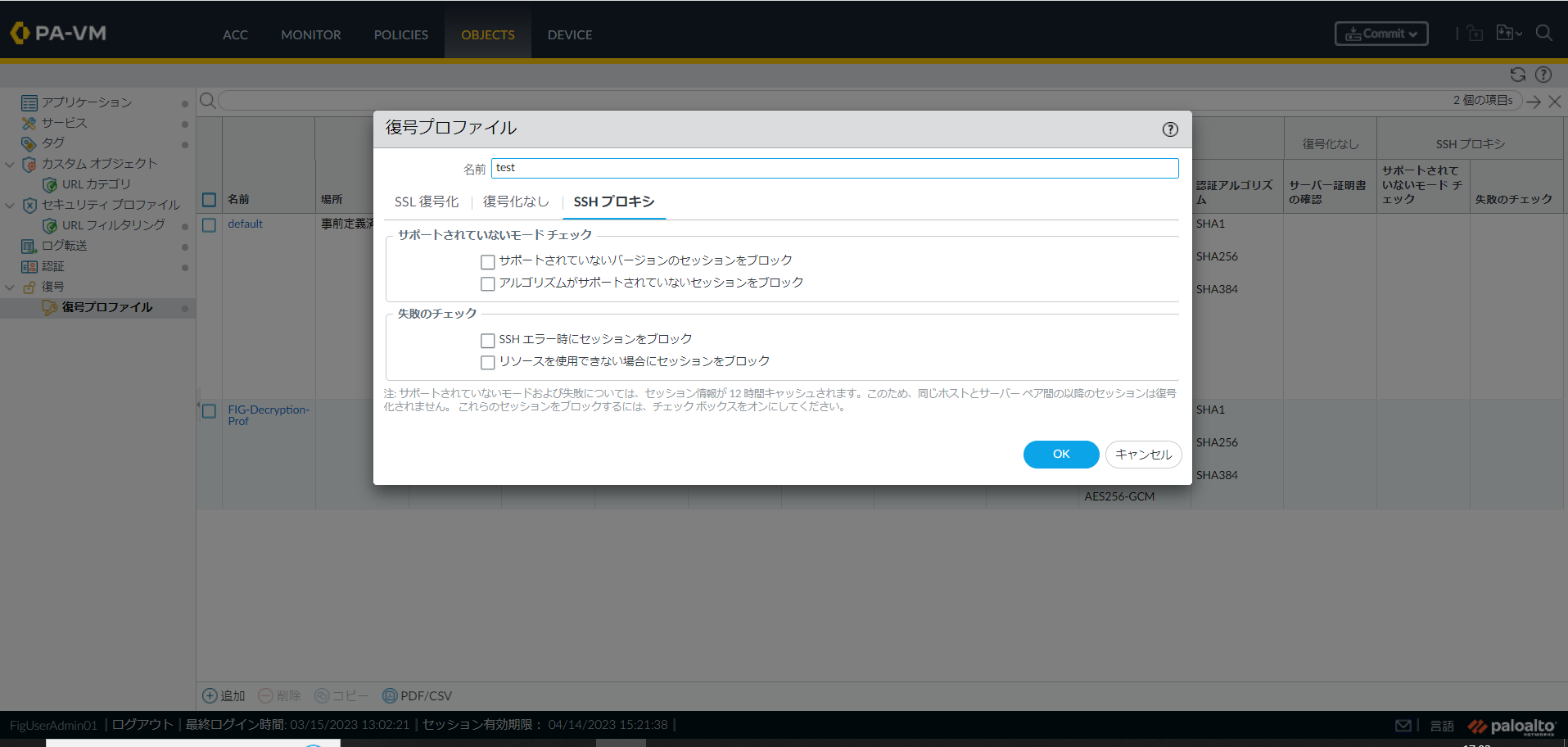

(3)SSHプロキシを詳細に設定したい場合はSSHプロキシタブをクリックし各項目にチェックを入れOKをクリックします。

図5.4.32 復号プロファイル(SSLプロキシ)¶

注釈

5.5. Device¶

DeviceではFIGポータルの以下の管理機能を提供します。

注釈

5.5.1. 管理者パスワード変更¶

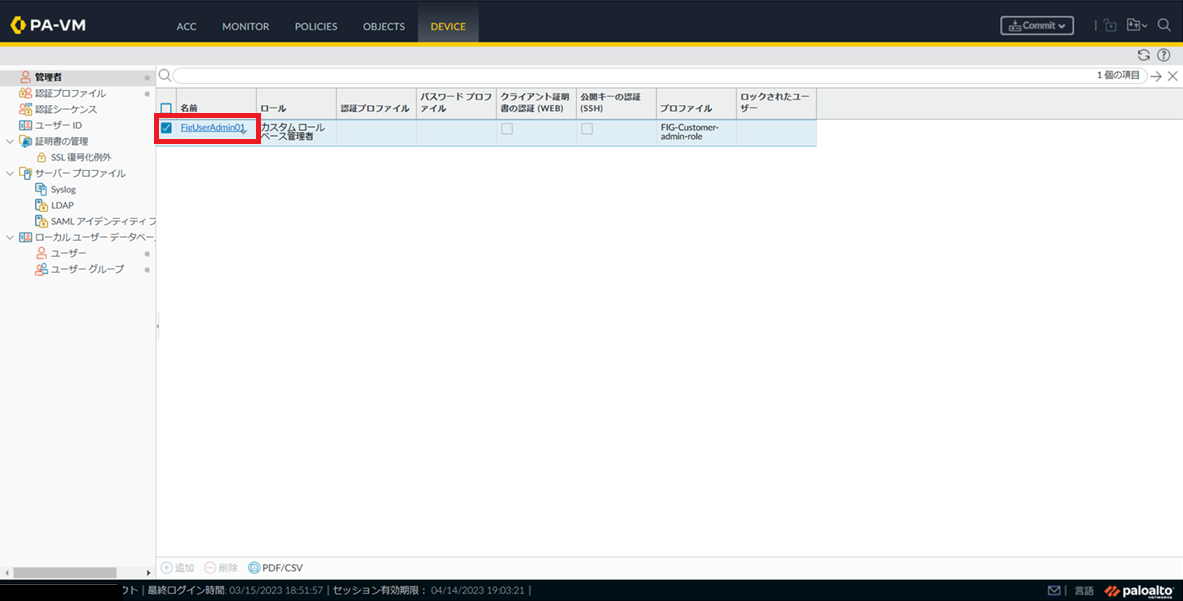

(1)Deviceタブをクリックし管理者をクリックします。管理者アカウントにカーソルを合わせ管理者アカウントをクリックします。

図5.5.1 管理者画面¶

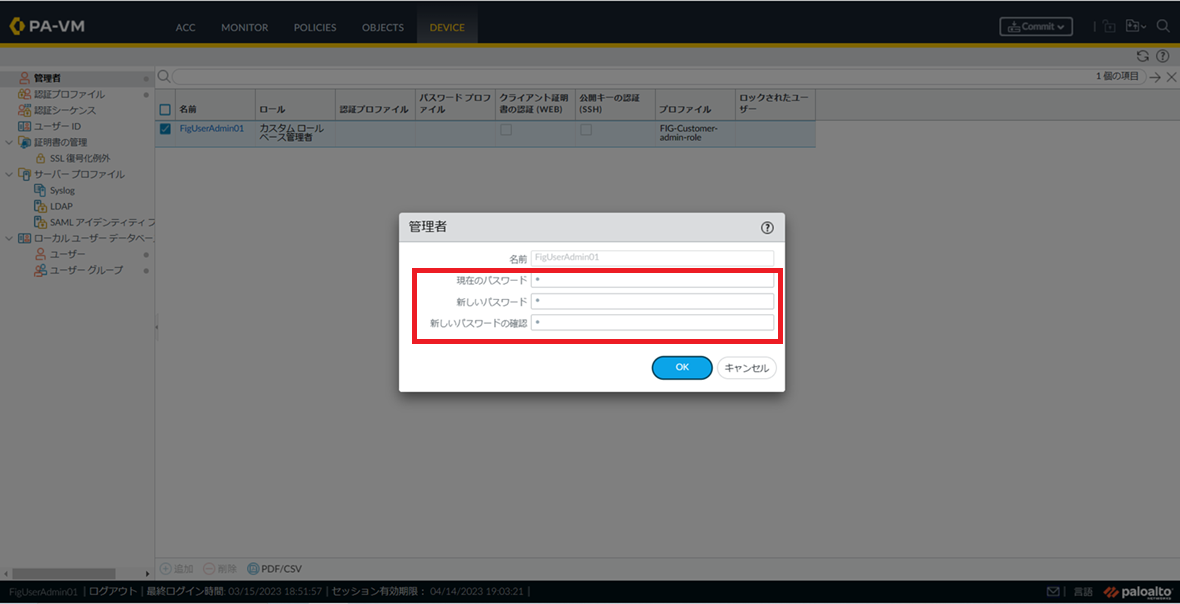

(2)管理者のパスワード設定が表示されます。現在のパスワードと新しいパスワードを入力しOKをクリックします

図5.5.2 管理者のパスワード設定変更¶

5.5.2. SSL復号例外の設定¶

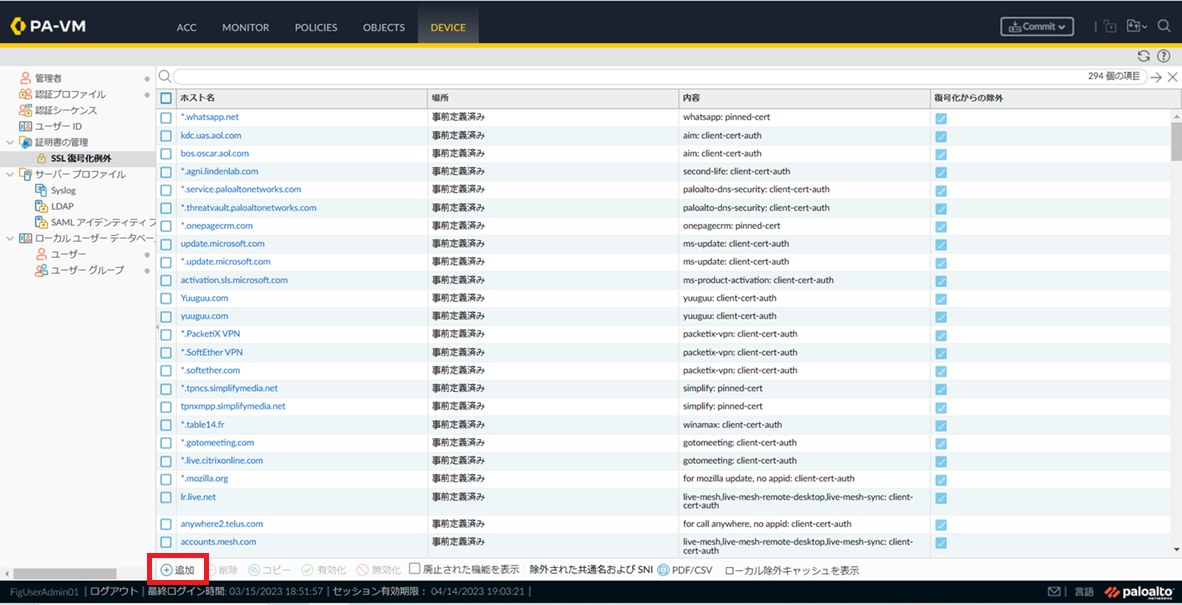

(1)DeviceタブをクリックしSSL復号例外をクリックします。追加にカーソルを合わせクリックします。

図5.5.3 SSL復号例外画面¶

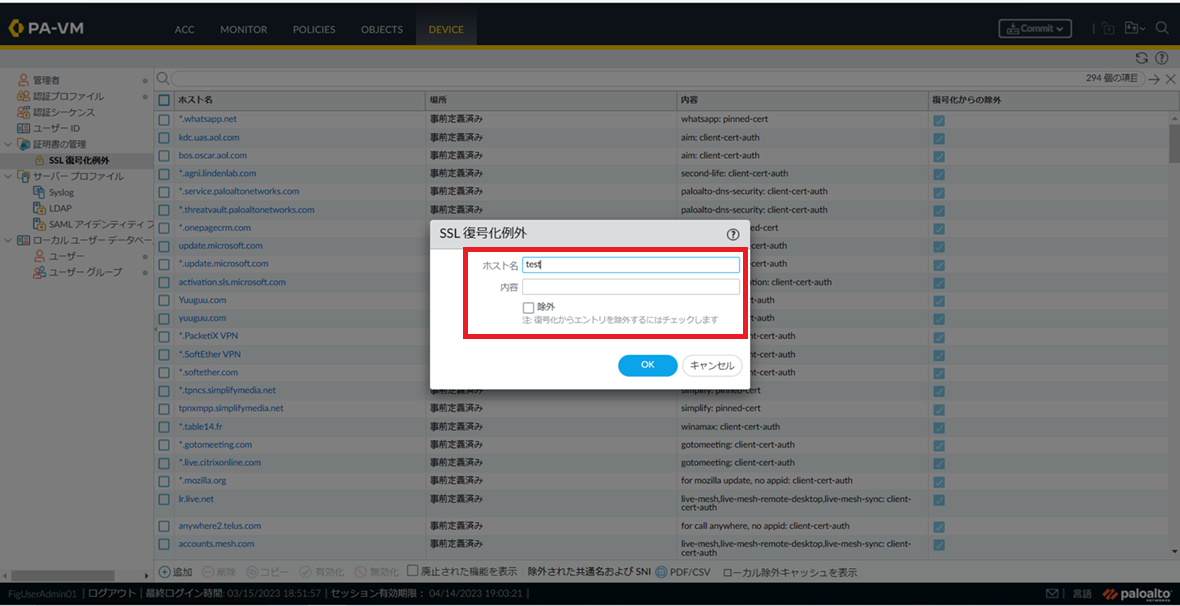

(2)例外対象にしたいホスト情報をホスト名に入力しOKをクリックします。

図5.5.4 SSL復号例外追加¶

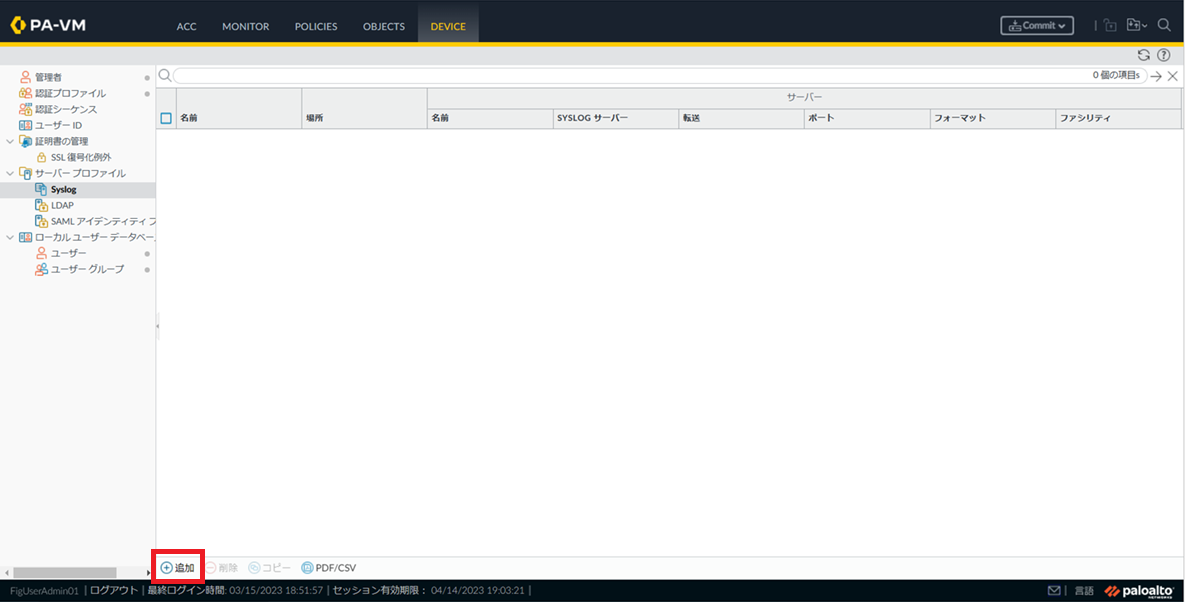

5.5.3. サーバープロファイル(SYSLOG)¶

(1)DeviceタブをクリックしサーバープロファイルのSyslogをクリックします。追加にカーソルを合わせクリックします。

図5.5.5 サーバープロファイルのSyslog画面¶

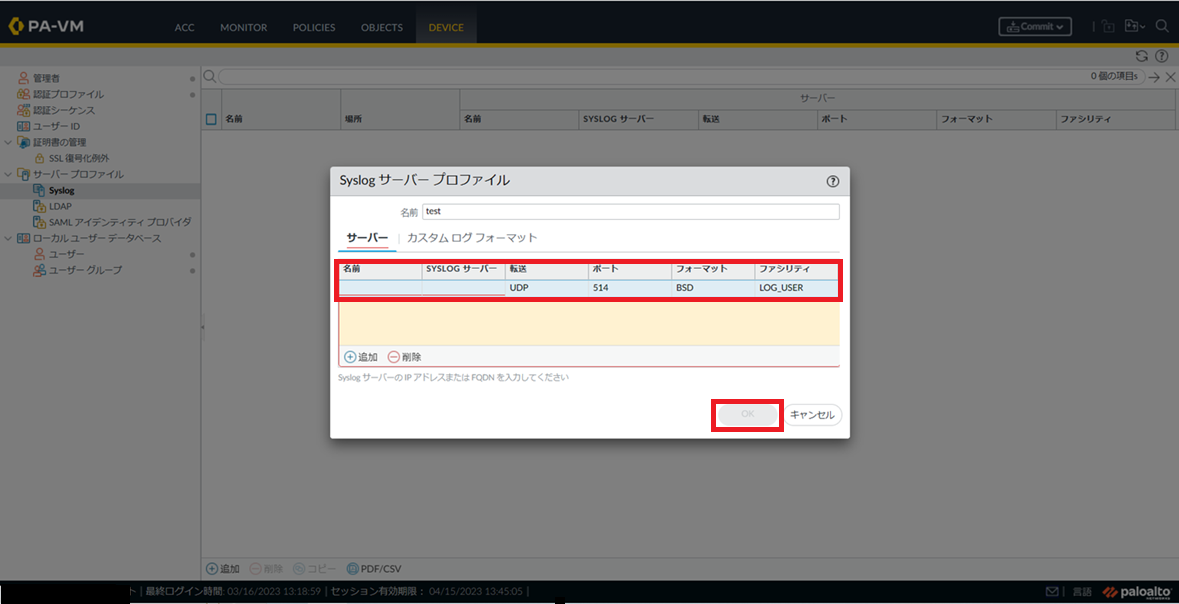

(2)Syslogサーバープロファイルの設定画面が表示されます。名前を入力し追加をクリックします。以下の項目を入力しOKをクリックします。

図5.5.6 Syslogサーバープロファイルの設定画面¶