3. FIGポータルの設定変更をする¶

3.1. UTM機能の設定をする¶

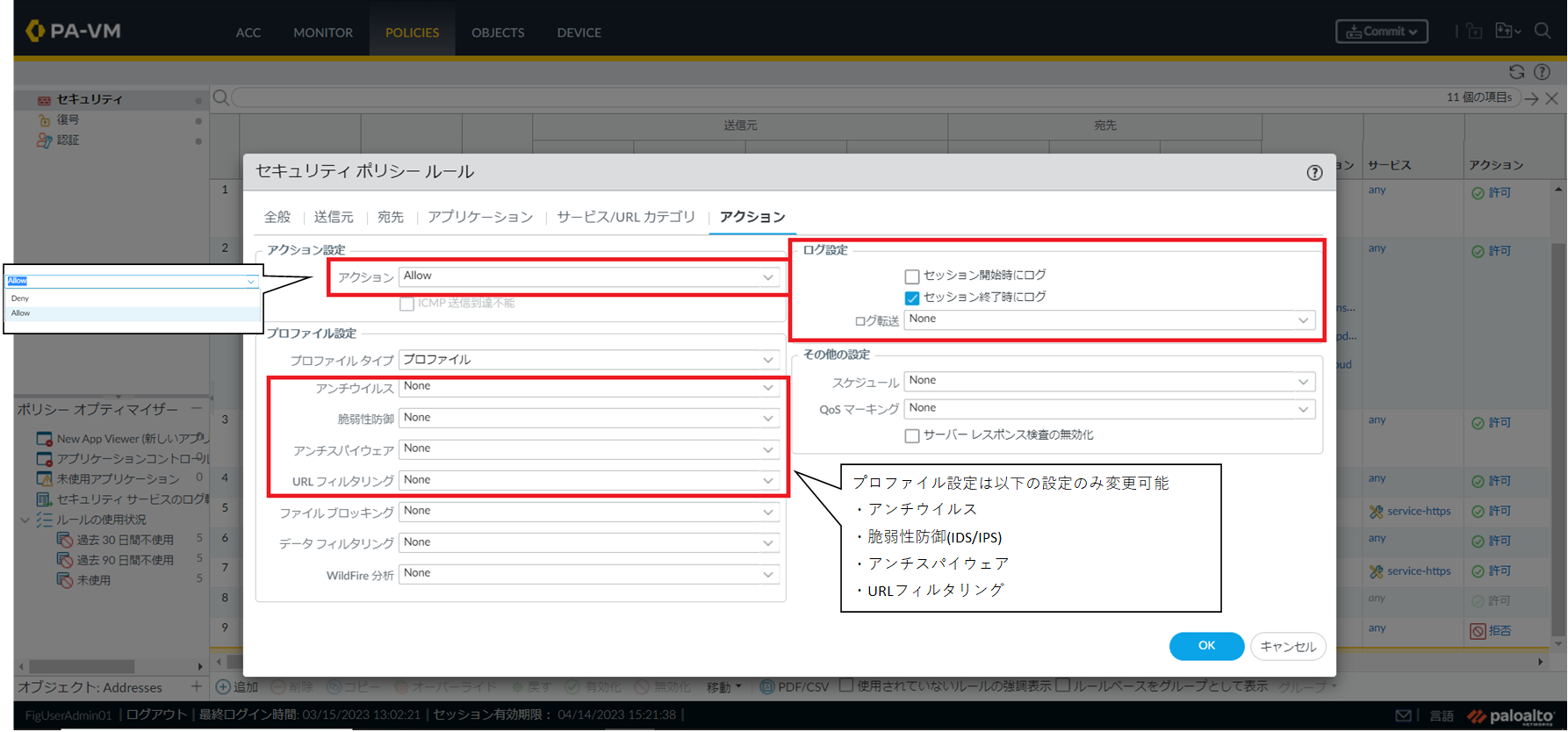

UTM機能(IDS/IPS,アンチウイルス,アンチスパイウェア,URLフィルタリング)を設定する場合はセキュリティポリシーのアクションタブのプロファイル設定で、適用対象のプロファイルを指定します。設定手順は以下を参照してください。

注釈

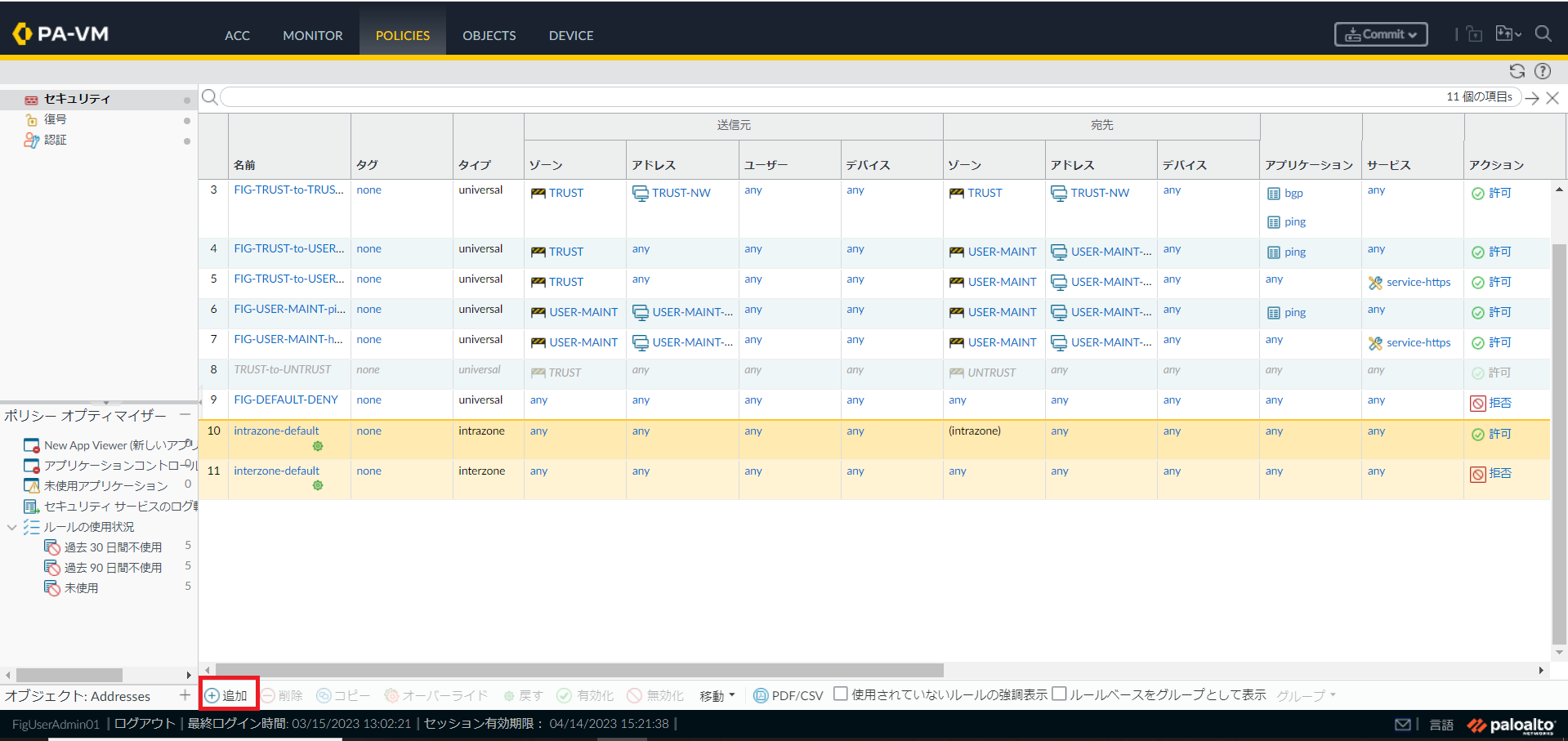

(1)Policiesタブをクリックし追加にカーソルを合わせクリックします。クリックすると新規ポリシー画面が表示されます。

図3.1.1 Policiesタブ¶

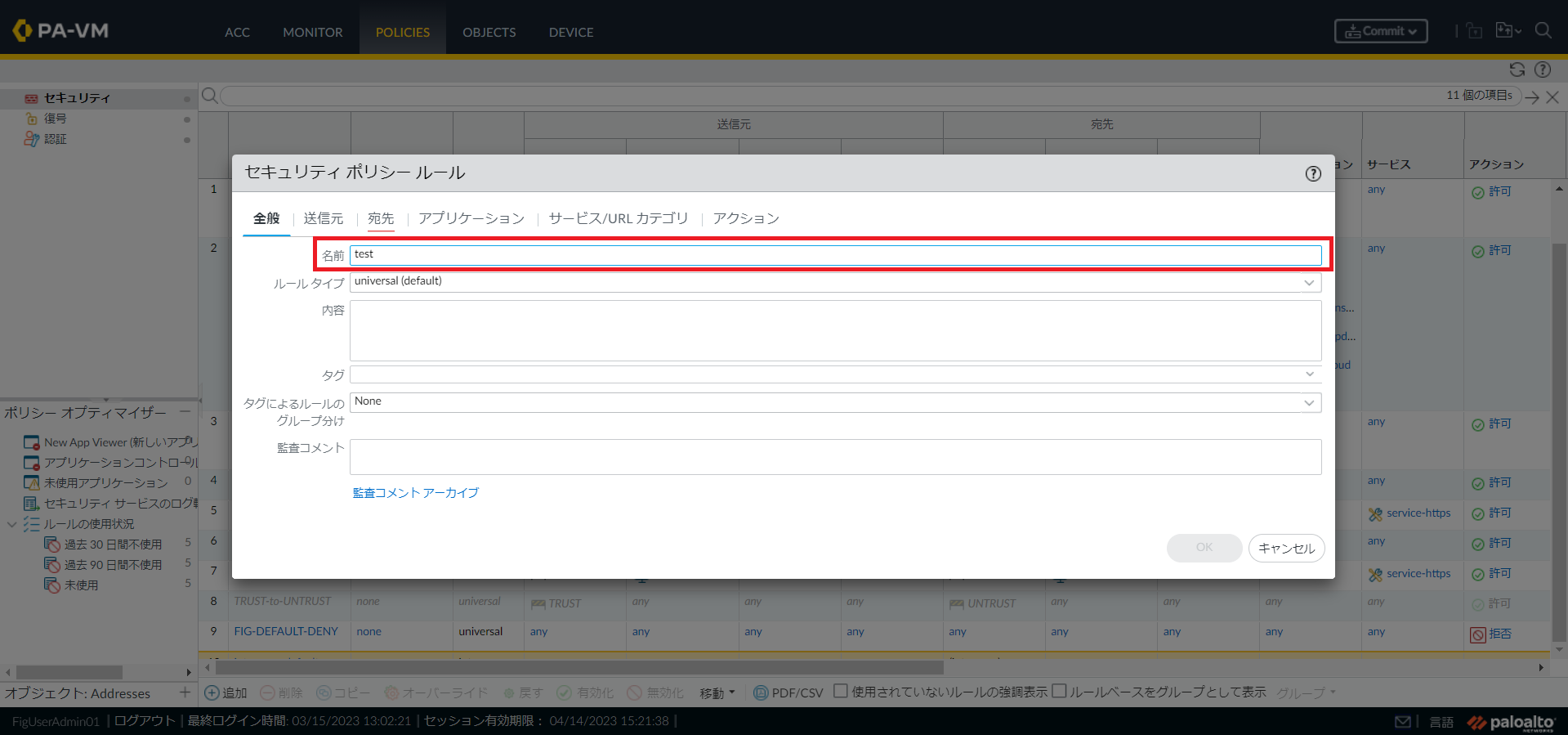

(2)全般タブの以下の項目を入力します。

図3.1.2 セキュリティポリシールール(全般)¶

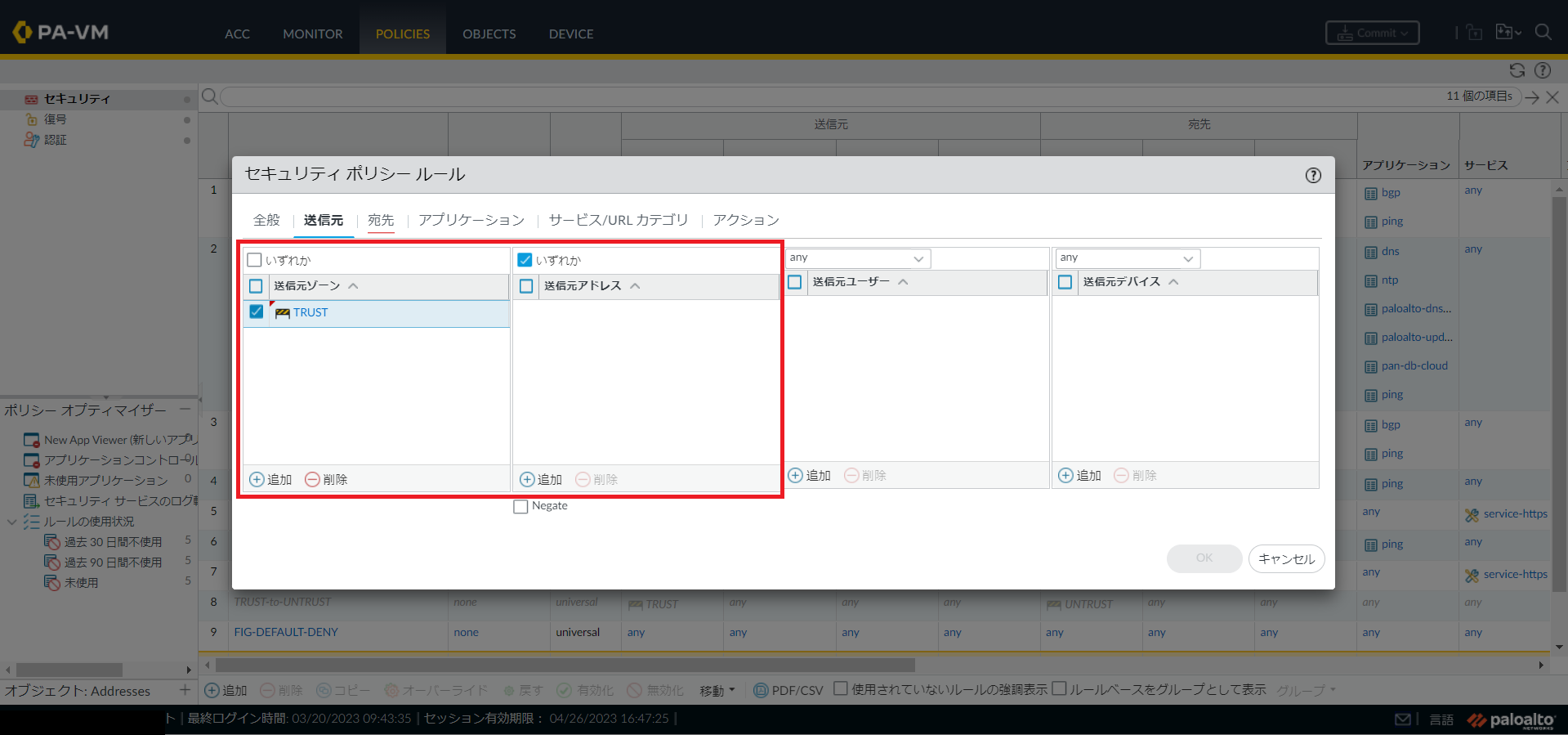

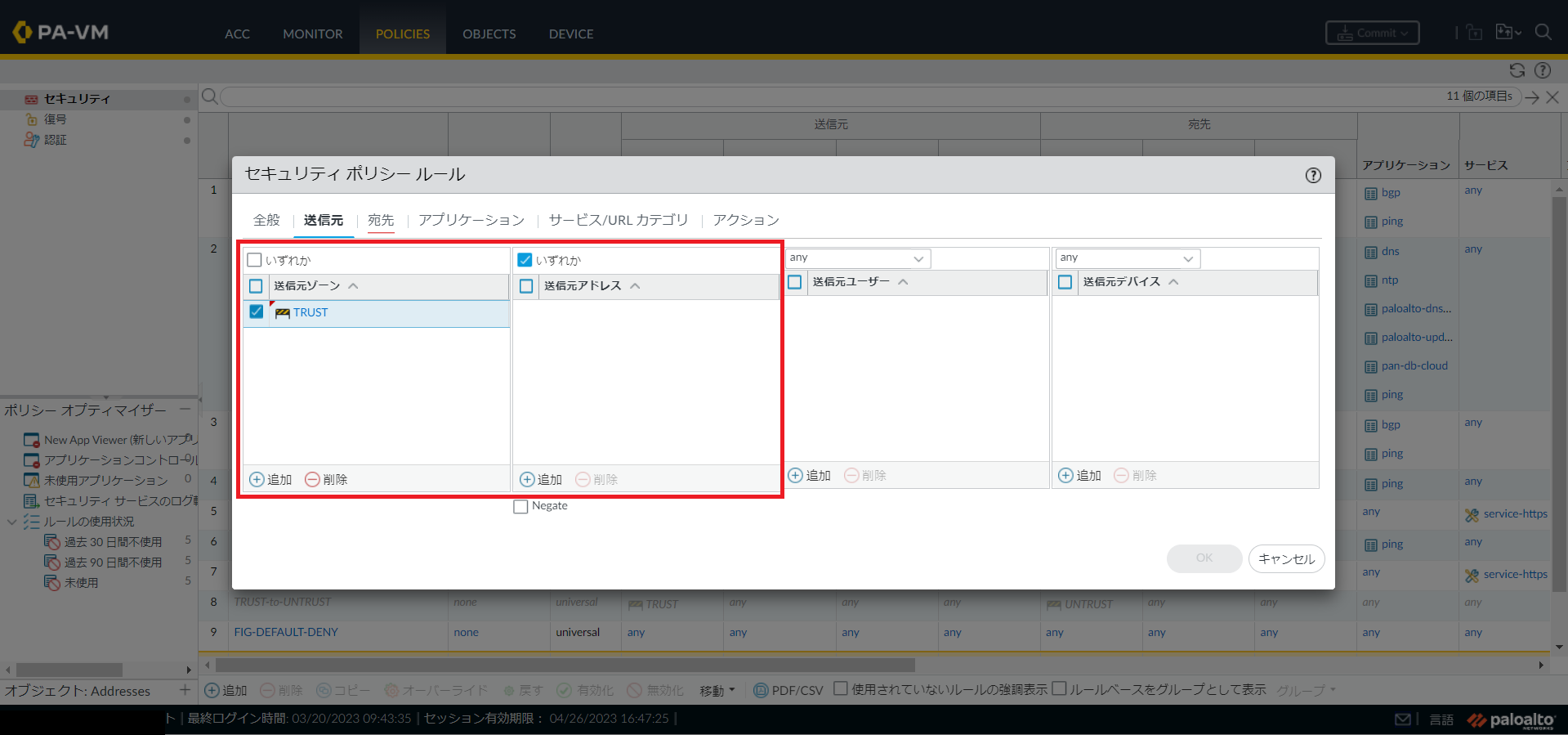

(3)送信元タブの以下の項目を入力します。

図3.1.3 セキュリティポリシールール(送信元)¶

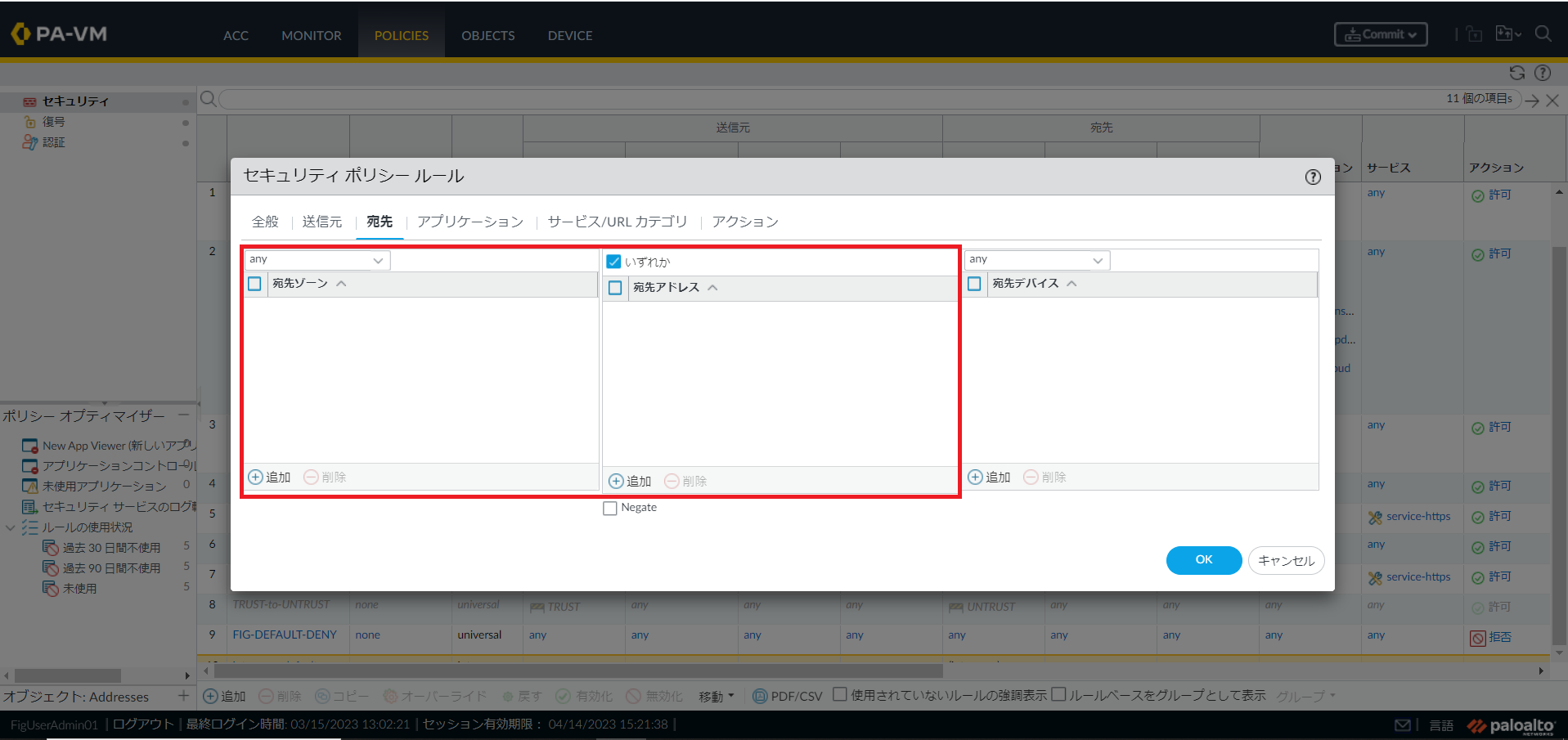

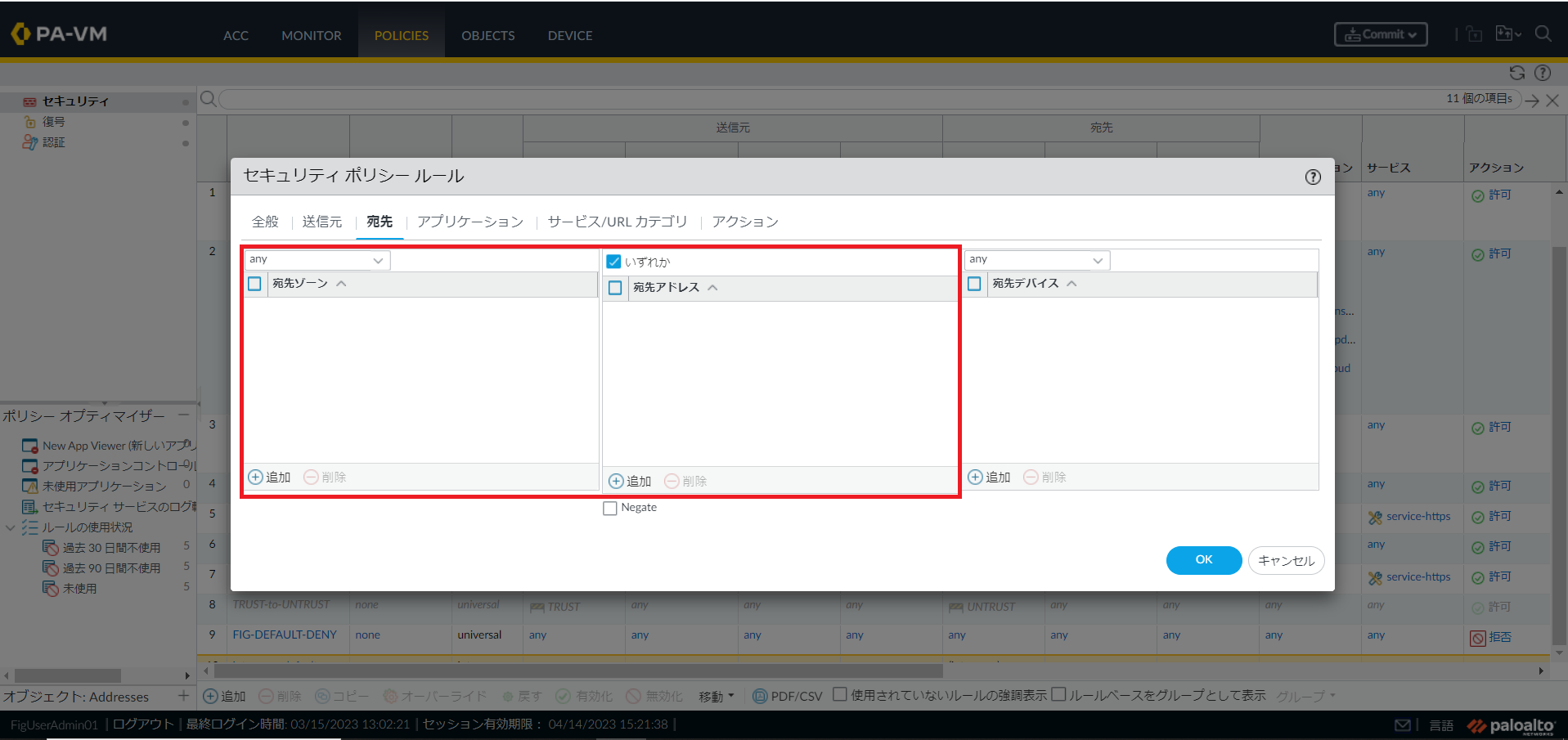

(4)宛先タブの以下の項目を入力します。

図3.1.4 セキュリティポリシールール(宛先)¶

注釈

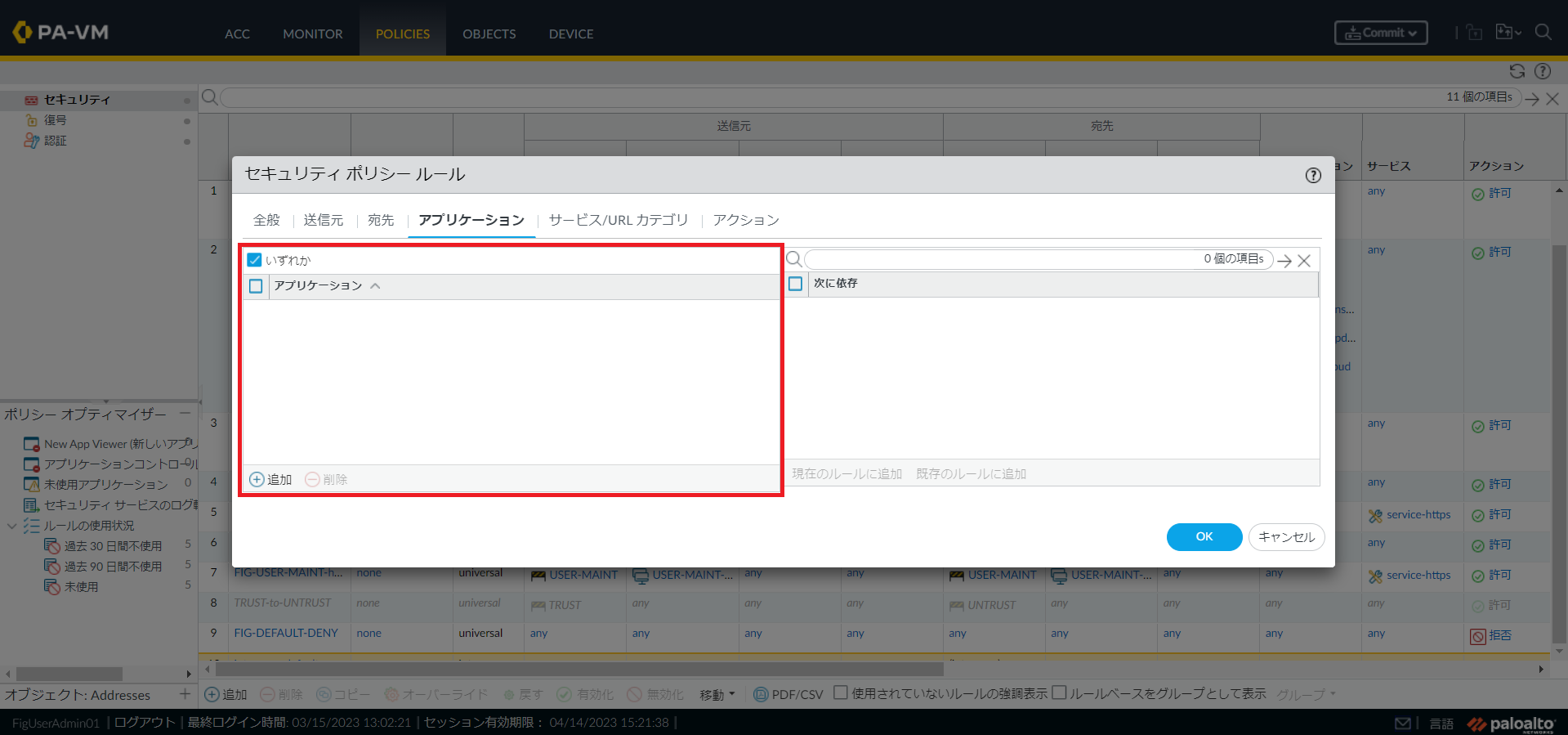

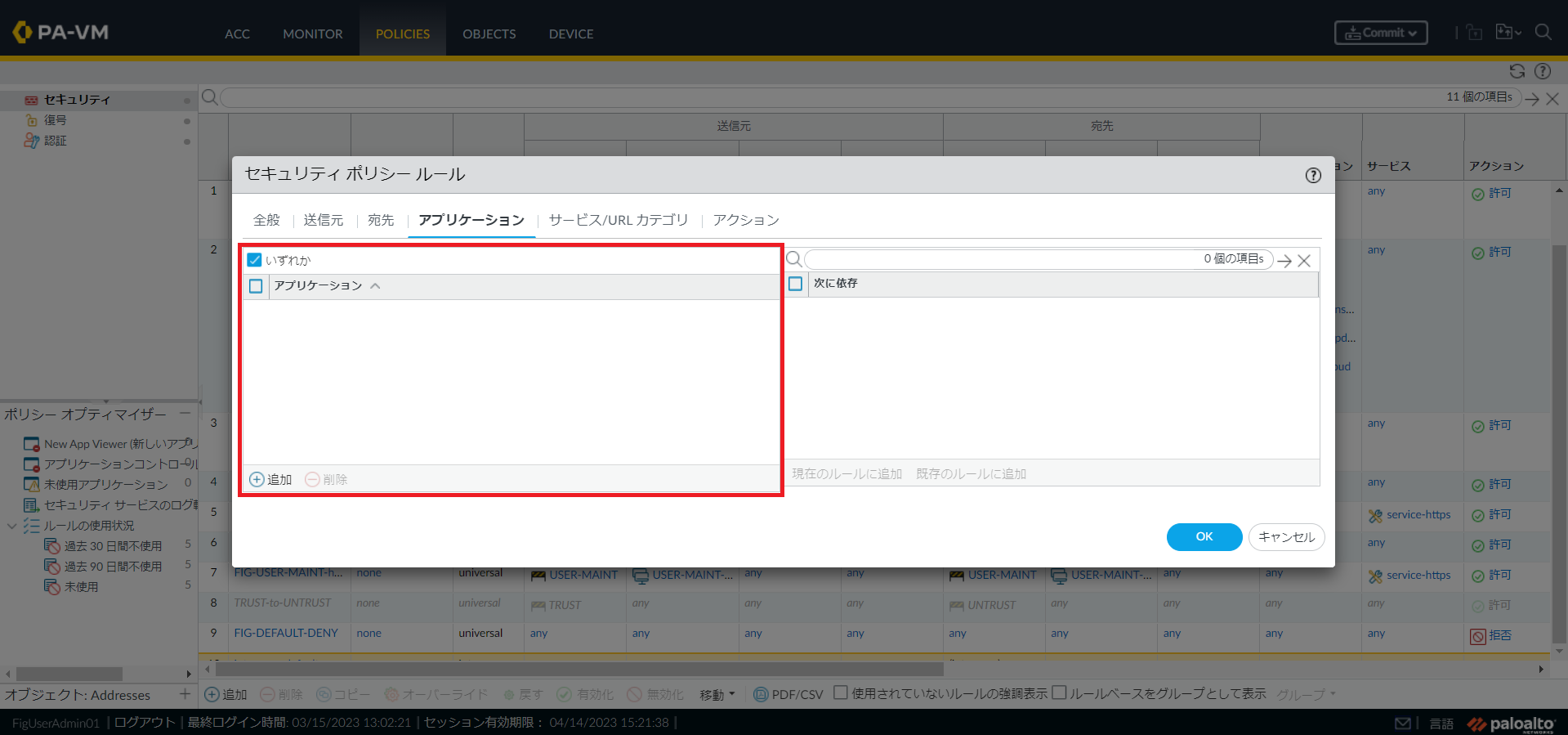

(5)アプリケーションタブの以下の項目を入力します。

図3.1.5 セキュリティポリシールール(アプリケーション)¶

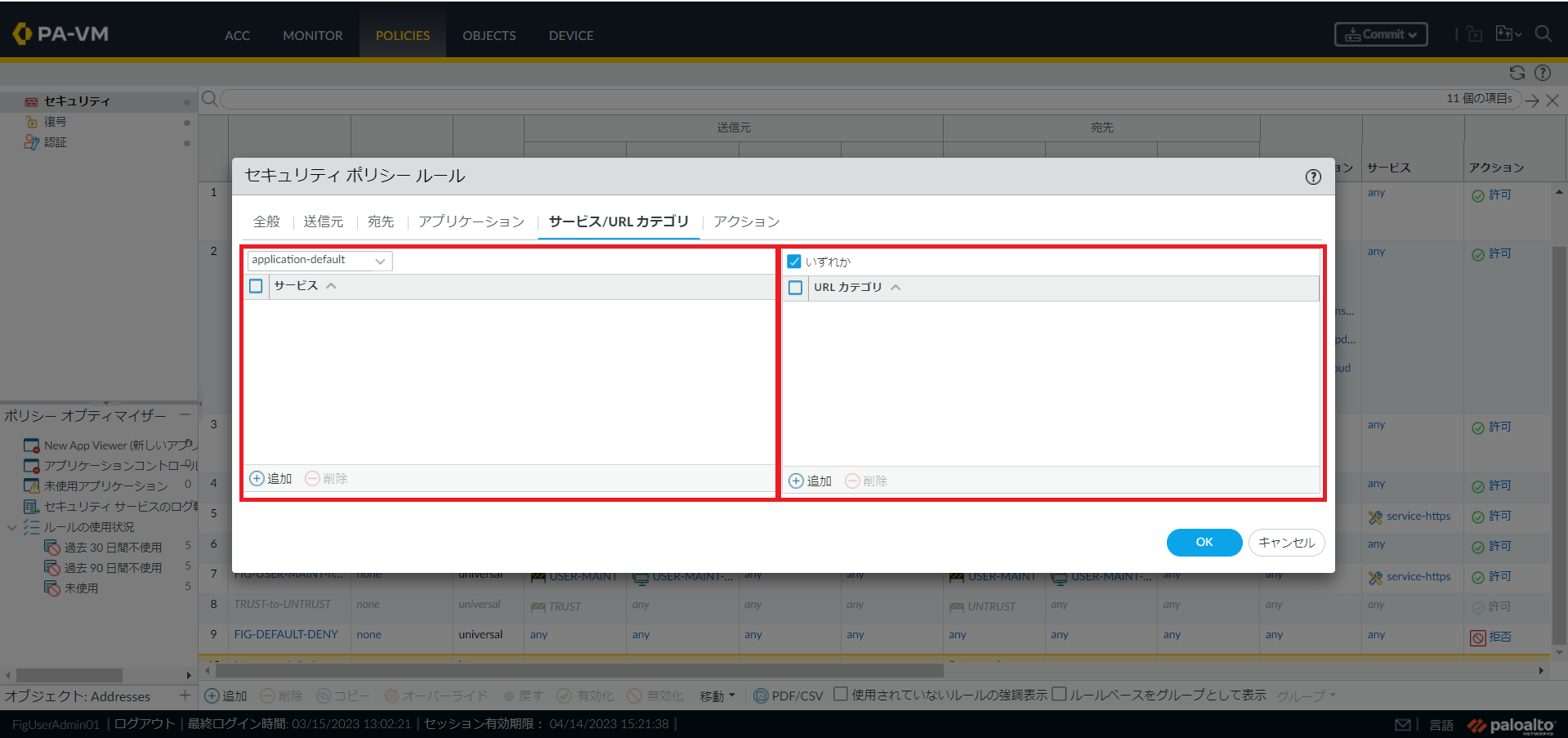

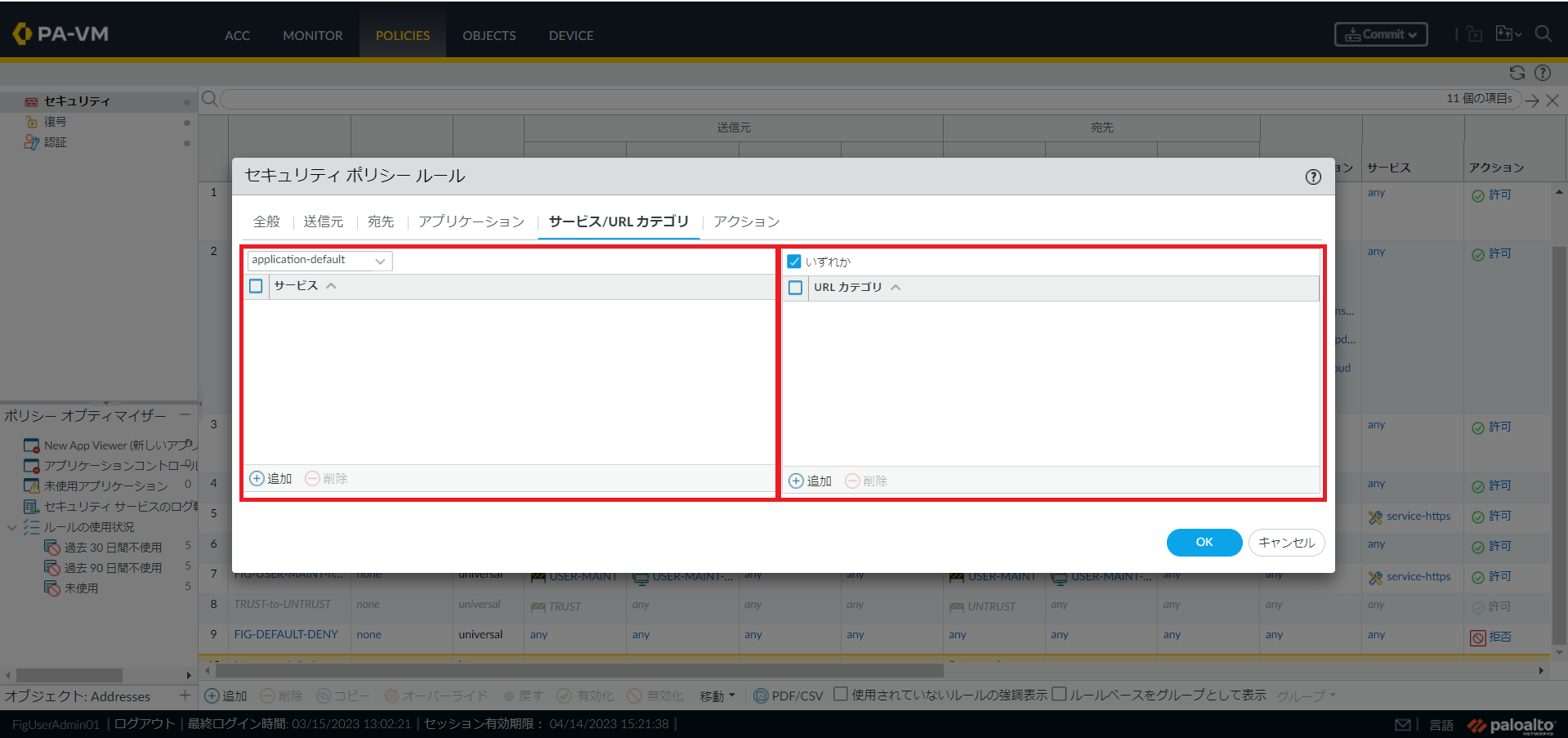

(6)サービス/URLカテゴリタブの以下の項目を入力します。

図3.1.6 セキュリティポリシールール(サービス/URLカテゴリ)¶

注釈

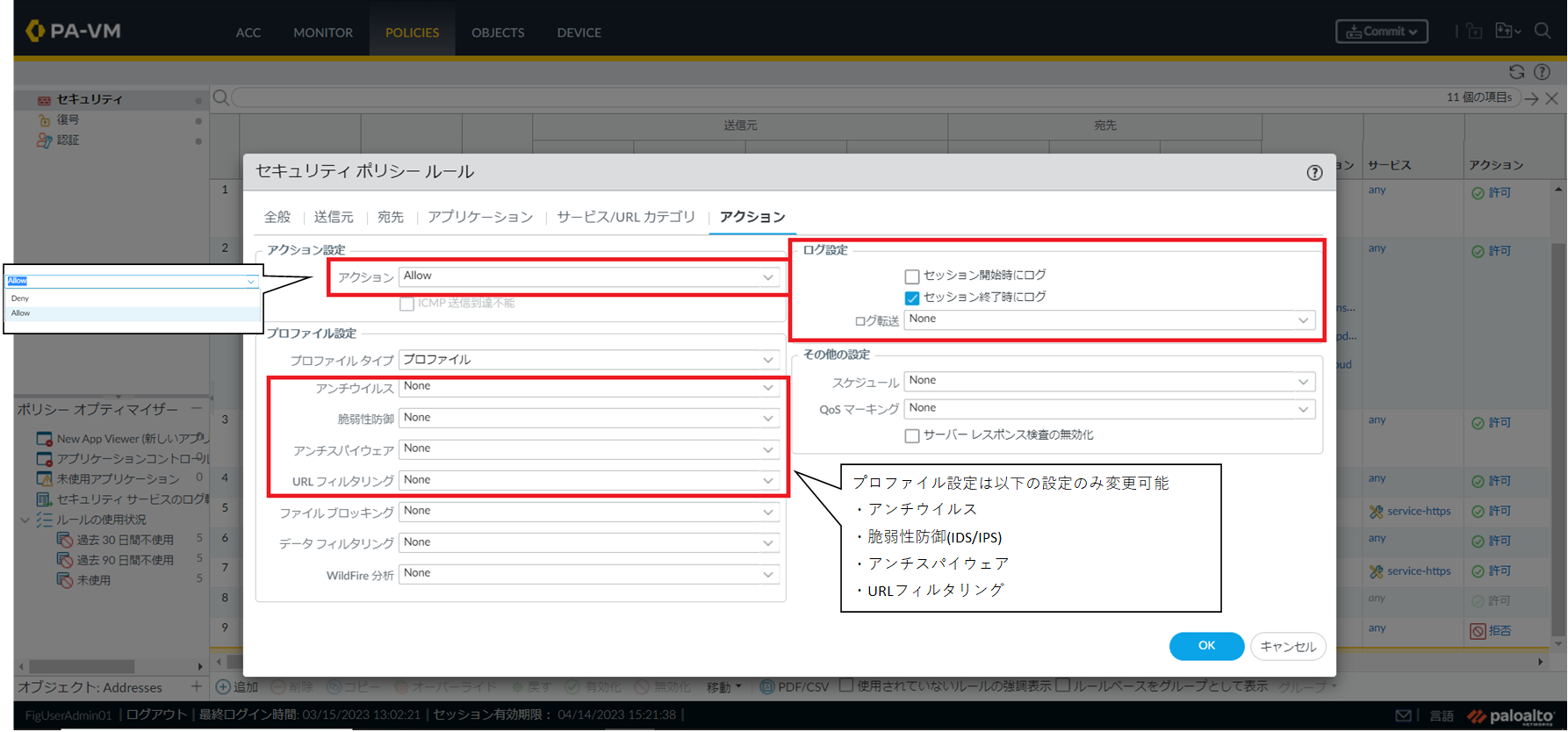

(7)アクションタブの以下の項目を入力します。入力完了後に、OKボタンをクリックします。

図3.1.7 セキュリティポリシールール(アクション)¶

3.2. SSL復号機能の設定をする¶

SSL復号化機能を使用する場合は、SSL復号化用のプロファイルを作成し作成したプロファイルをSSL復号用のポリシーに適用します。また、クライアント端末に証明書のインストールが必要です。

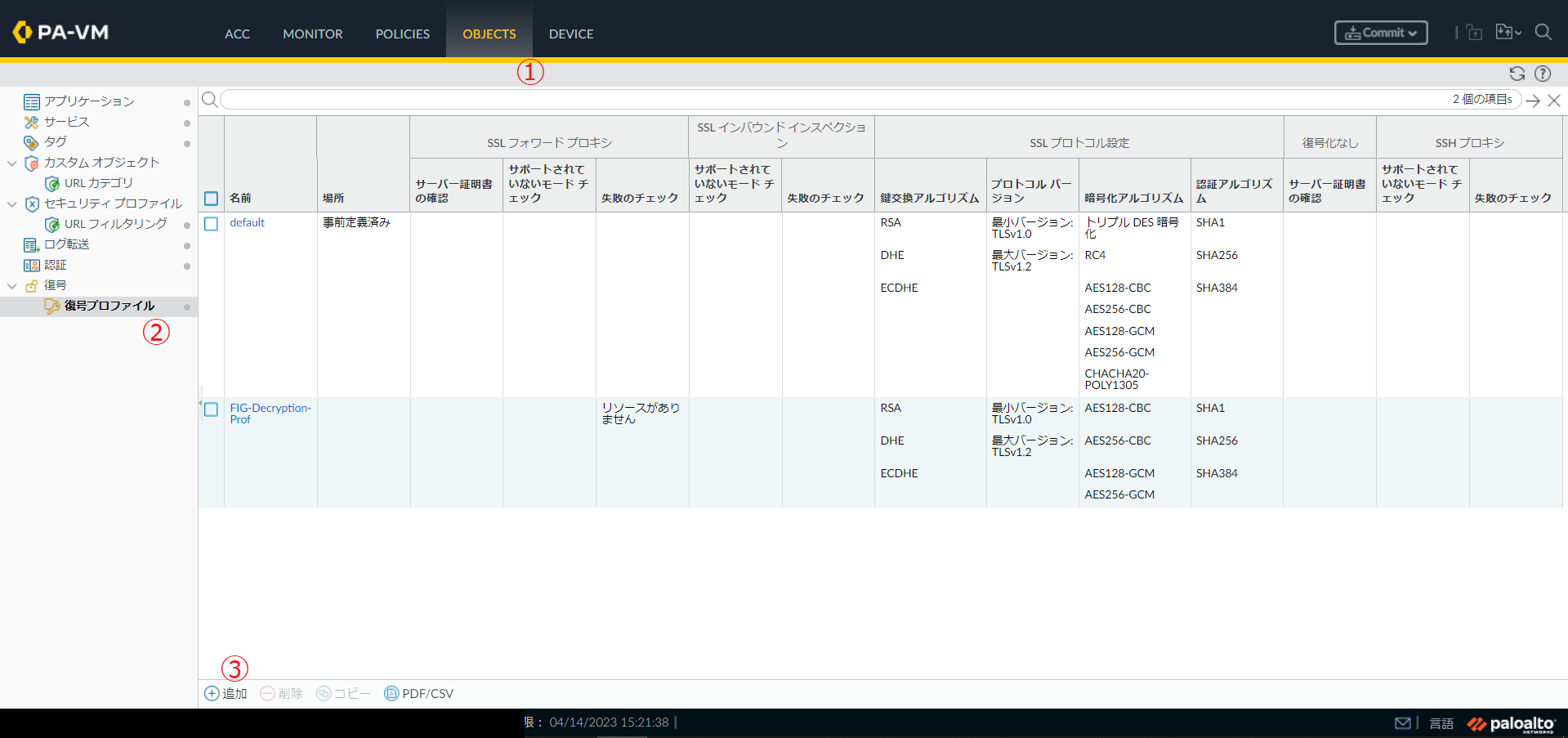

3.2.1. SSL復号化用のプロファイルを作成¶

SSL復号化用のプロファイルを作成します。SSL復号化用のプロファイル作成手順は以下を参照してください。

(1)Objectsタブをクリックし復号プロファイルをクリックします。画面下部の追加にカーソルを合わせクリックします。

図3.2.1 復号プロファイル画面¶

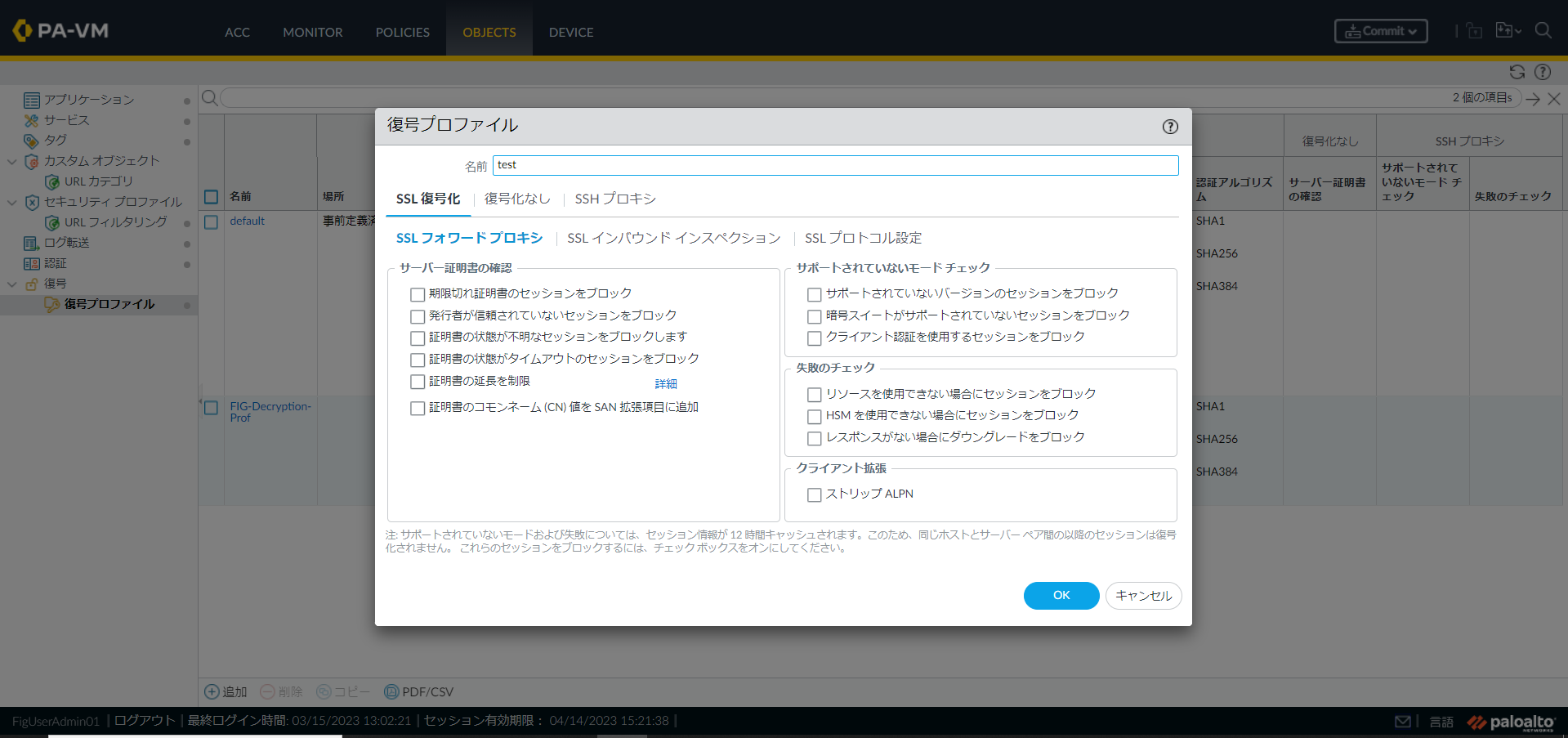

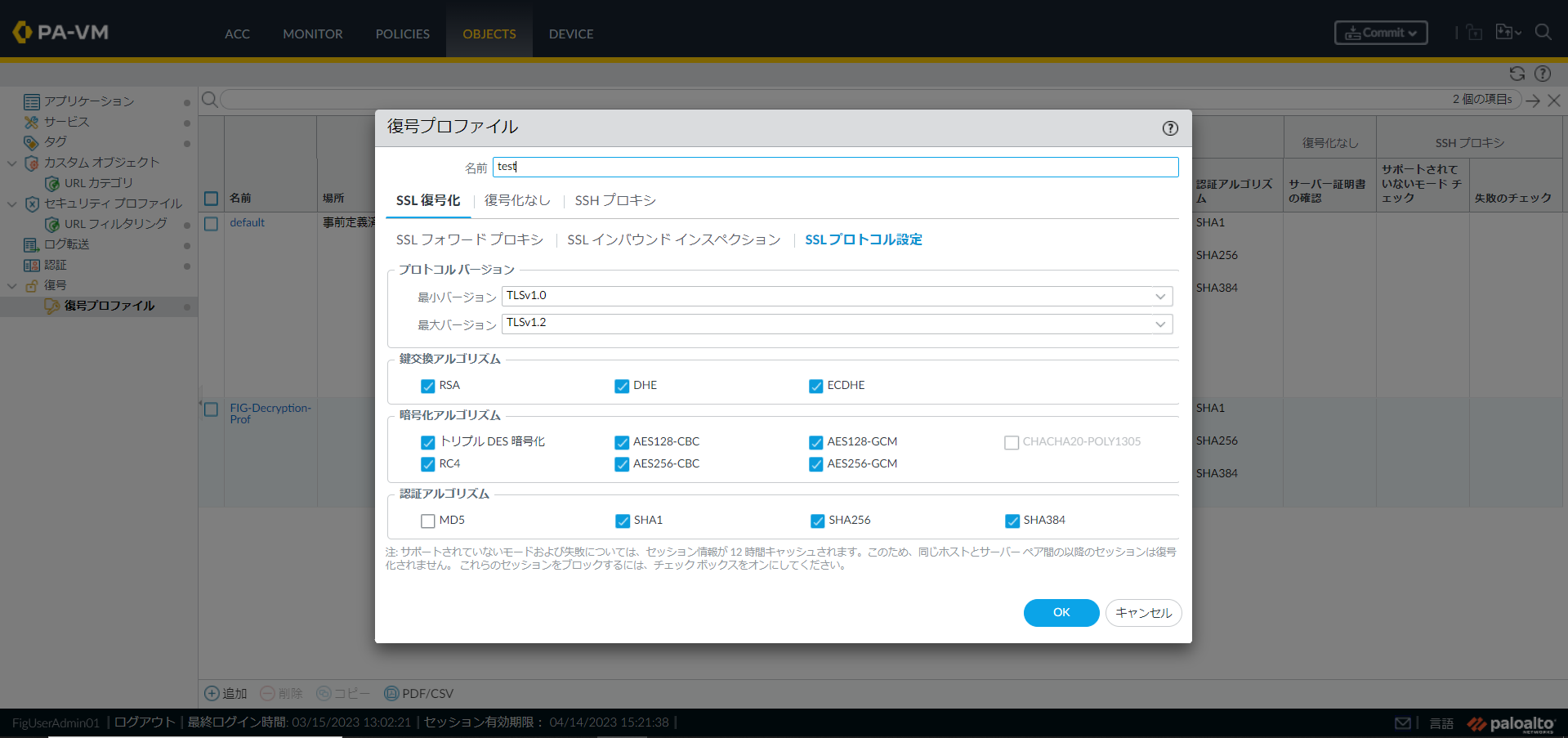

(2)SSL復号化を詳細に設定したい場合は必要な設定をSSLフォワードプロキシタブ、SSLプロトコル設定の各項目にチェックを入れOKをクリックします。

図3.2.2 復号プロファイル(SSLフォワードプロキシ)¶

図3.2.3 復号プロファイル(SSLプロトコル設定)¶

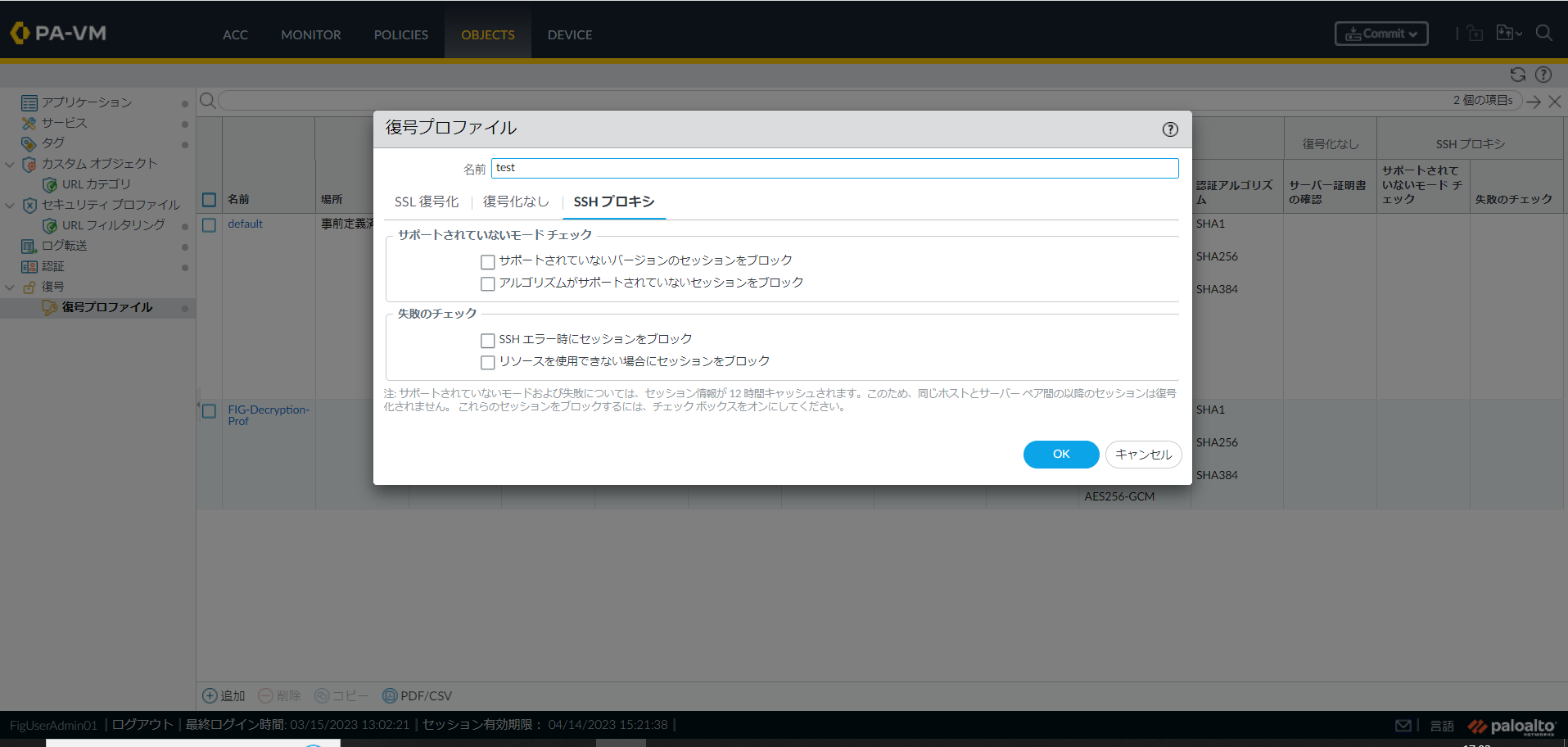

(3)SSHプロキシを詳細に設定したい場合はSSHプロキシタブをクリックし各項目にチェックを入れOKをクリックします。

図3.2.4 復号プロファイル(SSLプロキシ)¶

注釈

3.2.2. SSL復号用のポリシーにSSL復号化用のプロファイルを適用¶

SSL復号用のポリシーにSSL復号化用のプロファイルを適用します。SSL復号化用のポリシー作成手順は以下を参照してください。

注釈

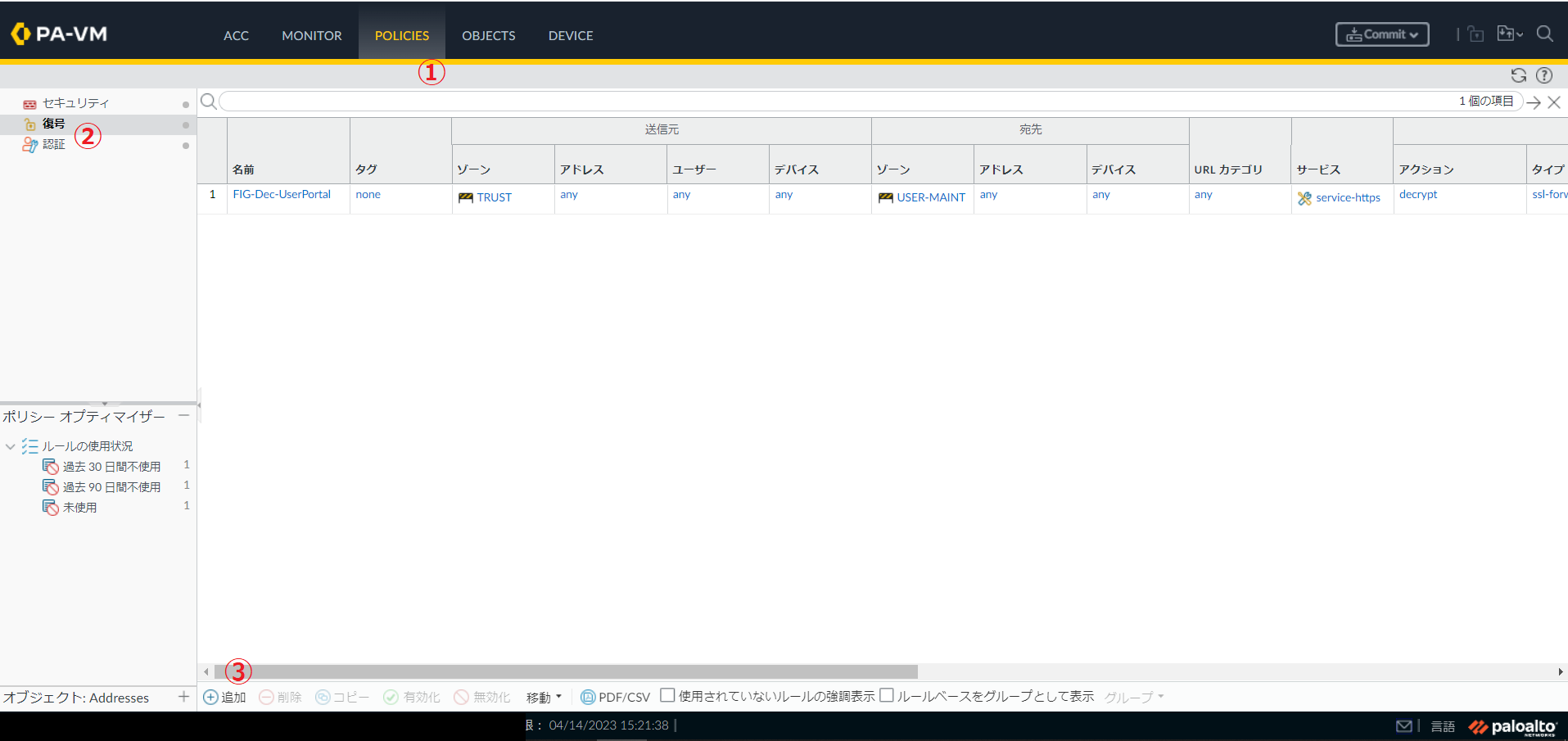

(1)Policiesタブをクリックし、復号をクリック後に追加にカーソルを合わせクリックします。クリックすると新規復号ポリシー画面が表示されます。

図3.2.5 Policiesタブ¶

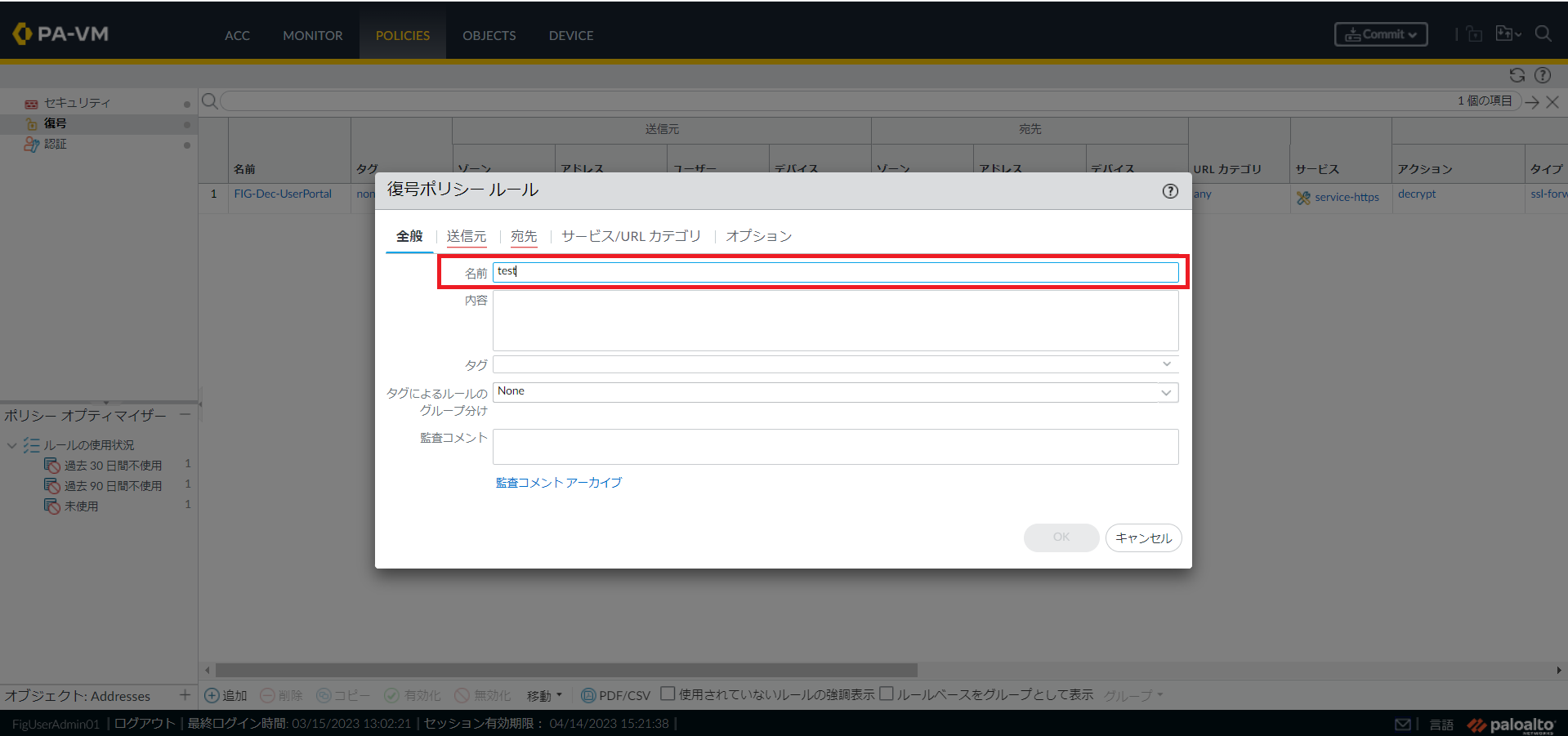

(2)全般タブの以下の項目を入力します。

図3.2.6 復号ポリシールール(全般)¶

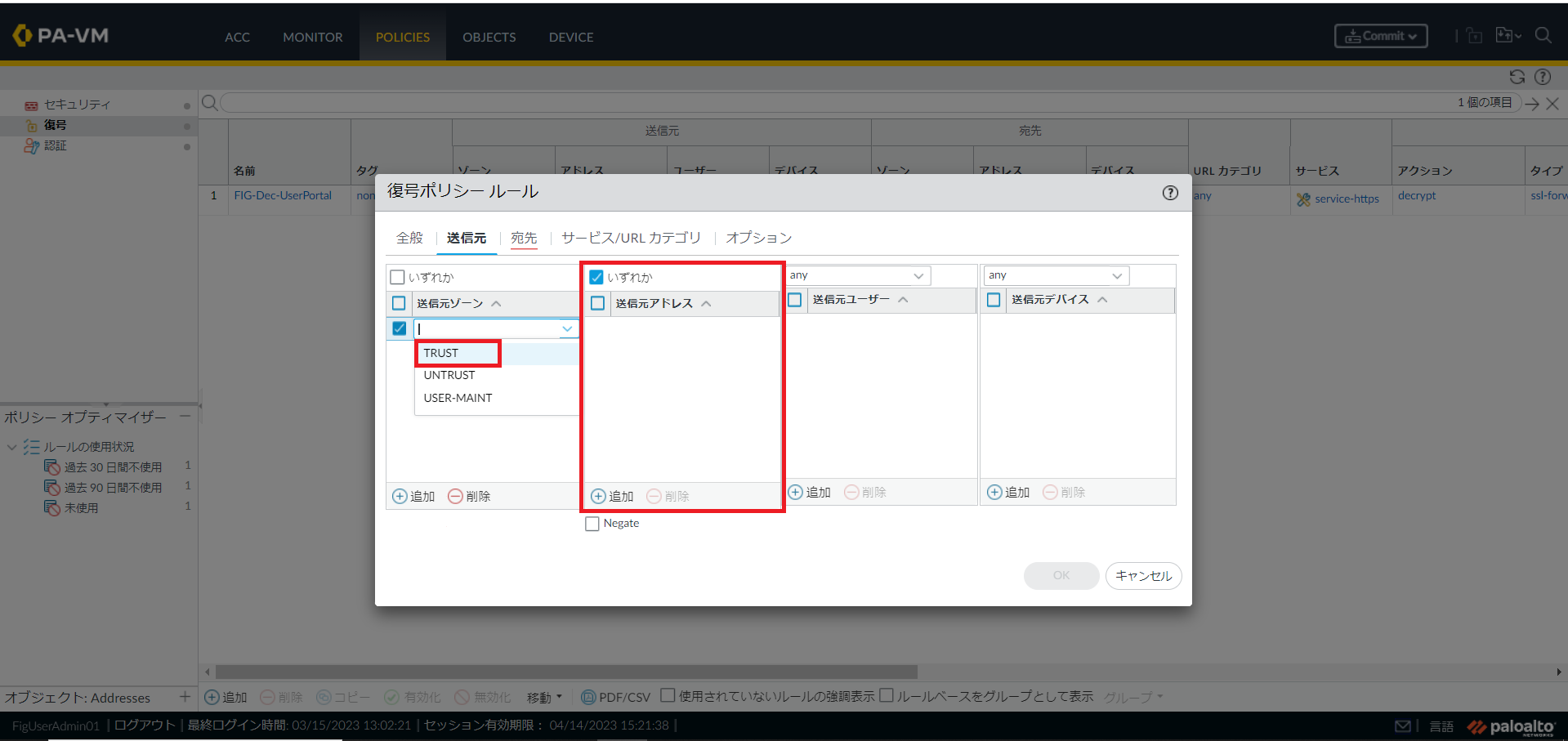

(3)送信元タブの以下の項目を入力します。

図3.2.7 復号ポリシールール(送信元)¶

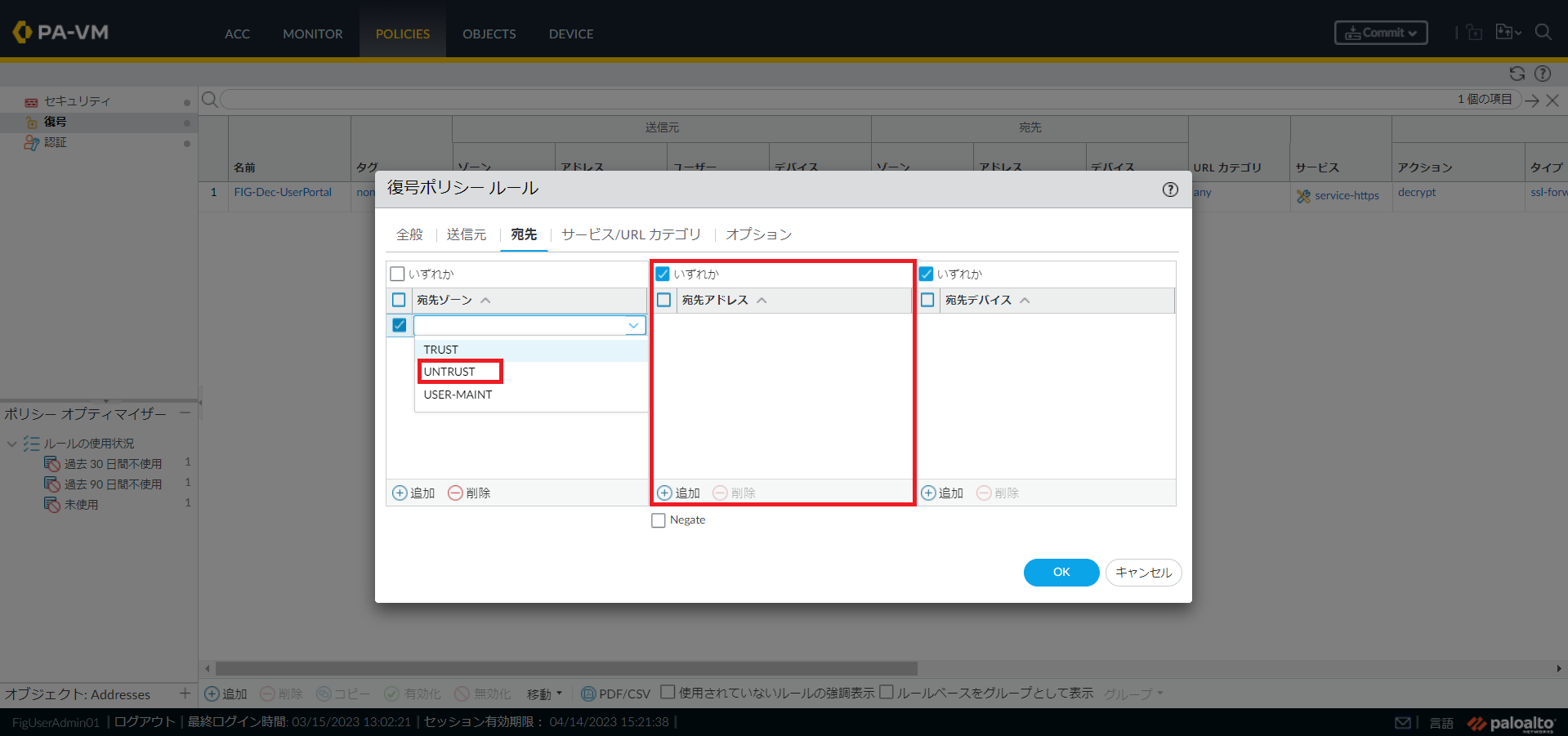

(4)宛先タブの以下の項目を入力します。

図3.2.8 復号ポリシールール(宛先)¶

注釈

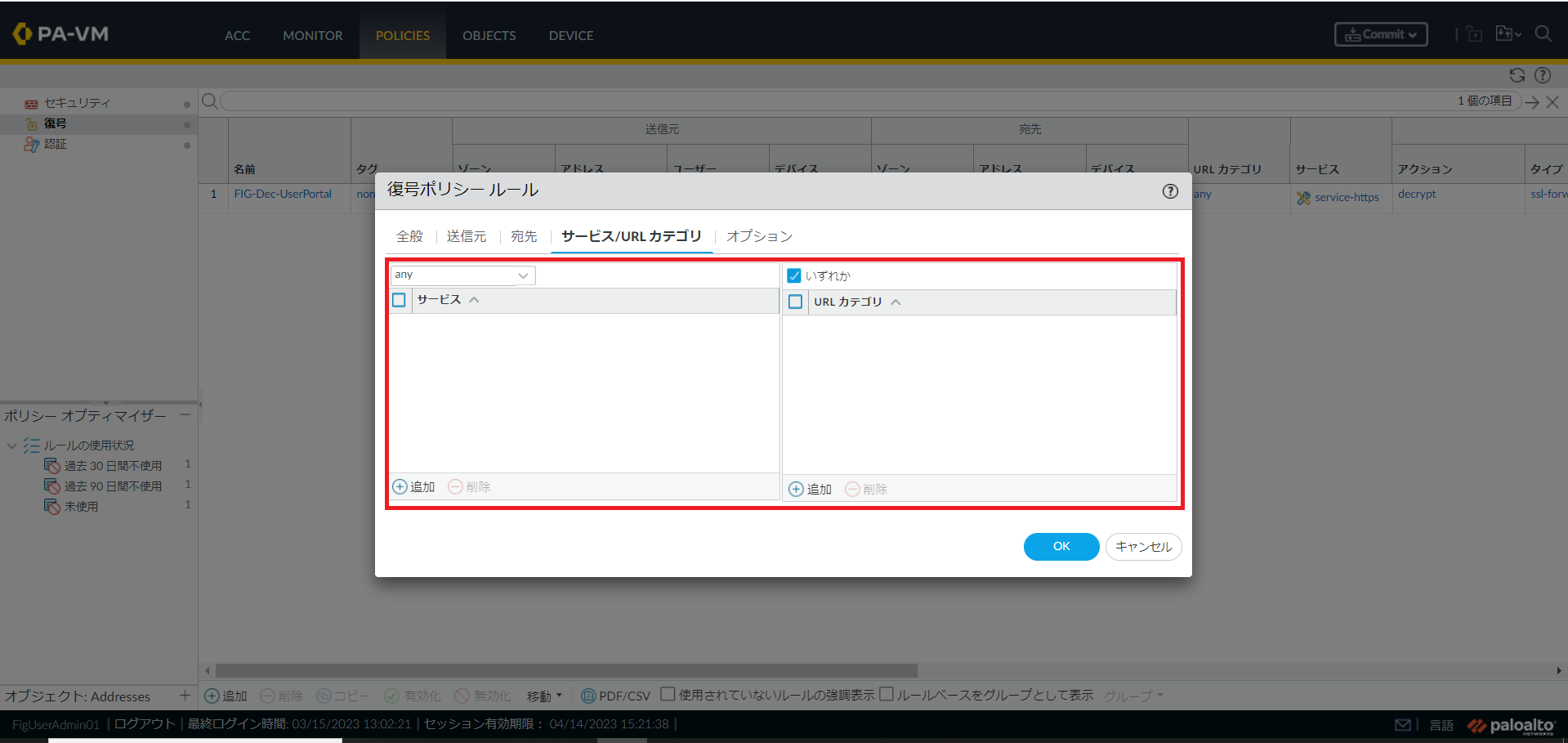

(5)サービス/URLカテゴリタブの以下の項目を入力します。

図3.2.9 復号ポリシールール(サービス/URLカテゴリ)¶

注釈

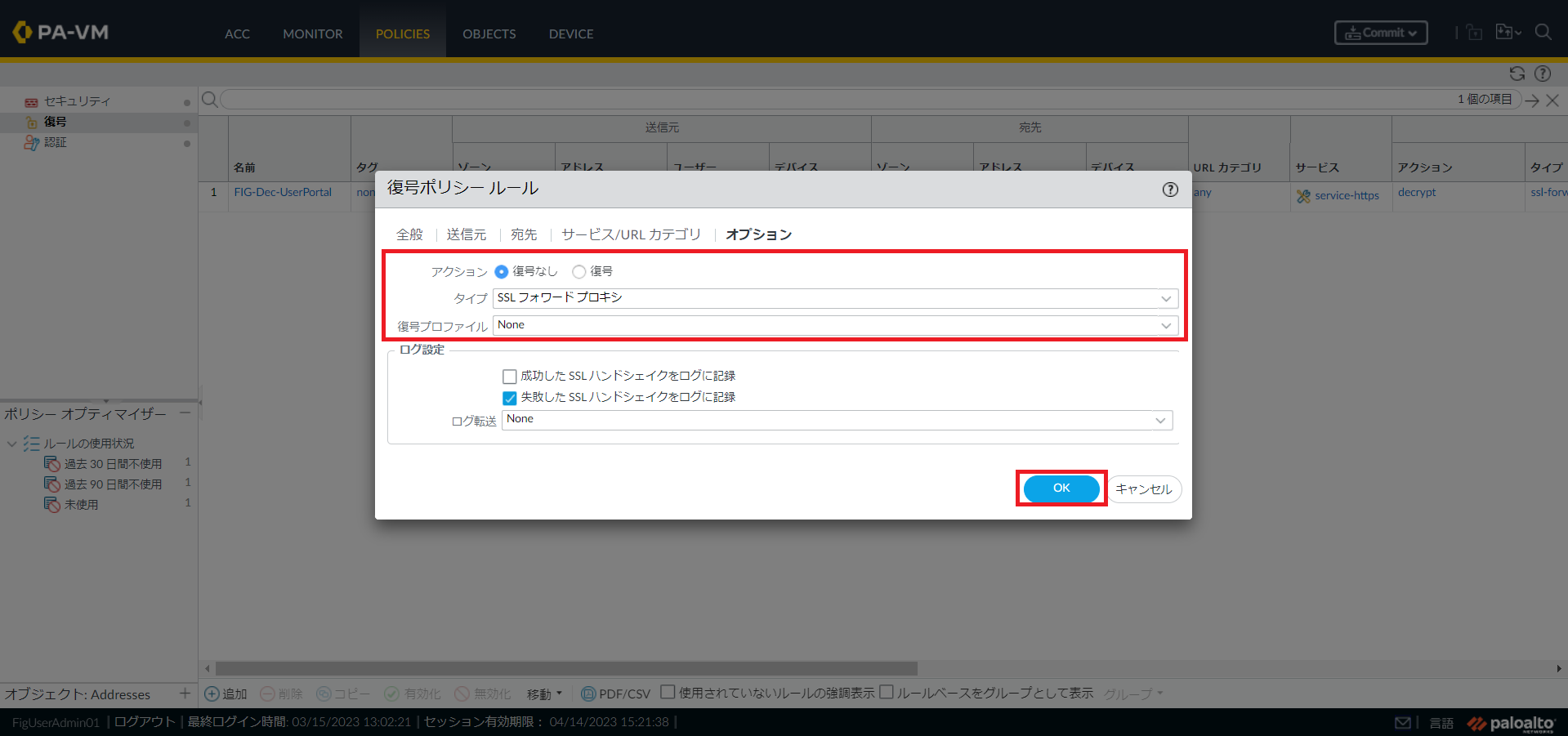

(6)オプションタブの以下の項目を入力します。

図3.2.10 復号ポリシールール(オプション)¶

3.2.3. クライアント端末にSSL復号化用の証明書をインストールする¶

SSL復号化を利用する場合、端末に証明書のインストールが必要です。証明書のインストール手順は以下を参照してください。 以下手順は、Windows端末を想定した手順です。

(1)端末に保存した証明書をダブルクリックし、証明書のインストールをクリックします。

図3.2.11 証明書のインストール¶

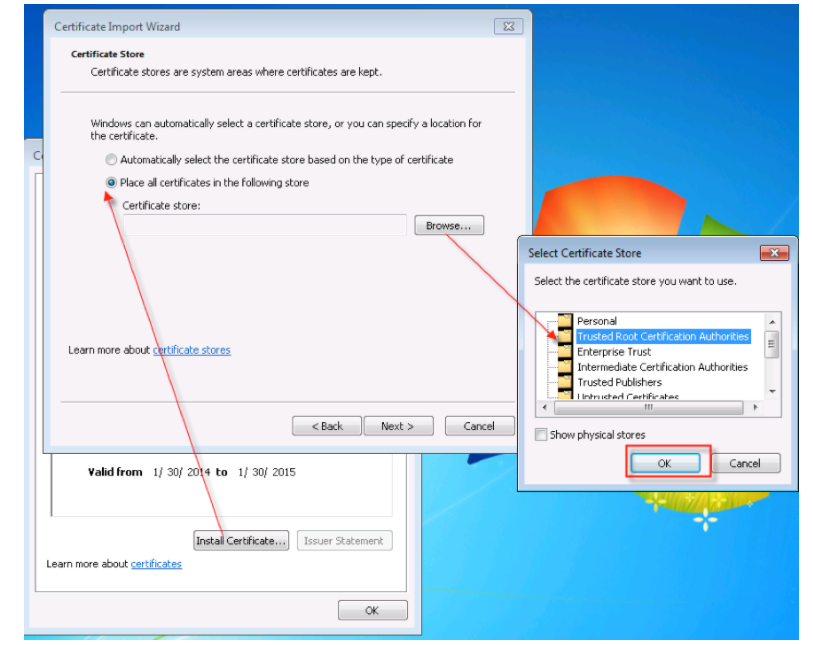

(2)証明書ストアページですべての証明書を次のストアに配置にチェックします。参照をクリックし、信頼されたルート証明機関を選択します。

図3.2.12 証明書ストアページ画面¶

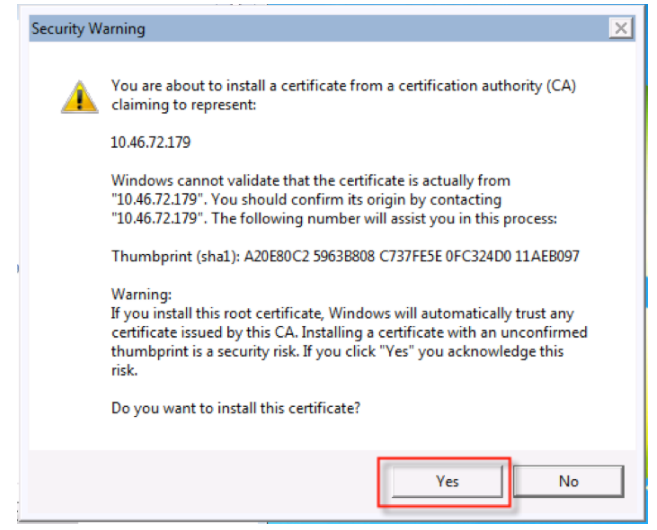

(3)次へをクリックします。警告メッセージが表示される場合は、はいをクリックします。

図3.2.13 警告メッセージ画面¶

(4)インポート成功メッセージが表示されます。OKをクリックし証明書のインストールが完了となります。

図3.2.14 インポート成功メッセージ画面¶

3.3. Syslog転送の設定をする¶

Syslogサーバに転送する際に必要な設定を記載します。

3.3.1. Syslogサーバプロファイルを作成する¶

Syslogサーバプロファイルを作成します。Syslogサーバプロファイルの作成手順は以下を参照してください。

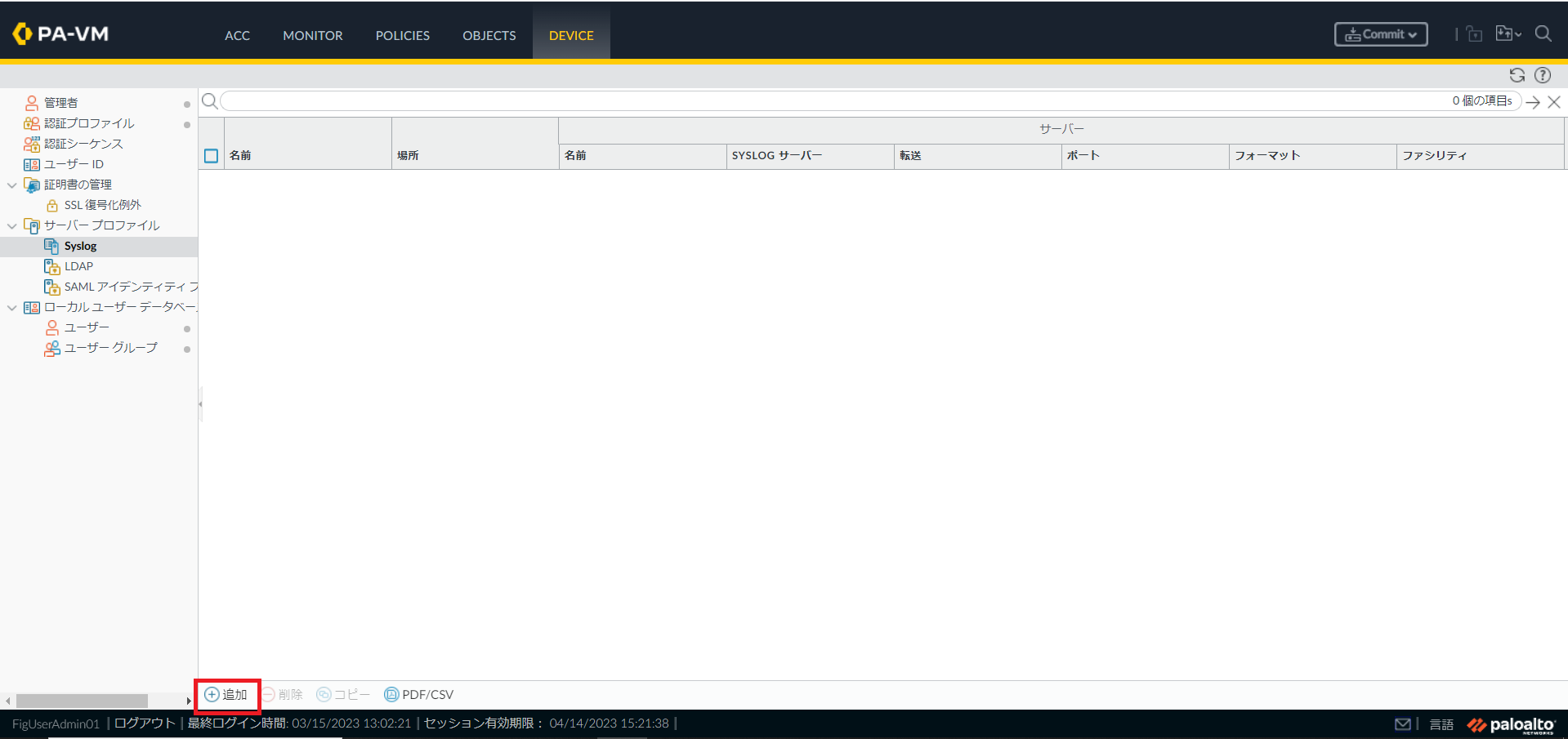

(1)DeviceタブをクリックしサーバープロファイルのSyslogをクリックします。追加にカーソルを合わせクリックします。

図3.3.1 サーバープロファイルのSyslog画面¶

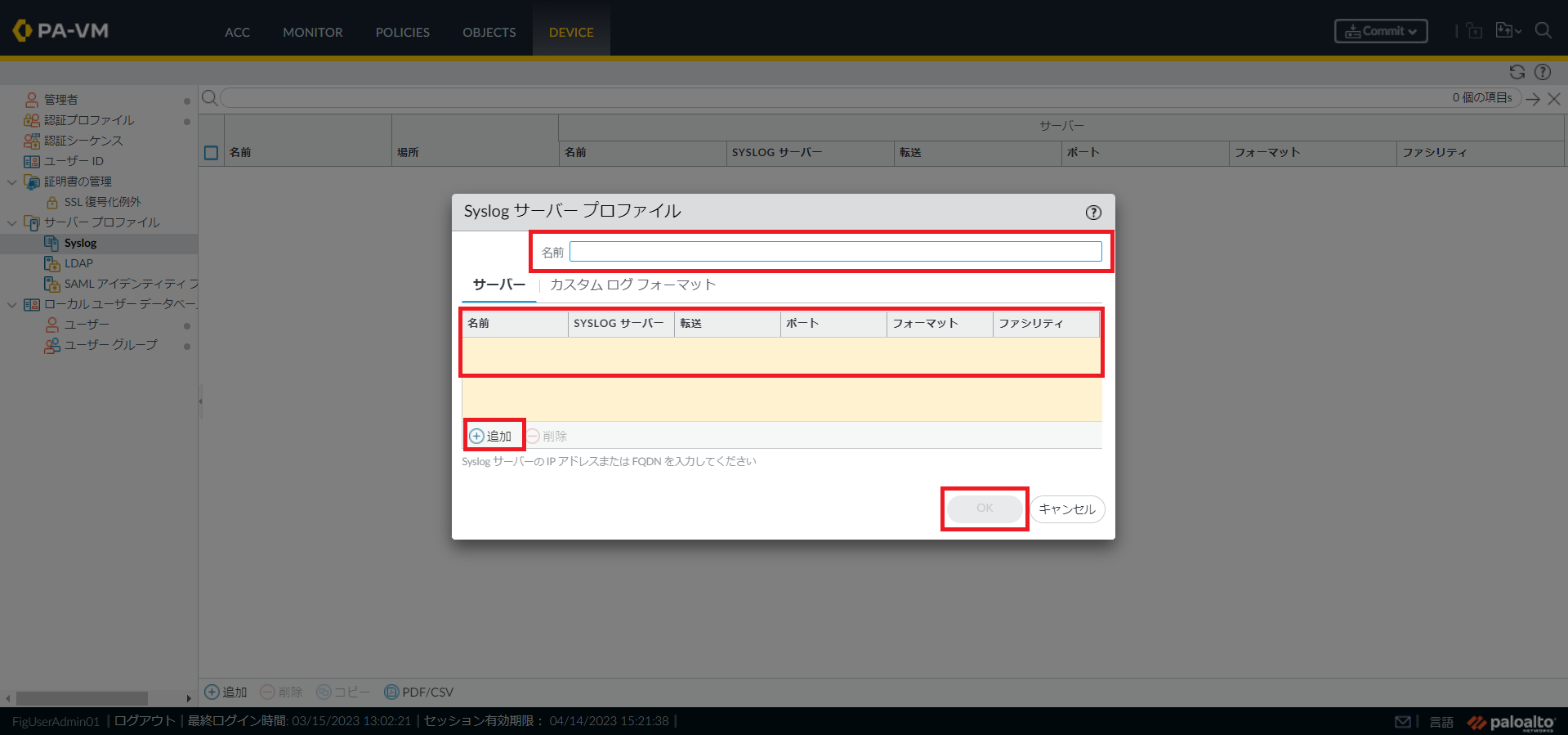

(2)Syslogサーバープロファイルの設定画面が表示されます。名前を入力し追加をクリックします。以下の項目を入力しOKをクリックします。

図3.3.2 Syslogサーバープロファイルの設定画面¶

3.3.2. ログ転送プロファイルを作成する¶

ログ転送プロファイルを作成します。ログ転送プロファイルの作成手順は以下を参照してください。

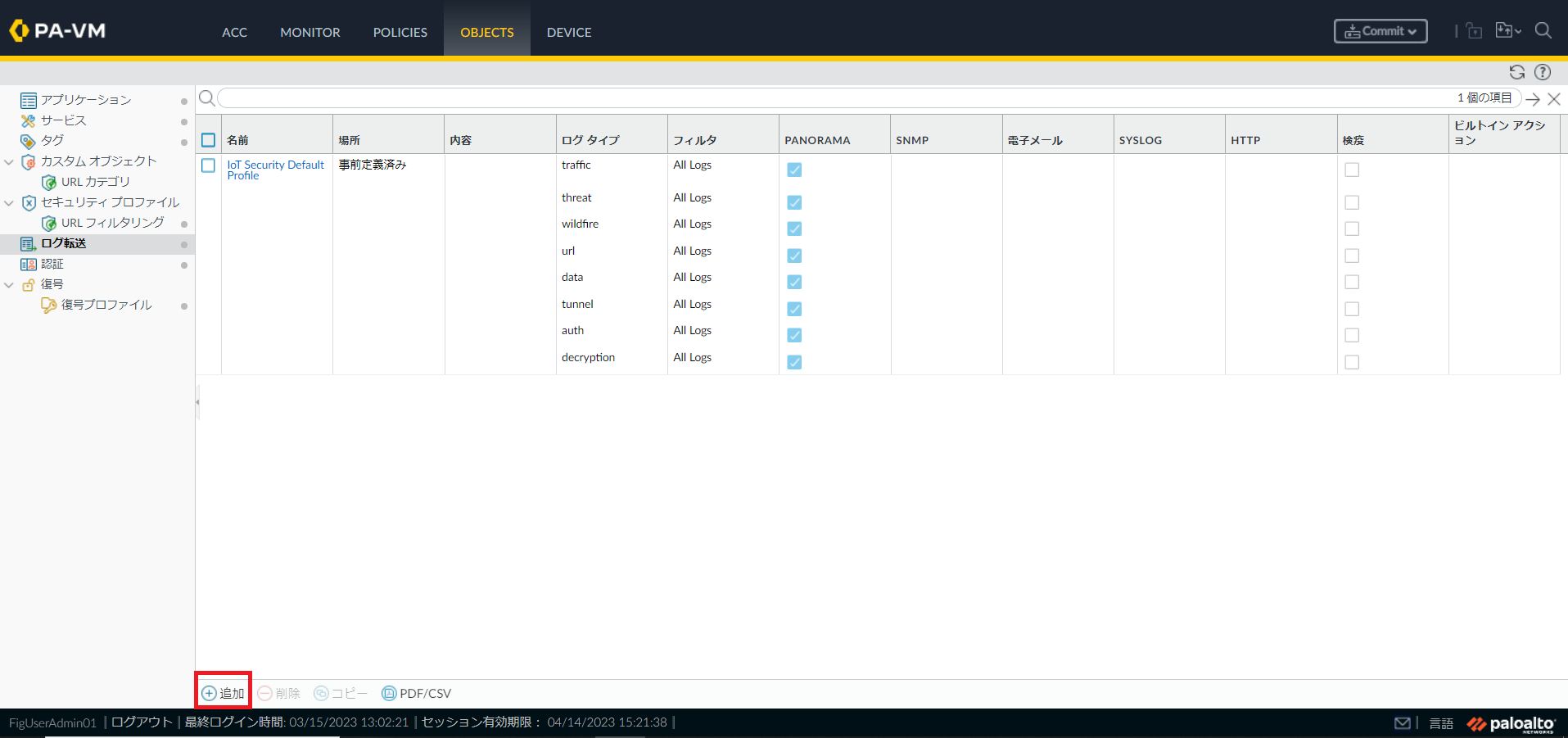

(1)Objectsタブをクリックしログ転送をクリックします。画面下部の追加にカーソルを合わせクリックします。

図3.3.3 ログ転送画面¶

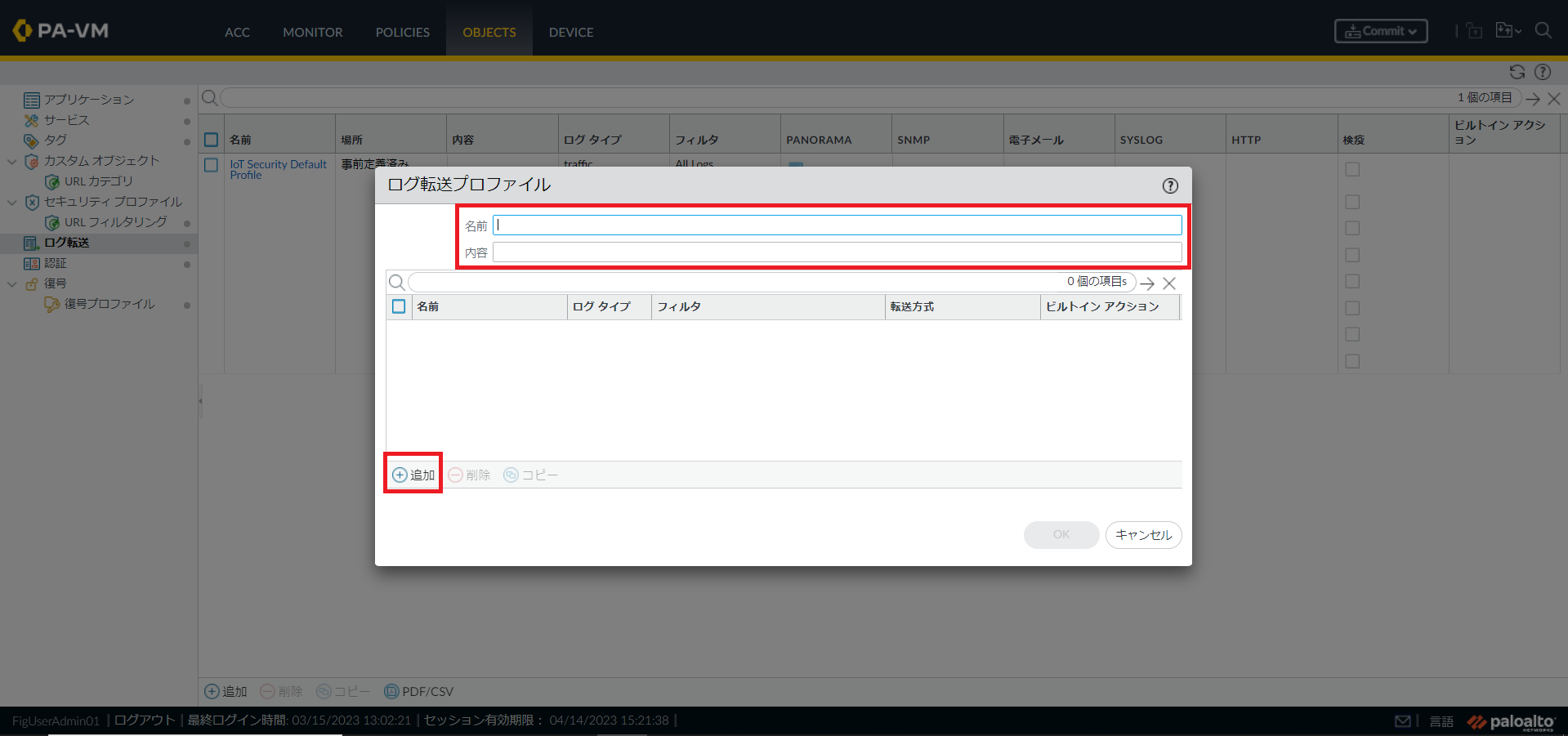

(2)ログ転送プロファイルで名前、内容(省略可能)を入力後、追加をクリックします。

図3.3.4 ログ転送プロファイル¶

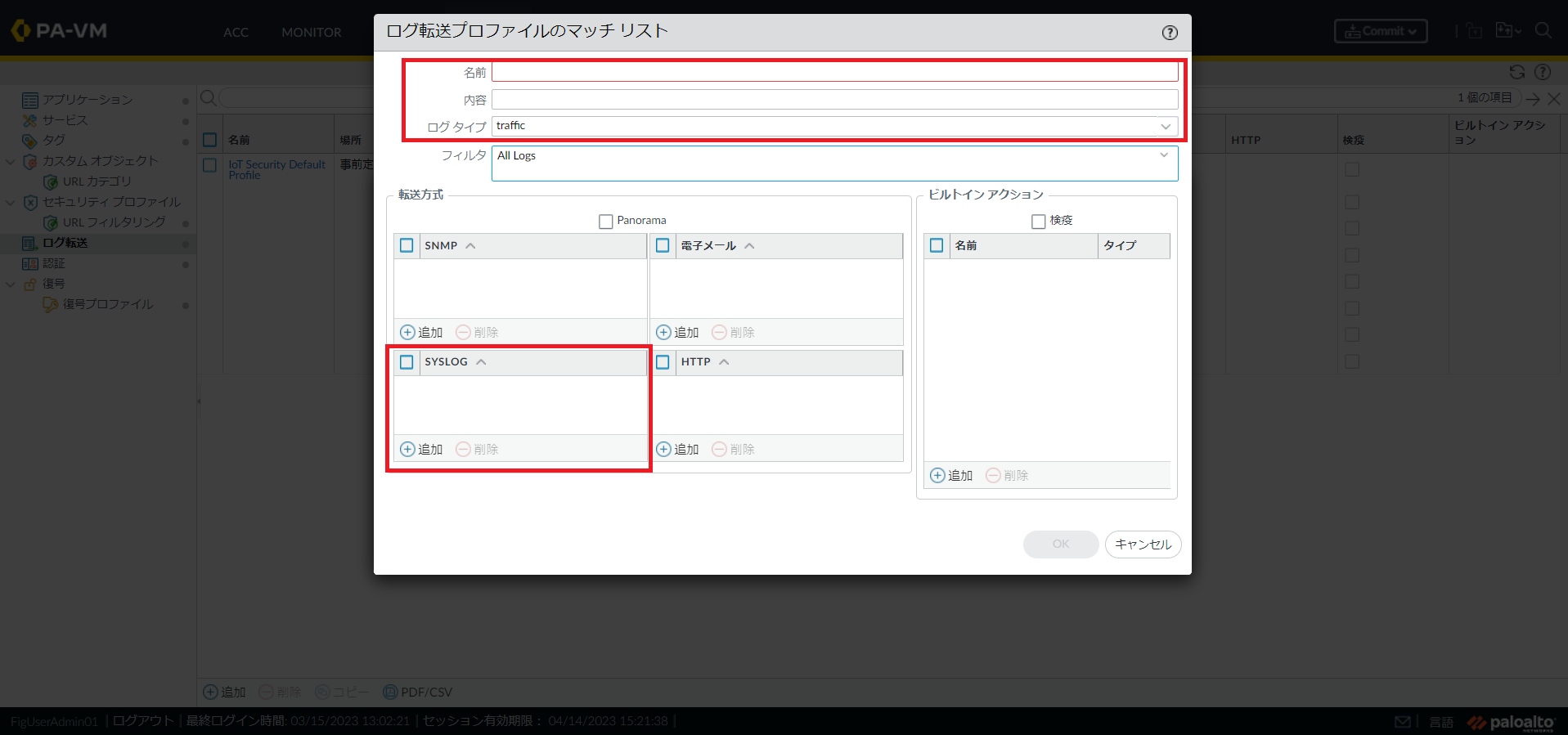

(3)ログ転送プロファイルのマッチリストで以下の項目を入力しOKをクリックします。

図3.3.5 ログ転送プロファイルのマッチリスト¶

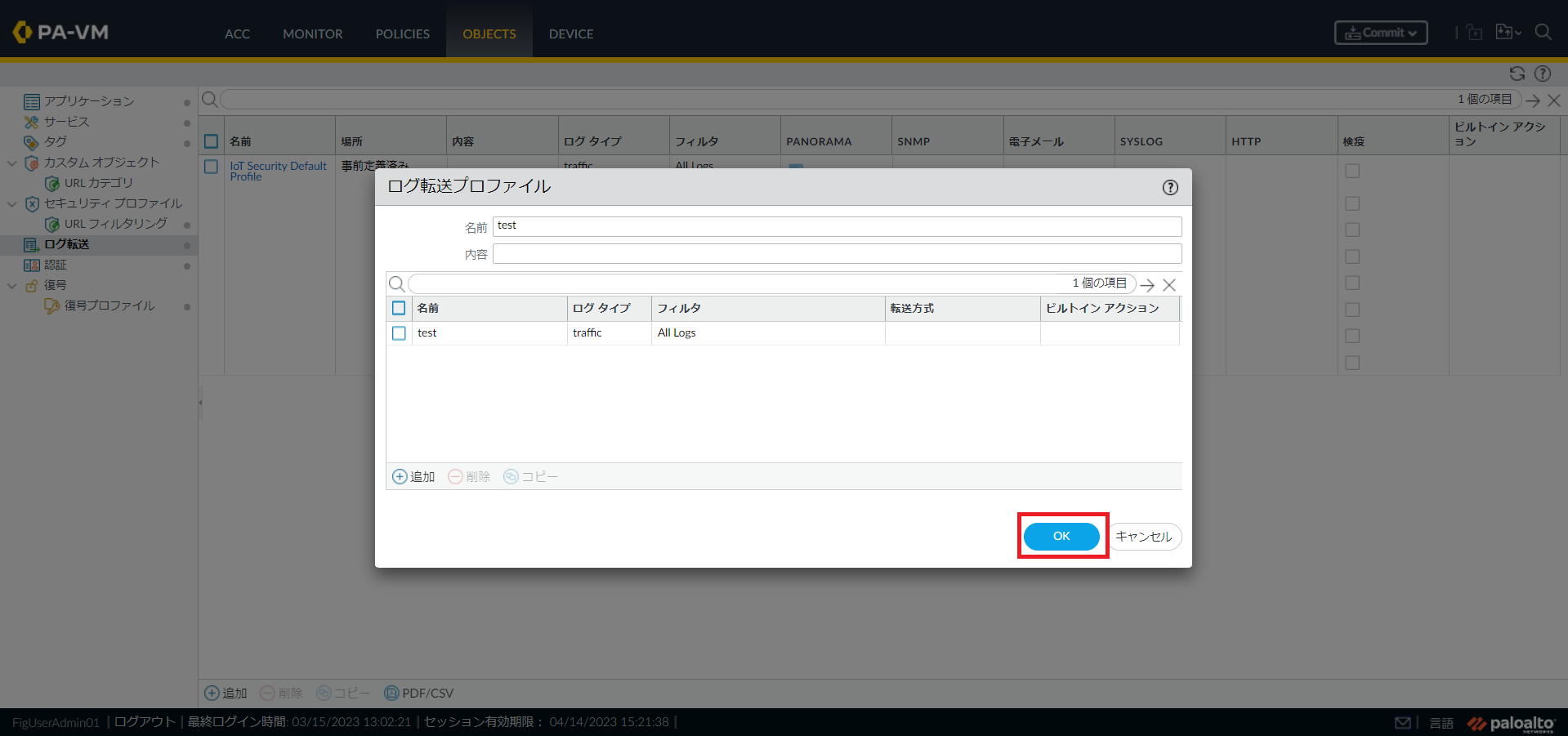

(4)ログ転送プロファイルの画面に戻ります。OKをクリックします。

図3.3.6 ログ転送プロファイルの追加¶

注釈

3.3.3. セキュリティポリシーに適用対象のログ転送プロファイルを設定する¶

セキュリティポリシーに適用対象のログ転送プロファイルを設定します。設定手順は以下を参照してください。

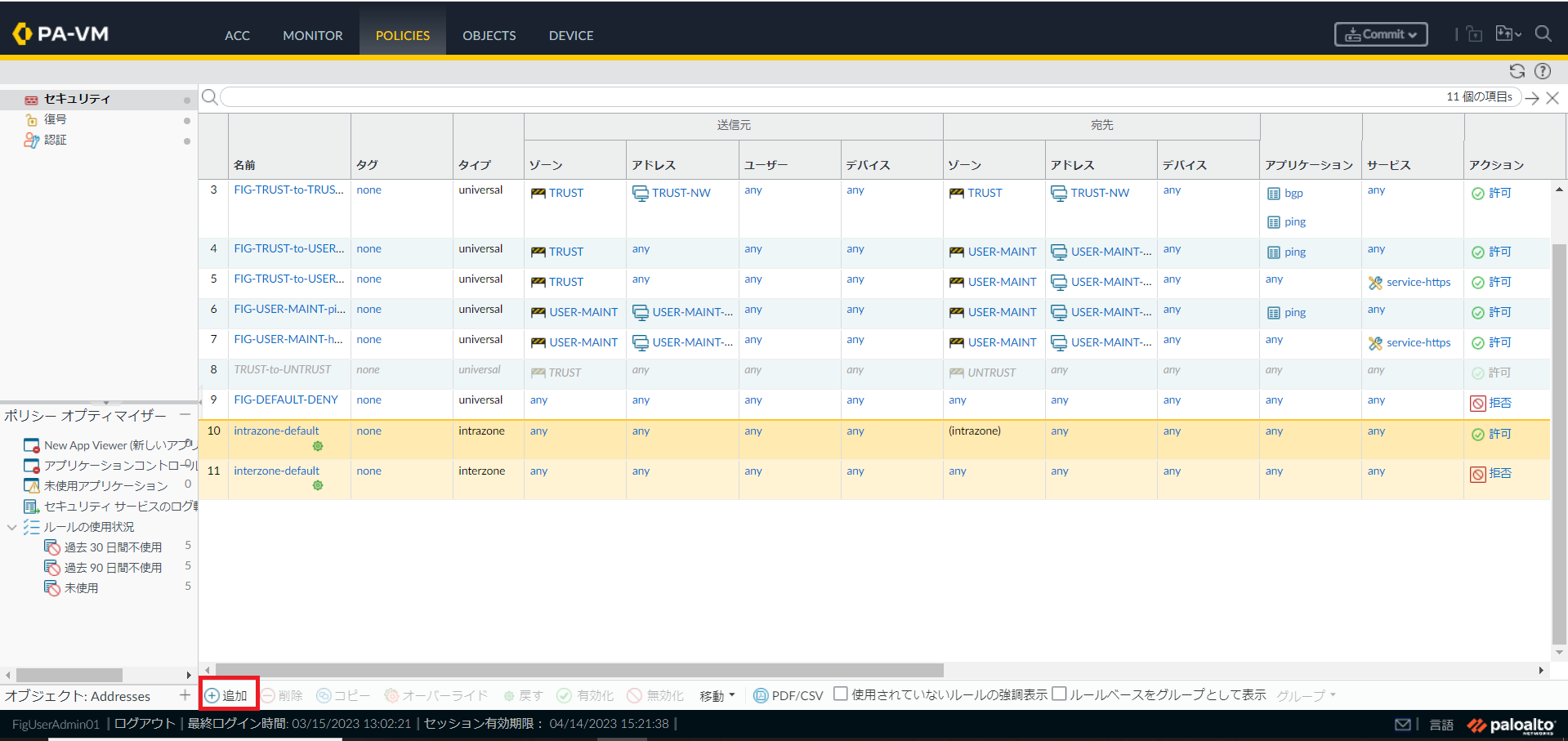

(1)Policiesタブをクリックし追加にカーソルを合わせクリックします。クリックすると新規ポリシー画面が表示されます。

図3.3.7 Policiesタブ¶

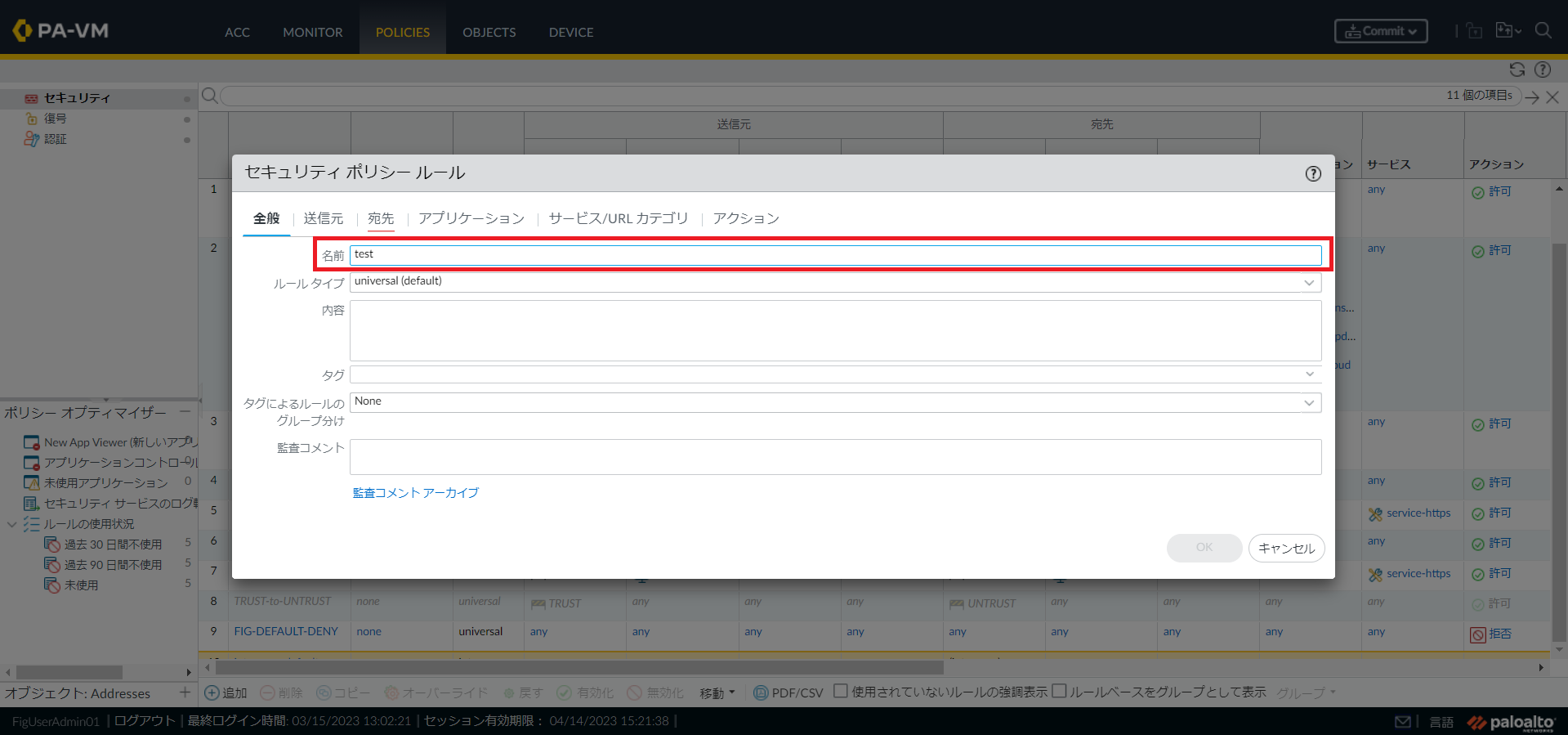

(2)全般タブの以下の項目を入力します。

図3.3.8 セキュリティポリシールール(全般)¶

(3)送信元タブの以下の項目を入力します。

図3.3.9 セキュリティポリシールール(送信元)¶

(4)宛先タブの以下の項目を入力します。

図3.3.10 セキュリティポリシールール(宛先)¶

注釈

(5)アプリケーションタブの以下の項目を入力します。

図3.3.11 セキュリティポリシールール(アプリケーション)¶

(6)サービス/URLカテゴリタブの以下の項目を入力します。

図3.3.12 セキュリティポリシールール(サービス/URLカテゴリ)¶

注釈

(7)アクションタブの以下の項目を入力します。入力完了後に、OKボタンをクリックします。

図3.3.13 セキュリティポリシールール(アクション)¶

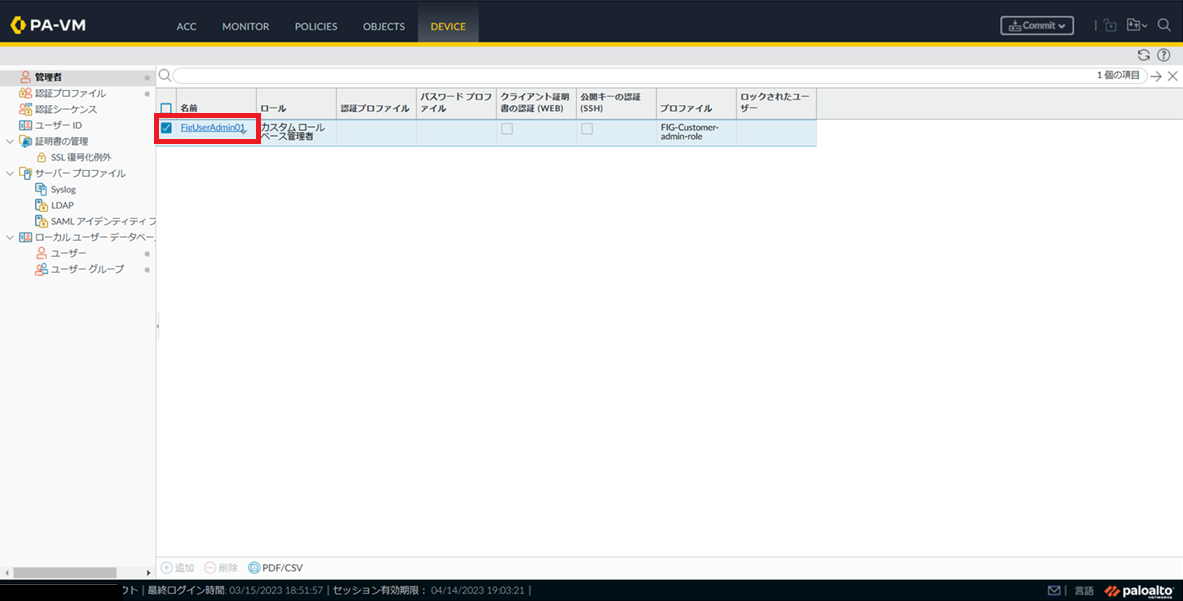

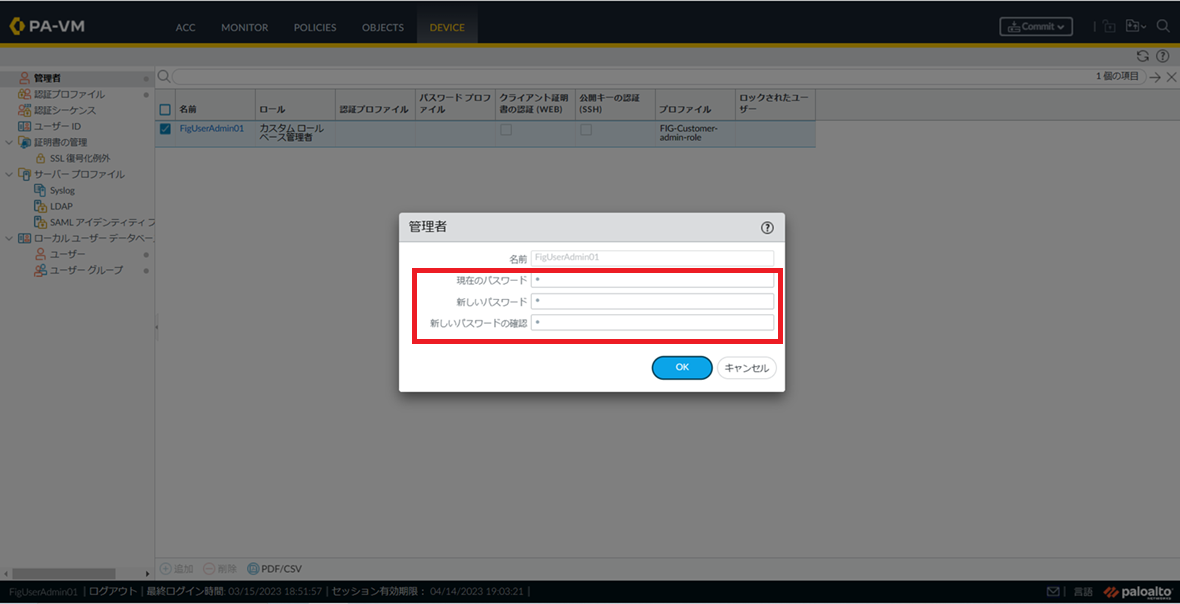

3.4. 管理者パスワードの変更をする¶

(1)Deviceタブをクリックし管理者をクリックします。管理者アカウントにカーソルを合わせ管理者アカウントをクリックします。

図3.4.1 管理者画面¶

(2)管理者のパスワード設定が表示されます。現在のパスワードと新しいパスワードを入力しOKをクリックします

図3.4.2 管理者のパスワード設定変更¶

3.5. テナントアクセス制御サポート機能の設定をする¶

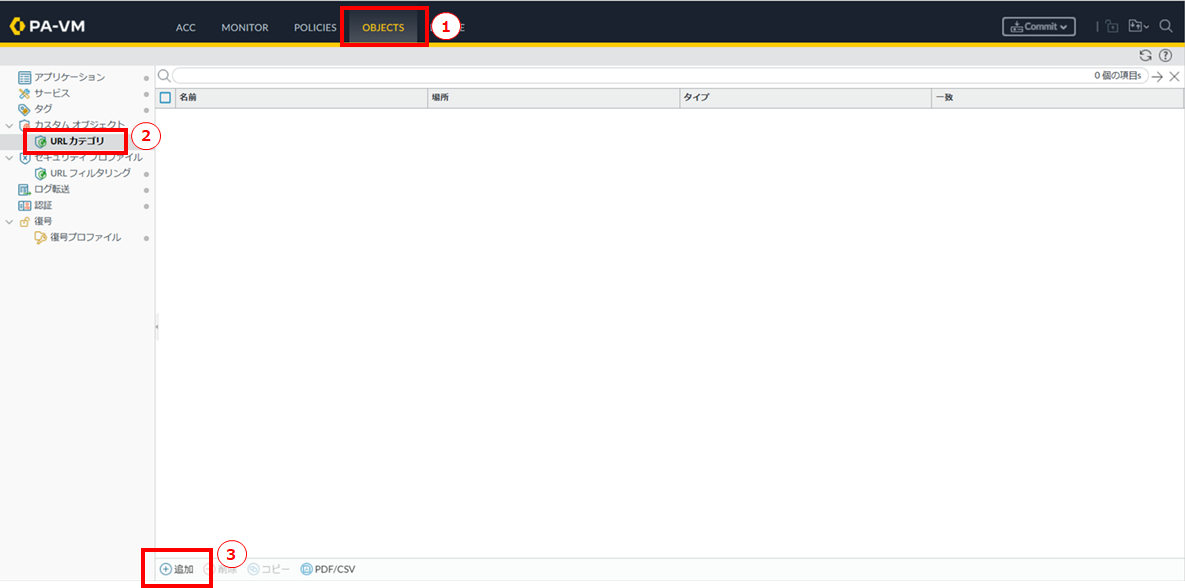

3.5.1. テナントアクセス制御用のURLカテゴリを作成する¶

FIGポータルにアクセスします。

- ➀[Objects]をクリックします。➁[URLカテゴリ]をクリックします。➂[追加]をクリックします。

図3.5.1. URLカテゴリ画面¶

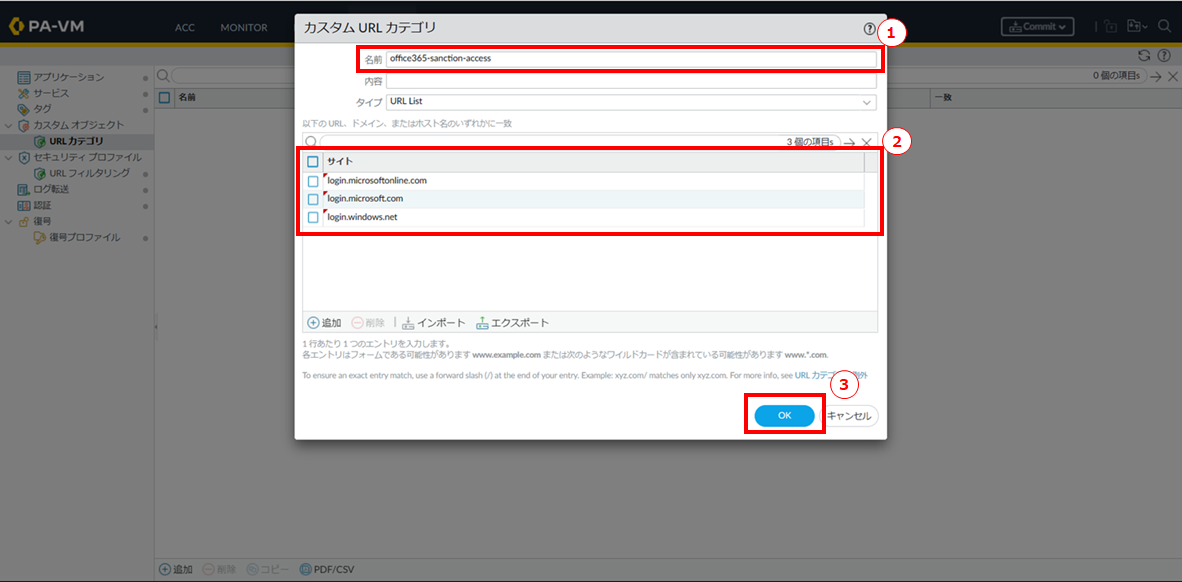

- ①名前を入力します。②[追加]をクリックしサイトを追加します。③入力が完了したら[OK]ボタンを押下します。

図3.5.2. カスタムURLカテゴリ¶

項番 |

項目 |

設定値 |

1 |

名前 |

任意の名前を入力します。 |

2 |

サイト |

以下3つのサイトを追加します

login.microsoftonline.com

login.microsoft.com

login.windows.net

|

3.5.2. テナントアクセス制御用のセキュリティプロファイル(URLフィルタリング)を作成する¶

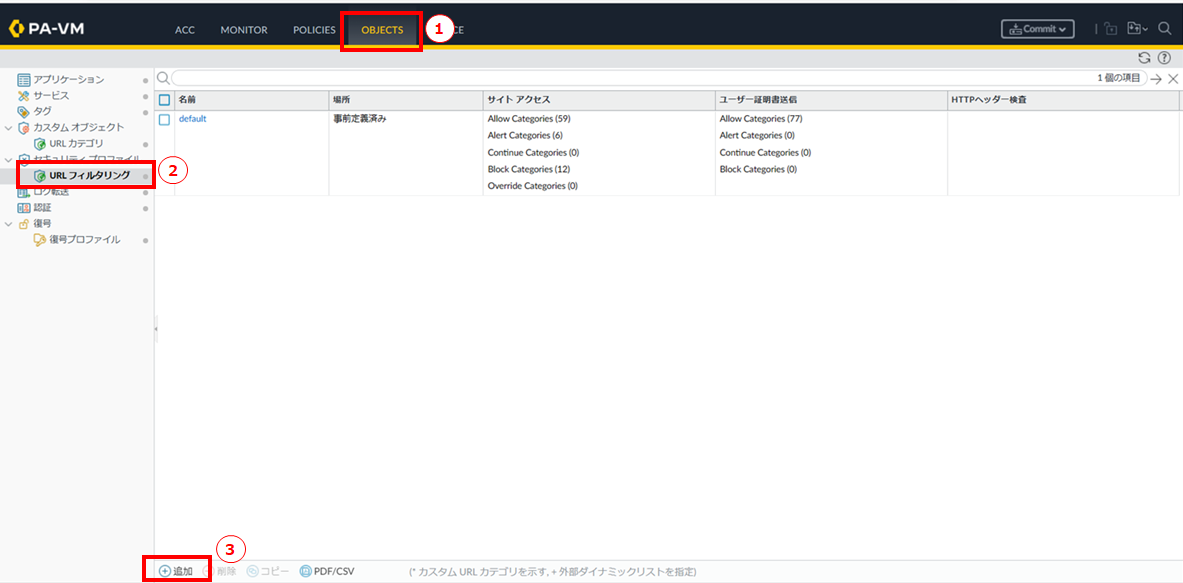

- ➀[Objects]をクリックします。➁[URLフィルタリング]をクリックします。➂[追加]をクリックします。

図3.5.3. URLフィルタリング画面¶

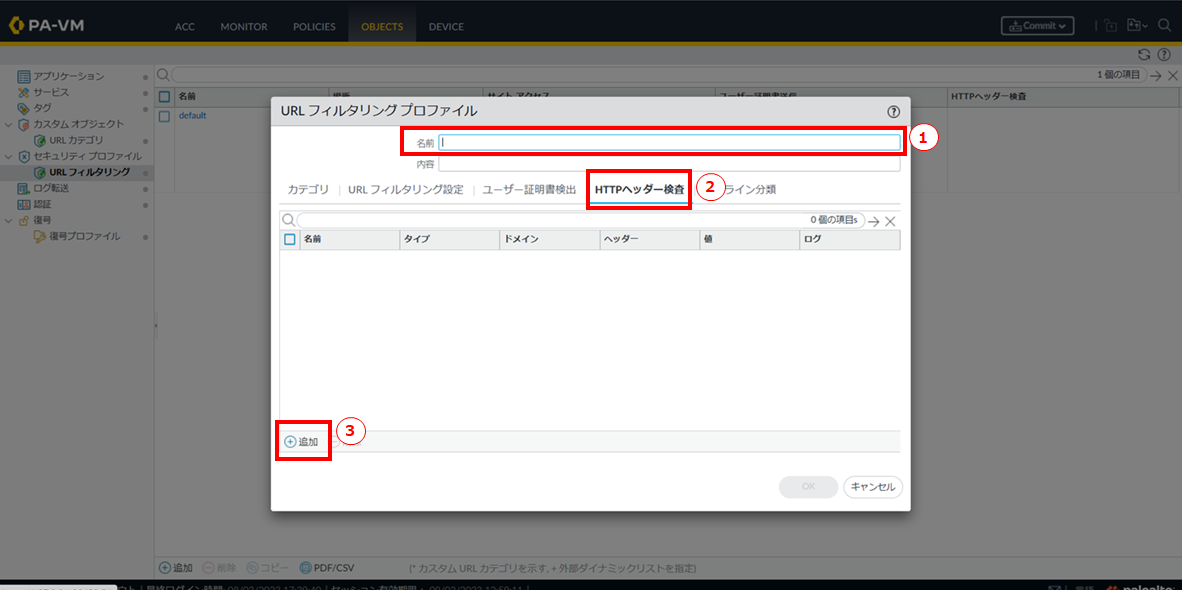

- ➀名前を入力します。➁[HTTPヘッダー検査]をクリックします。➂[追加]をクリックします。

図3.5.4. URLフィルタリングプロファイル画面¶

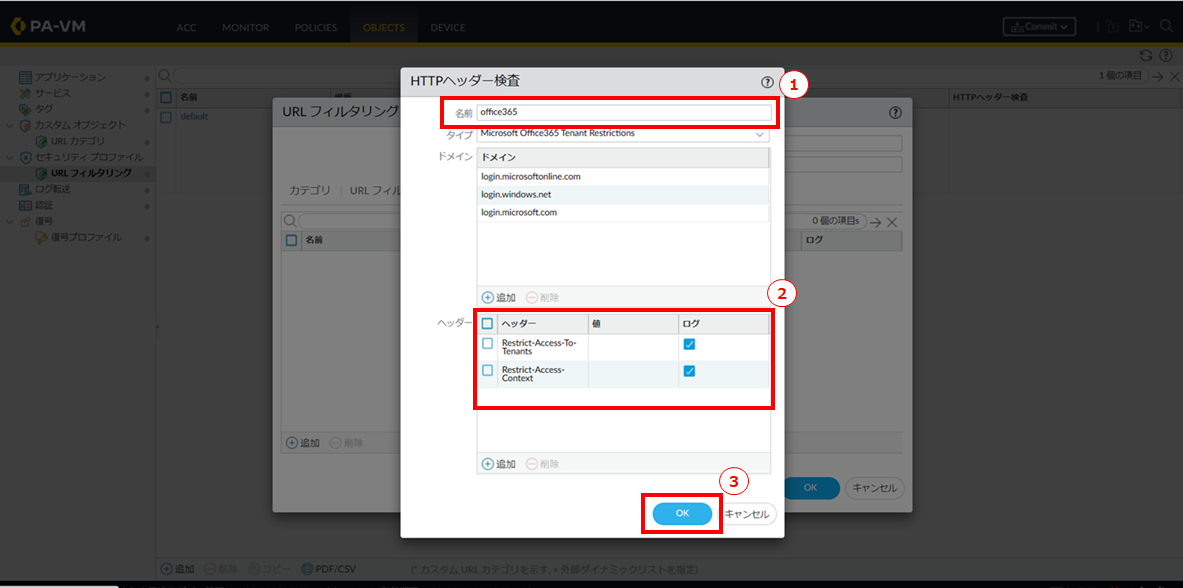

- ➀名前を入力し、タイプを選択します。➁ヘッダーに以下の項目を入力します。➂入力が完了したら[OK]ボタンを押下します。

図3.5.5. HTTPヘッダー検査¶

項番 |

項目 |

設定値 |

1 |

名前 |

任意の名前を入力します。 |

2 |

タイプ |

Microsoft Office365 Tenant Restrictions |

3 |

ヘッダー |

タイプの設定でMicrosoft Office365 Tenant Restrictionsを指定するとRestrict-Access-To-Tenants,Restrict-Access-Contextのヘッダーが表示されます。ヘッダーに以下を入力します。

Restrict-Access-To-Tenants:

・許可対象テナントのドメインもしくはテナントIDを入力します。

・複数のテナント名を入力する場合は、テナント名の間を「,(カンマ)」で区切ります。

・最大512文字まで入力が可能です。

・ログにチェックを入れてください。

Restrict-Access-Context:

・ログ出力するためのAzure ADのテナントIDを入力します。

・複数テナントの指定はできません。

・ログにチェックを入れてください。

|

3.5.3. テナントアクセス制御用のセキュリティポリシーを作成する¶

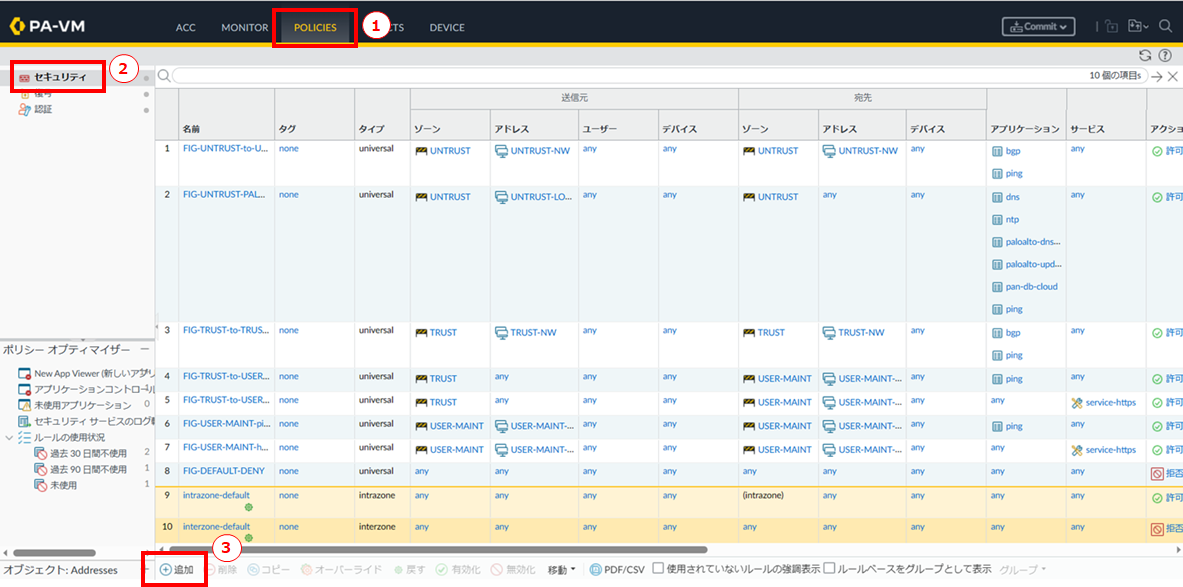

- ➀[Policies]をクリックします。➁[セキュリティ]をクリックします。➂[追加]をクリックします。

図3.5.6. Policies画面¶

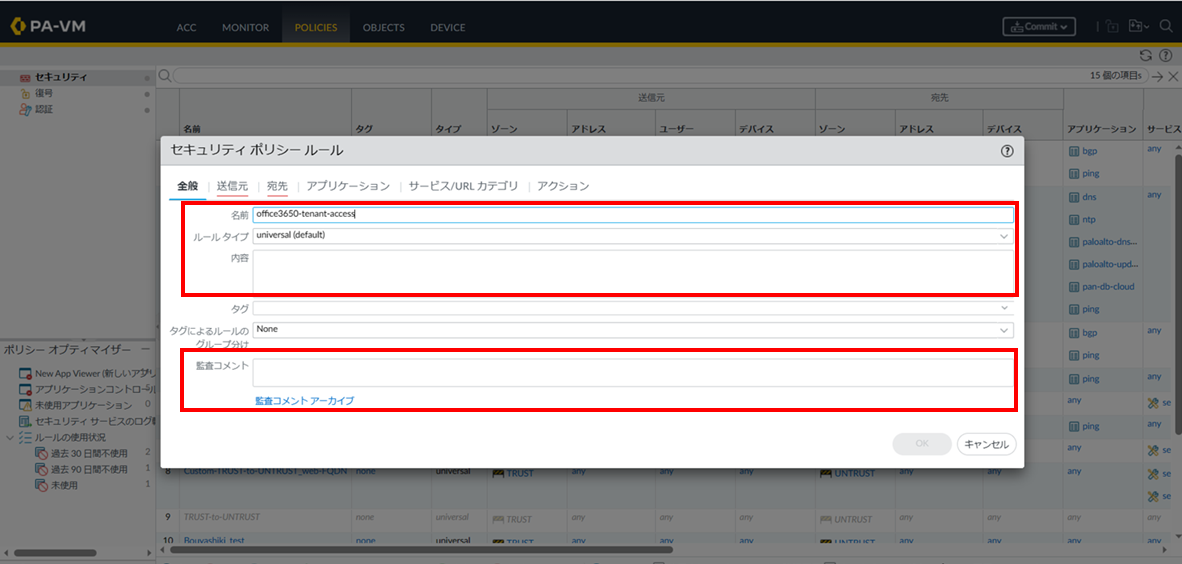

[全般]の以下の項目を入力します。

図3.5.7. セキュリティポリシールール(全般)¶

項番 |

項目 |

設定値 |

1 |

名前 |

任意の名前を入力します。名前は必須項目です。 |

2 |

ルールタイプ |

universal(default)を選択します。 |

3 |

内容 |

作成したポリシーの説明を記載します。省略可能です。 |

4 |

監査コメント |

ポリシーの設定変更時に変更内容の履歴を残したい場合に入力します。省略可能です。 |

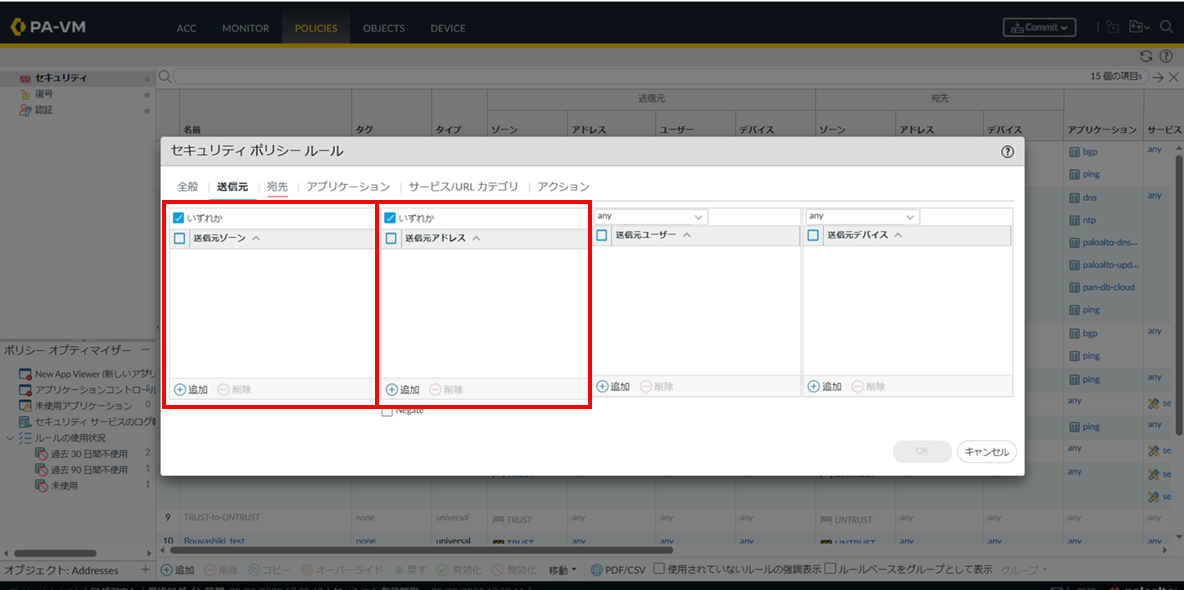

[送信元]の以下の項目を選択します。

図3.5.8. セキュリティポリシールール(送信元)¶

項番 |

項目 |

設定値 |

1 |

送信元ゾーン |

[追加]をクリックし、TRUSTを指定します。 |

2 |

送信元アドレス |

いずれかにチェックを入れます。 |

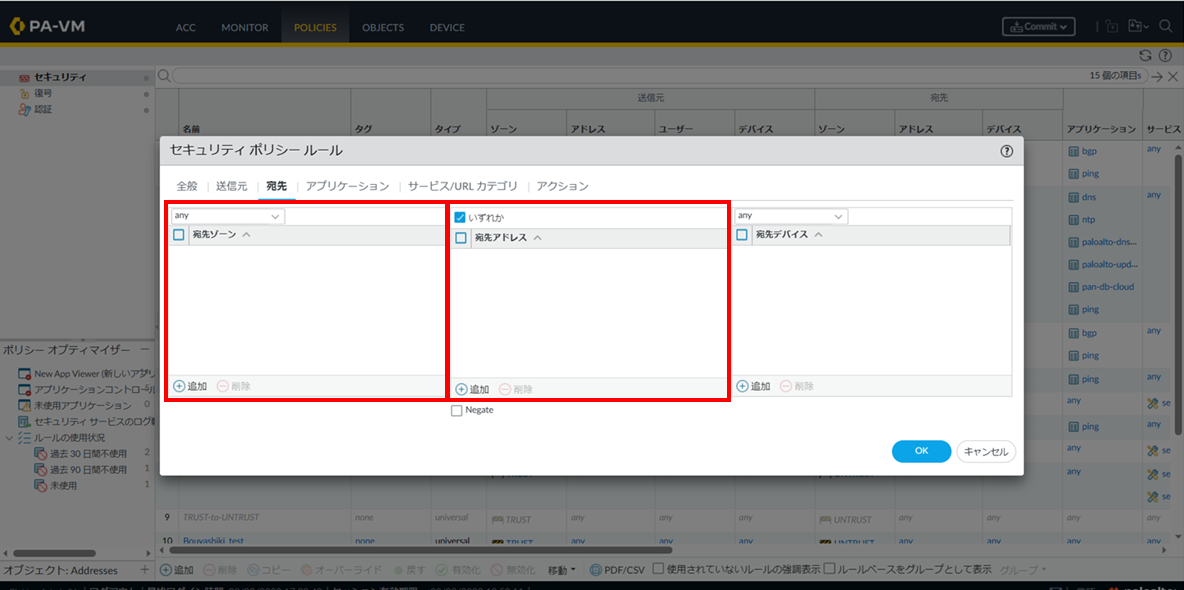

[宛先]の以下の項目を選択します。

図3.5.9. セキュリティポリシールール(宛先)¶

項番 |

項目 |

設定値 |

1 |

宛先ゾーン |

[追加]をクリックし、UNTRUSTを指定します。 |

2 |

宛先アドレス |

いずれかにチェックを入れます。 |

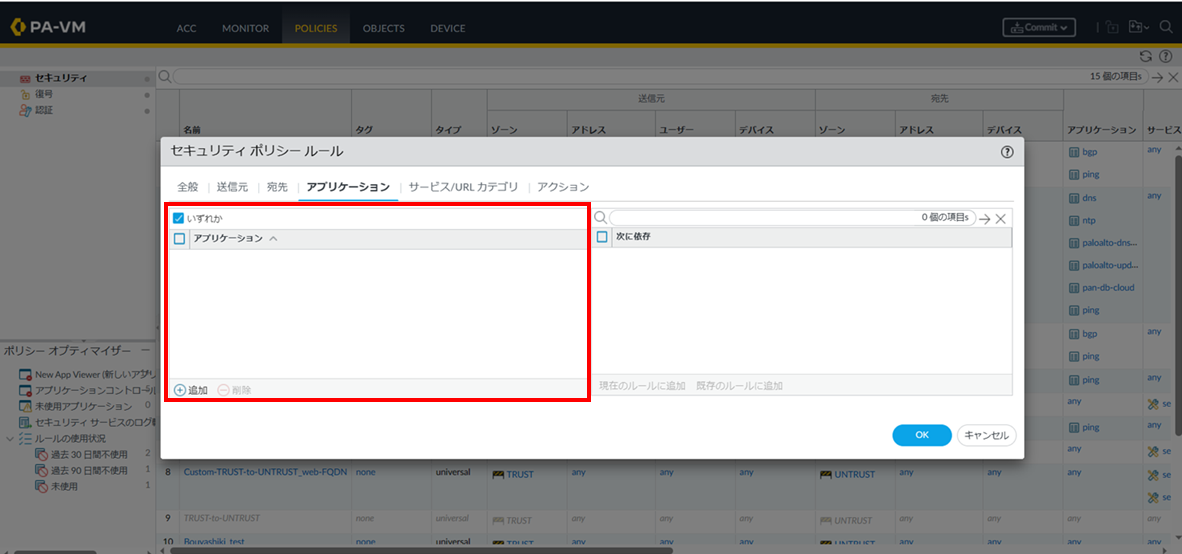

[アプリケーション]の以下の項目を選択します。

図3.5.10. セキュリティポリシールール(アプリケーション)¶

項番 |

項目 |

設定値 |

1 |

アプリケーション |

いずれかにチェックを入れます。 |

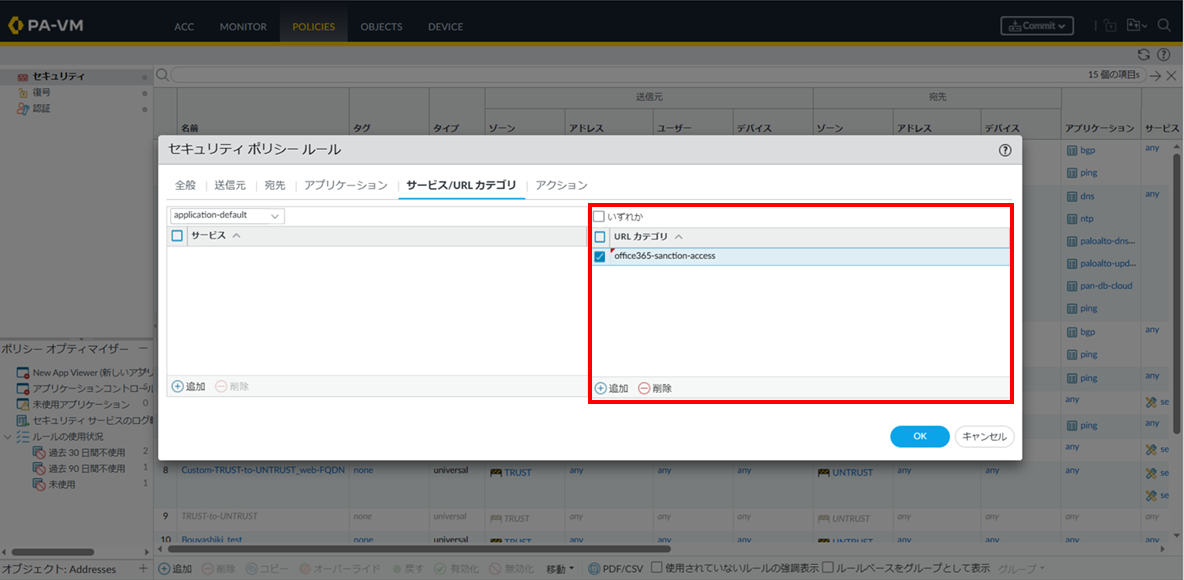

[サービス/URLカテゴリ]のURLカテゴリにて[追加]をクリックし 「3.5.1 テナントアクセス制御用のURLカテゴリを作成する」 で作成したURLカテゴリを指定します。

図3.5.11. セキュリティポリシールール(サービス/URLカテゴリ)¶

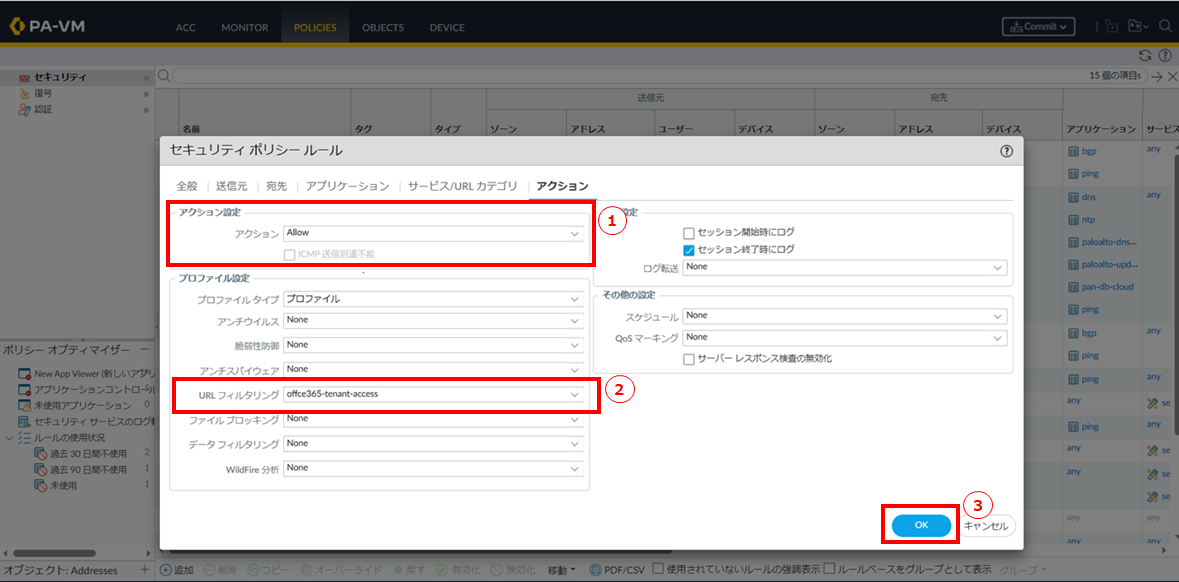

- ➀[アクション]の[アクション設定]でAllowを選択します。➁[アクション]の[プロファイル設定]で 「3.5.2 テナントアクセス制御用のセキュリティプロファイル(URLフィルタリング)を作成する」 で作成したURLフィルタリングを指定します。➂入力が完了したら[OK]ボタンを押下します。

図3.5.12. セキュリティポリシールール(アクション)¶

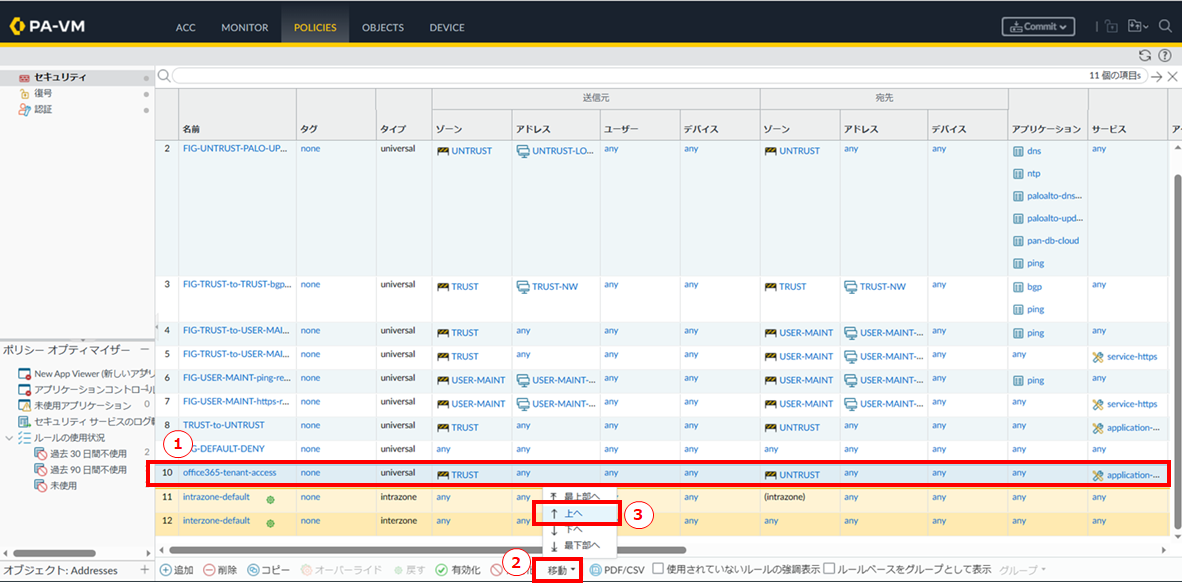

- ➀追加したポリシーを選択します。➁画面下部の[移動]をクリックします。➂[上へ]をクリックし変更可能なルールの間または直上直下に移動します。

図3.5.13. ルール移動¶

以下のように変更可能なルールの直上に移動しポリシーの移動が完了となります。

図3.5.14. ルール移動完了後の画面¶

3.5.4. テナントアクセス制御用のSSL復号化プロファイルを作成する¶

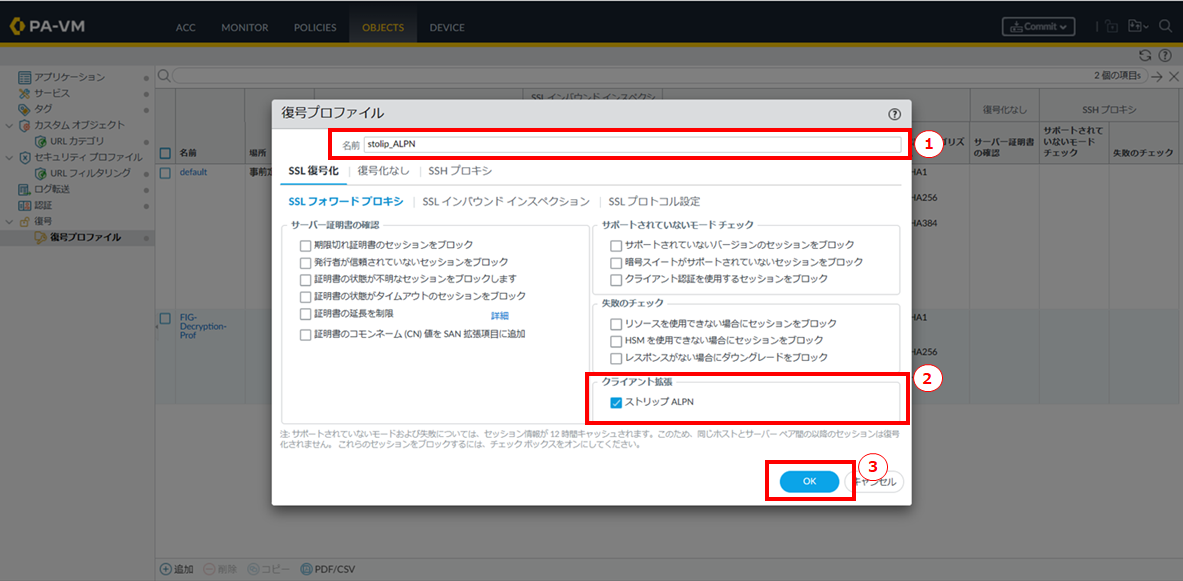

- ➀[Objects]をクリックします。➁[復号プロファイル]をクリックします。➂[追加]をクリックします。

図3.5.15. 復号プロファイル画面¶

- ➀名前を入力します。➁クライアント拡張で[ストリップ ALPN]にチェックをします。➂入力が完了したら[OK]ボタンを押下します。

図3.5.16. 復号プロファイル(SSL復号化)¶

3.5.5. テナントアクセス制御用のSSL復号ポリシーを作成する¶

- ➀[Policies]をクリックします。➁[復号]をクリックします。➂[追加]をクリックします。

図3.5.17. Policies画面¶

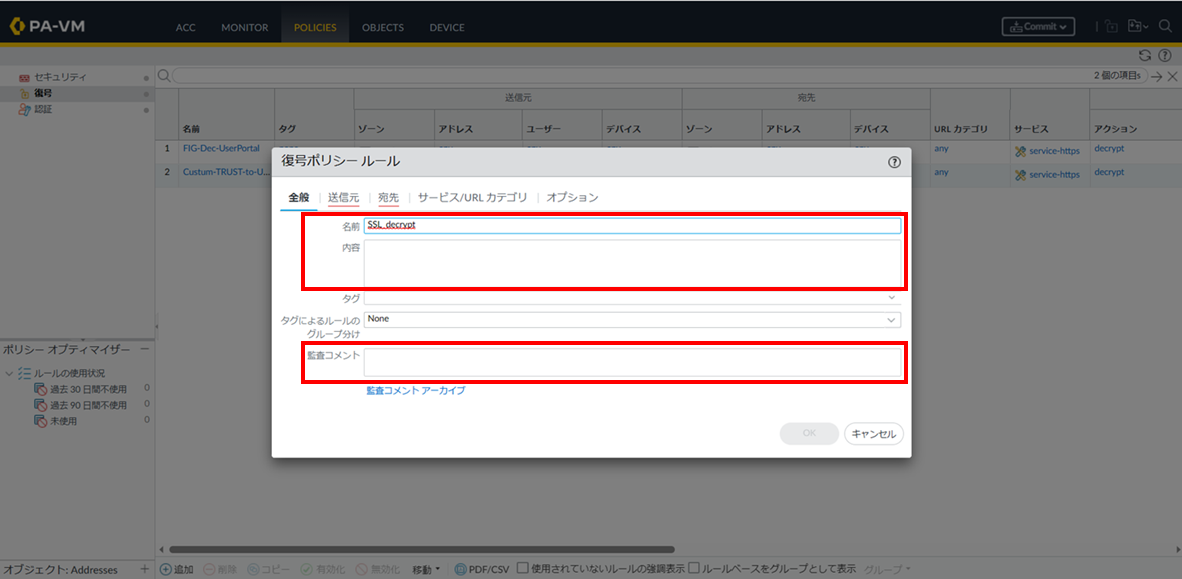

[全般]で以下の項目を入力します。

図3.5.18. 復号ポリシールール(全般)¶

項番 |

項目 |

設定値 |

1 |

名前 |

任意の名前を入力します。名前は必須項目です。 |

2 |

内容 |

作成した復号ポリシーの説明を記載します。省略可能です。 |

3 |

監査コメント |

ポリシーの設定変更時に変更内容の履歴を残したい場合に入力します。省略可能です。 |

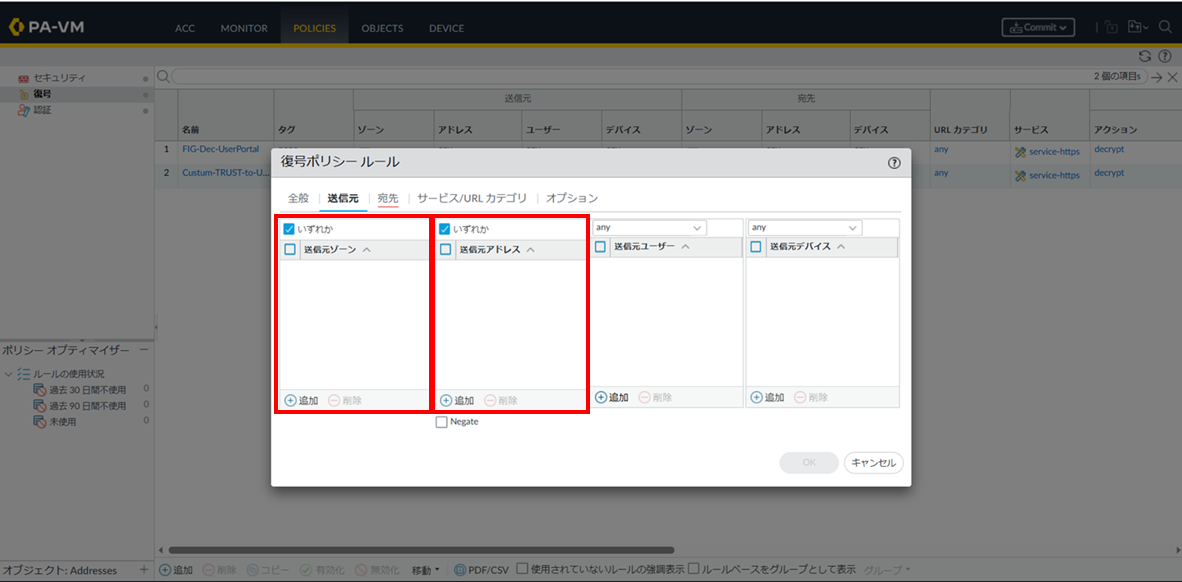

[送信元]で以下の項目を選択します。

図3.5.19. 復号ポリシールール(送信元)¶

項番 |

項目 |

設定値 |

1 |

送信元ゾーン |

TRUSTを指定します。 |

2 |

送信元アドレス |

いずれかにチェックを入れます。 |

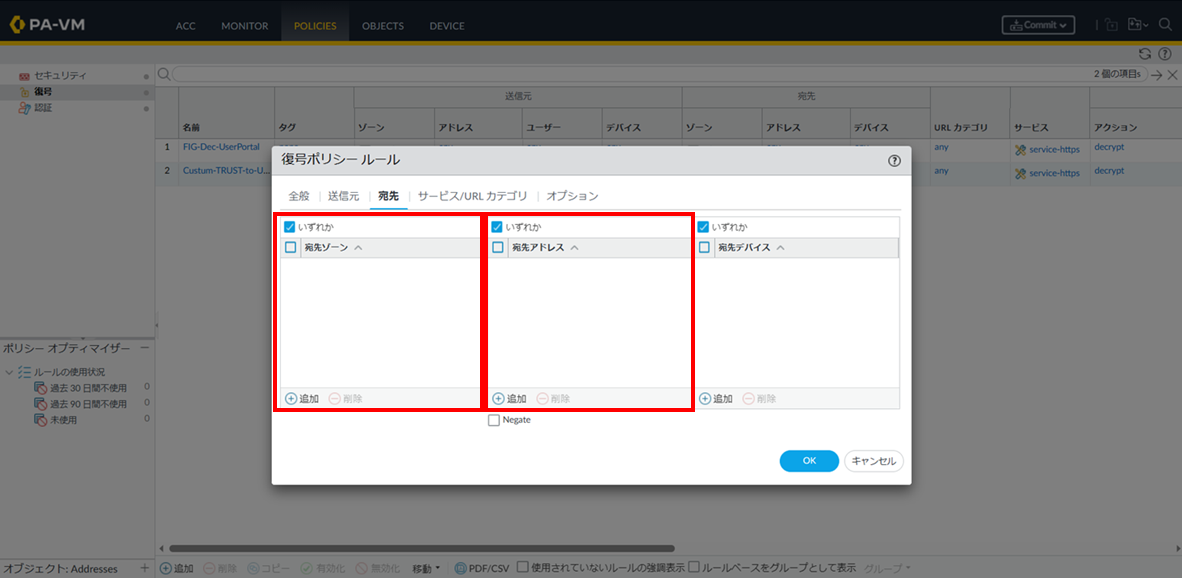

[宛先]で以下の項目を選択します。

図3.5.20. 復号ポリシールール(宛先)¶

項番 |

項目 |

設定値 |

1 |

宛先ゾーン |

UNTRUSTを指定します。 |

2 |

宛先アドレス |

いずれかにチェックを入れます。 |

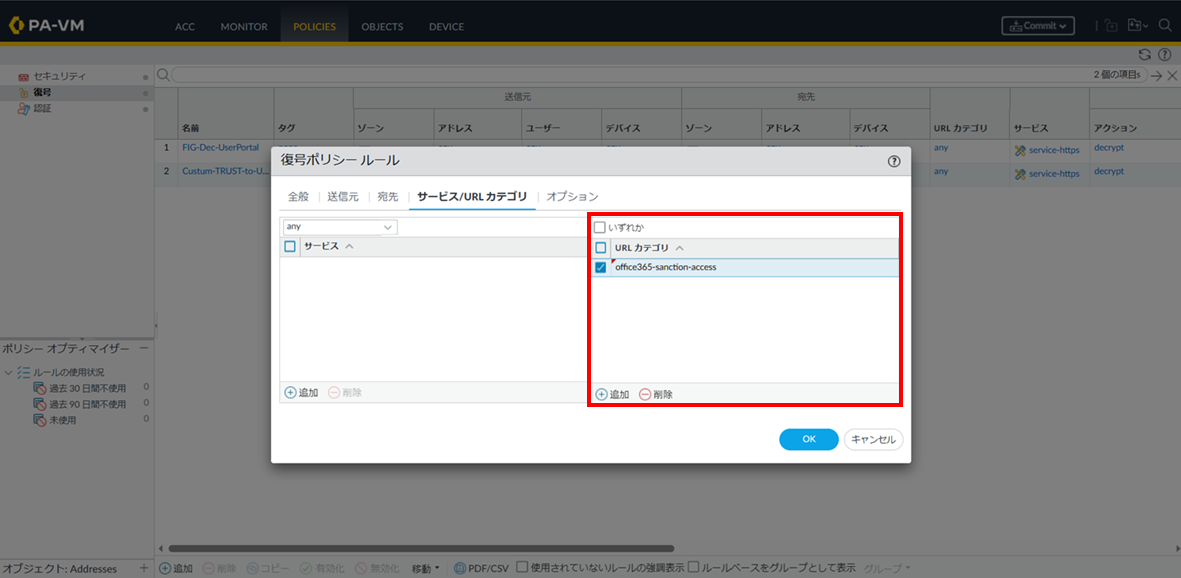

[サービス/URLカテゴリ]のURLカテゴリにて[追加]をクリックし 「3.5.1 テナントアクセス制御用のURLカテゴリを作成する」 で作成したURLカテゴリを指定します。

図3.5.21. 復号ポリシールール(サービス/URLカテゴリ)¶

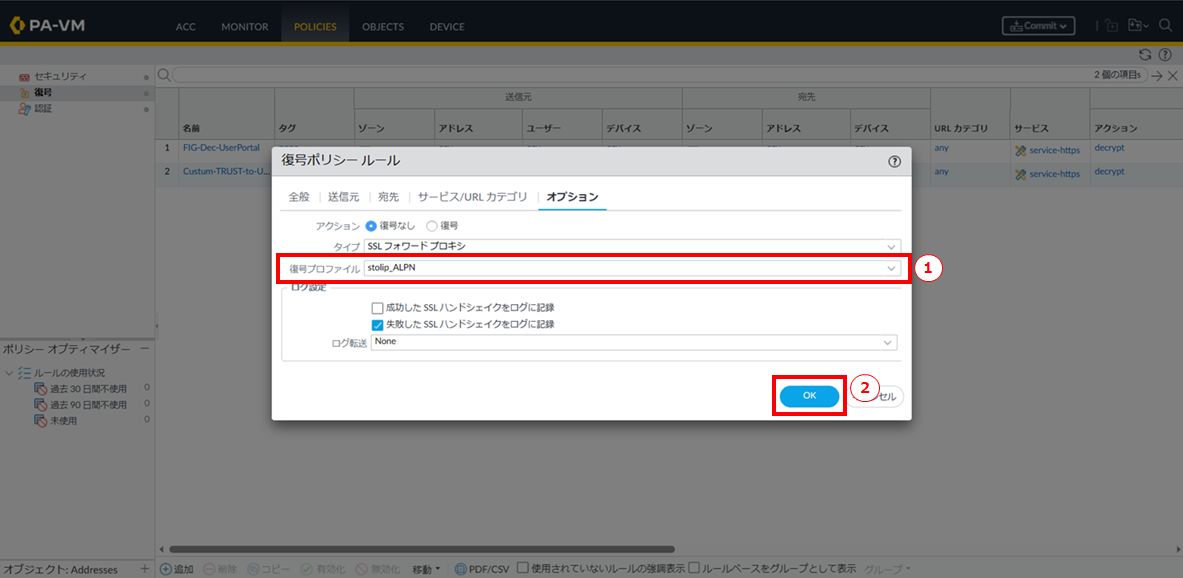

- ➀[オプション]で 「3.5.4. テナントアクセス制御用のSSL復号化プロファイルを作成する」 にて作成したSSL復号化プロファイルを指定します。➁入力が完了したら[OK]ボタンを押下します。

図3.5.22. 復号ポリシールール(オプション)¶

設定内容をコミットし、正常に反映されたことを確認します。コミット手順は 「1.4. 設定反映(0系と1系の両方で作業を実施)」 を参照してください。