手順3:新たに作成するサーバーにセキュリティグループを適用したい場合¶

ここでは、インターネットに公開しており、ファイアウォールを設置していない環境に新たにサーバーインスタンスを追加で構築する場合の設定手順を説明します。

ロジカルネットワークおよびセキュリティグループが作成済みで新たにサーバーインスタンスを作成する場合には本手順をご覧ください。

注釈

インターネットに公開している環境にサーバーインスタンスを新規作成する場合は、インバウンド通信を受け付けないようにするためのセキュリティグループをサーバーインスタンス作成時に付与することによって、外部からの通信を拒否した状態を作ります。

インバウンド通信を受け付けないようにするためのセキュリティグループとして、あらかじめ用意されているセキュリティグループ「deny-ingress」がありますが、サーバーインスタンス作成時にはあらかじめ用意しているセキュリティグループを適用できないため、ご自身で同様の内容のセキュリティグループを作成していただきます。(本手順の2-2.にて「deny-inbound」を作成する手順がこれに相当します)

サーバーインスタンス作成時に付与するセキュリティグループは、一律で全ポートに同じセキュリティグループが設定されます。ポート毎に異なるセキュリティグループを設定することはできないので注意してください。

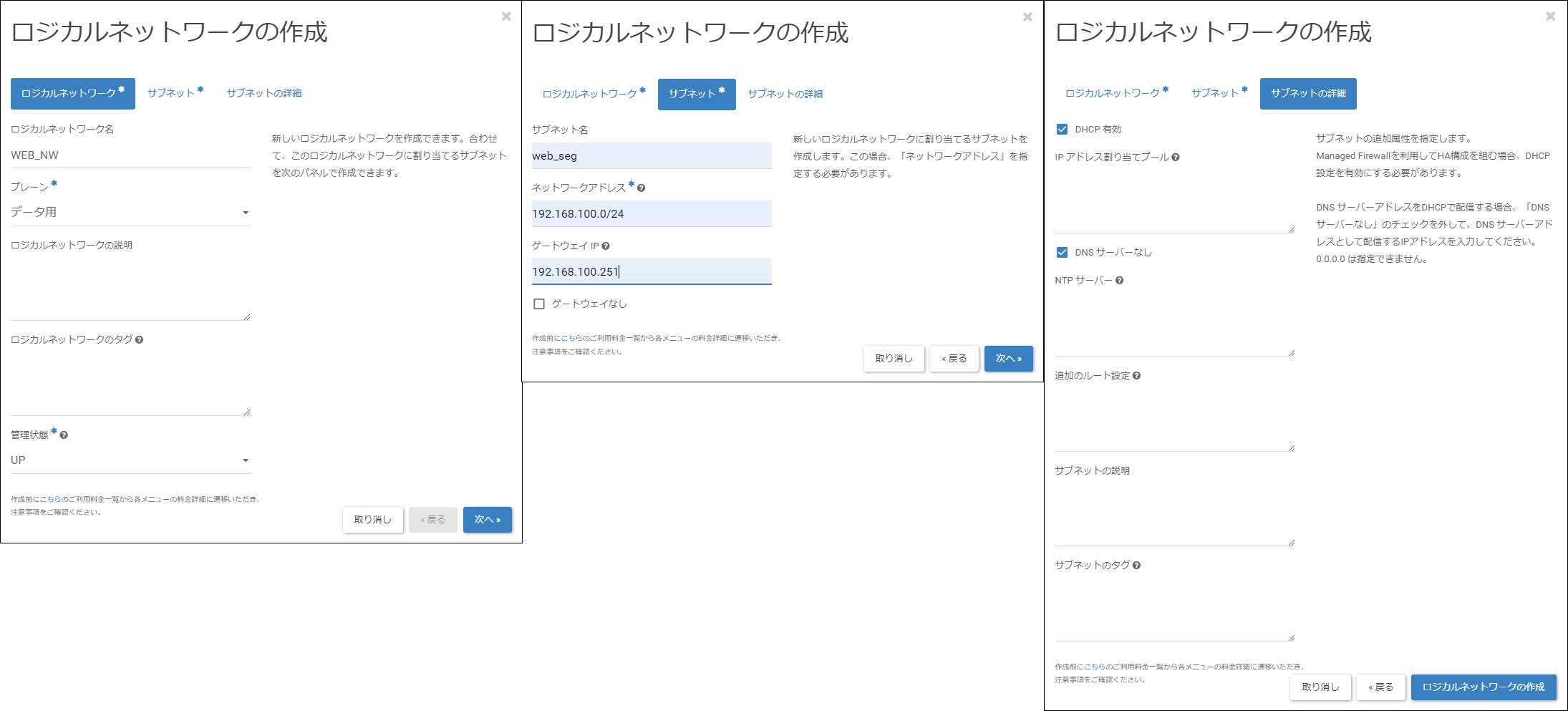

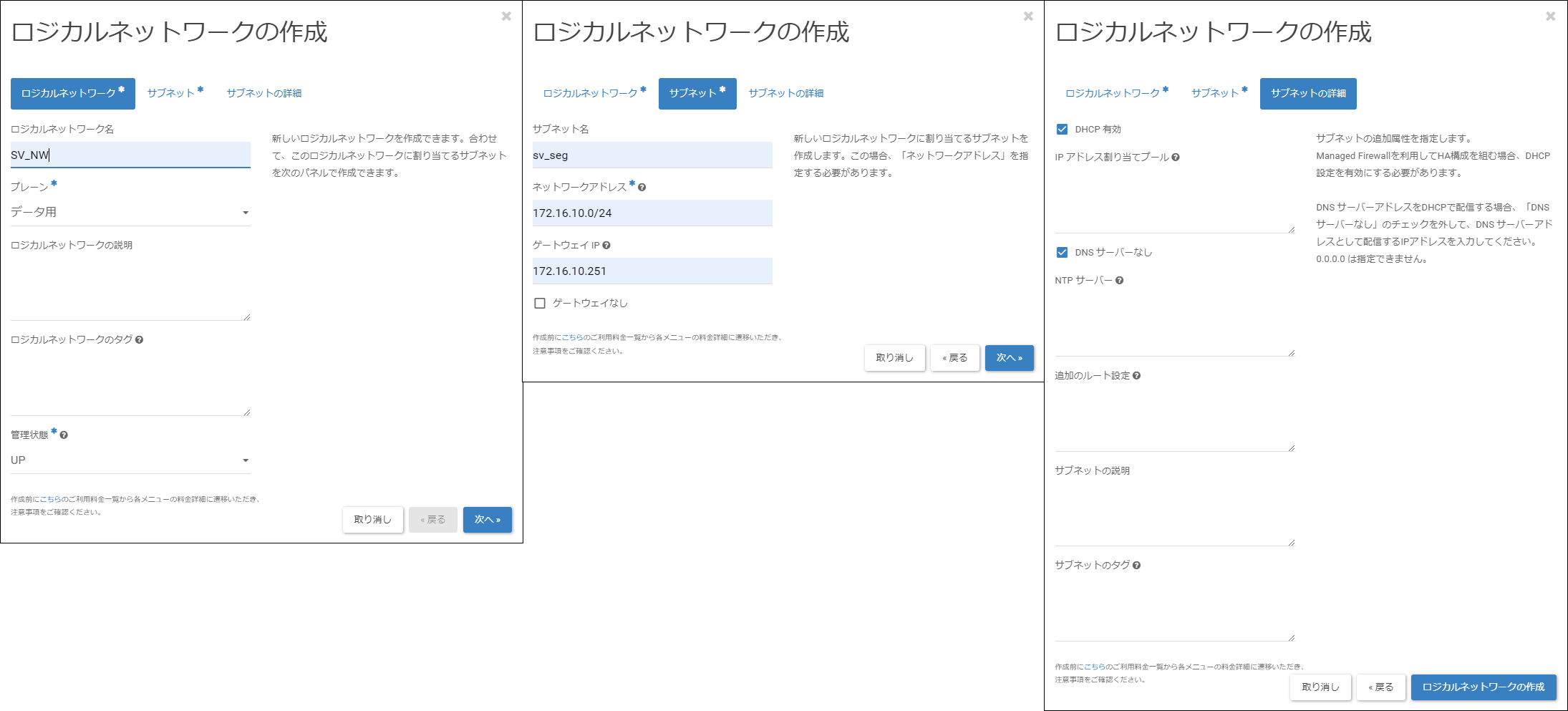

1. ロジカルネットワーク の作成¶

ロジカルネットワークを作成します。

次のパラメータを入力し、ロジカルネットワークを2つ作成します。

ロジカルネットワークの詳細な作成手順は こちら をご確認ください。

ロジカルネットワーク1 設定

ロジカルネットワーク2 設定

タブ名 |

項目名 |

ロジカルネットワーク1 |

ロジカルネットワーク2 |

ロジカルネットワークタブ |

ロジカルネットワーク名 |

WEB_NW |

SV_NW |

プレーン |

データ用 |

データ用 |

|

ロジカルネットワークの説明 |

|||

ロジカルネットワークのタグ |

|||

管理状態 |

UP |

UP |

|

サブネットタブ |

サブネット名 |

web_seg |

sv_seg |

ネットワークアドレス |

192.168.100.0/24 |

172.16.10.0/24 |

|

ゲートウェイIP |

192.168.100.251 |

172.16.10.251 |

|

ゲートウェイなし |

チェックしない |

チェックしない |

|

サブネットの詳細タブ |

DHCP 有効 |

チェックを入れる |

チェックを入れる |

IP アドレス割り当てプール |

|||

DNS サーバーなし |

チェックを入れる |

チェックを入れる |

|

追加のルート設定 |

|||

サブネットの説明 |

|||

サブネットのタグ |

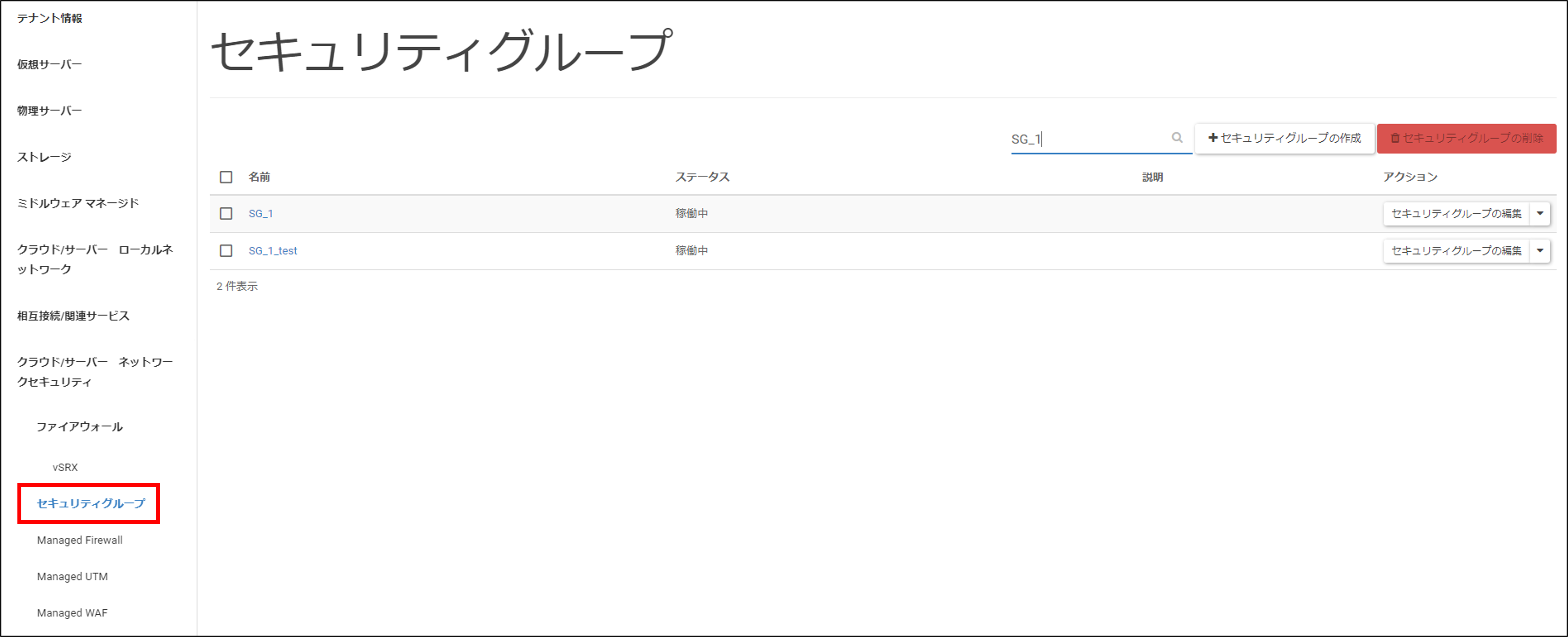

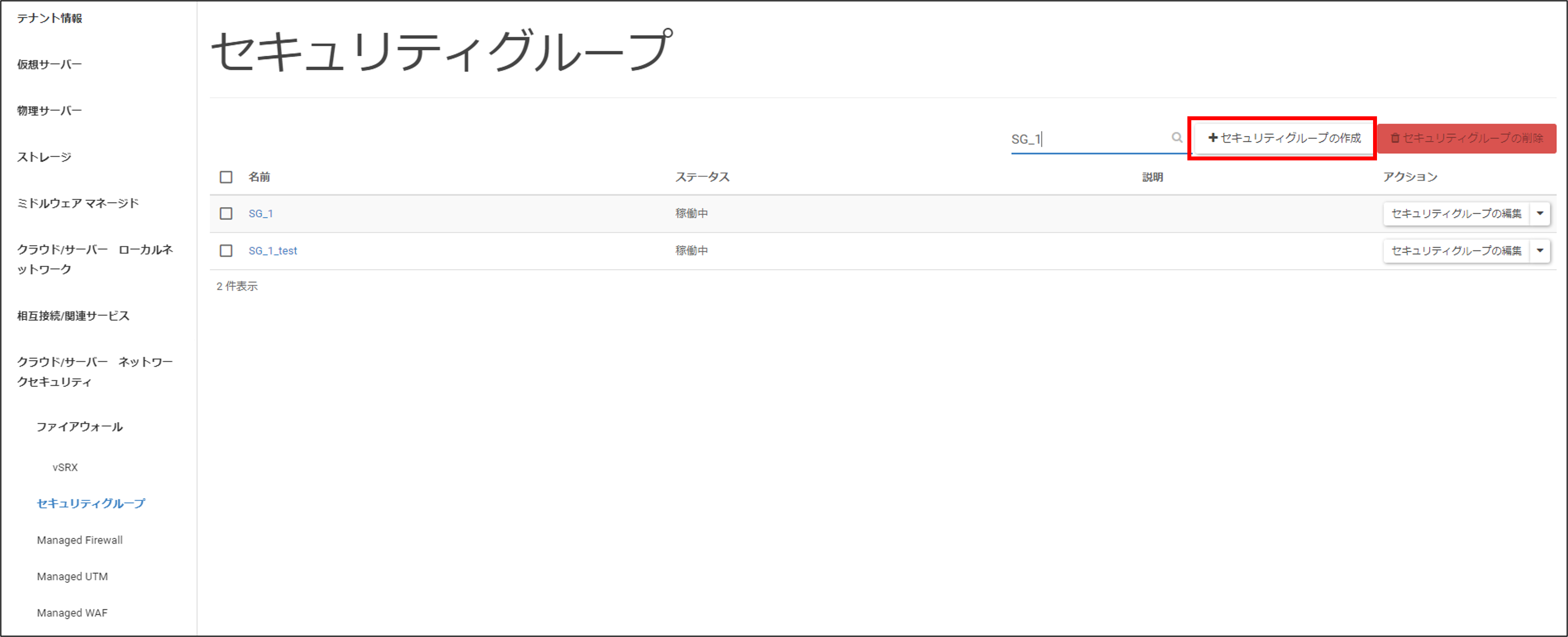

2. セキュリティグループ の作成¶

セキュリティグループの作成からルールの設定について説明します。

セキュリティグループの作成は次の手順で行います。

2-1. セキュリティグループ の作成¶

ロジカルネットワークのポートに割り当てるセキュリティグループを作成します。

左ペインの「クラウド/サーバー ネットワークセキュリティ」から「セキュリティグループ」をクリックします。

「セキュリティグループの作成」をクリックします。

次のパラメータを入力し「セキュリティグループの作成」をクリックします。

セキュリティグループ名 |

SG_1 |

説明 |

|

タグ |

続けて同手順で次のセキュリティグループを作成します。

2-2. ルールの作成¶

ロジカルネットワークのポートに適用したセキュリティグループに対して許可する通信のルールを作成します。

追加するルールの説明

(1)外部通信の許可ルールを作成します。

WEBサーバー(WEB_SV)に適用する「SG_1」にTCPポート80の通信を許可するルール

(2)内部通信の許可ルールを作成します。

WEBサーバー(WEB_SV)のセキュリティグループ「SG_2」と、APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」とのICMP通信を許可するルール

WEBサーバー(WEB_SV)のセキュリティグループ「SG_2」と、DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」とのICMP通信を許可するルール

APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」間のICMP通信を許可するルール

APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」からWEBサーバー(WEB_SV)のセキュリティグループ「SG_2」とのICMP通信を許可するルール

DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」間のICMP通信を許可するルール

DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」からWEBサーバー(WEB_SV)のセキュリティグループ「SG_2」とのICMP通信を許可するルール

(3)サーバーインスタンス作成時に、すべてのインバウンド通信を受け付けないようにするためのルールを作成します。

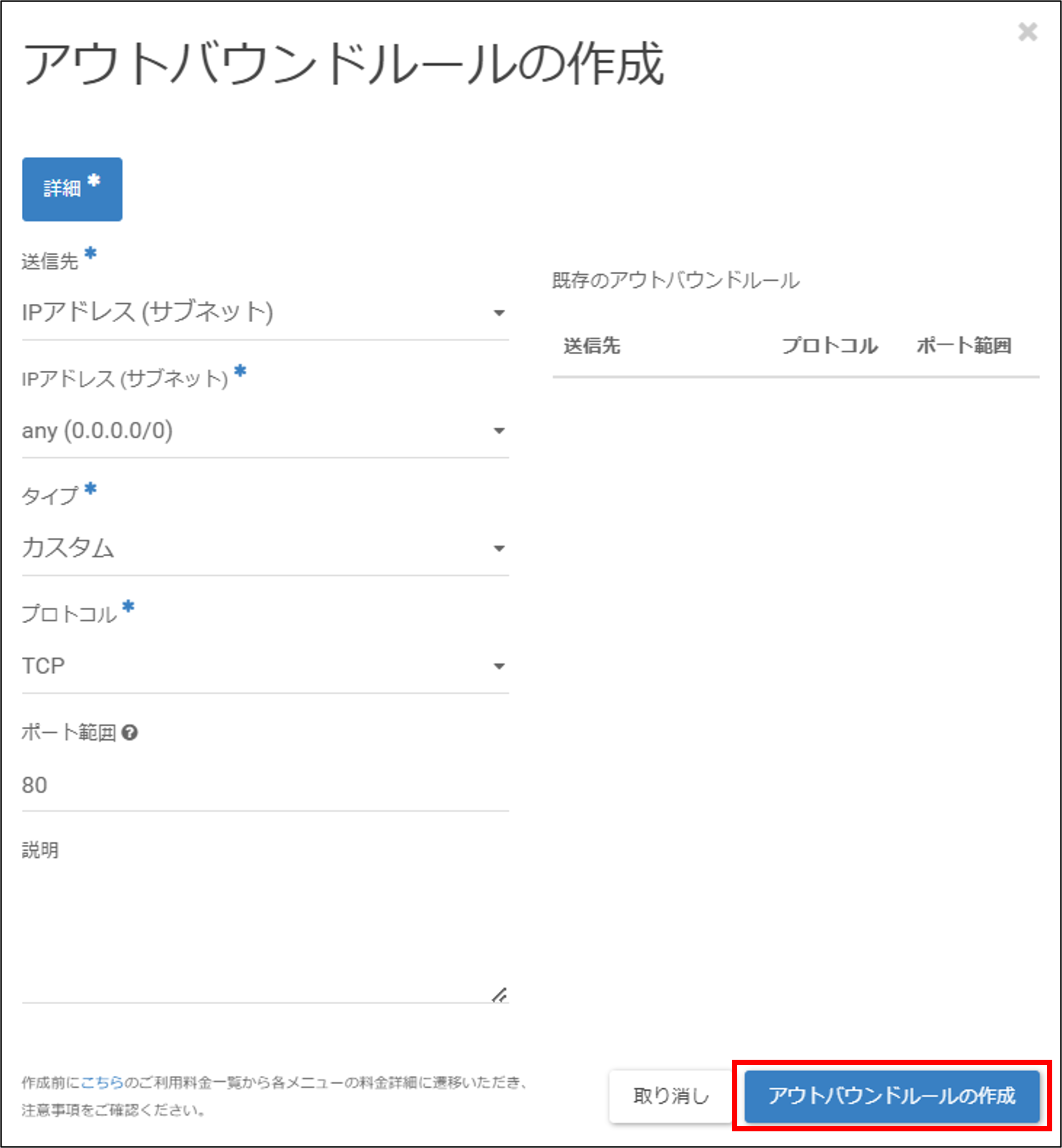

セキュリティグループ「deny-inbound」にアウトバウンド通信のみすべて許可するルール(「アウトバウンド通信のみ許可」とすることで、インバウンド通信を拒否します)

※ここで作成する「deny-inbound」は、あらかじめ用意されているセキュリティグループである「deny-ingress」が同じ内容になりますが、サーバーインスタンス作成時にはあらかじめ用意されているセキュリティグループを適用できないため、本手順(3)にてご自身で作成していただきます。

操作

詳細画面の「インバウンドルール」タブをクリックします。

詳細画面のルールで「インバウンドルールの作成」をクリックします。

次のパラメータを入力し「インバウンドルールの作成」をクリックします。

SG_1

インバウンドルール |

|

送信元 |

IPアドレス(サブネット) |

IPアドレス(サブネット) |

any (0.0.0.0/0) |

タイプ |

カスタム |

プロトコル |

TCP |

ポート範囲 |

80 |

説明 |

※「アウトバウンドルール」を作成する場合は、詳細画面の「アウトバウンドルール」タブをクリックし、その後に詳細画面のルールで「アウトバウンドルールの作成」をクリックします。インバウンドルールの作成と同様に必要なパラメータを入力し「アウトバウンドルールの作成」をクリックします。(SG_1にはアウトバウンドルールの作成は不要です。)

続けて同手順で、次のセキュリティグループにインバウンドルール、アウトバウンドルールを作成します。

SG_2

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_3 |

SG_3 |

SG_4 |

SG_4 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |

SG_3

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_2 |

SG_2 |

SG_3 |

SG_3 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |

SG_4

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_2 |

SG_2 |

SG_4 |

SG_4 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |

deny-inbound

アウトバウンドルール |

|

送信先 |

IPアドレス(サブネット) |

IPアドレス(サブネット) |

any (0.0.0.0/0) |

タイプ |

カスタム |

プロトコル |

any |

ポート範囲 |

0-65535 |

説明 |

3. サーバーインスタンス の作成¶

最後に、サーバーインスタンスを作成します。

サーバーインスタンスを作成するときにセキュリティグループを適用すると、接続されるネットワークのすべてのポートに同じセキュリティグループが適用されます。

そのため今回の構成では、次のようにします。

SV1、SV2、SV3、SV4は、サーバーインスタンス作成時にセキュリティグループを選択して適用します。

Web_SVではポート毎に異なるセキュリティグループを適用したいため、いったんインスタンス作成時には、前項で作成した"deny-inbound"を適用しておき、あとから適用の変更を行います。

操作

「仮想サーバー」>「サーバーインスタンス」>「インスタンス」より、「インスタンスの作成」をクリックします。

サーバーインスタンスの詳細な作成手順は こちら をご確認ください。

WEBサーバー(WEB_SV)設定

タブ名 |

項目名 |

WEBサーバー |

詳細タブ |

ゾーン/グループ |

zone1_groupb |

インスタンス名 |

WEB_SV |

|

フレーバー |

1CPU-4GB |

|

インスタンスのブートソース |

イメージから起動 |

|

イメージ名 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

|

ネットワークタブ |

選択済みロジカルネットワーク |

WEB_NW

(IP:192.168.100.251)

SV_NW

(IP:172.16.10.251)

|

セキュリティグループタブ |

「deny-inbound」を選択 |

APPサーバー1(SV_1)~DBサーバー(SV_4)

タブ名 |

項目名 |

APPサーバー1 |

APPサーバー2 |

DBサーバー1 |

DBサーバー2 |

詳細タブ |

ゾーン/グループ |

zone1_groupb |

zone1_groupb |

zone1_groupb |

zone1_groupb |

インスタンス名 |

SV_1 |

SV_2 |

SV_3 |

SV_4 |

|

フレーバー |

1CPU-4GB |

1CPU-4GB |

1CPU-4GB |

1CPU-4GB |

|

インスタンスのブートソース |

イメージから起動 |

イメージから起動 |

イメージから起動 |

イメージから起動 |

|

イメージ名 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

|

ネットワークタブ |

選択済みロジカルネットワーク |

SV_NW

(IP:172.16.10.11)

|

SV_NW

(IP:172.16.10.12)

|

SV_NW

(IP:172.16.10.13)

|

SV_NW

(IP:172.16.10.14)

|

セキュリティグループタブ |

「SG3」を選択 |

「SG3」を選択 |

「SG4」を選択 |

「SG4」を選択 |

注釈

作成したセキュリティグループのルールが正常に割り当てられているかシステムテストにて確認するため各サーバーインスタンスのファイアウォールはOFFにするようにしてください。

ファイアウォールがONになっているとシステムテストの際にPING(ICMP)がファイアウォールにて遮断されシステムテストが正常に行えません。

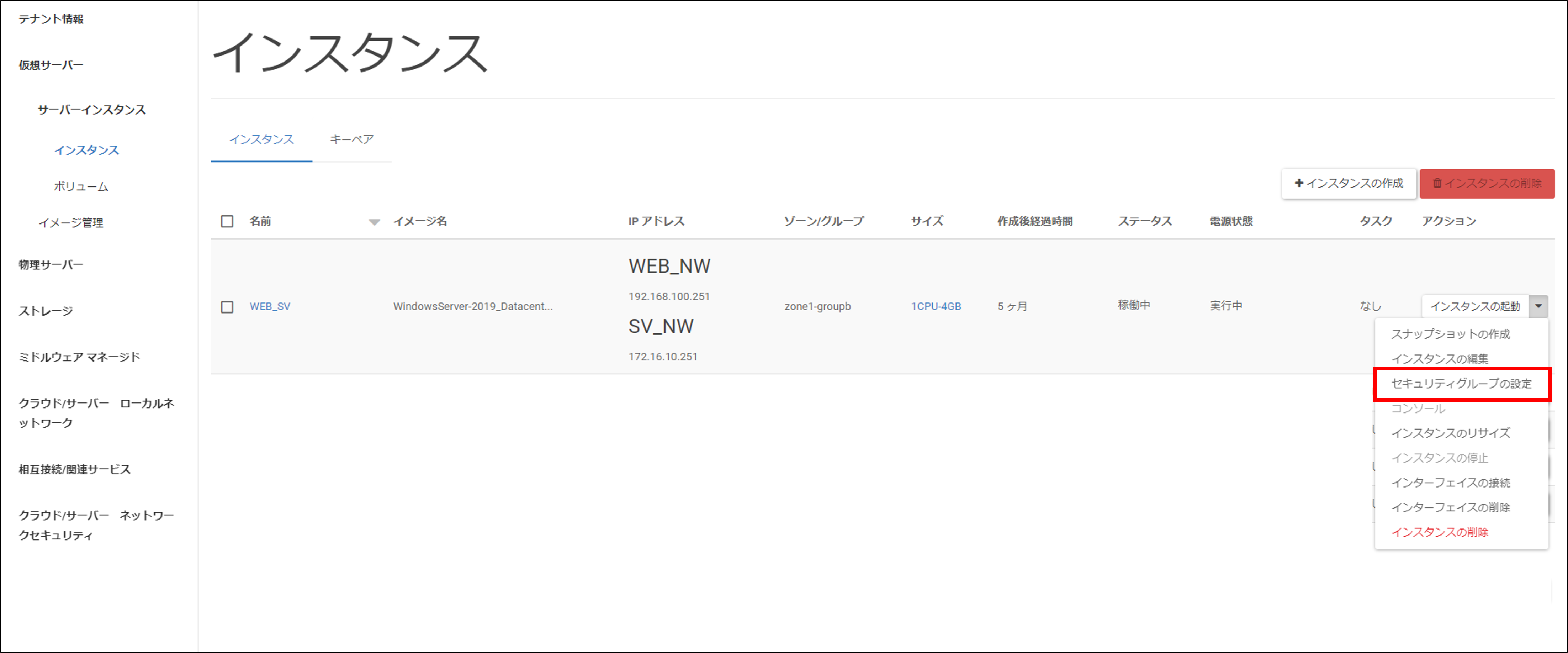

4. Web_SVのセキュリティグループの適用変更¶

サーバーインスタンス作成時には、いったん「deny-inbound」を適用しましたが、本来適用したいセキュリティグループに変更します。

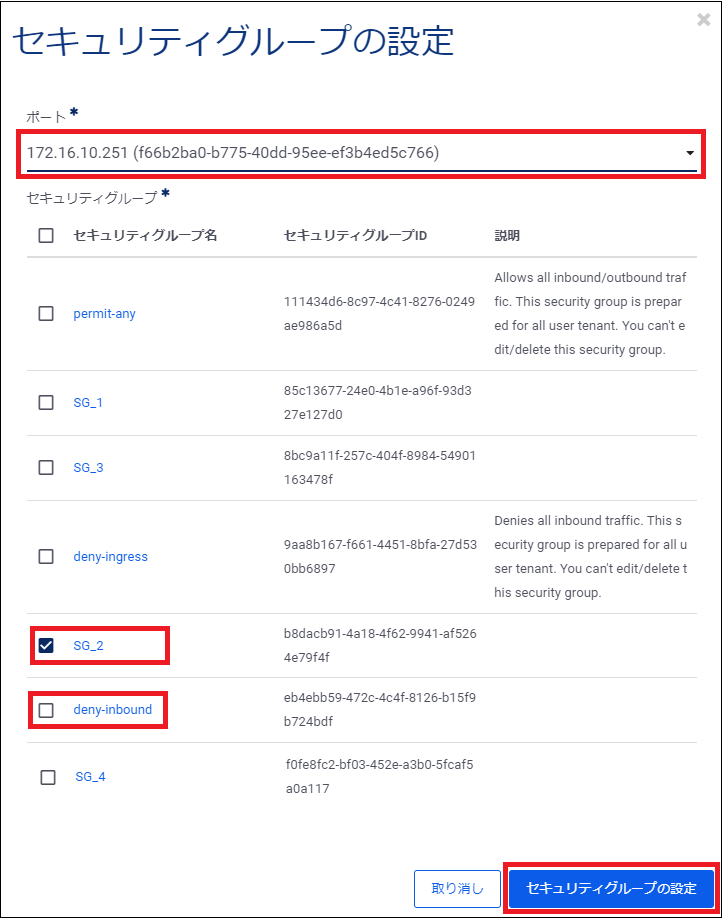

サーバーセグメント(172.16.10.0/24)側のポート:「SG2」を適用して、「deny-inbound」を外します。

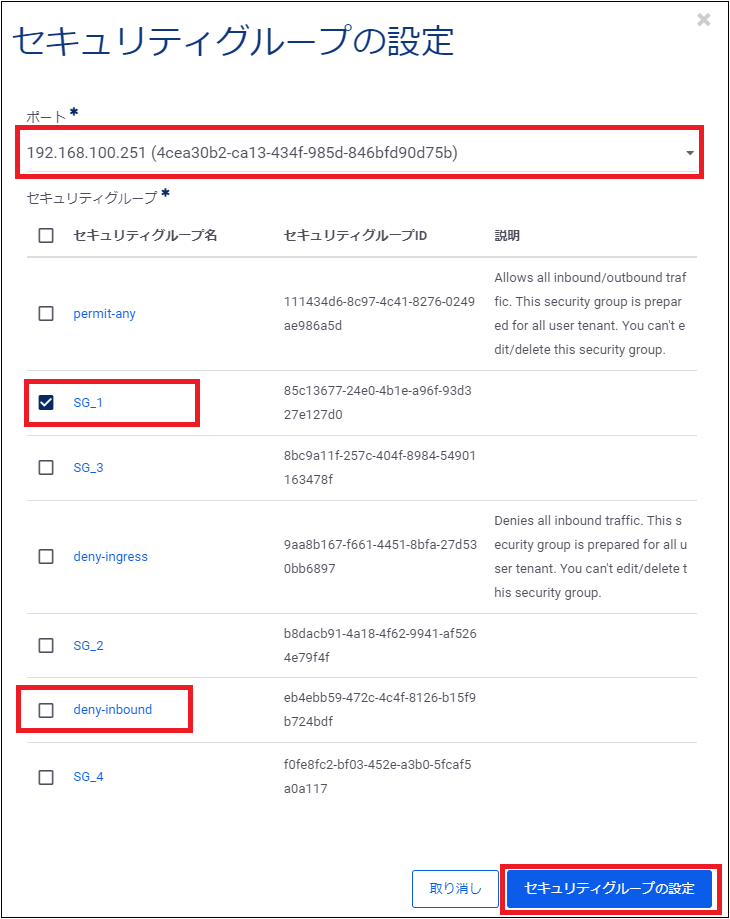

WEBサーバーセグメント(192.168.100.0/24)側のポート:「SG1」を適用して、「deny-inbound」を外します。

操作

「仮想サーバー」-「サーバーインスタンス」-「インスタンス」より、インスタンスの一覧画面から「WEB_SV」のプルダウンから「セキュリティグループの設定」をクリックします。

セキュリティグループの設定画面に次のパラメータを入力し「セキュリティグループの設定」をクリックします。

※ 複数のポートをまとめて設定することは出来ません。

ポートを選択し設定したら、画面右下の「セキュリティグループの設定」ボタンを押下し、確定させてから次のポートの設定を行ってください。

ポート |

「172.16.10.251」のポート |

「192.168.100.251」のポート |

セキュリティグループ |

「SG_2」のチェックを入れる

「deny-inbound」のチェックを外す

|

「SG_1」のチェックを入れる

「deny-inbound」のチェックを外す

|