手順1:すでに作成されているサーバーインスタンスにセキュリティグループを適用したい場合(セキュリティグループメニューでの設定)¶

ここでは、これまですでに使っていた環境にセキュリティグループを適用したい場合の設定手順を説明します。

ロジカルネットワーク及びサーバーインスタンスが作成済みで新たにセキュリティグループを作成・適用する場合には本手順をご覧ください。

なお本手順は、セキュリティグループの適用操作をセキュリティグループメニュー画面から行うパターンの手順となります。

Contents

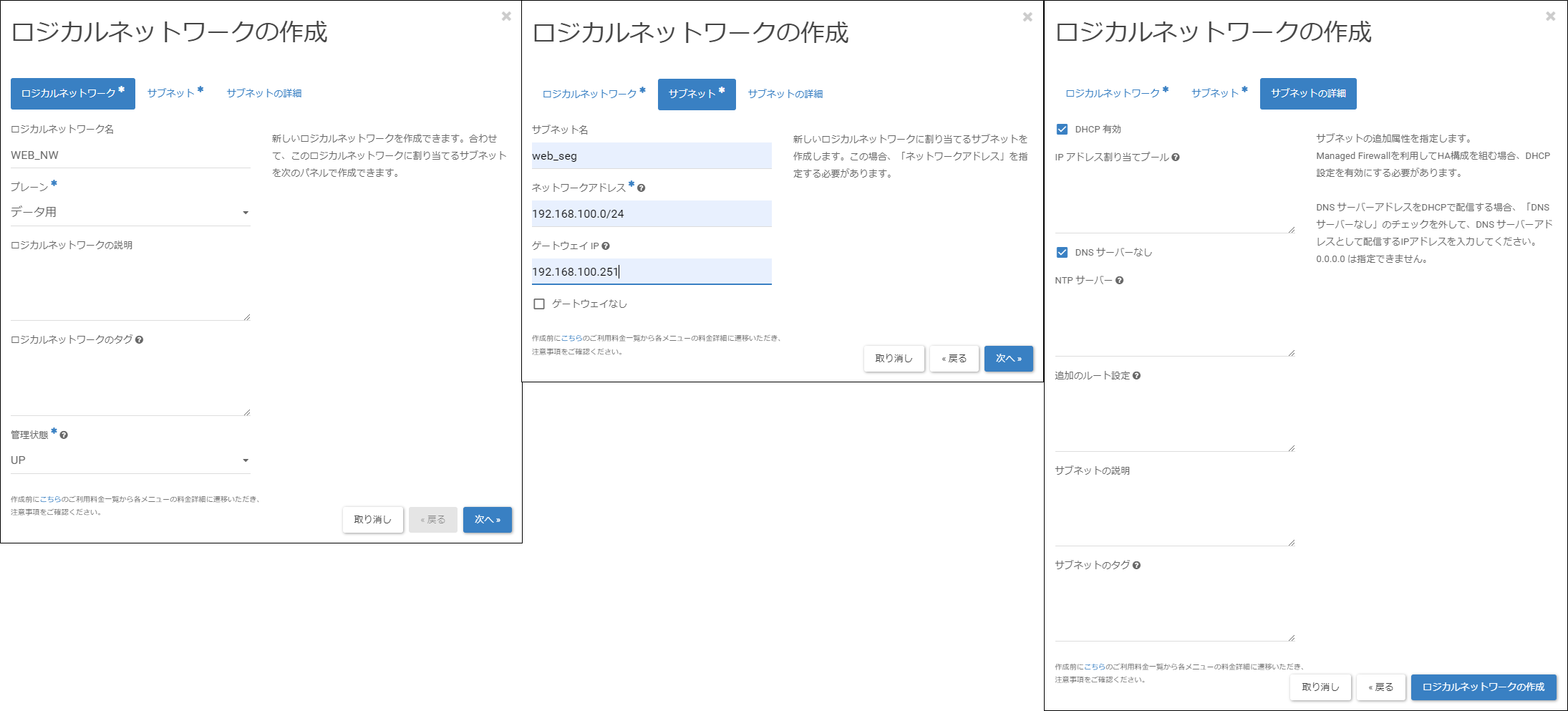

1. ロジカルネットワーク の作成¶

ロジカルネットワークを作成します。(既に作成されている場合は、次の手順に進んでください。)

次のパラメータを入力し、ロジカルネットワークを2つ作成します。

ロジカルネットワークの詳細な作成手順は こちら をご確認ください。

ロジカルネットワーク1 設定

ロジカルネットワーク2 設定

タブ名 |

項目名 |

ロジカルネットワーク1 |

ロジカルネットワーク2 |

ロジカルネットワークタブ |

ロジカルネットワーク名 |

WEB_NW |

SV_NW |

プレーン |

データ用 |

データ用 |

|

ロジカルネットワークの説明 |

|||

ロジカルネットワークのタグ |

|||

管理状態 |

UP |

UP |

|

サブネットタブ |

サブネット名 |

web_seg |

sv_seg |

ネットワークアドレス |

192.168.100.0/24 |

172.16.10.0/24 |

|

ゲートウェイIP |

192.168.100.251 |

172.16.10.251 |

|

ゲートウェイなし |

チェックしない |

チェックしない |

|

サブネットの詳細タブ |

DHCP 有効 |

チェックを入れる |

チェックを入れる |

IP アドレス割り当てプール |

|||

DNS サーバーなし |

チェックを入れる |

チェックを入れる |

|

追加のルート設定 |

|||

サブネットの説明 |

|||

サブネットのタグ |

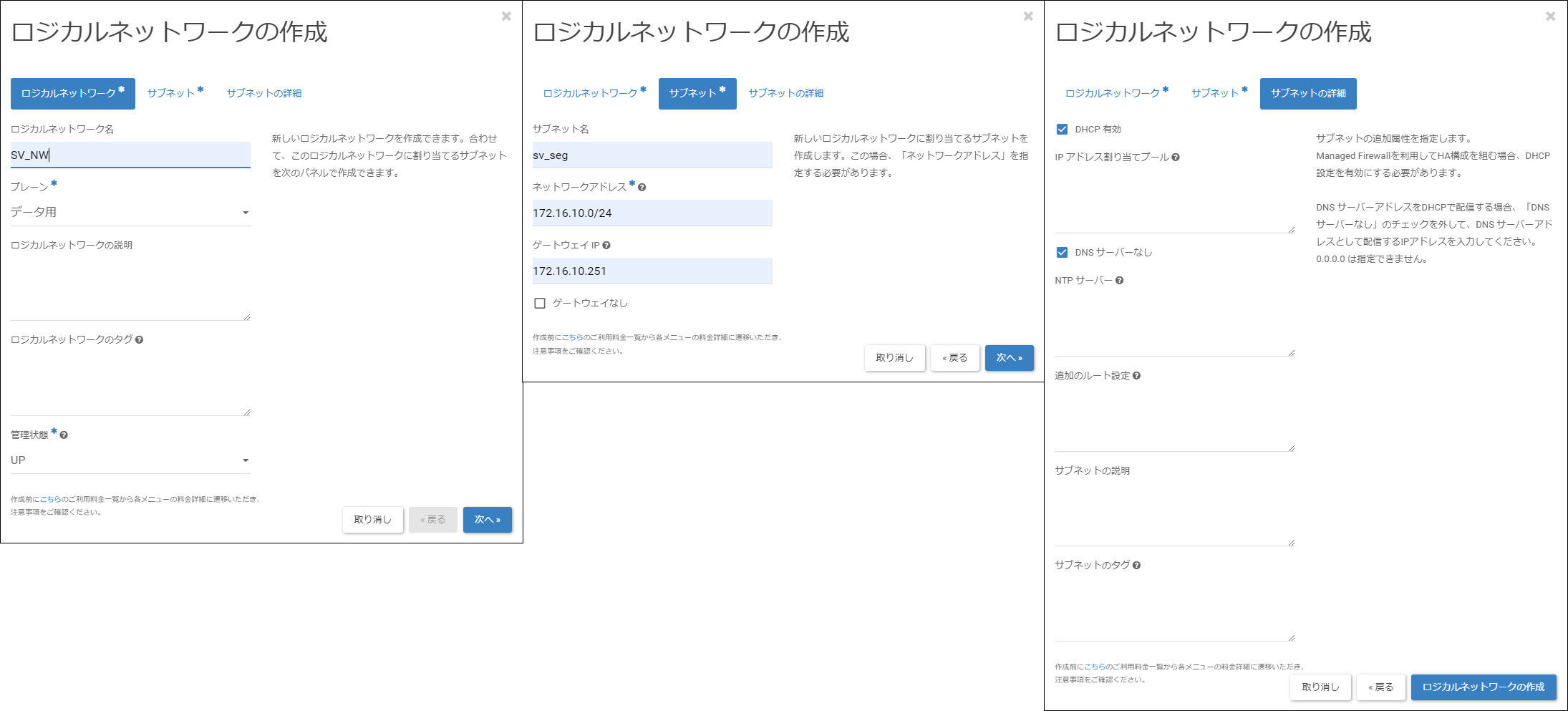

2. サーバーインスタンス の作成¶

次に、サーバーインスタンスを作成します。(既に作成されている場合は、次の手順に進んでください。)

「仮想サーバー」「サーバーインスタンス」「インスタンス」より、「インスタンスの作成」をクリックします。

次のパラメータを入力し、サーバーインスタンスを作成します。

サーバーインスタンスの詳細な作成手順は こちら をご確認ください。

WEBサーバー(WEB_SV)設定

タブ名 |

項目名 |

WEBサーバー |

詳細タブ |

ゾーン/グループ |

zone1_groupb |

インスタンス名 |

WEB_SV |

|

フレーバー |

1CPU-4GB |

|

インスタンスのブートソース |

イメージから起動 |

|

イメージ名 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

|

ネットワークタブ |

選択済みロジカルネットワーク |

WEB_NW (IP:192.168.100.251)、SV_NW (IP:172.16.10.251) |

続けて同手順で次のパラメータに従いAPPサーバー1(SV_1)~DBサーバー(SV_4)まで作成します。

タブ名 |

項目名 |

APPサーバー1 |

APPサーバー2 |

DBサーバー1 |

DBサーバー2 |

詳細タブ |

ゾーン/グループ |

zone1_groupb |

zone1_groupb |

zone1_groupb |

zone1_groupb |

インスタンス名 |

SV_1 |

SV_2 |

SV_3 |

SV_4 |

|

フレーバー |

1CPU-4GB |

1CPU-4GB |

1CPU-4GB |

1CPU-4GB |

|

インスタンスのブートソース |

イメージから起動 |

イメージから起動 |

イメージから起動 |

イメージから起動 |

|

イメージ名 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

WindowsServer-2019_Datacenter_64_include-license_virtual-server_12 |

|

ネットワークタブ |

選択済みロジカルネットワーク |

SV_NW (IP:172.16.10.11) |

SV_NW (IP:172.16.10.12) |

SV_NW (IP:172.16.10.13) |

SV_NW (IP:172.16.10.14) |

注釈

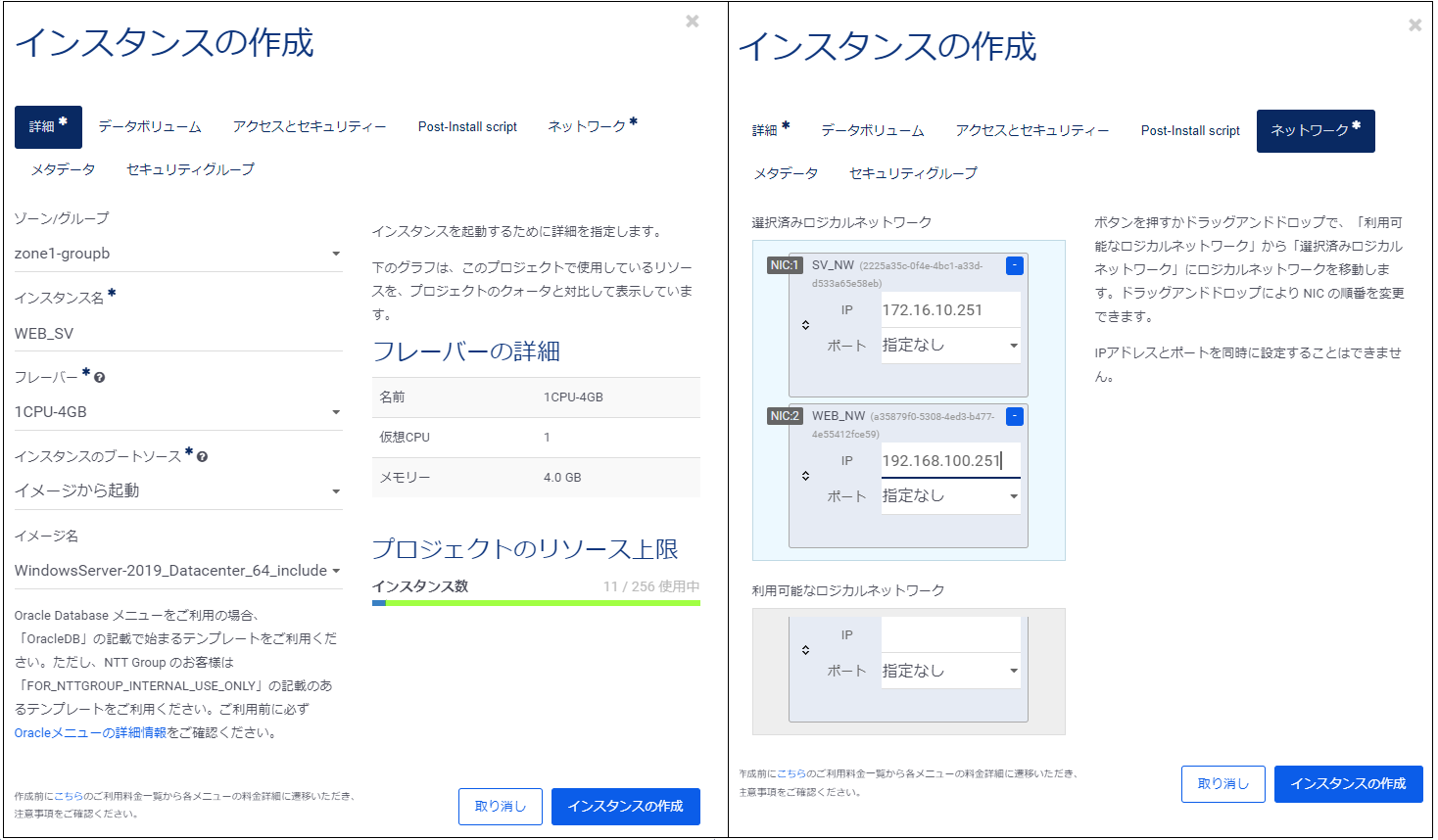

3. セキュリティグループ の設定¶

セキュリティグループの作成からルールの設定について説明します。

セキュリティグループの作成は次の手順により構成されます。

3-1. セキュリティグループの作成 3-2. ポートに適用 3-3. ルールの作成

注釈

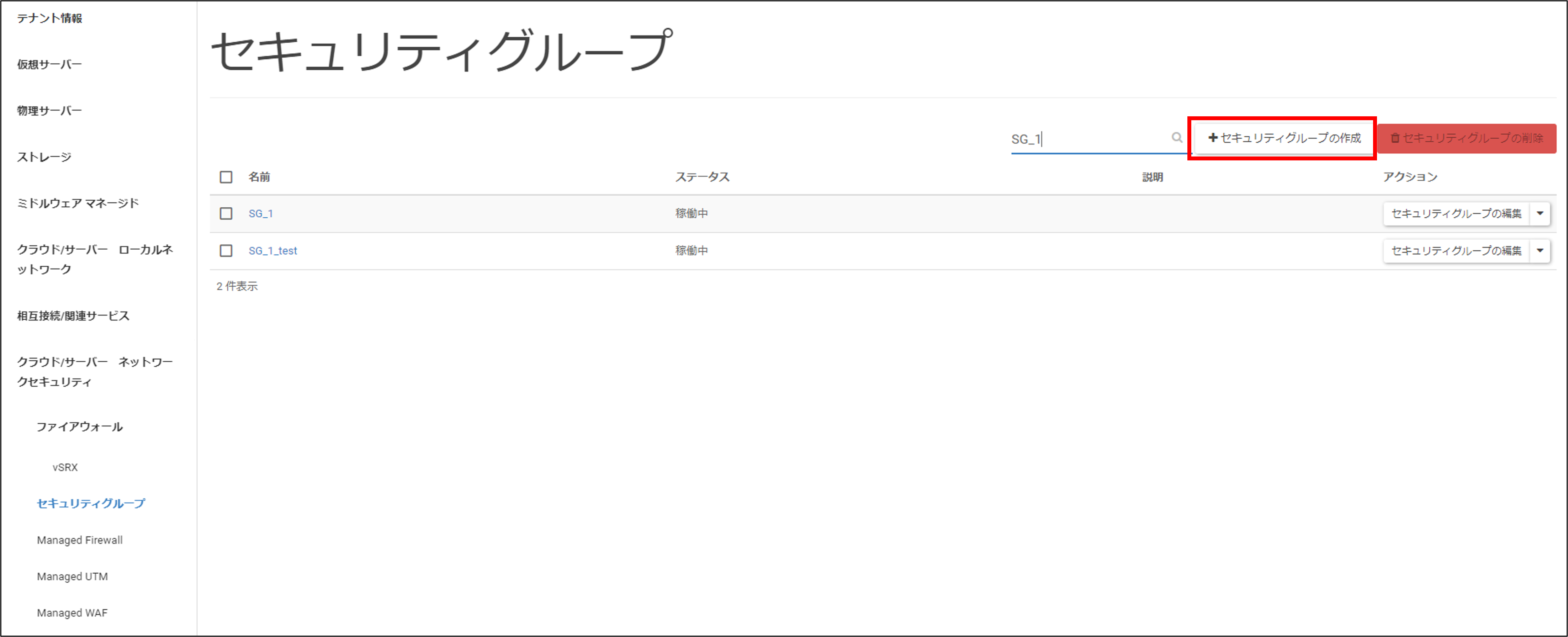

3-1. セキュリティグループの作成¶

ロジカルネットワークのポートに割り当てるセキュリティグループを作成します。

左ペインの「クラウド/サーバー ネットワークセキュリティ」から「セキュリティグループ」をクリックします。

「セキュリティグループの作成」をクリックします。

次のパラメータを入力し「セキュリティグループの作成」をクリックします。

セキュリティグループ名 |

SG_1 |

説明 |

|

タグ |

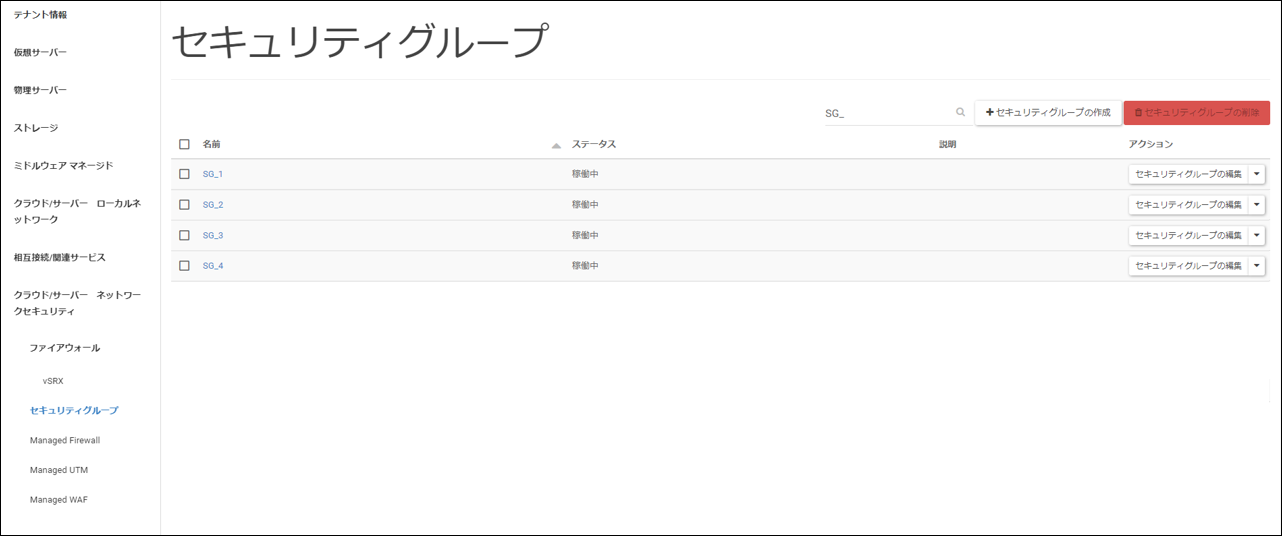

続けて同手順で次のセキュリティグループを作成します。

セキュリティグループ名 |

SG_2 |

SG_3 |

SG_4 |

説明 |

|||

タグ |

5.SG_1~SG_4まで4つ次のように作成できたことを確認します。

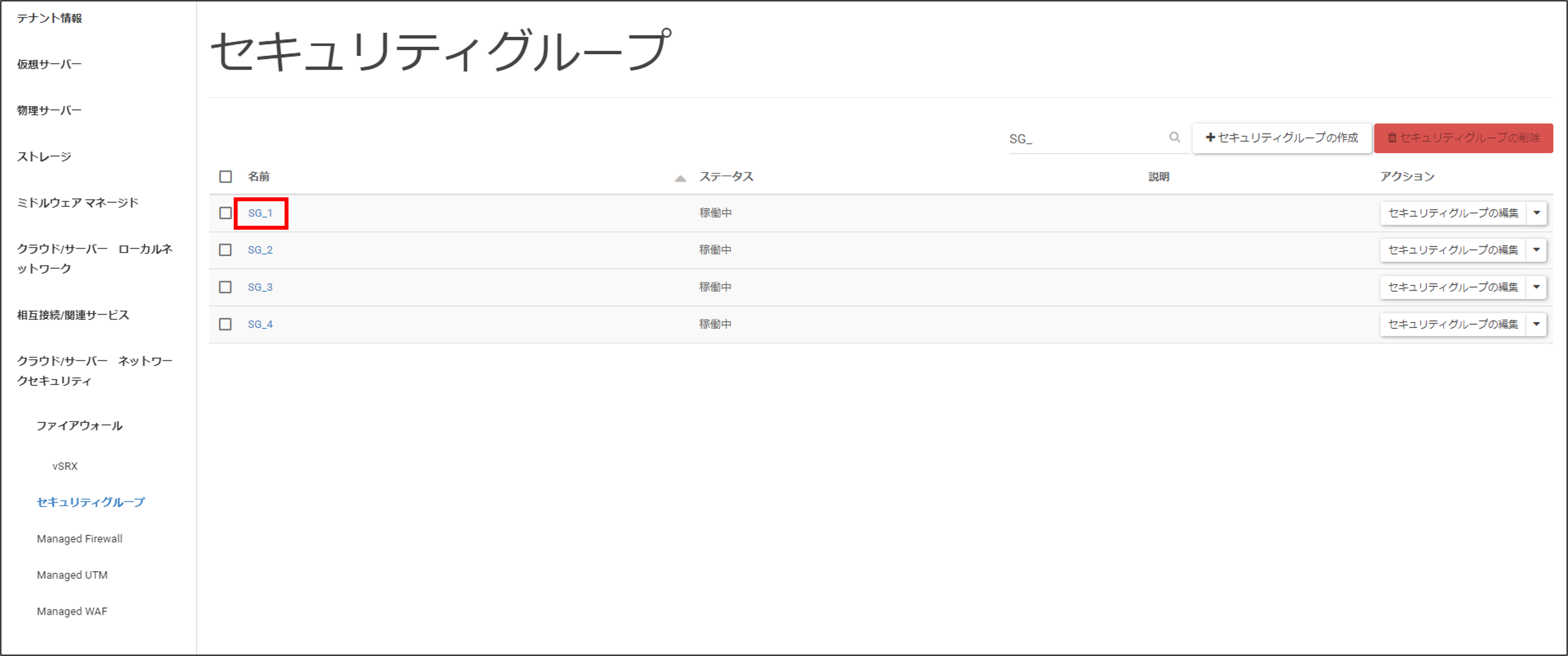

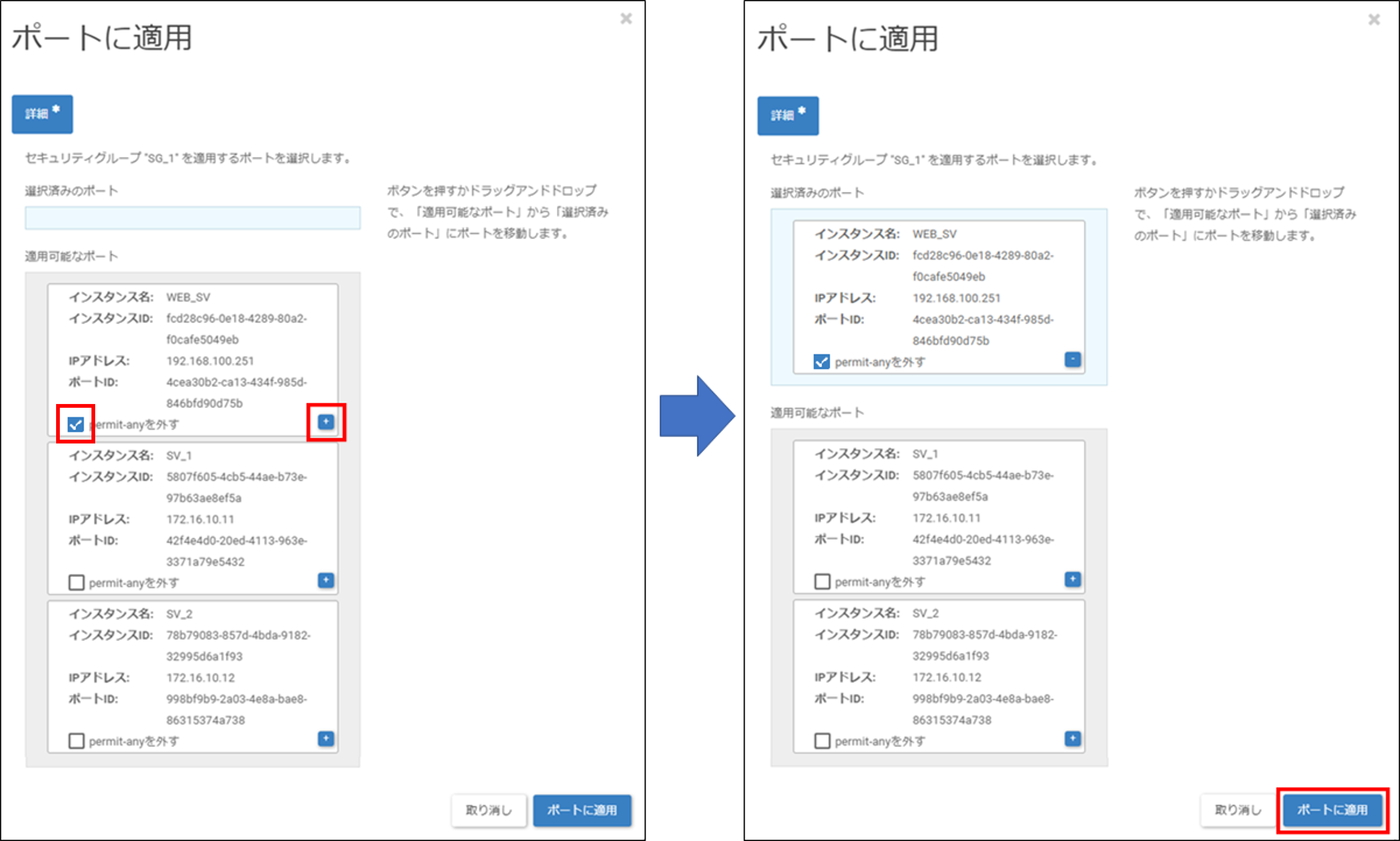

3-2. ポートに適用¶

作成したセキュリティグループを機能させるため、セキュリティグループをロジカルネットワークのポートに割り当てます。

作成されたセキュリティグループ「SG_1」をクリックします。

詳細画面の概要タブで「ポートに適用」をクリックします。

セキュリティグループにて「適用可能なポート」から次のポートについて、「permit-anyを外す」をクリックし、「+」をクリックします。その後「選択済みのポート」に適用したら「ポートに適用」をクリックします。

※ あらかじめ設定されているセキュリティグループ「Permit-any」がポートに適用されている状態だと全ての通信が許可されてしまうため本手順ではこの作業が必要になります。

セキュリティグループ名 |

SG_1 |

適用するポート |

「インスタンス名:WEB_SV、IPアドレス:192.168.100.251」のポート |

続けて同手順で次のセキュリティグループのポートに適用をします。

セキュリティグループ名 |

SG_2 |

SG_3 |

SG_4 |

適用するポート |

「インスタンス名:WEB_SV、IPアドレス:172.16.10.251」のポート |

「インスタンス名:SV_1、IPアドレス:172.16.10.11」のポート、

「インスタンス名:SV_2、IPアドレス:172.16.10.12」のポート

|

「インスタンス名:SV_3、IPアドレス:172.16.10.13」のポート、

「インスタンス名:SV_4、IPアドレス:172.16.10.14」のポート

|

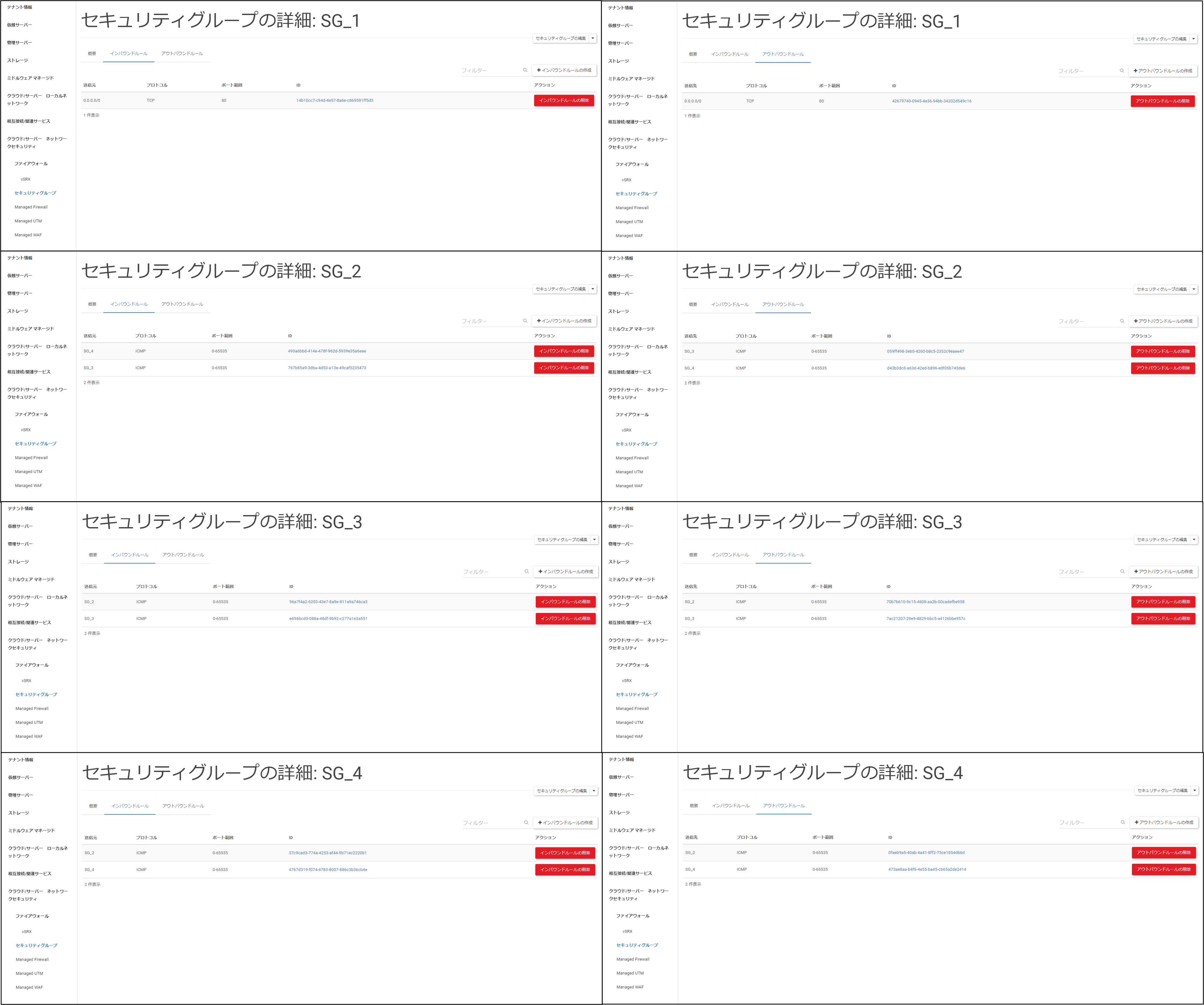

3-3. ルールの作成¶

ロジカルネットワークのポートに適用したセキュリティグループに対して許可する通信のルールを作成します。

外部通信の許可として次の許可ルールを追加します。

・ WEBサーバー(WEB_SV)に適用されている「SG_1」にTCPポート80の通信を許可するルール

内部通信の許可として次の許可ルールを追加します。

・ WEBサーバー(WEB_SV)のセキュリティグループ「SG_2」と、APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」とのICMP通信を許可するルール

・ WEBサーバー(WEB_SV)のセキュリティグループ「SG_2」と、DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」とのICMP通信を許可するルール

・ APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」間のICMP通信を許可するルール

・ APPサーバー(SV_1/SV_2)のセキュリティグループ「SG_3」からWEBサーバー(WEB_SV)のセキュリティグループ「SG_2」とのICMP通信を許可するルール

・ DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」間のICMP通信を許可するルール

・ DBサーバー(SV_3/SV_4)のセキュリティグループ「SG_4」からWEBサーバー(WEB_SV)のセキュリティグループ「SG_2」とのICMP通信を許可するルール

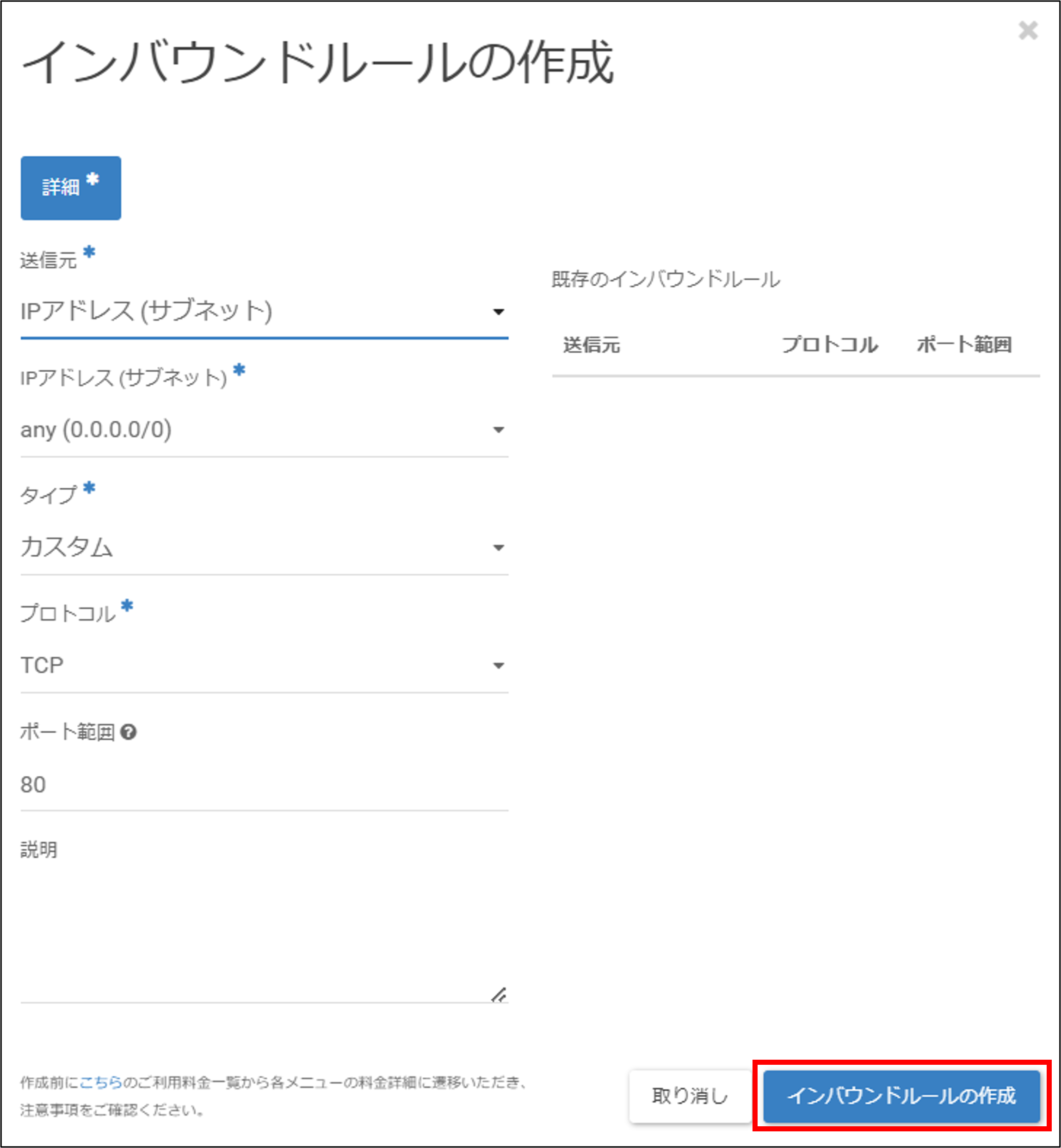

詳細画面の「インバウンドルール」タブをクリックします。

詳細画面のルールで「インバウンドルールの作成」をクリックします。

次のパラメータを入力し「インバウンドルールの作成」をクリックします。

SG_1 (インバウンドルール)

送信元 |

IPアドレス(サブネット) |

IPアドレス(サブネット) |

any (0.0.0.0/0) |

タイプ |

カスタム |

プロトコル |

TCP |

ポート範囲 |

80 |

説明 |

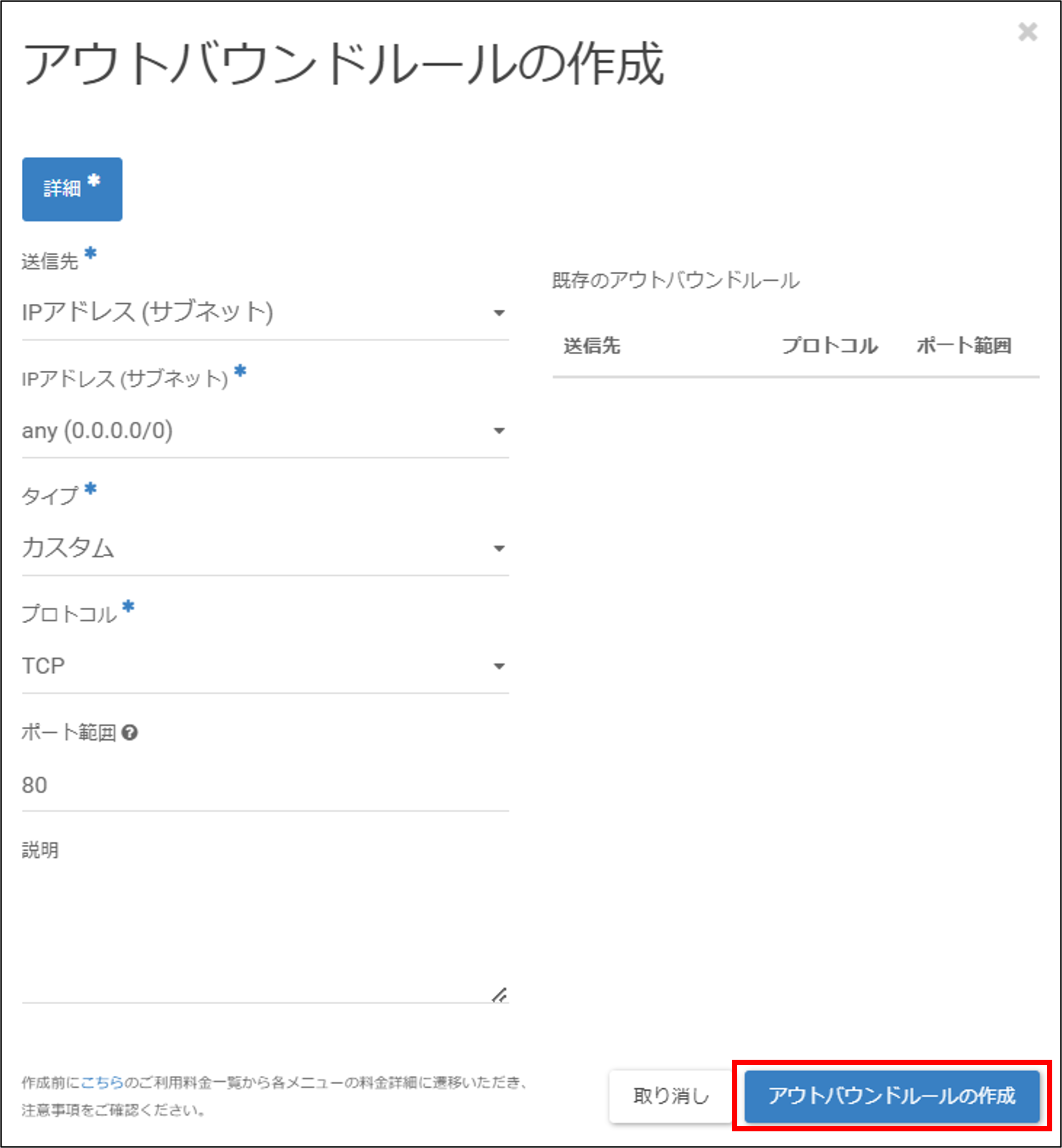

※「アウトバウンドルール」を作成する場合は、詳細画面の「アウトバウンドルール」タブをクリックし、その後に詳細画面のルールで「アウトバウンドルールの作成」をクリックします。インバウンドルールの作成と同様に必要なパラメータを入力し「アウトバウンドルールの作成」をクリックします。(SG_1にはアウトバウンドルールの作成は不要です。)

続けて同手順で、次のセキュリティグループにインバウンドルール、アウトバウンドルールを作成します。

SG_2

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_3 |

SG_3 |

SG_4 |

SG_4 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |

SG_3

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_2 |

SG_2 |

SG_3 |

SG_3 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |

SG_4

インバウンド ルール1 |

アウトバウンド ルール1 |

インバウンド ルール2 |

アウトバウンド ルール2 |

|

送信元/送信先 |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ |

セキュリティグループ名 |

SG_2 |

SG_2 |

SG_4 |

SG_4 |

タイプ |

カスタム |

カスタム |

カスタム |

カスタム |

プロトコル |

ICMP |

ICMP |

ICMP |

ICMP |

ポート範囲 |

0-65535 |

0-65535 |

0-65535 |

0-65535 |

説明 |