1. Flexible Internet Gateway¶

1.1. 概要¶

1.3. 機能一覧¶

本サービスで提供する機能一覧は以下の通りとなります

機能名 |

説明 |

セキュリティ機能 |

セキュリティ(UTM)機能をご提供いたします |

ネットワーク機能 |

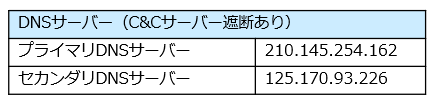

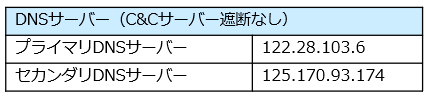

インターネットへのアクセスや名前解決に必要なDNSサーバーなどの機能をご提供いたします |

ポータル機能 |

アカウント管理やログ、レポート作成など管理機能をご提供いたします |

1.4. セキュリティ機能¶

1.4.1. ファイアウォール機能¶

本サービスにおいて以下のファイアウォール機能をご提供しております

項目 |

説明/備考 |

ファイアウォール |

お客様FICからインターネットに向かう通信に条件に応じたアクション(許可/拒否)をセキュリティポリシールールとして設定できます

指定できる項目は以下の通りです

送信元IPアドレス/宛先IPアドレス/宛先ポート/宛先URLカテゴリリスト/アプリケーション/FQDN

登録可能なセキュリティポリシーの数は1400個までとなります

※ただし、FQDN制御においてはHTTP(HTTPSは復号化している通信)のみ制御対象となります

|

1.4.2. SSL復号化機能¶

本サービスにおいて以下SSL復号化機能をご提供しております

項目 |

説明/備考 |

SSL復号化 |

SSLで暗号化されている通信を復号化し、UTMの各機能で制御することを可能にします

デフォルトでは復号OFFでのご提供となります

|

SSL復号セッション数 |

SSL復号化が可能なセッション数はUTMスペックプランごとに以下の通りとなります

small:6,400、medium:15,000、large:50,000、enterprise:100,000

※復号可能なセッション上限を超過したトラフィックはプロファイルの設定によります(事前定義済みのプロファイルでは超過した分は復号化をせず透過します)

|

復号プロファイル |

SSL復号化に関する復号プロファイルを作成することができます

プロファイルの作成は100個までとなります

事前に定義済みのプロファイルを提供いたします

|

復号ポリシー |

復号化ポリシーを作成し、復号化したいトラフィックを定義することができます

復号化ポリシーの作成上限は100個までとなります

|

SSL復号例外リスト |

復号化をしないホスト名を事前に登録することができます

|

1.4.3. URLフィルタリング¶

本サービスにおいて以下URLフィルタリング機能をご提供しております

機能 |

説明/備考 |

URLフィルタリングプロファイル |

URLフィルタリングプロファイルを作成し、好ましくないWebサイトへの通信を遮断することができます

プロファイルの作成100個までとなります

事前に定義済みのプロファイルを提供いたします

1ポリシーに割り当てられるプロファイルは1つまでとなります

|

カスタムURLカテゴリ |

URLのみ登録可能です(ワイルドカードの利用も可能)

カスタムURLカテゴリの作成は100個までとなります

1つのカスタムURLカテゴリには100行まで登録することが可能です

カスタムURL全体で登録可能なURLの行数は合計で10000行までとなります

|

アクション |

「許可」,「監視」,「拒否」,「継続」の中から指定いただくことができます

許可(allow):Webサイトへのアクセスを許可

監視(alert):Webサイトへのアクセスは許可されるが、URLフィルタリングログへ記録される

拒否(block):Webサイトへのアクセスを拒否し、URLフィルタリングログへ記録される

継続(continue):ユーザが許可した場合のみWebサイトへのアクセスは許可し、URLフィルタリングログへ記録される

|

適用順位 |

カスタムURLカテゴリ→URLフィルタリングの順で評価します

|

ダイナミックURLフィルタリング |

インターネットへアクセスし、最新URLのデータベースを参照します

|

ログ制御 |

コンテナページのみを作成します

|

注釈

1.4.4. アンチウイルス¶

本サービスにおいて以下アンチウイルス機能をご提供しております

機能 |

説明/備考 |

アンチウイルスプロファイル |

通信を許可するルールに対してアンチウイルスの機能を有効にすることができます

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

対象プロトコル |

HTTP,HTTP2,FTP,SMTP,IMAP,POP3,SMB

|

圧縮ファイルへの適用 |

zip,gzipファイルのスキャンが可能

|

シグネチャ更新 |

毎日

|

定義済みプロファイル

プロファイル名 |

説明 |

高 |

HTTP,HTTP2,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

|

中 |

HTTP,HTTP2,FTP,SMB通信でシグネチャに一致した場合は、全てブロックします

SMTP, IMAP,POP3通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

ログのみ |

HTTP,HTTP2,SMTP,IMAP,POP3,FTP,SMB通信でシグネチャに一致した場合は、ログのみ出力してそのまま通信を許可します

|

注釈

1.4.5. アンチスパイウェア¶

本サービスにおいて以下アンチスパイウェア機能をご提供しております

機能 |

説明/備考 |

アンチスパイウェアプロファイル |

スパイウェアおよびマルウェアのネットワーク通信を検知して防御することができます

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

シグネチャ更新 |

毎日

|

定義済みプロファイル

プロファイル名 |

説明 |

高 |

シグネチャと一致する通信が発生した場合は、重大度Critical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

中 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

低 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

ログのみ |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

注釈

1.4.6. 脆弱性防御(IPS/IDS)¶

本サービスにおいて以下脆弱性防御機能をご提供しております

機能 |

説明/備考 |

脆弱性防御プロファイル |

シグネチャによるパターンマッチングを行います

セキュリティレベルに応じて、定義済みのプロファイルの指定が可能です

|

シグネチャ更新 |

毎日

|

定義済みプロファイル

定義済みプロファイル名 |

説明 |

IPS高 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはブロック、Informationalはログのみ出力してそのまま通信を許可します

|

IPS中 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはブロック、Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

IPS低 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,Highはブロック、Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

IPSログのみ |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

IDS高 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Low,Informationalはログのみ出力してそのまま通信を許可します

|

IDS中 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Medium,Lowはログのみ出力してそのまま通信を許可、Informationalはログも出力せずに通信を許可します

|

IDS低 |

シグネチャと一致する通信が発生した場合は、重大度がCritical,High,Mediumはログのみ出力してそのまま通信を許可、Low,Informationalはログも出力せずに通信を許可します

|

注釈

注釈

1.4.7. テナントアクセス制御サポート機能¶

本サービスにおいて以下テナントアクセス制御サポート機能をご提供しております

機能 |

説明 |

テナントアクセス制御サポート機能 |

対象アプリケーション:Microsoft 365(以下M365)

M365のログインURLに対してHTTPヘッダを挿入することでM365側でアクセスするテナントを制限します

M365のテナントに登録されている「ドメイン」または「テナントID」単位で指定することが可能です

本機能を利用するにはSSL復号化の利用が必須となります

FIGポータルでの設定方法は こちら を参照ください

|

注釈

1.5. ネットワーク機能¶

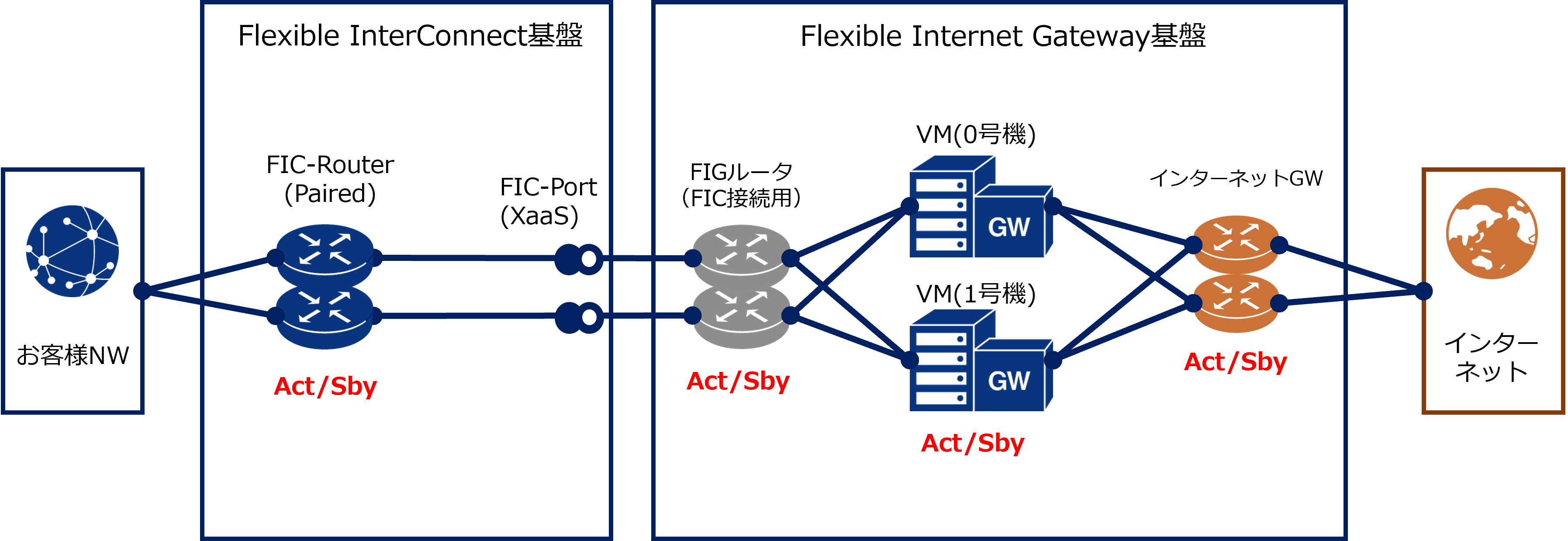

1.5.1. インターネット接続機能¶

本サービスにおいて以下インターネット接続機能をご提供しております

機能 |

説明/備考 |

インターネット接続 |

インターネット接続時に固定グローバルアドレス1個(ACT/SBYで各1個付与)を付与いたします

NAPT機能を提供します

|

ルーティング |

本サービスではデフォルトルートをお客様ネットワークに広告します

FIGサービスにおける、VMのASは「64607」、対向のインターネットGWおよびFIGルータ(FIC接続用)のASは「64605」となります

|

プロトコル |

IPv4通信に対応しております

TCP/UDP通信をご提供いたします

|

注釈

本サービスにおいて意図的な通信制限はしておりませんが、全てのプロトコルとアプリケーションの組み合わせを担保するものではございません

お客さま環境における組み合わせによっては、本サービスを利用することで通信ができない可能性がございます

1.5.2. FIC接続機能¶

機能 |

説明/備考 |

FIC接続 |

Arcstar UniversalOne又はその他のFICに繫がる環境からFICを経由した接続機能を提供します

FICコネクション契約とFIG契約と同一名義(同一GCMID, 同一ワークスペース)である必要があります

FIGとFICとの接続は1つのみ可能です

FIG側で受信できる経路数の上限はUTMスペックプランごとに以下の通りとなります

small:1,400、medium:3,400、large:5,000、enterprise:5,000

|

1.6. ポータル機能¶

1.6.1. 管理機能¶

各権限に応じてお客様にて変更が可能です

機能 |

説明/備考 |

管理者アカウント |

管理Webにアクセスするためのアカウントを最大20個まで提供致します

権限は管理者権限のみとなります

管理者権限ではポリシー設定を行うことが可能です

|

言語 |

日本語/英語 |

対象ブラウザ |

Edge/Firefox/Chrome |

ユーザ管理 |

管理者がユーザID/Passwordの管理を行うことが可能です

|

ポリシー管理 |

管理者がポリシールールの作成をすることが可能です

送信元/送信先IP制御

アプリケーション制御

サービス(プロトコル、ポート)制御※

※オブジェクトとして100個まで登録可能です

ユーザ、グループ単位の制御

ポリシー作成の上限はUTMスペックプランによって異なります

|

1.6.2. ログ¶

ご利用可能なログ機能は以下の通りです

機能 |

説明/備考 |

ログ種別 |

各種ログを閲覧することが可能です

トラフィックログ、脅威ログ、URLフィルタリングログ、認証ログ※、SSL復号ログ

※ユーザ管理者は認証ログをダウンロードするこはできません

|

ログ保管 |

ログ種別毎にパーティションが設定されており、パーティションを超過してもログはログ領域に保存されます

ただし、ログ出力時にログ容量を超過した分は削除されます

各ログのパーティションは次の通りです

トラフィックログ約4.5G/脅威ログとURLフィルタリングログの合計約2.2G/認証ログ約0.15G/SSL復号ログ約0.15G

|

ログ転送 |

外部ストレージサーバに対して、ログをSyslogメッセージとして転送することが可能です

転送サーバの指定は1つまで、転送先はFIC接続経由のみ指定可能です

転送プロトコルはTCP,UDPから選択いただけます

|

注釈

1.7. プラン¶

1.7.1. UTMスペックプラン¶

UTMスペックプランプラン |

脅威防御スループット数 |

最大NAPTセッション数 |

セキュリティポリシー数 |

SSL復号セッション数上限 |

Small |

500Mbps |

120,000 |

1,400 |

6,400 |

Medium |

1Gbps |

120,000 |

1,400 |

15,000 |

Large |

2Gbps |

500,000 |

1,400 |

50,000 |

Enterprise |

4Gbps |

500,000 |

1,400 |

100,000 |

注釈

回線品目ごとに選択可能なUTMスペックプランの組合せは以下の通りになります

回線品目 |

Small |

Medium |

Large |

Enterprise |

1G(ベストエフォート) |

〇 |

〇 |

〇 |

〇 |

100M(帯域確保) |

〇 |

- |

- |

- |

200M(帯域確保) |

〇 |

〇 |

- |

- |

300M(帯域確保) |

〇 |

〇 |

〇 |

- |

500M(帯域確保) |

〇 |

〇 |

〇 |

〇 |

1G(帯域確保) |

- |

〇 |

〇 |

〇 |

1.7.2. 提供エリア¶

東日本のみのご提供となります