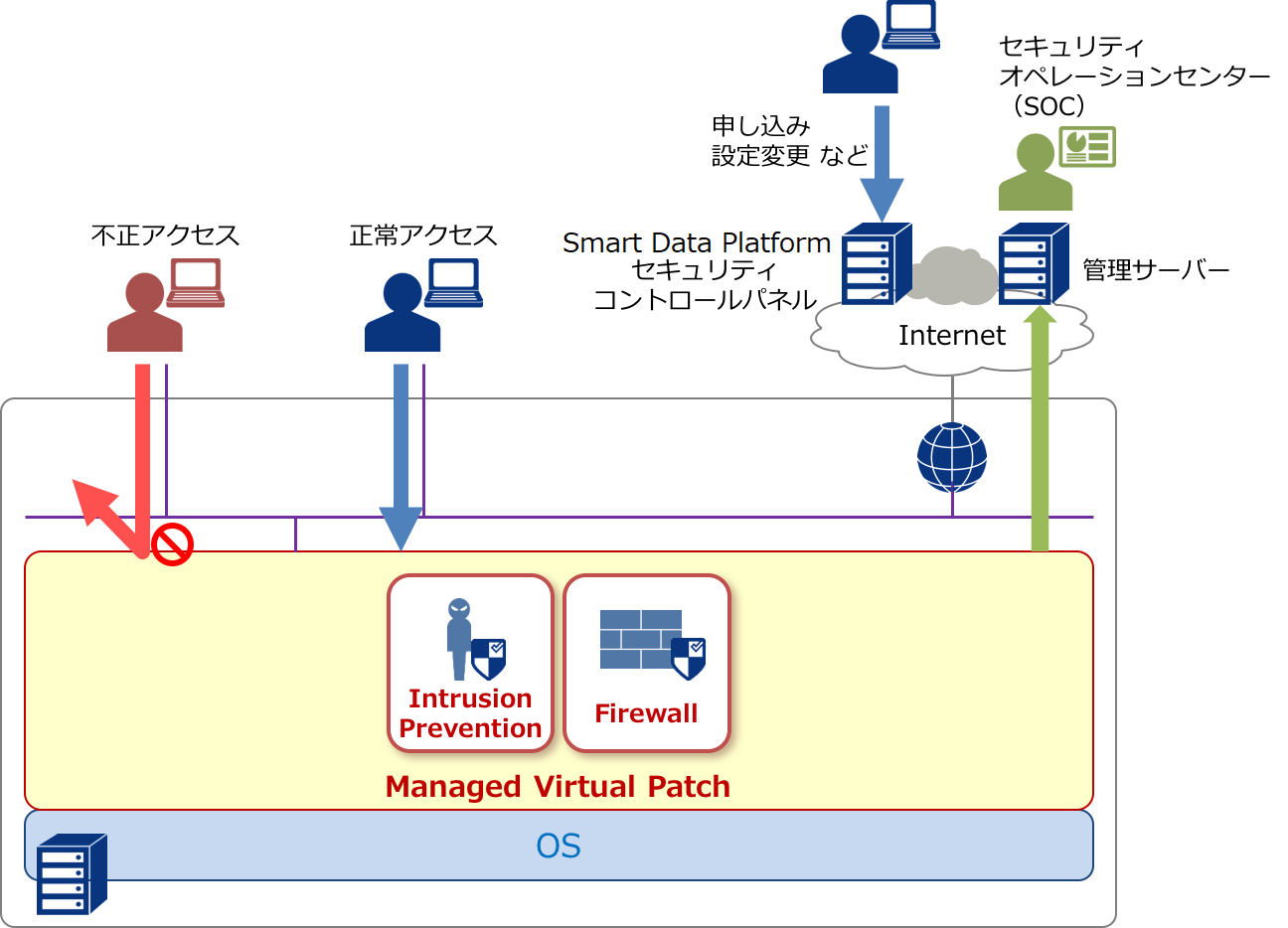

Managed Virtual Patch¶

概要¶

概要¶

特徴¶

本メニューは、以下の特長を持つメニューです。

利用できる機能¶

機能一覧¶

本メニューは、以下の機能を提供します。

機能 |

概要 |

説明 |

|---|---|---|

ホストベースのパケット監査 |

OSやミドルウェア・アプリケーションなどのネットワークを利用した脆弱性に対する既知、および不明な攻撃からシステムを保護します。侵入検知/侵入防御機能(IDS/IPS機能)により、不審な通信を制御します。 |

|

スケジュールスキャン |

お客さまが設定された日時を開始時間として、サーバーに導入しているアプリケーションの状態確認を行うスキャンを実施します。適用ルールの可否判定を行い、必要に応じて、ルール適用を自動的に実施します。また、お客さまにて確認して頂き、ルールの必要性が簡単に確認出来ます。(スキャン時刻は、スキャン開始タスク発行時刻であり、開始される時刻は、AGENT側の処理状況によって異なります。) |

|

ルール更新 |

トレンドマイクロ社提供のルールアップデートを利用して、マルウエアや悪意のある人物からの攻撃パケットを検出するルールを提供致します。基本スケジュールとして月2回の更新が行われますが、状況に合わせて更新がトレンドマイクロより行われます。ルールの更新は、自動更新が基本ですが、設定によっては手動更新が可能です。 |

|

ホストベースの通信制御 |

L4レベルまでの通信制御機能(IP,ポート単位での通信制御)を利用してシステムを保護します。 |

|

Smart Data Platform ポータルの セキュリティコントロールパネル から申し込みや各機能の設定を行う機能です。 |

各機能の説明¶

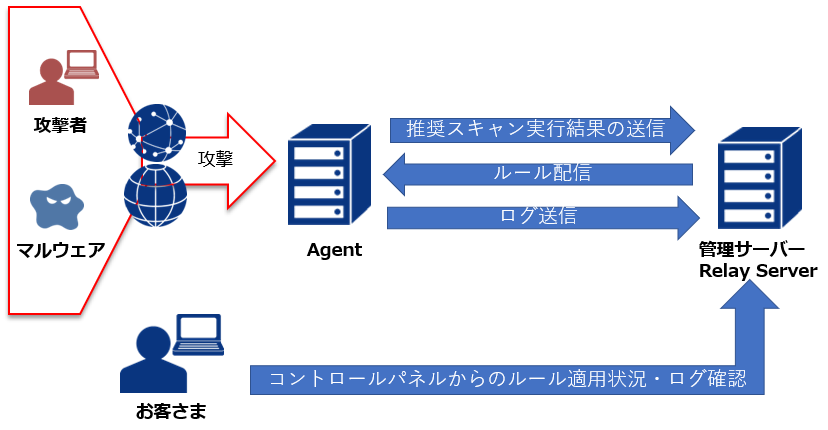

1. 侵入防御¶

項目 |

説明 |

|---|---|

機能設定 |

機能のオン(有効)、オフ(無効)の選択が可能です。 |

動作設定 (インライン) |

攻撃パケットを検出した場合の動作は、以下の選択が可能です。

● 防御:攻撃パケットを遮断します。IPS モードとして動作します。基本的には検知した全通信を遮断しますが、一部ルールによっては検知のみの動作を行うルールもあります。

● 検知:攻撃パケットを検知します。ただし、一部遮断する通信があります。

|

動作設定(TAP) |

攻撃パケットを検知します。IDS モードとして動作するため、通信の遮断を行いません。また、TAP を選択した場合には、ホストベースファイアウォール機能を利用できません。 |

ルール設定 |

現在割り当てられている侵入防御ルールの表示、ルールの割り当て/解除、ルールの作成/削除が可能です。 |

推奨設定 |

推奨される侵入防御ルールを検索できます。自動適用を設定した場合、推奨ルールが自動的に割り当てられ、不要なルールは自動的に外されます。 |

注釈

本機能が有効な状態でも、ソフトウェア自体の潜在的な問題は残ったままとなります。また、本機能はネットワーク経由の脆弱性に対する通信を検出するため、ローカル上で完結する攻撃手段や、ネットワーク経由であっても具体的な攻撃手法等の情報が確立されていない脆弱性への対応は困難です。正式なメーカー対応パッチの適用と併用して、本機能をご利用ください。

動作設定において、防御を選択した場合、全てのルールが遮断されるものではなく、一部ルールによっては検知のみのものも含まれます。

正常パケットを止めてしまうなどの誤検知が懸念される場合は、初めは検知モードで導入し、アプリケーションの動作が確認されてから防御モードにする方法で、安全に導入できます。侵入防御の基本動作として、「インライン」モードか「TAP」モードが選択できます。インラインモードを利用する場合は、ルールの検知モードとして「防御」「検知」のモードが選択できます。TAP モードの場合は、検知のみ利用可能となります。

イメージ図

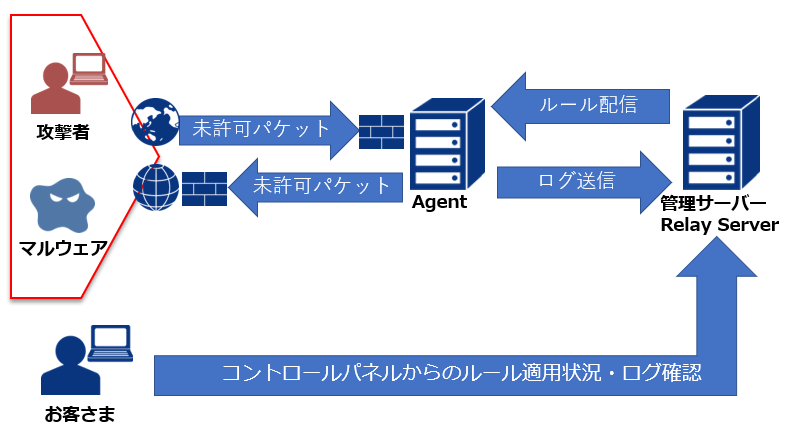

2. ホストベースファイアウォール¶

項目 |

説明 |

|---|---|

機能設定 |

機能のオン(有効)、オフ(無効)の選択が可能です。 |

ステートフル設定 |

ステートフルインスペクションとして動作させることが可能です。 |

フレーム種類 |

IP / ARP / REVARP / 任意指定のフレーム番号 |

指定可能な通信元/通信先 |

単一IPアドレス / サブネット指定 / アドレス範囲 / 複数IPアドレス / IPアドレスリスト / 単一MACアドレス / 複数MACアドレス / MACアドレスリスト |

通信方向 |

送信 / 受信 |

プロトコル |

ICMP / IGMP / GGP / TCP / PUP / UDP / IDP / ND / RAW / TCP+UDP / 任意指定のプロトコル番号 |

フィルタアクション |

● Allow :ルールと一致するトラフィックの通過を許可します。

● Bypass :ルールと一致するトラフィックの通過を許可(バイパス)します。侵入防御およびホストベースファイアウォール機能での検査を行いません。

● Deny :ルールと一致するトラフィックの通信を破棄します。

● Force Allow :他のルールで拒否されるトラフィックの通過を強制的に許可します。侵入防御の検査を行います。

|

優先度 |

0[最低]~4[最高] |

注釈

ホストに有効な許可ルールがない場合、拒否ルールでブロックされていないかぎり、すべてのトラフィックが許可されます。有効な許可ルールが受信/送信に関わらず、1つでも設定された場合、許可ルールの条件を満たしていないかぎり、それぞれの方向で許可されたもの以外の通信は全て拒否されます。

ルール設定の優先度は、ルールが適用される順序を決定します。ルール処理に「強制的に許可」、「拒否」を選択した場合、0[最低]〜4[最高]の優先度が設定できます(「許可」ルールでは0のみが設定できます。)。優先度の低いルールよりも先に優先度の高いルールが適用されます。例えば、ポート80の受信を強制的に許可する優先度2のルールが適用されるより前に、ポート80の受信を拒否する優先度3のルールが適用され、パケットを破棄します。

バイパスもしくは強制的に許可を利用しているルールと同じ条件で、優先度が上位にある別の許可・拒否ポリシールールが存在する場合は、上位ルールで処理されるため、バイパスされません。バイパスさせる場合は、許可・拒否ルールよりも優先度を高く設定する必要があります。

バイパスルールを適用する通信は、双方向(受信・送信)のバイパスを設定する必要があります。

強制的に許可ルールを適用する通信は、双方向(受信・送信)の強制的に許可を設定する必要があります。

1台以上のホストに割り当てられたファイアウォールルール、またはポリシーの一部であるホストファイアウォールルールは削除できません。

イメージ図

3. コントロールパネル¶

項目 |

説明 |

|---|---|

セキュリティメニューの申し込みが可能です。 |

|

本メニューの設定/管理を行うことが可能です |

● オーダー/Order

オーダーから操作可能な項目は、以下の通りです。

項目 |

説明 |

|---|---|

新規 |

新規に利用を開始します。 |

機能変更 |

利用メニューを変更することが可能です。 |

数量変更 |

本メニューの数量を変更することが可能です。 |

解約 |

本メニューの全ての利用を終了します。 |

● オペレーション/Operation

オペレーションから操作可能な主な項目は、以下の通りです。

項目 |

説明 |

|---|---|

コンピュータ |

各種セキュリティ機能の設定を実施することが可能です。 |

ポリシー |

ルールや設定をまとめて定義し、複数のコンピュータに同じ設定を割り当てることが可能です。 |

アラート |

管理者への注意喚起が必要な事象が発生した場合にアラートが発令されます。 |

レポート |

各種レポートを出力することが可能です。 |

管理 |

予約タスクの設定(例えば、セキュリティアップデートや予約検索などのスケジュール化)、パターンファイルやルールの管理などを行うことが可能です。 |

注釈

セキュリティコントロールパネル 上で閲覧可能な本メニューに関するログの期間は、4週間です。取得ログの完全性を保証するものではありません。必要に応じて、お客さまにて定期的にログをエクスポートするなどの対応をお願いします。

複数のリージョン/テナントで利用される本メニューを一元管理(ホスト型セキュリティのOperation画面を1つで管理)されたい場合は、1つのリージョン/テナントで本メニューをお申し込みいただき、利用される総数量分をオーダーの上、ご利用ください。(ただし、料金情報もオーダーされたテナントにて表示されます。)

メニュー¶

申し込み方法¶

申込種別 |

内容 |

申込方法 |

納期 |

|---|---|---|---|

新規 |

初回申し込み |

Smart Data Platform ポータル の セキュリティコントロールパネル 経由で、お客さま自身の操作により申し込み |

即時 |

機能変更 |

利用メニューの変更 |

同上 |

同上 |

数量変更 |

利用数量の変更 |

同上 |

同上 |

解約 |

利用廃止 |

同上 |

同上 |

注釈

Smart Data Platform の1テナントに対して、ホスト型セキュリティのいずれか1つのメニューをご利用することが可能です。

Managed Anti-Virus

Managed Virtual Patch

Managed Host-based Security Package

1回のオーダー処理が完了するまで、次のオーダーを行うことはできません。

機能変更(メニュー変更)は、現在利用されているメニューの数量全てを、他のホスト型セキュリティのメニューへ変更するオーダーです。

Managed Virtual Patch → Managed Anti-Virus

Managed Virtual Patch → Managed Host-based Security Package

解約される場合は、Agentと管理サーバーとの接続を切断の上、Agentのアンインストールを実施された後に、オーダーにて解約処理してください。

解約後 2週間以内は、同一テナント上でホスト型セキュリティのメニューを新規利用することはできません。

ご利用条件¶

デバイス要件¶

Agentシステム要件¶

項目 |

内容 |

|---|---|

メモリー |

1GB以上

|

ディスク容量 |

500MB以上

|

- 1

Relay機能…トレンドマイクロ社サーバーからパターンファイルやルールなどをダウンロードし、Agentをインストールしたホストに配信する機能

Deep Security Notifier システム要件¶

項目 |

内容 |

|---|---|

メモリー |

3MB |

ディスク容量 |

1MB |

対象 OS(Microsoft Windows)¶

注釈

エディションが指定されていない Windows 製品は、エディションに関係なくベンダーのサポート範囲で動作を保証します。

システム要件に記載されていない Service Pack などでも、要件に記載されているものより 新しいバージョンは、ベンダーのサポート範囲で動作を保証します。詳細は こちら をご確認ください。

Relay機能は上記OSの64bit OSで動作可能です。

- ベンダーのサポート対象 OS であっても以下の環境はサポート対象外となります。

Windows Server 2008/2012 (Server Core)

Microsoft Virtual Server 2005 R2 SP1

対象 OS(Linux系)¶

注釈

Linux 版 Agent では、ご利用のカーネルもサポート対象である必要があります。サポートするカーネルバージョンについては、 チュートリアル「Linux系OSのカーネル対応」 および 以下製品 Q&A をご参照ください。

インストールする Agent のバージョン、インストール先 OS の種類によって、ご利用いただける機能が異なります。 以下製品 Q&A をご参照ください。

Amazon Web Services や Microsoft Azure などのクラウド環境上の OS への導入については、 以下製品 Q&A をご参照ください。

Deep Security ではマルチバイト文字コードを UTF-8 のみサポートしています。Linux / UNIX 環境では OS のロケールを UTF-8(ja_JP.UTF-8 など)に設定する必要があります。詳細は、 以下製品 Q&A をご参照ください。

Relay機能は上記OSの64bit OSで動作可能です。

一部の OS に関しては、ベンダーサポート対象であっても提供できないものもあります。一部OSの詳細につきましては、チケットシステムでご相談ください。

RHEL8、CentOS8、Ubuntu18.04のセキュアブートを有効にした状態でのDeep Security Agent動作はサポートされていません。予めセキュアブートを無効にしてください。Deep Security Agentのセキュアブートサポートについては、 以下製品 Q&A をご参照ください。

CentOS8はスクリプトによるインストールは実施できません。Agentの手動インストールを実施後、有効化の実施をお願いします。

通信要件¶

Agent通信要件¶

本メニューのAgentの通信要件は、以下の通りです。

ホストにインストールされたAgentは、インターネット経由で管理サーバーと接続する必要があります。同様に、一部の機能利用時にトレンドマイクロ社のサーバーと接続する必要があります。

ファイアウォールなどの環境がある場合は、適切に設定を実施してください。

管理サーバーおよびトレンドマイクロ社サーバーと通信するために、名前解決が必要です。Agentをインストールするホスト上で名前解決ができるよう設定してください。

インターネットに直接通信できないホストで本メニューを利用される場合は、Proxyサーバーなどを経由して通信するよう設計してください。また、Proxyサーバー経由で利用される環境の場合、Relay機能を有効にしたホストをお客さま環境内に準備する必要があります。(AgentをインストールしたホストでRelay機能を有効化することが可能です。)

AgentがRelayと通信する場合、Agentがインストールされたホスト上で、Relay機能を有効にしたホストの名前解決ができるよう設定してください。

ご利用環境の管理デバイス数が 5 台を超える環境やインターネットへの通信量を抑えたい環境においても、内部 配信サーバー(Deep Security Relay Server) を準備する事を推奨します。ご利用環境の管理デバイス数が20台を超える環境では内部 配信サーバー(Deep Security Relay Server) を準備する事が必須となります。

通信内容 |

宛先(通信先) |

宛先ポート番号 |

|---|---|---|

管理サーバーとの接続 |

|

TCP 80、443 |

Relay機能を有効にしたホストとの接続

※ お客さま環境内に準備された場合

|

|

TCP 4122 |

機能 |

宛先URL |

|---|---|

Download Center or web server

- Hosts software.

|

files.trendmicro.com |

Smart Protection Network

- Certified Safe Software Service (CSSS)

|

|

Smart Protection Network

- Global Census Service

- Used for behavior monitoring, and predictive machine learning.

|

|

Smart Protection Network

- Good File Reputation Service

- Used for behavior monitoring, predictive machine learning, and process memory scans.

|

|

Smart Protection Network

- Smart Scan Service

|

|

Smart Protection Network

- predictive machine learning

- Used for predictive machine learning.

|

|

Update Server (also called Active Update)

- Hosts security updates.

|

|

メール通信要件¶

本メニューのメール通知の通信要件は、以下の通りです。

メール通知を行いたい場合は、セキュリティコントロールパネル からお客さま管理のSMTPサーバーを指定する必要があります。ご利用されるSMTPサーバーにて、接続制限を実施されている場合は、以下のアドレス帯からの接続を許可してください。

管理サーバーアドレス帯:210.161.150.240~248

お客さまのSMTPサーバーの待ち受けポート番号は、以下の指定が可能です。

tcp 25または587

料金¶

月額費用¶

サービス提供の品質¶

サポート範囲¶

管理サーバー¶

Agent¶

注釈

設定値や運用方法などコンサルティングが必要な問い合わせについては、サポート対象外となります。

OS や仮想化環境、ネットワークなど Agent 以外の部分に関する問題はサポート範囲外となります。また、OS の仕様や設定、環境依存に起因する問題の場合には、不具合に対する解決策や回避策を提示できない場合があります。

監視や設定変更作業については、サポート範囲外となります。

マルウエア感染、悪意のある人物からの攻撃などの結果発生したホストでのインシデントに対する調査や対応については、サポート範囲外となります。

コンテナ技術を利用する仮想環境(Dockerなど)については、サポート対象外となります。Docker 環境でご利用になった場合、なんらかの理由によりお客さまシステムが停止する可能性があります。

運用¶

管理サーバー¶

項目 |

説明 |

|---|---|

セキュリティパッチ適用 |

影響度に応じてセキュリティパッチを適用 |

プロダクトライフサイクル管理 |

バージョンアップ作業の実施 |

監視・保守 |

稼働監視および故障対応の実施 |

デバイス管理(ホスト)¶

注釈

- ホストで利用するAgent のライフサイクルは、トレンドマイクロ社のサポート仕様に準拠します。サポート期間を確認の上で、Agent のアップデートやホストの OS アップデートを実施してください。

セキュリティ インシデント レポート¶

制約事項¶

本メニューの制約事項は、以下の通りです

共通¶

Agentをインストールするには、対象のホストに管理者としてログインする必要があります。

Agentをインストールするホストは、NTPなどで時刻同期を行ってください。時刻の同期がとれていない場合、Agentの有効化に失敗する場合があります。

インストール・アンインストール時や、各種モジュールの更新を行う際に、OS の再駆動が必要になる場合があります。このような場合、再起動の必要を伝えるアラートが 管理コンソール に表示されますので、すみやかに OS 再起動の実施をお願いします。

モジュールの入れ替えや切り替えを行う必要がある場合、一時的な通信断(瞬断)が発生する場合があります。

Webレピュテーション、ファイアウォール、侵入防御の機能を有効化した場合は、対象ホストにネットワークドライバがインストールされるため瞬断が発生します。詳細は、こちら を参照してください。

Agentは、4118ポートを使用します。このポート番号は変更不可のため、Agentをインストールするホストでは他のアプリケーションと重複しないことを確認の上、利用してください。

Agentがインストールされたホストにおいて、トレンドマイクロ社以外の製品との競合テストなどを含めた動作テストは実施していません。そのため、個別のソフトウェアとの共存についての回答はできかねます。お客さまの環境において動作確認をお願いします。また、他のトレンドマイクロ社製品との共存についても、詳細な条件があります。詳しくは、トレンドマイクロ製品・他社製品と共存した場合の動作について を参照してください。

AgentがProxyサーバー経由で管理サーバーと接続する場合、ProxyサーバーにおいてHTTPのCONNECTメソッド:80ポートの利用を可能にしてください。

本メニューでは、以下のようなケースの場合に、当社の判断にて利用を制限もしくは停止する場合があります。

お客さまの利用が、他のお客さまの利用に影響を及ぼす場合

お客さまの利用が、申し込み利用数と実際の利用数が一致しない場合 など

本メニューが提供する各機能やログについて、完全性、正確性、お客さまへの利用目的への適合性を有していることについて保証するものではありません。また、機能を構成するソフトウェアの開発元または販売元より提供されるパターンファイルやルールなどの妥当性を保証するものではありません。

本メニューの機能を構成する機器の開発元または販売元に、以下の情報を提供する場合があります。

本メニューの提供を通じて得られた設定情報

本メニューの機能によって得られた情報

本メニューの機能とお客さま環境との相性により起こり得る不具合、またはお客さまが弊社指定以外の操作を行った場合に発生する不具合については、その回復の保証はできません。

SELinux を有効にした環境で Agent を利用した場合、iptables のルールが初期化される可能性があります。本事象を回避する目的も含め、SELinux のポリシー作成方法などについては一切サポートすることができません。SELinux が有効な環境であっても Agent のサポートは実施しますが、SELinux が原因となる問題についてはソリューションを提供できかねる場合があることをご了承ください。 詳細は こちら をご参照ください。

侵入防御 および ホストベースファイアウォール の制限事項¶

侵入防御のインラインモードの場合、「検知」「防御」 の選択に関わらず、サーバーの通信状況によっては以下の通信を遮断する場合があります。「メモリーの割り当て失敗」イベントが発生する場合は、同時接続数を増加させる事で、通信の評価をするために必要なホスト上のメモリーリソース消費量が増えるため、十分な検証の上、設定をチューニングしてください。

TCPの最大接続数:30,000(初期値)

UDPの最大接続数:30,000(初期値)

RFCに準拠しない通信や不正な操作が疑われる通信の場合、通信を遮断する場合があります。

IPヘッダが無い場合

送信元および送信先IPが同じ場合

URIに使用できない文字が使用されている場合

分離記号「/」が多い(100以上)場合

ルートの上に「../../」が使われている場合 など

ホストベースファイアウォール機能には、コンピューターが送受信している通知内容をログとして保存する設定(ログのみ)があります。本設定を利用する場合、大量のログ情報を記録するため、管理サーバーのリソースを圧迫する状態となります。そのため、本設定の利用はサービス仕様上禁止とさせて頂きます。

暗号化された通信は検査対象外です。

適用されるルールに紐付く「アプリケーションの種類」は、監査対象となる単一ポートに対して8種類(送受信別)を超えた場合にルールの更新が行えない状態となります。この状態になると、Agentは最新ルールを適用できないため、新しい脅威に対応できません。各メーカー提供のパッチを適用(本各対処の実施)するか、侵入防御で適用されているルール数の割り当てを解除するなどの対応を実施してください。

以下の用途のサーバーは、お客さまにおいて適切な評価と設定値の検討を行った上でご利用ください。

通信量の多いサーバー(大規模な Web サーバー、DNS サーバー、AD サーバー、メールサーバー、ファイル(ストレージ)サーバーなど)

リアルタイム性を要求されるサーバー(VoIPサーバー、ストリーミングサーバーなど)

1台のホスト上で複数のホストベースファイアウォール機能を有効にした際に、お互いの機能が競合し、予期しない動作を引き起こす可能性があります。このため、OS標準のホストベースファイアウォール機能について、以下のように自動的に無効化されます。

Windows版のインストールおよびアップグレード時に、Windowsファイアウォールを無効化することはありませんが、ホストベースファイアウォール機能を有効化し、かつ1つ以上のホストベースファイアウォールルールが割り当てられた際に無効化します。(その後、ホストベースファイアウォール機能をオフにすると、Windowsファイアウォールが有効化されます。)

Linux版のインストール中にLinuxのiptablesが無効になることはありませんが、ホストベースファイアウォール、あるいは侵入防御機能を有効化した場合、iptablesが無効になります。Agentを無効化した場合には、iptablesは有効化され設定も元に戻ります。

ルール処理には、「ログのみ」がありますが、通常時は設定しないでください。「ログのみ」は、ホストが送受信している通信内容をログとして保存する設定ですが、大量のログ情報を記録するため、管理サーバーおよびホストのリソースを圧迫する恐れがあります。そのため、「ログのみ」の設定は、故障時の切り分けなど調査目的の利用以外は設定しないでください。

優先度に関係なく、許可ルールを一つでも作成すると、設定した許可ルール以外の通信は強制的に拒否(暗黙の拒否)されます。このため、許可ルールを利用する場合、十分に通信要件の洗い出しを行い必要となるルールを作成します。

バイパス・強制的に許可の処理を利用する場合は、許可・拒否ルールよりも優先度が上位に設定される必要があります。許可・拒否ルールの優先度が上位に存在すると、バイパス・強制的に許可が有効にならない場合があります。なお、ホストベースファイアウォール機能でバイパス・強制的に許可のみを利用する場合、「暗黙の拒否」は動作しません。このルールを作成する場合、必ず送受信用のルールを作成してください。

バイパスは、制限をさせたくない通信に対して利用します。バイパスルールの対象となる通信は、侵入防御、ホストベースファイアウォール機能での制限はかける事はできません。ただし、バイパスを利用しているルールと同じ条件で、優先度が上位になる別の許可・拒否ルールが存在する場合は、その上位ルールで処理が行われるためにバイパス処理はされません。よって、バイパスさせる必要がある通信は、許可・拒否ルールよりも優先度を高く設定し、他のルールによる影響を受けないように処理させる必要があります。なお、バイパスルールを適用する通信は、双方向(受信・送信)のバイパスを設定する必要があります。

強制的に許可は、ホストベースファイアウォール機能・ステートフル機能を利用せずに通信させたい場合に利用します。強制的に許可ルールの対象となる通信に対しては、侵入防御機能を動作させることができます。ただし、強制的に許可を利用しているルールと同じ条件で、優先度が上位になる別の許可・拒否ルールが存在する場合は、その上位ルールで処理が行われるために強制的に許可処理はされません。よって、強制的に許可させる必要がある通信は、許可・拒否ルールよりも優先度を高く設定し、他のルールによる影響を受けないように処理させる必要があります。なお、強制的に許可ルールを適用する通信は、双方向(受信・送信)の強制的に許可を設定する必要があります。