2.1.31.11. 共通機能をManaged FW経由で利用する際のNAT構成例¶

2.1.31.11.1. 前提条件¶

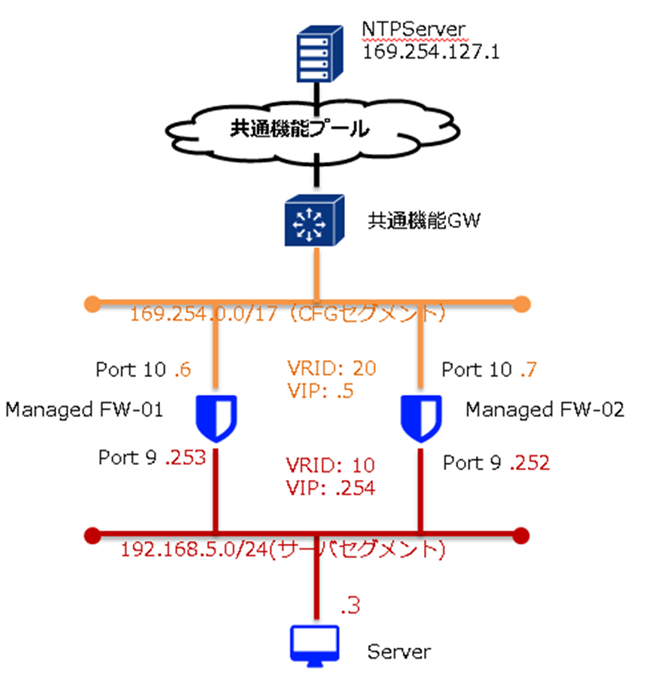

ファイアウォール配下のサーバセグメントから共通機能ゲートウェイを介し、共通機能プールへ接続する構成例を示します。

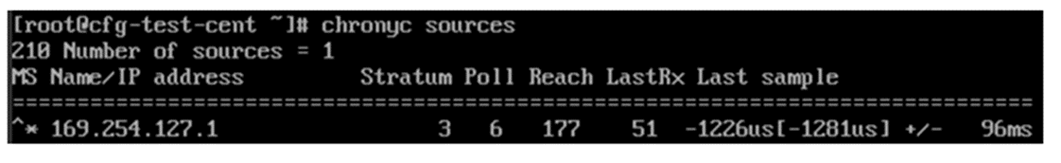

今回のケースはNTPサーバへのアクセスを想定しています。

2.1.31.11.2. 構成図¶

Server がManaged FWを経由し、共通機能プールのNTPサーバへアクセスできるよう構成しています。

Server のゲートウェイとして、Managed FW でVRRPを設定し冗長構成としています。

Server からNTPサーバへの通信をManaged FWでSNATするよう構成しています。

注釈

Managed FirewallおよびManaged UTMの対向側の機器でVRRPを使用する場合、互いに異なるVRRP IDを設定する必要があります。同じVRRP IDを使用すると正常に通信できません。

- 下記のVRRP IDはManaged Firewall/UTMおよび隣接する機器のVRRP ID に使用できません。ID 11(仮想MACアドレス00:00:5e:00:01:0b)ID 51(仮想MACアドレス00:00:5e:00:01:33)ID 52(仮想MACアドレス00:00:5e:00:01:34)

ServerのOSは “CentOS 7.1.1503” を使用しております。

NTPクライアントは “chrony-1.29.1” を使用しております。

本構成では以下の手順で設定を行います。

手順① SNATの設定

手順② Firewall Policyの設定

手順③ インターフェースの設定

2.1.31.11.3. 手順① Source NATの設定¶

Sourrce NATの設定は Source NATの設定 をご覧ください。

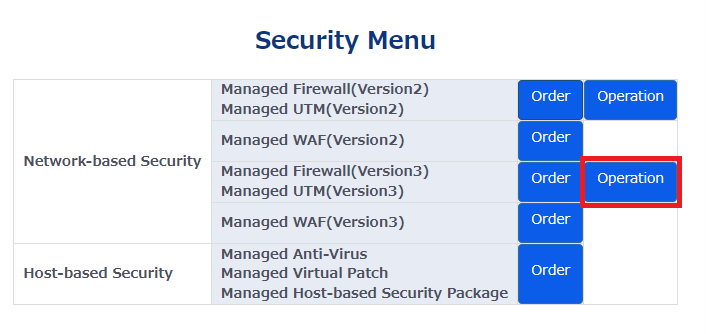

コントロールパネル画面にログイン後、セキュリティをクリックし、Managed Firewall(Version3)のOperationをクリックください。

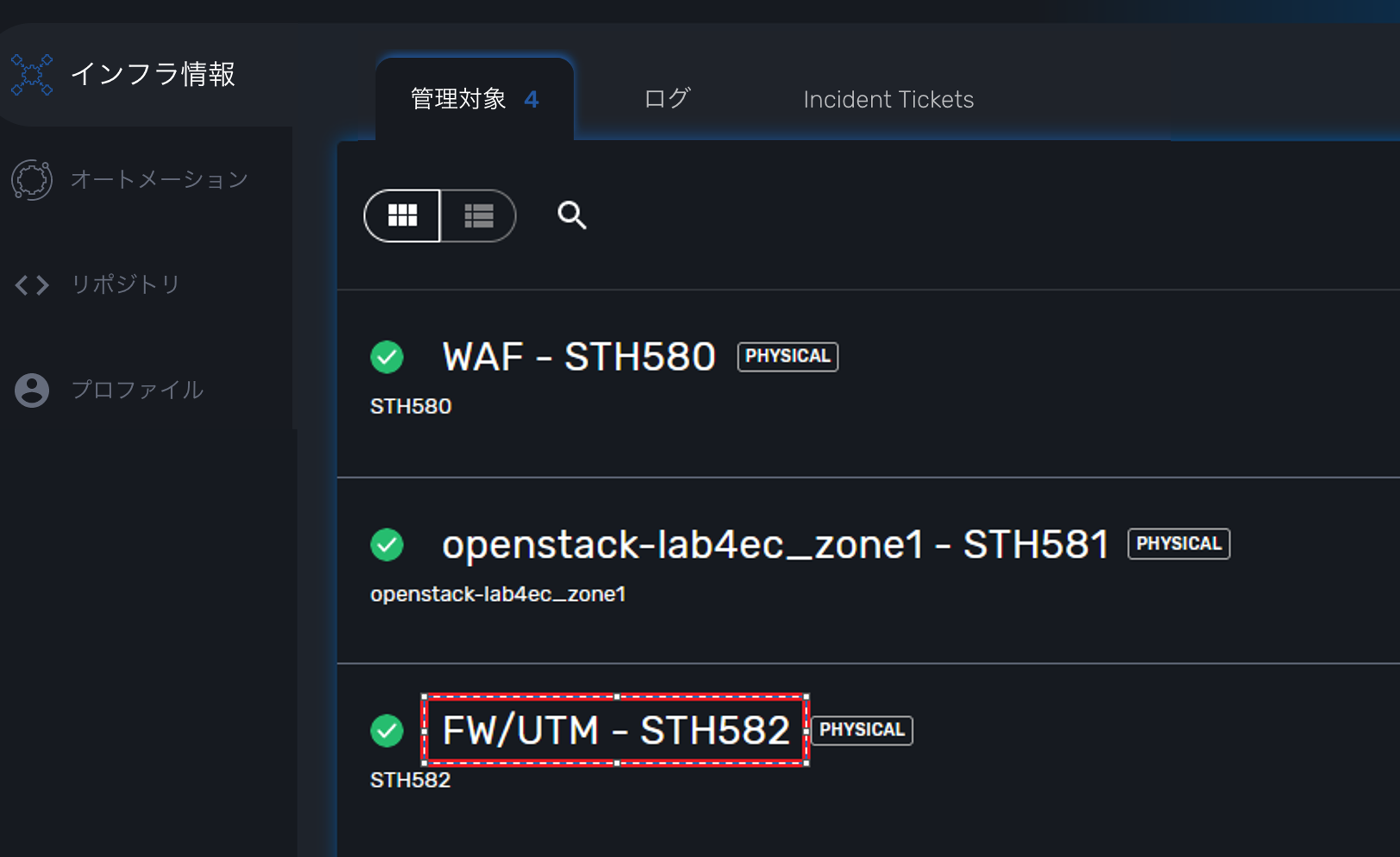

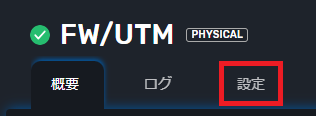

デバイス管理からいずれかのデバイスを右クリックし、[設定]をクリックしてください

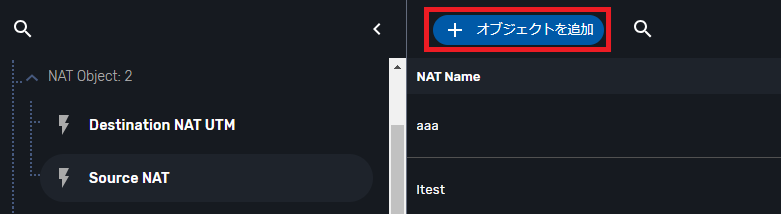

画面左側のオブジェクト画面から Source NAT をクリックします。

NAT Object ‣ Source NAT

画面右側の Source NAT 画面で[オブジェクトを追加]をクリックします。

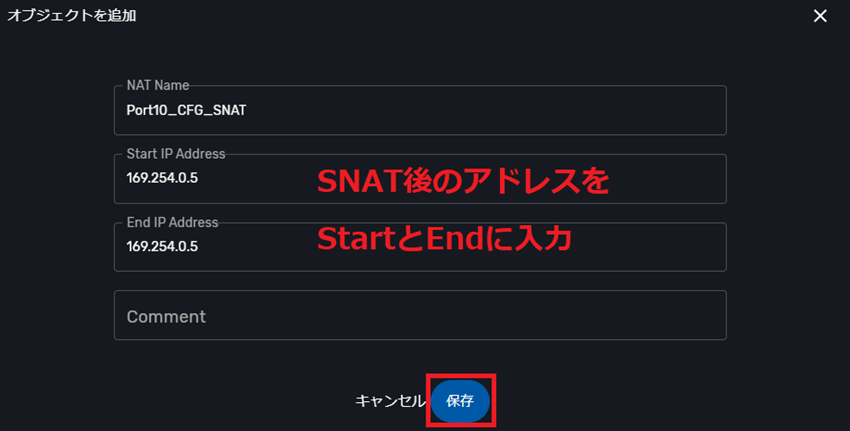

設定値を入力して、[保存]をクリックします。

2.1.31.11.4. 手順② ファイアウォールポリシーの設定¶

ファイアウォールポリシーの設定は ファイアウォールポリシーの設定 をご覧ください。

コントロールパネル画面にログイン後、セキュリティをクリックし、Managed Firewall(Version3)のOperationをクリックください。

デバイス管理からいずれかのデバイスを右クリックし、[設定]をクリックしてください

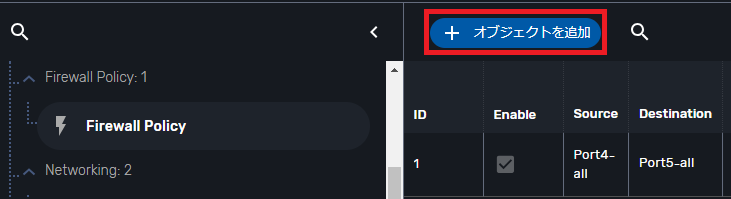

画面左側のオブジェクト画面から Firewall Policy をクリックします。

Firewall Policy ‣ Firewall Policy

画面右側の Firewall Policy 画面で[オブジェクトを追加]をクリックします。

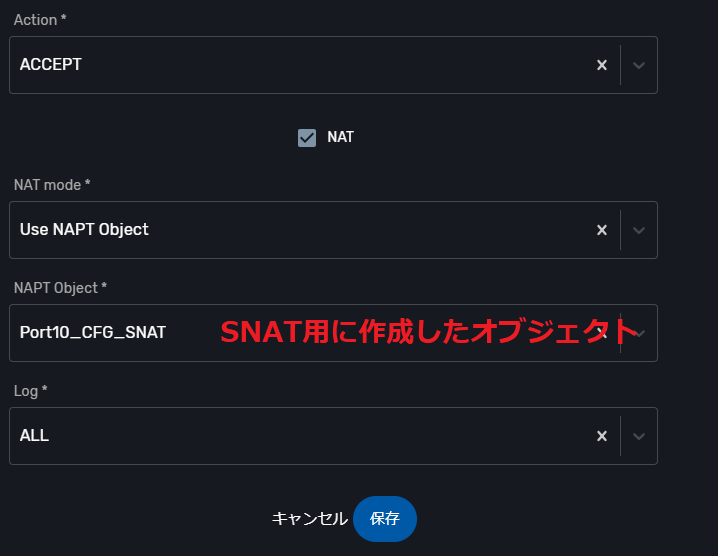

サーバセグメント(Port9)からCFGセグメント(Port10)へのファイアウォールポリシーを入力します。

設定値を入力して、[保存]をクリックします。

2.1.31.11.5. 手順③ インターフェースの設定¶

M-FWのインターフェースの設定は HA構成のインターフェース設定 をご覧ください。

コントロールパネル画面にログイン後、

セキュリティをクリックし、Managed Firewall(Version3)のOperationをクリックください。

[オートメーション] - [入力情報ベース] - [Cluster Port Management]とクリックしてください。

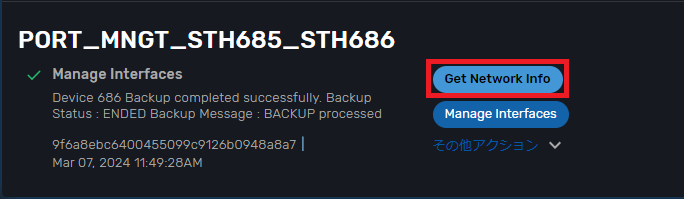

最新のお客さまネットワーク情報を参照可能にするため、設定対象のデバイスにおいて[Get Network Info]をクリックします。

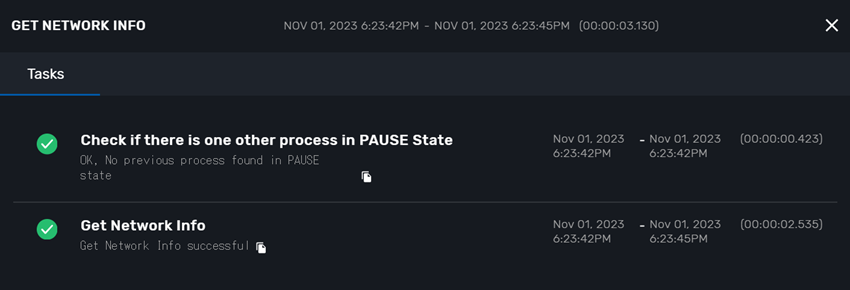

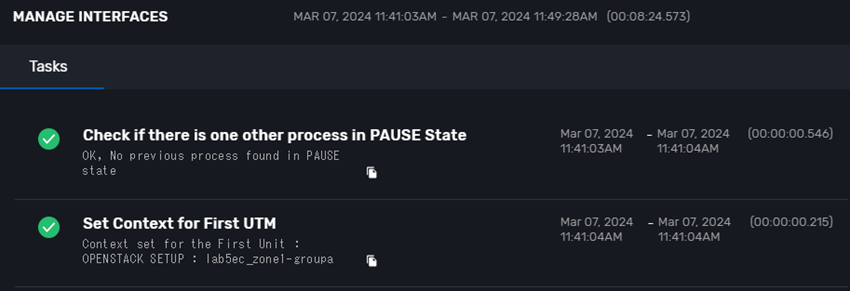

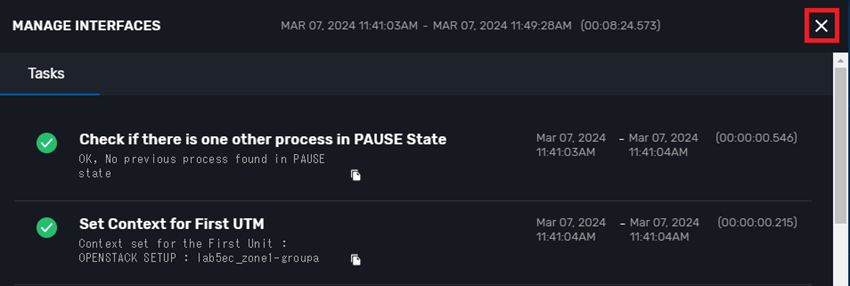

[Tasks]が表示されます。Get Network Infoのタスクが「緑色」になれば正常終了です。[×]で閉じてください。

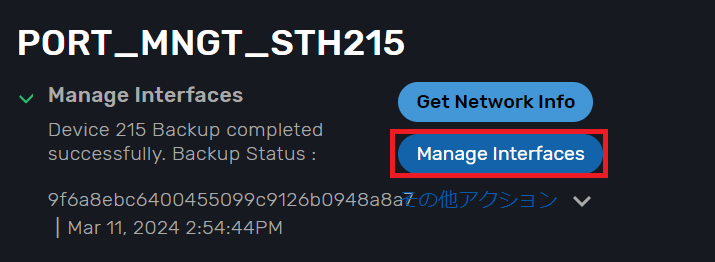

設定対象のHAペアをクリックで選択し、[Manage Interfaces]をクリックします。

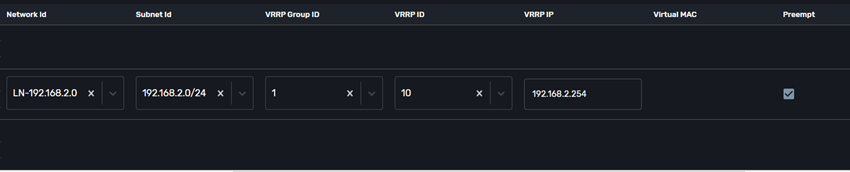

[Enable Port]をチェックすると設定値を入力できます。

外部セグメント(Port9)の入力値は下記になります。

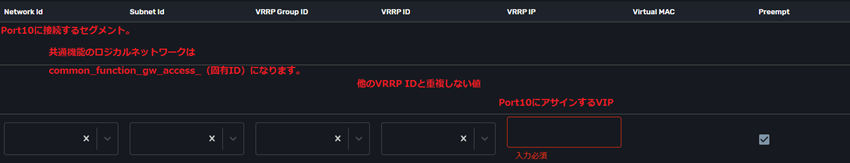

FWセグメント(Port10) の入力値は下記になります。

使用するポート設定が準備できたら、Manage Interfaces画面で[実行]をクリックします。

[Tasks]が表示されます。

タスク ステータスの説明です。

タスクの色 |

タスクのステータス |

|

|---|---|---|

(青) |

実行中のタスク |

|

(緑) |

正常終了したタスク |

|

(赤) |

問題が発生したタスク |

すべてのステータスが「緑色」になれば正常終了です。[×]で閉じてください。