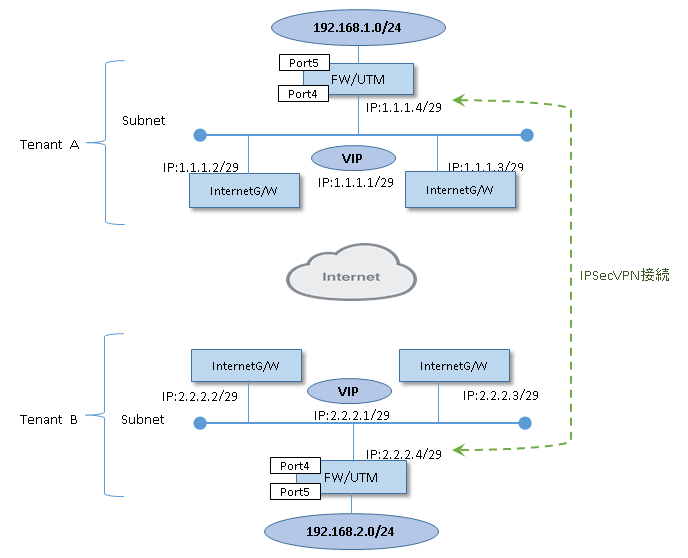

2.1.31. IPsecVPN構成例¶

2.1.31.1. ユースケース(インターネット経由でのIPsecVPN)¶

2.1.31.2. 前提¶

注釈

- Managed Firewall/UTMはグローバルIPアドレスが1つ必要となります。

- Internet GatewayはVRRPで冗長化されており、グローバルIPアドレスは3つ必要となる為、計4つのグローバルIPアドレスを確保する必要があります。その為、ロジカルネットワークを作成する場合、4つのホストアドレスを確保できる/29以上で作成する必要があります。

IPsec VPNはManaged Firewall/UTMの仕様上シングル構成でのみ利用頂けます。HA構成では利用不可となります。

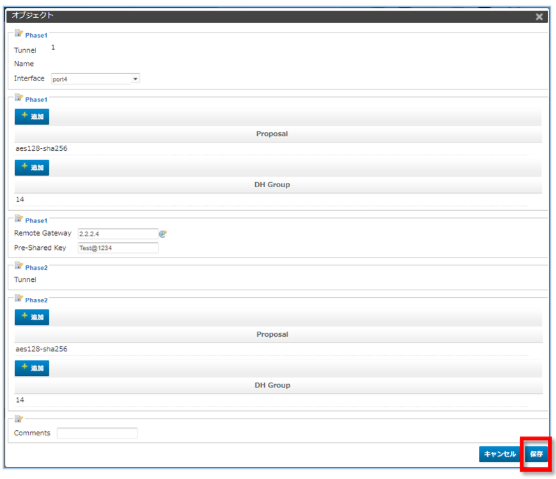

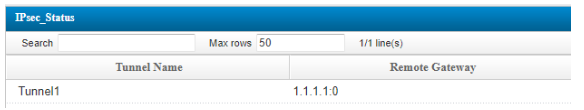

2.1.31.3. 設定手順①-1 IPsecセッティング¶

項目 |

設定値 |

|---|---|

Interface |

port4 |

Proposal (Phase1) |

任意(最大9まで選択可能) |

DH Group (Phase1) |

任意(最大3まで選択可能) |

Remote Gateway |

2.2.2.4 |

Pre-Shared Key |

Test@1234(例) |

Proposal (Phase2) |

任意(最大9まで選択可能) |

DH Group (Phase2) |

任意(最大3まで選択可能) |

注釈

Pre-shared Keyに入力した文字列は対向機器と一致する必要があります。

Proposal/DH Groupの値については少なくとも一つ以上対向機器と一致する設定が必要となります。

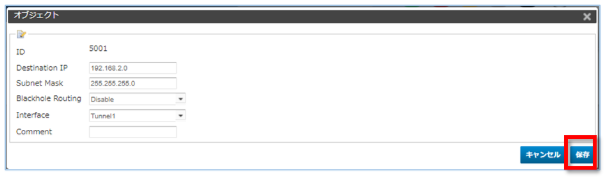

2.1.31.4. 設定手順②-1 IPsecルーティング¶

項目 |

設定値 |

|---|---|

Destination IP |

192.168.2.0 |

Subnet Mask |

255.255.255.0 |

Blackhole Routing |

Disable |

Interface |

Tunnel1 |

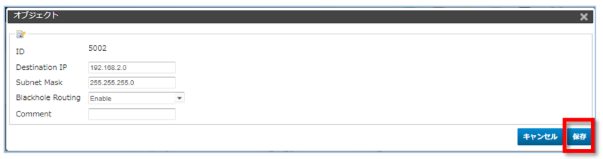

項目 |

設定値 |

|---|---|

Destination IP |

192.168.2.0 |

Subnet Mask |

255.255.255.0 |

Blackhole Routing |

Enable |

注釈

Blackhole Routingを設定する場合、入力するDestination IP/Subnet Maskの値をTunnel Interface宛のルーティング設定と一致させて下さい。

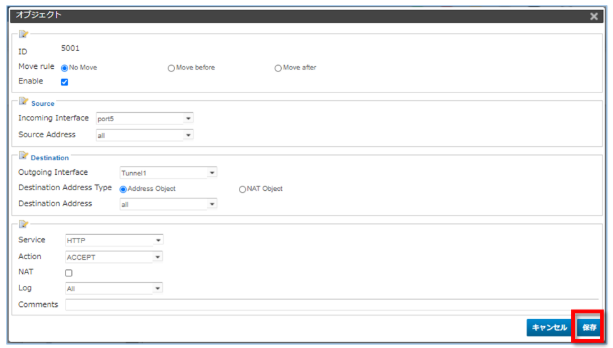

2.1.31.5. 設定手順③-1 IPsecポリシー¶

項目 |

設定値 |

|---|---|

Enable |

チェック有 |

Incoming Interface |

port5 |

Source Address |

all |

Outgoing Interface |

Tunnel1 |

Destination Address Type |

Address Object |

Destination Address |

all |

Service |

HTTP |

Action |

Accept |

NAT |

チェック無 |

Log |

任意 |

注釈

- Tunnel経由での通信を許可する為には、対向(Tenant_B)のManaged Firewall/UTMでも同様にIPsec Policyを設定する必要があります。

- 【Tenant_AからTenant_Bへの通信を許可する場合】Tenant_A FW/UTM / Incoming Interface:port5、Outgoing Interface:Tunnel1、Action:Accept の通信許可Policyを作成Tenant_B FW/UTM / Incoming Interface:Tunnel1、Outgoing Interface:port5、Action:Accept の通信許可Policyを作成【Tenant_BからTenant_Aへの通信を許可する場合】Tenant_B FW/UTM / Incoming Interface:port5、Outgoing Interface:Tunnel1、Action:Accept の通信許可Policyを作成Tenant_A FW/UTM / Incoming Interface:Tunnel1、Outgoing Interface:port5、Action:Accept の通信許可Policyを作成