Managed WAF Version3¶

1 概要¶

1.1 概要¶

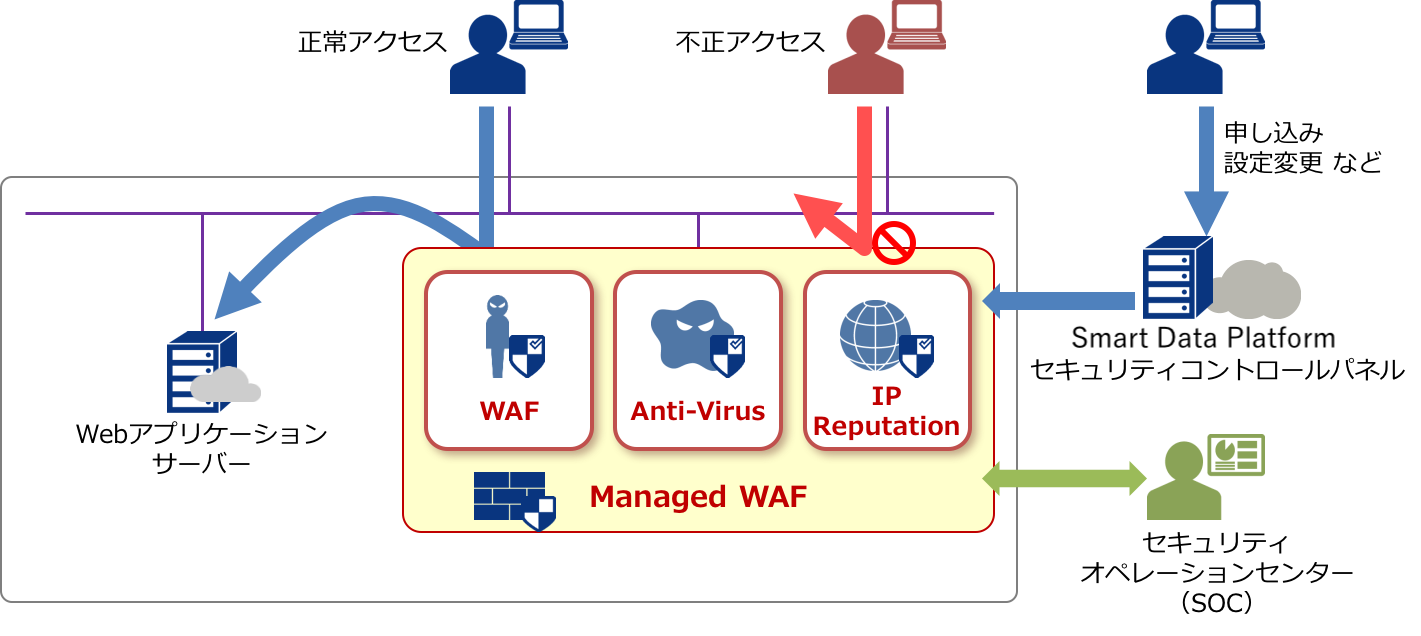

- 1

WAF…Web Application Firewall、Webアプリケーションファイアウォール

1.2 特長¶

本メニューは、以下の特長を持つメニューです。

2 利用できる機能¶

2.1 機能一覧¶

本メニューは、以下の機能を提供します。

機能 |

説明 |

|---|---|

Webアプリケーションサーバーに対する攻撃検知/防御、ウイルス感染からの防御機能、脅威の発生源情報(脅威として特定できている情報)による検知機能 |

|

デバイスをロジカルネットワークに接続したり、通信をルーティングしたりする機能 |

|

デバイスで取得したログをお客さま管理のsyslogサーバーに送信したり、デバイスに記録されるログのタイムゾーンを指定したりする機能 |

|

デバイスのログを自動分析し、脅威と判定された場合にセキュリティインシデントレポートを生成する機能 |

|

Smart Data Platform ポータル の セキュリティコントロールパネル から申し込みやデバイスの設定を行う機能 |

|

Managed FW/UTM/WAF Version3のファームウェアをアップデートする機能 |

2.2 各機能の説明¶

2.2.1. セキュリティ機能¶

項目 |

説明 |

|---|---|

HTTP/HTTPS通信の攻撃通信の検知/防御機能 |

|

HTTP/HTTPS通信のアップロードファイルに対するウイルス検知/防御機能 |

|

脅威の発生源情報(脅威として特定できている情報)による検知機能 |

● WAF機能

WAF機能の仕様は、以下の通りです。

項目 |

説明 |

|---|---|

シグネチャ機能 |

シグネチャベースでお客さまが指定したWeb通信を検査します。

クロスサイトスクリプティング、SQLインジェクションなど様々なアプリケーションレイヤーの攻撃からWebアプリケーションサーバーを保護します。

シグネチャによる検査にてブロックされることで、お客さまWebアプリケーションの正常通信に問題がある場合は、シグネチャ単位で、以下の設定変更が可能です。

|

ボット検知機能 |

Webアプリケーションサーバーへ接続してくるボットを検査し、検知/防御します。検知した時のアクションは、以下から選択可能です。

|

SQLインジェクション検知機能 |

SQLインジェクションについて構文ベースで検知/防御します。検知した時のアクションは、以下から選択可能です。

|

Trust/Block IP制御機能 |

お客さまの指定するIPアドレスの通信を制御することが可能です。

|

DoSプロテクション機能 |

単一IPアドレスからの接続数を制限し、お客さまWebアプリケーションサーバーへのDoS攻撃とみなされる接続から防御することが可能です。 単一IPアドレスからの30秒あたりの同時TCPコネクション数を制限します。

閾値は、以下の範囲で指定可能です。

閾値に達した時のアクションは、以下から選択可能です。

|

SSL復号機能 |

SSL通信を復号して、通信を検査することが可能です。 |

X-Forwarded-For機能 |

送信元IPアドレス情報をHTTPヘッダのX-Forwarded-Forに付加して、お客さまWebアプリケーションサーバーへ送信することが可能です。 |

注釈

シグネチャの更新は、自動的に実施されます。

Trust IPとBlock IPは重複したアドレスを設定することはできません。

SSL復号機能をご利用の場合は、お客さまにてサーバー証明書を準備してください。セキュリティコントロールパネルから設定/更新が可能です。

PEM形式フォーマット、PKCS#12形式フォーマットのサーバー証明書が設定可能です。

● イニシャルチューニングレポート

ポリシーチューニングのアドバイスを弊社からレポートすることが可能です。

|

注釈

チューニングレポートに基づく、ポリシー設定変更(シグネチャID毎に、検知のみ または 無効化 への設定変更が可能)は、お客さまが セキュリティコントロールパネル から操作してください。

● アンチウイルス機能

アンチウイルス機能の仕様は、以下の通りです。

項目 |

説明 |

|---|---|

アンチウイルス機能 |

HTTPのPOSTメソッドで送信されるデータに対してウイルス検知/防御することが可能です。攻撃者によるWebアプリケーションサーバーへのウイルスアップロードを防止します。 ※ 本機能は、ファイルアップロード制限機能の付加機能です。 |

ファイルアップロード

制限機能

|

HTTPのPOSTメソッドで送信されるデータの最大サイズを制限することが可能です。最大サイズは、以下の範囲で指定可能です。

上限値を超過した時のアクションは、以下から選択可能です。

|

Web Shell検出機能 |

トロイの木馬などの Web Shellを検知/防御します。検知した時のアクションは、以下から選択可能です。

|

● IPレピュテーション機能

IPレピュテーション機能の仕様は、以下の通りです。

項目 |

説明 |

|---|---|

IPレピュテーション機能 |

脅威として特定できているソースからの攻撃を検知します。脅威の分類は、以下の通りです。

|

注釈

検知アドレスをブロックしたい場合は、Trust/Block IP制御機能のBlock IPに登録してください。

注釈

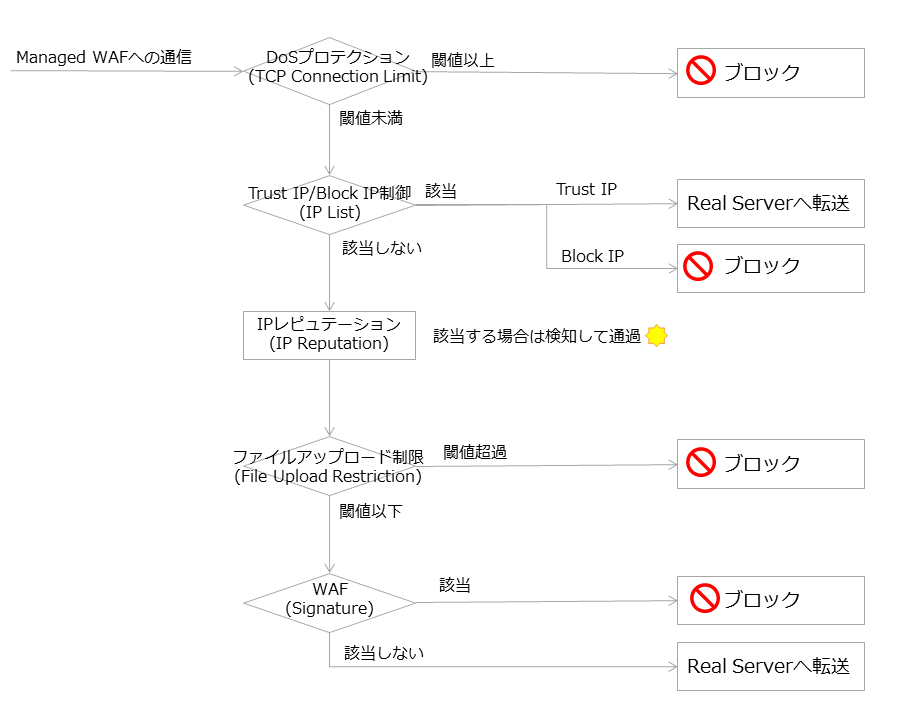

上の図は、DoSプロテクション機能およびファイルアップロード制限機能のアクションが、ブロックの場合を例示しています。アクションが検知のみの場合は、ブロックされずに次の処理へ移ります。

DoSプロテクション機能によるブロック時は、ブロック画面は表示されません。リセットパケットが送出されます。

2.2.2. ネットワーク機能¶

項目 |

説明 |

|---|---|

インターフェイス |

デバイスのインターフェイスを設定し、ロジカルネットワークに接続する機能。インターフェイス数は1です。 |

ルーティング |

スタティックルートやデフォルトゲートウェイを設定し、通信をルーティングする機能。 |

ロードバランシング |

複数デバイスに対する通信の振り分け(負荷分散)をする機能。 |

注釈

事前に接続するロジカルネットワークを作成してください。

デバイスは、ロジカルネットワーク(データプレーン)と接続します。ロジカルネットワーク(ストレージプレーン)とは接続しません。

デバイスのインターフェイスを設定/変更/削除する場合は、デバイスの再起動およびインターフェイスのMACアドレスが変更されますので、作業のタイミングにご留意ください。

● ロードバランシング

負荷分散設定機能として、以下の設定機能を提供します。

項目 |

説明 |

|---|---|

ヘルスチェック |

|

パーシステンス |

|

2.2.3. その他機能¶

項目 |

説明 |

|---|---|

syslog送信 |

お客さま管理のsyslogサーバーにデバイスで取得したログを送信 |

タイムゾーン指定 |

デバイスに記録されるログのタイムスタンプを指定 |

注釈

設定可能なsyslog送信先は、1つです。

タイムゾーンを変更した場合、タイムゾーン変更前に記録されたログのタイムスタンプは書き換わりません。

2.2.4. セキュリティインシデントレポート機能¶

項目 |

説明 |

|---|---|

レポート生成 |

デバイスのログを自動分析し、脅威と判定された場合にセキュリティインシデントレポート(Security Incident Report)が生成されます。 |

レポート掲載 |

セキュリティインシデントレポートが生成されると、Smart Data Platform ポータル の セキュリティコントロールパネル に掲載されます。 |

レポート通知 |

Smart Data Platform ポータル の セキュリティコントロールパネル から通知先メールアドレスを登録することによって、セキュリティインシデントレポートが掲載された際に、メールにてお知らせします。 |

レポート通知レベルの設定 |

インシデントレポートを作成する基準のSeverityを変更する機能。 |

● セキュリティインシデントレポート

セキュリティインシデントレポートには、以下の内容が記載されます。

項目 |

説明 |

|---|---|

Device |

デバイス名 |

Signature |

脅威の名前 |

Severity |

脅威の重大度 |

Confidence |

検知精度 |

Reference |

自動的に付与するID |

Date and Time |

レポート対象の脅威のログを最初に検知した日時と最後に検知した日時 |

Description |

脅威についての説明 |

Access Patterns |

脅威のアクセス状況を描画 |

Details |

脅威の詳細情報 |

注釈

セキュリティインシデントレポートは、英語表記です。

本メニューの他に、Managed Firewall Version3 や Managed UTM Version3 を同一テナントで利用されている場合は、各デバイスのログを相関分析したセキュリティインシデントレポートが生成されます。(各メニュー/デバイス毎にレポートが生成されるものではありません。)

2.2.5. コントロールパネル機能¶

項目 |

説明 |

|---|---|

セキュリティメニューの申し込みが可能です。 |

|

作成されたデバイスの管理/設定などを行うことが可能です。 |

● オーダー/Order

オーダーから操作可能な項目は、以下の通りです。

項目 |

説明 |

|---|---|

デバイス追加 |

デバイスを新規に作成することが可能です。 |

変更 |

作成されたデバイスのプランを変更することが可能です。 |

デバイス削除 |

デバイスを削除することが可能です。 |

● オペレーション/Operation

オペレーションから操作可能な項目は、以下の通りです。

項目 |

説明 |

|---|---|

デバイスKPI |

デバイスのリソース状況(CPU、メモリー)やトラフィック量が確認できます。 |

ドキュメント |

イニシャルチューニングレポート申請シートがダウンロード可能です。 |

ネットワーク管理 |

デバイスのインターフェイスの設定が可能です。(ロジカルネットワークとの接続が可能です。) |

デバイス管理 |

セキュリティ機能、ネットワーク機能のルーティング、その他の機能に関する設定が可能です。 |

ログ解析 |

条件を指定してログを検索、検索結果をCSVファイルでダウンロードできます。 |

Incident Reports |

Security Incident Report/セキュリティインシデントレポートが掲載されます。 |

顧客プロファイル |

Security Incident Report/セキュリティインシデントレポートのメール通知先を登録できます。 |

注釈

ログ解析にて閲覧/検索可能なログの期間は、以下の通りです。取得ログの完全性を保証するものではありません。

Webアクセスログ(トラフィックログ):7日

セキュリティ機能で取得したログ(セキュリティ検知ログ):90日

長期間のログを保存したい場合は、お客さま管理のsyslogサーバーへ送信してください。

2.2.6. ファームウェアアップデート機能¶

項目 |

説明 |

|---|---|

GetFirmwareSatus |

対象のデバイスのファームウェアがアップデート対象であるかを確認できます。 |

Firmware Update |

対象のデバイスのファームウェアのアップデートを実行します。 |

注釈

最新のファームウェアの利用を推奨します。理由は以下となります。

ファームウェアアップデートにより、不具合対応・改善のほかに、各種セキュリティパッチが適用される可能性があります。

弊社の各種検証は最新バージョンのファームウェアで行うため、古いファームウェアではお問い合わせに回答できない可能性があります。

新しいファームウェアを提供する際には、ナレッジセンターでのお知らせ等によりご連絡します。

3 メニュー¶

3.1 プラン¶

プラン |

|---|

2CPU-4GB |

4CPU-6GB |

8CPU-12GB |

注釈

本メニューにおいて、負荷分散を実施したり、耐障害性を高めたりしたい場合は、本メニュー(デバイス)を複数台準備頂き、ロードバランサーなどと組み合わせて設計してください。

3.2 申し込み方法¶

申し込み種別 |

内容 |

申し込み方法 |

納期 |

|---|---|---|---|

デバイス追加 |

デバイスの作成 |

Smart Data Platform ポータル の セキュリティコントロールパネル 経由で、お客さま自身の操作により申し込み |

即時 |

変更 |

デバイスのプランの変更 |

同上 |

同上 |

デバイス削除 |

デバイスの削除 |

同上 |

同上 |

注釈

1回のオーダーで処理可能なデバイス数は1つです。複数のデバイスをオーダーされる場合は、1つのデバイスの処理が完了後に実施してください。

プラン変更は、全てのパターンで変更が可能です。

2CPU-4GB → 4CPU-6GB/8CPU-12GB ○

4CPU-6GB → 2CPU-4GB/8CPU-12GB ○

8CPU-12GB → 2CPU-4GB/4CPU-6GB ○

プラン変更時は、デバイスが再起動しますので、ご留意ください。

本メニューから他メニューへのメニュー変更はできません。

多数の申し込みにより、デバイスの作成やプラン変更の処理に時間を要する場合があります。

デバイスを作成する際に選択可能なゾーン/グループは、リージョン毎に異なります。詳細は、サービス説明書「リージョン/ゾーン/グループ」をご確認ください。

4 ご利用条件¶

5 サービス提供の品質¶

5.1 サポート範囲¶

5.2 運用¶

項目 |

説明 |

|---|---|

セキュリティ更新管理 |

シグネチャのアップデート実施 |

セキュリティパッチ提供 |

脆弱性などが確認された場合、影響度に応じてセキュリティパッチを提供※1,※2 |

製品ライフサイクル管理 |

バージョンアップ作業の実施※3,※4 |

監視・保守 |

本デバイスにおける稼働監視および故障対応の実施※5 |

注釈

※1:セキュリティパッチ提供は、セキュリティコントロールパネルから適用可能な状態にし、お知らせに掲載します。お客さま自身でセキュリティコントロールパネルから適用ください。(デバイスへの適用時、通信断が発生します。また、適用後はダウングレードできません。)

※2:詳細な手順については各サービスのチュートリアル「 ファームウェアアップデート機能 」をご確認ください。

※3:Version4へのバージョンアップ(予定):バージョンアップ機能を提供する予定です。お客様がボタンを押下することで、お好きなタイミングでバージョンアップが実行できます。

※4:Version4へのバージョンアップ(予定):バージョンアップ機能はプランに関わらず通信断が発生します。

※5:弊社監視用ネットワーク経由でデバイスの稼働監視を行っています。お客様が設定したポートおよびロジカルネットワーク経由における通信の正常性監視は行っておりません。

6 制約事項¶

本メニューの制約事項は、以下の通りです。

本メニューで処理できる通信はHTTP/HTTPS通信のみとなります。FTPやSSHなどHTTP/HTTPS以外の通信は、処理できません。

RFCに準拠していないプロトコルを使用している場合やカプセル化された通信を使用している場合は、処理できません。

Webサーバーからのレスポンスがチャンク化されている場合は、Managed WAF通過時にContent-Lengthヘッダを持つ非チャンク形式に変換されてクライアントへ転送されます。

以下のIPアドレスは、インターフェイス、ルーティング、オブジェクト、リストに使用することができません。このIPアドレスを使用すると、正常に動作しない場合があります。

- 100.65.0.0/16

- 100.66.0.0/15

- 100.68.0.0/14

- 100.72.0.0/14

- 100.76.0.0/15

- 100.78.0.0/16

- 100.80.0.0/13

- 100.88.0.0/15

- 100.91.0.0/16

- 100.92.0.0/14

- 100.126.0.0/15

本メニューが接続されるロジカルネットワーク内のIPアドレス設計は、お客さまの責任において実施してください。本メニューに割り当てるIPアドレスなど、他で重複利用しないようにご注意ください。

ポリシーを作成する場合は、先にルールの設定・保存が完了した後に、実施してください。

デバイスに関連するメンテナンス作業等の際に通信断が発生します。事前周知の上、作業を実施しますが、作業日時の調整はできません。影響を最小限にしたい場合は、本メニュー(デバイス)を複数台準備頂き、ロードバランサーなどと組み合わせて設計してください。

本メニューが提供する各機能やログについて、完全性、正確性、お客さまへの利用目的への適合性を有していることについて保証するものではありません。

本メニューを構成する機器の開発元または販売元に、以下の情報を提供する場合があります。本メニューの構成品とお客さま環境との相性により起こり得る不具合、またはお客さまが弊社指定以外の操作を行った場合に発生する不具合については、その回復の保証はできません。

本メニューの提供を通じて得られた設定情報

本メニューの制御などに関する情報

性能値については上限の目安がございます。(参考)Managed WAFの性能測定結果 をご参照ください。