Managed UTM Version2¶

1 概要¶

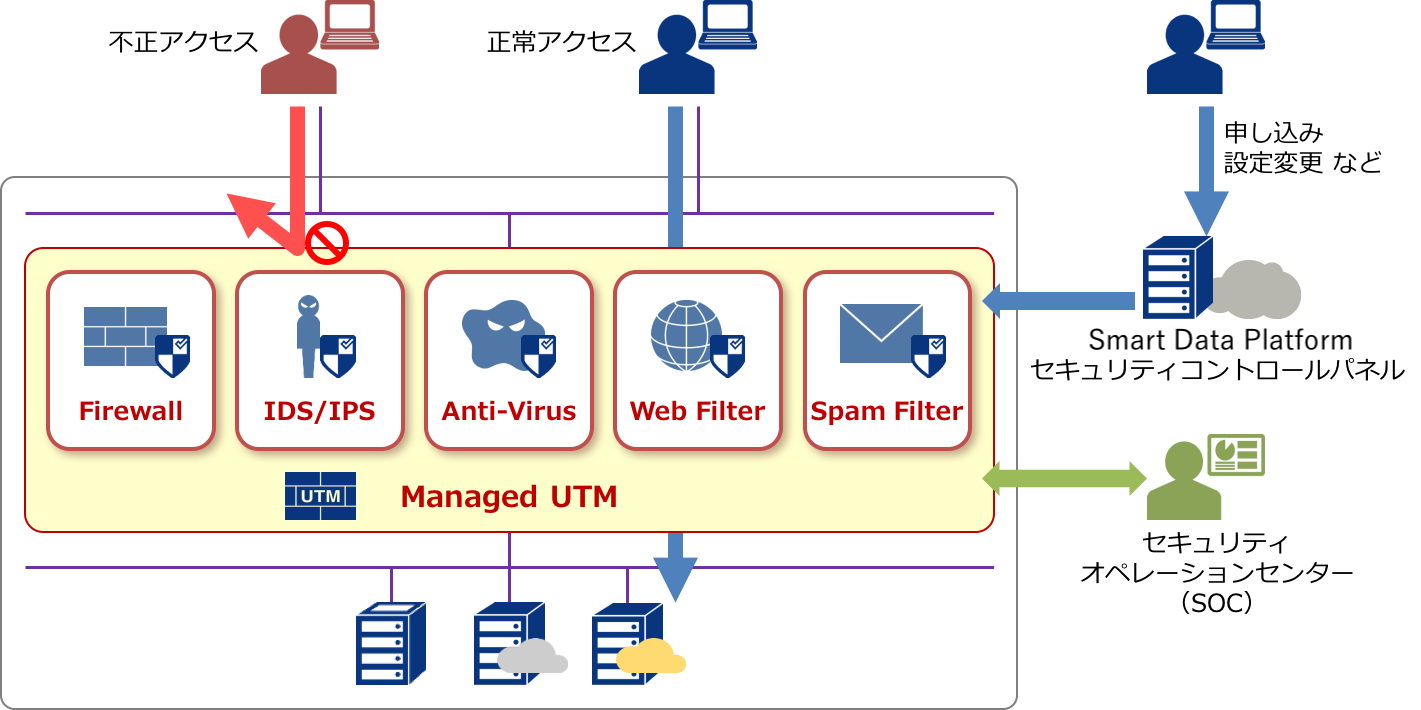

1.1 概要¶

1.2 特長¶

本メニューは、以下の特長を持つメニューです。

2 利用できる機能¶

2.1 機能一覧¶

本メニューは、以下の機能を提供します。

機能 |

説明 |

|---|---|

お客さまが設定されたファイアウォールポリシーに基づき、トラフィックを制御する機能 |

|

ファイアウォール機能 で定義された通信ルール(ファイアウォールポリシー)に対して、セキュリティ検査による制御を行う機能 |

|

デバイスをロジカルネットワークに接続したり、通信をルーティングしたりする機能 |

|

IPsecで暗号化されたトンネルを作成し、複数拠点間でセキュアな通信を実現する機能 |

|

デバイスで取得したログをお客さま管理のsyslogサーバーに送信したり、デバイスに記録されるログのタイムゾーンを指定したりする機能 |

|

デバイスのログを自動分析し、脅威と判定された場合にセキュリティインシデントレポートを生成する機能 |

|

Smart Data Platform ポータル の セキュリティコントロールパネル から申し込みやデバイスの設定を行う機能 |

|

Managed FW/UTM/WAF Version2のファームウェアをアップデートする機能 |

2.2 各機能の説明¶

2.2.1. ファイアウォール機能¶

項目 |

説明 |

|---|---|

ファイアウォール |

デバイスを通過するトラフィックについて、設定されたファイアウォールポリシーに基づき、ステートフルインスペクション 1 で制御する機能 |

NAT/NAPT 2 |

デバイスを通過するトラフィックのIPアドレス変換やポート番号を変換する機能 |

- 1

通過パケットの状態を監視し、行きのパケットの通過を許可した時点で,戻りのパケットを動的に許可する機能

- 2

- NAT(Network Address Translation、ネットワークアドレス変換)NAPT(Network Address Port Translation、ネットワークアドレスおよびポート変換)

2.2.2. セキュリティ機能¶

項目 |

説明 |

|---|---|

シグネチャベースで通信を検査し、危険な通信と判定された通信を検知/防御する機能 |

|

シグネチャベースで通信を検査し、ウイルスと判定された通信を検知/防御する機能 |

|

Web通信のアクセス先を検査し、通信を制御する機能 |

|

メール受信の通信を検査し、スパムメールを判定する機能 |

● IDS/IPS機能

項目 |

説明 |

|---|---|

検査対象プロトコル |

TCP/IP |

アクション |

IDS/IPS機能の動作を選択

|

注釈

IPSモードの場合、全てのシグネチャがブロック対象となるわけではなく、検査のみのシグネチャも含まれます。

シグネチャは、自動的に更新されます。

● アンチウイルス機能

項目 |

説明 |

|---|---|

検査可能なプロトコル |

HTTP、FTP、SMTP、POP3、IMAP、MAPI、NNTP |

検査可能なポート番号 |

お客さま指定のポート番号 |

アクション |

プロトコル別に、アンチウイルス機能の動作を選択

|

検査可能な最大ファイルサイズ(圧縮ファイルの場合は解凍後サイズ) |

10MB |

検査可能な圧縮ファイルの圧縮回数 |

12回以下の圧縮回数の圧縮ファイルが検査対象 |

検査可能な圧縮ファイル形式 |

arj、cab、gzip、lha、lzh、msc、rar、tar、zip |

注釈

暗号化されたファイルやパスワードが設定されたファイルなどは検査対象外です。検査対象外の通信は、検査せずに通過させる動作となります。

シグネチャは、自動的に更新されます。

● ウェブフィルター機能

項目 |

説明 |

|---|---|

検査可能なプロトコル |

HTTP |

検査可能なポート番号 |

お客さま指定のポート番号 |

ブロックURLカテゴリー |

URLカテゴリー単位で制御

|

ホワイトリスト/ブラックリスト |

お客さまが個別にURLを設定して、そのURLに対するアクションを指定

|

注釈

ウェブフィルター機能を有効にする場合、ブロック画面の表示に使用されるためTCP 8008、8010、8015、8020ポートは利用できません。(これらのポートを利用すると、正常に動作しない場合があります。)

Proxyサーバーを経由する通信において、ウェブフィルター機能を利用する場合、クライアントからProxyサーバーの通信にウェブフィルター機能を適用してください。Proxyサーバーからインターネット上のWebサイトへの通信にウェブフィルター機能を適用した場合、Proxyサーバーの仕様や設定により、ブロック画面が正常にクライアントへ応答されないなど、ウェブフィルター機能を正常に提供できない場合があります。

HTTPS通信において、接続サイトのサーバー証明書のCommon Name に記載されているドメインが、ブロック対象のカテゴリーに該当するドメインであった場合、ブロック画面は表示されません。(ブラウザのエラーとして表示されます。)

URLカテゴリー内に含まれるURLは、自動的に更新されます。

● スパムフィルター機能

項目 |

説明 |

|---|---|

検査可能なプロトコル |

POP3、IMAP |

検査可能なポート番号 |

お客さま指定のポート番号 |

アクション |

プロトコル別に、スパム判定を有効にするか無効にするかを選択

|

タグ(Tag) |

アクションをTagとした場合に、メール件名(Subject)に付与されるタグを任意に指定 |

ホワイトリスト/ブラックリスト |

お客さまが個別にメールアドレスを設定して、そのメールアドレスに対するアクションを指定

|

注釈

スパム判定されたメールのSubjectに指定されたタグを付与します。本メニューではスパム判定後のメール削除処理は行いませんので、メールを受け取ったお客さまにてメールSubjectに挿入されたタグ情報をもとに対処を実施してください。

IMAPの場合、メールSubjectにタグを付与出来ない場合があります。これは機能の仕様ではなく、IMAPの挙動による制限となります。IMAPの場合、メールSubjectをクライアント側にダウンロードし、その後本文をダウンロードする為、本文中のURLにてスパム判定された際、メールSubjectにタグを付与出来ません。IMAPでも、メールアドレスにてスパム判定された場合は、メールSubjectにタグを付与することが可能です。

スパム判定されるメールアドレスは、自動的に更新されます。

2.2.3. ネットワーク機能¶

項目 |

説明 |

|---|---|

インターフェイス |

デバイスのインターフェイスを設定し、ロジカルネットワークに接続する機能 |

ルーティング |

スタティックルートやデフォルトゲートウェイを設定し、通信をルーティングする機能 |

注釈

事前に接続するロジカルネットワークを作成してください。

デバイスは、ロジカルネットワーク(データプレーン)と接続します。ロジカルネットワーク(ストレージプレーン)とは接続しません。

デバイスのインターフェイスを設定/変更/削除する場合は、デバイスの再起動およびインターフェイスのMACアドレスが変更されますので、作業のタイミングにご留意ください。

インターフェイスのMTUサイズは、100~9000バイトの範囲で変更可能です。初期値は1500バイトです。

HA構成プランの場合、インターフェイスが接続されているセグメント(Connectedセグメント)のアドレス帯をNAT/NAPTに割り当てる際は、プロキシーARPの設定を実施してください。

2.2.4. IPsecVPN機能¶

項目 |

説明 |

|---|---|

IPsecVPN設定 |

認証・暗号化の方式/接続先IPアドレスについて定義し、対向ネットワーク宛てのトンネルを作成する機能 |

ルーティング |

トンネルインターフェイス宛にスタティックルートを設定し、ルーティングさせる機能 |

アクセス制御 |

トンネルを通過するトラフィックについて、設定されたポリシーに基づき、制御する機能 |

NAT/NAPT |

トンネルを通過するトラフィックのIPアドレス変換やポート番号を変換する機能 |

注釈

HA構成ではIPsecVPN機能は利用不可となります。本機能はシングル構成でのみ利用可能となります。

本サービスで提供する機能はManaged Firewall/UTM間のIPsecVPN接続となります。その他のVPN装置との接続につきましてはサポート範囲外となります。

IPsecVPNで作成するポリシー内ではセキュリティ機能を利用することはできません。

項目 |

説明 |

|---|---|

認証方式 |

事前共有鍵(PSK) |

暗号化アルゴリズム |

AES-128 / AES-192 / AES-256 |

認証(ハッシュ関数) |

SHA-256 / SHA-384 / SHA-512 |

DHグループ |

14 / 15 / 16 / 17 / 18 /19 / 20 / 21 / 27 / 28 / 29 / 30 / 31 |

作成可能トンネル数 |

最大15 (1 Managed UTMあたり) |

2.2.5. その他機能¶

項目 |

説明 |

|---|---|

syslog送信 |

お客さま管理のsyslogサーバーにデバイスで取得したログを送信 |

タイムゾーン指定 |

デバイスに記録されるログのタイムスタンプを指定 |

エクスポート機能 |

デバイスに設定した項目をドキュメントにエクスポートする機能 |

注釈

設定可能なsyslog送信先は、1つです。

タイムゾーンを変更した場合、タイムゾーン変更前に記録されたログのタイムスタンプは書き換わりません。

トラフィックログおよびセキュリティ検知ログは、ファイアウォールポリシーでログが取得されるよう設定されたものがsyslog送信されます。

syslogサーバーへのログ転送における送信元IPアドレスは、Managed Firewall/Managed UTMの発出元インターフェイスのIPアドレスになります。

2.2.6. セキュリティインシデントレポート機能¶

項目 |

説明 |

|---|---|

レポート生成 |

デバイスのログを自動分析し、脅威と判定された場合にセキュリティインシデントレポート(Security Incident Report)が生成されます。 |

レポート掲載 |

セキュリティインシデントレポートが生成されると、Smart Data Platform ポータル の セキュリティコントロールパネル に掲載されます。 |

レポート通知 |

Smart Data Platform ポータル の セキュリティコントロールパネル から通知先メールアドレスを登録することによって、セキュリティインシデントレポートが掲載された際に、メールにてお知らせします。 |

レポート通知レベルの設定 |

インシデントレポートを作成する基準のSeverityを変更する機能。 |

● セキュリティインシデントレポート

セキュリティインシデントレポートには、以下の内容が記載されます。

項目 |

説明 |

|---|---|

Device |

デバイス名 |

Signature |

脅威の名前 |

Severity |

脅威の重大度 |

Confidence |

検知精度 |

Reference |

自動的に付与するID |

Date and Time |

レポート対象の脅威のログを最初に検知した日時と最後に検知した日時 |

Description |

脅威についての説明 |

Access Patterns |

脅威のアクセス状況を描画 |

Details |

脅威の詳細情報 |

注釈

分析対象のログは、ファイアウォールポリシーでログが取得されるよう設定されたものに限ります。

セキュリティインシデントレポートは、英語表記です。

本メニューの他に、Managed Firewall Version2 や Managed WAF Version2 を同一テナントで利用されている場合は、各デバイスのログを相関分析したセキュリティインシデントレポートが生成されます。(各メニュー/デバイス毎にレポートが生成されるものではありません。)

2.2.7. コントロールパネル機能¶

項目 |

説明 |

|---|---|

セキュリティメニューの申し込みが可能です。 |

|

作成されたデバイスの管理/設定などを行うことが可能です。 |

● オーダー/Order

オーダーから操作可能な項目は、以下の通りです。

項目 |

説明 |

|---|---|

デバイス追加 |

デバイスを新規に作成することが可能です。 |

変更 |

作成されたデバイスのプランを変更することが可能です。 |

デバイス削除 |

デバイスを削除することが可能です。 |

バージョンアップ |

本サービスのVersion2からVersion3へバージョンアップすることが可能です。 |

注釈

バージョンアップ機能は毎月1日AM 6:00~3日AM 9:00(JST)までの間はご利用いただけません。

● オペレーション/Operation

オペレーションから操作可能な項目は、以下の通りです。

項目 |

説明 |

|---|---|

デバイスKPI |

デバイスのリソース状況(CPU、メモリー)やトラフィック量が確認できます。 |

ネットワーク管理 |

デバイスのインターフェイスの設定が可能です。(ロジカルネットワークとの接続が可能です。) |

デバイス管理 |

ファイアウォール機能、セキュリティ機能、その他の機能に関する設定が可能です。 |

ログ解析 |

条件を指定してログを検索、検索結果をCSVファイルでダウンロードできます。 |

Incident Reports |

Security Incident Report/セキュリティインシデントレポートが掲載されます。 |

顧客プロファイル |

Security Incident Report/セキュリティインシデントレポートのメール通知先を登録できます。 |

ドキュメント |

エクスポート機能で出力したCSVファイルをダウンロードできます。 |

注釈

ログ解析の閲覧対象、セキュリティインシデントレポートの分析対象とするには、ファイアウォールポリシーごとにログが取得されるよう設定する必要があります。

ログ解析にて閲覧/検索可能なログの期間は、以下の通りです。取得ログの完全性を保証するものではありません。

ファイアウォール機能で取得したログ(トラフィックログ):7日

セキュリティ機能で取得したログ(セキュリティ検知ログ):90日

長期間のログを保存したい場合は、お客さま管理のsyslogサーバーへ送信してください。

2.2.8. ファームウェアアップデート機能¶

項目 |

説明 |

|---|---|

GetFirmwareSatus |

対象のデバイスのファームウェアがアップデート対象であるかを確認できます。 |

Firmware Update |

対象のデバイスのファームウェアのアップデートを実行します。 |

3 メニュー¶

3.1 プラン¶

プラン |

vCPU |

メモリー |

ディスク |

インターフェイス |

構成 |

|---|---|---|---|---|---|

(数) |

(GB) |

システム領域(GB) |

(最大数) |

||

2CPU-4GB |

2 |

4 |

2 |

7 |

シングル構成 |

8CPU-12GB |

8 |

12 |

2 |

7 |

シングル構成 |

2CPU-4GB(HA) |

2 |

4 |

2 |

7 |

HA構成(冗長構成) |

8CPU-12GB(HA) |

8 |

12 |

2 |

7 |

HA構成(冗長構成) |

3.2 申し込み方法¶

申し込み種別 |

内容 |

申し込み方法 |

納期 |

|---|---|---|---|

デバイス追加 |

デバイスの作成 |

Smart Data Platform ポータル の セキュリティコントロールパネル 経由で、お客さま自身の操作により申し込み |

即時 |

変更 |

デバイスのプランの変更 |

同上 |

同上 |

デバイス削除 |

デバイスの削除 |

同上 |

同上 |

注釈

1回のオーダーで処理可能なデバイス数は1つです。複数のデバイスをオーダーされる場合は、1つのデバイスの処理が完了後に実施してください。

プラン変更は、同一メニュー/同一構成であれば、全てのパターンで変更が可能です。

2CPU-4GB → 8CPU-12GB ○

8CPU-12GB → 2CPU-4GB ○

シングル構成プランからHA構成プランへの変更など、構成変更の伴う以下のプラン変更はできません。

シングル構成プラン → HA構成プラン ×

HA構成プラン → シングル構成プラン ×

プラン変更時は、デバイスが再起動しますので、ご留意ください。

本メニューから他メニューへのメニュー変更はできません。

多数の申し込みにより、デバイスの作成やプラン変更の処理に時間を要する場合があります。

デバイスを作成する際に選択可能なゾーン/グループは、リージョン毎に異なります。詳細は、サービス説明書「リージョン/ゾーン/グループ」をご確認ください。

4 ご利用条件¶

4.1 ご利用条件¶

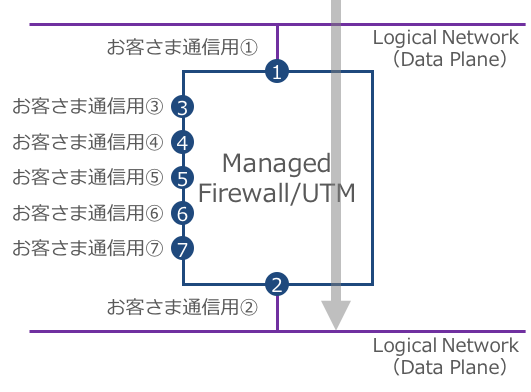

ロジカルネットワークとの接続 |

|---|

● シングル構成の場合 シングル構成の場合、ロジカルネットワークは2つ以上必要です。

お客さま通信の受信と送信は、それぞれ別のロジカルネットワークで構成する必要があります。

(1つのロジカルネットワークで受信して送信するワンアームの構成はできません。)

|

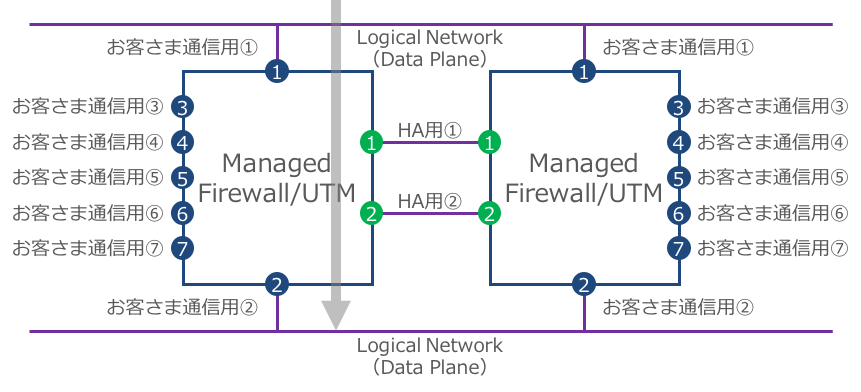

● HA構成の場合 HA構成の場合、ロジカルネットワークは4つ以上必要です。

お客さま通信を処理するロジカルネットワークは、シングル構成の条件と同じ2つ以上ですが、プラスしてHA構成では、2つのデバイス同士を結ぶHA用のロジカルネットワークが2つ必要です。

(1つのロジカルネットワークで受信して送信するワンアームの構成はできません。)

注釈

|

注釈

シングルおよびHA構成の場合、お客様が対向機器にVRRPを使用する場合、異なるVRRP IDを選択する必要があります。

5 サービス提供の品質¶

5.2 運用¶

項目 |

説明 |

|---|---|

セキュリティ更新管理 |

シグネチャのアップデート実施 |

セキュリティパッチ提供 |

脆弱性などが確認された場合、影響度に応じてセキュリティパッチを提供 |

製品ライフサイクル管理 |

バージョンアップ作業の実施 (バージョンアップ機能のボタンを押下することで、お好きなタイミングでバージョンアップが実行できます。指定期間内にお客さまにて実施しなかった場合は当社にて当社の指定する時間帯にてバージョンアップを実施します。)

|

監視・保守 |

本デバイスにおける稼働監視および故障対応の実施 |

注釈

セキュリティパッチ提供は、セキュリティコントロールパネルから適用可能な状態にし、お知らせに掲載します。お客さま自身でセキュリティコントロールパネルから適用ください。(デバイスへの適用時、通信断が発生します。また、適用後はダウングレードできません。)

詳細な手順についてはチュートリアル「ファームウェアアップデート機能」をご確認ください。

6 制約事項¶

本メニューの制約事項は、以下の通りです。

本メニューが接続するロジカルネットワーク上において、VRRPを利用される場合は、VRRP IDの設定に以下の制約があります。

HA構成の場合、本メニューが接続するロジカルネットワークおよび、コロケーション接続(CIC)やクラウド/サーバー Enterprise Cloud 1.0接続などの同一L2ネットワーク上のVRRP IDは、重複しないように設定してください。

HA構成の場合、お客さまサービス通信を処理するロジカルネットワークのDHCPは有効に設定してください。

以下のIPアドレスは、インターフェイス、ルーティング、アドレスオブジェクト、Destination NAT、Source NATなどに使用することができません。このIPアドレスを使用すると、正常に動作しない場合があります。

- 100.65.0.0/16

- 100.66.0.0/15

- 100.68.0.0/14

- 100.72.0.0/14

- 100.76.0.0/15

- 100.78.0.0/16

- 100.80.0.0/13

- 100.88.0.0/15

- 100.91.0.0/16

- 100.92.0.0/14

- 100.126.0.0/15

本メニューが接続されるロジカルネットワーク内のIPアドレス設計は、お客さまの責任において実施してください。本メニューに割り当てるIPアドレスなど、他で重複利用しないようにご注意ください。

ファイアウォールポリシーを作成する場合は、先にオブジェクト/セキュリティプロファイルの設定・保存が完了した後に、実施してください。

TCP/UDP/IPプロトコルに違反するパケットや異常なパケットは、お客さま任意の設定内容に関わらず、標準機能として破棄します。以下例を記載します。

IPヘッダが途中で切れている場合

ポート番号が0の場合

TCPフラグの組み合わせ異常の場合

- カプセル化による違反パケット 等

デバイス上のメモリー使用率が88%を超えた場合は、Conserve(保護)モードになります。Conserveモードになった場合は、新規セッションは検査せず通過させる動作となります(アンチウイルス、ウェブフィルター、スパムフィルターの機能が対象)。また、メモリー使用率が88%以下になった場合、自動的にConserveモードが解除されます。

ダイナミックルーティング機能は提供されません。

帯域制御機能は提供されません。

デバイスに関連するメンテナンス作業の際に、シングル構成の場合は、通信断が発生します。HA構成の場合は、故障時の切り替わり時間と同程度の影響です。事前周知の上、作業を実施しますが、作業日時の調整はできません。

本メニューが提供する各機能やログについて、完全性、正確性、お客さまへの利用目的への適合性を有していることについて保証するものではありません。

本メニューを構成する機器の開発元または販売元に、以下の情報を提供する場合があります。本メニューの構成品とお客さま環境との相性により起こり得る不具合、またはお客さまが弊社指定以外の操作を行った場合に発生する不具合については、その回復の保証はできません。

本メニューの提供を通じて得られた設定情報

本メニューの制御などに関する情報

本メニューでは、以下のポートは利用できません。このポートを使用すると、正常に動作しない場合があります。

TCP/2000, TCP/5060

TCP/8008, TCP/8010, TCP/8020 (ウェブフィルター機能を利用する場合)

性能値については上限の目安があります。(参考)Managed FW/UTMの性能測定結果 をご参照ください。