2.1.30. NG設定集¶

Managed Firewall 、 Managed UTM のNG設定例をご説明します。

2.1.30.1. DHCPの無効化(HA)¶

DHCP機能が「無効」の場合には、弊社ネットワークにおいてソースのアドレスが0.0.0.0でARPリクエストが実施されます。

この場合、弊社提供のロードバランサー、Managed FW/UTM等にてARPリプライを返さないことが確認されており、VRRPによる冗長化に影響し、切替わり時に通信断が継続する可能性があります。

VRRP利用時は、接続するロジカルネットワークのDHCP機能(アドレス設定機能)を「有効」とするようお願いします。

2.1.30.2. MAC Address重複(HA)1¶

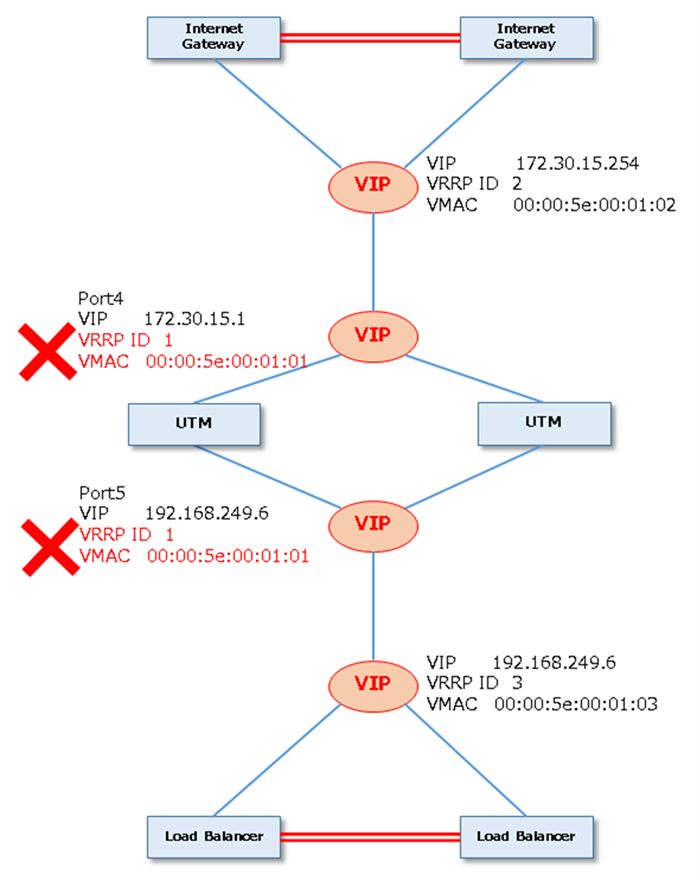

Managed Firewall/UTMからみて、同一のVRRP ID(同一のMAC Address【00:00:5e:00:01:01】)が、自分自身のPort4とPort5に存在します。

その為、Managed Firewall/UTMは正常にPacketを処理する事が出来ません。

・自分自身で重複するMAC Addressを持ってはいけない

Managed Firewall/UTMのインターフェースに設定するVRRPは1、2のように別々の値を設定してください。

2.1.30.3. MAC Address重複(HA)2¶

Managed Firewall/UTMからみて、同一のVRRP ID(同一のMAC Address【00:00:5e:00:01:01】)が、自分自身のPort4とPort4の先に存在します。

また、同一のVRRP ID(同一のMAC Address【00:00:5e:00:01:02】)が、自分自身のPort5とPort5の先に存在します。

その為、Managed Firewall/UTMは正常にPacketを処理する事が出来ません。

HA構成の場合、本メニューが接続するロジカルネットワークおよび、コロケーション接続(CIC)などの同一L2ネットワーク上のVRRP IDは、重複しないように設定してください。

2.1.30.4. MAC Address重複¶

1つのロジカルネットワークにSubnetを2つ作成し、Managed Firewall/UTMに接続すると、Port4とPort5の両方にARPが届いてしまいます。

これによりMAC Addressの重複が発生する為、正常にPacketを処理する事が出来ません。

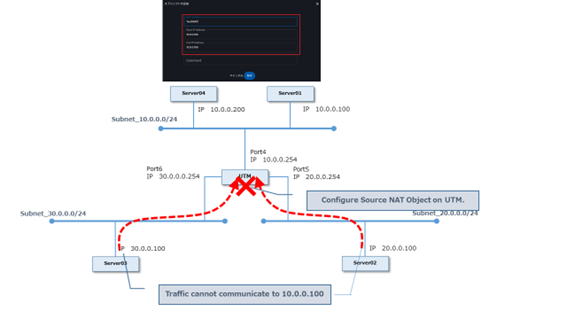

2.1.30.6. Source NAT Objectの制限¶

Managed Firewall/UTMに、Source NAT Objectを作成すると、設定したIP AddressはManaged Firewall/UTM自身が保持する事になります。

上記の様に、Source NAT Objectに、実際に存在する10.0.0.100のIP Addressを設定すると、Server01(10.0.0.100)への通信を処理する事は出来なくなります。

また、例として10.0.0.200への通信を10.0.0.100のIPにNATした場合も実際の機器とのMACの奪い合いになり、通信が上手くいかない事になります。

必ず、他の機器で使用していないIP Addressを設定して頂きますようお願いします。

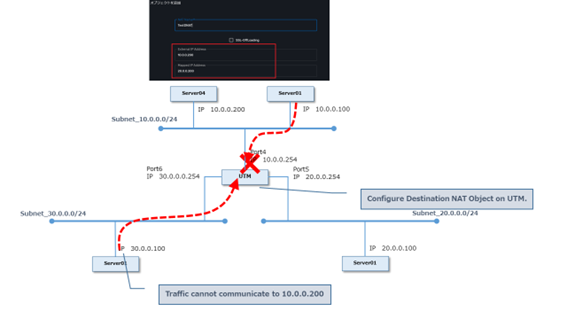

2.1.30.7. Destination NAT Objectの制限¶

Managed Firewall/UTMに、Destination NAT Objectを作成すると、設定したIP AddressはManaged Firewall/UTM自身が保持する事になります。

上記の様に、Destination NAT ObjectのExternal IPに、実際に存在する10.0.0.200のIP Addressを設定すると、Server04(10.0.0.200)への通信を処理する事は出来ないだけでなく、Destination NATとしても機能しません。

また、実際に存在するServer04(10.0.0.200)からの通信も阻害します。

※MAC Addressの奪い合いやIP/MACのConflictionが発生。

必ず、他の機器で使用していないIP Addressを設定して頂きますようお願いします。

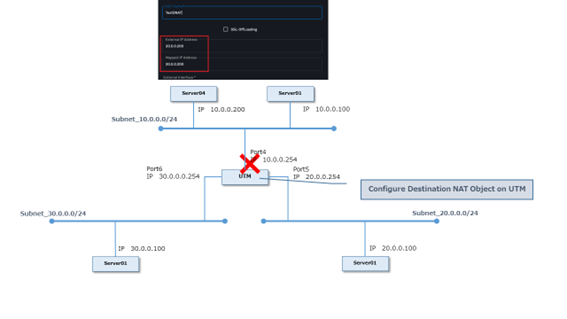

2.1.30.8. Destination NAT Objectの制限2¶

Managed Firewall/UTMに、Destination NAT Objectを作成する場合、External IPとMapped IPが同一のIPAddressで設定する事で、他のFirewall Policyに影響を及ぼします。

Ext IPと Map IPを同一にする事は、NATしない、と同意になりますので、この様な設定は実施しないようお願いします。

2.1.30.9. Routingの制限¶

Managed Firewall/UTMに、2つ(以上)のDefaultRouteを設定する事は出来ません。

また、Static Routeも同一のDestination IP/Maskで別のGatewayを設定する事は出来ません。

この様な設定を実施すると、正常にPacketを処理出来ず、お客様通信に影響を及ぼします。

また、Source Routingや、Policy Routingについても設定頂けません。